零信任网络简介

核心目标:

**风险可检测:**零信任网络通过持续监控和分析网络流量、用户行为等数据,及时发现潜在的安全风险。它利用各种技术手段,如用户行为分析、威胁情报等,对网络中的异常活动进行检测,以便在安全事件发生之前或初期就能够识别出来,采取相应的措施进行防范和处理。

- 基于用户行为分析的异常检测:零信任系统可以持续监控用户的操作行为,如访问频率、访问时间、操作类型等。例如,某员工通常在正常工作时间内访问公司内部系统,且访问频率和操作内容都较为稳定。但突然有一天,该员工在非工作时间频繁尝试访问敏感数据文件,零信任系统通过分析这种异常的行为模式,能够及时检测到可能存在的风险,如账号被盗用或员工有违规操作的嫌疑,并发出告警。

- 设备安全状态检测:零信任架构会对接入的设备进行安全状态检测。比如,要求设备必须安装最新的杀毒软件和操作系统补丁,并且开启防火墙。如果一台设备未满足这些安全要求,零信任系统会检测到该设备存在风险,阻止其接入网络,或者对其进行限制访问,直到设备的安全状态得到修复。

**数据不泄露:**零信任网络通过严格的身份验证、访问控制和数据加密等措施,确保只有经过授权的用户和设备才能访问敏感数据,并且数据在传输和存储过程中都是加密的,从而防止数据被未经授权的人员获取或泄露。(例如:不能截屏,录屏等等)

**威胁能闭环:**零信任网络能够对检测到的威胁进行自动化的响应和处置,形成一个完整的威胁管理闭环。从威胁的检测、分析、评估,到采取相应的措施进行阻断、隔离、修复等,整个过程能够自动或半自动化地进行,以最快的速度减少威胁对网络和数据的影响。

- 钓鱼邮件攻击的威胁闭环处理:腾讯零信任 iOA 捕获到有针对性的钓鱼邮件攻击活动,相关进程告警数据会上报至腾讯 SOC 数据中心。SOC 汇总全网各个节点的威胁告警数据并对数据进行分析处理,判定该钓鱼邮件携带的是某个远控后门程序。管理员通过腾讯 SOC 联动腾讯天幕(NIPS)处置,将危险外联 IP 全网封禁,腾讯零信任 iOA 也顺利完成恶意程序清除。事件通过腾讯 SOC 的指挥调度,完成了威胁发现、检测、鉴定、处置的闭环。

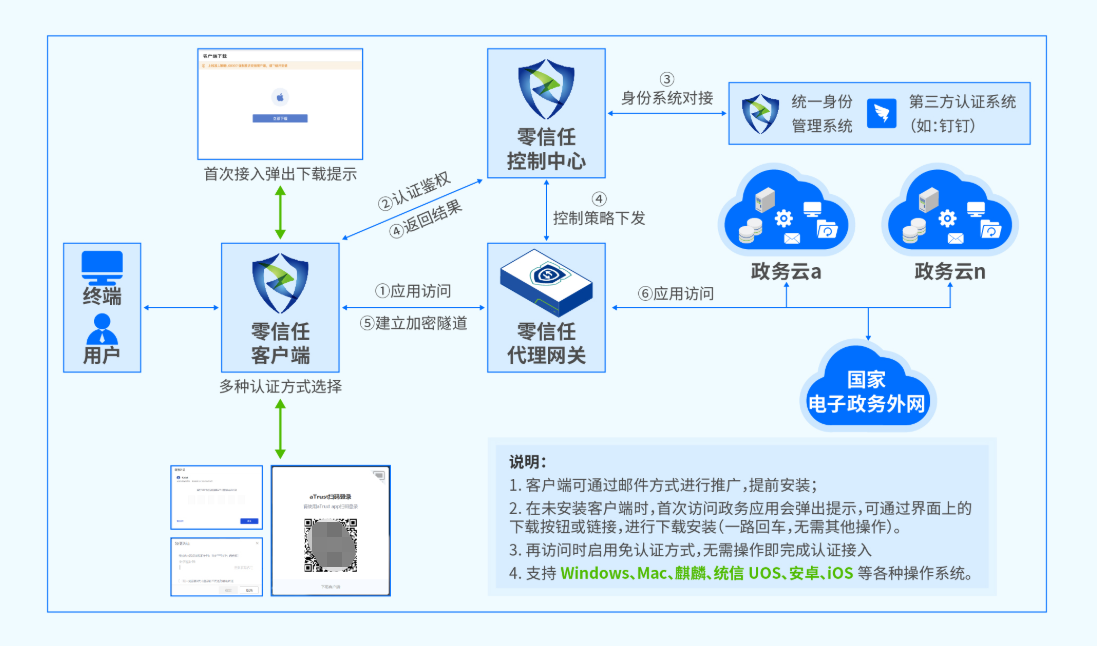

零信任网络部署

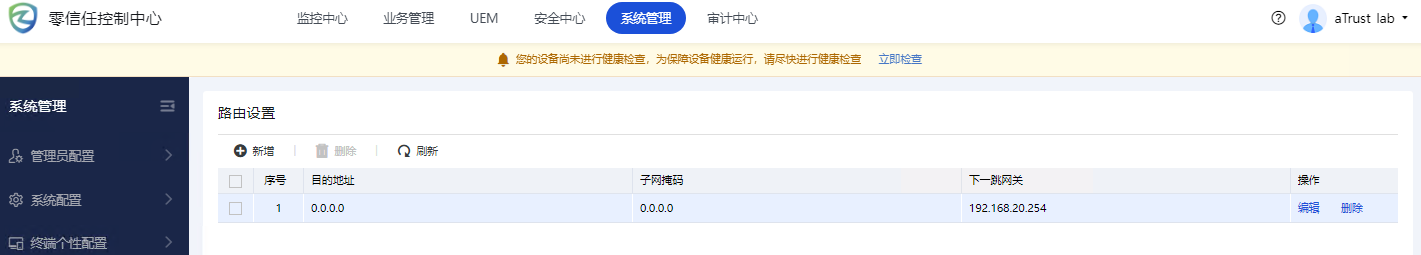

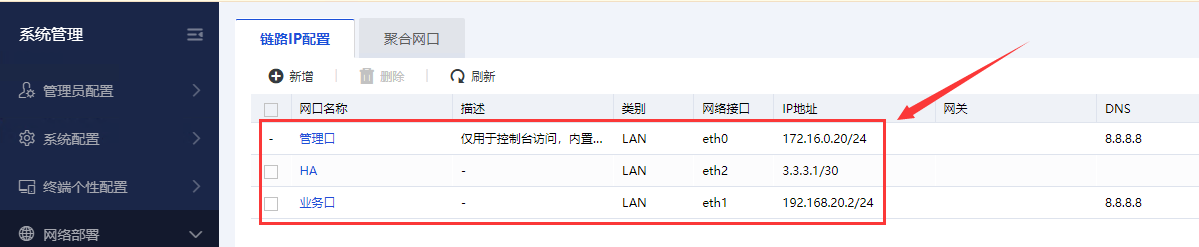

第一步:在零信任控制中心和零信任代理网关配置HA接口地址(Eth2)业务接口地址(Eth1)

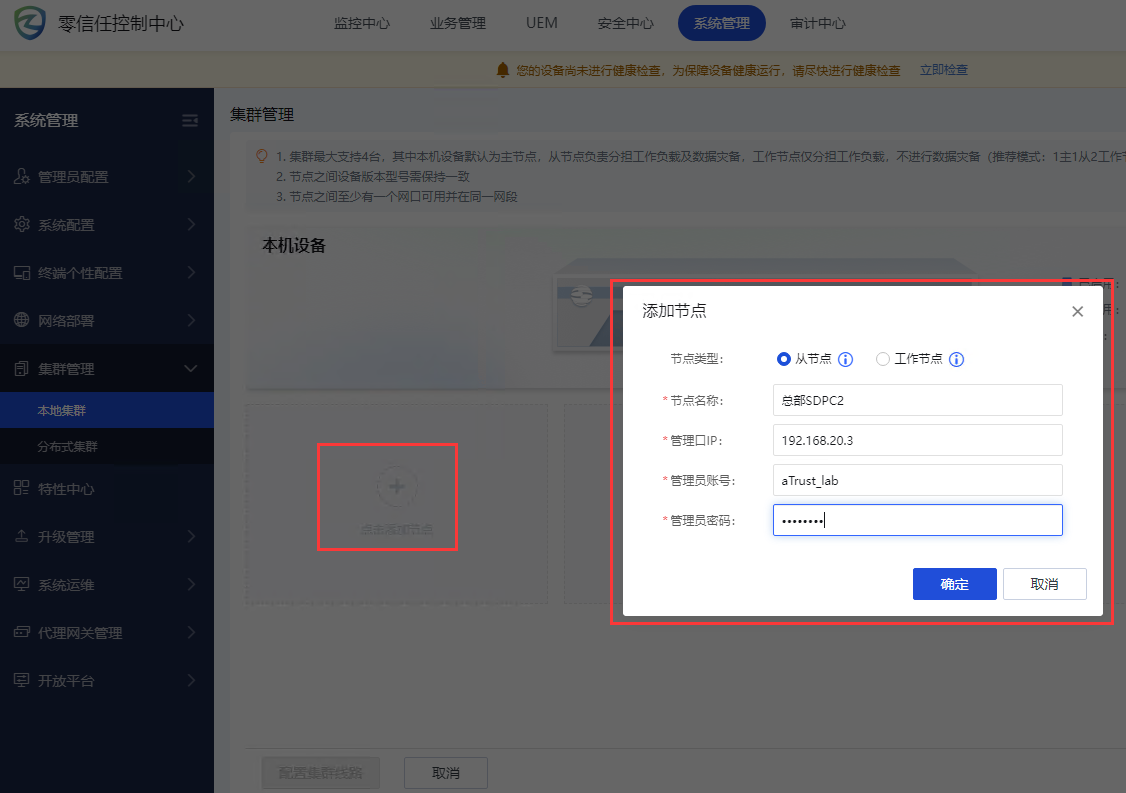

第二步:在零信任控制中心的主设备创建零信任控制中心集群,添加备设备(这里的管理地址实际上指的是业务接口地址,不是带外管理地址!!!)

第三步:在零信任代理网关的主设备创建集群,添加备设备(步骤一致)

第四步:在零信任控制中心添加零信任网关(查询控制重新密钥,零信任网关根据密钥加入,控制中心激活)

第五步:设置终端访问零信任控制中心的IP地址以及设置终端访问零信任网关的IP地址(分为内网访问和公网访问两个部分)

第六步:在零信任控制中心创建用户,创建应用,对用户进行授权。

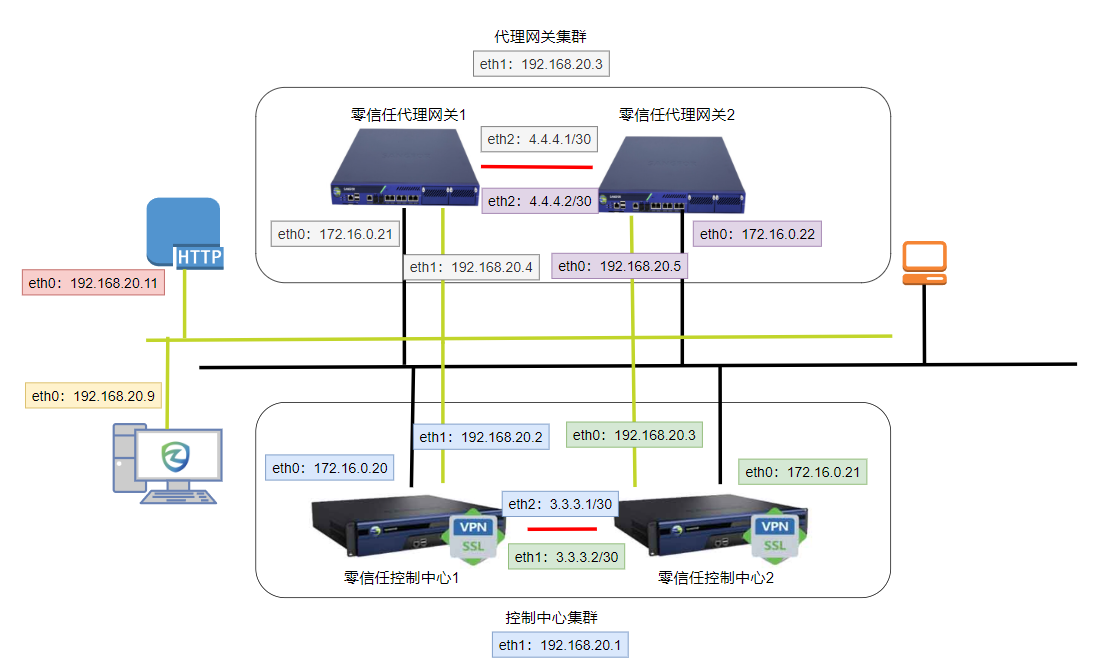

总部控制中心SPDC1、SPDC2、代理网关proxy1、proxy2设备已经完成部署并完成对应的路由的设置

-

- 实验步骤

- 总部控制中心SDPC组建集群

- 实验步骤

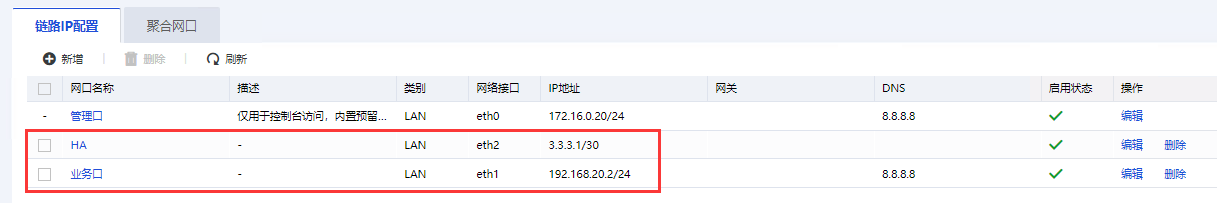

1、分别访问SDPC01和SDPC02控制台,在[系统管理/网络部署/网络接口]界面进行网口配置,需要配置1个心跳网口和1个业务网口,其中心跳口必须为LAN口。

2、访问总部SDPC01控制台,在[系统管理/集群管理/本地集群]界面中点击启用集群。

3、进入集群配置界面,添加集群节点,选择从节点。填写节点相关信息,点击<确定>完成配置。

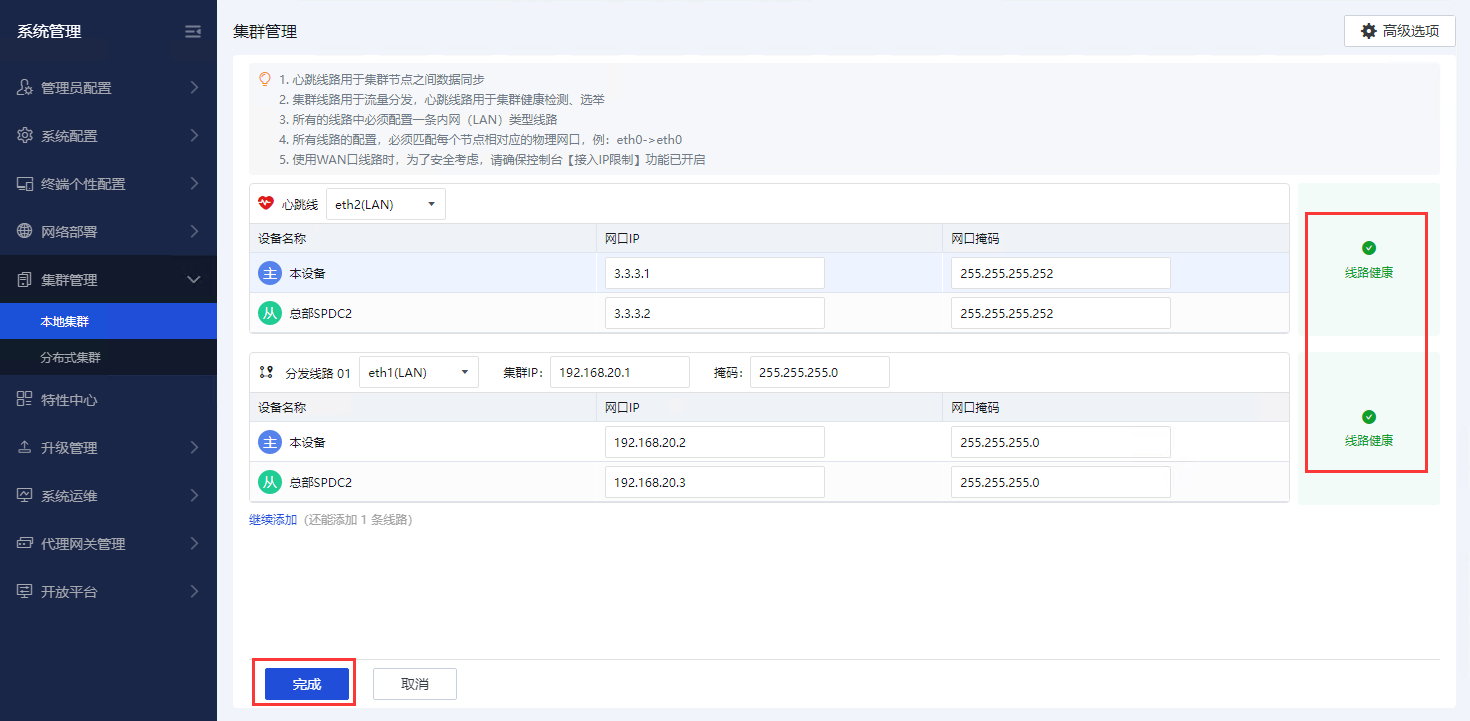

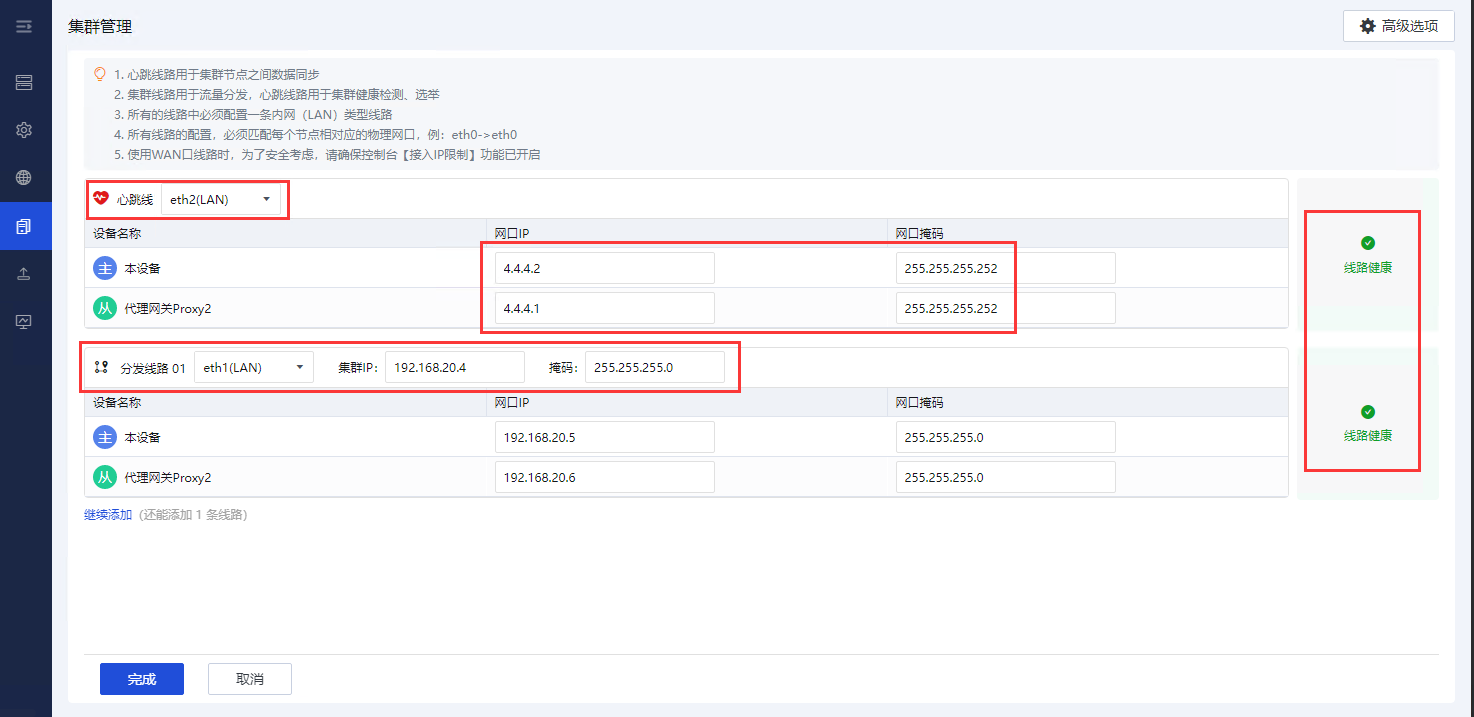

4、进入线路配置页面,进行[心跳线]及[分发线路]的配置。参数信息如下图所示:

5、完成线路的配置后,点击<检测线路>,确认设备间的线路通信正常。

6、确认完成后,点击<完成>,进行集群组建,等待设备的数据配置同步。

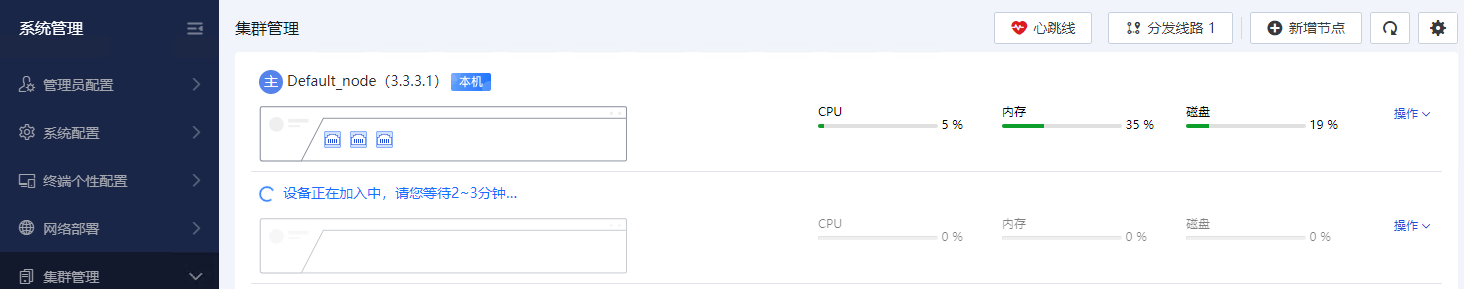

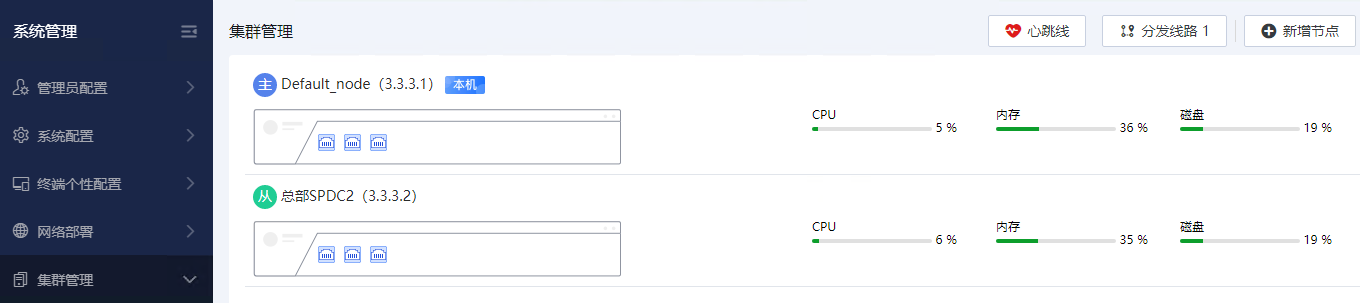

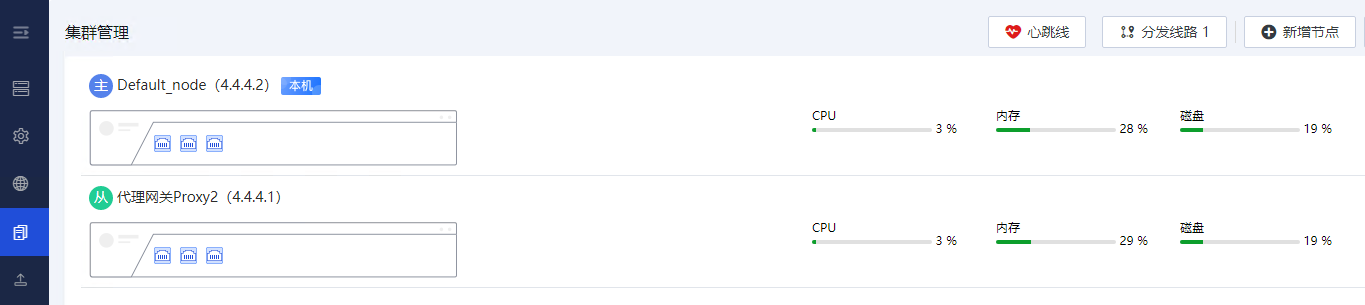

7、控制中心数据信息同步完成后,组建成功。

-

-

- 总部代理网关proxy组建集群

-

1、访问总部proxy01控制台,进入[系统管理/集群管理/(集群/主备管理)],选择集群主从模式,并点击<启用集群主从模式>进入集群配置页面。

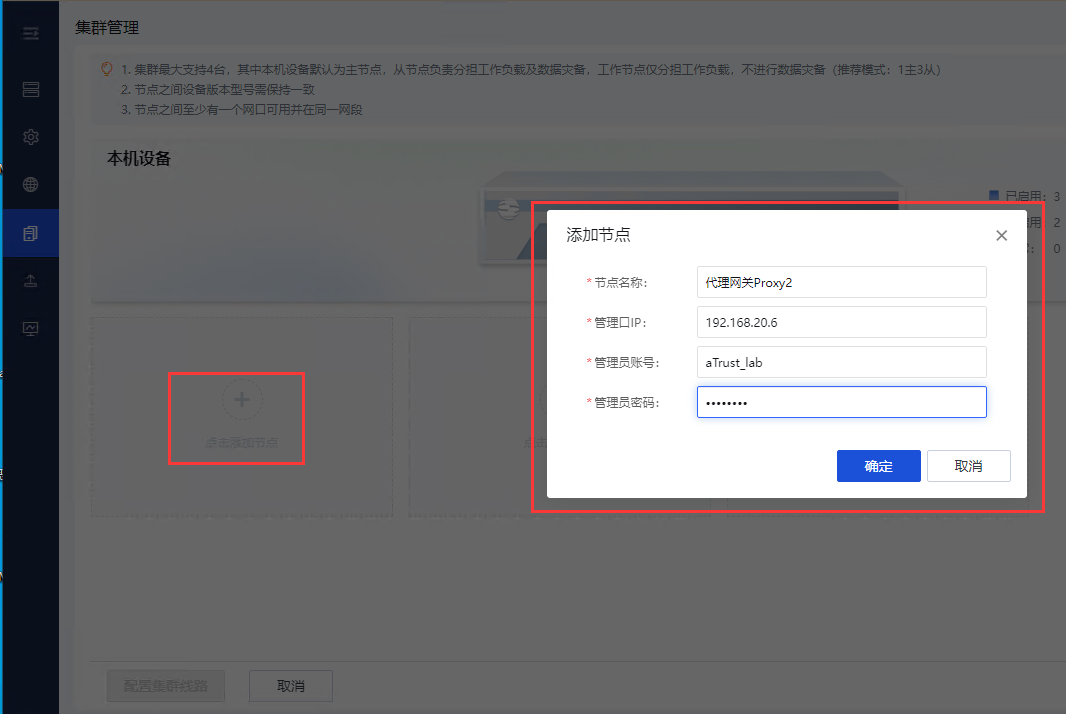

2、进入集群配置页面,添加节点,填写节点的配置信息,点击<确定>。

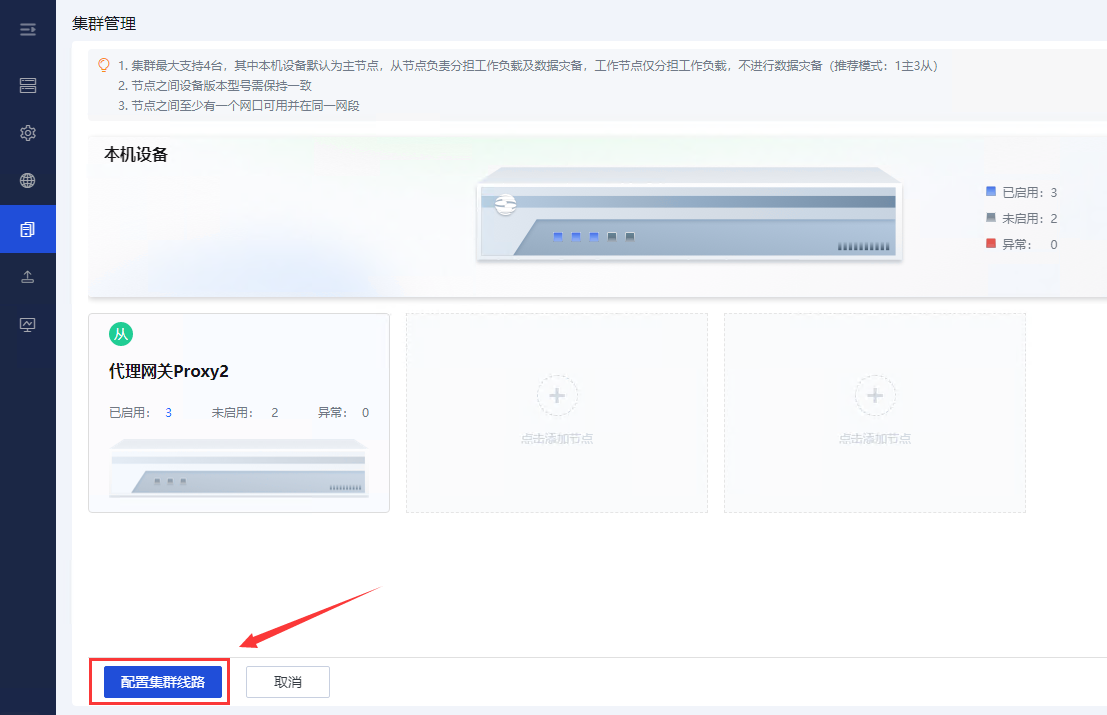

3、参数信息填写完成后,点击<配置集群线路>。

4、进入线路配置页面,进行[心跳线]及[分发线路]的配置。完成线路的配置后,点击<检测线路>,确认设备间的线路通信正常。如下图所示:

5、点击<完成>,进入集群加入页面。

-

-

- 总部控制中心SPDC与代理网关proxy联动

-

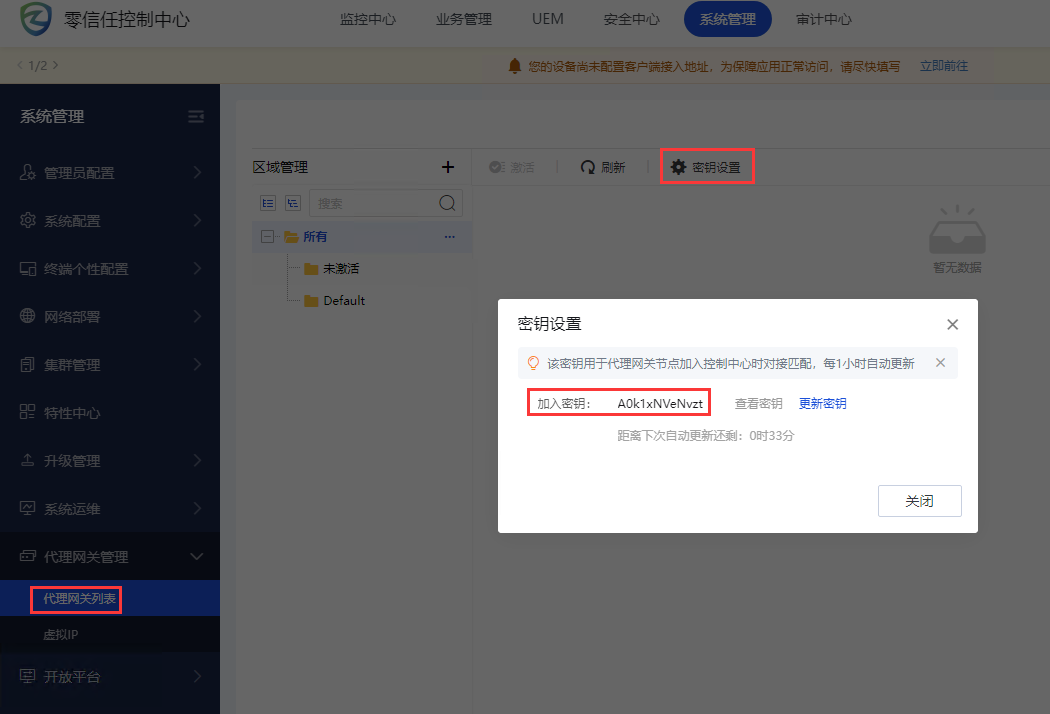

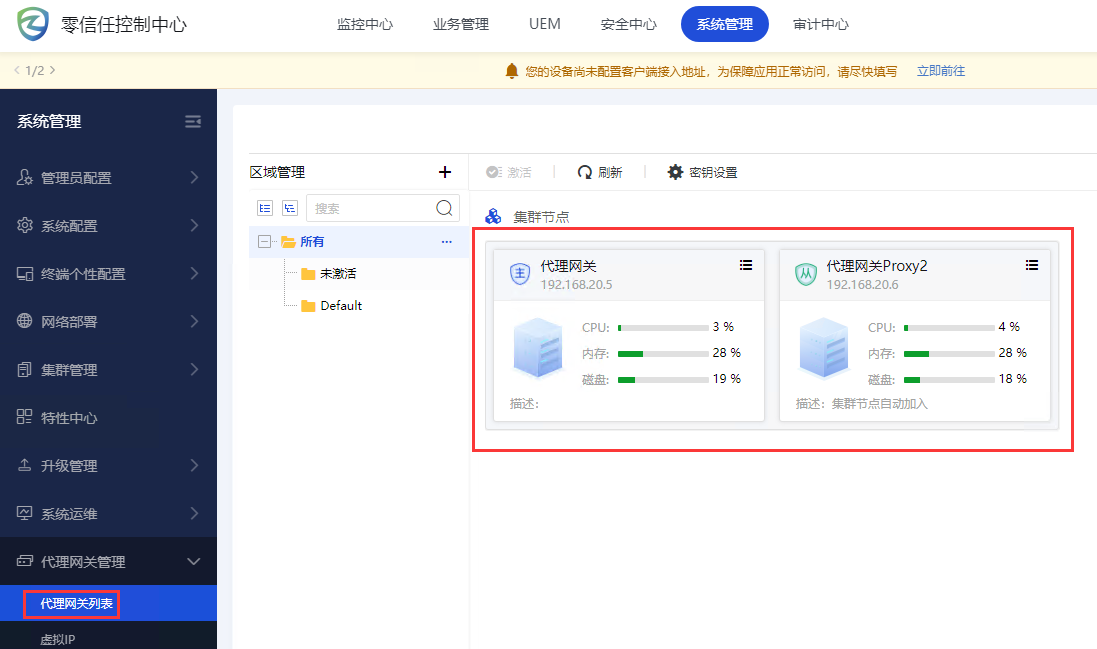

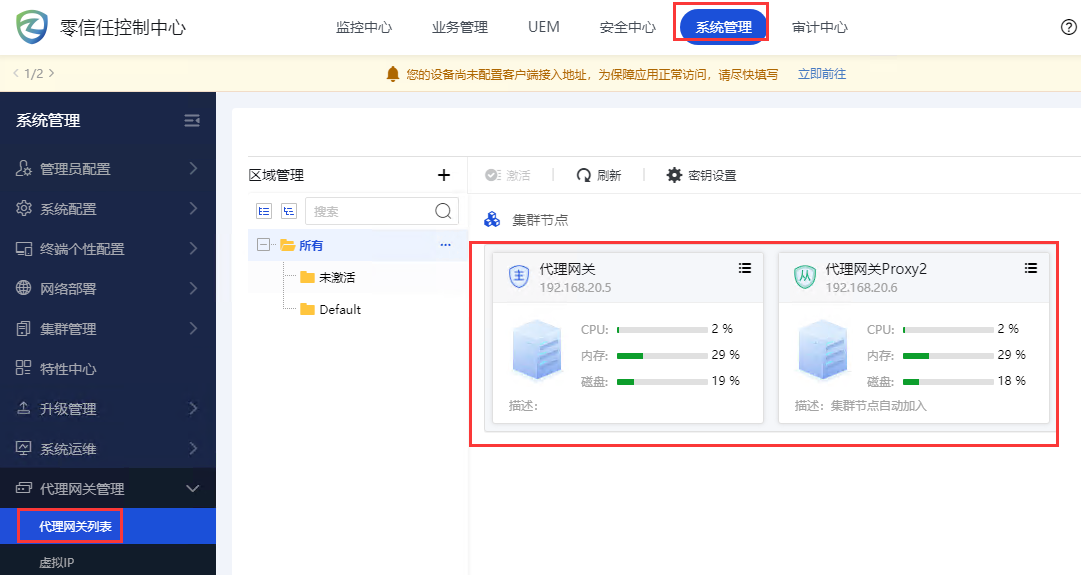

1、访问集群SDPC控制台,在[系统管理/代理网关管理/代理网关列表]界面,点击<密钥设置>,获取到代理网关接入控制中心的密钥。

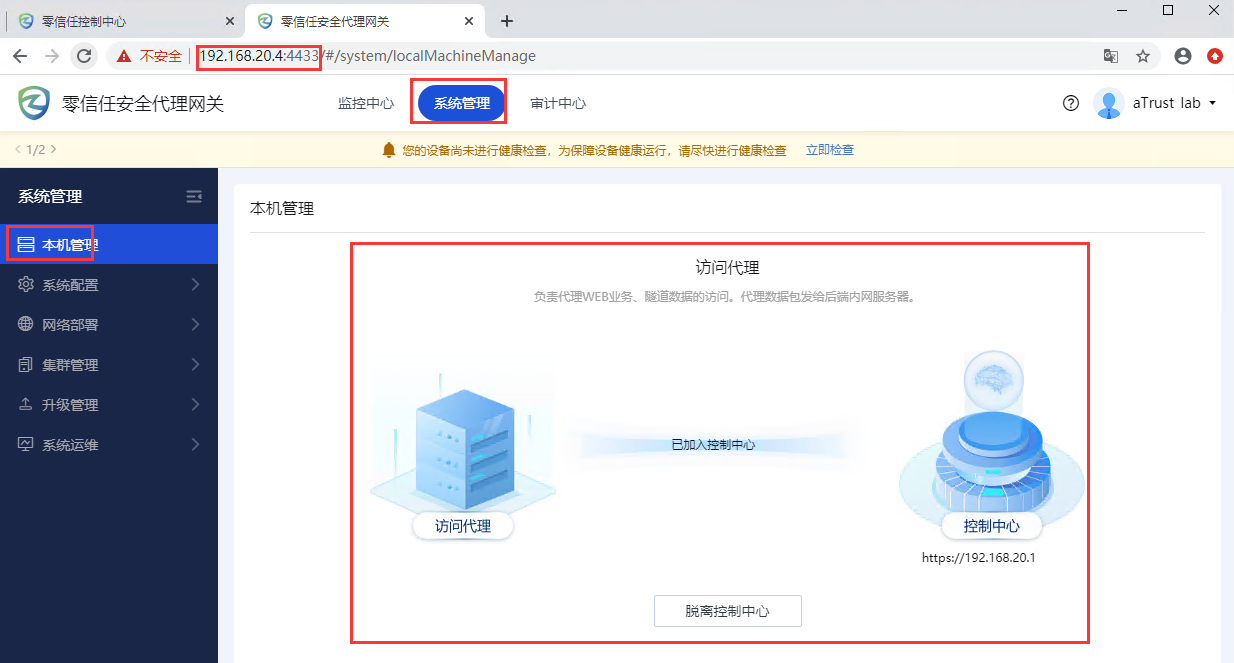

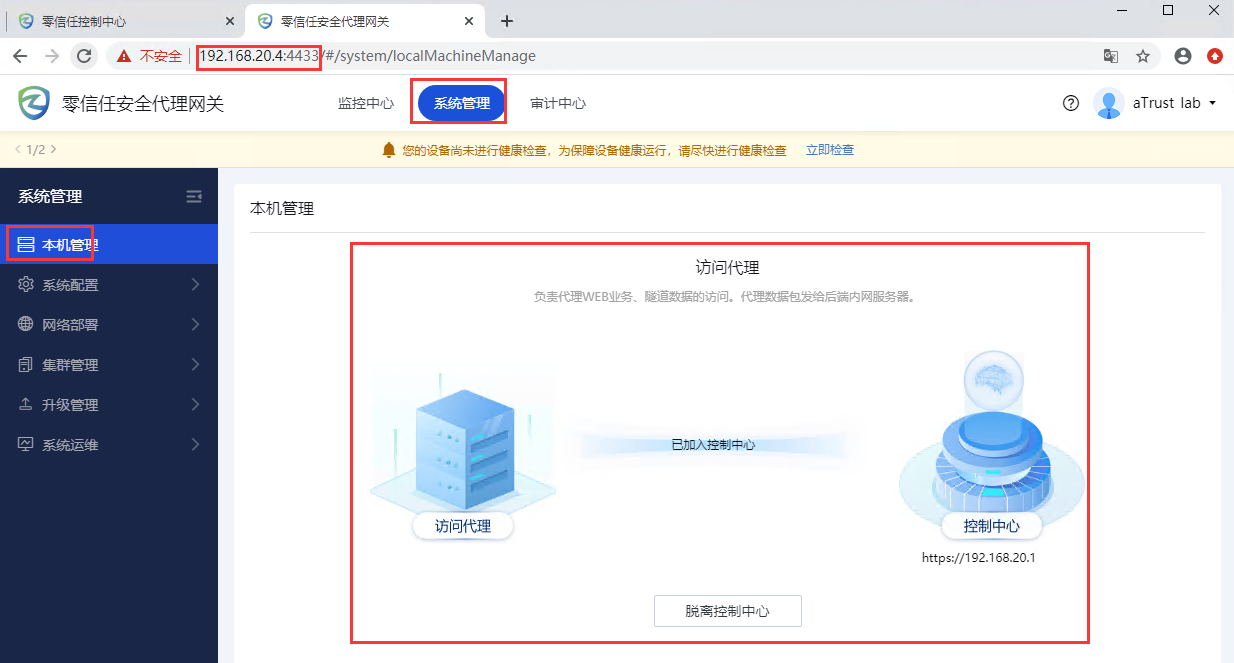

2、访问集群PROXY控制台,在[系统管理/本机管理]界面中,点击<加入控制中心>。配置接入信息。

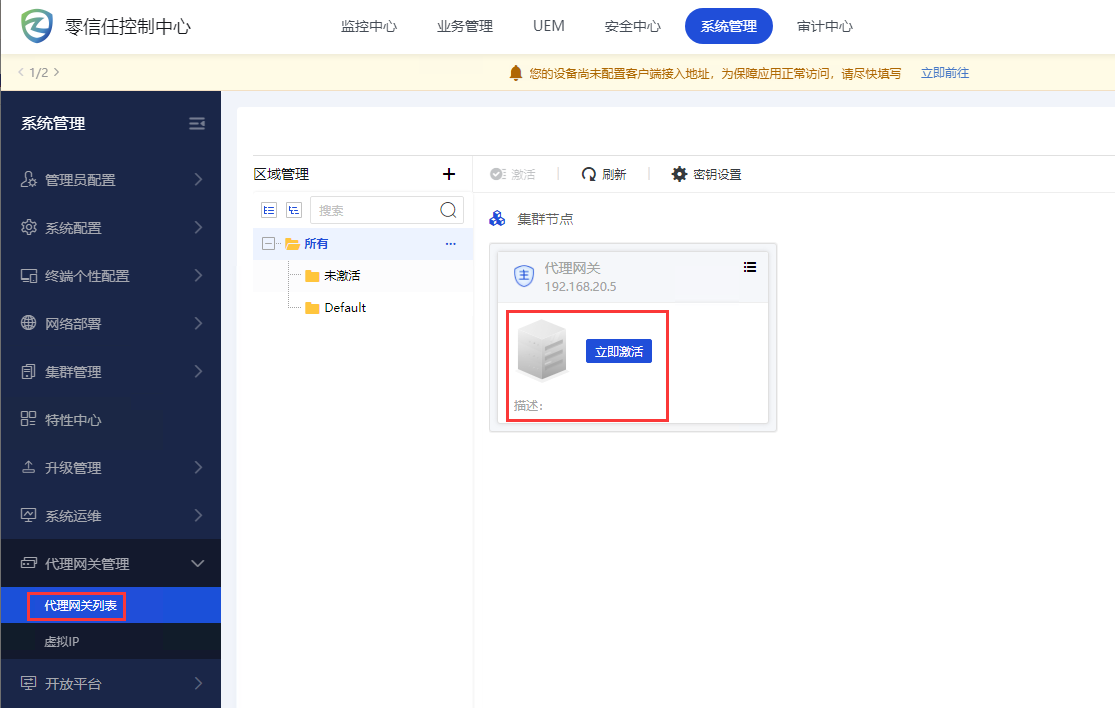

3、PROXY集群完成接入信息填写后,再次访问SDPC集群控制台,在[系统管理/代理网关管理/代理网关列表]界面中进行代理网关激活。

4、代理网关主节点激活完成之后,集群阶段即可自动加入。

-

- 结果验证

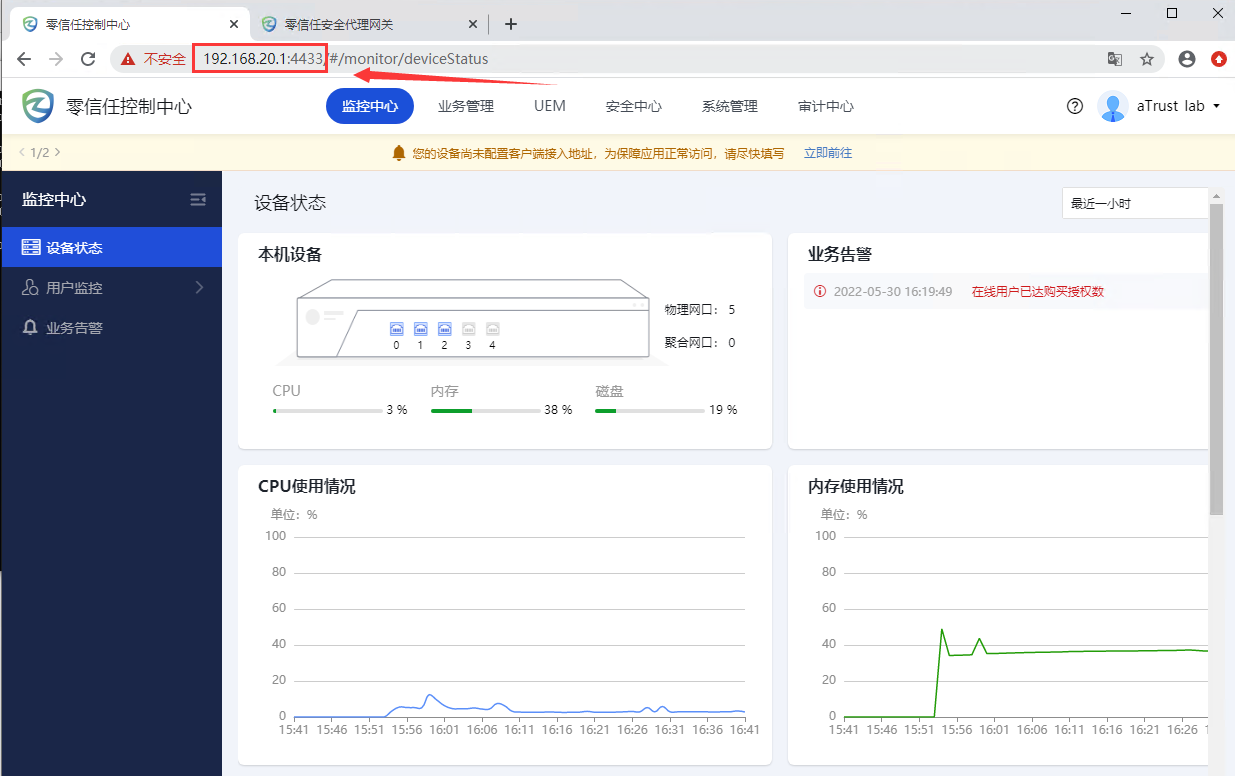

1、 完成SDPC集群组建后,可以使用集群IP地址登录。

2、完成PROXY集群组建后,可以使用集群IP地址登录。

- 接入成功效果如下图所示:

-

- 注意事项

1、 Proxy集群由于是采用的DR模式, 要求Proxy集群节点只能是在同一局域网,不能夸局域网之间的节点进行组建。

2、 两台sdpc或proxy设备CPU核数、内存大小、网口数需均一致。

3、软件版本、授权类型(分基础版和增强版)必须一致。

4、硬件和虚拟化软件设备、不同虚拟化环境上的虚拟机不能组集群。

5、主线版本一致,但一台打了定制包或补丁包的,另一台没有,不建议组集群。

6、当前集群状态下,不能直接升级,需要拆集群后,设备单独升级,再恢复集群。

7、当前集群状态下,不支持配置导入,需要拆集群后再导入配置。

8、SDPC集群会同步数据库信息,Proxy集群不同步数据库信息。

本地认证与资源访问

- 实验步骤

- 接入地址配置

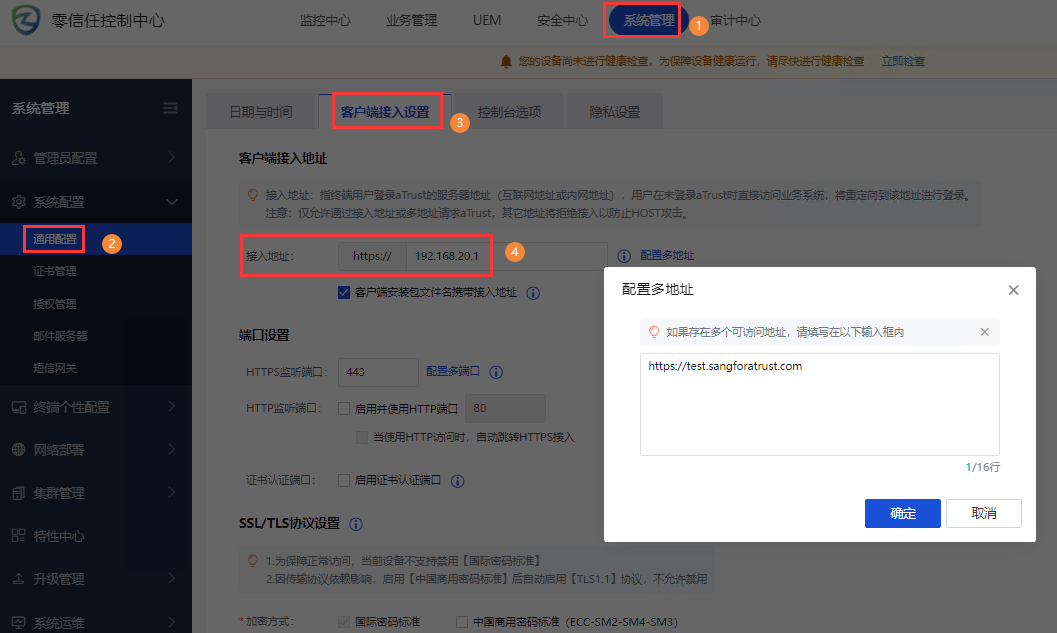

1、访问集群SDPC控制台,在[系统管理/系统配置/通用配置/客户端接入设置]界面进行客户端接入地址的配置,该地址是用于用户登录aTrust的服务器地址。

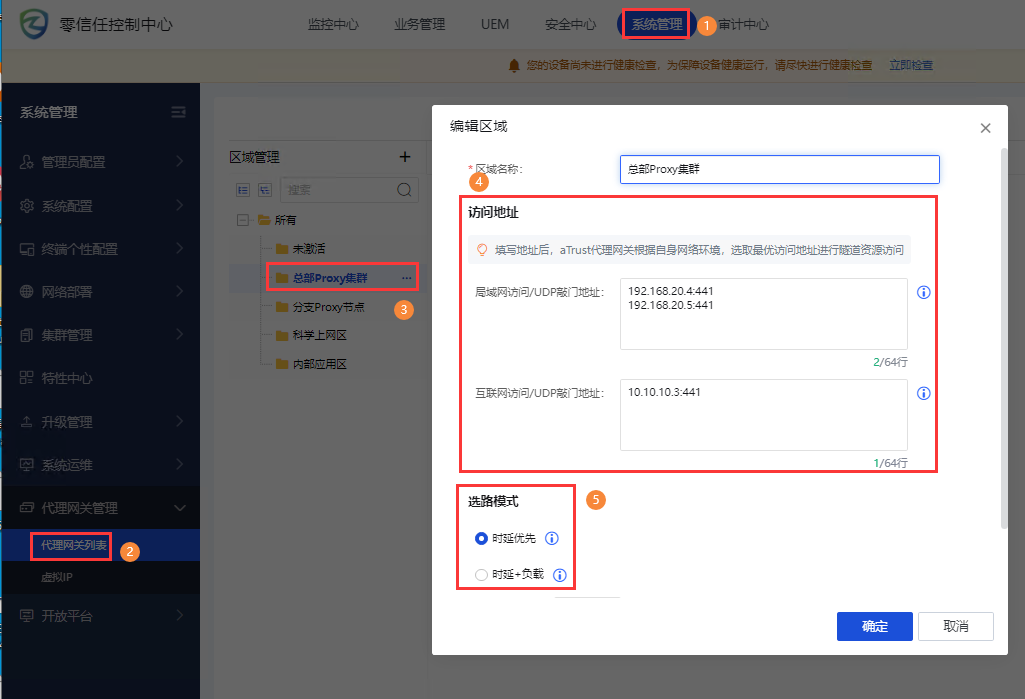

- 在[系统管理/代理网关管理/代理网关列表]界面中进行代理网关访问地址的配置。配置参数信息如下图所示:

- 注意:

- (1)访问地址是用于隧道应用接入与代理网关的UDP敲门地址。

(2)访问地址分为局域网访问地址与互联网访问地址。

-

-

- 本地认证配置

-

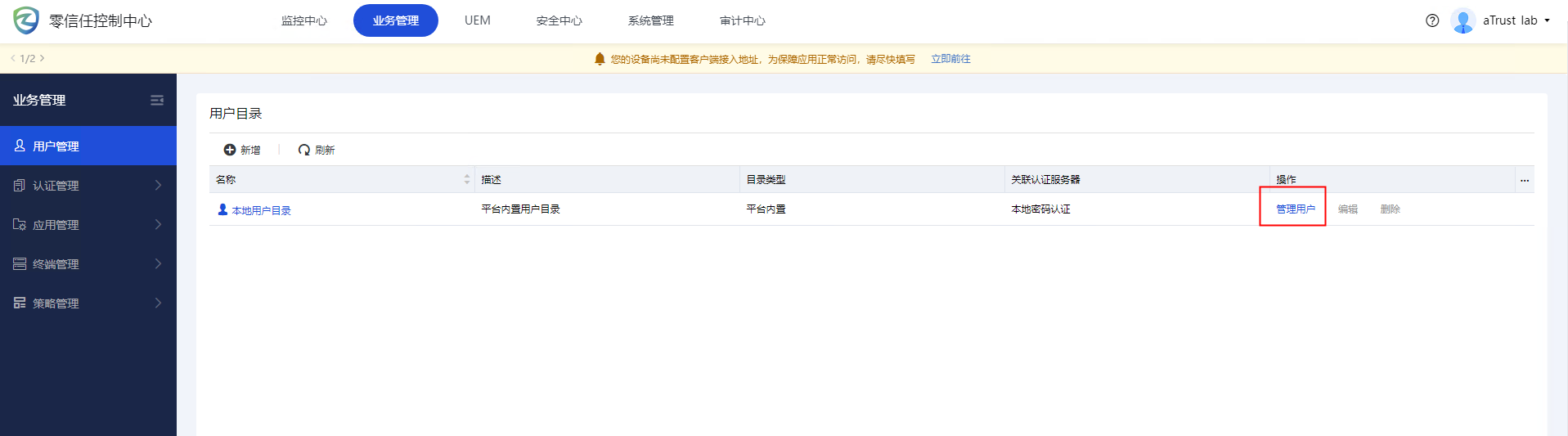

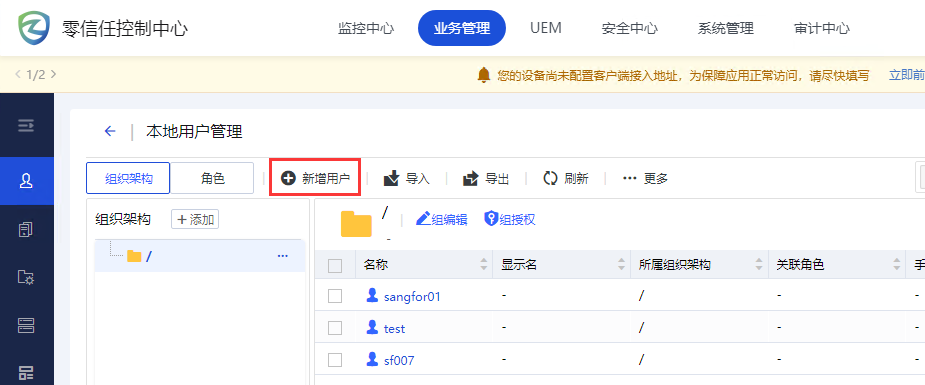

1、 访问集群SDPC控制台,在[业务管理/用户管理]界面,找到[本地用户目录],点击<管理用户>,进入本地用户管理界面。

2、 在本地用户管理界面中,新增本地用户。

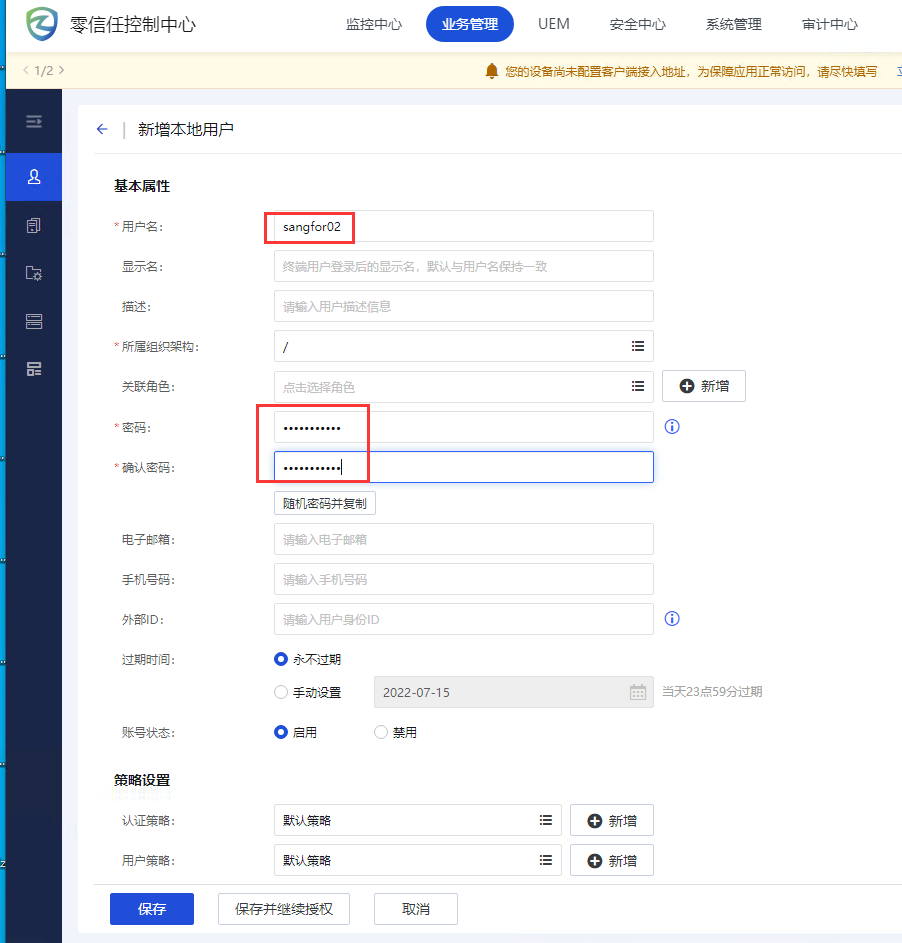

2、 填写本地用户的相关信息,如用户名、密码,电子邮箱与手机号码等可选填,认证策略与用户策略设置选择默认策略。

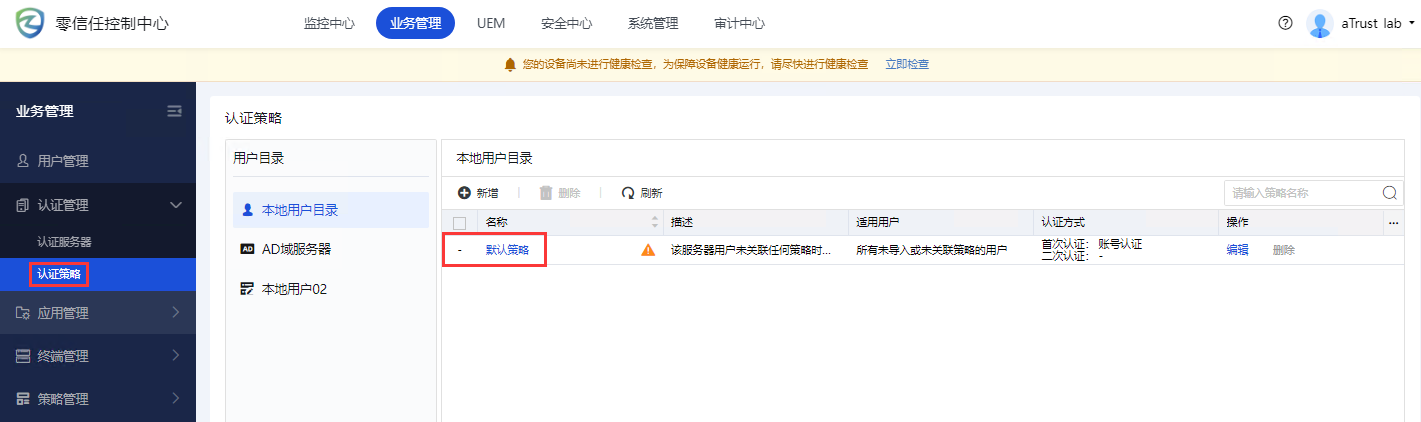

3、在[认证管理/认证策略]界面查看默认策略信息。

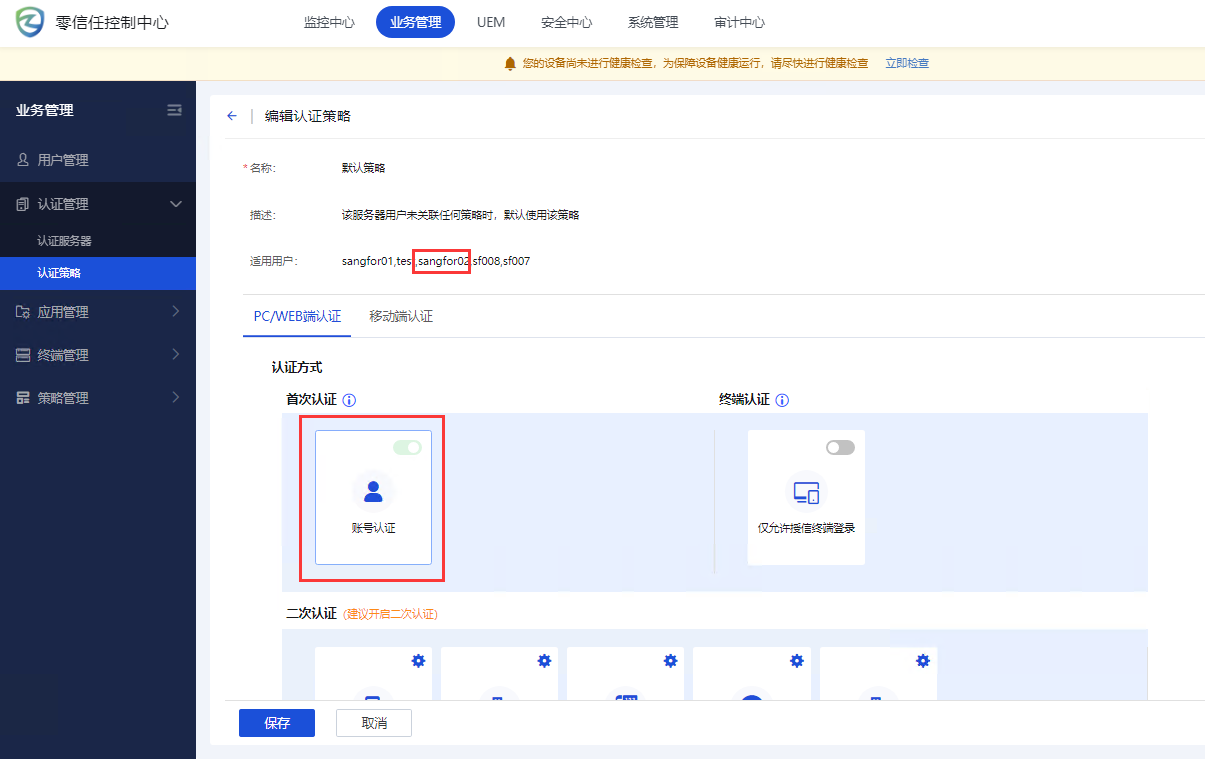

4、进入策略编辑界面,查看到策略关联的用户及认证方式。

-

-

- 资源发布配置

-

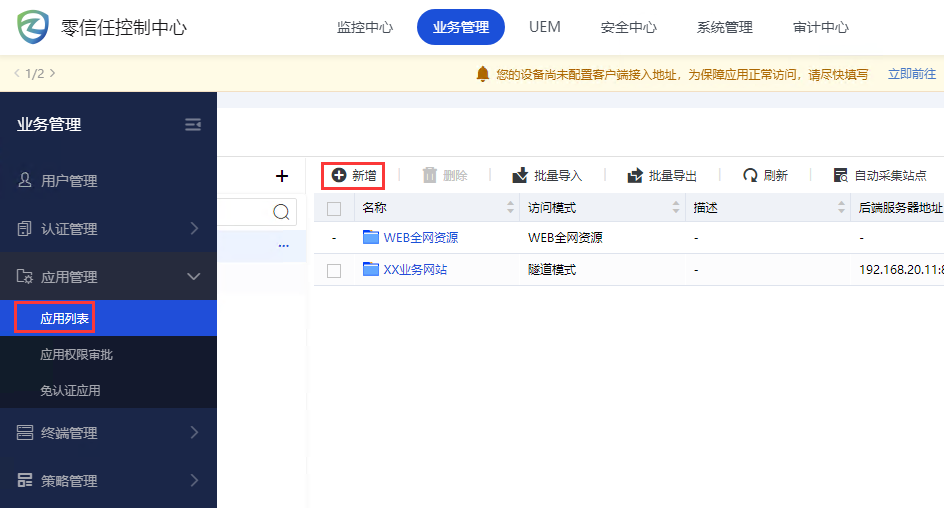

1、访问集群SDPC控制台,在[应用管理/应用列表]界面中新增应用资源。

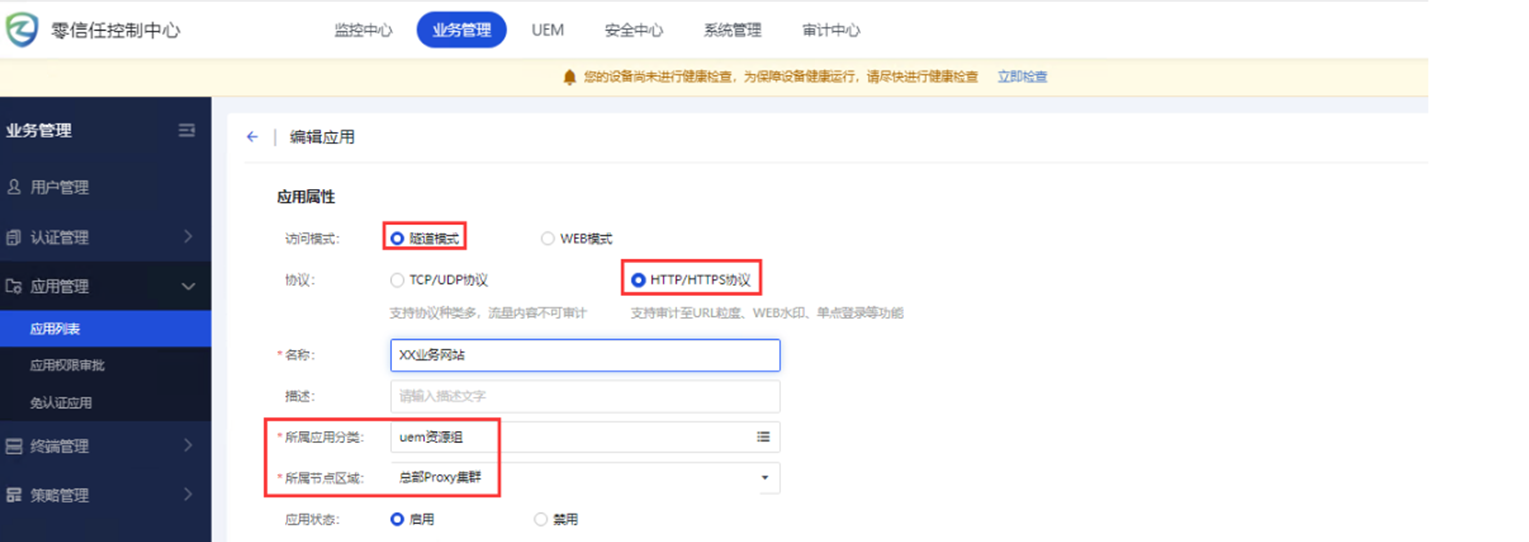

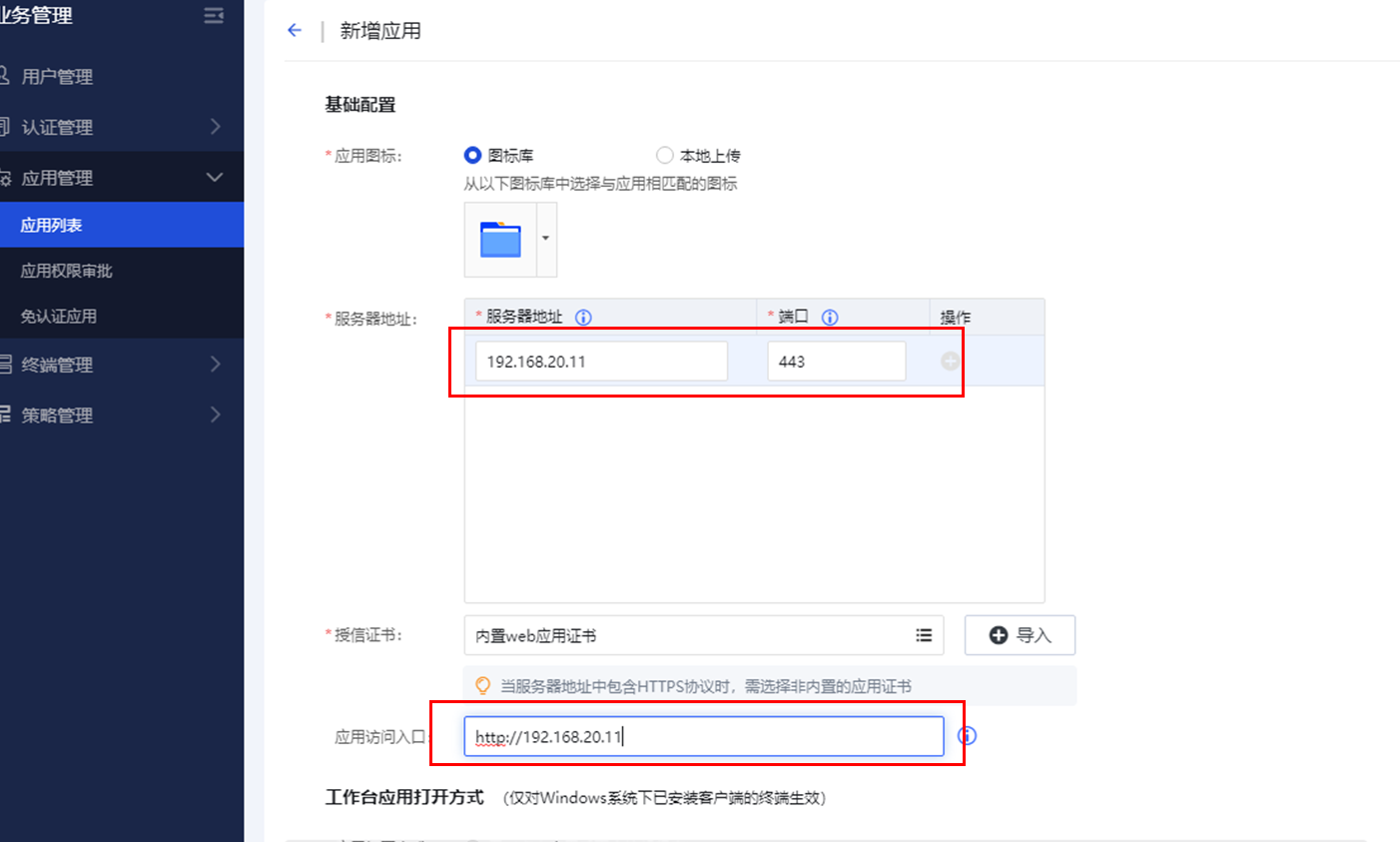

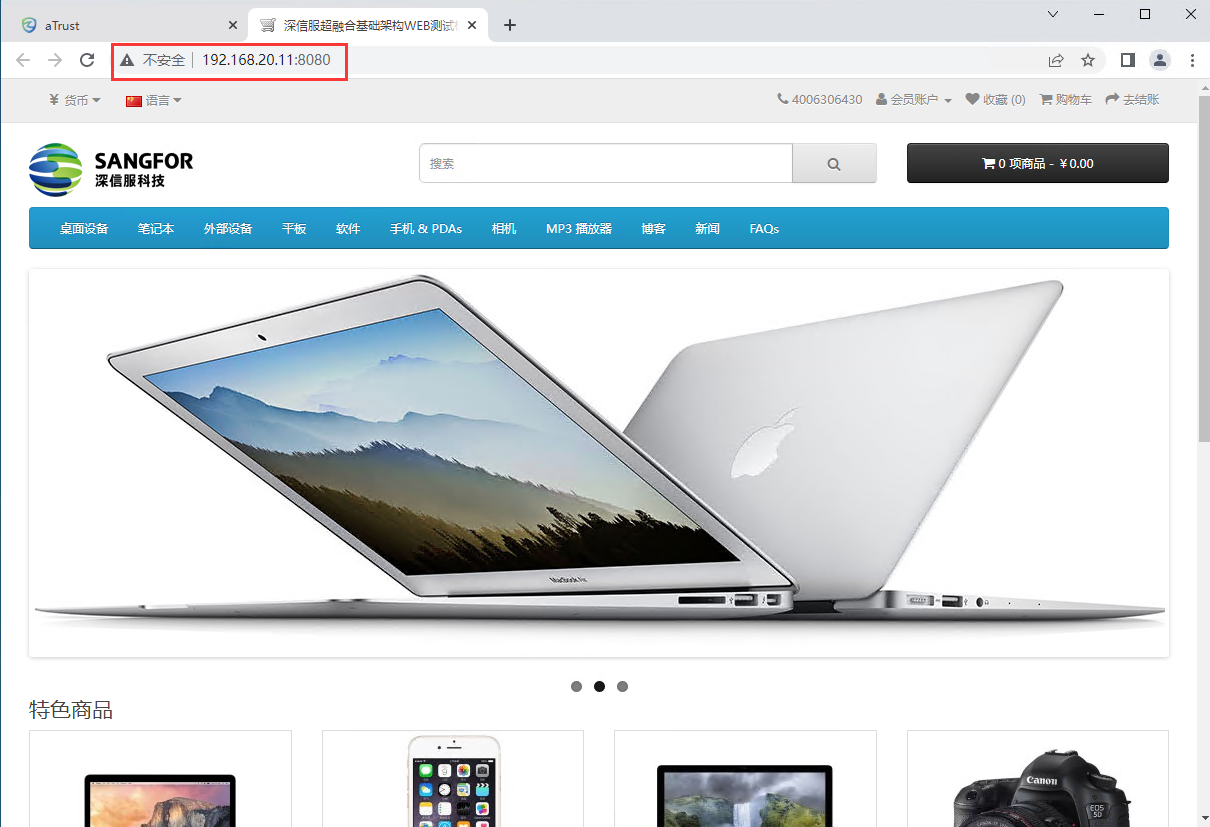

2、填写应用资源信息,完成应用资源创建。配置参数信息如下:

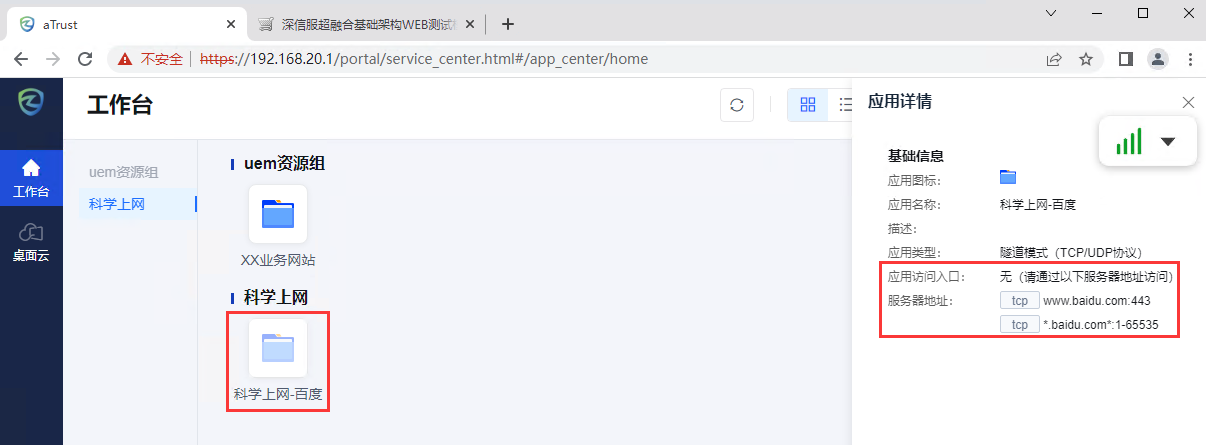

访问模式:隧道模式

业务IP:192.168.20.11

协议:http/https协议

授信证书:内置web应用证书

应用访问入口:https://192.168.20.11

拉到最下面点击【保存】

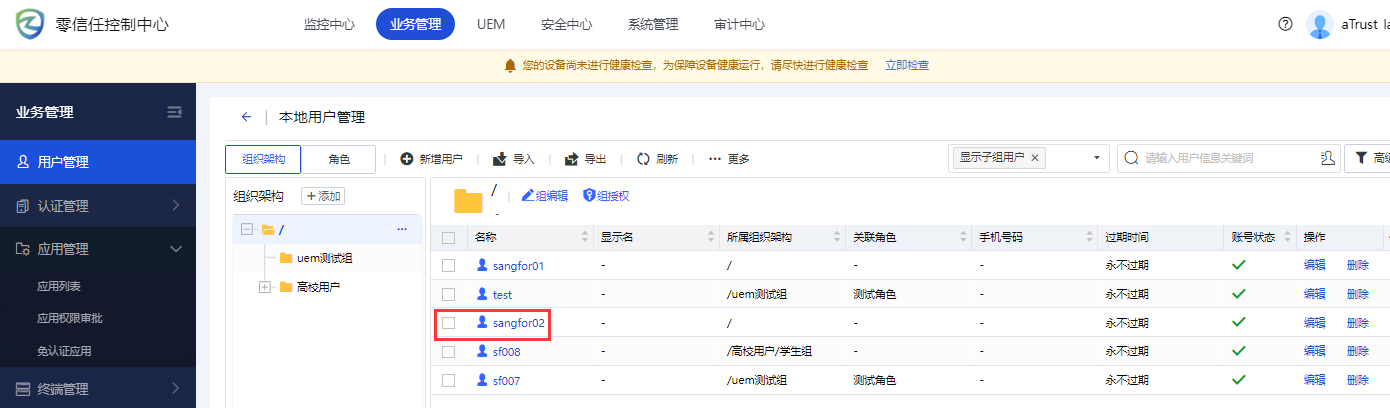

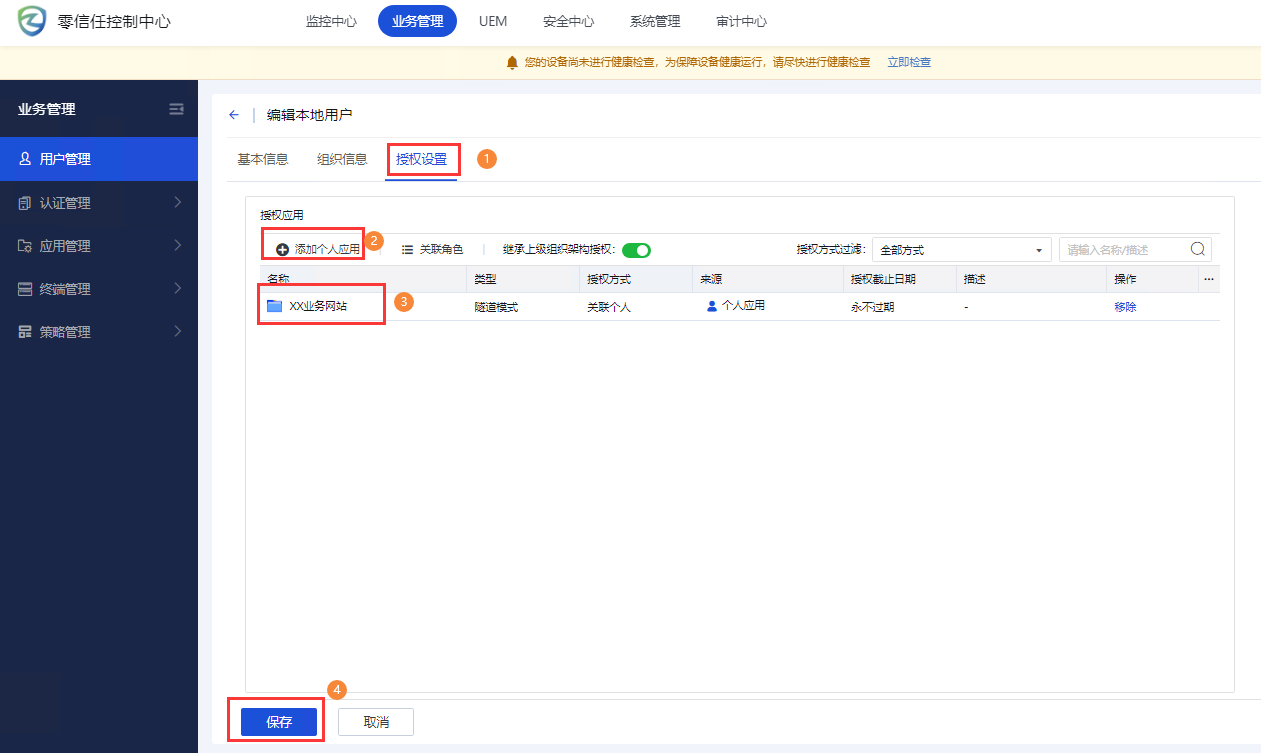

3、在[业务管理/用户管理]界面中,找到[本地用户目录],点击<管理用户>,进入[本地用户管理]界面,编辑用户"sangfor02"。

4、进入编辑用户界面,在[授权设置]模块中,将对应的应用资源关联给用户"sangfor02"。

-

- 结果验证

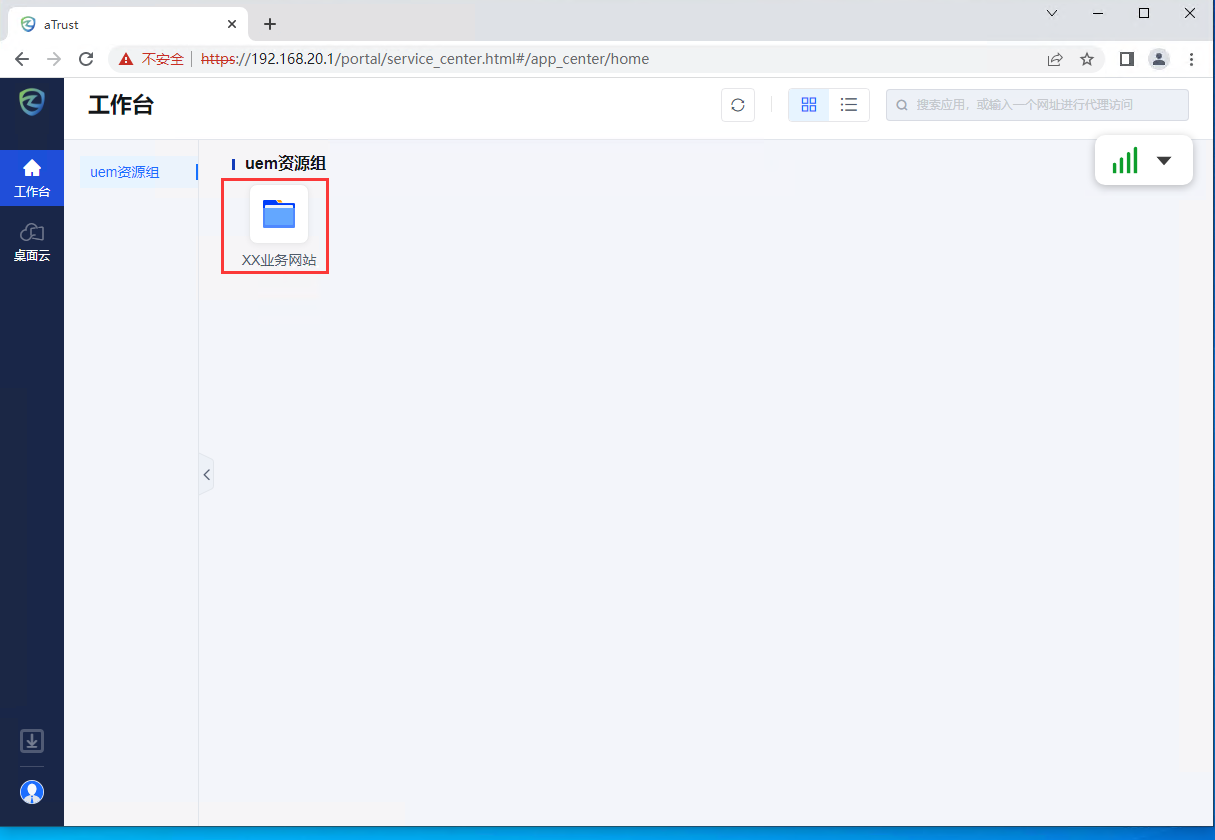

1、登录总部PC,在浏览器中输入集群SDPC地址访问atrust认证界面,选择本地密码认证方式,填写用户名/密码登录atrust。

2、登录成功之后,即可看到对应的关联到用户的应用列表。

3、点击应用列表中的应用即可跳转到对应的应用,实现web应用的访问

-

- 注意事项

1.若应用资源隧道为隧道模式并未设置应用入口的话,可通过直接访问服务器地址来实现资源访问。