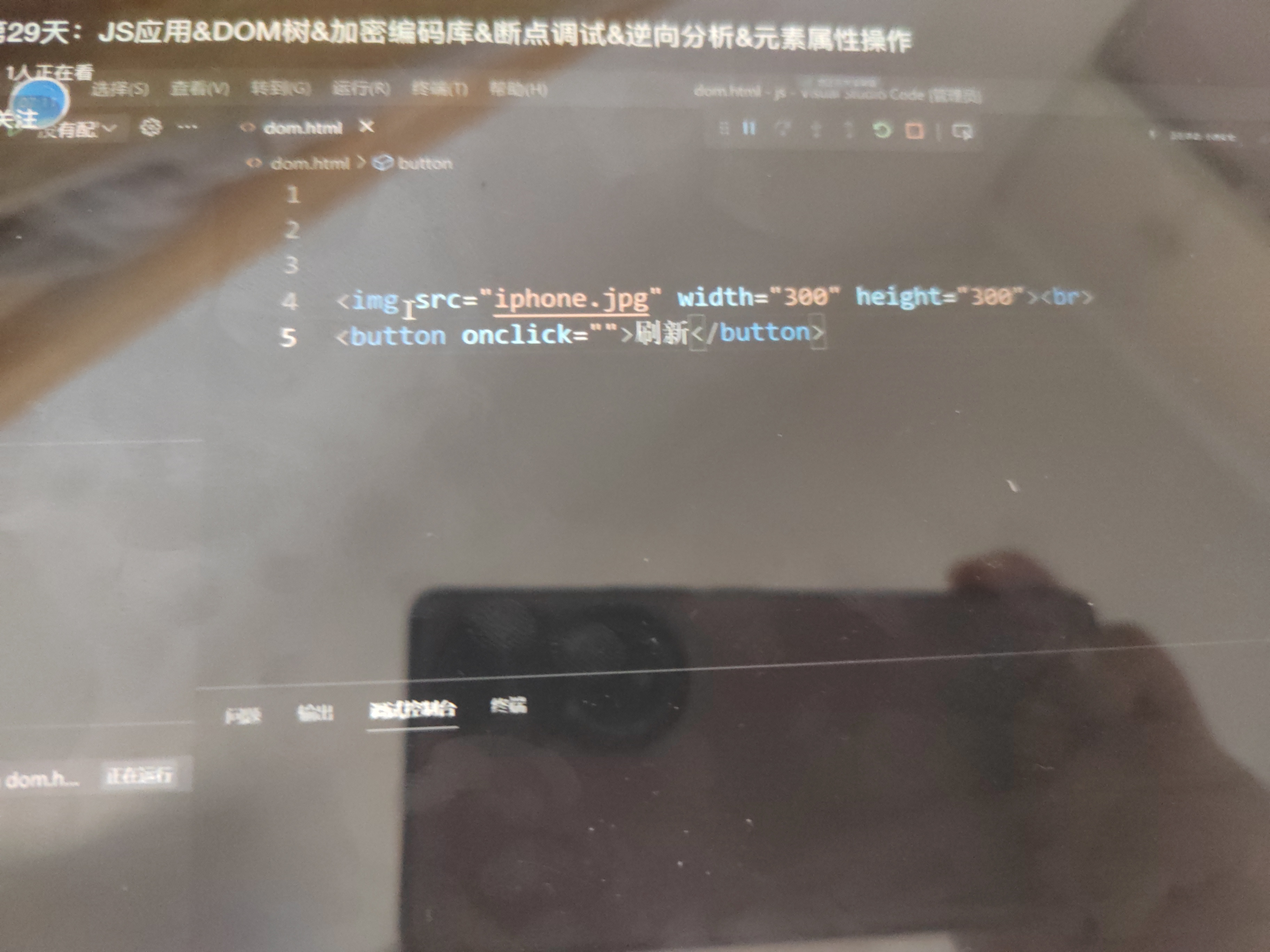

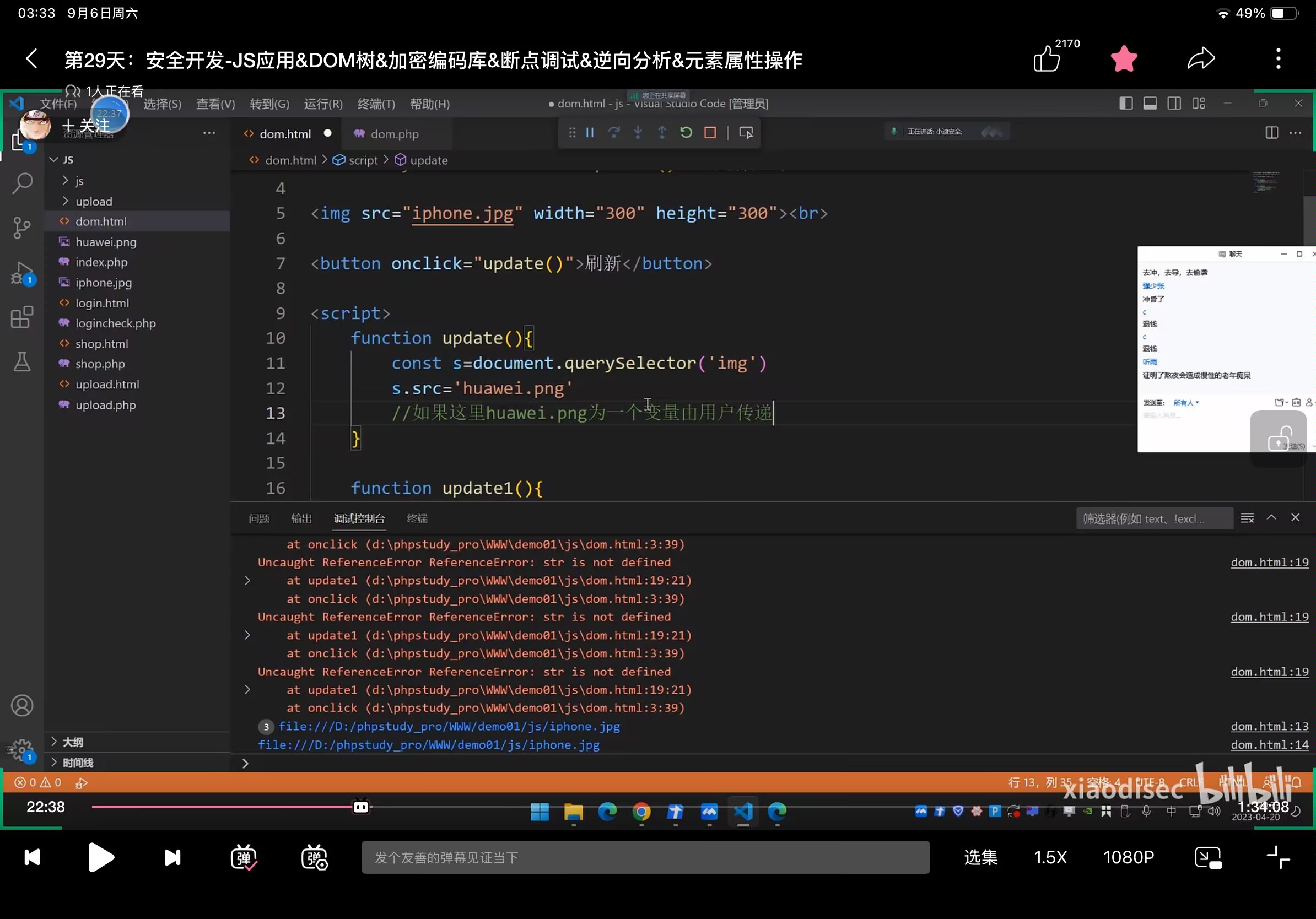

PHP刷新是点击刷新之后原来的图片替换掉,换成新的图片。

把inhoneJPG给替换掉

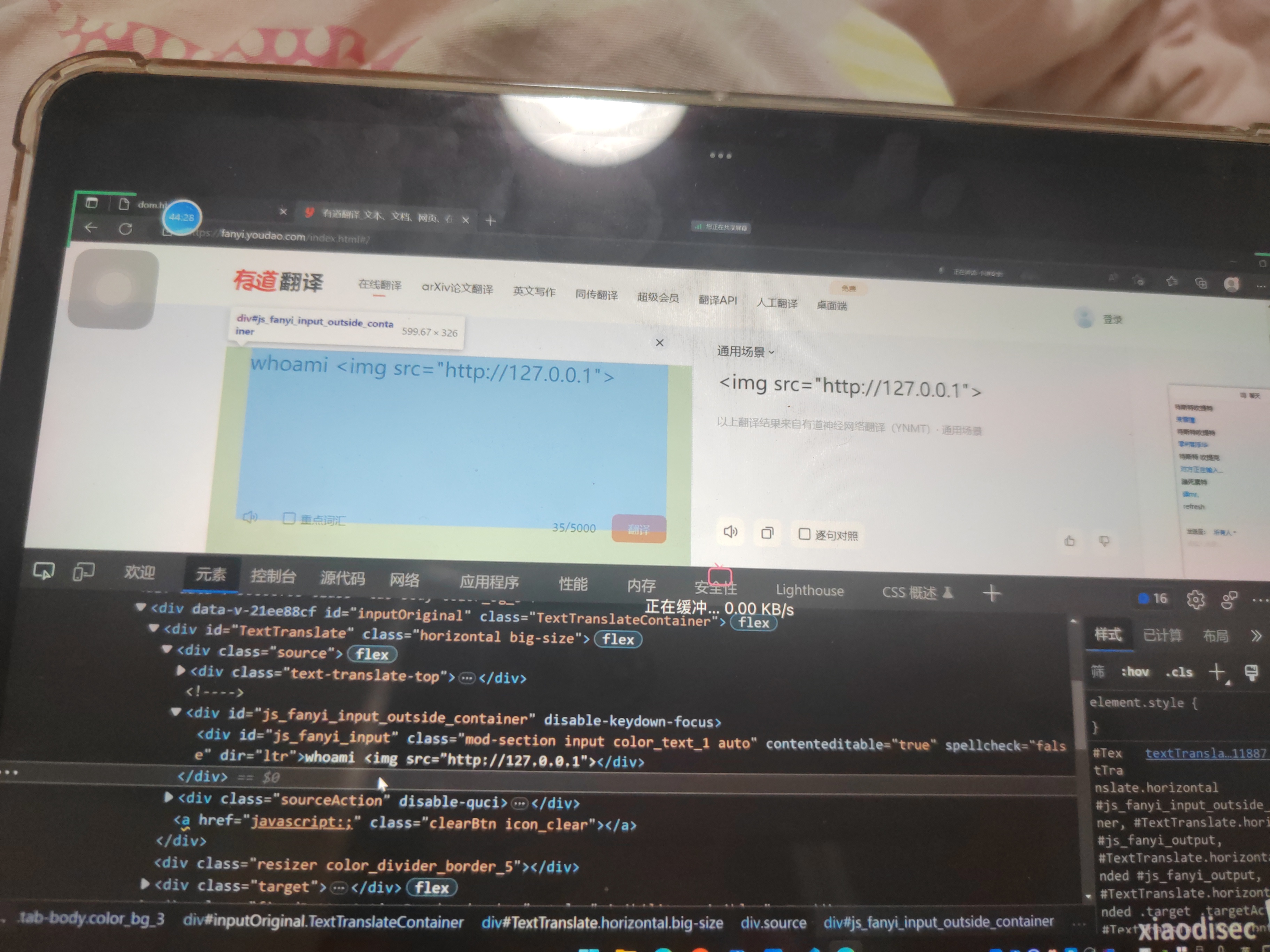

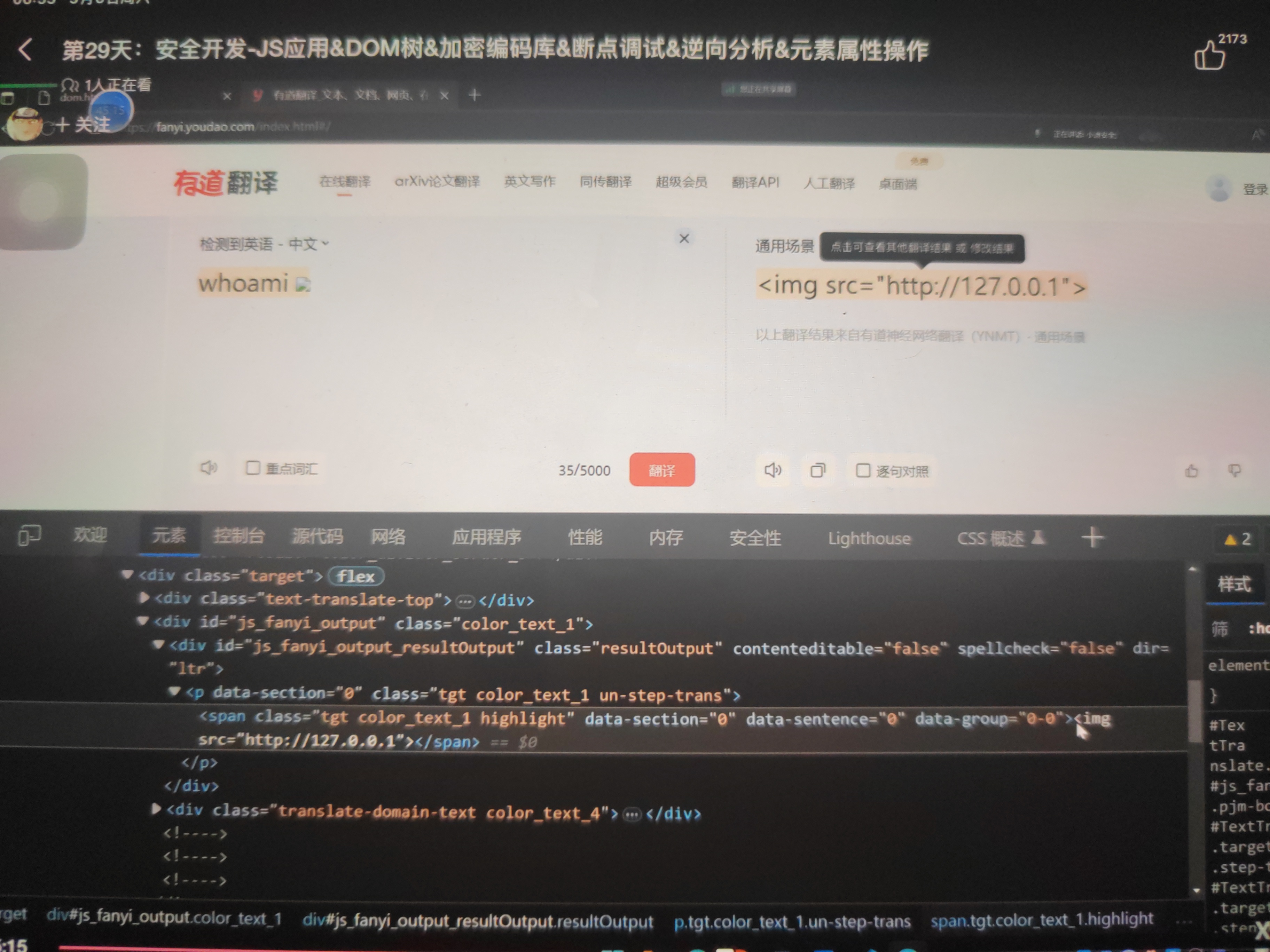

如果这个图片是由用户可自定义输入的话,可xss漏洞应用。

因为这段代码本质逻辑是点击刷新之后。就执行update方法中的代码,而这个方法中存储的是。截取IMG,并且将S中的Src图片替换成用户输入的东西,把原本的图片路径换成用户输入的东西。

如果下面的代码能改,还失败的话,那么就可能是浏览器的问题,那就没啥辙了。

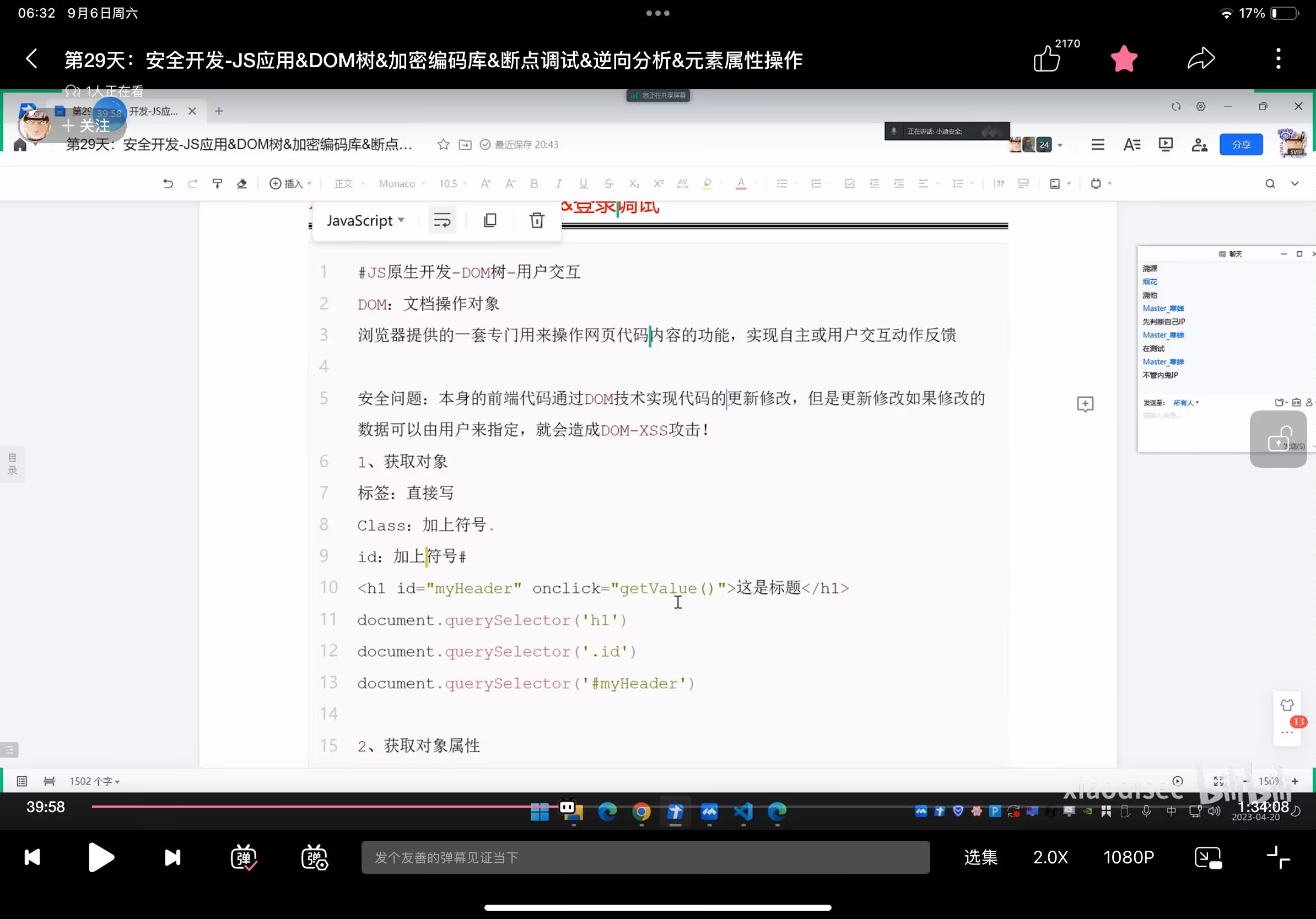

会在哪里产生?

document技术点了之后会修那个值,一些事件触发之后就会发生更改和变动。

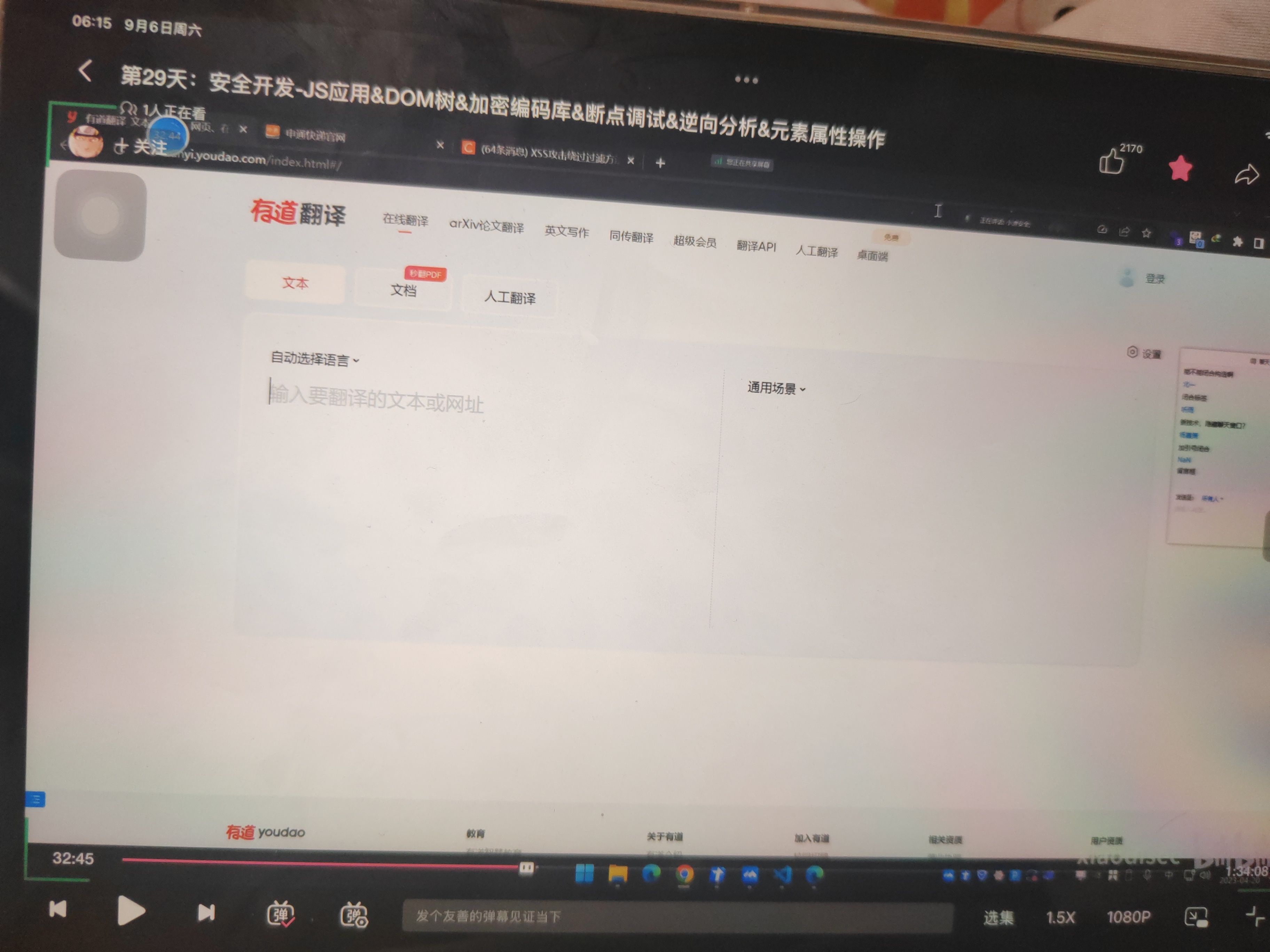

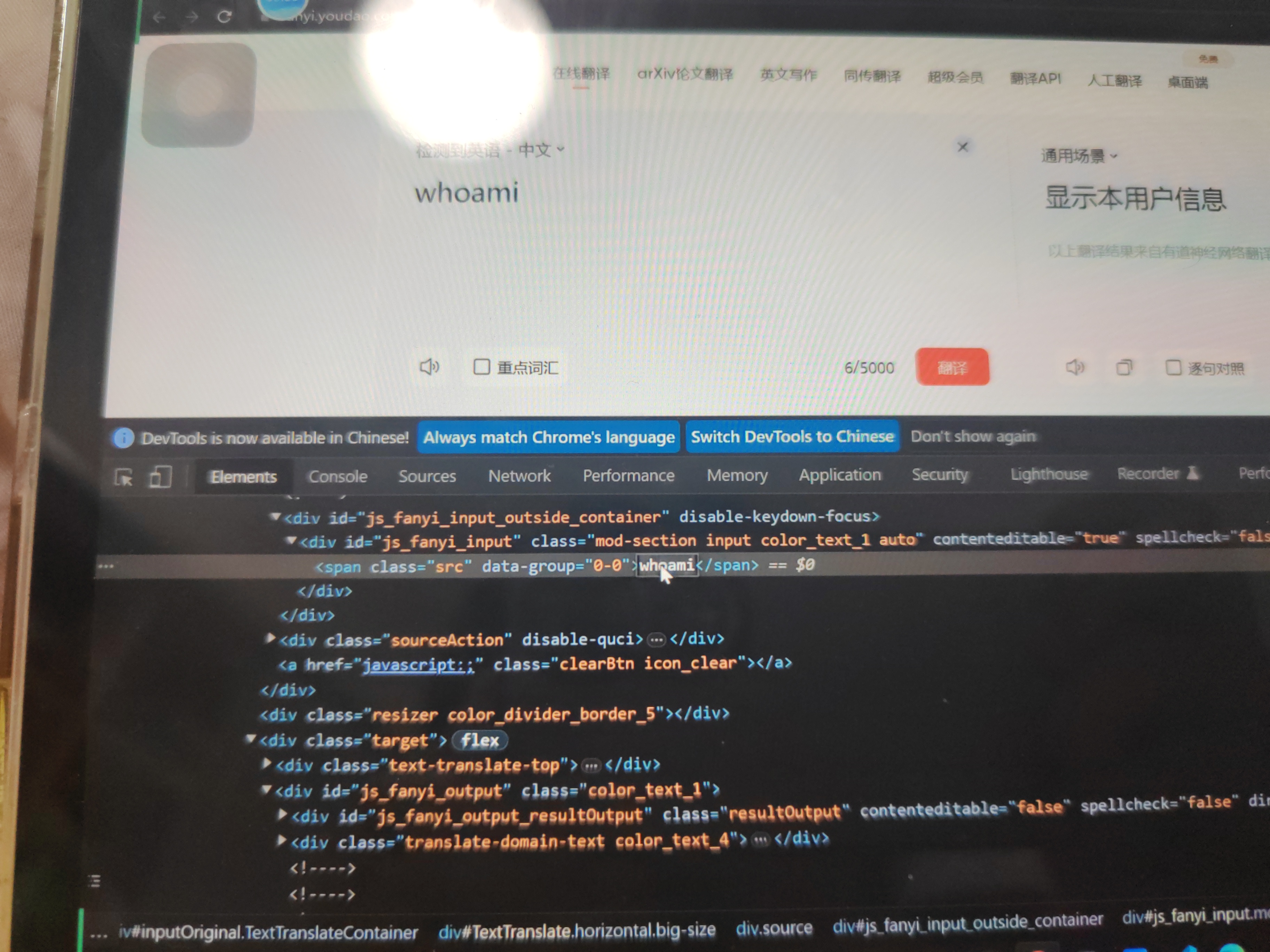

这个是需要写入了内容,另外一边就会实时翻译,这边改了之后,另外一边也会实时更改。

输入之后。

一些事件触发之后,另一个东西会变动,我觉得他是把另一边的英文替换成了中文。

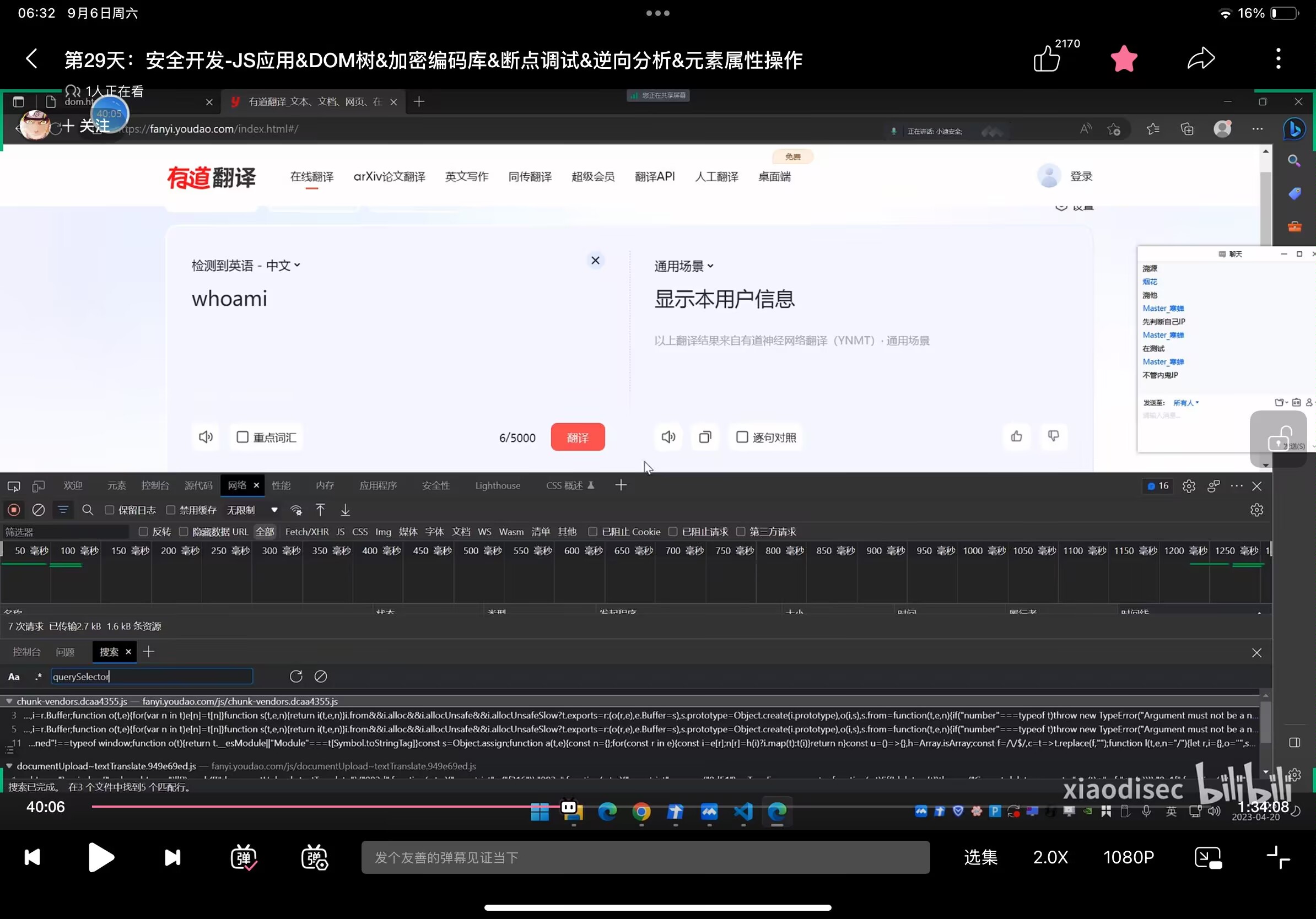

可以找到文件上传的功能,然后点击去看。

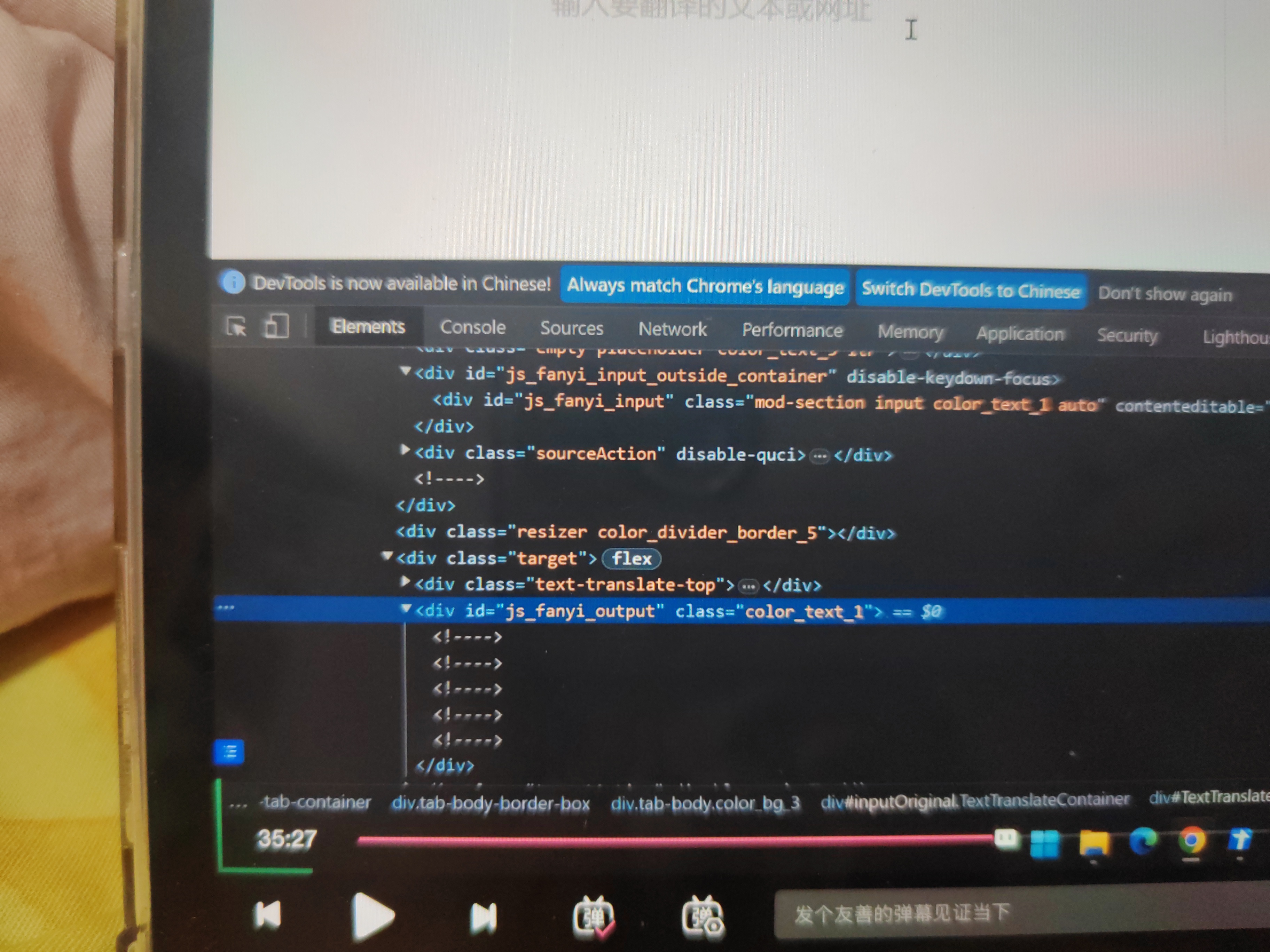

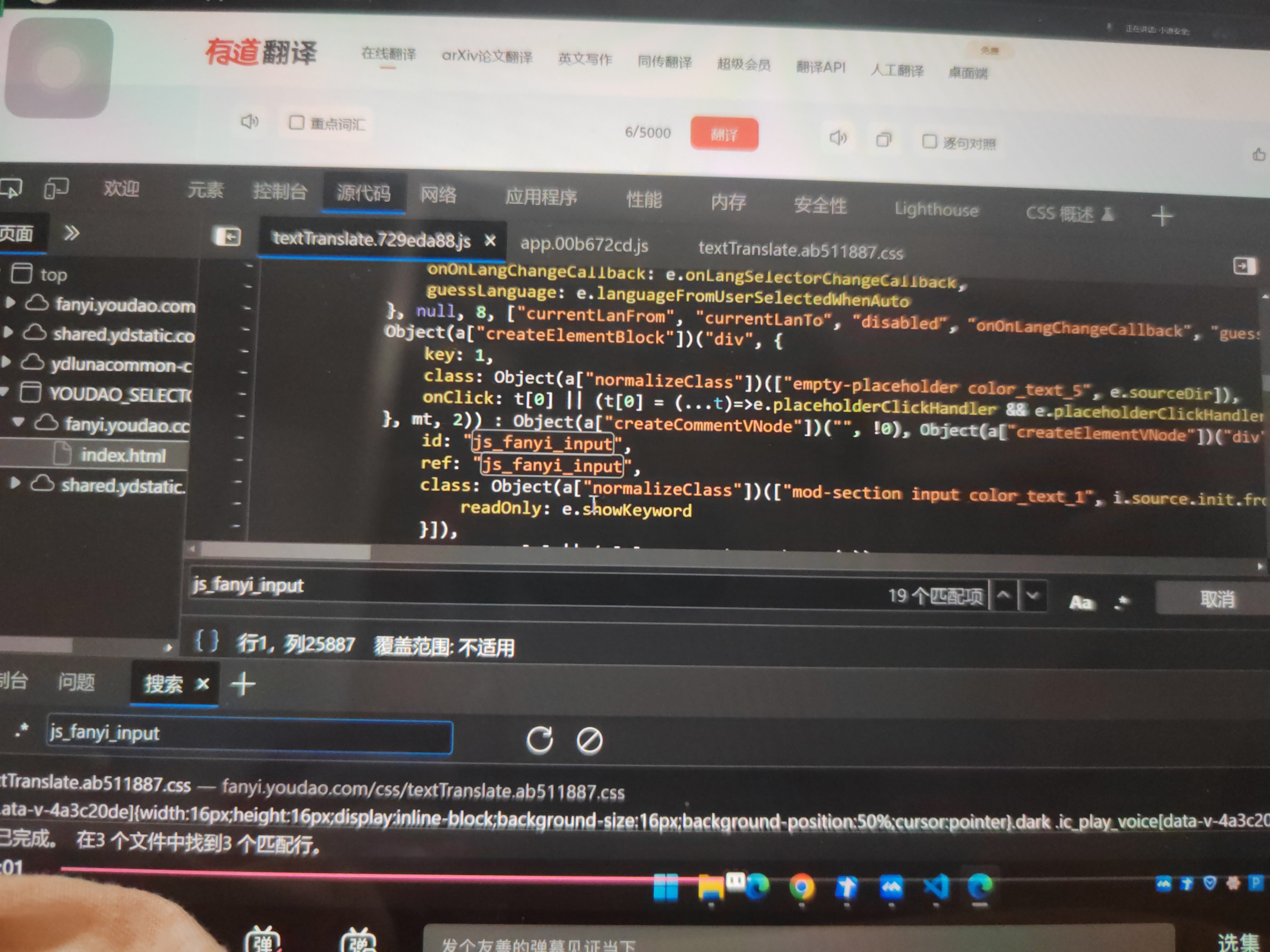

找到(Text translate文本翻译)接收的东西,然后可以看到一个翻译ID,然后再用这个翻译ID关键字查询。

那就可以各种xs s注入,比如得到域名之类的。

但直接写会过滤,

但鼠标点击之后就变了,因为它是一个事件,他这个是检测鼠标焦点事件。

等你把鼠标放上去的时候,它就会尝试着翻译,于是就执行了。

左到右有过滤,右到左没过滤。

漏洞的本质是交互。

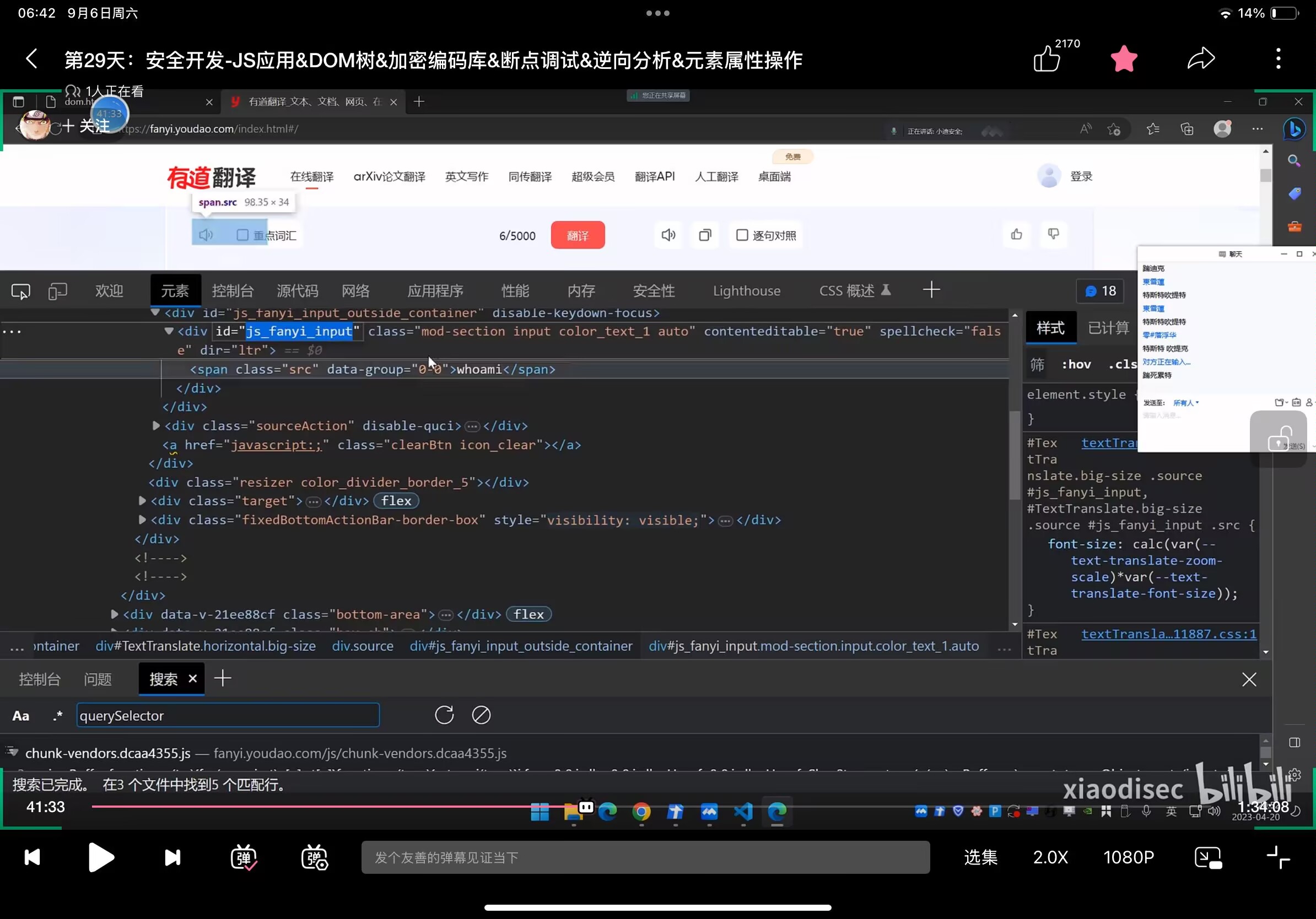

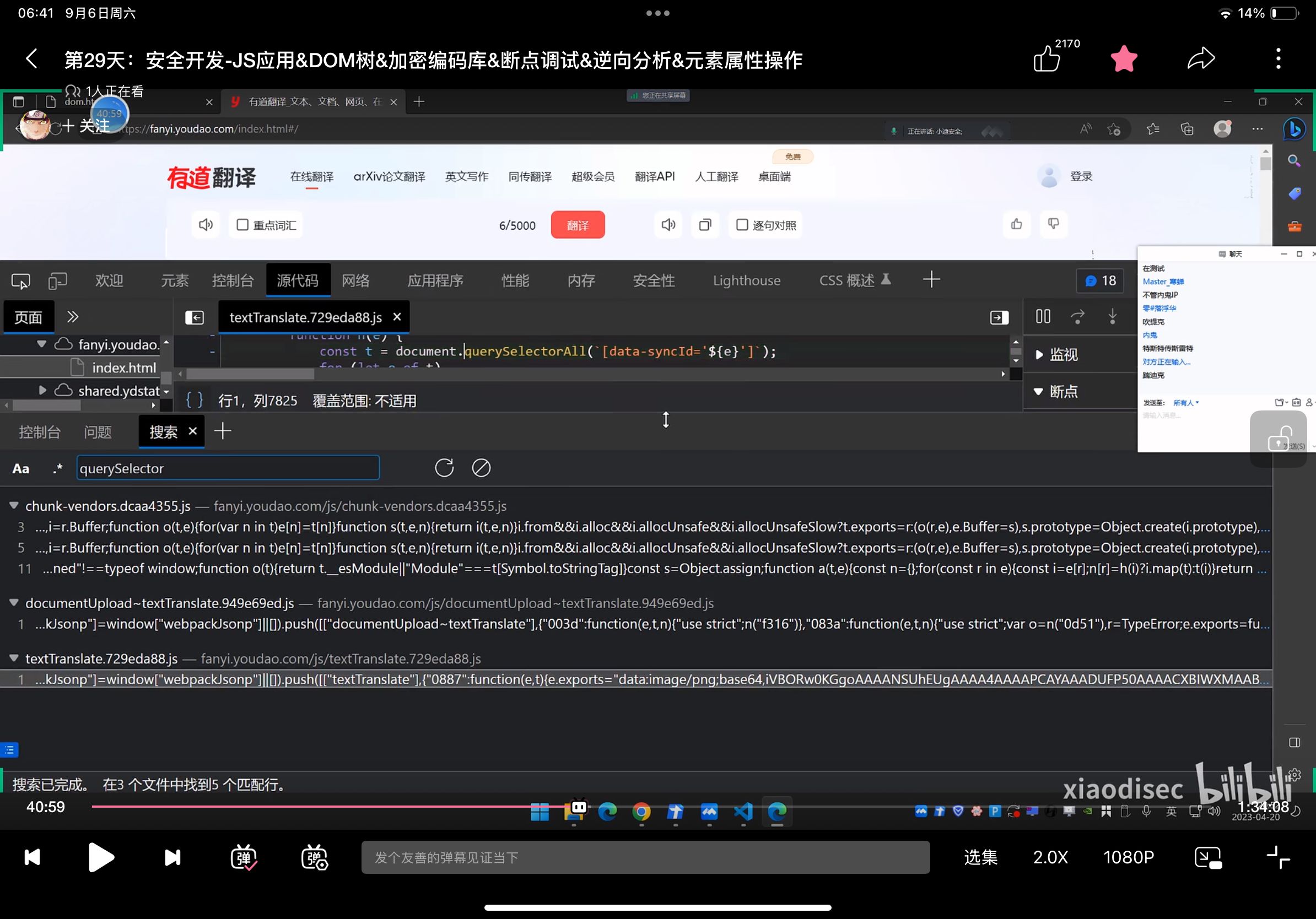

Ctrl shift+f搜索。

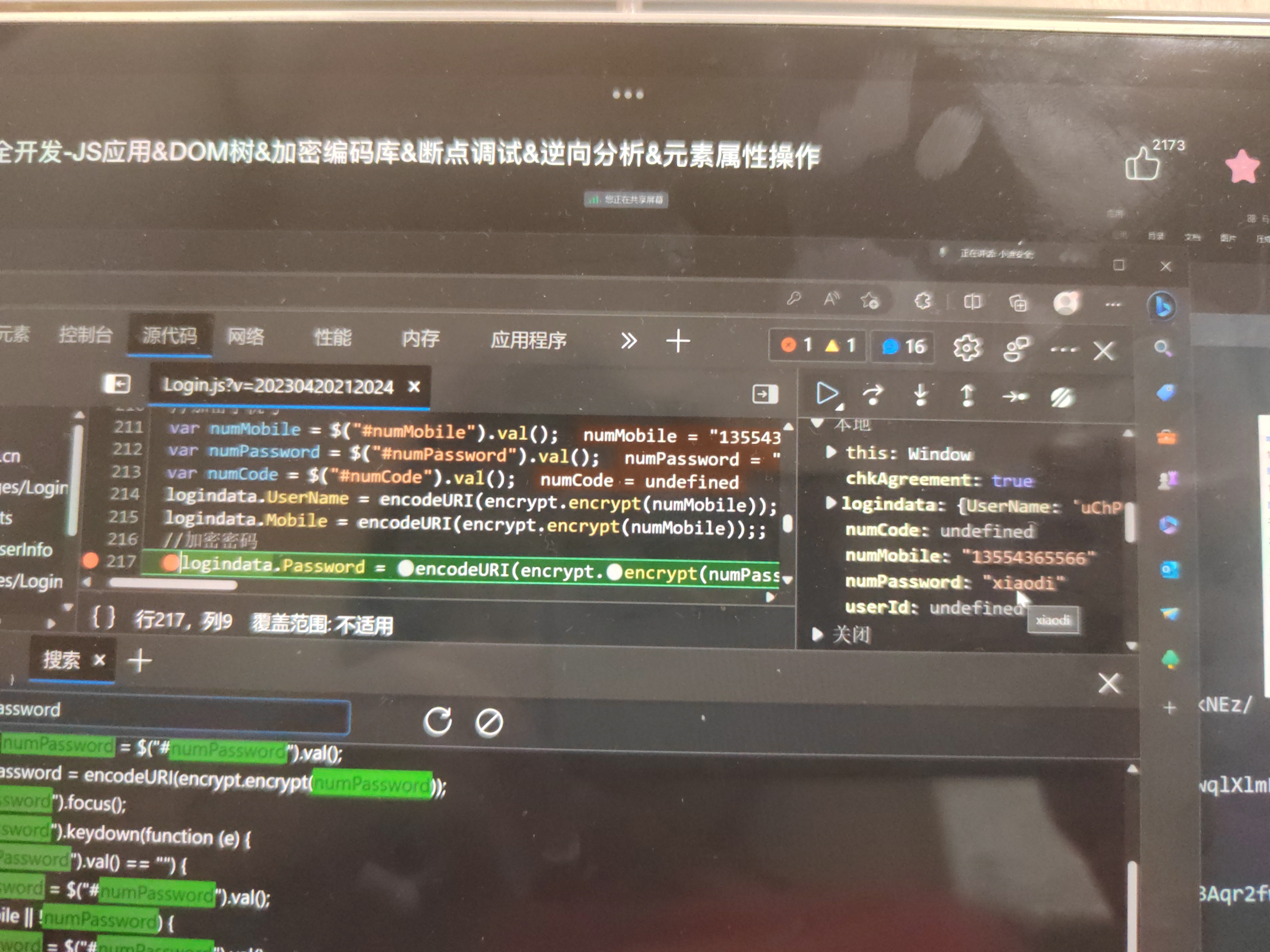

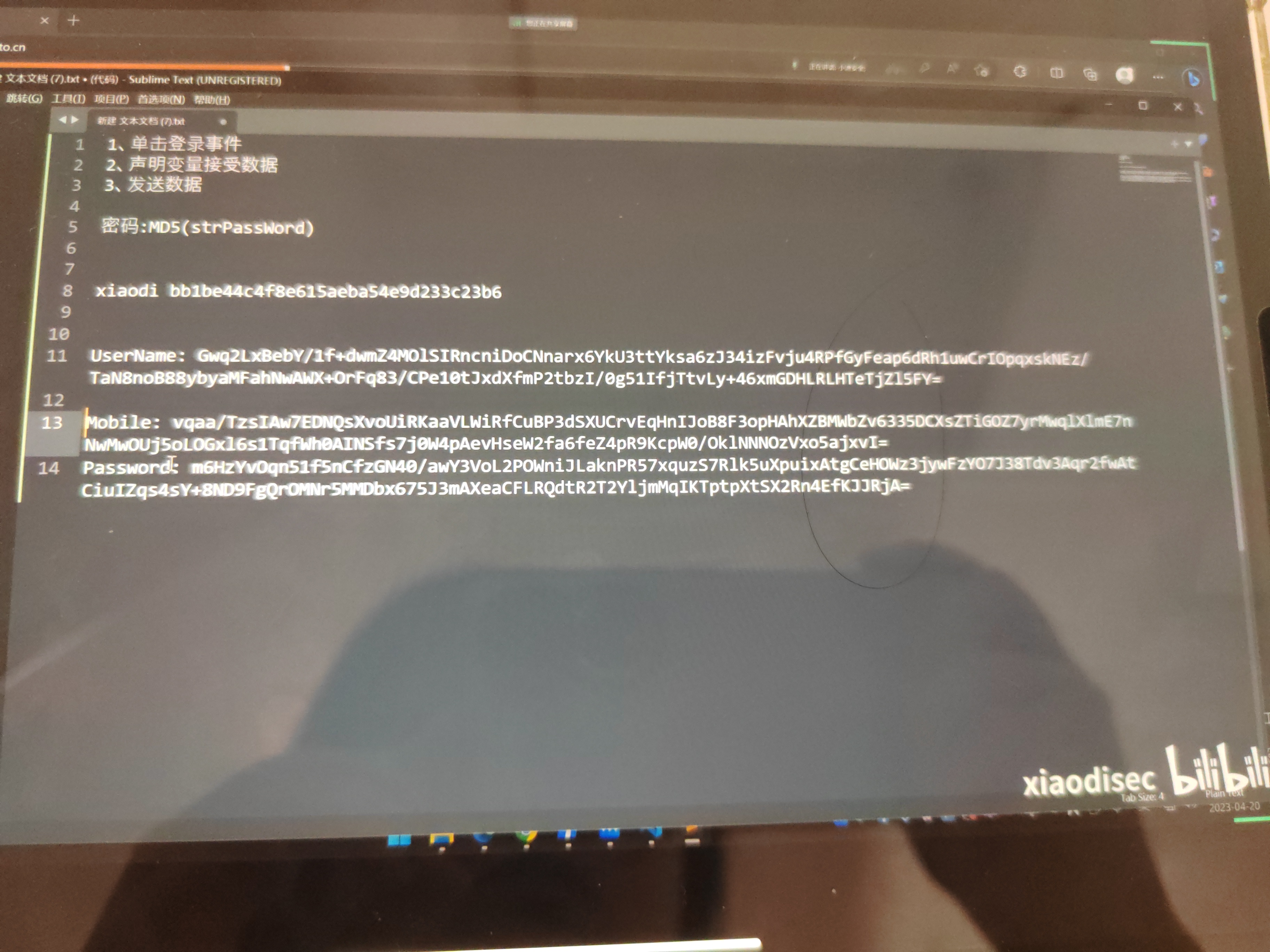

逆向

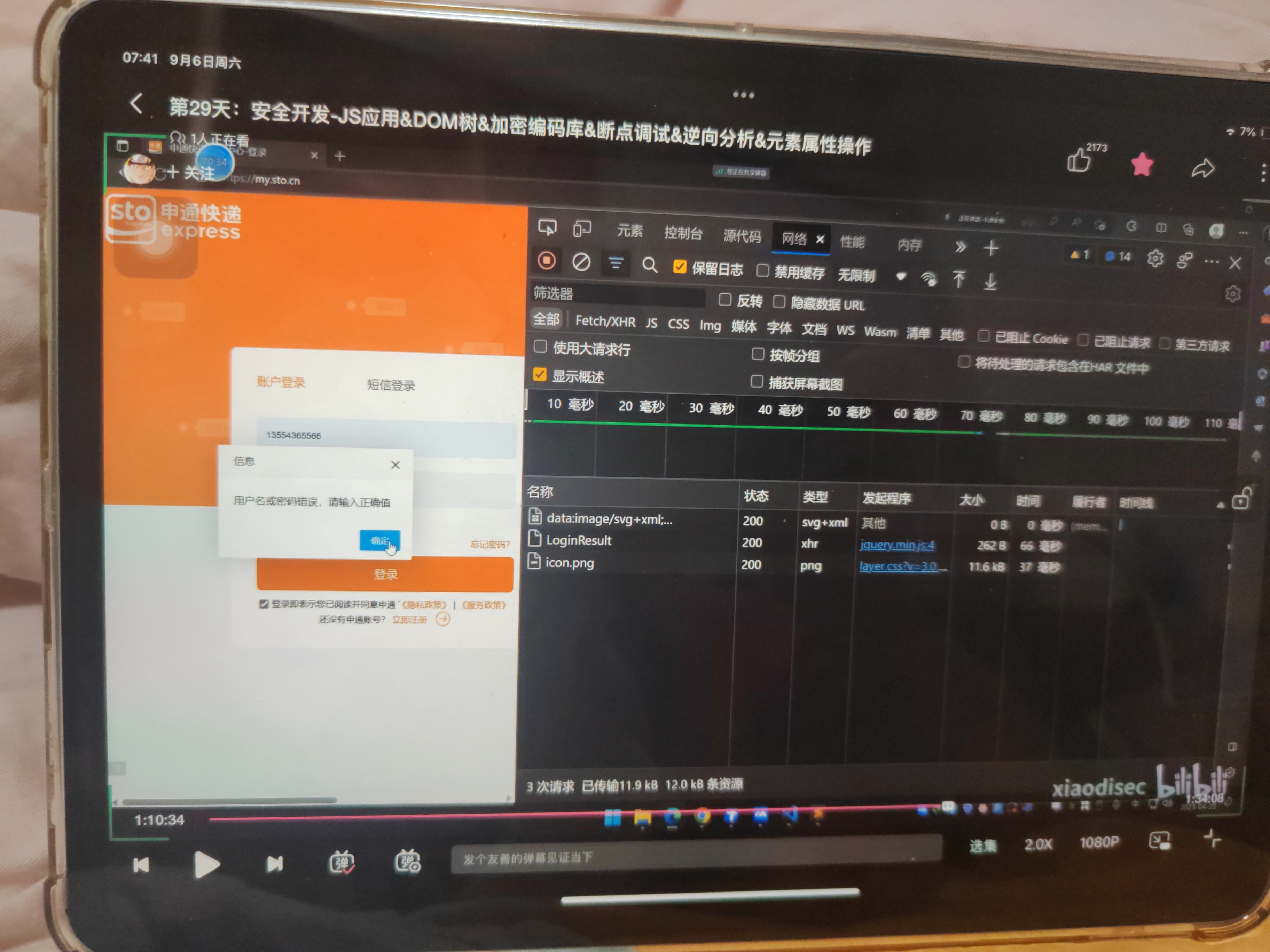

随便登录一下

复制下来

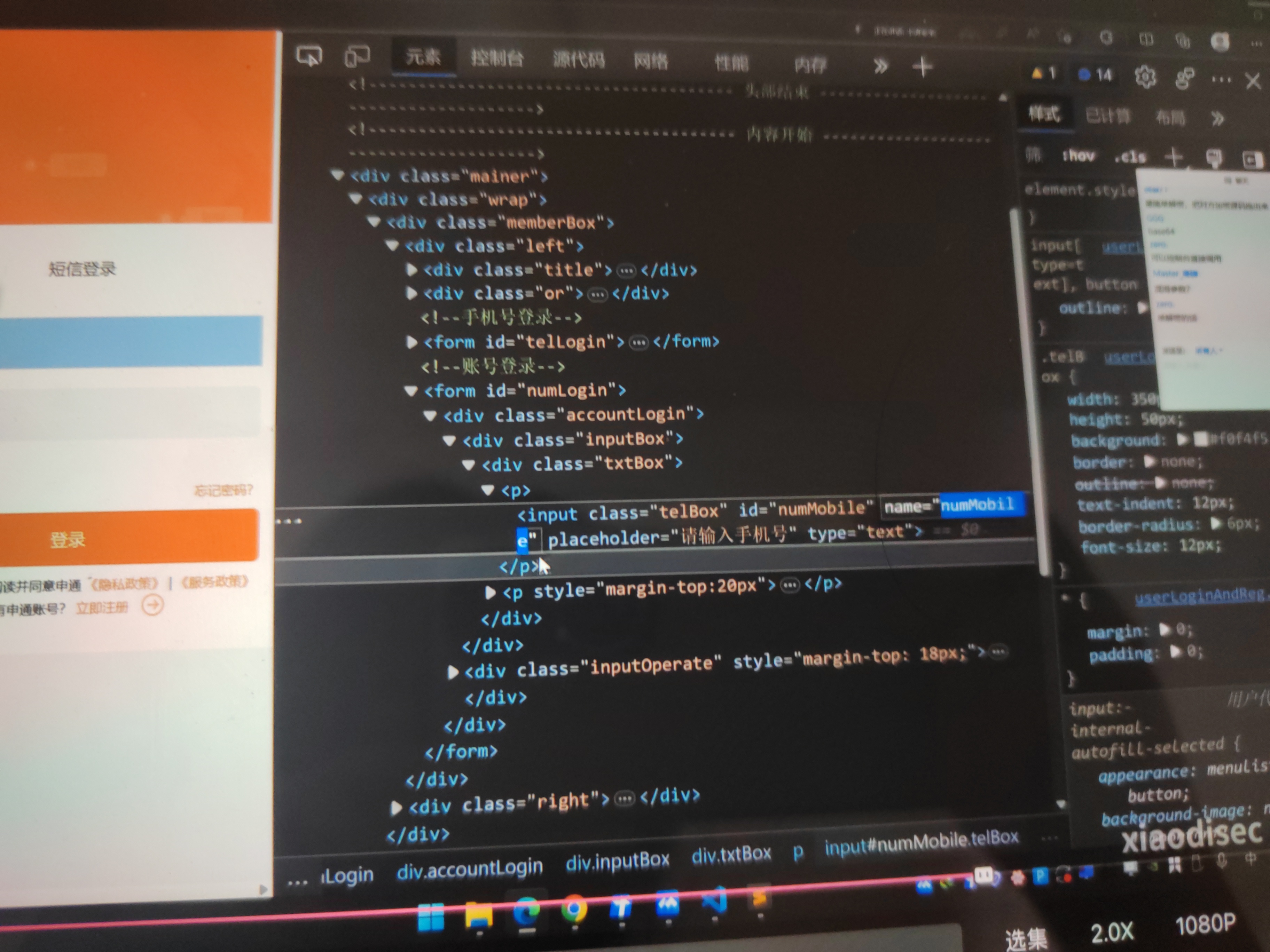

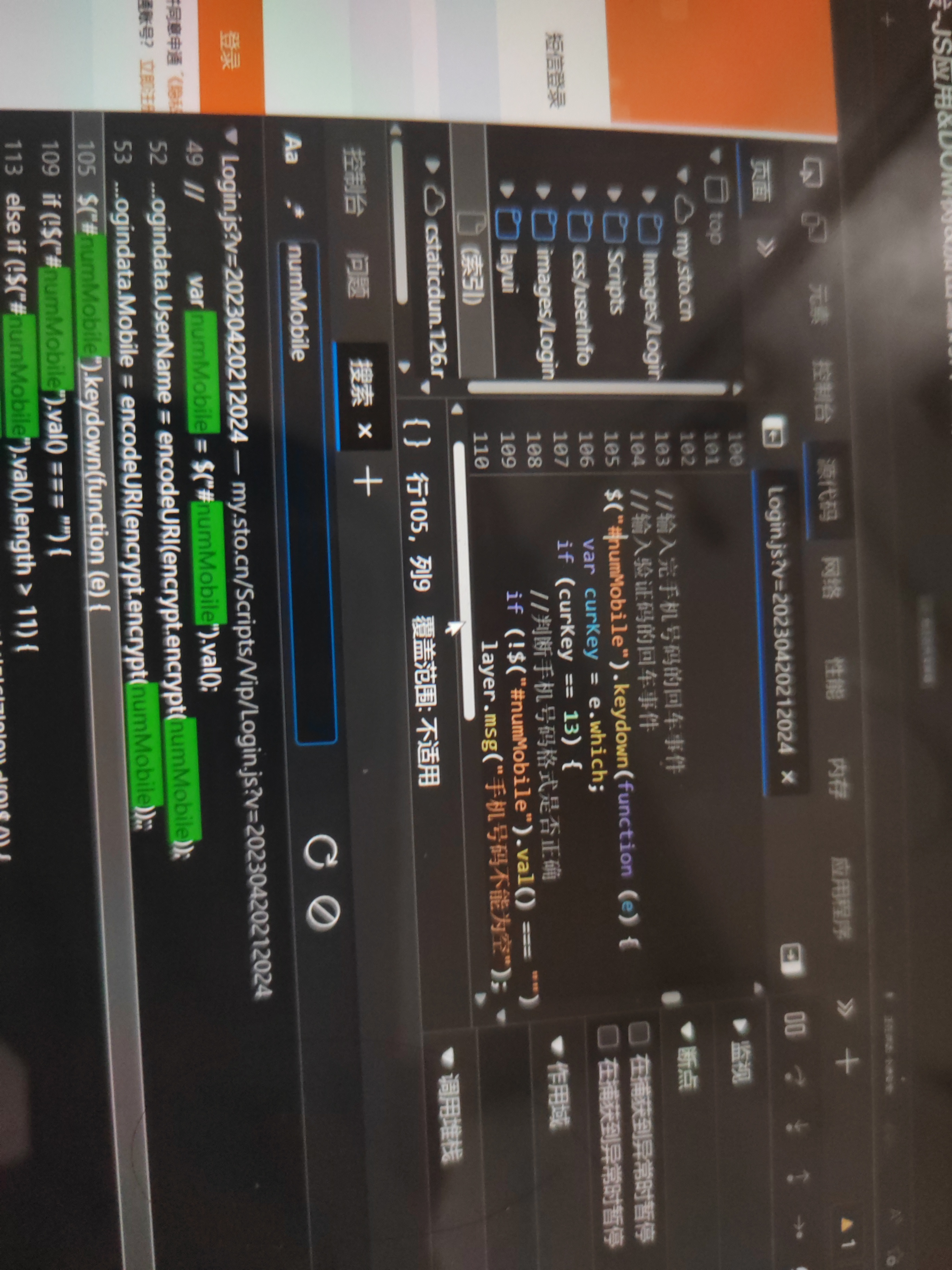

看前端代码,它是以什么发生的

看前端代码,它是以什么发生的

↑发现name=number medio,他是以这个参数名发送的。

全局搜索这个参数名。代码审计发现逻辑。

断点测试