导语:零信任-数字化转型的安全基石

在数字化转型浪潮中,企业网络边界日益模糊,远程办公、多云环境、移动设备和第三方协同成为常态,传统安全架构已难以应对无处不在的接入挑战和愈发复杂的内部威胁。传统安全架构面临着三大核心挑战:

边界失效:混合办公模式下内网/外网界限模糊

静态防御滞后:固定权限无法适应动态业务需求

单点防护脆弱:边界突破即导致全线失守

正是在这样的背景下,零信任架构应运而生。其"永不信任,始终验证"的核心理念,将安全重心从依赖网络位置判定可信度转向身份认证与动态授权,实现对每次访问请求的精细化管控。这一理念重新定义了现代安全架构的逻辑重心------从静态防御转向动态信任评估,从粗放权限分配转向最小化权限原则。本文将深入解析零信任安全架构的核心机理,并基于零信任实现方案,全面介绍如何通过信而泰测试仪表进行专业验证,确保零信任的安全可靠。

零信任技术及应用场景解析

零信任并非单一技术,而是一种融合身份安全、终端防护、微隔离等能力的战略框架。主要通过以下三大技术支柱重构防护体系:

动态身份治理:基于IAM实现持续身份验证,负责身份认证与权限管理,提供实时身份上下文;

智能访问控制:SDP技术组合"微隔离+服务隐身+SPA"来防止网络扫描和未授权探测,基于身份上下文动态创建最小化网络访问边界,隐藏资源;

风险自适应:ZTNA通过"持续风险评估"来提供安全的远程应用访问,依据上下文持续验证,执行细粒度访问控制。

零信任的核心价值在于适应多样化业务场景,无论是保障远程办公安全、实现多云环境无缝管控,还是保护关键基础设施、满足强合规要求,零信任都能提供灵活且高安全性的解决方案。以下是一些典型的零信任应用场景:

在混合云环境中,能进行跨云资源的细粒度策略执行,避免数据泄露;

在远程办公场景中,员工通过不同设备接入企业网络,确保每次访问都经过严格身份校验,防止未授权访问;

通过模拟高级持续性威胁场景,基于用户行为分析实时识别异常访问,并及时触发访问阻断或二次认证;

在物联网场景中,对海量异构设备实现精准身份管理,如通过设备指纹技术区分合法与仿冒终端。

零信任实现方案

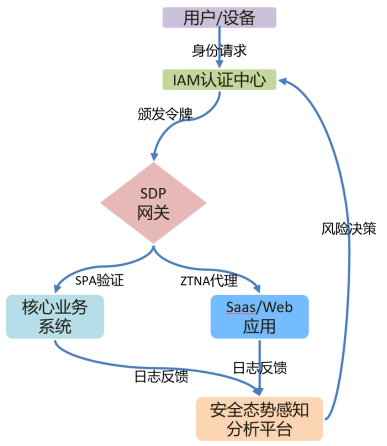

为实现可信用户使用合规设备访问指定授权资源的业务需求,零信任方案的核心逻辑如下:

•身份认证阶段:用户访问业务系统时,IAM中心进行多因素认证和设备合规检查,根据用户角色生成带风险评分的临时令牌;

•网络影身与连接建立:用户终端发送加密SPA包,防火墙验证通过后开放端口,SDN控制器限制仅访问授权资源;

•应用级访问代理: ZTNA网关隐藏真实服务器IP,动态生成访问令牌(仅限授权功能),实时监测异常并终止会话;

•持续监控与自适应调整:SDP/ZTNA/IAM相关日志统一汇入安全态势感知分析平台,UEBA引擎检测到异常联动IAM吊销令牌、SDP阻断现有链接、ZTNA终止会话,同时触发管理员告警等。

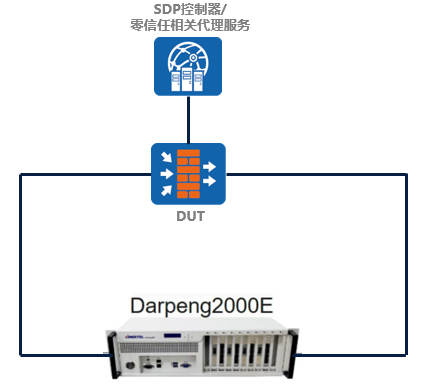

信而泰Darpeng2000E零信任测试解决方案

当前零信任方案的测试主要在于验证其动态访问控制、持续身份验证和最小权限原则在实际场景中的有效性。信而泰推出专用四七层测试仪表DarPeng 2000E,凭借其精准的流量模拟和业务仿真,可对零信任架构的核心能力进行验证:

在TCP报文中插入自定义option字段来携带可信用户信息的主要素材------设备ID,可选择使用加密算法添加设备秘钥对设备ID进行加密处理;

可信用户信息:包含用户源IP地址、设备ID和允许该用户访问的端口,用于SDP网关结合源IP或设备ID来判断用户是否为可信用户、根据访问端口判断是否在访问合法端口。

在http头配置中添加自定义字段,用于携带用户令牌、应用令牌以及自定义Cookie携带设备令牌,可用于严格的身份校验及权限控制。

用户令牌:用于校验用户是否经过认证;

设备令牌:用于校验用户是否使用合法的客户端访问应用;

应用令牌:用于校验是用户是否有应用的访问权限。

测试拓扑:

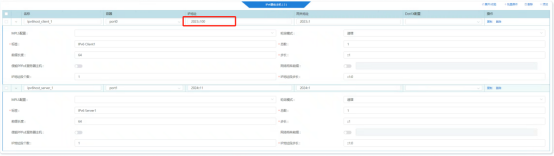

场景1:SDP控制器下发带源IP的可信资产,DUT开启网络准入认证。携带正确设备ID可正常访问,携带错误设备ID将被阻断

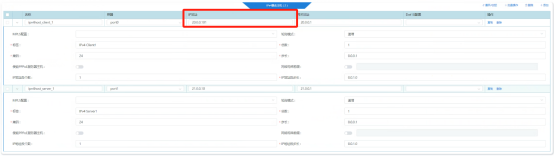

在SDP控制上下发带源IP的可信资产到DUT:

在仪表的网络邻居中添加对应的静态主机,配置对应的Source-IP:

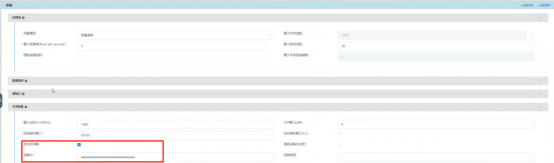

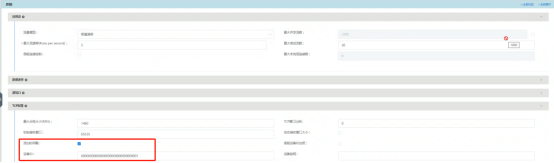

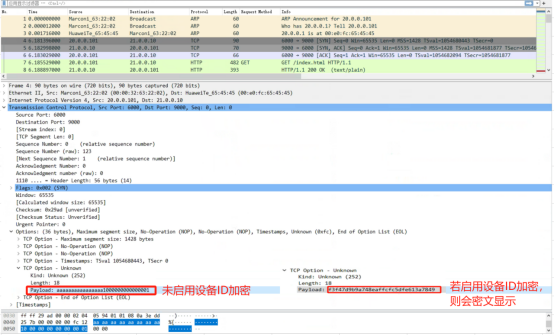

在仪表的测试组件------参数------TCP配置中,使能添加时间戳,并填写正确的设备ID,也可根据实际需求对使能设备ID加密并填写对应的设备秘钥

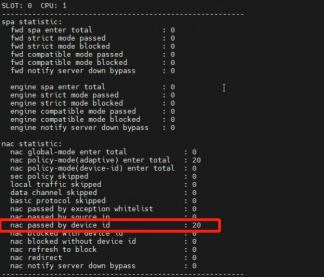

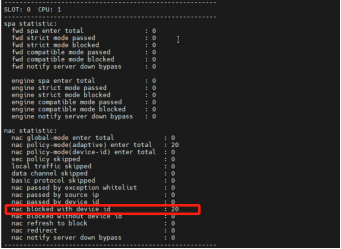

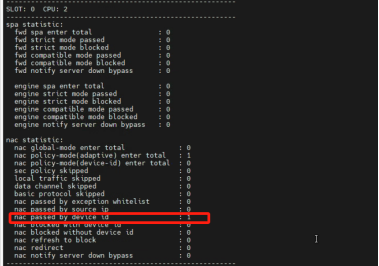

启动测试例之后,在DUT上查看网络准入情况:网络准入验证通过

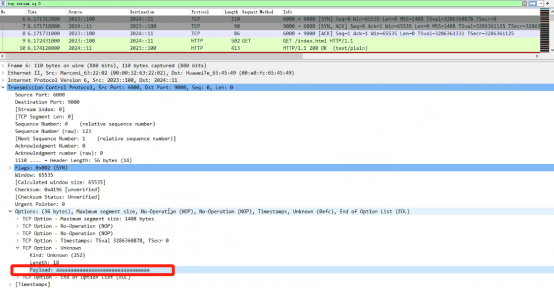

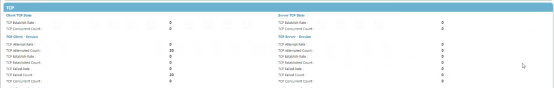

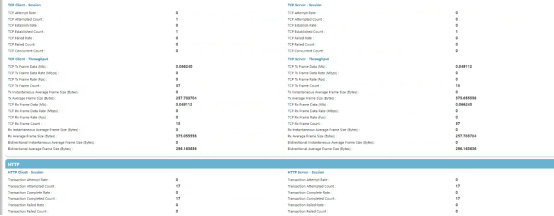

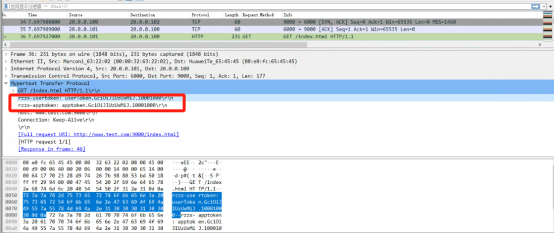

仪表统计显示所有业务会话均建立成功,抓包显示tcp报文携带正确的设备ID

在仪表的测试组件------参数------TCP配置中,使能添加时间戳,并填写错误的设备ID

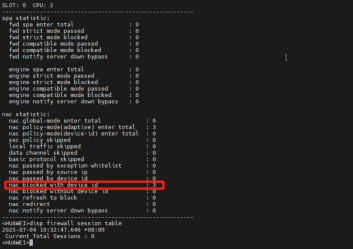

启动测试例之后,在DUT上查看网络准入情况:网络准入验证失败

仪表统计显示所有业务会话均建立失败,抓包显示tcp报文携带错误的设备ID

场景2:SDP控制器下发多个带源IP的可信资产,DUT开启网络准入认证。后续SDP控制器下发信息让IP1对应的可信用户1下线,该用户后续访问将被阻断

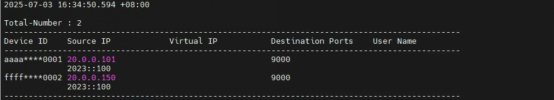

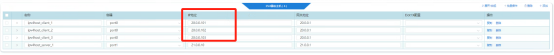

在SDP控制上下发多个带源IP的可信资产到DUT:

在仪表的网络邻居中添加对应的静态主机,配置对应用户1的Source-IP:

在仪表的测试组件------参数------TCP配置中,使能添加时间戳,并填写正确的设备ID,也可根据实际需求对使能设备ID加密并填写对应的设备秘钥

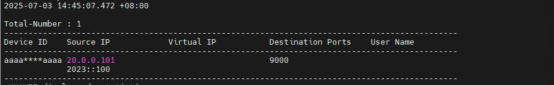

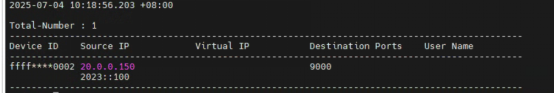

启动测试例之后,在DUT上查看网络准入情况:网络准入验证通过

仪表统计显示所有业务会话均建立成功,抓包显示tcp报文携带正确的设备ID

SDP控制器下发信息让IP1对应的可信用户1下线:只有用户2的可信资产信息

DUT已有会话刷新后SDP认证失败无法新建对应会话,网络准入验证不通过:

仪表统计显示所有业务会话均建立失败

场景3:IAM通知DUT对指定令牌进行老化,流量触发DUT重新生成对应缓存表项

在仪表的网络邻居中添加三个用户client1/client2/client3对应的静态主机:

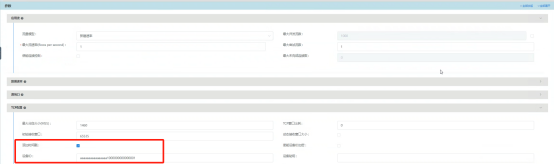

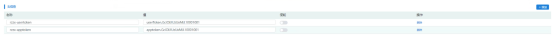

依次在仪表的测试组件------Client/Server配置------Client配置------头配置中,添加上对应的三个用户的用户令牌和应用令牌:

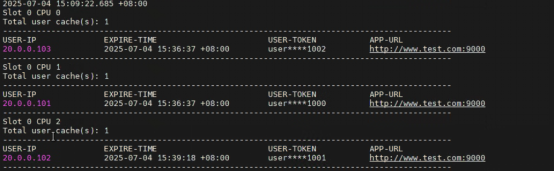

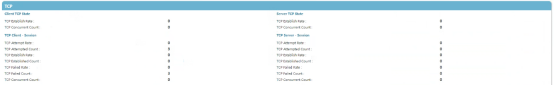

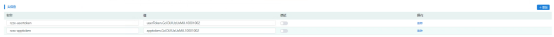

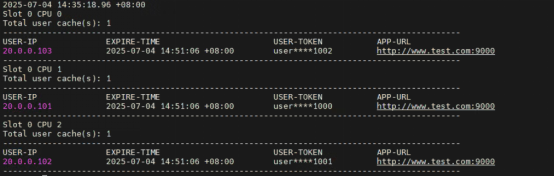

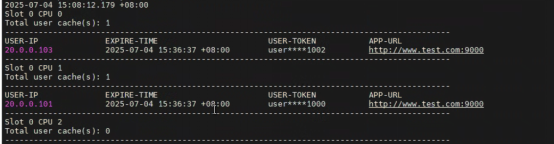

启动测试例之后,DUT上生成对应的缓存表项:

仪表统计显示所有业务会话均建立成功,抓包显示http报文携带正确的令牌

IAM通知DUT对指定令牌进行老化:用户client2的令牌被老化

仪表重新发流,流量触发DUT重新生成对应的缓存表项