目录

[1 LVS基础概念与DR模式概述](#1 LVS基础概念与DR模式概述)

[1.1 LVS架构组成](#1.1 LVS架构组成)

[1.2 LVS工作模式对比](#1.2 LVS工作模式对比)

[1.3 DR模式的性能优势](#1.3 DR模式的性能优势)

[2 DR模式工作原理深度解析](#2 DR模式工作原理深度解析)

[2.1 数据包转发流程](#2.1 数据包转发流程)

[2.2 MAC地址欺骗机制](#2.2 MAC地址欺骗机制)

[2.3 ARP隔离机制](#2.3 ARP隔离机制)

[3 DR模式环境搭建与配置实战](#3 DR模式环境搭建与配置实战)

[3.1 环境规划](#3.1 环境规划)

[3.2 Director配置](#3.2 Director配置)

[3.3 真实服务器配置](#3.3 真实服务器配置)

[3.4 验证配置](#3.4 验证配置)

[4 性能优化与故障排查](#4 性能优化与故障排查)

[4.1 性能优化建议](#4.1 性能优化建议)

[4.2 常见故障排查](#4.2 常见故障排查)

[5 高级应用场景](#5 高级应用场景)

[5.1 与Keepalived集成实现高可用](#5.1 与Keepalived集成实现高可用)

[5.2 健康检查机制](#5.2 健康检查机制)

[6 总结](#6 总结)

引言

在众多负载均衡解决方案中,Linux Virtual Server(LVS)以其开源、高性能和稳定性著称,被广泛应用于各大互联网企业的核心业务系统。LVS支持多种工作模式,其中DR(Direct Routing)模式因其卓越的性能表现而备受青睐。与NAT模式和TUN模式相比,DR模式通过巧妙的数据包转发机制,实现了响应数据的直接返回,显著提升了系统的吞吐能力和响应速度。

1 LVS基础概念与DR模式概述

1.1 LVS架构组成

Linux Virtual Server(LVS)是一个基于Linux内核的负载均衡器,其主要组成部分包括:

- 负载均衡器(Director):系统的入口点,负责接收客户端请求并根据预设算法将请求转发到后端服务器集群

- 真实服务器集群(Real Server Cluster):实际处理业务请求的服务器组,通常由多台配置相同的服务器构成

- 虚拟IP(Virtual IP, VIP):对外提供服务的IP地址,客户端通过VIP访问服务,而不需要关心后端有多少台真实服务器

1.2 LVS工作模式对比

NAT模式(Network Address Translation)

- 工作原理:Director修改数据包的源和目标IP地址,实现请求转发和响应返回

- 优点:配置简单,真实服务器可以是任意操作系统

- 缺点:Director容易成为性能瓶颈,需要处理双向流量

TUN模式(IP Tunneling)- 工作原理:通过IP隧道技术封装数据包,实现跨网络段的负载均衡

- 优点:支持跨机房部署,Director负载相对较轻

- 缺点:需要真实服务器支持隧道协议,配置复杂

DR模式(Direct Routing)- 工作原理:Director只修改数据包的MAC地址,响应数据由真实服务器直接返回客户端

- 优点:性能最优,Director不会成为瓶颈

- 缺点:要求Director和真实服务器在同一个物理网络段

1.3 DR模式的性能优势

DR模式的性能优势主要体现在以下几个方面:

- 减少网络延迟:响应数据直接返回客户端,不经过Director,降低了网络延迟

- 提高吞吐量:Director只处理入站请求,出站响应由真实服务器直接处理,大幅提升系统吞吐量

- 降低Director负载:Director不需要处理响应数据,CPU和内存资源得到有效利用

- 更好的扩展性:通过增加真实服务器可以线性提升系统处理能力

2 DR模式工作原理深度解析

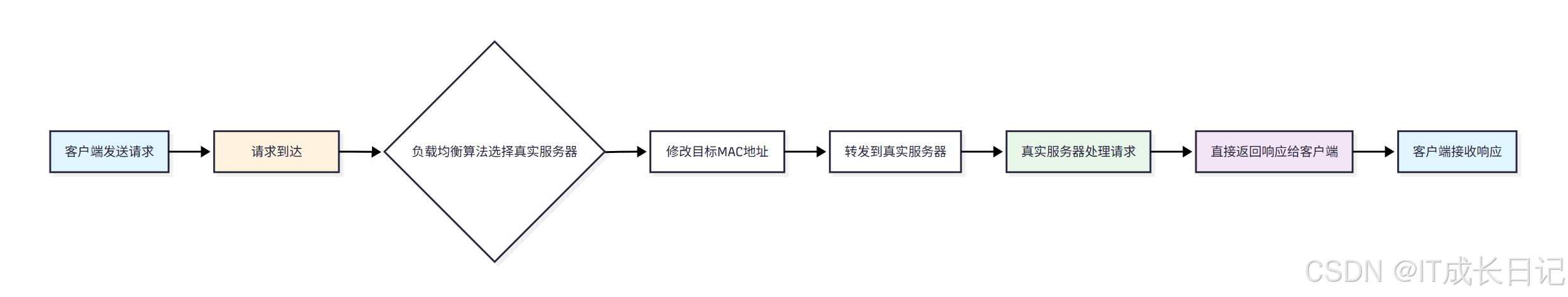

2.1 数据包转发流程

客户端请求阶段:

- 客户端向VIP发送请求包,源IP为客户端IP(CIP),目标IP为VIP

- 数据包通过网络路由到达Director所在的网络段

- 由于VIP在Director上配置,ARP协议会将VIP解析为Director的MAC地址

Director处理阶段:- Director接收到数据包后,根据配置的负载均衡算法(如轮询、加权轮询等)选择一个真实服务器

- Director保持数据包的IP头部不变,只修改目标MAC地址为选定真实服务器的MAC地址

- 将修改后的数据包转发到真实服务器

真实服务器处理阶段:- 真实服务器收到数据包后,发现目标IP是VIP(需要在loopback接口上配置)

- 真实服务器处理请求并生成响应数据

- 响应数据的源IP为VIP,目标IP为客户端IP

响应返回阶段:- 真实服务器直接通过网络将响应数据发送给客户端,不经过Director

- 客户端收到响应,完成一次完整的请求-响应周期

2.2 MAC地址欺骗机制

MAC地址欺骗是DR模式实现的关键技术,其工作原理如下:

- 在以太网环境中,数据包的传输依赖于MAC地址,当客户端发送请求到VIP时,网络设备会根据ARP表将VIP解析为Director的MAC地址,因此数据包首先到达Director

-

如果Director不修改MAC地址直接将数据包转发,真实服务器会因为MAC地址不匹配而丢弃数据包

-

MAC地址欺骗的实现方式:

在Director上,IPVS模块会自动处理MAC地址修改

以下为概念性代码,展示MAC地址修改的逻辑

原始数据包信息

原始数据包: src_mac=客户端MAC, dst_mac=DirectorMAC, src_ip=CIP, dst_ip=VIP

Director修改后的数据包

修改后数据包: src_mac=客户端MAC, dst_mac=RealServerMAC, src_ip=CIP, dst_ip=VIP

MAC地址欺骗的注意事项:

- 要求Director和真实服务器在同一个二层网络(同一广播域)

- 真实服务器需要正确配置ARP响应规则,防止ARP冲突

- 网络交换机需要支持正常的MAC地址学习和转发

2.3 ARP隔离机制

ARP隔离是确保DR模式稳定运行的重要保障,其主要目的是防止多个设备同时响应VIP的ARP查询。

-

**ARP隔离的实现原理:**在真实服务器上配置ARP参数,限制其对VIP相关ARP请求的响应:

配置ARP参数,实现ARP隔离

echo 1 > /proc/sys/net/ipv4/conf/lo/arp_ignore

echo 2 > /proc/sys/net/ipv4/conf/lo/arp_announce

echo 1 > /proc/sys/net/ipv4/conf/all/arp_ignore

echo 2 > /proc/sys/net/ipv4/conf/all/arp_announce

参数解释:

- arp_ignore=1:只响应目标IP地址配置在接收网络接口上的ARP请求

- arp_announce=2:始终使用最佳本地地址进行ARP响应,避免使用VIP

ARP隔离的工作机制:- 当网络中有ARP查询VIP的MAC地址时,只有Director会响应

- 真实服务器虽然配置了VIP,但不会响应VIP的ARP查询

- 这样就确保了所有客户端请求都先到达Director,实现负载均衡

3 DR模式环境搭建与配置实战

3.1 环境规划

- Director: 192.168.1.10 (物理IP), VIP: 192.168.1.100

- Real Server 1: 192.168.1.20

- Real Server 2: 192.168.1.30

- 服务端口: 80 (HTTP)

3.2 Director配置

-

步骤1:安装必要软件

CentOS/RHEL系统

yum install ipvsadm -y

Ubuntu/Debian系统

apt-get install ipvsadm -y

-

步骤2:配置虚拟IP

临时配置VIP

ip addr add 192.168.1.100/24 dev eth0

永久配置(CentOS/RHEL)

echo 'IPADDR2=192.168.1.100/24' >> /etc/sysconfig/network-scripts/ifcfg-eth0

永久配置(Ubuntu)

在/etc/netplan/配置文件中添加VIP

-

步骤3:配置IPVS规则

清除现有规则

ipvsadm -C

添加虚拟服务

ipvsadm -A -t 192.168.1.100:80 -s wlc

添加真实服务器(-g参数表示DR模式)

ipvsadm -a -t 192.168.1.100:80 -r 192.168.1.20:80 -g -w 1

ipvsadm -a -t 192.168.1.100:80 -r 192.168.1.30:80 -g -w 1查看规则

ipvsadm -ln

-

步骤4:启用IP转发

echo 1 > /proc/sys/net/ipv4/ip_forward

永久生效

echo 'net.ipv4.ip_forward = 1' >> /etc/sysctl.conf

sysctl -p

3.3 真实服务器配置

-

步骤1:在loopback接口配置VIP

配置VIP

ip addr add 192.168.1.100/32 dev lo

永久配置(CentOS/RHEL)

echo 'DEVICE=lo:0' > /etc/sysconfig/network-scripts/ifcfg-lo:0

echo 'IPADDR=192.168.1.100' >> /etc/sysconfig/network-scripts/ifcfg-lo:0

echo 'NETMASK=255.255.255.255' >> /etc/sysconfig/network-scripts/ifcfg-lo:0 -

步骤2:配置ARP隔离

创建配置脚本

cat > /etc/sysctl.d/lvs-dr.conf << EOF

net.ipv4.conf.lo.arp_ignore = 1

net.ipv4.conf.lo.arp_announce = 2

net.ipv4.conf.all.arp_ignore = 1

net.ipv4.conf.all.arp_announce = 2

EOF应用配置

sysctl -p /etc/sysctl.d/lvs-dr.conf

-

步骤3:配置服务

安装Web服务器(以Nginx为例)

yum install nginx -y

创建测试页面(每台服务器不同,用于区分)

echo "Server: 192.168.1.20" > /usr/share/nginx/html/index.html

启动服务

systemctl start nginx

systemctl enable nginx

3.4 验证配置

-

测试负载均衡:

从客户端多次访问VIP

for i in {1..10}; do curl http://192.168.1.100; done

-

检查连接状态:

在Director上查看连接统计

ipvsadm -lnc

查看实时连接

watch ipvsadm -ln

4 性能优化与故障排查

4.1 性能优化建议

-

网络优化:

调整网络参数

echo 'net.ipv4.tcp_tw_recycle = 1' >> /etc/sysctl.conf

echo 'net.ipv4.tcp_tw_reuse = 1' >> /etc/sysctl.conf

echo 'net.ipv4.tcp_fin_timeout = 30' >> /etc/sysctl.conf

sysctl -p -

IPVS优化:

调整IPVS连接超时时间

ipvsadm --set 900 120 300

使用更高效的调度算法

ipvsadm -E -t 192.168.1.100:80 -s lblc

4.2 常见故障排查

-

问题1:真实服务器无法接收请求

检查VIP配置

ip addr show lo

检查ARP隔离配置

sysctl -a | grep arp_ignore

使用tcpdump抓包分析

tcpdump -i eth0 host 192.168.1.100

-

问题2:负载不均衡

检查IPVS规则

ipvsadm -ln

检查真实服务器状态

ipvsadm -ln --stats

验证调度算法配置

-

问题3:ARP冲突

检查ARP表

arp -an | grep 192.168.1.100

清除ARP缓存

arp -d 192.168.1.100

5 高级应用场景

5.1 与Keepalived集成实现高可用

# Keepalived配置示例

vrrp_instance VI_1 {

state MASTER

interface eth0

virtual_router_id 51

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

192.168.1.100

}

}

virtual_server 192.168.1.100 80 {

delay_loop 6

lb_algo wlc

lb_kind DR

protocol TCP

real_server 192.168.1.20 80 {

weight 1

TCP_CHECK {

connect_timeout 10

}

}

}5.2 健康检查机制

# 自定义健康检查脚本

#!/bin/bash

VIP=192.168.1.100

RS=("192.168.1.20" "192.168.1.30")

PORT=80

for server in "${RS[@]}"; do

if ! curl -s --connect-timeout 3 http://$server:$PORT > /dev/null; then

ipvsadm -d -t $VIP:$PORT -r $server:$PORT

else

ipvsadm -a -t $VIP:$PORT -r $server:$PORT -g -w 1

fi

done6 总结

LVS DR模式通过直接路由技术实现了高性能的负载均衡,其核心优势在于响应数据直接返回客户端,避免了Director成为性能瓶颈。DR模式虽然配置相对复杂,但其卓越的性能表现使其成为高流量场景的首选方案。