目录

[一、VPN 的核心价值](#一、VPN 的核心价值)

[二、常用的 VPN 构建技术](#二、常用的 VPN 构建技术)

[1. 远程访问 VPN 技术(单设备接入)](#1. 远程访问 VPN 技术(单设备接入))

[2. 站点到站点 VPN 技术(局域网互联)](#2. 站点到站点 VPN 技术(局域网互联))

[三、虚拟专用网络(VPN)在 Linux 安全机制中的作用](#三、虚拟专用网络(VPN)在 Linux 安全机制中的作用)

[一、强化 Linux 远程管理的安全性(核心场景)](#一、强化 Linux 远程管理的安全性(核心场景))

[1. 为 SSH 等管理协议提供加密隧道](#1. 为 SSH 等管理协议提供加密隧道)

[2. 限制远程管理的 "可信来源"](#2. 限制远程管理的 “可信来源”)

[二、强化 Linux 网络边界,隔离内外网资源](#二、强化 Linux 网络边界,隔离内外网资源)

[1. 保护 Linux 内网服务不直接暴露公网](#1. 保护 Linux 内网服务不直接暴露公网)

[2. 实现 Linux 跨网络(跨数据中心 / 跨云)的安全互联](#2. 实现 Linux 跨网络(跨数据中心 / 跨云)的安全互联)

[三、补充 Linux 身份认证体系,实现 "多层防护"](#三、补充 Linux 身份认证体系,实现 “多层防护”)

[1. 支持更灵活的双因素认证(2FA)](#1. 支持更灵活的双因素认证(2FA))

[2. 与 Linux PAM 认证协同](#2. 与 Linux PAM 认证协同)

[四、保护 Linux 敏感数据传输](#四、保护 Linux 敏感数据传输)

[1. 加密 scp/rsync 等文件传输工具](#1. 加密 scp/rsync 等文件传输工具)

[2. 保护 Linux 数据库备份与同步](#2. 保护 Linux 数据库备份与同步)

[五、与 Linux 防火墙(iptables/ufw)协同,细化访问控制](#五、与 Linux 防火墙(iptables/ufw)协同,细化访问控制)

[1. 基于 VPN 虚拟接口的精细化规则](#1. 基于 VPN 虚拟接口的精细化规则)

[2. 限制 VPN 客户端的访问范围](#2. 限制 VPN 客户端的访问范围)

[六、辅助 Linux 合规审计,追溯网络访问行为](#六、辅助 Linux 合规审计,追溯网络访问行为)

[1. 记录 VPN 接入信息](#1. 记录 VPN 接入信息)

[2. 与 auditd日志关联追溯](#2. 与 auditd日志关联追溯)

[四·、OpenVPN 的特性与优势](#四·、OpenVPN 的特性与优势)

[1. 高安全性:基于 SSL/TLS 的加密体系](#1. 高安全性:基于 SSL/TLS 的加密体系)

[2. 高灵活性:跨平台与多场景适配](#2. 高灵活性:跨平台与多场景适配)

[3. 易用性:简化配置与管理](#3. 易用性:简化配置与管理)

[4. 高稳定性:抗干扰与断线重连](#4. 高稳定性:抗干扰与断线重连)

[5. 开源与低成本](#5. 开源与低成本)

虚拟专用网络(VPN)

虚拟专用网络(Virtual Private Network,简称VPN)是一种通过公共网络(如互联网)建立加密、安全的专用通信链路的技术。它能将分散在不同地理位置的设备、局域网(LAN)连接起来,让用户或企业如同使用私有物理网络一样,安全地传输数据,有效解决公共网络的安全漏洞(如数据窃听、篡改)和访问限制(如地域内容屏蔽)问题。

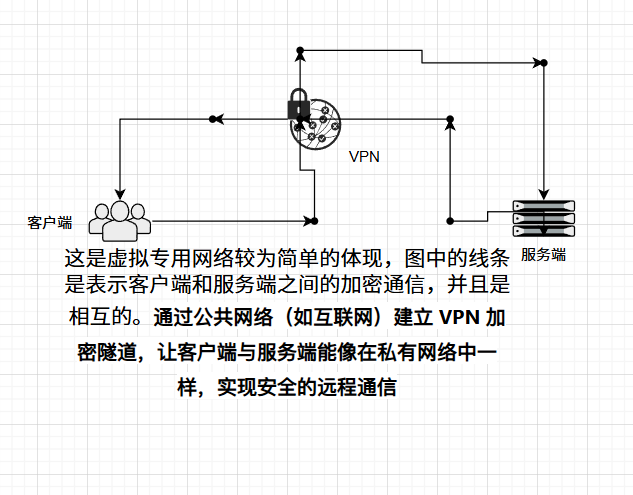

一个简单的VPN网络拓扑图

一、VPN 的核心价值

在了解技术细节前,先明确 VPN 的核心作用:

- 个人 :

- 隐私保护:加密公共 Wi-Fi(如咖啡馆、机场网络)中的数据传输,防止账号密码、聊天记录被窃听。

- 突破地域限制:访问因版权或政策限制的地域化内容(如特定地区的视频平台、学术资源)。

- 规避网络监控:避免网络服务商(ISP)或第三方追踪浏览行为。

- 企业 :

- 远程办公接入:让出差员工、居家办公人员安全访问公司内部服务器(如文件共享系统、ERP 系统)。

- 跨地域组网:将总部与分支机构的局域网连接,实现数据同步(如分公司与总部的财务数据互通)。

- 数据合规传输:满足金融、医疗等行业对数据加密传输的合规要求(如符合 GDPR、HIPAA)。

二、常用的 VPN 构建技术

VPN 的核心是 "构建安全链路",不同技术通过不同的协议实现这一目标。目前主流的构建技术可分为远程访问 VPN (个人 / 单设备接入)和站点到站点 VPN(企业局域网互联)两大类,核心协议如下:

1. 远程访问 VPN 技术(单设备接入)

这类技术主要用于个人设备(手机、电脑)接入企业或私有网络,常见协议包括:

| 协议名称 | 核心特点 | 优势 | 不足 | 适用场景 |

|---|---|---|---|---|

| PPTP(点对点隧道协议) | 基于 PPP 协议,通过 TCP 端口 1723 和 GRE 协议封装数据 | 部署简单、兼容性极强(支持所有操作系统)、速度快 | 加密强度弱(仅 MPPE 加密,易被破解)、安全性低 | 仅用于对安全要求极低的场景(如早期旧设备临时接入) |

| L2TP/IPsec(第二层隧道协议 + IP 安全协议) | L2TP 负责 "隧道封装",IPsec 负责 "数据加密"(强制加密),使用 UDP 500/4500 端口 | 安全性高(AES 加密)、兼容性好(支持 Windows/macOS/iOS/Android 原生客户端) | 配置复杂(需手动设置预共享密钥、证书)、可能被部分防火墙屏蔽 | 个人用户隐私保护、企业员工远程接入(对兼容性要求高的场景) |

| SSTP(安全套接字隧道协议) | 基于 SSL/TLS 协议(与 HTTPS 同源),通过 TCP 443 端口传输 | 安全性高(SSL/TLS 加密)、抗封锁能力强(443 端口与 HTTPS 一致,难被防火墙识别) | 兼容性差(仅原生支持 Windows 系统,其他系统需第三方客户端) | 企业 Windows 用户远程接入(需突破严格防火墙) |

| IKEv2(互联网密钥交换协议版本 2) | 基于 IPsec 的密钥交换协议,支持 "移动性"(如手机切换 Wi-Fi/4G 时不中断连接) | 连接稳定(支持 MOBIKE 协议)、速度快、加密强度高 | 兼容性一般(需设备支持,部分旧设备不兼容) | 移动设备(手机、平板)远程接入(需频繁切换网络的场景) |

2. 站点到站点 VPN 技术(局域网互联)

这类技术用于连接企业总部与分支机构的局域网,核心是 "将两个 LAN 通过公共网络桥接",常见技术包括:

- IPsec 站点到站点 VPN:最主流的方案,通过 IPsec 协议对两个 LAN 的路由设备(如路由器、防火墙)之间的数据流加密,实现 "LAN 到 LAN" 的透明通信。优势是安全性高、支持大规模组网,不足是配置复杂(需协调两端路由策略)。

- GRE over IPsec:GRE(通用路由封装)负责封装不同协议的数据包(如 IPv4、IPv6),IPsec 负责加密。适用于企业内部使用多协议网络(如同时有 IPv4 和 IPv6 设备)的场景,解决 IPsec 仅支持 IPv4 的局限。

- MPLS VPN:由运营商提供的专线式 VPN,基于 MPLS(多协议标签交换)技术在运营商骨干网中建立专用链路。优势是稳定性极高、延迟低,不足是成本昂贵(需向运营商付费),适用于对网络质量要求极高的大型企业(如金融机构)。

三、虚拟专用网络(VPN)在 Linux 安全机制中的作用

Linux 本身具备完善的内生安全机制(如文件权限、SELinux/AppArmor 强制访问控制、iptables/ufw 防火墙、PAM 身份认证、audit 审计日志等),这些机制主要聚焦主机级安全 (如进程隔离、文件保护、本地权限控制)。而 VPN 作为网络层安全工具 ,并非替代 Linux 原有安全机制,而是通过 "加密隧道" 和 "可信接入" 能力,填补 Linux 在跨网络通信、远程访问、边界防护等场景的安全空白,与内生安全机制协同形成 "纵深防御体系"。

一、强化 Linux 远程管理的安全性(核心场景)

Linux 服务器 / 工作站的远程管理(如 SSH、Ansible、Docker CLI)是最常见的场景,但直接通过公网传输存在显著风险(如 SSH 暴力破解、流量窃听、中间人攻击)。VPN 在此场景中承担 "安全前置网关" 的角色,弥补远程管理的网络层漏洞:

1. 为 SSH 等管理协议提供加密隧道

SSH 虽自带加密,但公网暴露 22 端口仍面临两大风险:

- 暴力破解:攻击者通过字典攻击尝试

root或普通用户密码; - 协议层漏洞:旧版本

SSH可能存在协议漏洞(如SSH-1的中间人缺陷)。

VPN 可将 SSH 流量封装在加密隧道中,实现 "双重安全防护":

- 第一层:VPN 隧道加密(如 OpenVPN 的 AES-256 加密),即使流量被拦截,攻击者也无法解密隧道内的

SSH数据; - 第二层:

SSH自身加密,形成 "加密嵌套",进一步降低风险。

示例 :Linux 管理员在远程设备(如家用电脑)先通过 OpenVPN 连接公司 VPN 服务器,再通过隧道内的 SSH 访问内网 Linux 服务器(ssh user@192.168.1.100),此时 SSH 流量仅在 VPN 虚拟接口(如 tun0)中传输,公网无法感知 SSH 端口的存在。

2. 限制远程管理的 "可信来源"

Linux 的 iptables 防火墙可通过 "来源 IP" 限制 SSH 访问(如仅允许公司公网 IP 连接 22 端口),但当管理员在移动网络(如 4G / 公共 Wi-Fi)下办公时,IP 动态变化,传统 iptables 规则无法适配。

VPN 可结合 iptables 实现 "动态可信来源控制":

- 配置

iptables规则,仅允许 VPN 虚拟接口(tun0)的流量访问22端口,拒绝所有公网接口(eth0/wlan0)的SSH请求; - 无论管理员的物理 IP 如何变化,只要通过 VPN 认证接入,即可通过

tun0接口访问SSH,既灵活又安全。

iptables

bash

# 允许 tun0 接口的 SSH 流量

iptables -A INPUT -i tun0 -p tcp --dport 22 -j ACCEPT

# 拒绝其他所有接口的 SSH 流量

iptables -A INPUT -p tcp --dport 22 -j DROP二、强化 Linux 网络边界,隔离内外网资源

Linux 常作为服务器(如数据库服务器、文件服务器、容器宿主)部署在企业内网,若需向外部(如分支机构、远程员工)开放访问,直接暴露内网 IP 会打破网络边界。VPN 在此场景中承担 "安全桥梁" 角色,将外部设备纳入 "可信内网",同时隔离公网威胁:

1. 保护 Linux 内网服务不直接暴露公网

企业内部的 Linux 服务(如 MySQL 数据库、NFS 文件共享、Jenkins CI/CD 平台)通常不具备强身份认证或加密能力(如 MySQL 默认明文传输、NFS 依赖 IP 授权),直接暴露公网会导致数据泄露或未授权访问。

VPN 可实现 "服务隐藏 + 加密传输":

- 仅将 VPN 服务器暴露公网,内网 Linux 服务(如 MySQL)的

3306端口仅对 VPN 网段(如10.8.0.0/24)开放; - 外部用户需先通过 VPN 认证接入,获得内网 IP(如

10.8.0.5),再访问192.168.1.200:3306(MySQL 服务器),公网无法直接探测到内网服务端口。

2. 实现 Linux 跨网络(跨数据中心 / 跨云)的安全互联

若企业 Linux 服务器分布在不同场景(如本地数据中心 + 阿里云 + AWS),跨网络传输数据(如数据库同步、文件备份)需通过公网,存在窃听风险。VPN(如 IPsec 站点到站点 VPN)可连接不同网络的 Linux 网关,实现 "虚拟内网互联":

- 在本地数据中心的 Linux 防火墙(如

pfSense/OpenWRT)和阿里云 ECS(Linux 系统)之间建立 IPsec VPN 隧道; - 两地的 Linux 服务器(如本地

192.168.1.0/24、阿里云172.16.0.0/24)可通过隧道直接通信,数据全程加密,无需担心公网传输安全。

三、补充 Linux 身份认证体系,实现 "多层防护"

Linux 依赖 PAM(可插拔认证模块)实现用户认证(如密码、SSH 密钥、双因素认证),但这些认证主要针对 "主机级访问"(如登录 Linux 系统)。VPN 可在 "网络层接入" 增加一道认证关卡,形成 "网络层认证 + 主机层认证" 的多层防护:

1. 支持更灵活的双因素认证(2FA)

部分 Linux 服务(如老旧的 FTP 服务器)不支持 2FA,而 VPN 可强制所有接入流量先通过 2FA 认证,再访问内部服务:

- 例如,Linux 上部署的 OpenVPN 支持集成

Google Authenticator(TOTP 动态口令),用户接入时需同时提供 "客户端证书 + 静态密码 + 动态口令"; - 即使攻击者获取了 Linux 服务器的

SSH密钥,若无法通过 VPN 的 2FA 认证,也无法接入内网,从源头阻断攻击。

2. 与 Linux PAM 认证协同

VPN 可复用 Linux 本地的 PAM 认证体系,避免重复维护用户账号:

- 例如,StrongSwan(Linux 下的 IPsec VPN 实现)可配置

pam插件,让 VPN 认证直接调用 Linux 本地的用户数据库(/etc/passwd//etc/shadow)或 LDAP 域认证; - 管理员无需单独为 VPN 创建用户,只需管理 Linux 本地用户权限,降低运维成本,同时确保认证规则的一致性(如密码复杂度、过期策略)。

四、保护 Linux 敏感数据传输

Linux 下的许多数据传输场景(如 scp/rsync 文件同步、curl 访问内部 API、数据库备份)默认使用明文或弱加密,若在公网传输,易被窃听或篡改。VPN 可通过 "隧道加密" 覆盖这些场景,无需修改应用层配置:

1. 加密 scp/rsync 等文件传输工具

scp 基于 SSH 加密,安全性较高,但 rsync 若直接使用 rsync:// 协议(默认端口 873),传输过程为明文。VPN 可无需修改 rsync 配置,直接将其流量纳入加密隧道:

- 远程员工通过 VPN 接入内网后,执行

rsync -av user@192.168.1.30:/data/ /local/,此时rsync流量在 VPN 隧道中加密传输,即使公网拦截,也无法获取文件内容。

2. 保护 Linux 数据库备份与同步

Linux 下的 MySQL 主从复制默认使用明文传输 binlog,若主从服务器跨公网部署,存在数据泄露风险。VPN 可将主从服务器纳入同一虚拟内网,让 MySQL 复制流量通过隧道传输:

- 无需在 MySQL 中配置 SSL 加密(需额外生成证书、修改

my.cnf),仅需确保主从服务器通过 VPN 互通,即可实现 "零配置加密",降低复杂度。

五、与 Linux 防火墙(iptables/ufw)协同,细化访问控制

Linux 的 iptables/ufw 是主机级防火墙,可基于 "接口、端口、IP 段" 配置规则,但无法区分 "公网可信流量" 与 "公网恶意流量"。VPN 可提供 "可信接口标识 "(如 tun0),让 iptables 规则更精准:

1. 基于 VPN 虚拟接口的精细化规则

例如,Linux 服务器上运行着 Web 服务(80/443 端口),需向公网提供访问,但内部的管理后台(8080 端口)仅允许管理员访问。通过 VPN + iptables 可实现:

bash

# 允许公网访问 Web 服务(80/443 端口)

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

# 仅允许 VPN 接口(tun0)访问管理后台(8080 端口)

iptables -A INPUT -i tun0 -p tcp --dport 8080 -j ACCEPT

# 拒绝其他所有流量

iptables -A INPUT -j DROP此时,即使攻击者通过公网扫描到 8080 端口,也会被 iptables 拒绝,只有通过 VPN 接入的管理员才能访问。

2. 限制 VPN 客户端的访问范围

通过 iptables 可进一步限制 VPN 客户端的权限,避免 "一旦接入 VPN 即可访问所有内网资源" 的风险:

-

例如,仅允许 VPN 客户端(

10.8.0.0/24网段)访问 Linux 文件服务器(192.168.1.50)的2049端口(NFS),拒绝访问数据库服务器(192.168.1.60):允许 VPN 网段访问 NFS 服务

iptables -A INPUT -s 10.8.0.0/24 -d 192.168.1.50 -p tcp --dport 2049 -j ACCEPT

拒绝 VPN 网段访问数据库服务

iptables -A INPUT -s 10.8.0.0/24 -d 192.168.1.60 -p tcp --dport 3306 -j DROP

六、辅助 Linux 合规审计,追溯网络访问行为

Linux 的 auditd可记录主机级操作(如文件修改、命令执行),但无法追溯 "远程访问的来源网络"(如攻击者通过公网 SSH 登录,仅能记录 IP,无法区分是否通过可信链路)。VPN 可提供 "接入日志 ",与 auditd 日志协同,形成完整的审计链:

1. 记录 VPN 接入信息

Linux 上的 VPN 服务(如 OpenVPN)会生成详细的接入日志,包含:

- 客户端 IP(公网 IP)、接入时间、断开时间;

- 客户端证书标识(如

CN=user1)、分配的内网 IP(如10.8.0.6)。

2. 与 auditd日志关联追溯

例如,若 auditd记录到 root 用户在 14:30 执行了 rm -rf /data(危险操作),可通过以下步骤追溯:

- 查看

auditd日志,获取操作的源 IP(如10.8.0.6,即 VPN 分配的内网 IP); - 查看 OpenVPN 日志,找到

10.8.0.6对应的客户端证书(CN=user1)和接入公网 IP(如203.0.113.5); - 确认

user1的身份及接入时间,判断是否为合法操作或恶意行为。

这种关联审计可满足 GDPR、PCI DSS 等合规要求,确保 "操作可追溯、责任可界定"。

比较常用来构建并且开源的工具就是OpenVpn,接下来详细介绍一下它的特性。

四·、OpenVPN 的特性与优势

OpenVPN 是一款开源、跨平台的 VPN 软件,基于 SSL/TLS 协议构建,兼具远程访问和站点到站点 VPN 的能力,是目前个人和中小企业的主流选择。其核心特性可概括为以下几点:

1. 高安全性:基于 SSL/TLS 的加密体系

OpenVPN 的安全核心与 HTTPS 同源,采用 "证书认证 + 强加密算法" 保障数据安全:

- 双因素认证:支持 "证书 + 密码" 双重验证,仅拥有客户端证书且输入正确密码的设备才能接入,避免证书丢失导致的安全风险。

- 强加密算法:默认支持 AES-256(数据加密)、SHA-256(数据完整性校验)、RSA-2048/4096(密钥交换),加密强度符合企业级安全标准,可抵御窃听、篡改、中间人攻击。

- 无内置漏洞:开源特性让全球开发者持续审计代码,避免闭源软件可能存在的 "后门" 或未公开漏洞,安全性经过长期验证。

2. 高灵活性:跨平台与多场景适配

OpenVPN 的兼容性和场景适应性极强,是其广泛普及的核心原因:

- 跨平台支持:原生支持 Windows、macOS、Linux、iOS、Android,且提供第三方客户端(如 Tunnelblick、OpenVPN Connect),解决不同设备的接入问题。

- 多网络环境适配 :支持 TCP 和 UDP 两种传输协议(可手动选择):

- UDP 模式:速度快、延迟低,适合视频通话、文件传输等对速度要求高的场景(默认使用 UDP 1194 端口)。

- TCP 模式:可靠性高(TCP 的重传机制),适合网络不稳定的环境(如弱网、高丢包率场景),可使用 443 端口(伪装成 HTTPS,突破防火墙封锁)。

- 支持多种组网模式:既可作为远程访问 VPN(个人设备接入企业网络),也可作为站点到站点 VPN(连接两个企业 LAN),且支持 "客户端 - 服务器" 和 "点对点" 两种拓扑。

3. 易用性:简化配置与管理

尽管 OpenVPN 基于复杂的 SSL/TLS 协议,但通过工具和文档降低了使用门槛:

- 配置工具支持:提供图形化配置工具(如 OpenVPN GUI、pfSense 中的 OpenVPN 插件),无需手动编写复杂的配置文件,新手也能快速部署。

- 完善的文档与社区:作为开源项目,拥有官方详细文档和庞大的社区,遇到问题可快速找到解决方案(如论坛、教程)。

- 集中管理:支持通过 OpenVPN Access Server(商业化版本)实现集中化管理,企业可统一管理用户账号、证书、访问权限,降低运维成本。

4. 高稳定性:抗干扰与断线重连

OpenVPN 在网络稳定性上表现突出:

- 抗封锁能力强:可通过 "端口伪装"(如使用 443、80 端口)规避防火墙对 VPN 端口的屏蔽,尤其适合网络管控严格的环境。

- 断线自动重连:支持 "persist-tun" 和 "persist-key" 配置,网络临时中断后(如 Wi-Fi 切换)可自动重新建立连接,无需用户手动操作。

- 带宽适应性:对带宽占用低,在低速网络(如 3G)中也能稳定传输数据,适合远程办公中的文档协作、邮件收发等场景。

5. 开源与低成本

- 开源免费:核心代码开源且免费使用,个人用户和中小企业无需支付软件授权费用,仅需投入服务器硬件成本(或使用云服务器)。

- 可定制化:开源特性允许企业根据自身需求修改代码(如集成内部认证系统、添加日志审计功能),满足个性化需求。