图片来源:微软

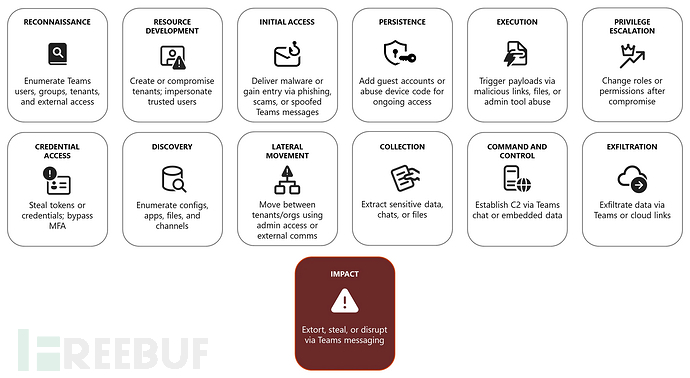

微软威胁情报团队发布详细报告指出,网络犯罪分子和国家资助的黑客组织正将Microsoft Teams武器化,通过滥用其消息传递、会议、文件共享和外部联盟等协作功能,入侵企业环境并维持长期访问权限。

报告强调:"Microsoft Teams广泛的协作功能和全球普及率,使其成为网络犯罪分子和国家资助攻击者的高价值目标。威胁行为者在攻击链的不同环节滥用其核心功能------消息传递、通话会议和基于视频的屏幕共享。"

攻击链初始阶段:利用Entra ID进行侦察

每个Teams账户都由Microsoft Entra ID(原Azure AD)提供支持,攻击者利用这种深度集成进行侦察。通过TeamsEnum、TeamFiltration和ROADtools等开源枚举工具,攻击者可以滥用Microsoft Graph API映射用户、频道和租户配置。

微软解释称:"从API角度看,Teams是一种可通过枚举目录对象来查询的对象类型,攻击者将其存储在本地数据库中用于侦察,同时映射关系和权限。"此类侦察使攻击者能够判断租户是否允许外部通信、通过'在线状态'数据识别活跃用户,并评估隐私设置是否被禁用。这些情报通常用于目标选择和 pretext(欺骗借口)构建,特别是在冒充可信IT或行政人员时。

租户劫持与伪装技术

完成侦察后,老练的攻击者会建立恶意Microsoft Entra ID租户,或劫持配置薄弱的合法租户。微软指出:"威胁行为者试图攻破配置薄弱的合法租户,甚至在有把握最终获利时直接购买合法租户。"为增强可信度,攻击者常注册自定义域名并应用企业品牌标识------模仿合法组织或内部IT部门。这些伪造租户随后被用于托管钓鱼活动,通过Teams聊天邀请或会议链接开展社会工程攻击和恶意软件分发。

报告特别强调技术支持诈骗和基于Teams的网络钓鱼已成为初始访问的常用手段。在多起案例中,攻击者先用垃圾邮件淹没受害者收件箱,再冒充IT支持发起Teams通话,声称可远程解决问题。

典型攻击案例分析

-

Storm-1811行动:冒充技术支持诱骗用户执行恶意远程监控管理(RMM)工具。"例如2024年,Storm-1811冒充技术支持,声称要解决其主动制造的垃圾邮件问题。他们使用RMM工具投放ReedBed恶意软件加载器,最终传递勒索软件有效载荷并实现远程命令执行。"

-

Midnight Blizzard(俄罗斯关联组织):成功冒充安全和IT团队,诱骗受害者输入验证码,从而代表攻击者完成多因素认证(MFA)流程。

-

3AM勒索软件团伙:采用语音钓鱼(vishing)和Teams冒充战术,以阻止垃圾邮件攻击为幌子获取远程访问权限,甚至伪造合法IT电话号码。

持久化与权限提升技术

入侵后,攻击者使用来宾账户、恶意令牌和设备代码滥用维持持久访问。微软观察到:"Storm-2372通过利用设备代码认证流窃取认证令牌,部分通过伪装成Microsoft Teams会议邀请实现。"这使得攻击者能在密码重置或MFA强制执行后仍保持访问权限。

经济动机明显的Storm-0324等组织使用TeamsPhisher工具向Sangria Tempest等勒索团伙投递JSSLoader恶意软件,长期潜伏在企业环境中。

攻击者越来越多地滥用Teams管理员角色进行权限提升。微软警告:"如果威胁行为者成功入侵具有管理权限的账户或注册其控制的设备,通常会尝试更改权限组来提升特权。若攻陷Teams管理员角色,可能导致滥用该角色所属的管理工具权限。"

国家级攻击者的高级手法

与俄罗斯有关的Void Blizzard间谍组织曾被观察到枚举受害组织的Entra ID配置,提取Teams聊天记录以指导后续攻击。国家资助的Peach Sandstorm组织则通过Teams分享恶意ZIP文件,部署AD Explorer等侦察工具捕获Active Directory数据库快照。

更高级的演进是,Brute Ratel C4(BRc4)和ConvoC2等红队工具已集成通过Teams消息协议建立命令控制(C2)通道的功能。微软指出:"Brute Ratel C4(BRc4)的破解版本包含通过Microsoft Teams等平台的通信协议建立C2通道的功能,用于发送接收命令和数据。"该技术允许攻击者在Teams消息中嵌入命令------与合法协作流量无缝混合------甚至通过webhook或Adaptive Cards外泄数据。

最终攻击阶段:数据勒索与心理施压

攻击最终阶段通常涉及数据窃取、勒索或勒索软件部署。Octo Tempest等经济动机组织"使用Teams等通信应用向组织、防御者和事件响应团队发送嘲讽威胁信息,作为勒索和勒索软件付款施压策略的一部分"。攻击者不仅将Teams用于渗透,还将其作为心理施压工具,通过被入侵的渠道嘲弄受害者或联系高管。