对称加密对接指南:如何正确使用独立密钥解密四川省充换电平台数据(AES + IV 实战详解)

1. 背景与痛点:为什么"共用密钥"时代结束了?

在早期的政府平台数据对接中,为简化开发,多地充换电平台普遍采用双方共用一套静态密钥(secret)和固定IV的方式进行数据加密传输。这种方式虽然开发成本低、调试便捷,但存在严重安全隐患:

- 密钥一旦泄露,全网数据暴露

- 无法实现"最小权限"与"责任隔离"

- 不符合《网络安全法》《数据安全法》及《电动汽车充换电设施数据交互规范》等最新合规要求

四川省充换电设施监管平台于2025年正式发布《数据接入指南V2.0》,明确要求:

"接入方与监管平台应各自独立配置密钥对,禁止共享密钥。加密密钥由发送方指定,接收方必须使用发送方提供的密钥进行解密。"

许多企业接到通知后陷入困惑:

"我们有自己的密钥,省平台也有自己的密钥 ------ 收到数据时,到底该用谁的密钥解?"

本文将从对称加密原理出发 ,结合真实对接场景,系统讲解如何在AES + IV 体系下,正确实现双向独立密钥的安全对接。

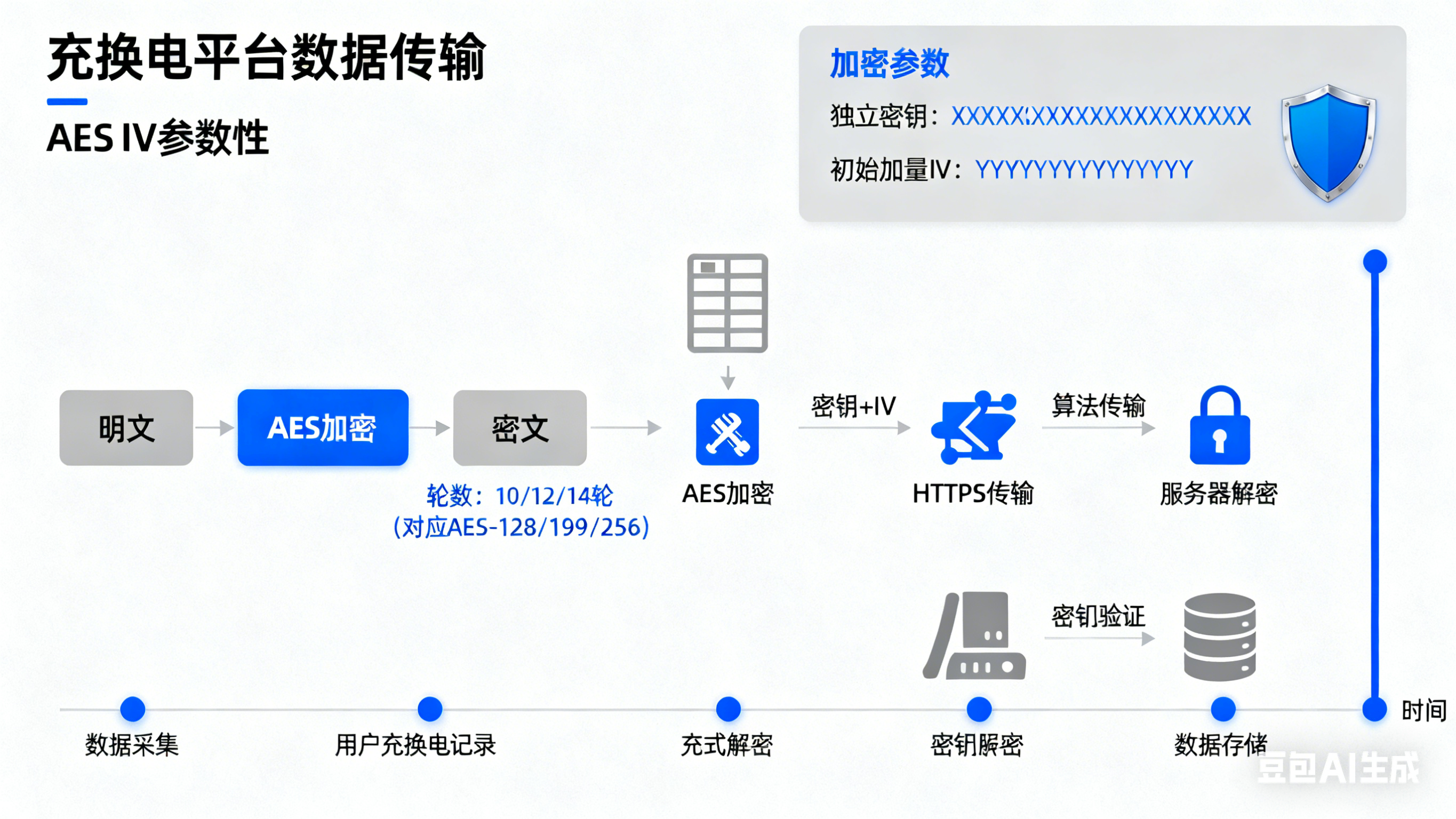

2. 核心原理:对称加密中的密钥角色与方向性

2.1 什么是对称加密?为什么选AES?

对称加密指加密与解密使用同一密钥 的算法。在政府平台数据传输中,因性能高、标准成熟,AES(Advanced Encryption Standard) 是绝对主流选择,常用模式包括:

| 模式 | 特点 | 是否推荐用于本场景 |

|---|---|---|

| AES-CBC | 需要IV,需填充,易受填充预言攻击 | ⚠️ 可用,但需配合HMAC验签 |

| AES-GCM | 内置认证,无需额外签名,防篡改 | ✅ 强烈推荐 |

💡 建议 :若平台支持,优先使用

AES-256-GCM,密钥长度 ≥ 32字节(256位),IV 长度 ≥ 12字节。

2.2 密钥(secret)与 IV 的角色区分

| 参数 | 作用 | 是否保密 | 是否可复用 |

|---|---|---|---|

| secret(密钥) | 加密/解密的核心凭据 | ✅ 必须严格保密 | ❌ 每次通信应不同(推荐轮换) |

| IV(初始化向量) | 使相同明文产生不同密文,防重放 | ❌ 可公开传输 | ❌ 每次必须随机生成 |

🔒 重要认知 :IV 不是密钥!它不需要保密,但必须随机、不可预测、不重复。

2.3 关键误区澄清:密钥不是"属于谁",而是"用于哪个方向"

❌ 错误理解:

"我有自己的密钥,那我肯定用它来解所有收到的数据。"

✅ 正确认知:

"谁加密,谁决定用哪把钥匙;谁解密,必须用那把钥匙。"

在双向通信中,存在两个独立的加密通道:

| 通信方向 | 发送方 | 接收方 | 加密所用密钥来源 | 解密所需密钥 |

|---|---|---|---|---|

| 省平台 → 我方 | 省平台 | 你方 | 省平台提供给你的接收密钥 | 你方使用该密钥解密 |

| 我方 → 省平台 | 你方 | 省平台 | 你方提供给省平台的发送密钥 | 省平台使用该密钥解密 |

📌 核心结论 :

你收到省平台的数据时,必须使用他们提供给你的那个 secret,而不是你自己的密钥。

3. 实战对接流程:从密钥交换到数据解密

3.1 第一步:密钥协商与安全分发

根据《四川省充换电设施监管平台数据接入指南V2.0》,密钥交换必须通过安全信道完成:

| 方式 | 安全等级 | 推荐度 |

|---|---|---|

| 政务专网线下U盾交付 | ⭐⭐⭐⭐⭐ | ✅ 强烈推荐 |

| 加密邮件(PGP/S/MIME) | ⭐⭐⭐⭐ | ✅ 推荐 |

| 平台门户上传(HTTPS + 双因素认证) | ⭐⭐⭐ | ✅ 可接受 |

| 微信/QQ/电话口述 | ⭐ | ❌ 绝对禁止 |

✅ 操作建议 :

向四川省平台提交你方的公钥证书(用于后续签名验签),并申请获取:

- 你方接收密钥(

receive_secret)------ 用于解密省平台数据- 你方发送密钥(

send_secret)------ 用于加密发给省平台的数据(如需上报)- 加密算法(如

AES-256-GCM)- IV 传输格式(如:

base64编码,置于报文头部iv字段)

3.2 第二步:省平台发来的数据结构解析

假设你收到如下 JSON 格式数据(典型结构):

json

{

"data": "U2FsdGVkX1+...(base64编码的密文)",

"iv": "a1b2c3d4e5f67890abcdef1234567890",

"timestamp": "2025-11-20T10:30:00Z",

"msg_id": "CHG-20251120-001"

}你需要:

- 从

iv字段提取 IV(Base64 解码为 16 字节二进制) - 使用 省平台提供的

receive_secret(32字节)作为 AES 密钥 - 使用

AES-256-GCM模式,结合 IV 与密钥解密data

⚠️ 注意:如果使用 AES-CBC,还需处理 PKCS#7 填充;GCM 则无需填充,自带认证标签(tag)。

3.3 第三步:Python 解密实战代码示例

python

import base64

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

# 【你方从省平台获取】

RECEIVE_SECRET = base64.b64decode("your-receive-secret-in-base64") # 32字节

ALGORITHM = AES.MODE_GCM # 推荐使用 GCM

def decrypt_data(encrypted_b64, iv_b64):

# 1. 解码

ciphertext = base64.b64decode(encrypted_b64)

iv = base64.b64decode(iv_b64)

# 2. 创建解密器

cipher = AES.new(RECEIVE_SECRET, ALGORITHM, nonce=iv)

# 3. 解密并验证

plaintext = cipher.decrypt(ciphertext)

return plaintext.decode('utf-8')

# 示例调用

json_data = {

"data": "rVZ3jZ8b...(省平台发来的密文)",

"iv": "a1b2c3d4e5f67890abcdef1234567890"

}

try:

raw_data = decrypt_data(json_data["data"], json_data["iv"])

print("✅ 解密成功:", raw_data)

except Exception as e:

print("❌ 解密失败:请确认你使用的 secret 是否是省平台提供的接收密钥")✅ 测试建议 :要求省平台提供一个测试报文 + 对应明文,用你方代码验证能否正确还原,这是对接成功的唯一标准。

3.4 第四步:你方发送数据给省平台(反向流程)

当你需要上报数据时(如充电记录、设备状态):

python

SEND_SECRET = base64.b64decode("your-send-secret-in-base64") # 你提供给省平台的密钥

def encrypt_data(plaintext):

iv = get_random_bytes(12) # GCM推荐12字节IV

cipher = AES.new(SEND_SECRET, AES.MODE_GCM, nonce=iv)

ciphertext, tag = cipher.encrypt_and_digest(plaintext.encode('utf-8'))

return {

"data": base64.b64encode(ciphertext).decode('utf-8'),

"iv": base64.b64encode(iv).decode('utf-8'),

"tag": base64.b64encode(tag).decode('utf-8') # GCM需要认证标签

}📌 你必须将

data、iv、tag一并发送给省平台,他们将使用他们持有的send_secret(即你提供的那个)来解密。

4. 密钥管理对比表:共用 vs 独立密钥

| 维度 | 共用密钥(旧模式) | 独立密钥(新规范) |

|---|---|---|

| 密钥数量 | 1套(双方相同) | 2套(收、发分离) |

| 安全风险 | 极高:一方泄露,全网崩溃 | 低:密钥隔离,攻击面缩小 |

| 责任归属 | 模糊,无法追溯 | 清晰:发送方责任明确 |

| 合规性 | ❌ 不符合《数据安全法》 | ✅ 符合等保2.0、GB/T 35773 |

| 运维复杂度 | 低 | 中(需密钥分发机制) |

| 密钥轮换 | 困难,影响全网 | 可独立轮换,不影响对方 |

| 推荐场景 | 开发调试期 | 生产环境强制使用 |

💡 建议:即使旧系统仍在运行,也应尽快完成密钥分离,避免未来被强制断联。

5. 常见错误与避坑指南

5.1 错误1:用"自己的密钥"解省平台数据

- 现象 :解密后得到乱码(如

~E) - 原因:你误以为"我有密钥就能解所有数据"

- 解决 :必须使用省平台提供的接收密钥

5.2 错误2:混淆加密与签名

| 操作 | 目的 | 使用密钥 |

|---|---|---|

| 加密(Encryption) | 保证机密性 | 对称密钥(secret) |

| 签名(Signature) | 保证真实性与完整性 | 非对称私钥(RSA/ECDSA) |

✅ 如果省平台要求你对数据签名,请使用他们提供的公钥 进行验签,这与加密是两个独立步骤。

5.3 错误3:密钥硬编码在代码中

- 风险:代码泄露 → 密钥泄露 → 数据全盘暴露

- 最佳实践 :

- 使用环境变量(

os.getenv('RECEIVE_SECRET')) - 或接入密钥管理服务(KMS,如阿里云KMS、腾讯云KMS)

- 禁止提交到Git仓库

- 使用环境变量(

6. 总结:一句话记住对接逻辑

✅ "你收数据,用他给你的密钥;你发数据,用你给他的密钥。"

| 行为 | 密钥来源 |

|---|---|

| 接收四川省平台数据 | 使用 省平台提供给你的接收密钥 |

| 向四川省平台发送数据 | 使用 你提供给省平台的发送密钥 |

| 验证数据来源 | 使用省平台提供的签名公钥(如有) |

本文已适配最新《四川省充换电设施监管平台数据接入指南V2.0》(2025年发布),建议收藏并作为团队对接标准文档。