在Kubernetes环境中实现Java-Agent的自动注入,是分布式追踪、性能监控等可观测性场景的关键技术。本文基于实际实现经验,详细介绍目前最通用的K8s自动注入方案及具体步骤,帮助读者快速掌握这一技术。

核心实现原理

K8s自动注入的底层依赖于Admission Webhook机制,这是K8s提供的一种拦截资源创建/更新的扩展点。其工作流程如下:

- 监听Pod、Deployment、StatefulSet等资源的创建和重启事件

- 对符合注入条件的资源进行配置修改

- 自动添加Init容器、数据卷、挂载路径和环境变量

- 通过环境变量

JAVA_TOOL_OPTIONS实现Java-Agent的自动加载

这种方式无需修改应用代码和基础镜像,实现了探针注入的"无侵入式"集成。

详细实现步骤

第一步:开启K8s的Admission Webhook功能

Admission Webhook功能需要在K8s集群中预先开启,具体检查和配置如下:

-

检查当前集群是否已开启相关功能:

bashkubectl get pods -n kube-system -o yaml | grep enable-admission-plugins -

若返回结果包含

MutatingAdmissionWebhook,则说明已开启;否则需要修改API Server配置:bash# 编辑API Server配置文件 vi /etc/kubernetes/manifests/kube-apiserver.yaml -

在

--enable-admission-plugins参数后添加MutatingAdmissionWebhook:yaml# 修改后效果 --enable-admission-plugins=NodeRestriction,MutatingAdmissionWebhook配置修改后,K8s会自动重启API Server生效

第二步:构建Java-Agent基础镜像

将Java探针打包为Docker镜像,便于后续通过Init容器挂载到目标应用:

-

创建Dockerfile:

dockerfileFROM arm64v8/alpine:latest ARG CODE_VERSION=v1.0.0 WORKDIR /usr/local RUN mkdir -p /usr/local/databuff/agent/ # 复制探针JAR包到镜像中 COPY ./df-java-agent/build/libs/df-java-agent-2.10.1-SNAPSHOT.jar /usr/local/databuff/agent/databuff-agent.jar -

构建并推送镜像(以ARM64架构为例):

bashdocker build --platform linux/arm64 \ --tag registry.cn-hangzhou.aliyuncs.com/jaingjibo/databuff-agent-inject:v${version}-arm \ -f Dockerfile-arm . # 推送到镜像仓库 docker push registry.cn-hangzhou.aliyuncs.com/jaingjibo/databuff-agent-inject:v${version}-arm

第三步:开发Webhook应用

Webhook应用是实现自动注入的核心,负责拦截资源请求并修改配置。以下是关键实现:

-

技术选型:推荐使用Go语言开发,主要依赖K8s官方SDK:

k8s.io/klog:日志处理k8s.io/kube-openapi:API schema处理k8s.io/utils:工具类

-

核心代码框架:

go// 初始化HTTP路由 mux := http.NewServeMux() if parameters.k8sApiVersion == "v1" { mux.HandleFunc("/mutate", whsvr.serveV1) // 处理资源修改请求 mux.HandleFunc("/validate", whsvr.serveV1) // 处理资源验证请求 } else { mux.HandleFunc("/mutate", whsvr.serveV1beta1) mux.HandleFunc("/validate", whsvr.serveV1beta1) } -

构建Webhook镜像:

dockerfileFROM ubuntu:24.10 ADD databuff-agent-webhook /databuff-agent-webhook ENTRYPOINT ["./databuff-agent-webhook"]构建命令:

bashdocker build -t registry.cn-hangzhou.aliyuncs.com/jaingjibo/databuff-agent-webhook:${version} .

第四步:部署Webhook并注册

-

部署Webhook应用:创建Deployment确保Webhook服务稳定运行

yamlapiVersion: apps/v1 kind: Deployment metadata: name: databuff-agent-webhook-deployment namespace: databuff labels: app: databuff-agent-webhook spec: replicas: 1 selector: matchLabels: app: databuff-agent-webhook template: metadata: labels: app: databuff-agent-webhook spec: serviceAccountName: databuff-agent-webhook-sa containers: - name: databuff-agent-webhook image: registry.cn-hangzhou.aliyuncs.com/jaingjibo/databuff-agent-webhook:v2.10.1-arm imagePullPolicy: Always args: - -agentDockerImage=registry.cn-hangzhou.aliyuncs.com/jaingjibo/databuff-agent-inject:v2.10.1-arm - -tlsCertFile=/etc/webhook/certs/cert.pem - -tlsKeyFile=/etc/webhook/certs/key.pem volumeMounts: - name: webhook-certs mountPath: /etc/webhook/certs readOnly: true volumes: - name: webhook-certs secret: secretName: databuff-agent-webhook-certs -

创建配套资源:

- Service:暴露Webhook服务

- MutatingWebhookConfiguration:注册Webhook,定义拦截规则

- ServiceAccount:赋予Webhook必要的权限

-

应用部署:

bashkubectl apply -f webhook-deployment.yaml kubectl apply -f webhook-service.yaml kubectl apply -f mutating-webhook-configuration.yaml

第五步:配置注入规则与验证

-

定义注入条件:本文实现的规则是检查Namespace是否包含特定标签:

bash# 为目标命名空间添加注入标签 kubectl label namespace demo databuff-agent-webhook=enabled -

部署业务应用:正常部署Java应用的Deployment,无需特殊配置

-

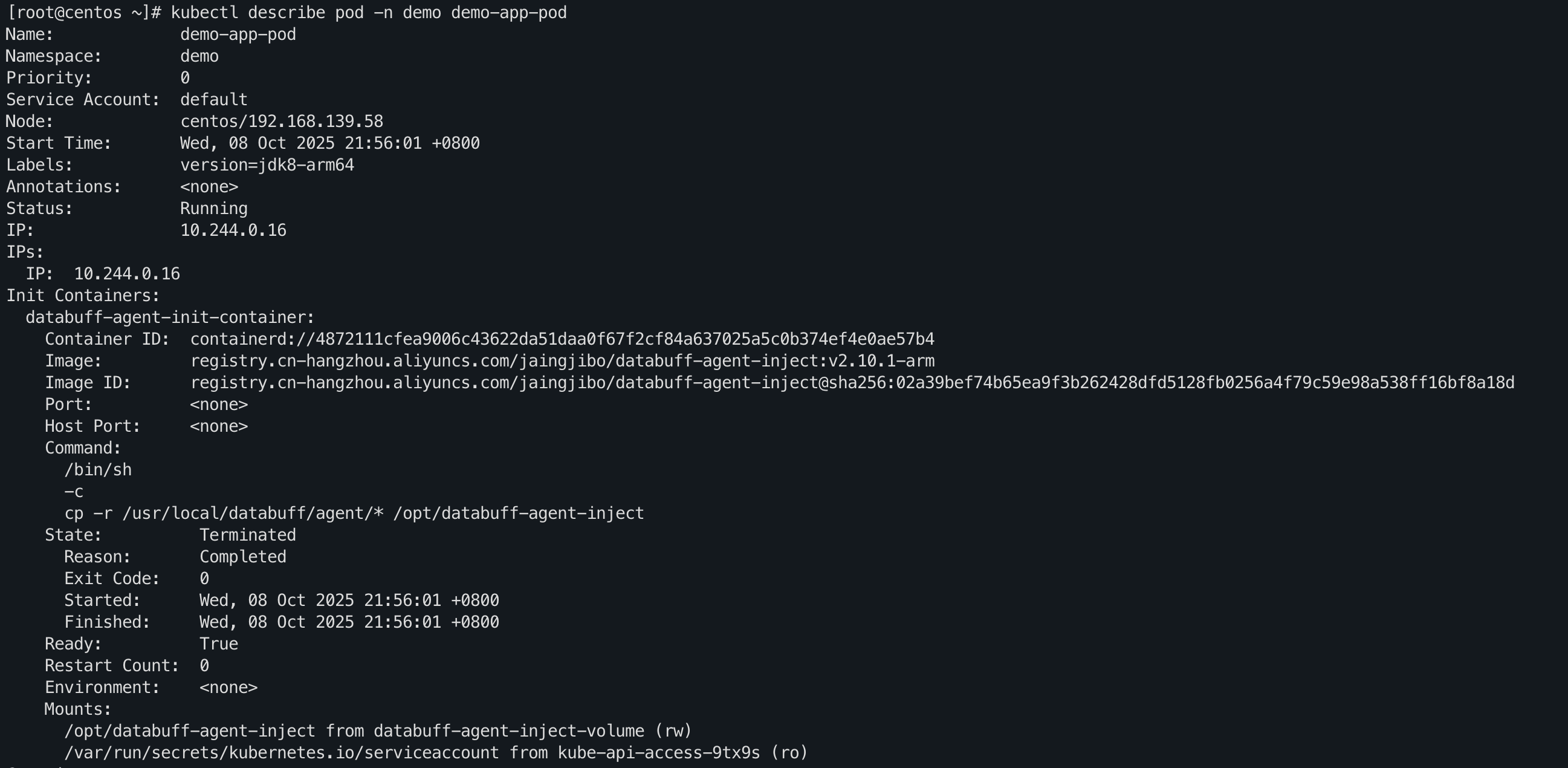

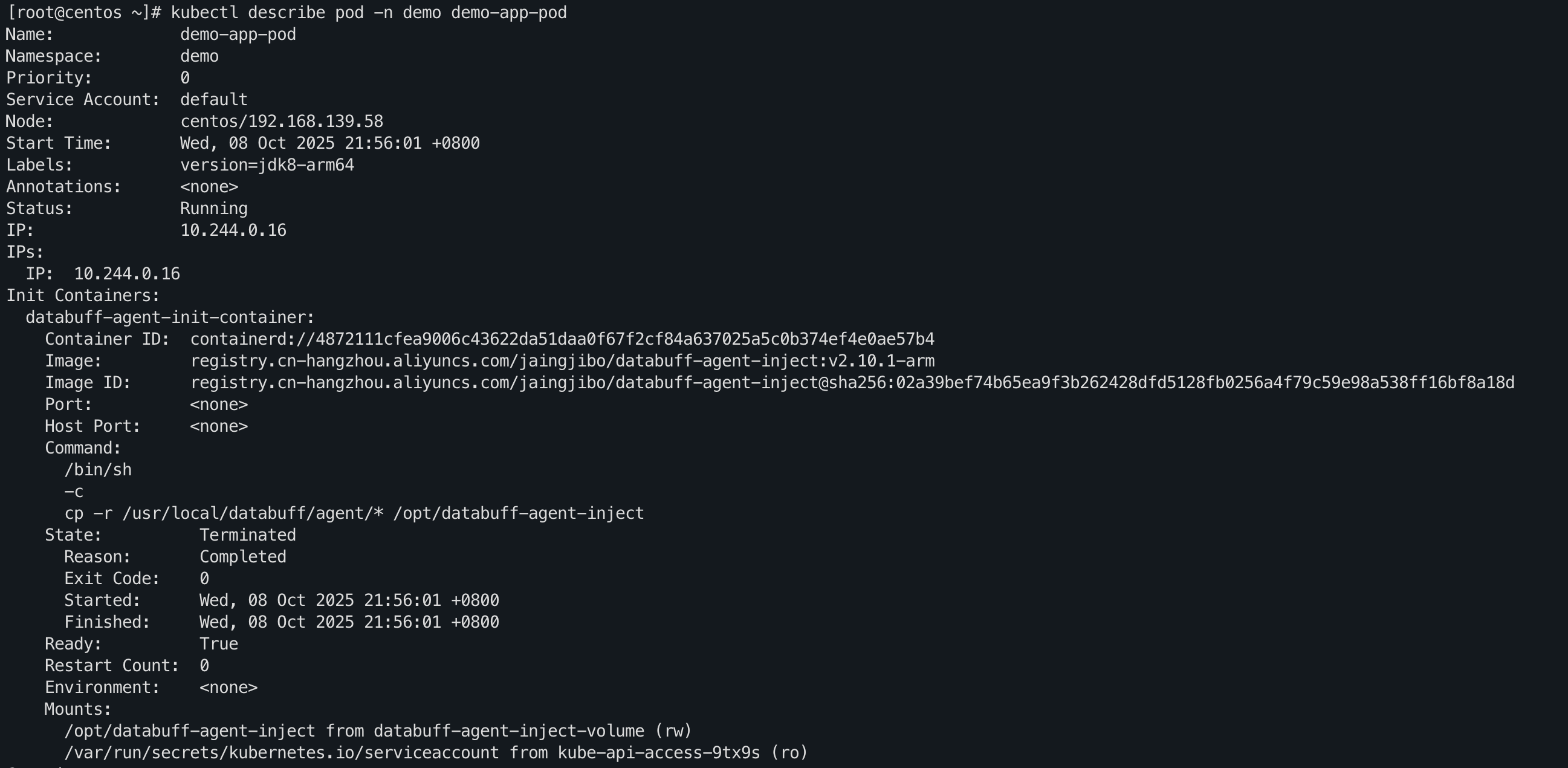

验证注入效果:查看Pod详情,确认自动注入成功

bashkubectl describe pod <your-pod-name> -n demo成功注入后,Pod会包含以下新增内容:

-

Init容器 :

databuff-agent-init-container负责拷贝探针文件

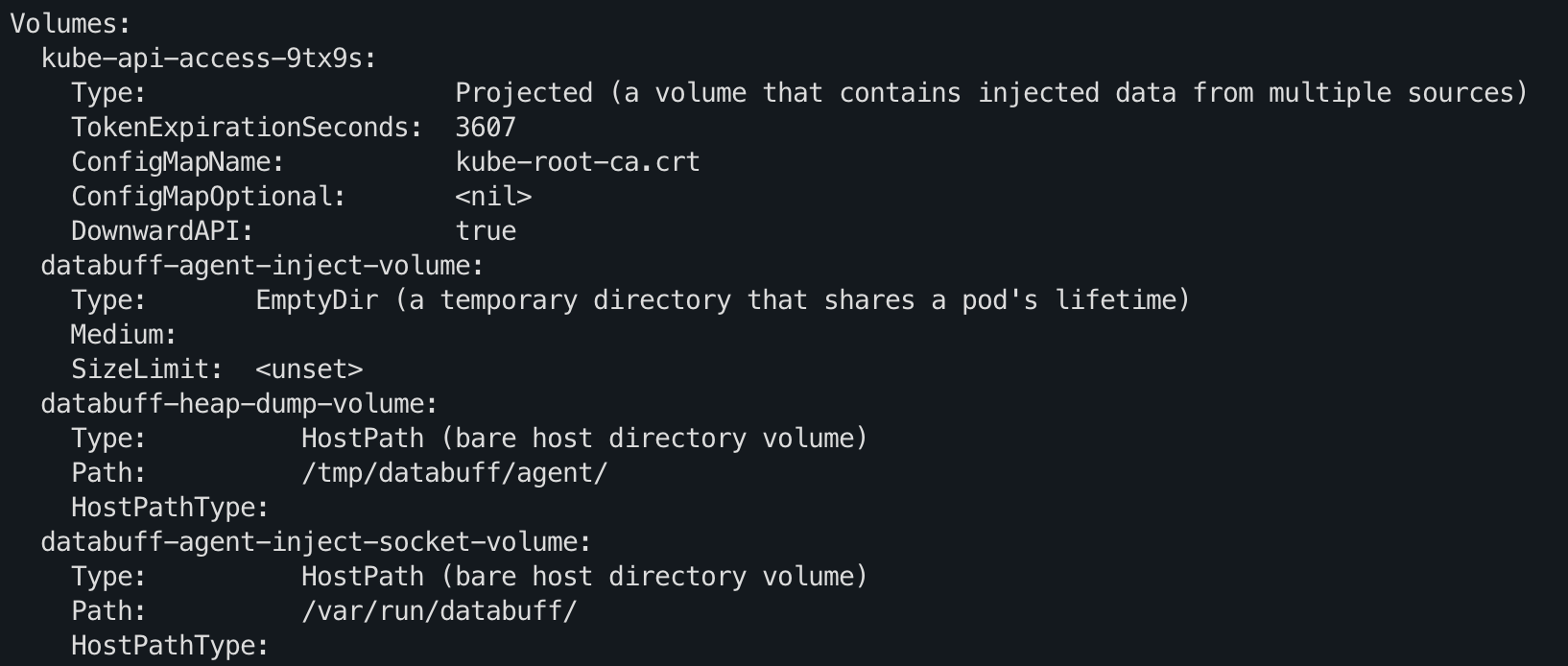

-

数据卷 :

databuff-agent-inject-volume等卷用于存储探针

-

挂载配置 :业务容器挂载探针卷到

/opt/databuff-agent-inject -

环境变量 :

JAVA_TOOL_OPTIONS=-javaagent:/opt/databuff-agent-inject/databuff-agent.jar

-

总结

通过Admission Webhook实现Java-Agent自动注入,是K8s环境下的最佳实践。这种方案具有以下优势:

- 无侵入性:无需修改应用代码和基础镜像

- 灵活性高:通过标签控制注入范围,支持精细化管理

- 可扩展性强:可基于相同机制扩展其他类型的探针注入

掌握这一技术,能显著提升微服务架构下可观测性工具的部署效率,为分布式追踪、性能分析等场景提供坚实基础。