作为一名测试运维工程师,正面对着一个神秘的网络故障:服务器响应延迟,用户投诉不断。手动检查日志的日子让人疲惫不堪,每一次ping都像在黑暗中摸索。突然,你祭出tcpdump这个神级抓包工具,只需一行命令,网络数据包就如洪水般倾泻而出!记得我第一次在生产环境用tcpdump诊断SQL注入攻击时,几分钟内捕获了可疑流量,定位了入侵IP,让我瞬间从"故障苦力"变身"网络侦探"。Tcpdump的详解与项目实战,不仅从基础命令到高级过滤一网打尽,还让网络分析变得有趣起来。就像在数据海洋中注入活力,它能冲淡枯燥的排查过程,点燃安全火花。这让我不由得好奇:tcpdump如何从入门到高手级实战?

在复杂的企业网络中,Tcpdump是诊断利器,但新手常困惑:如何选择接口和过滤表达式?捕获选项如snaplen和文件输出该怎么优化?高级过滤如TCP标志和ICMP类型又如何用于故障排除?更重要的是,在实际项目中,怎么结合Wireshark分析或自动化脚本实现端到端监控?这些问题如果不解,会让抓包变成低效的试错。那么,究竟如何系统掌握Tcpdump,从基础捕获到高级实战,实现网络问题的精准定位呢?

Tcpdump 简介

Tcpdump 是 Linux/Unix 系统上最经典的命令行网络抓包工具,用于捕获、过滤和分析网络数据包(Packets)。它基于 libpcap 库(Packet Capture),支持实时捕获或从文件读取,支持多种协议(如 TCP、UDP、ICMP)。Tcpdump 诞生于 1988 年,由 Van Jacobson 等开发,现由 Tcpdump Group 维护(最新版本 4.99.4,截至 2025 年 10 月)。它轻量、高效、无 GUI,适合服务器环境、自动化脚本和网络诊断。相比 Wireshark(GUI 工具),Tcpdump 更适合脚本化和远程使用。

为什么学 Tcpdump?

- 诊断网络问题:捕获流量分析延迟、丢包。

- 安全审计:检测入侵、异常流量。

- 开发调试:验证 API 请求、协议交互。

- 项目实战:集成到 CI/CD、监控系统(如结合 ELK 栈)。

前提:需 root 权限(sudo)捕获流量。Windows 用户可使用 WinDump(Tcpdump 端口)或 WSL(Windows Subsystem for Linux)。

观点与案例结合

Tcpdump是一个强大的网络抓包工具,用于捕获和分析数据包,支持多种协议如TCP、UDP和ICMP。观点:它简单高效,但初学者易忽略过滤和性能优化;结合Wireshark,能处理复杂场景。以下结合观点、命令示例和真实案例,逐层剖析。

Tcpdump的核心观点在于:它是基于libpcap的命令行工具,捕获链路层数据包,支持过滤和分析,适用于Linux/Unix。基础聚焦简单捕获,高级用BPF表达式优化。避坑:用-vvv控制详细度,避免捕获过多影响性能。以下从基础到高级,结合实战案例(假设Linux环境,需root权限)。

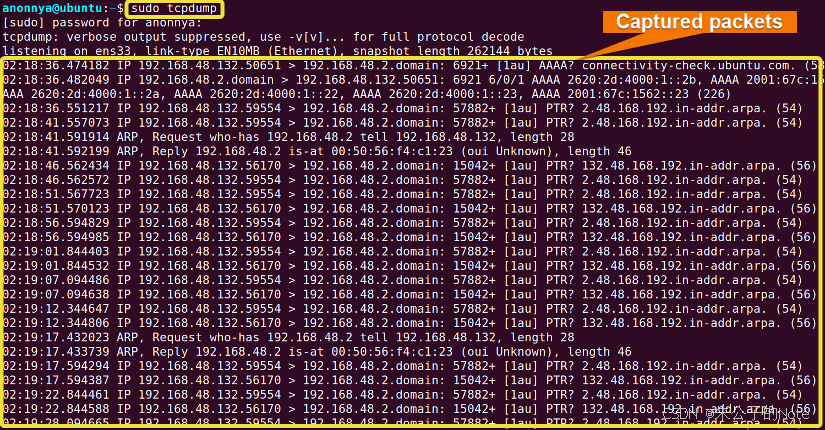

Tcpdump 基础命令输出示例

关键参数速查

| 参数 | 作用 | 示例 |

|---|---|---|

-i |

指定网卡 | -i eth0 |

-c |

抓包数量 | -c 100 |

-w |

保存到文件 | -w capture.pcap |

-r |

读取抓包文件 | -r attack.pcap |

-n |

禁用域名解析 | -n |

🎯 常用过滤条件:

| 类型 | 命令 | 说明 |

|---|---|---|

| 协议 | tcp / udp / icmp |

按协议过滤 |

| 主机 | host 192.168.1.100 |

指定IP |

| 端口 | port 8080 |

指定端口 |

| 方向 | src / dst |

源/目标 |

| 组合 | host 192.168.1.100 and port 80 |

多条件 |

🎯 常见协议结构:

| 协议 | 关键字段 | 用途 |

|---|---|---|

| TCP | Seq, Ack, Flags | 连接建立、数据传输 |

| UDP | Source Port, Dest Port | 无连接通信 |

| ICMP | Type, Code | Ping、路由诊断 |

| HTTP | GET / POST | 应用层请求 |

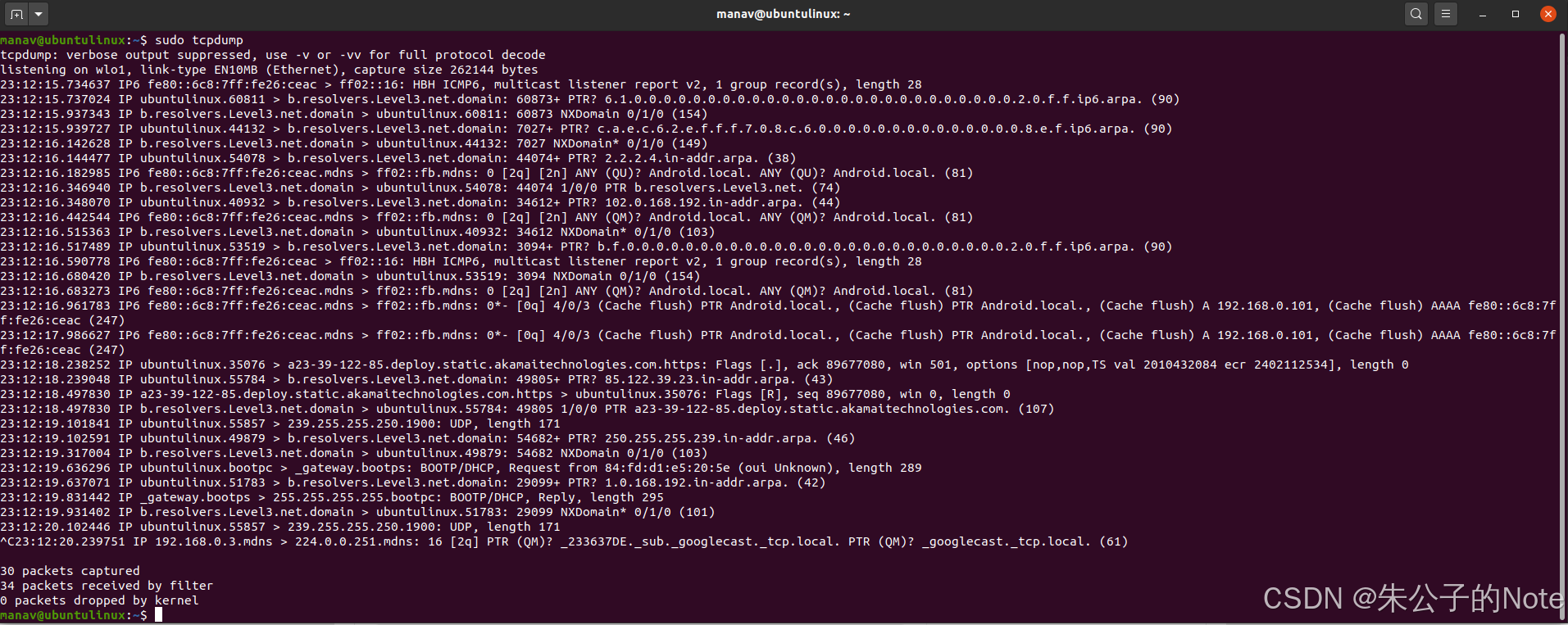

**观点一:**Tcpdump安装与基本命令------快速上手。Tcpdump是Linux/Unix内置工具,CentOS用yum install tcpdump,Ubuntu用apt install tcpdump。基本命令:tcpdump -i <interface>捕获指定接口数据。

**案例:**在服务器上运行tcpdump -i eth0,实时显示所有进出包,包括源IP、目的IP、协议。

bash

sudo tcpdump -i eth0这在初次排查中,用于监控流量高峰,避免盲猜。

Tcpdump TCP流量捕获示例

**观点二:**接口与限制选项------精准控制。-i any抓所有接口,-c <count>限制包数,-n不解析主机名,-vv详细输出。

**案例:**限制100包:tcpdump -i eth0 -c 100 -n。

bash

sudo tcpdump -i any -c 50 -nn在高负载服务器上,这防止输出泛滥,像实战般控制资源。

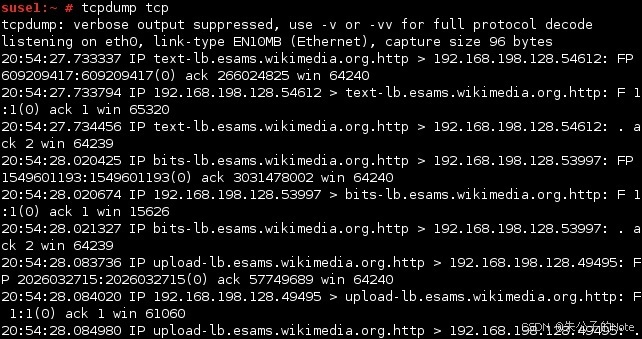

**观点三:**过滤表达式------核心筛选。支持host、port、src/dst、proto如tcp/udp/icmp。

**案例:**捕获特定IP:tcpdump host 192.168.1.1。

bash

sudo tcpdump src 192.168.1.100 and port 80组合:tcpdump 'tcp port 443 and (src host 10.0.0.1 or dst host 10.0.0.2)'。

**观点四:**保存与读取文件------持久分析。用-w保存pcap文件,-r读取。

**案例:**保存HTTP流量到file.pcap,然后用Wireshark打开。

bash

sudo tcpdump -i eth0 port 80 -w http_traffic.pcap

# 后来读取

tcpdump -r http_traffic.pcap在项目中,这用于离线审计,避免实时干扰。

**观点五:**时间戳与详细模式------深度洞察。-tttt显示完整时间,-X十六进制+ASCII。

**案例:**分析延迟包。

bash

sudo tcpdump -i eth0 -tttt -X port 22捕获SSH登录,查看payload明文。

**观点六:**环回接口抓包------本地通信。默认不抓lo,用-i lo或tcpdump -i lo。

**案例:**在Docker容器中抓本地API调用。

bash

sudo tcpdump -i lo port 8080实战:调试微服务内部通信。

**观点七:**高级表达式组合------复杂场景。使用and/or/not,括号分组。

**案例:**排除SSH,抓HTTP/HTTPS。

bash

sudo tcpdump 'tcp port 80 or tcp port 443 and not port 22'在安全审计中,过滤噪声。

**观点八:**项目实战一:监控HTTP流量。

**案例:**在电商网站,抓取用户请求,分析慢查询。

bash

sudo tcpdump -i eth0 port 80 -w ecommerce.pcap -c 1000用Wireshark统计响应时间,优化后端。

**观点九:**项目实战二:检测DDoS攻击。

**案例:**捕获高频SYN包,识别洪泛。

bash

sudo tcpdump 'tcp[tcpflags] & tcp-syn != 0 and not src host local_ip' -nn实时警报,结合iptables阻挡。

**观点十:**项目实战三:结合脚本自动化。

**案例:**写shell脚本每日抓包。

bash

#!/bin/bash

DATE=$(date +%Y%m%d)

sudo tcpdump -i eth0 -c 5000 -w /logs/packet_$DATE.pcapCron定时执行,生成报告。

这些观点结合命令步骤,像实战项目般让抽象抓包转为可操作指南。

社会现象分析

在当下网络技术的社会现象中,Tcpdump的详解反映了"安全与诊断需求"的激增。根据Cisco报告,网络攻击上升推动抓包工具流行,帮助从被动防御到主动监控。同时,在云原生时代,它支持容器环境,适合DevOps。同时,社区如Wireshark论坛分享实战,加速学习。但社会上,隐私问题显现:抓包需合规。同时,现象凸显多样性:全球工程师贡献过滤脚本,包容不同水平。总体上,这个指南响应了"智能网络"趋势,帮助行业从故障多到可靠,提升数字基础设施。

仔细观察,当下网络安全领域,tcpdump正成为流行趋势,尤其是近几年,DevOps工程师流行"不好好手动",一行tcpdump取代了传统ping/traceroute。像在云原生环境中的应用,反映了行业对实时诊断的追求:在高压故障环境下,tcpdump成了"安全阀",释放排查压力。但过度抓包可能反感------如果不限-c,会耗尽CPU,比如初学者抓全流量导致服务器卡顿,浪费资源。反之,在亲熟团队中,tcpdump实战能拉近距离,让运维从负担变乐趣。这体现了社会中,人们对命令行工具的双刃剑认知:追求真实高效,却需审时度势,避免泛滥。

总结与升华

tcpdump不仅仅是一个抓包工具,更是理解网络通信本质的窗口。从TCP/IP协议的基础原理,到现代云原生架构的网络实现,tcpdump都能提供最直接的观察视角。真正的网络专家,能够通过数据包的流动,"听"出整个系统的运行状态。

掌握 tcpdump,远不止是学会了一个命令行工具。它标志着你开始从"应用层"的思维方式,下沉到"传输层"和"网络层"去思考问题。你不再满足于日志告诉你"发生了什么",而是有能力去探究"为什么会发生"。当你能够自如地在命令行中构建复杂的 BPF 过滤器,分析 TCP 的三次握手、四次挥手,解读 HTTP/2 的二进制帧时,你就拥有了诊断分布式系统的"上帝视角"。这是一种认知上的升维,让你在复杂的网络问题面前,永远保持冷静和掌控力。

"在网络的世界里,日志会说谎,但数据包不会。tcpdump就是我们的翻译官,它将二进制的网络流量转化为可读的故障报告、性能分析和安全警报。掌握tcpdump,就是掌握了与网络对话的能力。"