9 月 30 日晚,一场聚焦 Web3 隐私开发的 Workshop 如期举行。本次 OpenSpace 特邀 iExec 团队的 Martin 带来 "面向开发者的 Web3 隐私工具实战" 分享。以下是本次 Workshop 的完整回顾,包含核心技术解析、工具使用指南及奖励参与方式,助力开发者快速上手隐私保护功能开发。

完整视频回放已上传,可以移步观看:

-

bilibili: bilibili.com/video/BV1XBxxzkEBM

-

youtube: youtube.com/watch?v=Ex7iXpVaW_k

iExec 发展历程:从白皮书到隐私工具生态

要理解 iExec 的隐私工具,首先需要了解其技术演进脉络 ------iExec 自 2017 年发布白皮书以来,始终聚焦 "机密计算 + 去中心化" 两大方向,关键里程碑如下:

-

2017 **年:**发布白皮书,提出 "机密计算 + 去中心化市场" 的核心愿景,奠定技术方向;

-

**2020 年:**融合区块链与机密计算技术,解决 "数据隐私与链上可追溯" 的矛盾;

-

**2023 年起:**重点研发开发者工具,推出 SDK,降低隐私功能集成门槛;

-

**2025 年:**正式推出两大核心工具 ------Data Protector与 iApp Generator,形成完整的开发者工具生态,支持 Arbitron 等主流链。

核心技术:机密计算与可信执行环境(TEE)

隐私保护的核心是 "解决数据在使用中的泄露问题",这也是 iExec 技术的关键突破点。Martin 通过通俗的讲解,拆解了机密计算的底层逻辑:

数据保护的 "三大场景" 与痛点

传统数据安全方案仅覆盖 "静态存储" 和 "传输过程",却忽略了最危险的 "使用中" 场景:

-

**数据静态存储(At Rest):**数据加密后存于服务器,已有成熟加密方案;

-

**数据传输中(In Transit):**通过 SSL/TLS 等协议加密传输,风险较低;

-

**数据使用中(In Use):**应用程序处理数据时,需将数据解密为明文,此时数据暴露在内存中,易遭恶意攻击 ------ 这正是机密计算要解决的核心问题。

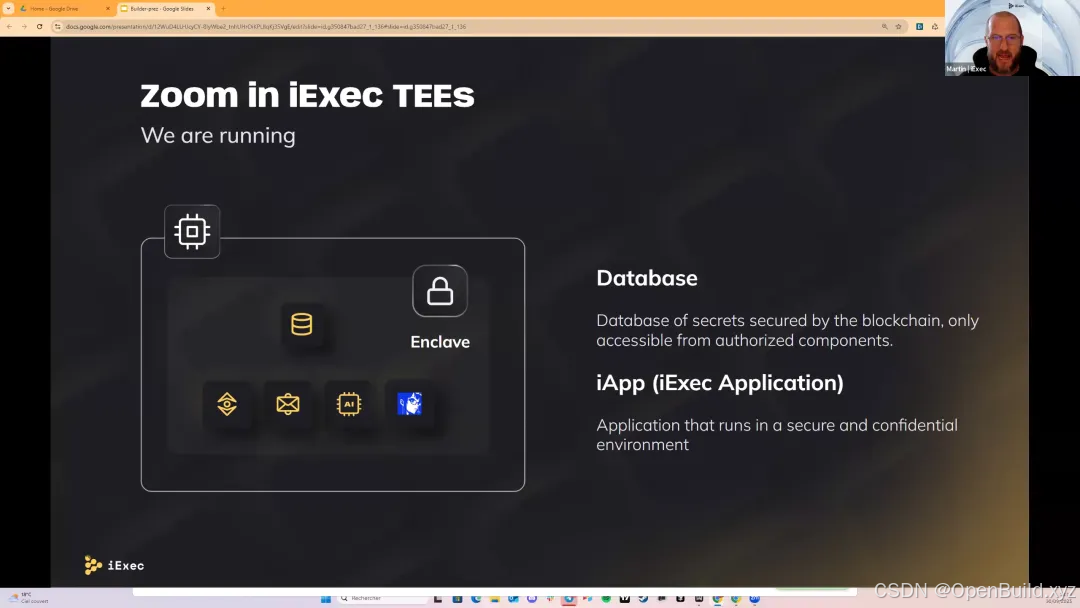

可信执行环境(TEE):硬件级的 "隐私保险箱"

机密计算的核心载体是可信执行环境(TEE,Trusted Execution Environment),可理解为 CPU 内部的 "硬件级保险箱",其核心特性如下:

-

硬件级隔离:基于 Intel SGX或 TDX芯片技术,在处理器内部划分独立空间(称为 "Enclave / 飞地"),与操作系统、其他进程完全隔离;

-

全生命周期隐私:飞地内的敏感数据、代码及运算过程,即使操作系统被攻破,也无法被窃取或篡改;

-

通用性:支持存储各类机密信息(如私钥、API 密钥),并运行自定义应用,实现 "数据在隐私空间内完成运算"。

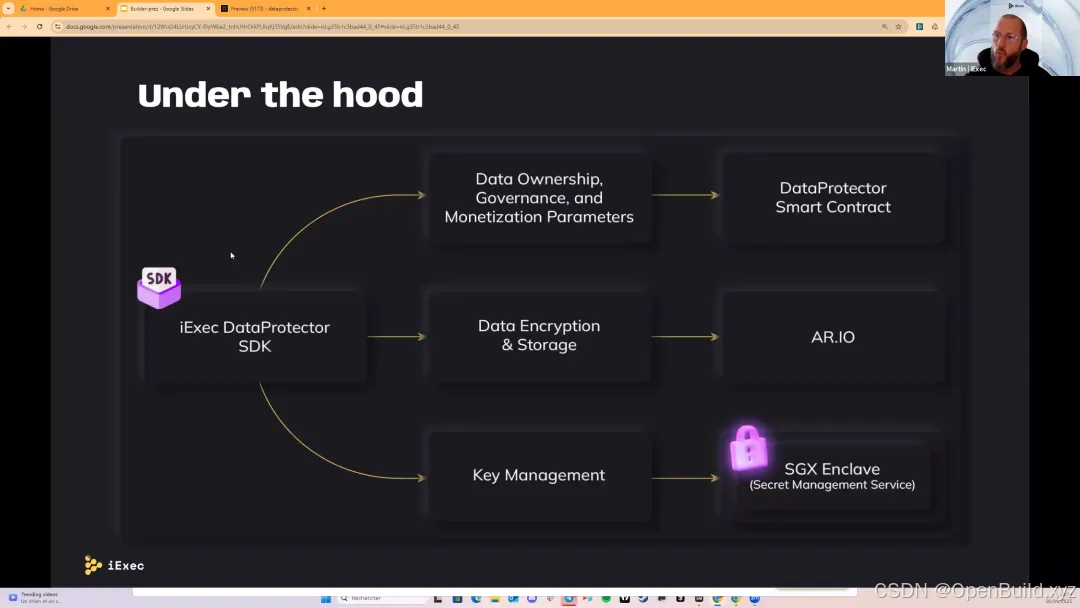

区块链 + TEE:让隐私可追溯、可管理

iExec 进一步将区块链与 TEE 结合,带来两大额外价值:

-

数据所有权确权:通过 NFT绑定数据所有权 ------ 用户保护数据后,会生成对应 NFT,NFT 持有者即为数据所有者,可自主决定数据的使用权限;

-

规则不可篡改:通过智能合约设定数据使用规则(如 "谁能使用""使用场景"),规则上链后不可篡改,同时支持数据变现,让用户从数据使用中获益。

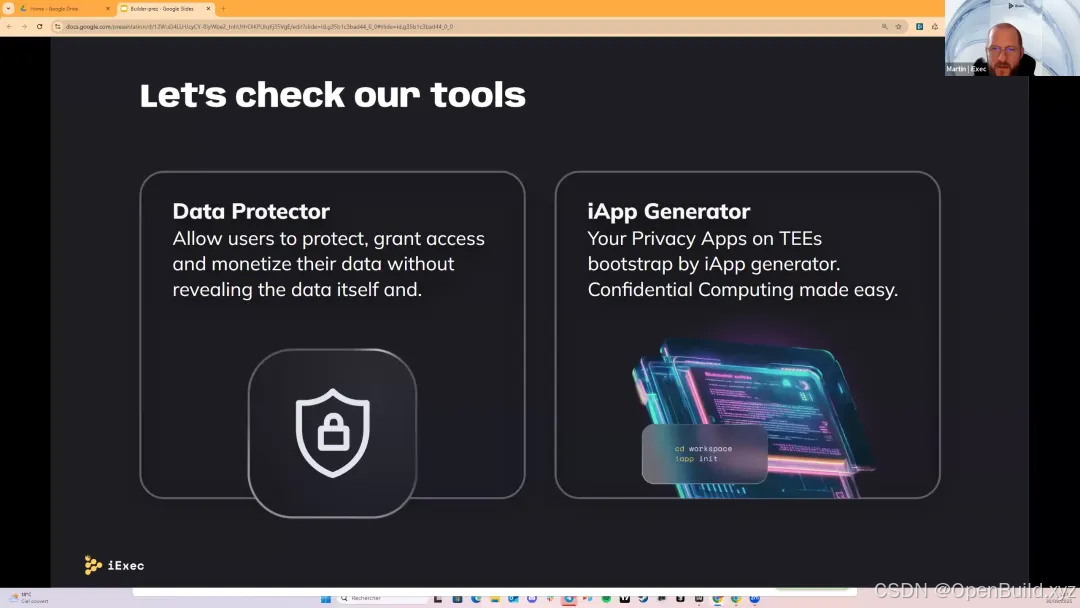

iExec 两大核心工具:手把手教你集成隐私功能

为降低开发门槛,iExec 将复杂的机密计算封装为 "开箱即用" 的工具,Martin 演示了完整操作流程,两大工具的功能与使用步骤如下:

Data Protector

Data Protector 是 "端到端数据保护工具",支持开发者一键加密数据、管理访问权限,甚至通过数据商业化获益。核心操作仅需 3 步,且支持 IPFS/AR.IO 等去中心化存储。

> 核心功能

-

数据加密:用对称密钥加密数据,密钥存储于 TEE 飞地内;

-

去中心化存储:加密后的数据存于 IPFS 或 AR.IO,公开可访问但无法解密;

-

所有权确权:通过智能合约生成 NFT,绑定数据所有权;

-

权限管理:所有者可授权特定用户 / 应用使用数据。

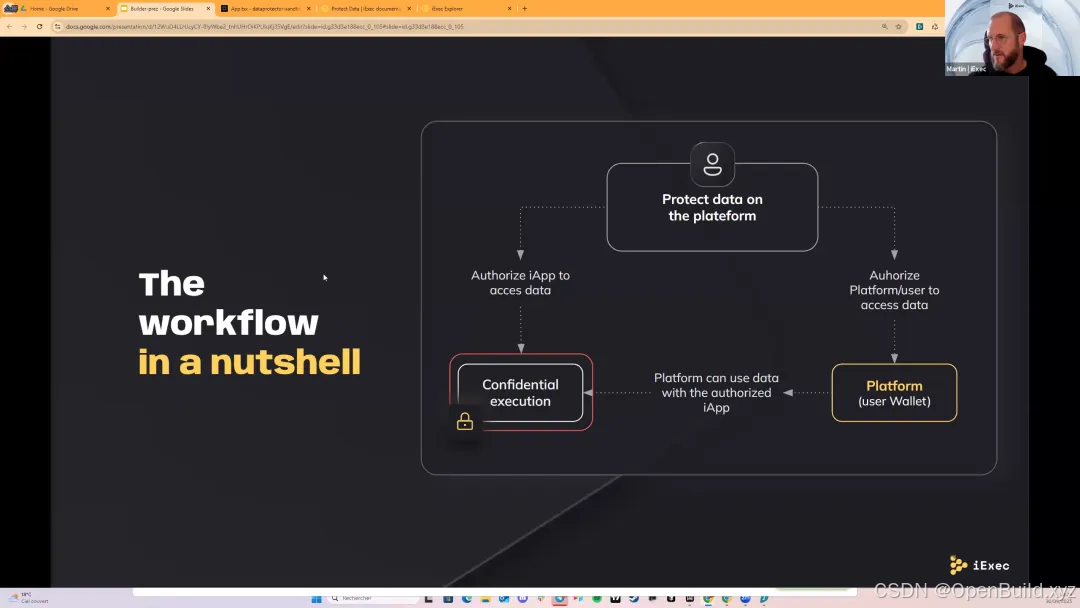

> 实操步骤

- 安装工具:通过 NPM或 PNPM 安装 SDK,命令为

npm install @iexec/dataprotector; - 加密数据:调用

protectData方法,输入需保护的数据(如邮箱),工具会自动完成:

-

生成随机对称密钥,加密数据;

-

将对称密钥加密后存入 TEE 飞地内的数据库;

-

加密数据上传至 IPFS/AR.IO;

-

触发智能合约,生成绑定数据的 NFT(NFT 地址即数据唯一标识);

- 授权访问:调用

grantAccess方法,设置 4 个关键参数,授权特定应用处理数据:

-

受保护数据地址(即 NFT 地址);

-

授权用户地址(如开发者自身钱包);

-

授权的 iExec 应用地址(需提前通过 iApp Generator 创建);

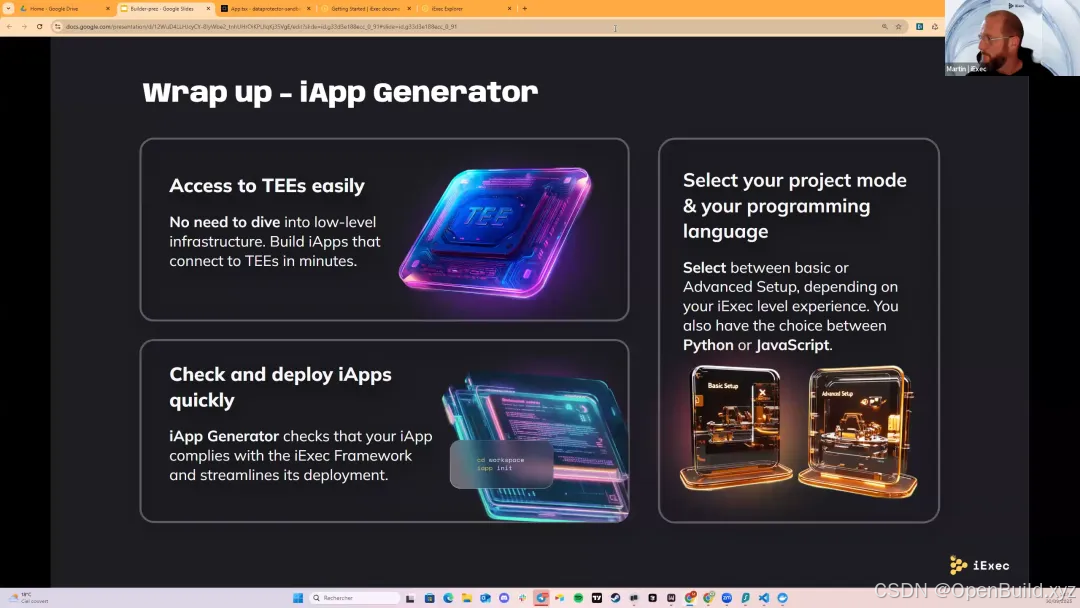

iApp Generator

iApp Generator 是命令行工具(CLI),支持开发者快速创建 "可在 TEE 飞地中运行的应用",无需手动适配 SGX/TDX 技术,核心优势是 "低代码、高兼容"。

> 核心功能

-

一键生成应用框架:支持 JavaScript、Python 等主流语言。后续将新增 Go、Rust;

-

自动适配 TEE 环境:生成的应用自动兼容 SGX/TDX,无需手动修改代码;

-

多链部署:支持 Arbitron(主网 / 测试网)、Bellecour(iExec 侧链,免 Gas 费)等,部署成本低。

> 实操步骤

-

安装工具:全局安装 iApp 包,命令为

npm install -g @iexec/iapp; -

初始化应用:运行

iapp init,按提示完成配置:

-

输入应用名称(如 "OpenBuild");

-

选择开发语言(JavaScript/Python);

-

选择模板(推荐新手选 "Hello World",快速上手);

-

自定义代码:在 IDE(如 VS Code)中修改生成的代码,例如添加 "给加密数据前缀添加'Hello'" 的逻辑;

-

部署应用:

-

确保本地安装 Docker(用于构建 TEE 兼容镜像),并获取 Docker Hub 令牌(需开启 "读写权限");

-

运行

iapp deploy,选择部署网络(如Arbitron-Sepolia-textnet); -

工具自动完成:构建 Docker 镜像→上传至 Docker Hub→转换为 TEE 兼容镜像→部署至目标链,全程无需手动配置。

实战任务:瓜分 $200 奖金池

Workshop 设置了 "Hello World" 实战任务,开发者只需完成 4 个步骤,即可瓜分 iExec 提供的$200奖金,具体要求如下:

前置准备

-

一个以太坊钱包(如 MetaMask),无需 ETH 主网资产,测试网即可;

-

安装 Docker(用于应用部署),并注册 Docker Hub 账号;

-

选择运行环境(如 Python)。

任务步骤

-

保护数据:访问 iExec 文档的 "Hello World" 页面,通过 Data Protector 工具加密任意数据(如邮箱、测试文本),获取 NFT 地址;

-

创建应用:用 iApp Generator 生成 TEE 兼容应用,自定义简单逻辑(如处理加密数据),并部署至 Arbitron Sepolia 测试网;

-

授权访问:调用`grantAccess`方法,授权自己部署的应用访问第一步保护的数据;

-

提交任务:

-

提交地址:https://app.galxe.com/quest/fArdRcqqbivyjCJ9u7nPt8/GCScXt8tfM

-

填写 Discord ID、应用地址、NFT 地址;

-

输入专属密码 OPENbuild2025*

-

运行数据处理命令,验证应用正常工作后提交。

奖金发放

完成所有步骤的开发者进入奖金池,最终将会有4人均分 $200 奖金,奖金通过钱包发放,任务开放日期为 10.9 日-10.23 日,请确保在规定时间完成任务。

典型应用场景与开发者资源

Martin 还分享了 iExec 隐私工具的落地案例,为开发者提供灵感:

-

**Web3 消息通知:**用户保护邮箱 / Telegram ID,应用通过 TEE 处理通知逻辑,避免平台获取用户联系方式;

-

私密内容分发:加密后的内容存于 IPFS,仅授权用户可通过 TEE 解密访问;

-

**机密 AI:**在 TEE 中运行 AI 模型(如 iExec 与 Eliza OS 合作的 AI 框架),处理敏感数据(如医疗记录、基因组数据),实现 "数据不泄露,模型可复用";

-

**隐私 DeFi:**用户在 TEE 中完成资产计算(如信用评分),无需暴露真实资产情况。

常见问题解答

最后,Martin 解答了开发者关注的核心问题,整理如下:

普通开发者能否运行 iExec 节点?

需特定硬件支持 ------ 节点需搭载 Intel SGX/TDX 芯片,普通电脑无法满足;目前 iExec 主要与高校、企业合作部署节点,若开发者有符合要求的硬件,可联系官方申请加入节点网络。

如何信任 TEE 中的代码不被篡改?

有两大保障:

代码可审计:TEE 中运行的应用(如 iExec 应用)以 Docker 镜像形式公开,开发者可提前审计代码,确认无恶意逻辑;

英特尔报告:英特尔会生成 "证明报告",验证应用确实在 SGX/TDX 环境中运行,且代码未被篡改,确保运算过程可信。

数据存储需要 AR.IO 代币吗?

无需额外代币,iExec 与 AR.IO 有合作,支持免费存储小文件;若存储大文件,推荐使用 IPFS(完全免费,去中心化)。

开发者是否需要额外配置输入 / 输出数据逻辑?

无需额外配置 ------iApp Generator 生成的应用已内置数据处理逻辑,开发者只需调用 SDK 方法即可,甚至无需了解 TEE 底层细节;若需使用 TDX 等新特性,仅需在配置中开启 "实验性功能"(`experimental: true`)。

总结

在本次 Workshop 中,Martin 不仅拆解了 Web3 隐私开发的核心技术,还为开发者提供了 "即学即用" 的 iExec 隐私工具与实战路径。Web3 的核心是 "数据归用户所有",而隐私保护是实现这一目标的关键。iExec 隐私工具让开发者无需深入底层技术,即可为项目添加隐私功能 ------ 期待更多国内开发者借助这些工具,打造兼顾 "功能创新" 与 "隐私安全" 的 Web3 应用!

别忘了完成"Hello World" 任务 ,赢取 $200 奖金,相关链接如下:

官网文档:https://docs.iex.ec/get-started/helloWorld

提交地址:https://app.galxe.com/quest/fArdRcqqbivyjCJ9u7nPt8/GCScXt8tfM

输入专属密码 OPENbuild2025*

截止日期:10.23

链接资源汇总

官方文档:https://docs.iex.ec/

代码仓库:https://github.com/iExecBlockchainComputing/iexec-nextjs-starter