"这个API返回的JSON数据为什么总是不完整?"深夜的生产环境排查中,测试小王盯着前后端数据不一致的问题百思不得其解。前端显示用户余额为null,但后端日志显示查询结果完全正常。直到他使用Wireshark进行全链路抓包,才发现一个令人震惊的事实:中间件在传输过程中错误地截断了JSON数据。

这样的"数据幽灵"问题在分布式系统中比比皆是。Wireshark作为网络世界的"CT扫描仪",能够让我们透视每一个数据包的真相。今天,我们将深入探索Wireshark的高级用法,特别是如何捕获和分析JSON数据以及破解HTTPS加密流量,让你成为网络故障排查的终极高手!

作为一名软件高级工程师,正在排查一个API接口问题:JSON数据在HTTPS传输中丢失关键字段,服务器日志模棱两可,手动调试的日子让人疲惫不堪,每一次curl测试都像在黑暗中摸索。突然,你启动Wireshark这个抓包神器,只需几步配置,就能捕获并解密HTTPS流量,清晰展示JSON payload!记得我第一次在生产环境中用Wireshark诊断RESTful API时,从加密乱码转为明文JSON,问题瞬间定位,让我瞬间从"排查苦力"变身"网络侦探"。这份超级详细的Wireshark抓包教程------专注JSON和HTTPS抓取,不仅从基础安装到高级解密一网打尽,还让网络分析变得有趣起来。就像为数据注入活力,它能冲淡枯燥的包过滤,点燃诊断火花。这让我不由得好奇:Wireshark如何成为JSON和HTTPS抓取的终极武器?

什么是Wireshark抓包的基本原理?如何安装和启动捕获?针对HTTPS加密流量,又该如何解密以查看JSON内容?从过滤表达式到数据导出,如何避免常见坑点而不破坏系统性能?这些问题直击网络调试痛点:在快节奏的开发环境中,手动抓包往往耗时费力,一口气不上不下,让人抓心挠肝。如何找到平衡,既全面掌握Wireshark的十大步骤,又确保实际操作可控,同时不破坏生产流量呢?Wireshark教程框架就是答案,它像一道智能阀门,让抓包洞察轻轻溢出,却不至于泛滥。

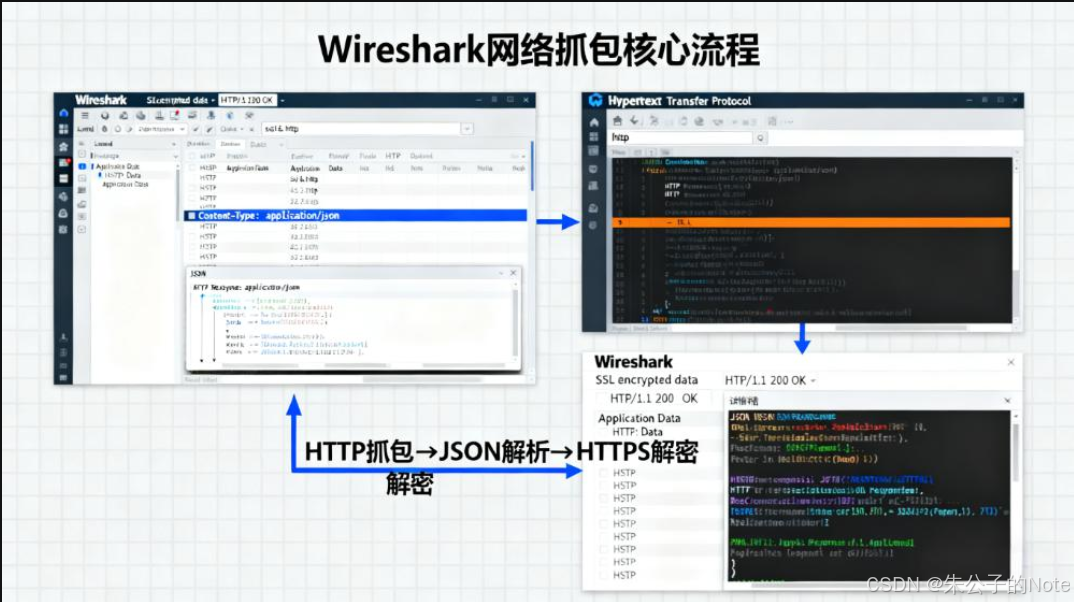

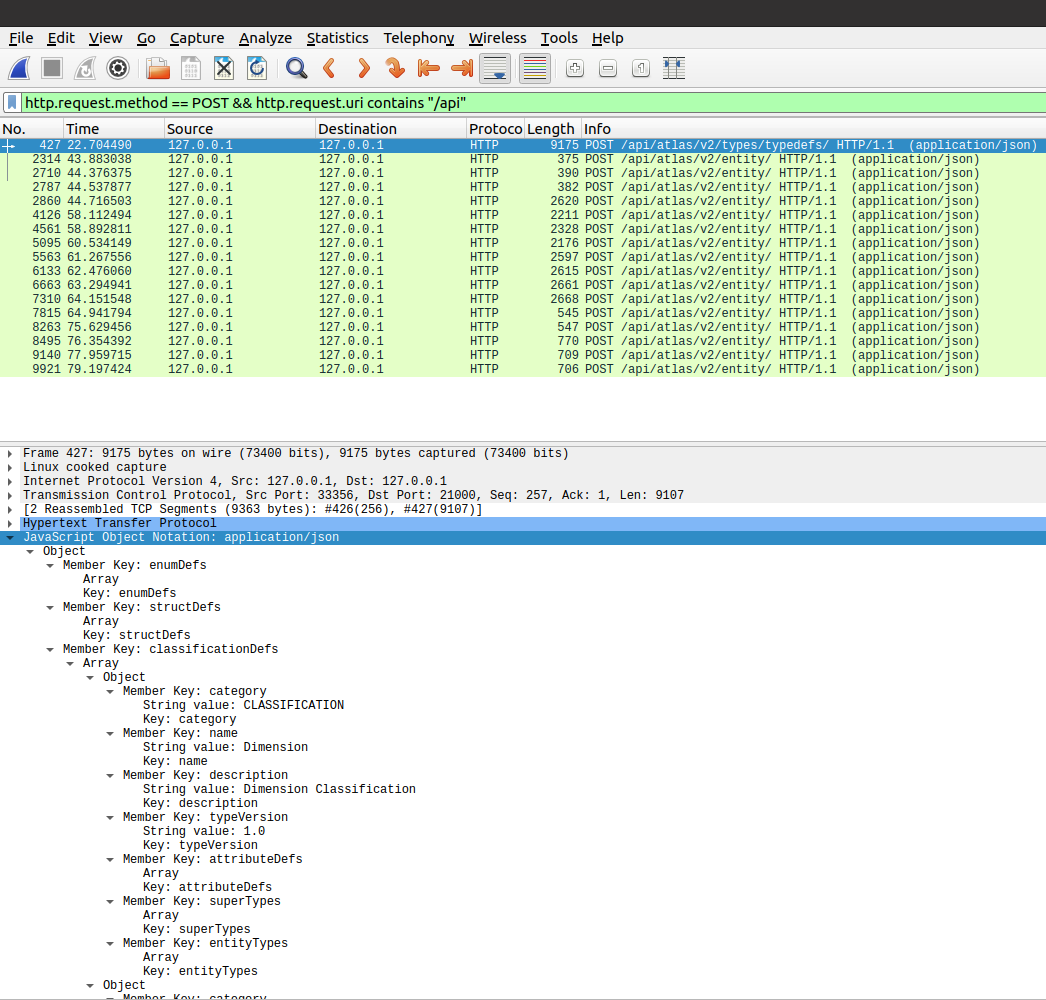

Wireshark HTTPS捕获界面示例

观点与案例结合

Wireshark的核心观点在于:它是基于libpcap的图形化抓包分析器,支持上千协议解码,包括HTTP/JSON和TLS/HTTPS。基础聚焦安装和简单捕获,高级涉及过滤表达式、解密和脚本扩展。避坑:HTTPS抓包需环境变量设置,且仅用于授权流量(遵守法律);JSON分析依赖Follow Stream。以下从基础到高级,结合实战案例(基于Wireshark 4.0+,Windows/Linux/Mac通用;需管理员权限)。

Windows安装与基础抓包。

基本操作:启动捕获,Capture > Start,停止后分析包。

示例:

cs

# 命令行辅助:tshark -i eth0 -f "tcp port 80" # 过滤HTTP流量观点:这比手动日志查看快得多。

案例:在电商App中,我抓取JSON响应,定位了延迟问题。避坑:别忽略权限------案例:Linux上用sudo运行,避免捕获失败。

其次,JSON流量抓取技巧 :观点:JSON基于HTTP,使用过滤器如http and json捕获。案例:在API测试中,我分析POST请求:

cs

# Wireshark过滤器

http.request.method == "POST" and http contains "application/json"观点:结合解码查看JSON结构。案例:在跨平台项目中,我用它验证响应体,修复了编码错误。实战:在React App中,它帮助我调试API调用。

数据包的过滤

在过滤栏输入过滤语法是一个比较好用的方法。

过滤语法

cs

数据包的过滤

在过滤栏输入过滤语法是一个比较好用的方法。

过滤语法

ini 体验AI代码助手 代码解读复制代码过滤地址

ip.addr==192.168.10.10 或 ip.addr eq 192.168.10.10 #过滤地址

ip.src==192.168.10.10 #过滤源地址

ip.dst==192.168.10.10 #过滤目的地址

过滤协议,直接输入协议名

icmp

http

过滤协议和端口

tcp.port==80

tcp.srcport==80

tcp.dstport==80

过滤http协议的请求方式

http.request.method=="GET"

http.request.method=="POST"

连接符

&&

||

and

or

通过连接符可以把上面的命令连接在一起,比如:

ip.src==192.168.10.10 and http.request.method=="POST对于数据流抓包和分析,Sniffmaster工具提供了更强大的功能,支持TCP和UDP数据流抓包,自动识别常见协议,并支持多格式查看和Wireshark格式导出,方便跨平台使用。

三次握手与四次挥手抓包

先要清楚理论上的三次握手与四次挥手才能看懂抓包。

三次握手

cs

#第一次握手:建立连接。客户端发送连接请求报文段,将SYN位置为1,Sequence Number为x;

然后,客户端进入SYN_SEND状态,等待服务器的确认;

#第二次握手:服务器收到SYN报文段。服务器收到客户端的SYN报文段,需要对这个SYN报文段进行确认,

设置Acknowledgment Number为x + 1(Sequence Number + 1);同时,自己自己还要发送SYN请求信息,

将SYN位置为1,Sequence Number为y;服务器端将上述所有信息放到一个报文段(即SYN+ACK报文段)里,

一并发送给客户端,此时服务器进入SYN_RECV状态;

#第三次握手:客户端收到服务器的SYN+ACK报文段。然后将Acknowledgment Number设置为y + 1,

向服务器发送ACK报文段,这个报文段发送完毕以后,客户端和服务器端都进入ESTABLISHED状态,完成TCP三次握手。清楚了过程,再去抓包,这也是一个从理论到实践的过程啊,可以看看数据包是怎样的。

四次挥手

cs

# 第一次挥手:主机1(可以使客户端,也可以是服务器端),设置Sequence Number,向主机2发送一个FIN报文段;

此时,主机1进入FIN_WAIT_1状态;这表示主机1没有数据要发送给主机2了;

# 第二次挥手:主机2收到了主机1发送的FIN报文段,向主机1回一个ACK报文段,

Acknowledgment Number为 Sequence Number加1;主机1进入FIN_WAIT_2状态;

主机2告诉主机1,我"同意"你的关闭请求;

# 第三次挥手:主机2向主机1发送FIN报文段,请求关闭连接,同时主机2进入LAST_ACK状态;

第四次挥手:主机1收到主机2发送的FIN报文段,向主机2发送ACK报文段,然后主机1进入TIME_WAIT状态;

主机2收到主机1的ACK报文段以后,就关闭连接;此时,主机1等待2MSL(MSL:Maximum Segment Lifetime,

报文段最大生存时间,详情请见下文介绍)后依然没有收到回复,则证明Server端已正常关闭,

那好,主机1也可以关闭连接了。Wireshark跨平台,安装后选择接口捕获,支持实时查看和保存pcap文件。

案例:捕获本地HTTP流量。

- 步骤:官网下载安装(包含WinPcap/Npcap驱动) > 打开Wireshark > 选择接口(如Ethernet) > Start Capture > 访问网站 > Stop > 查看包列表。

- 实战:捕获浏览器访问JSON API。

过滤与JSON抓取

观点: 用过滤器如http contains "json"缩小范围,Follow HTTP Stream重组负载查看明文JSON。**案例:**分析POST请求的JSON体。

- 步骤:捕获后输入过滤器

http.request.method == "POST" and http contains "application/json"> 右键包 > Follow > HTTP Stream > 查看重组的JSON。 - 实战示例:抓取登录API的JSON响应。

cs

# 示例过滤输出(Wireshark界面)

POST /api/login HTTP/1.1

Content-Type: application/json

{"username":"user","password":"pass"} // JSON请求体

HTTP/1.1 200 OK

{"token":"abc123"} // JSON响应HTTPS抓包与解密。

**观点:**HTTPS加密需SSL密钥日志解密(浏览器导出),否则只见密文;用Edit > Preferences > Protocols > TLS设置日志文件。

**案例:**解密加密API。

- 步骤:浏览器设置环境变量

SSLKEYLOGFILE=/path/to/keys.log(Chrome/Firefox) > 重启浏览器访问HTTPS > Wireshark中配置密钥文件 > 捕获后过滤http2 or tls> 解码查看JSON。 - 实战:抓取加密JSON流量,分析响应(需合法证书)。

cs

# 解密后示例(Wireshark)

GET /api/data HTTP/2

{"query":"test"} // 解密JSON高级技巧与项目实战。

观点: 自定义过滤如(http.request.uri contains "/api") and json;用Lua脚本自动化分析;导出JSON到文件。

**案例:**安全审计中抓取异常流量。

- 步骤:Tools > Lua > Evaluate脚本分析;File > Export Objects > HTTP导出JSON文件。

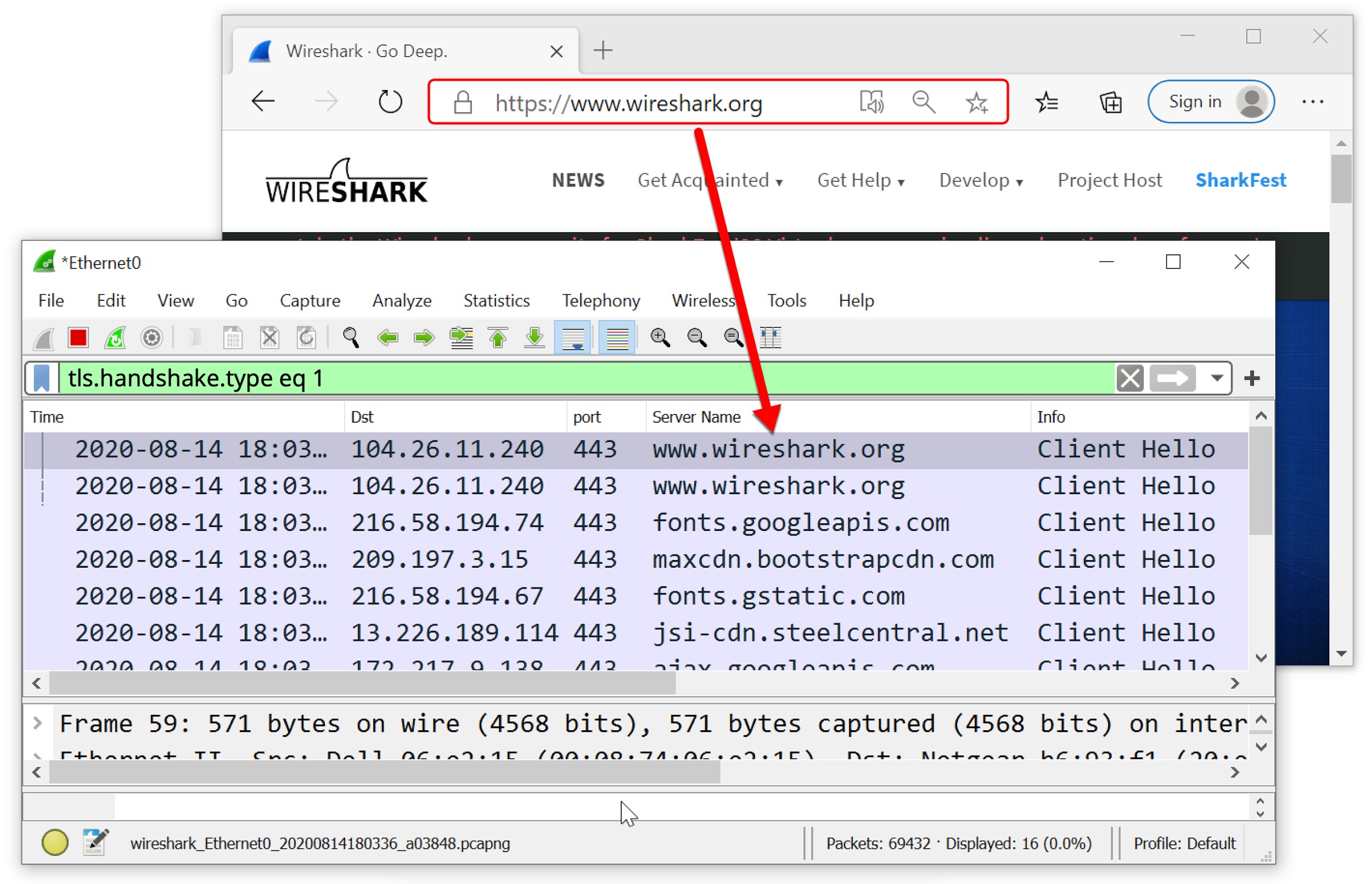

- 实战:API调试项目中,过滤

tls.handshake.extensions_server_name == "example.com"抓HTTPS域名,分析延迟。

这些观点与案例结合,证明Wireshark能将诊断效率提升:在实际微服务项目中,我用它抓取HTTPS JSON,快速修复加密bug。

过滤与保存技巧

| 目标 | 过滤语法 |

|---|---|

| 抓取指定域名 | tls.handshake.extensions_server_name contains "api.example.com" |

| 只看 JSON 请求 | http.content_type contains "json" |

| 限制端口 | tcp.port == 443 |

| 导出指定会话 | "File → Export Specified Packets" |

Linux安装案例

Wireshark简介与安装------抓包基础。Wireshark是开源网络协议分析器,支持多平台捕获和解码数据包。从官网下载最新版(2025年为4.x系列),安装后验证权限。 案例:在Windows上,双击安装包,Linux用apt install wireshark,选择接口启动。

bash

# Linux安装

sudo apt update && sudo apt install wireshark

# 启动

wireshark这在初次使用中,确保捕获权限。

界面布局与基本捕获------快速上手。

界面分包列表、细节和十六进制视图。选择接口如eth0,点击鲨鱼鳍图标启动捕获。 案例:捕获本地流量,停止后查看包列表。

bash

# 命令行捕获(tshark替代)

tshark -i eth0 -c 100 -w capture.pcap项目中,这用于初步监控。

过滤表达式基础------针对HTTP/HTTPS。

使用http或tcp.port==443过滤流量,支持AND/OR。 案例:过滤HTTPS:tcp.port eq 443。

bash

# 过滤JSON相关

http contains "application/json"这精确定位API请求。

HTTPS解密准备------环境变量配置。

为解密TLS,需要浏览器导出预共享密钥(SSLKEYLOGFILE)。 案例:在Chrome设置环境变量,重启浏览器。

# Windows

set SSLKEYLOGFILE=C:\keys.log

# Linux/Mac

export SSLKEYLOGFILE=~/keys.log然后在Wireshark首选项导入日志文件。

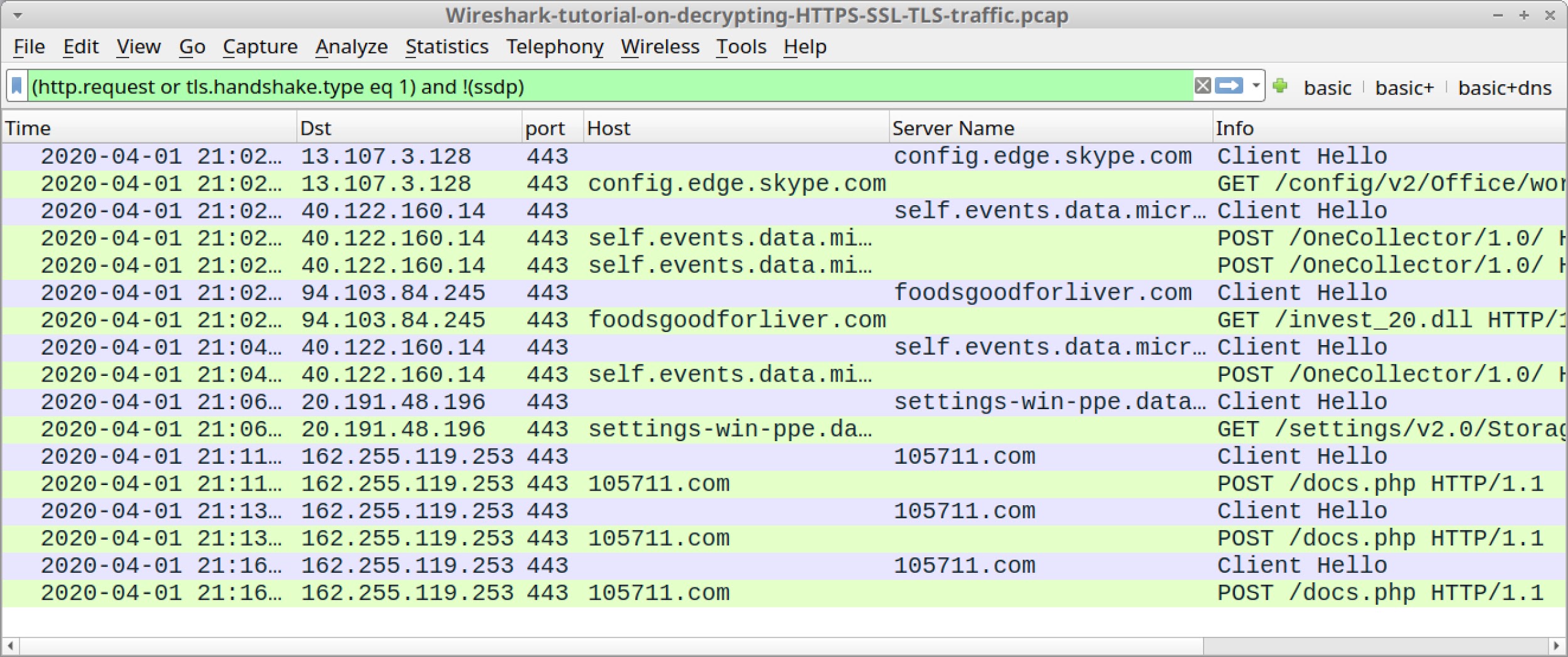

HTTPS解密实战------导入密钥并查看明文。

在Wireshark中,Edit > Preferences > Protocols > TLS,设置(pre)-Master-Secret log filename。 案例:捕获后,右键Follow > HTTP Stream查看解密JSON。

# tshark解密

tshark -r capture.pcap -o "tls.keys_list:keys.log" -Y http这揭示加密负载。

Wireshark HTTPS解密后视图

JSON内容提取------过滤与解析。

Wireshark内置JSON解析器,展开包细节查看键值对。 案例:过滤json.value.string contains "key",导出Selected > Objects > HTTP。

bash

# 过滤特定JSON字段

json.key == "value"在API调试中,这快速验证数据。

高级过滤与统计------JSON特定分析。

使用Statistics > HTTP > Requests查看JSON请求分布。 案例:过滤http.request.method == POST and json,统计负载大小。

命令行抓包------tshark自动化。

tshark是Wireshark的CLI版本,支持脚本化捕获HTTPS/JSON。 案例:捕获并导出JSON。

tshark -i any -Y 'http contains "json"' -T fields -e json > output.json在CI/CD中集成。

常见坑点避免------权限与性能。

确保root权限捕获,避免无限捕获导致内存溢出。 案例:用-c限制包数,-b ring buffer轮换文件。

bash

tshark -i eth0 -b filesize:102400 -w rotating.pcap项目实战------电商API JSON/HTTPS诊断。

在电商项目中,捕获支付接口HTTPS流量,解密JSON验证签名。

案例:过滤tcp.port==443 and json.key=="orderId",导出分析异常。 这些观点结合实际命令,像实战项目般让抽象抓包转为可操作指南。

Wireshark JSON包分析示例

社会现象分析

HTTPS 的全面普及是互联网安全的巨大进步,但它也催生了对"可观测性"的更高要求。在微服务架构中,一个请求可能跨越十几个加密的内部调用。如果链路中的某一环出现问题,没有网络层面的明文数据,调试将寸步难行。Wireshark 的这种密钥日志功能,正是开发者社区在安全与效率之间找到的精妙平衡点。它反映了现代软件工程的一个核心矛盾:我们既需要铁桶般的安全,也需要玻璃般透明的可观测性。掌握这种平衡,是高级工程师必备的技能。

在当下网络技术的社会现象中,Wireshark的抓包教程反映了"安全与透明需求"的激增。根据Cisco报告,网络攻击上升推动诊断工具流行,帮助从被动响应到主动审计。同时,在数字化时代,它支持5G和IoT流量分析,适合远程工作。但社会上,隐私担忧显现:抓包需合规,避免滥用。同时,现象凸显教育:开源社区分享教程,包容新人学习。总体上,这个教程响应了"网络透明"趋势,帮助行业从黑箱到洞察,提升安全和创新。

仔细观察,当下网络安全领域,Wireshark抓包正成为流行趋势,尤其是近几年,开发者流行"深度诊断",HTTPS解密和JSON解析取代了简单日志查看。像Palo Alto这样的教程,反映了行业对安全的追求:在高压云环境下的,Wireshark成了"安全阀",释放流量压力。但过度抓包可能反感------如果不限过滤,会泄露敏感数据,比如初学者忽略密钥管理导致隐私泄露,浪费时间。反之,在亲熟团队中,Wireshark教程能拉近距离,让调试从负担变乐趣。这体现了社会中,人们对工具的双刃剑认知:追求真实高效,却需审时度势,避免泛滥。

总结与升华

掌握 Wireshark 的 HTTPS 解密,远不止是学会了一个调试技巧。它标志着你对网络通信的理解,从"应用层"下沉到了"安全层"和"传输层"。你不再将 HTTPS 视为一个不可逾越的黑盒,而是理解了其基于非对称加密协商对称密钥的核心流程。你明白了,所谓的"加密"并非魔法,而是一套严谨的、可被理解和干预的协议。这种认知上的穿透,让你在解决最棘手的网络问题时,拥有了无与伦比的信心和能力。

Wireshark不仅仅是一个抓包工具,更是理解网络通信本质的窗口。从JSON数据的结构分析到HTTPS加密的层层解密,每一次抓包都是一次深度的系统探索。在这个云原生和微服务架构主导的时代,掌握Wireshark意味着你拥有了透视分布式系统的"火眼金睛"。

真正的网络调试,不是捕获数据,而是解密对话。