郑重声明: 本文所有安全知识与技术,仅用于探讨、研究及学习,严禁用于违反国家法律法规的非法活动。对于因不当使用相关内容造成的任何损失或法律责任,本人不承担任何责任。 如需转载,请注明出处且不得用于商业盈利。

💥👉点赞❤️ 关注🔔 收藏⭐️ 评论💬💥

更多文章戳👉 Whoami!-CSDN博客🚀

𖤐 客户端攻击通常是欺骗用户在操作系统上执行恶意代码,小心啊 !

𖤐 𝓒𝓵𝓲𝓮𝓷𝓽-𝓼𝓲𝓭𝓮 𝓪𝓽𝓽𝓪𝓬𝓴𝓼 𝓾𝓼𝓾𝓪𝓵𝓵𝔂 𝓽𝓻𝓲𝓬𝓴 𝓾𝓼𝓮𝓻𝓼 𝓲𝓷𝓽𝓸 𝓮𝓍𝓮𝓬𝓾𝓽𝓲𝓷𝓰 𝓶𝓪𝓵𝓲𝓬𝓲𝓸𝓾𝓼 𝓬𝓸𝓭𝓮 𝓸𝓷 𝓽𝓱𝓮 𝓸𝓹𝓮𝓻𝓪𝓽𝓲𝓷𝓰 𝓼𝔂𝓼𝓽𝓮𝓶, 𝓼𝓸 𝓫𝓮 𝓬𝓪𝓻𝓮𝓯𝓾𝓵 !

→ 信息收集**▸客户端攻击▸侦查客户端指纹-----我们在这儿~** 🔥🔥🔥

→ 漏洞检测

→ 初始立足点

→ 权限提升

→ 横向移动

→ 报告/分析

→ 教训/修复

目录

[1 客户端攻击:突破企业边界的社交工程艺术](#1 客户端攻击:突破企业边界的社交工程艺术)

[1.1 攻击原理](#1.1 攻击原理)

[1.2 攻击流程概述](#1.2 攻击流程概述)

[1.3 目标侦察](#1.3 目标侦察)

[1.3.1 信息收集](#1.3.1 信息收集)

[1.3.1.1 被动信息收集](#1.3.1.1 被动信息收集)

[1.3.1.2 主动信息收集](#1.3.1.2 主动信息收集)

[1.3.2 客户端指纹识别:精准定位内部目标](#1.3.2 客户端指纹识别:精准定位内部目标)

[1.3.2.1 指纹识别流程](#1.3.2.1 指纹识别流程)

[1.3.2.2 信息准备:搜索目标邮箱](#1.3.2.2 信息准备:搜索目标邮箱)

[1.3.2.3 陷阱制作:Canarytoken介绍](#1.3.2.3 陷阱制作:Canarytoken介绍)

[1.3.2.4 实战演练:生成与使用Canarytoken](#1.3.2.4 实战演练:生成与使用Canarytoken)

[3.收获情报 - 解读指纹信息](#3.收获情报 - 解读指纹信息)

[💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬](#💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬)

1 客户端攻击:突破企业边界的社交工程艺术

1.1 攻击原理

在渗透测试中,可能被客户要求突破其企业的边界 ,并在网络内部获得初始立足点。在传统的攻击模型中,将枚举客户可访问的机器,并尝试利用其服务。然而,现在通过利用技术漏洞克服边界的难度越来越大。

客户端攻击 成为一种关键的初始入侵手段。 这种攻击不直接瞄准服务器,而是利用终端用户及其设备作为突破口。

📌 攻击向量排名 :报告指出,钓鱼 是仅次于凭证攻击的第二大用于突破边界的攻击向量。

攻击原理:

-

核心 :钓鱼利用客户端攻击,通过向用户传递恶意文件或链接,诱使用户在自己的机器上执行,从而攻击者在内部网络中获得立足点。

-

利用点:利用客户端软件(如浏览器、Office套件、OS组件)的漏洞或功能。

-

关键手段 :说服、欺骗或蒙蔽用户 ,利用的是人类的心理弱点、认知偏见和组织文化,而非单纯的技术漏洞。

为何难以防御?

-

内部设备:客户机通常不直接暴露于互联网,传统边界防御(如防火墙)难以完全覆盖。

-

人为因素:技术无法完全消除用户被欺骗的风险,研究人类心理。

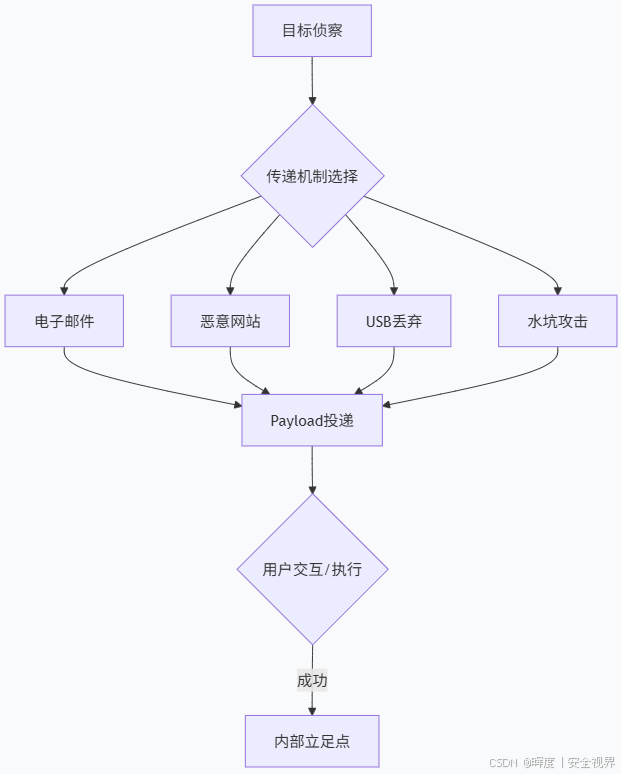

1.2 攻击流程概述

客户端攻击 :通常使用特定的传递机制 + Payload组合。

核心挑战:

目标环境 :如何将Payload 传递给一个位于非可路由内部网络上的目标上,并触发。

安全壁垒 :垃圾邮件过滤器、防火墙、安全网关等安全技术会主动扫描和拦截恶意内容,使得传统的邮件附件和链接传递变得日益困难。

主要传递机制:为了克服上述挑战,攻击者采用了多种传递机制,可分为基本和高级两类。

-

基本传递机制

-

电子邮件

-

📎 恶意附件:直接将恶意文件(如Office文档、PDF、压缩包)作为附件发送。

-

🔗 恶意链接:在邮件正文中嵌入链接,诱导用户点击,从而跳转到恶意网站或触发文件下载。

-

-

-

高级传递机制

-

💉 USB插入(USB丢弃攻击):将自动执行的恶意USB设备放置在目标公司可能接触到的地方(如停车场、大堂),利用人的好奇心进行攻击。

-

🕳️ 水坑攻击:入侵目标员工经常访问的网站(如行业论坛、供应商网站),植入恶意代码,等待目标访问时"感染"。

-

应对策略:

| 机制 | 特点 | 防御思路 |

|---|---|---|

| 电子邮件 | 最常见,但易被安全设备扫描拦截 | 加强邮件安全网关、用户安全意识培训 |

| USB丢弃 | 绕过网络边界,依赖物理接触和社会工程 | 禁用自动运行、严格外设使用政策 |

| 水坑攻击 | 针对性强,难以通过个体行为防范 | Web安全监控、系统及时更新补丁 |

核心要点 :无论采用哪种机制,成功的关键都在于利用人的因素 ------通过欺骗、诱导等方式,让用户主动执行恶意代码。因此,防御客户端攻击需要技术与人员意识提升并重。

1.3 目标侦察

在发起客户端攻击前,必须进行充分侦察,确保Payload与目标环境兼容 。关键在于识别目标的操作系统 和已安装的应用程序。

例如,如果目标正在运行++Windows操作系统++,可以使用各种客户端攻击,如通过Windows脚本宿主执行的恶意JScript代码,或者指向恶意资源的.lnk快捷方式文件。如果目标安装了Microsoft Office,我们可以利用带有嵌入恶意宏的文档。

1.3.1 信息收集

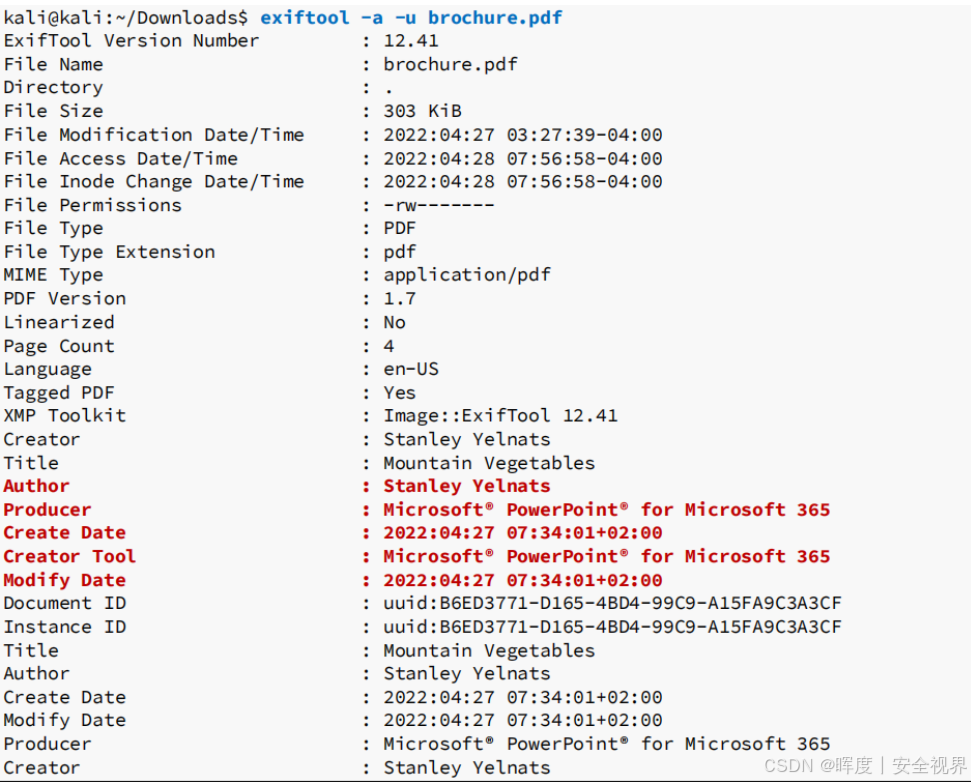

1.3.1.1 被动信息收集

特点:不与目标系统直接交互,隐蔽性强,无取证痕迹。

-

主要方法:检查公开文档的元数据

-

来源:公司网站、公开渠道发布的PDF、Word、Excel等文档。

-

关键元数据:

-

🧑💼 作者姓名

-

📅 创建/修改日期

-

🔧 创建软件及版本 (如 Microsoft Office 365)

-

💻 客户端操作系统

-

-

-

操作示例:

-

使用 Google Dork 搜索:

site:example.com filetype:pdf -

下载找到的文档(如

brochure.pdf)。 -

使用

exiftool工具分析元数据:

bash$ exiftool -a -u brochure.pdf # -a:"列出所有的信息",ExifTool显示文件的基本元数据。 # -u:"显示未知的标签"。ExifTool显示它能识别的任何不常见或不标准的标签。

-

-

信息价值:

-

作者姓名:可用于后续社交工程,增强信任。

-

软件与系统:确定攻击方向(例如,发现Office 365 on Windows,则可准备Office宏或LNK文件攻击)。

-

操作系统推测:任何元数据标签中都没提到"macOS"或"for Mac",很可能是使用Windows创建这个文档。

-

****结论:****可利用从Windows系统组件到恶意Office文档的客户端攻击向量。

-

1.3.1.2 主动信息收集

特点:与目标系统交互,效率高,但会产生日志和噪音,易触发警报。

- 常用工具与示例:

| 工具 | 功能 | 命令示例 | 说明 |

|---|---|---|---|

gobuster |

目录与文件暴力破解 | gobuster dir -u http://example.com -w wordlist.txt -x php,html |

扫描网站,寻找特定扩展名的文件,如 admin.php,login.html。 |

1.3.2 客户端指纹识别:精准定位内部目标

客户端指纹识别 (或称设备指纹识别)是一种关键的情报收集技术,旨在从非可路由的内部网络中,精确获取目标的操作系统、浏览器及软件环境信息。

🎯 目的:为后续的客户端攻击(如HTA攻击)提供精准的目标环境数据,确保Payload的兼容性和成功率。

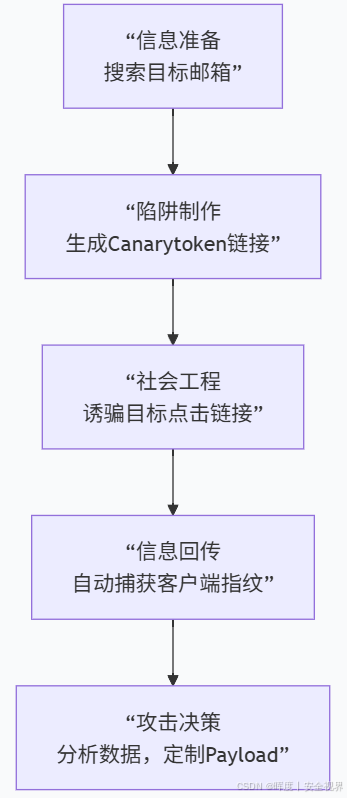

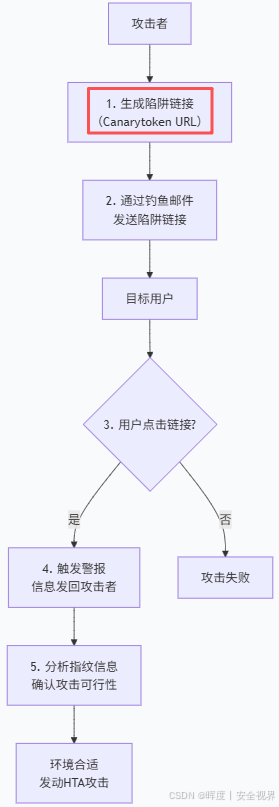

1.3.2.1 指纹识别流程

客户端指纹识别是一个系统的过程,其核心流程可概括如下:

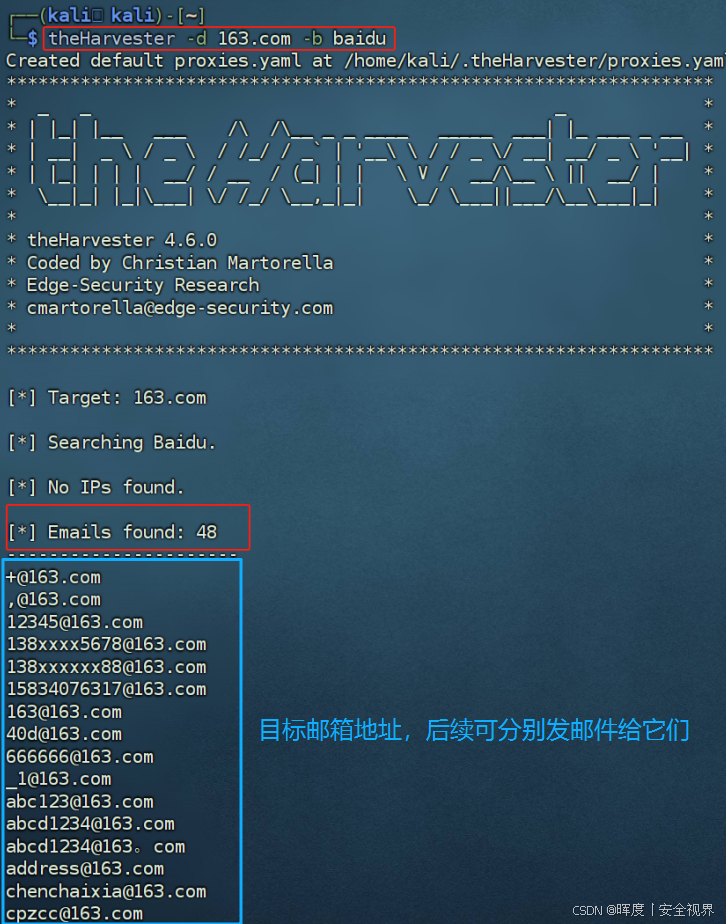

1.3.2.2 信息准备:搜索目标邮箱

在攻击前,首先需获取目标的联系方式。使用**theHarvester工具**进行初步信息收集。

bash

# 使用theHarvester工具搜索目标域名下的邮箱地址

$ theHarvester -d 163.com -b baidu-

-d: 指定目标域名。 -

-b: 指定使用的搜索引擎(此例为百度)。

1.3.2.3陷阱制作:Canarytoken介绍

1.为什么要用Canarytoken

在发动任何攻击之前,专业的攻击者都会进行周密的侦察。对于客户端攻击(如HTA攻击)而言,确认目标环境是至关重要的第一步。这就像小偷在行动前会先踩点,了解门窗的锁型和报警器的位置。

**在HTA攻击开始之前,**攻击者需确认两个关键信息,是的话才能进行此种攻击:

-

目标是否使用Windows操作系统?

-

目标是否使用易受攻击的浏览器(如IE或旧版Edge)?

解决方案:使用Canarytokens链接作为"++数字侦察兵++",来搜集以上需要的客户端指纹。

🎯 什么是HTA文件?-----披着羊皮的狼

**① 它是什么?**一个"超级"网页文件

官方身份 :

HTA文件的扩展名为 .hta。本质 :它本质上是一个HTML文件,意味着它可以用网页技术(HTML, JavaScript, VBScript)来编写。

危险之处 :与在浏览器沙箱中运行的普通网页不同,HTA文件被Windows系统视为一个受信任的本地应用程序。这赋予了它极高的系统权限。

**💡 比喻:**将一个HTA文件比作一个拥有管理员权限的网页。普通网页就像被关在笼子里的宠物,活动范围有限;而HTA文件则是这个宠物拿到了笼子的钥匙,可以在你的电脑上为所欲为。

② 攻击流程:钓鱼攻击的"利刃"

攻击者利用HTA文件发动攻击的流程非常直接,如下图所示,它完美结合了社会工程学和技术漏洞:

关键步骤解析:

投递方式 :通过 📧 钓鱼邮件 ++附件++发出。邮件会伪装成发票、会议邀请、发货通知等,诱骗你打开。

执行环境 :当你双击**

.hta附件** 时,Windows默认会使用 **Internet Explorer (IE) ** 或 Microsoft Edge 的底层引擎来执行它。攻击得逞 :一旦文件运行,其中嵌入的恶意脚本(如VBScript)就能执行任意操作,包括:

📁 窃取敏感数据

🦠 下载并安装勒索软件、后门程序

🔑 获取系统控制权

③ 为何HTA攻击如此危险与流行?

⚠️ 高权限:这是最大的威胁。它绕过了浏览器对普通网页的安全限制。

🎣 利用人性 :攻击成功不靠复杂技术,而靠诱骗用户点击,成功率极高。

🛡️ 绕过检测:因为它是一个脚本文件而非直接的可执行程序(.exe),可能绕过一些简单的安全扫描。

2.Canarytokens是什么

🛠️ Canarytokens 是一个免费的 网络服务,它可以生成++嵌入令牌并带有跟踪功能++ 的链接或文件 。当目标点击链接或打开文件时,它会像一个沉默的哨兵(Canary)一样,悄悄地向攻击者发回警报和关键信息。官方网站: https://canarytokens.com

有了这些信息,如果确认目标正在运行Windows(及启用IE或Edge),就可以尝试进行HTA客户端攻击。

攻击原理图解:利用Canarytoken进行侦察的完整工作流程:

如何诱骗目标上钩?------社会工程学。

- 最重要的步骤是让目标心甘情愿地点击链接。这需要创造一个合情合理的情境(借口)。

- 核心思路: 利用目标的职业属性和紧迫感,让链接看起来完全正常且需要立即处理。

| 攻击目标角色 | 可能的诱骗借口 | Canarytoken链接伪装成 |

|---|---|---|

| 💰 财务部门 | "我们收到一张贵公司的发票,但发现其中有财务错误,请查看截图确认。" | 一个指向"发票截图"的链接 |

| 👨💼 人力资源 | "您有一份重要的薪酬调整通知待查收,请点击链接预览。" | 一个"文档预览"链接 |

| 🔧 IT管理员 | "您的服务器证书即将过期,请立即点击链接验证状态。" | 一个"证书状态检查"链接 |

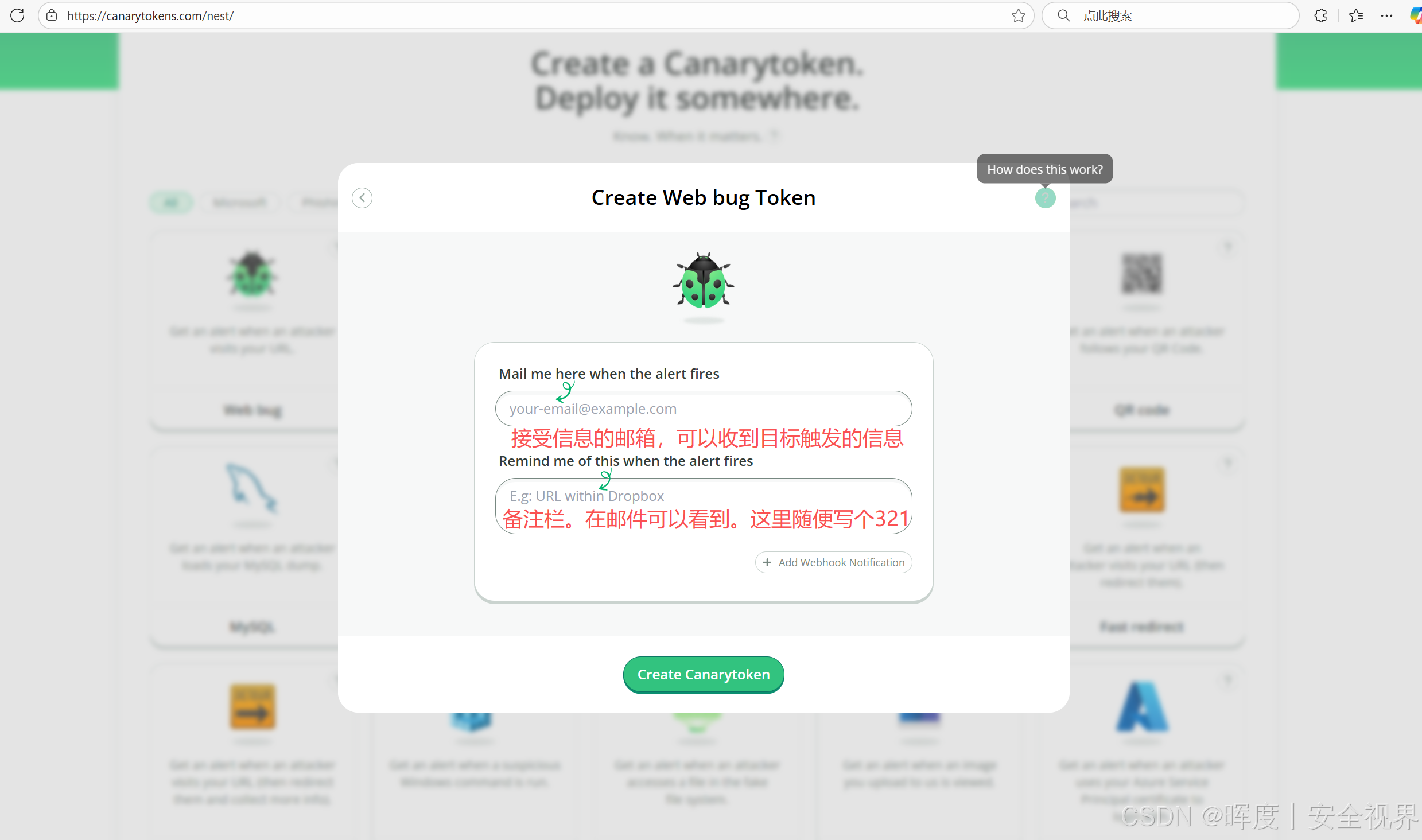

1.3.2.4实战演练:生成与使用Canarytoken

1.生成侦察链接

-

访问 https://canarytokens.com 。

-

在令牌生成页面进行如下配置:

-

🔽 Token Type: 本例选择

Web bug token:最终以URL的形式让人点击。 -

📧 Email: 输入接收警报的邮箱(或使用Webhook URL)

-

📝 Memo: 填写备注,如

客户端指纹侦察,这里随便写个321。

-

-

点击

Create Canarytoken。

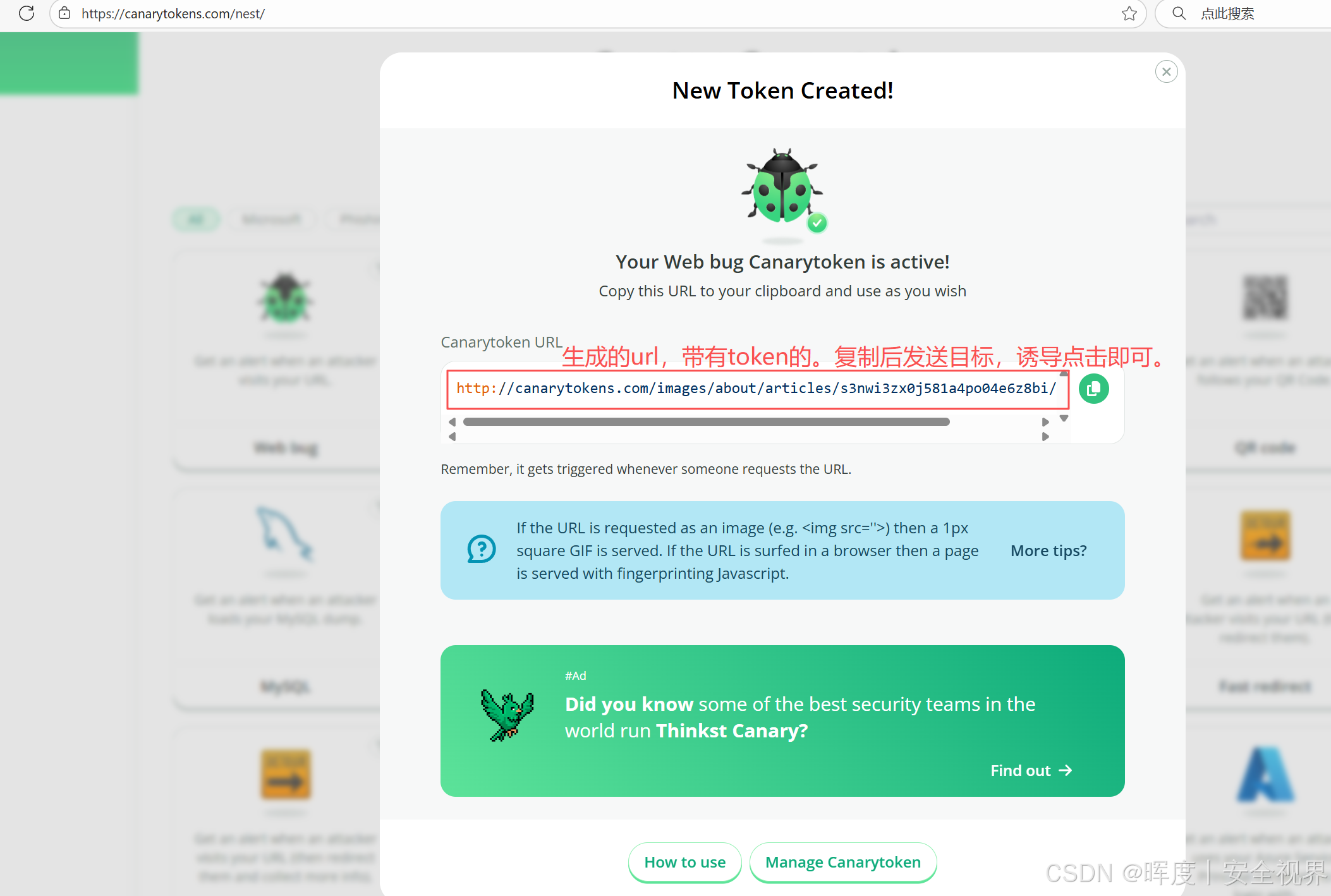

2.获取并管理令牌

生成成功后,页面会显示一个唯一的跟踪链接。这个链接就是你的"数字侦察兵"。

点击 Manage Cannarytoken 可以进入管理页面,查看链接是否被触发。或者在刚刚输入的邮箱上查看是否收到邮件。

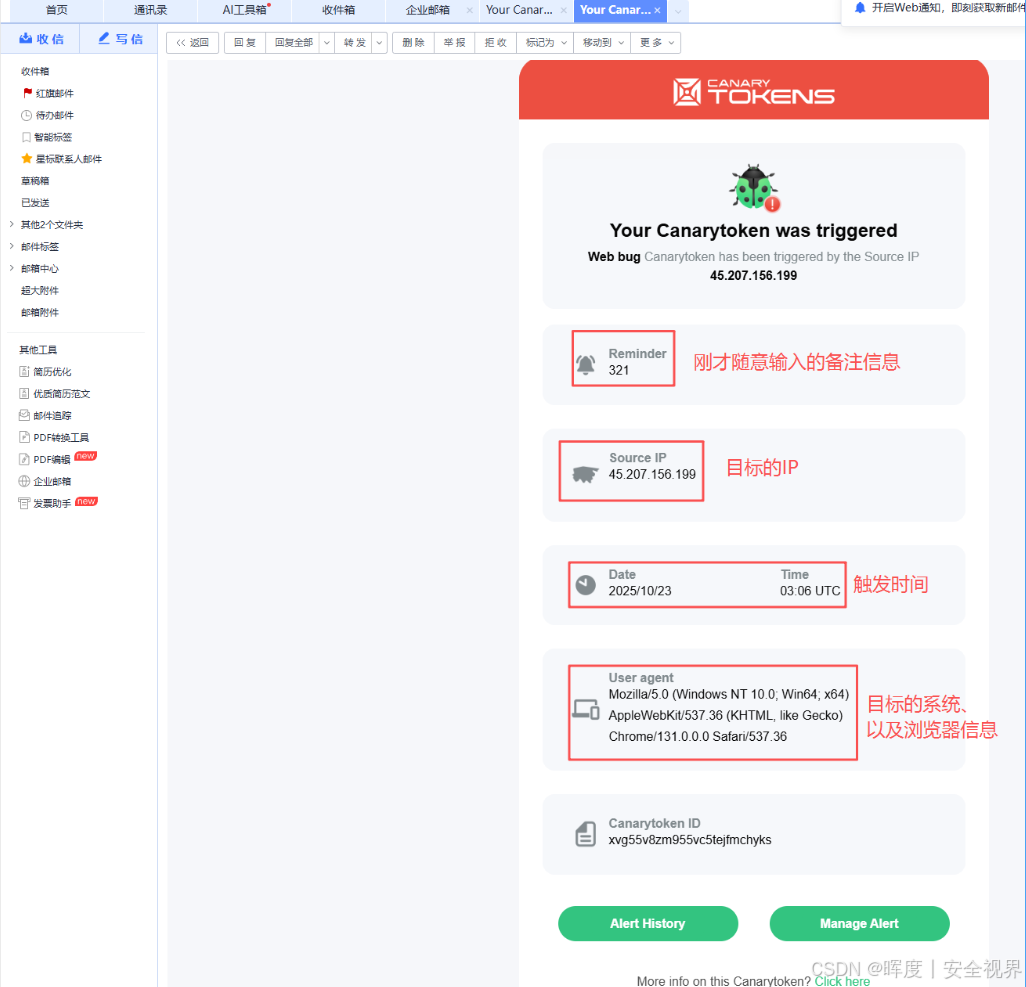

3.收获情报 - 解读指纹信息

当目标点击你的链接后,他的浏览器会显示一个空白页面(不会引起怀疑),但你的邮箱会立即收到一条警报记录。

点击记录,你可以看到丰富的指纹信息:

| 信息类别 | 获取内容(示例) | 攻击价值分析 |

|---|---|---|

| 🌐 IP 地址 | 123.123.123.123 |

定位目标网络,可用于后续攻击 |

| 🖥️ 用户代理 | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 ... Chrome/91.0.4472.124 |

初步判断为Win10系统,Chrome浏览器 |

| 🔍 浏览器指纹 | 浏览器名称、版本、语言、插件等 | 更精确、更可靠的系统与浏览器确认 |

💡 关键洞察: 用户代理(User Agent)可被篡改,但Canarytokens通过JavaScript获取的浏览器指纹信息更可靠,它能帮助攻击者confidently确认目标环境是否适合发动HTA攻击。

4.Canarytokens的其他侦察手段

除了url链接,Canarytokens还提供多种其他类型的"侦察兵"用于不同场景,在网站上选择即可:

| 令牌类型 | 文件格式 | 触发条件 | 适用场景 |

|---|---|---|---|

| 🔗 Web Bug | .url |

点击链接 | 最常用,用于邮件钓鱼 |

| 📄 MS Word Document | .docx |

打开文档 | 针对习惯处理文档的办公人员 |

| 📑 PDF Document | .pdf |

打开PDF文件 | 同上,增加多样性 |

| 🖼️ Cloned Website | .url |

访问克隆网站 | 制作高仿真的钓鱼页面 |

| 🖇️ Windows Folder | 无 | 访问共享文件夹 | 用于探测内网横向移动 |

使用Canarytokens进行客户端指纹识别,是整个攻击链中成本最低、风险最小,但信息价值极高的一个环节。 它完美地结合了社会工程学 (诱骗点击)和技术侦察(指纹收集),为后续发动精准的客户端攻击(如HTA投递)提供了关键的情报支撑,显著提高了攻击的成功率。

🛡️ 防御方提示: 了解此技术后,应加强对员工的钓鱼邮件识别培训,并养成不随意点击陌生链接的安全习惯。对于关键岗位,应部署更严格的安全策略和终端防护。

通过以上侦查,假设发现目标运行在windows+启动IE(Edge),后续进行HTA攻击。详见下文。

💥创作不易💥求一波暴击👉点赞❤️ 关注🔔 收藏⭐️ 评论💬

您的支持是我创作最大的动力!