Kylin Linux root 密码故障处置指南(超限重试 + 改回原密码)

文章目录

- [Kylin Linux root 密码故障处置指南(超限重试 + 改回原密码)](#Kylin Linux root 密码故障处置指南(超限重试 + 改回原密码))

- 前言

-

- [第一章 故障场景与现象](#第一章 故障场景与现象)

- [第二章 核心原因分析(通用 + 差异化)](#第二章 核心原因分析(通用 + 差异化))

-

- [2.1 通用核心原因(两类场景均可能触发)](#2.1 通用核心原因(两类场景均可能触发))

-

- [(1)PAM 认证模块锁定(最高频)](#(1)PAM 认证模块锁定(最高频))

- [(2)passwd 服务状态异常](#(2)passwd 服务状态异常)

- (3)临时文件锁定未释放

- [2.2 场景 2 差异化原因(改回原密码失败专属)](#2.2 场景 2 差异化原因(改回原密码失败专属))

-

- (1)密码历史限制(`pam_pwhistory.so`模块)

- (2)原密码不符合当前策略

- [(3)第三方安全模块拦截(如 kysec)](#(3)第三方安全模块拦截(如 kysec))

- [第三章 常规故障处理步骤](#第三章 常规故障处理步骤)

-

- [3.1 场景 1:解决 "超出服务重试次数" 故障](#3.1 场景 1:解决 “超出服务重试次数” 故障)

-

- [步骤 1:检查 root 用户锁定状态(定位 PAM 模块类型)](#步骤 1:检查 root 用户锁定状态(定位 PAM 模块类型))

- [步骤 2:解锁 root 用户(解除 PAM 锁定)](#步骤 2:解锁 root 用户(解除 PAM 锁定))

- [步骤 3:清理临时文件 + 重启相关服务](#步骤 3:清理临时文件 + 重启相关服务)

- [步骤 4:测试密码修改(确认故障解决)](#步骤 4:测试密码修改(确认故障解决))

- [3.2 场景 2:解决 "无法改回原密码" 故障](#3.2 场景 2:解决 “无法改回原密码” 故障)

-

- [前提:先完成 "场景 1" 步骤 1-3(解除锁定)](#前提:先完成 “场景 1” 步骤 1-3(解除锁定))

- [步骤 1:确认原密码符合当前策略](#步骤 1:确认原密码符合当前策略)

- [步骤 2:处理 "密码历史限制"(核心步骤)](#步骤 2:处理 “密码历史限制”(核心步骤))

- [步骤 3:改回原密码并验证](#步骤 3:改回原密码并验证)

- [步骤 4:恢复密码历史策略(可选,保障安全性)](#步骤 4:恢复密码历史策略(可选,保障安全性))

- [特殊处理:kysec 模块拦截](#特殊处理:kysec 模块拦截)

- [第四章 特殊场景进阶处理](#第四章 特殊场景进阶处理)

- [第五章 常见问题排查(FAQ)](#第五章 常见问题排查(FAQ))

- [第六章 自动化运维脚本(一键处理)](#第六章 自动化运维脚本(一键处理))

-

- [6.1 脚本内容(`fix_passwd_fault.sh`)](#6.1 脚本内容(

fix_passwd_fault.sh)) - [6.2 脚本使用说明](#6.2 脚本使用说明)

- [6.1 脚本内容(`fix_passwd_fault.sh`)](#6.1 脚本内容(

- [第七章 国产化环境特殊适配](#第七章 国产化环境特殊适配)

-

- [7.1 与麒麟安全加固工具(kysec)的兼容性](#7.1 与麒麟安全加固工具(kysec)的兼容性)

- [7.2 与国产化软件的密码协同(达梦 / 金蝶等)](#7.2 与国产化软件的密码协同(达梦 / 金蝶等))

- [第八章 故障处理后验证清单](#第八章 故障处理后验证清单)

- [第九章 总结与扩展](#第九章 总结与扩展)

前言

在国产化运维场景中,Kylin Linux(如 V4.0/V5.0/V10 SP1)常出现两类核心密码故障:

一是执行passwd root时提示 "超出服务重试次数",

二是更换密码后无法改回原密码(如kylin123AA@)。

本文整合两类故障的原因分析、分步解决方案、特殊场景应对及自动化工具,覆盖从常规排查到国产化适配的全流程,适配不同版本系统与运维场景。

第一章 故障场景与现象

1.1 场景 1:修改 root 密码提示 "超出服务重试次数"

操作背景

通过 SSH 远程或本地终端登录 Kylin 系统,执行密码修改命令(交互式 / 非交互式)时触发故障:

bash

# 交互式修改

[root@kylin-server ~]# passwd root

# 非交互式修改(批量运维常用)

[root@kylin-server ~]# echo "Abcd_1234@" | passwd --stdin root错误提示

命令未进入密码输入流程,直接返回:

passwd: 已经超出服务重试的最多次数多次重试仍报相同错误,排除 "输入格式错误" 等低级问题,判定为系统服务或认证配置故障。

1.2 场景 2:更换密码后无法改回原密码

操作背景

因 "场景 1" 故障或日常运维更换 root 密码后,需改回原密码(如kylin123AA@),执行passwd root输入原密码时触发以下任一错误:

-

提示 "password has been used before"(密码已被使用);

-

提示 "passwd: 密码不符合策略要求";

-

残留 "超出服务重试次数" 错误(即使已更换过一次密码)。

第二章 核心原因分析(通用 + 差异化)

2.1 通用核心原因(两类场景均可能触发)

(1)PAM 认证模块锁定(最高频)

Kylin 通过PAM(可插拔认证模块) 管控密码操作,默认配置以下模块限制重试次数:

-

新版本(V10 SP1/5.0):

pam_faillock.so(配置路径:/etc/pam.d/passwd或/etc/pam.d/system-auth); -

旧版本(V4.0):

pam_tally2.so(同路径)。若此前多次输入错误密码(远程登录、

su切换、密码修改时),触发模块中deny=N(默认 3-5 次)限制,即使更换过一次密码,锁定状态可能未完全解除。

(2)passwd 服务状态异常

passwd命令依赖passwd.service(部分系统整合于systemd-logind.service),若服务因 "资源耗尽""配置错乱" 处于 "重试超限" 状态,会拒绝所有密码修改请求。

(3)临时文件锁定未释放

系统在/var/run/(如/var/run/pam_tally/root)或/var/lock/目录生成密码操作临时文件,若此前操作异常中断(断网、强制退出),临时文件未清理,持续触发 "超限" 判定。

2.2 场景 2 差异化原因(改回原密码失败专属)

(1)密码历史限制(pam_pwhistory.so模块)

系统默认启用 "禁止重复使用最近 N 次密码" 策略,通过/etc/pam.d/passwd中的pam_pwhistory.so模块实现,示例配置:

password required pam_pwhistory.so use_authtok remember=12remember=12表示禁止使用最近 12 次使用过的密码,原密码若在历史记录中,会被直接拒绝。

(2)原密码不符合当前策略

系统密码策略通过/etc/security/pwquality.conf配置,若原密码(如kylin123AA@)不满足以下参数要求,会被判定为 "不合规":

-

minlen:最小长度(默认≥8,kylin123AA@为 10 位,通常符合); -

dcredit:数字字符最小数量(默认≥1,原密码含 "123",符合); -

ucredit:大写字母最小数量(默认≥1,原密码含 "A",符合); -

lcredit:小写字母最小数量(默认≥1,原密码含 "kylin",符合); -

ocredit:特殊字符最小数量(默认≥1,原密码含 "@",符合)。注:若策略后期升级(如

minlen调整为 12),原密码会突然不合规。

(3)第三方安全模块拦截(如 kysec)

Kylin 部分版本预装kysec(麒麟安全模块),若模块启用 "密码唯一性强制校验",会额外拦截原密码复用,需临时禁用后重试。

第三章 常规故障处理步骤

3.1 场景 1:解决 "超出服务重试次数" 故障

步骤 1:检查 root 用户锁定状态(定位 PAM 模块类型)

根据系统版本执行对应命令,确认是否因 PAM 模块超限锁定:

bash

# 情况A:新版本(V10 SP1/5.0,用pam_faillock.so)

faillock --user root

# 锁定时输出示例(含多次失败记录):

root:

When Type Source Valid

2025-10-28 09:12:10 RHOST 192.168.1.100 V

# 情况B:旧版本(V4.0,用pam_tally2.so)

pam_tally2 -u root

# 锁定时输出示例(Failures>deny值):

Login Failures Latest failure From

root 6 2025-10-28 09:15:30 192.168.1.100步骤 2:解锁 root 用户(解除 PAM 锁定)

根据模块类型执行解锁命令,确保失败次数清零:

# 情况A:pam_faillock.so模块(V10 SP1/5.0)

faillock --user root --reset

# 成功提示:Reset failed login count for user root

# 情况B:pam_tally2.so模块(V4.0)

pam_tally2 -u root --reset

# 验证解锁:再次执行pam_tally2 -u root,确认Failures=0步骤 3:清理临时文件 + 重启相关服务

bash

# 1. 清理PAM临时锁定文件(覆盖新旧版本)

rm -rf /var/run/pam_tally/* /var/lock/passwd.lock

# 2. 重启passwd与登录服务(确保配置生效)

systemctl restart passwd

systemctl restart systemd-logind

# 3. 验证服务状态(passwd为瞬时服务,inactive为正常)

systemctl status passwd

# 预期输出:Active: inactive (dead) since Mon 2025-10-28 10:00:00 CST; 5s ago步骤 4:测试密码修改(确认故障解决)

执行修改命令,若能正常完成输入流程,说明故障修复:

bash

[root@kylin-server ~]# passwd root

更改用户 root 的密码 。

新的 密码:

重新输入新的 密码:

passwd:所有的身份验证令牌已经成功更新。3.2 场景 2:解决 "无法改回原密码" 故障

前提:先完成 "场景 1" 步骤 1-3(解除锁定)

改回原密码失败的核心前提是 "锁定状态已解除",需先执行场景 1 的解锁、清临时文件、重启服务操作,再进行以下步骤。

步骤 1:确认原密码符合当前策略

bash

# 1. 查看密码策略配置文件

cat /etc/security/pwquality.conf

# 2. 重点校验原密码(如kylin123AA@)是否符合参数要求

# 若参数不满足(如minlen=12),需临时调整后重试(调整后重启passwd服务)步骤 2:处理 "密码历史限制"(核心步骤)

若提示 "password has been used before",需临时绕过pam_pwhistory.so模块限制:

bash

# 1. 查看密码历史策略配置

grep 'pam_pwhistory' /etc/pam.d/passwd

# 预期输出(remember=12表示禁止最近12次密码):

password required pam_pwhistory.so use_authtok remember=12

# 2. 编辑配置文件,添加ignore=1参数(临时绕过历史限制)

vim /etc/pam.d/passwd

# 修改后配置:

password required pam_pwhistory.so use_authtok remember=12 ignore=1

# 3. 保存退出(:wq),重启passwd服务

systemctl restart passwd步骤 3:改回原密码并验证

bash

# 1. 执行修改命令,输入原密码(如kylin123AA@)

passwd root

# 预期流程:

更改用户 root 的密码 。

新的 密码:kylin123AA@

重新输入新的 密码:kylin123AA@

passwd:所有的身份验证令牌已经成功更新。

# 2. 验证原密码有效性(通过su登录测试)

su - root

# 输入原密码kylin123AA@,若能成功进入root环境,说明修改生效步骤 4:恢复密码历史策略(可选,保障安全性)

若无需长期绕过历史限制,改回原密码后需删除ignore=1参数:

bash

vim /etc/pam.d/passwd

# 恢复为:password required pam_pwhistory.so use_authtok remember=12

systemctl restart passwd特殊处理:kysec 模块拦截

若步骤 3 仍失败,排查是否有 kysec 模块拦截:

bash

# 1. 临时禁用kysec服务

systemctl stop kysec

systemctl disable kysec

# 2. 重新执行passwd root改回原密码,完成后恢复kysec

systemctl start kysec

systemctl enable kysec第四章 特殊场景进阶处理

4.1 单用户模式下的密码故障(远程登录失效时)

当系统因密码锁定导致 SSH / 本地终端均无法登录时,需通过单用户模式解锁,适用于所有 Kylin 版本:

步骤 1:进入单用户模式

-

重启 Kylin 系统,在 GRUB 启动菜单界面(开机后 3 秒内按

E键),找到以linux16 /vmlinuz-xxx开头的行; -

在该行末尾添加

rd.break enforcing=0(关闭 SELinux 强制模式,避免权限拦截),按Ctrl+X启动; -

系统进入紧急 shell,执行以下命令挂载根目录为可写模式:

mount -o remount,rw /sysroot

chroot /sysroot # 切换到系统根环境

步骤 2:执行解锁与密码修改

bash

# 1. 按系统版本执行解锁(同第三章步骤2)

# 新版本(V10 SP1/5.0)

faillock --user root --reset

# 旧版本(V4.0)

pam_tally2 -u root --reset

# 2. 直接修改root密码(无需担心重试限制)

passwd root

# 输入新密码(可临时设置简单密码用于登录,后续再优化)

# 3. 清理临时文件并退出

rm -rf /var/run/pam_tally/* /var/lock/passwd.lock

exit # 退出chroot环境

umount /sysroot # 卸载根目录

reboot # 重启系统步骤 3:重启后验证

系统重启后,通过 SSH 或本地终端登录,执行passwd root确认可正常修改密码,无 "重试超限" 提示。

4.2 集群环境下的密码同步故障

若 Kylin 节点属于集群(如大数据集群、虚拟化集群),单节点改密码后需同步至所有节点,否则可能导致集群服务(如 Hadoop、K8s)认证失败:

问题现象

单节点改回原密码后,集群其他节点仍提示 "超出重试次数",或服务因密码不一致报错。

解决步骤

- 统一解锁所有节点:通过 Ansible 批量执行解锁命令(需提前配置节点免密登录):

bash

ansible all -m shell -a "faillock --user root --reset && rm -rf /var/run/pam_tally/*"

2.同步原密码至所有节点:

bash

# 非交互式批量修改(确保原密码符合所有节点策略)

ansible all -m shell -a "echo 'kylin123AA@' | passwd --stdin root"- 验证集群服务:重启依赖 root 认证的服务(如 NFS、rsync),确认无密码相关报错:

bash

ansible all -m systemd -a "name=nfs-server state=restarted"

ansible all -m shell -a "systemctl status nfs-server | grep 'active (running)'"第五章 常见问题排查(FAQ)

5.1 解锁后仍提示 "超出重试次数" 怎么办?

排查方向与解决:

- 临时文件未彻底清理 :检查

/var/run/pam_tally/和/var/lock/残留文件:

bash

find /var/run /var/lock -name "\*passwd\*" -o -name "\*pam\*" | grep -E "tally|lock"

# 若输出类似/var/lock/passwd.lock,执行rm -f 路径删除 2.SELinux 策略拦截:临时关闭 SELinux 验证:

bash

setenforce 0 # 临时关闭(重启失效)

passwd root # 再次尝试修改

# 若解决,需永久调整SELinux策略(编辑/etc/selinux/config,设SELINUX=permissive)5.2 非 root 用户改密码遇到相同 "重试超限" 错误?

原因:

PAM 模块配置中even_deny_root仅限制 root,普通用户默认受deny=N限制,多次输错密码也会锁定。

解决:

bash

# 1. 查看普通用户锁定状态(以user1为例)

faillock --user user1 # 新版本

# 或

pam_tally2 -u user1 # 旧版本

# 2. 解锁普通用户

faillock --user user1 --reset # 新版本

pam_tally2 -u user1 --reset # 旧版本

# 3. (可选)放宽普通用户限制:编辑/etc/pam.d/passwd,将deny值从5调整为15

sed -i 's/deny=5/deny=15/' /etc/pam.d/passwd

systemctl restart passwd5.3 /var/log/secure日志无密码错误记录?

原因:

-

rsyslog 服务未启用,日志未正常写入;

-

日志文件权限不足,或已被日志轮转(压缩为

secure-xxx.gz)。

解决:

bash

# 1. 检查rsyslog服务状态

systemctl status rsyslog

# 若未启动,执行:systemctl start rsyslog && systemctl enable rsyslog

# 2. 查看轮转后的日志

zcat /var/log/secure-\$(date +%Y%m%d -d "1 day ago").gz | grep "FAILED PASSWORD"

# 3. 恢复日志写入权限(若权限异常)

chmod 600 /var/log/secure

chown root:root /var/log/secure第六章 自动化运维脚本(一键处理)

为避免重复执行命令,编写自动化脚本覆盖 "锁定检查→解锁→清理→测试" 全流程,适用于所有 Kylin 版本:

6.1 脚本内容(fix_passwd_fault.sh)

shell

#!/bin/bash

# 功能:一键处理Kylin root密码"重试超限"与"改回原密码"故障

# 使用方法:chmod +x fix_passwd_fault.sh && ./fix_passwd_fault.sh 原密码(如kylin123AA@)

# 1. 检查参数(需传入原密码)

if [ $# -ne 1 ]; then

echo "用法错误!示例:./fix_passwd_fault.sh kylin123AA@"

exit 1

fi

OLD_PWD=$1

# 2. 判定系统版本与PAM模块类型

if command -v faillock &> /dev/null; then

MODULE_TYPE="faillock"

echo "[INFO] 检测到新版本系统(使用pam_faillock.so模块)"

else

MODULE_TYPE="tally2"

echo "[INFO] 检测到旧版本系统(使用pam_tally2.so模块)"

fi

# 3. 解锁root用户

if [ "$MODULE_TYPE" = "faillock" ]; then

faillock --user root --reset

else

pam_tally2 -u root --reset

fi

echo "[INFO] root用户解锁完成"

# 4. 清理临时文件+重启服务

rm -rf /var/run/pam_tally/\* /var/lock/passwd.lock

systemctl restart passwd systemd-logind

echo "[INFO] 临时文件清理与服务重启完成"

# 5. 临时绕过密码历史限制(改回原密码)

sed -i '/pam\_pwhistory.so/s/\$/ ignore=1/' /etc/pam.d/passwd

systemctl restart passwd

echo "[INFO] 临时绕过密码历史限制"

# 6. 改回原密码并验证

echo "$OLD_PWD" | passwd --stdin root

if [ $? -eq 0 ]; then

echo "[SUCCESS] 原密码($OLD_PWD)修改成功"

# 验证密码有效性

echo "$OLD_PWD" | su - root -c "echo '密码验证通过'" &> /dev/null

if [ $? -eq 0 ]; then

echo "[SUCCESS] 密码验证通过,可正常登录"

fi

else

echo "[ERROR] 原密码修改失败,请检查密码是否符合策略"

exit 1

fi

# 7. 恢复密码历史策略(保障安全性)

sed -i '/pam\_pwhistory.so/s/ ignore=1//' /etc/pam.d/passwd

systemctl restart passwd

echo "[INFO] 密码历史策略已恢复"6.2 脚本使用说明

- 上传脚本至 Kylin 服务器

/root/目录,赋予执行权限:

bash

chmod +x /root/fix\_passwd\_fault.sh 2.执行脚本(需传入原密码,如kylin123AA@):

bash

/root/fix_passwd_fault.sh kylin123AA@ 3.查看输出中的[SUCCESS]提示,确认故障解决。

第七章 国产化环境特殊适配

7.1 与麒麟安全加固工具(kysec)的兼容性

部分 Kylin 系统预装kysec安全加固模块,会额外强化密码策略,需注意:

-

kysec 拦截表现:即使绕过 PAM 限制,改密码时仍提示 "密码不符合安全策略";

-

临时适配步骤:

bash

# 1. 查看kysec密码策略配置

kysecctl get password_policy

# 2. 临时降低策略等级(改完密码后恢复)

kysecctl set password_policy level=low

# 3. 改回原密码后恢复策略等级

kysecctl set password_policy level=high7.2 与国产化软件的密码协同(达梦 / 金蝶等)

若系统部署达梦数据库、金蝶中间件等国产化软件,需确保 root 密码修改后:

-

软件配置同步:检查软件配置文件中依赖 root 密码的字段(如达梦数据库备份脚本),同步更新为原密码;

-

服务重启验证:

bash

# 示例:重启达梦数据库服务

systemctl restart DmServiceDMSERVER

# 验证服务日志无密码报错

tail -f /dm8/log/dm_alert.log | grep -i "password"第八章 故障处理后验证清单

处理完成后需执行以下验证清单,确保系统恢复正常:

| 验证项 | 验证命令 / 操作 | 预期结果 |

|---|---|---|

| 1. PAM 模块状态 | faillock --user root(新版本) |

无锁定记录,输出为空或 "Never failed" |

| 2. passwd 服务状态 | systemctl status passwd |

Active: inactive (dead)(瞬时服务正常状态) |

| 3. 密码有效性 | su - root(输入原密码) |

成功进入 root 环境,无报错 |

| 4. 日志正常性 | grep "passwd" /var/log/secure |

无 "FAILED""error" 等异常日志 |

| 5. 密码策略恢复 | grep 'pam_pwhistory' /etc/pam.d/passwd |

无ignore=1参数,恢复原始配置 |

| 6. 国产化软件兼容性 | 重启达梦 / 金蝶等服务 | 服务正常启动,无密码相关报错 |

第九章 总结与扩展

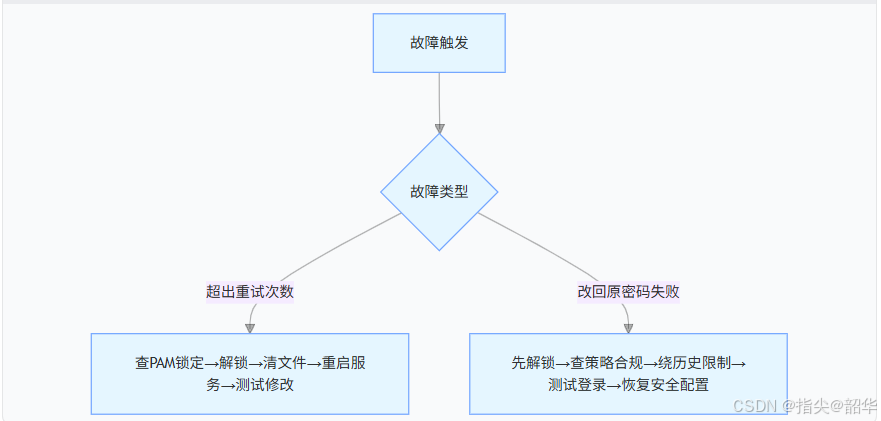

Kylin Linux root 密码故障的核心处理逻辑可总结为:

核心建议

-

短期解决:优先通过 PAM 模块解锁、清理临时文件恢复密码功能;

-

长期优化:合理配置 PAM 参数(如放宽 root 错误次数限制)、启用日志监控、部署自动化脚本;

-

国产化适配:关注 kysec 模块与第三方软件协同,避免安全策略冲突。

支持渠道

若遇到文档未覆盖的故障场景(如加密分区下的密码故障),可通过以下渠道获取支持:

-

麒麟官方技术支持:400-810-6681(需提供系统序列号);

-

开源社区:Kylin OS Gitee 仓库(https://gitee.com/openeuler/Kylin)提交 issue。