前言

在现代软件开发和运维的生态系统中,容器化技术已经从一个新兴趋势演变为不可或缺的核心组件。而在这场技术革命的中心,Docker以其简洁、高效的特性,引领了容器化的潮流。然而,Docker的强大并不仅仅在于其能够在本地构建和运行容器,更在于其背后完善的生态系统,其中,Docker镜像仓库(Docker Image Registry)正是支撑这套生态系统高效运转的基石。

本文将以一份详尽的技术文档为蓝本,对Docker镜像仓库的每一个方面进行深入的剖-析。我们将从最基础的概念与架构讲起,逐步深入到仓库的分类、工作机制、市面上主流的公有及私有仓库解决方案,最后,我们将通过详细的命令行实战,帮助您彻底掌握镜像仓库的查询、拉取、推送和管理等各项操作。无论您是初学者还是经验丰富的开发者,相信本文都能为您带来对Docker镜像仓库全新的、更为深刻的理解。

第一章:核心概念与架构------构建Docker世界的基石

要理解镜像仓库,我们首先必须明确它的核心服务对象------Docker镜像。一个Docker镜像并不仅仅是一个单一的文件,它是一个分层的、轻量级的、可执行的软件包,其中包含了运行特定应用所需的所有内容:代码、运行时、库、环境变量和配置文件。而镜像仓库的职责,正是对这些"软件包"进行系统化的存储、管理和分发。

1.1 仓库的核心概念

一个完整的镜像仓库系统由多个关键概念组成,它们共同协作,构成了我们所见的强大功能。

-

镜像仓库 (Registry) : 这是整个系统的核心,是镜像的集中存储地。它负责保管所有上传的镜像,并处理来自Docker客户端的拉取(pull)和推送(push)请求。当我们谈论

hub.docker.com(Docker官方仓库)、阿里云容器镜像服务(ACR)或是自建的Harbor仓库时,我们指的就是一个Registry。在实际应用中,我们通常通过DNS名称(如docker.io)或IP地址来指定要与之交互的Registry。 -

仓库 (Repository) : 如果说Registry是一个巨大的图书馆,那么Repository就是图书馆里的一个特定书架,专门存放某一"系列"的书籍。在Docker的语境中,一个Repository用于存放所有与某个特定应用或服务相关的镜像。例如,所有Nginx官方镜像都存放在名为

nginx的Repository中;所有MySQL的官方镜像则存放在mysql这个Repository中。一个Registry可以包含成千上百个Repository。 -

镜像 (Image) 与标签 (Tag) : 书架上的每一本书都有不同的版本(如第一版、第二版、修订版),在Docker中,这些不同的版本就是通过标签(Tag)来区分的。一个Repository中可以包含多个镜像,它们通过

ImageName:Tag的格式来唯一标识。例如,nginx:1.23.3指向Nginx的1.23.3版本镜像,而nginx:latest通常指向该Repository中最新的稳定版镜像。Tag是可变的,latest这个Tag今天可能指向版本A,明天就可以更新为指向版本B。为了实现不可变的基础设施,更可靠的方式是使用镜像的摘要(Digest),这是一个基于镜像内容生成的SHA256哈希值,是镜像唯一的、不可变的ID。 -

认证与授权 (Authentication & Authorization) : 商业和企业级应用中,并非所有镜像都是公开的。Registry提供了完善的用户认证(你是谁?)和授权(你能做什么?)机制。用户可以通过

docker login命令登录到Registry,只有经过授权的用户才能向特定的私有Repository推送或拉取镜像,这确保了软件资产的安全性。 -

索引 (Index): 为了方便用户发现和查找镜像,Registry通常会提供一个索引服务。它维护了关于镜像的元数据,例如镜像名称、描述、星级、官方认证状态等,并提供搜索功能,这就是我们在Docker Hub网站上能够搜索镜像的原因。

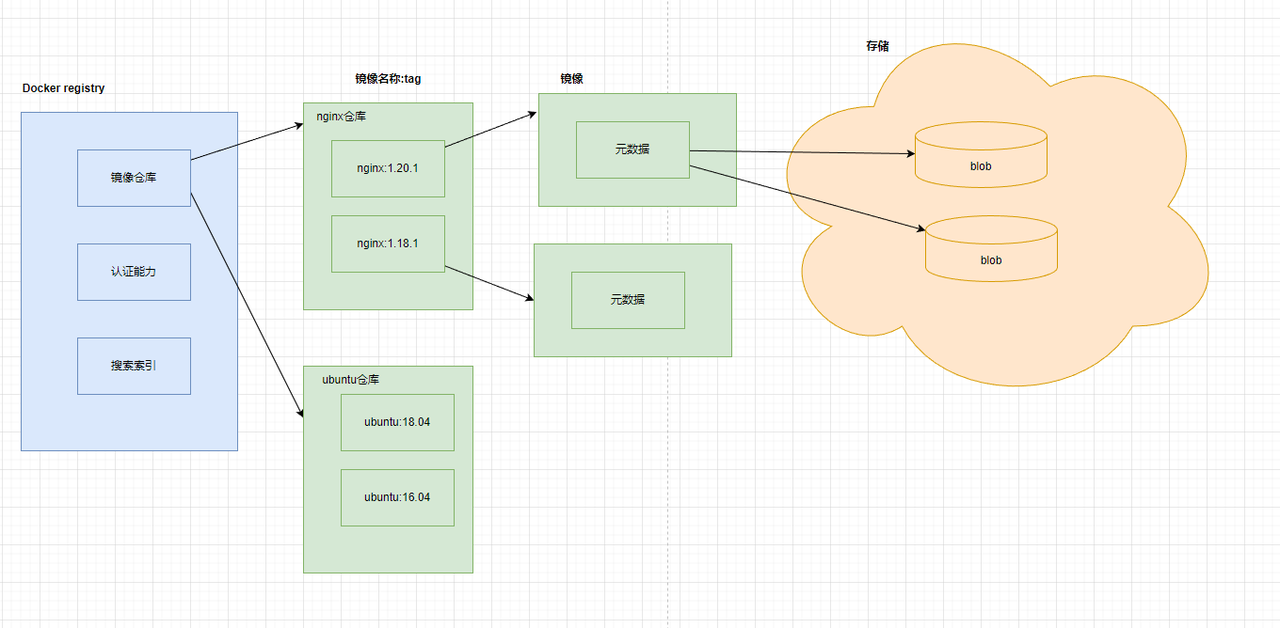

1.2 镜像仓库的整体架构视图

下图清晰地展示了这些核心概念之间的层级关系:

这张架构图为我们描绘了一幅宏观的画卷:

- 最顶层是镜像仓库(Registry),它是所有数据的最终归宿,例如官方的Docker Hub。

- Registry内部包含多个仓库(Repository) 。图中清晰地展示了两种类型的Repository:

- 顶层仓库(Top-level Repository) :如

ubuntu,通常由官方或受信任的组织维护,名称简洁。 - 用户仓库(User Repository) :如

caijiuuyk/nginx,其名称格式为"用户名/仓库名"。这表明这个nginx仓库属于caijiuuyk这个用户或组织,用于区分官方的nginx仓库。

- 顶层仓库(Top-level Repository) :如

- 每个Repository内部又包含多个带有标签(Tag)的镜像 。例如,在

ubuntu这个Repository中,有16.04、18.04等多个Tag,分别对应不同版本的Ubuntu操作系统镜像。

1.3 深入镜像的内部构造

文档中提到:"一个容器镜像包含了两个部分,一个是元数据...另一个是存储数据...在一个一个的 blob 里面"。这一点至关重要。

- 元数据 (Metadata) : 这通常指的是一个名为

manifest的JSON文件。它就像一本书的目录和版权页,描述了镜像的"配方"。它会详细列出构成该镜像的所有文件系统层的摘要(SHA256哈希值)、大小,以及镜像的配置信息,如启动命令、环境变量、CPU架构等。 - 存储数据 (Blobs) : 这些是真正构成镜像文件系统的"层"(Layers)。每一层都是一个包含了文件和目录变更的tar压缩包。Docker的精妙之处在于,这些层是共享和可复用的。例如,如果你的

node:16镜像和node:18镜像都基于同一个ubuntu:20.04基础镜像,那么在你的本地存储或Registry中,这个Ubuntu基础镜像的层(Blobs)只会存储一份。这种设计极大地节省了存储空间和网络传输带宽。

第二章:镜像仓库的分类------公有与私有,各取所需

根据其开放性和服务对象的不同,镜像仓库可以被划分为多种类型。理解这些分类有助于我们在不同的场景下做出最合适的技术选型。

2.1 按对外开放程度划分

这是最常用也是最核心的一种划分方式,直接关系到镜像的安全性和可访问性。

-

公有仓库 (Public Registry):

- 定义:这类仓库面向互联网上的所有用户开放,任何人都可以无需认证或许可,就能从中拉取(pull)绝大多数镜像。最著名的例子就是Docker Hub。

- 优点 :

- 便捷性:提供了海量的、现成的官方和社区镜像,极大地简化了开发和测试环境的搭建过程。

- 社区驱动:是开源项目分发其软件的理想平台,促进了技术的传播和协作。

- 缺点 :

- 安全性:将包含敏感代码或配置的私有应用镜像上传到公有仓库,会造成严重的安全风险。

- 网络依赖和性能:访问速度受限于国际网络状况,尤其在国内,可能会遇到访问不稳定的问题。

- 速率限制:为防止滥用,像Docker Hub这样的公有仓库会对匿名和免费用户的拉取次数进行限制。

-

私有仓库 (Private Registry):

- 定义:与公有仓库相反,私有仓库通常部署在组织内部的私有网络中(On-Premise)或云服务商的虚拟私有云(VPC)内,访问受到严格的防火墙和身份认证保护。

- 优点 :

- 安全性与合规性:是存储企业专有应用、商业软件镜像的唯一选择,完全掌控镜像的访问权限,满足数据安全和合规性要求。

- 高性能与稳定性:由于部署在内网,镜像的上传和下载速度极快,不受公网波动影响,保证了CI/CD流程的稳定高效。

- 无限制访问:内部团队可以无限制地拉取和推送镜像,不受公有仓库的速率限制策略影响。

- 缺点 :

- 维护成本:需要专门的人员或团队来搭建、配置、监控和维护私有仓库的稳定运行。

2.2 按供应商和面向群体划分

这种分类方式更多地从商业和服务的角度出发,帮助我们理解不同Registry提供商的定位。

- Sponsor (赞助) Registry: 由第三方公司搭建和维护,服务于Docker社区和其自身客户。它们可能提供一些增值服务,是Docker生态的补充。

- Mirror (镜像) Registry: 这类仓库在国内尤为重要。它作为上游公有仓库(如Docker Hub)的一个缓存或"镜子",当用户请求一个镜像时,如果Mirror Registry中不存在,它会从上游仓库拉取并缓存起来,后续的请求将直接从这个镜像站点获取,从而极大地提升下载速度。后文将要介绍的阿里云、网易云加速器就属于这一类。

- Vendor (供应商) Registry: 指的是由大型软件或云服务供应商提供的Registry。例如,Google的GCR (Google Container Registry,现已升级为Artifact Registry),Red Hat的Quay.io,Amazon的ECR (Elastic Container Registry)。这些仓库通常与其云平台深度集成,为用户提供无缝的容器化应用部署体验。

- Private Registry: 泛指所有为私有实体(如企业、组织)提供、仅供内部使用的仓库。它可以是基于开源软件(如Docker Registry, Harbor)自建的,也可以是云厂商提供的私有仓库服务。

第三章:镜像仓库的工作机制------流畅协作的背后逻辑

理解镜像仓库的工作机制,能帮助我们更好地利用它来优化开发和部署流程。

3.1 镜像仓库的标准使用流程

一个典型的与镜像仓库交互的生命周期如下:

- 登录 (Login) : 开发者首先使用

docker login命令,提供用户名和密码,登录到目标Registry。对于公有镜像的拉取,此步骤通常不是必需的,但对于任何推送操作或私有镜像的拉取,这都是第一步。 - 拉取 (Pull) : 开发或运维人员使用

docker pull <image_name>:<tag>命令,从Registry中下载所需要的镜像到本地机器,作为应用开发的基础或用于部署。 - 构建/制作 (Build/Commit) : 开发者在本地基于拉取的基础镜像,通过

Dockerfile和docker build命令,或者通过修改一个正在运行的容器后使用docker commit命令,来创建包含自己应用的新镜像。 - 推送 (Push) : 镜像制作完成后,开发者使用

docker push <image_name>:<tag>命令,将这个新镜像上传到Registry中,以供团队其他成员或CI/CD系统使用。

3.2 实际研发中的应用场景

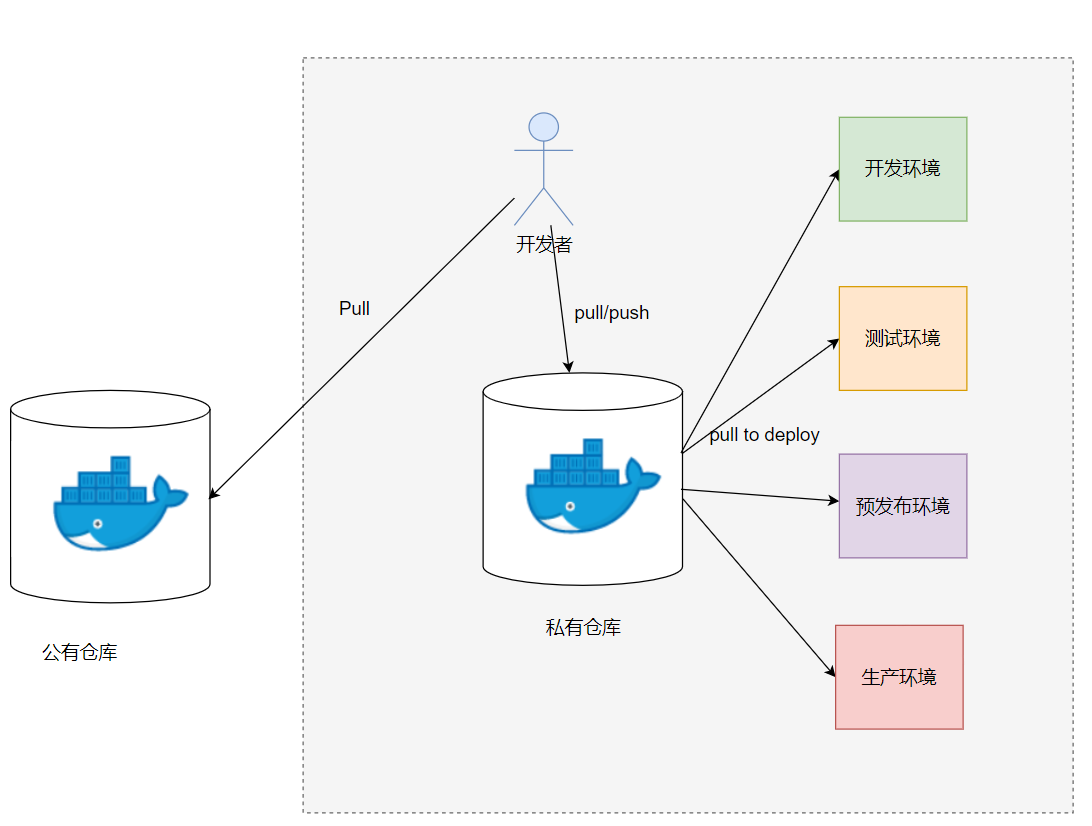

在现代的DevOps实践中,镜像仓库扮演着连接开发与运维(或自动化部署系统)的关键枢纽角色。

上图生动地展示了这一流程:

- 左侧的开发者(Developer):他们在本地环境中进行编码、构建和测试,最终生成一个应用的Docker镜像。

- 中间环节(Push) :开发者将构建好的镜像

push到公司的**私有镜像仓库(Private Registry)**中。这一步通常是开发阶段的终点。 - 右侧的自动化流程(CI/CD) :

- 持续集成/持续部署 (CI/CD) 系统(如Jenkins, GitLab CI)会监控私有仓库的变化。一旦有新的镜像版本被推送上来,就会自动触发部署流程。

- CI/CD系统会指挥**生产环境(Production)**中的服务器,从私有仓库

pull这个最新的镜像。 - 最终,生产服务器基于这个新镜像启动新的容器,完成应用的更新和发布。

这个模型实现了开发和部署的解耦,开发者只需关心如何构建合格的镜像,而后续的部署流程则完全自动化,大大提升了效率和可靠性。

3.3 镜像的拉取机制------智能与高效的结合

当我们执行docker pull或docker run一个本地不存在的镜像时,Docker Daemon的内部机制如下:

- 本地检查: Docker Daemon首先会检查其本地存储,看是否存在指定名称和标签的镜像。

- 远程查找: 如果本地不存在,Daemon会连接到指定的Registry(如果未指定,默认为Docker Hub)。

- 清单获取 (Manifest Fetch): Daemon从Registry获取镜像的manifest文件。这个文件描述了镜像的配置和所有层的列表。

- 分层下载 (Layer Download): Daemon会逐一检查manifest中列出的每一层(layer)的摘要(digest)。它会再次检查本地存储,看是否已经存在具有相同摘要的层(可能来自其他镜像)。

- 按需拉取: Daemon只会下载本地不存在的层(blobs)。这就是为什么当你拉取一个与本地已有镜像共享基础镜像的新镜像时,会看到很多行显示"Already exists",并且下载速度飞快的原因。

- 镜像组装: 所有必需的层都下载完毕后,Docker会在本地根据manifest文件将这些层组装成一个完整的、可用的镜像。

第四章:盘点常用镜像仓库------从Docker Hub到私有化部署

市面上有众多优秀的镜像仓库解决方案,可以满足不同规模和需求的用户。

4.1 Docker Hub------全球最大的公共镜像中心

Docker Hub是Docker公司官方提供的、也是全球使用最广泛的镜像托管服务。它不仅仅是一个仓库,更是一个集成了多种功能的综合性平台。

核心功能一览:

- 海量镜像资源 : 提供了数以百万计的镜像,包括由操作系统、编程语言、数据库等官方维护的Official Images ,以及由认证合作伙伴发布的Verified Publisher镜像,质量和安全性有保障。

- 私有仓库: 每个用户都可以拥有一个免费的私有仓库,用于存储不希望公开的镜像。更高级的订阅计划则提供更多的私有仓库和团队协作功能。

- 强大的检索能力: 用户可以方便地搜索和发现所需的镜像。

- 自动构建 (Automated Builds) : 可以与GitHub和Bitbucket等代码托管平台关联。当你的代码仓库有新的提交时,Docker Hub可以自动拉取代码,根据你定义的

Dockerfile构建新的镜像,并推送到你的Repository中,实现了简单的CI功能。 - Webhook集成: 提供了Webhook功能,当有新的镜像被推送时,可以自动向你指定的URL发送HTTP回调请求,从而触发下游的CI/CD流程或其他自动化任务。

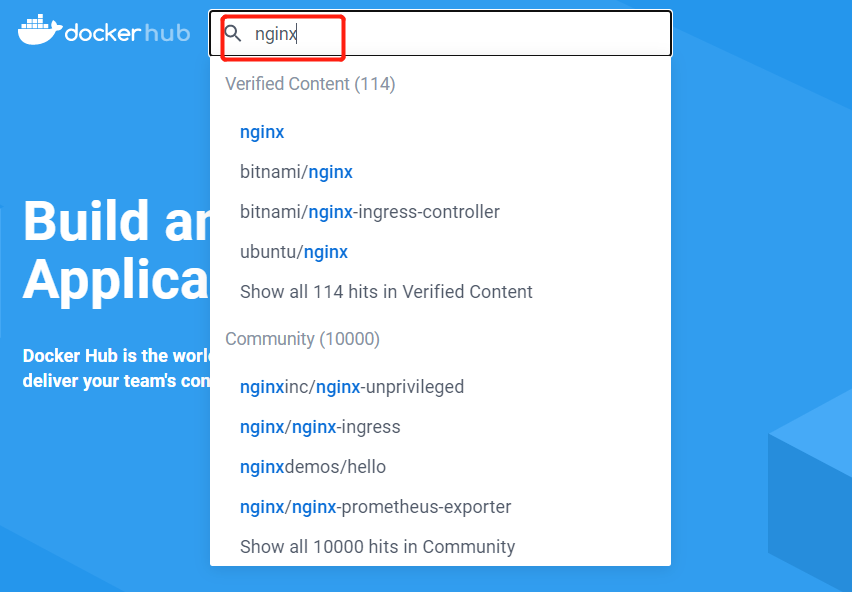

Docker Hub功能界面导览:

-

镜像搜索 :

这张截图展示了在Docker Hub网站上搜索"nginx"的结果。页面会列出所有相关的镜像仓库,其中带有"DOCKER OFFICIAL IMAGE"标识的是官方镜像,是我们通常的首选。

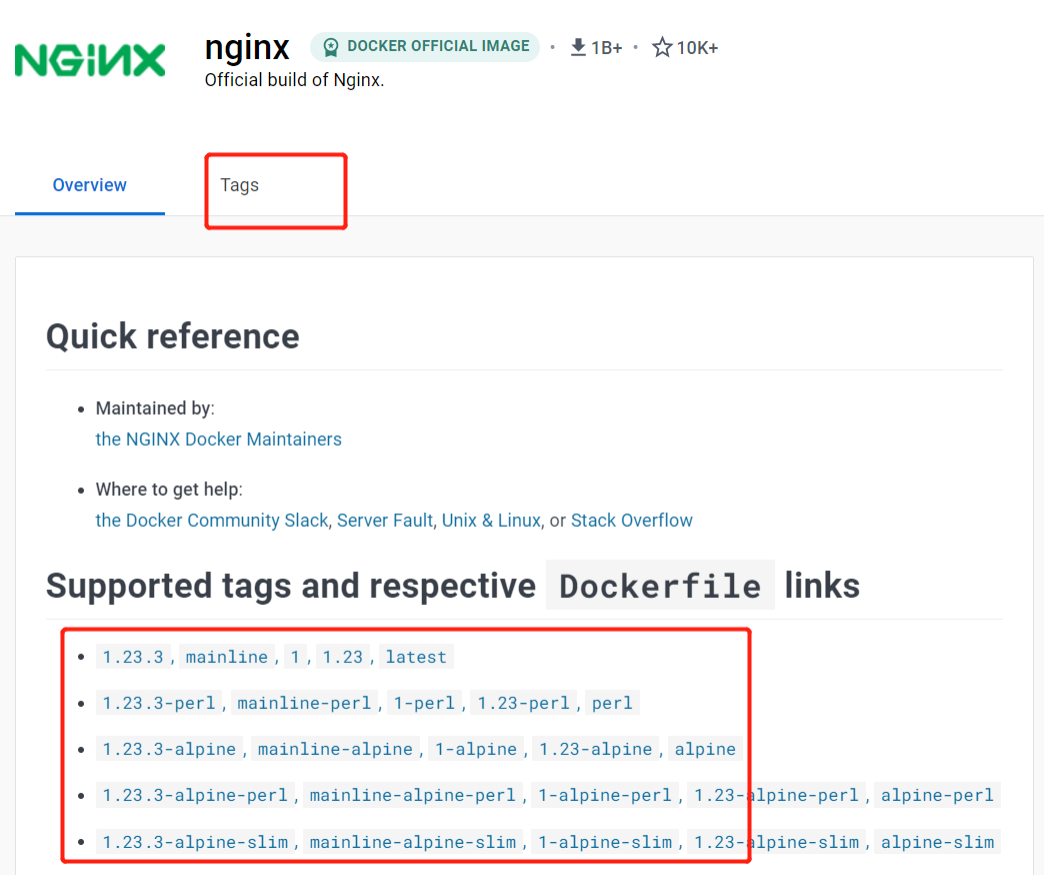

-

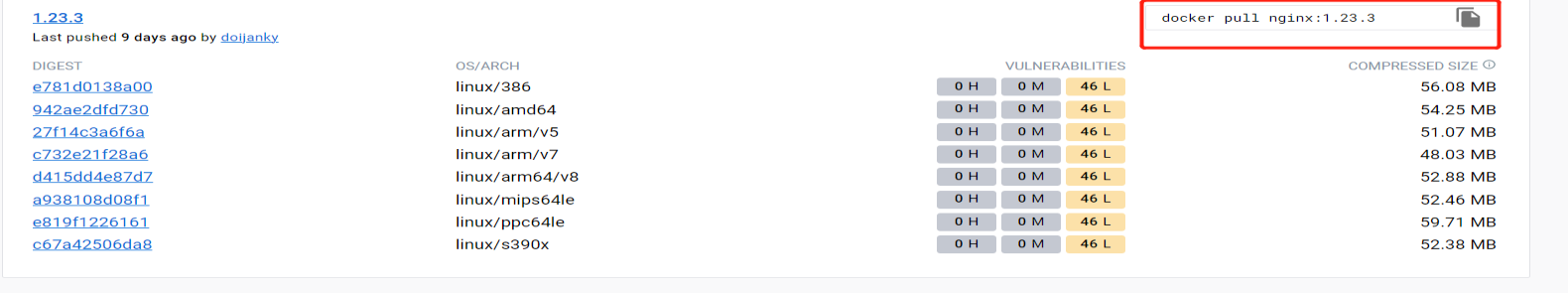

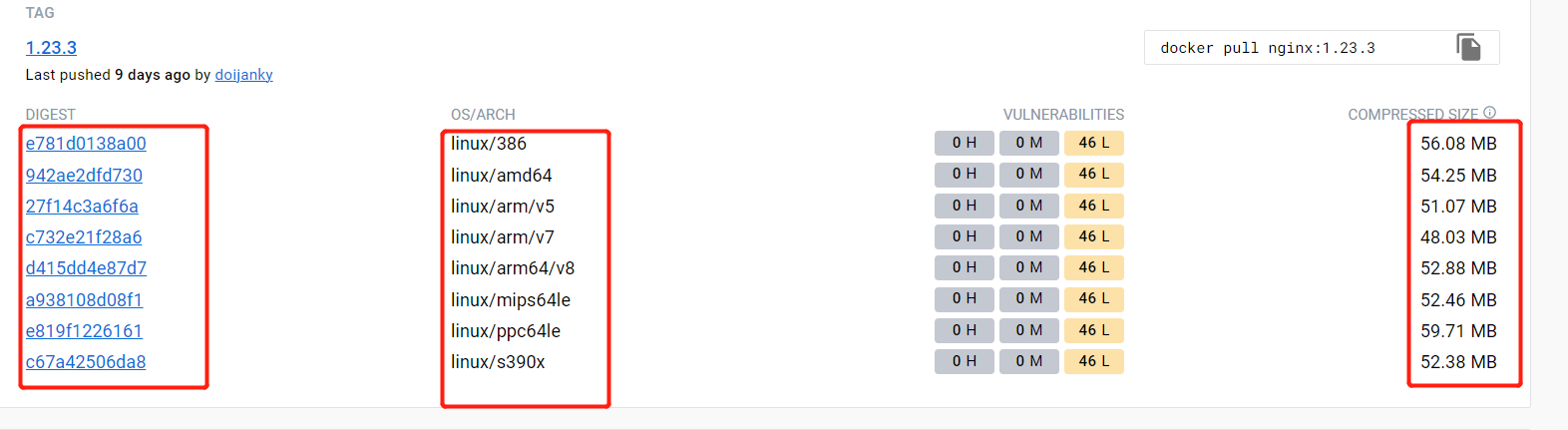

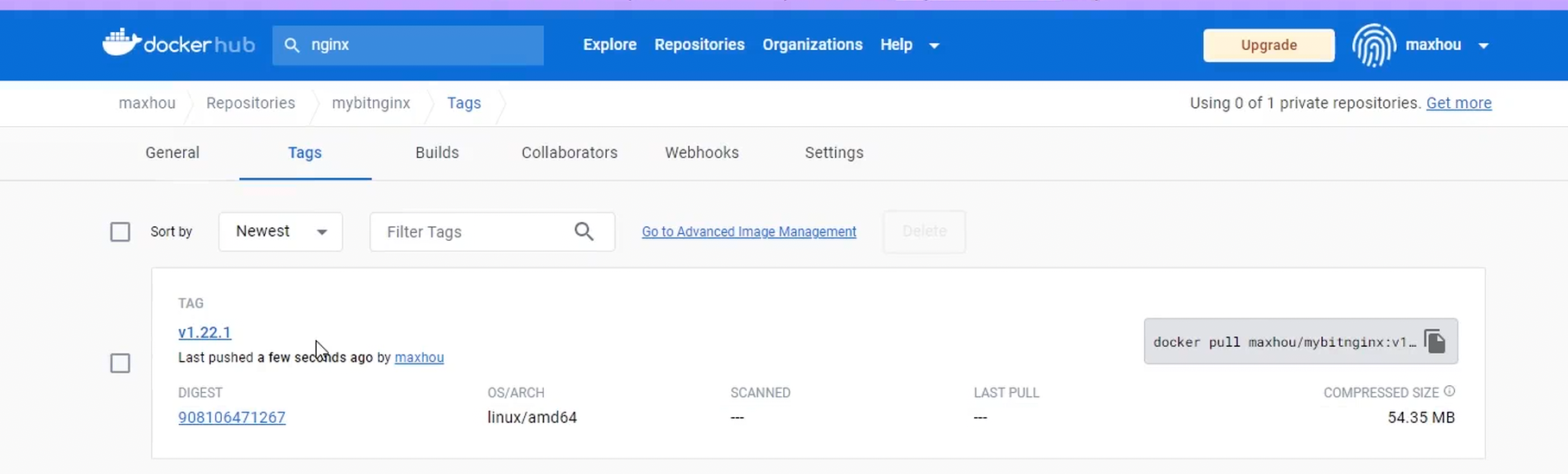

镜像标签(Tag)查找 :

进入

nginx官方镜像详情页后,点击"Tags"标签页,可以看到所有可用的版本标签。这对于选择特定版本的镜像至关重要,避免了使用不确定的latest标签可能带来的问题。 -

获取拉取命令 :

Docker Hub会非常贴心地直接提供对应镜像的

docker pull命令,用户可以直接复制使用。 -

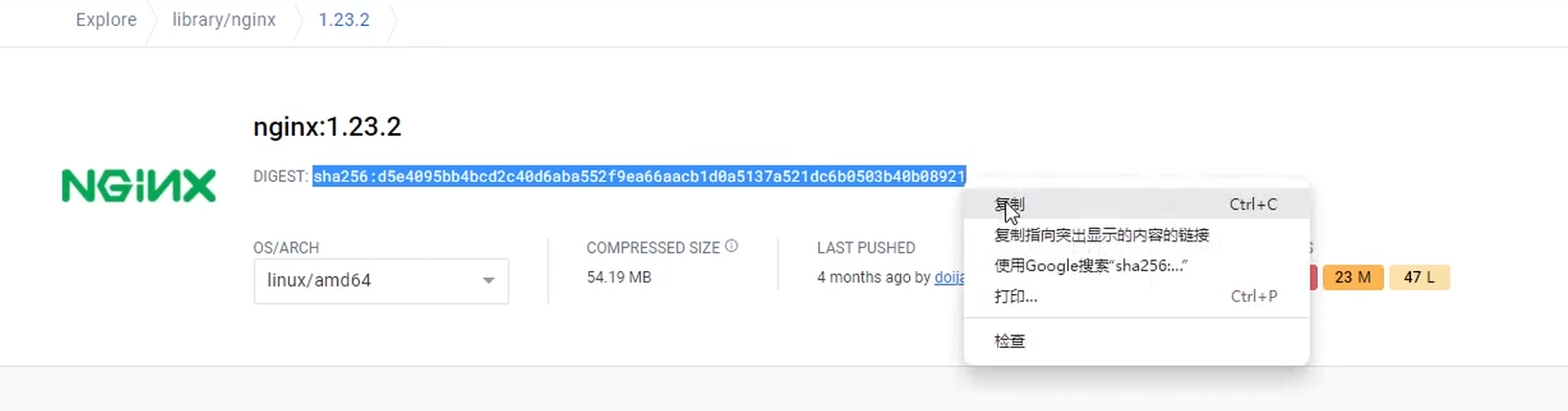

查看镜像详细信息 :

在标签列表中,点击具体的摘要(Digest),可以查看到该镜像层的详细信息,包括大小、操作系统/CPU架构(OS/ARCH)、层ID等。这对于多架构构建(如同时支持amd64和arm64)的场景非常有用。

在标签列表中,点击具体的摘要(Digest),可以查看到该镜像层的详细信息,包括大小、操作系统/CPU架构(OS/ARCH)、层ID等。这对于多架构构建(如同时支持amd64和arm64)的场景非常有用。

4.2 国内镜像源------为速度而生

由于网络原因,直接从国外的Docker Hub拉取镜像有时会非常缓慢甚至失败。为此,国内各大云服务商都提供了镜像加速器服务。

配置镜像加速器 :

配置加速器需要在Docker Daemon的配置文件/etc/docker/daemon.json中添加registry-mirrors字段。如果该文件不存在,需要手动创建。

json

{

"registry-mirrors": [

"https://hub-mirror.c.163.com",

"https://mirror.baidubce.com",

"https://<你的阿里云专属地址>"

]

}注意 :daemon.json是一个标准的JSON文件,如果你文件中已有其他配置,请确保将registry-mirrors作为一个新的键值对添加进去,并保持整体JSON格式正确。

配置完成后,需要执行以下命令使配置生效:

bash

# 重新加载systemd的配置文件

sudo systemctl daemon-reload

# 重启Docker服务

sudo systemctl restart docker

# (可选)检查Docker服务状态

sudo systemctl status docker配置成功后,docker pull一个镜像时,Docker Daemon会优先尝试从你配置的镜像加速器地址拉取。

4.3 私有仓库解决方案------掌控你的镜像命脉

对于企业而言,搭建私有仓库是保障研发流程顺畅和软件资产安全的核心步骤。

常见的私有仓库工具:

-

Docker Registry: 这是Docker官方提供的开源基础版镜像仓库,功能相对简单,只提供了镜像存储和分发的核心API,没有图形化的管理界面(UI)和高级的访问控制。但其轻量、部署简单的特点,使其成为小型团队或简单场景下的快速选择。

-

Harbor: 由VMware公司开源并贡献给云原生计算基金会(CNCF)的项目,现已成为毕业项目,是事实上的企业级私有仓库标准。Harbor在Docker Registry的基础上,提供了企业级用户所需的全套功能:

- 图形化管理界面 (UI): 方便管理员进行项目、用户和镜像的管理。

- 基于角色的访问控制 (RBAC): 可以精细化地控制用户对不同项目的访问权限(拉取、推送、管理等)。

- AD/LDAP集成: 可以与企业现有的统一身份认证系统集成。

- 镜像漏洞扫描: 集成了Clair、Trivy等开源扫描工具,可以在镜像上传后自动扫描其中的安全漏洞。

- 镜像复制 (Replication): 支持在多个Harbor实例之间同步镜像,轻松实现多数据中心或混合云环境下的镜像分发。

- 审计日志 (Audit Logging): 记录所有用户操作,便于安全审计和问题追溯。

-

Nexus Repository: 由Sonatype公司开发,是一款"通用"的仓库管理软件。它不仅支持Docker镜像,还支持Maven(Java)、npm(Node.js)、PyPI(Python)等多种格式的包管理。如果你的团队需要统一管理多种类型的研发制品,Nexus是一个非常强大的选择。

第五章:镜像仓库命令行实战------精通Docker CLI

掌握与镜像仓库交互的命令行工具是每一位Docker用户的基本功。下面我们将对核心命令进行详细的解读和演示。

| 命令 | 别名 | 功能 | 掌握程度 |

|---|---|---|---|

docker login |

登录仓库 | 必须掌握 | |

docker pull |

docker image pull |

拉取镜像 | 必须掌握 |

docker push |

docker image push |

推送镜像 | 必须掌握 |

docker search |

查找镜像 | 了解 | |

docker logout |

登出仓库 | 必须掌握 |

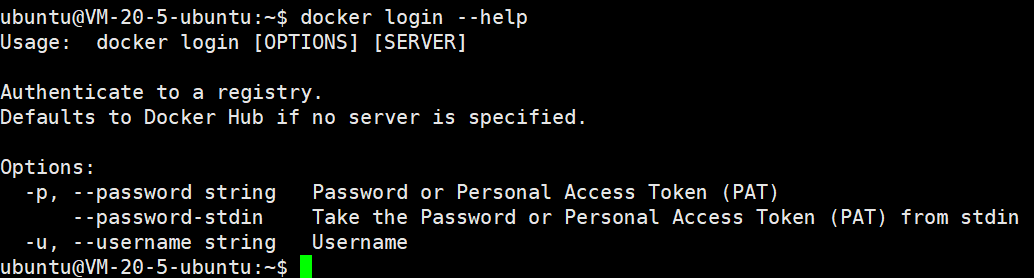

5.1 docker login:你的访问凭证

此命令用于登录到一个Docker Registry。如果未指定服务器地址,默认登录到Docker Hub。

语法 : docker login [OPTIONS] [SERVER]

关键参数:

-u,--username: 登录用户名-p,--password: 登录密码--password-stdin: 通过标准输入来读取密码,这在脚本中更安全,可以避免密码作为命令行参数出现在进程历史中。

示例:

bash

# 登录Docker Hub

docker login -u myusername -p mypassword

# 在脚本中安全地登录

cat my_password.txt | docker login --username myusername --password-stdin my.private.registry:5000下图展示了docker login --help的输出,列出了所有可用的选项:

5.2 docker pull:获取世界的构建模块

此命令用于从Registry拉取或更新指定的镜像。

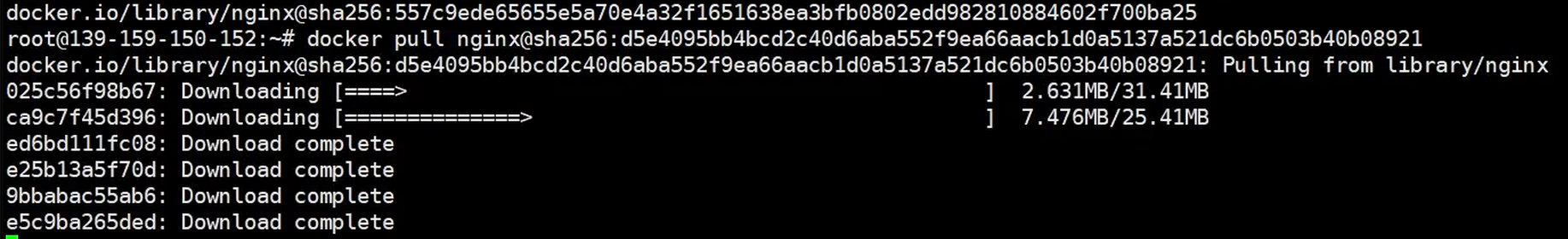

语法 : docker pull [OPTIONS] NAME[:TAG|@DIGEST]

关键参数:

-a,--all-tags: 拉取该Repository下的所有标签的镜像。--disable-content-trust: 禁用内容信任校验,默认为开启。

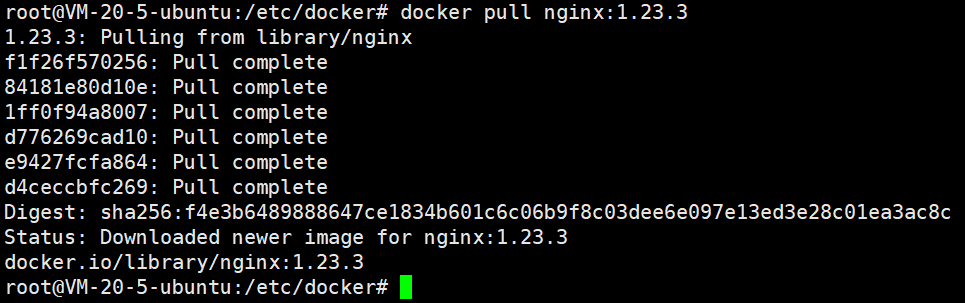

示例:

bash

# 拉取Nginx 1.23.3版本的镜像

docker pull nginx:1.23.3下图展示了docker pull nginx:1.23.3的执行过程。可以看到Docker正在分层下载,每一行对应一个layer。

拉取时,必须指定完整的镜像名称,如果镜像位于非官方仓库或用户仓库,需要包含仓库地址和用户名。

这张图展示了拉取一个位于reg-xs.com/cloud-space下的springboot-demo:1.0镜像。

这张图紧接着上一张,显示了镜像拉取成功后的摘要信息。

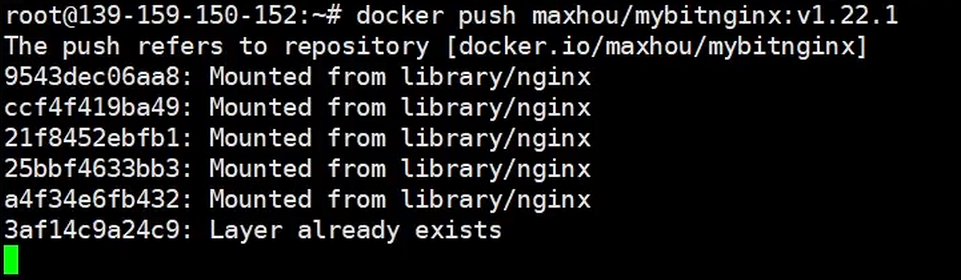

5.3 docker push:分享你的创造

此命令用于将本地的镜像上传到Registry。在执行前,必须确保已经登录并且对目标Repository有推送权限。

语法 : docker push [OPTIONS] NAME[:TAG]

关键参数:

-a,--all-tags: 推送该本地镜像的所有标签。--disable-content-trust: 禁用内容信任校验。

示例 :

在推送之前,通常需要先用docker tag命令将本地镜像标记为目标Registry要求的格式 [REGISTRY_HOST/][USERNAME/]NAME[:TAG]。

bash

# 1. 假设我们有一个本地镜像 my-app:1.0

# 2. 将其标记为要推送到私有仓库的格式

docker tag my-app:1.0 my.private.registry:5000/my-project/my-app:1.0

# 3. 推送镜像

docker push my.private.registry:5000/my-project/my-app:1.05.4 docker search:在镜像海洋中寻宝

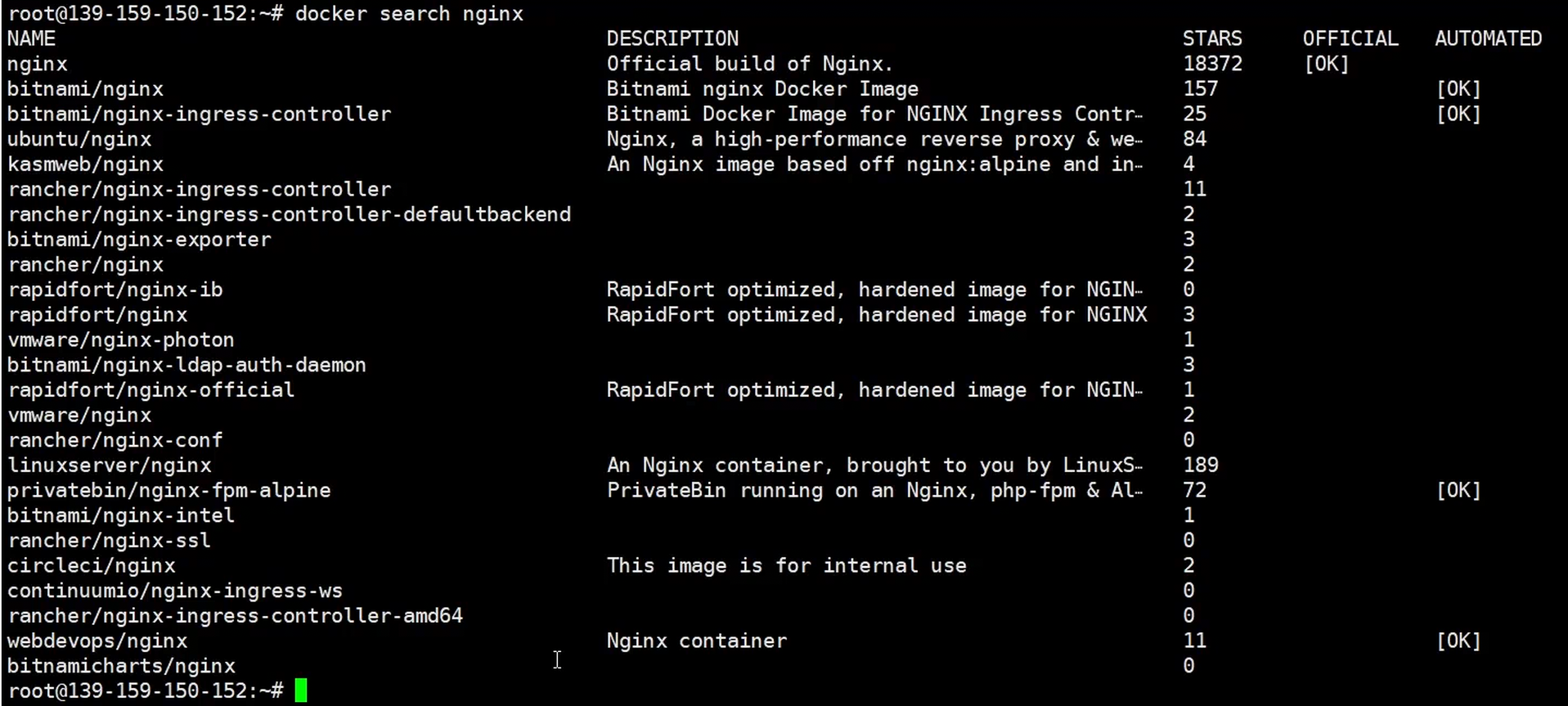

此命令用于从Docker Hub搜索镜像。

语法 : docker search [OPTIONS] TERM

关键参数:

--no-trunc: 显示完整的镜像描述。-f,--filter: 根据条件进行过滤,如stars=10表示过滤出星级不小于10的镜像。

示例:

bash

# 从Docker Hub查找所有镜像名包含nginx,并且星级大于10的镜像

docker search -f stars=10 nginx下图展示了该命令的执行结果,列出了符合条件的镜像及其描述、星级、是否官方、是否自动化构建等信息。

5.5 docker logout:安全离开

此命令用于登出指定的Docker Registry。

语法 : docker logout [SERVER]

示例:

bash

# 登出Docker Hub

docker logout

# 登出私有仓库

docker logout my.private.registry:5000第六章:本地镜像管理命令------你的私人军火库

除了与远程仓库交互,高效地管理本地镜像也同样重要。

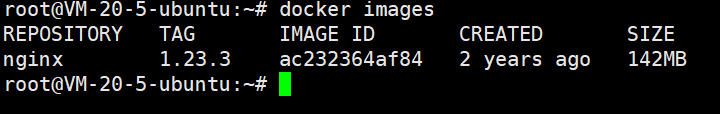

6.1 docker images:检视你的所有资产

此命令用于列出本地存储的所有镜像。

语法 : docker images [OPTIONS] [REPOSITORY[:TAG]]

关键参数:

-a,--all: 列出所有镜像,包括中间层镜像。--digests: 显示镜像的摘要信息。-f,--filter: 进行条件过滤,如before=image:tag显示在此镜像之前创建的,since=image:tag显示在此之后创建的。--format: 使用Go模板对输出进行格式化。--no-trunc: 显示完整的镜像ID。-q,--quiet: 只显示镜像ID。

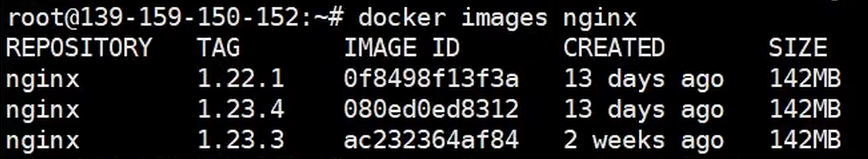

实战演示:

-

查看所有本地镜像:

bashdocker images

-

查看特定仓库的镜像:

bashdocker images nginx

-

查看特定版本的镜像:

bashdocker images nginx:1.23.4

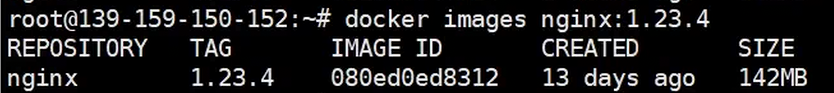

-

显示摘要信息:

bashdocker images nginx --digests

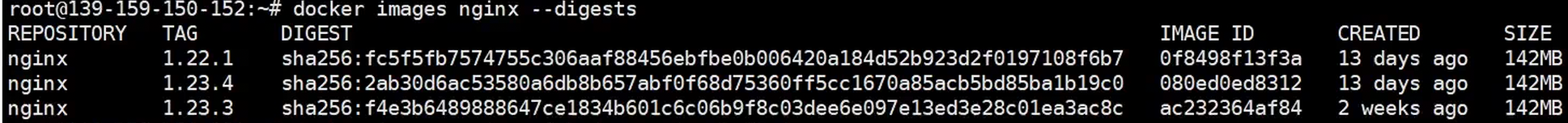

-

使用过滤器:

bash# 查看在nginx:1.23.4之前创建的所有nginx镜像 docker images nginx -f before=nginx:1.23.4

-

格式化输出:

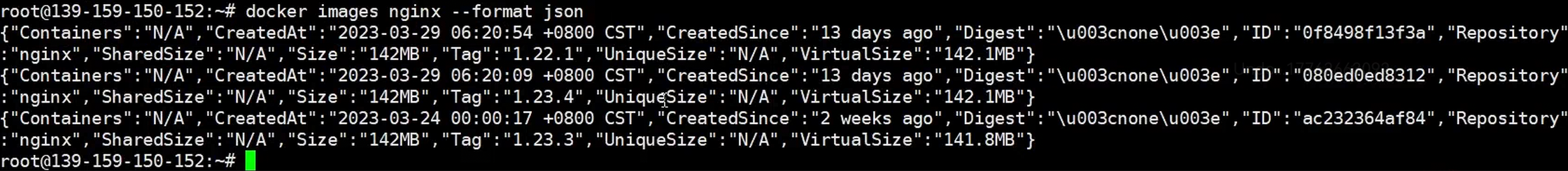

bash# 以JSON格式输出 docker images nginx --format json bash

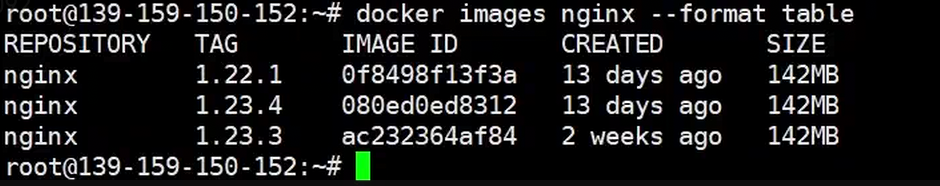

bash# 以表格格式输出,并自定义列 docker images nginx --format "table {{.ID}}\t{{.Repository}}\t{{.Tag}}"

-

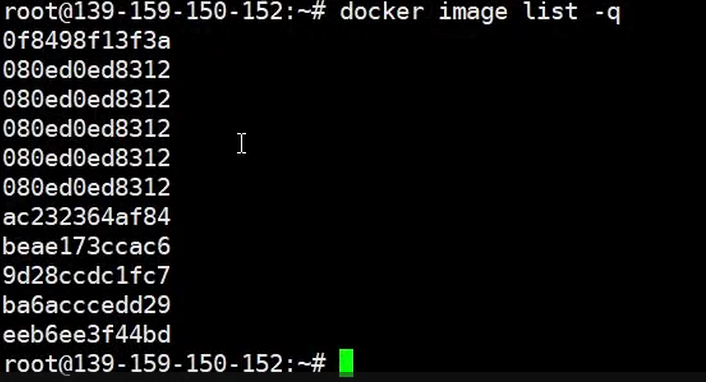

只显示镜像ID:

bashdocker images -q

这个命令非常有用,常用于批量删除镜像,例如

docker rmi $(docker images -q -f "dangling=true")。 -

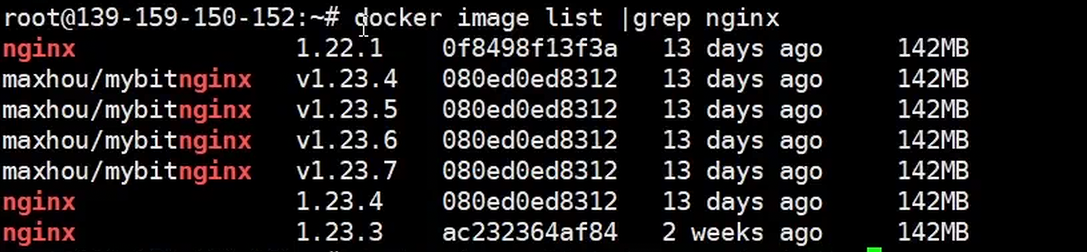

结合

grep进行二次过滤:bash# 找到所有nginx镜像 docker images | grep nginx bash

bash# 精确查找nginx 1.22.1版本 docker images | grep nginx | grep 1.22.1

6.2 docker image inspect:深入镜像的五脏六腑

此命令用于查看一个或多个镜像的详细信息,输出为一个JSON对象数组。

语法 : docker image inspect [OPTIONS] IMAGE [IMAGE...]

示例:

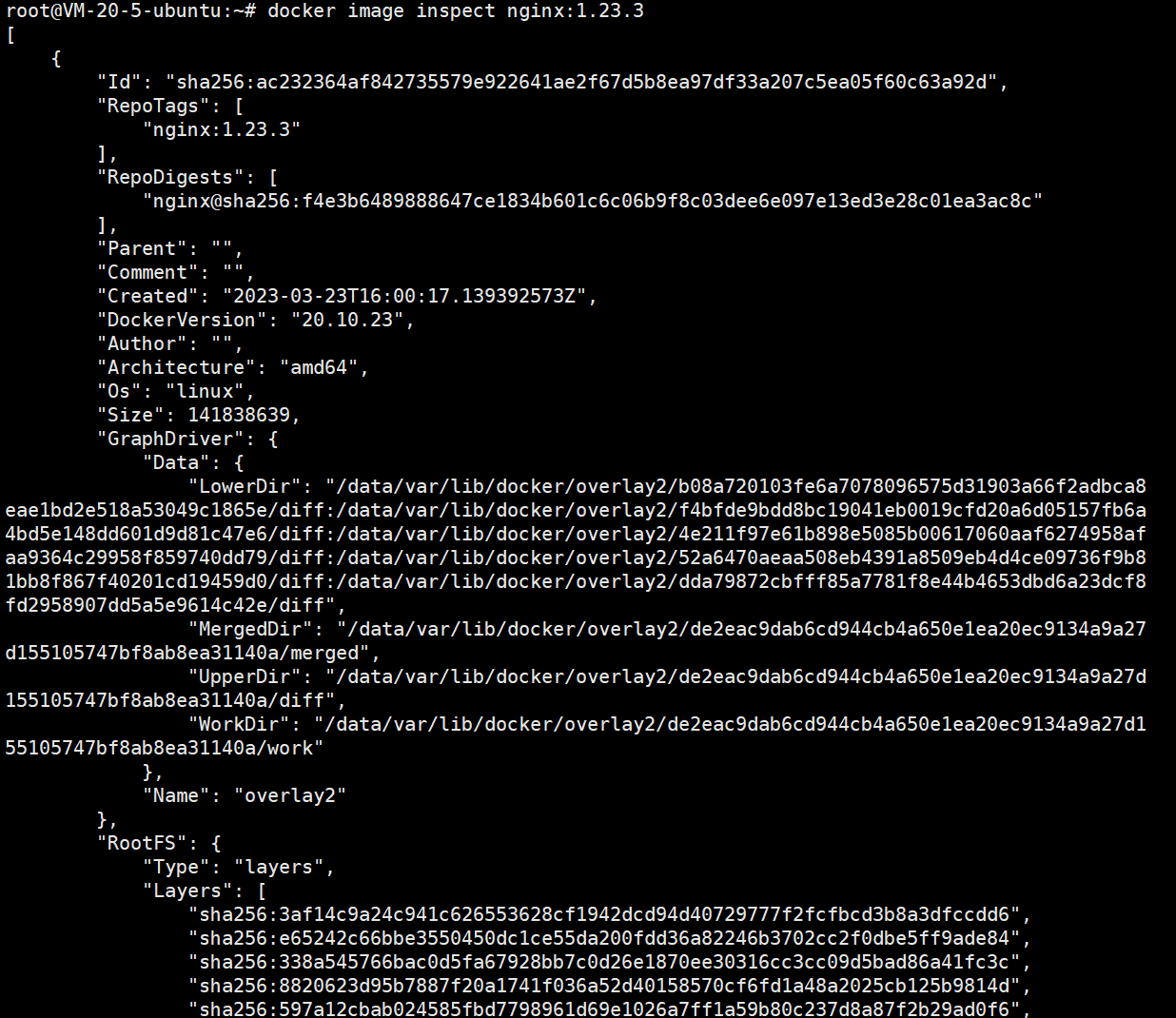

bash

docker image inspect nginx:1.23.3输出会包含镜像的ID、标签、创建时间、架构、环境变量、暴露的端口、启动命令、所有层的摘要等海量信息。

也可以使用镜像ID来查看:

bash

docker image inspect <IMAGE_ID>

6.3 docker tag:为镜像穿上新马甲

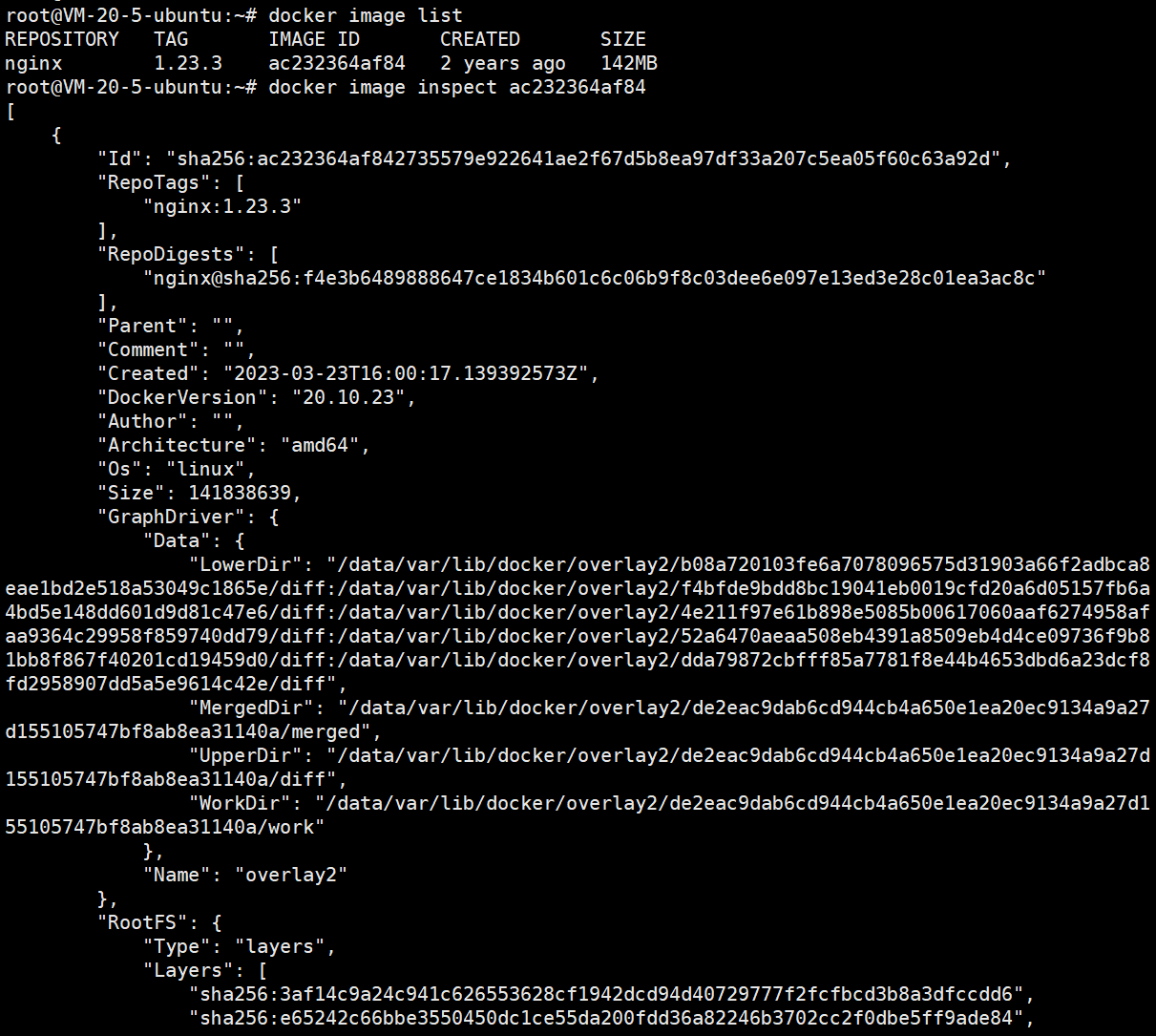

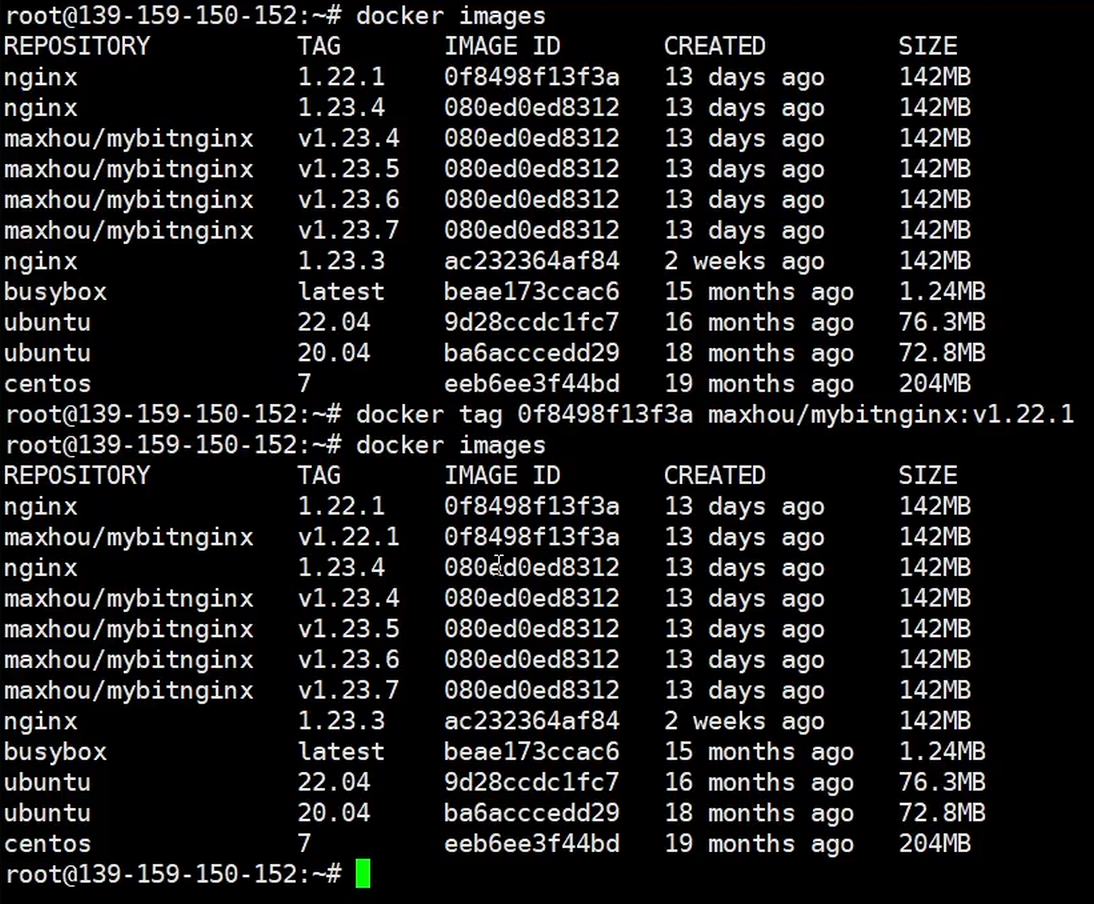

此命令用于为本地镜像创建一个新的标签。需要强调的是,docker tag并不会创建一个新的镜像副本,它只是为一个已存在的镜像ID增加一个别名或指针。这是一种非常轻量级的操作。

语法 : docker tag SOURCE_IMAGE[:TAG] TARGET_IMAGE[:TAG]

核心用途: 在将镜像推送到私有仓库前,必须先用此命令将其"重命名"为符合目标仓库要求的格式。

完整流程演示:

-

为本地镜像打标签 : 假设我们有一个本地镜像

ubuntu:22.04,现在要将它推送到私有仓库myregistry.com。bashdocker tag ubuntu:22.04 myregistry.com/myubuntu:22.04执行后,使用

docker images查看,会发现多了一行myregistry.com/myubuntu:22.04的记录,但它的IMAGE ID与ubuntu:22.04完全相同。

-

推送带新标签的镜像:

bashdocker push myregistry.com/myubuntu:22.04下图展示了

docker push命令的执行过程,它会识别出镜像的各个层,并逐一上传到目标仓库。

这两张图联合展示了推送过程的开始和结束,最终显示了镜像成功推送到远程仓库。

结语

Docker镜像仓库是整个容器化工作流中不可或缺的动脉。它上承开发构建,下启测试部署,是连接团队协作、实现自动化交付的核心基础设施。从理解其分层架构,到区分公有与私有仓库的应用场景,再到熟练运用Docker CLI进行交互和管理,每一步的深入都将使我们能更高效、更安全地驾驭容器化这项强大的技术。希望这篇详尽的解析,能够成为您在Docker世界中探索和实践的得力助手。