Mac与Kali主机间SSH连接故障排除:主机密钥变更的解决方案

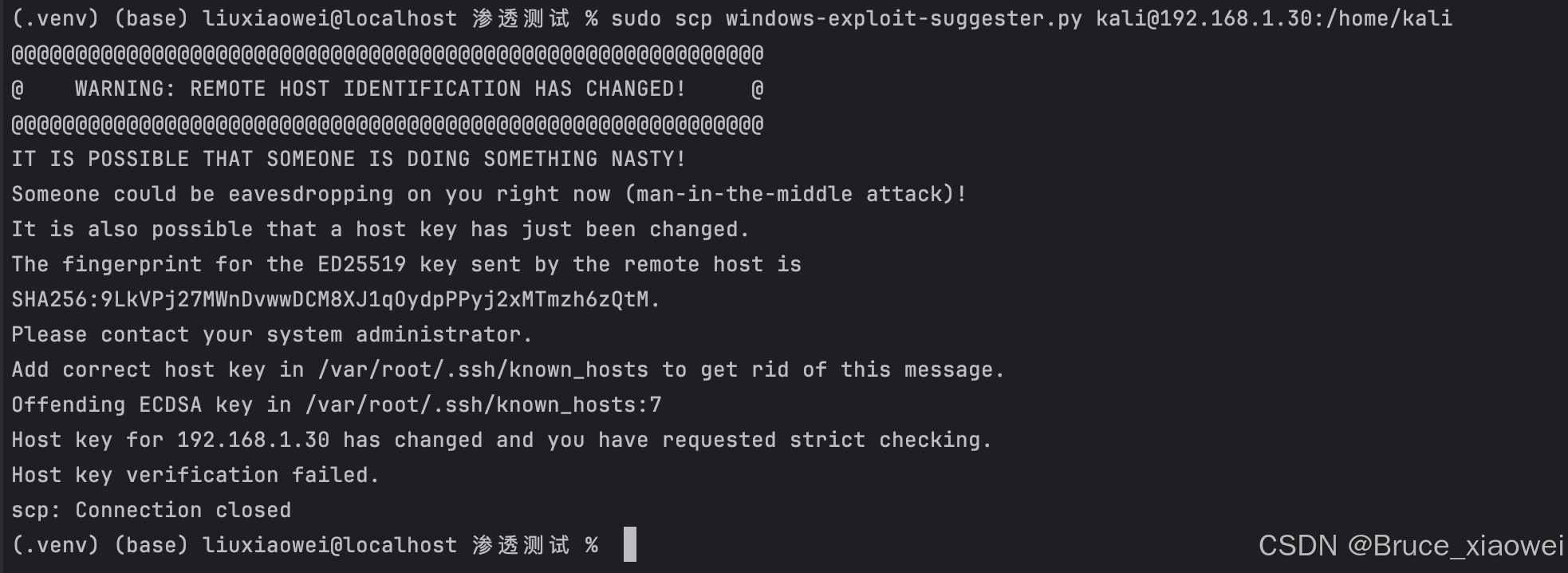

在渗透测试或日常开发中,Mac用户经常需要与Kali Linux主机进行文件传输和远程连接。当遇到"WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED!"错误时,本文提供了完整的解决方案。

问题概述

当尝试从Mac系统通过SCP或SSH连接Kali主机时,可能会遇到以下错误:

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

@ WARNING: REMOTE HOST IDENTIFICATION HAS CHANGED! @

@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@@

IT IS POSSIBLE THAT SOMEONE IS DOING SOMETHING NASTY!

问题根源

此错误表明远程Kali主机的SSH密钥已发生变化,常见原因包括:

- Kali系统重装 - 每次重装都会生成新的SSH主机密钥

- 虚拟机重置 - 虚拟机快照恢复或重置会改变SSH密钥

- IP地址冲突 - 同一IP地址被分配给了不同的主机

- 中间人攻击 - 理论上可能存在,但在可控环境中较罕见

解决方案

方法一:删除旧密钥记录(推荐)

这是最安全且推荐的方法,可以清除Mac系统中存储的旧密钥。

bash

# 删除特定主机的密钥记录

ssh-keygen -R 192.168.1.30

# 或者使用完整命令

ssh-keygen -f "/Users/$(whoami)/.ssh/known_hosts" -R "192.168.1.30"执行后重新连接:

bash

scp windows-exploit-suggester.py kali@192.168.1.30:/home/kali系统会提示你验证新的主机密钥指纹,输入yes确认即可。

方法二:手动编辑known_hosts文件

如果需要更精确的控制,可以手动编辑known_hosts文件:

bash

# 查看当前的known_hosts文件

cat ~/.ssh/known_hosts

# 使用nano编辑(也可使用vim或其他编辑器)

nano ~/.ssh/known_hosts在编辑器中:

- 找到与

192.168.1.30相关的行(根据错误提示,可能是第13行) - 删除该行

- 按

Ctrl+O保存,Ctrl+X退出

方法三:临时解决方案(仅用于测试环境)

在渗透测试或实验室环境中,如果需要快速解决问题:

bash

# 单次连接忽略主机密钥检查

scp -o StrictHostKeyChecking=no windows-exploit-suggester.py kali@192.168.1.30:/home/kali

# 或者先通过SSH接受新密钥

ssh -o StrictHostKeyChecking=no kali@192.168.1.30 "exit"

scp windows-exploit-suggester.py kali@192.168.1.30:/home/kali方法四:永久禁用主机密钥检查(不推荐)

警告:这会降低安全性,仅在完全信任的网络环境中使用

bash

# 编辑SSH配置

nano ~/.ssh/config

# 添加以下内容

Host 192.168.1.30

StrictHostKeyChecking no

UserKnownHostsFile /dev/null验证连接

解决密钥问题后,验证连接是否正常:

bash

# 测试SSH连接

ssh kali@192.168.1.30

# 测试SCP传输

scp somefile.txt kali@192.168.1.30:/home/kali/安全最佳实践

- 验证密钥指纹 - 在接受新密钥前,尽量验证Kali主机的真实密钥指纹

- 定期更新密钥 - 在生产环境中定期更换SSH主机密钥

- 使用密钥认证 - 配置SSH密钥对认证,避免密码传输

- 网络隔离 - 在可信的网络环境中进行操作

故障预防

为了避免频繁出现此问题:

- Kali虚拟机 - 创建虚拟机快照,避免频繁重装

- 静态IP分配 - 为Kali主机配置静态IP地址

- 备份SSH配置 - 备份Kali的SSH主机密钥,重装后恢复

总结

在Mac与Kali主机间的SSH/SCP连接中,主机密钥变更是常见问题。通过ssh-keygen -R命令删除旧记录是最安全有效的解决方案。在渗透测试等实验室环境中,可以临时禁用严格的主机密钥检查,但在生产环境中应始终保持安全最佳实践。

记住,安全性与便利性需要平衡,根据具体环境选择适当的解决方案。