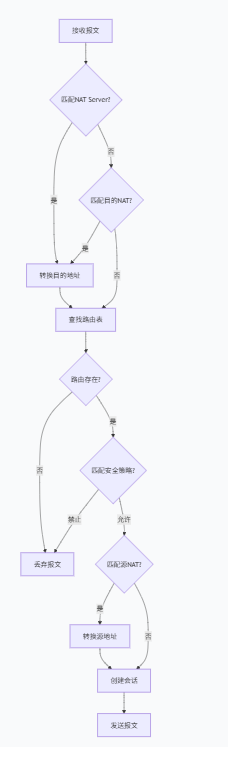

防火墙NAT策略处理流程

整个流程是一个严格的、顺序执行的决策链,其核心逻辑在于:先处理"目的",再决定路由,最后处理"源" 。

第一阶段:入站与目的地址转换

-

接收报文

- 防火墙从任意接口接收到一个数据包。

-

匹配NAT Server策略?

- 判断 :检查数据包的目的IP地址和端口,是否匹配一条预先配置的NAT Server(服务器映射)规则。

- 是 → 执行目的NAT。将数据包的目的IP和端口转换为映射的内网服务器地址和端口。然后跳转到第4步(查找路由表)。

- 否 → 继续下一步。

-

匹配目的NAT策略?

- 判断 :检查是否匹配其他类型的目的NAT 策略(这可能是一种更通用或基于策略的目的转换,而不仅仅是静态的服务器映射)。

- 是 → 执行目的NAT。转换目的地址。

- 否 → 继续下一步。

- 至此,所有关于"目的"的转换都已处理完毕。

第二阶段:路由决策与安全审查

-

查找路由表

- 根据经过目的NAT转换后的数据包目的IP地址,查询路由表,决定这个数据包应该从哪个接口转发出去。

-

路由是否存在?

- 否 → 流程结束,丢弃报文。

- 是 → 继续下一步。

-

匹配安全策略?

- 判断:根据数据包的源/目的地址、端口、协议等信息,检查是否有一条安全策略允许此流量通过。

- 禁止 → 流程结束,丢弃报文。

- 允许 → 继续下一步。这是报文能够继续转发的关键许可。

第三阶段:出站与源地址转换

- 匹配源NAT策略?

- 判断 :检查数据包的源IP地址是否匹配源NAT 策略(例如:NAT Static、出接口地址、NAT地址池等)。

- 是 → 执行源NAT。将数据包的源IP地址(和端口)转换为公网地址(和端口)。

- 否 → 保持源地址不变。

第四阶段:会话建立与转发

-

创建会话

- 将这条连接的五元组(源IP、目的IP、源端口、目的端口、协议)以及双向的NAT转换关系记录到会话表中。后续的返回报文将直接根据此会话表进行反向转换,无需再次匹配所有策略。

-

发送报文

- 将经过完整处理的数据包从正确的接口发送出去。

核心逻辑与要点提炼

-

顺序是铁律 :

目的NAT → 路由 → 安全策略 → 源NAT。这个顺序确保了:- 路由查询基于真实的内网目的地址。

- 安全策略基于真实的路由路径进行判断。

- 源地址转换在出站前最后执行,符合"出门伪装"的逻辑。

-

"迎客"与"出门"的对应:

- 外网访问内网服务器 :报文在阶段一(第2步) 命中

NAT Server,完成"迎客"。它的源地址通常在阶段三(第7步) 不会被转换(除非配置了特殊策略)。 - 内网访问外网 :报文跳过阶段一 ,在阶段三(第7步) 命中

源NAT(如NAT Static),完成"出门伪装"。

- 外网访问内网服务器 :报文在阶段一(第2步) 命中

-

会话表是核心:它记录了NAT的双向"合同",使得返回流量能够正确还原地址,保证通信的完整性。

这个流程精确地解释了不同NAT类型如何协同工作,共同构建了防火墙的地址转换基石。