2025 信阳市中等职业教育竞赛_网络安全赛项

赛题官方没有公布,我们这里就找了些相似的来供参考。

依旧是老四项,A模块是理论模块,我们这里就跳过。B模块网络信息安全事件响应&数字取证调查&应用安全,说白了就是流量分析(有的省是应急响应)、内存取证、应用安全这里有的省会出逆向有的省会出代码审计。C模块夺旗挑战CTF(网络信息安全渗透)。D模块加固

B-1 操作系统取证

设计到的工具:volatility

volatility其实kali也有,但是不知道为什么比赛的机器没有提供

|--------|--------------------------------------------------------------------------------------------|

| 序号 | 任务要求 |

| 1 | 从内存文件中找到异常程序的进程,将进程的名称作为Flag值提交; |

| 2 | 从内存文件中找到黑客将异常程序迁移后的进程编号,将迁移后的进程编号作为Flag值提交; |

| 3 | 从内存文件中找到黑客隐藏的文档,将该文档文件名作为Flag值提交; |

| 4 | 从内存文件中找到异常程序植入到系统的开机自启痕迹,使用Volatility工具分析出异常程序在注册表中植入的开机自启项的Virtual地址,将Virtual地址作为Flag值提交; |

| 5 | 从内存文件中找到异常程序植入到系统的开机自启痕迹,将启动项名称作为Flag值提交。 |

| 6 | 从内存文件中找到受害者的管理员帐号密码,将管理员帐号密码的密码哈希作为Flag提交。 |

| 7 | 从内存文件中找到黑客隐藏的文档,解码文件将文件中的内容作为Flag提交。 |

B-1-1

找到异常进程并把异常进程的名字作为flag提交

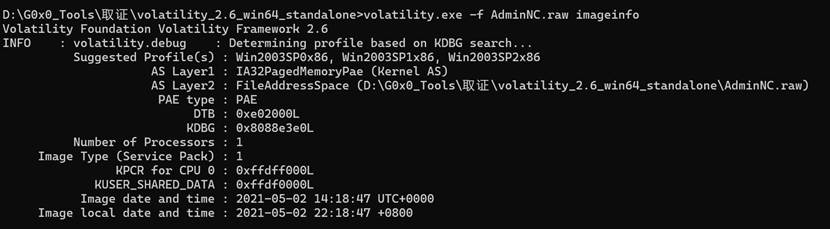

首先imageinfo

volatility.exe -f AdminNC.raw imageinfo

然后pstree

D:\G0x0_Tools\取证\volatility_2.6_win64_standalone>volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 pstree

Volatility Foundation Volatility Framework 2.6

Name Pid PPid Thds Hnds Time

-------------------------------------------------- ------ ------ ------ ------ ----

0x86f01648:System 4 0 61 324 1970-01-01 00:00:00 UTC+0000

. 0x86998ce0:smss.exe 484 4 3 18 2021-04-27 21:51:25 UTC+0000

.. 0x866589e0:csrss.exe 532 484 11 449 2021-04-27 21:51:25 UTC+0000

.. 0x86d35430:winlogon.exe 572 484 17 470 2021-04-27 21:51:26 UTC+0000

... 0x8665e998:taskmgr.exe 2228 572 3 81 2021-05-02 14:00:06 UTC+0000

... 0x8670b6d8:lsass.exe 636 572 30 427 2021-04-27 21:51:26 UTC+0000

... 0x86498a48:services.exe 624 572 16 290 2021-04-27 21:51:26 UTC+0000

.... 0x865de118:msdtc.exe 1344 624 13 146 2021-04-27 21:51:33 UTC+0000

.... 0x865e56c8:svchost.exe 908 624 10 231 2021-04-27 21:51:26 UTC+0000

.... 0x8671dd88:svchost.exe 1552 624 2 37 2021-04-27 21:51:33 UTC+0000

.... 0x86a72d88:svchost.exe 1924 624 18 141 2021-04-27 21:51:37 UTC+0000

.... 0x86b523a8:svchost.exe 1056 624 40 1059 2021-04-27 21:51:27 UTC+0000

..... 0x85e3ad88:wuauclt.exe 2676 1056 3 111 2021-04-27 21:52:36 UTC+0000

.... 0x86706bf8:spoolsv.exe 1316 624 12 129 2021-04-27 21:51:33 UTC+0000

.... 0x86d36430:vmtoolsd.exe 1712 624 6 257 2021-04-27 21:51:36 UTC+0000

.... 0x866a9b70:vmacthlp.exe 820 624 1 26 2021-04-27 21:51:26 UTC+0000

.... 0x86951d88:svchost.exe 832 624 5 91 2021-04-27 21:51:26 UTC+0000

..... 0x868751f0:wmiprvse.exe 2924 832 4 147 2021-04-27 21:50:46 UTC+0000

.... 0x8688dc58:svchost.exe 964 624 9 138 2021-04-27 21:51:27 UTC+0000

.... 0x86c79430:svchost.exe 1480 624 2 56 2021-04-27 21:51:33 UTC+0000

.... 0x85e2fd88:TPAutoConnSvc.e 2016 624 6 93 2021-04-27 21:51:37 UTC+0000

..... 0x86888540:TPAutoConnect.e 1408 2016 1 67 2021-04-27 21:49:51 UTC+0000

.... 0x86953d88:svchost.exe 1044 624 13 164 2021-04-27 21:51:27 UTC+0000

.... 0x86c15758:dllhost.exe 252 624 15 195 2021-04-27 21:51:37 UTC+0000

0x86c247d8:rundll32.exe 1172 812 0 ------ 2021-05-02 14:05:56 UTC+0000

0x86d85858:explorer.exe 1312 1880 11 372 2021-04-27 21:49:50 UTC+0000

. 0x868edd88:IEXPLORE.EXE 2844 1312 5 310 2021-05-02 13:41:50 UTC+0000

.. 0x867e87f8:wscript.exe 3384 2844 3 140 2021-05-02 13:49:38 UTC+0000

... 0x869e8bf8:nVQNaizXBUqv.ex 3568 3384 2 108 2021-05-02 13:49:39 UTC+0000

.... 0x865eeb80:cmd.exe 1676 3568 1 27 2021-05-02 13:52:55 UTC+0000

. 0x8649f790:cmd.exe 808 1312 1 24 2021-05-02 13:43:09 UTC+0000

.. 0x86c709c0:DumpIt.exe 3244 808 1 26 2021-05-02 14:18:45 UTC+0000

. 0x86587668:notepad.exe 796 1312 2 101 2021-05-02 14:08:09 UTC+0000

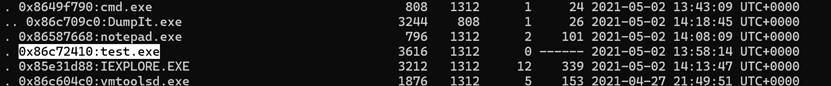

. 0x86c72410:test.exe 3616 1312 0 ------ 2021-05-02 13:58:14 UTC+0000

. 0x85e31d88:IEXPLORE.EXE 3212 1312 12 339 2021-05-02 14:13:47 UTC+0000

. 0x86c604c0:vmtoolsd.exe 1876 1312 5 153 2021-04-27 21:49:51 UTC+0000

. 0x86d502d8:ctfmon.exe 1700 1312 1 140 2021-04-27 21:49:51 UTC+0000

. 0x86c6e6f0:calc.exe 3304 1312 2 97 2021-05-02 14:14:45 UTC+0000

0x86b957c8:conime.exe 2820 2744 1 32 2021-04-27 22:20:37 UTC+0000

Flag{test.exe}

B-1-2

这里其实也不难,记住test.exe的进程号,然后connections查看连接

bash

D:\G0x0_Tools\取证\volatility_2.6_win64_standalone>volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 connections

Volatility Foundation Volatility Framework 2.6

Offset(V) Local Address Remote Address Pid

---------- ------------------------- ------------------------- ---

0x86718008 192.168.44.17:1193 192.168.44.105:5555 1172

0x86b28e70 192.168.44.17:1187 192.168.44.105:3333 3568

0x8653d818 192.168.44.17:1190 192.168.44.105:8866 3616这里远程地址为192.168.44.105的pid就是要提交的flag

Flag{3568,1172}

B-1-3

讲下思路吧,可以提取文件列表到file.txt,也可以直接在终端看

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 filescan > flie.txt

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 filescan赛题是flag.txt,我的文件没有

B-1-4

先查看所有注册表

bash

D:\G0x0_Tools\取证\volatility_2.6_win64_standalone>volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 hivelist

Volatility Foundation Volatility Framework 2.6

Virtual Physical Name

---------- ---------- ----

0xe1013008 0x1fb2d008 [no name]

0xe101d008 0x1fb36008 \Device\HarddiskVolume1\WINDOWS\system32\config\system

0xe12fc730 0x1f837730 [no name]

0xe1719628 0x1d7b9628 \Device\HarddiskVolume1\WINDOWS\system32\config\SECURITY

0xe1741190 0x1d6e1190 \Device\HarddiskVolume1\WINDOWS\system32\config\default

0xe174ca80 0x1b083a80 \Device\HarddiskVolume1\WINDOWS\system32\config\SAM

0xe171b008 0x1d73e008 \Device\HarddiskVolume1\WINDOWS\system32\config\software

0xe200f830 0x1875c830 \Device\HarddiskVolume1\Documents and Settings\NetworkService\NTUSER.DAT

0xe2011a80 0x1877fa80 \Device\HarddiskVolume1\Documents and Settings\NetworkService\Local Settings\Application Data\Microsoft\Windows\UsrClass.dat

0xe2033868 0x18665868 \Device\HarddiskVolume1\Documents and Settings\LocalService\NTUSER.DAT

0xe202c428 0x186ce428 \Device\HarddiskVolume1\Documents and Settings\LocalService\Local Settings\Application Data\Microsoft\Windows\UsrClass.dat

0xe1f5e348 0x1f23e348 \Device\HarddiskVolume1\Documents and Settings\Administrator\NTUSER.DAT

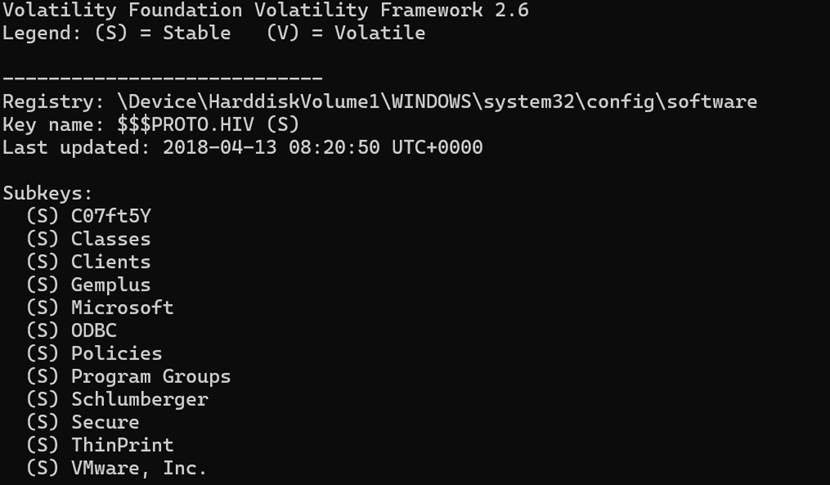

0xe22047e0 0x03c1c7e0 \Device\HarddiskVolume1\Documents and Settings\Administrator\Local Settings\Application Data\Microsoft\Windows\UsrClass.dat"\Device\HarddiskVolume1\WINDOWS\system32\config\software"这一条就是开机自启的所在地

具体地址是

bash

\Device\HarddiskVolume1\WINDOWS\system32\config\software\Microsoft\Windows\CurrentVersion\RunFlag{0xe101d008 }

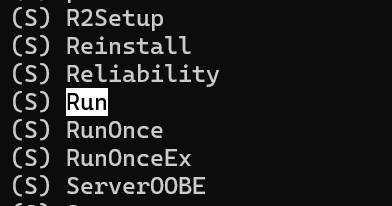

B-1-5

找到具体启动项名字

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 -o 0xe171b008 printkey

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 -o 0xe171b008 -K "Microsoft" printkey太多了就不截图了,找windows就行

bash

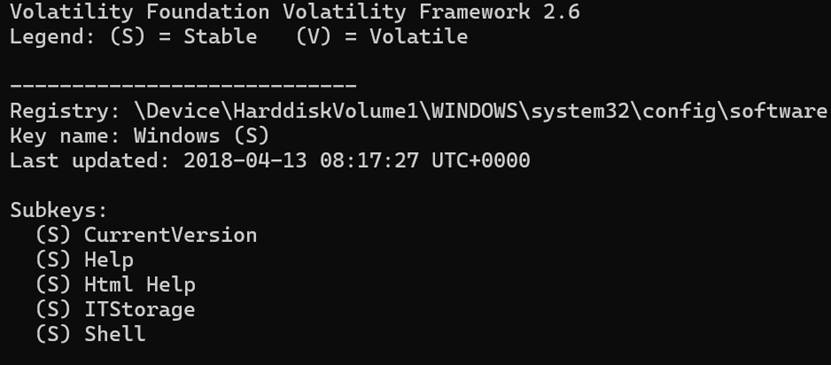

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 -o 0xe171b008 -K "Microsoft\Windows" printkey

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 -o 0xe171b008 -K "Microsoft\Windows\CurrentVersion" printkey找到RUN

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 -o 0xe171b008 -K "Microsoft\Windows\CurrentVersion\Run" printkey

Flag{test}

B-1-6

有两种方法,第一种hashdump然后用hashcat爆破,第二种直接lsadump秒了

bash

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 hashdump

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 lsadump

因为我文件与比赛时破有差异,整不出来,比赛lsadump是能用的

B-1-7

这里就将思路吧,比赛时忘记dump怎么用了

bash

# 提取可执行文件

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 dumpfiles -n "文件名.exe" -D ./exe_file

# 提取文本文件

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 dumpfiles -n "文件名.txt" -D ./txt_file

# 转储指定进程的所有文件(例如 explorer.exe)

volatility.exe -f AdminNC.raw --profile=Win2003SP1x86 dumpfiles -p PID -D ./dump_file然后解出来可能是base64编码什么的,用kali

Echo "base64密文=="|base64 -d

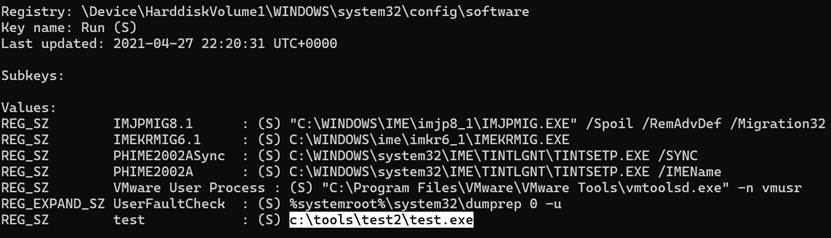

B-2-1

|--------|---------------------------------------------------------------------------------------------------------|

| 序号 | 任务要求 |

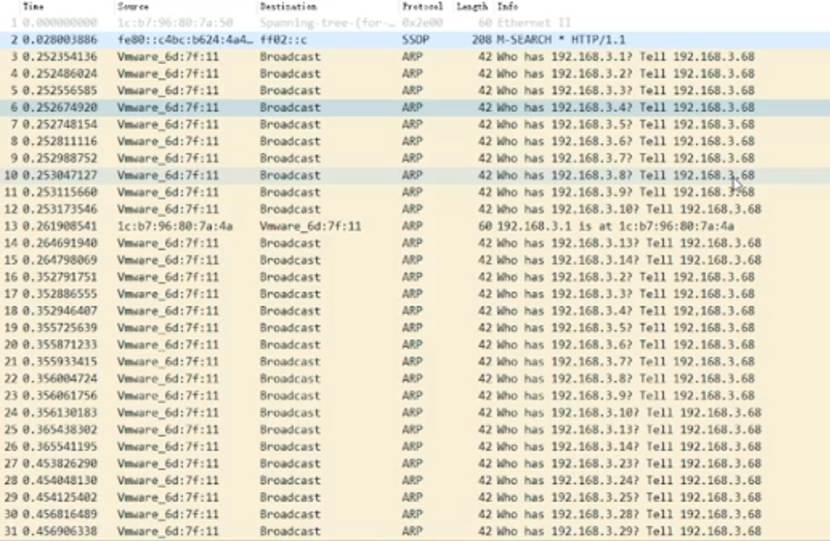

| 1 | 通过使用Wireshark查看并分析数据包B2.pcap,发现了大量的扫描数据包,找出攻击机的 IP 地址,采用了哪一种端口扫描技术。将攻击机的IP,TCP的标志位做为FLAG提交(形式:IP,TCP标志) |

| 2 | 继续分析数据包B2.pcap,发现攻击机扫描了目标192.168.3.66,请通过分析,发现该目标打开哪些端口。并将端口号从小到大,以 PORT1:PORT2:PORT3:...作形式做为FLAG提交; |

| 3 | 继续分析数据包B2.pcap,分析黑客进行了协议攻击,将数据包协议名称作为FLAG提交。 |

| 4 | 继续分析数据包B2.pcap, 接上题,黑客是否获得了服务器密码。若有将密码值做为FLAG提交。若无,以NONE值做FLAG提交。 |

| 5 | 继续分析数据包B2.pcap, 接上题,分析黑客是否获得了机密文件,将文件名作为FLAG提交。 |

| 6 | 继续分析数据包B2.pcap,破解文件保护,将文件保护密码作为FLAG提交。 |

比赛时一直不懂TCP标志什么意思,后面才知道原来就是SYN

(截图不是标准答案,仅供参考)

Flag{192.168.1.130,SYN}

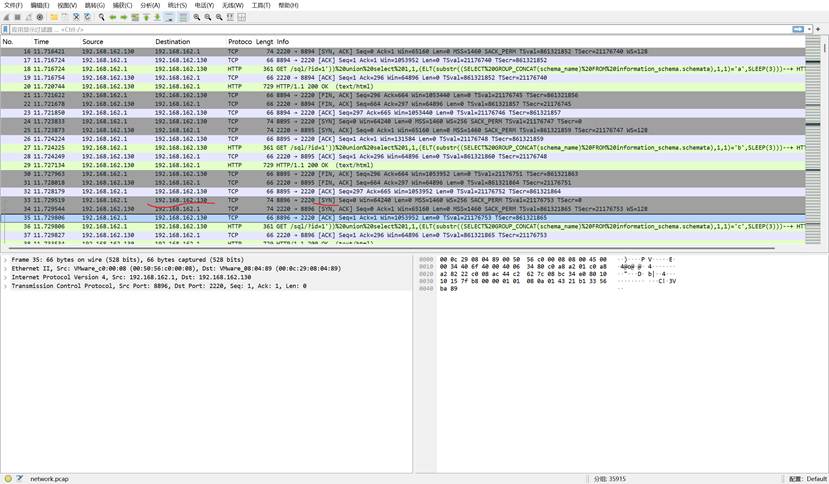

B-2-2

bash

ip.src==192.168.162.130 && tcp.flags.ack==1&&tcp.flags.syn==1

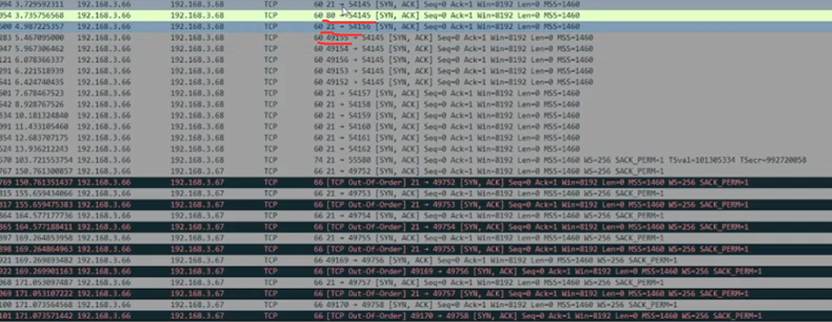

B-2-3

那还说啥了,兄弟,其实这题把每个协议都试试也能拿分

Flag{ARP}

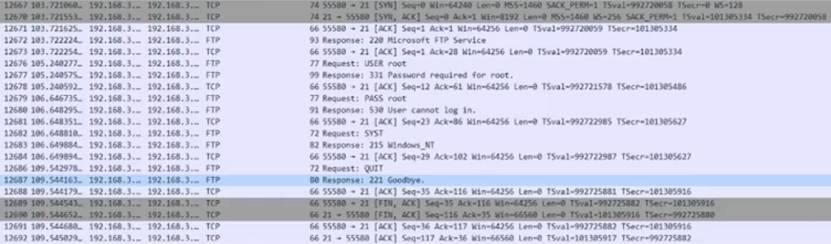

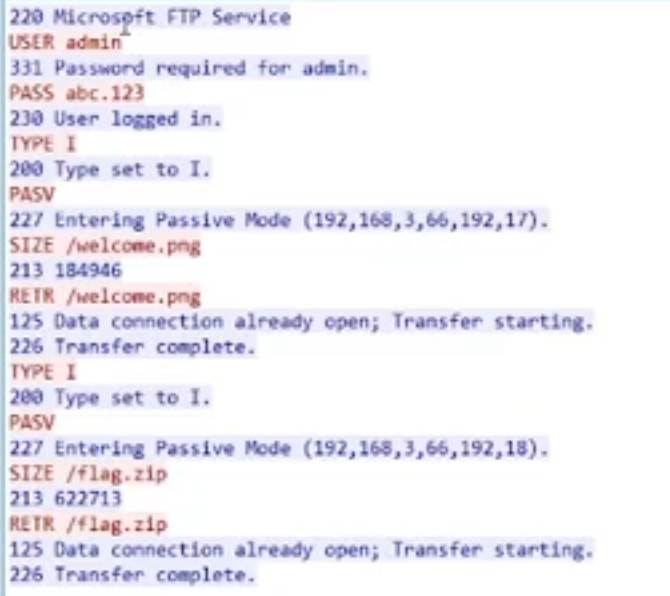

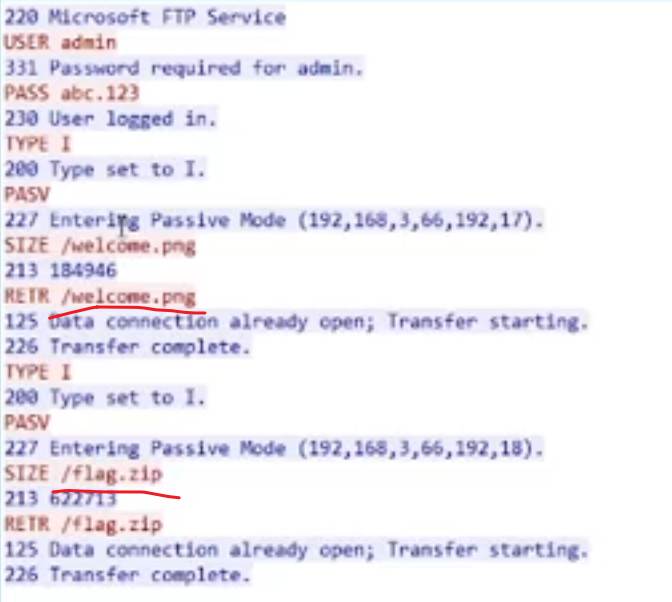

B-2-4

这里翻翻数据包就能找到

Abc.123

B-2-5

追踪TCP流就能找到

并且上一题追踪已经找到了

这两个都可以试试

B-2-6

这一题由于我没有文件就跳过了,具体解法看描述就知道是破解压缩包

B-3

由于我没有比赛的题目,所以也跳过了,但是我这里有几个其他省的题目,想了解的盆u可以留言加我vx

C模块是CTF模块,本来是不想写的,写了将近一两个小时,加之又没有真题,这里就写些解题思路吧

这个模块其实平时多刷刷CTF就能拿分,有杂项密码和WEB

有一题逆向的,扔进IDA就能看见flag,或者用kali strings查看

密码题就是base64,有图片隐写,十六进制查看文件末尾有base64,破解zip的技巧就两点,不确定是不是伪加密可以用winrar修复一下,或者将伪加密的十六进制改为00如果打开压缩包回显CRC错误就是真加密,需要用工具破解,比赛没有破解压缩包的GUI工具,只能拿kali破解

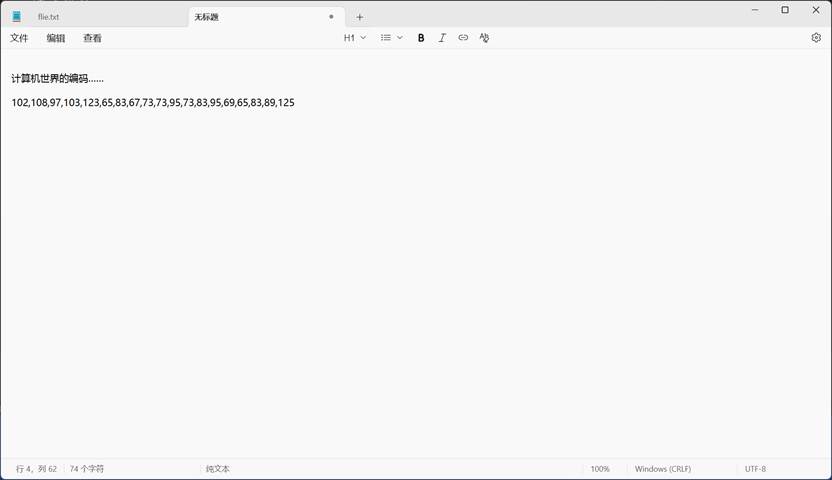

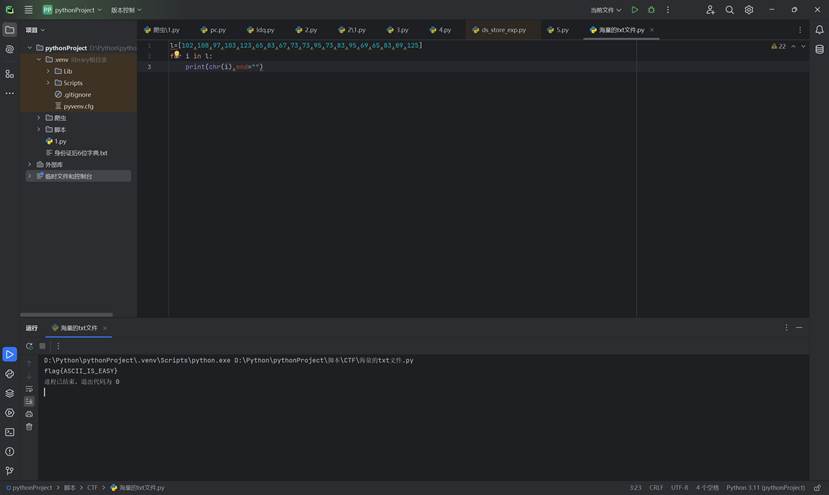

讲下省赛有道题的解题思路吧

这题很简单,一眼看出来怎么做了。用py写个循环,每个字符都转ASCII码

python

l=[102,108,97,103,123,65,83,67,73,73,95,73,83,95,69,65,83,89,125]

for i in l:

print(chr(i),end="")flag{ASCII_IS_EASY}

加固我打算另外出一期(因为懒得写下去了)

总之有难的也有简单的,有摩斯密码不给对照表的,有rockyou爆破完都没成功的,有......