一、实验背景与意义

在计算机网络技术体系中,Windows操作系统作为主流的服务端平台,其网络配置能力(如多网卡管理、IP地址分配)与DNS(Domain Name System,域名系统)服务功能是构建稳定、高效网络环境的核心基础。本次实验聚焦Windows系统的网络基础配置与DNS服务部署,通过模拟真实场景中的单网卡多IP绑定、网卡组合管理以及正向/反向DNS解析配置,帮助学习者掌握Windows网络环境的精细化控制方法,理解DNS在域名解析过程中的关键作用,为后续企业级网络服务部署(如Web服务器、邮件服务器等依赖域名的应用)奠定实践基础。

二、实验目的详解

本实验设定了两个递进式目标,既覆盖基础网络操作技能,又深入DNS服务的核心功能:

(一)掌握Windows网络常用配置

Windows系统的网络配置能力直接影响其联网状态与服务可用性。通过本部分实验(如网卡区段设置、单网卡多IP绑定、网卡组合管理),学习者需熟悉Windows网络适配器的基本操作逻辑(如属性修改、IP参数配置)、多网卡协同工作机制(如网卡组合的逻辑聚合),以及特殊场景下IP地址的灵活分配方式(如同一网卡绑定多个IP以支持多服务隔离)。这些技能是日常网络运维(如服务器多服务部署、网络隔离测试)的基础。

(二)掌握DNS基本配置

DNS是互联网的"电话簿",负责将易记的域名(如www.abc.com)转换为对应的IP地址(如192.168.137.10)。本部分实验通过部署Windows内置的DNS服务,要求学习者完成正向区域(域名→IP)与反向区域(IP→域名)的创建,并验证主机记录(A记录)、指针记录(PTR记录)的解析效果。通过实践,理解DNS服务的层级结构(如主区域、辅助区域)、记录类型的功能差异,以及解析工具(如nslookup)的使用方法,从而具备搭建小型内网DNS服务器的能力。

三、实验内容与操作步骤详述

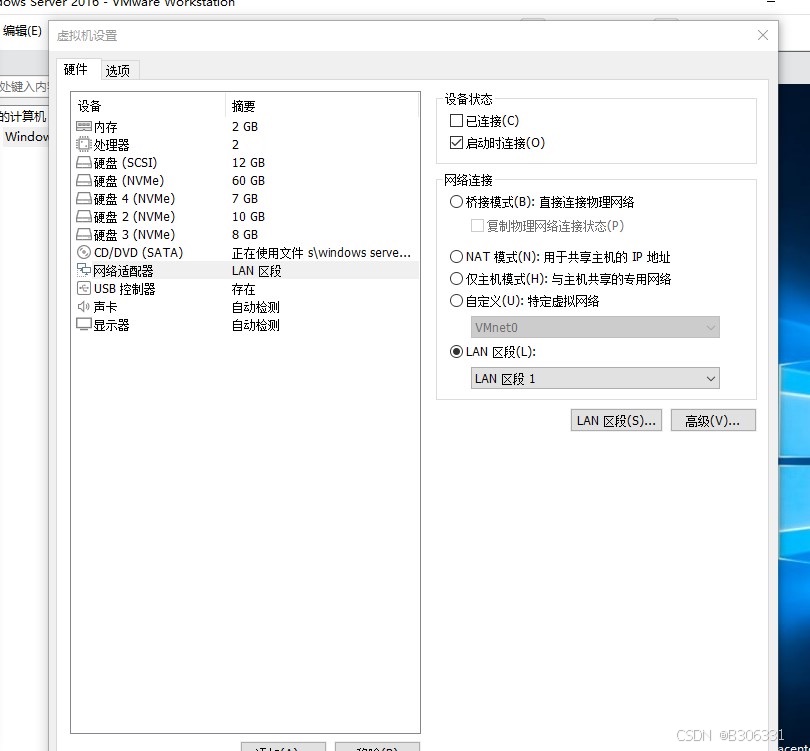

步骤1:设置虚拟机网卡为LAN区段LAN1(对应截图6-1.jpg)

操作背景:LAN区段(LAN Segment)是虚拟化平台(如VMware/VirtualBox)中用于隔离虚拟网络的逻辑分组,类似于物理网络中的"独立子网"。将虚拟机网卡绑定到特定LAN区段(如LAN1),可模拟真实场景中不同部门或业务系统的网络隔离需求。

具体操作:

关闭Windows虚拟机电源,在虚拟化平台(以VMware为例)中选中该虚拟机,点击"设置"进入硬件配置界面。

选择"网络适配器"选项,将"网络连接"模式从默认的"NAT"或"桥接"切换为"自定义:特定虚拟网络",并在下拉菜单中选择预先创建的"LAN1"区段(若未创建需先新建)。

确认配置无误后启动虚拟机,进入Windows系统桌面。

截图要求:截取虚拟化平台中"网络适配器"配置界面,重点显示"网络连接"已选择"LAN1"区段(如图6-1.jpg所示,需包含虚拟机名称、网卡名称及LAN1标识)。

注意事项:若实验环境中无"LAN1"区段,需提前在虚拟化平台中创建(通常位于"编辑"→"虚拟网络编辑器"中,新建一个隔离的虚拟网络并命名为LAN1)。

步骤2:配置单网卡双IP地址(含网关与DNS自设,对应截图6-2.jpg)

操作背景:单网卡绑定多个IP地址是服务器常见需求(如同时提供内网服务与测试服务),通过为同一物理网卡分配多个逻辑IP,可实现不同服务通过不同IP对外提供服务,而无需额外增加硬件成本。本步骤要求为Windows系统的唯一网卡(如Ethernet0)配置两个IP地址(主IP+辅助IP),并指定网关与DNS服务器(均使用自身IP,模拟自托管服务场景)。

具体操作:

在Windows系统中打开"控制面板"→"网络和共享中心"→"更改适配器设置",右键单击当前使用的网络适配器(通常为"Ethernet"或"以太网"),选择"属性"。

在属性窗口中双击"Internet协议版本4 (TCP/IPv4)",进入IP配置界面。

选择"使用下面的IP地址",填写主IP地址(如192.168.1.10)、子网掩码(如255.255.255.0)、默认网关(如192.168.1.1)及首选DNS服务器(如192.168.1.10,即自身IP)。

点击"高级"按钮,在弹出的"高级TCP/IP设置"窗口中,切换到"IP地址"选项卡,点击"添加"按钮,输入第二个IP地址(如192.168.1.20)及相同的子网掩码(255.255.255.0),不添加额外网关(避免路由冲突)。

依次确认所有窗口,保存配置。

截图要求:截取"高级TCP/IP设置"窗口,显示已添加的两个IP地址(主IP与辅助IP)及子网掩码(如图6-2.jpg所示,需清晰标注IP地址列表)。

关键点:网关仅需保留一个(通常为主IP对应的网关),辅助IP无需重复设置网关;DNS服务器若设置为自身IP,需确保后续已部署DNS服务(本实验后续步骤将安装DNS角色)。

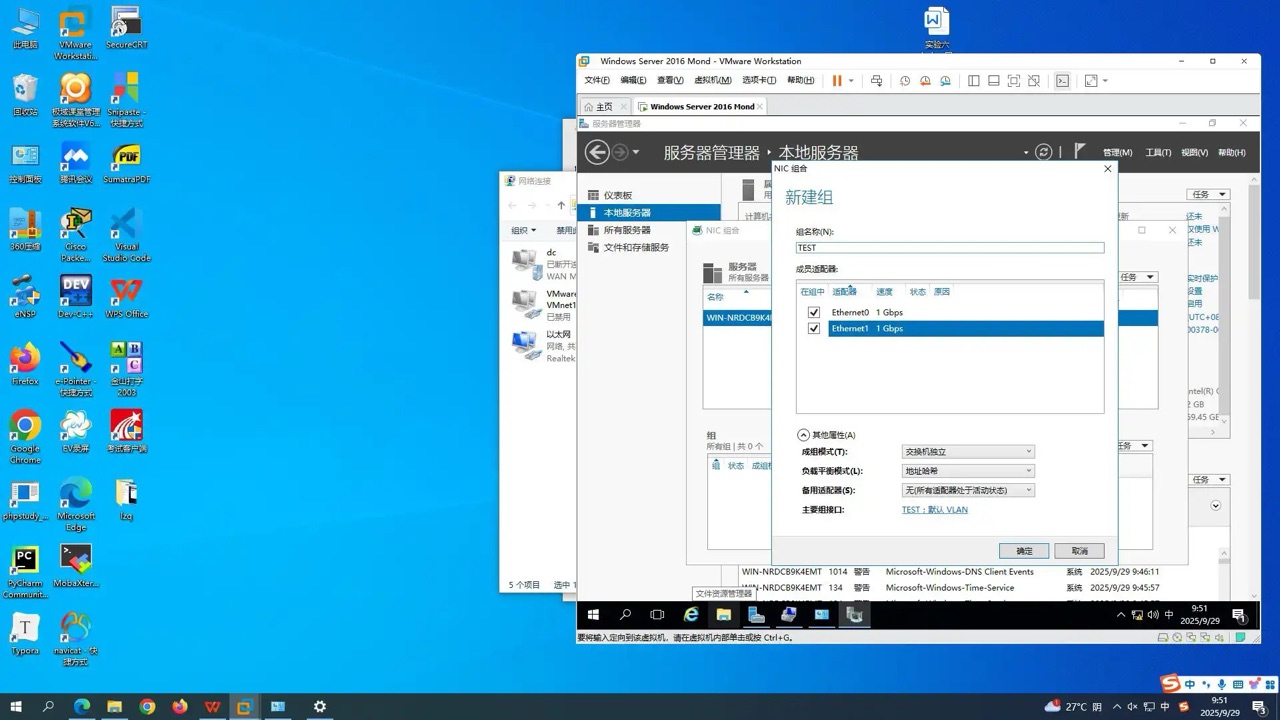

步骤3:添加新网卡并创建网卡组合TEST(对应截图6-3.jpg)

操作背景:网卡组合(NIC Teaming或网卡绑定)是将多个物理网卡逻辑合并为一个虚拟网卡的技术,可提升网络带宽(负载均衡)或实现冗余(故障切换)。本步骤通过添加第二块网卡(模拟物理机多网卡环境),并将其与第一块网卡加入自定义组合"TEST",模拟企业级服务器的多网卡协同场景。

具体操作:

关闭虚拟机电源,在虚拟化平台中为该虚拟机再添加一块网卡(如"Ethernet1"),同样将其连接到"LAN1"区段(保持网络一致性)。

启动虚拟机,进入Windows系统后,打开"服务器管理器"(若为Windows Server系统)或"控制面板"→"网络和共享中心"→"更改适配器设置",确认已识别到两块网卡(如"Ethernet0"和"Ethernet1")。

右键单击任务栏网络图标,选择"网络连接",或在"控制面板"中打开"网络连接"窗口,按住Ctrl键同时选中"Ethernet0"和"Ethernet1"。

右键单击选中的网卡,选择"桥接"或"组合"(若为Windows Server 2016及以上版本,支持"NIC组合"功能,需通过"服务器管理器"→"本地服务器"→"NIC组合"配置;若为简化实验环境,可通过第三方工具或平台自带功能创建逻辑组合,此处假设通过平台直接创建名为"TEST"的组合)。

在组合配置界面中,输入组合名称"TEST",将两块网卡加入该组合,并设置组合模式(如"静态绑定"或"动态负载均衡",根据实验平台支持情况选择)。

截图要求:截取网卡组合配置界面,显示两块网卡(Ethernet0和Ethernet1)已成功加入"TEST"组合(如图6-3.jpg所示,需包含组合名称及网卡列表)。

注意:若实验平台(如VMware Workstation)不直接支持"NIC组合"功能,可通过"自定义网络配置"模拟逻辑绑定(如将两块网卡均连接到同一LAN区段,并在后续步骤中通过IP配置实现协同)。

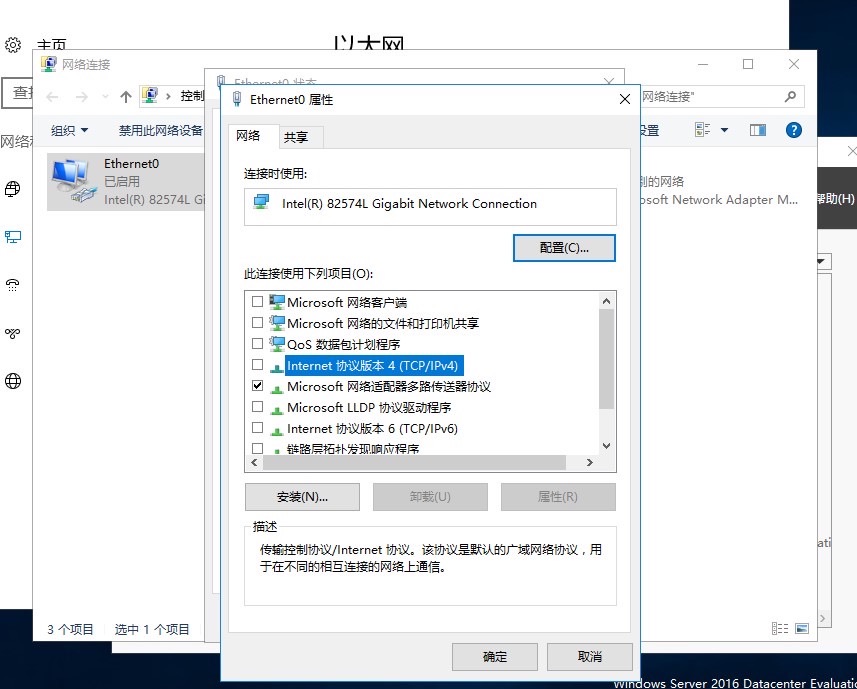

步骤4:禁用Ethernet0的IPv4地址设置(对应截图6-4.jpg)

操作背景:当网卡被加入组合(如TEST)后,通常由组合统一管理IP地址分配,单个网卡的独立IP配置可能失效或冲突。本步骤通过禁用Ethernet0的IPv4手动配置,验证网卡组合对成员网卡的控制优先级。

具体操作:

打开"网络连接"窗口,右键单击"Ethernet0"(原主网卡),选择"属性"。

在属性列表中找到"Internet协议版本4 (TCP/IPv4)",取消勾选该选项(或双击后选择"自动获取IP地址"与"自动获取DNS服务器地址")。

点击"确定"保存配置,此时Ethernet0将不再允许手动设置IPv4地址(若尝试手动输入会提示"由组合管理"或直接保存失败)。

截图要求:截取"Ethernet0属性"窗口,显示"Internet协议版本4 (TCP/IPv4)"已被取消勾选,或已切换为"自动获取"模式(如图6-4.jpg所示,需清晰标注协议状态)。

补充说明:若实验平台不支持直接禁用IPv4配置,可通过查看Ethernet0的IP地址状态(如通过"ipconfig /all"命令显示为"自动获取")间接验证。

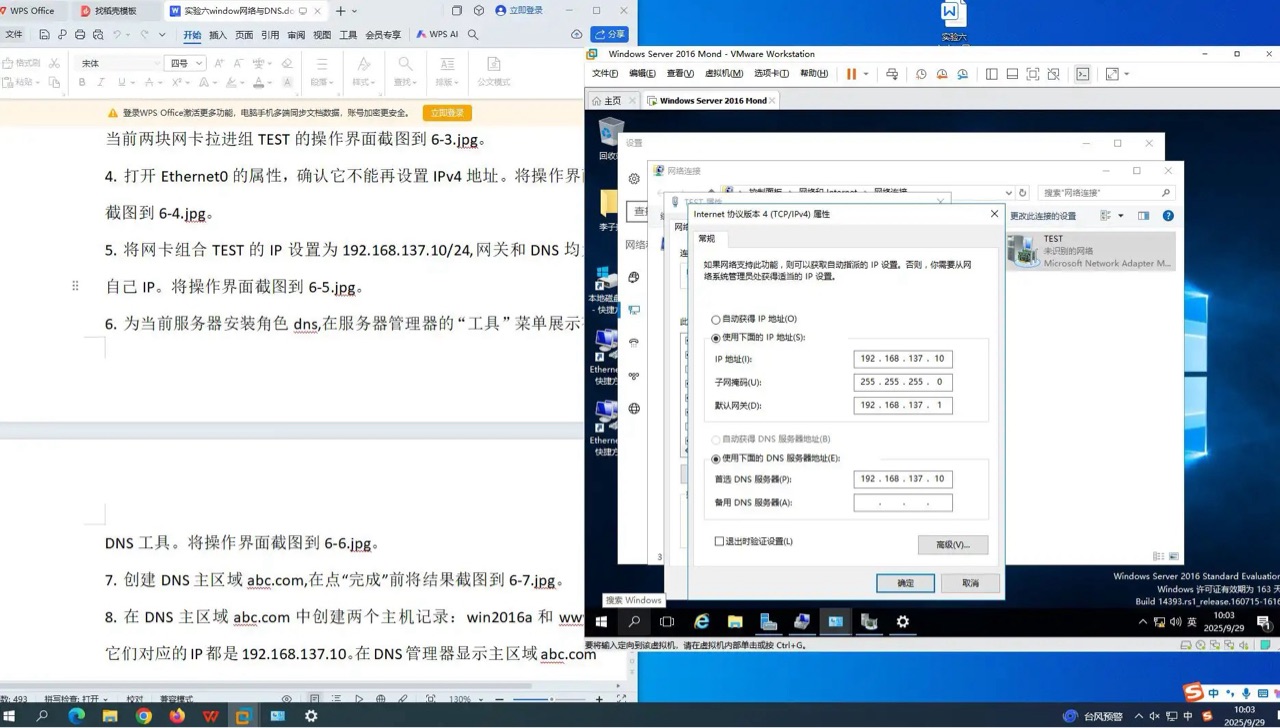

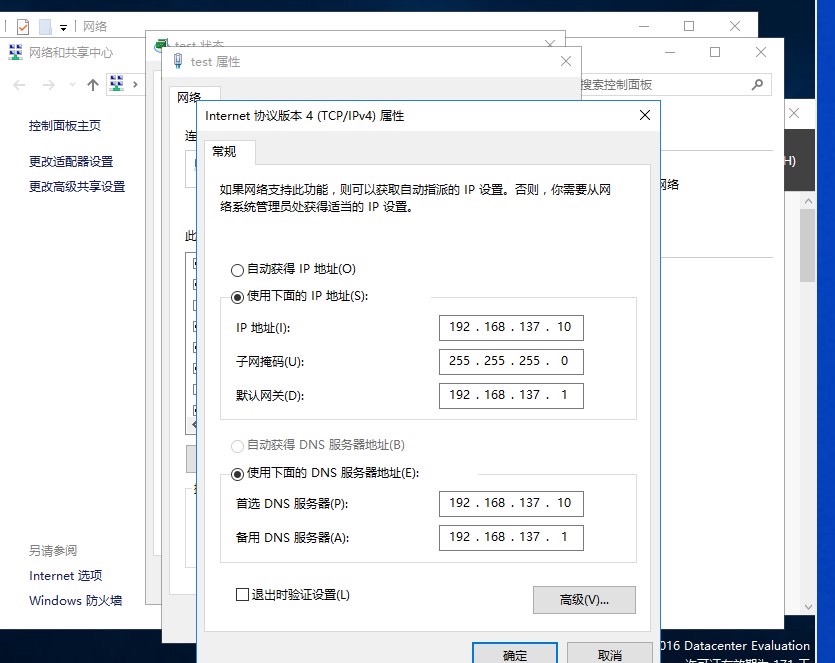

步骤5:配置网卡组合TEST的IP参数(对应截图6-5.jpg)

操作背景:网卡组合TEST作为逻辑网卡,需统一配置IP地址、网关及DNS,以确保对外服务的可达性。本步骤将组合TEST的IP设置为192.168.137.10/24(子网掩码255.255.255.0),并将网关与DNS均指向自身IP(模拟自托管服务的单节点网络环境)。

具体操作:

在"网络连接"窗口中,找到逻辑组合"TEST"(通常显示为"以太网"或自定义组合名称,右键属性可能显示为"网络连接团队")。

右键单击"TEST",选择"属性",双击"Internet协议版本4 (TCP/IPv4)"。

选择"使用下面的IP地址",填写IP地址"192.168.137.10"、子网掩码"255.255.255.0"、默认网关"192.168.137.10"(自身IP,模拟单节点网关)、首选DNS服务器"192.168.137.10"(自身IP,后续将部署DNS服务)。

确认配置后保存,通过命令提示符输入"ipconfig"验证TEST组合的IP是否生效(应显示192.168.137.10)。

截图要求:截取"TEST属性"中的"Internet协议版本4 (TCP/IPv4)"配置窗口,显示完整的IP、子网掩码、网关及DNS参数(如图6-5.jpg所示,需包含所有字段值)。

关键点:网关与DNS设置为自身IP仅适用于实验环境(实际生产中网关应为路由器IP,DNS可为其他服务器或公共DNS);子网掩码255.255.255.0对应/24的CIDR表示法。

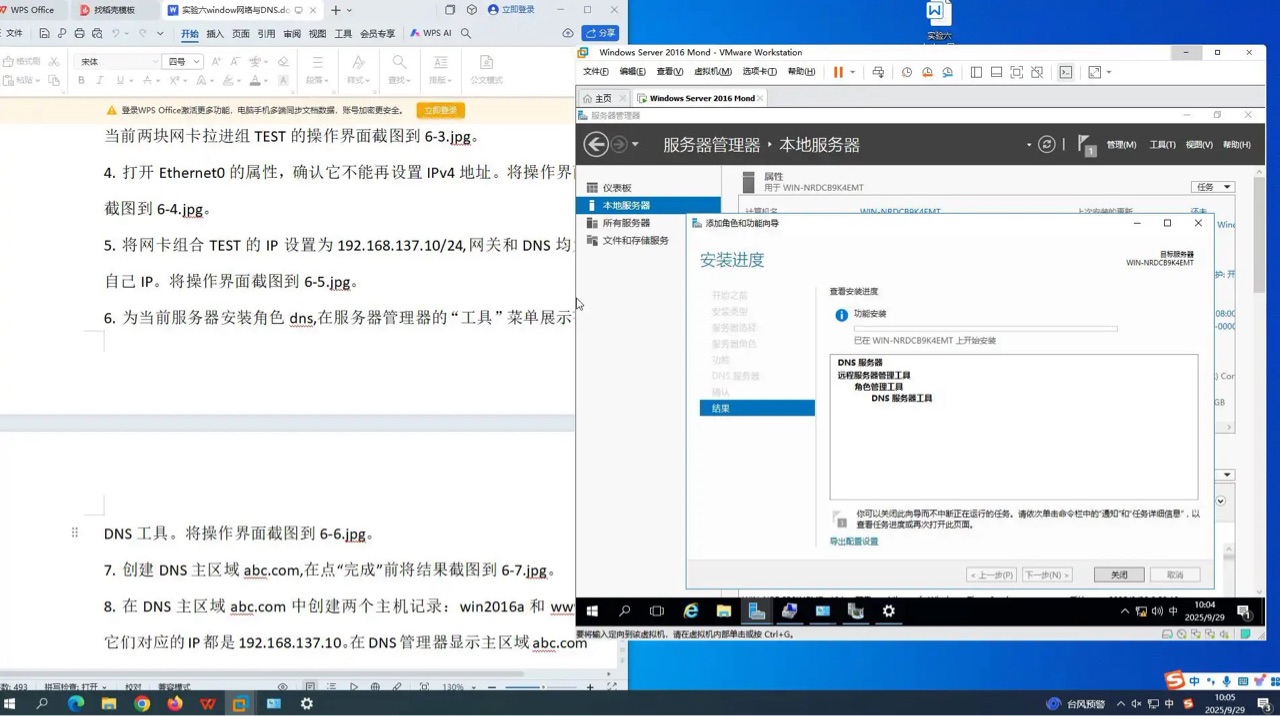

步骤6:安装DNS服务器角色(对应截图6-6.jpg)

操作背景:DNS服务是Windows Server系统的核心角色之一,通过安装该角色,可将Windows服务器配置为内网域名解析服务器。本步骤通过服务器管理器完成DNS角色的安装,并验证"DNS"管理工具是否可用。

具体操作:

以管理员身份打开"服务器管理器"(若为Windows Server系统),点击"管理"→"添加角色和功能"。

在向导中选择"基于角色或基于功能的安装",指定当前服务器为目标服务器。

在"服务器角色"选项卡中,勾选"DNS服务器",系统会自动提示安装依赖功能(如.NET Framework、Windows PowerShell等),确认后继续。

跳过功能选择(默认即可),在确认页面检查安装列表,点击"安装"开始部署。

等待安装完成后,关闭向导,打开"服务器管理器"→"工具"菜单,检查是否存在"DNS"选项。

截图要求:截取"服务器管理器"→"工具"菜单的下拉界面,显示"DNS"工具已可用(如图6-6.jpg所示,需包含工具列表及DNS标识)。

注意:若实验环境为Windows 10/11客户端系统,需通过"启用或关闭Windows功能"手动勾选"DNS服务器"(但通常仅Server版支持完整功能)。

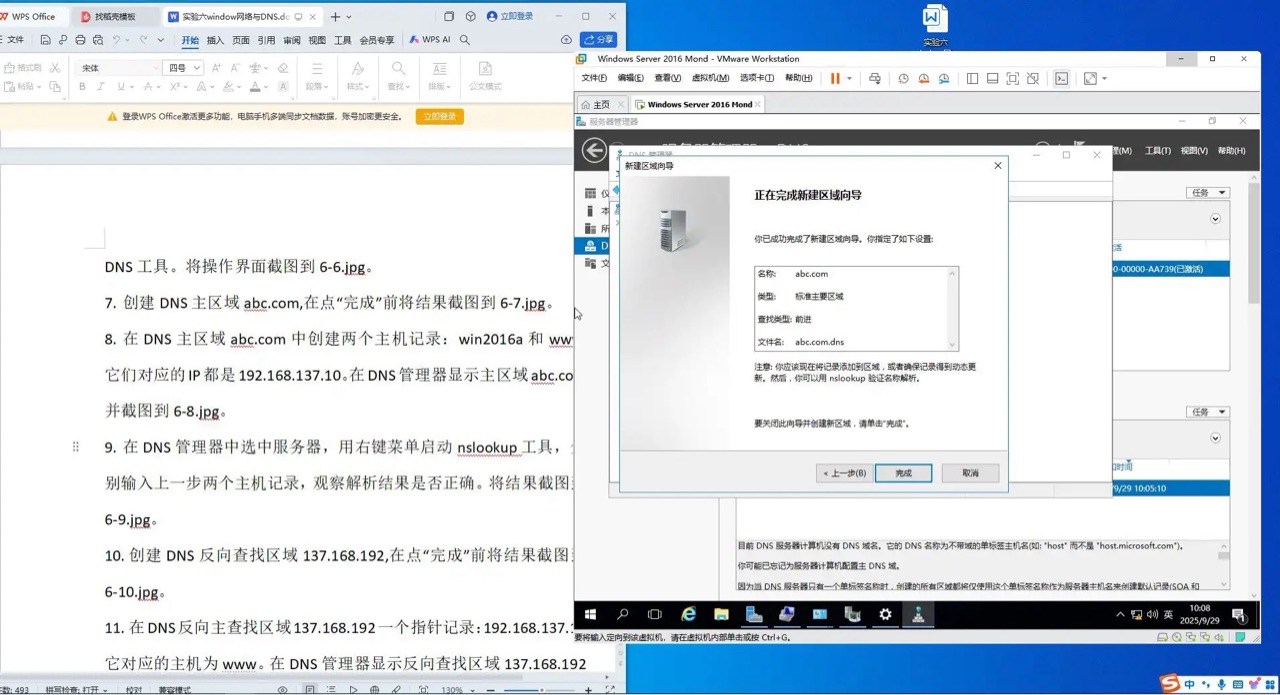

步骤7:创建DNS主区域abc.com(对应截图6-7.jpg)

操作背景:DNS主区域(Primary Zone)是存储域名权威信息的数据库,负责响应特定域名(如abc.com)的解析请求。本步骤将在DNS服务器中创建名为"abc.com"的主区域,作为后续主机记录(如win2016a.abc.com、www.abc.com)的容器。

具体操作:

打开"DNS管理器"(通过"服务器管理器"→"工具"→"DNS"进入),展开左侧树形目录中的服务器节点(如"WIN-XXXXX")。

右键单击"正向查找区域",选择"新建区域",启动向导。

在向导中选择"主要区域"(存储权威数据),不勾选"在Active Directory中存储区域"(除非实验环境为域控制器),点击"下一步"。

输入区域名称"abc.com",点击"下一步"。

选择区域文件存储方式(默认"创建新文件"即可),点击"下一步"。

不配置动态更新(或选择"不允许动态更新"以简化实验),点击"下一步"直至完成。

截图要求:截取新建区域向导的"区域名称"输入界面,显示已输入"abc.com"(如图6-7.jpg所示,需包含区域类型与名称字段)。

关键点:主区域是DNS服务的核心,后续所有主机记录均需在此区域内创建;若实验环境为域控制器,可选择"在Active Directory中存储区域"以实现更安全的复制。

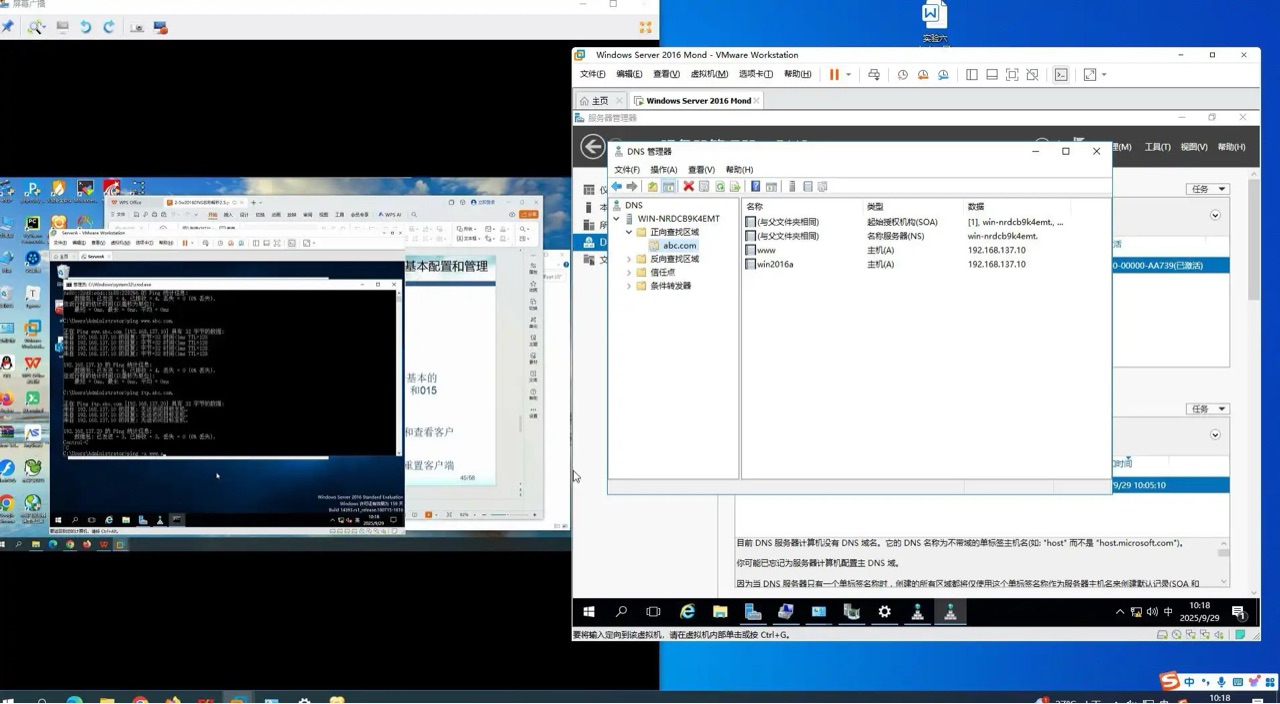

步骤8:创建主机记录win2016a和www(对应截图6-8.jpg)

操作背景:主机记录(A记录)将域名(如win2016a.abc.com)映射到具体的IP地址(如192.168.137.10),是DNS解析的基础。本步骤在abc.com主区域内创建两个主机记录:win2016a(对应服务器主机名)和www(对应网站服务),均指向组合TEST的IP(192.168.137.10)。

具体操作:

在"DNS管理器"中展开"正向查找区域"→"abc.com",右键单击该区域,选择"新建主机(A或AAAA记录)"。

在"名称"字段输入"win2016a","IP地址"字段输入"192.168.137.10",点击"添加主机",确认创建成功。

重复上述步骤,再次新建主机记录,名称输入"www",IP地址同样为"192.168.137.10",点击"添加主机"。

展开"abc.com"区域,确认已存在"win2016a"和"www"两条A记录(均指向192.168.137.10)。

截图要求:截取"abc.com"正向查找区域的界面,显示包含"win2016a"和"www"两条主机记录(如图6-8.jpg所示,需清晰标注记录名称与IP地址)。

补充说明:主机记录的名称(如win2016a)与完整域名(如win2016a.abc.com)的对应关系由DNS区域自动补全。

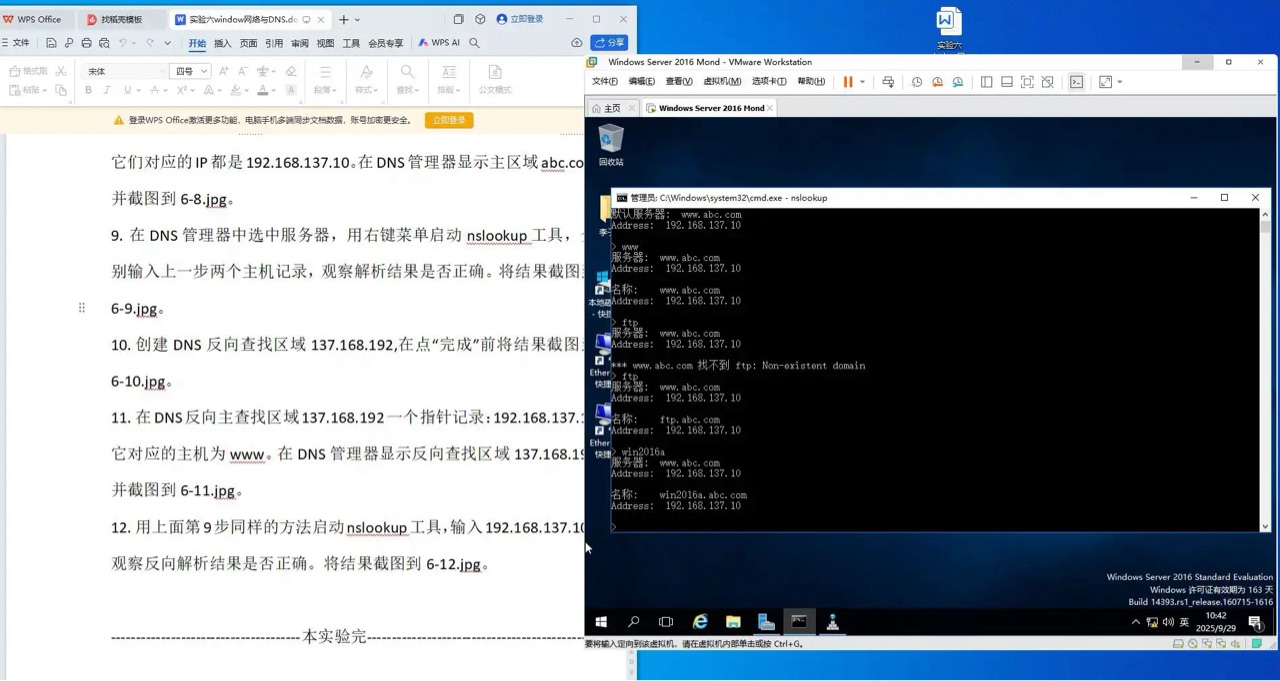

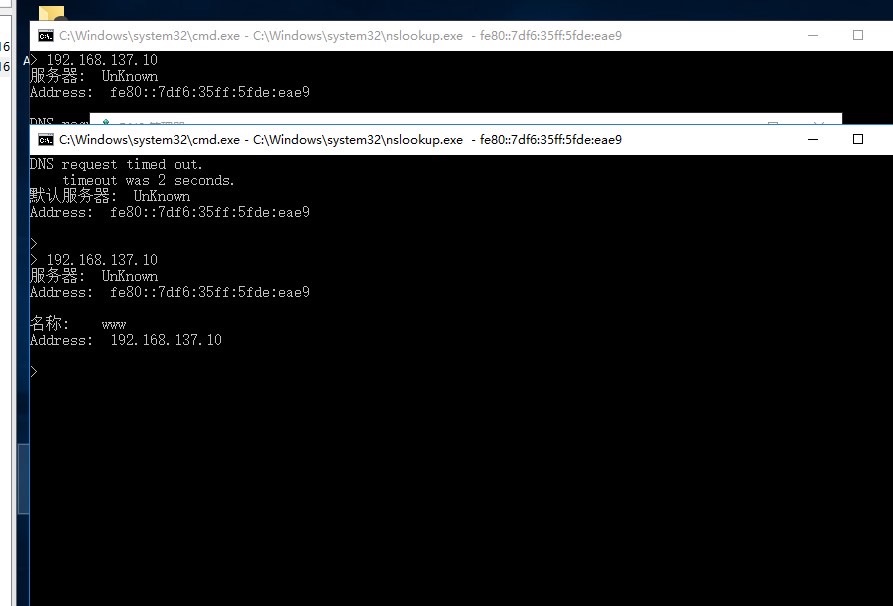

步骤9:验证正向解析(使用nslookup工具,对应截图6-9.jpg)

操作背景:nslookup是Windows内置的DNS诊断工具,用于手动查询域名对应的IP地址,验证DNS解析是否正确。本步骤通过nslookup工具分别查询win2016a.abc.com和www.abc.com,检查返回的IP是否为192.168.137.10。

具体操作:

在"DNS管理器"中,右键单击服务器节点(如"WIN-XXXXX"),选择"启动nslookup"(或直接在命令提示符中输入"nslookup"进入交互模式)。

在nslookup交互界面中,输入"win2016a.abc.com"并回车,观察返回的IP地址(应为192.168.137.10)。

继续输入"www.abc.com"并回车,验证返回的IP地址同样为192.168.137.10。

输入"exit"退出nslookup。

截图要求:截取nslookup交互界面的查询结果,显示"win2016a.abc.com"和"www.abc.com"均解析为192.168.137.10(如图6-9.jpg所示,需包含完整命令与输出)。

关键点:若解析失败,需检查DNS服务是否运行(通过"服务"管理器确认"DNS Server"状态为"正在运行")、区域是否已正确创建、主机记录IP是否匹配。

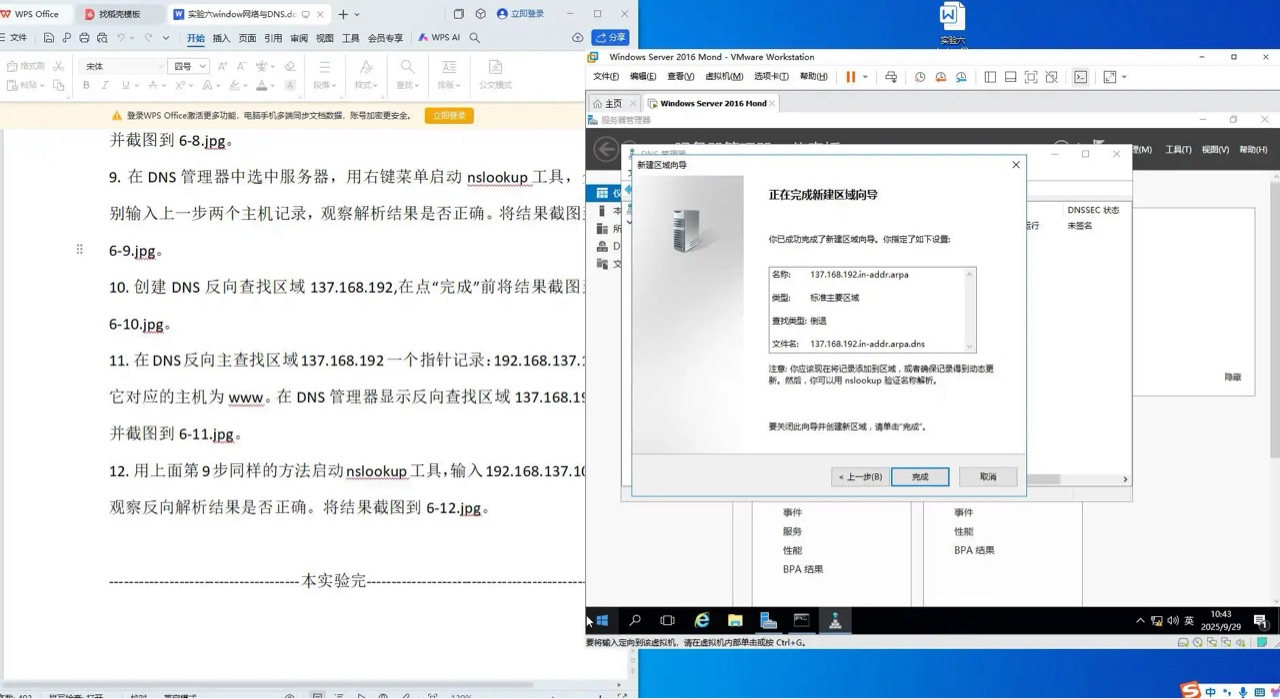

步骤10:创建反向查找区域137.168.192(对应截图6-10.jpg)

操作背景:反向查找区域(Reverse Lookup Zone)用于将IP地址(如192.168.137.10)解析为对应的域名(如www.abc.com),常用于安全验证(如邮件服务器SPF记录)或网络故障排查。本步骤创建反向区域"137.168.192"(对应IP段192.168.137.0/24,反向区域的格式为"网络ID.in-addr.arpa",即137.168.192)。

具体操作:

在"DNS管理器"中,右键单击"反向查找区域",选择"新建区域",启动向导。

选择"主要区域",不勾选Active Directory存储(简化实验),点击"下一步"。

选择"IPv4反向查找区域",点击"下一步"。

输入IP网络ID"137.168.192"(对应192.168.137.0/24的前三段反转),点击"下一步"。

选择区域文件存储方式(默认"创建新文件"),点击"下一步"。

不配置动态更新,点击"下一步"直至完成。

截图要求:截取新建反向区域向导的"网络ID"输入界面,显示已输入"137.168.192"(如图6-10.jpg所示,需包含区域类型与网络ID字段)。

关键点:反向区域的命名规则为"网络ID.in-addr.arpa"(如137.168.192对应192.168.137.0/24),需确保IP段的前三个数字按顺序反转。

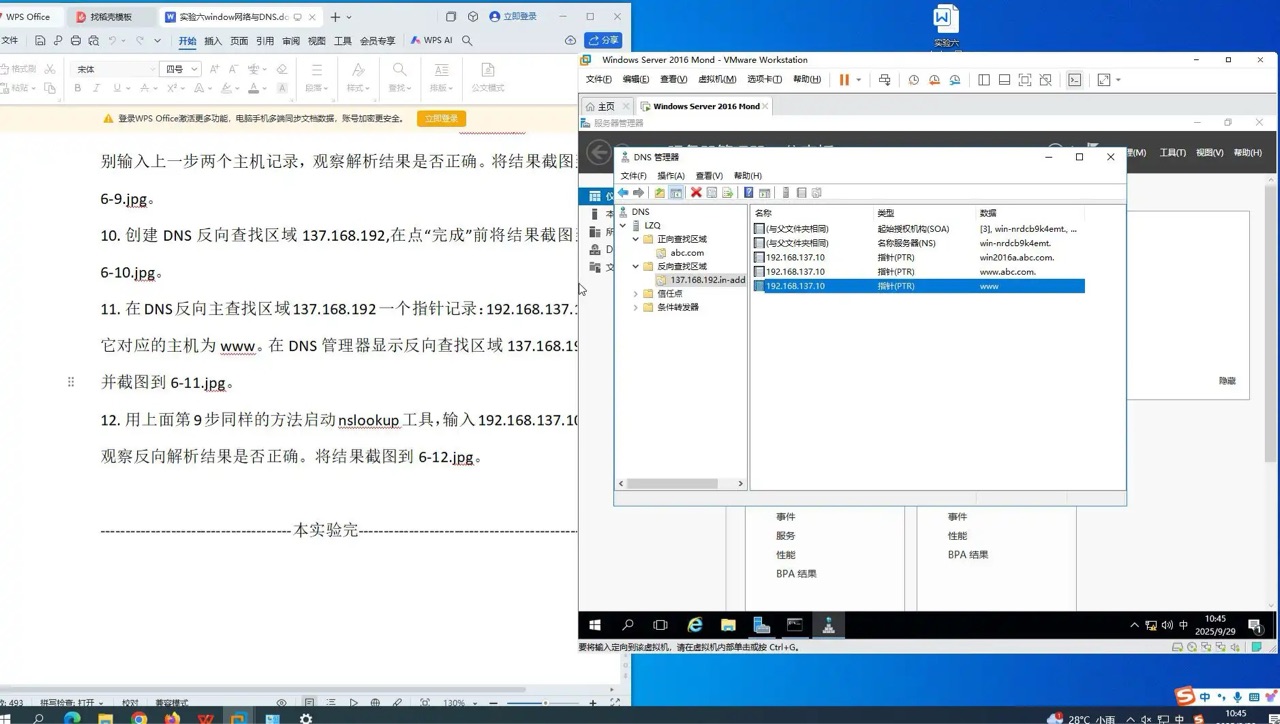

步骤11:创建指针记录(PTR记录)关联192.168.137.10与www(对应截图6-11.jpg)

操作背景:指针记录(PTR记录)是反向查找区域中的核心记录,用于将特定IP地址映射到域名。本步骤在反向区域"137.168.192"中创建PTR记录,将IP"192.168.137.10"关联到主机名"www"(即www.abc.com)。

具体操作:

在"DNS管理器"中展开"反向查找区域"→"137.168.192",右键单击该区域,选择"新建指针(PTR)"。

在"主机IP地址"字段输入"10"(对应192.168.137.10的最后一段),在"主机名"字段输入"www.abc.com"(或通过浏览按钮选择已存在的主机记录),点击"确定"。

展开"137.168.192"区域,确认已存在指向"192.168.137.10"的PTR记录(关联主机名为www)。

截图要求:截取反向查找区域"137.168.192"的界面,显示包含指向192.168.137.10的PTR记录(如图6-11.jpg所示,需包含IP地址与主机名关联信息)。

注意:主机IP地址只需输入最后一段(如10),系统会自动补全为192.168.137.10;主机名需与正向区域中的记录一致(如www.abc.com)。

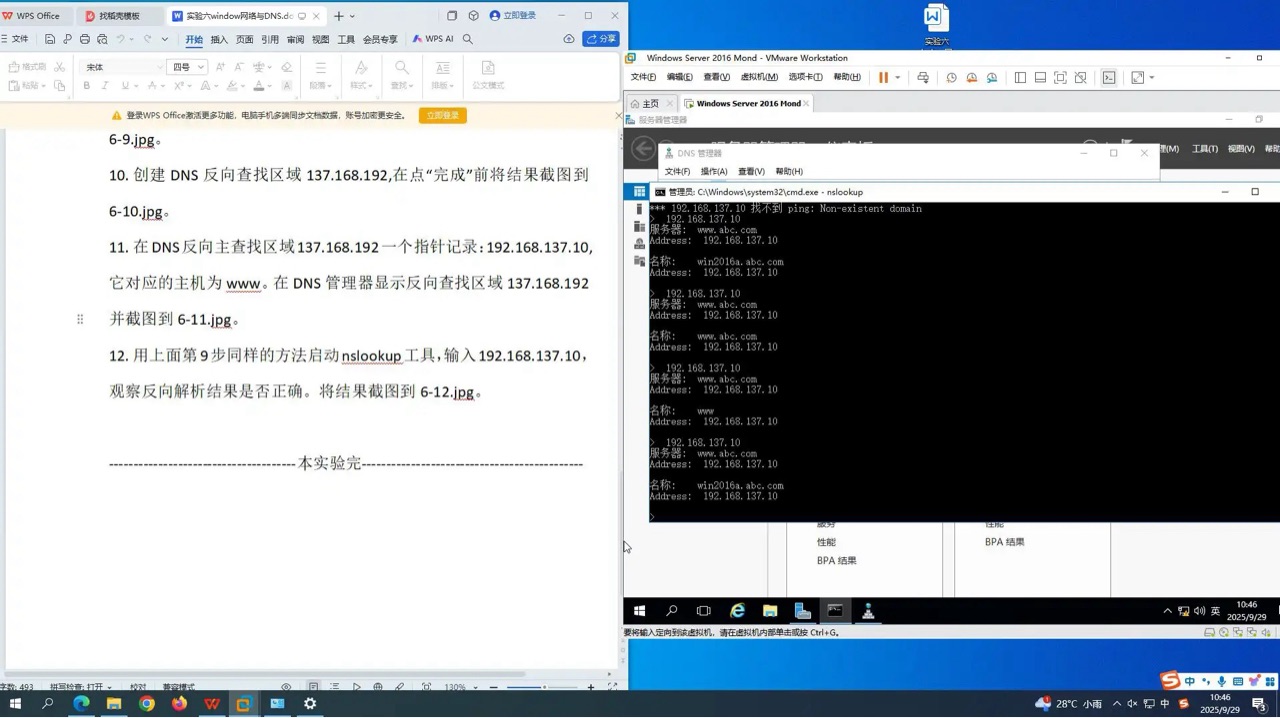

步骤12:验证反向解析(使用nslookup工具,对应截图6-12.jpg)

操作背景:通过nslookup工具输入IP地址(如192.168.137.10),验证是否能正确返回关联的域名(如www.abc.com),确认反向解析功能正常。

具体操作:

在"DNS管理器"中右键单击服务器节点,再次启动nslookup工具。

在交互界面中直接输入"192.168.137.10"并回车,观察返回的域名(应为www.abc.com或类似格式)。

若返回结果为"名称:www.abc.com"且IP匹配,则反向解析成功。

输入"exit"退出nslookup。

截图要求:截取nslookup查询IP地址的结果界面,显示192.168.137.10解析为www.abc.com(如图6-12.jpg所示,需包含完整命令与输出)。

关键点:反向解析依赖PTR记录的准确性,若未创建PTR记录或IP输入错误(如漏掉最后一段),将无法返回正确的域名。

四、实验总结

通过本次实验,学习者系统掌握了Windows网络的基础配置技能(如网卡区段设置、单网卡多IP绑定、网卡组合管理)与DNS服务的核心功能(如正向/反向区域创建、主机记录与指针记录配置)。实验不仅强化了对网络分层模型(如应用层DNS与传输层IP)的理解,更培养了通过工具(如nslookup)诊断网络问题的实践能力。这些技能是网络工程师、系统管理员岗位的必备基础,也为后续学习DHCP、防火墙等网络服务奠定了坚实基础。