Camoufox 是一款基于 Firefox 内核深度定制的浏览器,官方介绍为是最先进有效且面向未来的开源解决方案,可有效规避安全厂商的 Bot 检测并实现指纹智能轮换,且性能远超大多数商业反检测浏览器。本文将从技术解构入手,揭示Camoufox的技术优势,并由此引发企业体系化安全建设的一些启示。

一、Camoufox核心技术解析

当前,反爬技术常见的几大核心检测维度主要有:

- 请求特征: 如检测异常Headers(如非常规User-Agent)、高频请求、IP集中访问、缺少浏览器标准参数(如Accept-Encoding)

- **行为模式:**基于用户行为生物特征建模,偏离人类行为阈值的判定为Bot

- **设备指纹:**用唯一性指纹标记或识别非真实客户端环境

- 动态挑战:阻断解析能力不足的爬虫,强制交互验证

- 人机验证:通过交互式或无感挑战区分人机

Camoufox 针对上述的检测特征做了较为全面的深度对抗和改造。

1.1 指纹注入旋转

Camoufox的指纹生成机制遵循W3C标准规范,指纹伪造不依赖注入 JS 实现,而是在C++层实现拦截替换,对所有 Navigator 属性(设备、操作系统、硬件、浏览器等)进行指纹注入和轮换。指纹旋转核心在于动态更新和变换指纹参数,防止长期使用同一组固定参数而被目标环境建立模型检测到伪装规则。其支持的伪造的属性有:

- Navigator 属性伪造

- 屏幕大小、分辨率、窗口属性伪造

- 地理位置、时区和区域伪造

- 反字体指纹

- WebGL 参数、上下文属性和着色器精度格式伪造

- 协议级别的 WebRTC IP 欺骗

- 媒体设备、语音播放速率等

通过伪造上述属性形成一套浏览器本体隐藏、硬件特征欺骗、协议层伪造由内到外完整的指纹对抗体系。例如: - 篡改Navigator、Fonts、WebGL等浏览器核心属性,实现浏览器类型、版本、渲染引擎的全维度伪装

- 内置的BrowserForge指纹库可模拟Windows/MacOS/Linux/Android/iOS等主流系统的指纹特征

- 随机化WEBGL_debug_renderer_info扩展的UNMASKED_VENDOR_WEBGL和UNMASKED_RENDERER_WEBGL值,枚举 Firefox 中可能的 WebGL 供应商和渲染器组合,Camoufox 实现了大部分 WebGL 指纹的精准模拟和指纹旋转

- 大多数商用指纹浏览器会在画布上添加噪点,以避免被画布指纹识别,但该方式可以通过预期对比的方式被检测到。Camoufox 通过使用魔改过的子像素渲染逻辑(基于Skia库)实现对抗Canvas指纹,防止设备渲染方式的差异被识别。

1.2 行为模拟

Camoufox 内置了拟人鼠标操作的支持。自然运动算法最初来自 rifosnake 的 HumanCursor,但用 C++ 重写并进行了修改,获得更远距离的轨迹感知。

Camoufox 剔除了许多不必要的 Mozilla 服务,其运行内存占用大致只有200MB,且性能比多数商业级指纹浏览器优秀。为了体现强大的反检测隐身能力,官方做了一系列与目前业界比较出众的指纹检测方案的对抗实验,在评测结果中,CloudFlare 和 Imperva 等商用反爬虫产品也无法检出其指纹异常。

| Test | Status |

|---|---|

| CreepJS | ✔️ 71.5%. Successfully spoofs all OS predictions. |

| Rebrowser Bot Detector | ✔️ All tests pass. |

| BrowserScan | ✔️ 100%. Spoofs all geolocation & locale proxy detection. |

| reCaptcha Score | ✔️ |

| ‣ http://nopecha.com | ✔️ |

| ‣ http://recaptcha-demo.appspot.com | ✔️ 0.9 |

| ‣ http://berstend.github.io | ✔️ 0.9 |

| DataDome | ✔️ |

| ‣ DataDome bot bounty | ✔️ All test sites pass. |

| ‣ http://hermes.com | ✔️ |

| Imperva | ✔️ |

| Cloudflare | ✔️ |

| ‣ ticketmaster.es | ✔️ |

| ‣ Turnstile | ✔️ |

| ‣ Interstitial | ✔️ |

| WebRTC IP Spoofing | ✔️ |

| ‣ Browserleaks WebRTC | ✔️ Spoofs public IP correctly. |

| ‣ CreepJS WebRTC | ✔️ Spoofs Host & STUN IP correctly. |

| ‣ BrowserScan WebRTC | ✔️ Spoofs Host & STUN IP correctly. |

| Font Fingerprinting | ✔️ |

| ‣ Browserleaks Fonts | ✔️ Rotates all metrics. |

| ‣ CreepJS TextMetrics | ✔️ Rotates all metrics. |

| Incolumitas | ✔️ 0.8-1.0 |

| SannySoft | ✔️ |

| http://Fingerprint.com | ✔️ |

| IpHey | ✔️ |

| Bet365 | ✔️ |

1.3 虚拟显示

Camoufox 提供了一种 "虚拟" 无头模式,也就是在无物理显示器的情况下可以使用 FullHeader 模式运行,使得它更难被检测为自动化浏览器,同时也意味着可部署在云服务器上规模化使用。

二、Camoufox 能力测评

2.1 CreepJs

与大多数浏览器指纹识别工具一样,CreepJS 首先使用 JavaScript 收集有关浏览器和操作系统环境的数据。与类似工具唯一区别在于它收集的数据非常全面。CreepJs 对收集的数据使用哈希算法来匿名化,用这些哈希为用户的设备创建唯一的指纹。此指纹用于进一步分析,例如将某些指纹字符与浏览器特性(如自动化)相关联一起,尽管该项目作者并不打算将 CreepJS 用作指纹识别解决方案,但是用来做一些自动化工具检测是个不错的选择和参考。

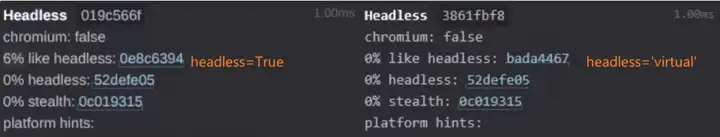

分别测试 headless=True 和 headless='virtual' 在CreepJs的表现

import time

from camoufox.sync_api import Camoufox

URL = 'https://abrahamjuliot.github.io/creepjs/'

with Camoufox(headless=True) as browser:

page = browser.new_page()

page.goto(URL)

time.sleep(10)

cf = page.locator('#headless-resistance-detection-results>div:first-child')

cf.screenshot(path="creeepjs-camoufox-headless.png")

根据结果可以看到即便是在无头模式的情况下,like headless 分数也只有6%,开启 virtual 进一步降低到 0%,为了更好做比较,笔者同时测一下其他自动化框架的在 CreepJS 的效果。在下面的测试结果中可以看到在众多主流的自动化框架中,Camoufox 的表现是最好的。

| Tool/Patch | Headless Mode | Like Headless Score | Headless Score | Stealth Score |

|---|---|---|---|---|

| Camoufox | Headless | 6% | 0% | 0% |

| Headful, Virtual Display | 0% | 0% | 0% | |

| Selenium | Headless | 44% | 100% | 0% |

| Undetected Chromedriver | Headless | 44% | 67% | 0% |

| Puppeteer | Headless | 50% | 100% | 0% |

| Headful, Virtual Display | 44% | 0% | 80% | |

| Puppeteer Extra Stealth Plugin | Headless | 44% | 33% | 80% |

| Playwright | Headless | 88% | 100% | 0% |

| Patchright | Headless | 88% | 67% | 0% |

| Nodriver | Headless | 44% | 67% | 0% |

2.2 BrowserScan

BrowserScan 是一个检测浏览器指纹信息,IP地址,WebRTC泄露,DNS泄露的站点,一些复杂对抗的自动化脚本可以使用该站点去检测脚本是否完善、是否泄露了自动化工具的特征,使用默认参数启动 Camoufox 直接看看效果。

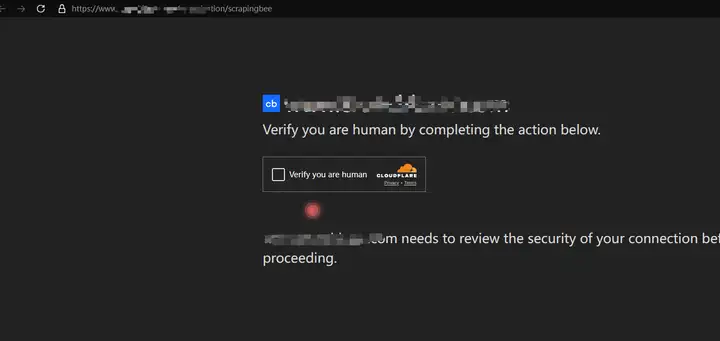

2.3 Cloudflare Turnstile 对抗

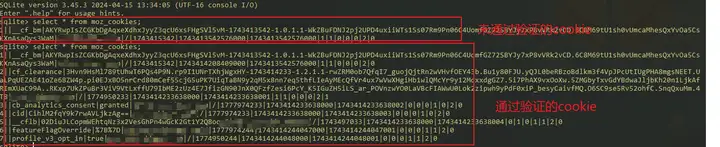

Cloudflare Turnstile 的特点是一旦验证将会在本地存储一个cookie,并且通过验证后在一段时间不会重复出现。Camoufox 提供了持久上下文以及会话之间Cookie管理,因此可以很容易做到绕过CF的机器人验证。

# demo:先正常访问下目标页面,

from camoufox.sync_api import Camoufox

config = {

'window.outerHeight': 1056,

'window.outerWidth': 1920,

'window.innerHeight': 1008,

'window.innerWidth': 1920,

'window.history.length': 4,

'navigator.userAgent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:135.0) Gecko/20100101 Firefox/135.0',

'navigator.appCodeName': 'Mozilla',

'navigator.appName': 'Netscape',

'navigator.appVersion': '5.0 (Windows)',

'navigator.oscpu': 'Windows NT 10.0; Win64; x64',

'navigator.language': 'en-US',

'navigator.languages': ['en-US'],

'navigator.platform': 'Win32',

'navigator.hardwareConcurrency': 12,

'navigator.product': 'Gecko',

'navigator.productSub': '20030107',

'navigator.maxTouchPoints': 10,

}

with Camoufox(

headless=False,

persistent_context=True,

# 定义 cookie 存储位置

user_data_dir='user-data-dir',

os=('windows'),

config=config,

i_know_what_im_doing=True

) as browser:

page = browser.new_page()

page.goto("<target url>")

page.wait_for_timeout(30000)

# 手动通过真人验证或代码实现

...

page.close()

通过验证码后,可以在user-data-dir/cookies.sqlite中找到相关的cookie信息,完善爬取逻辑再次运行不再出现机器人验证。

2.4 工作量证明

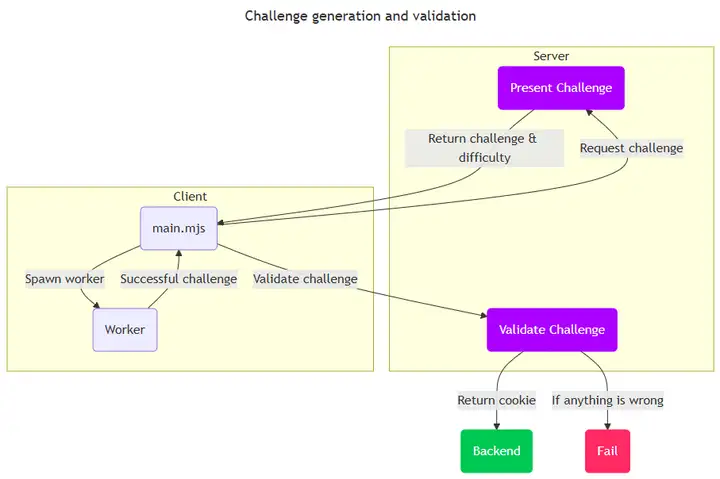

Anubis 采用工作量证明机制来验证用户真实性。这一设计灵感源于 2000 年代初提出的 Hashcash 协议 ------ 当时为解决垃圾邮件泛滥问题,该协议建议通过数学难题过滤真实用户:发送方需完成一个计算成本较高但验证简单的任务,例如生成带有特定数量前导零的哈希值。前导零越多,满足条件的哈希值就更少,也就意味着更难找到满足条件的哈希值,对于爬虫计算成本越高。

这种机制对普通用户几乎没有影响,但会显著增加批量发送广告的成本。值得注意的是,这也是比特币等加密货币所采用的共识算法核心机制。其验证流程如下:

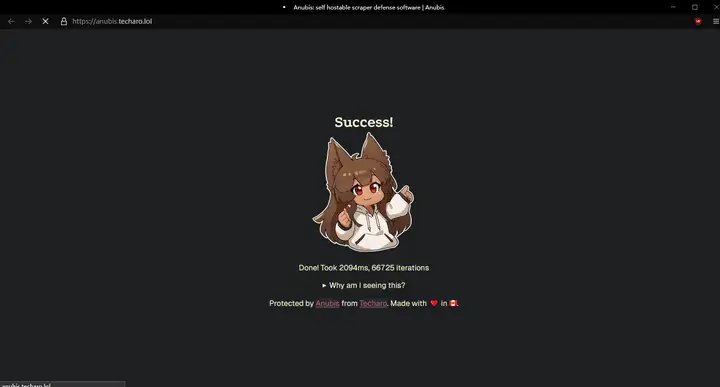

Anubis 使用工作量证明来确认客户端使用的是现代浏览器并能够计算 SHA-256 校验和,有意思的是在这篇博客中提及到GNOME管理员在审核81000个请求中只有3%的请求通过了工作量证明,其他97%是来自爬虫访问,虽然数据略微夸张但可知大部分爬虫不具备长时间复杂运算的条件。Camoufox 可以无视此类型机制,因为本身就是个真实的浏览器,直接看效果。

三、体系化安全建设实战策略与能力构建

Camoufox 等高级指纹浏览器的出现,标志着爬虫攻防已从 "单点技术对抗" 升级为 "体系化能力博弈"。其技术路线折射出当前网络空间攻防对抗的核心问题,也凸显了企业建立体系化安全的必要性。

3.1 多维度指纹检测能力强化

传统设备指纹已无法应对动态伪造技术,企业需构建 "静态特征 + 动态行为 + 环境可信" 的立体检测体系:

- 深度指纹校验

突破常规 Navigator 属性检测,重点监控协议层异常 、渲染引擎特征 、字体指纹动态变化频率。例如通过对比用户请求中的WEBGL_debug_renderer_info枚举值与已知浏览器供应商组合的匹配度,识别伪造的 WebGL 指纹(Camoufox 虽模拟主流组合,但枚举顺序可能存在固定模式)。

- 生物行为建模

建立 "用户行为基线":对正常用户的页面停留时间、滚动速度、点击热区分布进行聚类分析,设定动态阈值(如 Camoufox 的快速页面加载可能导致停留时间短于人类均值)。

- 环境可信验证

检测无头模式漏洞:通过navigator.hardwareConcurrency与 CPU 核心数匹配度、window.outerWidth与screen.width的差值(虚拟显示可能导致分辨率异常)识别非真实浏览器环境。

3.2 动态防御体系构建

对抗指纹浏览器的核心是让攻击成本高于收益,需从 "被动拦截" 转向 "主动诱导 + 动态欺骗":

- 弹性验证机制

部署动态挑战隧道:对疑似爬虫的请求随机插入以下验证层: - 计算型挑战 :

基于 SHA-256 的工作量证明(如 Anubis 机制),要求客户端在 500ms 内生成带 3 个前导零的哈希值(Camoufox 虽能处理,但批量请求会导致 CPU 资源耗尽)。 - 语义理解验证

结合图像识别与自然语言处理,要求用户点击包含特定语义的图片区域(如 "点击所有含有水果的图标"),规避自动化图像识别工具。 - 诱饵系统部署

在网站中嵌入蜜罐节点:通过 CSS 隐藏的可交互元素(如不可见的按钮),正常用户不会触发,而爬虫若按固定模式遍历 DOM 则会暴露。

四、总结:从 "单点防御" 到 "生态对抗"

Camoufox 的技术架构揭示了一个关键趋势:现代爬虫已形成 "内核魔改 + 指纹工厂 + 行为模拟" 的工业化链条 。企业需跳出 "头痛医头" 的补丁思维,通过技术层的立体检测、运营层的动态博弈、组织层的能力沉淀构建弹性安全体系。未来的攻防胜负手将取决于企业能否在 "攻击者技术迭代速度" 与 "自身防御进化周期" 的赛跑中占据先机。