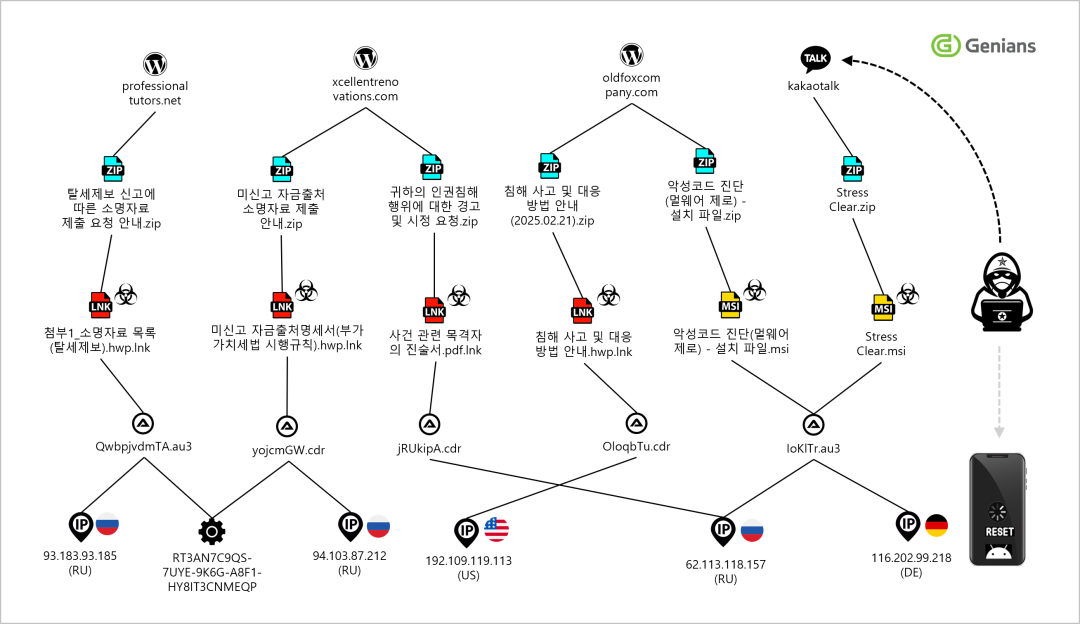

近期,国外安全公司披露一起新型 APT 攻击事件,朝鲜黑客组织通过精准定位与钓鱼诈骗结合的方式,远程操控并重置安卓智能手机,造成用户核心数据丢失,达成破坏性攻击目的。

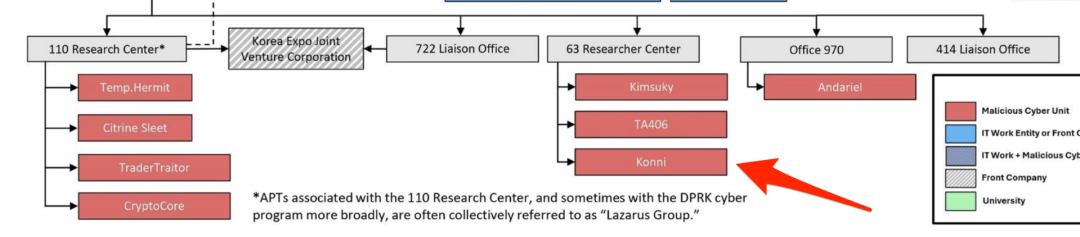

该APT组织为KONNI,与Kimsuky和APT37存在网络资产重叠,组织归类到第63研究中心不同网攻小组。

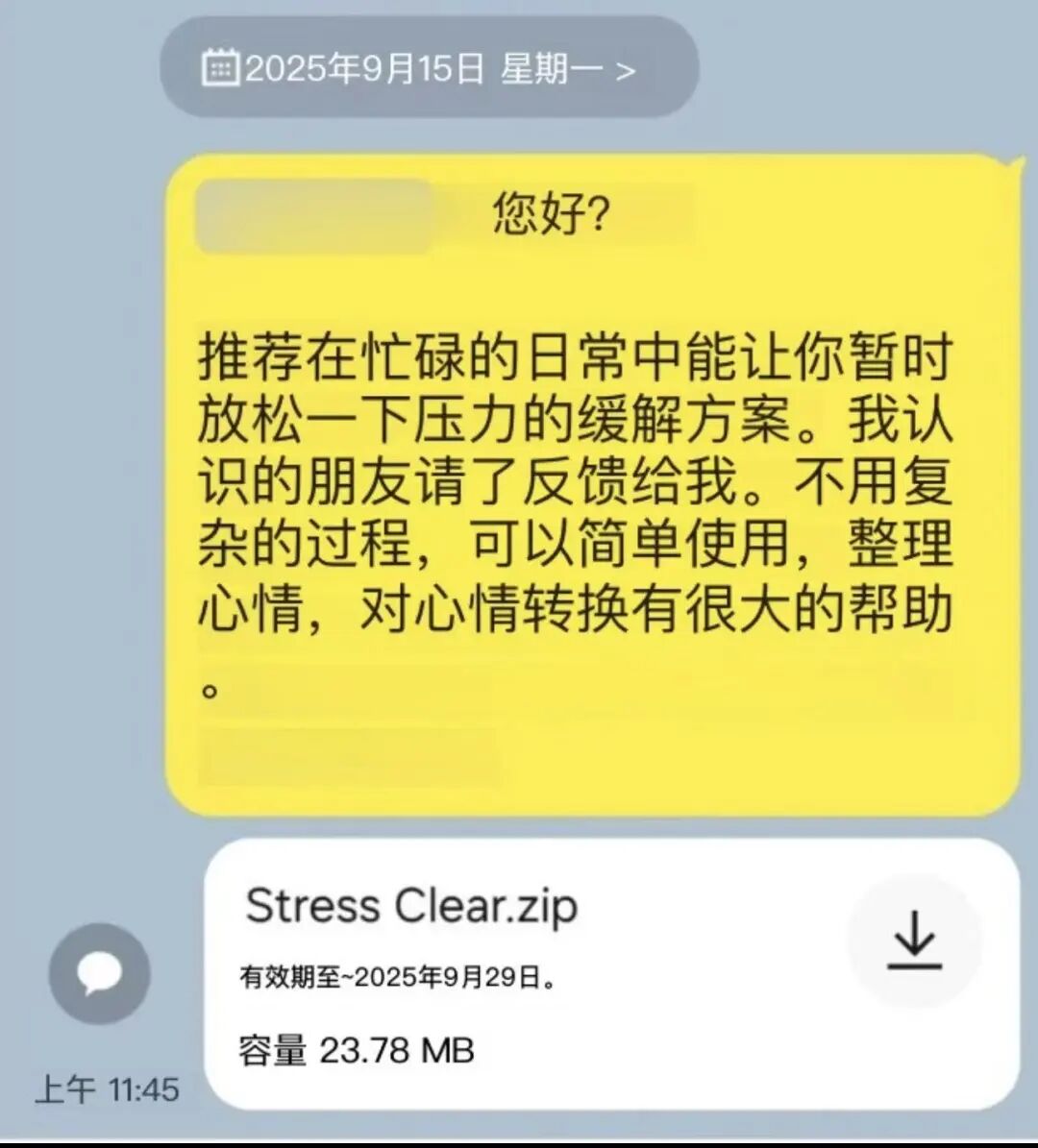

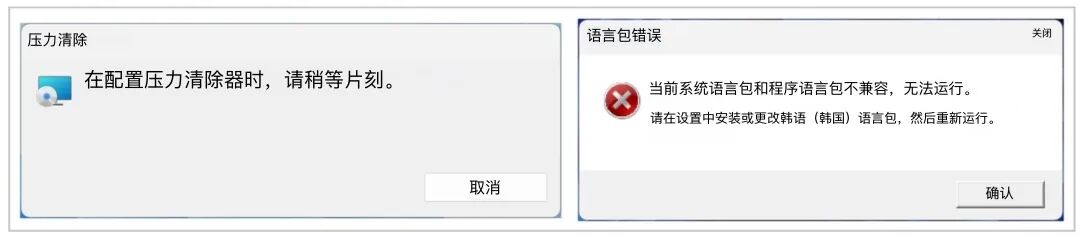

攻击活动主要通过 KakaoTalk 即时通讯应用发起攻击。黑客伪装成心理咨询师或某类活动人士,向目标发送鱼叉式钓鱼消息,附带伪装为减压程序的恶意 MSI 安装包。(图为翻译后结果)

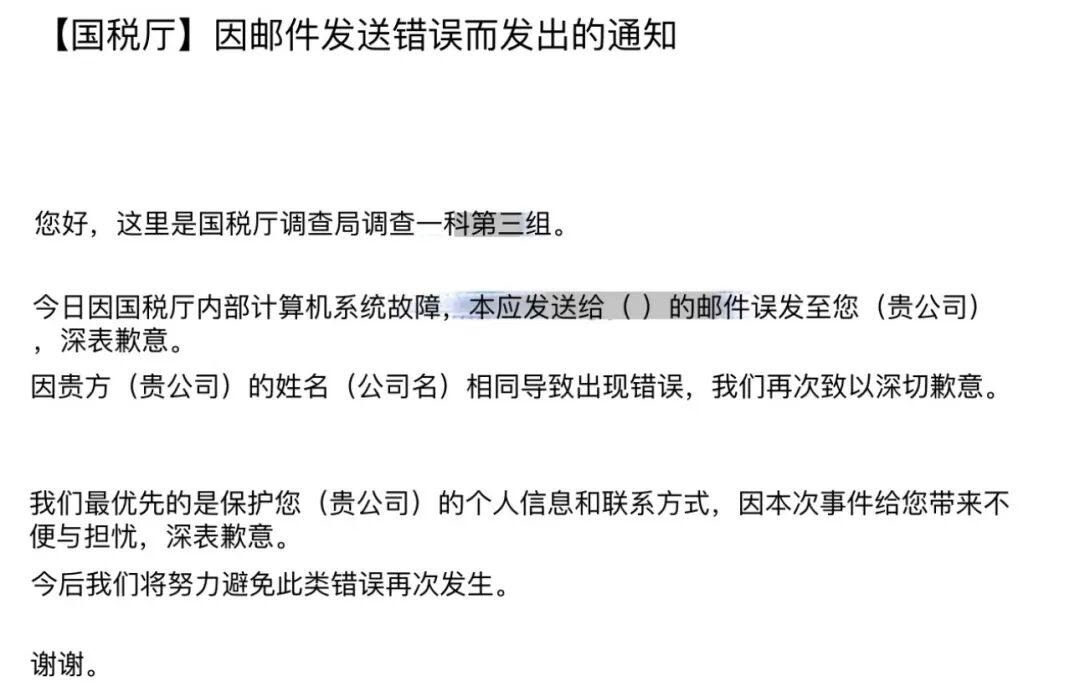

当然邮件仍然是传统钓鱼攻击渠道(图为翻译后结果)

用户一旦执行安装包,隐藏其中的 AutoIt 脚本便会规避反病毒检测,通过 Windows 任务调度器建立持久运行机制,同时部署多款远程访问工具(RAT),窃取用户谷歌账户、Naver 等平台的登录凭证。

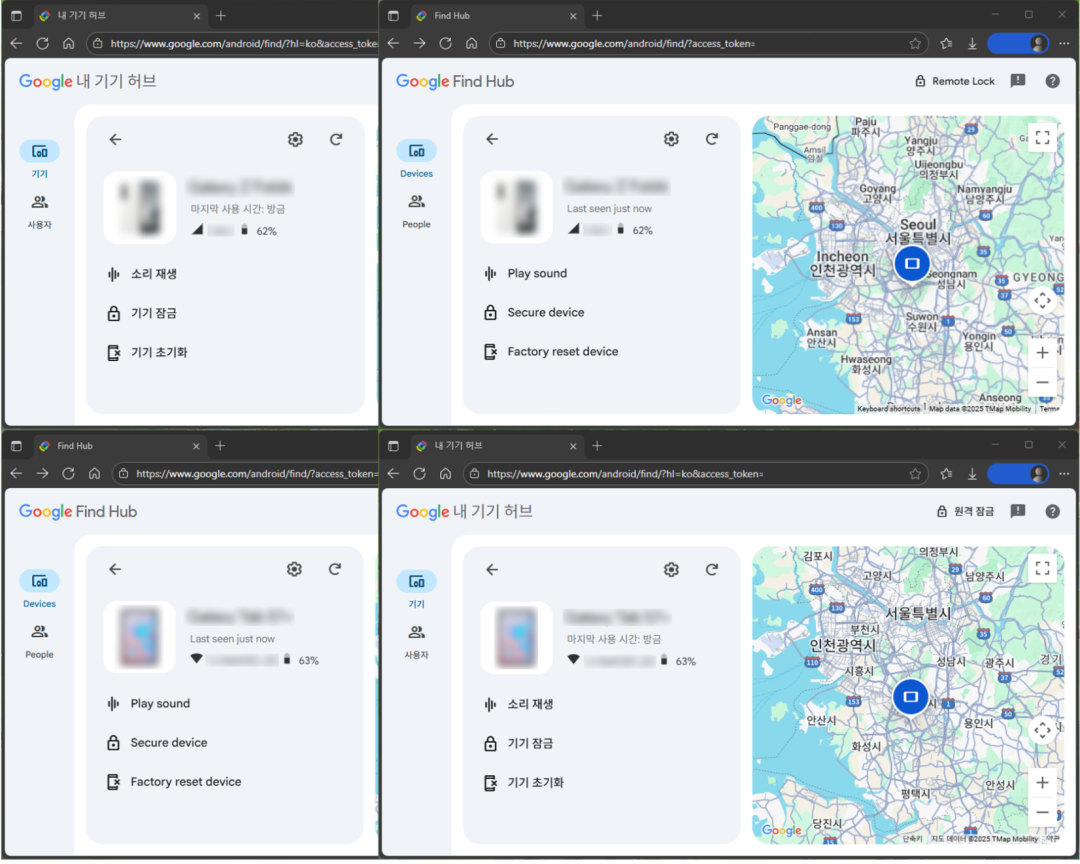

获取账户权限后,黑客会利用谷歌位置跟踪系统 Find Hub(前身为 Find My Device),查询手机经纬度坐标确认用户不在家或办公室,随即通过云端下发远程工厂重置命令。

该操作会彻底擦除安卓设备的内部存储、SD 卡数据及应用缓存,包括照片、文档、联系人等所有个人数据瞬间清零。

同时,攻击者还会多次发送重置命令,中断通讯同步与推送通知,延迟用户察觉手机正在被重置的时机。

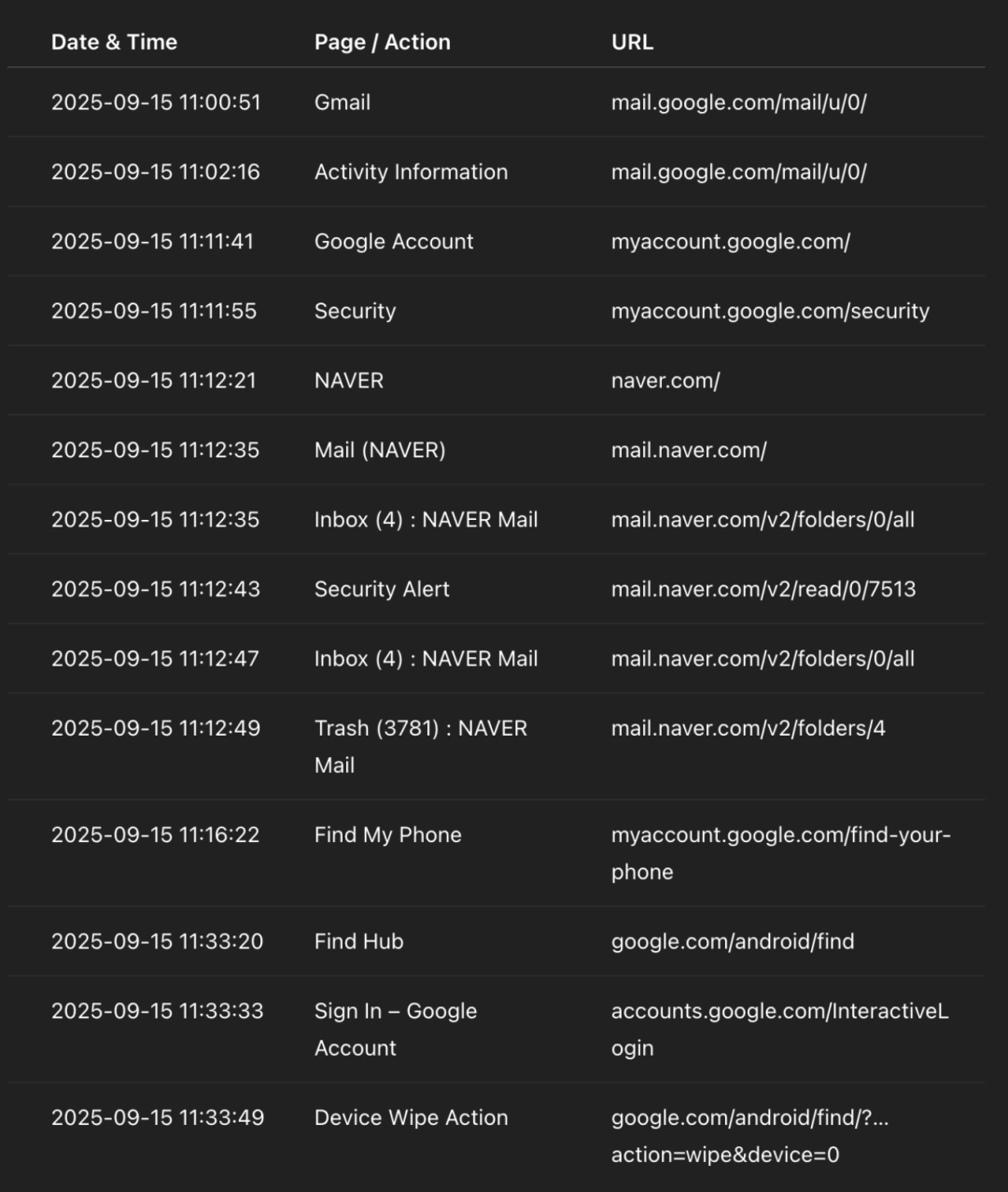

攻击者首先登录受害者的 Gmail 帐户,并在"帐户活动详情"页面上查看最近的登录会话记录。

接下来,他们访问了谷歌账号管理页面,打开了安全菜单,并确认了在Naver账号下注册的恢复邮箱地址。

攻击者随后登录了该Naver账号,删除了谷歌的安全警报邮件,并清空了回收站,蓄意清除其活动痕迹。 之后,攻击者打开谷歌的"安全"菜单,进入"你的设备"部分,然后选择"查找我的手机"链接。通过该链接,选择已注册的智能手机或平板电脑,即可跳转到"查找中心"服务,该服务允许对已关联的设备执行各种远程命令。操作日志:

此外,已感染的设备会被劫持 KakaoTalk 客户端,向联系人发送恶意载荷形成链式感染。黑客还会激活电脑摄像头与麦克风,捕获音视频流确认用户行踪,恶意数据在销毁前,还可能通过加密通道被上传至分布在俄、美、德等国的控制服务器。

黑鸟看了一下分析,发现剩下的木马分析过程和此前的家族类似,有需求的自行查阅原报告

https://www.genians.co.kr/en/blog/threat_intelligence/android

值得一提的是,恶意程序执行后,会安装基于 AutoIt 的脚本(如 IoKlTr.au3),规避反病毒检测并通过 Windows 任务调度器建立自启动项,确保攻击持久性,并且恶意文件执行期间,会显示下图弹窗。(已翻译原来为韩文)

该组织网络资产关联图: