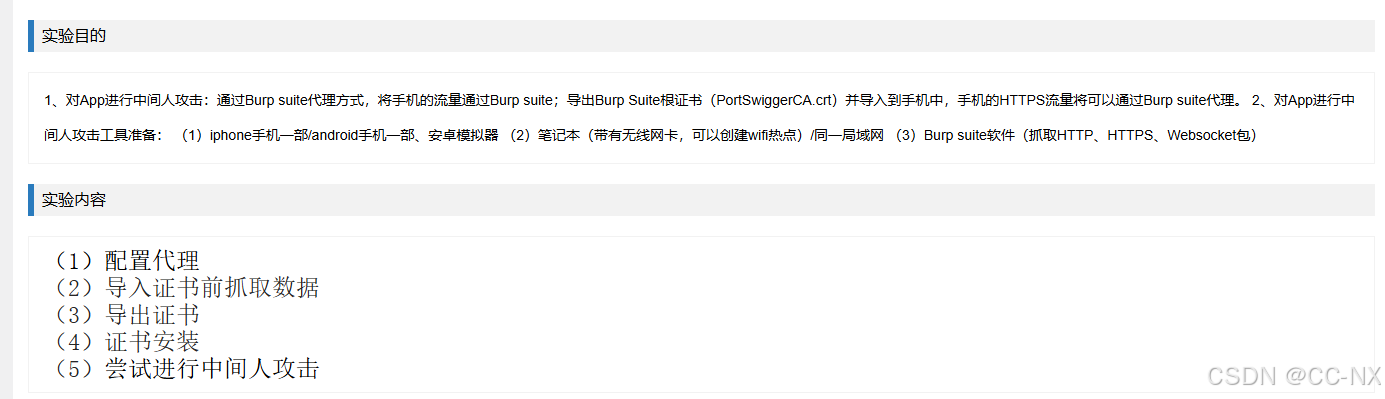

步骤(1):配置代理

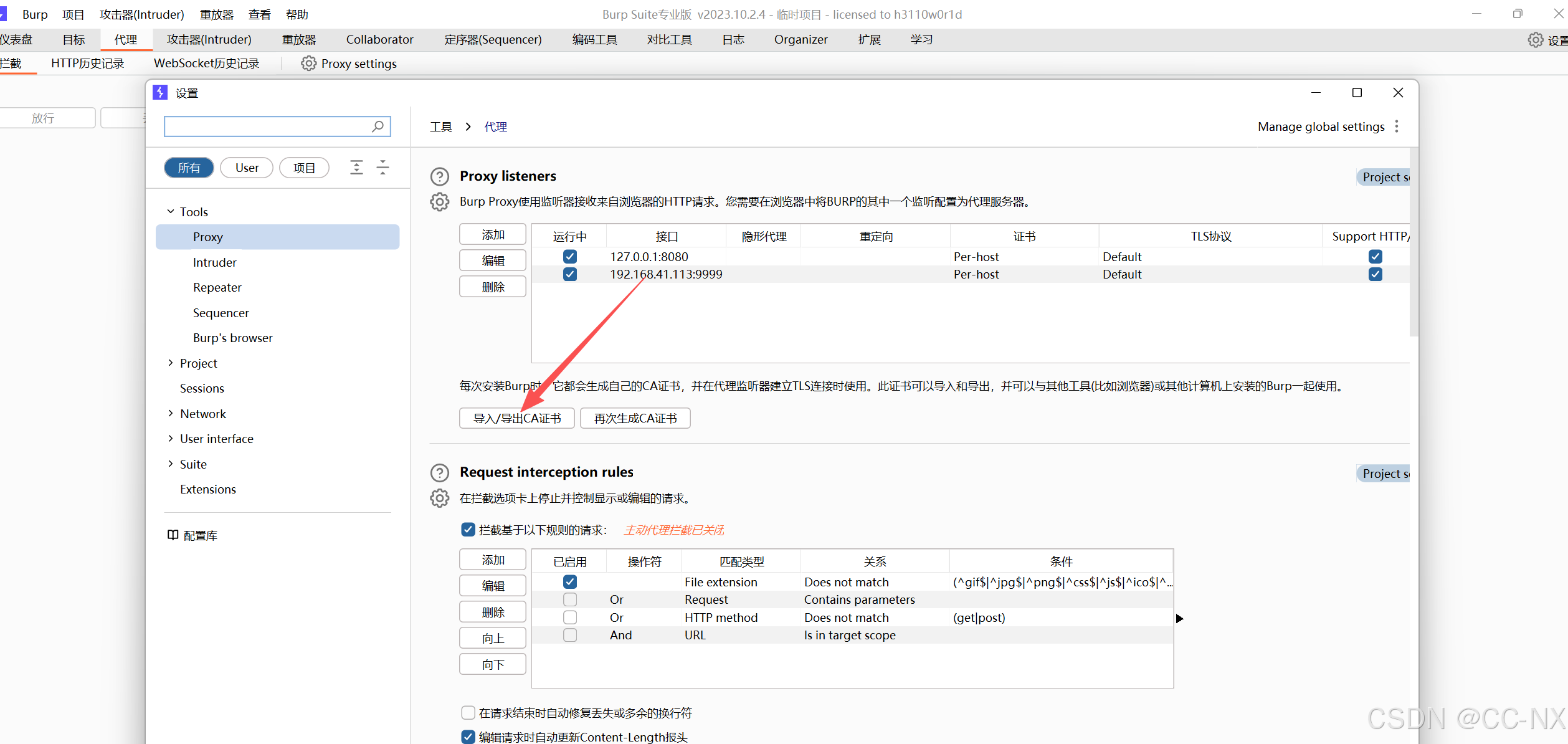

A. Burp端配置:

- 打开Burp Suite 添加监听地址

- 绑定地址:192.168.41.113

- 端口:9999

- 关闭Windows防火墙或允许9999端口入站

B. 手机端配置:

-

WiFi设置 :长按当前WiFi → 修改网络 → 高级选项 → 代理 → 手动

-

emm......picel3XL之前尝试过无法直接通过wifi设置在手机端配置代理,我们这里通过命令实现。

使用

settings命令设置全局代理这是最高效且兼容性最好的方法:

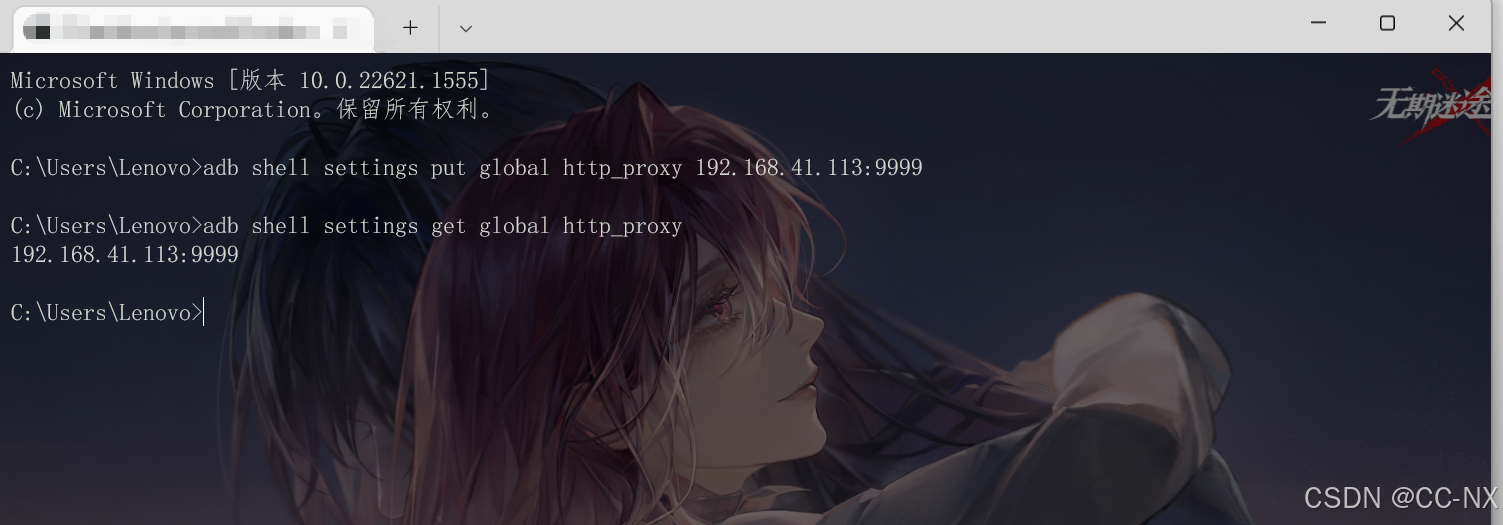

`# 设置全局 HTTP 代理 adb shell settings put global http_proxy 192.168.41.113:9999

# 立即生效(无需重启) adb shell settings put global global_http_proxy_host 192.168.41.113 adb shell settings put global global_http_proxy_port 9999

# 验证设置 adb shell settings get global http_proxy # 应返回: 192.168.41.113:9999`

取消代理:

adb shell settings put global http_proxy :0 adb shell settings delete global global_http_proxy_host adb shell settings delete global global_http_proxy_port

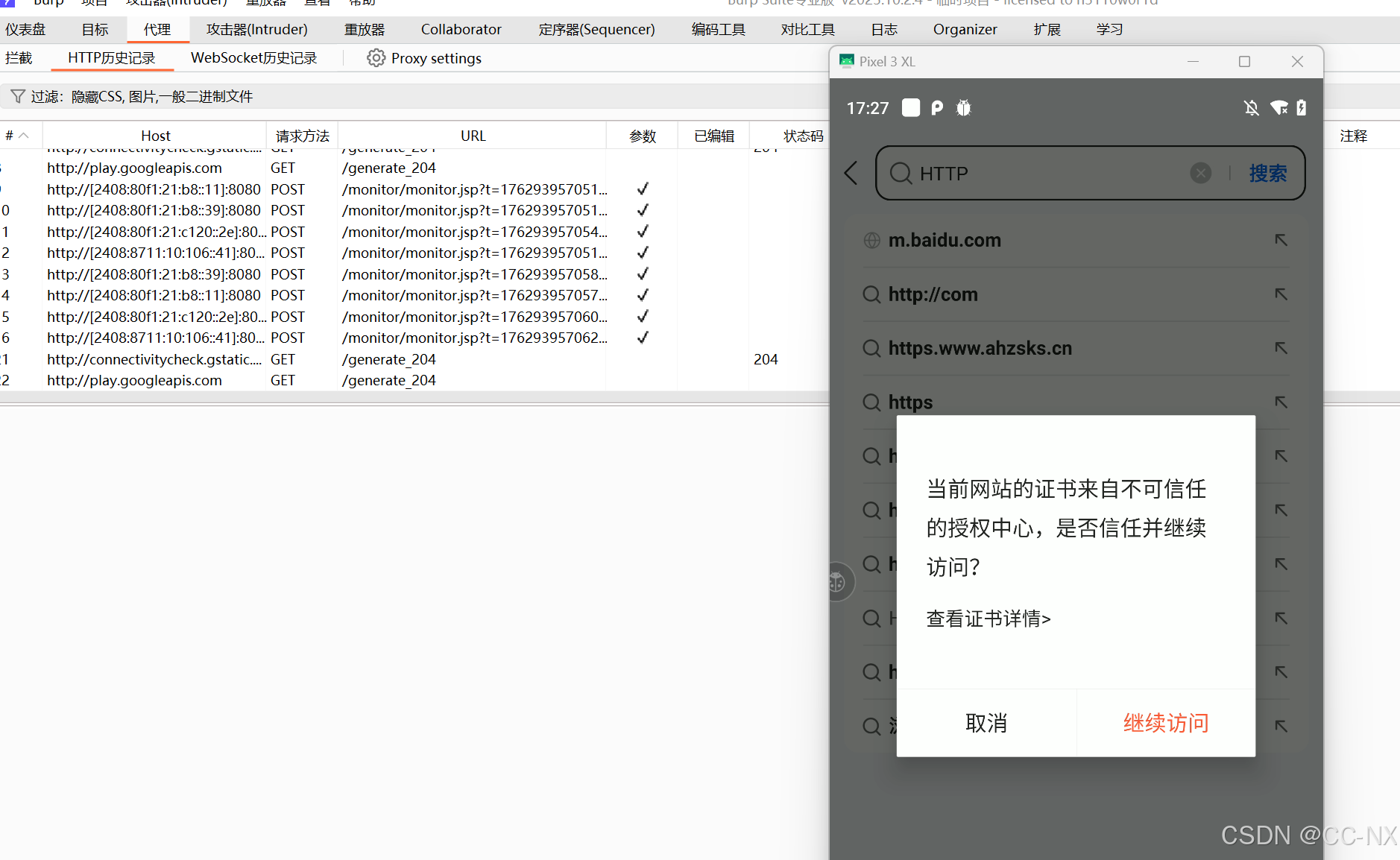

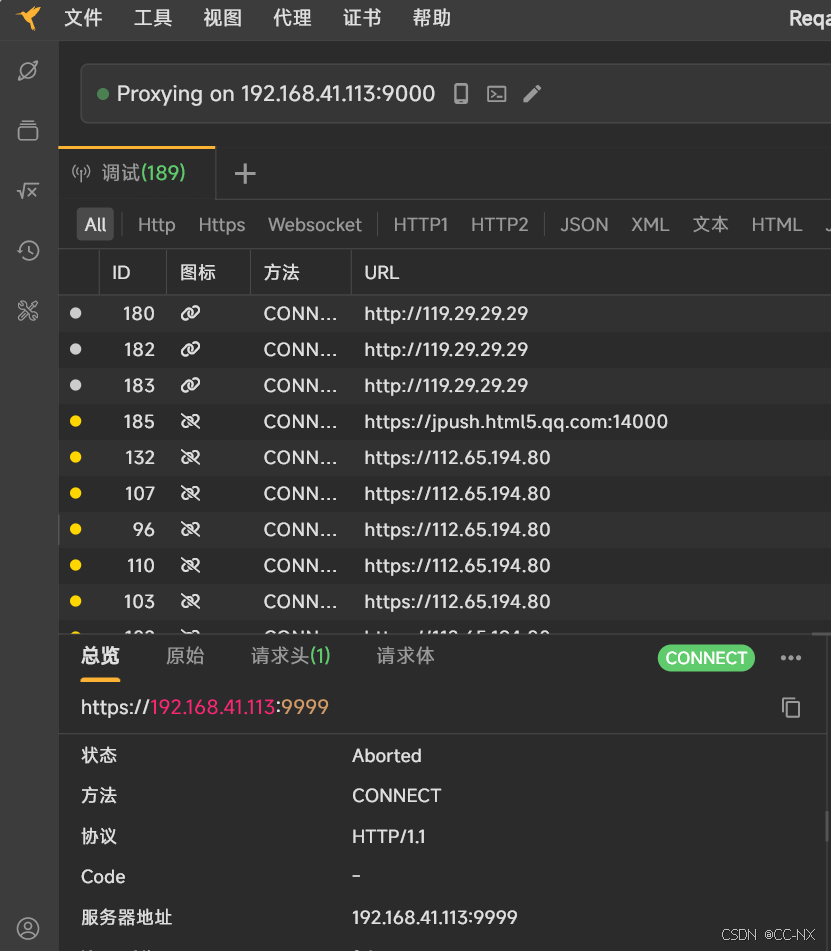

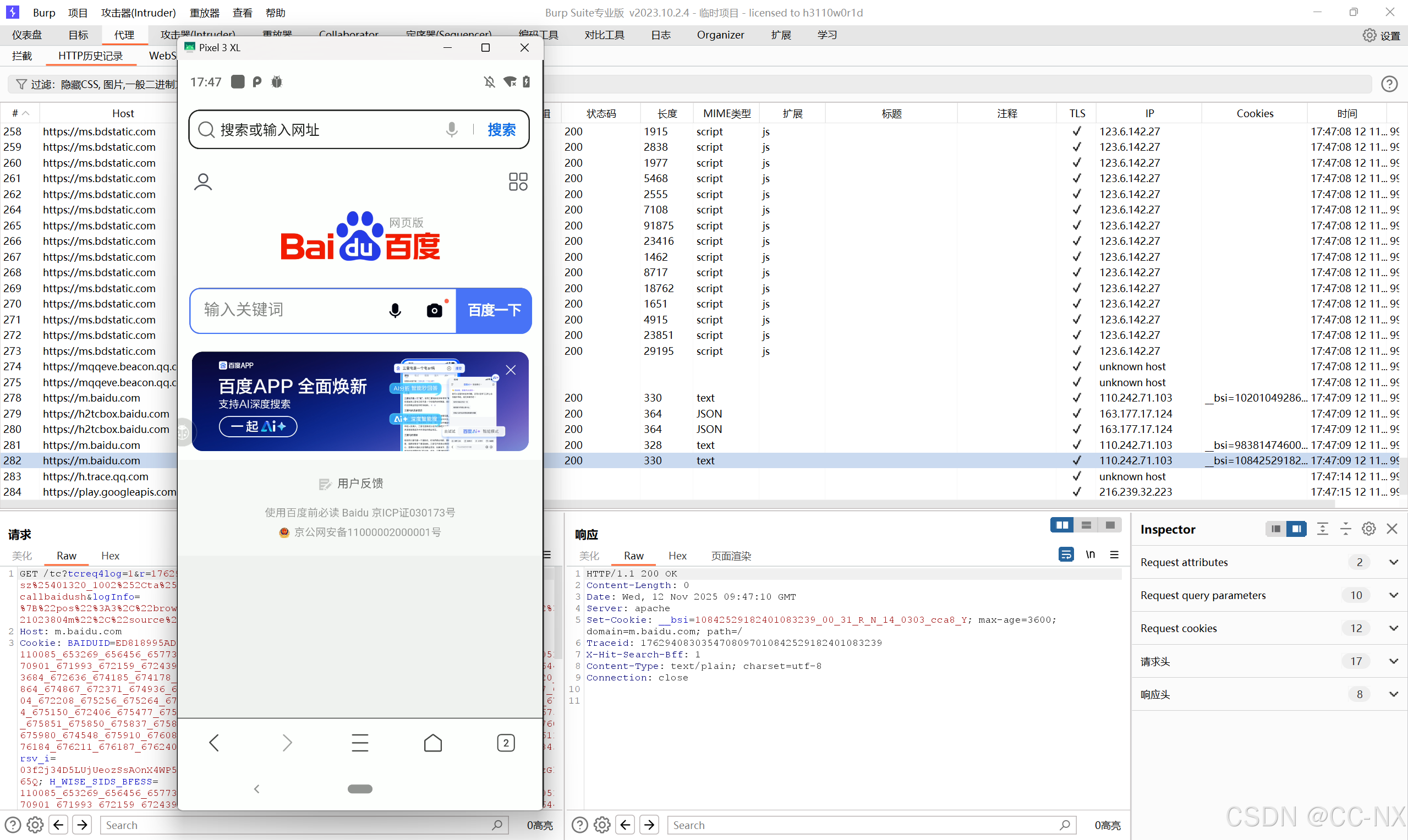

步骤(2):导入证书前抓取数据

可以发现能够抓到数据包但提示证书信任问题,不确定我们尝试换下代理。我们切换wifi代理配置后发现同样的网站Reqable可以抓取确定是BP的证书问题

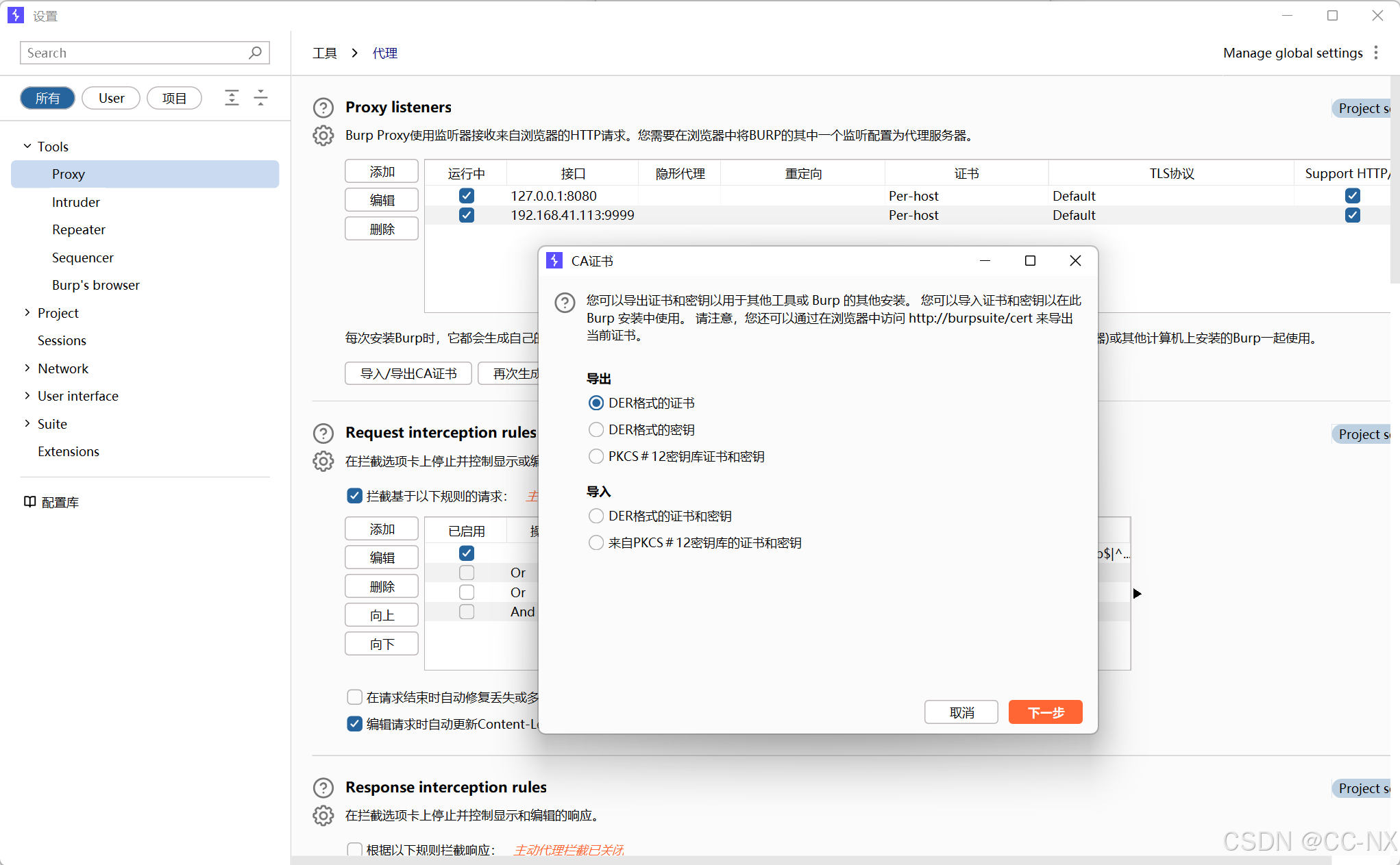

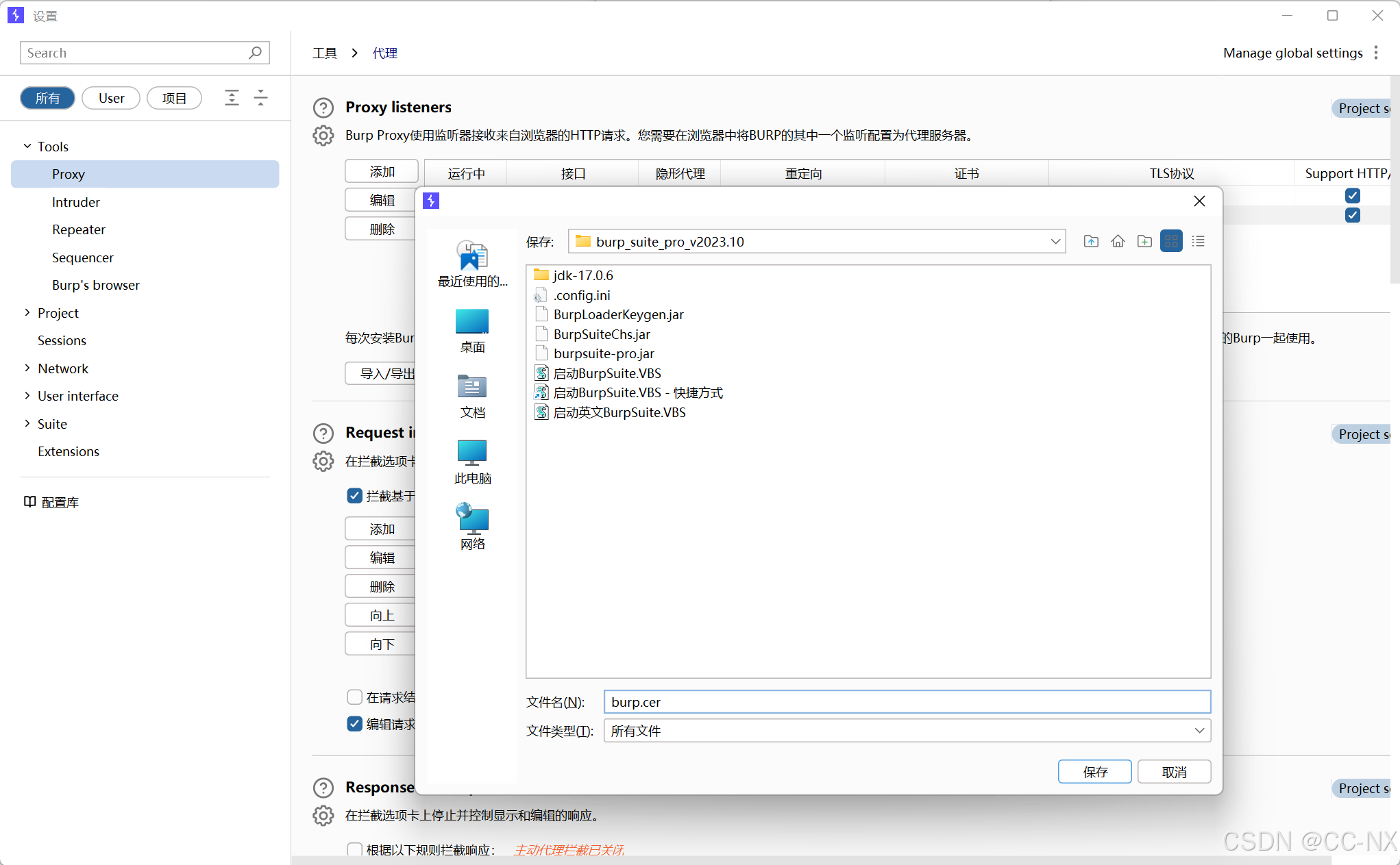

步骤(3):导出Burp证书

导出证书

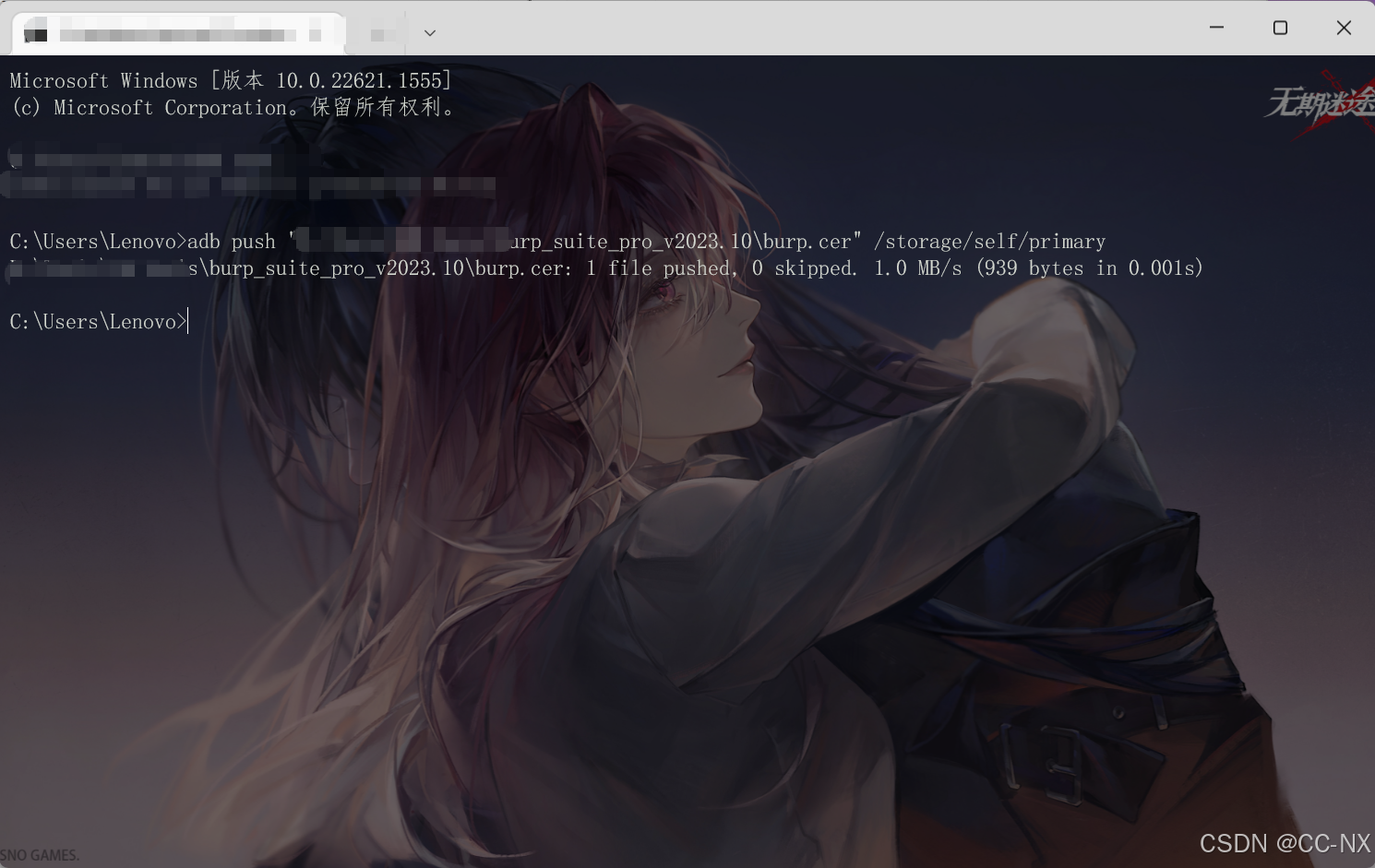

步骤(4):证书安装

使用adb把证书推送到/storage/self/primary目录下

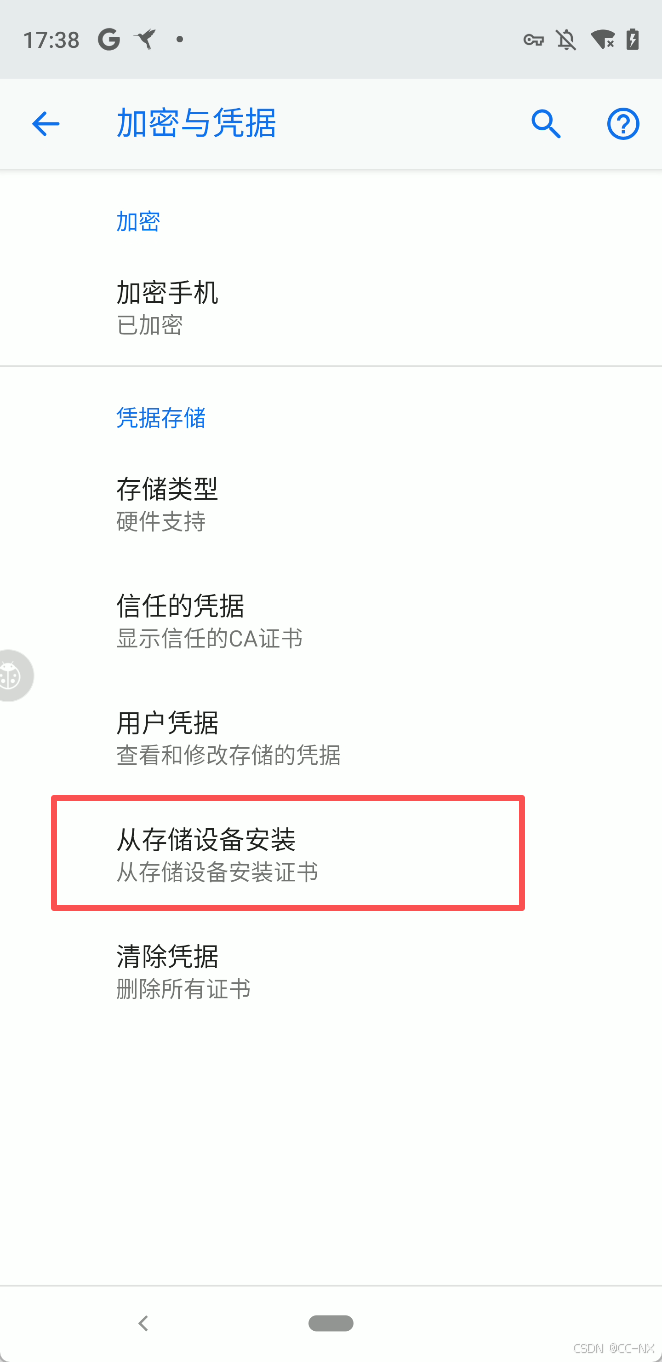

设置->安全->加密与凭据→ 从存储设配安装

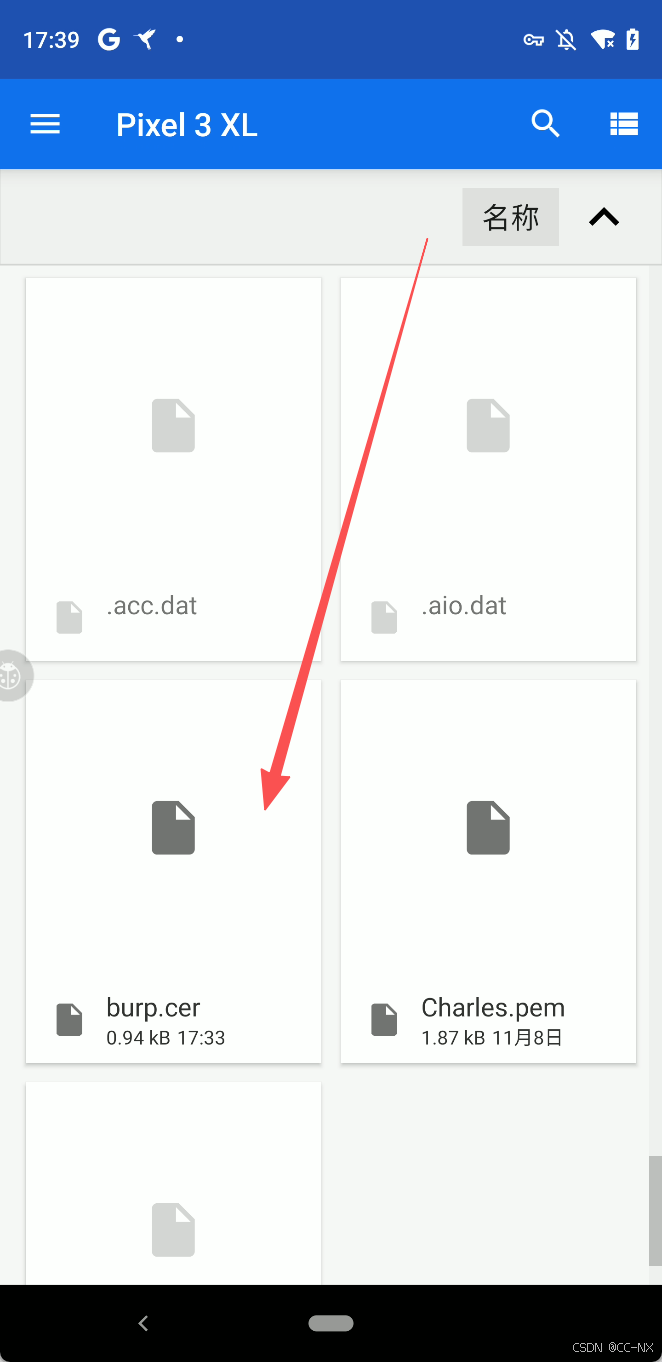

选择我们要安装的证书

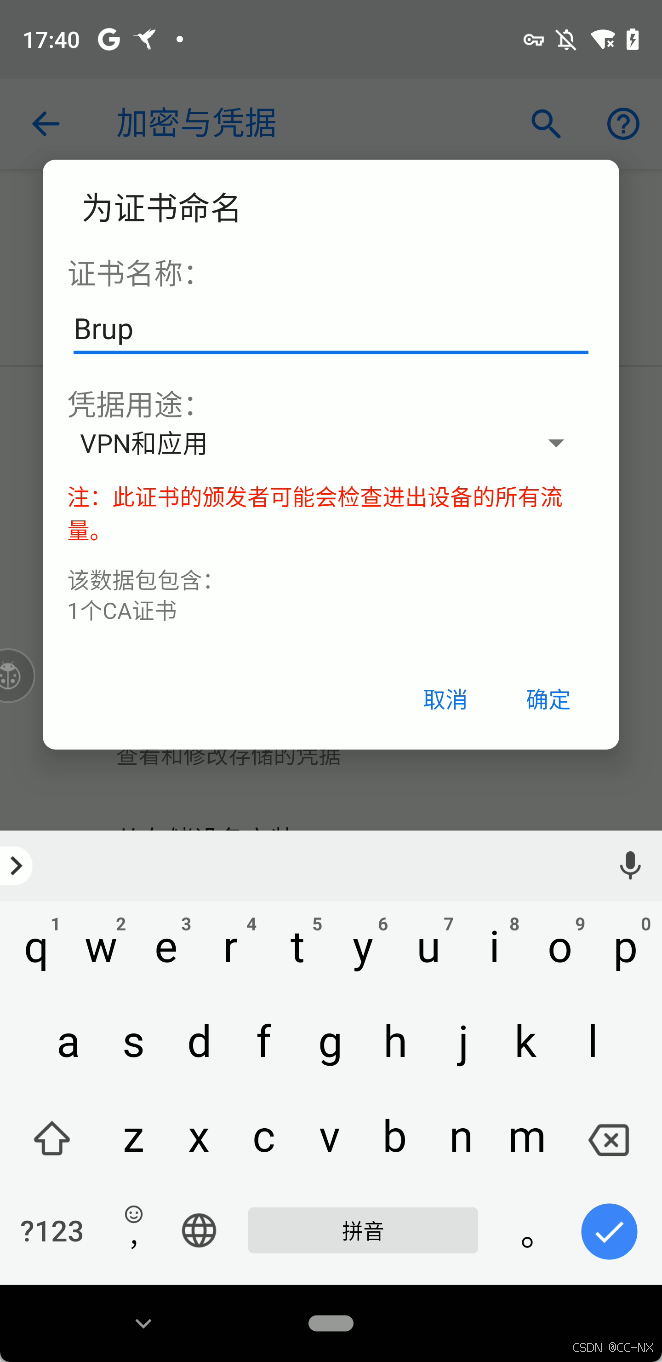

输入证书名字并点击确定

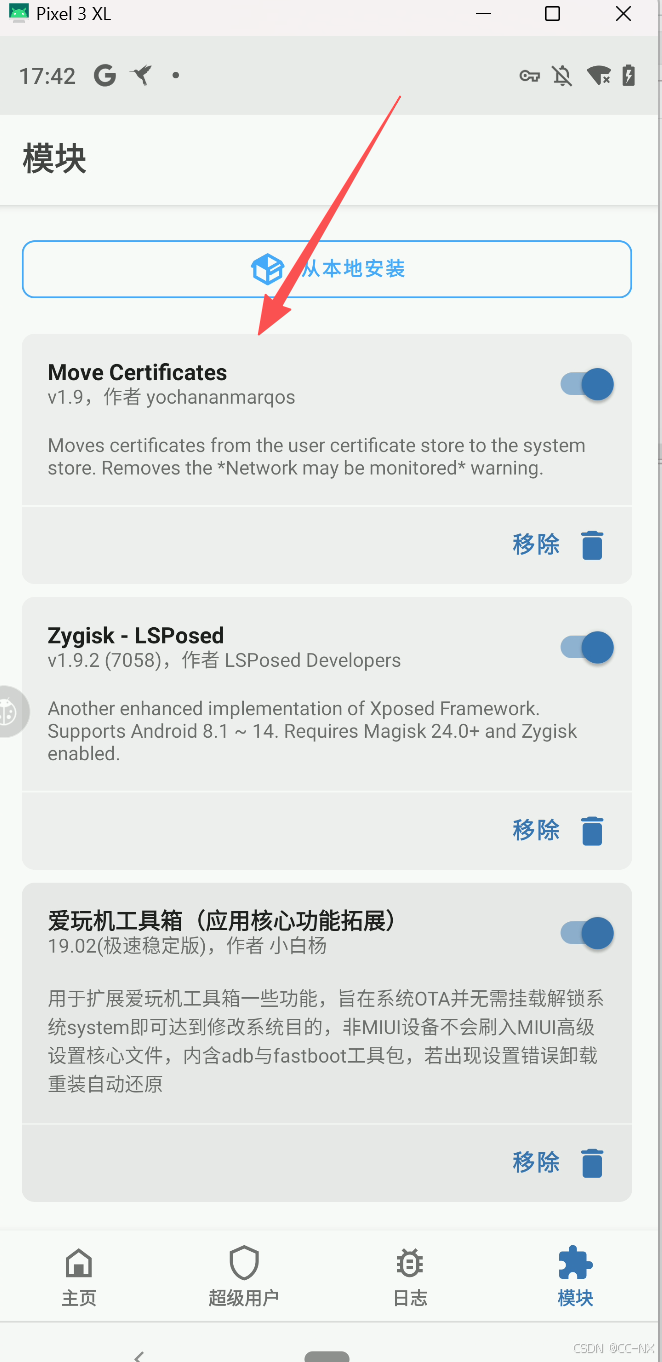

安装成功后因为android9之后必修安装为系统证书

我们使用该模块重启手机自动将证书挪入系统目录下

完成后我们重新抓包发现抓取成功

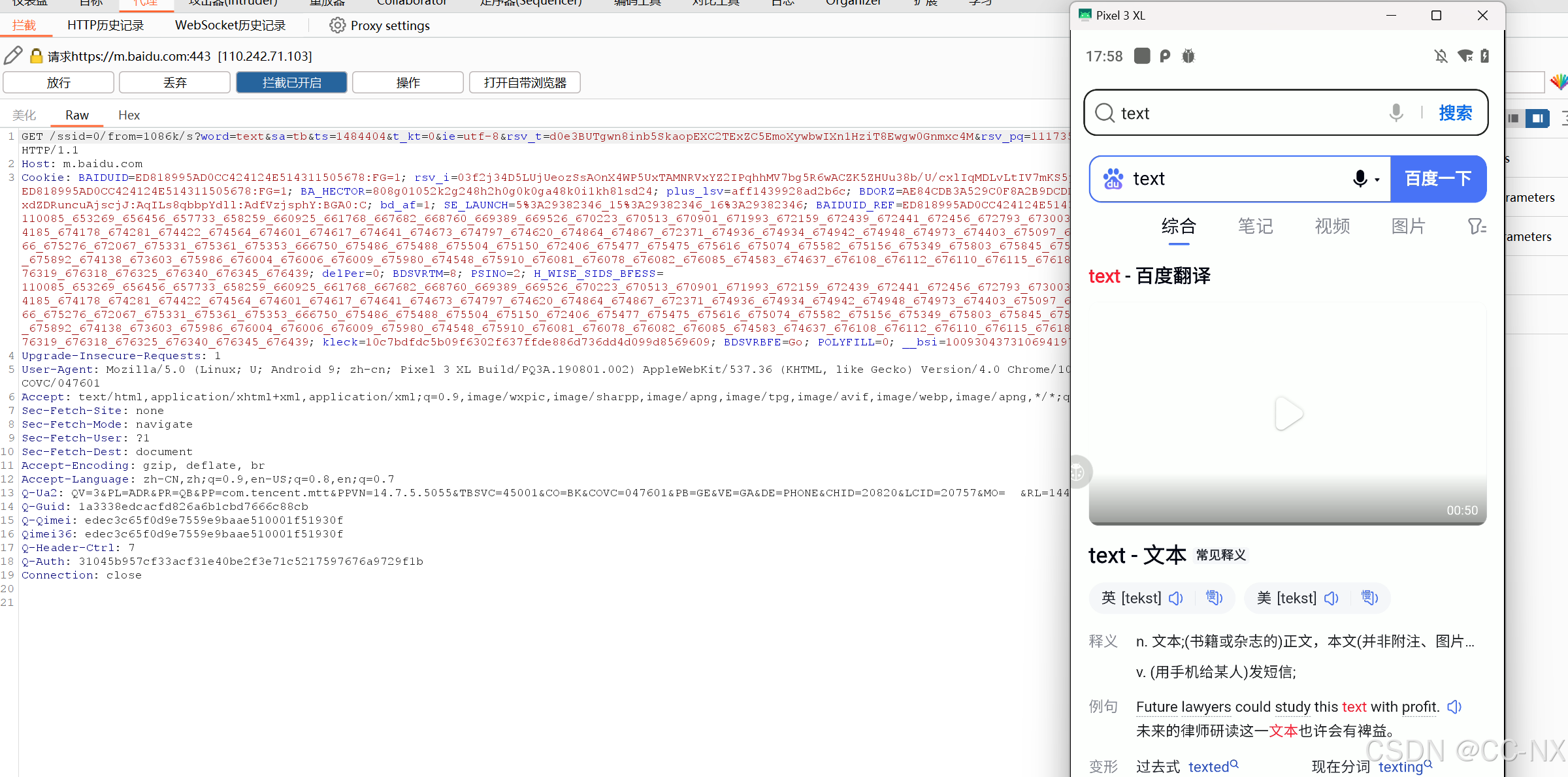

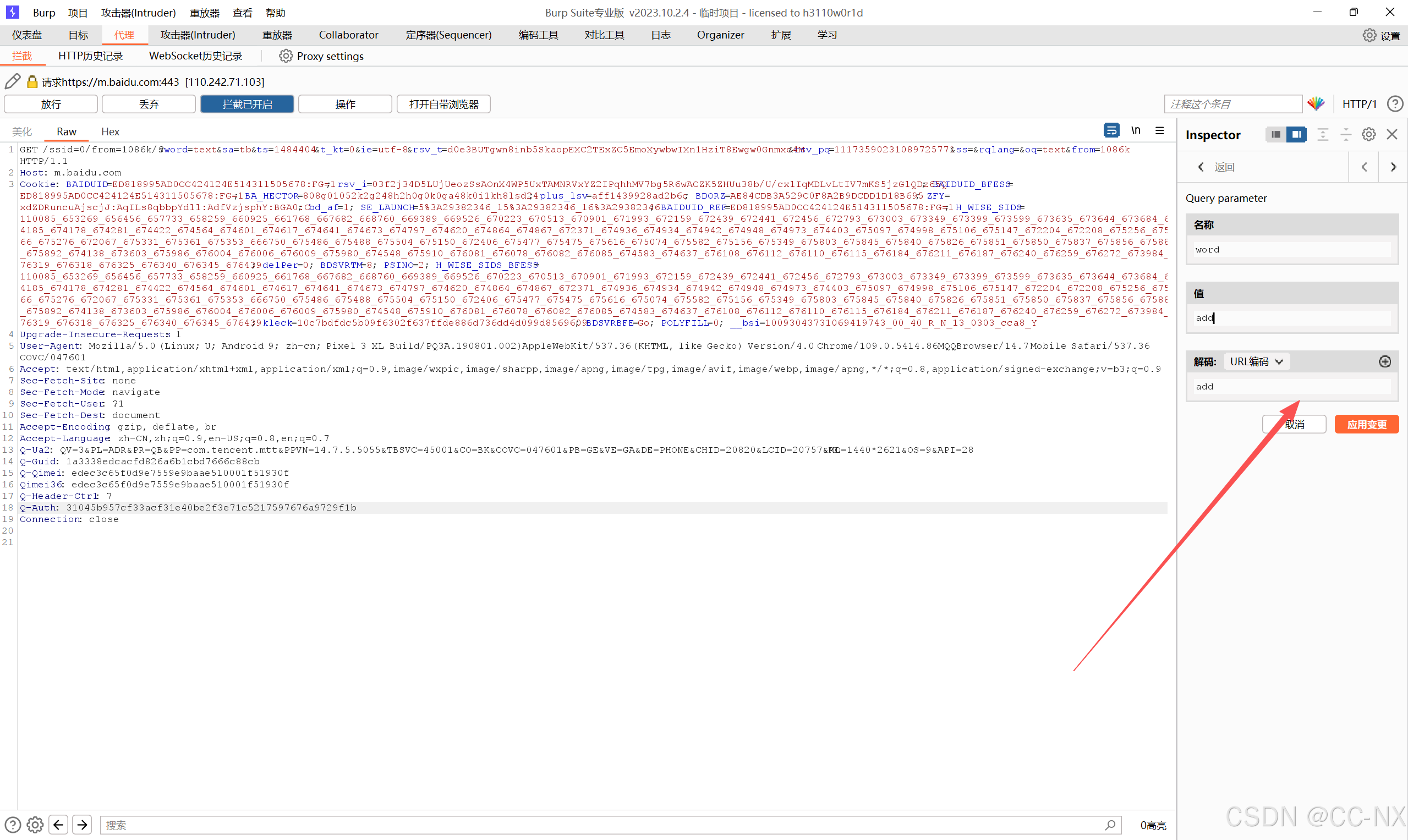

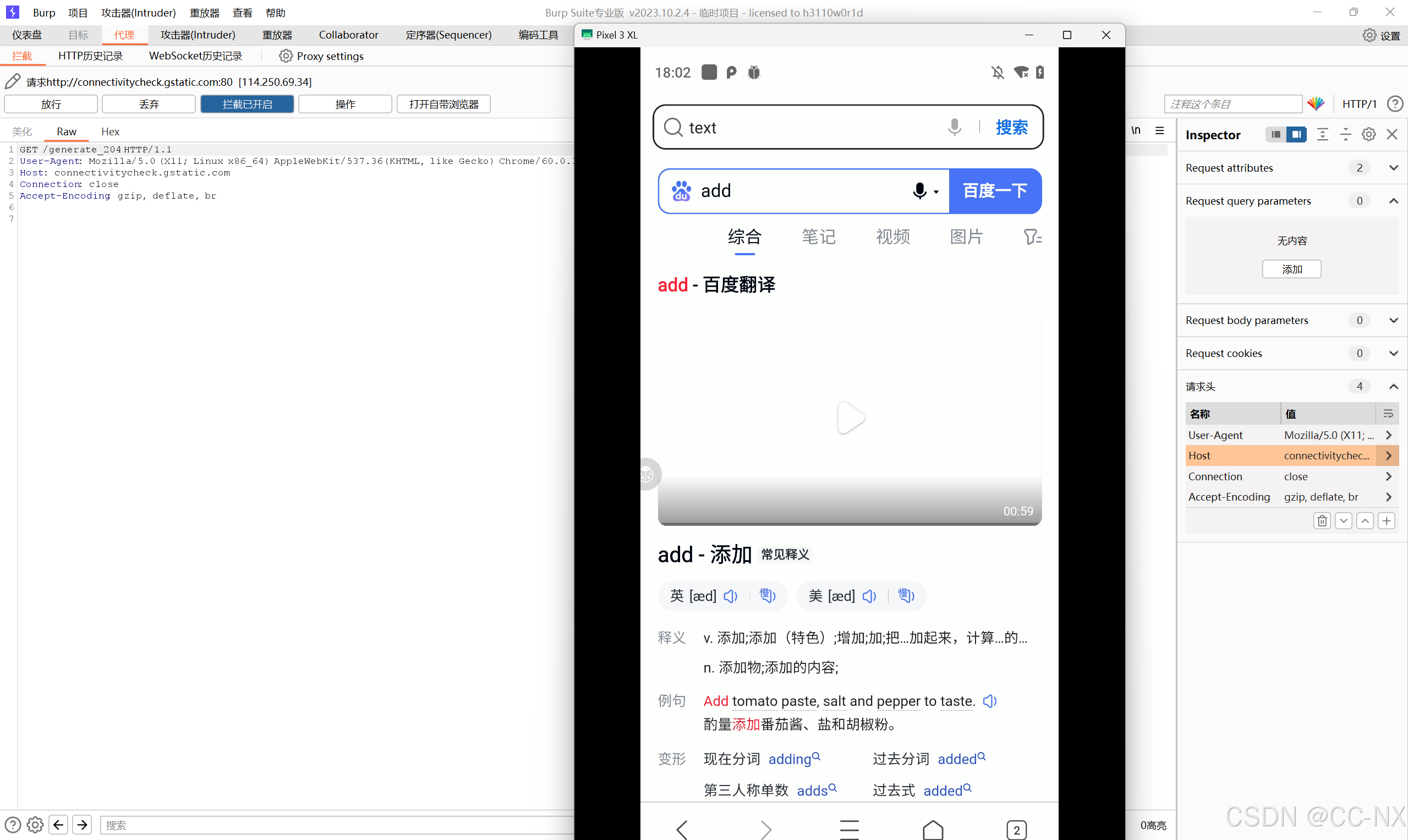

步骤(5):尝试中间人攻击

手机百度搜索 "test"

我们进行简单的参数修改后放行

可以发现搜索内容变为了add

一个简单的中间人攻击测试完成

Burp Suite Professional 高频使用方法

有了Reqable之后已经很久没有用过Brup了,正好我们来复习一下简单用法。

一、核心模块速查表

| 模块 | 高频场景 | 专业版独占功能 |

|---|---|---|

| Proxy | 流量拦截、修改、重放 | HTTP/2支持、WebSocket拦截 |

| Repeater | 手工测试参数、逻辑漏洞 | 请求对比、标签分组 |

| Intruder | 爆破、遍历、模糊测试 | 无限线程、Payload库、Grep-Match |

| Scanner | 主动扫描漏洞 | 全漏洞库、JS分析、OAST集成 |

| Target | 站点地图、作用域过滤 | 内容发现、任务队列 |

| Extender | 插件扩展 | Python/Ruby脚本、BApp Store |

| Sequencer | 令牌随机性分析 | 2000万令牌处理 |

二、高频操作技巧(效率提升300%)

1. Proxy 拦截优化

// 智能过滤配置

Proxy → Options → Intercept Client Requests

- 排除静态资源:URL not containing \.(jpg|css|js|png)$

- 仅拦截接口:URL containing (api|rest|json|do)

// 快捷键(必备)

Ctrl+R: 发送请求到Repeater

Ctrl+I: 发送请求到Intruder

Ctrl+Shift+U: URL解码

Ctrl+Shift+B: Base64编码2. Repeater 高级用法

-

请求对比 :右键 →

Compare site maps对比两次响应差异 -

标签分组 :

Ctrl+T创建请求组(如"登录逻辑"、"支付流程") -

渲染模式:Preview 标签查看HTML渲染结果(检测XSS)

3. Intruder 精准爆破

// 四档模式选择

Sniper: 单参数遍历(推荐)

Battering ram: 多参数同步爆破(撞库)

Pitchfork: 多字典并行(如用户名+密码)

Cluster bomb: 笛卡尔积(穷尽组合)

// 专业版增强配置

Payloads → Payload Sets → 选择类型:

- Runtime file: 10GB大字典不卡死

- Numbers: 范围 100000000-999999999 (手机短信验证码遍历)

- Dates: 日期范围爆破(如birthday参数)三、专业版核心攻击链(Workflow)

攻击链1:从发现到Getshell

1. Target → Scope 定义目标范围 (*.baidu.com)

2. Spider → 自动爬取接口

3. Scanner → 主动扫描(SQLi/XSS)

4. Intruder → 爆破admin目录

5. Repeater → 手工验证命令注入

6. Extender → 上传木马利用SQL注入Getshell攻击链2:逻辑漏洞挖掘

// 案例:0元购漏洞

1. Proxy 拦截:/order/create 请求

2. Repeater 修改:amount=100 → amount=0

3. Intruder 遍历:couponCode=0000-9999

4. Scanner 扫描:支付回调接口是否存在越权攻击链3:API密钥提取

1. Proxy → HTTP history 过滤 Authorization:

2. Target → 查找JS文件(Professional自动分析)

3. Extender → 使用JS Link Finder插件

4. Repeater → 测试泄露的API密钥权限四、专业版隐藏功能

1. Live Scanning(实时扫描)

// 边浏览边扫描

Dashboard → Live tasks → Enable live scanning

优势:无感发现漏洞,适合大规模站点2. BApp Store必装插件

# 搜索路径

Extender → BApp Store

推荐插件:

1. Logger++: 日志增强(支持10万+请求)

2. Autorize: 越权自动化测试

3. Turbo Intruder: 百万级请求爆破

4. J2EEScan: Java框架专项扫描

5. SQLiPy: SQL注入联动sqlmap