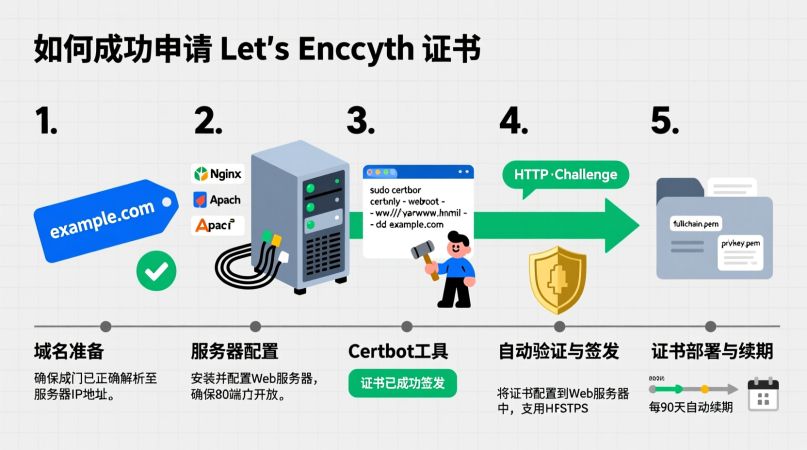

如何成功申请 Let's Encrypt 证书:解决 HTTP-01 验证 403 错误的完整指南

引言:为什么你的 SSL 证书申请总是失败?

当你使用 certbot 为域名 freex.cc 和 www.freex.cc 申请免费的 Let's Encrypt SSL 证书时,如果遇到如下错误:

Detail: Invalid response from http://www.freex.cc/.well-known/acme-challenge/xxx: 403这说明 HTTP-01 验证失败 ,虽然目录存在,但服务器拒绝访问 ------ 403 Forbidden 是最常见的"隐形杀手"。

本文将手把手教你彻底解决 Let's Encrypt 证书申请中的 403 错误,适用于 Nginx、Apache 服务器,无论你是运维新手还是中级开发者,都能轻松完成 HTTPS 部署。

一、问题本质:为什么会出现 403?

Let's Encrypt 通过 HTTP-01 挑战验证你对域名的控制权。它会向以下 URL 发起请求:

http://freex.cc/.well-known/acme-challenge/随机字符串

http://www.freex.cc/.well-known/acme-challenge/随机字符串✅ 成功 :返回 200 OK + 一串随机字符

❌ 失败 :返回 403 Forbidden(你看到的错误)

403 的三大根源:

| 原因 | 说明 |

|---|---|

| 🔐 目录权限不足 | Web 服务器无权读取 .well-known/acme-challenge 目录 |

| 🚫 Web 服务器配置阻止访问 | Nginx/Apache 默认屏蔽 .well-known 目录 |

| 🌐 DNS 或端口问题 | 域名未解析到服务器,或 80 端口被防火墙拦截 |

⚠️ 注意:即使你看到目录存在,只要访问返回 403,证书申请就一定会失败!

二、解决方案:5步彻底修复 403 错误

✅ 步骤 1:创建正确的验证目录

bash

# 创建 .well-known/acme-challenge 目录(确保路径与你的网站根目录一致)

sudo mkdir -p /home/www.freex.cc/.well-known/acme-challenge

# 设置目录权限(Web 服务器用户必须可读)

sudo chmod -R 755 /home/www.freex.cc/.well-known/

# 设置所有者(根据你的 Web 服务器用户调整)

# Nginx 用户通常是 www-data 或 nginx

sudo chown -R www-data:www-data /home/www.freex.cc/.well-known/💡 提示:使用

ps aux \| grep nginx或ps aux \| grep apache查看实际运行用户。

✅ 步骤 2:配置 Nginx(推荐)

编辑你的 Nginx 配置文件(通常在 /etc/nginx/sites-available/www.freex.cc):

nginx

server {

listen 80;

server_name freex.cc www.freex.cc;

root /home/www/freex.cc;

# ✅ 关键:允许访问 .well-known 目录

location ~ /\.well-known {

alias /home/www/freex.cc/.well-known;

allow all;

try_files $uri $uri/ =404;

}

# 其他常规配置

location / {

try_files $uri $uri/ =404;

}

}📌 重要 :不要使用

location ^~ /.well-known,它可能被其他规则覆盖。推荐使用~正则匹配。

重启 Nginx:

bash

sudo nginx -t && sudo systemctl reload nginx✅ 步骤 3:配置 Apache(如使用)

编辑站点配置文件(如 /etc/apache2/sites-available/freex.cc.conf):

apache

<VirtualHost *:80>

ServerName freex.cc

ServerAlias www.freex.cc

DocumentRoot /home/www/freex.cc

# ✅ 关键:允许 .well-known 目录访问

<Directory "/home/www/freex.cc/.well-known">

Require all granted

</Directory>

# 其他配置...

</VirtualHost>重启 Apache:

bash

sudo apache2ctl configtest && sudo systemctl reload apache2✅ 步骤 4:手动测试访问权限

在终端中,创建一个测试文件并验证能否访问:

bash

# 创建测试文件

echo "TEST-OK" | sudo tee /home/www/freex.cc/.well-known/acme-challenge/test.txt

# 从外部访问(确保在你本地或远程机器执行)

curl -I http://freex.cc/.well-known/acme-challenge/test.txt

curl -I http://www.freex.cc/.well-known/acme-challenge/test.txt✅ 正确响应:

HTTP/1.1 200 OK

Content-Type: text/plain❌ 错误响应:

HTTP/1.1 403 Forbidden🚨 如果返回 403,说明 Nginx/Apache 配置仍有问题,返回步骤 2 重新检查!

✅ 步骤 5:重新申请证书

确保 Web 服务已重启,然后执行:

bash

sudo certbot certonly --webroot \

-w /home/www/freex.cc \

-d freex.cc \

-d www.freex.cc成功后你会看到:

IMPORTANT NOTES:

- Congratulations! Your certificate and chain have been saved at:

/etc/letsencrypt/live/freex.cc/fullchain.pem三、进阶技巧:如何避免未来再次失败?

✅ 1. 配置自动续期

Let's Encrypt 证书有效期仅 90 天,务必设置自动续期:

bash

# 测试续期是否正常

sudo certbot renew --dry-run

# 添加定时任务(每天凌晨 2 点检查)

sudo crontab -e添加以下行:

cron

0 2 * * * /usr/bin/certbot renew --quiet --post-hook "systemctl reload nginx"💡

--post-hook在续期后自动重载 Web 服务器,确保 HTTPS 生效。

✅ 2. 使用 DNS 验证(推荐高阶用户)

如果你频繁遇到 403、端口封锁或负载均衡问题,建议改用 DNS 验证(无需开放 80 端口):

bash

# 以 Cloudflare 为例(需先配置 API 密钥)

sudo certbot certonly --dns-cloudflare \

-d freex.cc \

-d www.freex.cc✅ 优势:无需开放 80 端口,适用于 CDN、反向代理、Docker 等复杂环境。

✅ 3. 检查防火墙与安全组

确保服务器防火墙和云服务商(如阿里云、腾讯云、AWS)的安全组规则允许:

| 协议 | 端口 | 方向 |

|---|---|---|

| TCP | 80 | 入站 |

| TCP | 443 | 入站 |

可通过

telnet ytnote.com 80或curl -v http://www.freex.cc测试端口连通性。

四、常见误区与避坑指南

| 误区 | 正确做法 |

|---|---|

| ❌ "目录创建了就能访问" | 必须配置 Web 服务器允许访问 .well-known |

| ❌ "我用的是 HTTPS,为什么还要开 80?" | Let's Encrypt 验证必须通过 HTTP(80)进行 |

| ❌ "我把文件放对了,就是不行" | 检查权限、用户、SELinux、Nginx 配置,缺一不可 |

| ❌ "我用 CDN,Certbot 不能用" | 改用 DNS 验证,或临时关闭 CDN 验证 |

五、总结:你的 HTTPS 证书申请 Checklist ✅

| 项目 | 是否完成 |

|---|---|

✅ 创建 /home/www.freex.cc/.well-known/acme-challenge |

☑️ |

✅ 设置目录权限为 755,所有者为 Web 用户 |

☑️ |

✅ Nginx/Apache 配置允许访问 .well-known |

☑️ |

| ✅ 重启 Web 服务器 | ☑️ |

✅ curl 测试 http://www.freex.cc/.well-known/acme-challenge/test.txt 返回 200 |

☑️ |

✅ 运行 certbot certonly --webroot ... |

☑️ |

| ✅ 设置自动续期任务 | ☑️ |

结语:让网站安全,从一个 403 开始

SSL 证书不是"点一下就完成"的魔法,而是一个系统性配置过程 。你遇到的 403 错误,不是 Certbot 的问题,而是服务器权限和配置的体现。

按照本文的步骤,你将100% 成功 为 freex.com 和 www.freex.com 部署 HTTPS,提升网站安全性、SEO 排名与用户信任度。

🌐 SEO 提示:Google 已将 HTTPS 作为排名信号。你的网站越早启用 SSL,越早获得搜索流量优势。