模块B:

安全通信网络

- 1 园区网实现与安全

- 2 核心网路由技术

- 3 IPv6与WLAN

- 4 数通项目实战

日程

| 日 程 | 实训内容 |

|---|---|

| 第1天 | 园区网安全技术一一DHCP Snooping、DHCP Server仿冒者攻击、DHCP Server仿冒者攻击防范;DHCP Server服务拒绝攻击、DHCP Server服务拒绝攻防范、端口安全 |

| 第2天 | 园区网安全技术一一ACL概述、ACL原理、基本ACL应用及配置、高级ACL应用及配置、高级ACL之ICMP、基本ACL之Telnet |

| 第3天 | 内网网互联技术一一NAT原理、静态NAT配置、动态NAT配置、NAPT之地址池NAT、NAPT之Easy IP、NAT Server |

| 第4天 | 园区网搭建一一需求分析、绘制拓扑、割接之交换网络、割接之内网优化、割接之内外网互连 |

课程目标

- 掌握DHCP Snooping原理、配置和企业应用

- 掌握ACL原理、配置和企业应用

- 掌握NAT原理、配置和企业应用

- 掌握企业园区网络的构建

今日目标

- 01 DHCP Snooping

- 02 DHCP Server仿冒者攻击

- 03 DHCP Servert仿冒者攻击防范

- 04 DHCP Server服务拒绝攻击

- 05 DHCP Server服务拒绝攻击防范

- 06 端口安全

1 DHCP Snooping

DHCP面临的安全威胁

- 网络攻击行为无处不在,针对DHCP的攻击行为也不例外

√ 例如:某公司突然出现了大面积用户无法上网的情况,经检查用户终端均未获取到IP地址,且DHCP Server地址池中的地址已经全部被分配出去了,这种情况很有可能就是DHCP受到了DHCP分布式服务拒绝攻击而导致的。

常见的攻击行为

- DHCP Server仿冒者攻击

√ 攻击者仿冒DHCP服务器,向客户端分配错误的IP地址及提供错误的网关地址等参数,导致客户端无法正常访问网络 - DHCP服务拒绝攻击

√ 攻击者持续大量地向DHCP服务器申请IP地址,直到耗尽DHCP服务器地址池中的IP地址,导致DHCP服务器不能给正常的用户进行分配IP - 解决方案

√ 为了增强网络安全,防止DHCP受到攻击,DHCP Snooping:技术问世

DHCP Snooping应用场景

- 政企内部网络、校园网、数据中心

DHCP Snooping

- DHCP Snooping

√ DHCP Snooping是DHCP的一种安全特性,用于保证DHCP客户端从合法的DHCP服务器获取IP地址,并记录DHCP客户端IP地址与MAC地址等参数的对应关系,防止网络上针对DHCP攻击。

√ DHCP Snooping部署在交换机上,其作用类似于在DHCP客户端与DHCP服务器端之间构筑了一道虚拟的防火墙,以抵御网络中针对DHCP的各种攻击。

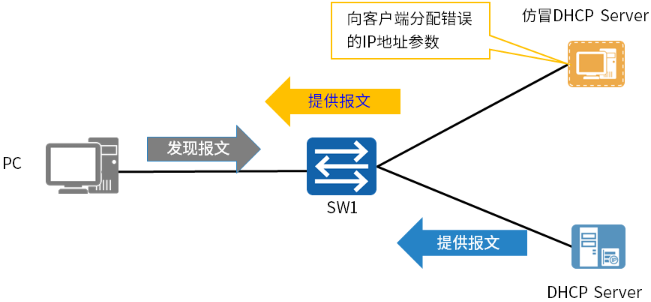

2 DHCP Server仿冒者攻击

DHCP Server仿冒者攻击

- 攻击原理:

√ 客户端以广播方式发送Discover-发现报文,仿冒DHCP服务器和合法的DHCP服务器都能收到该报文,且都会回复Offer-提供报文

√ 客户机如果最先收到仿冒服务器发的报文,会获取错误的IP地址 - 漏洞分析:

√ DHCP客户端收到来自DHCP服务器的报文,无法区分报文是否合法 - DHCP Servert仿冒者攻击

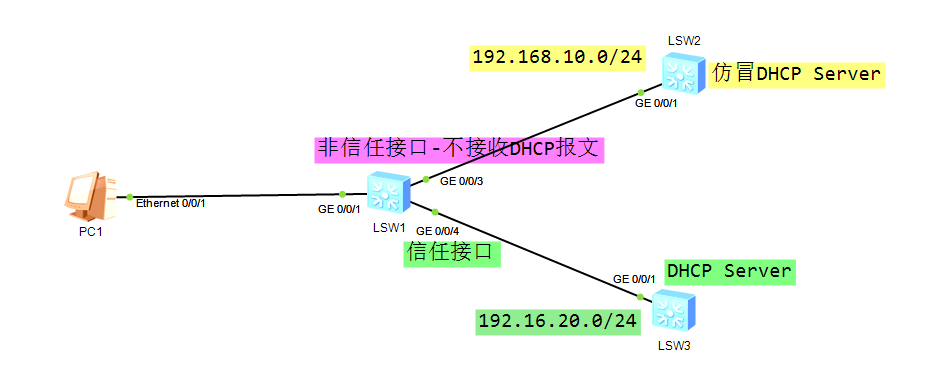

3 仿冒者攻击防范

防止DHCP Server仿冒者攻击

- 信任端口和非信任端口

防止DHCP Server仿冒者攻击

- 交换机端口分为两种类型:

√ 即信任端口(Trusted:端口)

√ 和非信任端口(Untrusted:端口)

√ 与合法的DHCP服务器相连的端口配置为信任端口,其他端口为非信任

√ 信任端口接收和转发DHCP报文

√ 非信任端口不接收DHCP报文

DHCP Snooping配置

- 在SW1上首先开启DHCP和DHCP Snooping功能

√ 在连接用户的接口下开启dhcp snooping功能

√ 在连接合法服务器的接口上配置信任端口

√ 默认情况下接口的状态为"非信任"状态

bash

[SW1]dhcp enable #全局下开启dhcp功能

[SW1]dhcp snooping enable #全局下开启dhcpsnooping功能

[SW1]interface G0/0/1

[SW1-G0/0/1]dhcpsnooping enable #连接用户的接口开启dhcp snooping

[SW1]interface G0/0/3

[SW1-G0/0/3]dhcp snooping trusted #在连接合法服务器的G0/0/3口上配置信任端口4 DHCP Server服务拒绝攻击

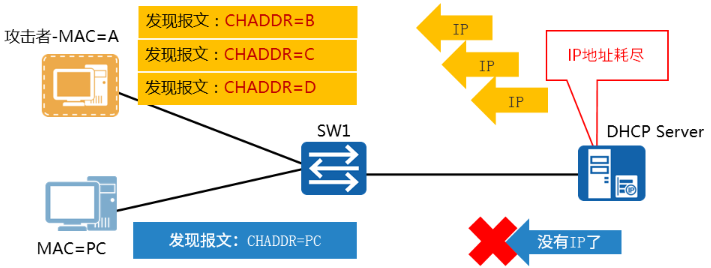

DHCP Server服务拒绝攻击

- 攻击原理:

√ DHCP发现报文中有一个CHADDR字段,表示的是客户端的MAC地址

√ DHCP服务器是根据CHADDR字段来分配IP地址的

√ 攻击者通过不断的修改CHADDR字段中的"MAC地址值",进行反复的冒充不同用户,获取大量的P地址,直至DHCP服务器中地址池枯竭 - 漏洞分析:

√ DHCP服条器向客白端分配IP地址时,无法区分客户端的报文是不是恶意的 - DHCP Server服务拒绝攻击

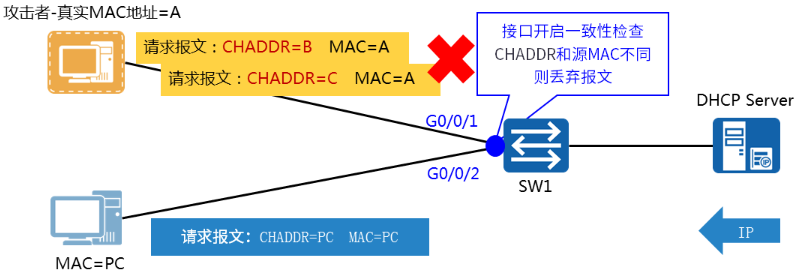

5 服务拒绝攻击防范

DHCP Server服务拒绝攻击防范

- DHCP Server服务拒绝攻击防范原理

DHCP Server服务拒绝攻击防范

- DHCP Server服务拒绝攻击防范

√ 交换机端口对接收的DHCP Request-请求报文进行一致性检查

√ 检查报文中源MAC地址与"CHADDR"字段是否相同

√ 如果二者相同,则转发报文

√ 如果二者不同,则丢弃报文

DHCP Snooping配置

- 在SW1上开启DHCP Snooping功能

√ 在端口下开启源MAC地址与报文中CHADDR字段的一致性检查

bash

[SW1]dhcp enable //全局下开启dhcp功能

[SW1]dhcp snooping enable //全局下开启dhcpsnooping功能

[SW1]interface G0/0/1

[SW1-G0/0/1]dhcp snooping check dhcp-chaddr enable //接口下开启一致性检查

[SW1]interface G0/0/2

[SW1-G0/0/2]dhcp snooping check dhcp-chaddr enable6 端口安全

端口安全

- 端口安全

√ 通过将接口学习到的动态MAC地址转换为安全MAC地址,阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

√ 接口开启端口安全功能时,接口上之前学习到的动态MAC地址表将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

√ 开启端口安全后,默认情况下,端口只学习1个MAC地址,如果有多个用户通过一个设备接口接入,需要修改MAC地址限制数量。

安全MAC

- 安全MAC分类

√ 安全MAC地址分为:安全动态MAC、Sticky MAC与安全静态MAC - 安全动态MAC

√ 开启端口安全后,默认转换为安全动态MAC

√ 开启端口安全后,默认MAC地址表不会被老化

√ 但是设备重启后MAC地址表项会丢失,需要重新学习

√ 适合网络规模大,接入用户多,且用户主机变动频繁的网络环境 - Sticky MAC(粘性MAC)

√ 开启端口安全后,并且又开启Sticky MAC功能转换为Sticky MAC

√ MAC地址不会被老化,重启设备后MAC地址表项不会丢失

√ 适合接入用户少,且用户主机变动也少的网络环境 - 安全静态MAC

√ 开启端口安全时手工配置的静态MAC地址

√ MAC地址不会被老化,重启设备后MAC地址表项不会丢失

√ 适合接入用户少,且用户主机变动也少的网络环境

端口安全配置

- 端口安全配置

bash

[SW]interface G0/0/1

[SW-G0/0/1]port-security enable #开启端口安全功能

[SW-G0/0/1]port-security max-mac-num 2 #配置MAC学习限制数量

[SW-G0/0/1]display mac-address security #查看安全动态MAC地址

[SW-G0/0/1]port-security mac-address sticky #使用接口Sticky MAC功能

[SW-G0/0/1]display mac-address sticky #查看Sticky MAC表项NTD CAMPUS DAY01

配置DHCP Snooping 功能

配置DHCP Sercer服务拒绝攻击防范

配置端口安全

1 配置DHCP Snooping 功能

1.1 问题

1)部署两台DHCP服务器(基于全局的DHCP)

2)SW2-DHCP地址池网段:192.168.10.0/24

3)SW3-DHCP地址池网段:192.168.20.0/24

4)在SW1开启DHCP Snooping功能,配置信任端口,防止仿冒攻击

1.2 方案

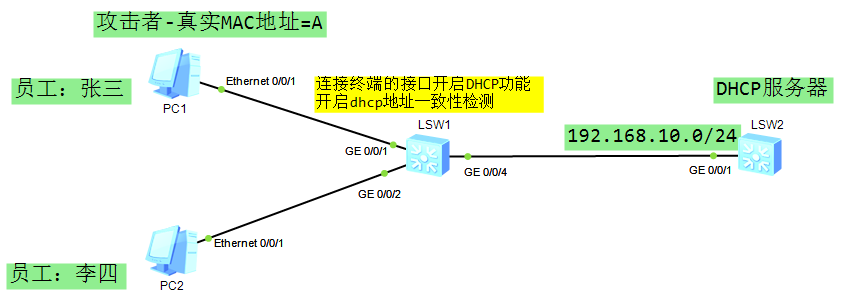

使用eNSP搭建实验环境,如图所示。

1.3 步骤

实现此案例需要按照如下步骤进行。

1)SW2配置DHCP服务器(仿冒)

bash

[SW2]dhcp enable

[SW2]ip pool ntd

[SW2-ip-pool-ntd]network 192.168.10.0 mask 24

[SW2-ip-pool-ntd]gateway-list 192.168.10.254

[SW2-ip-pool-ntd]dns-list 8.8.8.8

[SW2-ip-pool-ntd]quit

[SW2]int vlanif 1

[SW2-Vlanif1]ip address 192.168.10.254 24

[SW2-Vlanif1]dhcp select global2)SW3配置DHCP服务器

bash

[SW3]dhcp enable

[SW3]ip pool ntd

[SW3-ip-pool-ntd]network 192.168.20.0 mask 24

[SW3-ip-pool-ntd]gateway-list 192.168.20.254

[SW3-ip-pool-ntd]dns-list 8.8.8.8

[SW3-ip-pool-ntd]quit

[SW3]int vlanif 1

[SW3-Vlanif1]ip address 192.168.20.254 24

[SW3-Vlanif1]dhcp select global3)SW1开启DHCP Snooping,配置信任端口, 防止仿冒攻击

bash

[SW1]dhcp enable

[SW1]dhcp snooping enable #在全局下开启dhcp snooping功能

[SW1]int g0/0/1

[SW1-G0/0/1]dhcp snooping enable #连接用户的接口开启dhcp snooping

[SW1-G0/0/1]quit

[SW1]int g0/0/4

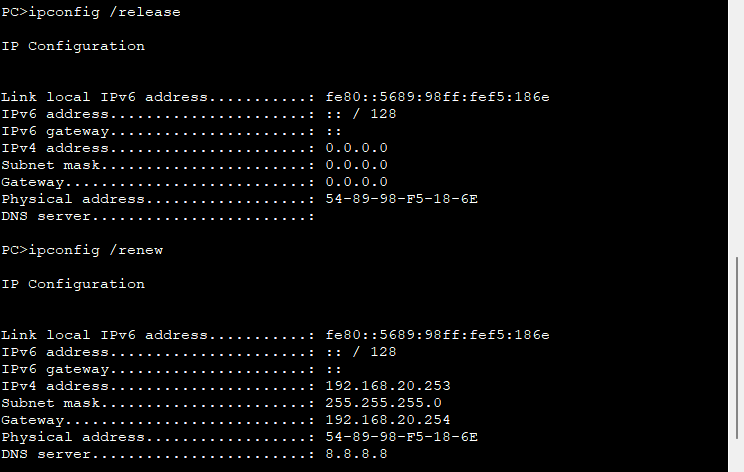

[SW1-G0/0/4]dhcp snooping trusted #在接口G0/0/4配置信任端口- 验证:通过DHCP获取IP地址

2 配置DHCP Sercer服务拒绝攻击防范

2.1 问题

1)部署一台DHCP服务器(基于全局的DHCP)

2)SW2-DHCP地址池网段:192.168.10.0/24

3)在SW1开启DHCP Snooping功能,配置端口一致性检查,防止服务拒绝攻击

2.2 方案

使用eNSP搭建实验环境,如图所示。

2.3 步骤

实现此案例需要按照如下步骤进行。

1)SW2配置DHCP服务器

bash

[SW2]dhcp enable

[SW2]ip pool ntd

[SW2-ip-pool-ntd]network 192.168.10.0 mask 24

[SW2-ip-pool-ntd]gateway-list 192.168.10.254

[SW2-ip-pool-ntd]dns-list 8.8.8.8

[SW2-ip-pool-ntd]quit

[SW2]int vlanif 1

[SW2-Vlanif1]ip address 192.168.10.254 24

[SW2-Vlanif1]dhcp select global2)SW1开启端口下开启一致性检查,防止服务拒绝攻击

bash

[SW1]dhcp enable

[SW1]dhcp snooping enable

[SW1]port-group group-member g0/0/1 g0/0/2

[SW1-port-group]dhcp snooping enable

[SW1-port-group]dhcp snooping check dhcp-chaddr enable #开启地址一致性检测

[SW1-port-group]quit

[SW1]int g0/0/4

[SW1-G0/0/4]dhcp snooping trusted #在接口G0/0/4配置信任端口3 配置端口安全

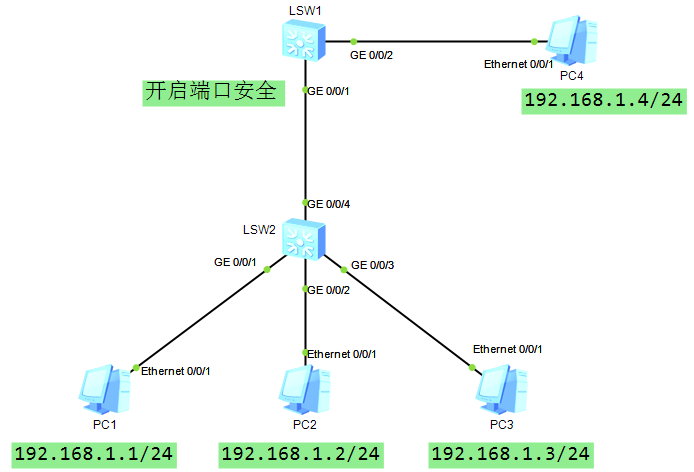

3.1 问题

1)PC1-4属于同一VLAN

2)网段192.168.1.0/24

3)开启端口安全功能

4)开启Sticky MAC功能

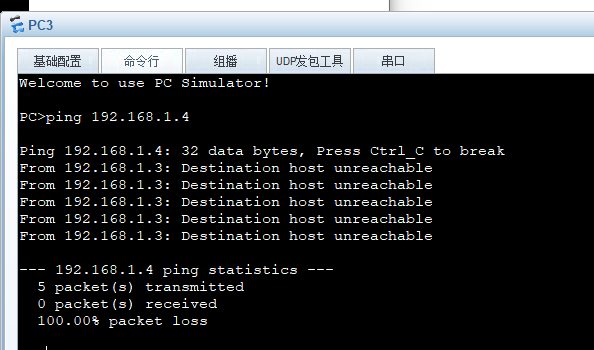

5)为了提高接入安全配置MAC地址学习限制数量为2,只允许两台PC与PC通信

6)验证PC1-3和PC4连通性

3.2 方案

使用eNSP搭建实验环境,如图所示。

3.3 步骤

实现此案例需要按照如下步骤进行。

-

给4台PC分别配置好IP地址:192.168.1.1-192.168.1.4

-

配置端口安全-配置安全动态MAC表

bash

[SW1]int g0/0/1

[SW1-G0/0/1]port-security enable #开启端口安全

[SW1-G0/0/1]port-security max-mac-num 2 #允许学习的MAC地址数量

#验证

<SW1>display mac-address security #查看安全动态MAC地址

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9823-5f1a 1 - - GE0/0/1 security -

5489-983a-4f66 1 - - GE0/0/1 security -

-------------------------------------------------------------------------------

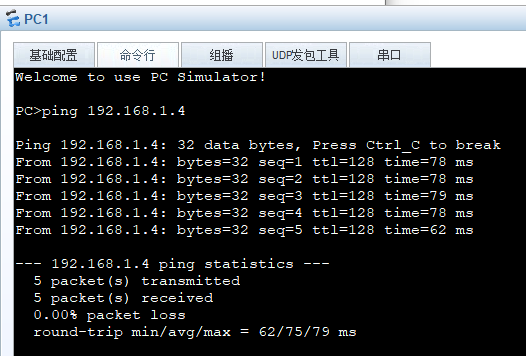

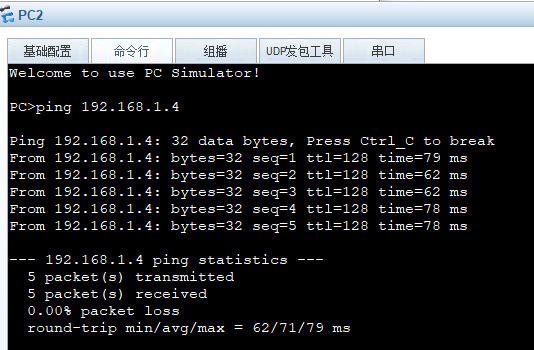

Total matching items on slot 0 displayed = 2 #测试PC1-3 和PC4的连通性配置端口安全-Sticky MAC地址表

bash

[SW1]int g0/0/1

[SW1-G0/0/1]port-security enable #开启端口安全

[SW1-G0/0/1]port-security max-mac-num 2 #允许学习的MAC地址数量

[SW1-G0/0/1]port-security mac-address sticky #配置粘性MAC地址表

#验证

<SW1>display mac-address sticky #显示粘性MAC地址表

MAC address table of slot 0:

-------------------------------------------------------------------------------

MAC Address VLAN/ PEVLAN CEVLAN Port Type LSP/LSR-ID

VSI/SI MAC-Tunnel

-------------------------------------------------------------------------------

5489-9823-5f1a 1 - - GE0/0/1 sticky -

5489-983a-4f66 1 - - GE0/0/1 sticky -

-------------------------------------------------------------------------------

Total matching items on slot 0 displayed = 2 测试PC1-3 和PC4的连通性