1. 动态限流与流量整形

限流是防止单点或恶意客户端流量压垮后端服务的关键机制。我们采用 动态、多维度 的限流策略。

1.1 多维度限流策略

限流策略不仅基于 IP 地址,更基于业务标识:

-

租户维度(Tenant-Based): 这是最核心的限流。为每个租户设置独立的 QPS(Query Per Second)配额。例如,A 租户的 API 调用速率上限为 50 QPS,B 租户为 5 QPS。

-

接口维度(Endpoint-Based): 针对资源消耗高的接口(如批量任务投递),设置比普通查询接口更严格的限流。

-

算法: 采用 令牌桶(Token Bucket) 算法。相比于漏桶算法,它允许短时间内的突发流量,更适用于真实的业务场景。

1.2 配置与动态更新

限流规则存储在 分布式配置中心 (如 Etcd/ZooKeeper)。API Gateway 实时监听配置中心的变更。运营或运维团队可以 动态调整 某个租户的 QPS 上限,无需重启网关服务。

2. 微服务熔断与降级机制

熔断是为了防止某个微服务故障蔓延至整个系统。API Gateway 负责在调用后端微服务时应用熔断逻辑。

-

熔断器状态: 每个后端微服务在网关侧维护一个熔断器,它有三种状态:

-

Closed(关闭): 正常请求。

-

Open(开启): 一旦错误率(如 5xx 错误)超过预设阈值,熔断器立即开启,所有请求被快速失败,不发送给后端服务。

-

Half-Open(半开): 在 Open 状态持续一段时间后,熔断器进入半开状态,允许少量试探性请求通过。如果试探请求成功,则恢复到 Closed 状态;否则,继续回到 Open 状态。

-

-

降级策略: 当熔断器开启时,网关执行 服务降级(Degradation)。例如,对于非核心的查询接口,可以直接返回一个缓存的旧数据,或返回一个友好的错误提示,而不是让客户端超时。

3. 反重放攻击机制(Anti-Replay Attack)

重放攻击是指恶意用户截获一次合法的 API 请求并重复发送,尤其对支付、任务创建等敏感接口是重大威胁。

3.1 核心参数:Nonce 和 Timestamp

对于敏感接口,API Gateway 强制要求客户端在请求 Header 中携带以下两个参数:

-

Nonce(随机串): 客户端生成的、在一定时间窗口内唯一的随机字符串。 -

Timestamp(时间戳): 请求发起时的 UTC 时间戳。

3.2 验证机制

-

时效性验证: Gateway 检查

Timestamp,如果请求时间超过预设的窗口(如 5 分钟),则拒绝请求。这防止了旧请求被重放。 -

唯一性验证: Gateway 使用 分布式缓存(如 Redis) 存储

Nonce。对于每一个(Nonce, Timestamp)对,Gateway 都会查询 Redis:-

如果

Nonce在缓存中已存在,则判断为重放攻击,拒绝请求。 -

如果

Nonce不存在,则将Nonce存入 Redis,并设置 TTL(Time To Live)等于时效性窗口,然后放行请求。

-

结论:构建高韧性的服务入口

API Gateway 作为系统的入口,通过实施 动态限流、微服务熔断 和 反重放攻击 等策略,不仅保障了单个微服务的稳定,更提高了整个平台在高压力和恶意攻击下的韧性和安全性。

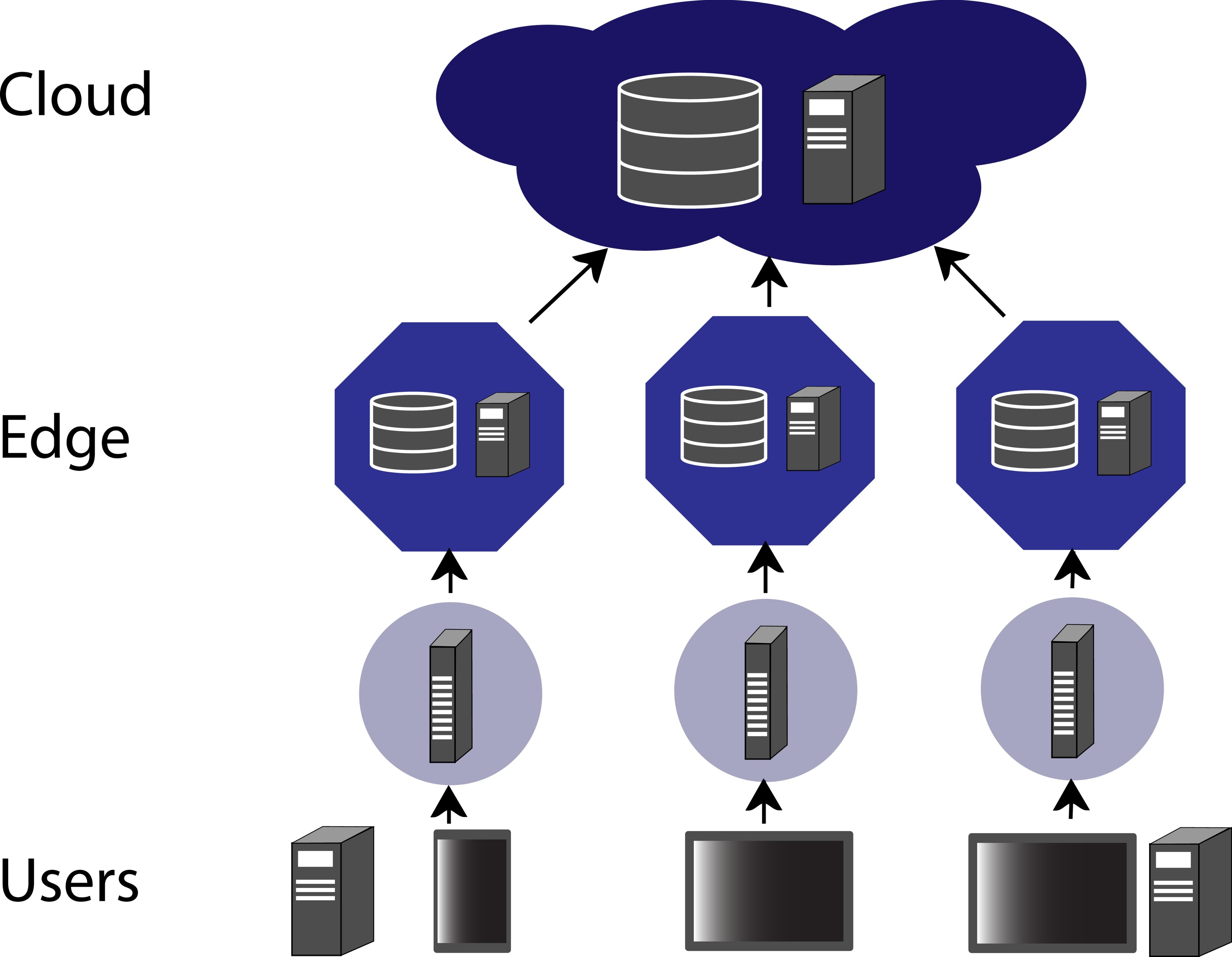

架构图展示

架构图说明:

上图虽然展示的是一个雾计算(Fog Computing)模型,但它可以很好地抽象出 API Gateway 在整个系统中的位置:

-

用户层(User Layer) 发送请求(流量)到 边缘层(Edge Layer) 或更近的 雾节点(Fog Nodes)。

-

在我们的模型中,API Gateway 位于 云层(Cloud Layer) 或雾节点之上,作为流量进入核心系统的第一关口。

-

所有上文讨论的 限流、熔断和安全策略 都在这个入口(Gateway)进行处理,然后请求才被路由到后端的核心服务(Data Flow to Cloud 或 Fog Nodes)。