容器密码:FEYn0MJLYy9zTQRFHlXGRkVqXv3IkE8h

个人赛整了个线下学生组第8,略有遗憾没能拿到3000,佬们轻喷

案情

警方接获报案, 前往西贡布袋澳处理一宗"伤人"事件. 经初步调查, 怀疑男子陈民浩以木棍袭击男子冯子超, 导致冯子超头部受伤昏迷. 冯子超已被送往医院救治, 陈民浩则因涉嫌"伤人"罪被警方当场拘捕, 被捕后一直保持缄默, 拒绝交代案情细节.

进一步调查显示, 两人冲突疑因女子梁燕玲而起. 根据现场迹象推断, 梁燕玲曾于事发时在场出现, 经警方多方搜索后, 至今仍未能与她取得联络. 请参赛者根据提供的资料, 深入分析线索, 寻找梁燕玲下落, 并还原事件真相.

背景资料

- Green Technology Supply Co. Ltd.(绿创科技系统有限公司)为本港网络工程公司, 主要业务是为企业客户铺设网络服务及安装各类服务器.

- 男子 FUNG Chi-chiu(冯子超), 英文名为 Duncan, 30 岁, 未婚, 香港出生, 在 Green Technology Supply Co. Ltd. 任职工程师.

- 男子 CHAN Man-ho(陈民浩), 英文名为 Hogan, 35 岁, 未婚, 香港出生, 在 Green Technology Supply Co. Ltd. 任职系统工程师.

- 女子 LEUNG Yin-ling(梁燕玲), 英文名为 Ling, 28 岁, 未婚, 香港出生, 现为自由职业平面设计师.

附加资料

- 梁燕玲与陈民浩为同居情侣关系

- 梁燕玲通过陈民浩认识冯子超

- 三人均为密码学(Crypto)及隐写术(Stego)爱好者

- 陈民浩经常驾车接载三人前往郊区聚餐, 并一同钻研相关技术话题

总结

1、苹果手机绕备份密码

现在火眼有一个比较鸡肋的一点就是遇到苹果手机备份,在不知晓密码的情况下,他一点都解析不出来,但是别的手机取证软件比如AXIOM就可以分析出非加密的一些数据,倒也不至于啥也看不了

常规方法是将Manifest.plist拖入Passware kit爆破得到备份密码,但是也仅用于简单一点的密码,一旦上了6位甚至更高,机器烧坏可能都爆不出来

通过西电wp的指点,方知晓竟能如此之做,可谓妙哉

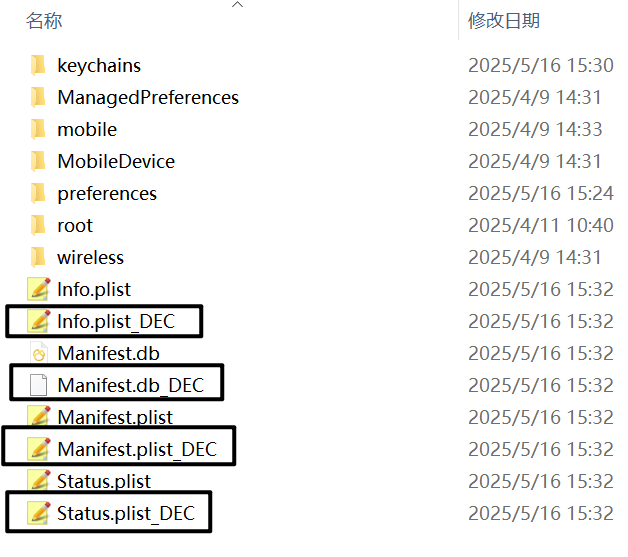

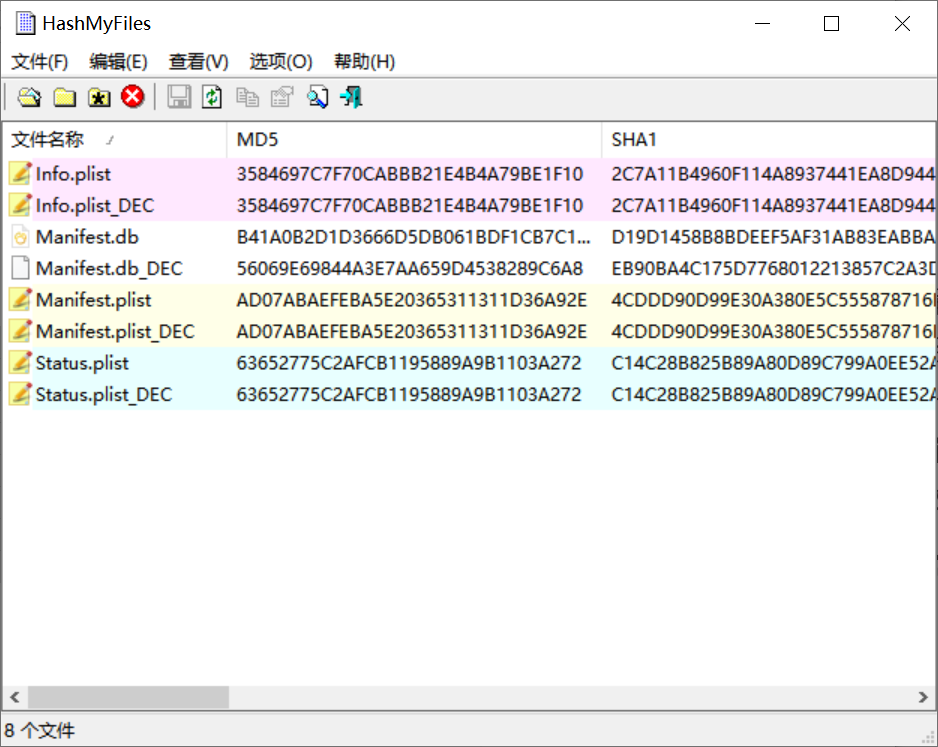

这里文件名有一些包含_DEC的文件,这些是提取工具解密后生成的文件,如果将info.plist和info.plist_DEC分位一组,经我计算哈希发现,除了Manifest.db这一组,其余组的哈希都是一样的

也就是备份加密后的文件只影响了Manifest.db,它已然不是一个正常的db文件,而Manifest.sb_DEC是正常可解析的db文件

那我们只要将Manifest.db_DEC的内容覆盖回去即可正常解析

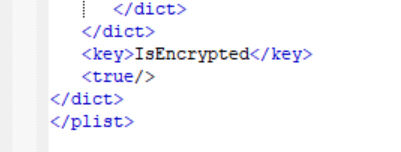

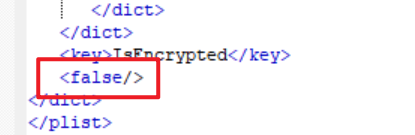

仅此是不够的,在Manifest.plist的最后有一个字段,IsEncrypted,像这种plist文件用vscode、记事本什么的打开是无法看到有效数据的,我们可以用plistEditor工具打开并对其修改数据

我们将这里true改为false,就能让火眼正常识别和解密,但是会比输入备份密码识别到的数据少,不过能识别到就知足了,总比没有强

2、AirDrop记录

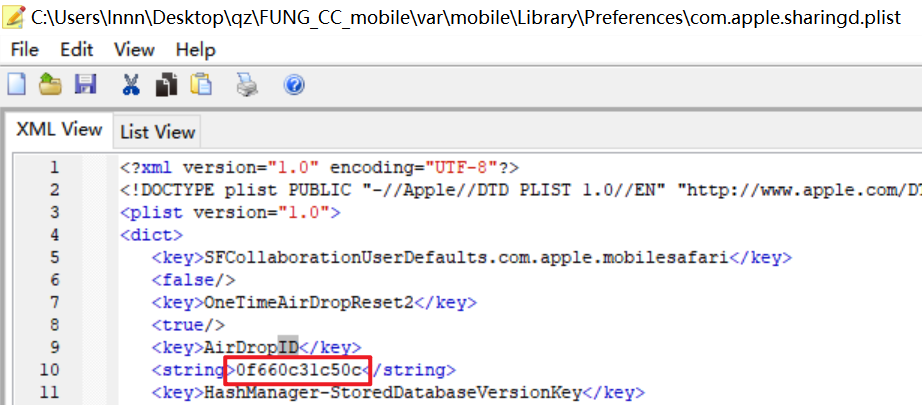

AirDrop 的核心进程是 sharingd

对应的记录文件是: /var/mobile/Library/Preferences/com.apple.sharingd.plist

记录了AirDrop的ID

至于找具体传输过什么文件还需要去数据库里翻

重点看两个数据库:interactionC.db、Photos.sqlite

\var\mobile\Library\CoreDuet\People\interactionC.db

\var\mobile\Media\PhotoData\Photos.sqlite

interactionC.db是用来记录设备与人、App、服务之间的各种交互,包括airdrop

搜索关键词airdrop就可以查看记录

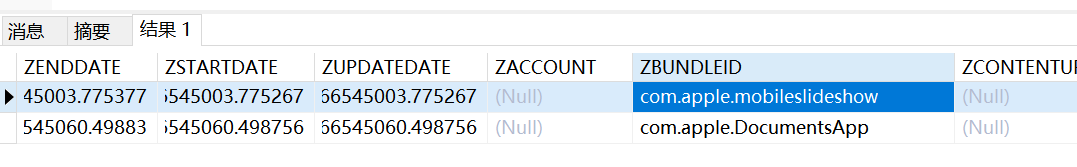

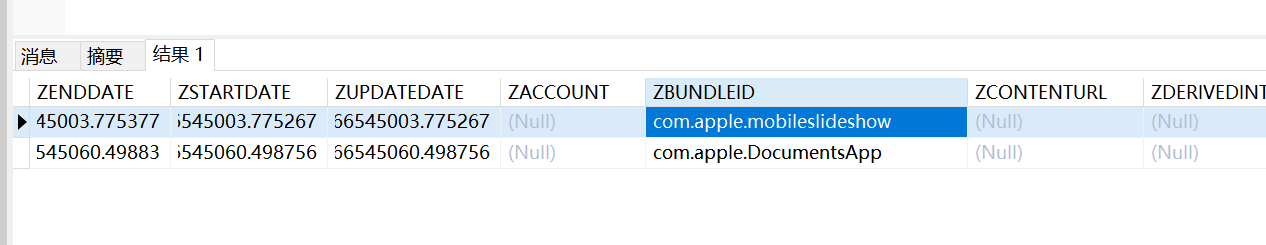

ZUBNDLEID记录了源头APP(谁发起的)

com.apple.mobileslideshow:照片

com.apple.documentsapp:文档

在ZTARGETBUNDLEID记录了目标APP

因此当该字段值为 com.apple.UIKit.activity.AirDrop 时就证明与airdrop存在交互

Photos.sqlite是iOS / iPadOS 照片图库的"总账数据库",传输的文件在里面都有记录

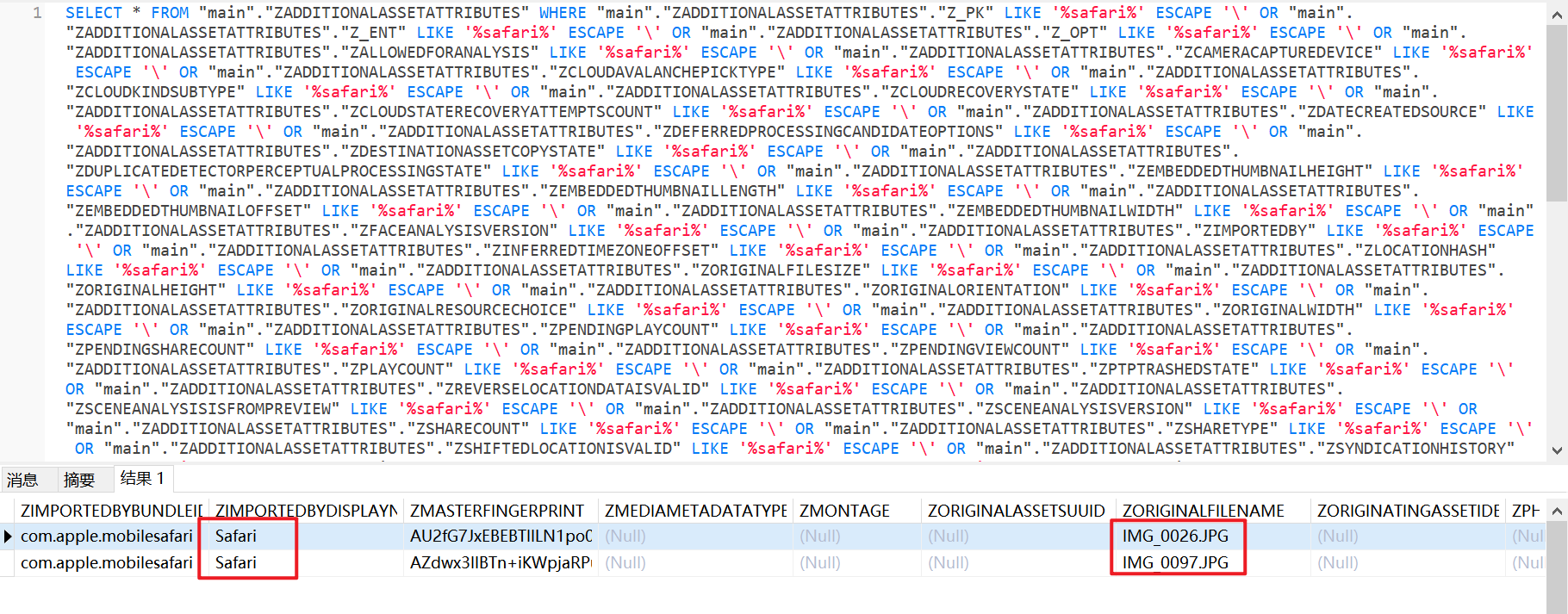

搜索关键词com.apple.sharingd,找到利用系统组件sharingd的记录

但是需要注意的是,虽然说AirDrop的核心进程是sharingd,但sharingd并非只有airdrop,基本上附近共享之类的都与sharingd挂钩

但是iterationC.db文件里只记录了是否存在交互、如何交互,没有记录具体传输了什么文件,因此需要配合Photos.sqlite来找到具体的文件

(目前看来冯子超那手机interactionC.db、Photos.sqlite这俩数据库的记录都对不上,我也不知道啥情况,按理说应该是能串联起来的)

3、Photo.sqlite数据库

- ZASSET / ZGENERICASSET:每一张照片/视频就是一条 asset

- ZADDITIONALASSETATTRIBUTES:asset 的扩展属性

- Z(ALBUM 类):相册/集合

1. ZASSET / ZGENERICASSET("这张图 / 这个视频是谁")

新系统一般叫 ZASSET ;老系统对应 ZGENERICASSET ,概念一样:一条记录 = 一个媒体资产。

常用字段

1)Z_PK

- 含义:主键

- 用法:用来和

ZADDITIONALASSETATTRIBUTES.ZASSET做关联。

2)ZUUID

- 含义:这条 asset 在本库内的唯一 ID(标准 UUID 格式)。

- 用法:

-

- 在库内跨表关联(比如和场景识别、人脸表中的引用)。

- 在其它工件里看到同样的 UUID,可以断定是同一媒体。

3)ZFILENAME / ZDIRECTORY

- 含义:

-

ZFILENAME:文件名(如IMG_7081.MOV)ZDIRECTORY:相对路径(如DCIM/100APPLE)

- 典型用法:

-

- 组合成全路径:

ZDIRECTORY || '/' || ZFILENAME

在 FFS / 备份中直接找到对应物理文件。

- 组合成全路径:

4)ZDATECREATED

- 含义:asset 创建时间(Apple 绝对时间,基准 2001-01-01)。

- 转换:

datetime(ZDATECREATED + 978307200, 'unixepoch') - 用法:

-

- 构建媒体时间线(照片/视频"出现"在图库里的时间)。

5)ZTRASHEDSTATE / ZTRASHEDDATE(字段名随版本略有变化)

- 含义:

-

- 逻辑删除 / 最近删除状态枚举

- 删除时间(如果存在)

- 用法:

-

- 判断某图是否被放入"最近删除",删除时间是什么时段。

6)ZKIND / ZMEDIAGROUP / ZPLAYBACKSTYLE(名字随版本变化)

- 含义:媒体类型枚举:

-

- 普通静态图 / Live Photo / 视频 / 慢动作 / 延时摄影等

- 用法:

-

- 提取"只要视频""只要 Live Photo"的集合,用枚举值分组。

7)ZDURATION

- 含义:视频时长(秒)。

- 用法:筛选长视频、短视频(例如 >60 秒的可疑录制)。

8)尺寸相关字段

视版本可能出现在 ZASSET 或 ZADDITIONALASSETATTRIBUTES 中,例如:

ZPACKEDASSETWIDTH / ZPACKEDASSETHEIGHT或ZORIGINALWIDTH / ZORIGINALHEIGHT(在附加表)

用法:做机型判断(分辨率特征)、判断是否缩放、截图等。

2. ZADDITIONALASSETATTRIBUTES("这图是怎么来的 / 原始信息是什么")

这是你最常用的表之一,用来存 asset 的扩展/来源属性。

关键字段(和你当前 AirDrop 取证高度相关)

1)ZASSET

- 含义:外键,指向

ZASSET.Z_PK。 - 用法:JOIN 用。

2)ZIMPORTEDBY

- 含义:导入来源类型枚举(0、1、2、3、6、8、9 等)。

- 一些已被研究出的含义:

-

0:云/其它来源(iCloud 等)1:后置摄像头拍摄导入2:前置摄像头拍摄导入3 / 6:第三方应用导入8:系统级 package application(例如 sharingd 这类系统组件)9:原生应用导入

- 取证用法:

-

- 快速筛选"本机拍的" vs "从外部导入的"。

8 + ZIMPORTEDBYBUNDLEIDENTIFIER = 'com.apple.sharingd':系统分享组件导入(典型就是 AirDrop 接收端)。

3)ZIMPORTEDBYBUNDLEIDENTIFIER

- 含义:具体是哪个进程 / App 把这媒体塞进图库的。

- 典型值:

-

com.apple.camera/com.apple.mobileslideshowcom.apple.sharingd(系统 sharing 守护 → AirDrop 等)- 三方 App(

com.tencent.xin、com.toyopagroup.picaboo...)

- 用法:

-

- 直接回答"这张图是从哪来的":

-

-

- 本机拍摄?AirDrop?微信保存?浏览器下载?某网盘 App?

-

4)ZIMPORTEDBYDISPLAYNAME

- 含义:上面 bundle 的友好名称(可有可无)。

- 用法:报告中做自然语言描述,例如"由系统共享服务导入"。

5)ZORIGINALFILENAME

- 含义:源设备上的原始文件名,即使导入后在本机被重命名,原始名仍保留在这。

- 用法:

-

- 找从别的设备导入、被系统改名的照片(

ZFILENAME != ZORIGINALFILENAME)。 - 恢复案发机外源设备文件名,在报告中说明"原先在对方设备上的名称"。

- 找从别的设备导入、被系统改名的照片(

6)ZORIGINALWIDTH / ZORIGINALHEIGHT / ZORIGINALFILESIZE

- 含义:源端分辨率和文件大小。

- 用法:

-

- 结合 EXIF/机型判断这图是不是另一台机拍的(像素特征不同)。

7)ZEXIFTIMESTAMPSTRING

- 含义:EXIF 里原始拍摄时间字符串(例如

2025:02:07 17:03:17)。 - 用法:

-

- 对照

ZDATECREATED/ZIMPORTDATE,判断:

- 对照

-

-

- 拍摄时间 vs 导入时间(是不是很久以后才被导入本机)

- 时间是否被编辑 / 伪造。

-

8)ZIMPORTDATE

- 含义:媒体导入到当前设备图库的时间(Apple time)。

- 用法:

-

- 和

ZEXIFTIMESTAMPSTRING、ZDATECREATED一起做时间轴:

- 和

-

-

- 外部拍摄→日后通过 AirDrop/其它渠道导入的情况会表现为"EXIF 时间旧,IMPORTDATE 新"。

-

9)ZTIMEZONEOFFSET / ZINFERREDTIMEZONEOFFSET / ZTIMEZONENAME

- 含义:当前设备看到这张照片时推断的时区信息(秒偏移、时区名)。

- 用法:

-

- 判断拍摄/导入发生时的地理时区(配合 GPS 和案发地点)。

- 你前面那条

32400 / GMT+0900就是标准 +9 区。

10)ZUNIFORMTYPEIDENTIFIER

- 含义:UTI 类型,例如:

-

public.jpeg/public.heiccom.apple.quicktime-movie

- 用法:

-

- 快速区分照片 vs 视频 vs 其它类型文件。

11)ZCODECNAME / ZVIDEOFRAMERATE / ZVIDEO*DURATIONTIMESCALE

- 含义:

-

- 编码格式:

HEVC/H.264等 - 帧率(FPS)

- 视频时间基(timescale)

- 编码格式:

- 用法:

-

- 技术性描述视频属性(分辨率、编码、帧率,用于还原拍摄条件、设备能力)。

12)ZCLOUDMASTERGUID / ZORIGINALASSETSUUID / ZPUBLICGLOBALUUID

- 含义:各种层次的全局 ID:

-

- iCloud 主资产 GUID

- 原始资产 UUID

- 公共全局 UUID(一般标准 36 位)

- 用法:

-

- 多设备 / iCloud 同步取证:对比不同设备 Photos.sqlite / Cloud 库中是否有同一 GUID。

13)ZGPSHORIZONTALACCURACY + 位置信息相关字段

- 含义:GPS 水平精度(以米为单位),数越小定位越准。

- 真正的经纬度通常在:

-

ZPLACEANNOTATIONDATAZREVERSELOCATIONDATA

里以二进制 plist 形式存放。

- 用法:

-

- 通过解析二进制 plist 获得经纬度、地名。

- 结合导入/拍摄时间,给出"拍摄地点 / 导入地点"级别的强证据。

14)ZPENDINGVIEWCOUNT / ZVIEWCOUNT / ZPENDINGPLAYCOUNT / ZPLAYCOUNT / ZPENDINGSHARECOUNT / ZSHARECOUNT

- 含义:浏览次数、播放次数、分享次数(已计数 vs 待同步)。

- 用法:

-

- 判断某些敏感媒体是否被频繁查看/播放/分享(行为特征)。

3. 相册相关表(Z(ALBUM)/ZGENERICALBUM 等)

你现在主要关注 AirDrop 和来源,这些表不算刚需,但大致知道:

- Z(ALBUM) / ZGENERICALBUM

-

- 相册/集合("最近项目""最近导入""某某自建相册")

- 字段:

-

-

ZTITLE:相册名ZKIND:系统相册 / 智能相册 / 用户相册类型

-

- 中间表

Z_##ASSETS把 asset 挂到 album 上(数字随版本随机)。

常见用途:恢复"这个媒体在用户界面里归属于哪些相册"。

4、IOS<文件>存储路径

/var/mobile/Applications/group.com.apple.FileProvider.LocalStorage/File Provider Storage

5、IOS<图片>存储路径

\var\mobile\Media\DCIM

陈民浩的手机(iOS)

香港警方接到报案, 西贡区布袋澳有人持木棍袭击他人, 警方到达现场发现冯子超头部受伤昏迷, 身上只有一部智能手机但没有身份证明文件. 调查后香港警方以伤人罪拘捕了陈民浩. 陈民浩被捕后保持沉默, 拒绝交代案情, 身上搜获一部智能手机, 冯子超则被送往医院救治. 警方检查了两人的智能手机, 并由检验人员进行了检验. 冯子超的智能手机资料储存在 FUNG_CC_mobile.zip 文件中, 而陈民浩的智能手机资料则储存在 CHAN_MH.zip 文件中. 警方希望运用你的电子数据检验知识, 在两个人的智能手机中查找办案线索.

请你使用 CHAN_MH.zip 检材回答以下问题.

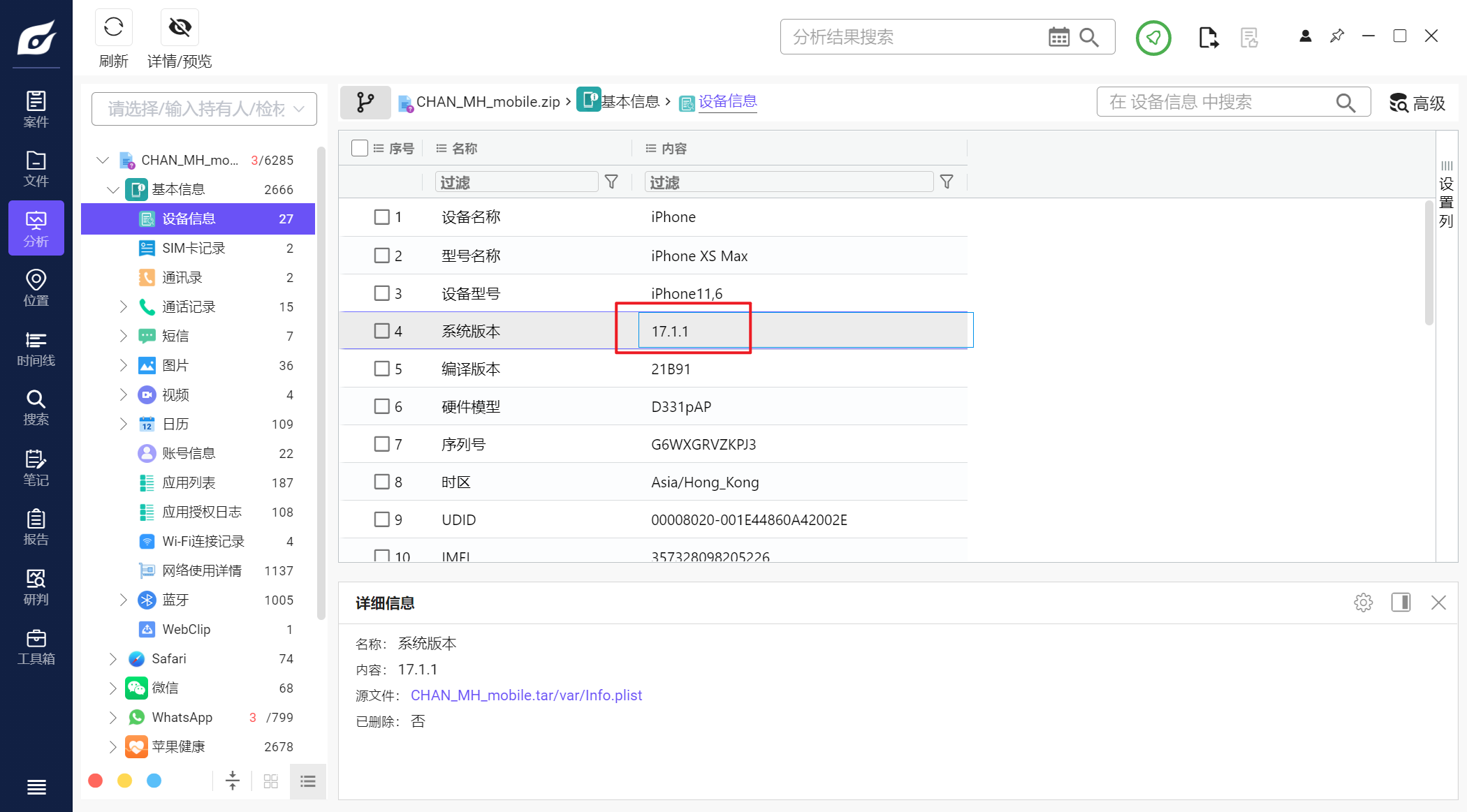

1、这个智能手机是什么操作系统

A.iOS 17.1.1

B.iOS 17.2.1

C.iOS 17.3.1

D.iOS 17.0.1

该手机没有加密,可以直接分析

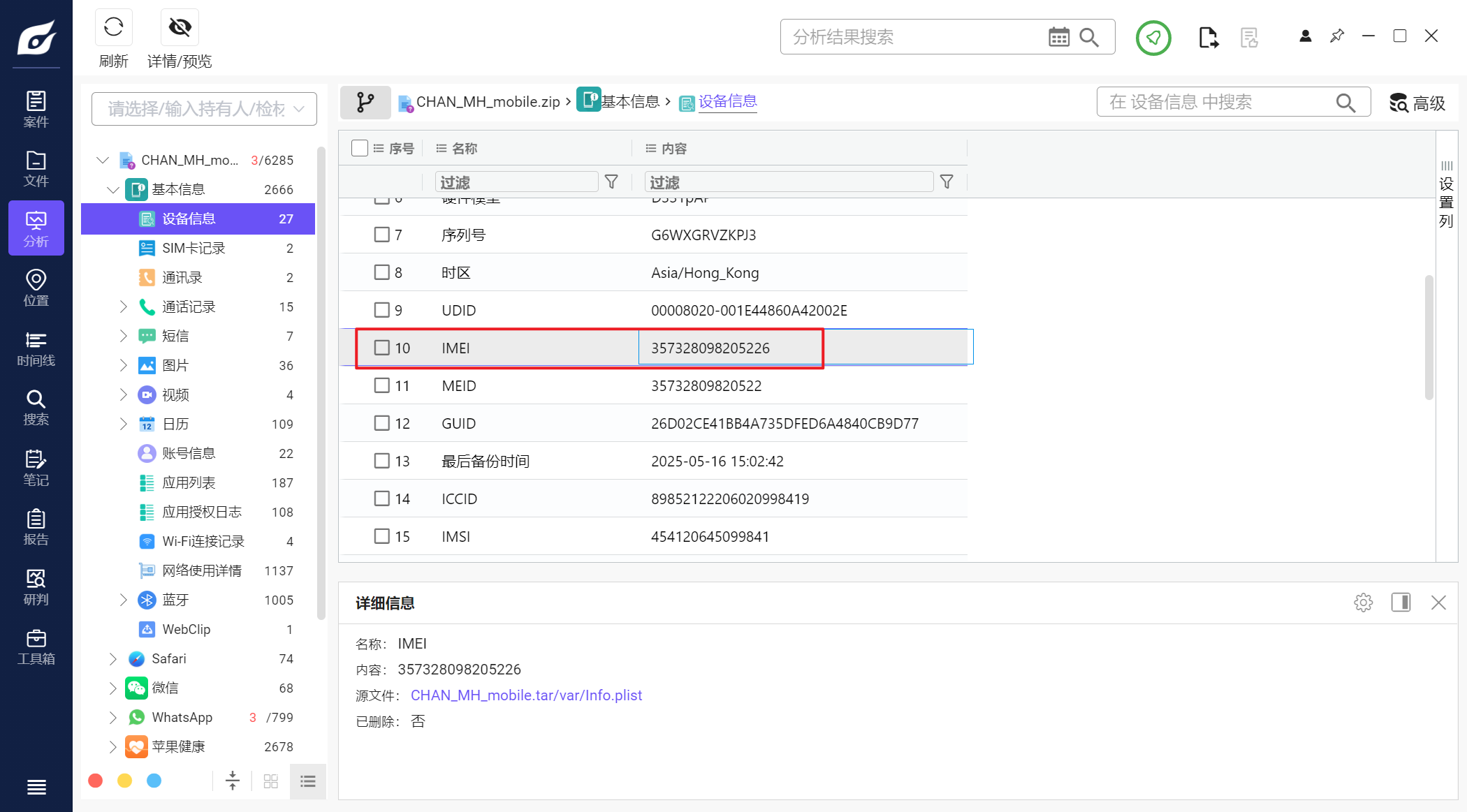

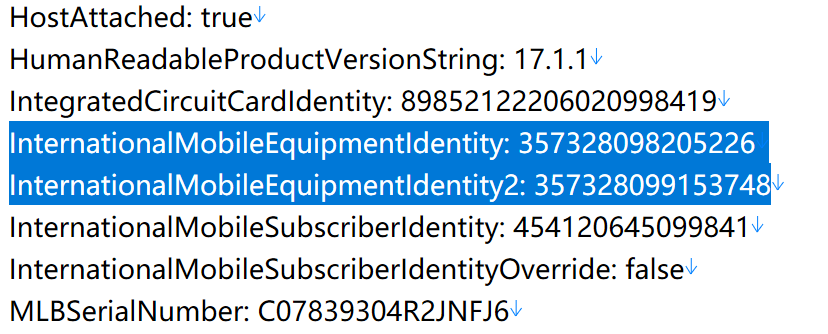

A2、在这个手机中, 有多少组国际移动设备识别码(IMEI)号码

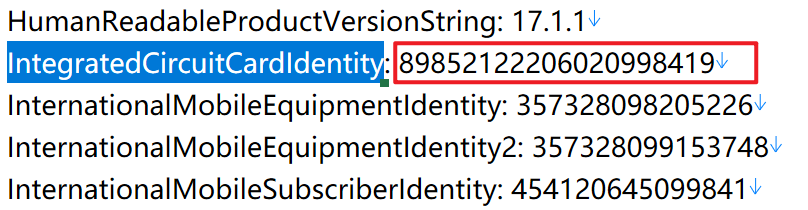

只看火眼的话只能看到一个,源文件是info.plist

但是在iDevice_info.txt里可以看到两个IMEI(InternationalMobileEquipmentIdentity)

357328098205226 和 357328099153748

23、承上题, 以下哪一个才是正确的国际移动设备识别码(IMEI)号码

A.357328098205226

B.357328097205226

C.357328096205226

D.357328095205226

应该优先plist文件取出来的内容,即357328098205226

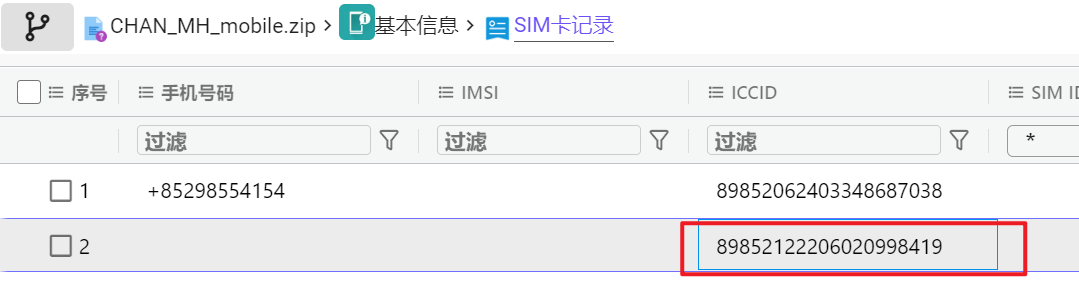

A4、请指出最后使用的使用者身分模组(SIM)的集成电路卡识别码(ICCID)

在iDevice_info.txt里也能看到

898521222060209984195、请指出最后使用的 Apple ID 是多少

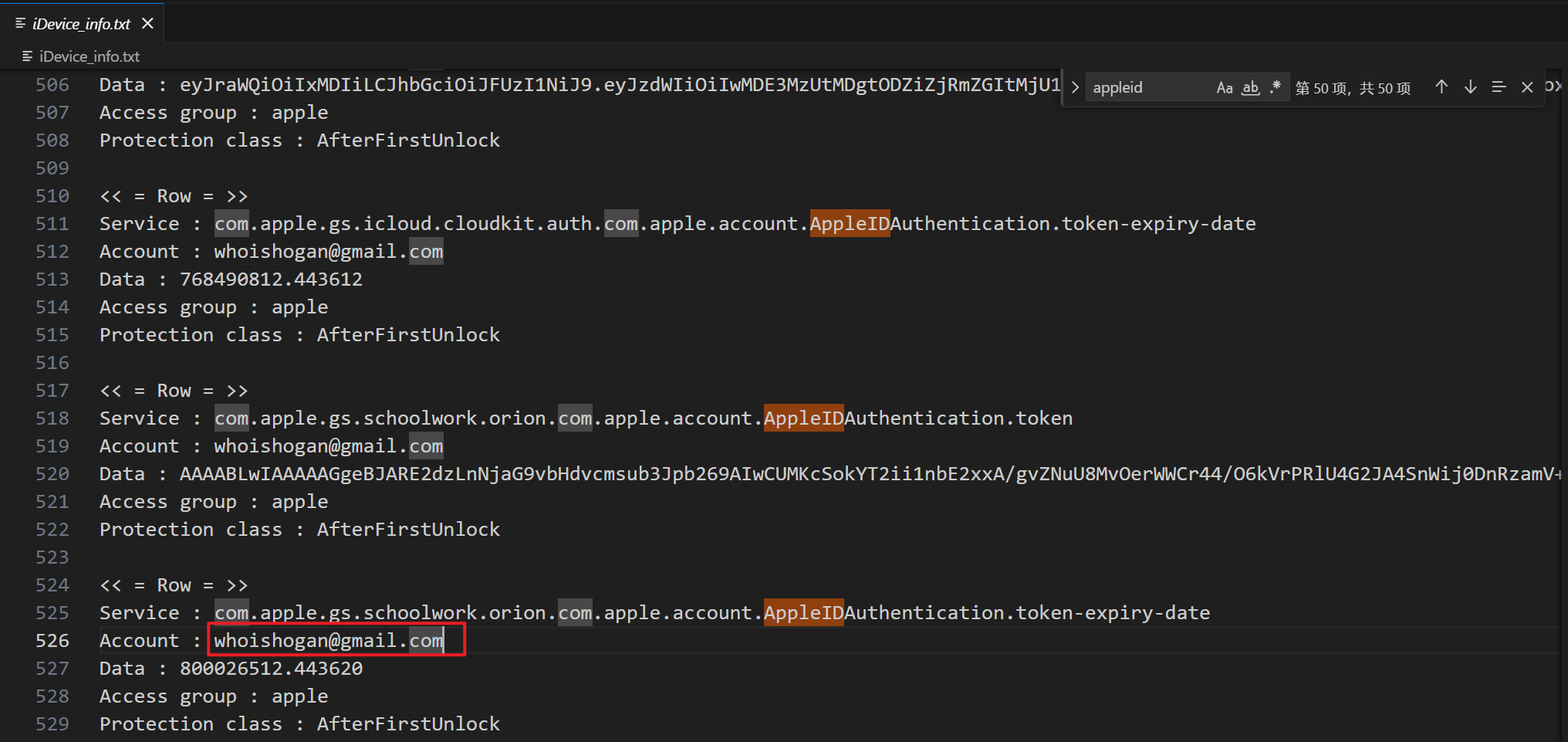

依旧在iDevice_info.txt中可以看

我们直接找最后一个AppleID

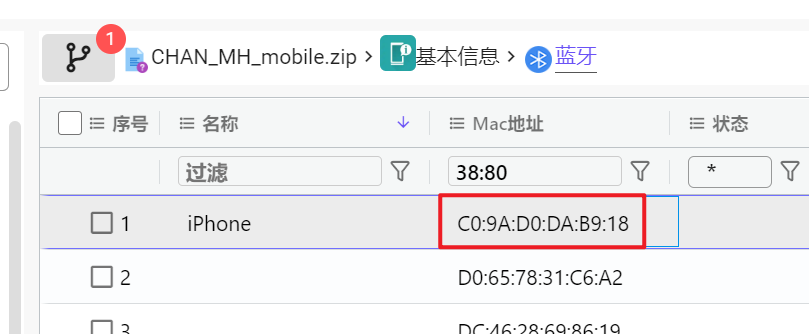

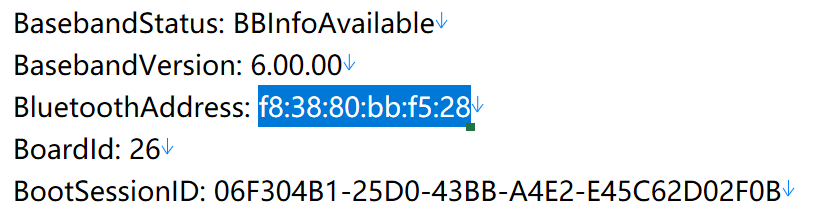

whoishogan@gmail.com6、蓝牙模组中的蓝牙地址是多少

线下打的时候当时直接把火眼解析的Mac地址当成这里的蓝牙地址了

我当时取的是这个,虽然我自己都觉得不妥,但我当时没想到去iDevice_info.txt里找

其实本题的蓝牙地址和Mac地址是有点区别的

蓝牙地址其实是:BD_ADDR ,网卡才叫Mac

但工程师、系统 UI 为了图省事,常常都一律叫 MAC 地址

这里正确的蓝牙地址应该在iDevice_info.txt里查找

f8:38:80:bb:f5:28*7、这个智能手机曾经启动「个人热点」分享网络,请问他的「热点」名称?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

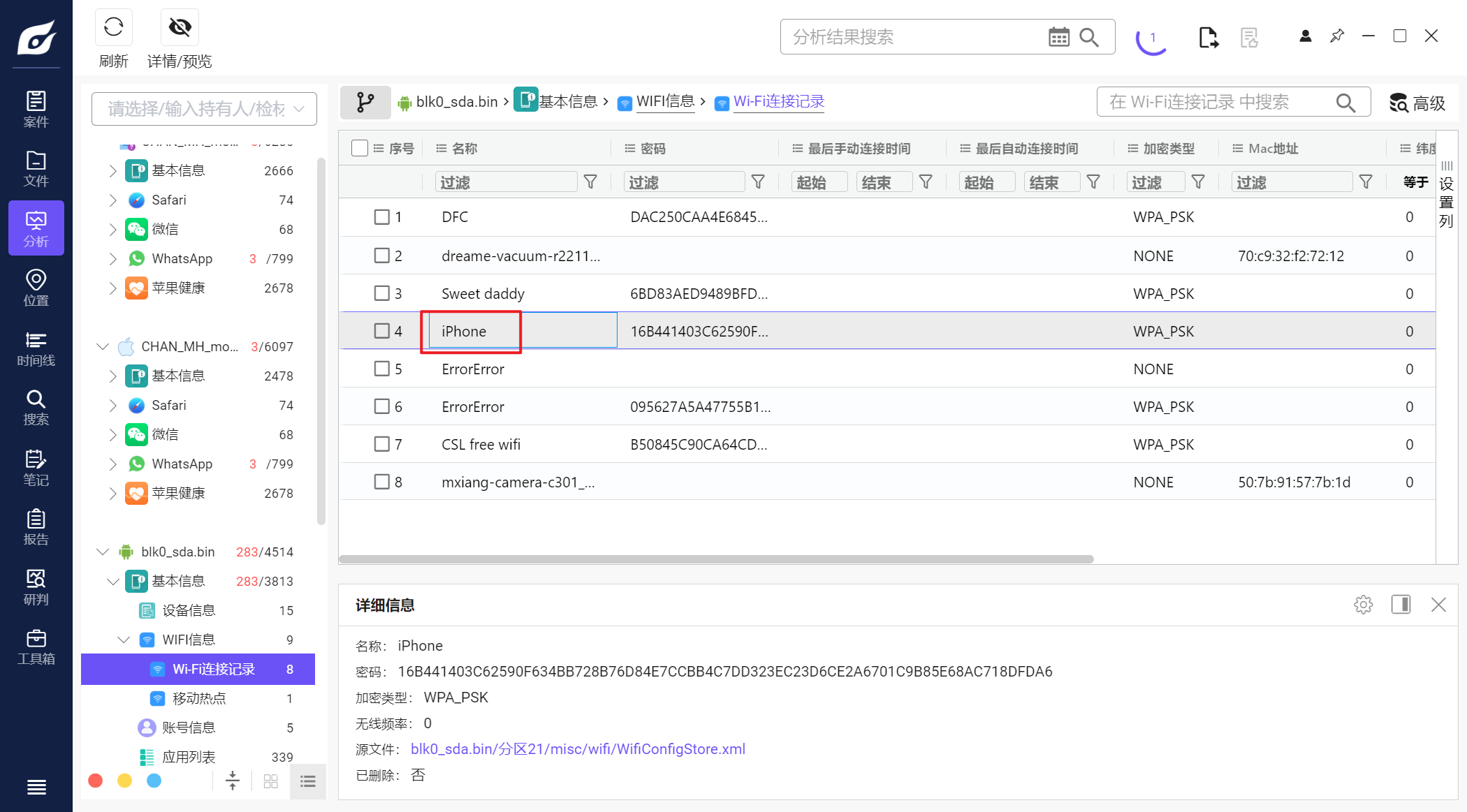

陈民浩有两部手机,一台苹果一台安卓

其实纵览整个比赛可以发现,好像没有单独列出有关blk0_sda.bin检材的题

说明这大概率是一个辅助检材,可以从该检材中找到一些相关佐证信息

注意到这里连接记录有个iPhone,首先我们需要知道有关iPhone热点的常识

老一代的IOS好像是无法自定义热点名称的,除非越狱修改系统文件,但是现在(至少这几年)是可以自定义热点名称的,把自己设备名称改了,热点的SSID就会跟着一起变

一般默认的SSID名称为:<UserName>的iPhone 或者是**<UserName>'s iPhone**

如果没有登录Apple ID或者未设置用户名,该热点的SSID就是iPhone

这里我们可以初步认定热点名称为iPhone,但需要进一步证实

然后我们在iDevice_info.txt里可以发现新的ssid

也就是说该设备开了一个叫12345678的热点,和前面我们的分析冲突了

答案给出的好像是iPhone,存疑emm

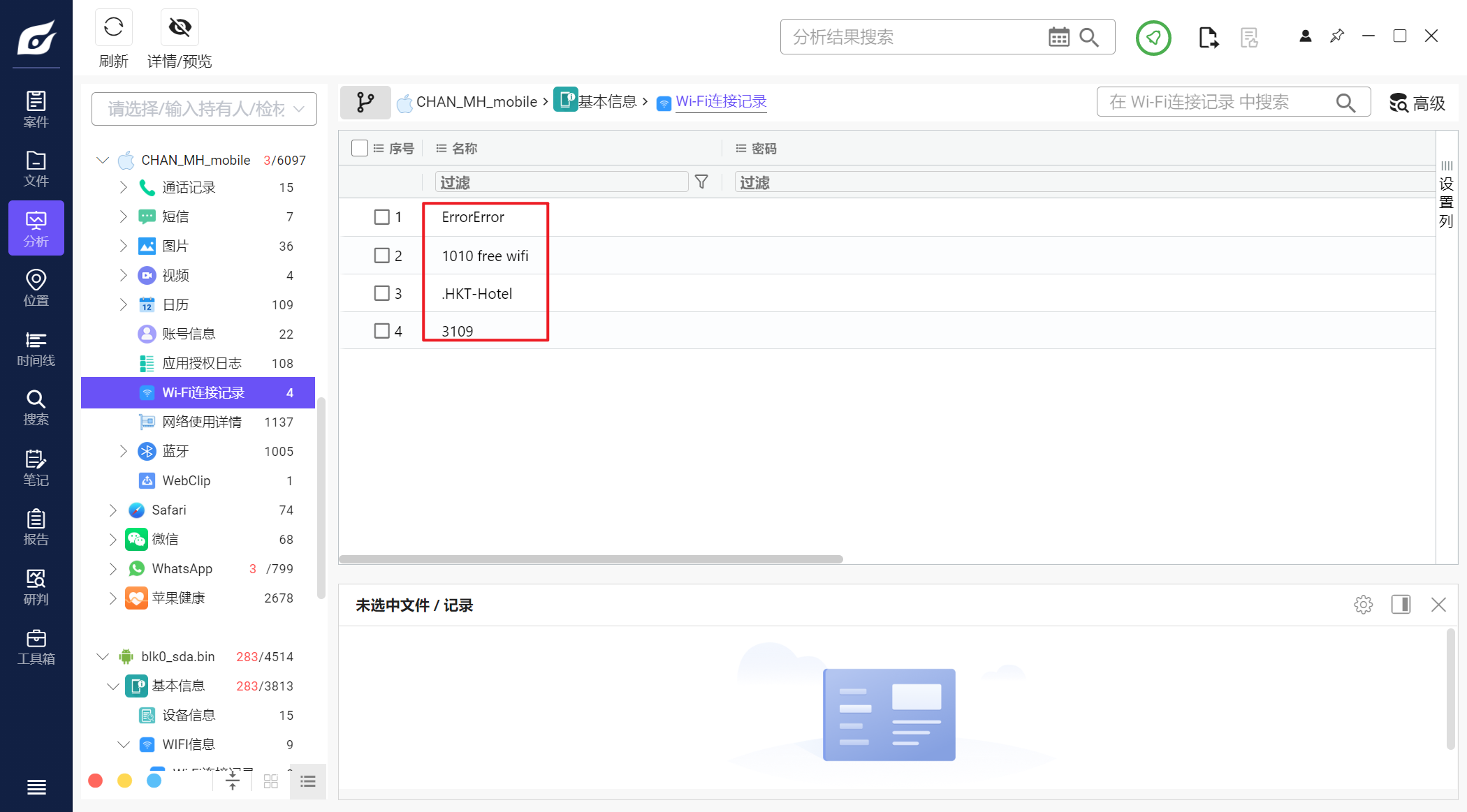

iPhone8、这个智能手机没有连接过以下哪一个服务集标识符(SSID)

A. Hongn Home

B. CMHK

C. 1010 free wifi

D. ErrorError

这里可以发现还有CMHK和Hongn Home没记录下来

当时做的时候赶时间就随便二选一

然后发现下一题就问了首次连接CMHK的日期和时间,hhh

A*9、请指出首次连接服务集识别码(SSID)名称为" CMHK"的无线区域网络(Wi-Fi)的日期及时间(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

不知,美亚自己都没放答案

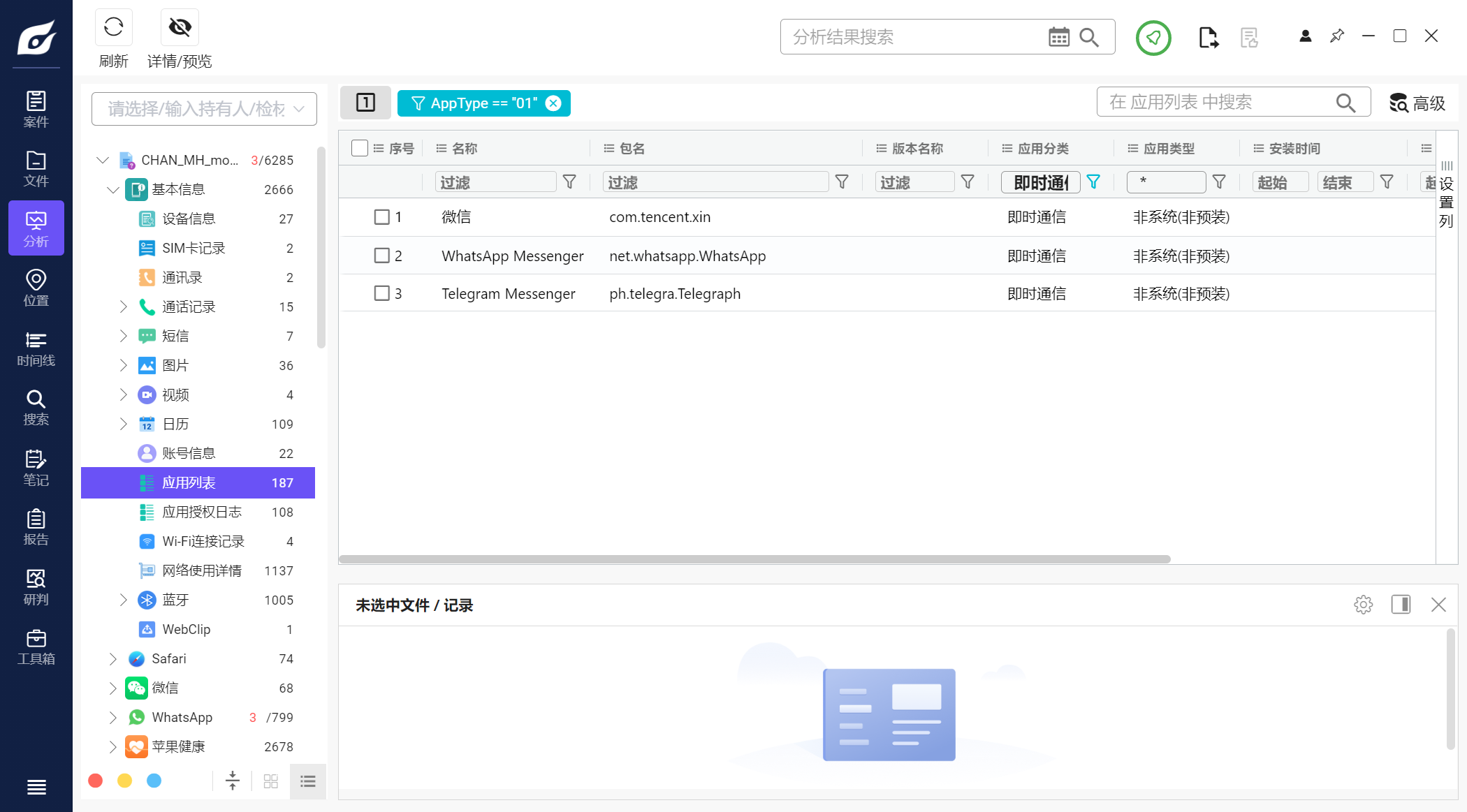

10、安装了以下即时哪个通讯软件?

i)WhatsApp ii)WeChat iii)WhatsApp Business iv)QQ

A. 只有 i) 和 ii)

B. 只有 i), ii) 和 iii)

C. 只有 i), ii) 和 iv)

D. 以上皆是

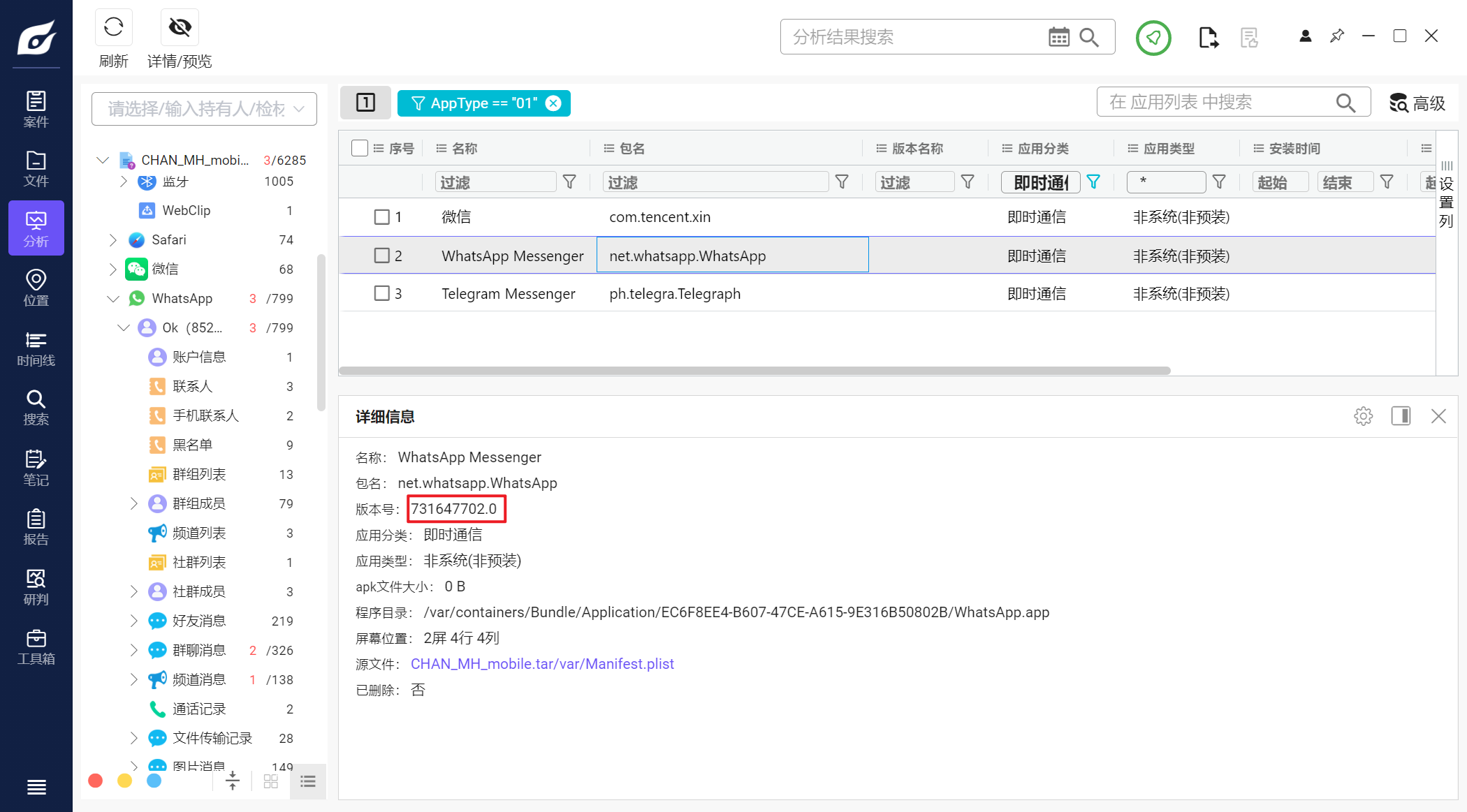

A11、承上题,请指出即时通讯软件"WhatsApp"的版本(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

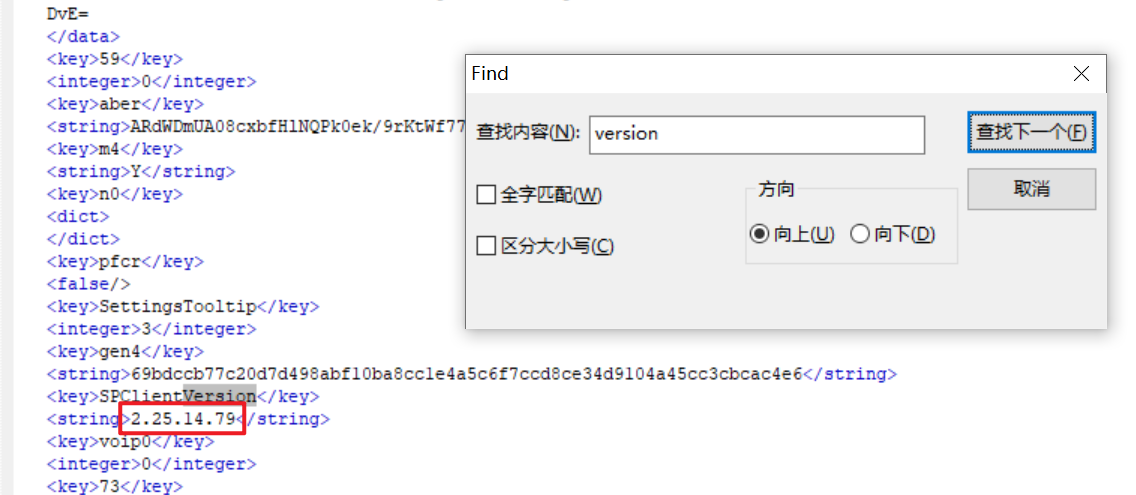

比赛时直接看的火眼里的版本号

但是WhatsApp常见的版本号都长这样 2.24.xx.xx

正确做法应该是去包里面看plist文件,路径如下

/var/mobile/Applications/group.net.whatsapp.WhatsApp.shared/Library/Preferences/group.net.whatsapp.WhatsApp.shared.plist

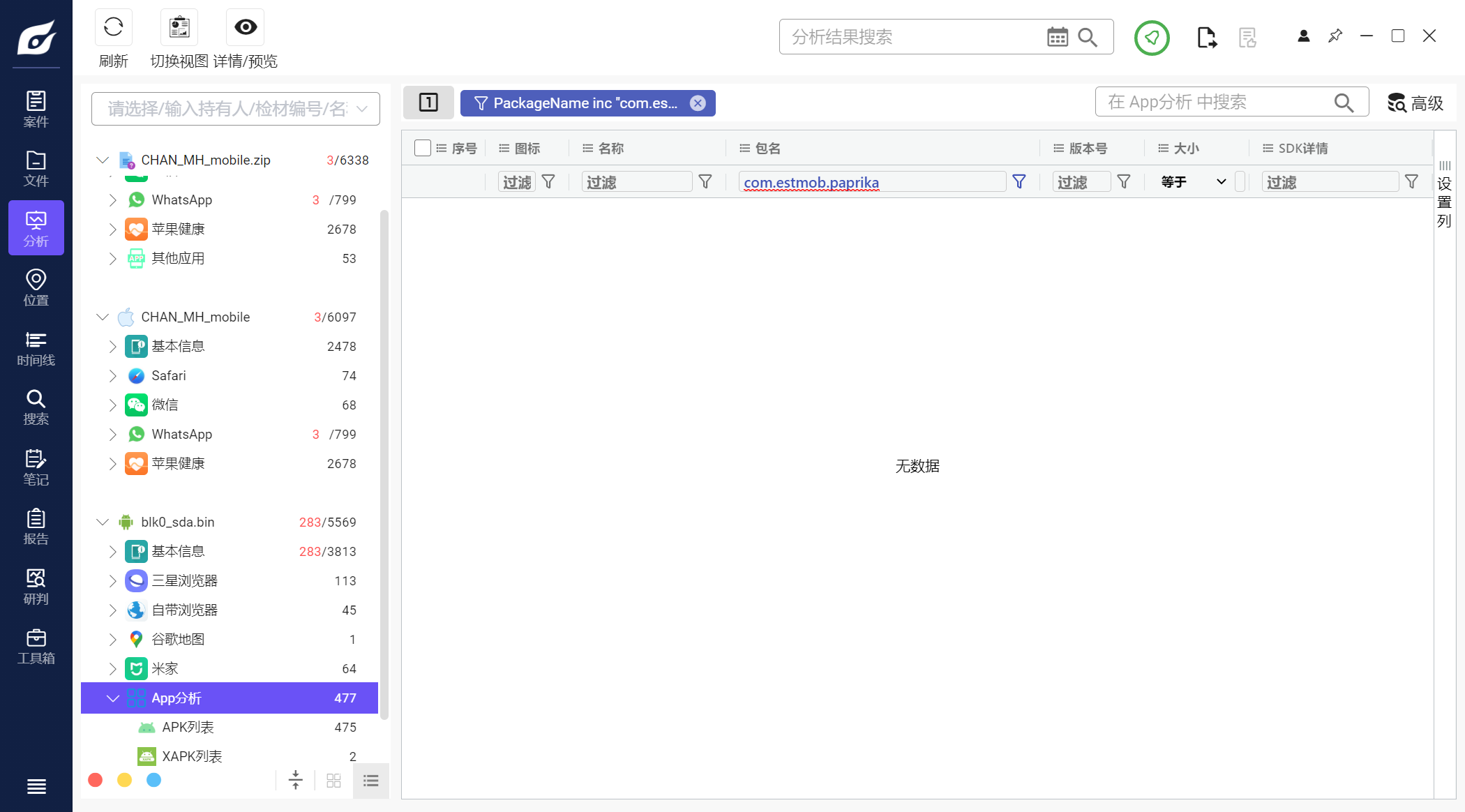

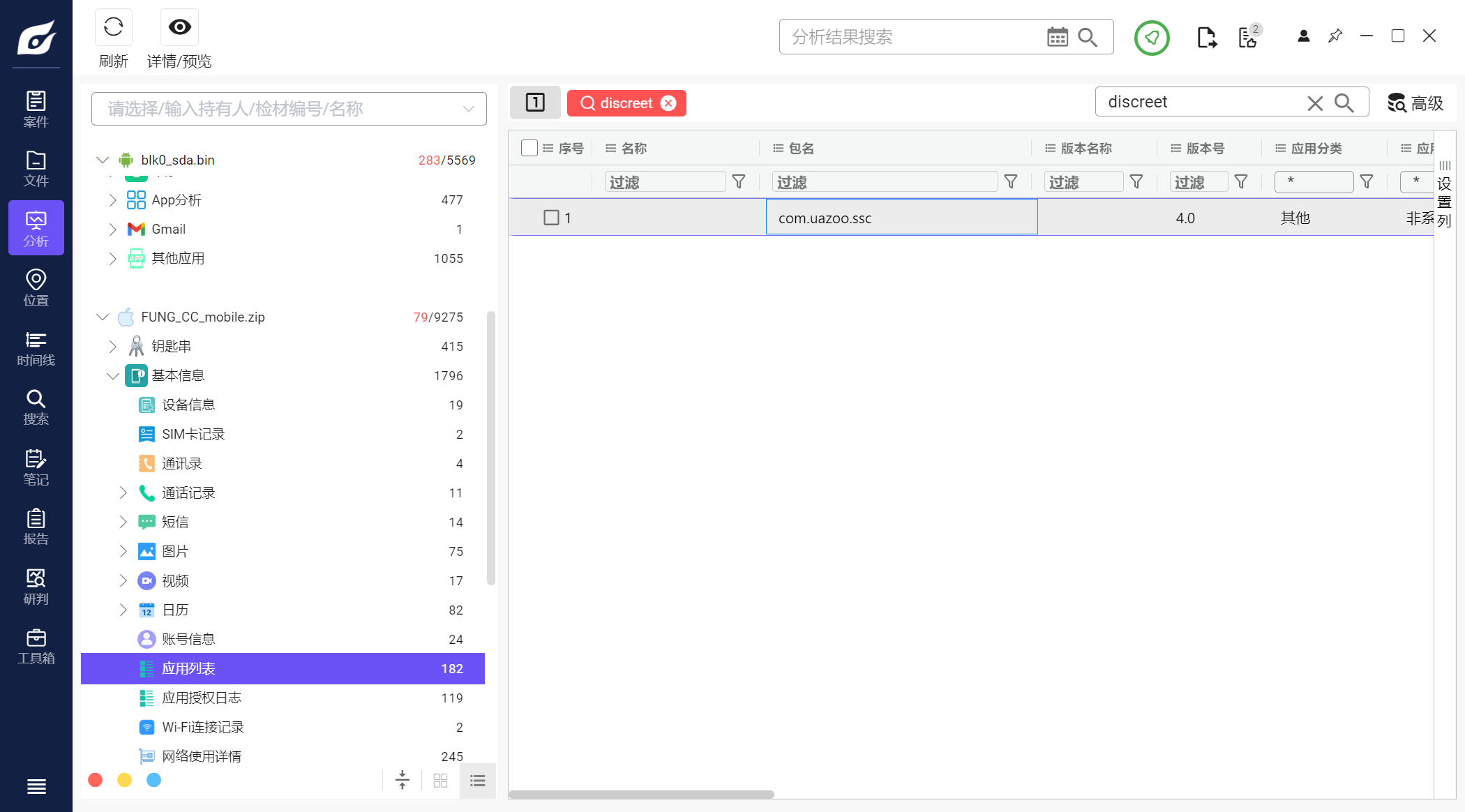

2.25.14.7912、陈民浩的手机中,总共安装3个文件传输软件,封包名称分别为com.apple.Sharing.AirDropUI、com.lenovo.anyshare、com.estmob.paprika,其中有哪一个软件曾经用来传送/接收文件功能?

A. com.apple.Sharing.AirDropUI

B. com.lenovo.anyshare

C. com.estmob.paprika

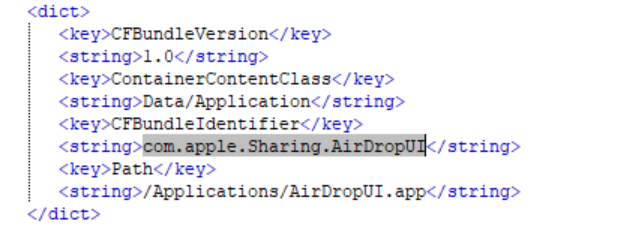

针对com.apple.Sharing.AirDropUI

目录里没有找到相关文件夹,只能去Manifest.plist找相关信息

指向路径:/Applications/AirDropUI.app

但是依旧没找到这个路径emm

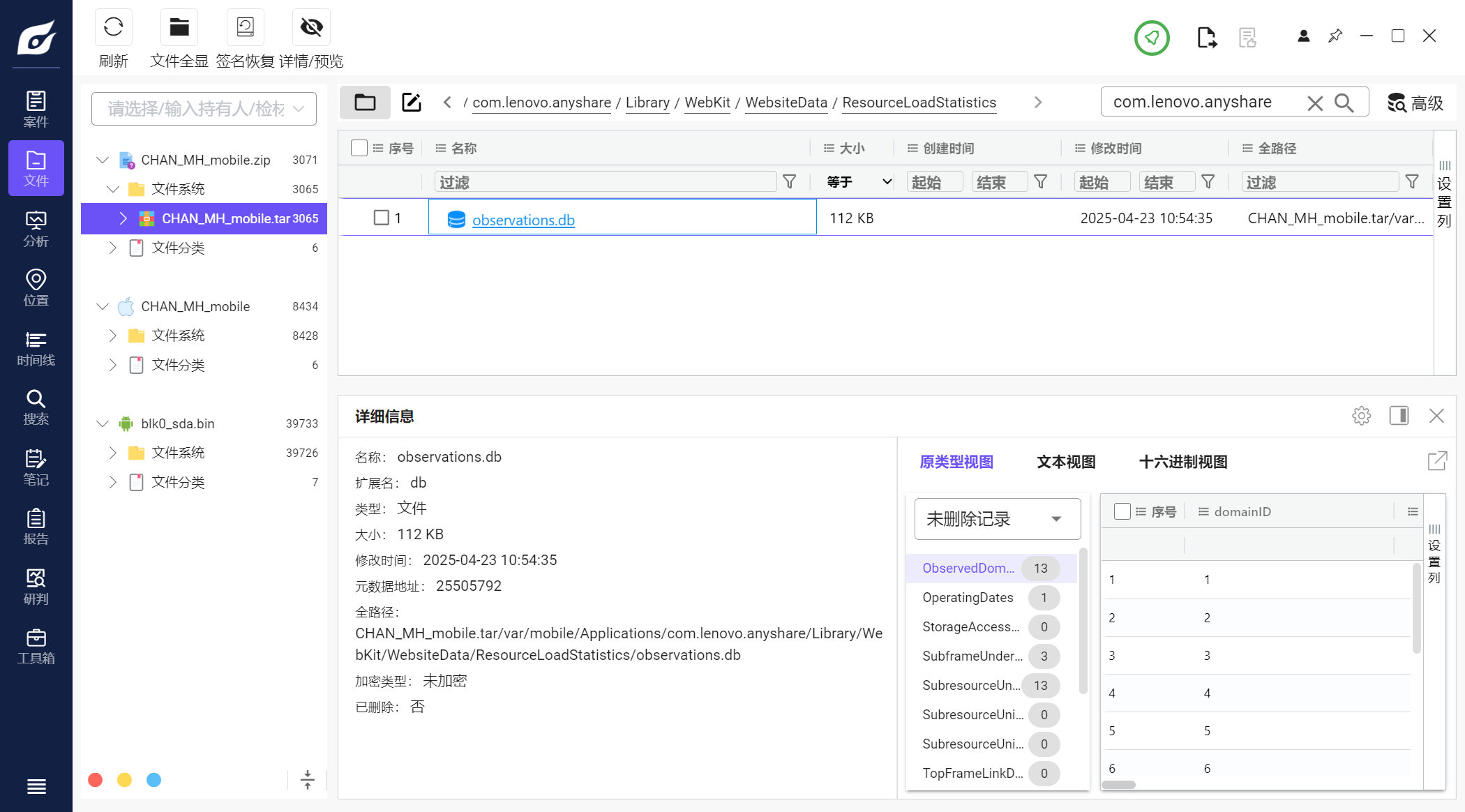

再来看com.lenovo.anyshare

目录里能找到相关文件夹,但是没有找到什么有用的信息

存在一个数据库,里面也没发现文件传输记录

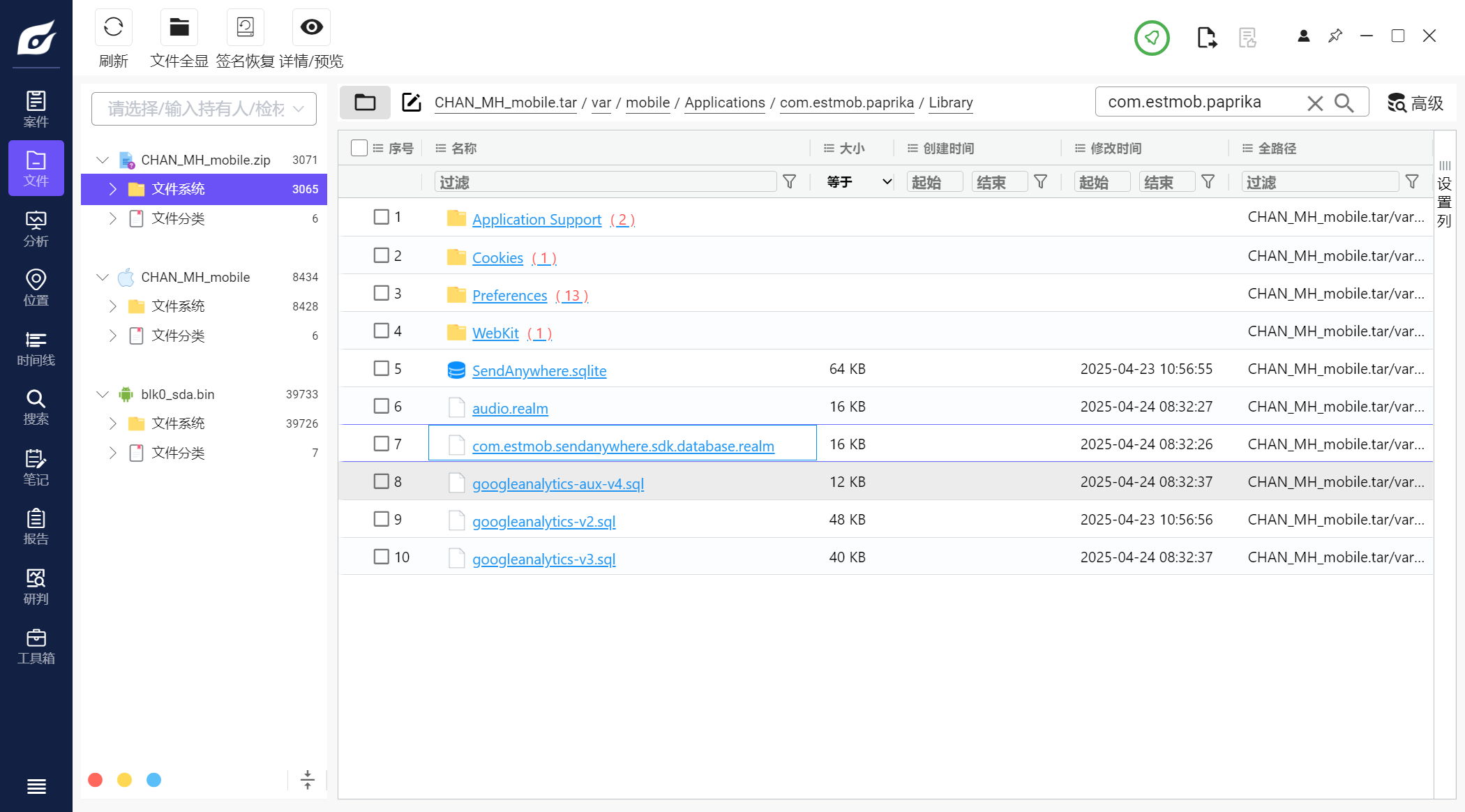

继续看com.estmob.paprika

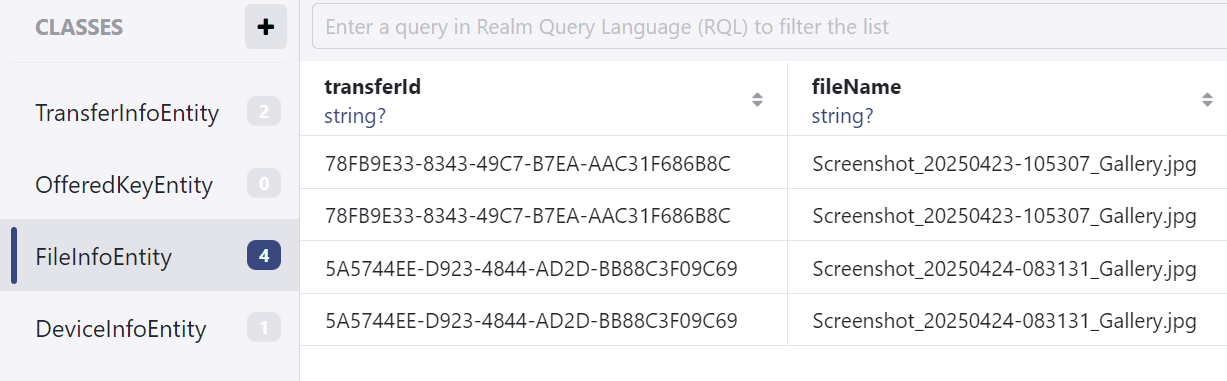

可以看到library目录下有realm数据库,导出来看

发现存在文件传输记录

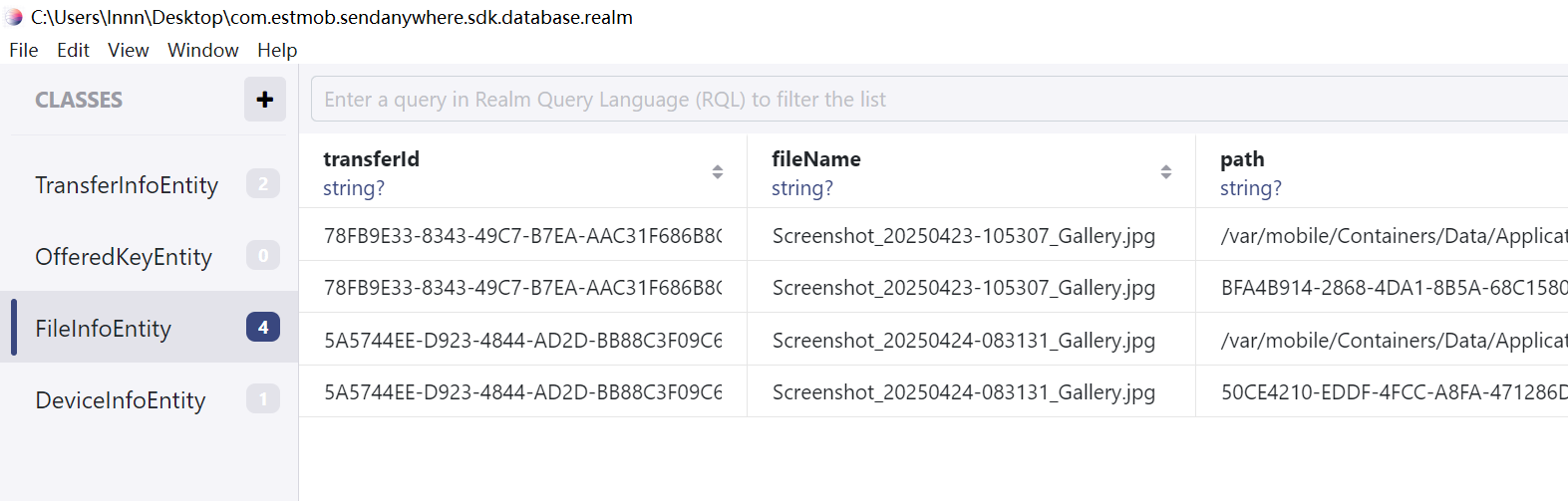

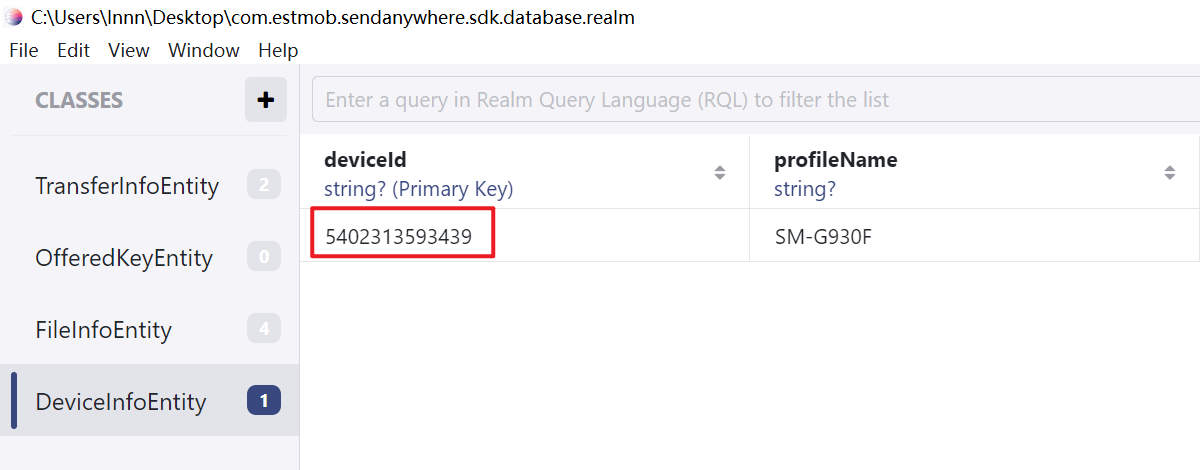

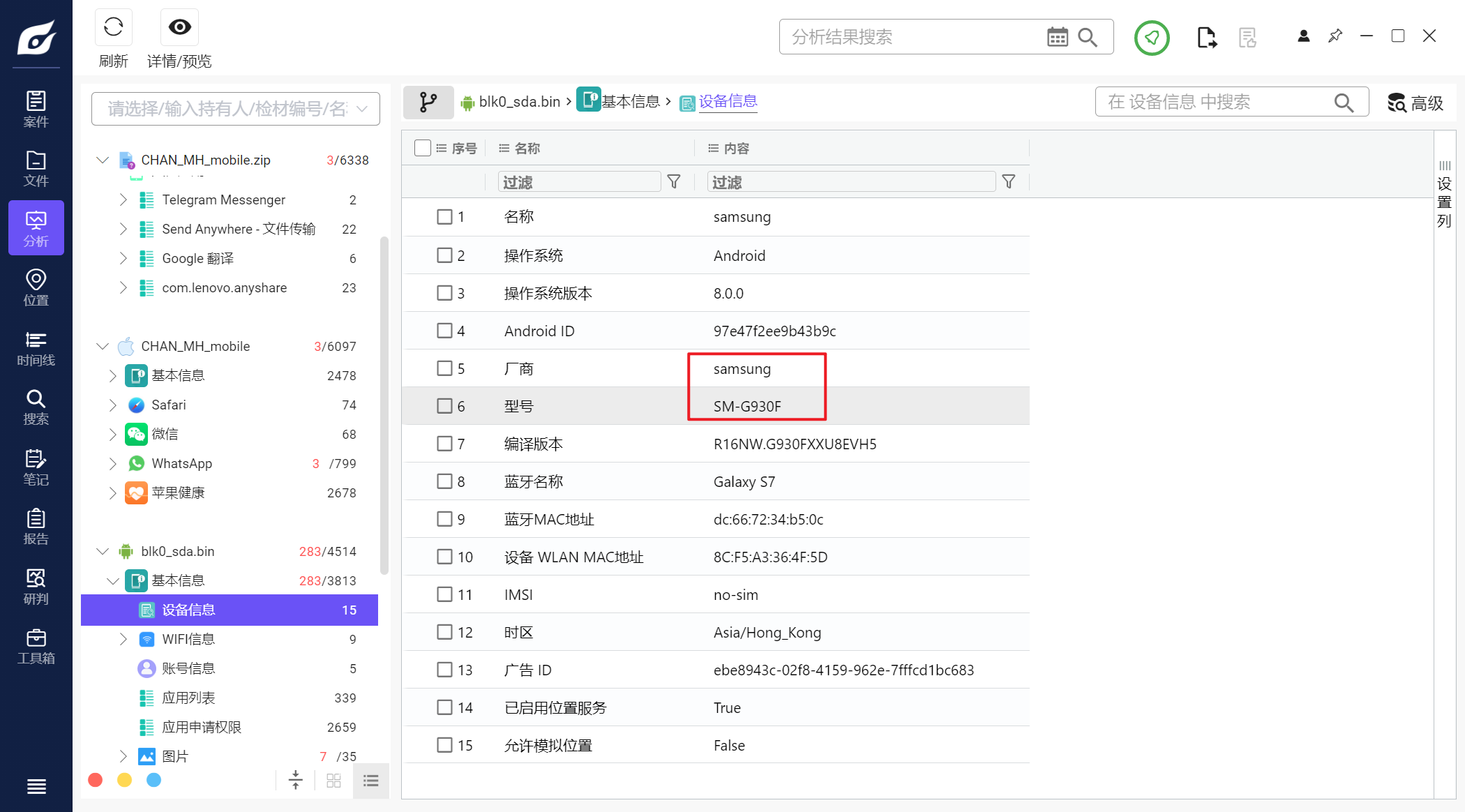

C13、承上题,与其有传送/接收过资料装置的装置ID是多少? (请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

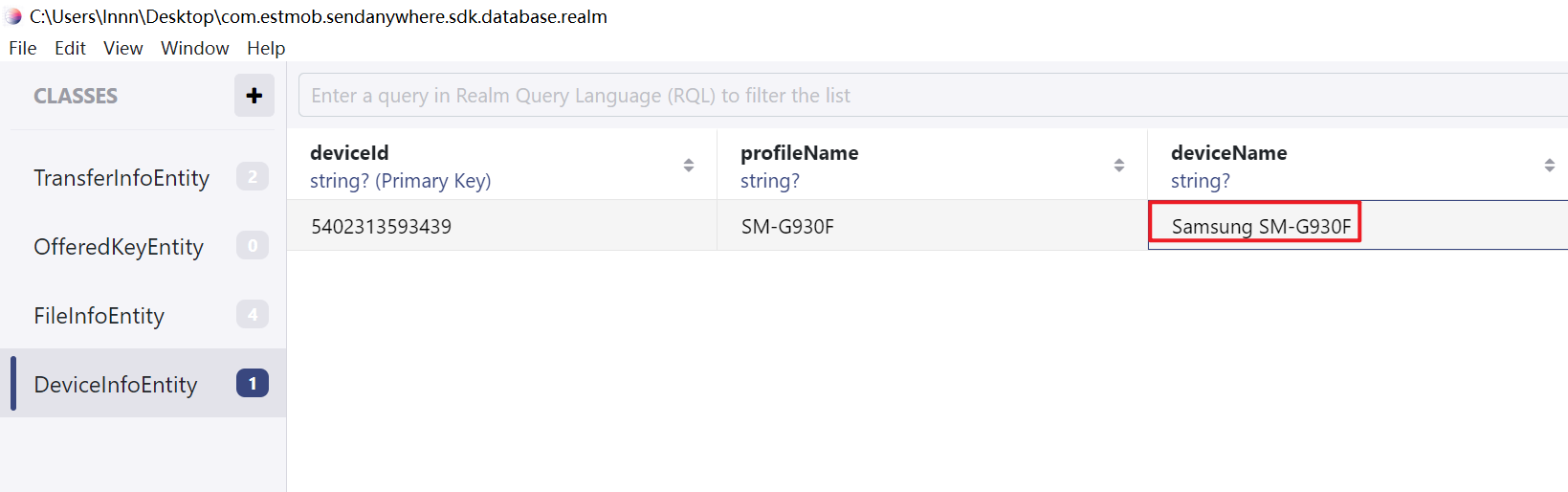

540231359343914、承上题,这个装置名称是?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

其实这个装置也就是陈民浩的另外一台安卓手机

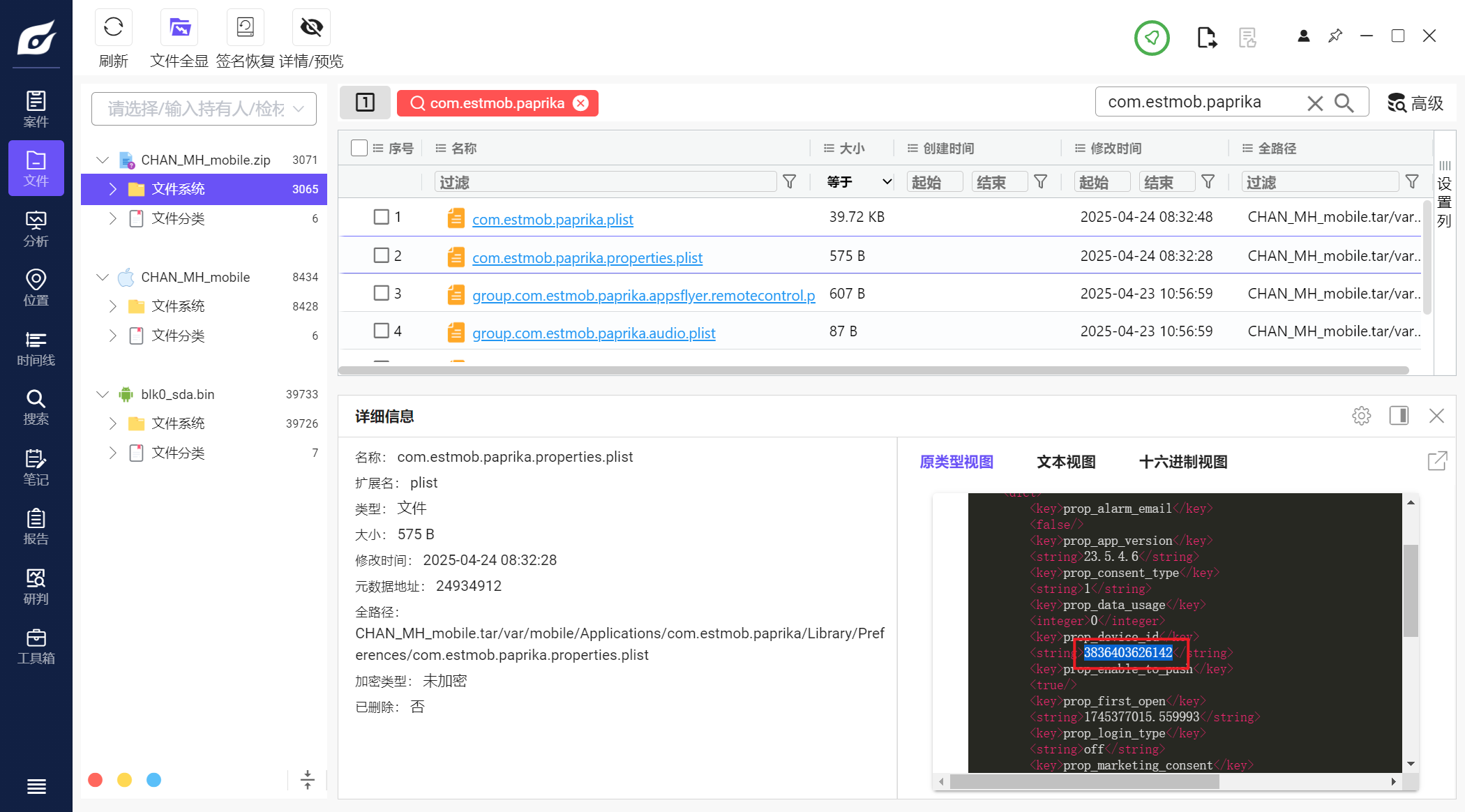

Samsung SM-G930F*15、承上题,本机装置的装置ID是多少?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

比赛的时候没写出来

藏在这里,当时没找到

/var/mobile/Applications/com.estmob.paprika/Library/Preferences/com.estmob.paprika.properties.plist

383640362614216、承上题,陈民浩的手机(CHAN_MH_mobile.zip)是传送方或是接收方?

A. 传送方

B. 接收方

C. 传送及接收方

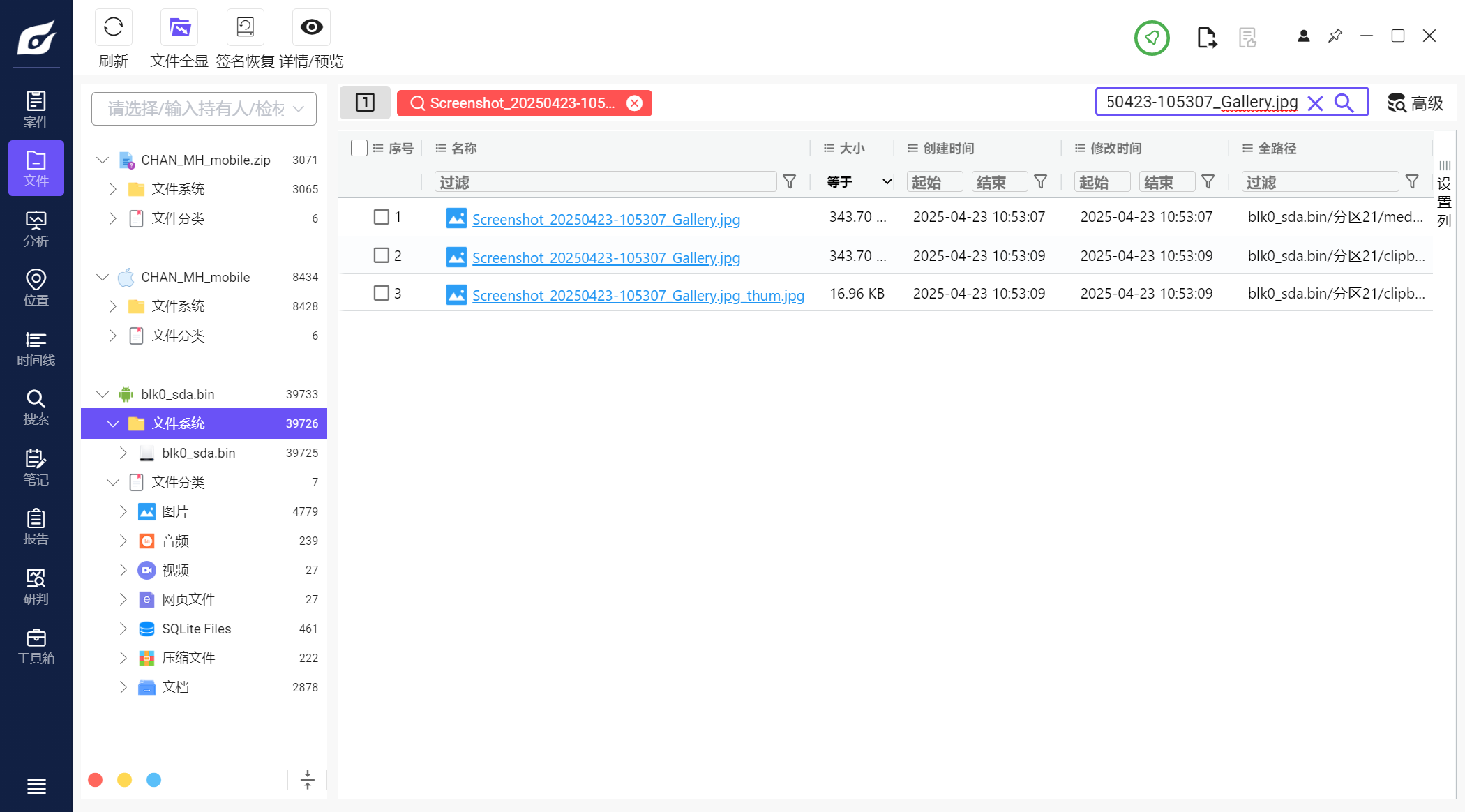

既然存在文件传输,那我们可以去看看传输的屏幕截图文件长什么样,是怎么传输的

可以发现在苹果手机里没有找到该文件,但是在安卓手机里找到了

并且是安卓手机的截图,那可以合理推测是由安卓手机截屏后发给他另外一台苹果手机

因此陈民浩那台苹果手机是接收方

B17、根据传送档案的名称,判断是以下哪一类型? (单选)

A. 屏幕截图

B. 手机拍摄影片

C. PDF文件

D. zip压缩文件

由上题可知

A18、承上题,接收至哪一个装置?

A. CHAN_MH_mobile.zip

B. blk0_sda.bin

C. FUNG_CC_mobile.zip

D. LAM_KH_Mobile.zip

E. WONG_CW_mobile.zip

由前面推理可知

B19、承上题,传送方是通过此文档传输软件的哪个模式作出传送?

A. SEND_PARTIALLY

B. SEND_PAPRIKA

C. SEND_DIRECTLY

D. SEND_BYCLOUD

E. SEND_BLUETOOTH

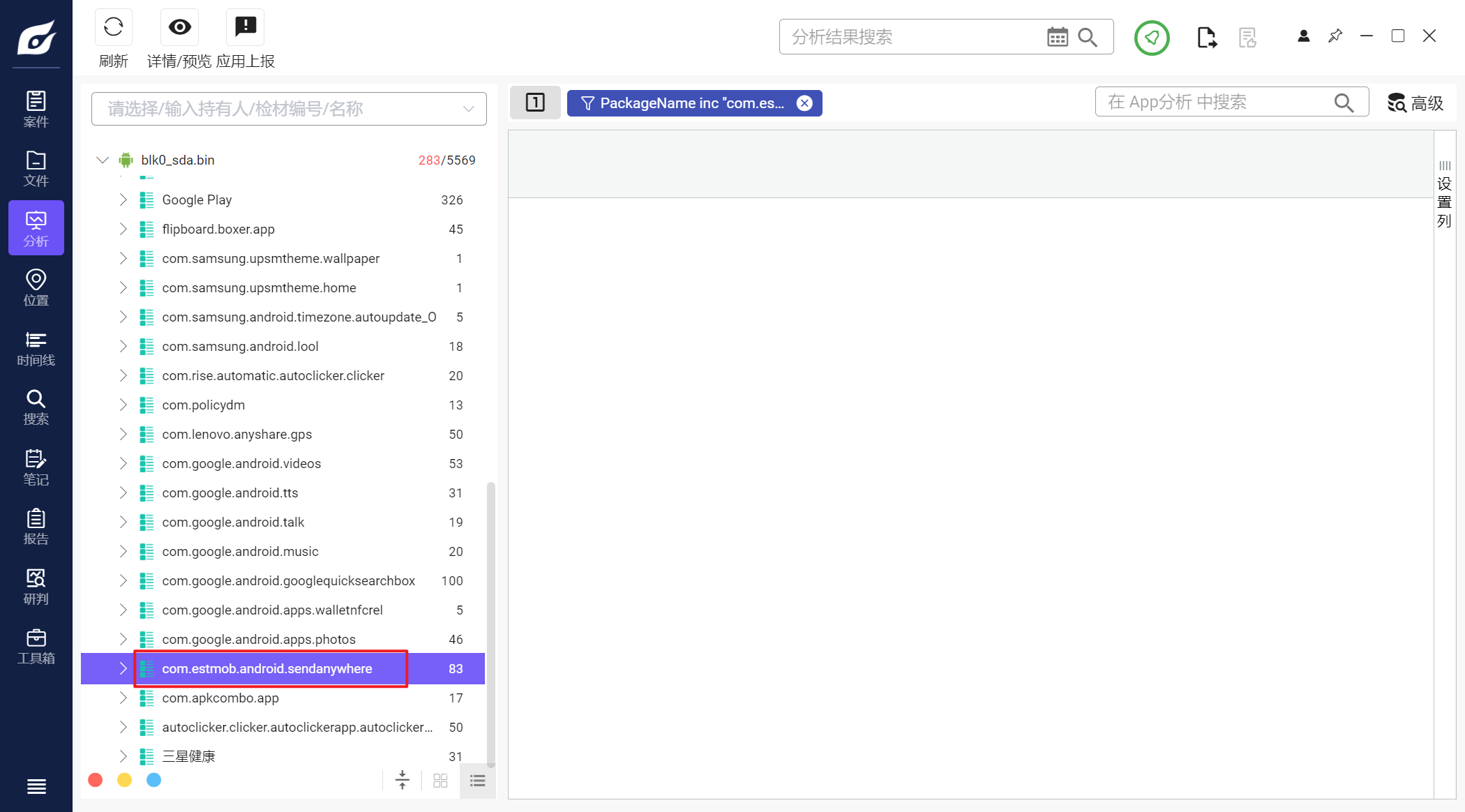

在苹果手机里没有找到相关传输模式,可以想办法去安卓手机里找,毕竟是双向的

但是当我们拿com.estmob.paprika去安卓手机里搜时,会发现找不到这个包名

我们需要知道:

1、Android:package / applicationId

- Android 里我们平时叫的"包名",来自

AndroidManifest.xml里的:

-

- 老说法:

package - 新打包体系里更推荐:

applicationId

- 老说法:

- 形式通常是:

com.company.appname - 特点:

-

- 在一台设备上必须唯一(两个 app 不能同包名)

- 在 Google Play 上,用

applicationId作为应用唯一标识

例子:

- WhatsApp 安卓版:

com.whatsapp

2、iOS:CFBundleIdentifier(Bundle ID)

- iOS 没有叫"包名"的字段,对应的是:

-

Info.plist里的CFBundleIdentifier

- 形式也通常是:

com.company.appname或net.company.app - 特点:

-

- 在同一个开发者账号下必须唯一

- App Store 那个数字 ID(比如

id310633997)是另外一套

例子:

- WhatsApp iOS 版:

net.whatsapp.WhatsApp(注意是net.开头,而不是com.whatsapp)

因此安卓和iOS的封包名称是可以不一样的

经仔细观察

找到一个有相同关键词的包名,com.estmob.android.sendanywhere

名字看起来也像传输用的应用,sendanywhere

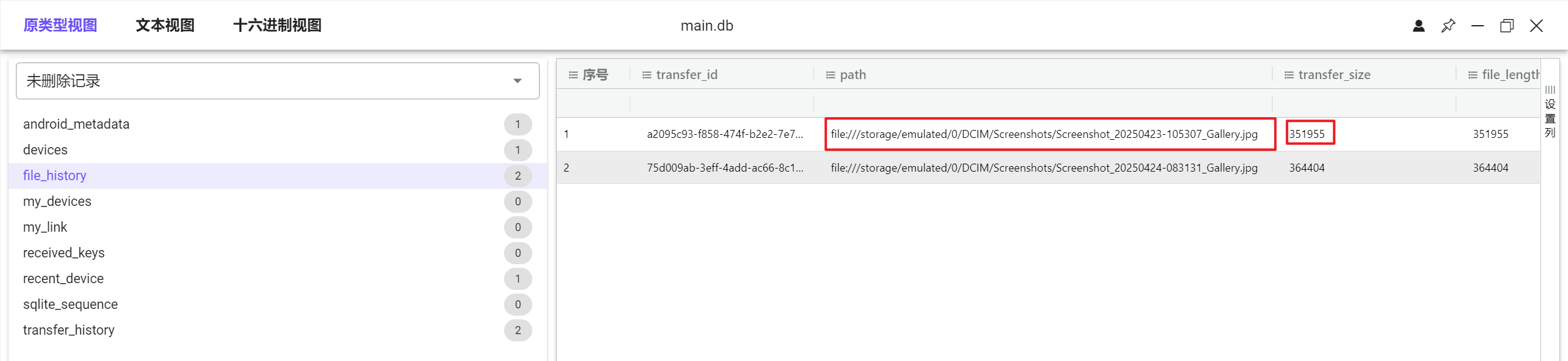

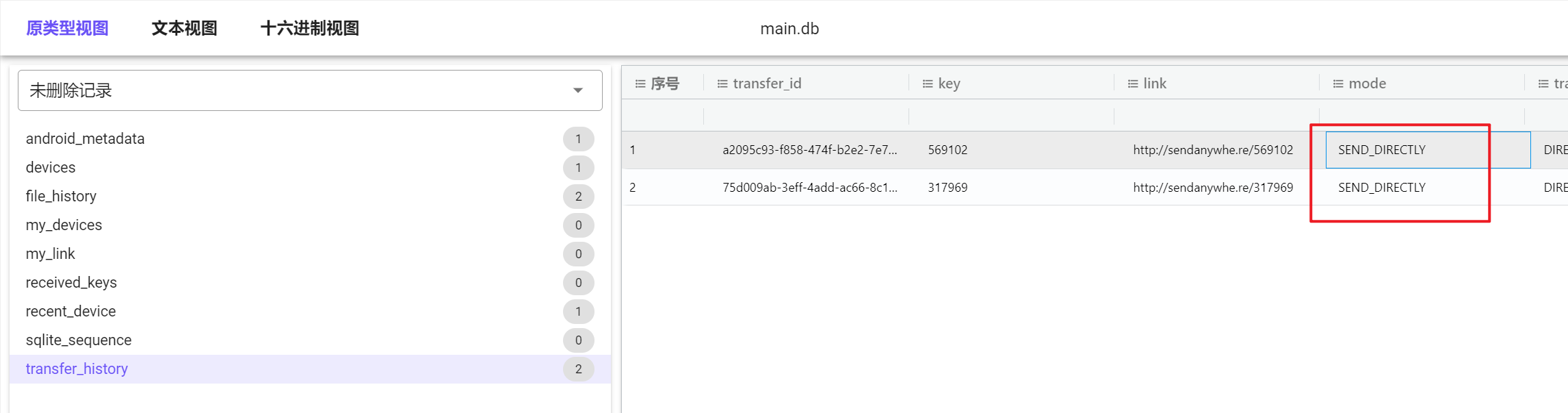

优先翻找数据库里的信息,在main.db发现了设备ID

与15题对的上

以及这里的传输文件及大小,可以确认这就是同一款传输文件的应用

SEND_DIRECTLY20、从来没有安装以下哪个网络浏览器?

A. Safari

B. Chrome

C. Firefox

D. edge

在应用列表里搜索,发现只有Safari

且应用授权日志里也没有发现另外3个浏览器的使用情况

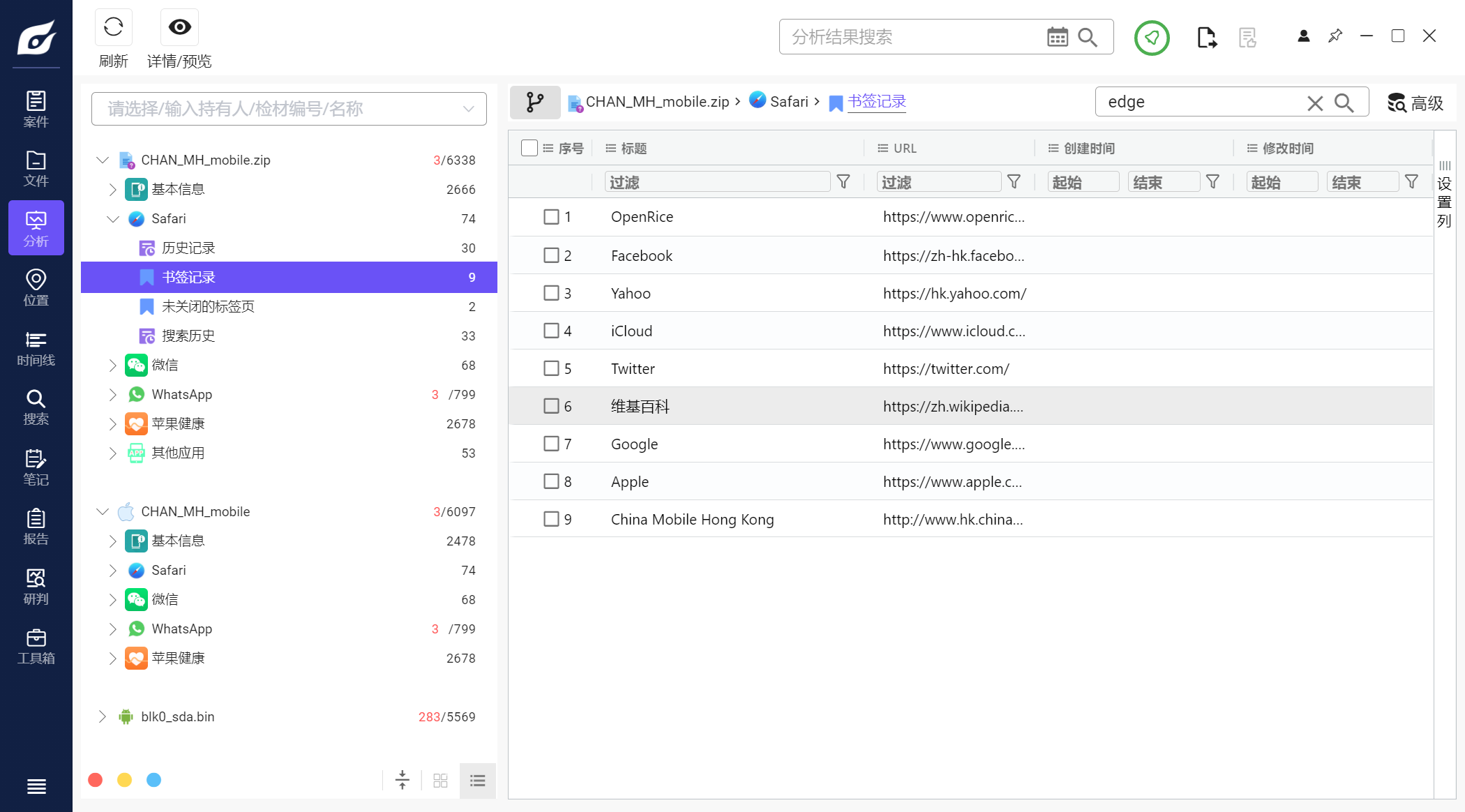

BCD21、承上题,网络浏览器Safari有多少个书签(Bookmark)记录?(请以阿拉伯数字作答)

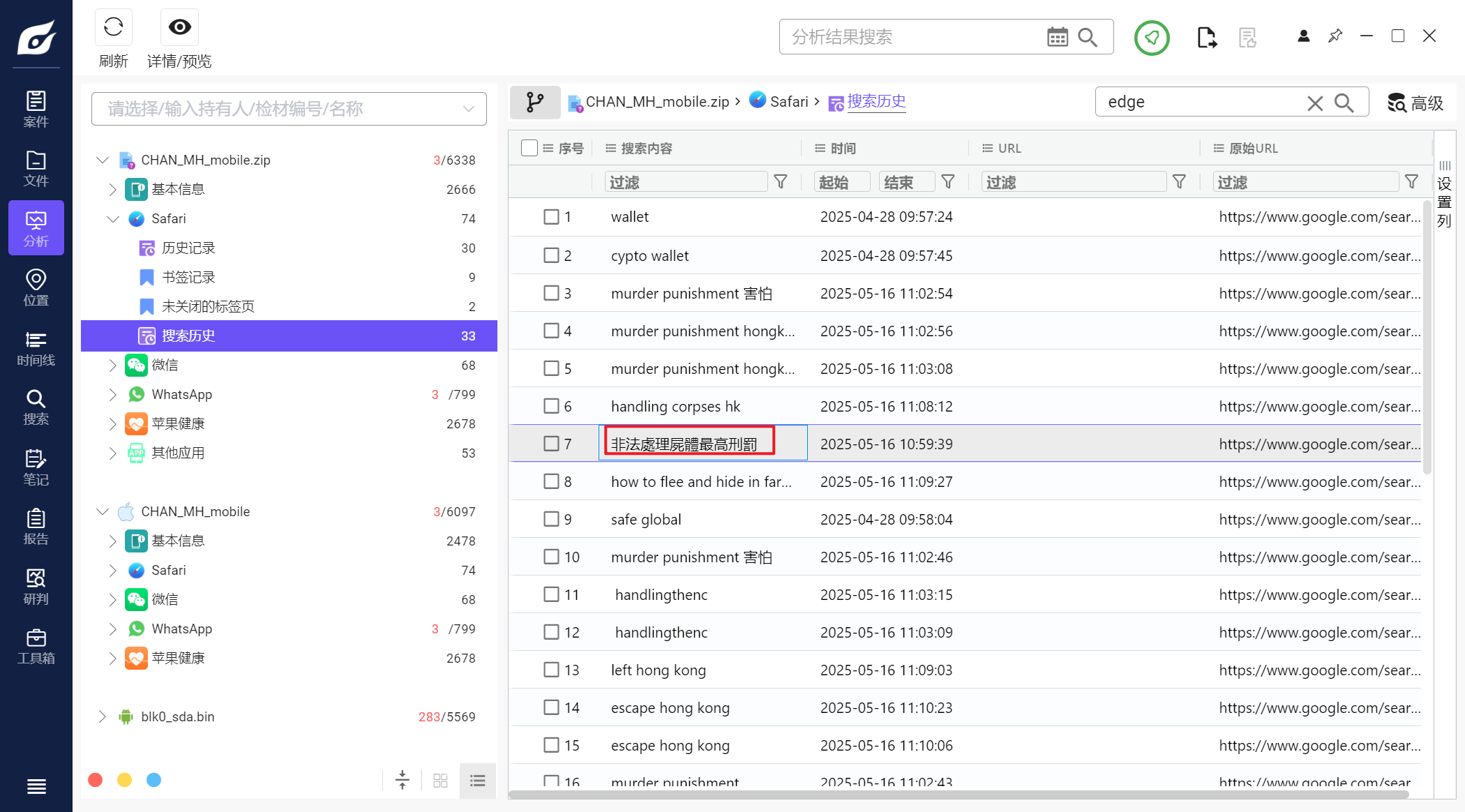

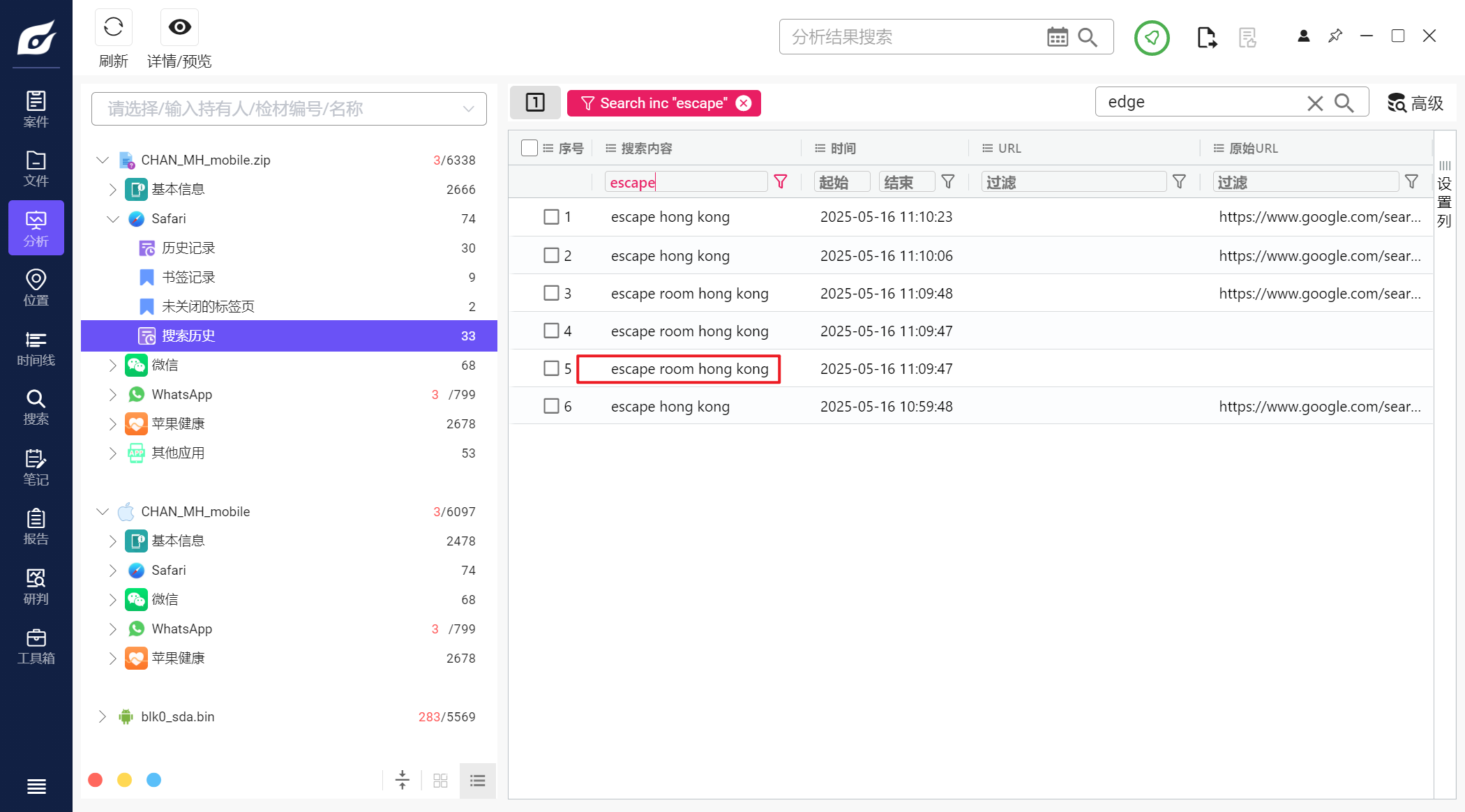

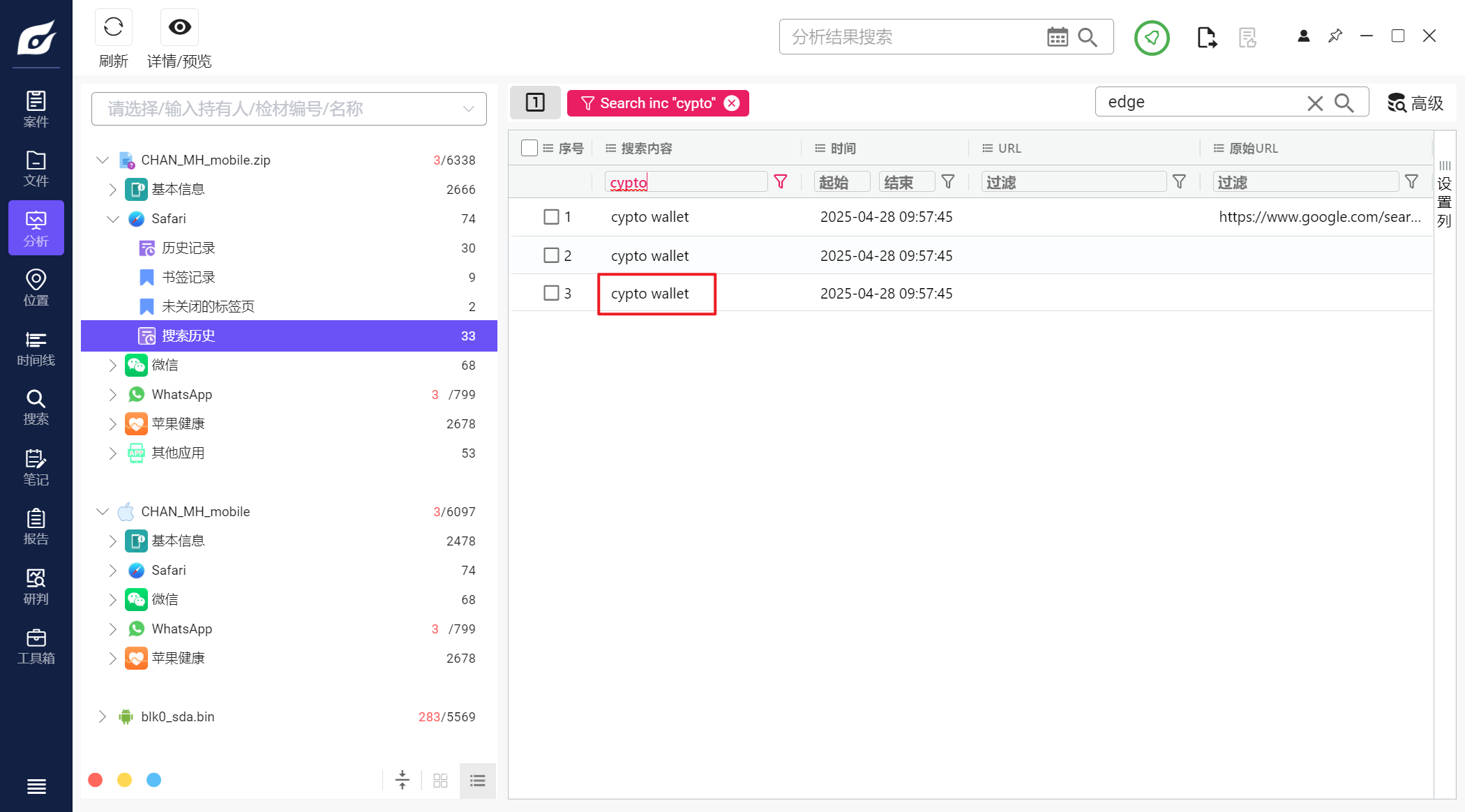

922、承上题,曾经通过Safari浏览器用下列哪一个字词进行过搜索?

A. 非法处理尸体最高刑罚

B. escape room hong kong

C. cypto wallet

D. 非法处理尸体

比较坑的一点是火眼取出来的数据是繁体,我们搜关键词很容易找不到,只能一个个肉眼看,找相似的才能保证不出错,英文倒是可以直接搜

并没有看到非法处理尸体

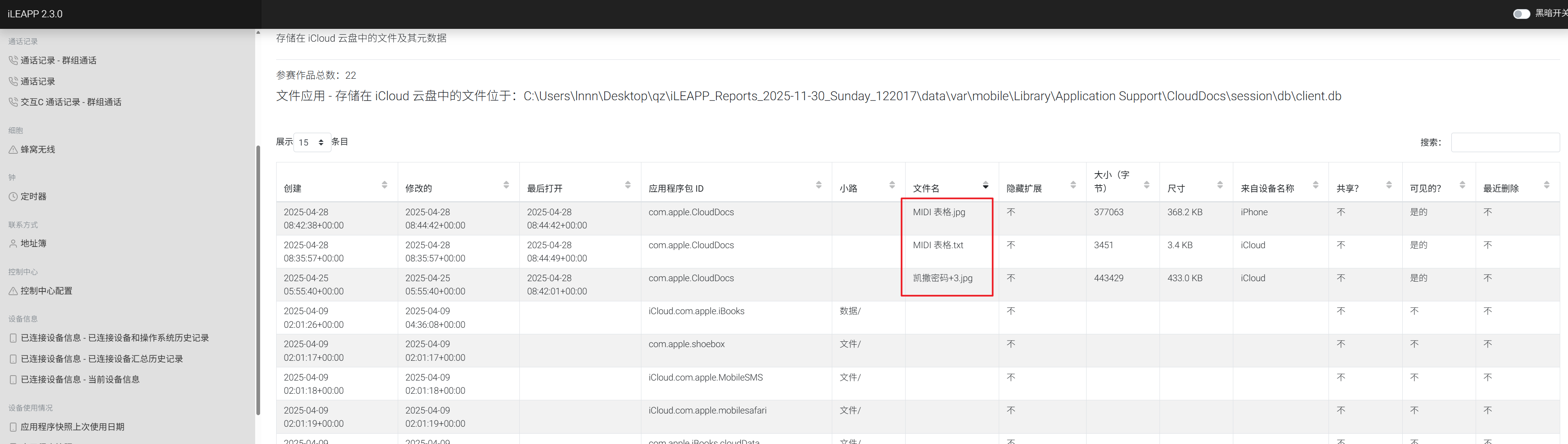

ABC*23、有多少个图片文件曾经储存到iCloud?(请以阿拉伯数字作答)

通过ileapp可以看到共存储了3个文件到iCloud,其中有两个图片

同时也告诉了我们路径

\var\mobile\Library\Application Support\CloudDocs\session\db\client.db

(我将吹爆ileapp)

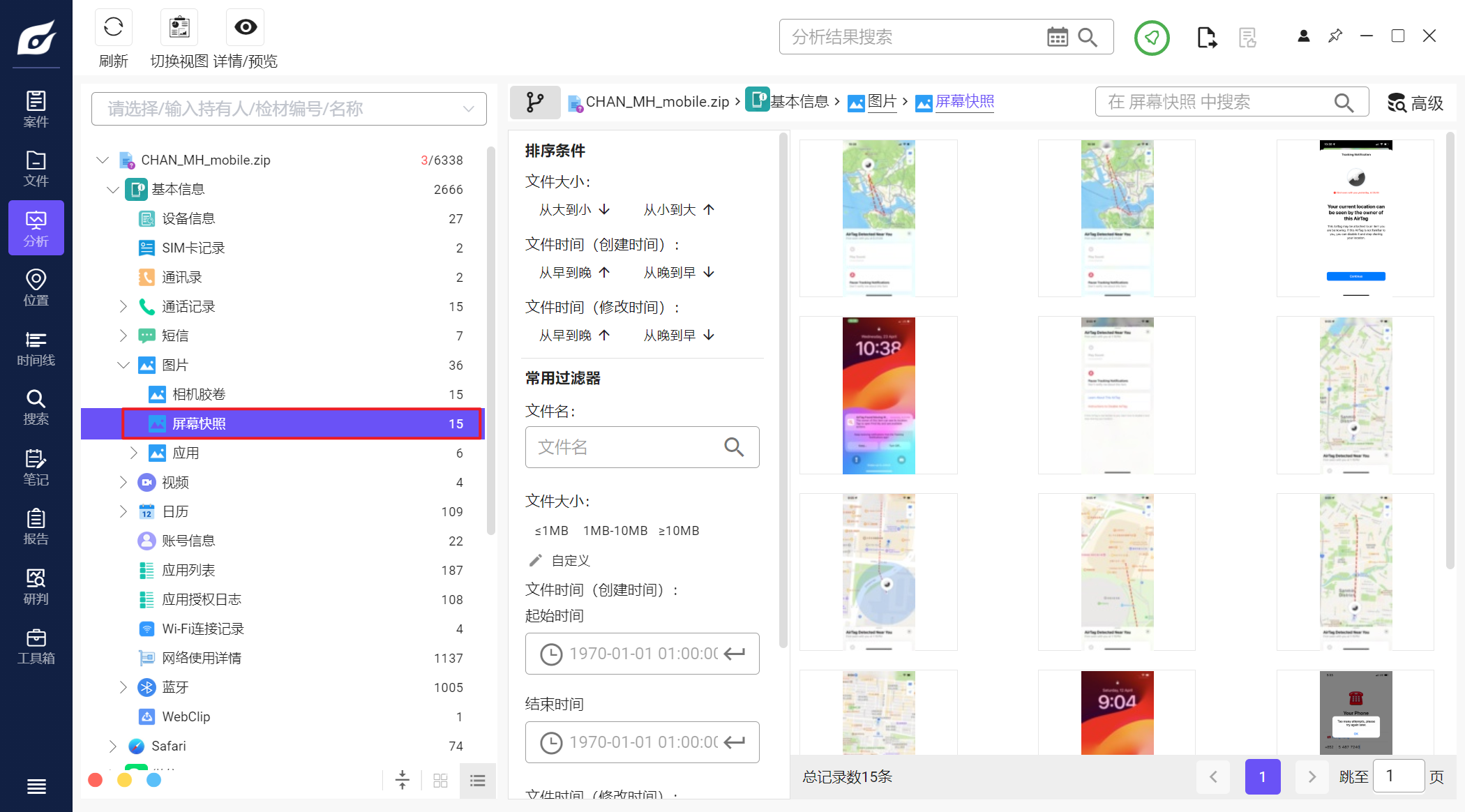

224、相册中有多少张图片是通过屏幕截图功能取得?(请以阿拉伯数字作答)

15冯子超的手机(IOS)

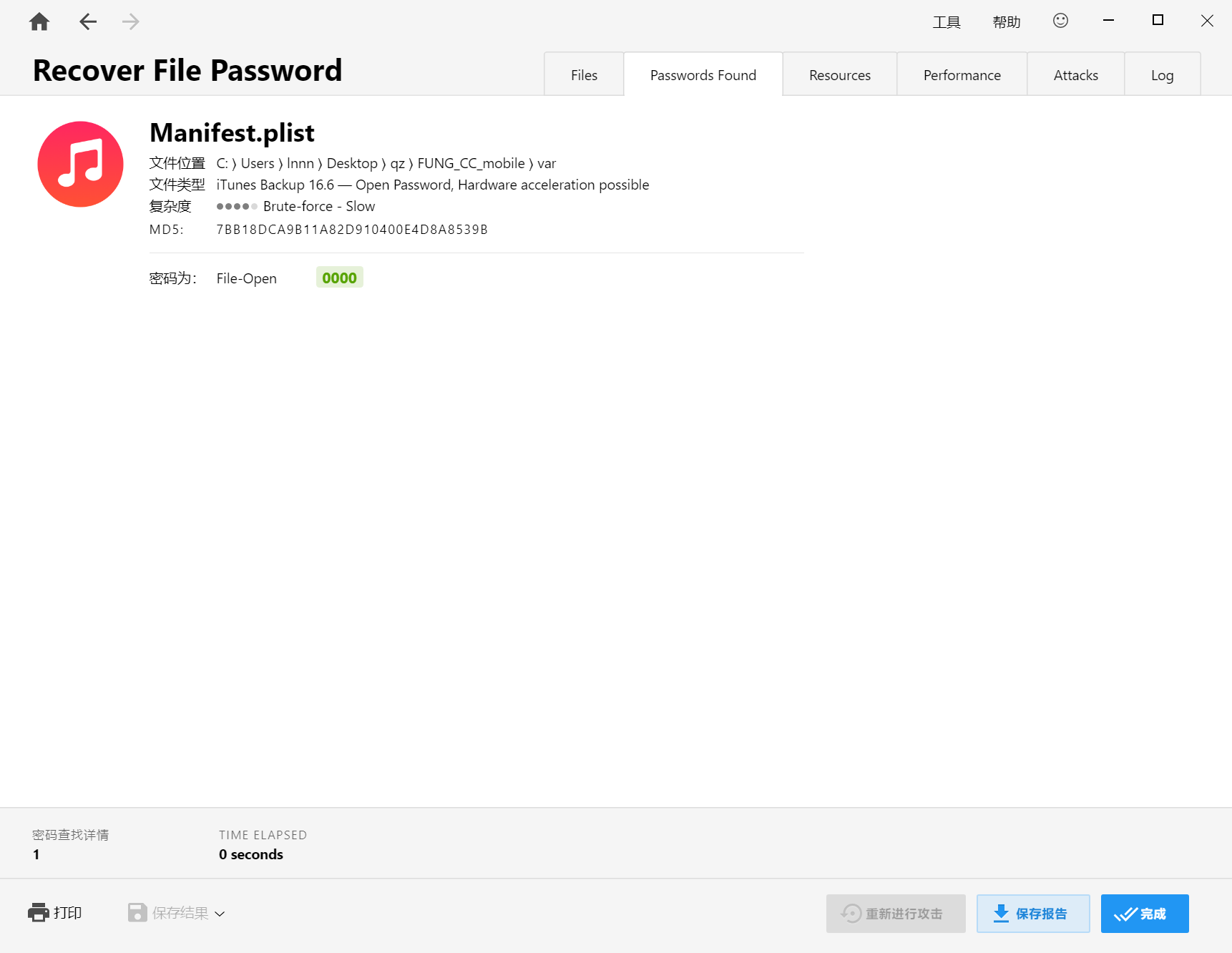

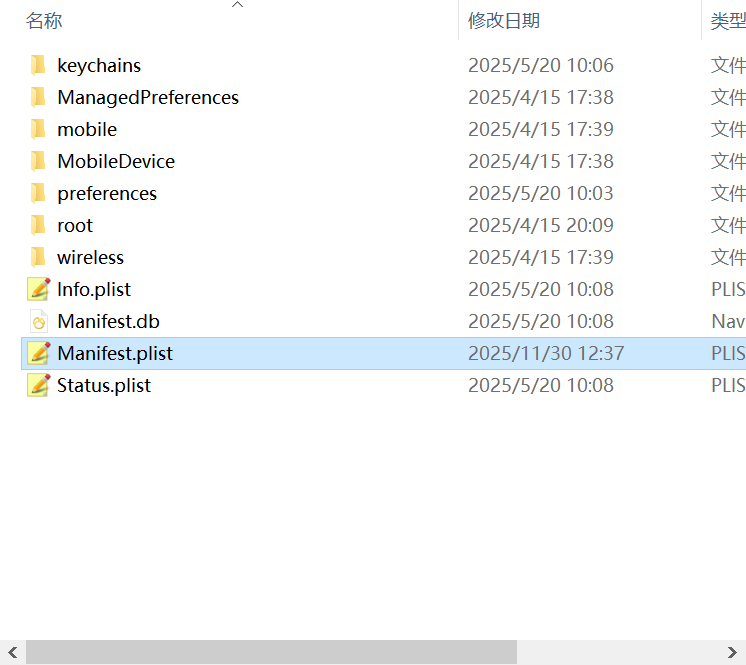

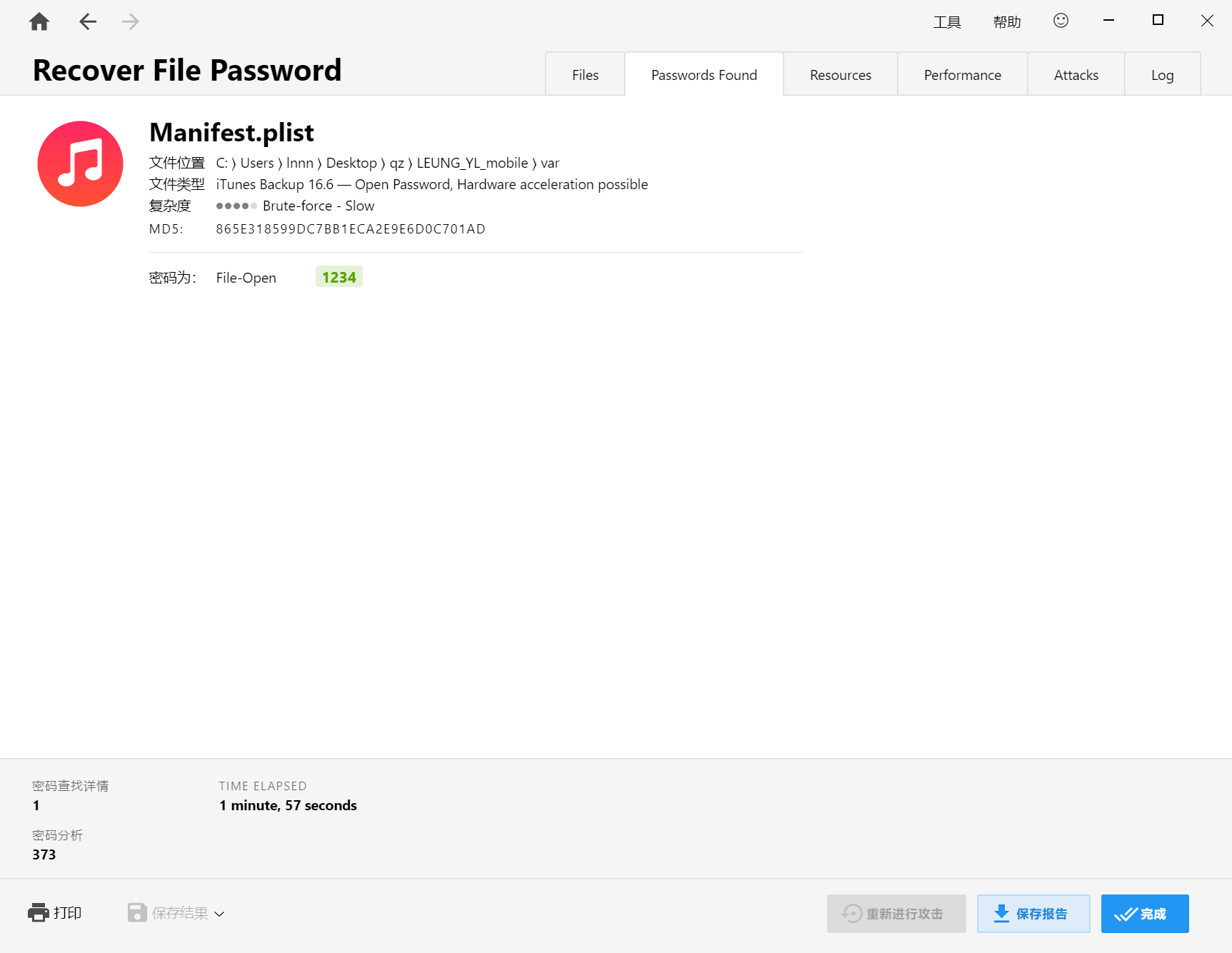

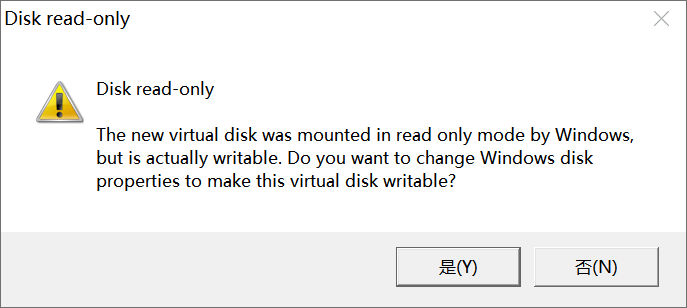

挂载的时候发现需要备份密码,我们可以通过修改manifest.plist的字段也可以用passware kit去爆破

我两者都展现出来

爆破plist文件时需要注意要手动选择4位数字,按默认爆破的话可能要爆破很久

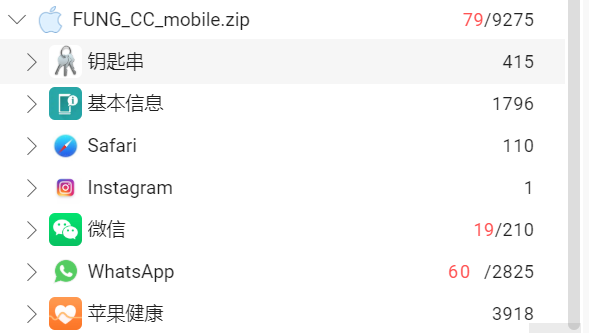

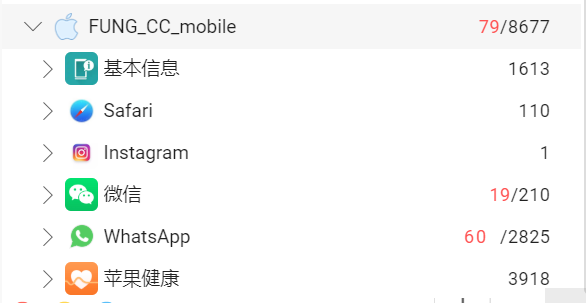

总共9275条数据,接下来再使用"邪修"

改true为false

将Manifest.db_DEC内容覆盖Manifest.db,其余的DEC可以删掉,反正都一样的

再使用文件集合挂载

共8677条数据

可以看到覆盖db还是有部分数据丢失,且丢失的是基本信息和钥匙串,不影响取证其他应用

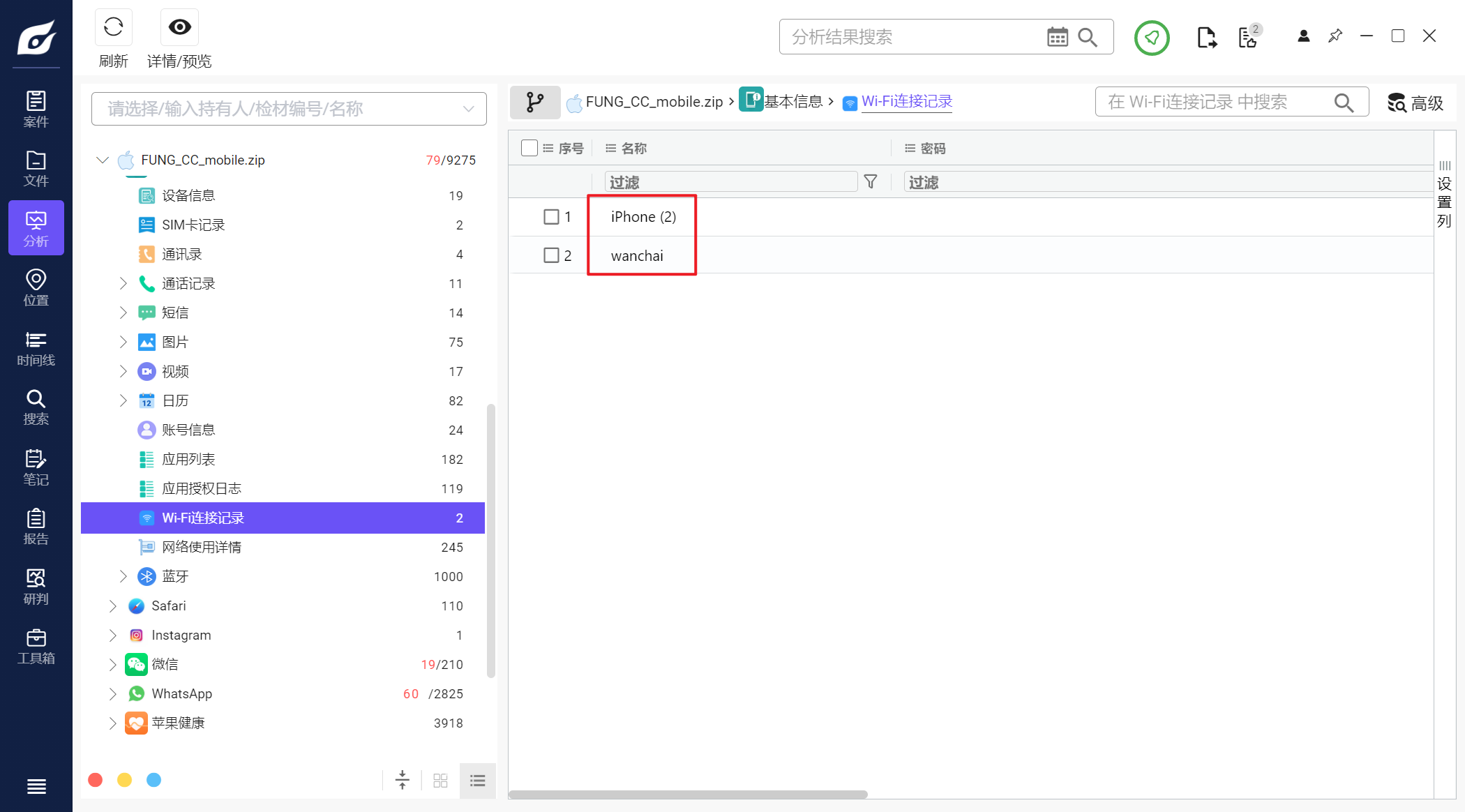

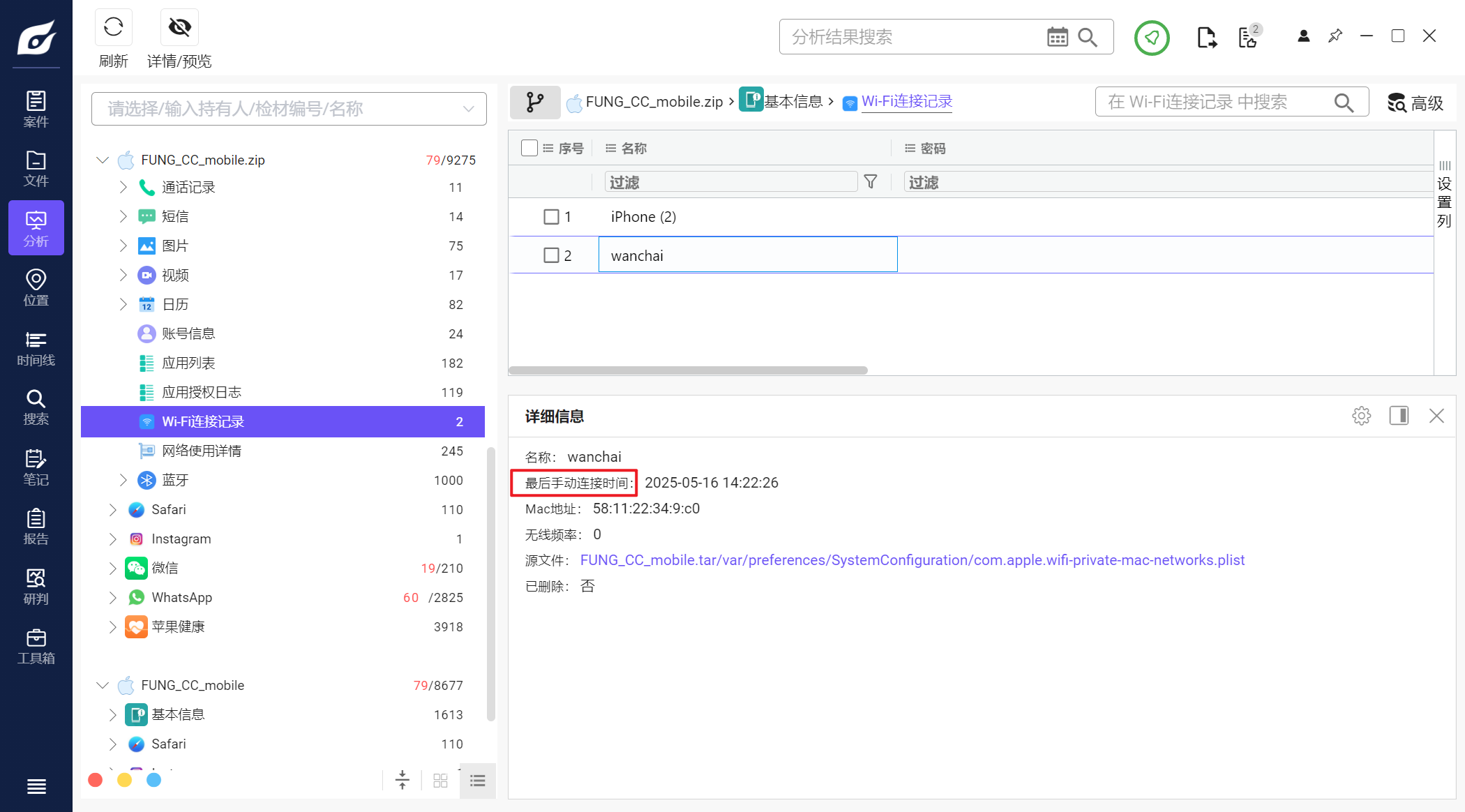

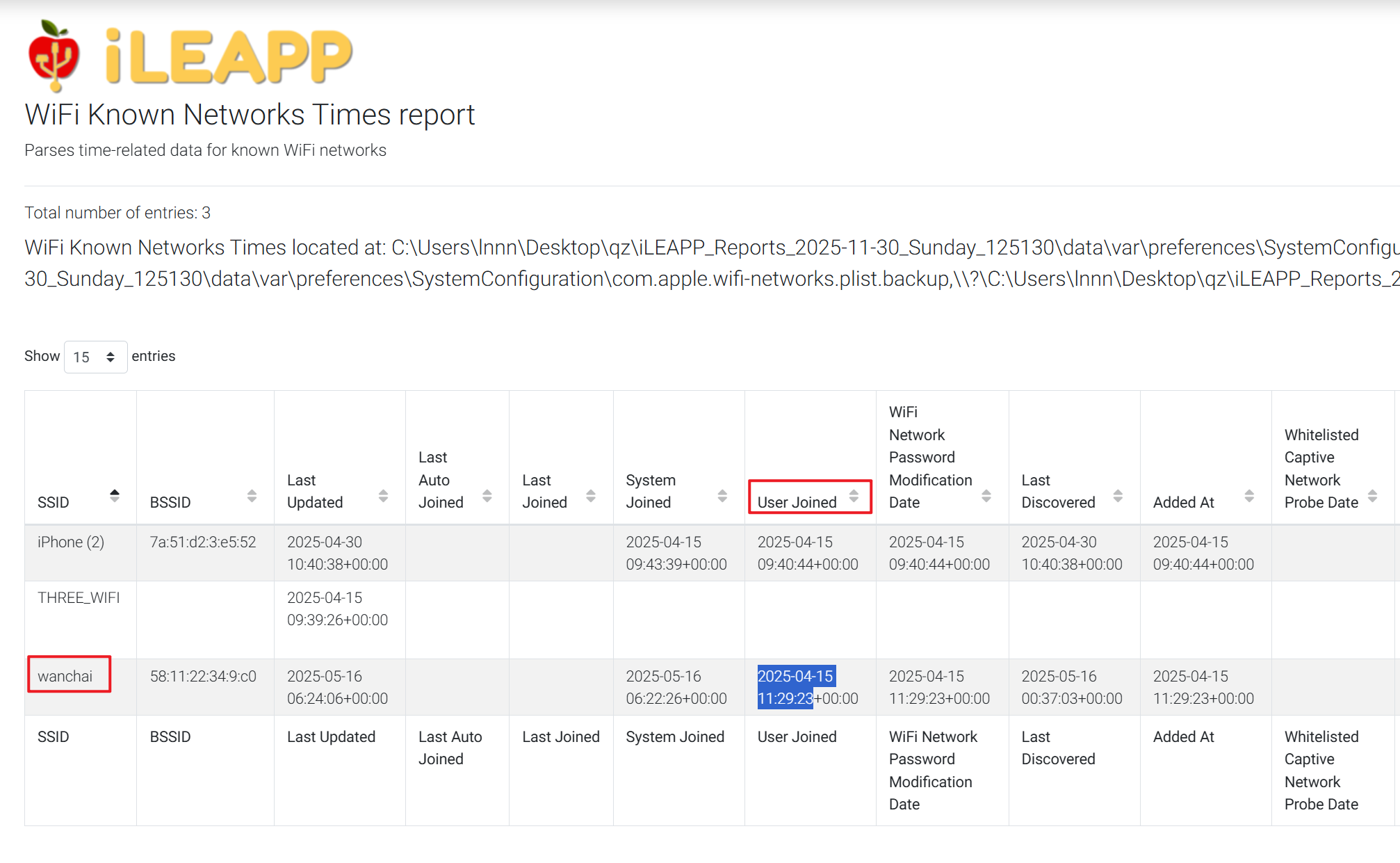

25、请参考参赛材料FUNG_CC_mobile.zip回答以下问题这部智能手机连接过多少个 Wi-Fi 网络?(请以阿拉伯数字作答)

226、这部智能手机曾经连接过以下哪个无线网络?

i) THREE_WIFI ii) wanchai iii)iPhone(2) iv) Router

A. 只有 i)

B. 只有 ii) 和 iii)

C. 只有 ii), iii) 和 iv)

D. 以上皆是

由上题可知

B27、这部手提手机最早连接(非热点)Wi-Fi的时间是什么?(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

一看iPhone(2)就是热点,但这里也只给出了最后连接的时间

找不到就用ileapp

不过要注意这里时间要+8小时

2025-04-15 19:29:2328、承上题,请列出这个连接的服务集识别码(SSID)?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

由上题

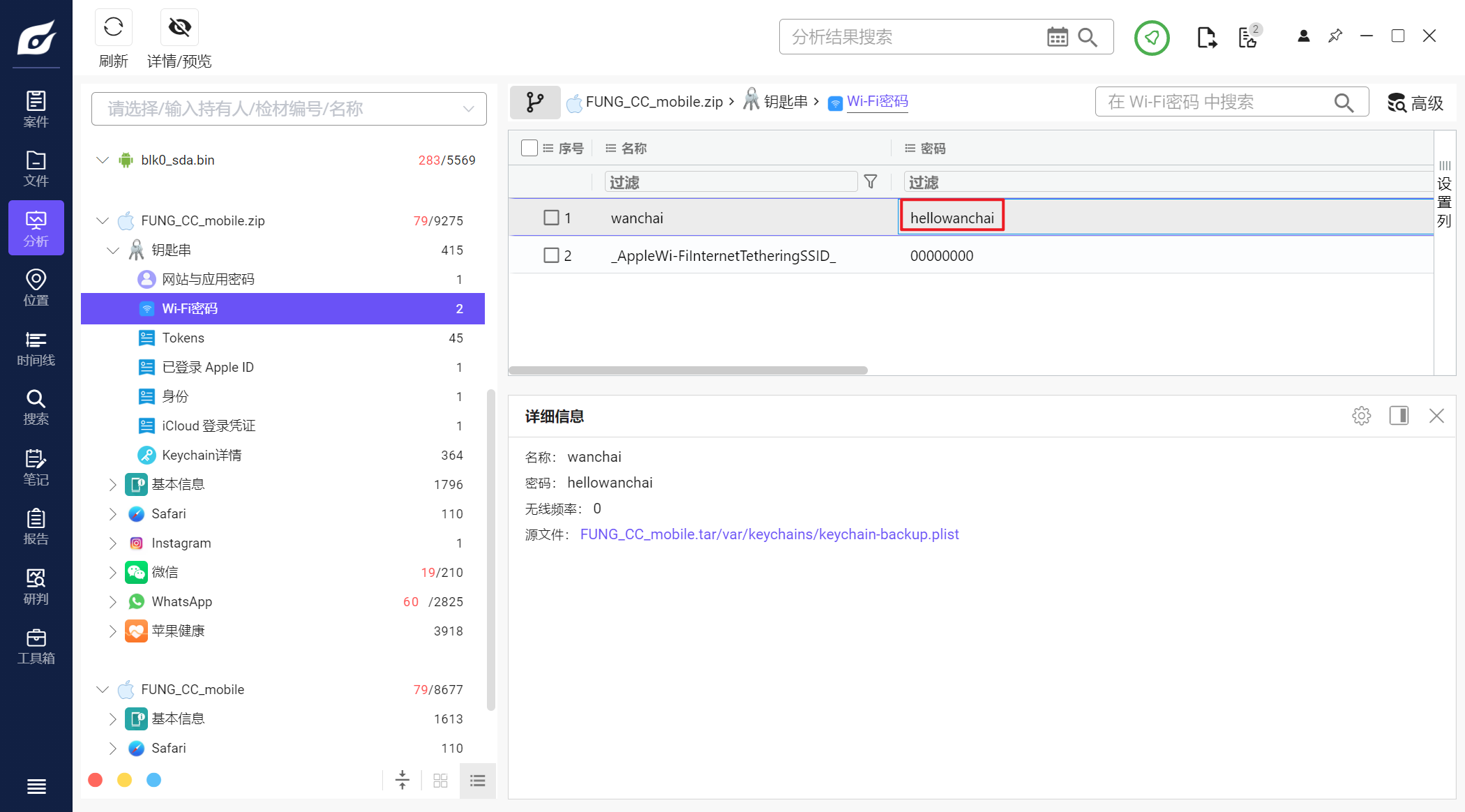

wanchai29、承上题,请列出这个连接的登入金钥?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

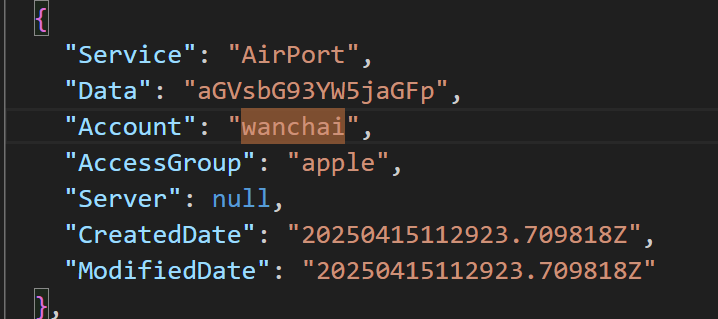

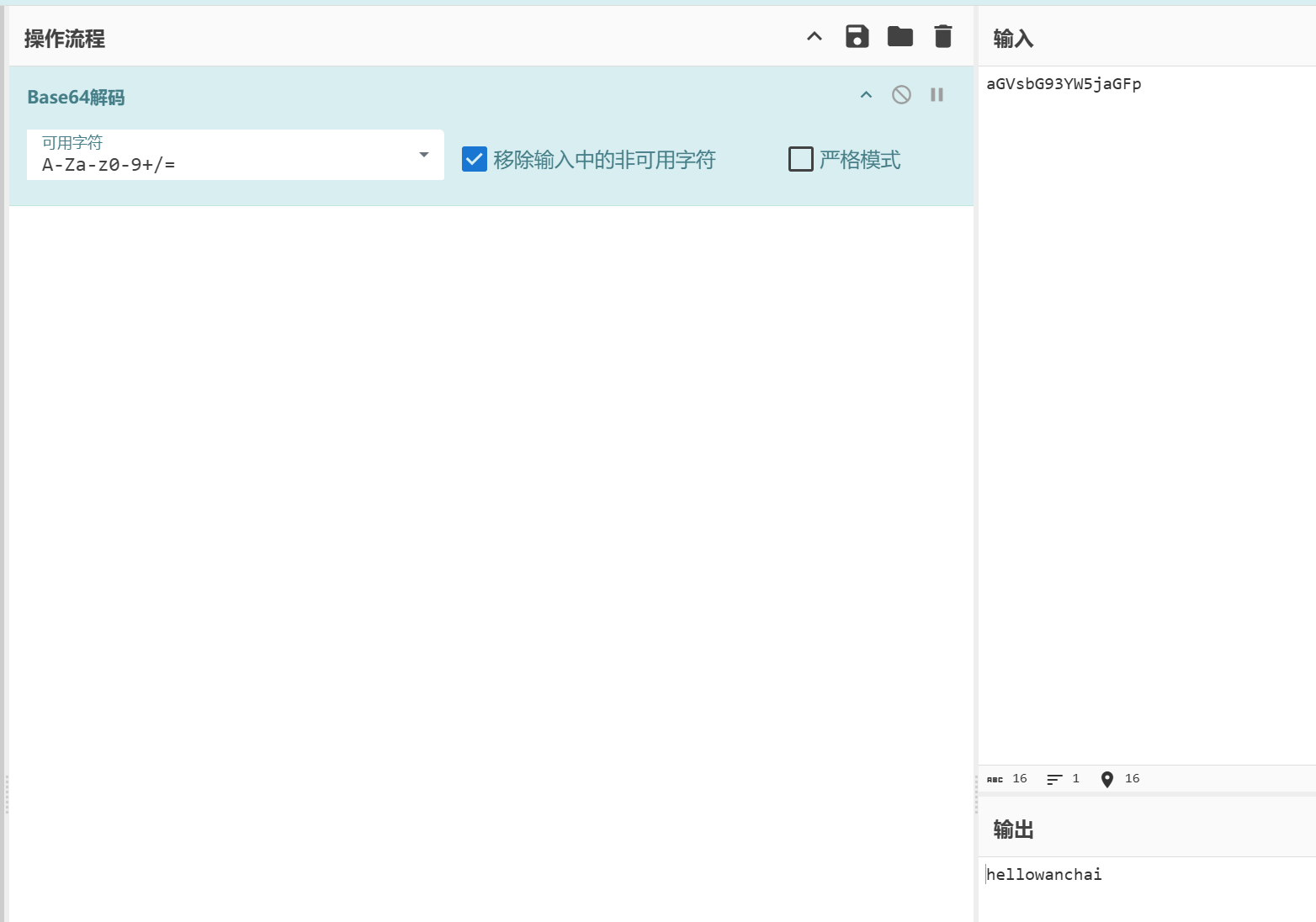

在钥匙串这里可以看到,但如果我们当时没有获取到密码

也可以从KeyChain.json文件里获取

data部分盲猜base64

hellowanchai30、相册中有两张图像互换格式图片(gif)「IMG_0057.GIF」及「IMG_0062.GIF」,请指出由哪一个软件拍摄?

A. Infltr

B. Discreet

C. Meitu

D. Prisma

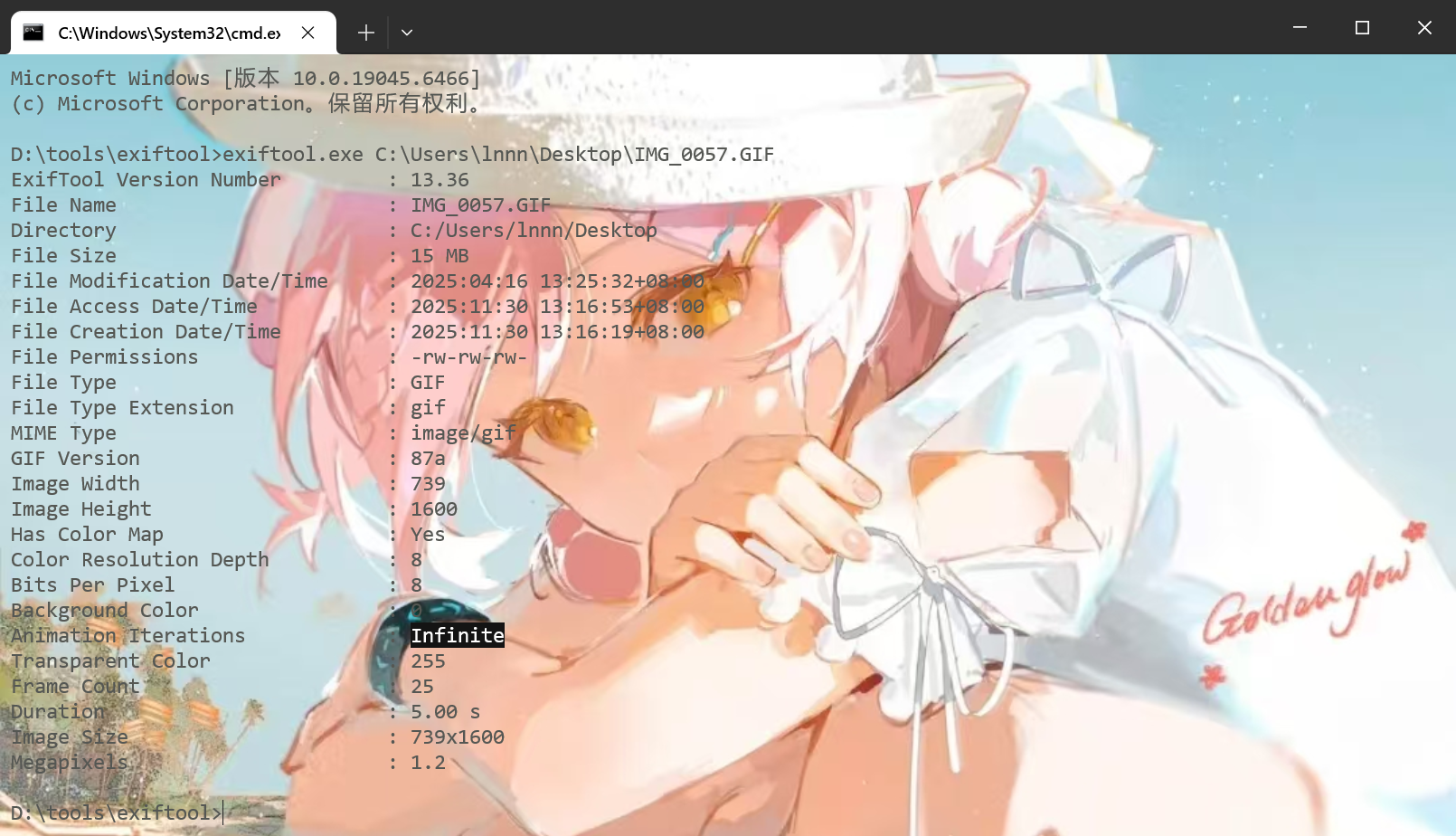

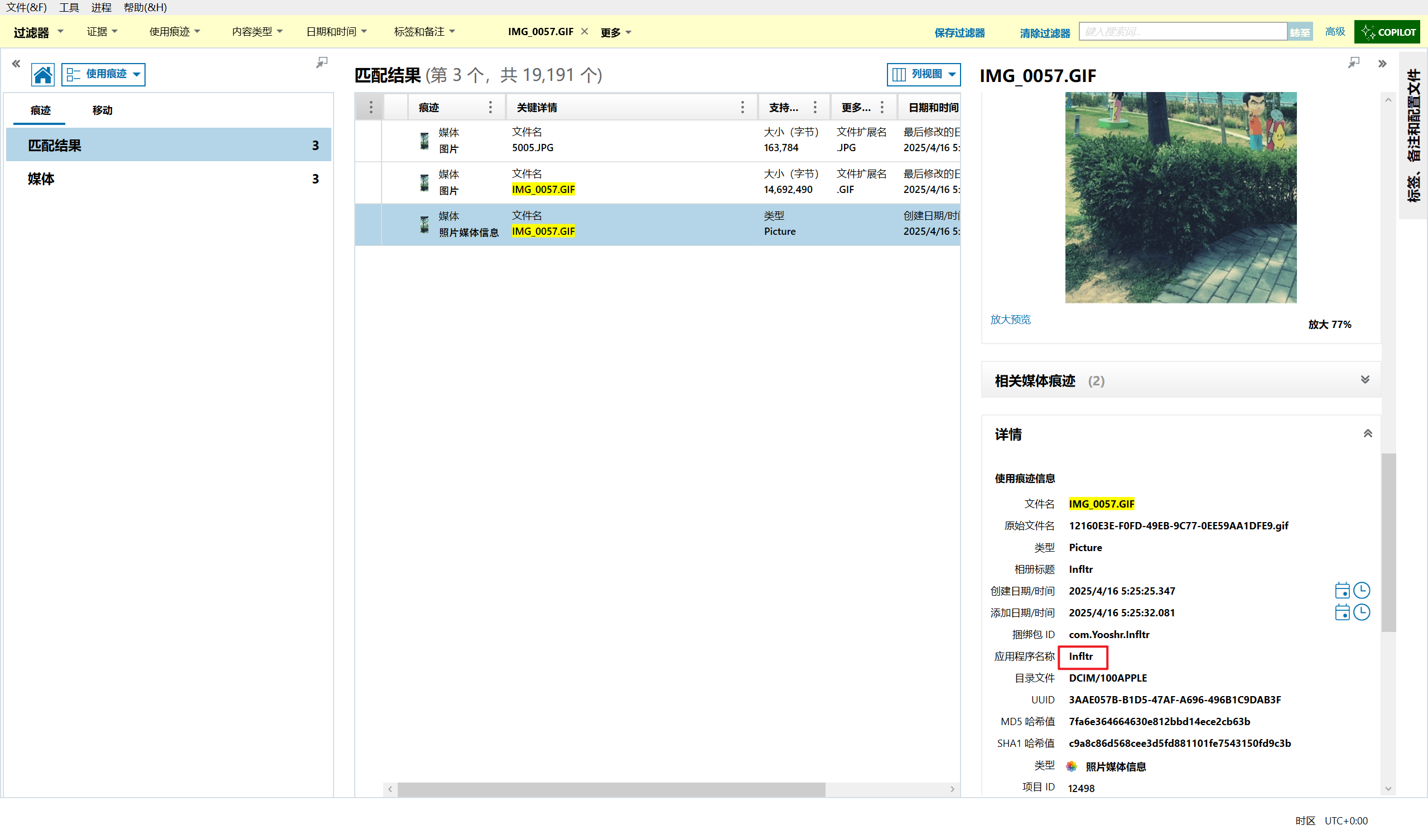

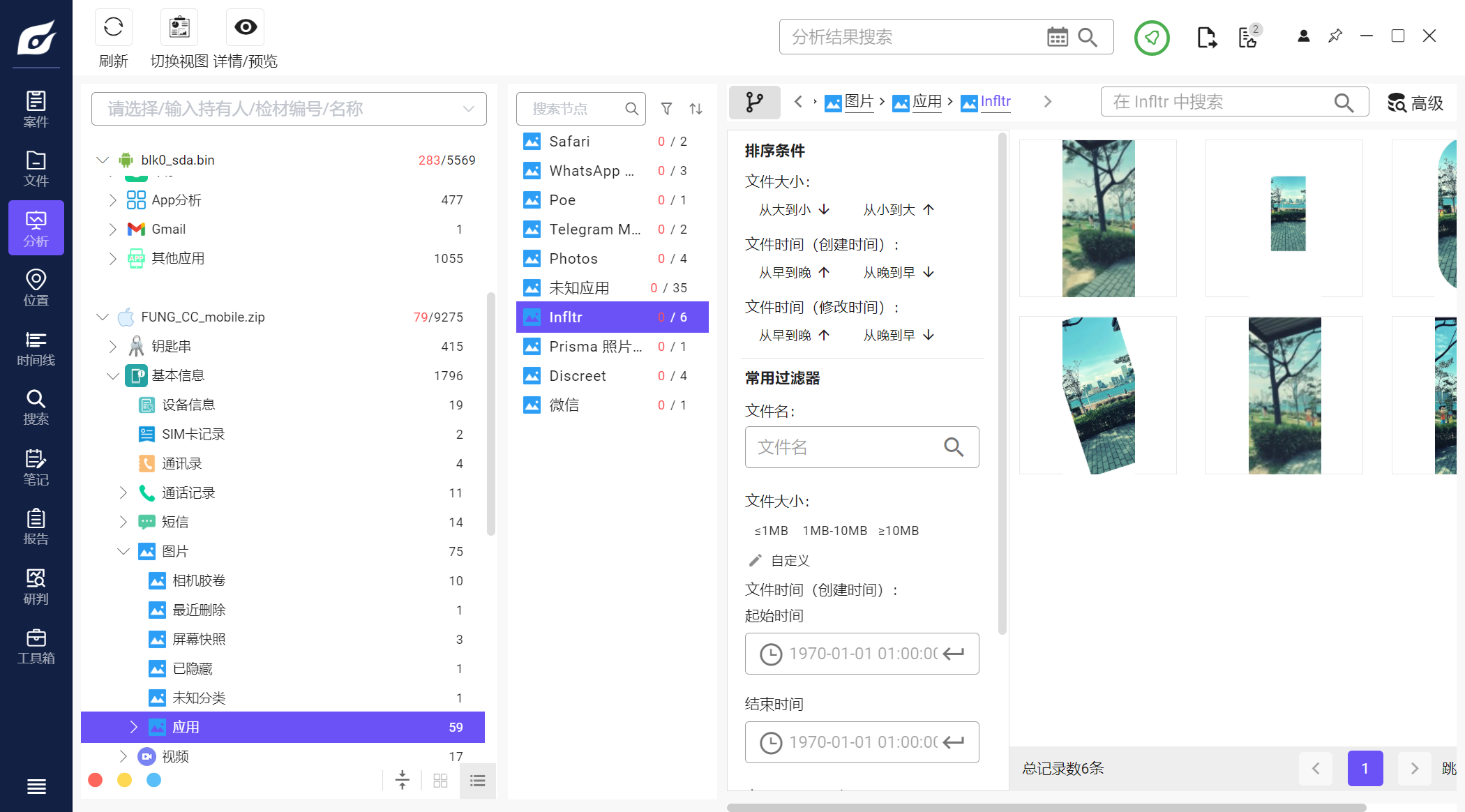

exif信息里没有记录用啥软件拍摄的

比赛的时候我用的AXIOM,这玩意可以看的还是比较细

其实火眼也能看

Infltr*31、曾经以空投(AirDrop)方式成功传送了文件到另外一个装置,以下哪一个陈述是正确的?

A. 传送了一个图片文件

B. 传送了两个图片文件

C. 传送了一个图片文件及一个文件

D. 传送了一个图片文件及两个文件

首先在文章开篇,我提到了airdrop的一些记录方式

在iterationC.db里搜索airdrop

可以看到一个图片一个文件

C*32、原生APP「相片」中,有一个图片文件曾经通过空投"AirDrop"方式成功传送,请指出这个图片文件的文件全名(请包含扩展名,依照参赛材料中的原文作答,注意区分大小写、空格及符号)

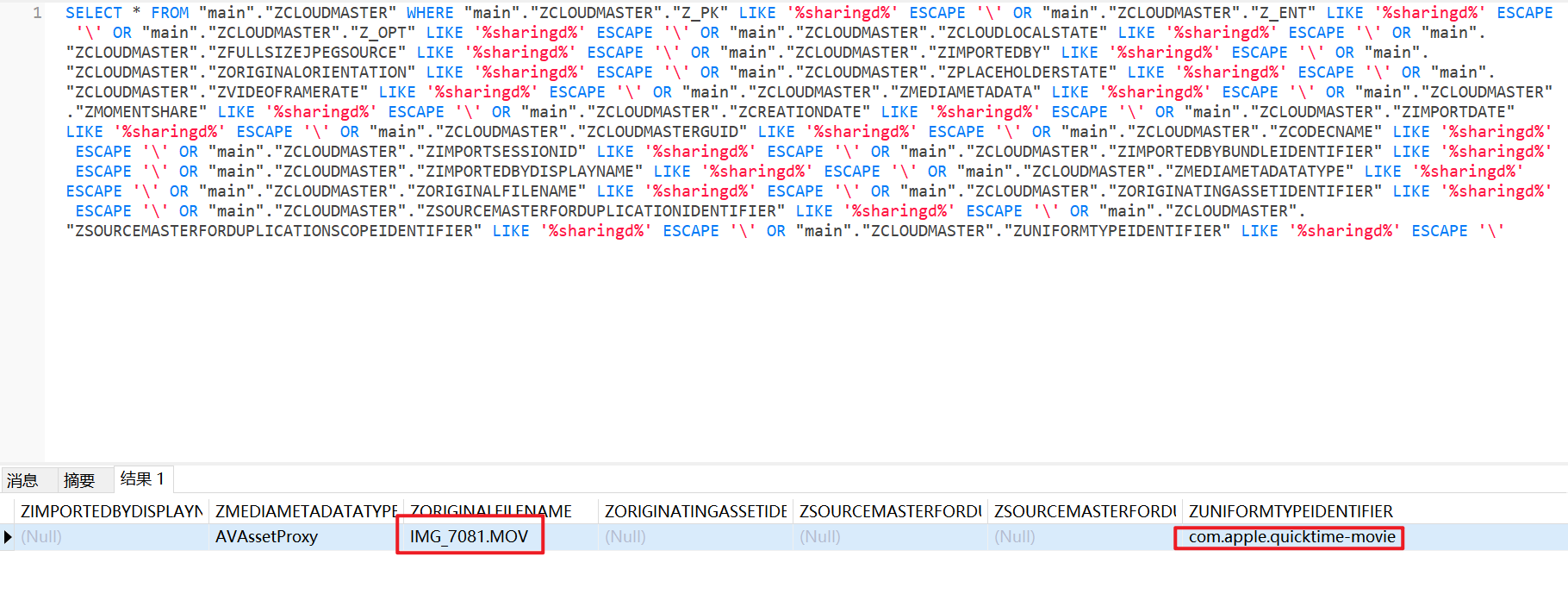

在Photos.sqlite里筛选,首先是一个图片文件

在先前找到一条带有关键词<com.apple.sharingd>的这个记录

可以看到这是一个视频文件,并且是 ORIGINAL 原文件名

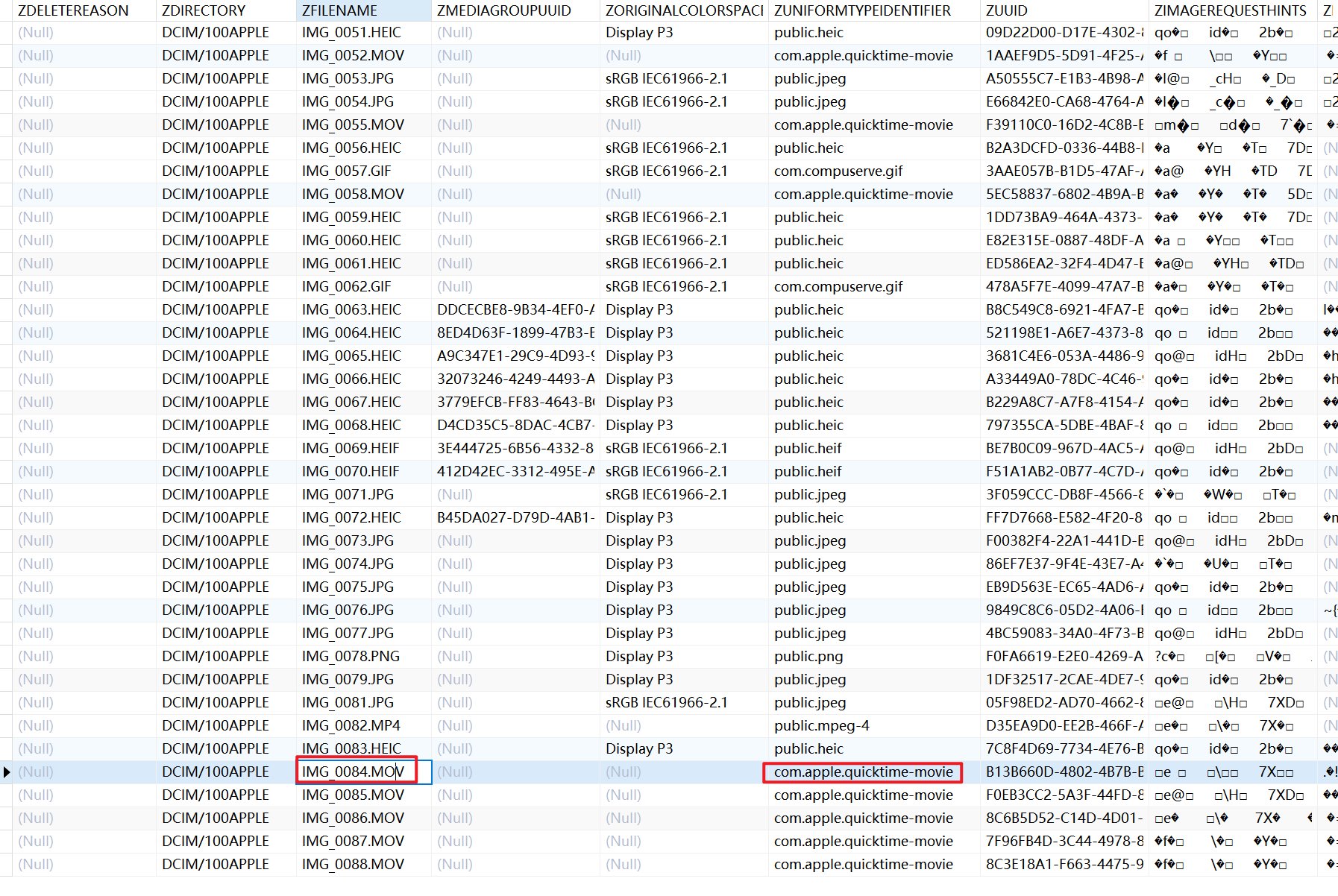

通过主键 Z_PK 到 ZASSET 表里去找

发现文件名改变过,传输后变成了 IMG_0084.MOV

不管咋样都应该排除,因为这是视频而非图片

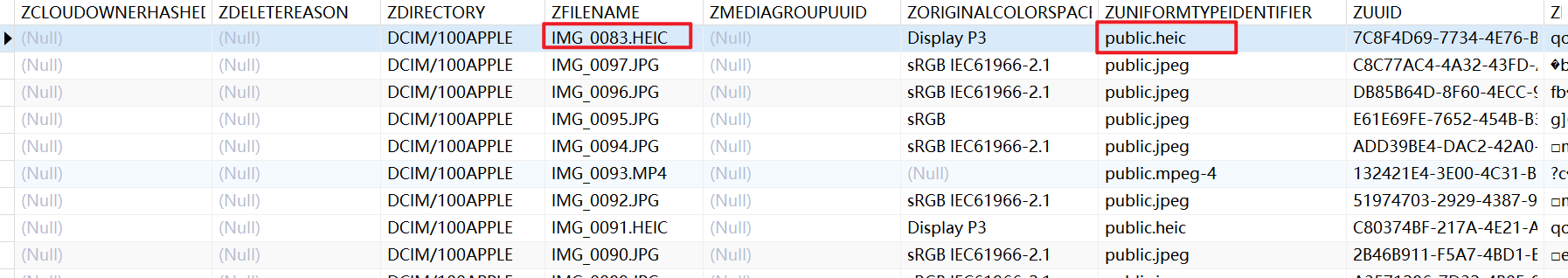

在 ZASSET 表里有一个字段 ZLASTSHAREDDATE,字面意思是最后一次分享时间

且表里所有数据只有一条具有分享时间

也是一张图片,因此可以确定此图片文件就是 IMG_0083.HEIC

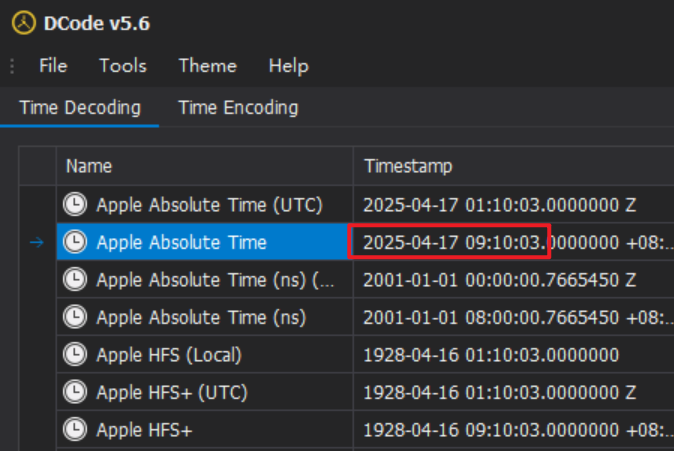

IMG_0083.HEIC33、承上题,请写出这个图片文件的开始传送的日期及时间?(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

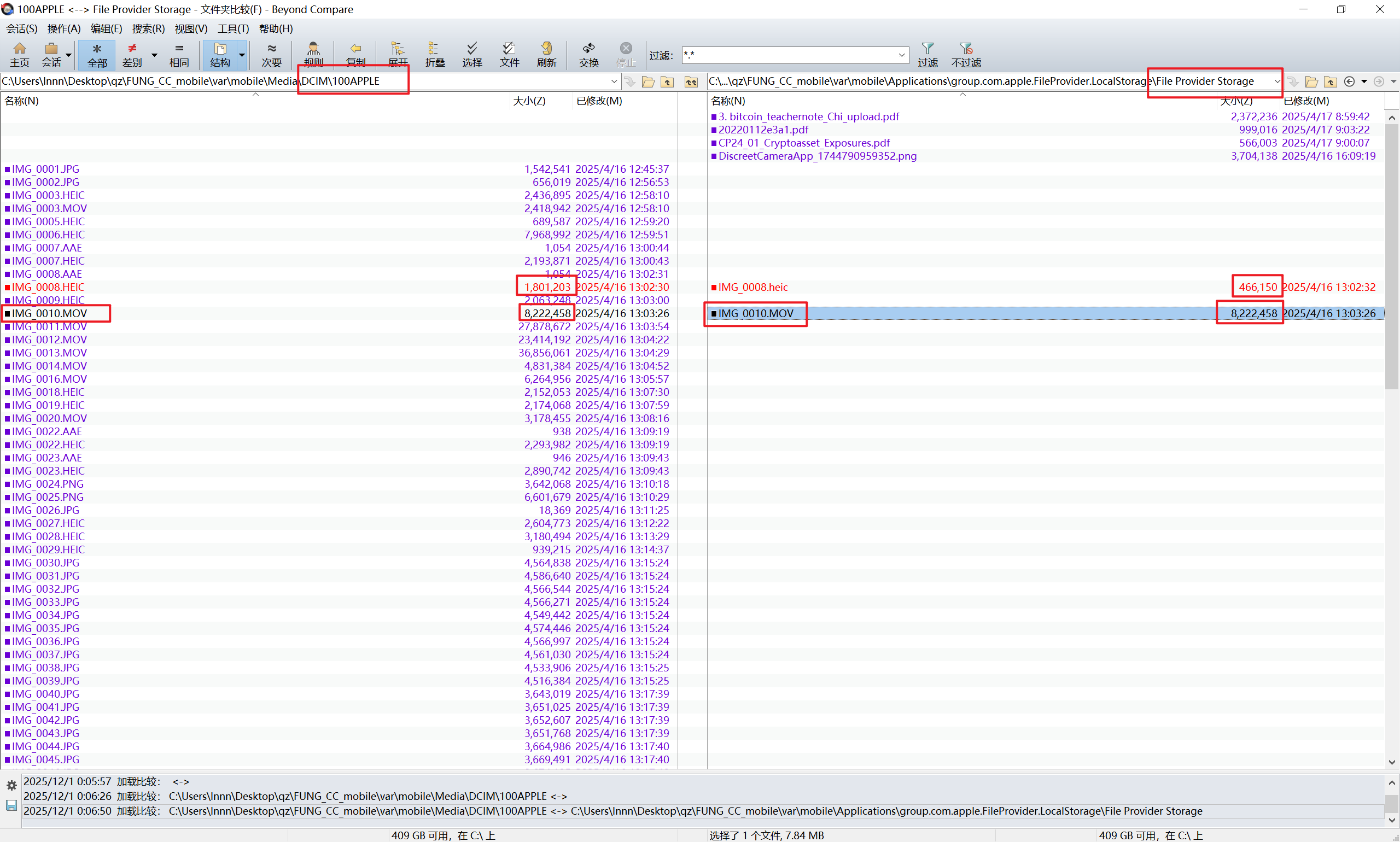

2025-04-17 09:10:0334、请指出哪一个多媒体文件同时储存在APP「文件」(套件识别码: com.apple.DocumentsApp)及APP「照片」(套件识别码: com.apple.mobileslideshow)中?(请包含扩展名,依照参赛材料中的原文作答,注意区分大小写、空格及符号)

文件:

/var/mobile/Applications/group.com.apple.FileProvider.LocalStorage/File Provider Storage

图片:

\var\mobile\Media\DCIM

将两个文件夹进行一个对比

其中IMG_0010.MOV是同一个文件

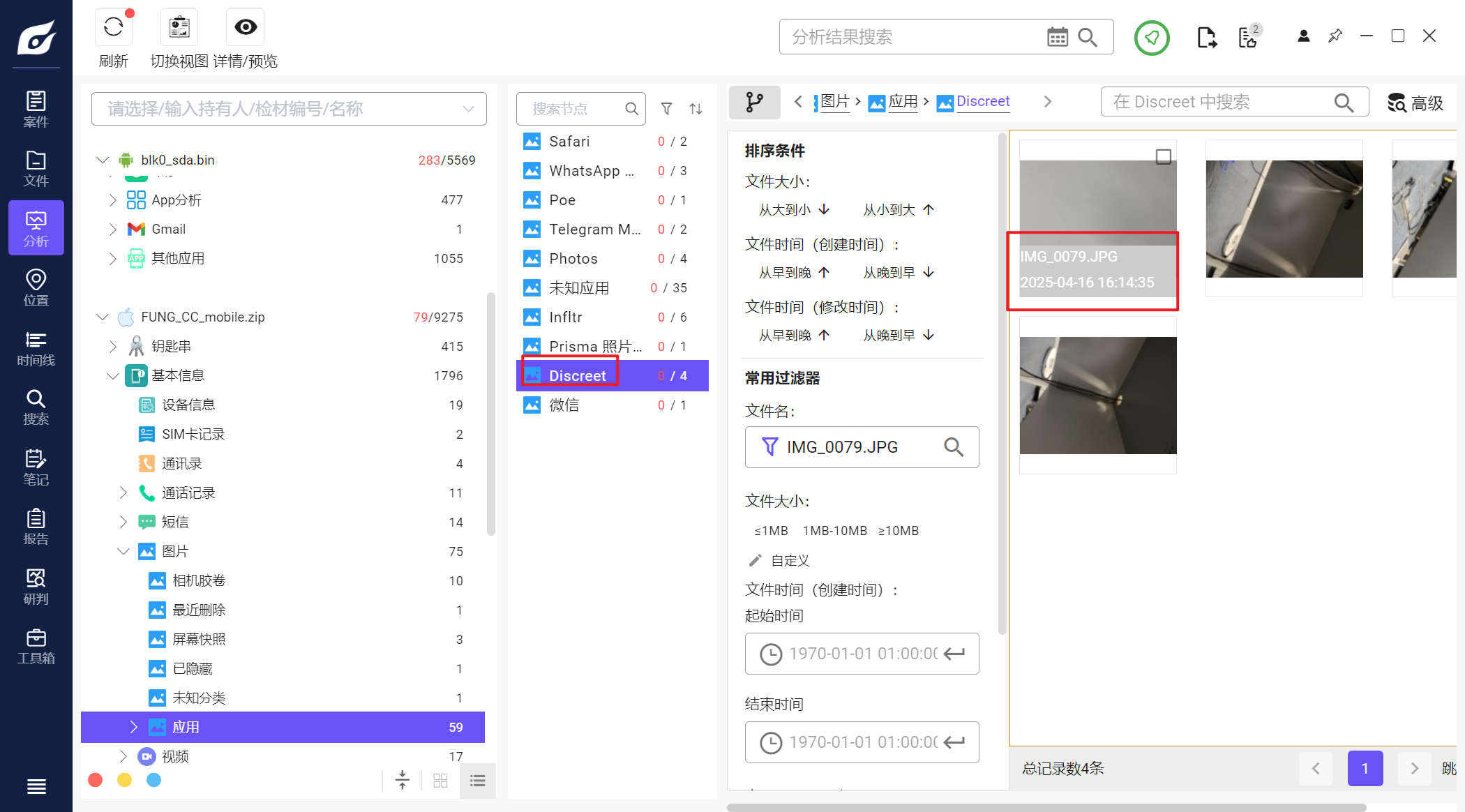

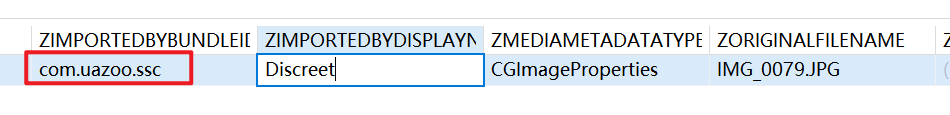

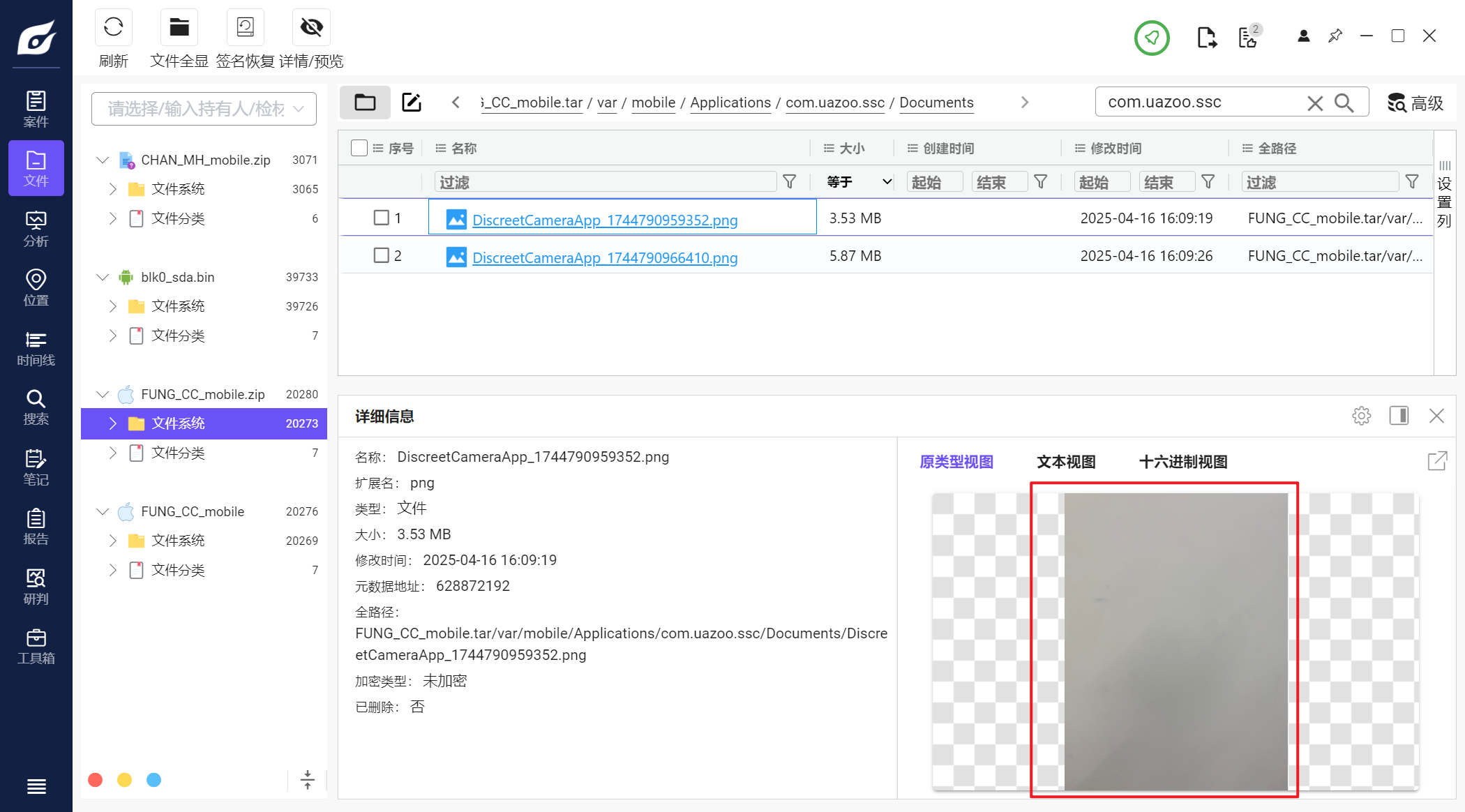

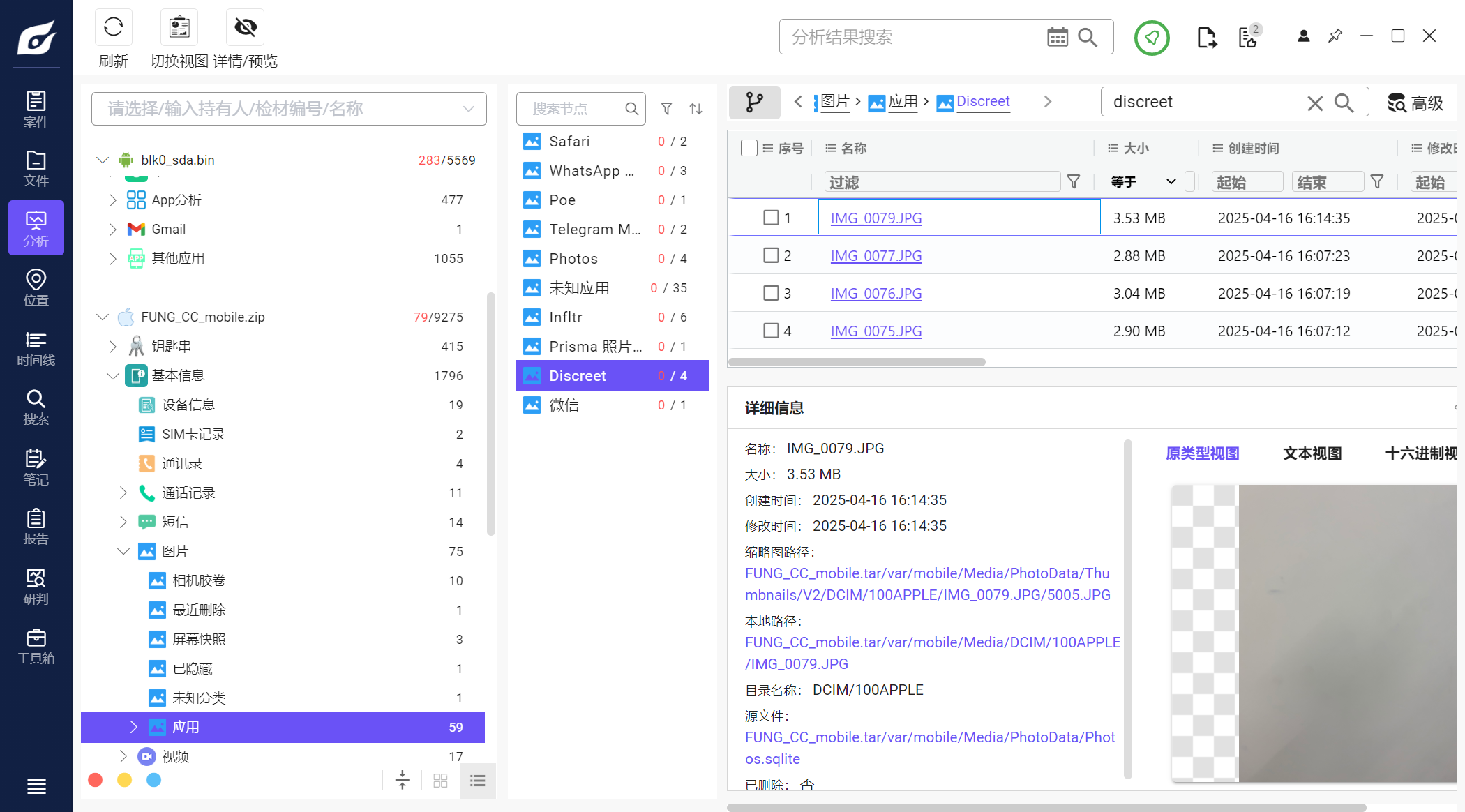

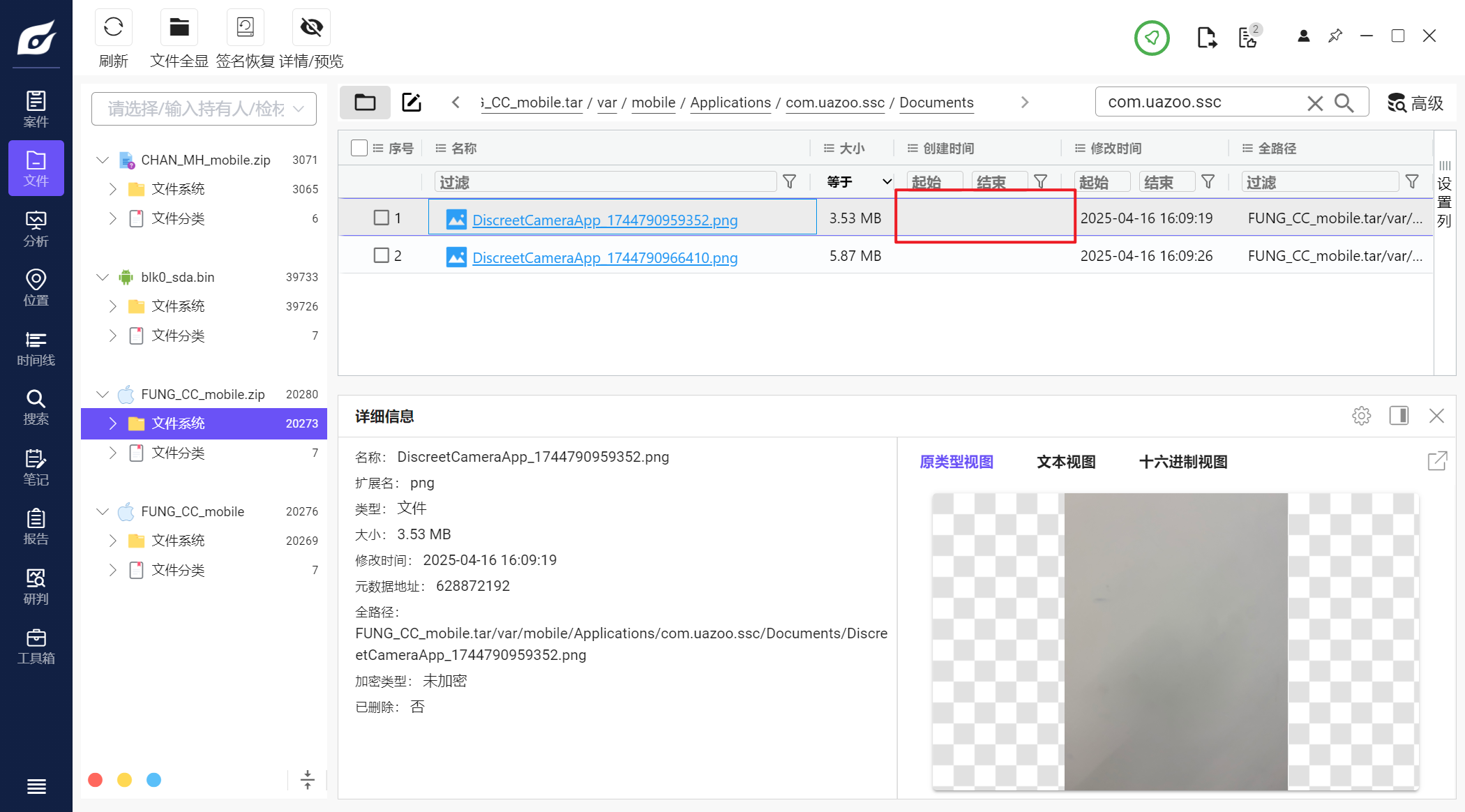

IMG_0010.MOV35、请指出在APP「照片」(套件识别码: com.apple.mobileslideshow)中的图片文件「IMG_0079.JPG」是由哪一个APP拍摄?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

Discreet36、承上题,已知该图片文件是由上述APP所拍摄,并其后储存在APP「照片」(套件识别码: com.apple.mobileslideshow)成「IMG_0079.JPG」,请问该图片的原文件名称? (请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

经上题分析得到应用为Discreet

在Photos.sqlite里可以看到其包名

当然,火眼也能看

来到该应用目录

此照片与 IMG_0079.JPG 甚是相似

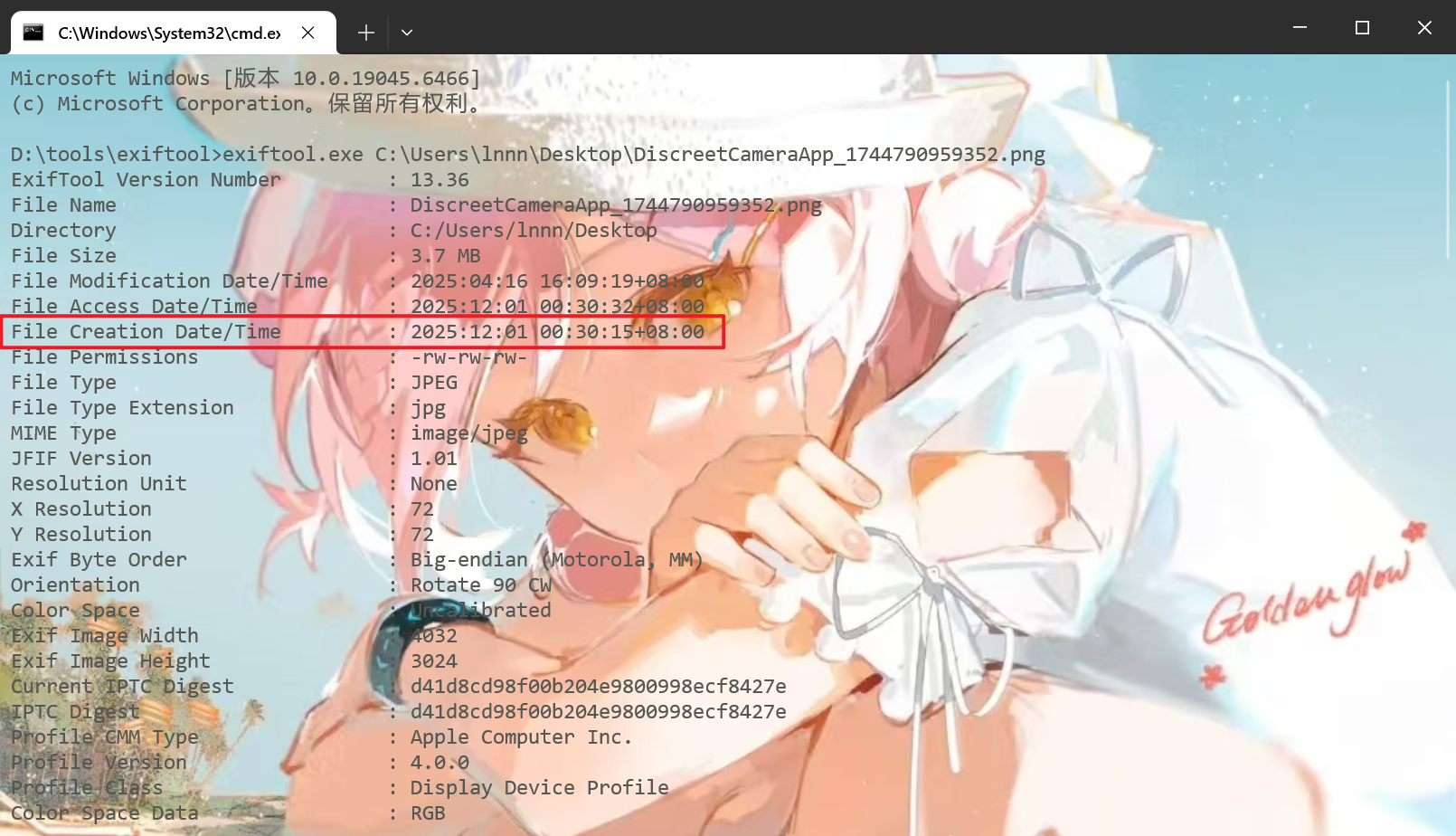

DiscreetCameraApp_1744790959352.png*37、承上题,请指出原文件的建立时间?(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

火眼这里是空的,导出来用exiftool查看

这里创建时间甚至晚于修改时间

理应是早在4月就已存在此内容,只是在12月1日才被拷贝到当前设备中

但看上题意思,这都是原文件了,难道还存在一层拷贝吗?

官方答案:

2025-04-16 16:09:19*38、请指出在APP「照片」(套件识别码: com.apple.mobileslideshow)中,储存多媒体文件「IMG_0014.MOV」与储存「IMG_0016.MOV」之间有没有其他多媒体文件储存到APP「照片」中?

A. 有

B. 没有

C. 有拍摄,但没有储存

D. 无法确认

比赛的时候我选的是C,那时候受了下一题影响

我看见这么多IMG_0015.MOV,应该是存在此文件的,可能是没储存或者啊吧啊吧

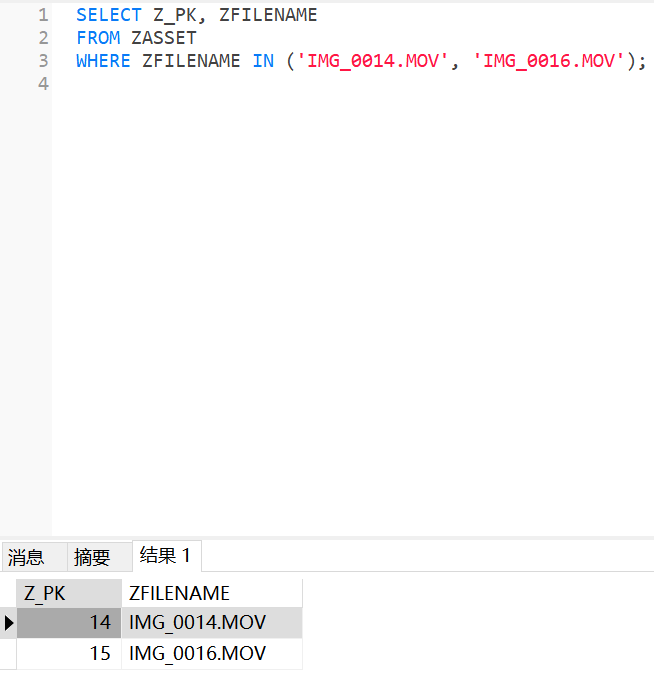

实际上此题可以去Photos.sqlite看这两张照片的Z_PK是否连续

这样子看的直观一点

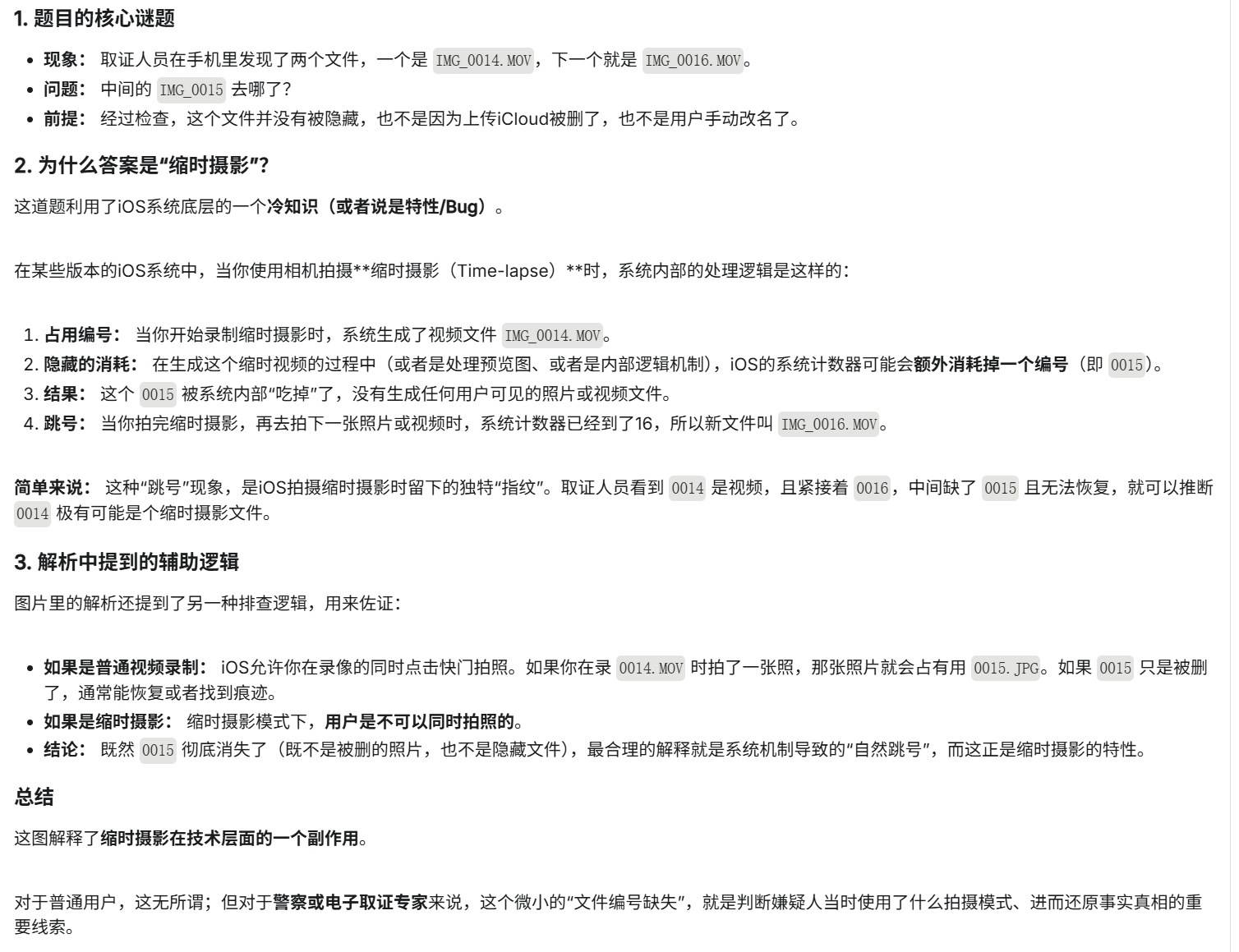

B*39、承上题,以下哪个陈述是正确描述上一题的答案?

A. 制作多媒体文件「IMG_0015.MOV」时,直接储存到隐藏相册中

B. 制作作多媒体文件「IMG_0015.MOV」时,直接上传到iCloud

C. 制作多媒体文件「IMG_0014.MOV」时用了缩时摄影

D. 制作多媒体文件「IMG_0015.MOV」时名称被更改为「IMG_0016.MOV」

隐藏相册只是一个标记(flag),资源照样会写入 Photos.sqlite / 媒体库

在 iOS 上本机拍摄的内容不会"绕过" Photos 直接只存在 iCloud,一定会先在本机图库落一条记录再同步

排除AB

关于缩时摄影

所以像这种Z_PK连续,但是跳号的情况,一般就是缩时摄影

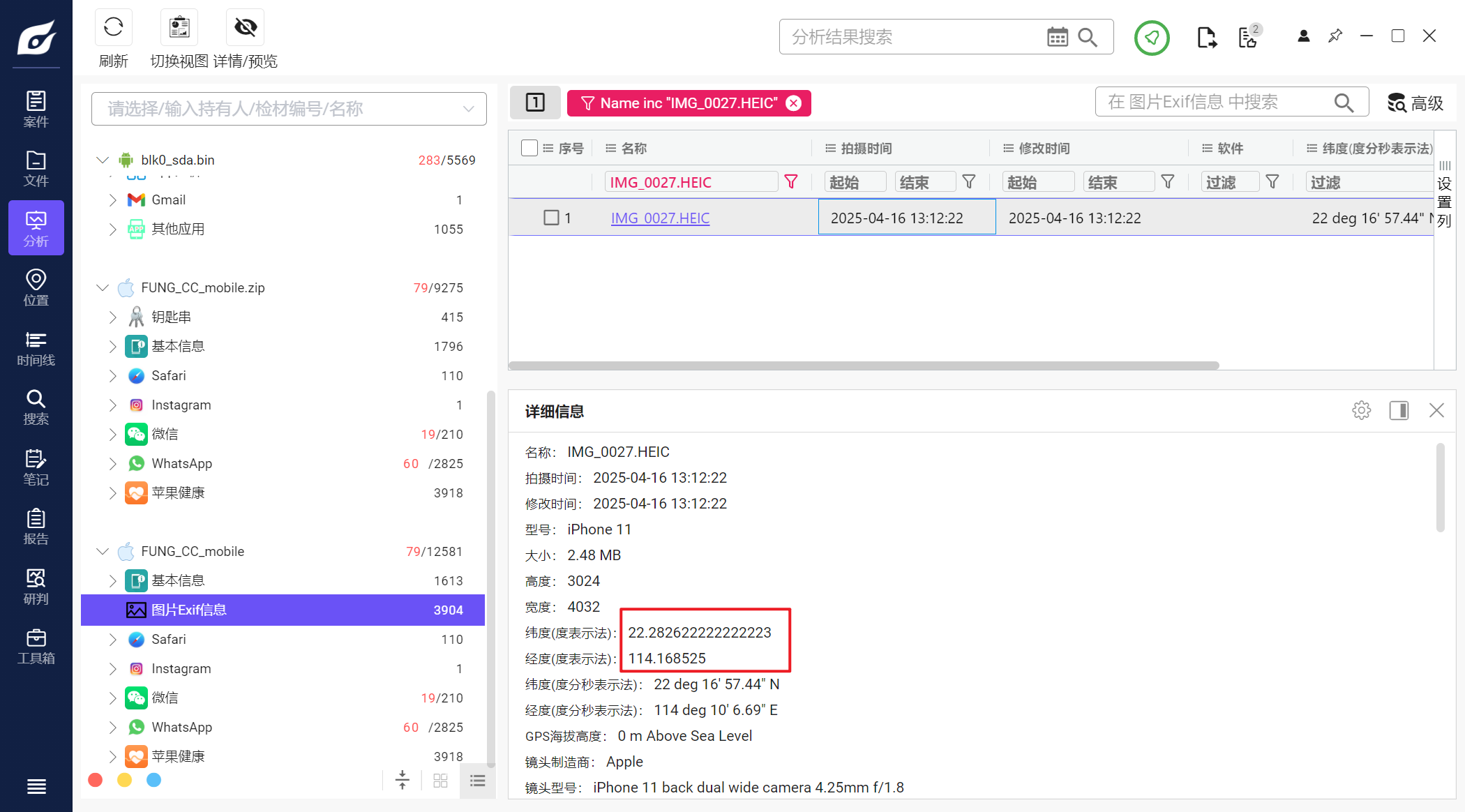

C40、APP「照片」(套件识别码: com.apple.mobileslideshow)中,「IMG_0027.HEIC」的原地理位置信息(WGS84)是?

A. (22.2816569, 114.1756115)

B. (22.2826366666667, 114.168503333333)

C. (22.2826216666667, 114.168525)

D. (22.2826216666667, 114.168503333333)

C41、曾经通过网络浏览器「Safari」下载了多少个图片文件?

A. 1

B. 2

C. 3

D. 4

在Photos.sqlite里搜Safari

B42、多媒体文件「 IMG_0004.MOV」曾被修改后再储存成另一个文件,该文件名称是?

A. IMG_0085.mov

B. IMG_0086.mov

C. IMG_0087.mov

D. IMG_0088.mov

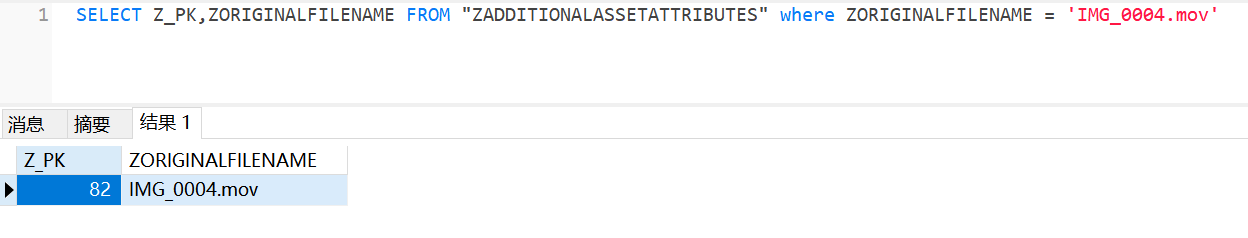

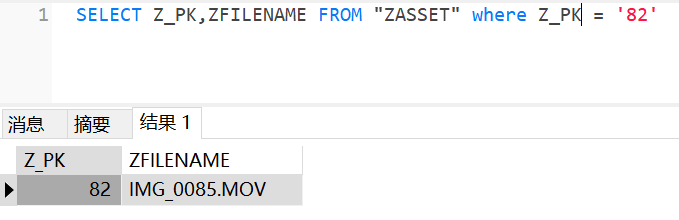

同32题原理

先在Photos.sqlite找到 IMG_0004.MOV 对应的 Z_PK 值

然后去 ZASSET 表里找到 Z_PK 的相对应的记录

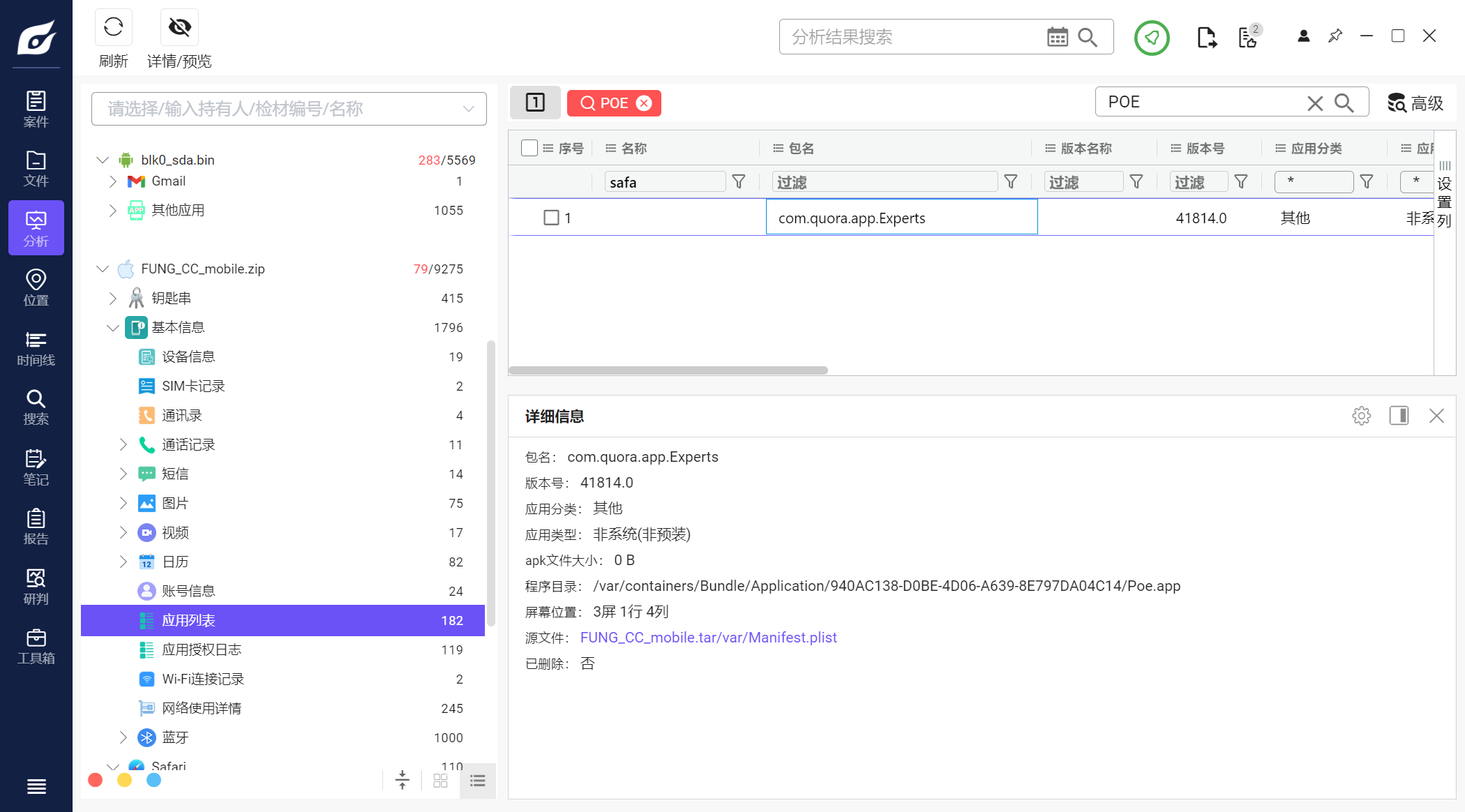

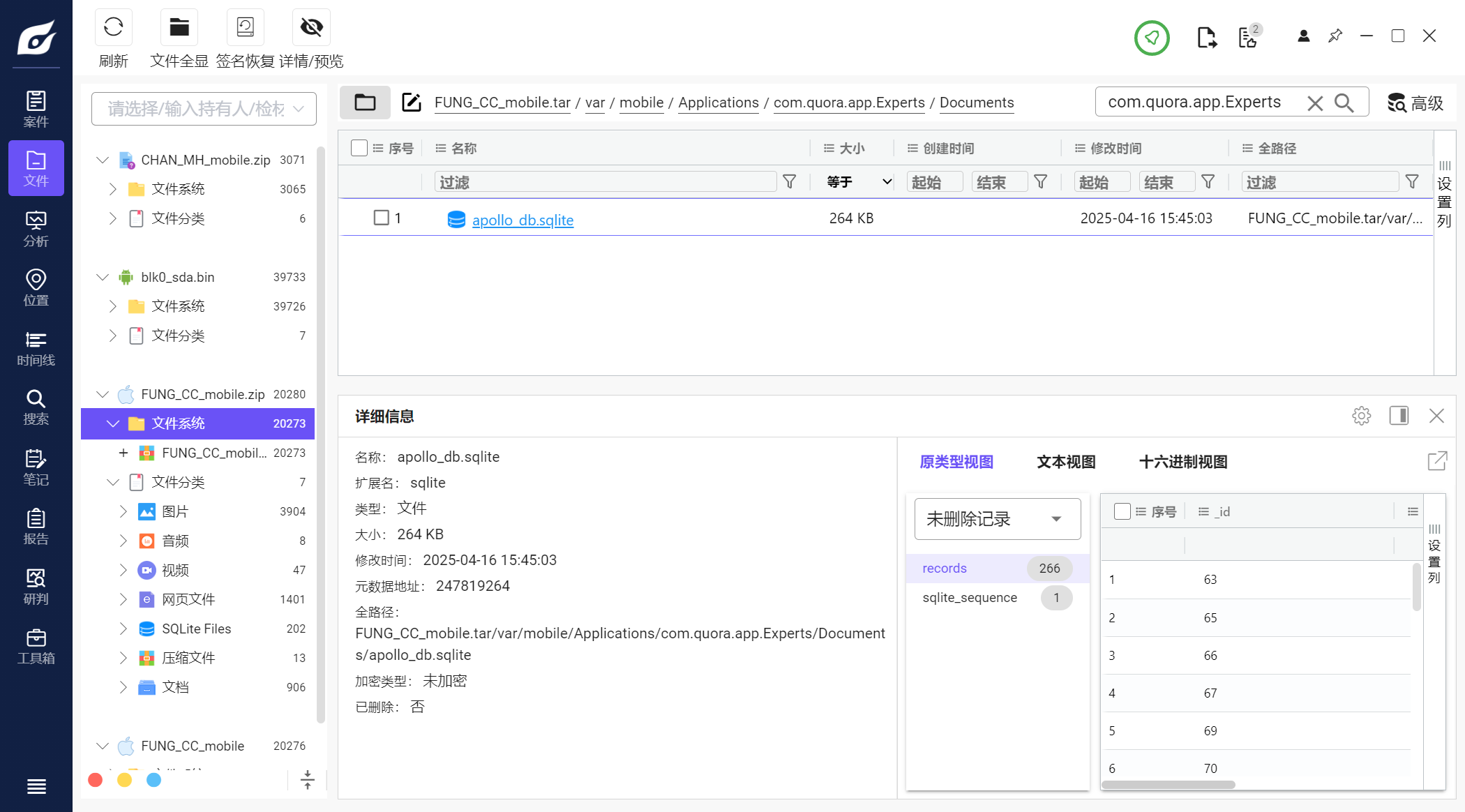

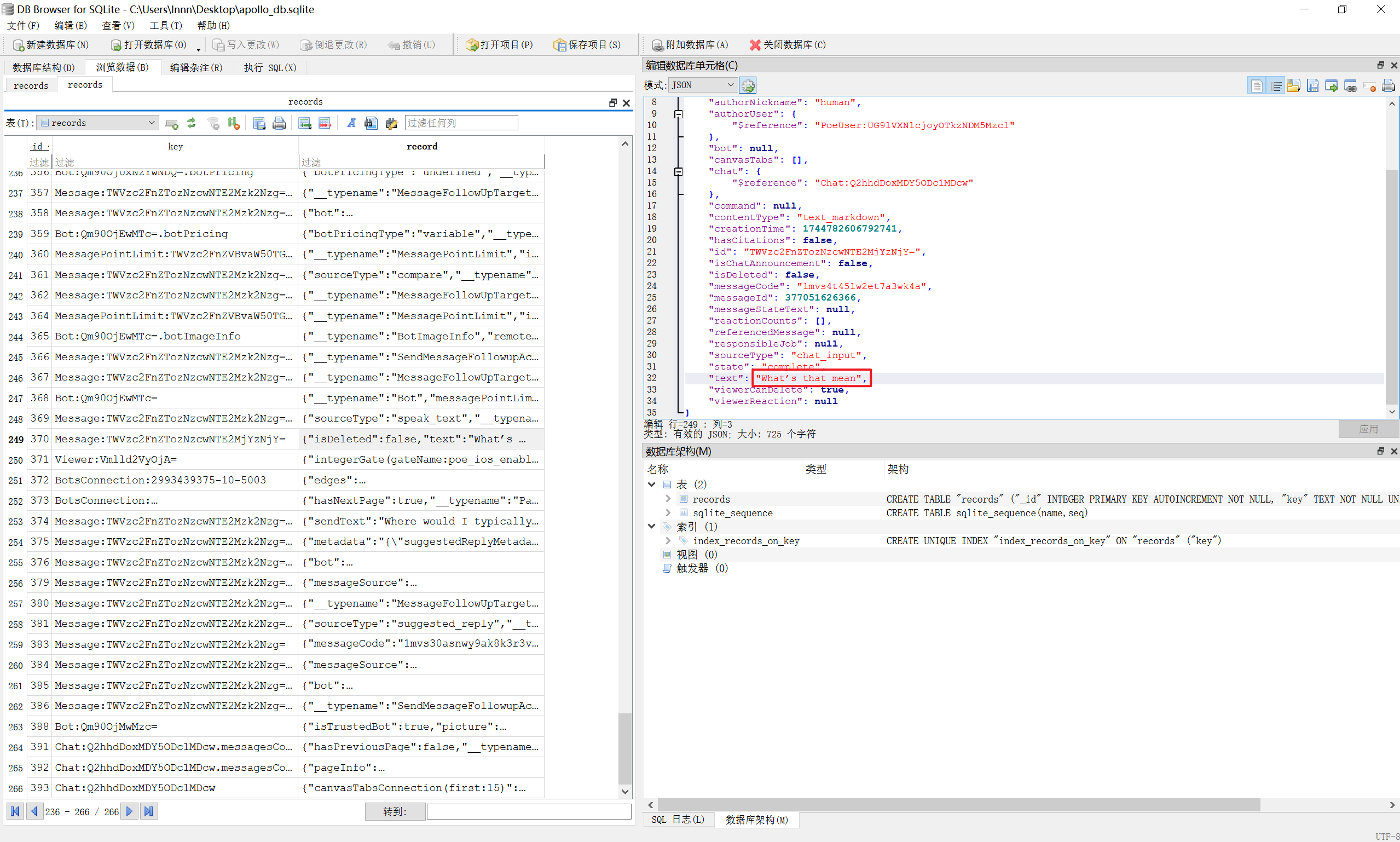

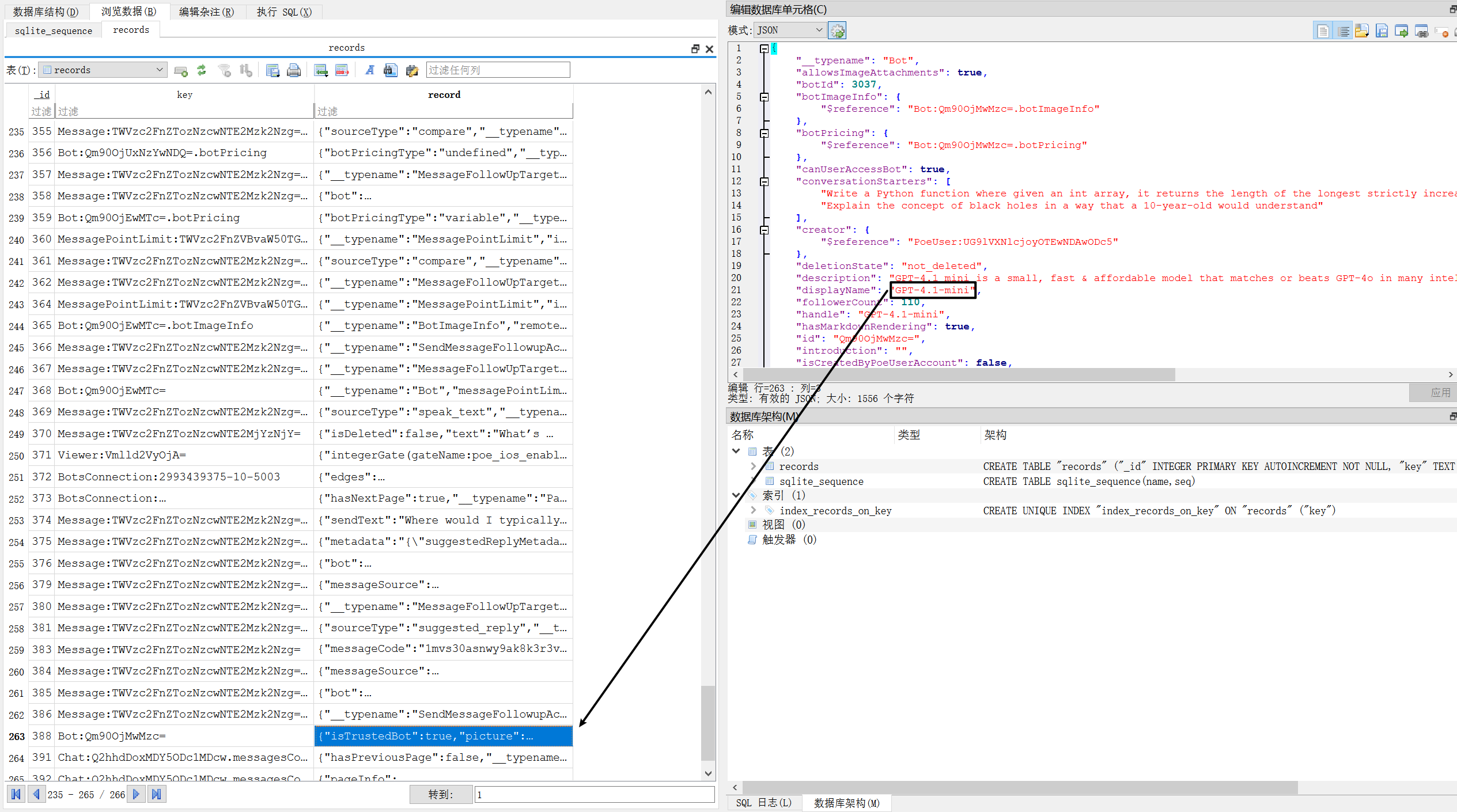

A*43、曾经通过人工智能聊天APP "POE"查询一个问题,请列出这个问题的完整句子?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

先定位到包名

找到其数据库,里面数据简直就是"仙之人兮列如麻"

完全找不到从哪里开始问的,咋问的,上图

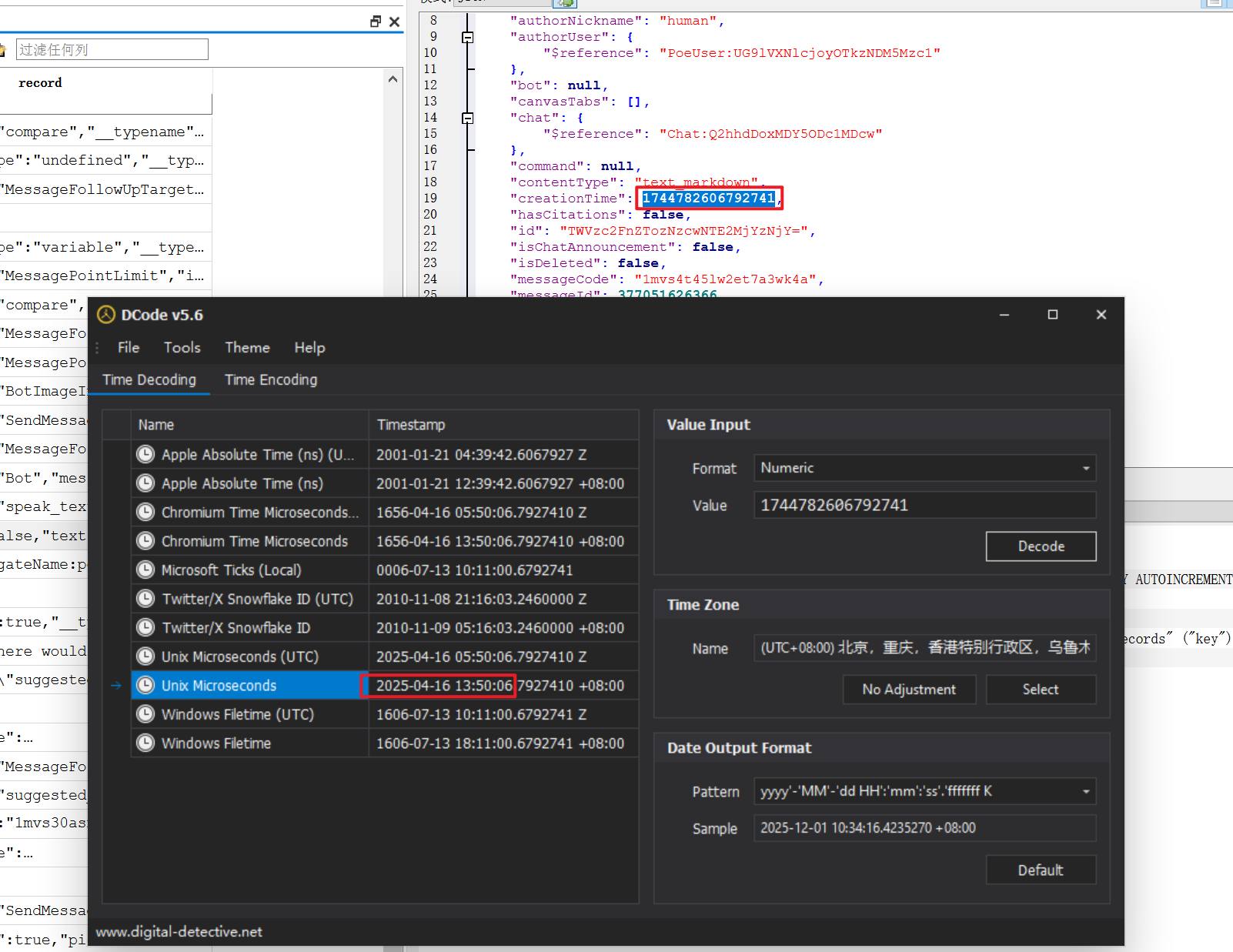

What's that mean44、承上题,请指出提问的日期及时间(答题格式: yyyy-MM-dd HH:mm:ss 作答, GMT+8)

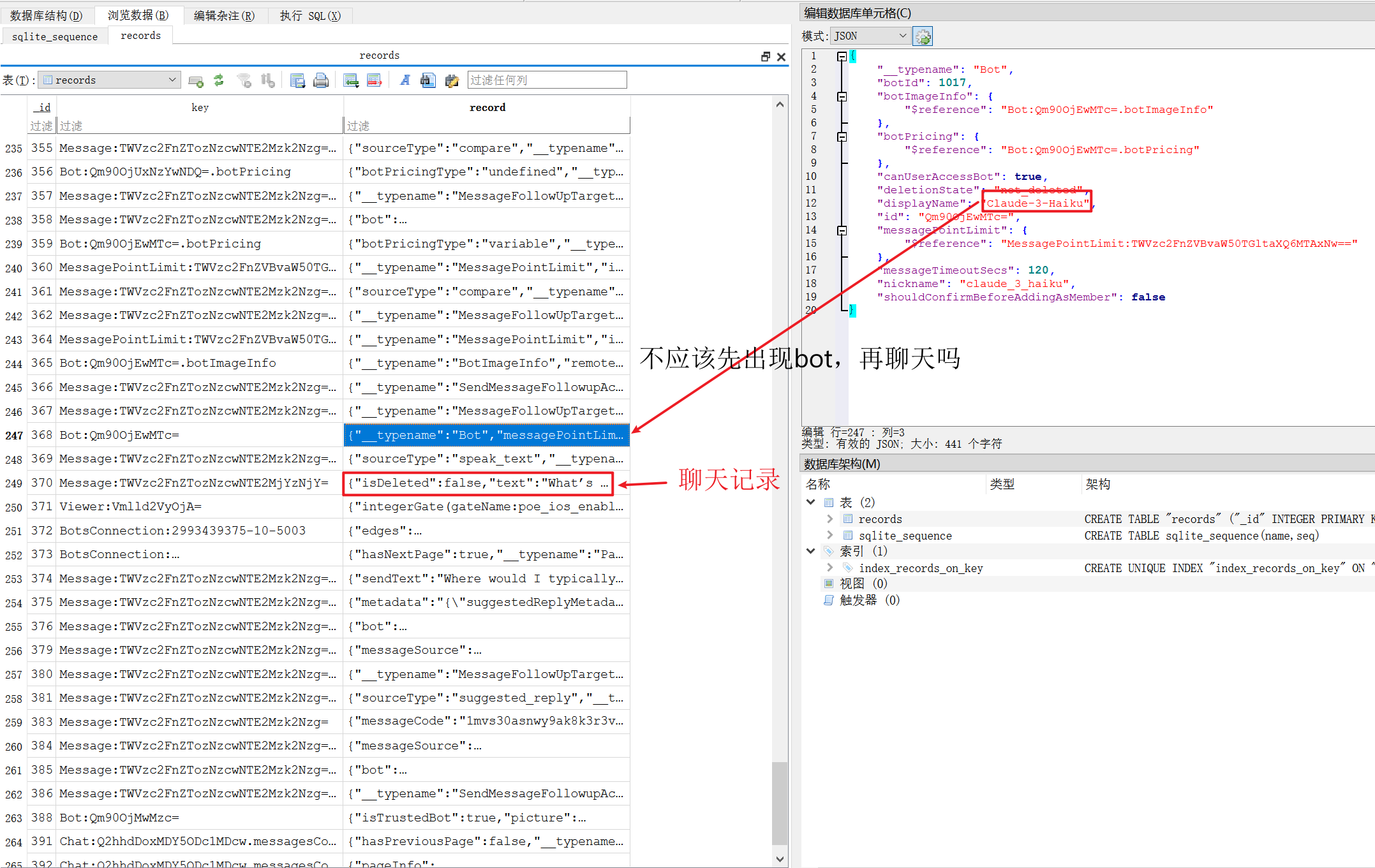

2025-04-16 13:50:06*45、承上题,当时使用的是哪一个机器人?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

官方答案貌似是下面那个BOT

我更偏向于Claude

Claude-3-Haiku46、承上题,当时的使用者名称是?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

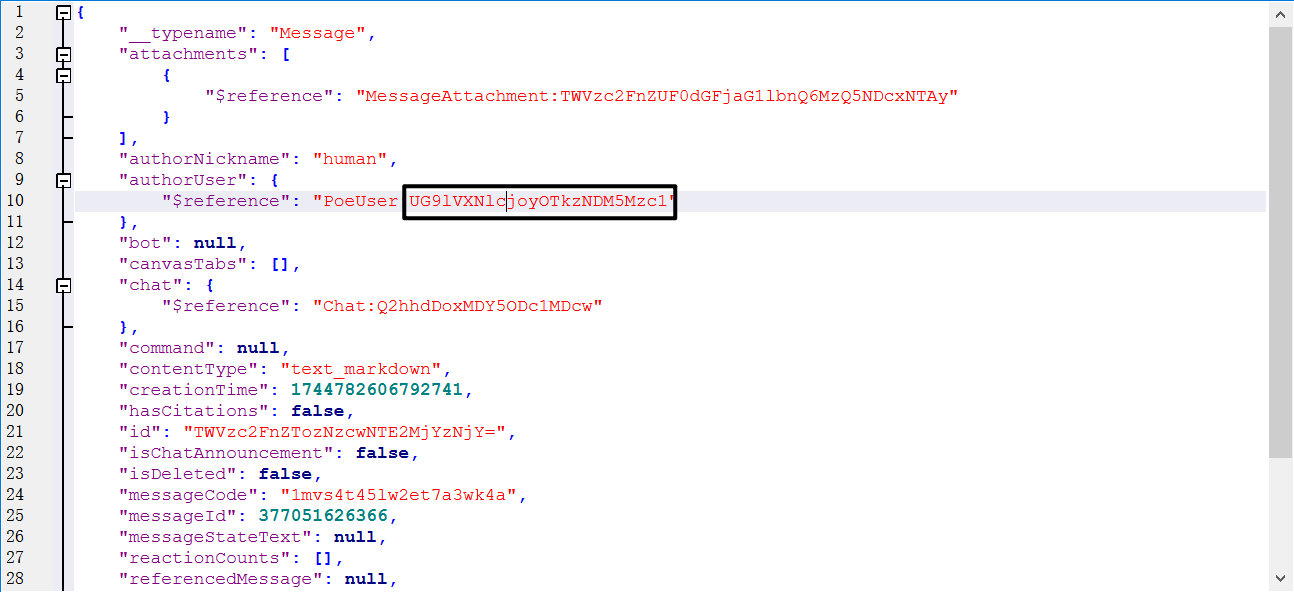

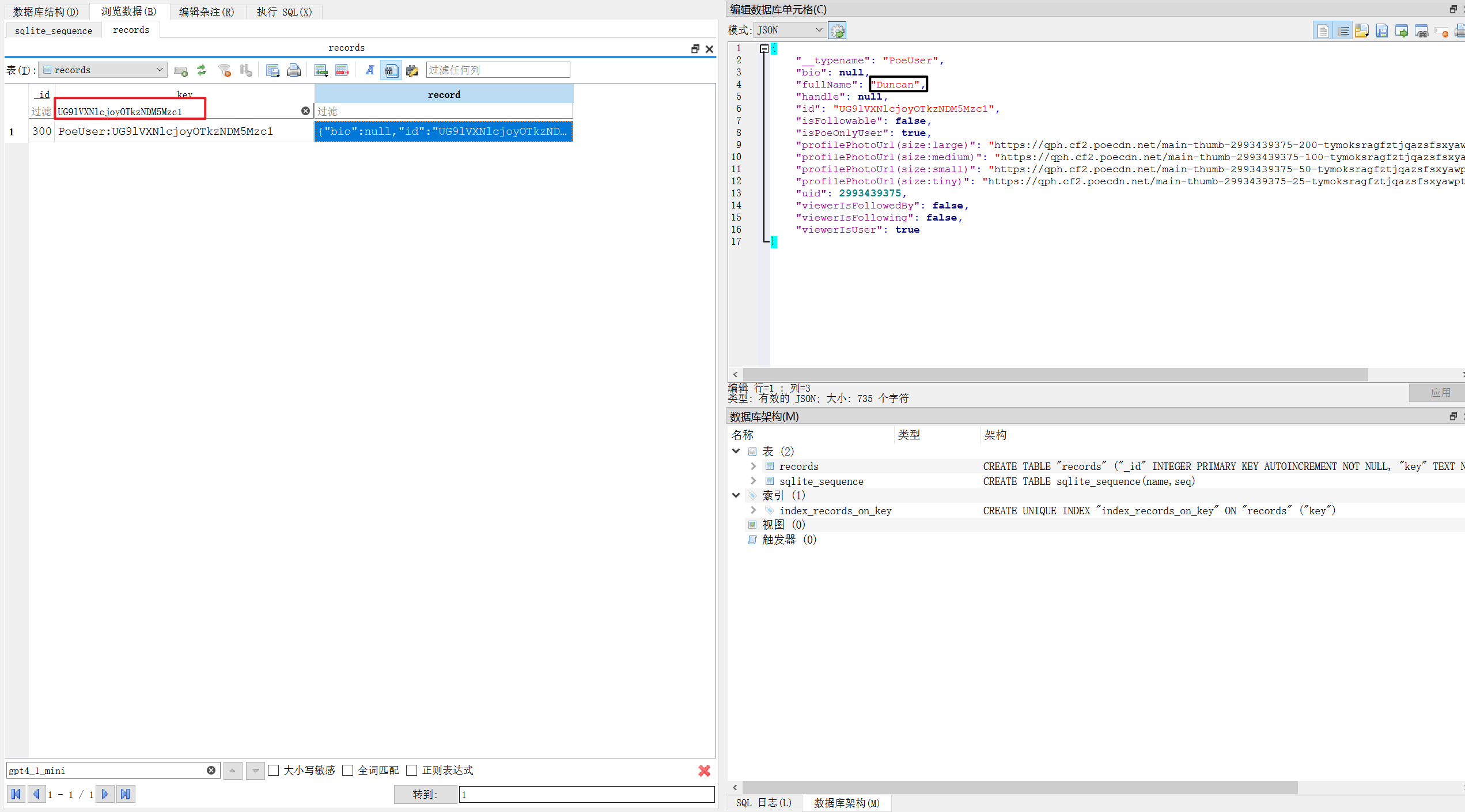

PoeUser:UG9lVXNlcjoyOTkzNDM5Mzc1

我也不知道到底是human还是Duncan

但是官方给的是Duncan

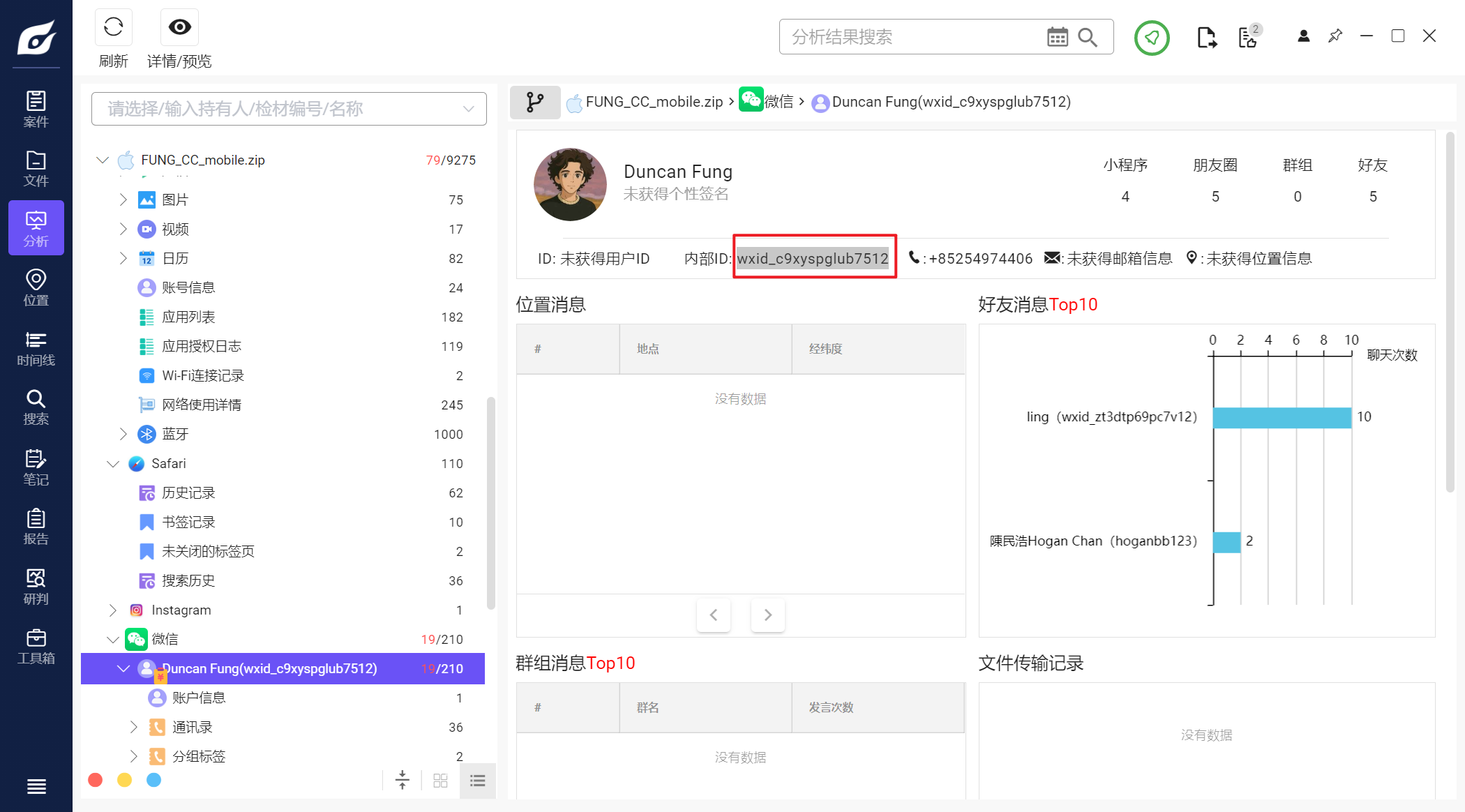

Duncan47、请指出即时通讯软件"WeChat"的 "WeChat ID"(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

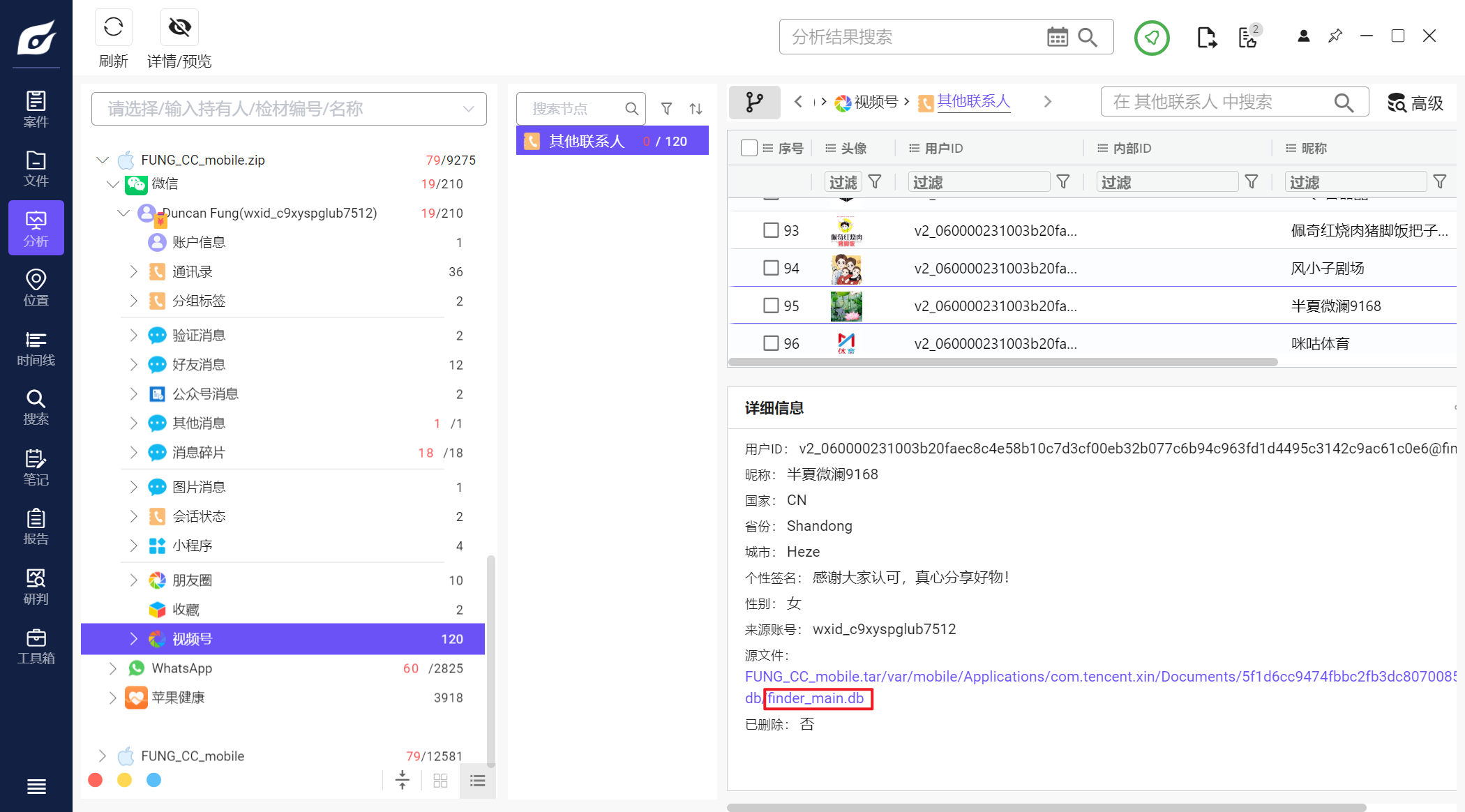

wxid_c9xyspglub751248、承上题,这个"WeChat ID"关注了多少个「视频号」?

A. 1

B. 2

C. 3

D. 4

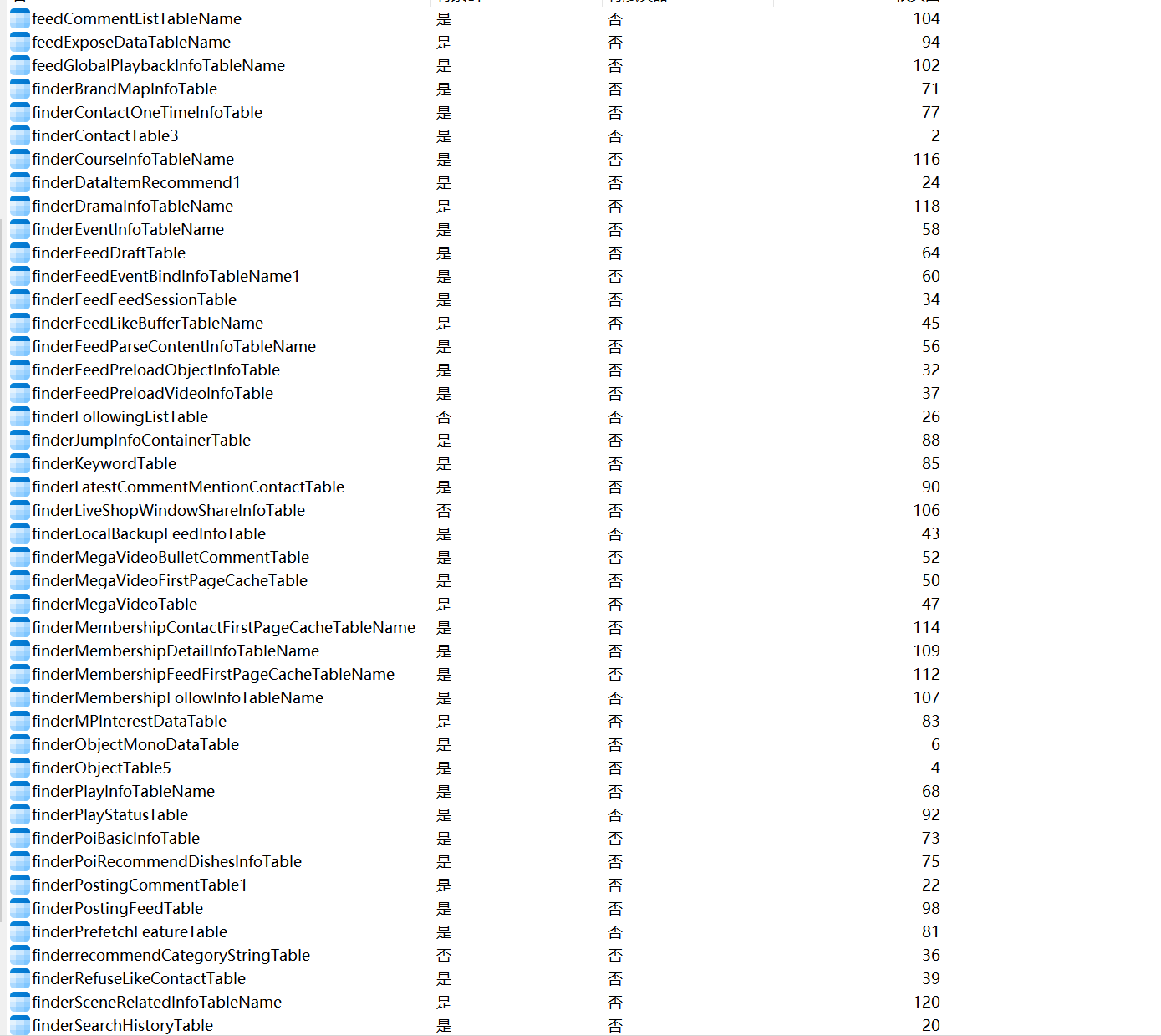

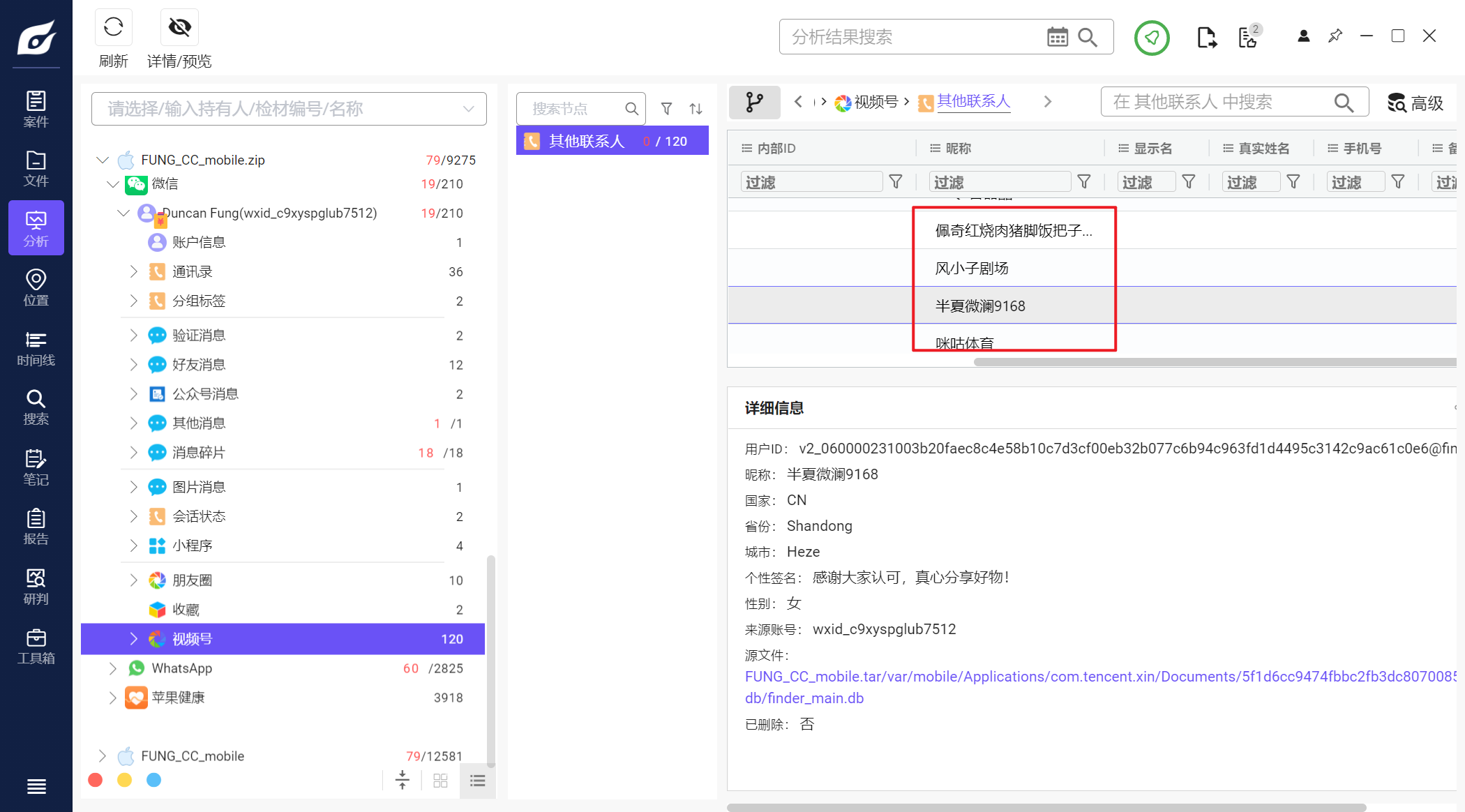

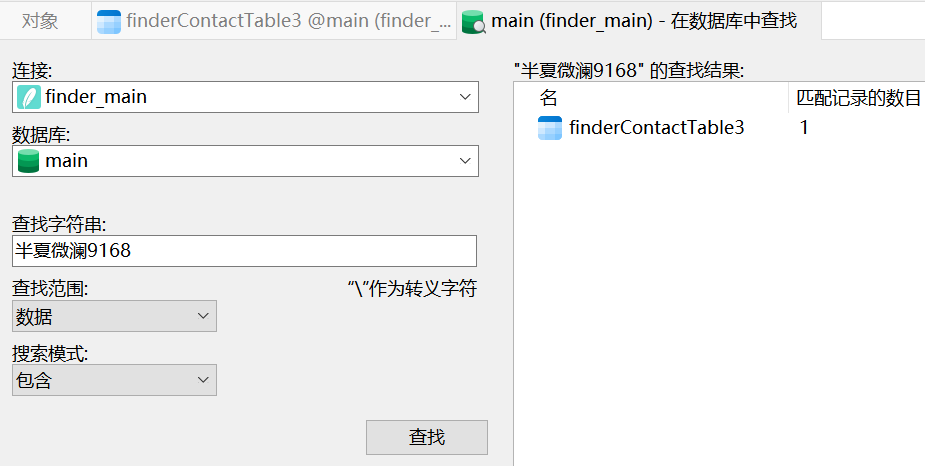

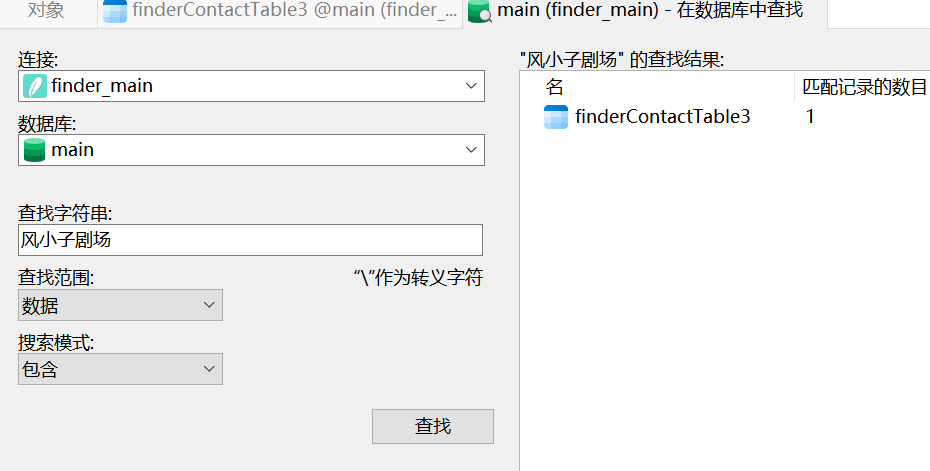

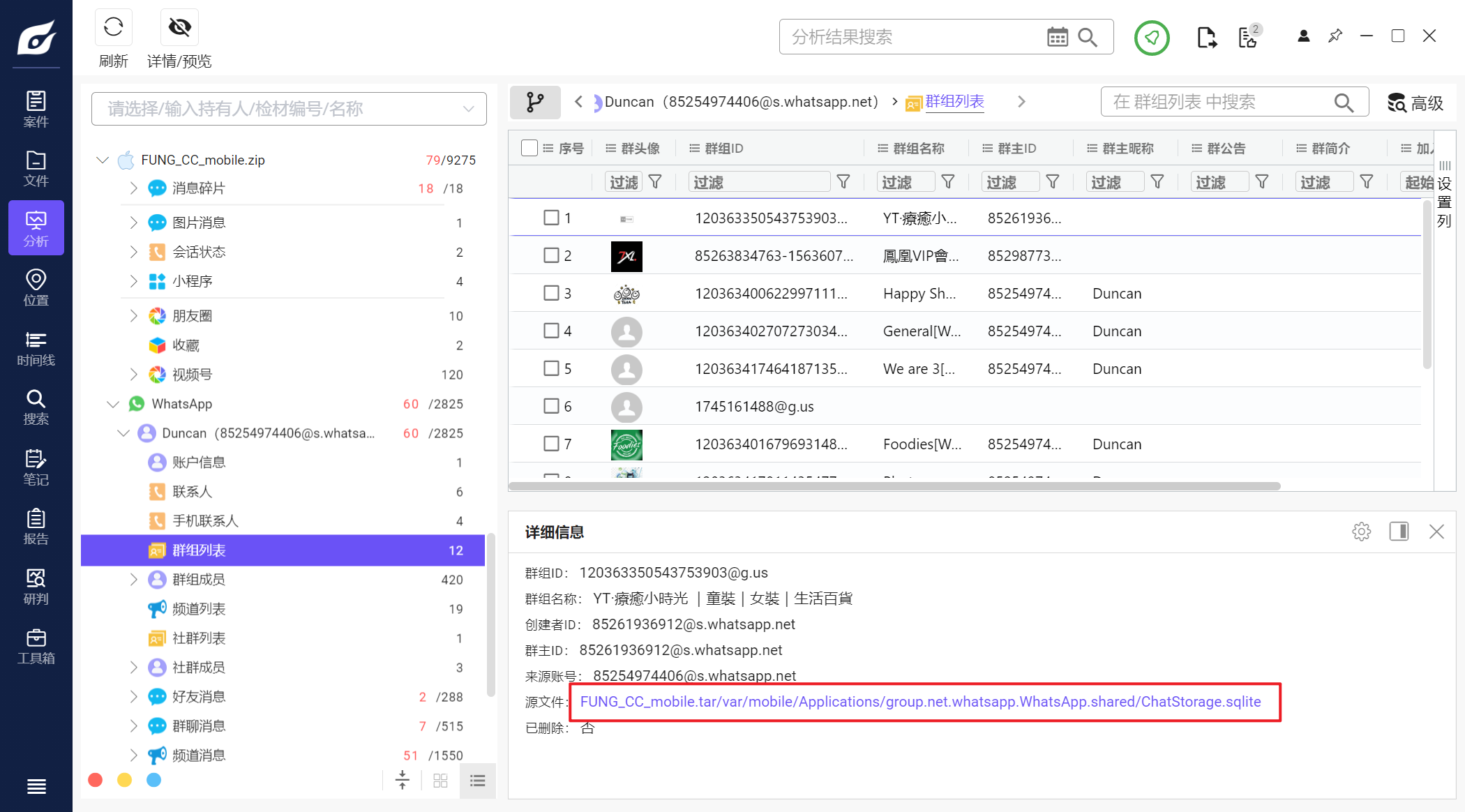

火眼里无法看到是否关注,还需要进一步去数据库里看

又是一堆表,不过我们可以从已知数据入手

比如我们直接在数据库里查找这些昵称

看他们会出现在哪些表里

会发现都在finderContactTable3表里

followState,猜测和关注有关

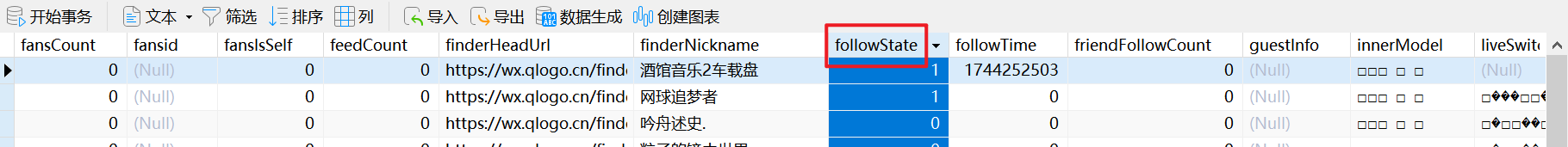

B49、请指出即时通讯软件WhatsApp的WhatsApp ID(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

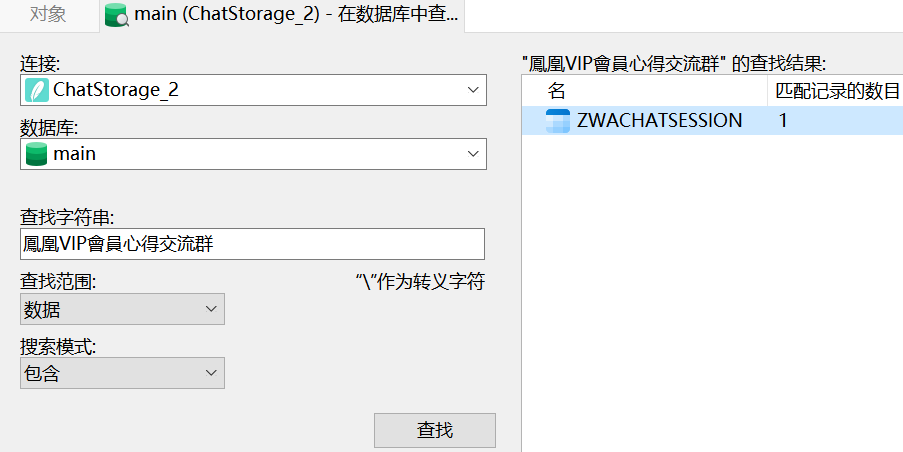

85254974406@s.whatsapp.net50、即时通讯软件WhatsApp中,封存了下列哪个聊天群?

A. 凤凰VIP会员心得交流群

B. 币淘 群组1

C. Sportsmen

D. Titus Wong Manson Finance

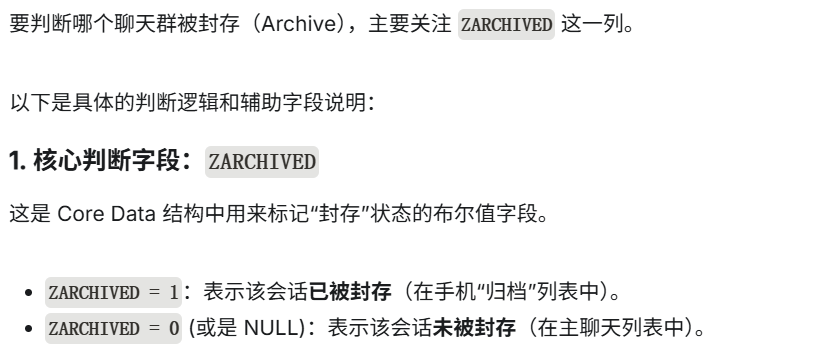

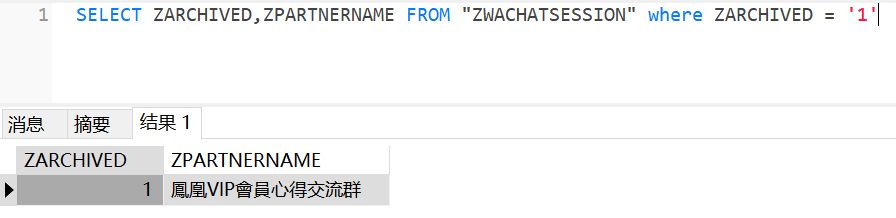

火眼里无法看到是否封存,可能是没解析出来,需要去数据库里细看

在 ZWACHATSESSION 表里,把所有字段喂给ai,策他即可

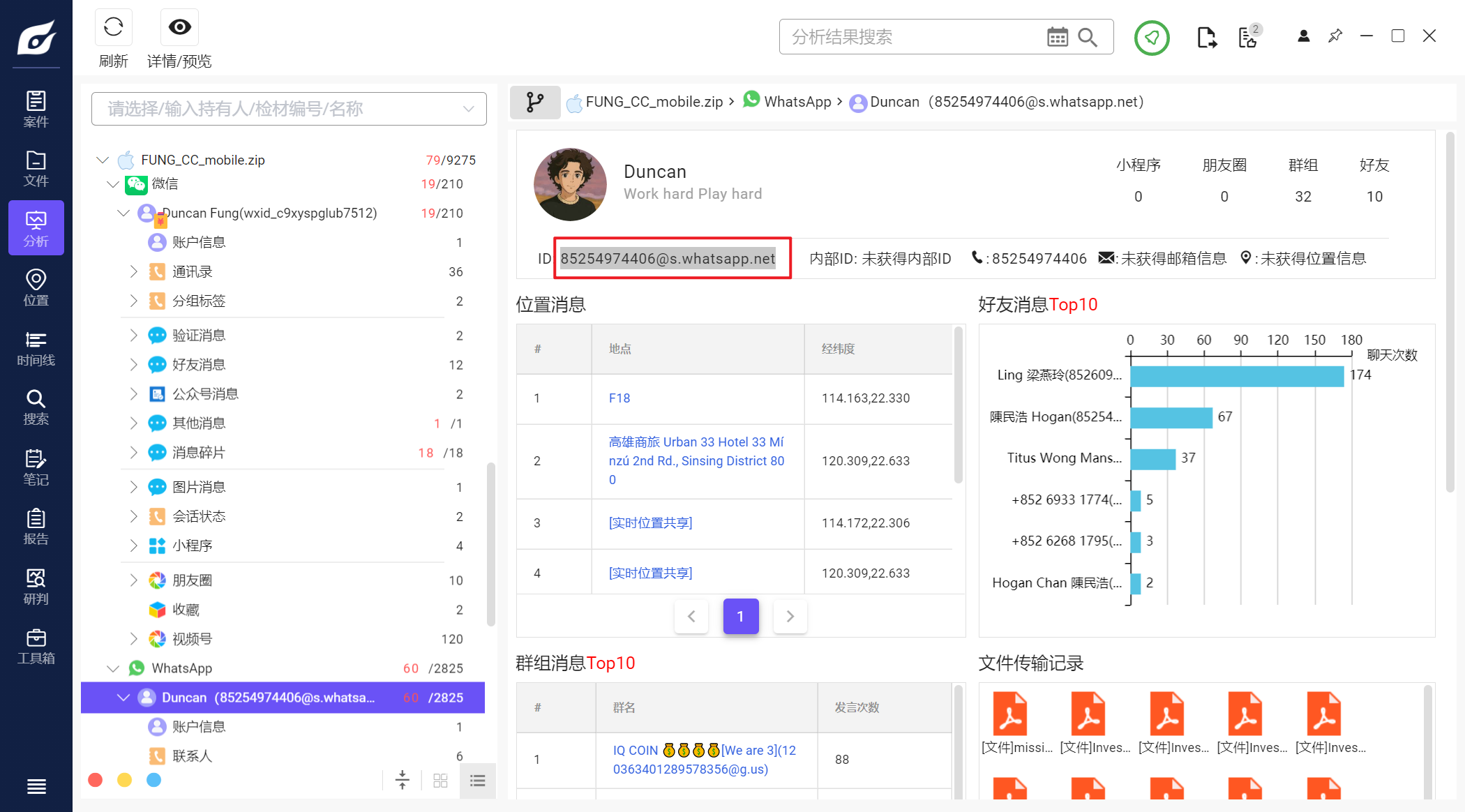

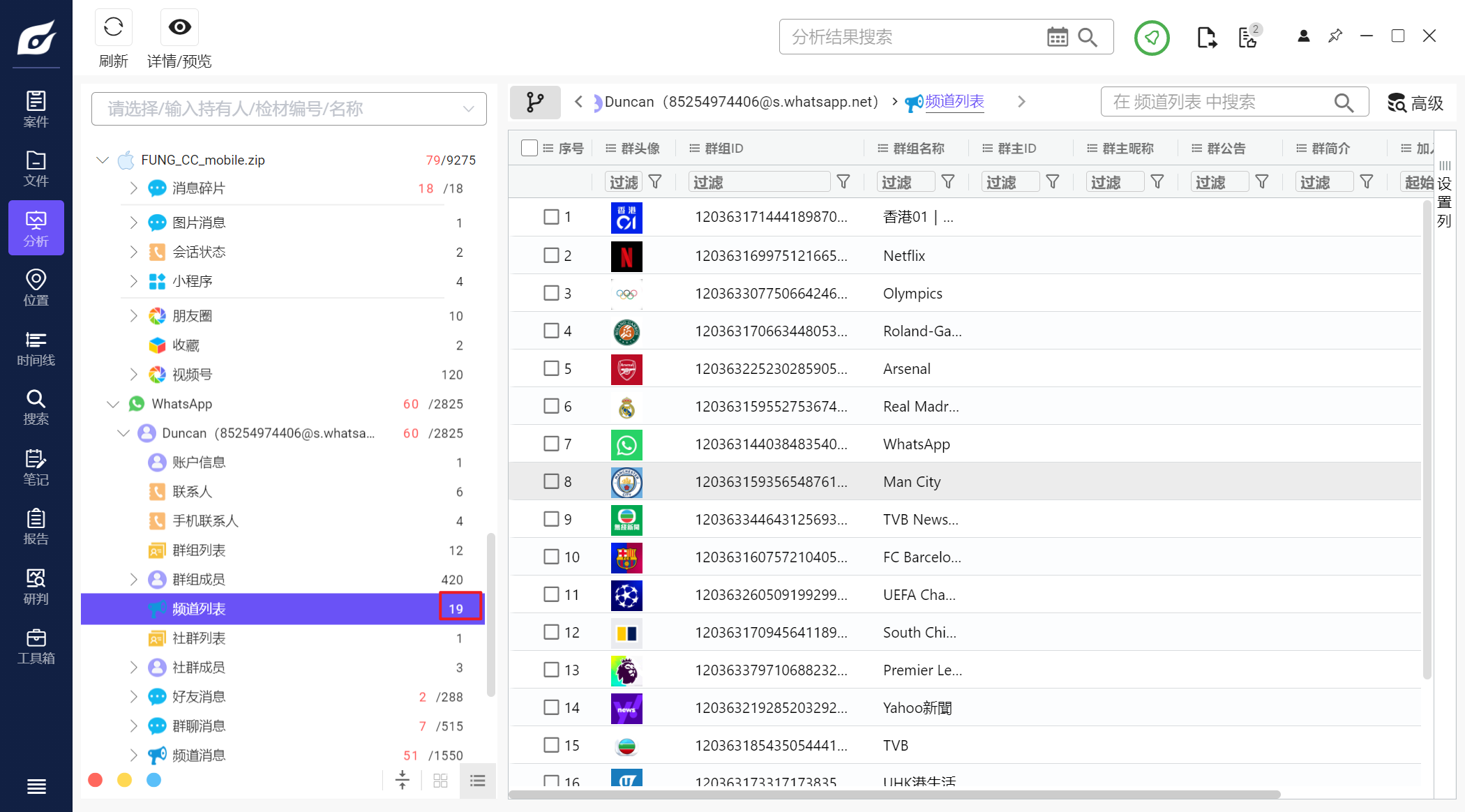

A51、即时通讯软件WhatsApp中,总共追踪了多少个频道?(请以阿拉伯数字作答)

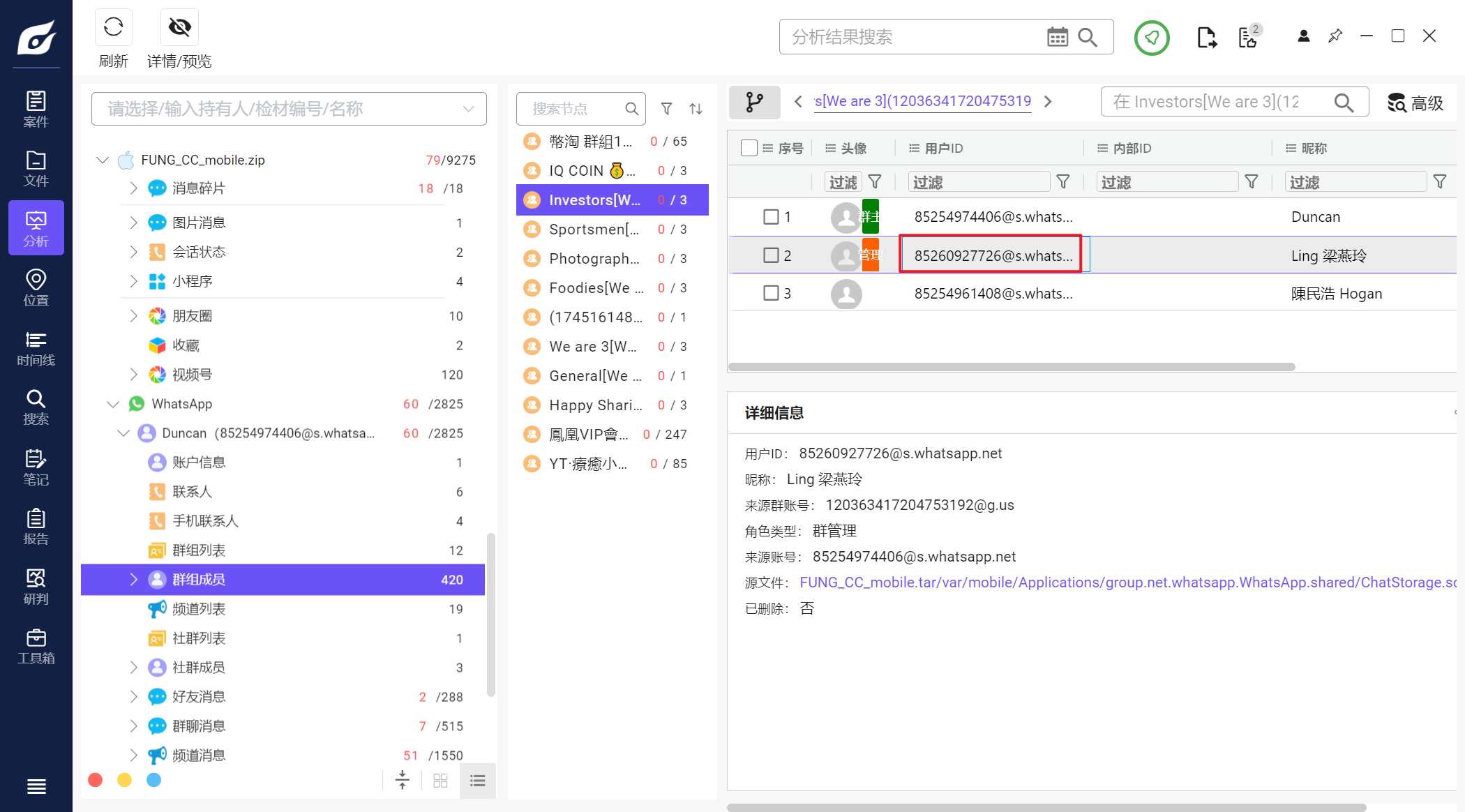

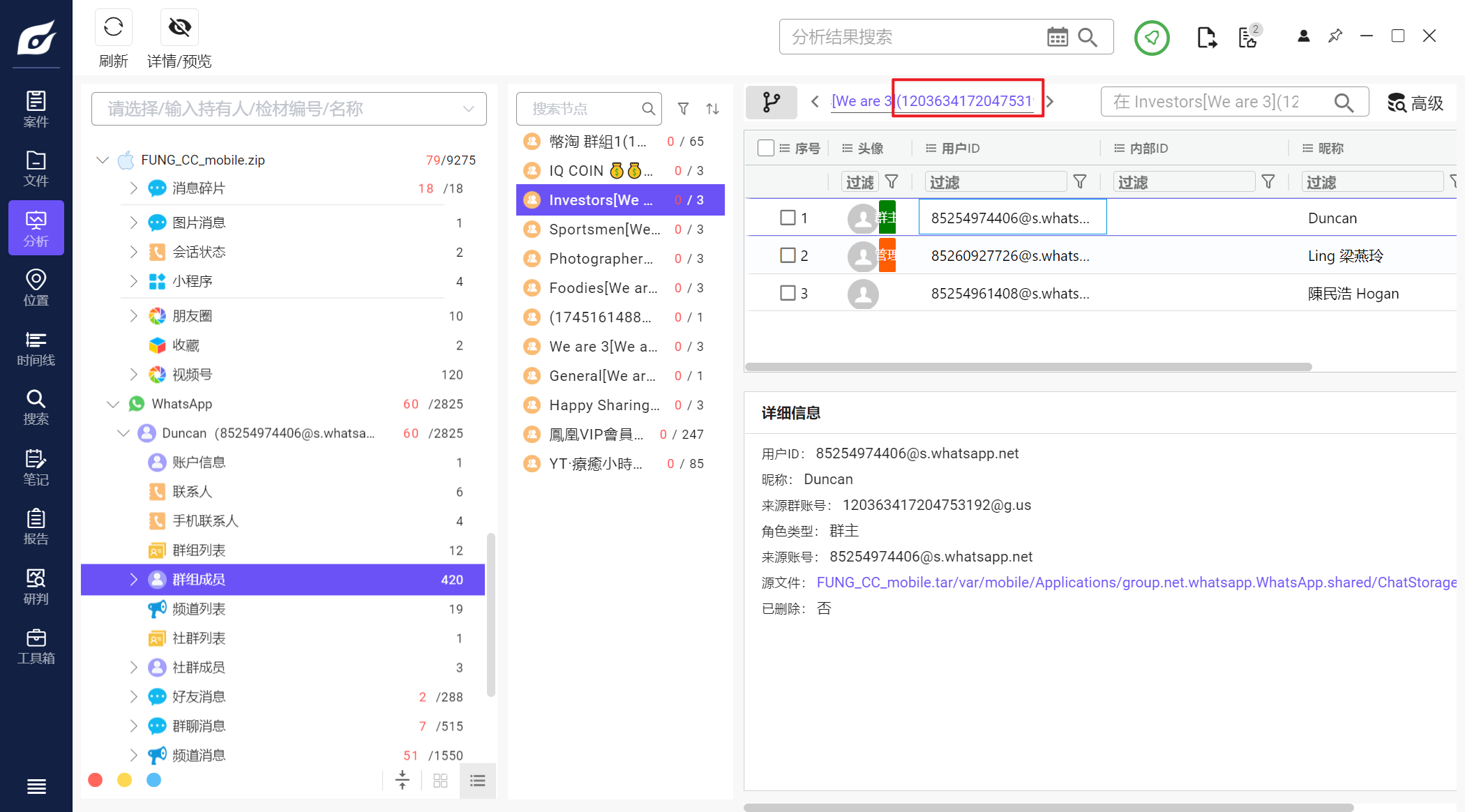

1952、即时通讯软件「WhatsApp」中,下列哪个是群组 "Investors" 的管理员?

i) 85254974406@s.whatsapp.net

ii) 85260927726@s.whatsapp.net

iii) 85254961408@s.whatsapp.net

A. 只有 i)

B. 只有 i) 和 ii)

C. 只有 ii) 和 iii)

D. 以上皆是

群主应该也算管理员

B53、即时通讯软件「WhatsApp」中,群组 "Investors" 的群组ID?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

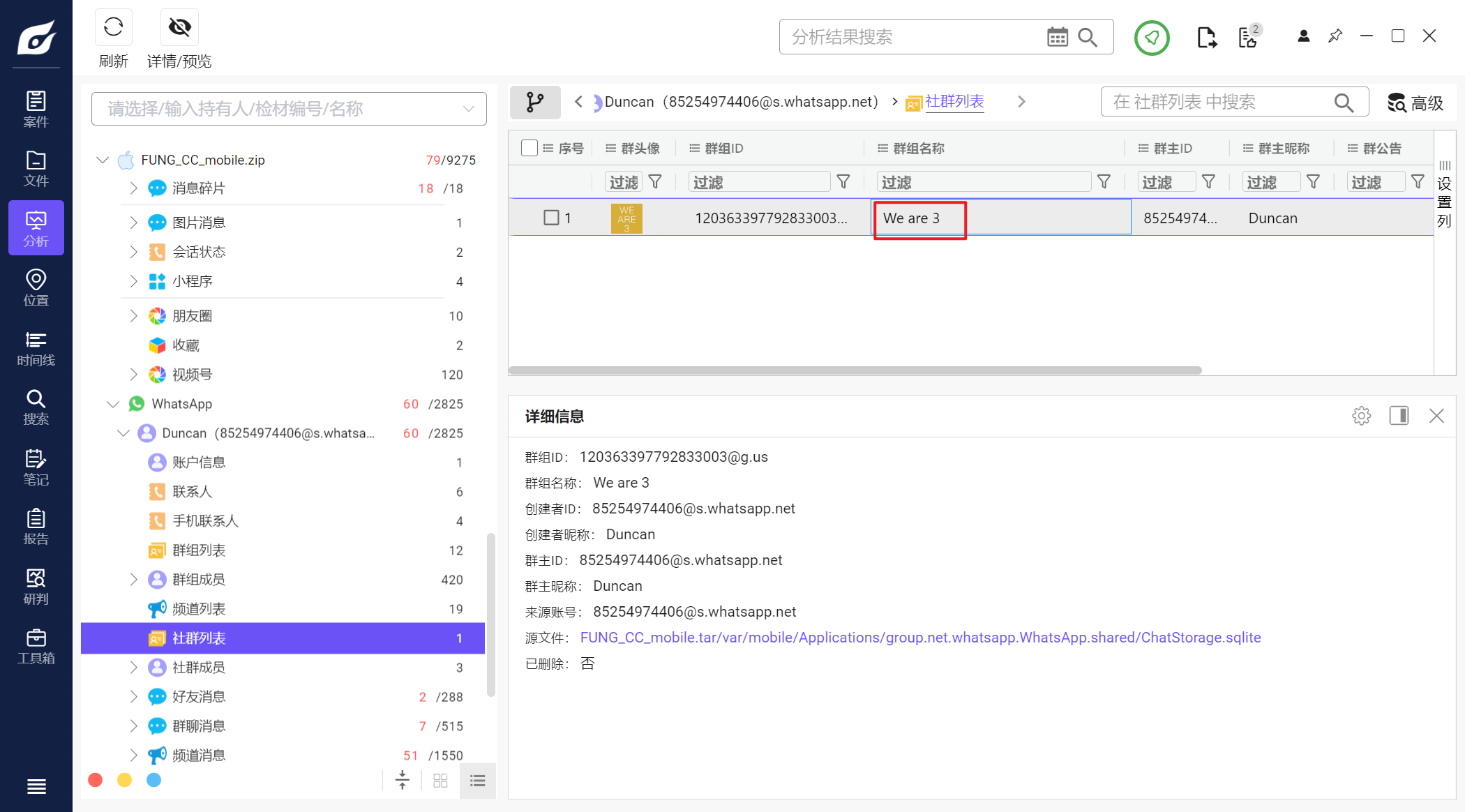

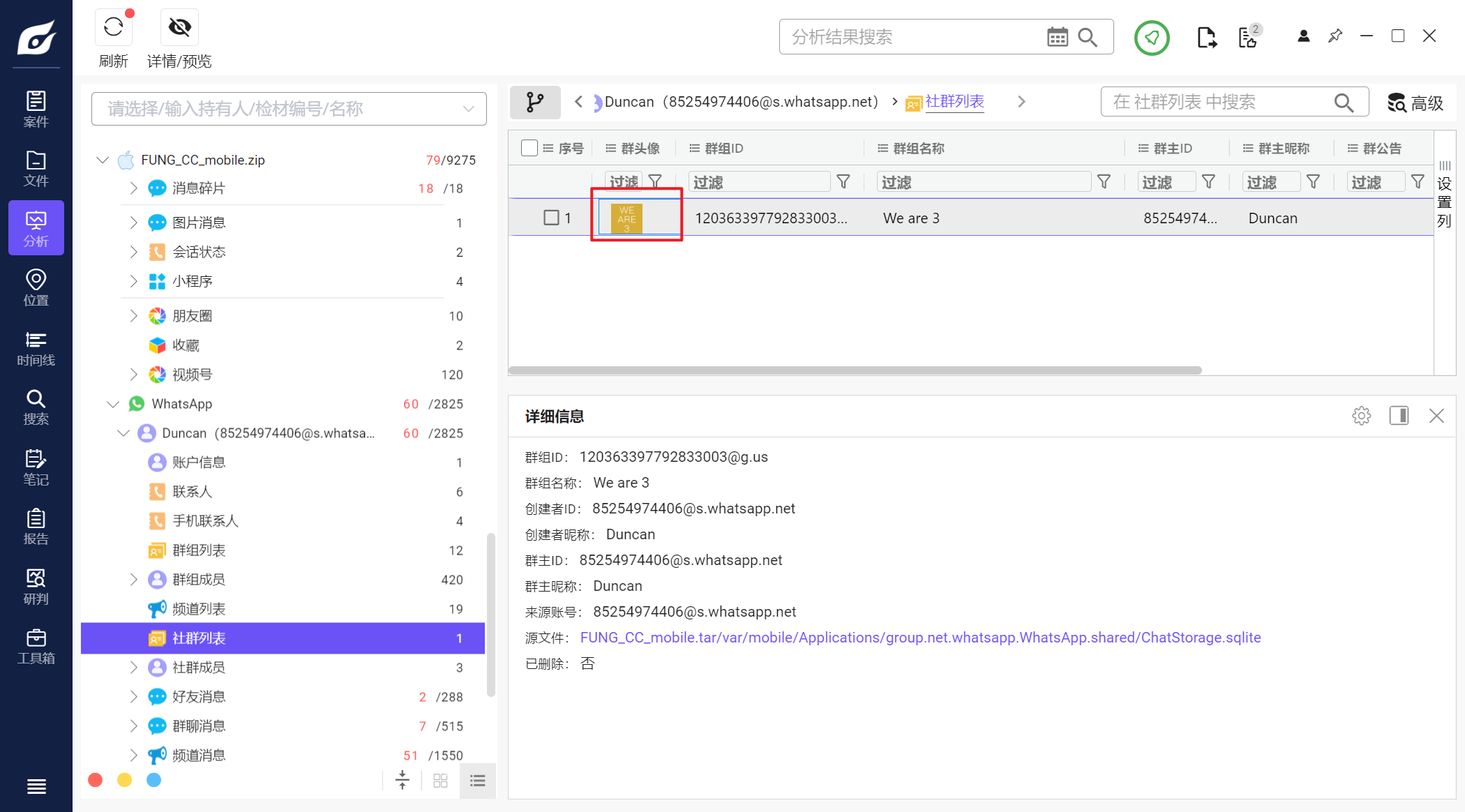

120363417204753192@g.us54、即时通讯软件「WhatsApp」中,「社群」名称是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

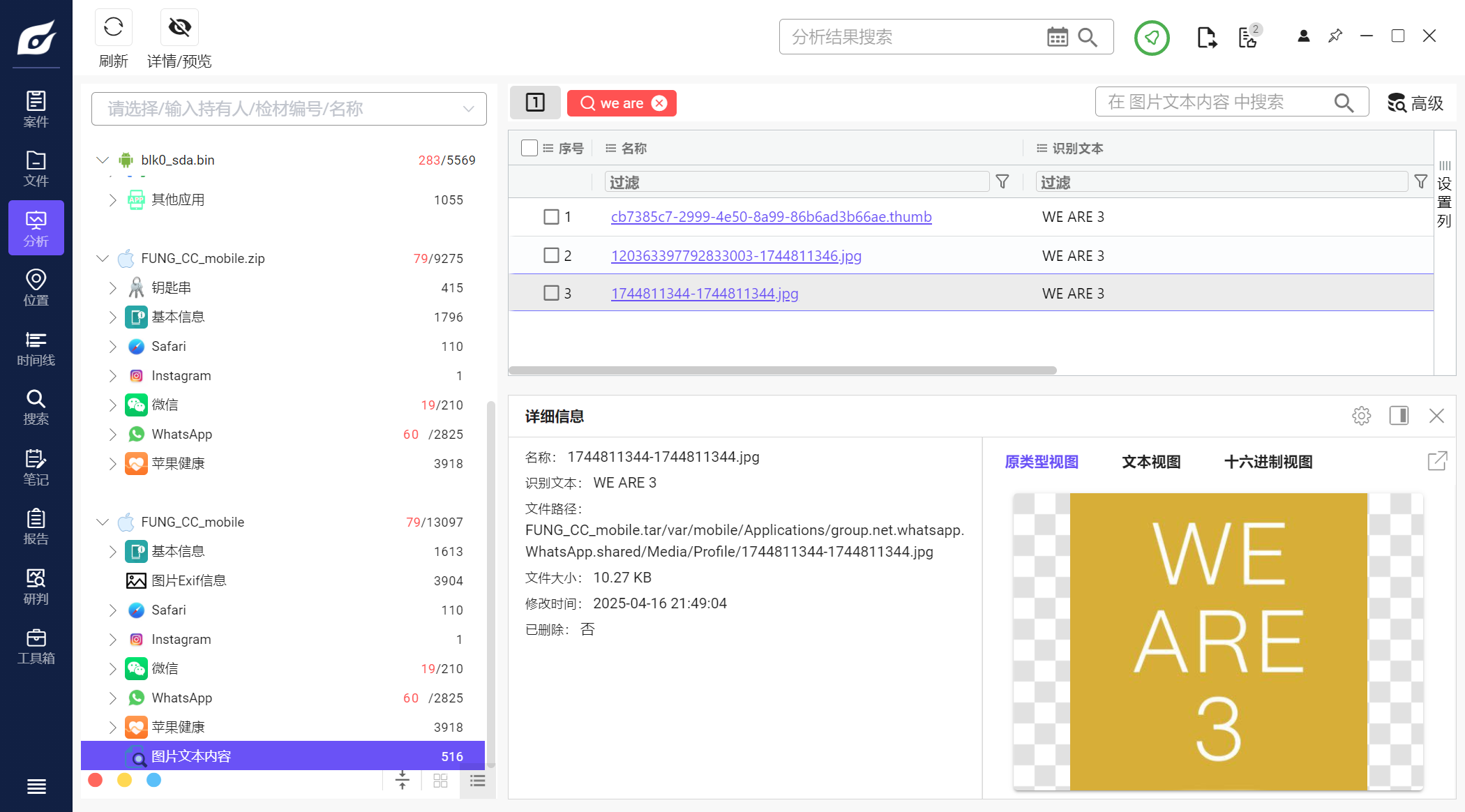

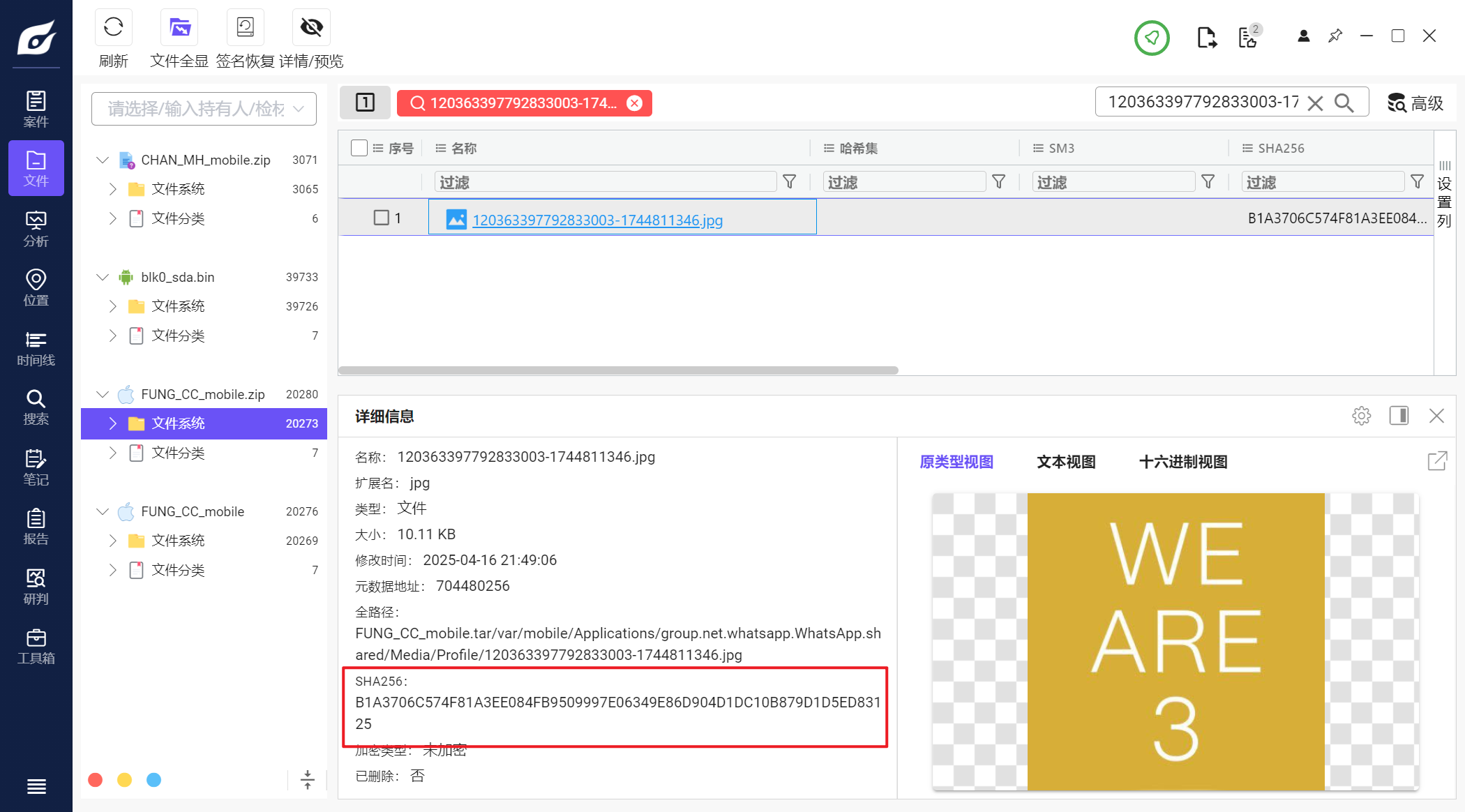

We are 355、承上题,请指出这个社群的群组图案的哈希值(SHA256格式)

A. B1A3706C574F81A3EE084FB9509997E06349E86D904D1DC10B879D1D5ED83125

B. B8BA258402925E139CAFBBBBBC809EC160B70BB03DBD4D0F3063F58F69D0B956

C. E43ADC646295BC5011577D4E733B6289D31A5E11ACB45285BE1FF530260DF383

D. 20E64C78F9926548CEEFB1783991A4AD71A6631F3C86002254342E323A898C6A

我的思路是利用火眼图片识别文字,找到we are 3的图片

也可以去数据库找,这里我把两种方法都呈现一下

图片文本识别可以看到有三张图片,挨个算哈希发现只有第二张算出的哈希对的上答案,难怪是选择题。。。

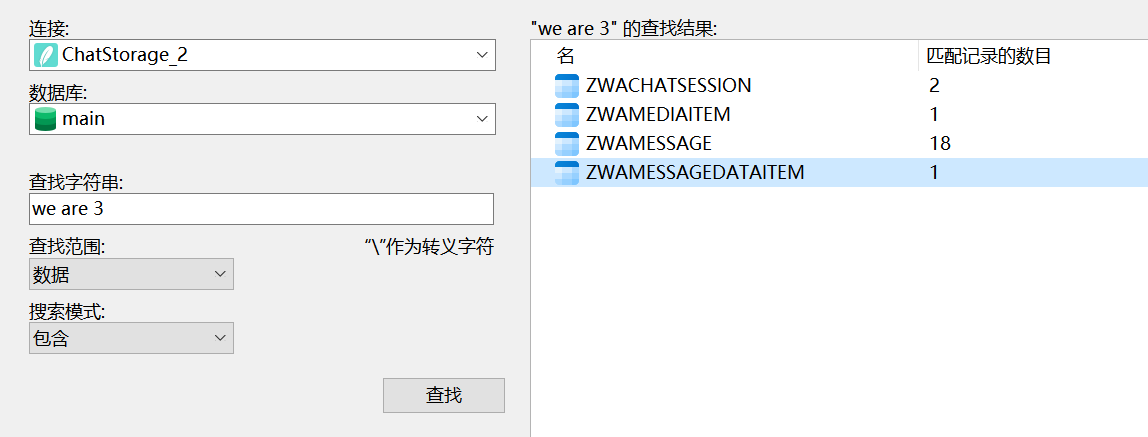

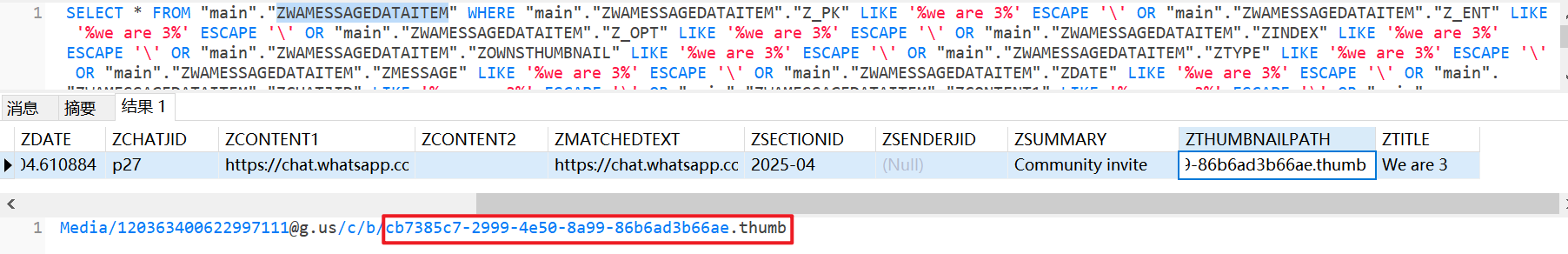

数据库里发现有好几张表都有we are 3

在 ZWAMESSAGEDATAITEM 表里发现了图片地址

算出来发现哈希对不上

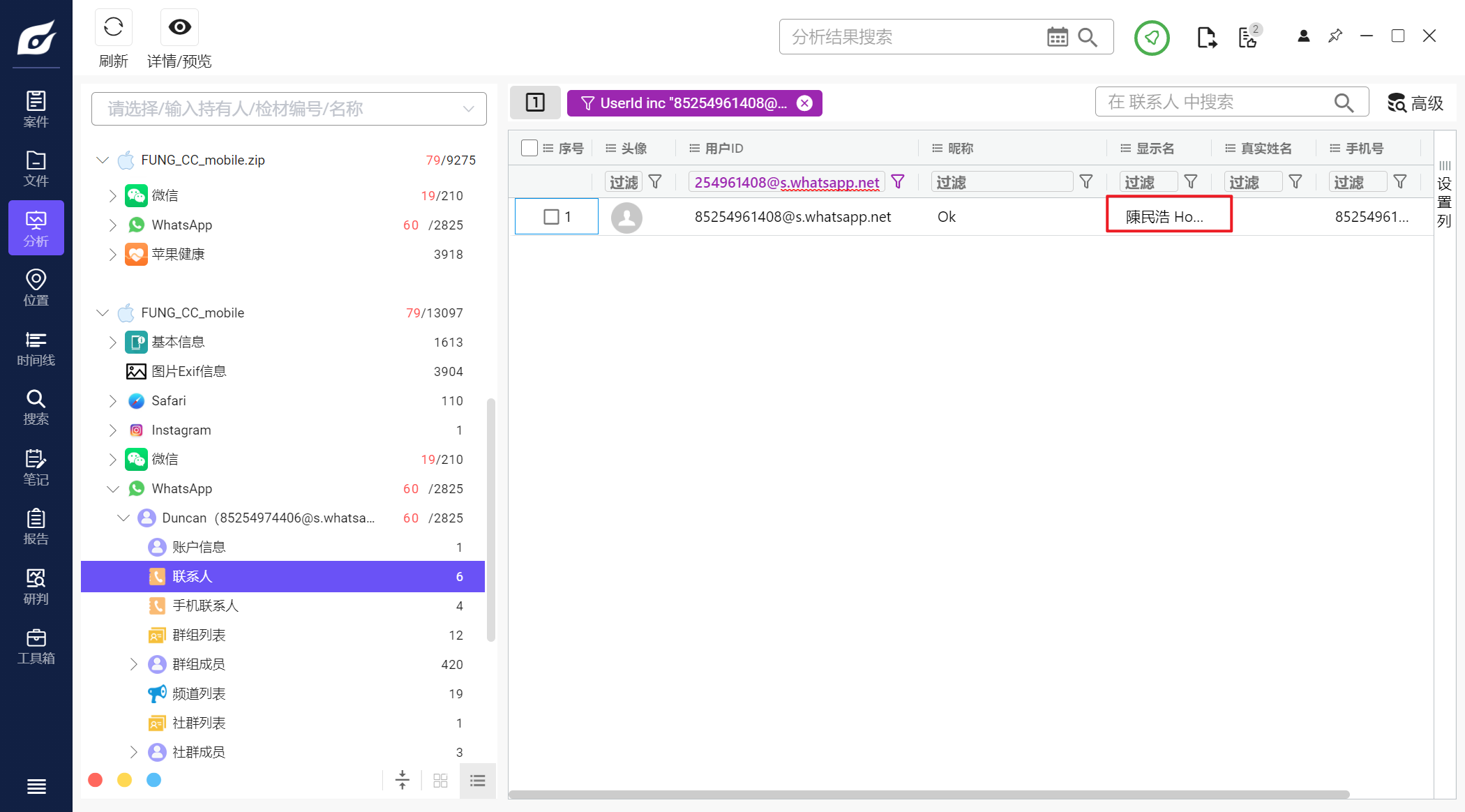

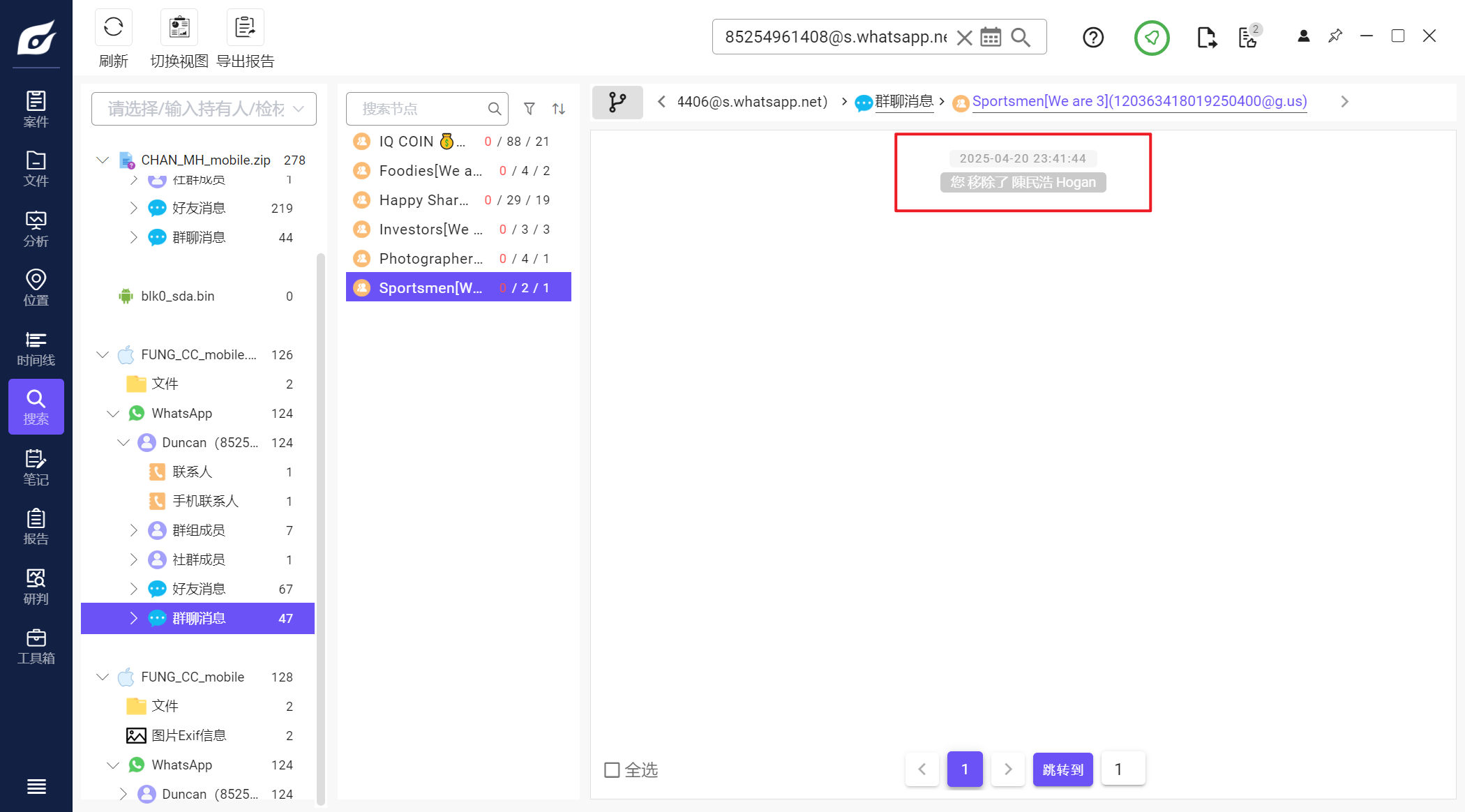

A56、即时通讯软件「WhatsApp」中,找出WhatsApp ID:85254961408@s.whatsapp.net曾经是在而现在已经不在的群组,请指出该群组的名称。(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

首先找到这个id是谁

在Sportsmen群里把他踢了

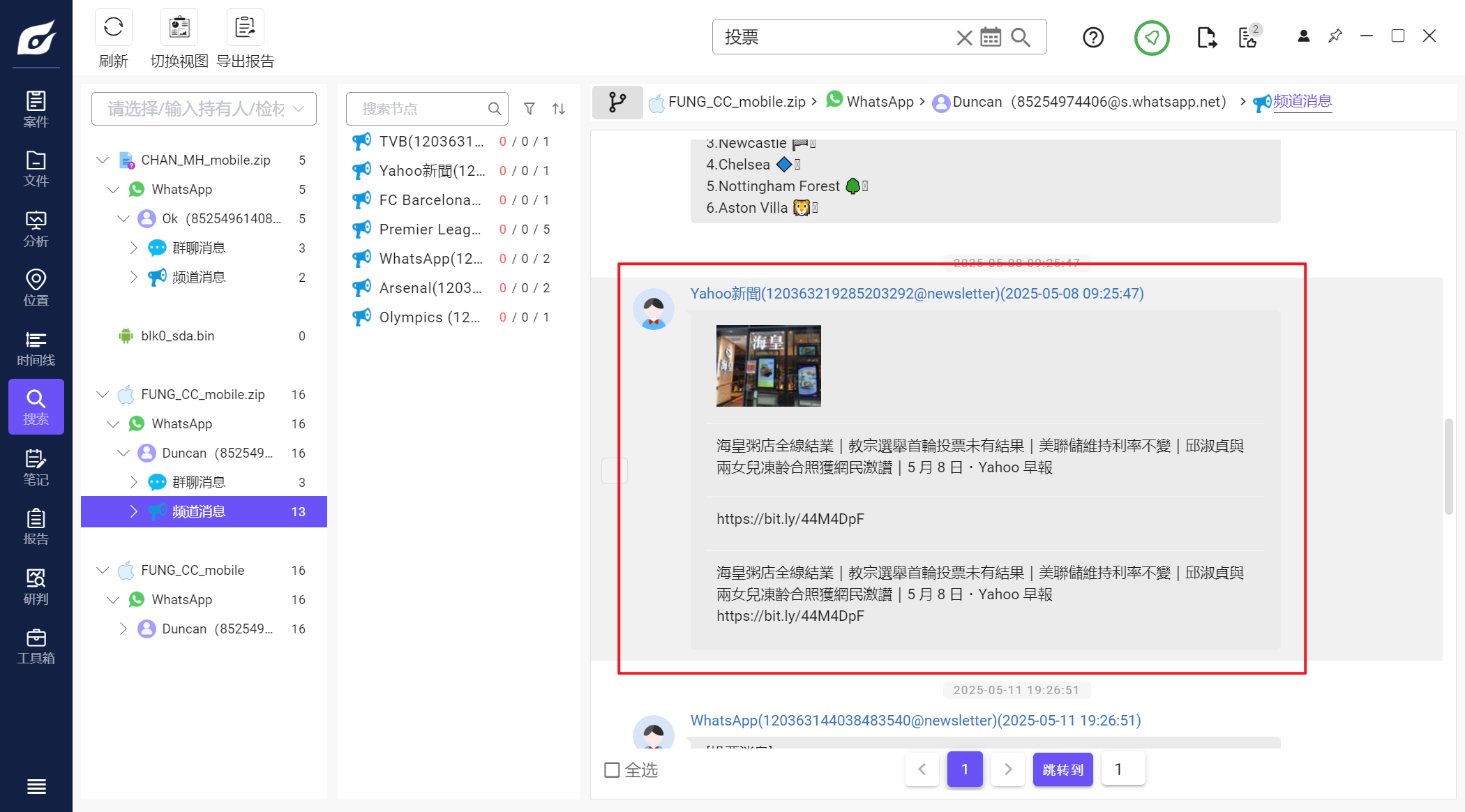

Sportsmen57、即时通讯软件「WhatsApp」中,总共出现了多少个「投票」活动?(请以阿拉伯数字作答)

群聊+频道共16个,其中这个框起来的部分不是投票活动

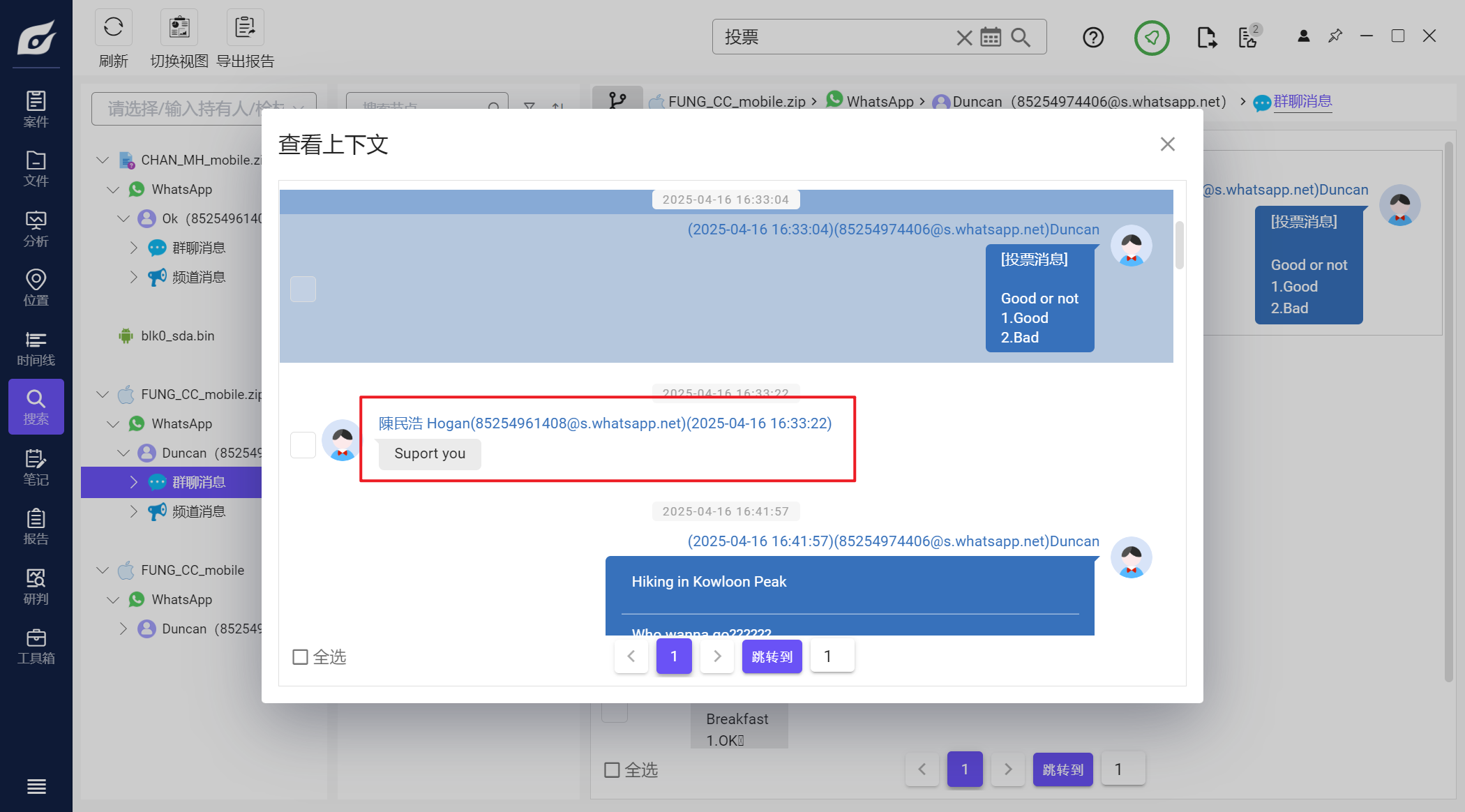

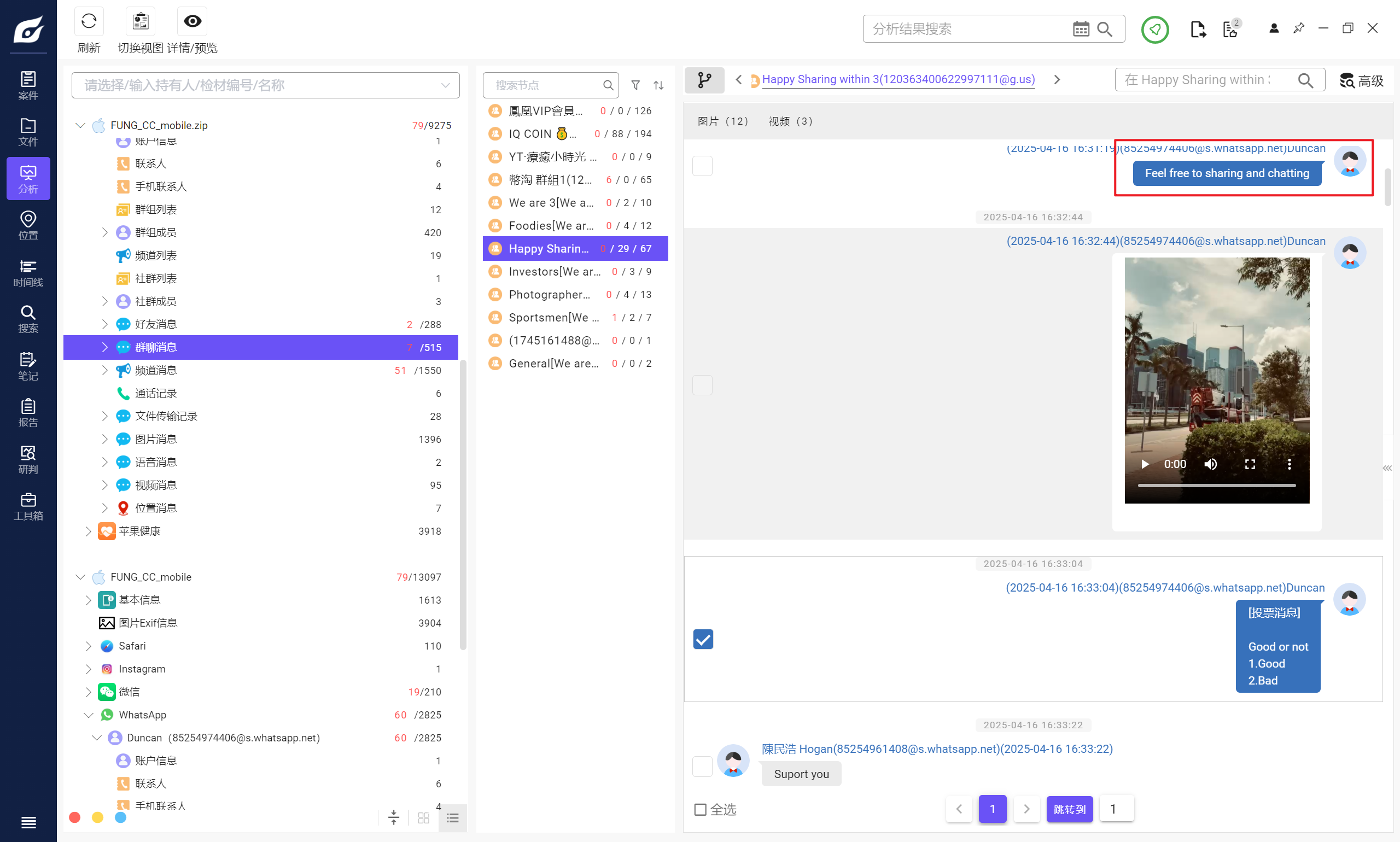

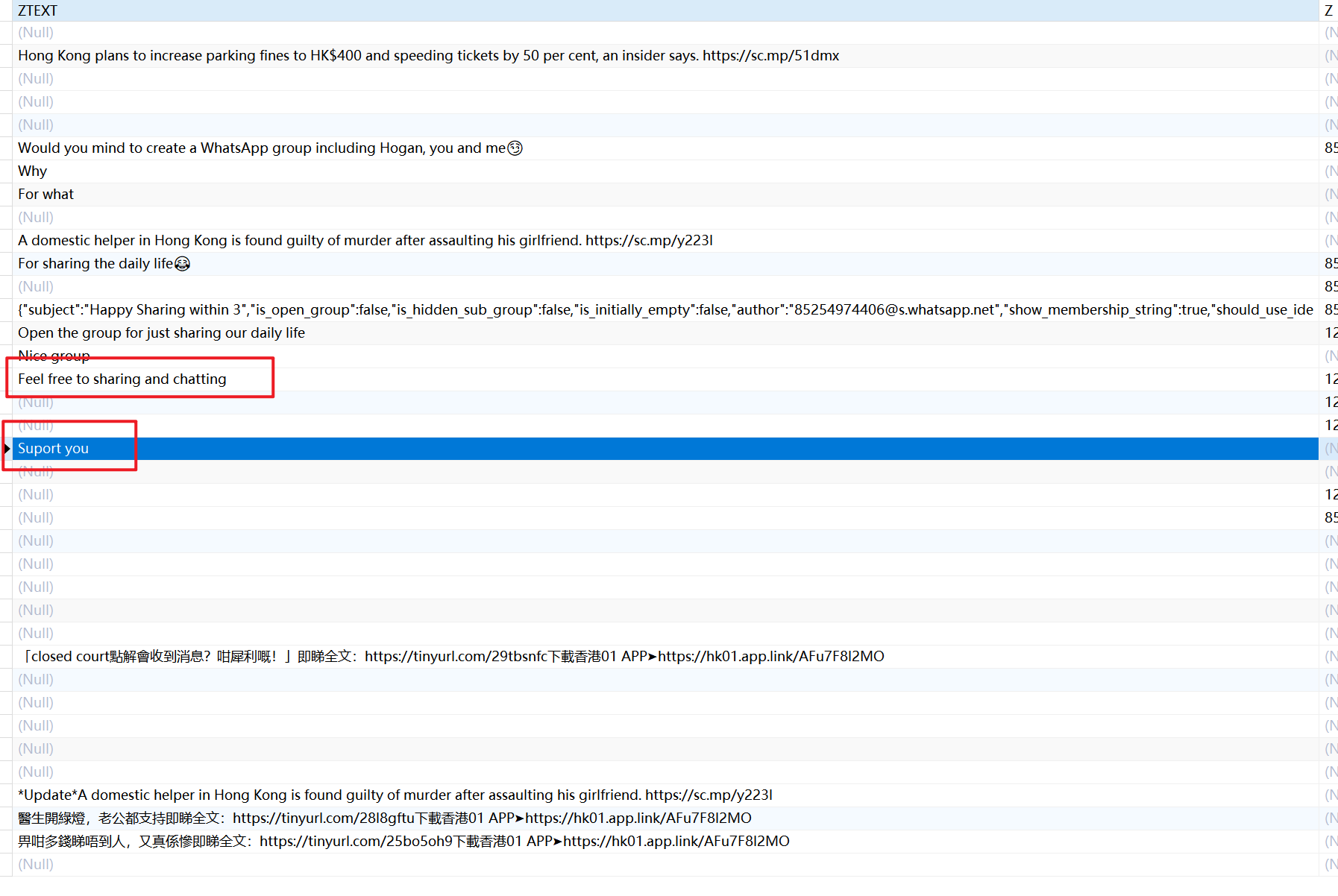

15*58、承上题,总共在多少个「投票」活动中作出了投票?(请以阿拉伯数字作答)

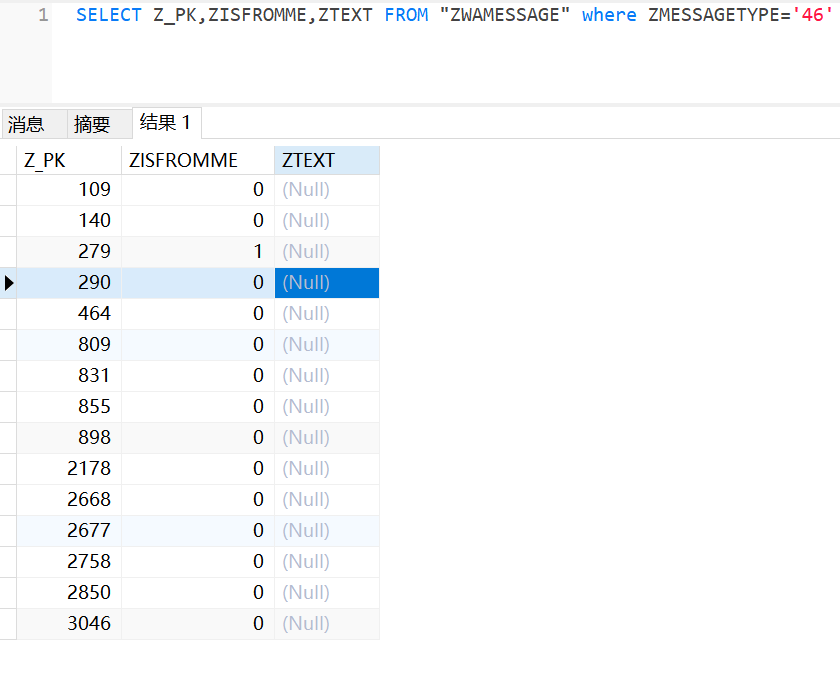

具体是否做出投票在火眼里看不到,需要移步到数据库 ChatStorage.sqlite

直接在数据库找投票的消息没找到,只能从上下文入手

可以发现视频或者投票类的消息在数据库里都没有记录下来

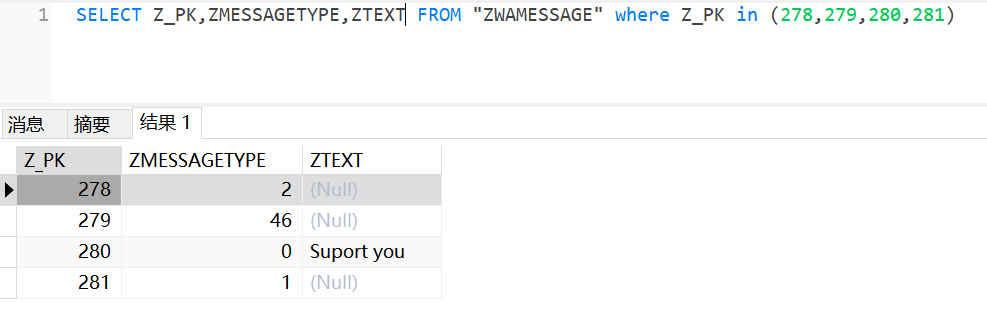

其实该表中有个字段ZMESSAGETYPE标识了消息类型,比如是否为投票

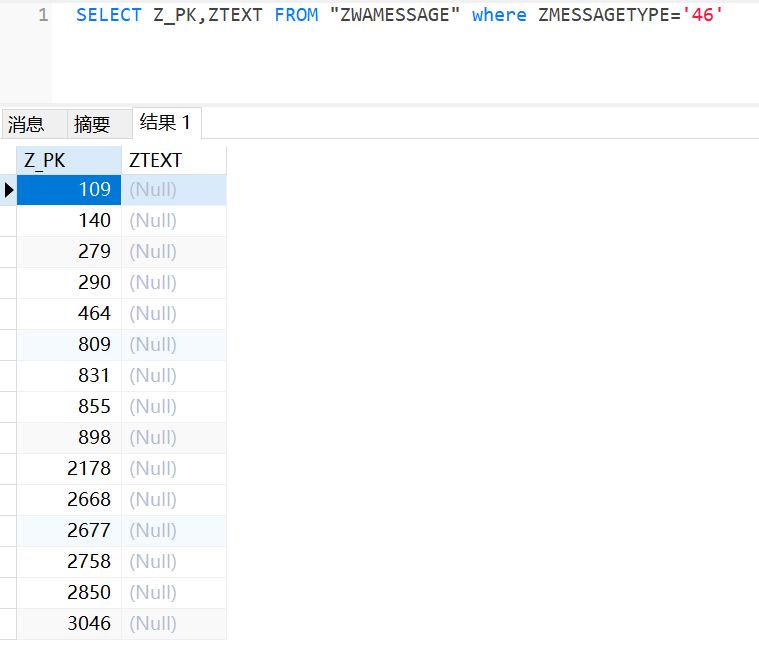

在该数据库中,ZMESSAGETYPE值为46的就是投票记录

筛一下ZMESSAGETYPE为46的有多少个

正好15个,与上题也对的上

一个投票活动一般都会有人投票,所以它的意思应该不是说有多少投票活动有人投票,而是我(冯子超)在多少投票活动中投了票

字段ZISFROMME标识着"这条消息是不是我发的"

为1就代表是本机发出去的,为0就是别人发给本机的

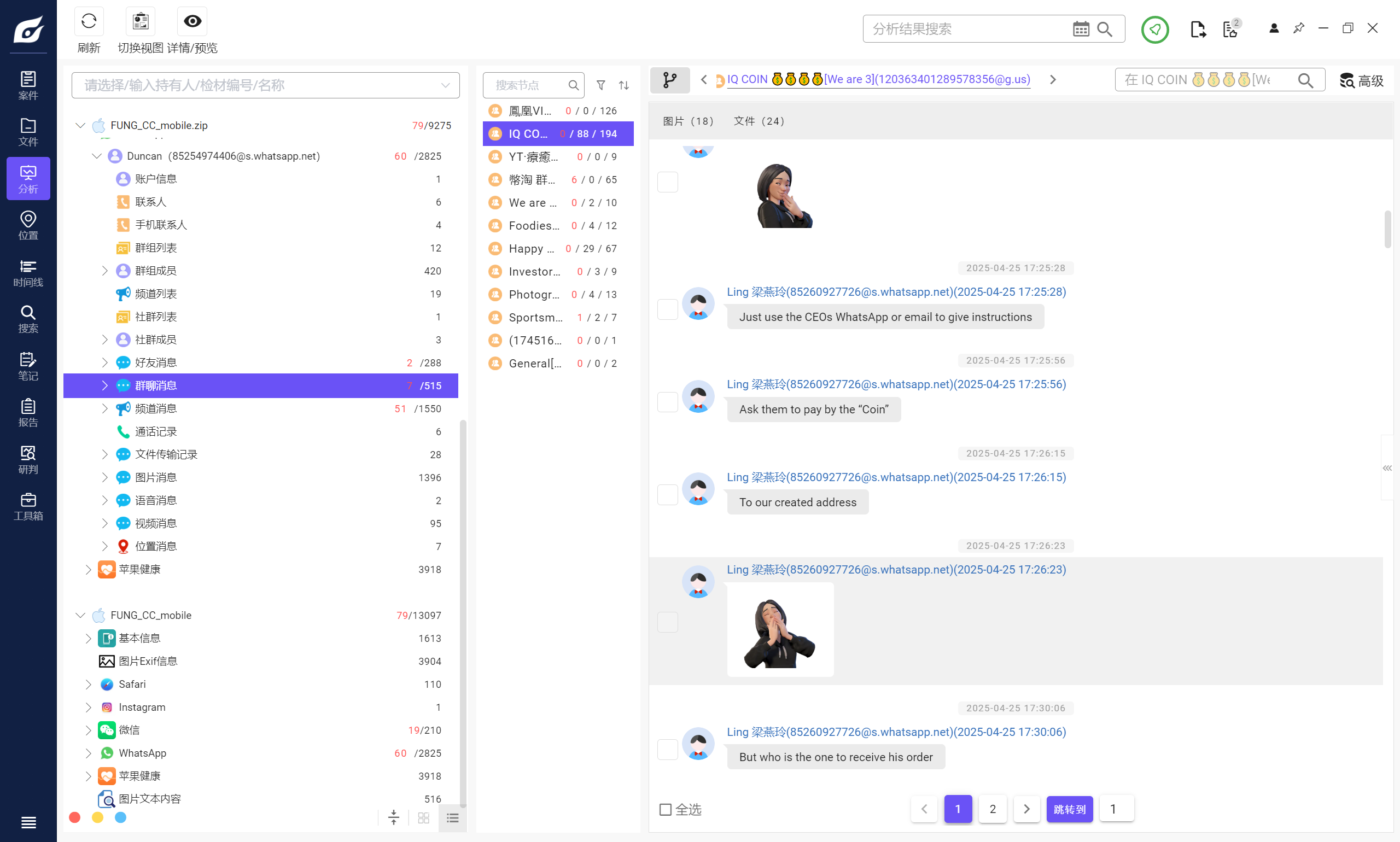

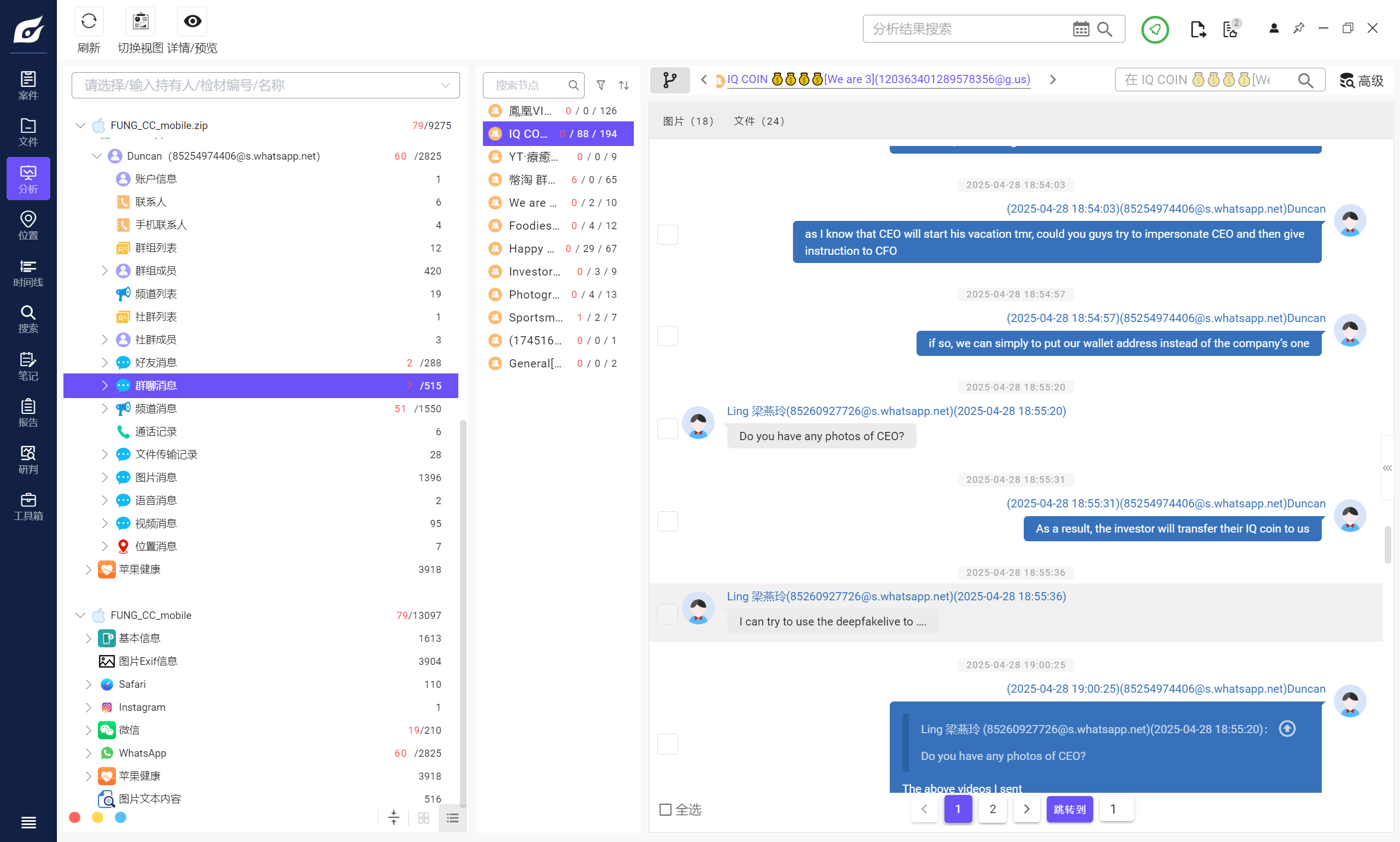

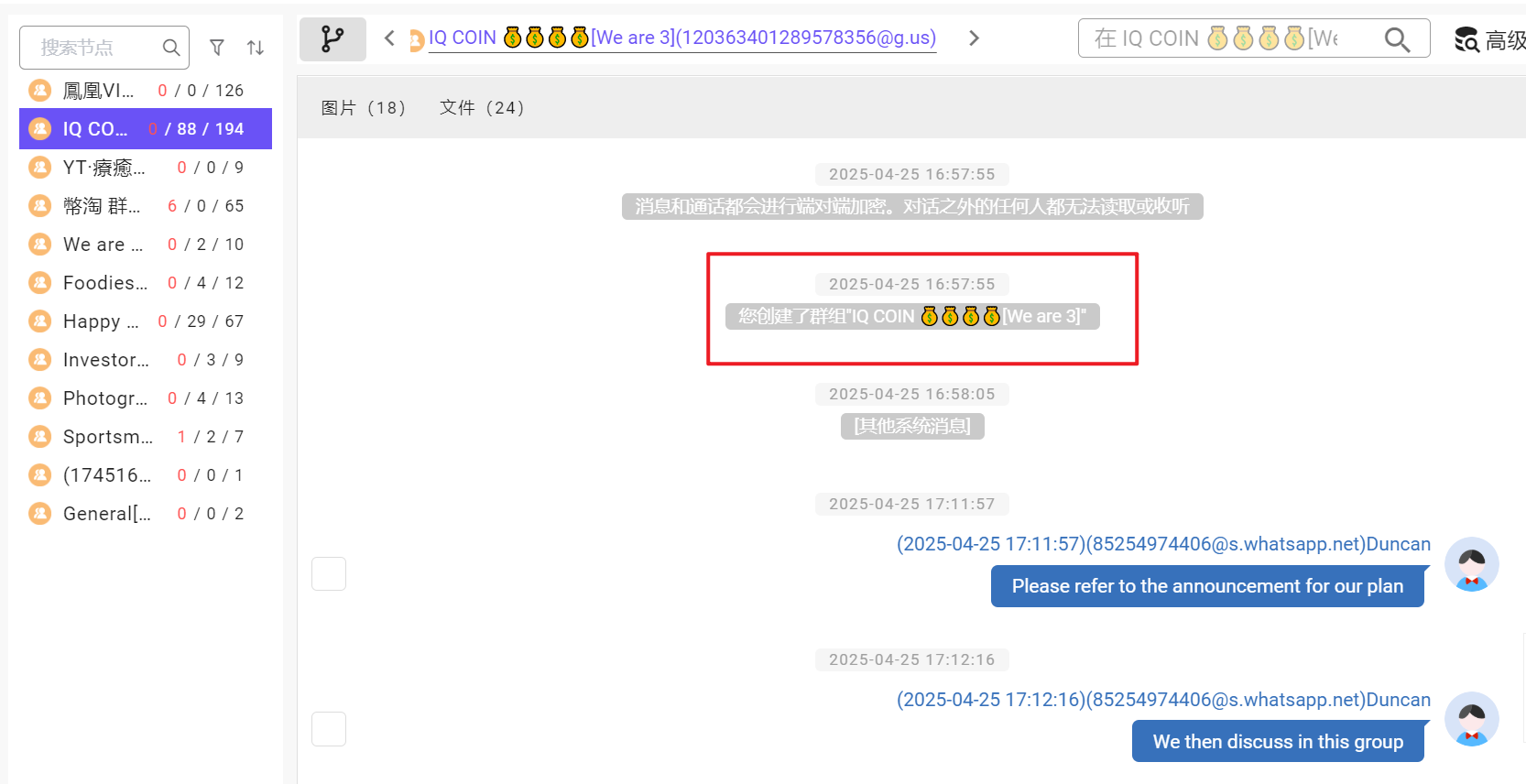

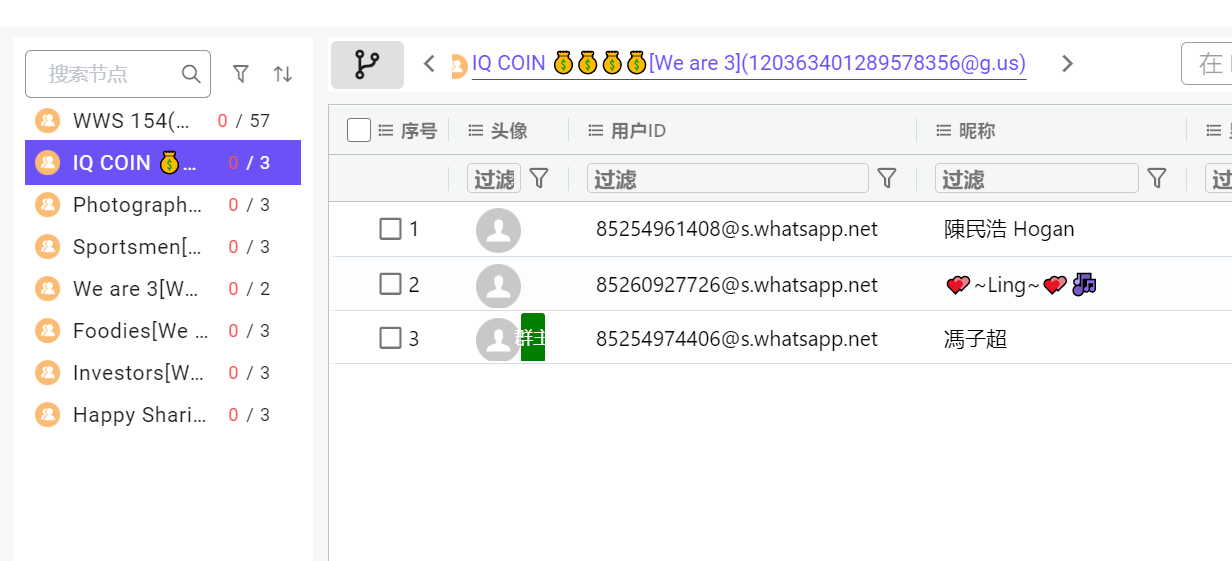

159、即时通讯软件「WhatsApp」中,根据群组「 IQ COIN 💰💰💰💰」对话内容正在策划,哪一种犯罪计划?

A. 诈骗

B. 抢劫

C. 谋杀

D. 以上都不对

看聊天记录,冒充CEO下指令,将钱打到"我们"的钱包

还用到了deepfake

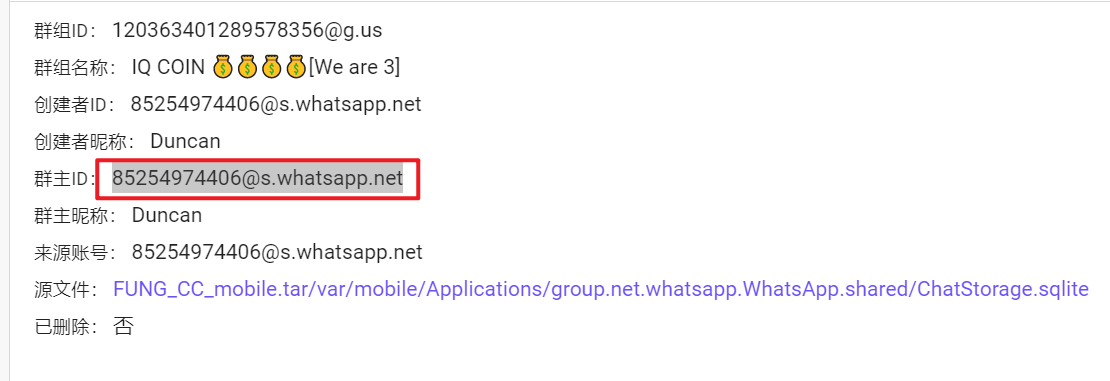

A60、承上题,该群组建立者的WhatsApp ID是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

85254974406@s.whatsapp.net61、承上题,该群组的建立时间是什么?(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

去找群聊的第一条消息

2025-04-25 16:57:55梁燕玲的手机(IOS)

根据你分析结果。三人因感情瓜葛内讧因而发生这次袭击事件。你怀疑梁燕玲曾到袭击现场,你将你的发现通知警察。警察扩大现场搜索范围,终于在案发现场附近,发现陈民浩名下的小汽车,车上发现一部智能手机。请你以参赛材料LEUNG_YL_Mobile.zip回答以下问题

备份密码:1234

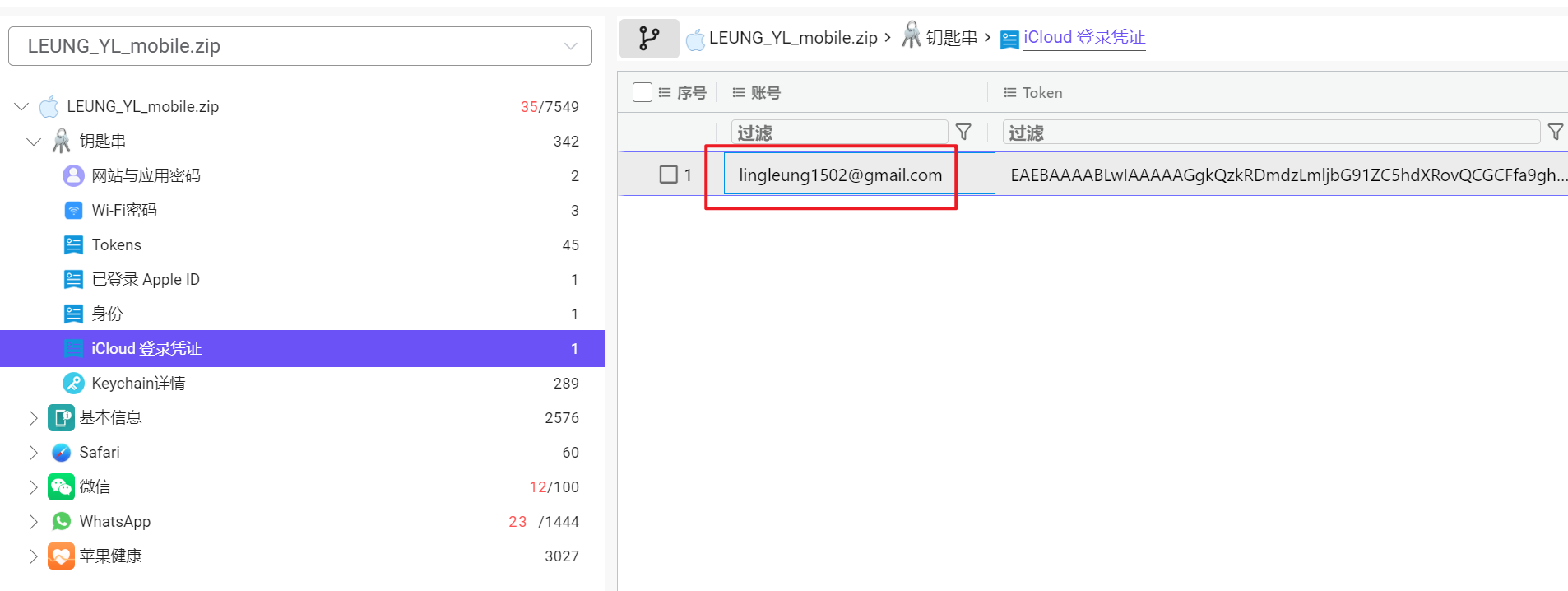

62、该手机用作注册iCloud的email?

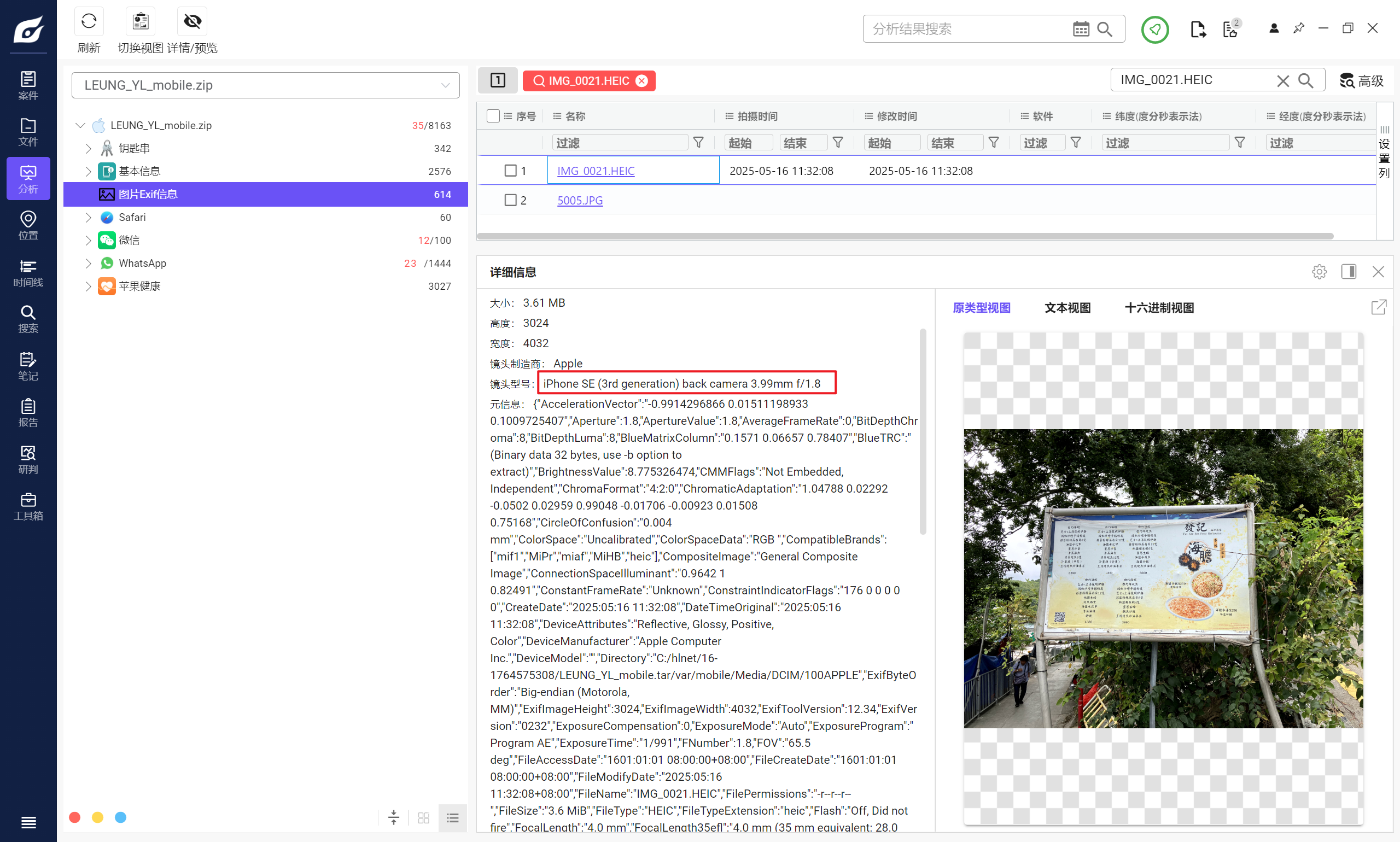

A63、参考LEUNG_YL_Mobile.zip,文件 IMG_0021.HEIC 所拍摄的相机型号是甚么?

A. iPhone SE (3rd generation)

B. iPhone SE (2nd generation)

C. iPhone 12 mini

D. iPhone XR

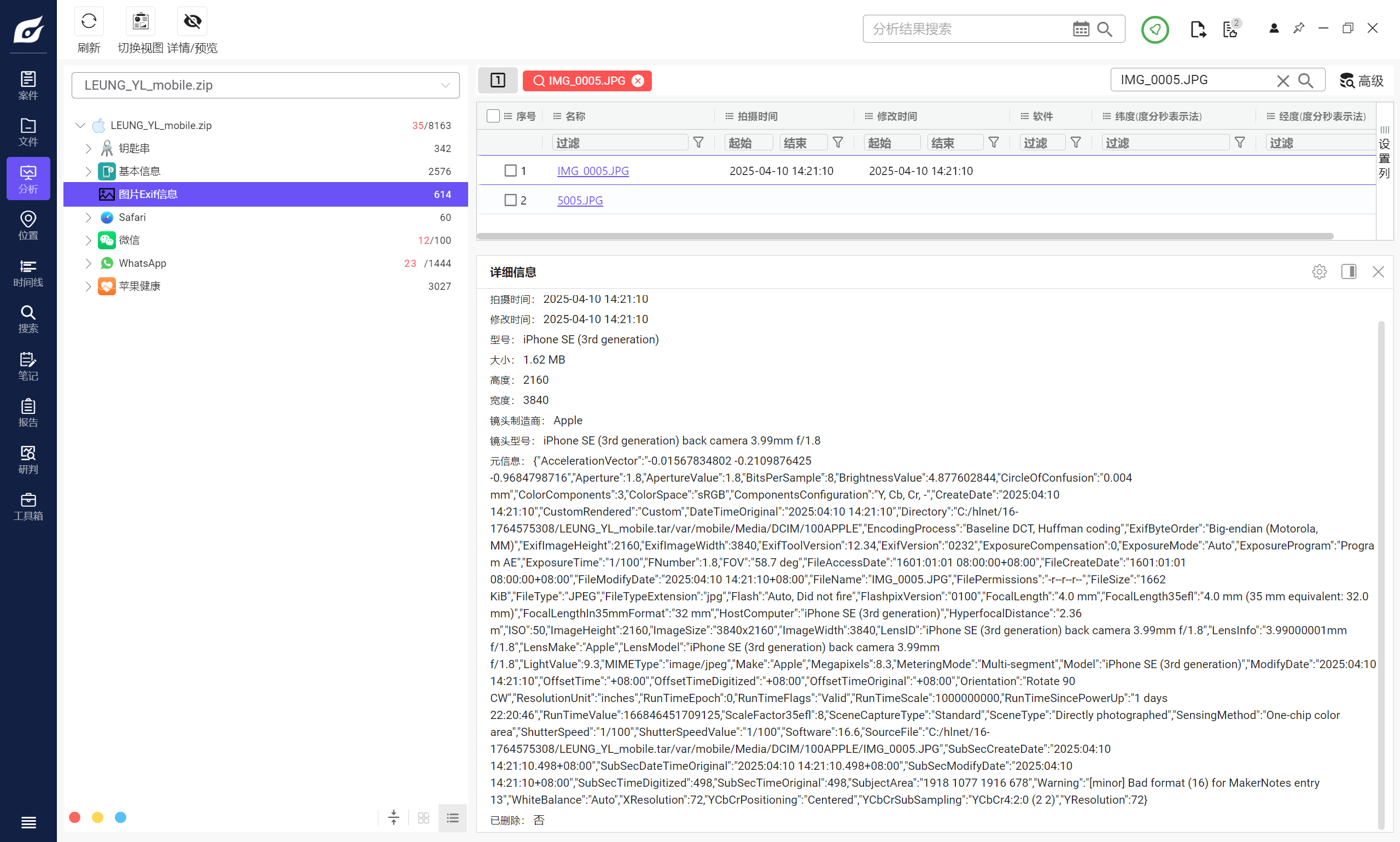

A64、参考LEUNG_YL_Mobile.zip,文件IMG_0005.JPG所拍摄的座标(WGS 84)是多少?(请以纬度,经度的顺序及以下格式作答xx.xxxxxx,xx.xxxxxx)

乱死了,不如AXIOM

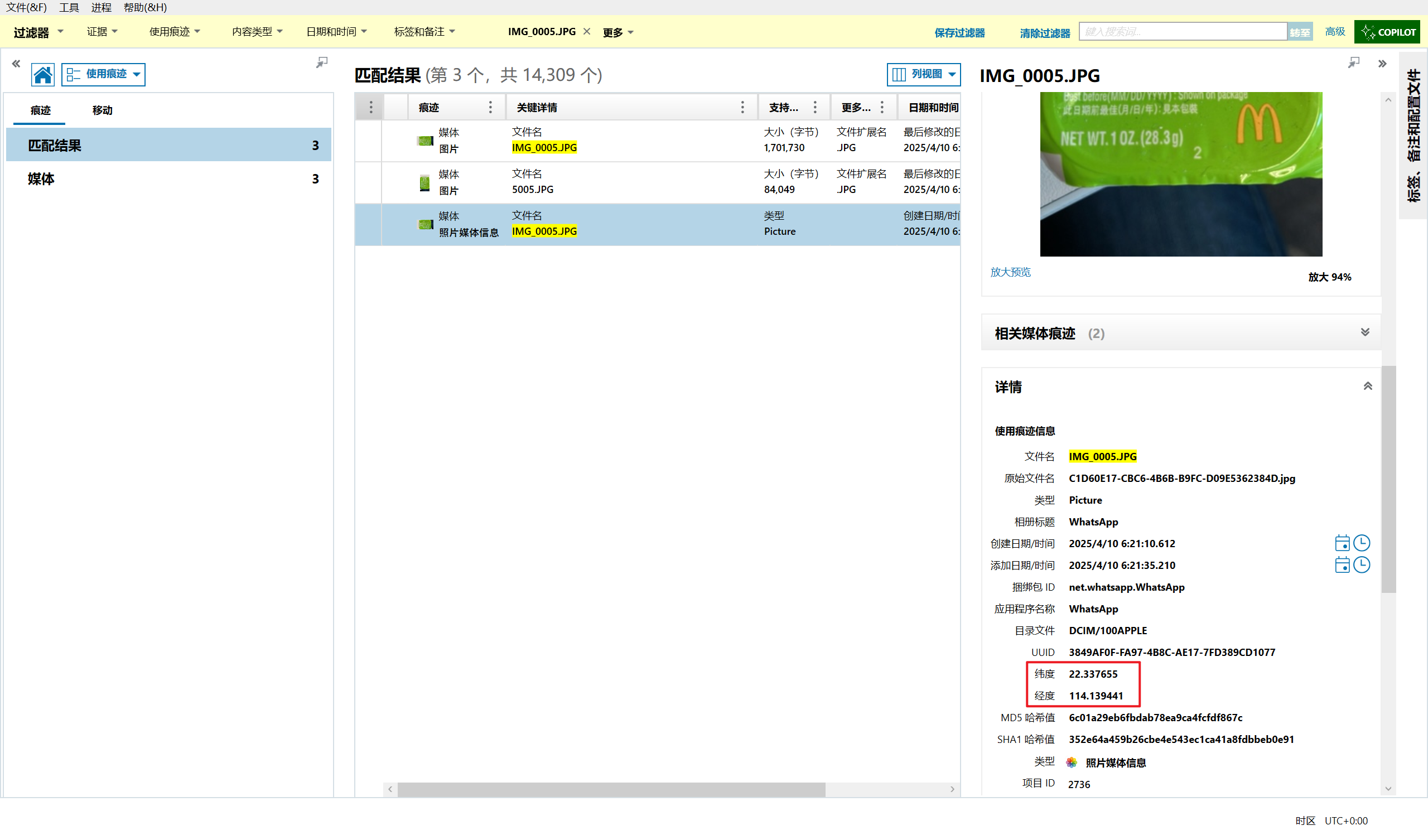

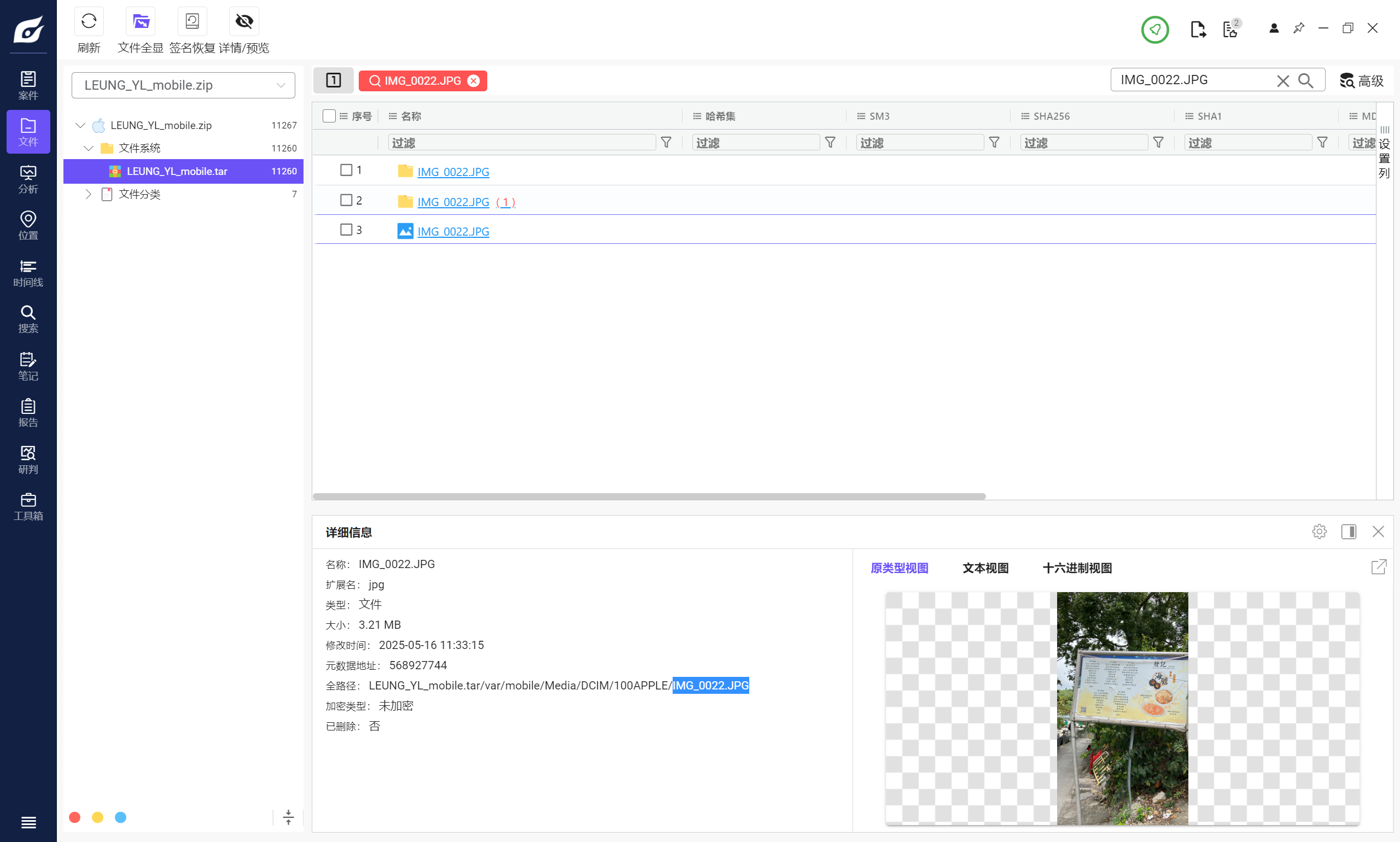

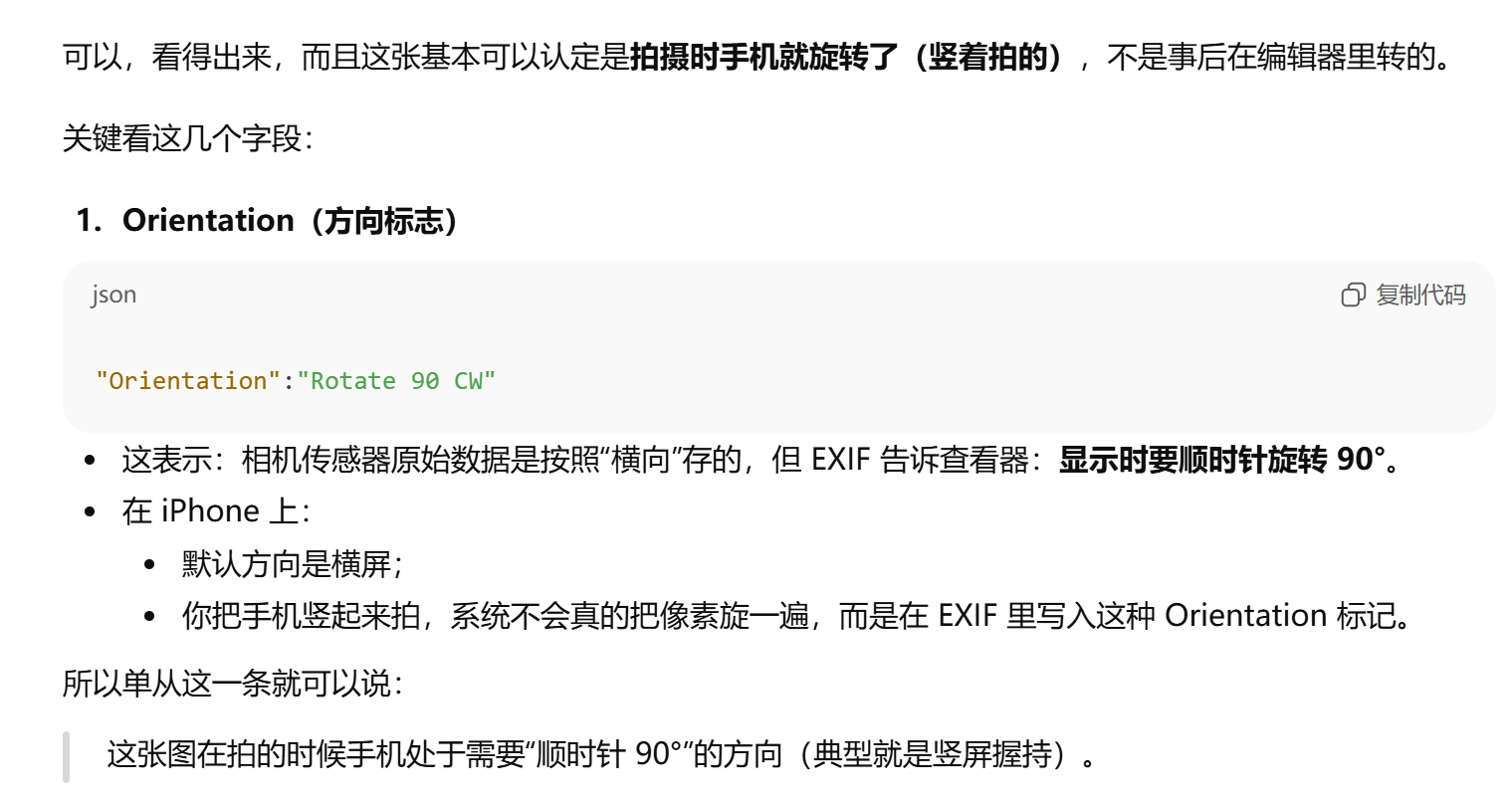

22.337655,114.13944165、参考LEUNG_YL_Mobile.zip,文件IMG_0022.JPG是以下哪种方向拍摄?

A. 不旋转

B. 旋转180度

C. 顺时针90度

D. 逆时针90度

火眼看到的是正的

AXIOM看到的是歪的

细细看他的exif信息

exif读出了顺时针90°,火眼看出来是正的,AXIOM看出来是逆时针90°

没招了,我信exif

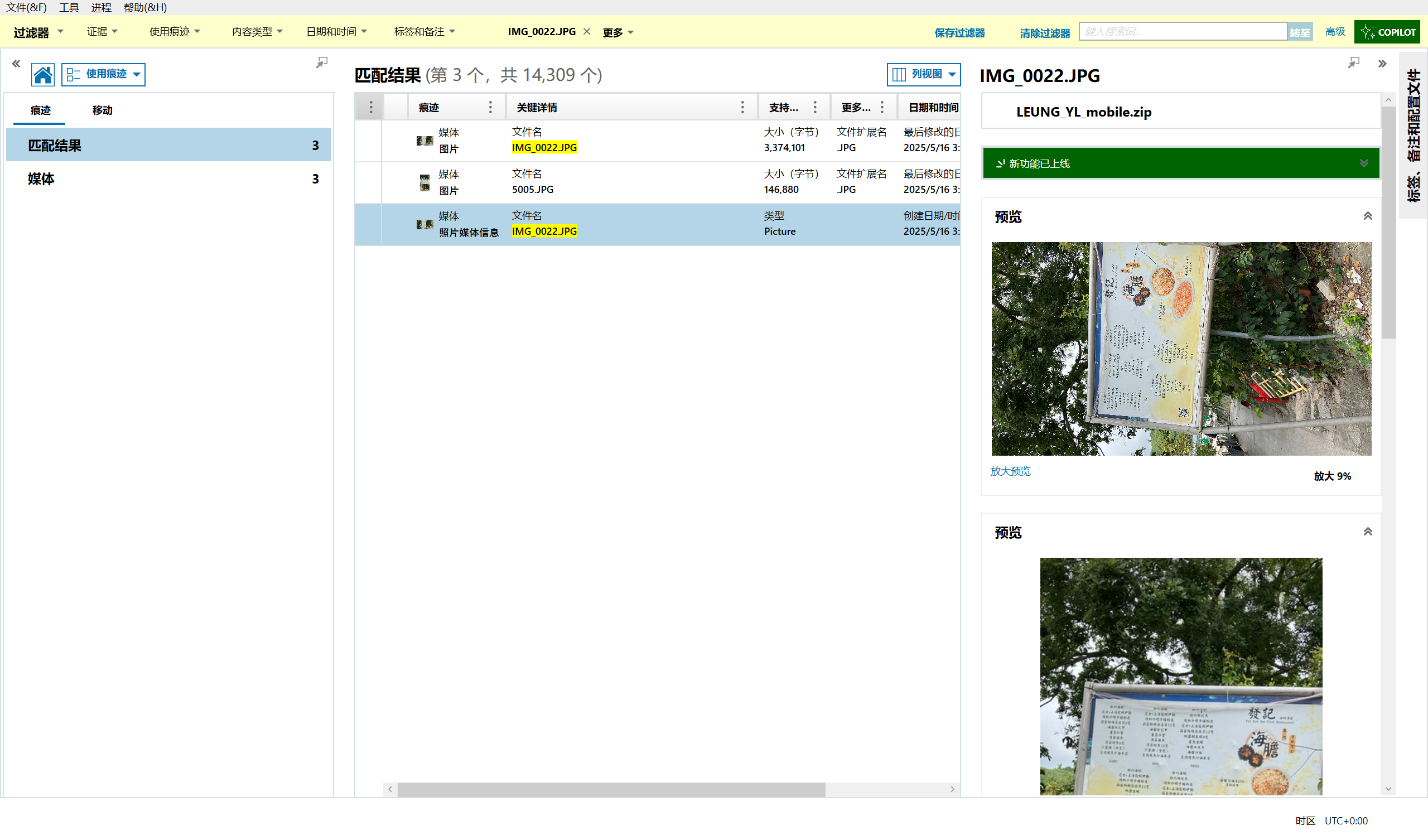

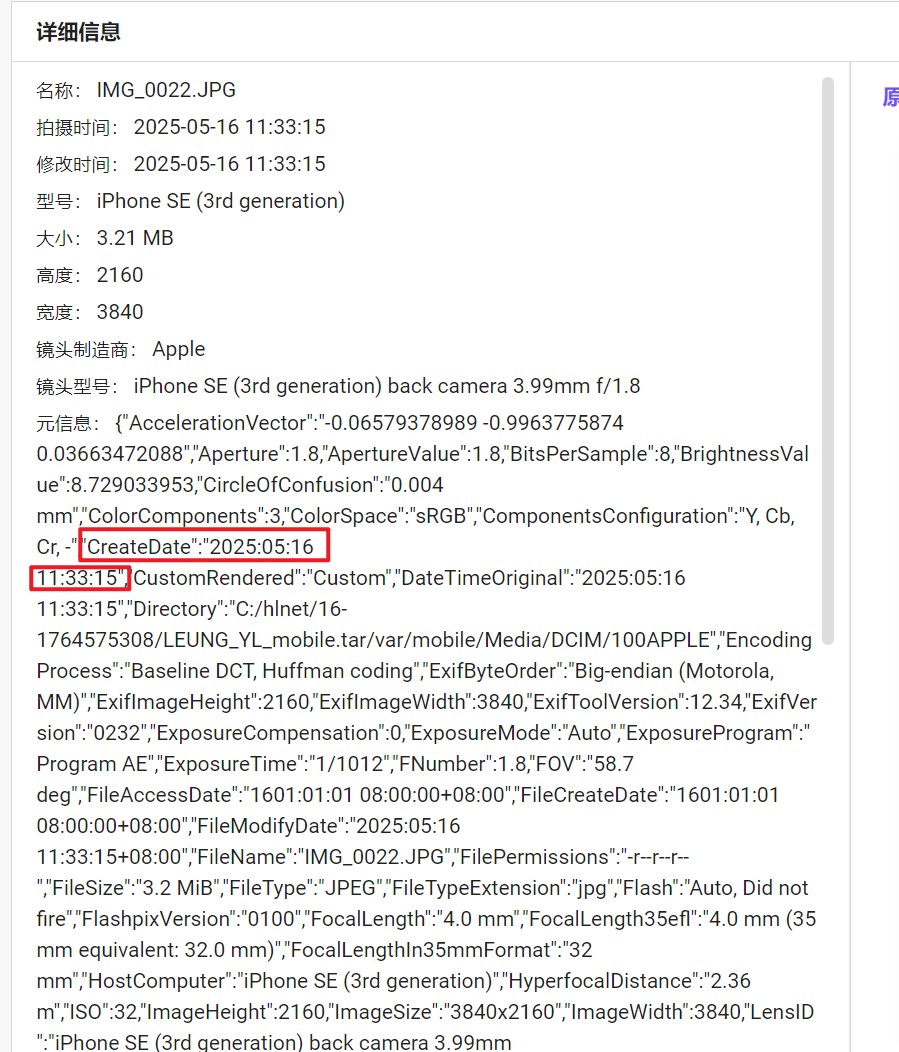

C66、文件IMG_0022.JPG的建立时间(GMT +08:00)是?(请以GMT +8时区及以下格式作答: yyyy-MM-dd HH:mm:ss)

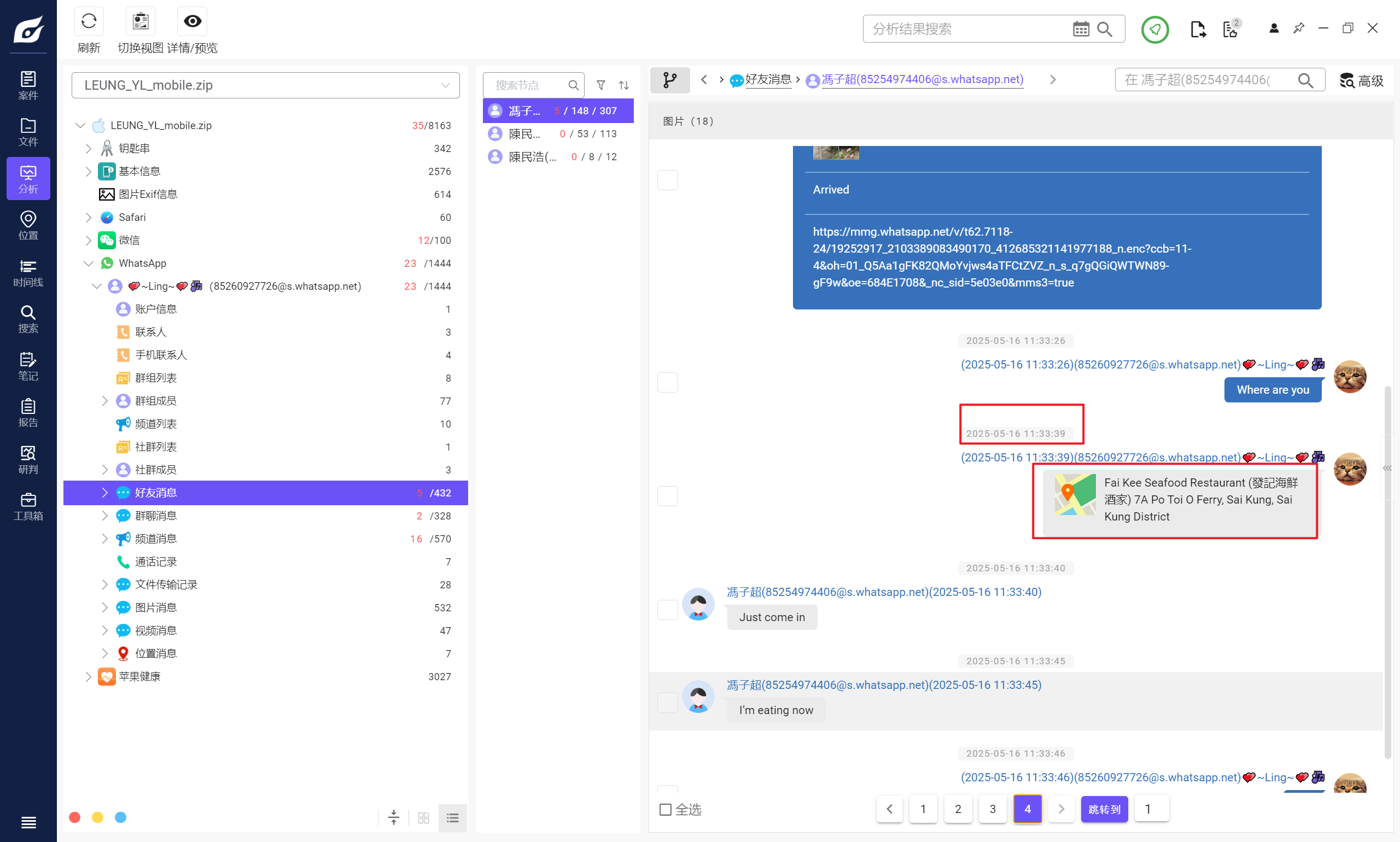

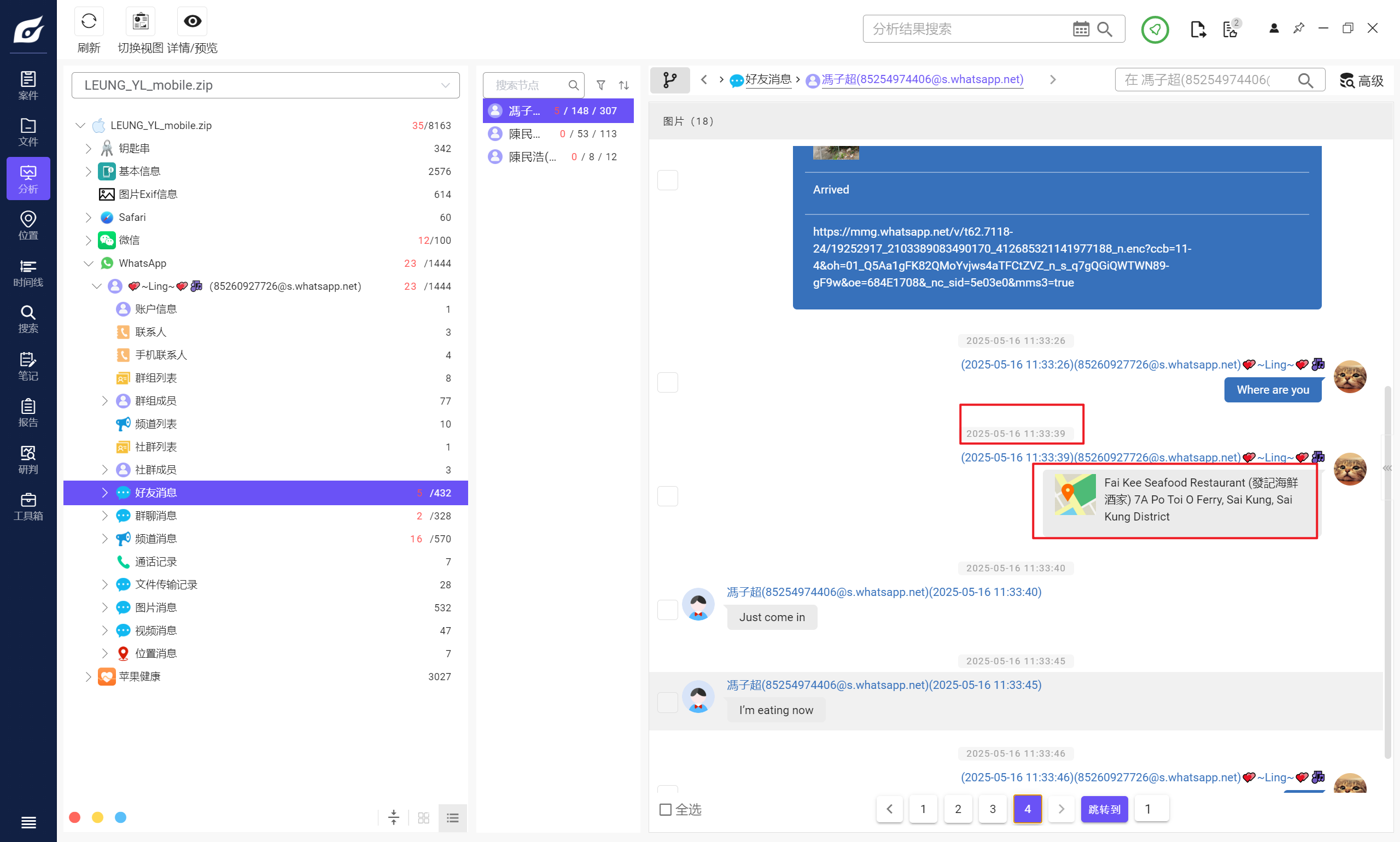

2025-05-16 11:33:1567、参考LEUNG_YL_Mobile.zip,在WhatsApp 与"85254974406@s.whatsapp.net"聊天对话中,于2025-05-16 11:33:39时的信息所传送的座标(WGS 84)是多少?(请以纬度,经度顺序及以下格式作答xx.xxxxxxxxxxxx, xxx.xxxxxxxxxxxx)

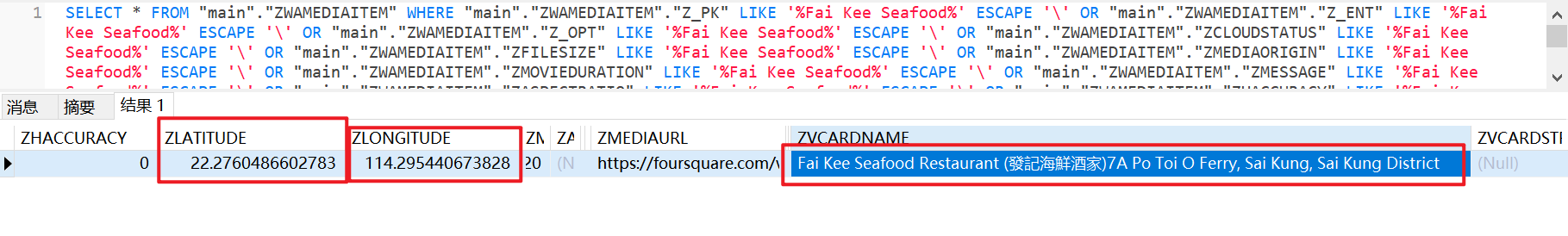

依旧要去ChatStorage.sqlite里找数据

22.2760486602783,114.29544067382868、参考LEUNG_YL_Mobile.zip,在WhatsApp 与 "85254974406@s.whatsapp.net"聊天对话中,于2025-05-16 11:33:39时的信息所传送的座标(WGS 84)所指的餐厅英文名称是? (请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

Fai Kee Seafood Restaurant69、参考LEUNG_YL_Mobile.zip,在WhatsApp 中聊天群组ID 120363401289578356里,于2025-04-29 08:31:02,机主传送了一个PDF 文件,该PDF的内容是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

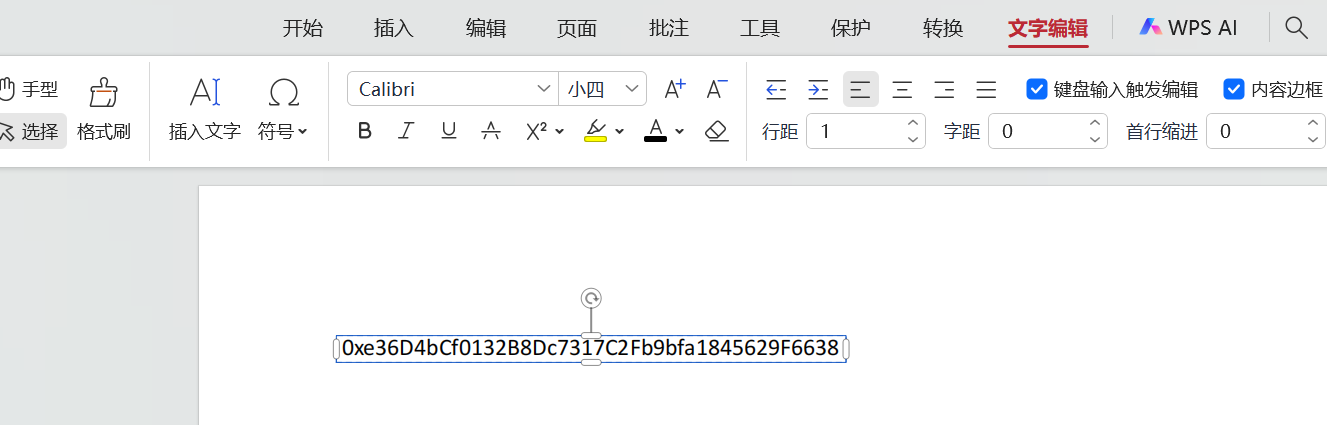

定位到IQ COIN

可以发现隐写了,改个字体颜色应该就可以了

(貌似是个钱包地址)

0xe36D4bCf0132B8Dc7317C2Fb9bfa1845629F663870、参考LEUNG_YL_Mobile.zip,在WhatsApp 中聊天群组ID 120363401289578356里,有多少个参加者?

A. 2

B. 3

C. 4

D. 5

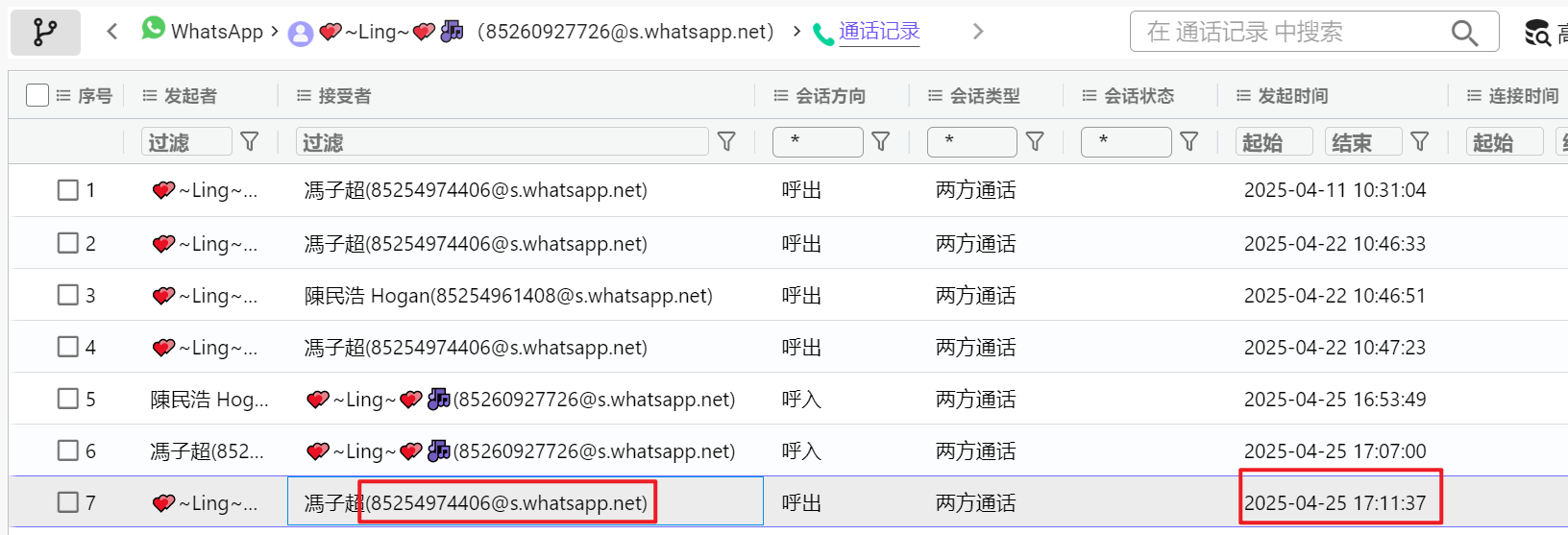

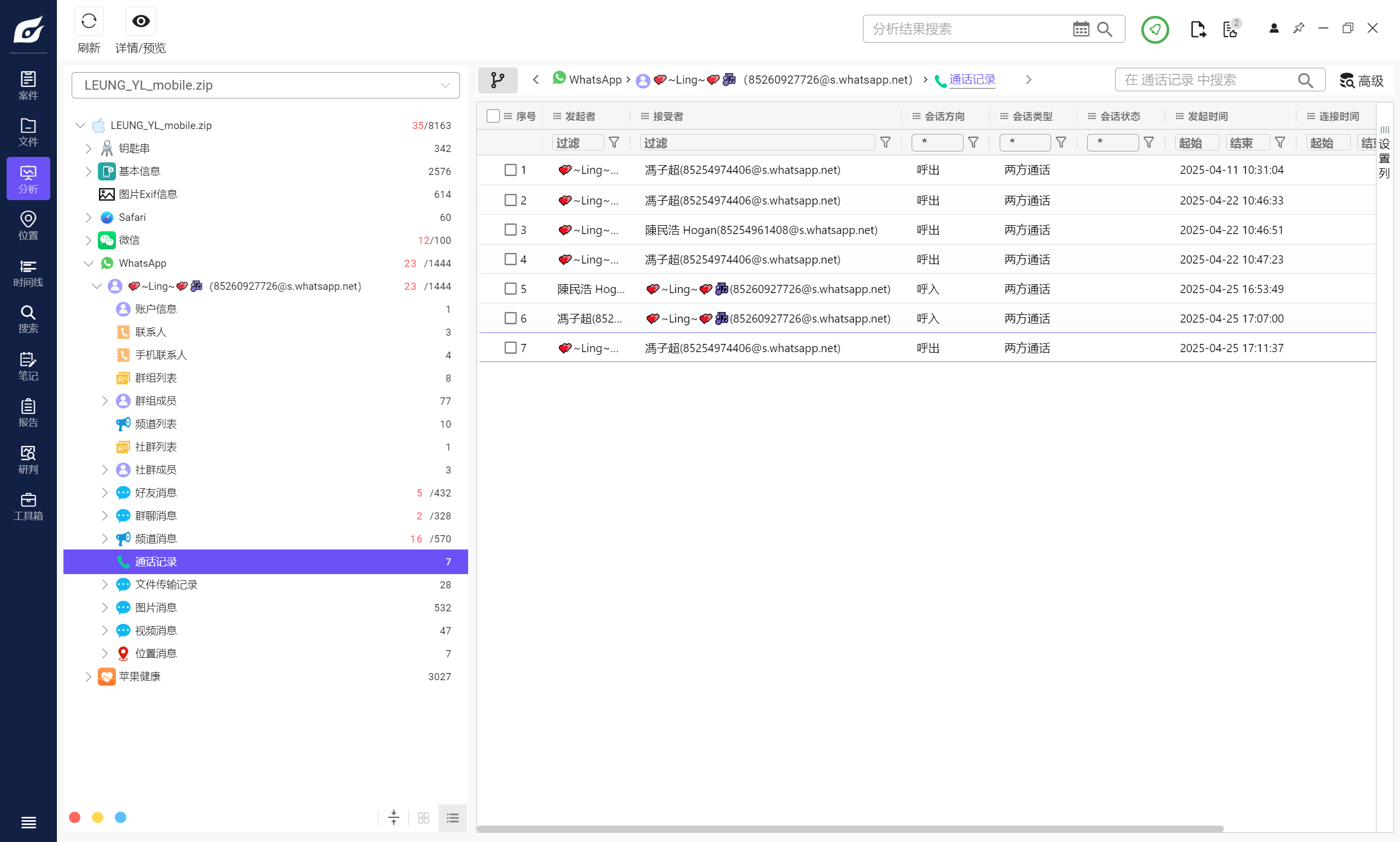

B71、参考LEUNG_YL_Mobile.zip,于2025-04-25 17:11:37 时使用WhatsApp 所拨打的手机号码是多少?

A. 85254962307

B. 85254961408

C. 85254974406

D. 85254993306

C72、参考LEUNG_YL_Mobile.zip,总共有多少个WhatsApp的通话记录? (包括拨打、接收及未接来电)

A. 4

B. 5

C. 6

D. 7

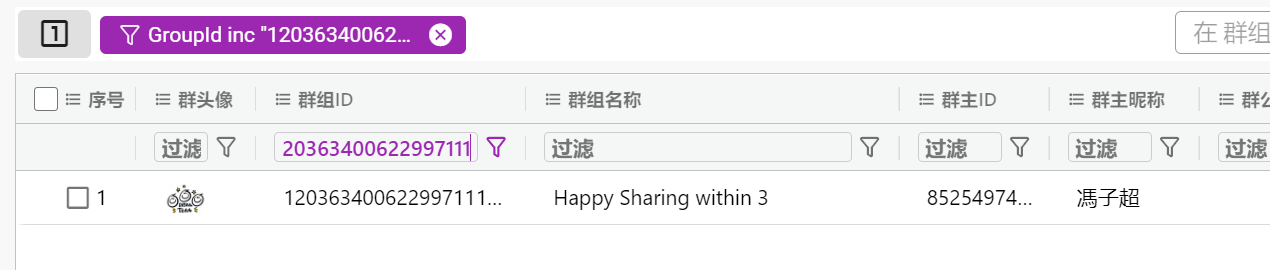

D73、参考LEUNG_YL_Mobile.zip,WhatsApp 聊天群组ID 120363400622997111 的群组名称是?

A. Investors

B. Foodies

C. We are 3

D. Happy Sharing within 3

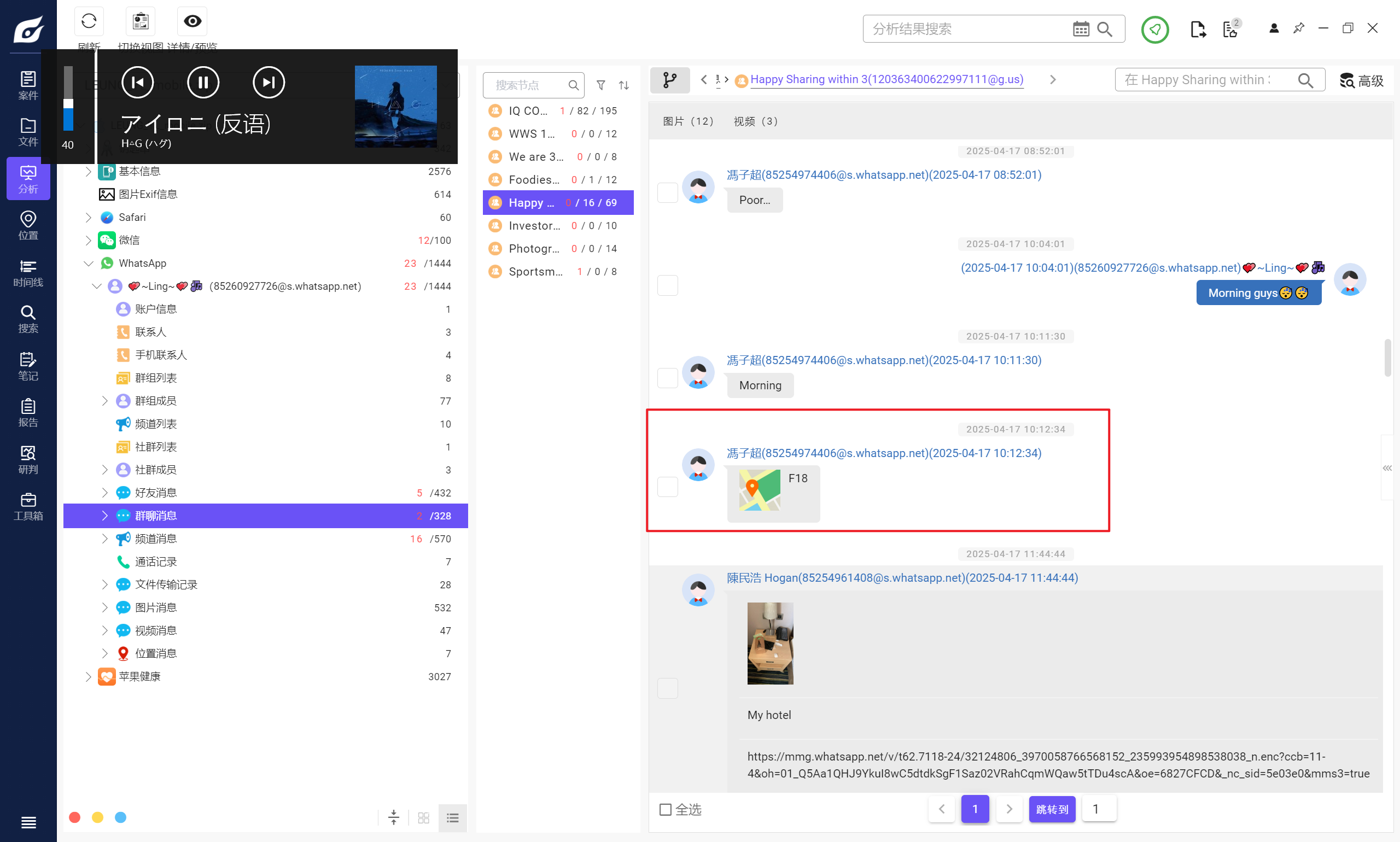

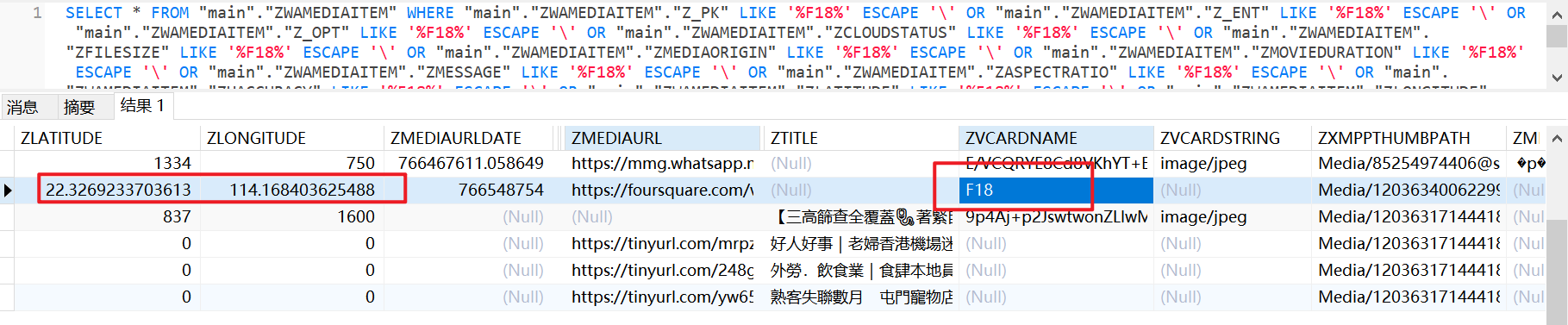

D74、参考LEUNG_YL_Mobile.zip,WhatsApp 聊天群组Happy Sharing within 3 于2025-04-17 10:12:34 传送的WGS 84座标是多少?

A. 22.323436345441, 113.276894376508

B. 22.326923370361, 114.168403625488

C. 21.239876452236, 115.925422314543

D. 20.124955642236, 114.168403625488

依旧数据库

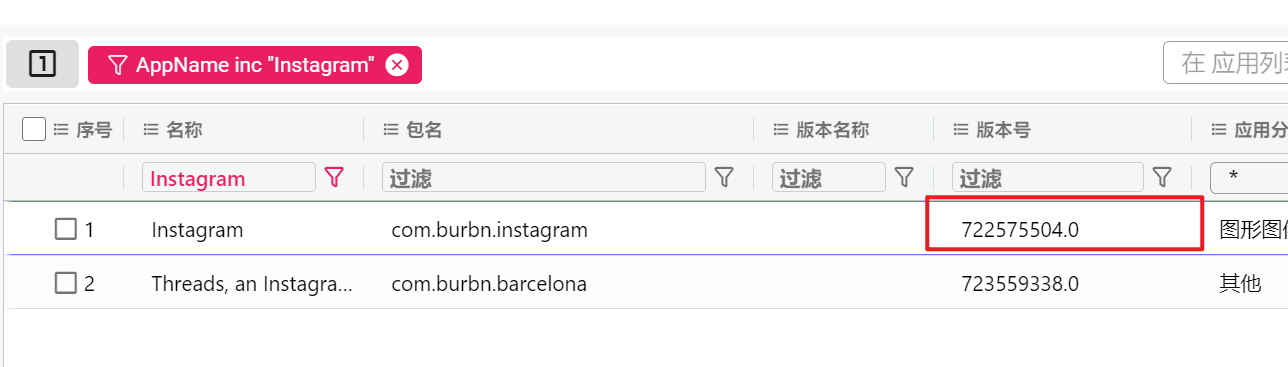

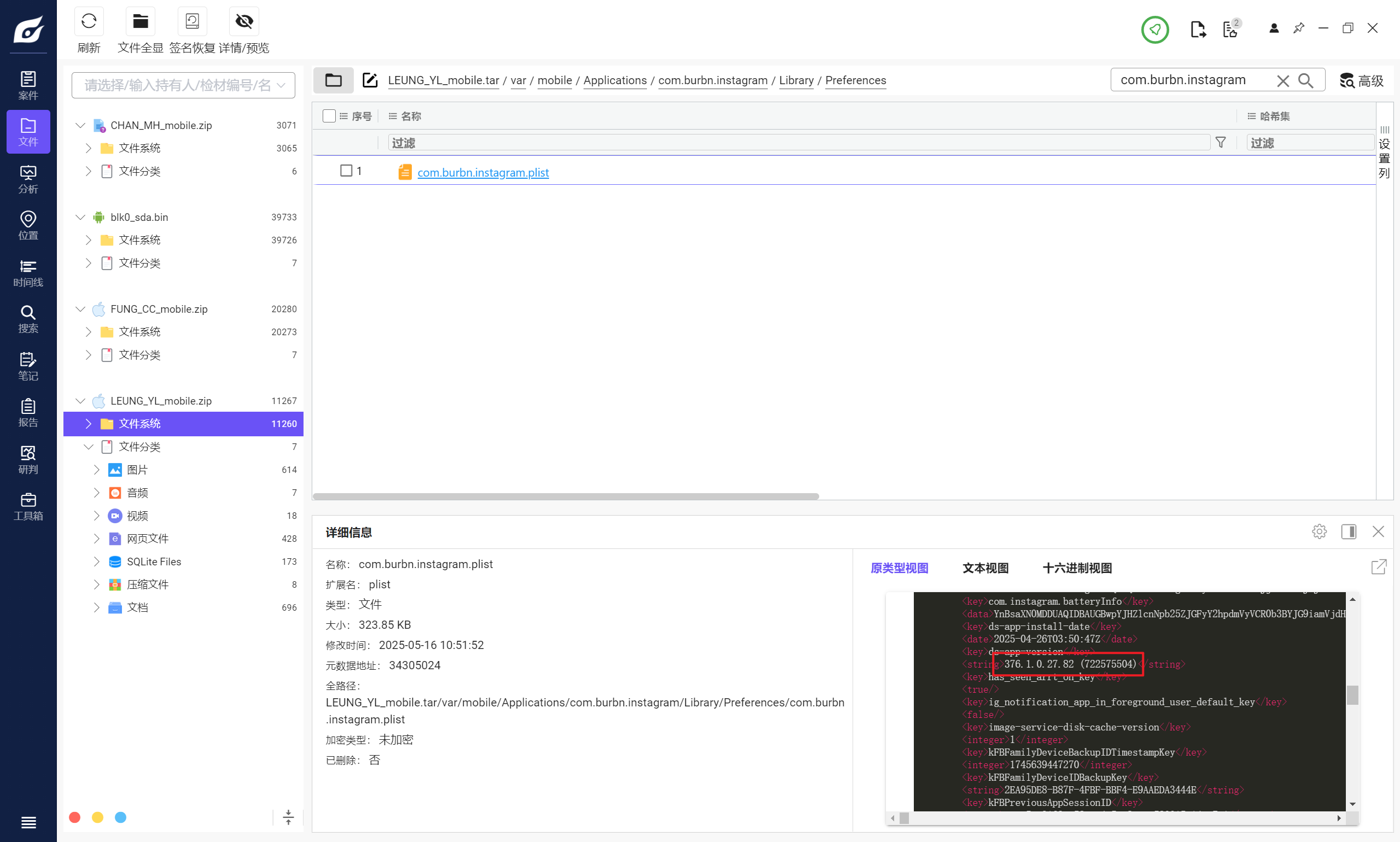

B75、参考LEUNG_YL_Mobile.zip,Instagram 的版本是?

A. 375.2.0.15.82 (722575504)

B. 376.1.0.14.56 (722575504)

C. 376.1.0.27.82 (722575504)

D. 376.0.0.17.23 (722575504)

这里只能看到722575504

在/var/mobile/Applications/com.burbn.instagram/Library/Preferences/com.burbn.instagram.plist

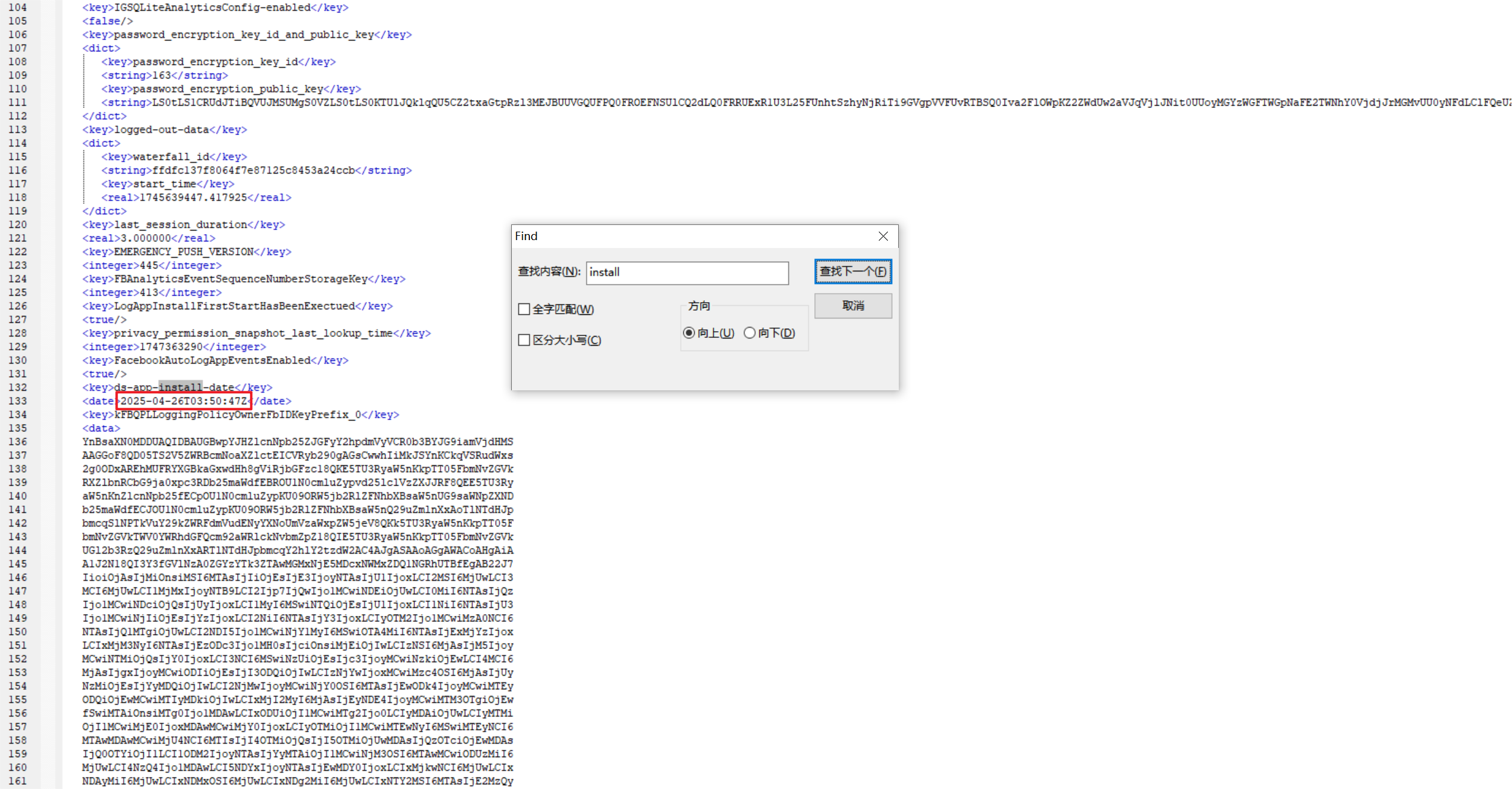

C76、参考LEUNG_YL_Mobile.zip,社交媒体软件Instagram 的安装时间?(请以GMT+8时区及格式YYYY-MM-DD hh:mm:ss作答)

/var/mobile/Applications/com.burbn.instagram/Library/Preferences/com.burbn.instagram.plist

2025-04-26T03:50:47Z

还得转换一下UTC+8

2025-04-26 11:50:47

2025-04-26 11:50:47U盘

跟据你的分析,警察在香港西贡蕉坑,找到一个行李箱,内藏一名女子尸体,身上没有任何身份证明文件,裤袋内搜获一个U盘,根据法医初步检验,死者头部及颈部有明显瘀伤,相信曾发生激烈争执,死因为气管受压导致窒息,死亡时间相信是在2025-05-16 0900时至1000时 。调查人员初步检查这个U盘,没有发现可疑资料,现在交由你进行电子数据鉴定工作。请参考参赛材料LEUNG_YL_USB.E01,回答以下问题

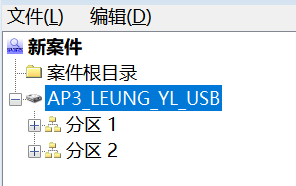

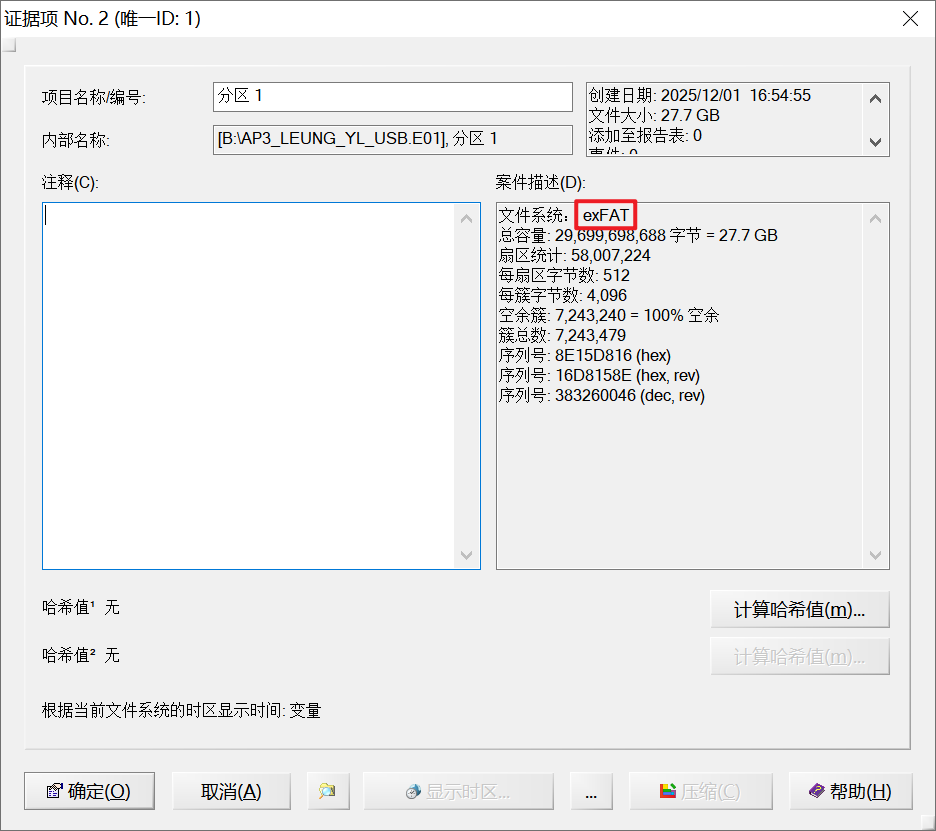

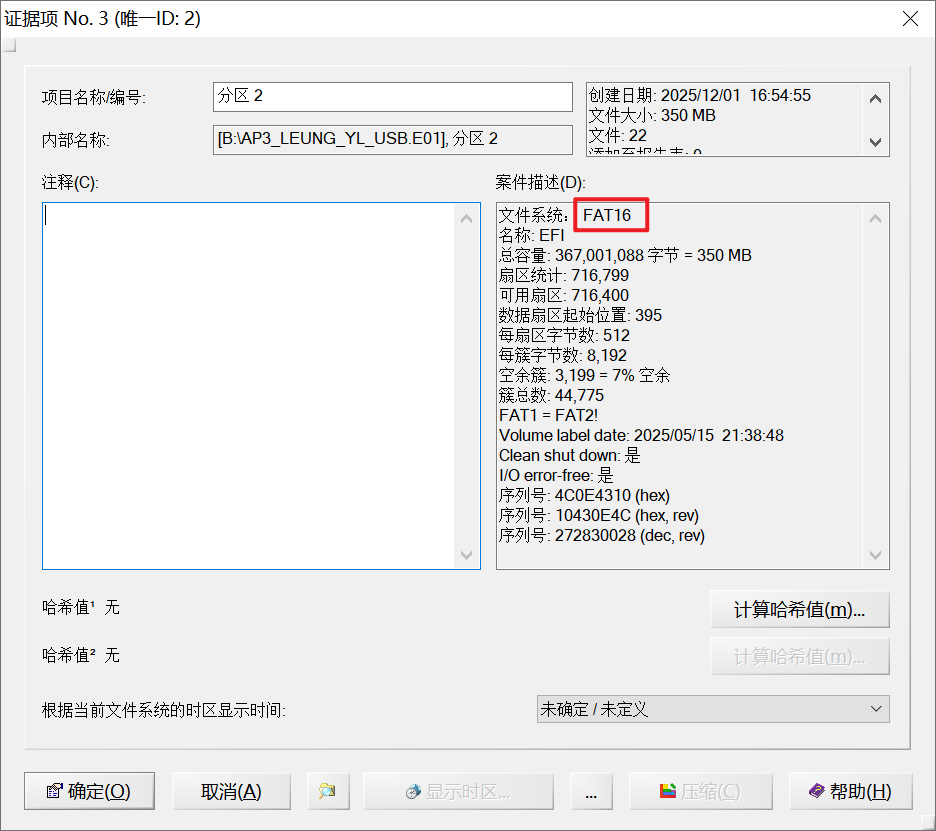

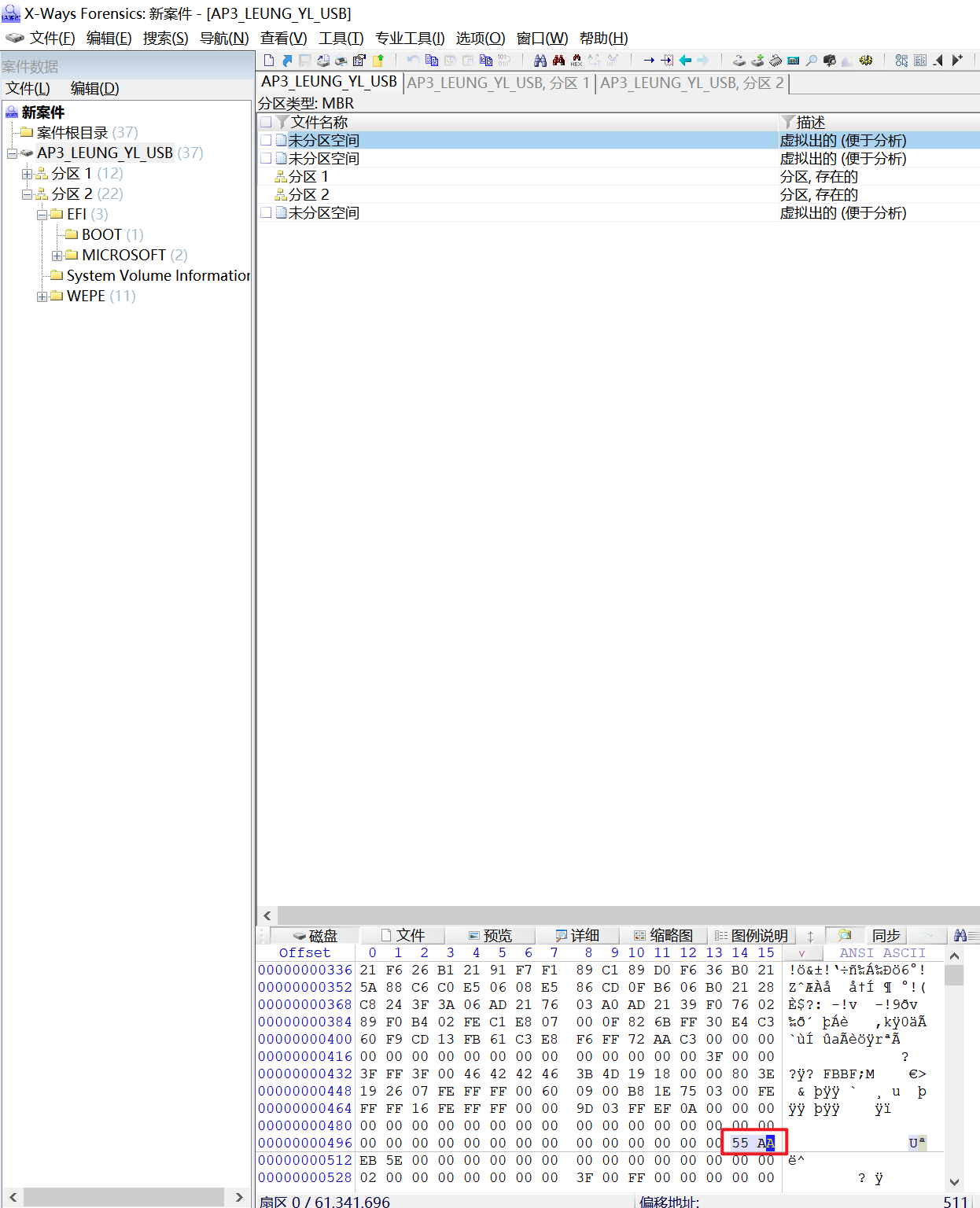

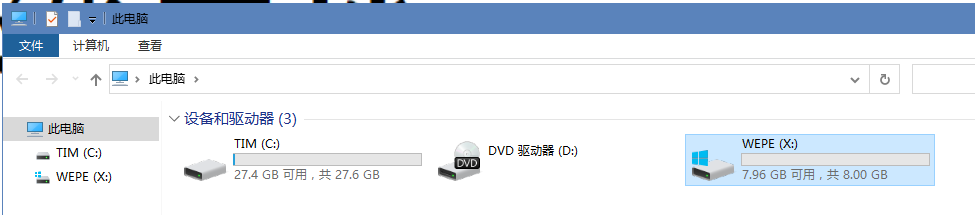

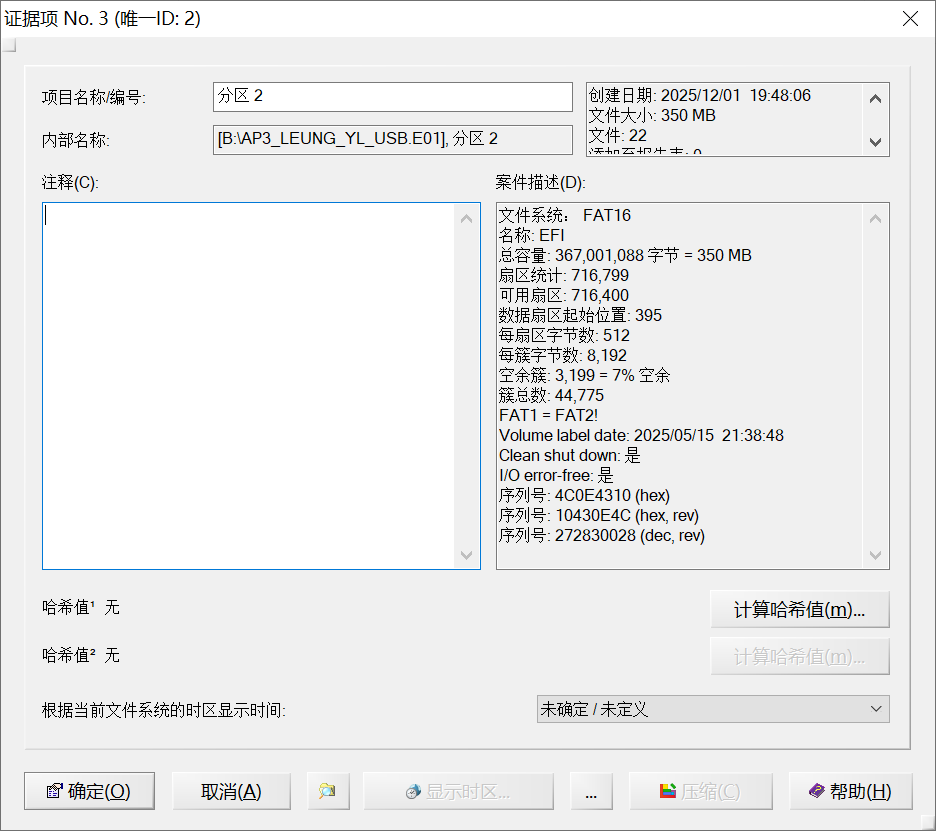

77、这个U盘里有多少个分区?(请以阿拉伯数字作答)

278、参考LEUNG_YL_USB.E01,这个U盘里的分区结构是什么?(请以英文大写作答)

MBR79、参考LEUNG_YL_USB.E01,以下哪项描述是正确的?

i) U盘的总容量是16GB

ii) 文件系统包括 FAT32、exFAT 和 NTFS

iii) exFAT 分区的容量是 16GB

iv) 分区标签名是 "SanDisk"

A. 只有 i) 和 ii)

B. 只有 i) 和 iii)

C. 只有 ii) 和 iv)

D. 以上皆非

总容量为:29.3GB

就两个文件系统

由上图也可知,exFAT 分区的容量是 27.7GB

做到这里其实也知道应该选D了,不过iv)应该怎么看呢

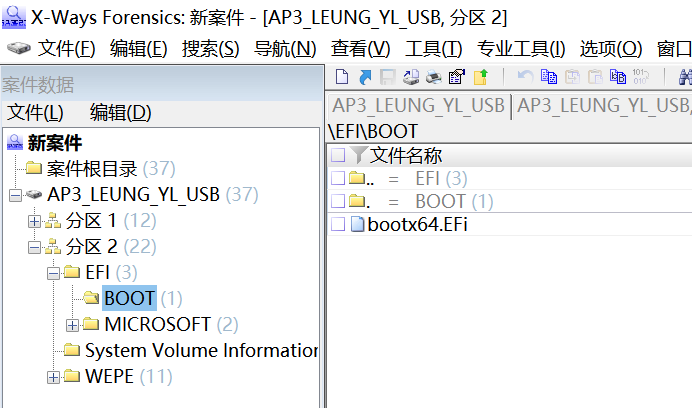

在第一个分区以55 AA结尾,证明可以用BIOS引导

同时拥有efi文件,也可利用UEFI引导

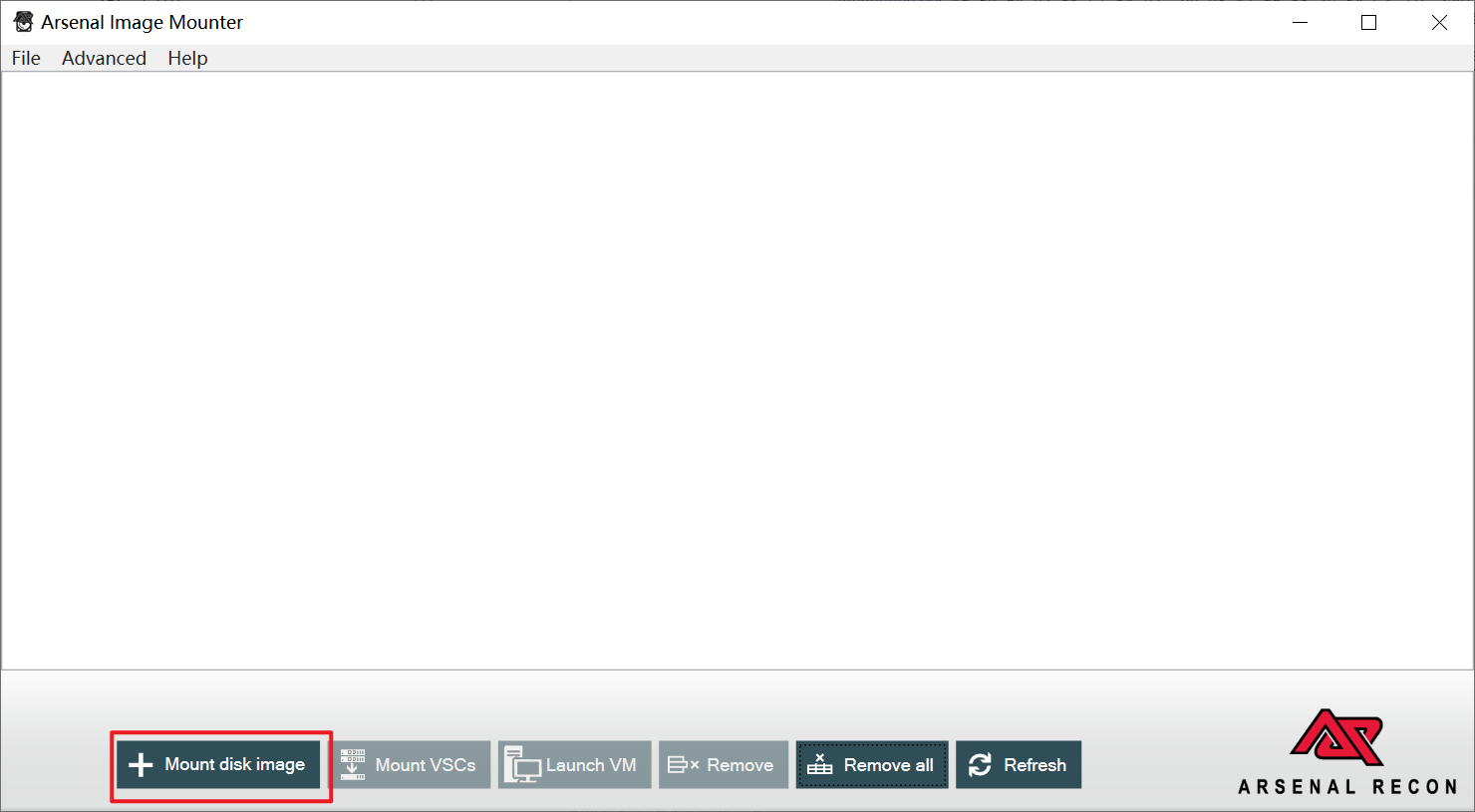

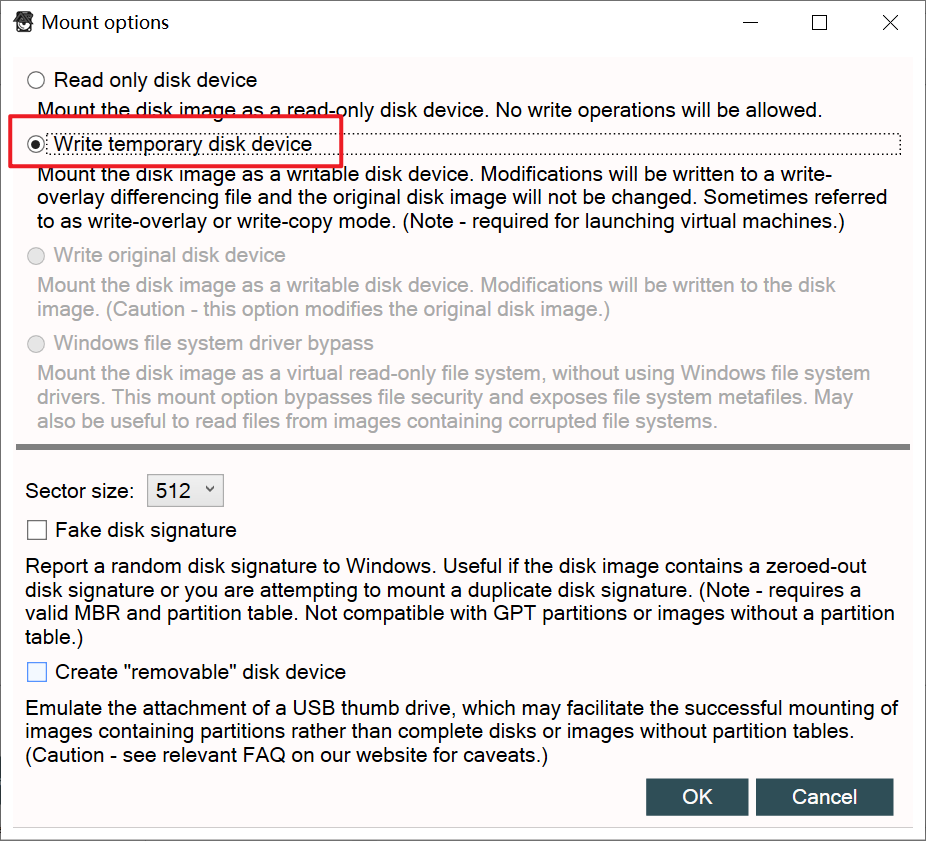

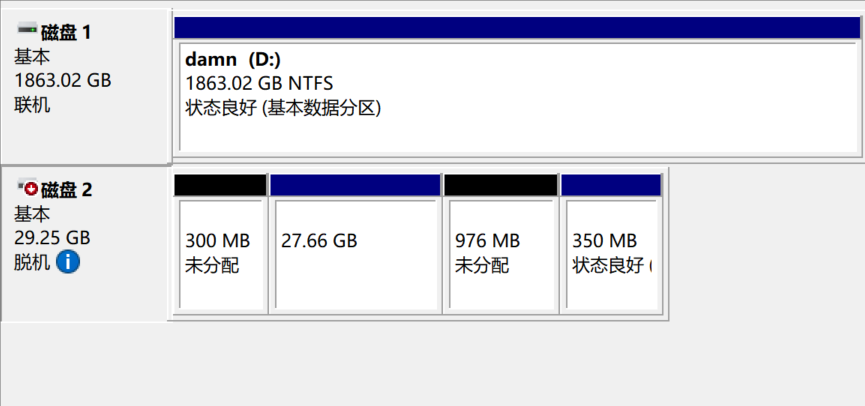

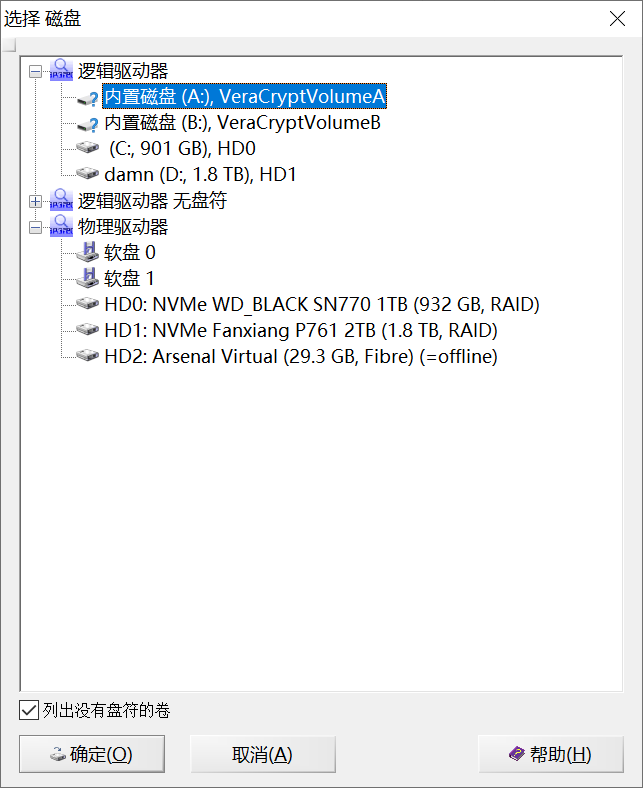

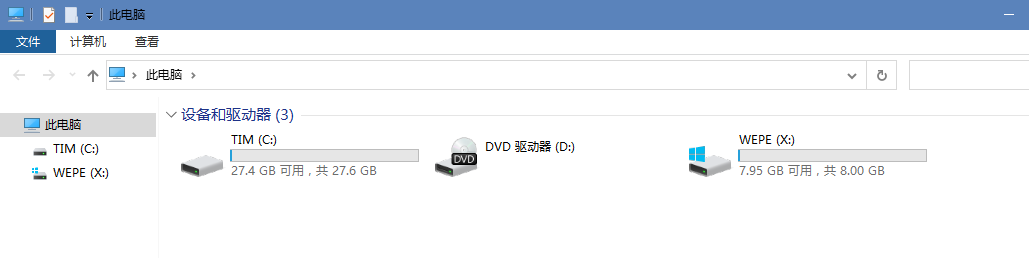

接下来用ArsenalImageMounter软件进行挂载,以管理员身份运行

勾选写入

选择是,可写入

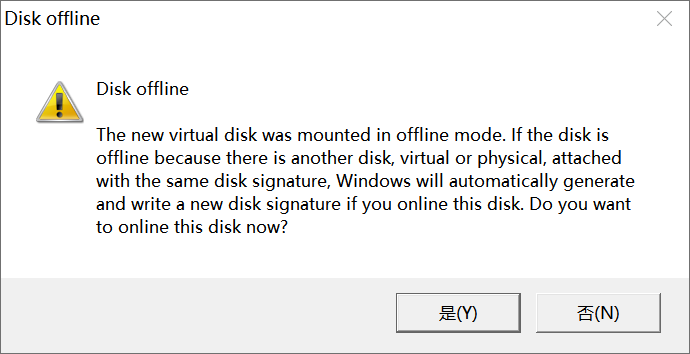

选择否,不要让磁盘联机,使其脱机,不然会影响后续操作,显示占用

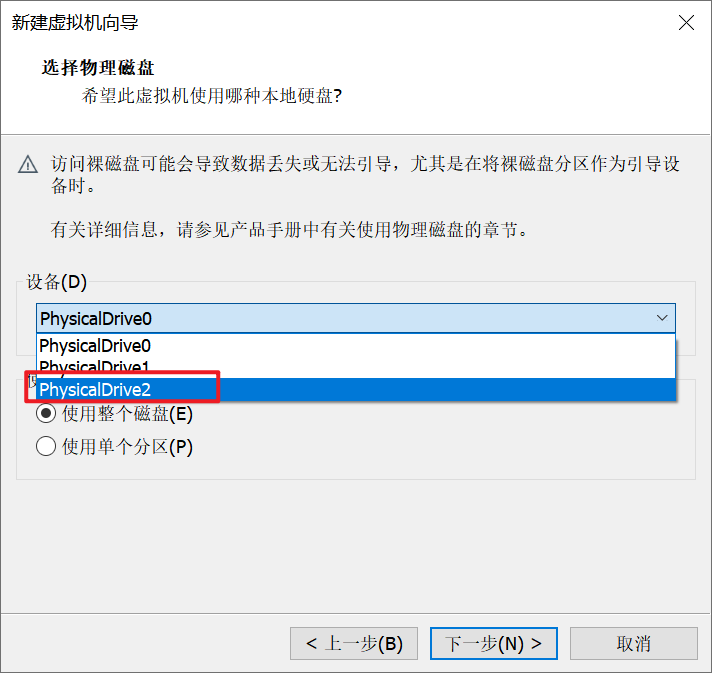

磁盘管理里出现磁盘二且脱机就可以了

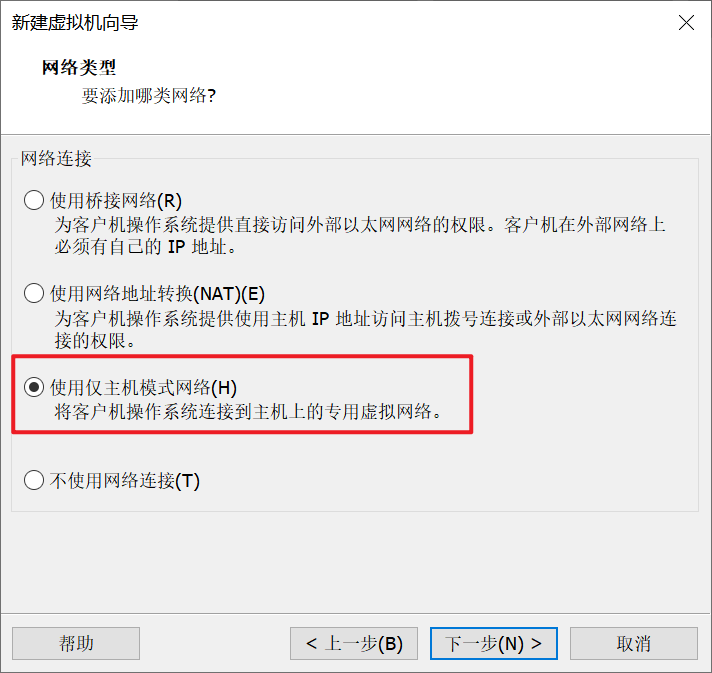

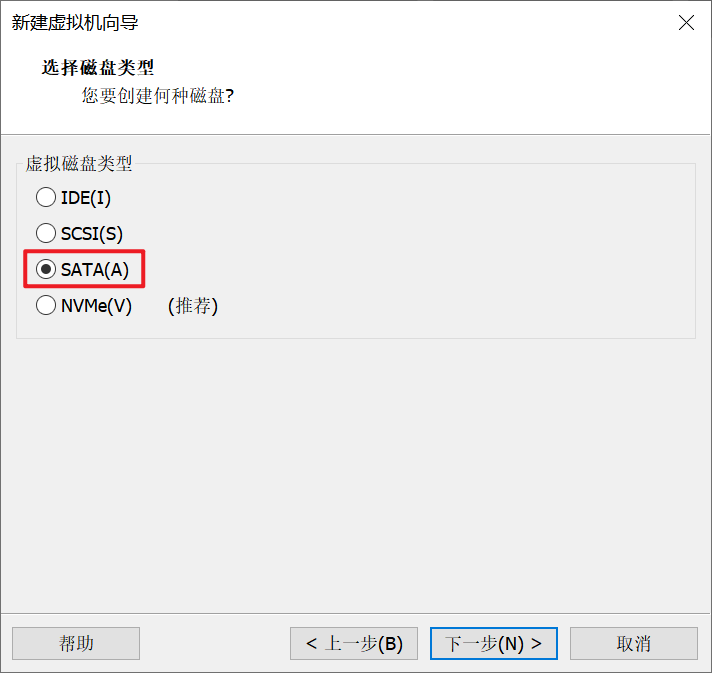

接下来就是新建虚拟机,以管理员身份运行VMware,这里选择仅主机

这里选择SATA,因为比较通用

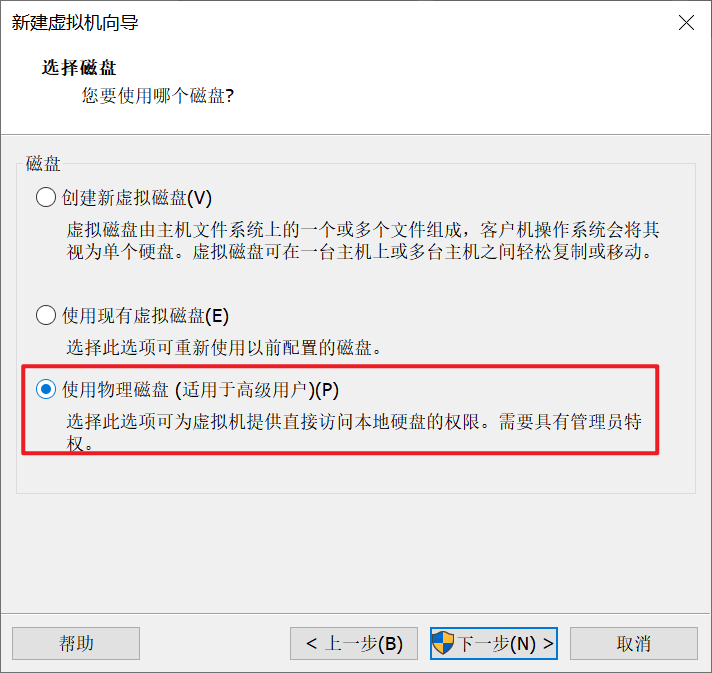

选择使用物理磁盘

根据前面在磁盘管理看到的磁盘2,这里选择PhysicalDrive2

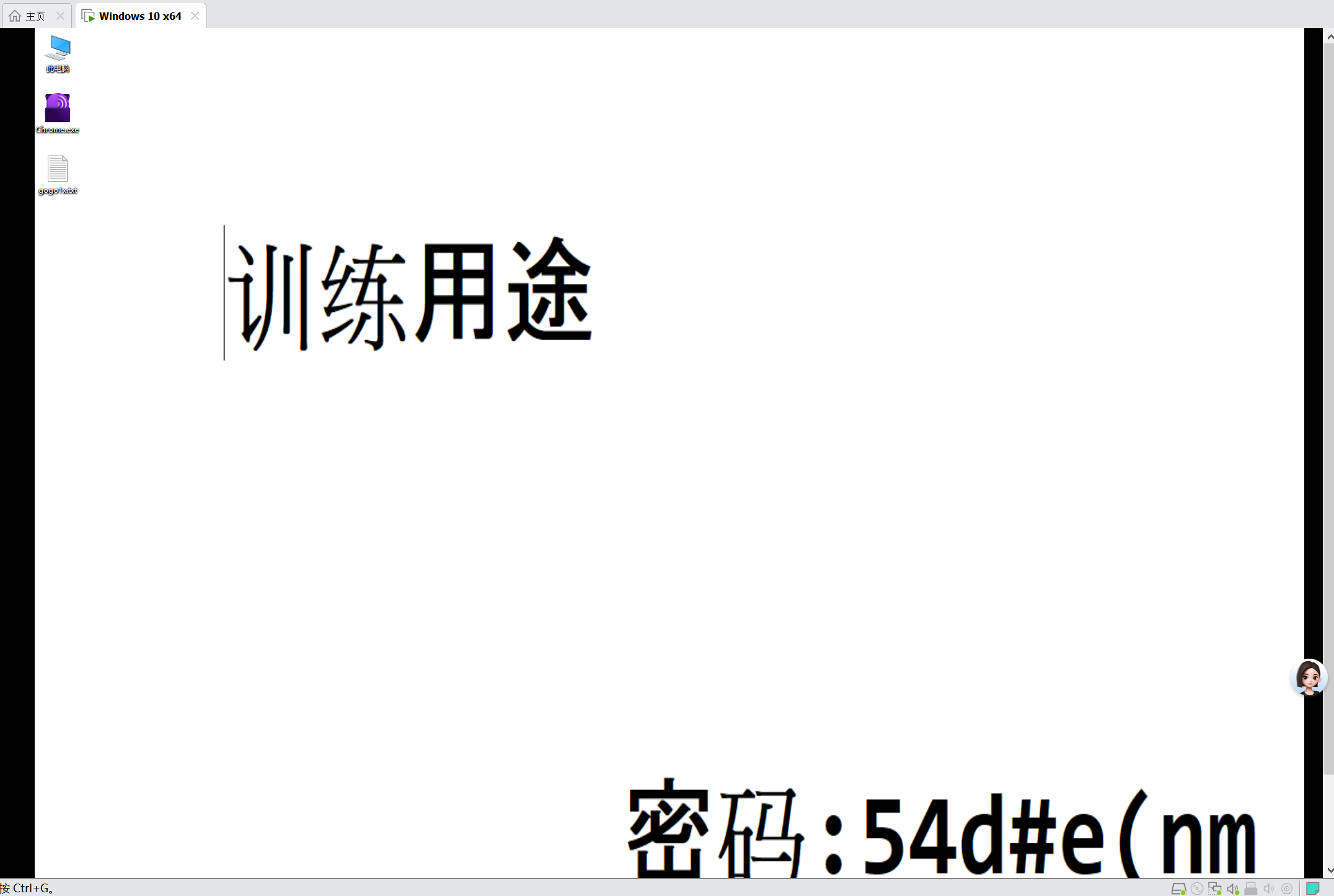

然后就能成功进去啦

这里卷标是TIM

D80、参考LEUNG_YL_USB.E01,以下哪项描述是正确的?

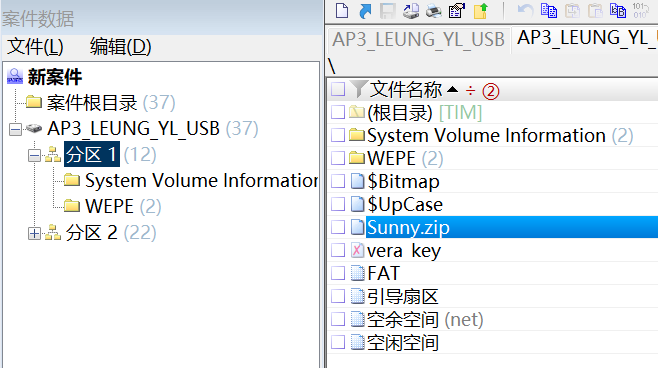

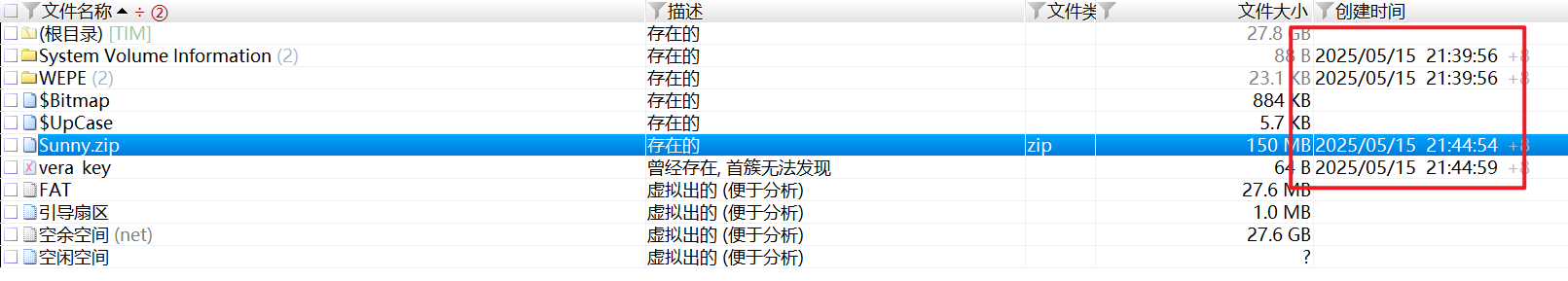

i) 此U盘曾连接到一台名为 "PC" 的电脑

ii) U盘内存有一个已加密的压缩文件

iii) 已加密的压缩文件的创建日期系 2025-05-15

A. 只有 ii)

B. 只有 iii)

C. 只有 ii) 和 iii)

D. 以上皆是

这里有一个压缩包,需要密码

日期也对的上

至于是否连接过一台名为PC的电脑,不得而知

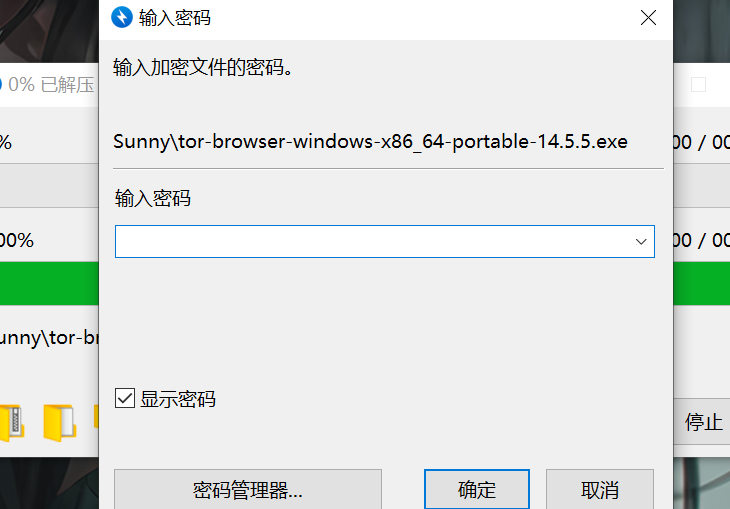

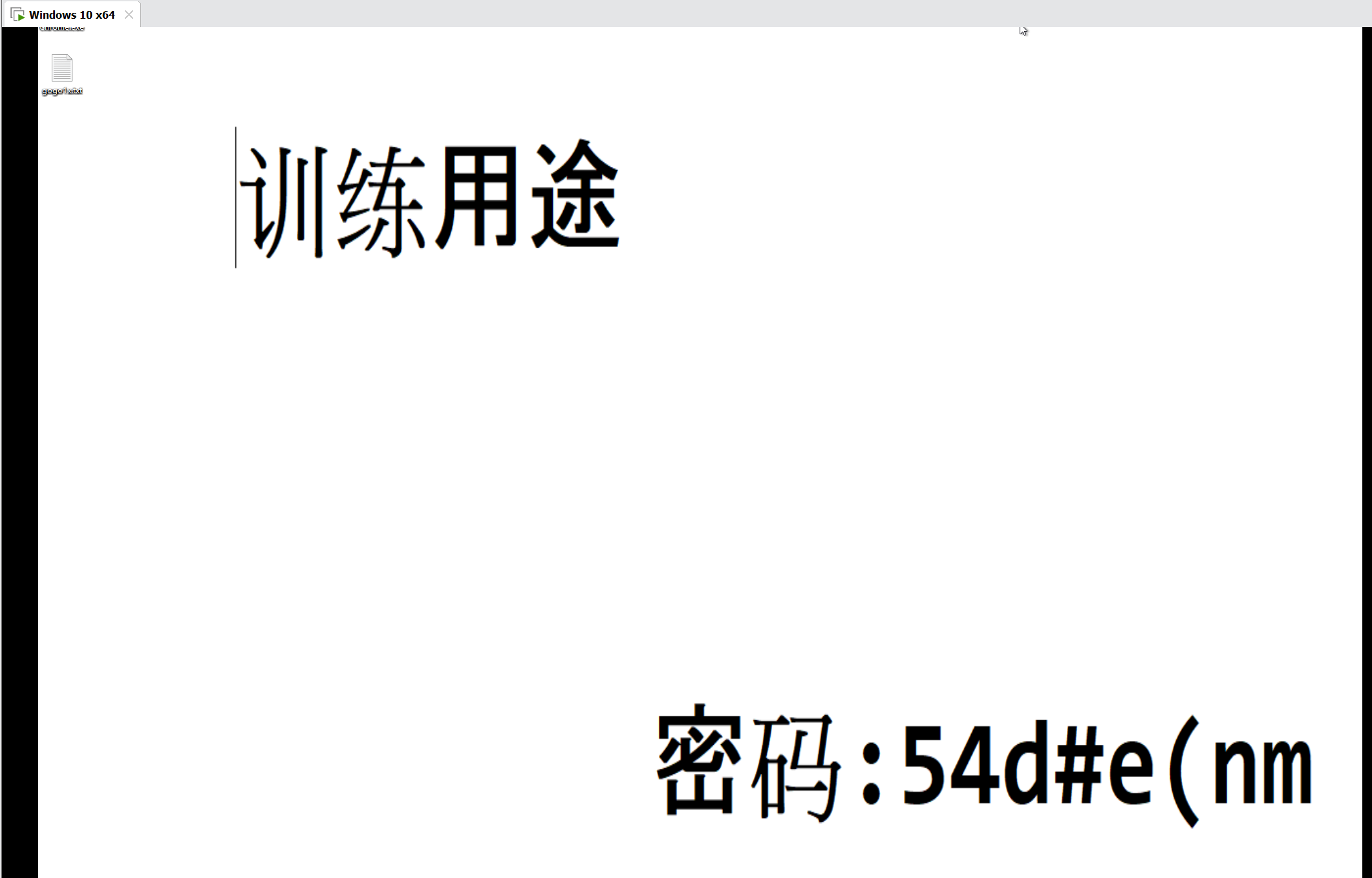

C81、承上题,该压缩文件的解压密码是多少?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

仿真进去就是一个大密码,可以拿去解密试试

成了

54d#e(nm82、参考LEUNG_YL_USB.E01,以下哪项描述是正确的?

i) 这是一个可引导U盘

ii) 有一个分区标签名为 "EFI"

iii) 卷标日期为 2025-05-15 (UTC +8)

iv) 有一个分区的总容量小于 500 MB

A. 只有 i)

B. 只有 i) 和 ii)

C. 只有 i), iii) 和 iv)

D. 以上皆是

U盘开篇我们就说了这是一个引导盘

这个名称为EFI的总容量小于500MB

综上,以上皆是

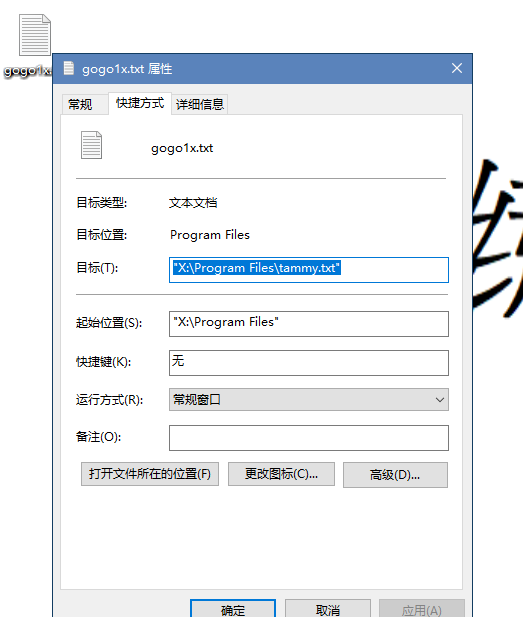

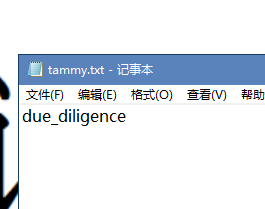

D83、tammy.txt文件的内容是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

可以看到桌面上那个神秘txt快捷方式指向的就是tammy.txt

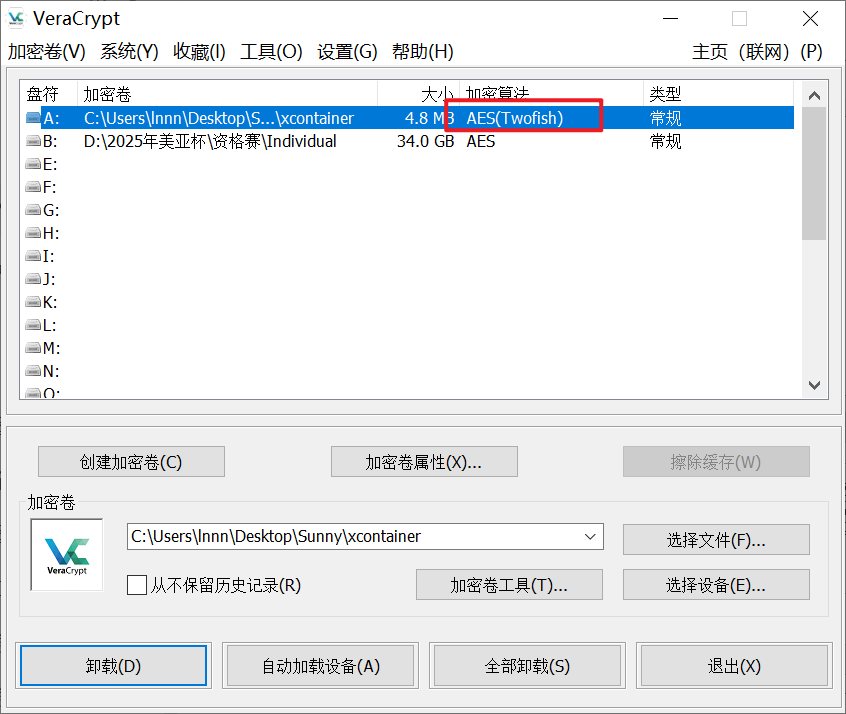

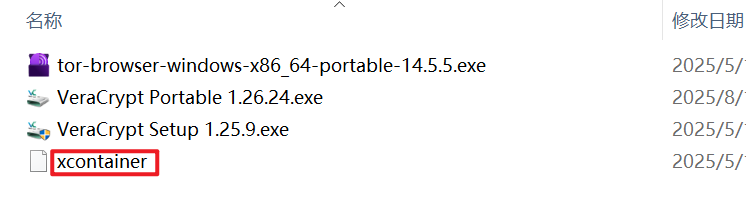

due_diligence84、文件"xcontainer"的加密算法是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

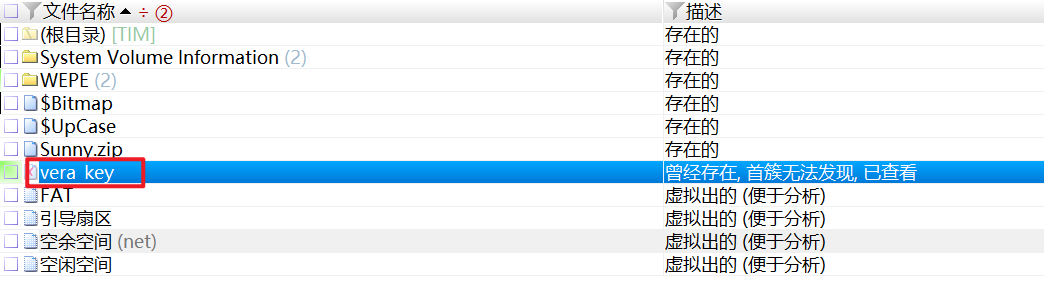

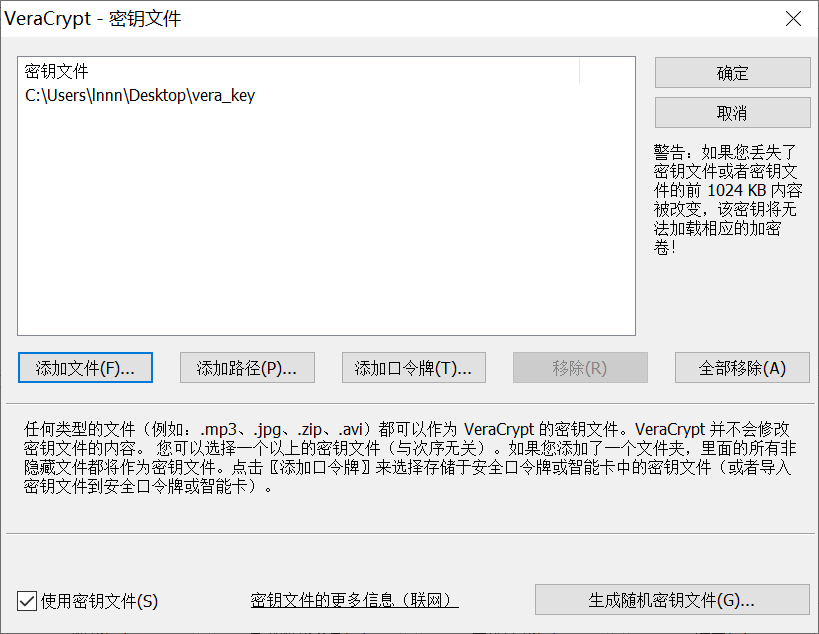

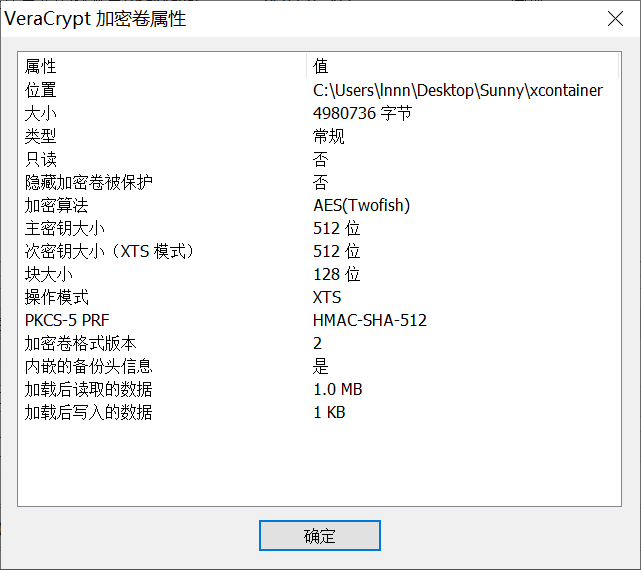

sunny.zip解压后是一个加密容器

同时还有一个vera

密码肯定就在这里面

发现不可读,尝试用密钥挂载

挂载成功后会有一个加密算法

AES(Twofish)85、分析文档"xcontainer"的属性。关于此磁盘镜像,以下哪项是正确的?

i) 大小为 4943872 字节

ii) 文件系统是 FAT

iii) 没有嵌入式备份头

iv) 块大小为 128 位

A. 只有 i) 和 ii)

B. 只有 ii) 和 iv)

C. 只有 ii), iii) 和 iv)

D. 以上皆是

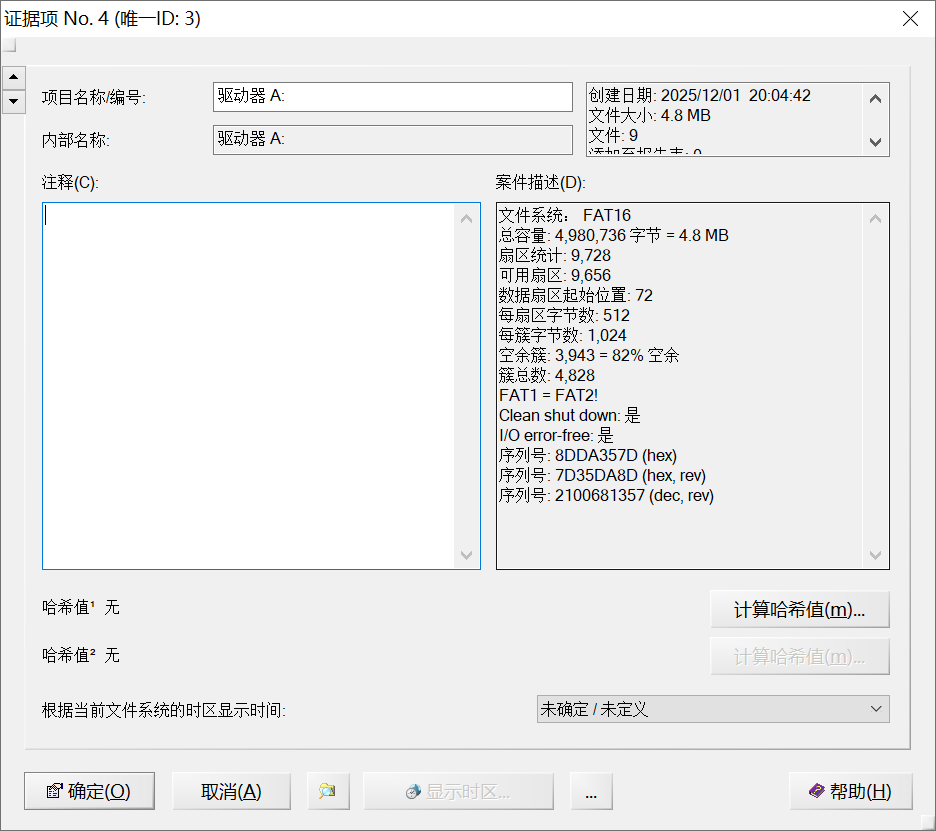

用Xway挂载物理磁盘

查看属性

大小为4980736字节

文件系统是FAT16

块大小和嵌入式备份头要在vc里看

块大小为128位

存在内嵌的备份头信息

B86、WinPE 启动后,系统会自动将核心映像挂载在哪个虚拟机?

A. C:

B. D:

C. X:

D. Z:

仿真了就知道系统盘是X:

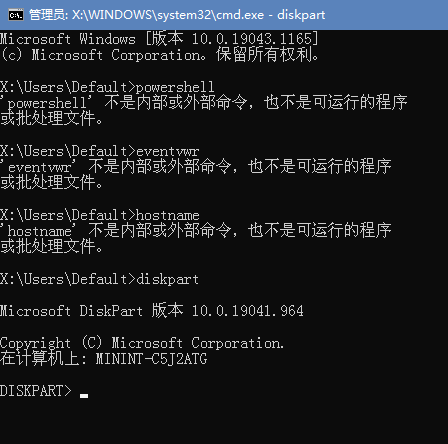

C87、下列哪些 Windows PE 指令在预设环境下无法执行?

i) Powershell

ii). Eventvwr

iii). Hostname

iV). Diskpart

A. 只有 i) 和 ii)

B. 只有 iii) 和 iv)

C. 只有 i), ii) 和 iii)

D. 以上皆是

自己试试就知道了

只有 iv) 可以

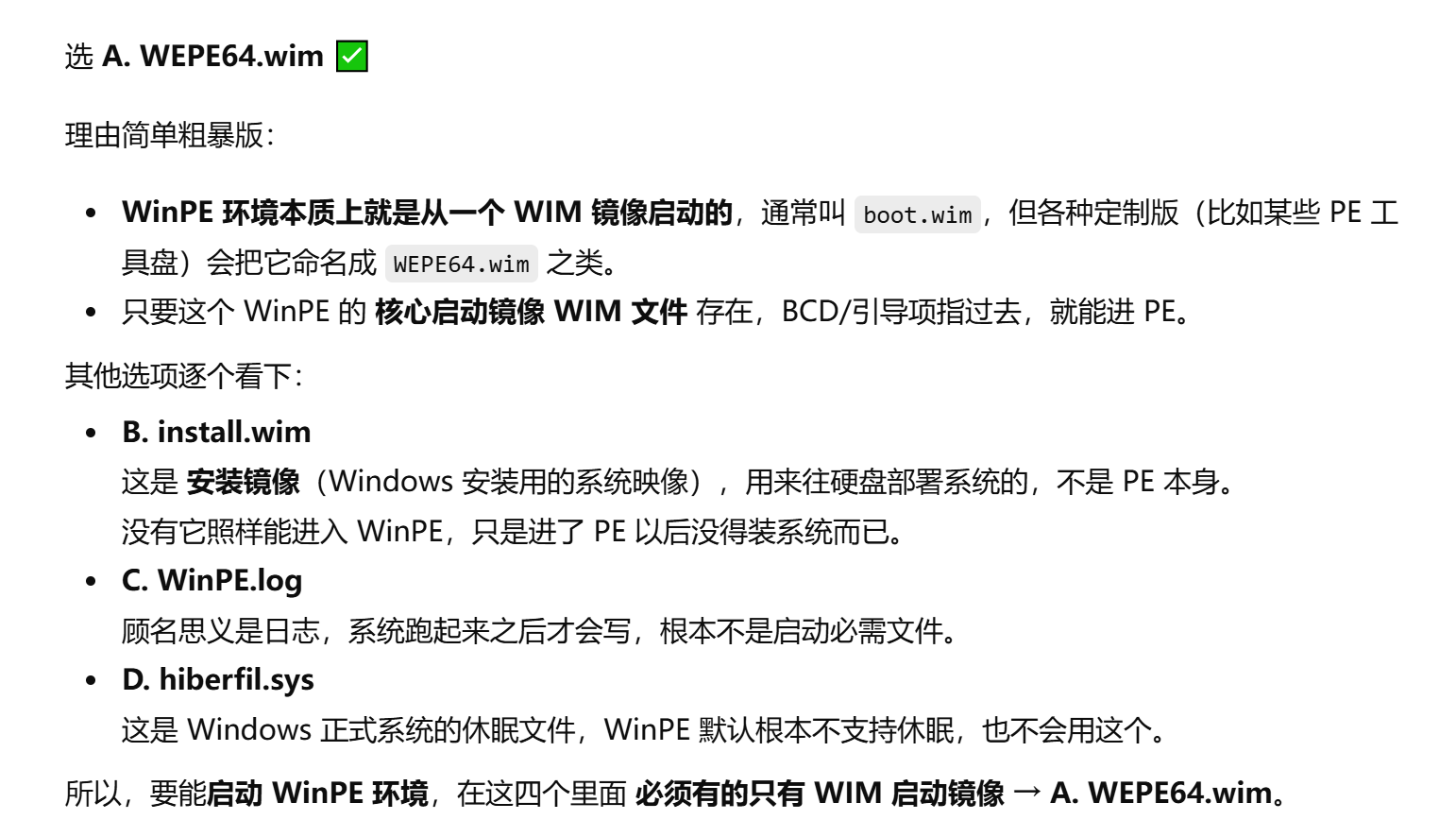

C88、必须包含哪个文件,才能启动 Windows PE环境?

A. WEPE64.wim

B. install.wim

C. WinPE.log

D. hiberfil.sys

常识,不过还是贴一下ai的回复来帮助不会的宝子

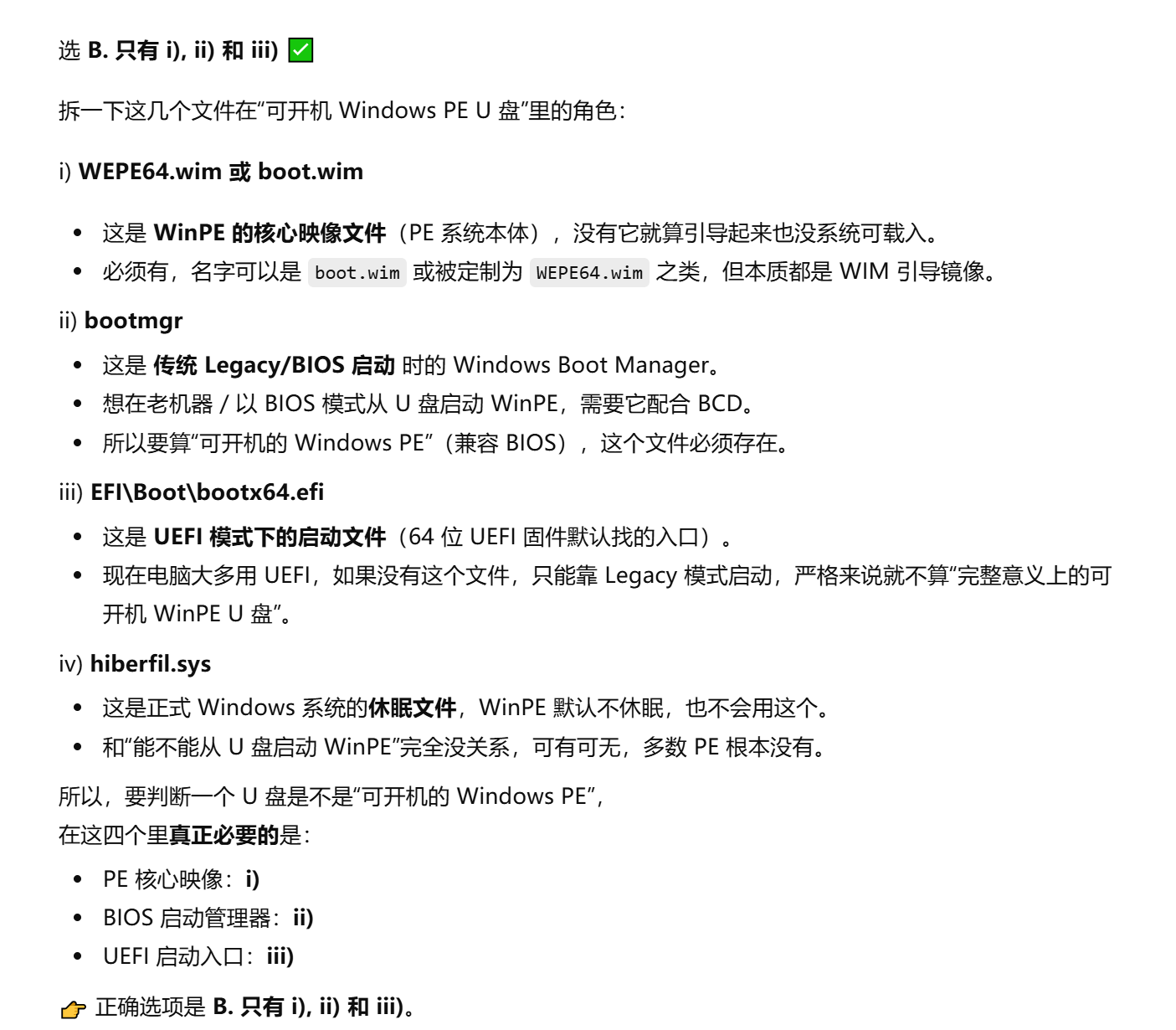

A89、若要判断一个U盘是否为可开机的Windows PE,以下哪些文件必须存在?

i) WEPE64.wim 或 boot.wim

ii) bootmgr

iii) EFI\Boot\bootx64.efi

iv) hiberfil.sys

A. 只有 ii 和 i

B. 只有 i), ii) 和 iii)

C. 只有 i) 和 iv)

D. 以上皆是

B90、这个 WinPE U盘的操作环境 (Operating Environment) 是基于哪一个 Windows 版本?

A. Windows 7

B. Windows 8.1

C. Windows 10 PE

D. Windows 11 PE

C91、根据你综合多项通讯软件的对话记录,浏览记录及资料分析,发现冯子超、陈民浩伙同女子梁燕玲共同做了一宗涉及加密货币投资的诈骗案件,因东窗事发打算携赃而逃。女子梁燕玲负责处理有关清洗黑钱事项,警察相信梁燕玲携带同相关材料逃跑,请你运用电子数据鉴定技巧寻找与加密货币相关的材料,尽快启动冻结程序。参考LEUNG_YL_USB.E01,该U盘盘有一个加密的文件,该文件所用的加密软件名称是? (只需回答软件名称,不需要回答软件版本,(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

感觉就是这个容器

Veracrypt92、参考LEUNG_YL_USB.E01,请列出与IQ Coin有关的虚拟钱包的地址(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

容器里有张图片

0x548dafDe4B17d7d3C9485E79B3B5018801C7855E区块链

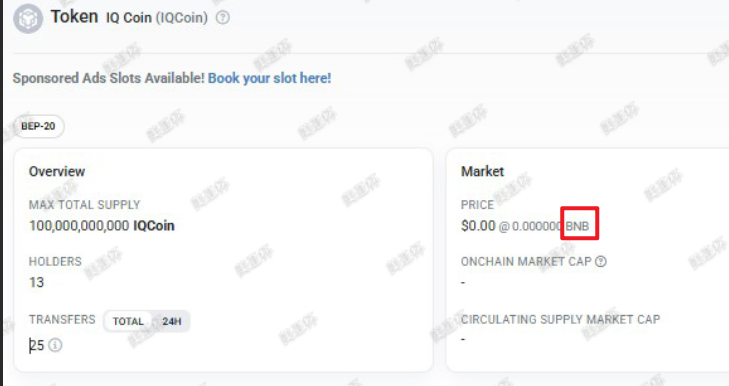

93、承上题,这个钱包属于哪一种加密货币(请以英文大写作答)

做到最后发现还有一个检材没用上,也就是这里的区块链取证

小东西还整个压缩包密码,各种密码都试过,比赛的时候拿个passware kit爆破都快给我电脑干成烧火棍了

复盘了才知道这玩意密码就是上一题扫码得到的钱包地址

跟不上出题人的思路,你的隐喻实在是晦涩难懂了

BNB货币

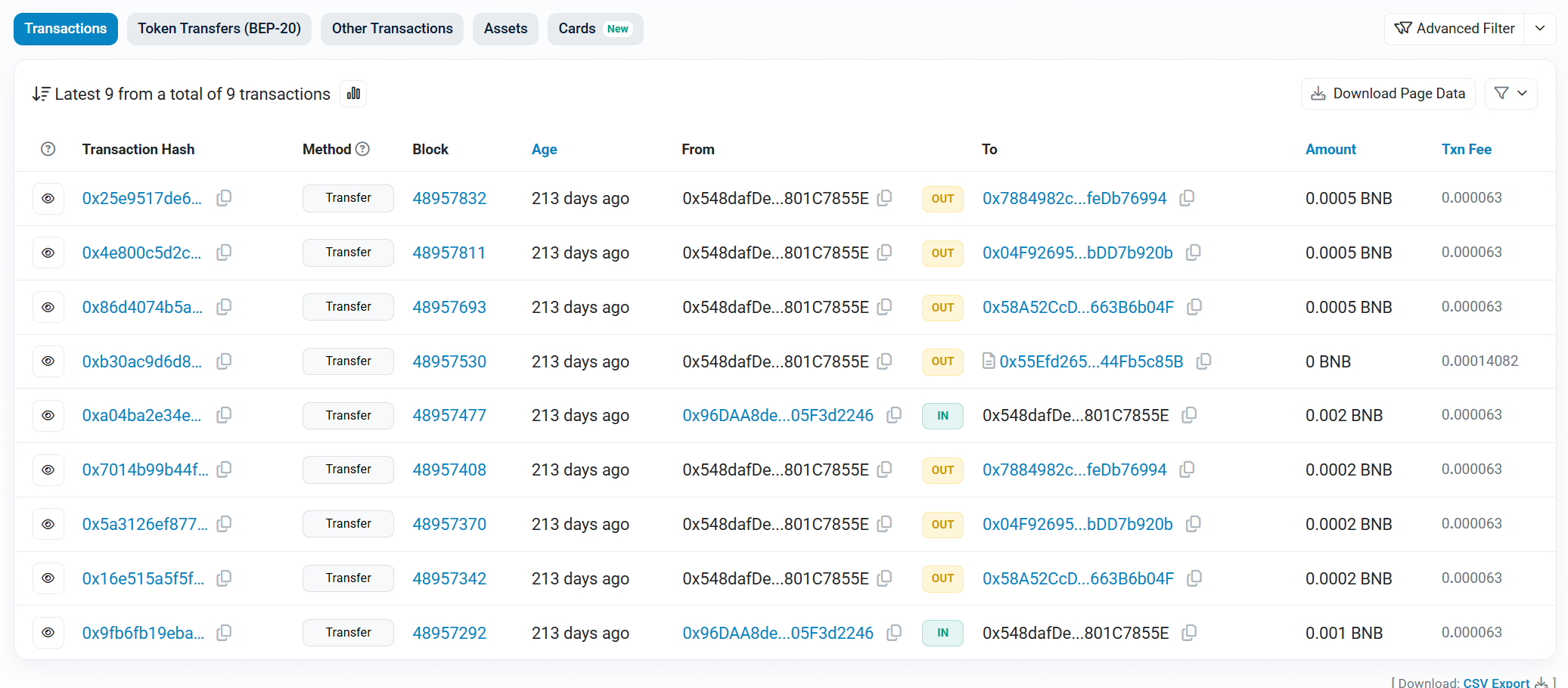

BNB94、承上题,这个钱包总共有多少次存入记录?(请以阿拉伯数字作答)

195、承上题,存入款项的支账地址是什么?(请依照参赛材料中的原文作答,注意区分大小写、空格及符号)

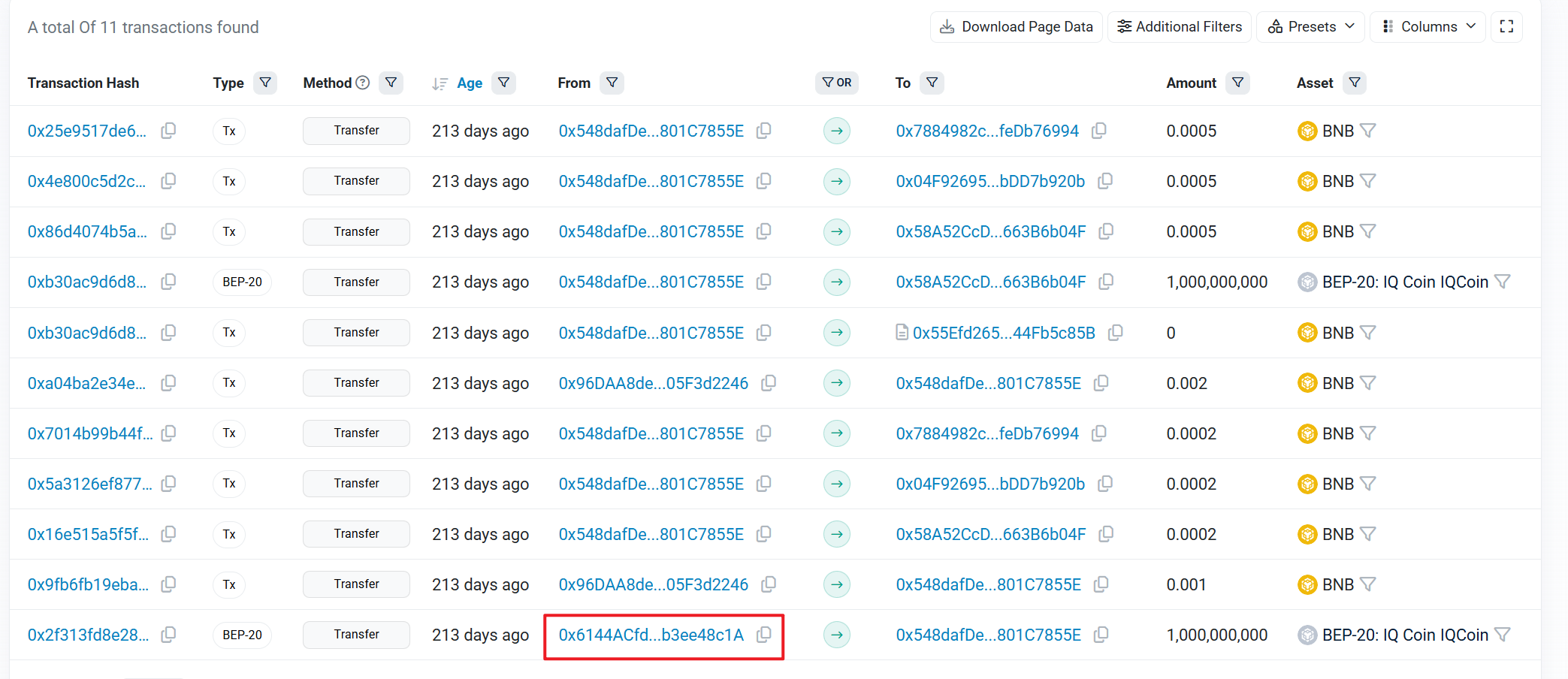

找to:0x548dafDe4B17d7d3C9485E79B3B5018801C7855E

截图p也看不到,还是得上BscScan

但是吧这俩对不上啊,应该信截图里的,得把这个0x61....找出来

看全部记录,最后一条

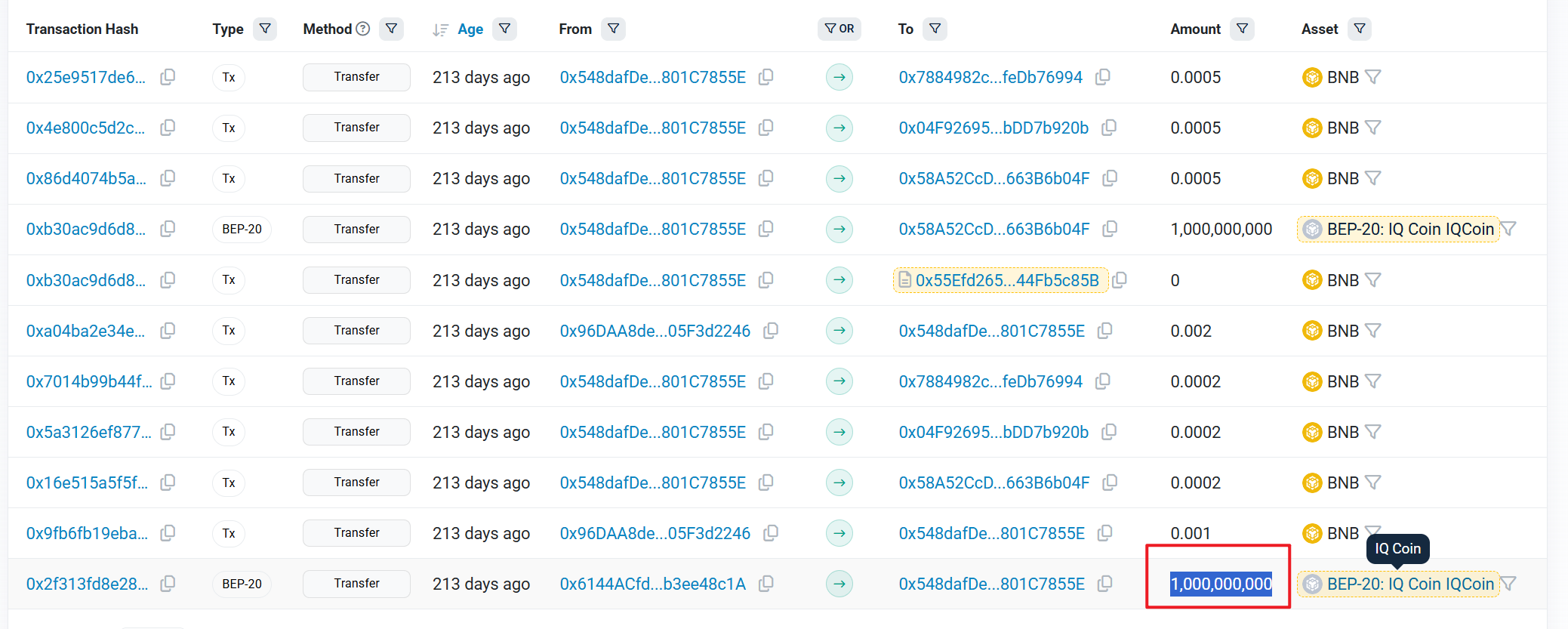

0x6144ACfdf84bbEC6bccB310516A89D4b3ee48c1A96、承上题,这项交易传送了多少BEP-20 IQ Coin?(请以阿拉伯数字依照参赛材料中的原文作答,注意区分大小写、空格及符号和不用标点符号 )

100000000097、助记词是由加密货币钱包生成的一系列单词,帮助用户恢复其私钥。助记词通常由12到24个单词组成

A. 正确

B. 错误

这还说啥呢

A98、根据你的信息警察查知这个加密钱包涉及近期一宗巨额诈骗案,请你查出这个钱包余额额度,警察将会进行冻结程序,请指出包含有疑似助记词的文件的希哈值(MD5格式)(请以阿拉伯数字和英文大写作答)

这个容器里的txt就很像助记词

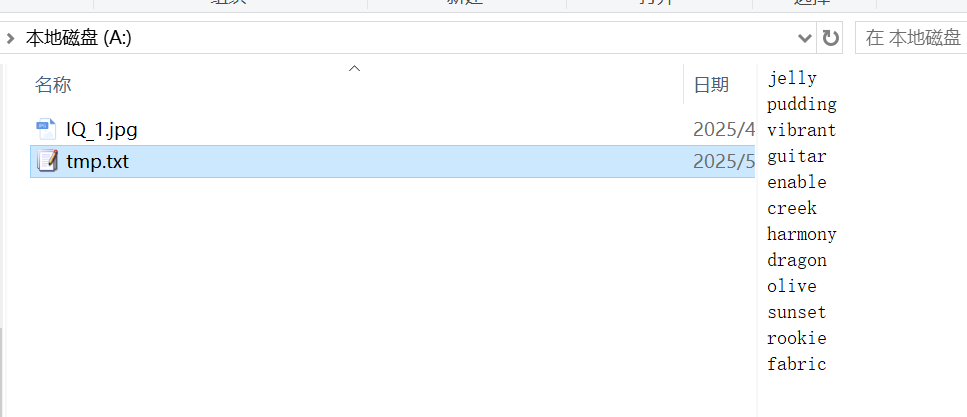

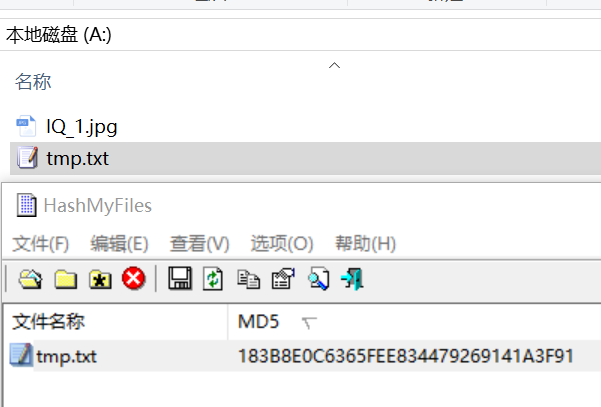

183B8E0C6365FEE834479269141A3F91