目录

[Static NAT:静态NAT](#Static NAT:静态NAT)

[Dynamic NAT:动态NAT](#Dynamic NAT:动态NAT)

[NAT server 静态端口映射:](#NAT server 静态端口映射:)

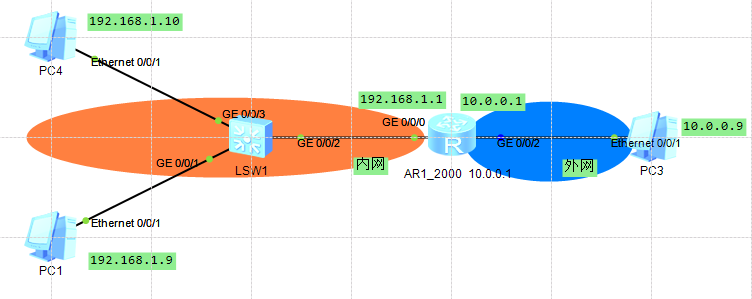

拓扑

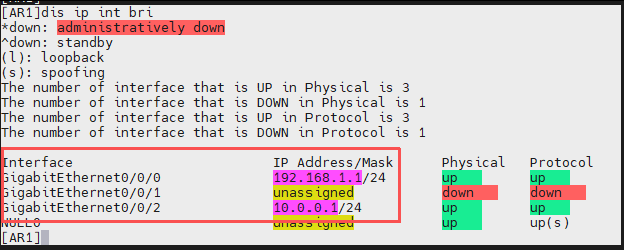

AR1地址配置如下;

Static NAT:静态NAT

介绍:将内网私有地址和公网地址一对一地址映射,实现内外网主机网络互通,由于是一对一的地址映射,所以无法解决地址不够用的问题,主要应用在内网web/FTP/邮件服务器等需要对外提供固定访问地址。

*短板:由于是1:1的地址转换,比较耗费公网IP地址

静态地址转换配置:

[AR1]int g0/0/2

//配置静态转换

[AR1-GigabitEthernet0/0/2]nat static global 10.0.0.100 inside 192.168.1.9

[AR1-GigabitEthernet0/0/2]nat static global 10.0.0.101 inside 192.168.1.10

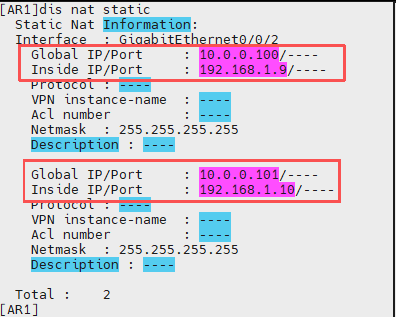

//确认配置

[AR1]dis nat static

Static Nat Information:

Interface : GigabitEthernet0/0/2

Global IP/Port : 10.0.0.100/----

Inside IP/Port : 192.168.1.9/----

Protocol : ----

VPN instance-name : ----

Acl number : ----

Netmask : 255.255.255.255

Description : ----

Global IP/Port : 10.0.0.101/----

Inside IP/Port : 192.168.1.10/----

Protocol : ----

VPN instance-name : ----

Acl number : ----

Netmask : 255.255.255.255

Description : ----

Total : 2

[AR1]配置查询:

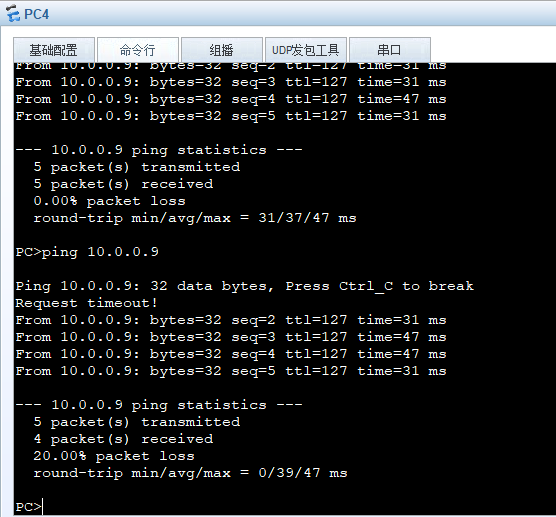

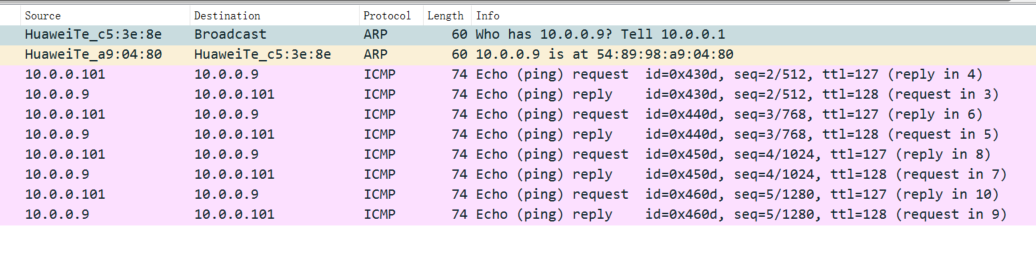

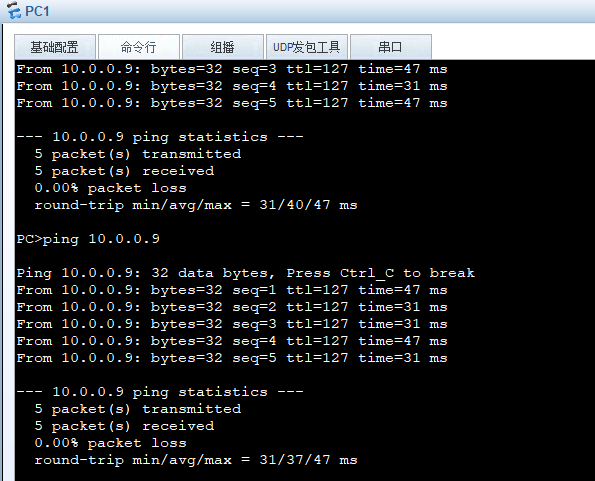

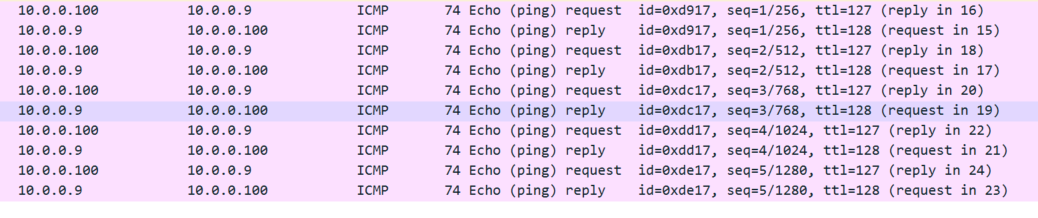

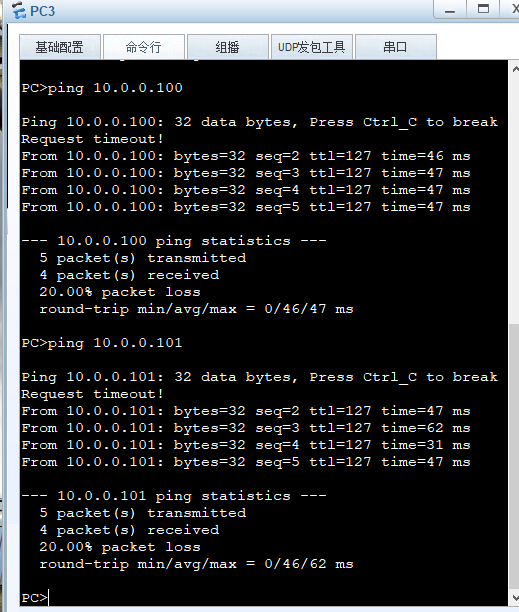

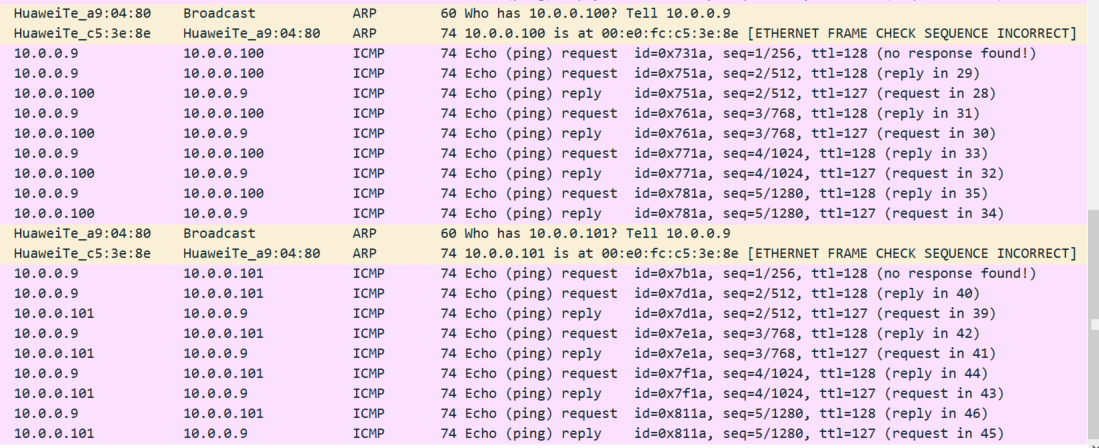

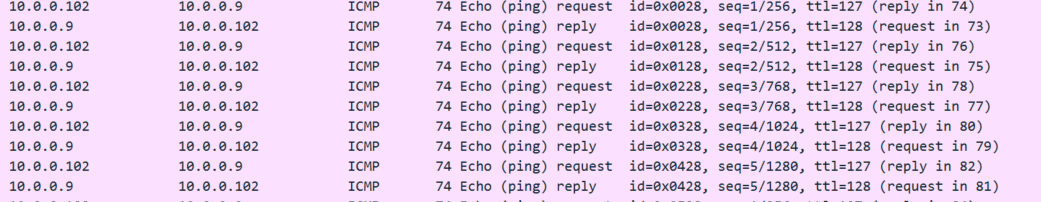

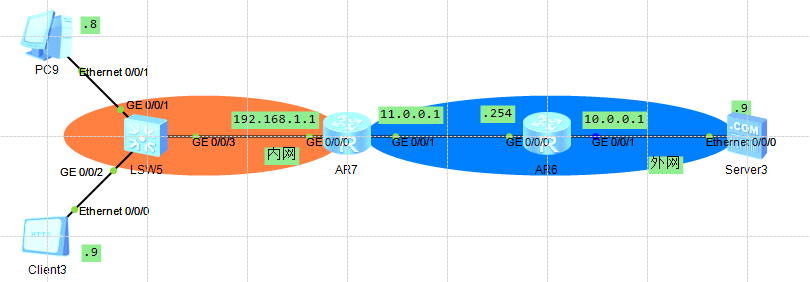

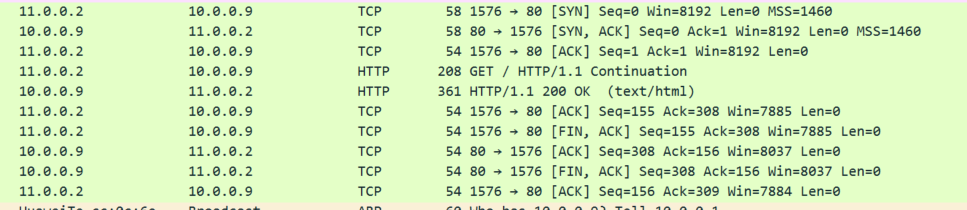

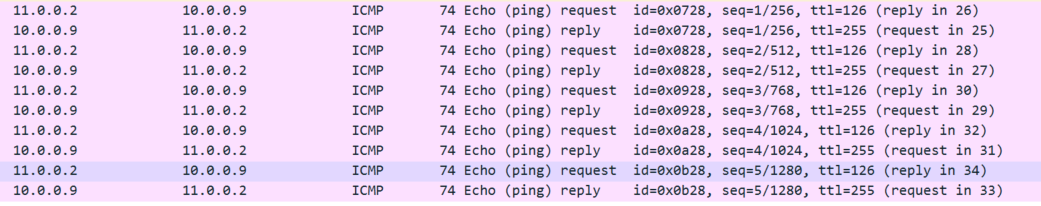

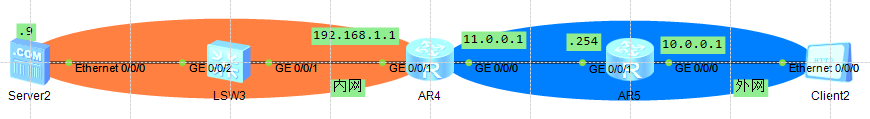

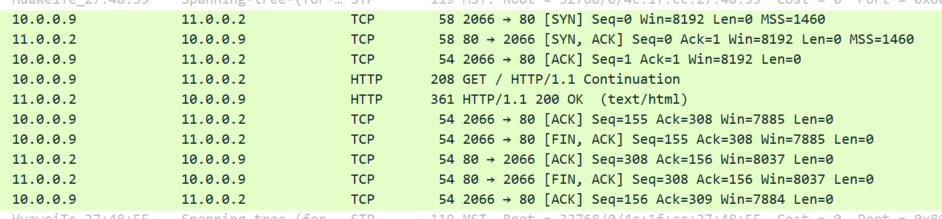

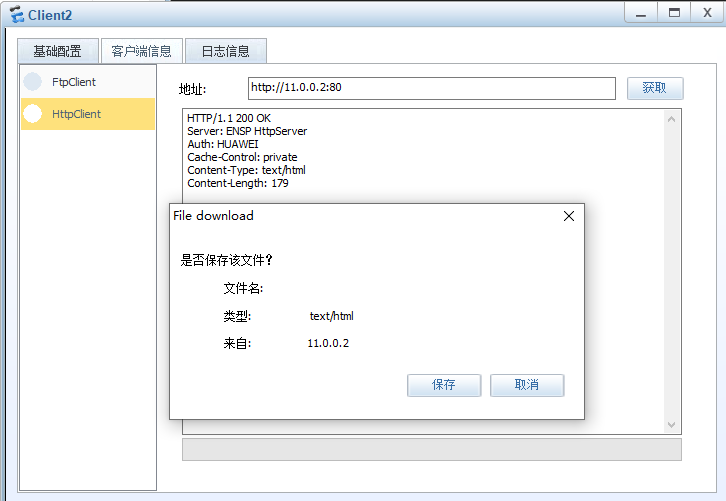

AR1\]dis nat static  ### 报文分析与验证: PC4 \& PC1ping PC3 报文分析   根据报文可以看到地主转换已经生效,源地址是PC4的转换地址,PC5同理。   PC3 ping PC4 \& PC1 报文分析   反向PIng转换地址依然可以互通。 ## Dynamic NAT:动态NAT 介绍:将内网私有IP地址与公网IP地址池建立动态映射,内网主机访问外网时随机分配公网IP,断开连接后释放地址。主要应用在内网主机数量较少,需要临时对外访问。 动态NAT公网IP利用率高于静态NAT,支持多主机共享多个公网IP(地址池)。 *\*短板:仍然占用多个公网IP,且外部无法主动访问内网主机。* ### 动态地址转换配置: \*动态NAT地址转换强制需要ACL策略 //配置NAT地址池:多个私有地址对应1个公有地址 [AR1]nat address-group 1 10.0.0.102 10.0.0.103 //创建vlan [AR1]acl 2000 [AR1-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255 [AR1-acl-basic-2000]int g0/0/2 [AR1-GigabitEthernet0/0/2]nat outbound 2000 address-group 1 命令场景二: //配置NAT地址池:1各私有地址对应1个公有地址 [AR1]nat address-group 1 10.0.0.102 10.0.0.103 no-pat ### 配置查询 \[AR1\]dis nat address-group  ### 报文分析与验证  ## NAPT\&PAT(NAT过载): 介绍:Port Address Translation 网络地址端口转换,通过"公网IP + 端口号"的组合实现多内网主机共享一个公网IP,即"一对多"映射,是目前最常用的NAT类型。 主要应用在大型企业、校园网等内网主机最多,公网IP地址有限的场景。单个公网IP利用率极高,支持成千上万各内网主机共享一个公网IP。 ### 拓扑:  前置配置:端口IP地址、跨网段的基本路由互通(动态路由、静态路由都行(这里使用静态路由实现基本路由互通))。 ### 核心配置: //创建地址池 [AR7]nat address-group 1 11.0.0.2 11.0.0.3 //创建ACL控制使用地址池 [AR7]acl 2000 //配置ACL [AR7-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255 [AR7-acl-basic-2000]q //应用地址池到ACL [AR7]int g0/0/1 [AR7-GigabitEthernet0/0/1]nat outbound 2000 address-group 1 //查询 [AR7]dis nat address-group NAT Address-Group Information: -------------------------------------- Index Start-address End-address -------------------------------------- 1 11.0.0.2 11.0.0.3 -------------------------------------- Total : 1 ### 报文分析与验证:   能够看到已经在用内网转换出口地址。 ## NAT server 静态端口映射: 介绍:属于静态NAT的一种,改变外出数据包的源端口并进行端口转换,采用端口多路复用方式(发现端口占用后可以递增)。内部网络的所有主机可以共享一个合法外部IP地址实现对INTERNET的访问,可以最大限度的节约IP地址资源,同时也可以**隐藏网络内部的所有主句,避免来自INTERNET的攻击。** 主要应用在内网服务需要对外提供服务,仅需要开放特定端口。 ### 拓扑:  AR4、AR5配置路由互通(配置静态静态路由 或 动态路由都行),这里配置静态路由; [AR4]ip route-static 10.0.0.0 255.255.255.0 11.0.0.254 [AR5]ip route-static 192.168.1.0 255.255.255.0 11.0.0.1 ### 端口映射配置: [AR4-GigabitEthernet0/0/0]nat server protocol tcp global 11.0.0.2 www inside 192.168.1.9 ### 报文分析验证: HTTP Client端与内网转换地址的TCP握手,   \*但这个时候发现只能访问但是无法ping通服务器地址,配置ICMP解决, [AR4-GigabitEthernet0/0/0]nat server protocol icmp global 11.0.0.2 inside 192.168.1.9 *\*NAT过载、NAPT、PAT本质上指的是同一类网络地址转换技术,细微上区分为NAT过载是对"多内网地址复用单个地址"强制地址复用特性。 NAPT(网络地址端口转换)主要明确"地址+端口"组合区分不同内网转换。* --------------------------------------------------------------------------------------------------------------------------------- ***《[满江红·和郭沫若同志](https://www.gushiwen.cn/shiwenv_1fa3d2c37452.aspx "满江红·和郭沫若同志")》 1963年1月9日*** ***小小寰球,有几个苍蝇碰壁。嗡嗡叫,几声凄厉,几声抽泣。蚂蚁缘槐夸大国,蚍蜉撼树谈何易。正西风落叶下长安,飞鸣镝。 多少事,从来急;天地转,光阴迫。一万年太久,只争朝夕。四海翻腾云水怒,五洲震荡风雷激。要扫除一切害人虫,全无敌***