在移动应用的开发流程中,我们经常会遇到一些并非来自代码层面的 Bug,而是源自更底层的"应用签名信息不一致"。 比如:

- API 网关要求客户端提供签名指纹

- 版本差异导致 MD5 校验不通过

- 第三方 SDK 校验安装包公钥失败

- 因证书链异常导致 App Store 上传失败

- 测试环境安装包与正式环境签名不一致

在我们团队最近的一次问题排查中,正是一个"APP 公钥校验失败"问题,让整个构建和测试流程停滞了数小时。

复盘之后我们发现,问题的本质并不是签名错误,而是: 团队并没有一个可以快速、跨平台查看 IPA 内部签名信息、证书内容、MD5/SHA 指纹的统一工具。

直到我们将流程重新整理并引入了 开心上架(Appuploader) 的文件解析与证书信息查看能力,整个排查和验证过程才变得顺畅。

这篇文章记录这次经历,并总结出为何现代移动团队必须具备"一键查看 App 关键信息"的能力。

一、为什么"获取 APP 公钥和 MD5 信息"会成为一个关键能力?

在一个大型交付项目中,我们在以下场景都需要查看这些信息:

1. 与后台进行签名比对

某些接口要求:

- App 证书公钥

- 签名指纹(SHA1、SHA256)

- 安装包 MD5 作为完整性校验

没有统一工具时,我们只能:

- 手工解压 IPA

- 抽取 embedded.mobileprovision

- 手动解码

- 再计算指纹

过程复杂且容易出错。

2. 排查 IPA 签名是否与描述文件匹配

常见问题:

- "App 无法安装"

- "Profile 不匹配"

- "团队 ID 不一致"

这些都与签名信息直接相关,需要快速查看:

- 证书公钥

- SHA1、SHA256

- mobileprovision 内容

- entitlements 信息

3. 接入第三方 SDK 时需要验证签名

例如支付、推送、加固类 SDK,会校验安装包信息。

4. 安全审计需要验证包是否被篡改

MD5/SHA 校验可用于:

- 确保包完整

- 检测是否存在非授权渠道

- 核对发布与构建版本一致性

为此,一个可跨平台、无需额外复杂环境的"一键解析工具"非常必要。

二、我们如何使用开心上架(Appuploader)完成 APP 签名信息的快速分析?

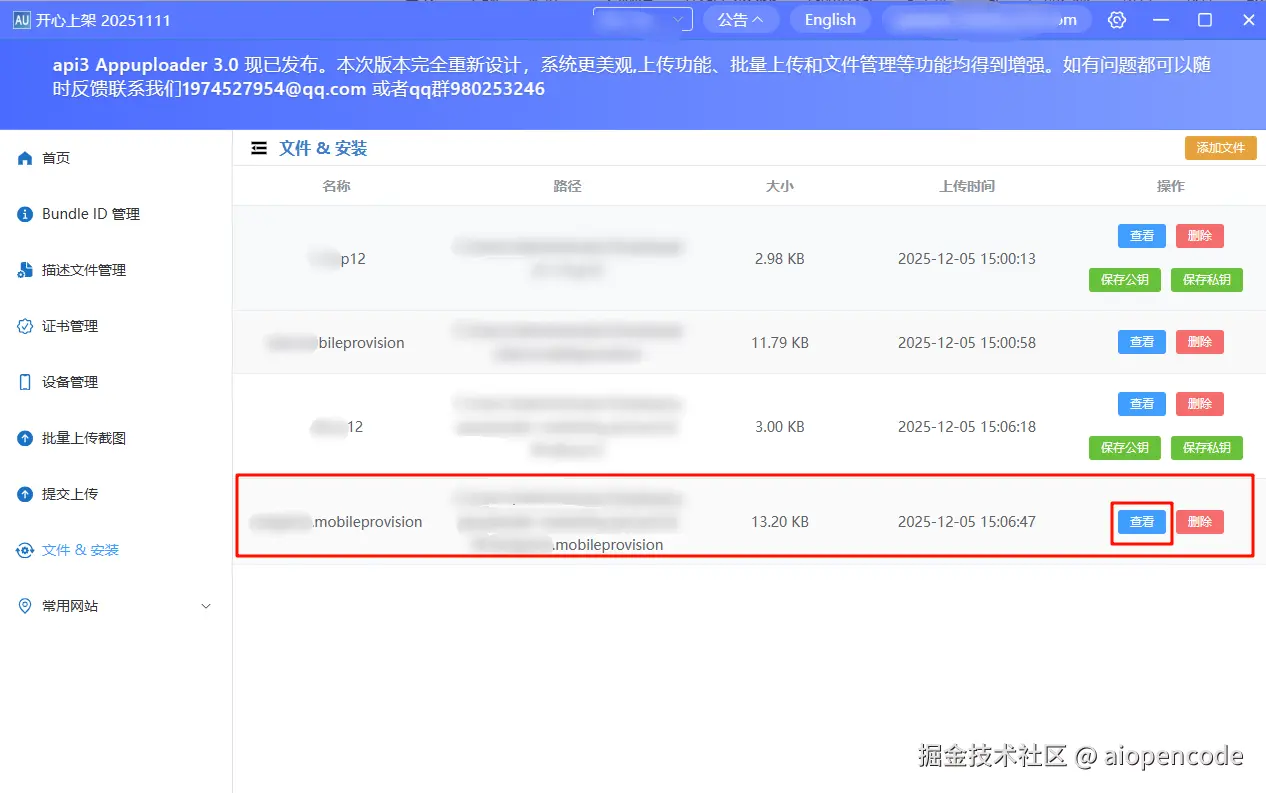

① 文件解析能力:直接查看 IPA 内的核心信息

开心上架提供:

- 查看 IPA 中的证书公钥

- 查看 SHA1 / SHA256 签名指纹

- 查看 MD5 等内容摘要

- 解析 Info.plist、entitlements

- 解析 embedded.mobileprovision

- 查看 Bundle Id、Team ID、版本号

最重要的是:

这些功能在桌面端和在线版都可使用,无需 macOS。

这彻底解决了我们团队的跨平台需求。

② 导出证书为 PEM / 查看公钥指纹

在排查问题时,我们需要将证书公钥提取出来发送给后台对接。

开心上架支持:

- 将证书导出为 .pem 格式

- 查看证书公钥内容

- 查看证书指纹(MD5、SHA1、SHA256)

这对接口签名比对非常关键。

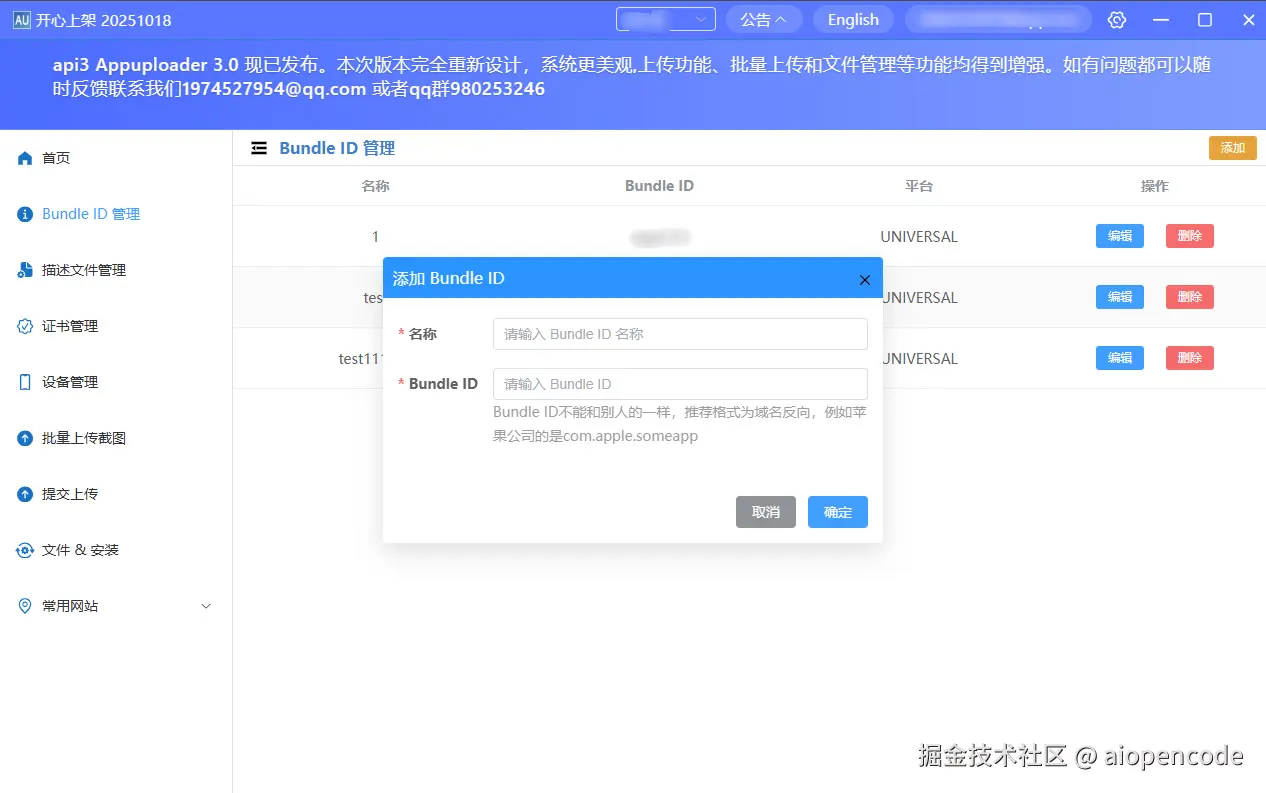

③ 结合 Bundle Id 管理排查签名关联问题

签名往往与 Bundle Id 强绑定。 开心上架的 Bundle Id 管理功能可以:

- 查看账号下所有 Bundle Id

- 对比 IPA 中的 Bundle Id

- 发现 mismatch 引起的签名错误

减少了大量"凭经验排查"浪费的时间。

④ 结合设备 UDID 管理验证安装包可用性

当某个 IPA 无法安装时,我们会使用:

- 开心上架自动读取设备 UDID

- 检查描述文件是否包含当前设备

- 对比 Profile 与 IPA 签名信息

从而快速定位:

- 是设备未加入?

- 是 Profile 错了?

- 还是证书链问题?

⑤ Android 侧也能统一处理(在线生成 keystore)

因为许多项目是多端统一,我们也使用:

www.appuploader.net/keystore.ht...

来生成 Android keystore,方便与 iOS 端校验流程保持一致性。

⑥ 图标与基础资源处理也是同一套工作流

虽然与签名无直接关系,但我们也把图标生成整合到发布工具链中:

网址: www.appuploader.net/appicon.htm...

用于生成:

- Android 图标

- iOS 图标

- Assets.car(iOS/macOS 专用)

确保资源与包体信息一致,不出现"图标不符导致审核被拒"的情况。

三、某次案例:如何通过公钥信息定位签名错误?

某次测试环境安装包始终提示:

无法安装此 App一般人可能想到:

- 证书过期

- Profile 不匹配

- UDID 未加入

但我们用开心上架解析 IPA 后发现:

- 证书 Team ID 与描述文件不一致

- 公钥指纹不同

- entitlements 权限不匹配

根本原因是:

构建服务器读取了旧证书,而新证书已重建。

通过快速对比签名信息,我们在 5 分钟内定位到问题,而不是在 Mac 钥匙串里翻半天。

在整合这些工具能力后,我们的完整排查流程变成:

① 解析 IPA → 查看公钥、MD5、指纹

② 查看 mobileprovision → 对比证书链

③ 查看 Bundle Id → 检查包是否匹配账号配置

④ 检查 UDID → 验证测试环境有效性

⑤ 若需要比对 → 导出证书 PEM 与后台确认这一整套流程:

- 完全跨平台(Windows/Linux/macOS 都能执行)

- 无需专业 iOS 环境

- 无需登录多个后台

- 工程师可自主排查,无需依赖某个"iOS 负责人"

从此,签名不再是团队的黑盒能力,而是透明、可验证、可复现的工程环节。 网页端链接:web.applicationloader.net/frontend/di...