安全Top10 https://cheatsheetseries.owasp.org/IndexTopTen.html

安全审查--跨站请求伪造--Fetch Metadata防护模式

一、全面对比分析表

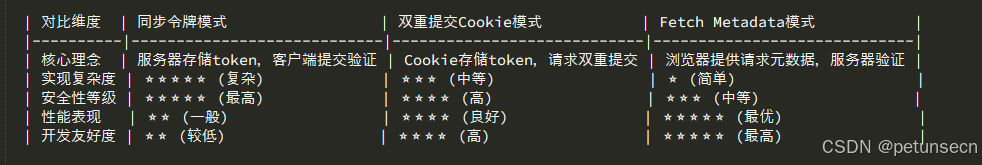

1. 核心特征对比

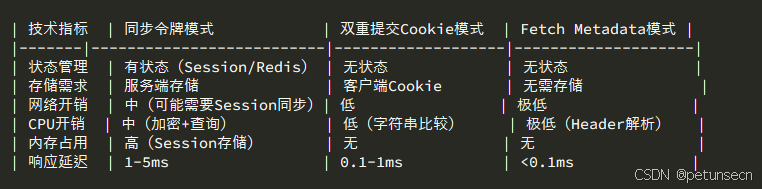

2. 技术实现细节对比

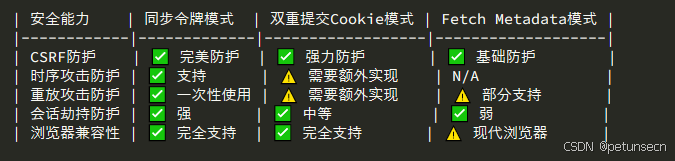

3. 安全防护能力对比

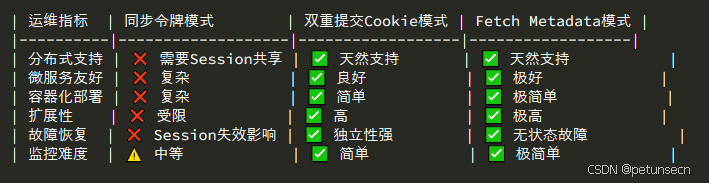

4. 部署和运维对比

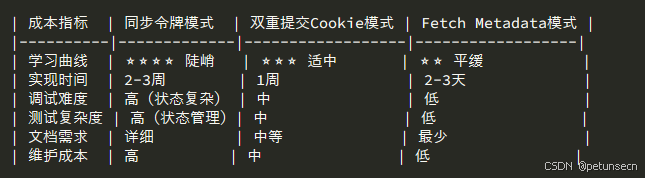

5. 开发和维护成本对比

二、场景化决策矩阵

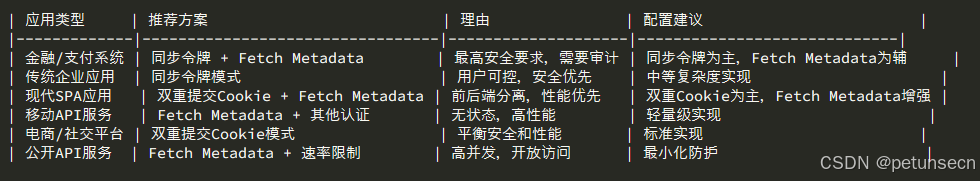

1. 按应用类型分类

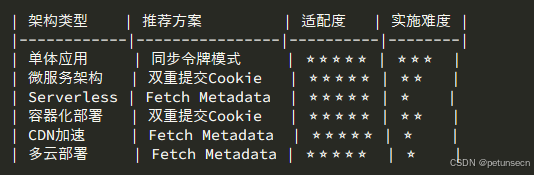

2. 按技术架构分类

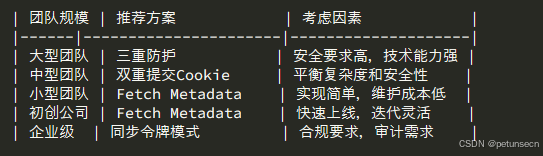

3. 按团队规模分类

三、决策流程图

开始选择CSRF防护方案

↓

安全等级要求?

┌─────────────┐

│ 金融级安全 │ ──→ 同步令牌模式 + Fetch Metadata

│ 合规审计 │

└─────────────┘

↓

技术架构?

┌─────────────┐

│ 传统单体应用│ ──→ 同步令牌模式

│ Session存储│

└─────────────┘

↓

前端架构?

┌─────────────┐

│ 现代SPA应用 │ ──→ 双重提交Cookie + Fetch Metadata

│ 前后端分离│

└─────────────┘

↓

性能要求?

┌─────────────┐

│ 高并发/低延迟│ ──→ Fetch Metadata + 速率限制

│ API优先 │

└─────────────┘

↓

团队能力?

┌─────────────┐

│ 中等技术水平│ ──→ 双重提交Cookie模式

│ 快速开发 │

└─────────────┘

↓

最终方案确定

四、具体使用场景和最佳实践

1. 金融级应用场景

场景特征:

-

处理敏感金融交易

-

严格的合规要求

-

需要详细的审计日志

-

零容忍安全错误 推荐方案:

// 金融级混合防护配置 const financialProtection = { primary: { mode: 'synchronizer-token', config: { tokenExpiry: 10 * 60 * 1000, // 10分钟过期 oneTimeUse: true, // 一次性使用 encryption: true, // 加密存储 auditLogging: true // 详细审计 } }, secondary: { mode: 'fetch-metadata', config: { strictMode: true, // 严格模式 blockUnknownBrowsers: true // 阻止未知浏览器 } }, additional: { multiFactorAuth: true, // 多因子认证 transactionSigning: true, // 交易签名 realTimeMonitoring: true // 实时监控 } };

实施要点:

-

使用强随机数生成token

-

实现完善的审计日志系统

-

设置实时监控和告警

-

定期进行安全评估

2. 现代Web应用场景

场景特征:

-

Vue/React/Angular等现代框架

-

前后端分离架构

-

API优先设计

-

用户体验优先 推荐方案:

// 现代Web应用配置 const modernWebProtection = { primary: { mode: 'double-submit-cookie', config: { tokenExpiry: 24 * 60 * 60 * 1000, // 24小时 autoRefresh: true, // 自动刷新 spaOptimized: true // SPA优化 } }, secondary: { mode: 'fetch-metadata', config: { basicProtection: true, userExperience: 'optimized' // 用户体验优化 } }, frontend: { automaticInjection: true, // 自动注入 errorHandling: 'graceful', // 优雅降级 performanceOptimized: true // 性能优化 } };

实施要点:

-

集成到前端框架的生命周期

-

实现自动化的token管理

-

提供友好的错误处理

-

优化性能和用户体验

3. 高并发API服务场景

场景特征:

-

纯API服务

-

高并发访问

-

严格的性能要求

-

多客户端支持 推荐方案:

// 高并发API服务配置 const apiServiceProtection = { primary: { mode: 'fetch-metadata', config: { performanceOptimized: true, minimalOverhead: true, distributed: true } }, secondary: { mode: 'rate-limiting', config: { windowMs: 60 * 1000, // 1分钟窗口 maxRequests: 1000, // 最大请求数 distributed: true // 分布式限流 } }, additional: { apiKeyAuth: true, // API密钥认证 ipWhitelist: true, // IP白名单 requestSigning: true // 请求签名 } };

实施要点:

-

最小化性能开销

-

实现分布式限流

-

提供多种认证方式

-

建立完善的监控体系

五、实施注意事项和风险控制

1. 安全注意事项

同步令牌模式注意事项:

// 必须实现的安全措施

const securityChecklist = {

tokenGeneration: {

// 使用加密安全的随机数生成器

algorithm: 'crypto.randomBytes',

length: 32, // 至少32字节

encoding: 'hex'

},

tokenStorage: {

// 安全存储token

method: 'encrypted_session',

encryption: 'aes-256-gcm',

keyRotation: true // 定期轮换密钥

},

tokenComparison: {

// 恒定时间比较,防止时序攻击

method: 'constant_time_compare',

implementation: 'safeCompare'

}

};双重提交Cookie注意事项:

// Cookie安全配置

const cookieSecurityConfig = {

// 生产环境必须配置

secure: true, // 仅HTTPS传输

httpOnly: false, // JavaScript需要读取

sameSite: 'strict', // 严格同站策略

// 域名配置

domain: '.example.com', // 精确控制域名范围

// 生命周期管理

maxAge: 24 * 60 * 60 * 1000, // 合理的过期时间

renewalStrategy: 'sliding' // 滑动续期

};Fetch Metadata注意事项:

// 浏览器兼容性处理

const compatibilityConfig = {

// 降级策略

fallbackMechanisms: [

'double-submit-cookie',

'traditional-csrf-token',

'rate-limiting'

],

// 检测和适配

browserDetection: {

enabled: true,

supportedVersions: {

chrome: '76+',

firefox: '90+',

safari: '14+',

edge: '79+'

}

}

};2. 性能优化建议

通用优化策略:

// 性能优化配置

const performanceOptimizations = {

caching: {

// 验证结果缓存

tokenValidation: {

ttl: 5000, // 5秒缓存

maxSize: 10000 // 最大缓存条目

},

// 规则引擎优化

ruleEvaluation: {

compiledRules: true, // 预编译规则

resultCache: true // 结果缓存

}

},

monitoring: {

// 性能指标监控

responseTime: {

target: '<10ms', // 目标响应时间

alertThreshold: '50ms' // 告警阈值

}

}

};3. 故障处理和恢复

// 故障处理策略

const failureHandling = {

detection: {

// 自动故障检测

metrics: ['error_rate', 'response_time', 'availability'],

thresholds: {

errorRate: 0.01, // 1%错误率

responseTime: 100, // 100ms

availability: 0.999 // 99.9%可用性

}

},

recovery: {

// 自动恢复机制

strategies: [

'graceful_degradation', // 优雅降级

'circuit_breaker', // 熔断器

'automatic_retry' // 自动重试

]

}

};六、总结和建议

核心决策原则:

-

安全优先原则:金融、政府等敏感应用选择同步令牌模式

-

性能优先原则:高并发API服务选择Fetch Metadata模式

-

平衡原则:一般Web应用选择双重提交Cookie模式

-

渐进原则:可以采用分层防护,从简单到复杂

最佳实践建议:

-

深度防御:不要依赖单一防护机制,建议组合使用

-

定期评估:根据威胁情报调整防护策略

-

持续监控:建立完善的监控和告警体系

-

团队培训:确保开发团队理解安全原理和最佳实践

选择合适的CSRF防护方案需要综合考虑安全要求、技术架构、性能需求、团队能力等多个因素。通过系统的评估和合理的实施,可以为Web应用构建有效的CSRF防护体系。

安全审查--跨站请求伪造--Fetch Metadata防护模式