Spring Security 核心配置详解:CSRF、会话管理、授权与异常处理

一、引言

在构建前后端分离的RESTful API项目时,Spring Security的安全配置是至关重要的一环。本人在搭建个人的博客项目(springboot3+vue3)中配置Spring Security时对于其中的一些点最开始只是简单的拷贝,却不理解每项配置的真正含义,于是在经过查阅以后将其中的关键点总结了下来

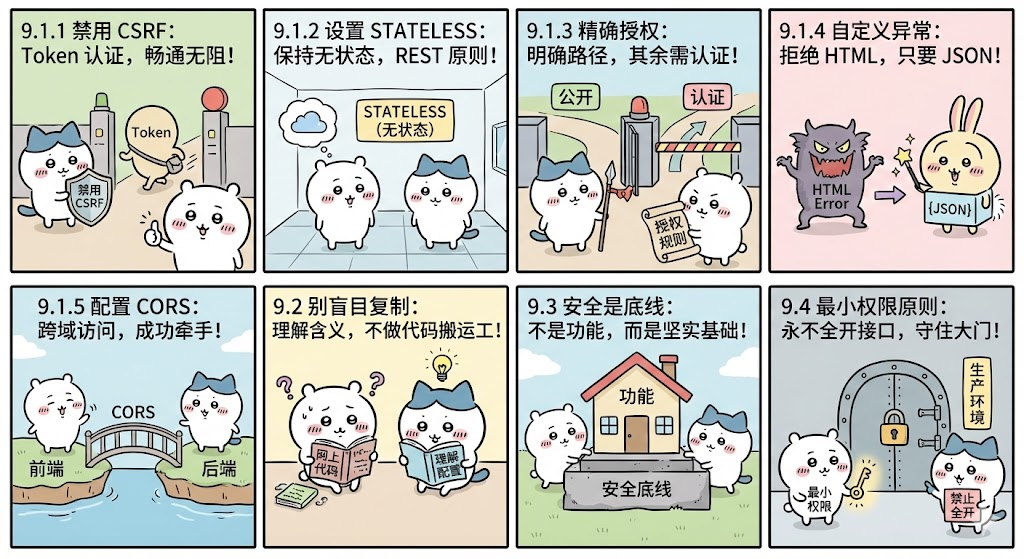

二、CSRF攻击原理与禁用原因

2.1 什么是CSRF

CSRF(Cross-Site Request Forgery,跨站请求伪造)是一种常见的Web安全漏洞。攻击者利用该漏洞诱使已认证用户在不知情的情况下向目标网站发送恶意请求,从而执行非用户本意的操作。

2.2 CSRF攻击原理

假设用户已登录银行网站,浏览器中保存了有效的会话Cookie。此时用户访问恶意网站,该网站嵌入以下代码:

html

<img src="https://bank.example.com/transfer?to=attacker&amount=1000" />由于浏览器会自动附带与bank.example.com相关的Cookie,银行服务器会认为这是合法请求并执行转账操作。

2.3 CSRF成立的关键条件

| 条件 | 说明 |

|---|---|

| 用户已登录目标网站 | 拥有有效会话 |

| 浏览器自动携带凭证 | 如Session Cookie |

| 攻击者能诱导跨域请求 | 通过img、form等HTML元素 |

2.4 为什么RESTful API可以禁用CSRF

现代RESTful API通常采用无状态认证机制,例如JWT(JSON Web Token):

http

Authorization: Bearer <your-jwt-token>在这种模式下,CSRF攻击无法成功,原因如下:

- 浏览器不会自动发送Authorization头:攻击者无法通过img、form等HTML元素触发携带该头的请求

- Token不存储在Cookie中:即使存在Cookie,只要认证逻辑只认Authorization头,CSRF就无效

- 跨域请求受CORS限制:浏览器禁止前端JavaScript向不同源的API发送带自定义头的请求

2.5 禁用CSRF的配置

java

http.csrf(csrf -> csrf.disable());2.6 何时仍需CSRF防护

| 场景 | 是否需要CSRF |

|---|---|

| 传统Web应用(表单提交+Session Cookie) | 必须启用 |

| SPA但使用Cookie认证 | 需要 |

| 纯RESTful API+JWT(Header认证) | 可安全禁用 |

| Refresh Token存在Cookie中 | 建议对刷新接口做防护 |

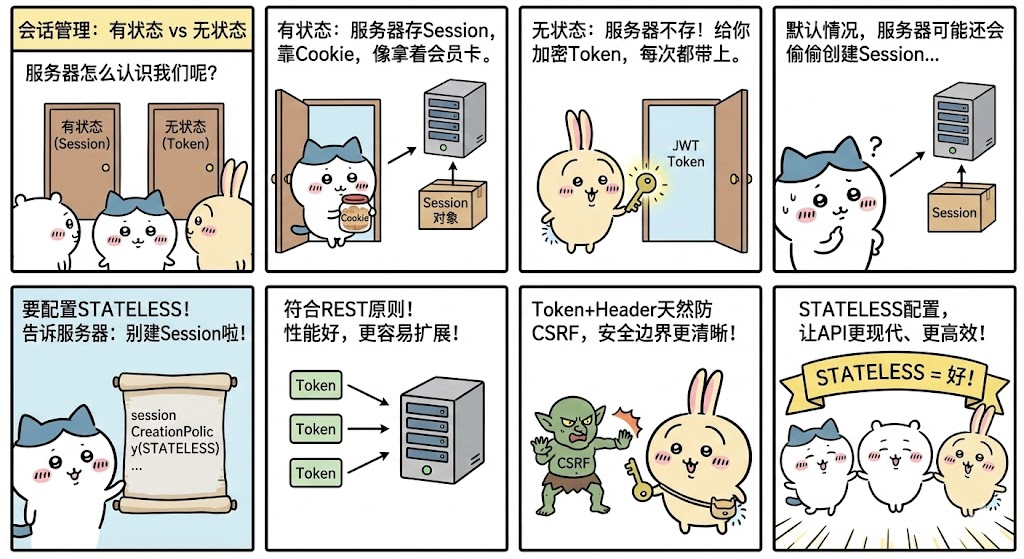

三、会话管理STATELESS配置

3.1 什么是会话管理

会话管理是指服务器如何识别和跟踪用户身份的机制。常见方式包括:

- 基于Session Cookie:服务器创建Session对象,返回JSESSIONID Cookie,后续请求携带该Cookie

- 基于Token:服务器签发包含用户信息的加密Token,客户端自行保存并在每次请求时发送

3.2 有状态与无状态的区别

| 特性 | 有状态(Session) | 无状态(JWT/Token) |

|---|---|---|

| 服务器是否存储用户状态 | 是 | 否 |

| 是否依赖Cookie | 是 | 否 |

| 是否需要CSRF防护 | 是 | 通常不需要 |

| 扩展性 | 较差 | 极好 |

| 适合场景 | 传统Web应用 | REST API、SPA、移动端 |

3.3 STATELESS配置的含义

java

http.sessionManagement(session ->

session.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

);这行代码告诉Spring Security:不要创建HTTP Session,也不要依赖Session来管理用户认证状态。

3.4 设置为STATELESS的原因

- 符合REST架构原则:REST强调无状态性,每个请求必须包含服务器处理该请求所需的全部信息

- 避免不必要的Session创建:即使使用JWT,Spring Security默认仍可能自动创建HttpSession

- 提升性能与可伸缩性:无状态服务更容易做负载均衡,无需维护Session存储

- 安全边界更清晰 :Token+Header天然免疫CSRF,只需防范XSS

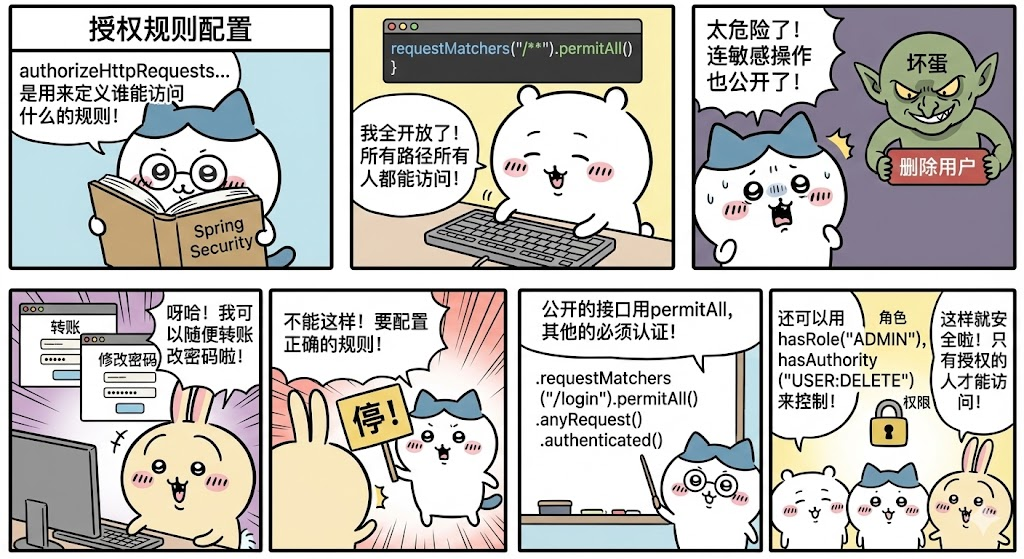

四、授权规则配置

4.1 authorizeHttpRequests配置含义

java

http.authorizeHttpRequests(auth -> auth

.requestMatchers("/**").permitAll()

);这行代码表示允许所有路径的所有HTTP请求,无需任何身份认证或权限检查。

4.2 关键组件解析

- authorizeHttpRequests:Spring Security 6引入的新API,用于定义访问控制规则

- requestMatchers:用于匹配URL路径,"/**"表示匹配所有路径

- permitAll:允许所有用户(包括匿名用户)访问这些路径

4.3 使用风险

如果只写了requestMatchers("/**").permitAll()且没有后续规则,意味着所有接口都对全世界开放,包括删除用户、转账、修改密码等敏感操作。这在生产环境中是极其危险的。

4.4 正确配置示例

java

http.authorizeHttpRequests(auth -> auth

.requestMatchers("/api/auth/login", "/api/auth/register").permitAll()

.requestMatchers("/api/public/**").permitAll()

.requestMatchers("/actuator/health").permitAll()

.anyRequest().authenticated()

);这样只有明确指定的路径公开,其余接口必须携带有效Token。

4.5 常用授权规则

| 规则 | 说明 |

|---|---|

| permitAll() | 允许所有用户访问 |

| authenticated() | 需要认证 |

| hasRole("ADMIN") | 需要指定角色 |

| hasAuthority("USER:DELETE") | 需要指定权限 |

| denyAll() | 拒绝所有访问 |

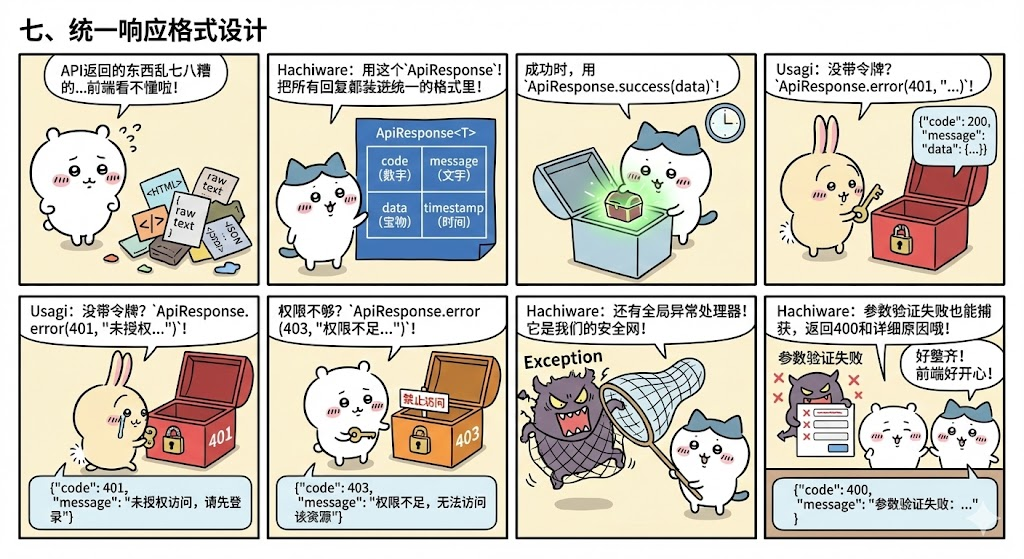

五、异常处理配置

5.1 为什么需要自定义异常处理

Spring Security默认的异常处理行为是返回HTML错误页面,适合传统Web应用。但对于RESTful API来说,这通常不是期望的行为:

| 问题 | 说明 |

|---|---|

| 前端无法解析 | 前端期望JSON格式,但收到HTML |

| 用户体验差 | 移动端/第三方客户端无法友好展示 |

| 不符合API规范 | API应返回统一的数据格式 |

5.2 AuthenticationEntryPoint详解

AuthenticationEntryPoint用于处理认证失败的异常情况。

触发场景:

- 用户未登录访问受保护资源

- Token过期或无效

- Token签名验证失败

自定义实现示例:

java

@Component

public class JwtAuthenticationEntryPoint implements AuthenticationEntryPoint {

@Override

public void commence(

HttpServletRequest request,

HttpServletResponse response,

AuthenticationException authException

) throws IOException {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

response.setContentType("application/json;charset=UTF-8");

Map<String, Object> result = new HashMap<>();

result.put("code", 401);

result.put("message", "未授权访问,请先登录");

result.put("data", null);

response.getWriter().write(JSON.toJSONString(result));

}

}5.3 AccessDeniedHandler详解

AccessDeniedHandler用于处理授权失败的情况。

触发场景:

- 用户已认证但无权限访问资源

- 角色或权限不足

自定义实现示例:

java

@Component

public class JwtAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(

HttpServletRequest request,

HttpServletResponse response,

AccessDeniedException accessDeniedException

) throws IOException {

response.setStatus(HttpServletResponse.SC_FORBIDDEN);

response.setContentType("application/json;charset=UTF-8");

Map<String, Object> result = new HashMap<>();

result.put("code", 403);

result.put("message", "权限不足,无法访问该资源");

result.put("data", null);

response.getWriter().write(JSON.toJSONString(result));

}

}5.4 两者的区别

| 接口 | 触发场景 | HTTP状态码 |

|---|---|---|

| AuthenticationEntryPoint | 用户未认证 | 401 Unauthorized |

| AccessDeniedHandler | 用户已认证但无权限 | 403 Forbidden |

5.5 异常处理配置

java

http.exceptionHandling(ex -> ex

.authenticationEntryPoint(authEntryPoint)

.accessDeniedHandler(accessDeniedHandler)

);

六、完整的Spring Security配置示例

java

@Configuration

@EnableWebSecurity

@EnableMethodSecurity

public class SecurityConfig {

@Autowired

private JwtAuthenticationFilter jwtFilter;

@Autowired

private JwtAuthenticationEntryPoint authEntryPoint;

@Autowired

private JwtAccessDeniedHandler accessDeniedHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity http) throws Exception {

http

// 禁用CSRF(REST API使用Token认证)

.csrf(csrf -> csrf.disable())

// 配置会话管理为无状态

.sessionManagement(session ->

session.sessionCreationPolicy(SessionCreationPolicy.STATELESS)

)

// 配置请求授权规则

.authorizeHttpRequests(auth -> auth

.requestMatchers("/api/auth/login", "/api/auth/register").permitAll()

.requestMatchers("/api/public/**").permitAll()

.requestMatchers("/actuator/health").permitAll()

.anyRequest().authenticated()

)

// 配置异常处理

.exceptionHandling(ex -> ex

.authenticationEntryPoint(authEntryPoint)

.accessDeniedHandler(accessDeniedHandler)

)

// 添加JWT认证过滤器

.addFilterBefore(jwtFilter, UsernamePasswordAuthenticationFilter.class)

// 配置跨域

.cors(cors -> cors.configurationSource(corsConfigurationSource()));

return http.build();

}

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public CorsConfigurationSource corsConfigurationSource() {

CorsConfiguration configuration = new CorsConfiguration();

configuration.setAllowedOrigins(Arrays.asList("http://localhost:3000"));

configuration.setAllowedMethods(Arrays.asList("GET", "POST", "PUT", "DELETE"));

configuration.setAllowedHeaders(Arrays.asList("*"));

configuration.setAllowCredentials(true);

UrlBasedCorsConfigurationSource source = new UrlBasedCorsConfigurationSource();

source.registerCorsConfiguration("/**", configuration);

return source;

}

}七、统一响应格式设计

7.1 统一响应体类

java

@Data

@AllArgsConstructor

@NoArgsConstructor

public class ApiResponse<T> {

private Integer code;

private String message;

private T data;

private String timestamp;

public static <T> ApiResponse<T> error(Integer code, String message) {

return new ApiResponse<>(code, message, null,

LocalDateTime.now().format(DateTimeFormatter.ISO_LOCAL_DATE_TIME));

}

public static <T> ApiResponse<T> success(T data) {

return new ApiResponse<>(200, "success", data,

LocalDateTime.now().format(DateTimeFormatter.ISO_LOCAL_DATE_TIME));

}

}7.2 常见响应格式示例

401未授权:

json

{

"code": 401,

"message": "未授权访问,请先登录",

"data": null,

"timestamp": "2026-02-18T23:30:00"

}403禁止访问:

json

{

"code": 403,

"message": "权限不足,无法访问该资源",

"data": null,

"timestamp": "2026-02-18T23:30:00"

}200成功:

json

{

"code": 200,

"message": "success",

"data": {...},

"timestamp": "2026-02-18T23:30:00"

}7.3 全局异常处理器

java

@RestControllerAdvice

public class GlobalExceptionHandler {

@ExceptionHandler(Exception.class)

public ApiResponse<?> handleException(Exception e) {

return ApiResponse.error(500, "服务器内部错误:" + e.getMessage());

}

@ExceptionHandler(MethodArgumentNotValidException.class)

public ApiResponse<?> handleValidationException(MethodArgumentNotValidException e) {

String message = e.getBindingResult().getFieldErrors().stream()

.map(error -> error.getField() + ": " + error.getDefaultMessage())

.collect(Collectors.joining(", "));

return ApiResponse.error(400, "参数验证失败:" + message);

}

}

八、注意事项与最佳实践

8.1 安全配置注意事项

- 不要在生产环境开放所有接口:明确列出公开路径,其余一律要求认证

- 防范XSS攻击:Token通常存在localStorage,XSS可窃取Token

- 正确配置CORS:限制允许的源、方法和头信息

- Token过期与刷新机制:实现Access Token和Refresh Token的双令牌机制

8.2 常见误区

| 误区 | 正确做法 |

|---|---|

| 前端会控制按钮,所以后端不用管 | 前端可被绕过,安全必须由后端保障 |

| 先全部放开,后面再加权限 | 容易忘记加限制,导致上线后数据泄露 |

| 这只是测试环境 | 测试配置可能误部署到生产 |

| 复制网上代码不理解含义 | 理解每项配置的作用再使用 |

8.3 日志记录

在异常处理器中应记录详细日志,便于排查问题:

java

@Override

public void commence(...) {

log.warn("认证失败:{}, 请求路径:{}", authException.getMessage(), request.getRequestURI());

}

九、总结

在构建前后端分离的RESTful API项目时,Spring Security的标准安全配置组合是:

| 配置项 | 作用 | 必选程度 |

|---|---|---|

| 禁用CSRF | 避免Token认证下的不必要检查 | 必选 |

| 设置STATELESS | 符合REST无状态原则 | 必选 |

| 精确配置授权规则 | 明确公开路径,其余要求认证 | 必选 |

| 自定义异常处理 | 返回JSON而非HTML | 必选 |

| 配置CORS | 允许前端跨域访问 | 必选 |

完整的安全配置不仅保护应用免受攻击,还能提升系统性能和可维护性。开发者应当理解每项配置的含义,避免盲目复制代码,根据实际业务场景做出合理的安全决策。

安全不是功能,而是底线。永远不要在生产环境中开放所有接口,始终遵循最小权限原则。