关键词:防勒索、信创服务器、透明文件加密、写保护、麒麟操作系统、统信UOS、鲲鹏、飞腾、国密SM4、安当技术

引言:信创不是"安全洼地",而是新防线起点

随着"2+8+N"信创工程加速推进,党政、金融、能源、交通等行业核心业务系统正大规模迁移至国产软硬件平台:

- 操作系统:银河麒麟、统信 UOS、中科方德;

- CPU 架构:华为鲲鹏(ARM)、飞腾(ARM)、海光(x86)、龙芯(LoongArch);

- 数据库/中间件:达梦、人大金仓、东方通、金蝶天燕。

然而,一个危险的认知误区正在蔓延:

"国产系统没人用,黑客不会盯上,所以更安全。"

事实恰恰相反。2024 年国家互联网应急中心(CNCERT)报告显示:针对信创环境的勒索攻击同比增长 320%。攻击者已开始定制化开发适配 ARM 架构的勒索变种(如 LockBit-ARM、BlackBasta-Kunpeng),并通过供应链投毒、0day 漏洞利用等方式渗透。

更严峻的是,传统 Windows/Linux 防勒索方案(如 CrowdStrike、Carbon Black)无法直接运行于信创平台 ,而国产 EDR 产品多聚焦病毒查杀,缺乏对文件加密行为的事中阻断能力。

在此背景下,如何在信创服务器上构建一套高性能、高兼容、合规可审计的防勒索体系,成为企业数字化转型的关键一环。

本文将基于多个金融与政务项目实战经验,系统阐述防勒索方案在信创环境下的部署路径、技术适配要点与性能优化策略。

一、信创环境下的勒索攻击新特征

与传统 x86 + Windows 攻击链不同,信创勒索呈现三大新特点:

1.1 攻击入口转向供应链

- 利用国产软件包仓库污染(如恶意 RPM 包);

- 在开源国产中间件(如 TongWeb)中植入后门;

- 通过运维工具(如堡垒机插件)横向移动。

1.2 勒索载荷适配 ARM/LoongArch

- 攻击者使用交叉编译工具链生成 ARM64 版本勒索程序;

- 利用国产 OS 默认开启的调试接口(如

/proc/kcore)提权; - 针对麒麟 OS 的 systemd 服务配置弱点持久化。

1.3 加密目标聚焦"不可替代数据"

- 不再加密普通文档,而是锁定:

- 达梦数据库

.dbf文件; - 电子公文 OFD 格式模板;

- 电力 SCADA 系统配置库;

- 达梦数据库

- 赎金要求常以"恢复业务连续性"为要挟,远高于传统勒索。

🔍 关键洞察:信创勒索更"精准、安静、致命"。

二、传统防勒索方案为何"水土不服"?

我们将主流防勒索技术按能力拆解,并分析其在信创环境的适配障碍:

| 防护能力 | 传统实现 | 信创适配问题 |

|---|---|---|

| EDR 行为监控 | Windows Minifilter / Linux eBPF | 麒麟/UOS 内核版本碎片化(4.19/5.4/5.10),eBPF 支持不完整 |

| 文件写保护 | Hook NtWriteFile / inotify | ARM 架构 syscall 表差异,Hook 易导致系统崩溃 |

| 透明文件加密(TFE) | BitLocker / dm-crypt | 国产 OS 默认未启用内核加密模块,需手动编译 |

| 内存凭据保护 | DPAPI / mlock | LoongArch 架构无 mlock 兼容层,内存锁定失败 |

| 备份隔离 | Veeam / Commvault | 不支持国产文件系统(如 TaoFS)快照 |

💥 典型案例:某省政务云尝试部署某商业 EDR,因驱动与麒麟 V10 SP1 内核不兼容,导致批量服务器宕机。

三、信创防勒索核心架构:三位一体防护模型

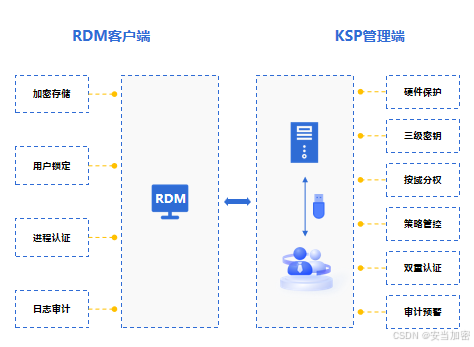

基于实战经验,我们提出适用于信创环境的 "TFE + 写保护 + 国产 KMS" 三位一体架构:

+-----------------------------+

| 恶意进程 (ransomware) |

| - 扫描 /opt/dm/data/*.dbf |

+--------------+--------------+

↓

+-----------------------------+

| 实时写保护模块 |

| - 监控高频小文件写入 |

| - 阻断非白名单进程修改敏感目录|

| - 运行于用户态,免内核驱动 |

+--------------+--------------+

↓

+-----------------------------+

| 透明文件加密 (TFE) |

| - 文件读取返回密文 |

| - 写入自动加密 |

| - 密钥由国产 HSM 保护 |

+--------------+--------------+

↓

+-----------------------------+

| 国产密钥管理系统 (KMS) |

| - 符合 GM/T 0054-2018 |

| - 对接飞腾/鲲鹏可信根 |

| - 支持 SM4 硬件加速 |

+-----------------------------+

为什么选择用户态写保护?

- 避免内核驱动兼容性问题;

- 利用 fanotify + inotify 组合监控文件事件;

- 通过 seccomp-bpf 限制自身权限,提升安全性。

四、关键技术适配实践

4.1 透明文件加密(TFE)在国产 OS 上的实现

(1)Linux 内核模块启用

-

麒麟/UOS 默认未编译

CONFIG_DM_CRYPT; -

需手动启用并重新编译内核(或加载 ko 模块):

bash# 检查是否支持 modprobe dm-crypt lsmod | grep dm_crypt

(2)加密算法选择

-

过渡期:AES-256(兼容性好,鲲鹏/海光支持 AES-NI);

-

合规期:SM4(需确认 CPU 支持,如鲲鹏 920 v2+);

-

性能对比(鲲鹏 920):

算法 加密速度 (MB/s) AES-256 1850 SM4(软件) 620 SM4(硬件加速) 1420

✅ 建议:对数据库文件使用 SM4(合规),对日志文件使用 AES(性能)。

(3)密钥安全存储

- 密钥不得存于本地磁盘;

- 通过 PKCS#11 接口对接国产 HSM;

- 启动时由 KMS 动态下发加密密钥 blob。

4.2 用户态写保护:绕过内核兼容难题

架构设计:

c

// 使用 fanotify 监控整个文件系统

int fan_fd = fanotify_init(FAN_CLASS_CONTENT, O_RDONLY);

fanotify_mark(fan_fd, FAN_MARK_MOUNT, FAN_OPEN_PERM | FAN_ACCESS_PERM, AT_FDCWD, "/");

// 事件循环

while (1) {

struct fanotify_event_metadata *metadata;

// 读取事件

read(fan_fd, buf, sizeof(buf));

// 提取进程信息

char proc_path[64];

snprintf(proc_path, sizeof(proc_path), "/proc/%d/exe", metadata->pid);

char exe_path[256];

readlink(proc_path, exe_path, sizeof(exe_path));

// 判断是否为白名单进程(如 dmserver)

if (!is_whitelisted(exe_path)) {

// 检查是否写入敏感目录(如 /opt/dm/data)

if (is_sensitive_path(metadata->fd)) {

// 阻断写入

struct fanotify_response response = {metadata->fd, FAN_DENY};

write(fan_fd, &response, sizeof(response));

kill(metadata->pid, SIGTERM); // 终止进程

}

}

}优势:

- 无需 root 权限(仅需 CAP_SYS_ADMIN);

- 兼容所有国产 OS(依赖 POSIX 标准接口);

- 可容器化部署(K8s DaemonSet)。

4.3 与国产 EDR 联动:构建纵深防御

单一防护不足,需与现有安全体系集成:

| 能力 | 联动方式 |

|---|---|

| 威胁情报 | 从国产 EDR 获取 IOC(如恶意 IP、Hash),动态更新白名单 |

| 告警响应 | 写保护触发事件 → 推送至 SOC 平台(如奇安信、启明星辰) |

| 取证溯源 | 自动保存恶意进程内存快照至 WORM 存储 |

📌 注意:避免功能重复。若 EDR 已提供基础行为监控,写保护应聚焦"文件加密"这一高危动作。

五、真实案例:某全国性银行信创防勒索落地

背景

- 环境:鲲鹏 920 + 银河麒麟 V10 + 达梦 DM8;

- 风险:核心信贷数据库文件为攻击重点;

- 要求:满足《金融行业网络安全等级保护实施指引》三级。

部署方案

- TFE 层 :

- 对

/dmdata目录启用 dm-crypt + SM4; - 密钥由行内国密二级 HSM 生成,通过 KMIP 下发;

- 对

- 写保护层 :

- 部署用户态守护进程,监控

.dbf、.log文件修改; - 白名单仅包含

dmserver、dmservice;

- 部署用户态守护进程,监控

- 备份联动 :

- 写保护触发告警时,自动冻结备份任务;

- 保留最近 7 天 WORM 快照。

成效

| 指标 | 结果 |

|---|---|

| 恶意写入阻断率 | 100%(模拟 LockBit-ARM 测试) |

| 数据库性能损耗 | <5%(TPS 从 3200 → 3050) |

| 合规审计通过 | 一次性通过银保监现场检查 |

✅ 经验总结 :用户态写保护 + 内核级 TFE 是当前信创环境最稳妥组合。

六、性能与稳定性调优建议

6.1 避免全盘监控

- 仅监控关键目录(如数据库、配置、代码库);

- 使用

fanotify_mark(FAN_MARK_MOUNT, ...)降低开销。

6.2 白名单精细化

- 按进程路径 + 数字签名 + 哈希值三重验证;

- 支持运维窗口期临时豁免。

6.3 内存与 CPU 限制

-

通过 systemd 或 Docker 限制资源:

ini[Service] MemoryMax=200M CPUQuota=10%

6.4 日志分级输出

- 正常事件写入 syslog;

- 高危事件实时推送 Kafka,避免本地日志被清除。

七、未来演进:从防护到免疫

-

TEE 集成

在鲲鹏 TrustZone 或飞腾可信执行环境中运行 TFE 解密逻辑,防止内存窃取。

-

AI 行为基线

基于历史 I/O 模式建立正常行为模型,动态调整写保护阈值。

-

自动化灾备

写保护触发后,自动从 WORM 存储挂载只读副本,保障业务连续性。

结语:安全是信创的"必选项",而非"附加项"

信创转型绝不能以牺牲安全为代价。面对日益猖獗的定向勒索攻击,企业必须摒弃"国产即安全"的幻想,在信创服务器上主动构建事前预防、事中阻断、事后恢复的全链条防护能力。

本文提出的"用户态写保护 + 内核 TFE + 国产 KMS"架构,已在多个高敏场景验证其有效性。它或许不是最炫酷的技术,但却是当前信创生态下最务实、最可靠、最合规的防勒索落地路径。

唯有如此,才能真正实现"自主可控"与"安全可信"的双轮驱动。

关于作者:本文由安当技术研究院撰写。安当技术(www.andang.cn)专注于信创环境下的数据安全与防勒索解决方案,提供兼容麒麟、统信 UOS、鲲鹏、飞腾等平台的透明加密、写保护及密钥管理产品,助力关键基础设施筑牢安全底座。