1. 背景:HLS 流媒体与内容保护的挑战

HTTP Live Streaming (HLS) 协议凭借其稳定性和兼容性,已成为视频点播和直播领域的行业标准。其核心机制是将媒体内容切分成独立的 TS (Transport Stream) 文件,并通过一个 M3U8 索引文件(即播放列表)来组织和引导播放器顺序请求。

然而,随着优质视频内容的价值日益凸显,版权保护与访问控制成为了业务成功的关键。HLS 标准内置了 AES-128 加密机制,它能对每个 TS 切片进行加密,从而有效防止未经授权的下载和分发。

我们可以通过对比 M3U8 文件直观地理解这一机制:

标准 M3U8 文件

bash

#EXTM3U

#EXT-X-VERSION:3

#EXT-X-TARGETDURATION:3

#EXTINF:3,

video_segment_01.ts

#EXTINF:3,

video_segment_02.ts启用 AES-128 加密的 M3U8 文件

less

#EXTM3U

#EXT-X-VERSION:3

#EXT-X-TARGETDURATION:3

#EXT-X-KEY:METHOD=AES-128,URI="https://your-cdn.com/keys/enc.key",IV=...

#EXTINF:3,

encrypted_segment_01.ts

#EXT-X-KEY:METHOD=AES-128,URI="https://your-cdn.com/keys/enc.key",IV=...

#EXTINF:3,

encrypted_segment_02.ts可以看到,加密后的 M3U8 文件中增加了 #EXT-X-KEY 标签,它明确指向了用于解密的密钥 enc.key 的位置。播放器必须先获取此密钥,才能解密并播放视频切片。因此,对密钥的访问控制,等同于对媒体内容的访问控制。

2. 核心挑战:静态 M3U8 vs. 动态用户权限

Amazon Elemental MediaConvert 是一项强大的视频转码服务,可以轻松地将源文件(如 MP4)转码为加密的 HLS 格式。然而,MediaConvert 生成的 M3U8 文件中,密钥的 URL 是静态的、写死的。

这对需要精细化用户权限管理的场景构成了挑战:我们如何确保只有付费用户或特定会员才能获取到解密密钥?传统的做法是在密钥服务器前置一个应用后端,但这增加了架构复杂度和潜在的性能瓶颈。

3. 解决方案:基于 Lambda@Edge 的动态 M3U8 重写

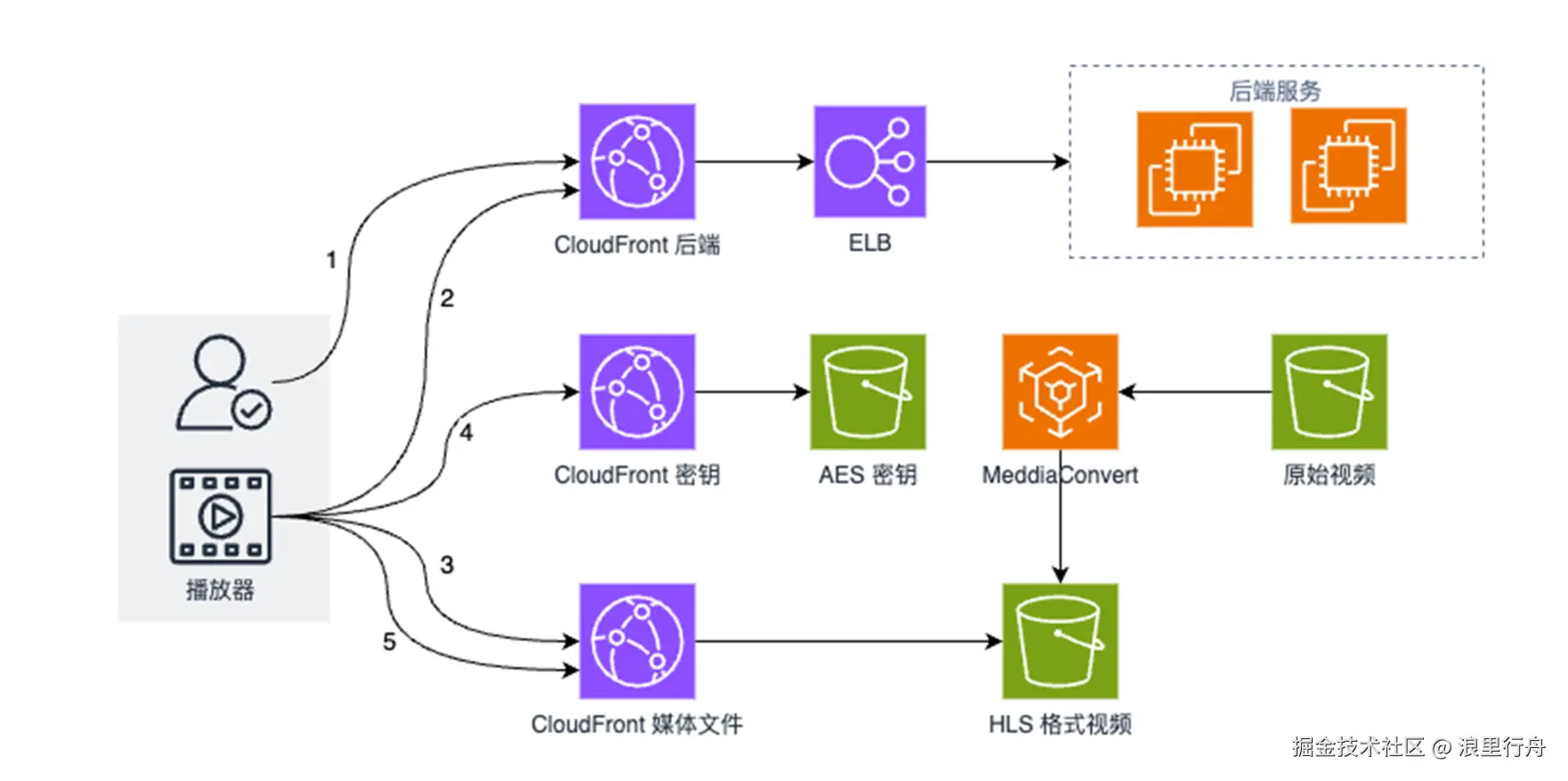

为了解决这一挑战,我们提出一个高效、可扩展的无服务器架构。其核心思想是:利用 CDN 边缘计算能力,在用户请求 M3U8 文件时,动态地将其中的密钥 URL 重写,附加一个有时效性的、代表用户身份的凭证(Token) 。

方案架构与工作流

- 用户认证与授权:用户登录应用。业务后端验证其身份和权限(例如,是否为 VIP 用户)。

- 生成带 Token 的 M3U8 URL :后端认证通过后,生成一个有时效性的 Token,并将其作为查询参数(Query String)拼接到 M3U8 文件的 URL 中,然后返回给客户端。

https://cdn.example.com/video/playlist.m3u8?token=USER_SPECIFIC_TOKEN - 边缘重写(核心步骤) :播放器请求上述 URL。CloudFront 在将 M3U8 文件返回给用户之前,触发绑定在"源响应(Origin Response)"事件上的 Lambda@Edge 函数。该函数会:

-

- 从请求中提取

token。 - 解析 M3U8 文件内容。

- 将

token附加到#EXT-X-KEY标签的URI属性上。

- 从请求中提取

- 密钥请求与验证 :播放器解析被重写后的 M3U8,发现密钥 URL 变成了

https://cdn.example.com/keys/enc.key?token=USER_SPECIFIC_TOKEN。当播放器请求此 URL 时,我们可以在 CloudFront 部署另一个 Lambda@Edge 或 CloudFront Function,用于验证token的有效性,从而决定是否返回密钥。 - 解密与播放:播放器成功获取密钥后,用它来解密 TS 切片并无缝播放视频。

4. 实施步骤详解

步骤一:生成并准备加密密钥

首先,我们需要生成一个 16 字节(128位)的 AES 密钥,并将其上传至 S3,通过 CloudFront 对外提供服务。

perl

# 1. 生成16字节的随机二进制密钥

openssl rand 16 > enc.key

# 2. 将密钥转换为16进制字符串,供 MediaConvert 配置使用

xxd -p enc.key

# 输出示例: 1a2b3c4d5e6f7a8b9c0d1e2f3a4b5c6d将 enc.key 文件上传至 S3,并记录其 CloudFront URL,例如 https://d12345.cloudfront.net/enc.key。

步骤二:配置 MediaConvert 转码任务

在 MediaConvert 的转码作业配置中,找到输出组设置,启用加密,并填入上一步获取的信息。

- 加密方法 :

AES_128 - 密钥提供类型 :

Static Key - 密钥 (16进制) : 粘贴上一步中

xxd命令生成的 32 位十六进制字符串。 - 密钥 URL: 填入密钥在 CloudFront 上的 URL。

步骤三:编写并部署 Lambda@Edge 函数

这是实现动态授权的核心。以下 Python 代码示例实现了 M3U8 文件的动态重写。

python

# Lambda@Edge for M3U8 Rewriting

import re

def lambda_handler(event, context):

request = event['Records'][0]['cf']['request']

response = event['Records'][0]['cf']['response']

# 1. 确保是M3U8文件的响应

content_type = response.get('headers', {}).get('content-type', [{}])[0].get('value', '')

if 'application/vnd.apple.mpegurl' not in content_type:

return response

# 2. 从请求的查询参数中提取token

query_string = request.get('querystring', '')

token = None

if 'token=' in query_string:

params = dict(p.split('=') for p in query_string.split('&'))

token = params.get('token')

if not token:

return response

# 3. 读取原始M3U8内容并重写

try:

original_body = response.get('body')

# 使用正则表达式将token附加到所有密钥URI上

def add_token_to_uri(match):

uri = match.group(1)

separator = '&' if '?' in uri else '?'

return f'URI="{uri}{separator}token={token}"'

modified_body = re.sub(r'URI="([^"]+)"', add_token_to_uri, original_body)

response['body'] = modified_body

response['headers']['content-length'] = [{'key': 'Content-Length', 'value': str(len(modified_body))}]

return response

except Exception as e:

# 异常处理,返回原始响应

print(f"Error processing M3U8: {e}")

return response将此函数打包并部署到 Lambda,然后在 CloudFront 分发的 "源响应" 行为中关联此函数。

5. 验证与总结

完成部署后,使用带有 token 参数的 M3U8 URL 在 Safari 或其他支持 HLS 的播放器中进行测试。通过浏览器的开发者工具,您将观察到播放器请求的密钥 URL 已经成功附加了 token。

本文介绍的方案,通过结合 Amazon Elemental MediaConvert 的强大转码能力和 Lambda@Edge 的边缘计算灵活性,构建了一个安全、可扩展且成本优化的媒体内容保护系统。它不仅实现了标准的 HLS 加密,更重要的是解决了动态用户权限校验的难题。对于需要更高级别保护的场景,还可以进一步集成更复杂的 DRM(数字版权管理)解决方案。

以上就是本文的全部内容啦。最后提醒一下各位工友,如果后续不再使用相关服务,别忘了在控制台关闭,避免超出免费额度产生费用~