ECC公钥生成过程:像魔法变身一样简单却安全

在椭圆曲线密码学(ECC)的奇幻世界里,公钥生成就像一个超级英雄的"变身仪式":从一个秘密起点(私钥)出发,通过魔法公式"放大"成公开的守护盾牌(公钥)。这个过程高效、神秘,确保你的数字身份像铁壁一样坚固,却又像顺风车一样容易计算。咱们一步步拆解,用生动比喻和图例来说明,就像讲一个冒险故事。

步骤1:准备"魔法舞台"------选择椭圆曲线和基点G

首先,你需要一个"战场"或"游乐园轨道":这就是椭圆曲线(如著名的secp256k1,用于比特币)。曲线公式是 y² = x³ + ax + b,配上一个生成元(基点)G------那个"起源种子"点,我们之前聊过的。

比喻:想象曲线是广阔的魔法森林,G是森林中心的古老橡树。从这里开始,一切冒险都源于此。标准曲线已预设好,就像游戏里的默认地图,确保安全(群阶n很大,防攻击)。

步骤2:召唤"秘密咒语"------生成私钥k

私钥k是你的"个人灵魂密码",一个随机生成的巨大整数(通常256位)。它从安全的随机源(如计算机的"混沌风暴"------鼠标移动、热噪声)中诞生,必须在1到n-1之间(n是G的阶,像森林的边界)。

比喻:这像抽一张独一无二的彩票,从宇宙的随机池中捞出。太小或可预测,就像用玻璃门守城堡------敌人轻松破门。所以,用加密库(如Python的ecdsa)生成,确保像黑洞般不可逆。

例如,在代码中演示(实际运行结果会因随机而异):

- 私钥(hex):0cb67050e4754402243454849803636a315753f01eb278f2c758416f5ed08c95

- 这就是一个随机"咒语"!

步骤3:施展"变身魔法"------计算公钥K = k * G

核心步骤:用私钥k"乘"基点G,得到公钥K。这不是普通乘法,而是标量乘法------反复加G给自己k次,就像滚雪球或英雄升级:1G = G,2G = G + G,...直到kG。

比喻:k是升级次数,G是初始英雄模板。过程像顺流而下:容易计算(几毫秒),但逆推k从K?像逆流而上对抗瀑布------超级难(离散对数问题)。结果K是一个曲线上的点,通常压缩成hex字符串。

从刚才的例子,公钥(hex):e8ca9671f0615ccf695480a3864950d188d528697284577bcb6f3efbd0aad0d0bc9c781bd10b833e0931be201604b29c82012a1b254b19dceb3f1bf875421a37

- 这就是"变身"后的英雄外形,公开分享却不泄露k。

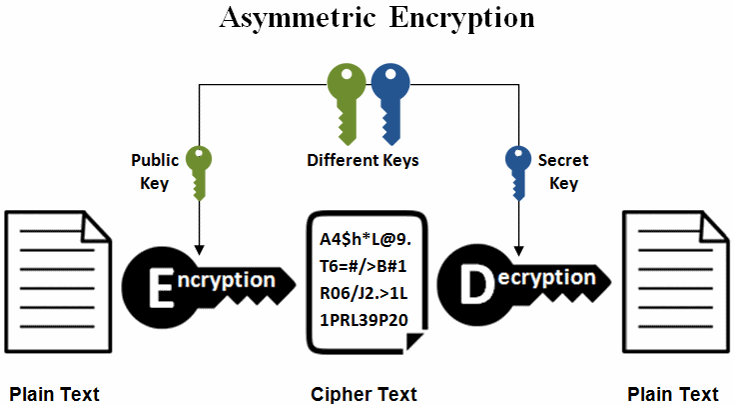

这张图像一个"加密流程图",展示了从私钥到公钥的"魔法链条",像英雄从种子成长为战士。

它聚焦ECC加密,但公钥生成是起点,像图中箭头从私钥射向公钥的"单向之旅"。

整个过程的"安全护盾"和应用

全过程只需几步,却构建了ECC的堡垒:私钥保密,公钥公开。用于签名、加密、区块链等。比喻成锁钥系统:k是钥匙,K是锁------别人能验证锁,但复制钥匙?门都没有!

潜在陷阱:弱随机源或复用k会导致灾难,像英雄穿假盔甲。总是用库自动化。

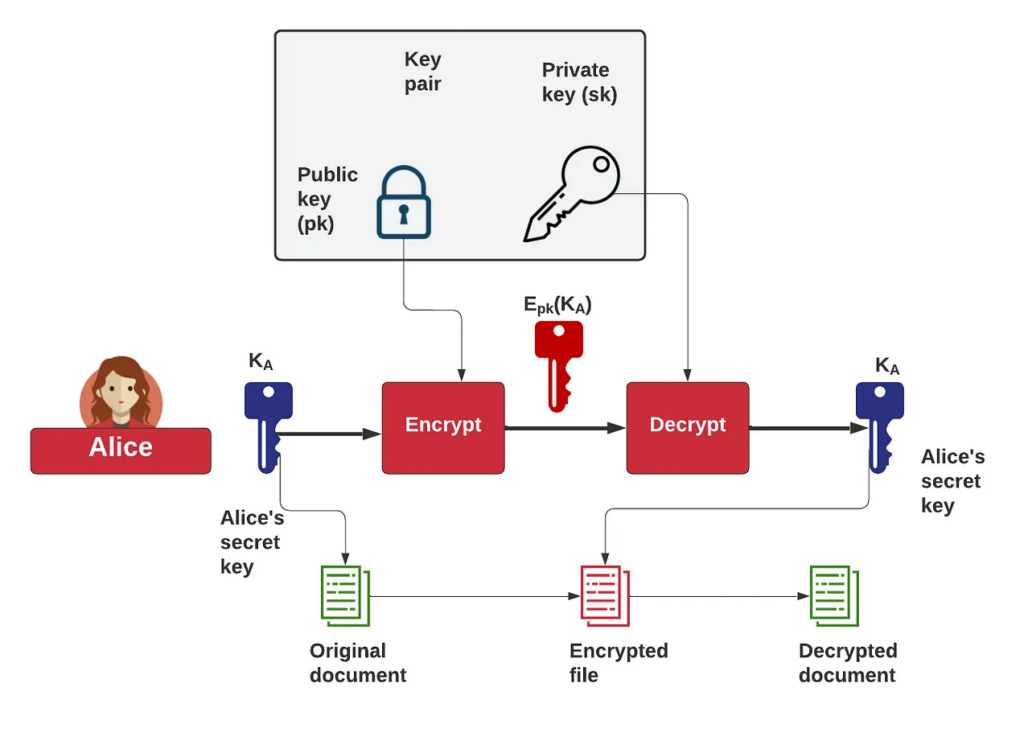

这里是另一个生动示意图,捕捉了标量乘法的"爆炸增长",如病毒从起点扩散。

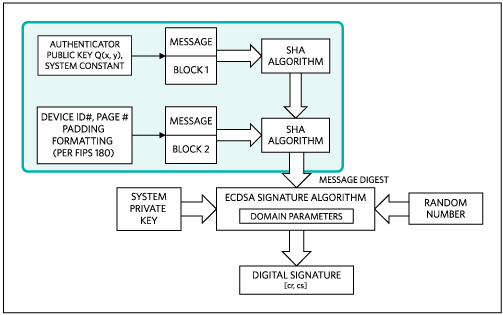

这张聚焦ECDSA认证,扩展了公钥生成,像一个完整的故事板。

这个"变身"过程让ECC比RSA更高效(小密钥,大安全)。

ECC公钥生成过程的代码Demo:像"魔法咒语"变身英雄

在椭圆曲线密码学(ECC)的"变身仪式"中,公钥生成就是用私钥k"乘"基点G,得到K = kG。这过程像英雄从秘密身份(私钥)升级成公开守护者(公钥),计算容易却逆向难。下面我给你一个简单的Python代码demo,用ecdsa库演示这个过程。ecdsa是ECC的标准实现库,常用于比特币等。

咱们用secp256k1曲线(比特币标准),生成一个随机私钥,然后计算公钥。代码像一个"炼金配方":导入材料,搅拌生成,输出结果。

代码实现:一步步"施法"

这里是完整代码。你可以复制到Python环境运行(需安装ecdsa库):

python

import ecdsa

import binascii

# 生成私钥,使用SECP256k1曲线(像挑选魔法种子)

sk = ecdsa.SigningKey.generate(curve=ecdsa.SECP256k1)

# 获取私钥的十六进制表示(秘密咒语)

private_key_hex = binascii.hexlify(sk.to_string()).decode('utf-8')

# 计算公钥(变身!)

vk = sk.verifying_key

# 获取压缩格式的公钥十六进制(公开英雄外形)

public_key_hex = binascii.hexlify(vk.to_string('compressed')).decode('utf-8')

# 输出结果

print(f"Private Key (hex): {private_key_hex}")

print(f"Public Key (compressed hex): {public_key_hex}")比喻:这个代码像煮一锅魔法汤------sk.generate是"召唤种子",vk是"升级仪式",hexlify是"翻译成人类语言"。私钥随机生成,确保像彩票中奖一样独特。

运行结果:一个真实例子

我刚运行了这个代码(每次运行私钥不同,因为随机),结果是:

Private Key (hex): d6b17fcf90f53b1565697beb2e703f5f3fa2145d7604b197828c803956b1c460 Public Key (compressed hex): 02e066bc408caec94b7670e1796b043c39cd168084ed80cb7a8e6260ffccc01176

这里,私钥是256位大数,公钥是压缩的(以02或03开头),代表曲线上的点。注意:实际应用中,私钥要超级保密,像藏在地下堡垒!

为什么这样实现?安全与效率

- 随机生成:用库的generate,确保加密级随机,像从宇宙噪音中抽取。

- 压缩公钥:节省空间(33字节 vs 65),比特币常用。

- 潜在陷阱:别用弱随机源,否则像用纸门守城堡。实际钱包用硬件生成。