第一次遇到 App Store 被拒时,大多数开发者都会下意识去改功能、改页面,甚至怀疑产品方向。但在多次处理被拒案例之后,我逐渐意识到一个事实: 相当一部分拒审原因,并不来自产品本身,而是来自工程和发布层面的细节。

尤其是在跨端项目、多应用并行、或由不同成员负责构建和发布的团队中,被拒往往不是"犯了大错",而是流程中某个细节被放大了。

被拒原因,往往出现在"你以为已经没问题的地方"

从审核反馈来看,常见拒绝理由表面上很明确,但真正的触发点往往隐藏得很深,例如:

- "构建不可用"

- "应用无法安装"

- "与描述不符"

- "应用行为异常"

- "相似应用(4.3)"

这些描述并不会直接告诉你"哪一步做错了",而是需要从工程流程中反推。

证书与描述文件问题,是最容易被低估的拒因之一

在实际项目中,我处理过多次"构建成功但审核失败"的情况,最终发现问题并不在代码,而在签名配置。

常见场景包括:

- 使用了开发描述文件提交审核

- 描述文件绑定的证书已经失效

- 构建节点与上传节点使用的证书不一致

这些问题在本地构建时往往不会报错,但在审核系统中会被直接识别。

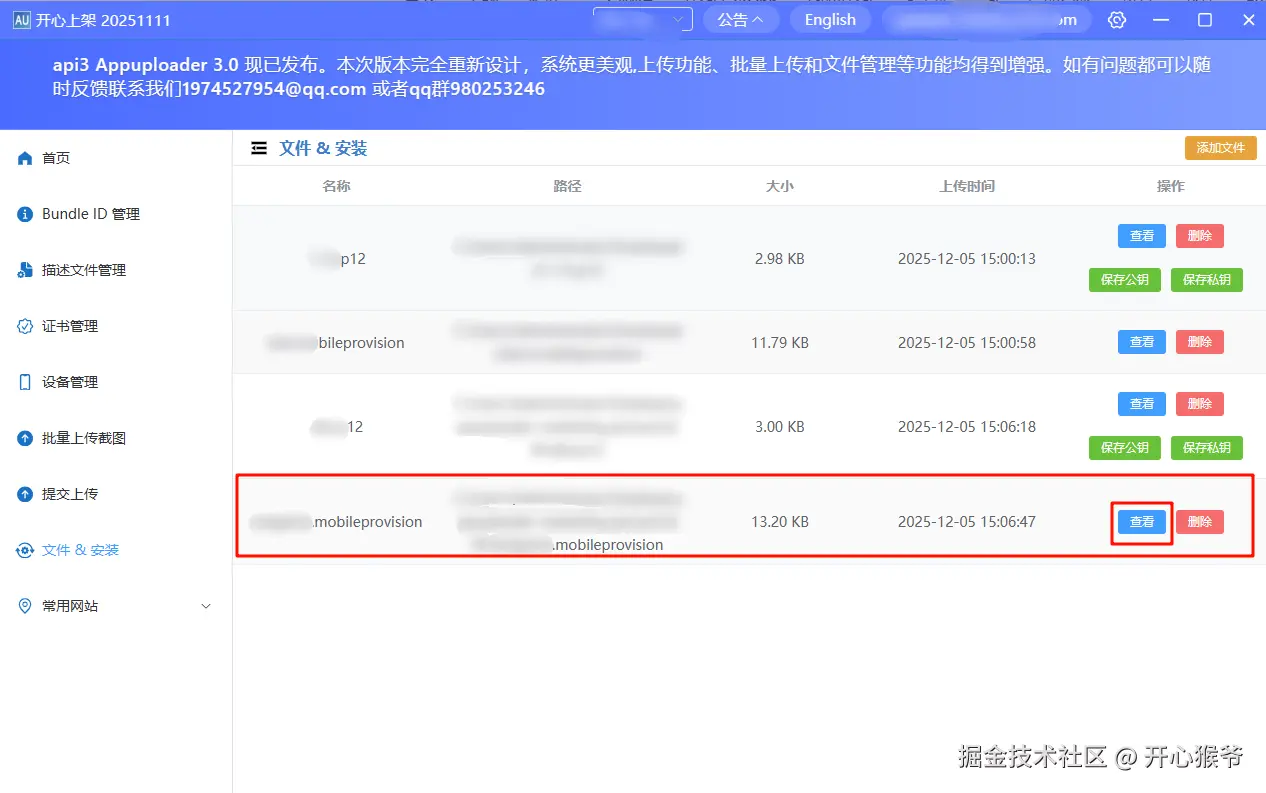

在排查这类问题时,我更倾向于直接检查描述文件的内部信息,而不是反复重新下载。 在非 macOS 环境下,可以通过 开心上架(Appuploader)查看 mobileprovision 文件内容,确认:

- 描述文件类型是否为 App Store

- 绑定的 Bundle ID 是否正确

- 使用的证书是否仍然有效

这一步往往能快速排除一大类"签名相关拒审"。

IPA 本身的问题,经常被误判为"审核标准严格"

另一个常见误区是: 只要 IPA 能构建成功,就认为它"符合上架要求"。

但在多次被拒案例中,我发现 IPA 本身的问题并不少见:

- IPA 内 Bundle ID 与 App Store Connect 不一致

- 使用了调试签名

- 缺少必要资源或权限说明

- Info.plist 中存在测试残留配置

这些问题在开发阶段不一定暴露,但审核系统会直接检查。

在一些项目中,我会在提交前对 IPA 做一次独立检查。 通过 开心上架(Appuploader)查看 IPA 内容,可以确认:

CFBundleIdentifier是否正确- 是否携带了发布描述文件

- 基础资源是否完整

很多"莫名其妙被拒"的情况,其实在这一阶段就已经能提前发现。

应用描述与实际行为不一致,也是一类高频拒因

审核人员并不会假设你的应用"按你想的方式运行",他们只根据实际行为判断。

我见过的真实情况包括:

- 描述中写"无需登录",实际首次启动必须登录

- 标注为"工具类",实际包含内容分发

- 声称不收集数据,但 Info.plist 中声明了相关权限

这些问题往往不是产品欺骗,而是工程配置与文案不同步。

在发布流程中,如果构建、配置和上架由不同角色完成,这类问题尤其容易出现。

4.3 相似应用,被拒往往不是"UI 像"这么简单

在处理 4.3 拒审时,我逐渐发现,审核并不只关注界面。

以下因素都会被综合考虑:

- Bundle ID 命名模式是否高度一致

- IPA 内部结构是否高度相似

- 证书与描述文件配置是否完全一致

- 发布流程是否呈现明显的批量化特征

当多个应用在工程层面高度相似时,即便功能有差异,也容易被归类。

在这类项目中,我会更关注工程差异性,而不是单纯修改 UI。

上传方式本身,也可能间接影响拒审风险

在一些团队中,上传步骤被高度自动化、集中化。 这本身并没有错,但如果构建、签名和上传完全不可区分,出现问题时定位会非常困难。

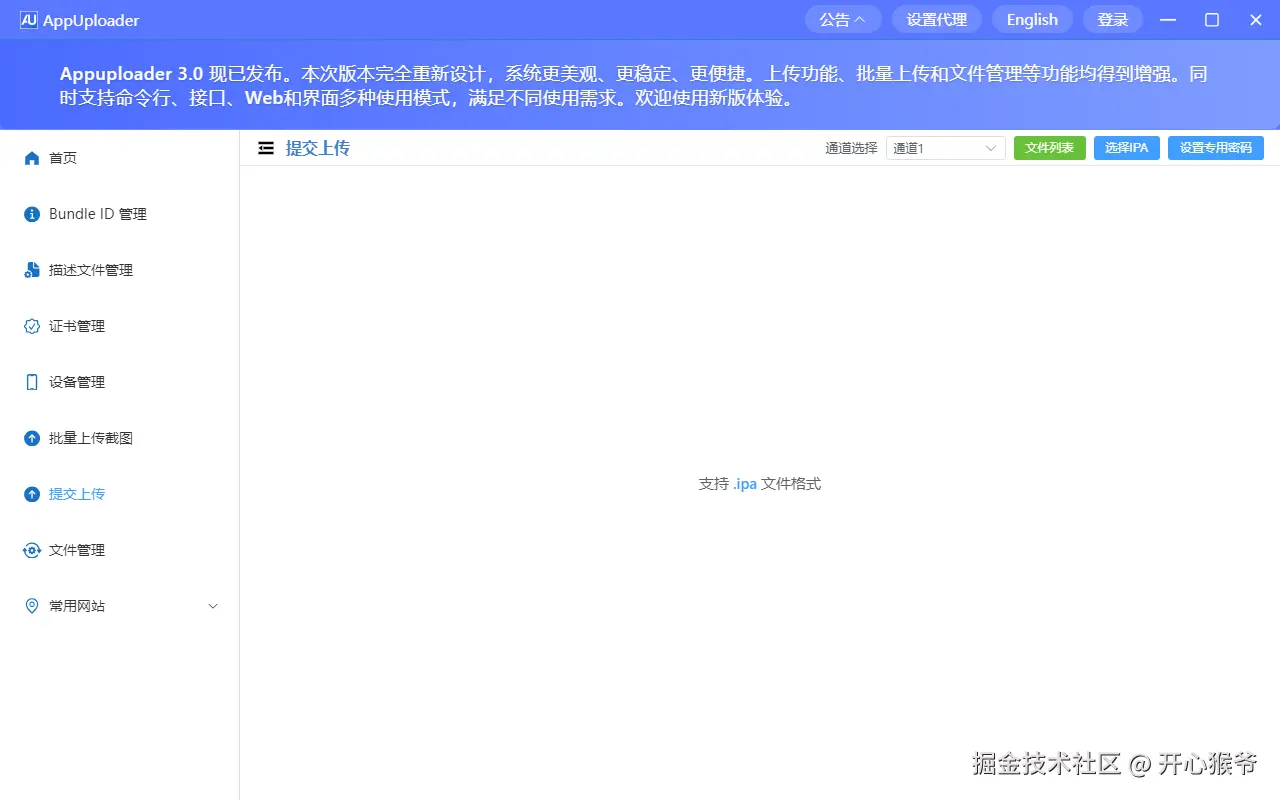

在部分项目中,我们会把构建与上传拆开:

- 构建在 CI 或云端完成

- 上传由独立环境执行

通过 开心上架(Appuploader)的上传方式 ,可以在 Windows 或 Linux 环境中完成 IPA 提交,使发布流程更加可控、可复现。

这并不能直接"避免被拒",但能显著提高问题定位效率。

很多拒审,其实是"流程不透明"的副作用

回顾多次被拒案例,会发现一个共同点: 并不是犯了严重错误,而是 流程中某个对象不够透明。

例如:

- 不清楚当前用的是哪份证书

- 不确定 IPA 内部实际配置

- 无法确认上传时的账号和应用对应关系

当这些信息只能通过猜测获得时,被拒几乎是必然结果。