看看自己是什么级别?

初级测试:

👉会抓 Web

👉看懂请求响应

中级测试:

👉会抓 APP

👉能改参数造 Bug

高级测试:

👉能绕 HTTPS

👉能定位线上复杂问题

👉懂安全 & 协议

一、什么是抓包测试(我们到底在抓什么)

-

抓包的本质

抓包 = 捕获并分析客户端与服务器之间的网络通信数据包

你看到的不是"接口结果",而是:

👉请求是怎么发出去的

👉数据有没有被篡改

👉服务器到底回了什么

-

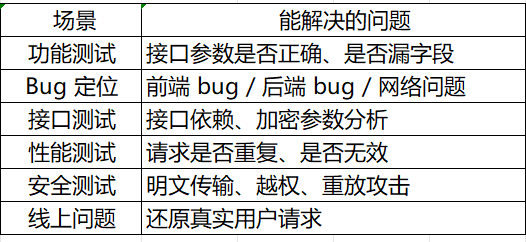

抓包能解决什么问题

二、网络基础(抓包不懂这些 = 只能点点鼠标)

-

OSI 七层模型(必须会)

┌──────────────┐

│ 应用层 HTTP │ ← 抓包重点

├──────────────┤

│ 表示层 │

├──────────────┤

│ 会话层 │

├──────────────┤

│ 传输层 TCP │

├──────────────┤

│ 网络层 IP │

├──────────────┤

│ 数据链路层 │

├──────────────┤

│ 物理层 │

└──────────────┘

👉测试抓包 90% 在应用层(HTTP/HTTPS),传输层、网络层、数据链路层的抓包有兴趣后期也可以进行学习;

-

TCP 三次握手(抓包必考点)

客户端 → SYN → 服务器

客户端 ← SYN+ACK ← 服务器

客户端 → ACK → 服务器

抓包时你能看到:

👉连接是否建立成功

👉是否频繁重连(性能问题)

-

HTTP vs HTTPS

三、抓包的核心原理(一定要懂)

抓包的三种技术原理:

👉 代理抓包(测试最常用)

手机/浏览器

↓

抓包工具(代理)

↓

服务器

工具:Reqable/Fiddler / Charles / Burp

👉网络层抓包

抓 TCP/IP 原始数据

常用于网络/性能/底层分析

工具:Wireshark

👉 Hook / 注入(高级 & 逆向)

绕过 HTTPS / 证书校验

修改 APP 内部逻辑

工具:Frida / Xposed

四、从 0 开始实操抓包(全流程)

1、抓 Web(浏览器)

步骤:

1)启动抓包工具

2)设置系统代理

3)打开浏览器访问网站

4)观察请求

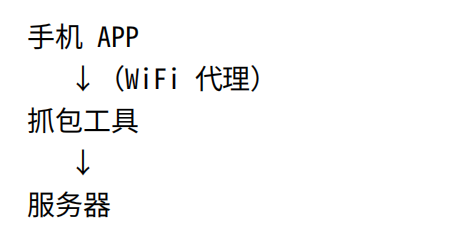

2、抓 APP(重点)

原理图:

步骤(通用)

1)手机和电脑同一 WiFi

2)手机设置代理(IP + 端口)

3)安装抓包证书

4)打开 APP

五、HTTP 请求你必须看懂的全部字段

1、 请求结构

POST /api/login HTTP/1.1

Host: api.xxx.com

Authorization: Bearer xxx

Content-Type: application/json

{

"username": "test",

"password": "123456"

}

2、核心字段详解

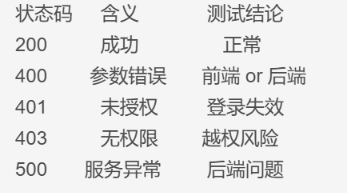

3、常见状态码(必须背)

六、HTTPS 抓包(进阶门槛)

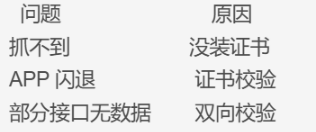

1、HTTPS 为什么抓不到

客户端 ←加密→ 服务器

2、 解决方案:中间人证书

客户端 ←加密→ 抓包工具 ←加密→ 服务器

你需要:

👉安装 CA 证书

👉信任证书

3、常见失败原因

七、抓包在测试中的高阶用法

1、 修改请求参数(造异常)

👉金额改大

👉用户 ID 替换

👉删除必填字段

2、 重放请求(接口稳定性)

请求 A → 重放 100 次

检查:

👉幂等性

👉是否重复扣款

3.、Mock 接口(前后端解耦)

👉后端未完成

👉使用 Map Local 返回假数据

4、 弱网测试

👉延迟

👉丢包

👉限速

八、安全测试中的抓包

1、 越权测试

👉改 userId

👉改 token

2、 重放攻击

👉抓一次请求

👉多次发送

3.、明文敏感信息

👉密码

👉身份证

👉Token

九、真实工作中的抓包排障思路

1、Bug 定位流程

是否发请求?

↓

参数是否正确?

↓

服务是否响应?

↓

响应是否被前端处理?

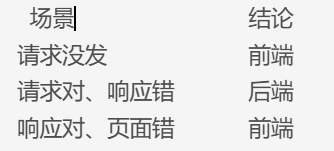

2、 前后端bug定位

十、建议学习路线

1.HTTP 基础 + Fiddler/Reqable

2.APP 抓包 + Charles/Reqable

3.HTTPS + 证书原理

4.Burp 安全测试

5.Wireshark + TCP

后续围绕抓包测试的系列文章,将基于本篇大纲的核心知识点展开深入拓展。有兴趣的小伙伴可以关注下哈👉