网页是一个盖楼的游戏界面,随便玩一下,看完的过程中游戏是否有提示

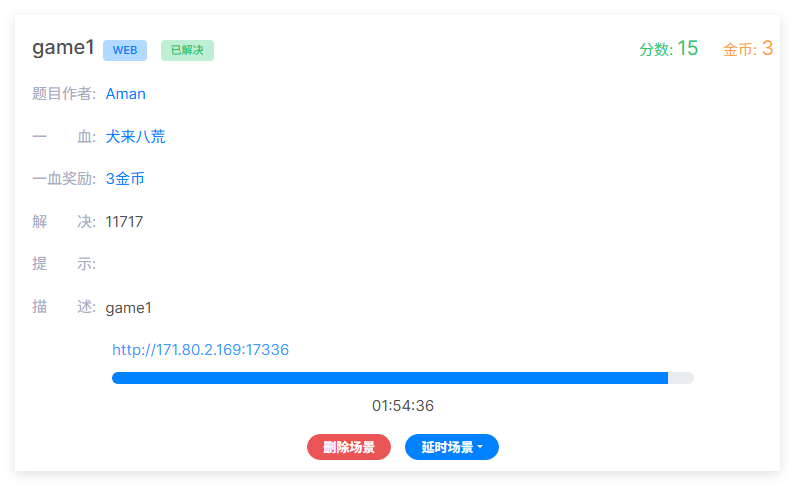

玩的过程中没有什么游戏提示,并且按照以往的经验,这种有分数的游戏一般是需要修改分数的参数,使其超过某个阈值才能拿到flag

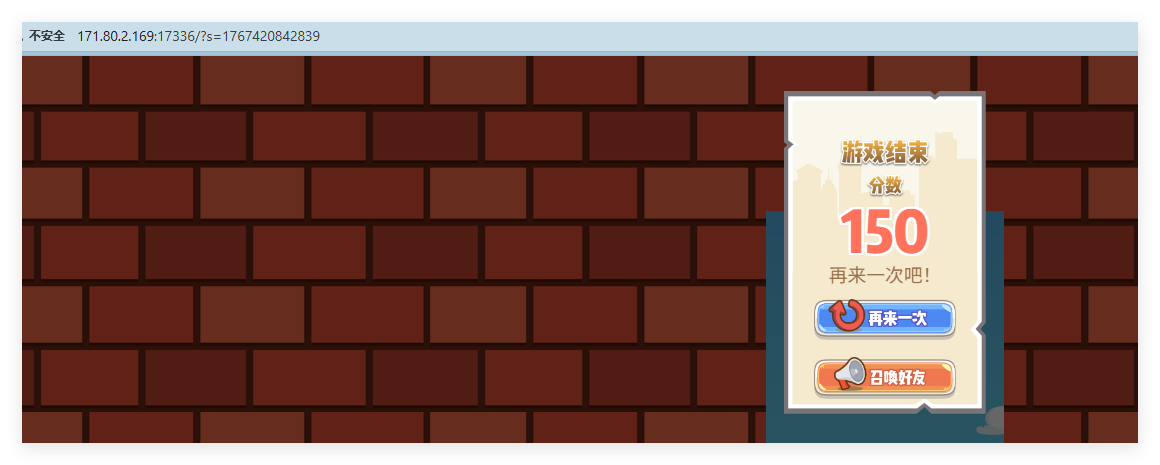

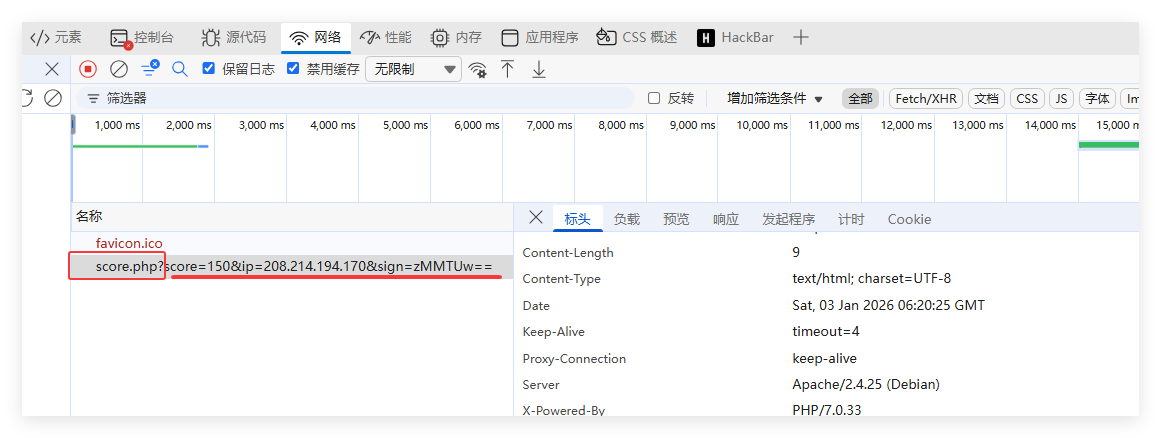

在游戏结束的时候,检查查看网络,发现有一个score.php,响应里面包含score、ip、sign三个参数

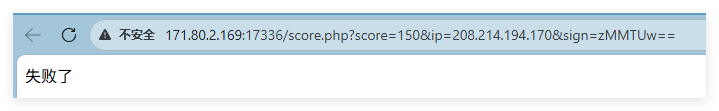

点击访问这个score.php页面,显示"失败了",应该游戏分数不够

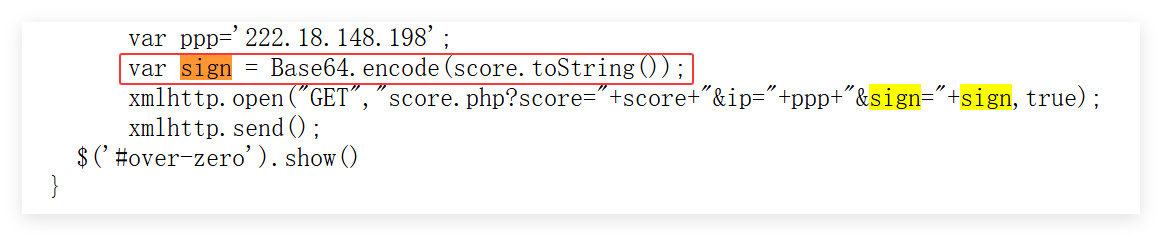

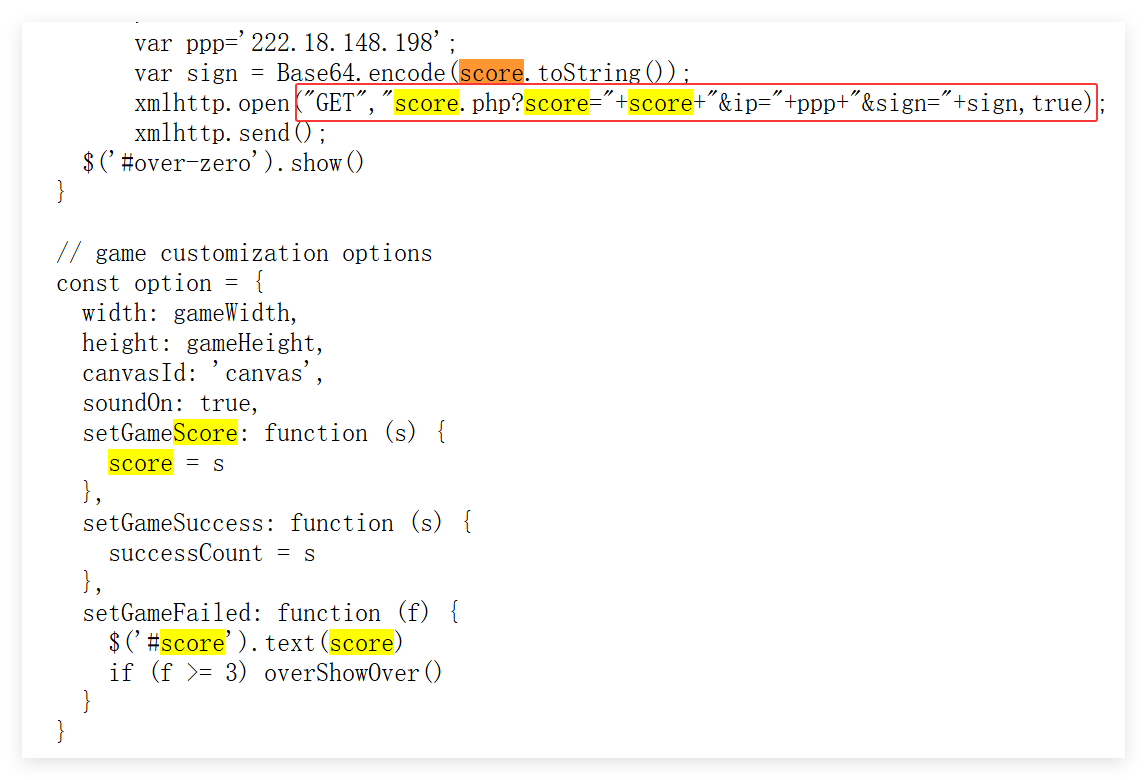

查看源代码,找到和这三个参数相关的代码进行分析

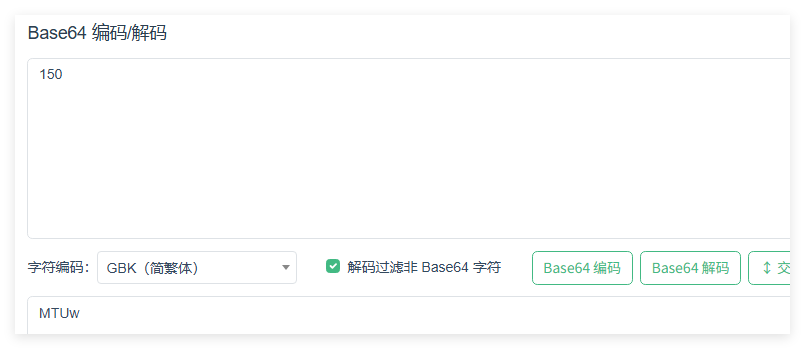

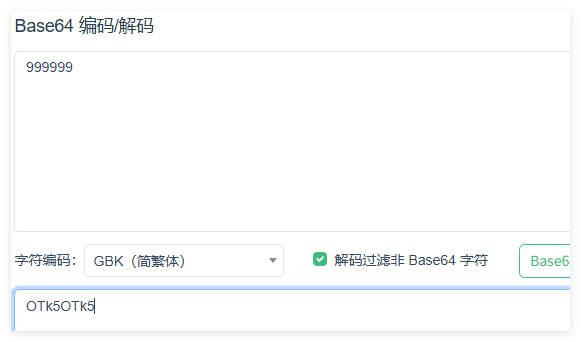

并且将之前得到的分数150进行base64编码

经分析,可以发现sign参数的构成为:sign=固定的zM+score的base64编码+==

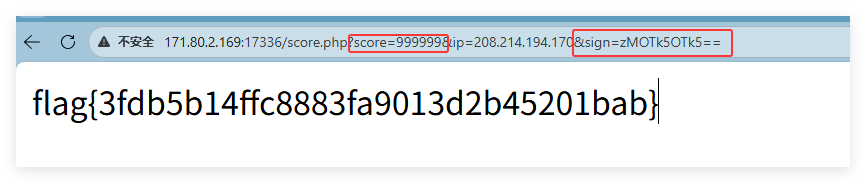

可以将分数score参数的值设置为999999,并且搭配对应的sign:sign=zMOTk5OTk5==

构造payload再次访问score.php,最终得到flag

bash

http://171.80.2.169:17336/score.php?score=999999&ip=208.214.194.170&sign=zMOTk5OTk5==