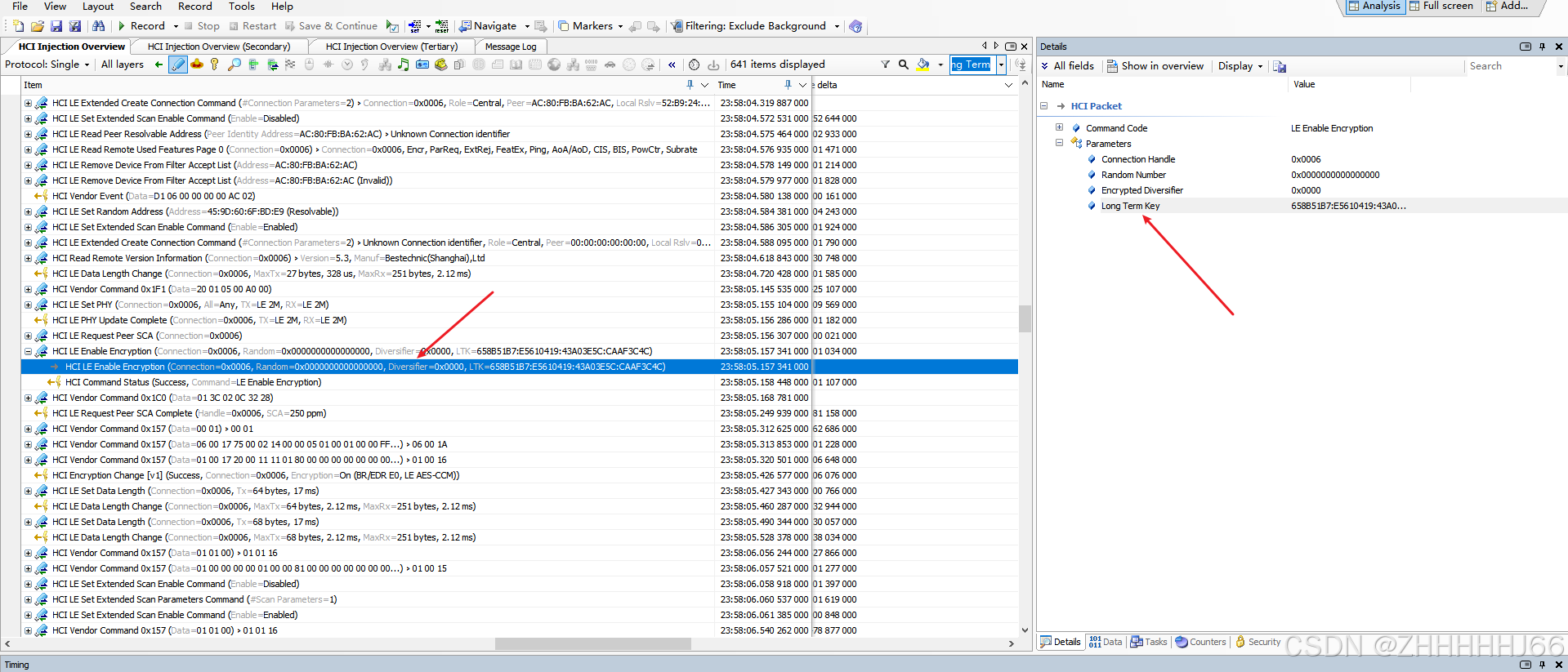

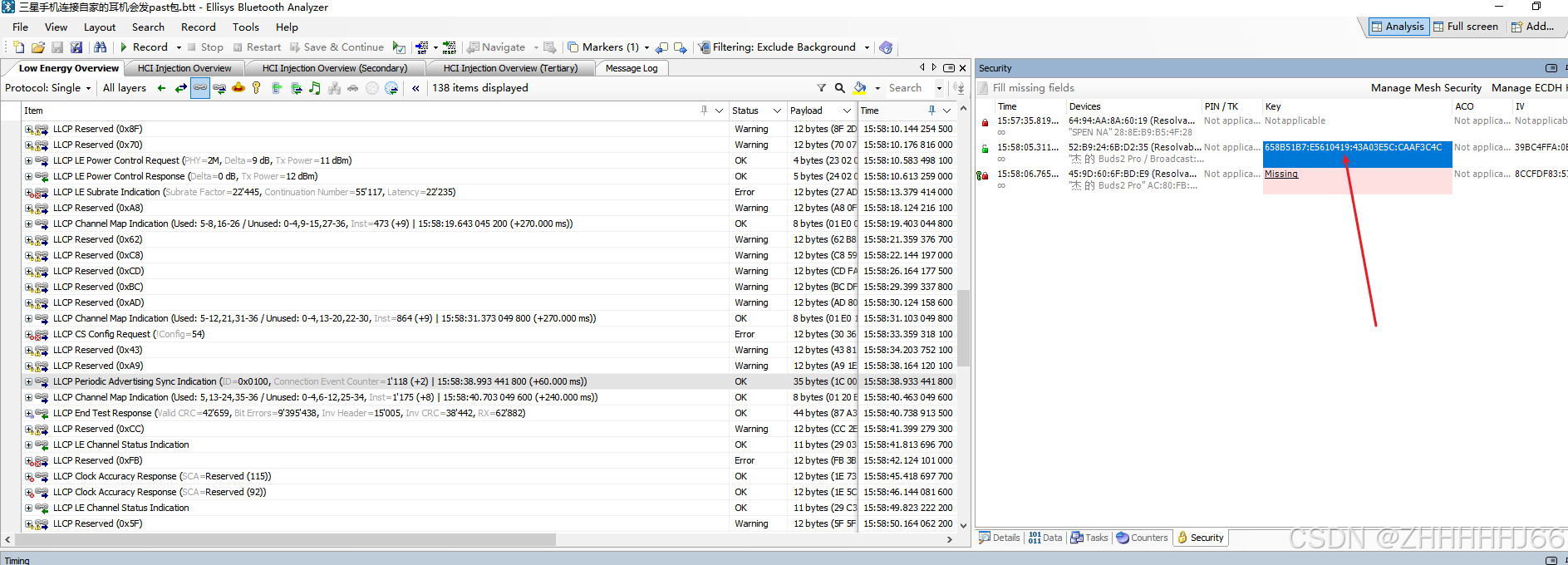

很多时候我们要分析le acl行为时存在加密流程,并且样机不是自家的产品无法拿到ltk,这个时候我们可以通过手机的开发者模式拿到ltk,这样我们看到完整的acl协议流程

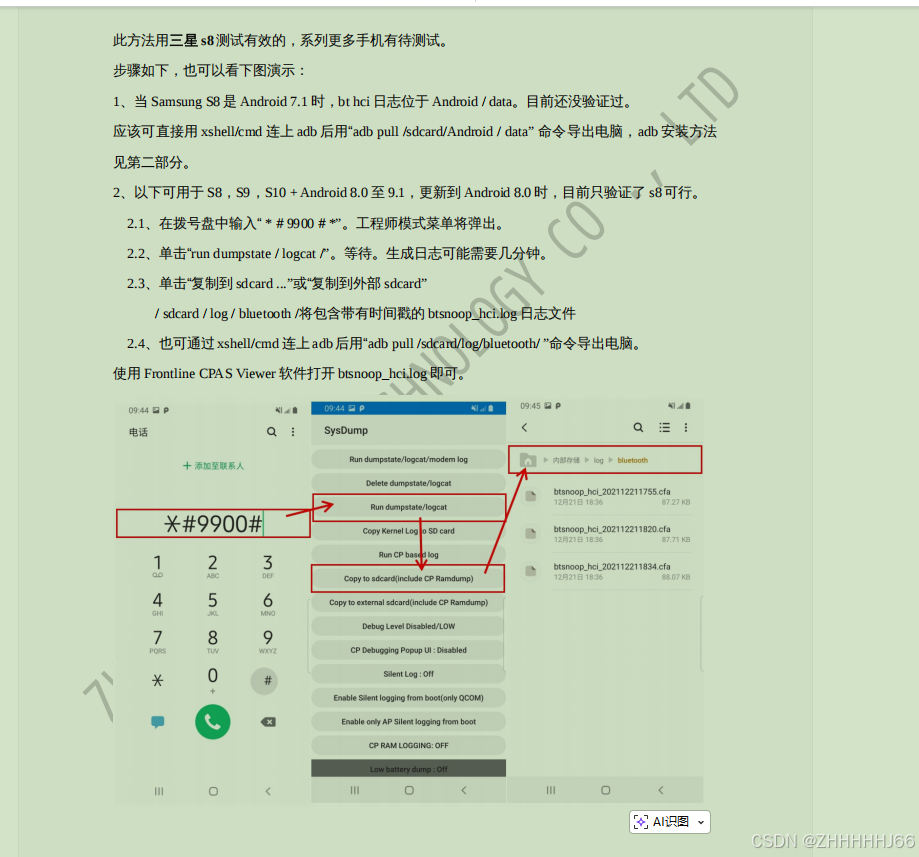

1. 标准抓 HCI log 流程(推荐照抄)

1. 开启 HCI snoop

2. 重启手机

3. 打开蓝牙

4. 删除配对

5. 重新配对 / 复现问题

6. 关闭蓝牙

7. 关闭 HCI snoop

8. adb pull2. 开启捕捉流程

3. 导出到电脑解析

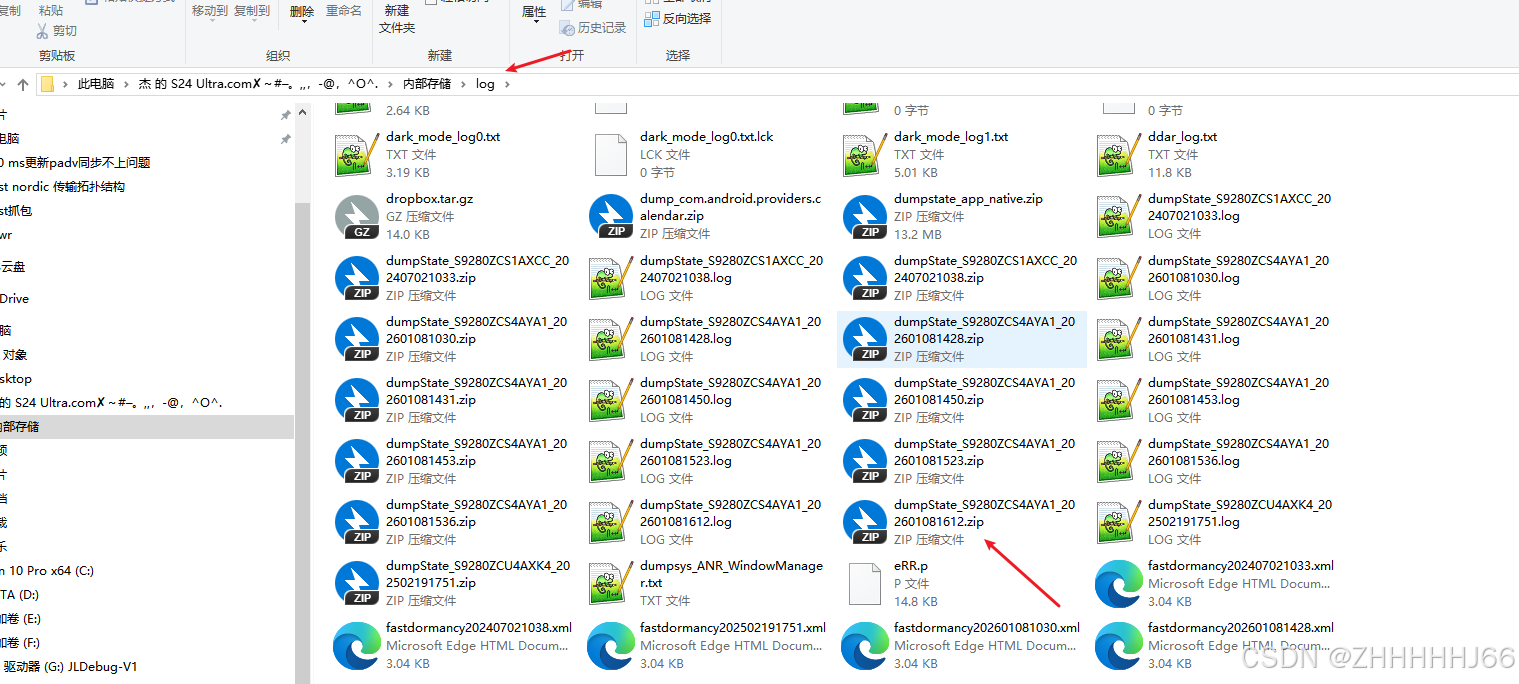

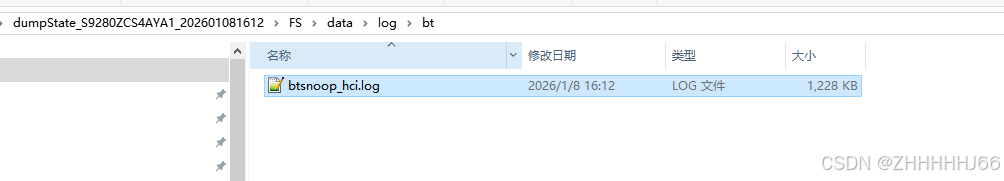

第二个步骤尾部流程存在问题 ,不要导出cfa文件了 亲测没有用,直接去找导出的zip文件,解压缩后直接拿到btsnoop_hci.log文件

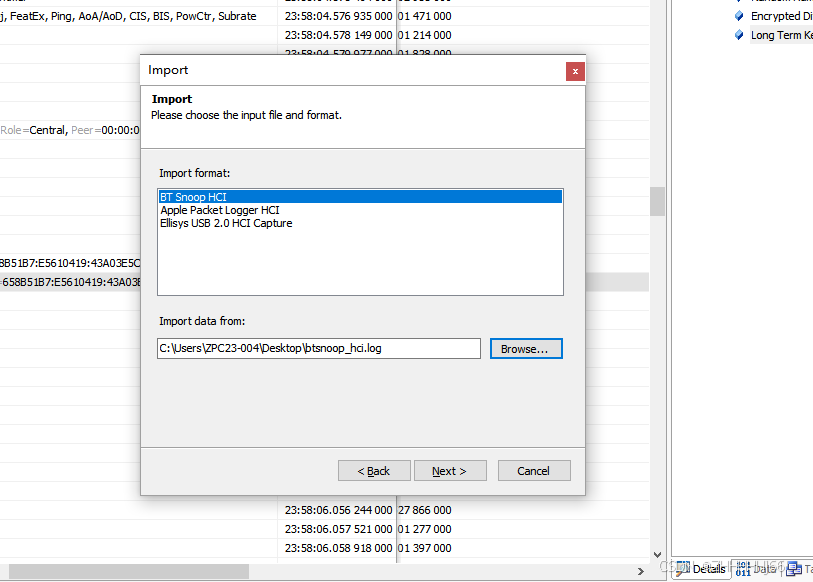

使用ellisys软件解析,file->import选择文件

最终可以在包里面找到LTK,最终填到抓包的解密输入框中