标签:#汽车安全 #车联网 #KMS #国密算法 #OTA安全 #供应链安全

一、背景:智能汽车时代,ECU 成了"新战场"

我们是国内某头部汽车集团,旗下拥有多个自主品牌及合资品牌,正加速向 智能网联与电动化转型。

但随着 ECU(电子控制单元)数量激增------单辆车超过百个,安全挑战日益严峻:

- ECU 缺乏唯一身份标识:无法区分真伪,存在克隆风险;

- JTAG 调试接口无认证机制:攻击者可逆向固件、提取密钥;

- OTA/FOTA 无签名验证:恶意代码可被远程注入;

- 供应链复杂:Tier1/Tier2 厂商遍布全球,缺乏统一密钥管控。

🚨 这些漏洞,可能让一辆车从"交通工具"变成"移动黑客工具"。

在最近一次网络安全审计中,专家明确指出:

"ECU 缺乏可信根与身份认证,不符合《智能网联汽车信息安全技术要求》。"

怎么办?

二、破局思路:构建"主机厂---Tier1---产线---车辆"的四级密钥体系

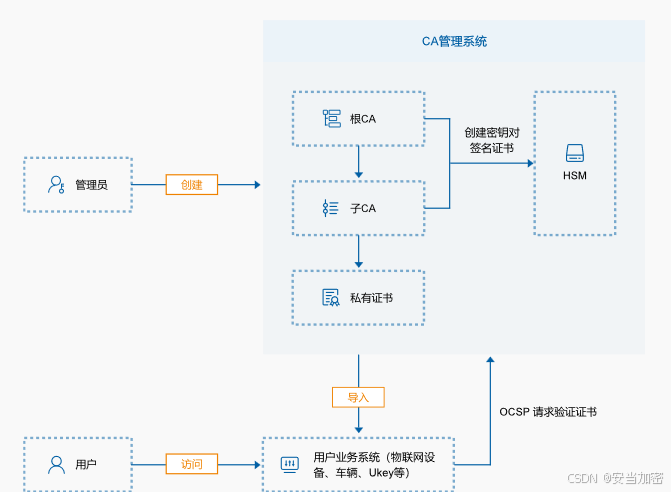

我们决定部署一套 企业级 KMS(Key Management System) ,构建覆盖全供应链的 四级安全架构:

[主机厂] → [Root CA]

↓

[Tier1/Tier2 零部件厂] → [Sub CA]

↓

[产线] → [设备证书]

↓

[每颗ECU] → [唯一X.509证书]核心目标:

- 实现 "一芯一证":每颗 ECU 拥有唯一数字身份;

- 支持 国密 SM2/SM3/SM4,满足国产化与密评要求;

- 全流程自动化签发,提升生产效率;

- 防止未授权调试与固件篡改。

三、技术实现:四大安全能力落地

1. 统一信任根与分层 CA 架构

- 主机厂部署 Root CA(离线保存),仅用于签发 Sub CA 证书;

- 为每家核心零部件厂(如博世、宁德时代、华域)颁发 Sub CA 证书;

- Sub CA 可在其授权范围内,为本厂生产的 ECU 签发终端证书。

✅ 优势:

- 权责分明,防止越权签发;

- Root CA 离线保管,防泄露;

- 支持未来扩展至更多 Tier 厂商。

2. ECU 身份证书自动化签发

在 ECU 生产线上,通过 安全产线工装 完成以下流程:

text

1. 工装读取 ECU 唯一 ID(如序列号);

2. 向 KMS 提交"设备证书申请";

3. KMS 验证厂商身份后,自动签发包含 VIN、ECU 型号、公钥、有效期的 X.509 证书;

4. 证书写入 ECU 内部安全芯片(HSM/SE);

5. 实现"一芯一证",支撑后续 V2X 通信、远程诊断等场景的身份认证。💡 效果:

单台 ECU 证书生成时间 ✅ 实现"物理接口+数字认证"双锁。

4. 固件签名与安全更新

- 主机厂或零部件厂发布固件前,使用 KMS 托管的 代码签名私钥 对固件镜像进行 SM2 签名;

- 车辆 ECU 在 OTA/FOTA 升级时,验证:

- 签名有效性;

- 签发者权限;

- 是否在 CRL(证书撤销列表)中;

- 拒绝非授权或篡改固件,支持 密钥轮换与应急响应。

🔐 支持"空中升级不等于空中入侵"。

四、实施效果:从"被动防御"到"主动可信"

| 维度 | 改造前 | 改造后 |

|---|---|---|

| ECU 身份识别 | 无 | 100% 实现"一芯一证" |

| JTAG 接口安全 | 无认证 | 双向证书认证,防逆向 |

| OTA 安全性 | 无签名验证 | SM2 签名 + CRL 检查 |

| 密钥管理 | 分散在各厂商 | 统一由 KMS 控制 |

| 合规水平 | 不达标 | 满足《智能网联汽车信息安全技术要求》 |

📊 在最新一轮供应链安全审查中,该方案作为"可信根建设"标杆,获得评审组高度评价。

五、为什么适合汽车行业?

该方案特别适用于:

- 正在推进 智能网联汽车 的整车厂;

- 面临 供应链安全合规压力(如工信部《车联网网络安全标准体系建设指南》);

- 使用 国产芯片(如华为、地平线、芯驰)且需支持国密算法;

- 需要实现 V2X、远程诊断、OTA 安全 的全栈闭环。

✅ 成本可控 :

KMS 软件 + HSM 模块,初期投入 真正的汽车安全,始于"一芯一证"。

互动话题 :

你们公司的 ECU 是如何做身份认证的?

是否面临 JTAG 逆向或 OTA 注入风险?

欢迎评论区交流你的"车联网安全实践"!

参考资料:

- 《智能网联汽车信息安全技术要求》(工信部)

- GM/T 0054-2018《信息系统密码应用基本要求》

- ISO/SAE 21434:道路车辆网络安全工程